1 как шифрование позволяет повысить безопасность компьютера

Откуда исходит опасность?

Прежде, чем предпринимать какие-либо меры по защите системы и файлов, нужно понять, от каких именно угроз вы собираетесь строить защиту. Защита от зловредного программного обеспечения и вымогателей-шифровальщиков работает не так, как защита файлов в случае кражи компьютера, которая, в свою очередь, недостаточна для защиты действительно важных данных. Однако некоторые меры безопасности необходимо предпринять в любом случае, и речь сейчас совершенно не об установке широко разрекламированного антивируса или не менее разрекламированного сервиса VPN.

Шифрование диска: защита системного раздела BitLocker

Шифрование загрузочного раздела – та самая «неуязвимая защита», которая, по утверждению многих компаний, «надёжно защитит ваши данные от хакеров».

На самом же деле шифрование само по себе не способно защитить ваши данные ни от вирусов, ни от хакеров – по крайней мере, если вы хотя бы время от времени обращаетесь к зашифрованным данным.

И тем не менее, зашифровать загрузочный раздел встроенной в Windows утилитой BitLocker совершенно необходимо; просто защита эта – вовсе не от хакеров и не от вирусов-шифровальщиков. От чего же защитит шифрование диска?

- Доступность : Windows 10 Professional и выше; требуется наличие модуля TPM0, подсистемы Intel PTT или, если нет ни одного из них, редактирование групповых политик Windows. Шифрование device encryption доступно во всех редакциях Windows, работающих на многих субноутбуках и планшетах (к примеру, Microsoft Surface).

- Обратите внимание : Windows 10 Home не может создавать зашифрованные разделы или шифровать диски. В то же время в ней можно монтировать уже зашифрованные диски без каких-либо ограничений.

- Защита от физического доступа к диску, извлечённому из компьютера : максимальная

- Защита от физического доступа к самому компьютеру : зависит от ряда условий

- Другие локальные пользователи компьютера : отсутствует

- Зловредное ПО, вирусы-шифровальщики : отсутствует

- Дистанционный взлом : отсутствует

- Сценарии использования : защита данных в случае кражи жёсткого диска или всего устройства; мгновенное уничтожение доступа к данным при продаже жёсткого диска или его отправке в мастерскую для гарантийного ремонта.

Шифрование – это сложно? Долго? Замедляет доступ к данным? Ответ во всех случаях отрицательный. Чтобы включить шифрование BitLocker, достаточно иметь компьютер с Windows 10 Professional или Enterprise, который будет оборудован или модулем TPM2.0 (они встречаются нечасто), или программным эмулятором Intel Platform Trust Technology (его нужно будет включить в BIOS). Далее откройте Панель управления и запустите апплет BitLocker Drive Encryption.

Детальное исследование BitLocker выходит далеко за рамки этой статьи, поэтому заинтересовавшихся читателей приглашу ознакомиться с нашей статьёй Introduction to BitLocker: Protecting Your System Disk . В этой статье, в частности, рассказывается о том, как включить BitLocker, если нет ни TPM2.0, ни Intel PTT.

Если вы – пользователь ультралёгкого ноутбука, то ваш системный раздел может быть уже зашифрован, даже если на нём установлена Windows 10 Home. Шифрование BitLocker Device Encryption применяется автоматически, если ваша административная учётная запись привязана к учётной записи Microsoft Account (а не создана в качестве локальной).

От чего защитит шифрование системного раздела? В первую очередь – от физического копирования данных при извлечении диска любой природы (HDD, SSD, NVME) из компьютера. Обратите внимание: если диск извлекли из компьютера, то расшифровать защищённый раздел злоумышленнику не удастся, даже если ему известен ваш пароль. Для расшифровки потребуется длинный двоичный ключ BitLocker Recovery Key (который, кстати, может сохраняться в учётной записи Microsoft Account; если злоумышленнику станет известен пароль от неё, то и извлечение этого ключа не составит проблемы).

Во вторую – от несанкционированного доступа к данным, если украден весь компьютер или ноутбук целиком. Стойкость защиты в этом случае зависит от таких факторов, как возможность угадать ваш пароль или извлечь из компьютера образ оперативной памяти. Так, BitLocker уязвим перед следующими векторами атак:

- Снятие образа оперативной памяти и поиск ключей шифрования, в том числе через порты Thunderbolt или посредством атаки cold boot attack .

- Перебор или извлечение пароля от вашей учётной записи Windows (извлечь пароль можно, к примеру, из облака Google account, если вы сохранили в нём пароль от учётной записи Microsoft и использовали её для входа в компьютер).

- Obtaining your BitLocker Recovery Key from your Microsoft Account or Active Directory.

А вот от каких-либо дистанционных или вирусных атак BitLocker не защитит: если вы сумели войти в систему, значит, содержимое зашифрованного раздела уже доступно для чтения и записи. Точно так же BitLocker не защитит и от других пользователей, которым вы разрешили доступ к компьютеру.

Ещё о шифровании: защита внешних накопителей

BitLocker – прекрасное решение для защиты системного раздела, но его роль этим не ограничивается. Если ваша редакция Windows поддерживает BitLocker, то вы сможете использовать его для шифрования других встроенных дисков, а также внешних накопителей USB (флешки, внешние жёсткие диски и т.п.)

Для шифрования внешних устройств предусмотрен режим BitLocker To Go . В отличие от защиты системного раздела, шифрование BitLocker To Go основано на пароле. Вы можете использовать любой пароль (желательно, чтобы он не совпадал ни с одним из используемых вами паролей, особенно – с паролем от учётной записи Windows). Для удобства вы сможете сделать так, что зашифрованные внешние накопители будут монтироваться на вашем компьютере автоматически (без запроса пароля). С одной стороны, это несколько снижает безопасность, когда у злоумышленника есть доступ не только к зашифрованному накопителю, но и к вашему компьютеру. С другой – если речь о зашифрованной флешке, которую вы потеряли в поездке, то данным ничего не угрожает (если пароль стойкий и неизвестен злоумышленнику).

- Доступность :

- Создание зашифрованного накопителя : Windows 10 Professional и выше

- Доступ к уже зашифрованным накопителям : любые редакции Windows 10 без каких-либо ограничений

- Защита от физического доступа к устройству, извлечённому из компьютера : зависит от стойкости выбранного пароля

- Защита от физического доступа к самому компьютеру : аналогично предыдущему разделу

- Другие локальные пользователи компьютера : зависит от того, было ли смонтировано устройство

- Зловредное ПО, вирусы-шифровальщики : зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Дистанционный взлом : зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Сценарии использования : защита данных на внешних накопителях в случае кражи или потери; мгновенное уничтожение доступа к данным при продаже устройства или отправке в ремонт.

В отличие от защиты системного раздела, BitLocker To Go does не поддерживает многофакторную аутентификацию (TPM+PIN и подобные схемы). Соответственно, модуль TPM не может быть использован для дополнительной защиты.

Шифрование сторонними утилитами

Если ваша редакция Windows не поддерживает BitLocker, вы можете воспользоваться одной из альтернативных утилит. В частности, высочайший уровень защиты обеспечивает бесплатная утилита с открытым исходным кодом VeraCrypt.

- Доступность : все версии Windows 10 (а также более старые ОС)

- Защита от физического доступа к устройству, извлечённому из компьютера : высокая; зависит от стойкости выбранного пароля

- Защита от физического доступа к самому компьютеру : так же или выше, чем у BitLocker (зависит от настроек)

- Другие локальные пользователи компьютера : зависит от того, было ли смонтировано устройство

- Зловредное ПО, вирусы-шифровальщики : зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Дистанционный взлом : зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Сценарии использования : защита данных в случае извлечения накопителя; мгновенное уничтожение доступа к данным при продаже накопителя или отправке в ремонт.

Правильно настроить VeraCrypt сложнее, чем BitLocker, а обсуждение этих настроек выходит далеко за рамки данной статьи. Я подробно описал особенности защиты VeraCrypt в статье

Как укрепить «Веру». Делаем шифрованные контейнеры VeraCrypt неприступными, опубликованной в журнале «Хакер».

Шифрование средствами файловой системы (EFS)

Согласно Википедии , Encrypting File System (EFS) — система шифрования на уровне файлов, предоставляющая возможность «прозрачного шифрования» данных, хранящихся на разделах с файловой системой NTFS, для защиты потенциально конфиденциальных данных от несанкционированного доступа при физическом доступе к компьютеру и дискам.

Описание сколь точное, столь и бесполезное, не объясняющее того, для кого, а главное – в каких ситуациях предназначена EFS, а также от каких именно угроз она способна уберечь.

- Доступность : все версии Windows 10 (а также более старые ОС), за исключением редакции Home

- Защита от физического доступа к устройству, извлечённому из компьютера : высокая; зависит от стойкости пароля к учётной записи Windows

- Защита от физического доступа к самому компьютеру : аналогично предыдущему

- Другие локальные пользователи компьютера : эффективная защита

- Зловредное ПО, вирусы-шифровальщики : данные других пользователей компьютера защищены от извлечения, но не от уничтожения или шифрования; данные текущего пользователя не защищены

- Дистанционный взлом : аналогично предыдущему

- Сценарии использования : защита данных в случае, когда компьютером пользуется несколько человек; защита от кражи информации, если взломана одна из других учётных записей на том же физическом компьютере; эффективный дополнительный уровень защиты от физического доступа, если используется шифрование системного раздела BitLocker.

Как видно из приведённой выше таблицы, шифрование файлов средствами EFS максимально эффективно для защиты файлов и документов между разными пользователями одного и того же компьютера. Даже если у одного из пользователей компьютера есть административные привилегии, он не сможет прочитать зашифрованные данные, даже если сбросит пароль другого пользователя. Впрочем, удалить или зашифровать защищённые EFS файлы ему удастся.

В чём разница между EFS и BitLocker, и какую из этих технологий имеет смысл использовать?

BitLocker защищает целый раздел. Если вашим компьютером пользуется (имеет учётные записи) несколько человек, каждый из них сможет получить доступ к данным. Если один из пользователей имеет административные привилегии, он сможет прочитать любые файлы любого другого пользователя.

EFS защитит только те папки и файлы, для которых пользователь указал соответствующий атрибут. В то же время прочитать зашифрованные файлы сможет только сам пользователь (или тот, кому известен его пароль); другие пользователи, даже администраторы, прочитать зашифрованные файлы не смогут.

В случае кражи устройства или извлечения диска первой линией обороны становится BitLocker. Если злоумышленнику удастся преодолеть этот рубеж, ему придётся взламывать ещё и шифрование EFS. В то же время рассчитывать исключительно на EFS (без BitLocker) в качестве защиты от физического доступа не стоит: BitLocker предлагает защиту длинным и стойким аппаратным ключом (конфигурация TPM/Intel PTT), в то время как файлы, зашифрованные EFS, защищены лишь паролем от учётной записи.

Как включить шифрование EFS? Проще простого. Выберите файл или папку, которую хотите защитить, и кликните по ней правой кнопкой мыши. В меню выберите Properties , затем Advanced во вкладке General . В Advanced Attributes выберите опцию Encrypt contents to secure data и кликните OK .

На том – всё: Windows зашифрует файлы в фоновом режиме.

У использования EFS есть один недостаток. Если вы забудете пароль от учётной записи или вам придётся его сбросить, вы потеряете доступ к зашифрованным файлам. Для восстановления доступа рекомендуем воспользоваться утилитой Elcomsoft Advanced EFS Data Recovery , для работы которой вам потребуется указать тот пароль от учётной записи, который использовался до сброса.

Обратите внимание: менять пароль от учётной записи штатным образом (через соответствующий диалог в Windows) вы можете без ограничений; система автоматически и моментально перешифрует все необходимые ключи.

Защита важных документов

Итак, два слоя защиты мы уже рассмотрели: это шифрование загрузочного раздела посредством BitLocker и шифрование папок с файлами или отдельных файлов средствами EFS. Эти уровни отлично защитят от ряда угроз, но совершенно не справятся с другими. И BitLocker, и EFS оказываются бессильными, если на ваш компьютер производится дистанционная атака, устанавливается зловредное программное обеспечение или троян-шифровальщик. Это нормально: описанные выше технологии и не предназначены для защиты от такого рода угроз.

Защититься от кражи конфиденциальной информации как на вашем компьютере, так и в момент пересылки поможет шифрование самих документов средствами Microsoft Office.

- Доступность : все версии Microsoft Office

- Степень защиты : сильная зависимость как от пароля, так и от версии Microsoft Office и формата файла, в котором сохранён документ. Максимальная степень защиты с современными (Office 2013 и более новыми) версиями Office при использовании форматов .DOCX, .XLSX и т.д. (в отличие от старых форматов .DOC, .XLS, степень защиты которых низкая).

- Защита от физического доступа к устройству, извлечённому из компьютера : аналогично предыдущему

- Защита от физического доступа к самому компьютеру : аналогично предыдущему

- Другие локальные пользователи компьютера : аналогично предыдущему

- Зловредное ПО, вирусы-шифровальщики : содержимое документов защищено от несанкционированного доступа, но не от уничтожения или шифрования

- Дистанционный взлом : аналогично предыдущему

- Сценарии использования : защита важных данных, которые хранятся в таблицах и документах Microsoft Office; защита данных не только на компьютере пользователя, но и во время пересылки.

- Как включить шифрование : Защита документов паролем

Что выбрать между шифрованием EFS и защитой документов паролем? Эти виды защиты покрывают разные сценарии использования. EFS – совершенно прозрачная защита всей папки с документами. Стоит вам войти в систему, и вы сможете пользоваться любыми защищёнными документами без ввода дополнительных паролей. Стоит злоумышленнику узнать пароль от вашей учётной записи Windows, и он сможет получить доступ ко всем защищённым EFS файлам.

В то же время шифрование средствами Microsoft Office потребует от вас сознательных усилий. Вам придётся вводить пароль каждый раз при открытии документа. Однако защищённые таким образом документы злоумышленнику потребуется взламывать по одному, а степень защиты у Microsoft Office может быть очень высокой.

Особенности шифрования документов

Шифрование документов в Microsoft Office имеет ряд особенностей, полное описание которых выходит за рамки данной статьи. Однако коротко перечислить все пункты необходимо во избежание ошибок.

Защита архивов и резервных копий

О том, что резервные копии делать необходимо, говорят все. О том, что их необходимо защищать, обычно не говорят совсем. Подумайте о том, что резервная копия содержит все те файлы и всю ту информацию, которую вы хотели бы защитить на компьютере, но готовы сохранить в виде обычного, незашифрованного файла.

При создании резервных копий используйте следующие рекомендации.

- Сохраняйте резервные копии на устройствах (встроенных или внешних накопителях), защищённых BitLocker. Напомню, что никаких дополнительных неудобств это не несёт: вы можете настроить защиту BitLocker таким образом, чтобы Windows автоматически монтировала накопитель, если вы вошли в систему. Использование BitLocker защитит ваши резервные копии даже если программа резервного копирования не поддерживает шифрования. Обратите внимание : если вам придётся восстанавливать систему из образа резервной копии, Windows 10 корректно смонтирует защищённый BitLocker накопитель. Для монтирования внешних устройств (BitLocker To Go) вам потребуется только пароль, а для доступа к встроенным дискам – длинный двоичный BitLocker Recovery Key (обычно Windows предлагает сохранить его в учётной записи Windows Account при создании зашифрованного тома).

- Если вы используете для создания резервных копий программу, которая поддерживает шифрование – задайте пароль и используйте шифрование. Обратите внимание: утилита, вероятно, сохранит ваш пароль в системе (чтобы не запрашивать пароль каждый раз при создании резервной копии). Не используйте этот пароль повторно для защиты других типов данных.

Одним из распространённых инструментов частичного резервного копирования являются привычные всем утилиты-архиваторы: WinZip, 7Zip, WinRar и подобные. Все эти утилиты предлагают возможность шифрования содержимого резервных копий паролем. Стойкость шифрования у разных утилит различается, но общий уровень защиты достаточно высок. Использование стойкого, уникального пароля, составленного как минимум из 8 символов (желательно использовать буквы, цифры и специальные символы и не использовать слова из словаря) защитит архив в достаточной мере. Если же вы разместите архивы на накопителе, зашифрованном посредством BitLocker, то данные будут надёжно защищены.

Обратите внимание : стойкость шифрования архивов ZIP/7Z/RAR существенно ниже, чем стойкость BitLocker или документов Office 2013 (и более новых). Не используйте один и тот же пароль для шифрования архивов и других типов данных.

Подробнее описание функций устройства будет далее в этой статье. Ключи для шифрования хранятся во flash памяти процессора рассматриваемого устройства.

Ключ_Р1 может работать с неограниченным количеством накопителей и на неограниченном количестве персональных компьютеров, привязки к конкретному ПК нет.

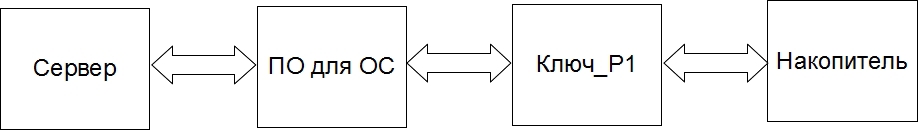

Структурная схема работы всей системы:

- сервер формирует прошивку, осуществляет обновления Ключ_Р1 Менеджер, прошивки и приложения Key_P1_for_Windows (или Key_P1_for_Linux) для накопителя (флешки) пользователя.

- (ПО для ОС) Ключ_Р1 Менеджер — осуществляет обновления компонентов, инициализацию Ключ_Р1, формирует набор ключей для Ключ_Р1 и др.

- прошивка Ключ_Р1 — является программой выполняемой на устройстве Ключ_Р1.

- приложение для накопителя — Key_P1_for_Windows (Key_P1_for_Linux) (оба приложения загружаются на флешку пользователя и осуществляют авторизацию пользователя и отображение последнего времени отключения устройства для ОС Windows и Linux).

- Шифрование информации осуществляется не одним ключом, а несколькими (максимум 1024). Шифрование происходит по секторам для каждого накопителя. Таким образом, один файл может быть зашифрован нескольким десятком ключей.

- Защита от модифицированных накопителей происходит за счёт контроля служебной информации, передаваемой при помощи SCSI команд

- Восстановление информации:

- Ключи формируются пользователем на ПК с помощью программы Ключ_Р1. Менеджер (в этом случае пользователь) может сделать резервную копию своих ключей на случай восстановления.

- Ключи формируются устройством Ключ_Р1. В этом случае сделать резервную копию своих ключей пользователь не может.

- Пользователь может делать резервную копию своей зашифрованной информации

- Синхронизация ключей представляет собой формирование одинаковых ключей у разных пользователей по заданному начальному значению и выбранному алгоритму. В устройстве Ключ_Р1 предусмотрена возможность хранения 50-ти ключей для синхронизации. Т.е. пользователи могут хранить метку 8 байт и сам ключ. Для синхронизации ключей и начала обмена зашифрованными файлами пользователям необходимо:

- передать друг другу посредством устной договорённости, телефонного звонка, смс, электронной почты или надписи на песке начальное значение для инициализации ключа, а также алгоритм формирования ключа;

- сформировать ключ и назначить метку – не более 8 символов (байт);

- скопировать ключ на устройство Ключ_Р1;

- обмен зашифрованными файлами может осуществляться с любого ПК, т.е. при скачивании ПО и его установке на любой «чужой» ПК при подключённом устройстве Ключ_Р1 после ввода пин-кода пользователь увидит ключи и соответствующие им метки и сможет шифровать нужным ключом файлы для обмена с другим пользователем.

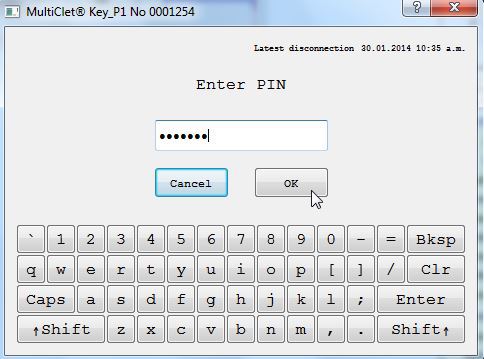

- Устройство Ключ_Р1 выводит после запуска программы key_p1_for_windows.exe (для Windows) или key_p1_for_linux (для Linux) информацию о времени последнего отключению устройства с точностью в две минуты. Данная функция позволяет пользователю и/или службе безопасности компании установить факт и определить время несанкционированного отключения Ключ_Р1, что затрудняет действия злоумышленника и облегчает его поиск.

- Установить ПО, загрузить прошивку с сервера

- Инициализировать Ключ_Р1 (установить прошивку, задать PIN, PUK коды)

- Инициализировать накопитель (разбиение накопителя на два раздела: открытый и закрытый, который доступен только после ввода ПИН-кода)

Кроме индивидуальной версии будет доступна и корпоративная версия:

Сотрудники компании загружают программу Ключ_Р1 Менеджер с корпоративного сервера или со съёмных носителей и устанавливают на свою ОС. Затем загружают ключи, сгенерированные службой безопасности или IT-службой компании. Далее по аналогии с индивидуальной версией происходит инициализация Ключа_Р1 и накопителя. В отличие от пользовательской версии, в корпоративной руководитель нескольких отделов может выбрать, для какого отдела шифровать файлы. Перечень отделов формируют уполномоченные сотрудники компании.

- Поддержка ОС Mac;

- В Ключ_Р1 может быть заложена функция генерации одноразовых паролей для организации двухфакторной аутентификации на серверах

различных сервисов. Двухфакторная аутентификация обеспечивает дополнительную защиту вашего аккаунта. Для этого при входе в систему запрашиваются не только имя пользователя и пароль, но и уникальные «коды подтверждения». Даже если злоумышленник узнает ваш пароль, получить доступ к аккаунту ему не удастся. - хранение личных данных с автоматической подстановкой при аутентификации в соцсетях, платежных системах и т.п.

- использование устройства для авторизации на ПК.

Из этого списка наиболее интересным является хранение логинов и паролей пользователей от различных ресурсов. Вопрос лишь в том, как удобнее это сделать. Осуществлять автоматическую подстановку пары логин и пароль или дать возможность пользователю после ввода ПИН-кода просматривать логин и пароль в открытом виде так, как это позволяет браузер Google Chrome.

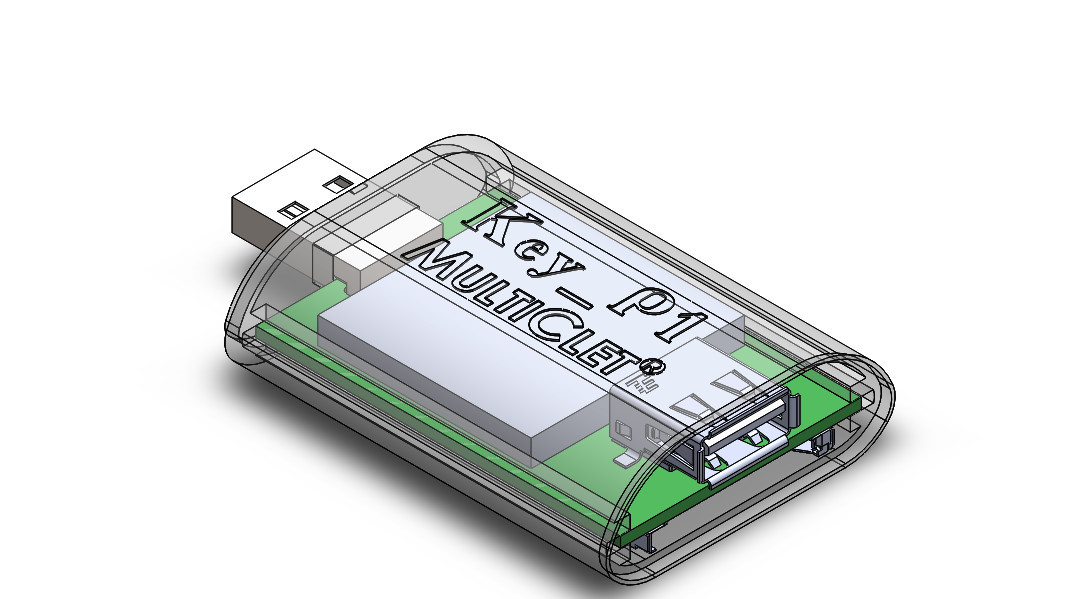

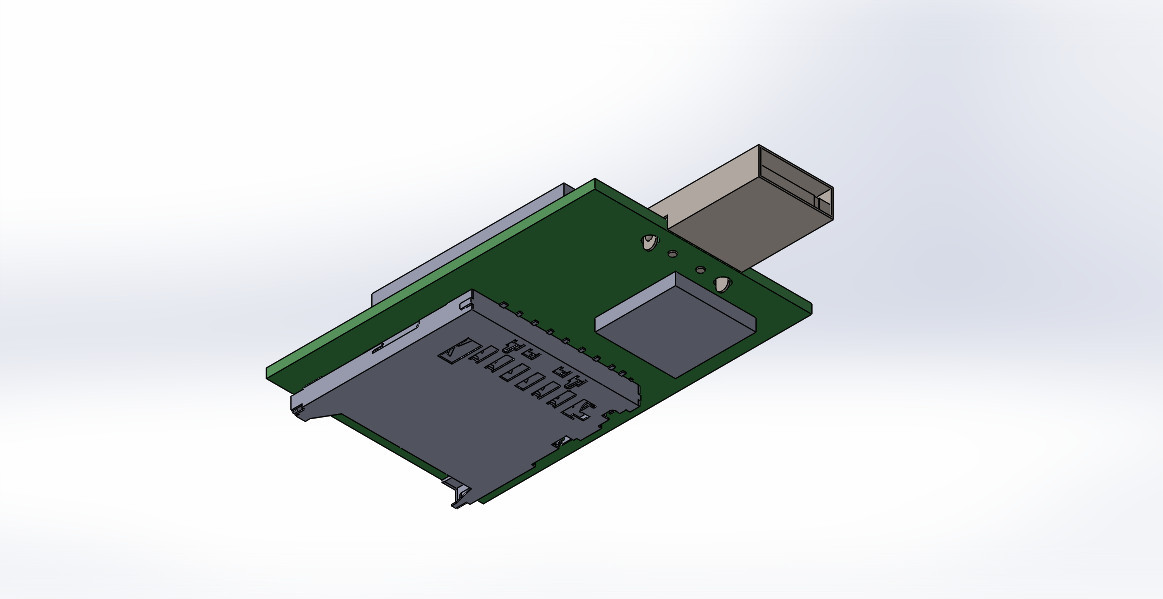

Теперь обратимся к рассмотрению аппаратного уровня работы устройства.

Основными функциями устройства являются шифрование и защита от несанкционированной работы накопителей.

- зашифровать файл на накопителе — в этом случае файл будет зашифрован не одним случайным ключом, а в зависимости от размера файла и размера сектора накопителя (это наименьшая адресуемая ячейка памяти накопителя) файл будет зашифрован несколькими ключами по секторам накопителя;

- зашифровать файл на ПК — в этом случае файл будет зашифрован случайно выбранным на устройстве ключом и содержимое файла будет возвращено устройством на ПК в зашифрованном виде, кроме того это содержимое будет «обернуто» в специальный контейнер, содержащий номер ключа, которым был зашифрован файл;

- зашифровать файл для другого пользователя — в этом случае файл по предварительно сформированному ключу с соответствующей ему меткой (например «коллеги1») будет зашифрован устройством без какого-либо контейнера и содержимое файла будет возвращено на ПК.

Для отсечения шпионских устройств «Ключ_Р1» проводит фильтрацию служебных команд посылаемых накопителям, что даёт защиту от заражения накопителя аппаратным вирусом, а также устройство «Ключ_Р1» анализирует присылаемую накопителем таблицу дескрипторов и на основе этой информации происходит блокирование накопителей, которые пытаются представиться системе ПК совмещённым устройством (например клавиатурой и накопителем) или любым другим устройством кроме накопителя.

Рассмотрим реализацию устройства на схемотехническом уровне.

Устройство реализовано на базе российского мультиклеточного процессора Р1. Для осуществления взаимодействия с интерфейсом USB host в схему вводится процессор stm32f205. Мультиклеточный процессор тактируется от процессора stm32f205, загрузка прошивки осуществляется по интерфейсу spi. Процессор Р1 берёт на себя все основные функции по шифрованию и хэшированию информации. Одной из интересных особенностей большинства алгоритмов шифрования является их хорошее распараллеливание. Благодаря этому факту является рациональным применение процессора с аппаратным распараллеливанием операций.

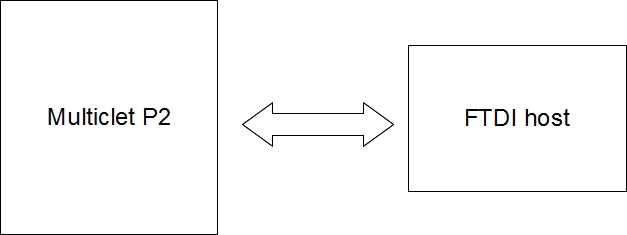

В результате модернизации устройства предполагается следующая схема:

Взаимодействия с USB host может быть обеспечено микросхемой FTDI.

В устройстве реализованы разъёмы, позволяющие работать с USB накопителями и microSD, SD картами.

- шифрование большим набором ключей на аппаратном уровне по секторам накопителя

- контроль служебных команд между ПК и накопителем

- хранение пары «логин-пароль»

- работа в режиме «только чтение»

- поддержка USB накопителей, SD, microSD карт

- работа с неограниченным количеством накопителей

- корпоративная версия

- возможность восстановления информации

Недостатки: не специализированный корпус, отсутствие защиты от вскрытия (Хотя защита от вскрытия не является определяющей для таких пользователей хабра как BarsMonster :)

Даже если вы никогда не задумываетесь над этим,у вас наверняка есть тайны, достойные быть зашифрованными!

К счастью, компьютеры, изначально созданные для взлома военных шифров, дают каждому из нас прекрасный способ хранения личных тайн – информацию можно зашифровать. То, что долгое время было доступно только государственным службам, сегодня может применить любой пользователь. И, что более существенно, даже если вы не задумываетесь над этим, у вас наверняка есть тайны, достойные шифрования.

Есть что скрывать

Все ли письма, фотографии и документы вы готовы показывать жене, брату, теще, детям? Возможно, там нет ничего криминального. Но готовы ли вы сообщить номер своей кредитной карты и ее PIN-код детям-подросткам? Отдать брату пароли от почты и социальных сетей? Демонстрировать все семейные фото друзьям, которые пришли в гости и на пятнадцать минут сели за компьютер? Есть ли желание объяснять жене, что Элеонора – это начальник отдела смежников на работе, а встреча с ней завтра – это совещание с участием еще десяти человек?

Ваши фото, номера банковских карт и просто личная переписка интересуют всех: домочадцев, работодателей и, конечно, киберпреступниковИ уж конечно, совсем грустной будет история, если на компьютер проникнет вредоносное приложение. В последнее время встречаются зловреды, крадущие всю доступную информацию с компьютера: документы, изображения, сохраненные в браузере пароли и формы – все. Известны случаи, когда среди краденых изображений находились фото документов, которые были использованы для разных форм мошенничества. Или случаи, когда пикантные фото использовались для шантажа.

Семь бед – один ответ

Угроз, как мы видим, существует много, и от каждой из них можно придумать свой способ защиты: изолировать компьютер в запертой спальне, поставить PIN-код на включение смартфона и так далее. Но если защитить информацию не путем физической изоляции, а так, чтобы ее мог прочитать только владелец, результат будет более надежным и всеобъемлющим. Абсолютно все перечисленные неурядицы – большие и малые – могли бы не случиться, если бы важная информация, предназначенная не для всех глаз, хранилась бы в зашифрованном виде.

Что такое шифрование

Шифрование – это преобразование информации, делающее ее нечитаемой для посторонних. При этом доверенные лица могут провести дешифрование и прочитать исходную информацию. Существует множество способов шифрования/дешифрования, но секретность данных основана не на тайном алгоритме, а на том, что ключ шифрования (пароль) известен только доверенным лицам.

Необходимо отличать шифрование от кодирования. Кодирование тоже преобразует информацию, но лишь для удобства хранения и передачи, секретность не является основной задачей. Типичные способы кодирования – азбука Морзе и двоичное кодирование букв для хранения в компьютере.

Ваш цифровой сейф

Файл-хранилище может увидеть любой посторонний, его даже можно украсть (скопировать). Но это не даст злоумышленнику или просто любопытному ровным счетом ничего – внутри файла содержится лишь мешанина символов, и можно потратить многие годы на то, чтобы подобрать пароль, который превращает этот файл в диск с читабельными файлами.

Чтобы зашифрованный контейнер стал эффективной защитой вашей информации, нужно соблюдать несколько простых правил:

Сейф на смартфоне

Ответом на вышеописанную проблему с кражей смартфонов стало включение в современные мобильные ОС функций шифрования. Ключевая информация в смартфоне постоянно хранится в зашифрованном виде и всякий раз расшифровывается, когда владелец вводит пароль или PIN-код разблокировки. Apple не дает пользователю глубоко управлять этой функцией, но значительное количество информации подвергается шифровке при активации защитного PIN-кода на включение смартфона/планшета.

В Android в настройках безопасности имеется опция полной шифровки содержимого телефона, которая делает все данные на устройстве недоступными без ввода пароля. Для максимальной надежности в обоих случаях рекомендованы свежие версии мобильных ОС – iOS с 6.1 и Android с 4.1.

Введение в шифрование

Усовершенствовать процесс шифрования помогли переменные, также известные как ключи. Они генерируются случайным образом и являются уникальными. Некоторые системы даже создают новые ключи для каждого сеанса, что дополнительно защищает персональные данные пользователей. Например, если злоумышленник захочет украсть информацию о кредитной карте, то ему нужно будет выяснить не только, какой алгоритм использовался для шифрования данных, но ещё и какой ключ был сформирован. Это — далеко не простая задача, так как шифрование устойчиво к подобным атакам. Вот почему этот процесс — один из лучших способов защитить конфиденциальные данные в интернете.

Типы шифрования

Различаются симметричный и ассиметричный типы шифрования. Они отличаются числом ключей, которые используются для данного процесса.

Симметричный. Это — алгоритм, при котором для шифрования и дешифрования используется один и тот же ключ. При этом важно учесть, что ключ должен быть установлен на обоих устройствах до начала обмена данными.

Асимметричный. Такое шифрование предпочитает двухключевой подход. Открытый ключ используется для шифрования, а закрытый — для дешифрования. При этом стоит отметить, что последний доступен только личному устройству пользователя, а потому не стоит переживать по поводу сохранности первого — никто не сможет получить доступ к личной информации без закрытого ключа.

Алгоритмы шифрования

AES (Advanced Encryption Standard). Один из самых безопасных алгоритмов симметричного шифрования, который существует сегодня. Он использует шифр размером блока 128 бит и длиной ключа 128, 192 и 256 бит. Алгоритм AES используют многие организации, включая правительство США.

Triple DES. Ещё один симметричный алгоритм шифрования. Когда исходный стандарт шифрования данных DES стал уязвим для атак, его заменили на Triple DES, название которого происходит от использования трёх 56-битных ключей. Однако в последние годы этот алгоритм вышел из моды, так как появились более безопасные варианты, такие как AES.

Blowfish. Очередной симметричный алгоритм шифрования, который был изобретён экспертом по безопасности Брюсом Шнайером (Bruce Schneier). Как и Triple DES, он появился на замену устаревшему DES. Это — блочный шифр с симметричным ключом, который входит в число самых безопасных алгоритмов. Более того, он является общественным достоянием и может свободно использоваться кем угодно.

Twofish. Симметричный алгоритм шифрования, который использует ключи длиной до 256 бит. Данное изобретение также было создано Брюсом Шнайером. По сути, Twofish — это продвинутый вариант Blowfish. Он не только быстрый и безопасный, но ещё и находится в открытом доступе, как и его предшественник.

RSA. Алгоритм асимметричного шифрования, который является одним из старейших и наиболее широко используемых стандартов для шифрования данных в интернете. Этот алгоритм не отличается скоростью, но считается очень безопасным.

Сферы применения шифрования

Облачное шифрование. Облачное хранилище — одно из самых распространённых мест для хранения фотографий, видеоматериалов и документов. А потому эта служба нуждается в шифровании для защиты конфиденциальных файлов. Многие поставщики облачных хранилищ предлагают ту или иную его форму.

В данном случае выделяют три типа данных: в состоянии покоя, в пути и в использовании. Названия этих форм говорят сами за себя. То есть, первый тип — это информация, которая хранится и в настоящее время не используются. Второй тип — это информация в движении, которая активно передаётся из одного места в другое. Третий тип — информация, обрабатываемая в данный момент.

Однако будет ли зашифрована эта информация или нет, зависит только от облачного сервиса, который используется. Некоторые из них предлагают шифрование как данных в состоянии покоя, так и данных в пути. Остальные — кодируют только ту информацию, которую считают конфиденциальной. К сожалению, немногие облачные сервисы предлагают сквозное шифрование.

Тем не менее популярные службы предоставляют шифрование TSL/SSL для передаваемых данных и некоторую форму шифрования для данных в состоянии покоя. Dropbox, например, предлагает Boxcryptor — инструмент для сквозного шифрования, который может локально преобразить файлы, прежде чем они будут загружены в облако.

Шифрование диска. Инструмент защиты данных, который шифрует содержимое жёсткого диска. Новый уровень безопасности.

Есть несколько способов шифрования диска: с помощью программного или аппаратного обеспечения. В последнем случае используется диск с самошифрованием. Он автоматически шифрует и дешифрует данные, что делает его одним из самых простых способов обезопасить личные файлы. К тому же на рынке представлен большой ассортимент самошифруемых дисков. Единственный минус — высокая стоимость.

Почему шифрование настолько важно

Конфиденциальность. Шифрование является важным инструментом для тех, кто хочет сохранить личные данные только для себя и предполагаемых получателей. Ведь некоторые разговоры, фотографии, видеофайлы и документы лучше скрывать от посторонних глаз.

Безопасность. В период пандемии многие пользователи были вынуждены вводить конфиденциальную информацию в удалённом режиме. Речь про подачу налоговых документов или же покупки в онлайн-магазинах. Шифрование убережёт данные кредитной карты или личную информацию от кражи.

Конечно, шифрование не может защитить на 100%. У него есть недостатки и ограничения. Но без него пользователи гораздо больше подвержены слежке и сбору данных.

Вопросы и ответы

Насколько безопасно шифрование?

Шифрование делает работу в сети более приватной и безопасной, однако оно не обеспечивает максимальную защиту. Уровень безопасности зависит от типа используемого шифрования, но даже в самых продвинутых системах есть недостатки. Шифрование не может уберечь пользователей от всех онлайн-угроз, ведь к краже личных данных могут привести даже слабые пароли и утечка информации.

Можно ли взломать зашифрованные данные?

Да, декодирование зашифрованных данных возможно. Однако расшифровка требует много времени и ресурсов. Зашифрованные данные обычно взламывают с помощью украденных ключей.

Можно ли снова зашифровать зашифрованные данные?

Да, существует множественное шифрование. Для этого можно использовать одинаковые или разные алгоритмы. Однако этот способ не очень распространён, так как большинство современных шифров и так очень трудно взломать.

Какой самый высокий уровень шифрования?

256-битный AES считается самым надёжным стандартом шифрования. С 2001 года его использует правительство США и многие американские компании.

Signal, WhatsApp и iMessage по умолчанию используют сквозное шифрование. Другие популярные сервисы для общения, такие как Telegram, также предлагают этот тип шифрования, но только в секретных чатах.

В эпоху информационных технологий остро стоит вопрос о том, как защитить данные на компьютере. Пароли и логины от социальных сетей, банковских систем управления счетами, данные учетной записи, приватные фото и другие файлы – все это может заинтересовать злоумышленников.

Объектами атак хакеров становятся не только государственные учреждения, банки или популярные сайты. Личная информация рядовых пользователей тоже может заинтересовать взломщиков. Ворованные аккаунты в «Одноклассниках» или «Фейсбкуе» преступники используют в мошеннических целях, украденные фотографии становятся предметом для шантажа, а получение данных платежных систем дает злоумышленникам возможность оставить их владельцев без копейки на счету.

Чтобы не стать жертвой хакеров, необходимо уделять внимание безопасности хранения персональных данных. Как можно защитить личную информацию на компьютере, расскажет эта статья.

Способ 1: надежные пароли

Самый простой способ защитить данные на компьютере – это использование надежных паролей. О том, что специалисты по безопасности не рекомендуют использовать в качестве ключа простые комбинации цифр и букв (qwerty, 12345, 00000), известно большинству пользователей. Но появление «умных» программ-взломщиков привело к тому, что и более сложные пароли могут быть вычислены методом подбора. Если злоумышленник знает потенциальную жертву лично, нетипичный, но простой ключ (дата рождения, адрес, имя домашнего питомца) тоже подбирается с легкостью.

Чтобы сохранить аккаунты в социальных сетях и на других ресурсах, а также учетную запись пользователя на ПК, рекомендуется использовать сложные комбинации, которые состоят из больших и маленьких латинских букв, цифр и служебных символов. Желательно, чтобы пароль был легким для запоминания, но не содержал в себе явной смысловой нагрузки. К примеру, ключ вида 22DecmebeR1991 распознается сайтами, как надежный, но содержит в себе дату рождения и поэтому может быть легко взломан.

![Надежный пароль защитит информацию на компьютере от хакеров]()

Способ 2: шифрование данных

![Шифрование защитит ценные данные на компьютере]()

Способ 3: использование антивирусной программы

Для получения доступа к чужому ПК взломщики используют вспомогательное программное обеспечение, устанавливаемое на компьютер жертвы. Вирусы-трояны занимаются перехватом информации, вводимой с клавиатуры, подменяют сайты копиями, созданными мошенниками, занимаются пересылкой личных данных. Чтобы защитить личные данные, желательно установить актуальную версию антивирусного ПО и следить за ее обновлениями. Рекомендуется также ограничить доступ к накопителям, запретив чтение информации с них по сети.

![Антивирус с фаерволом защитит данные на компьютере от сетевых атак]()

Способ 4: установка пароля на BIOS и/или жесткий диск

Способ 6: защита беспроводных сетей

Если в настройках безопасности компьютера не установлено ограничение доступа к нему по сети, незащищенная сеть Wi-Fi позволяет злоумышленнику проникнуть к содержимому накопителей. Чтобы избежать этого, рекомендуется установить на маршрутизаторе метод шифрования данных WPA/WPA2 и задать сложный пароль (см. Способ 1).

Для исключения риска взлома сети Wi-Fi можно отключить транслирование имени подключения (SSID). В таком случае подключиться к маршрутизатору смогут лишь пользователи, которые знают имя сети.

Способ 7: системы родительского контроля

Если компьютером пользуются дети, риск подхватить вредоносное ПО значительно увеличивается. Чтобы защитить личные данные на ПК, можно создать для ребенка учетную запись с ограниченными правами доступа. Windows (с 7 версии и новее) содержит встроенные средства родительского контроля. С их помощью можно ограничить время пребывания ребенка за компьютером, запретить доступ к отдельным программам, заблокировать возможность установки стороннего ПО.

Существует и стороннее программное обеспечение, обладающее аналогичным (или более широким) функционалом. В интернете можно найти как платные, так и бесплатные средства родительского контроля. Кроме того, такую функцию поддерживают некоторые провайдеры. В этом случае в личном кабинете на сайте оператора связи можно задать ограничения на посещение отдельных ресурсов.

![Родительский контроль защитит личные данные]()

Как защитить информацию на компьютере надежнее всего

Каждый из приведенных способов защиты личных данных на компьютере является надежным в одной ситуации, но обладает и уязвимостями. Чтобы добиться высокого уровня безопасности, рекомендуется комбинировать методы.

К сожалению, не существует универсального способа защиты данных, который бы отличался стопроцентной эффективностью. К атакам хакеров уязвимы даже серверы банков и силовых ведомств, о чем свидетельствуют масштабные утечки документов из Пентагона, правительств США и других стран, публикуемые Wikileaks.

Тем не менее, учитывая, что рядовые пользователи редко становятся жертвами хакеров такого уровня, обезопасить личные данные можно. Для этого рекомендуется:

установить актуальную версию антивирусной программы (желательно с функциями брэндмауэра и фаервола);

защитить учетную запись пользователя с помощью надежного пароля;

не использовать одинаковые коды доступа для всех аккаунтов;

защитить Wi-Fi, отключить общий доступ к файлам на ПК по локальной сети, в первую очередь, к системному разделу (если это невозможно – ограничить доступ, разрешив его лишь проверенным членам сети, которым это действительно нужно);

не хранить ключи и пароли в файлах TXT, DOC, RTF и других документов на самом ПК;

наиболее ценные файлы и папки следует поместить в запароленный архив или зашифровать.

Можно защитить личную информацию на компьютере и другими способами. Главное – найти компромисс между уровнем безопасности и удобством использования ПК. Радикальные меры (например, полное шифрование данных, доступ к ПК с помощью физического ключа и ограничение списка разрешенных ресурсов) могут быть излишними на домашнем ПК и доставлять лишние неудобства. Практика показывает, что применение чрезмерно сложных защитных средств приводит к постепенному отказу пользователей от их использования.

Большой поклонник качественной китайской техники, любитель четких экранов. Сторонник здоровой конкуренции между производителями. Чутко следит за новостями в мире смартфонов, процессоров, видеокарт и другого железа.

Читайте также: