Вывести из домена astra linux

При выходе из домена желательно очистить директорию, содержащую сертификаты старого домена. Для этого достаточно выполнить команду:

Это необходимо для того, чтобы при входе в новый домен, корневой сертификат старого домена не помешал установке нового.

Для Astra Linux Смоленск и РЕД ОС

Использование домена и клиента с разными ОС

Доменная и клиентская машины не обязательно должны иметь одинаковую операционную систему для корректной аутентификации по смарт-картам. Но тем не менее, если версии SSSD – разные, как у Astra Linux (SSSD 16.1.3) и РЕД ОС (SSSD 2.0.0), то на доменной машине должна быть установлена ОС с более новой версией SSSD.

В обратную же сторону настройка домена возможна.

Настройка сервера. Создание домена FreeIPA и пользователя

Для демонстрации настройки было использовано два стенда. Первый был использован в качестве сервера FreeIPA. Он был настроен с помощью следующей последовательности команд:

После настройки программы установки сервера FreeIPA отобразится ссылка на веб-интерфейс для управления доменом. Вам потребуется создать нового пользователя, для которого и будет настраиваться доступ по Рутокену.

Для этого перейдите на вкладку "Идентификация" → "Пользователи" → "Активные пользователи" и добавьте нового пользователя. В нашем случае был создан пользователь "user".

Настройка клиента. Подключение к домену

Для пользователей Astra Linux

Если в качестве клиента выступает Astra Linux Smolensk, то на нем должно быть установлено пятое обновление безопасности.

После добавления нового пользователя, переходим к настройке клиента. Настройка была осуществлена с помощью следующих команд:

После подключения настройщик должен написать, что обнаружен настроенный клиент в домене astradomain.ad.

Попробуем подключиться к созданному пользователю user:

Если после ввода пароля вам удалось аутентифицироваться как пользователь user, значит настройка прошла успешно.

Настройка аутентификации по Рутокену для клиента

Создание заявки на сертификат

Для упрощения настройки можно воспользоваться графической утилитой по работе с Рутокенами в линукс. Скачаем ее:

При первом запуске программа может запросить пароль администратора для получения обновлений. Загрузка обновлений может занять несколько минут.

После загрузки обновлений, программа предложит выбрать токен, который мы хотим использовать для локальной аутентификации. Если нужный Рутокен не появился в списке, то можно нажать на кнопку для обновления списка устройств:

Далее вводим PIN-код Рутокена:

На Рутокене отсутствует ключевая пара и сертификат выданный УЦ для аутентификации:

Генерация ключевой пары

Откроем список объектов на Рутокене:

В первую очередь, сгенерируем ключ. Для этого в окне просмотра объектов выберем опцию для генерации ключевой пары:

В окне выбора алгоритма ключа необходимо указать "RSA-2048"

Метку ключа можно оставить пустой:

Создание заявки на сертификат

После генерации ключевой пары, необходимо создать для неё заявку на сертификат. В списке объектов выберем закрытый ключ из ключевой пары, для которой хотим создать заявку на сертификат:

В открывшемся окне выберем опцию для создания заявки на сертификат:

Введём данные сертификата. В графе Общее имя необходимо указать имя пользователя, для которого мы создаем сертификат для аутентфиикации:

Далее нас попросят выбрать, создать ли самоподписанный сертификат или создать заявку на сертификат Выбираем "Нет":

Укажем путь, куда сохраним заявку на сертификат:

Созданную заявку копируем и отправляем на сервер. Распечатать ее можно с помощью команды:

Создание сертификата

Переходим к серверу, который получил нашу заявку.

Чтобы создать сертификат по данной заявке для данного пользователя, перейдем на вкладку "Идентификация" → "Пользователи" → "Активные пользователи" и выберем нашего пользователя.

На новой вкладке выбираем "Действия"→"Новый сертификат". В открывшееся окно вставляем нашу заявку.

В поле Идентификатор пользователя необходимо указать caIPAserviceCert

Выданный сертификат можно получить на этой же вкладке, переместившись чуть ниже до пункта с сертификатами.

Нажмем "Загрузить" и отправим сертификат пользователю.

Также пользователю потребуется корневой сертификат УЦ, его можно получить на вкладке "Аутентификация"→"Сертификаты".

Выбираем самый первый сертификат и переходим на вкладку "Действия"→ "Загрузить".

После этого полученный сертификат пользователя и УЦ отправляем клиенту.

Импорт сертификата на Рутокен

Повторно запускаем программу по работе с Рутокенами. Выбираем необходимый токен, вводим PIN-код. Открываем просмотр объектов. В окне просмотра объектов выберем закрытый ключ, для которого выдан сертификат:

В открывшемся окне выберем опцию импорта сертификата ключа

Укажем путь до сертификата:

При желании можно задать метку сертификата:

Финальная настройка на стороне клиента

Теперь, когда на Рутокене присутствует ключевая пара и сертификат клиента? можно приступить к финальной настройке. Для этого откроем в меню команд Рутокена выберем пункт Настройки аутентификации в домене FreeIPA.

Нам необходимо получить права суперпользователя, для проведения настройки. Поэтому вводит пароль суперпользователя:

В открывшемся окне укажем путь до корневого сертификата УЦ:

Настройка завершена. Проверим, что все установлено правильно. Для этого попробуем зайти под пользователем user.

Лампочка на Рутокене замигает и отобразится окно для ввода PIN-кода.

Если все прошло успешно, то можно попробовать осуществить аналогичную аутентификацию через greeter.

Для ввода клиентского компьютера в домен FreeIPA должны быть выполнены следующие условия:

-

Клиентский компьютер и сервер FreeIPA должны видеть друг друга по сети (для проверки использовать команду "ping <ip адрес>");

Файл /etc/hosts не должен использоваться в качестве базы данных доменных имен других хостов. Так как запрос к этому файлу имеет приоритет перед обращением к DNS.

Чтобы не было путаницы, в нем рекомендуется только запись "самого себя", <ip адрес> + имя в формате FQDN + короткое имя. Данная запись добавляется автоматически во время установки FreeIPA сервера.

Для добавления имени хоста можно выполнить команду:

Для клиентов, использующих динамические IP-адреса, получаемые от DHCP-сервера, для обновления таблиц адресов после добавления имени хоста рекомендуется выполнить команды:

Настроить разрешение имён можно с помощью графического менеджера сетевых подключений NetworkManager.

После внесения изменений перезапустить сетевое подключение.Пример сценария настройки DNS на клиентском компьютере из командной строки (сценарий применим для русскоязычных компьютеров с включенной сетевой службой NetworkManager):

При наличии подключенного репозитория пакетов все необходимые для установки пакеты можно установить командой apt или из графического менеджера пакетов synaptic.

При установке инструментов Astra Linux все необходимые пакеты устанавливаются автоматически.

Графический инструмент

Графический инструмент для ввода в домен представлен в пакете fly-admin-freeipa-client. Для его установки можно использовать команду:

Командная строка

Для установки инструмента командной строки можно использовать команду:

Графический инструмент

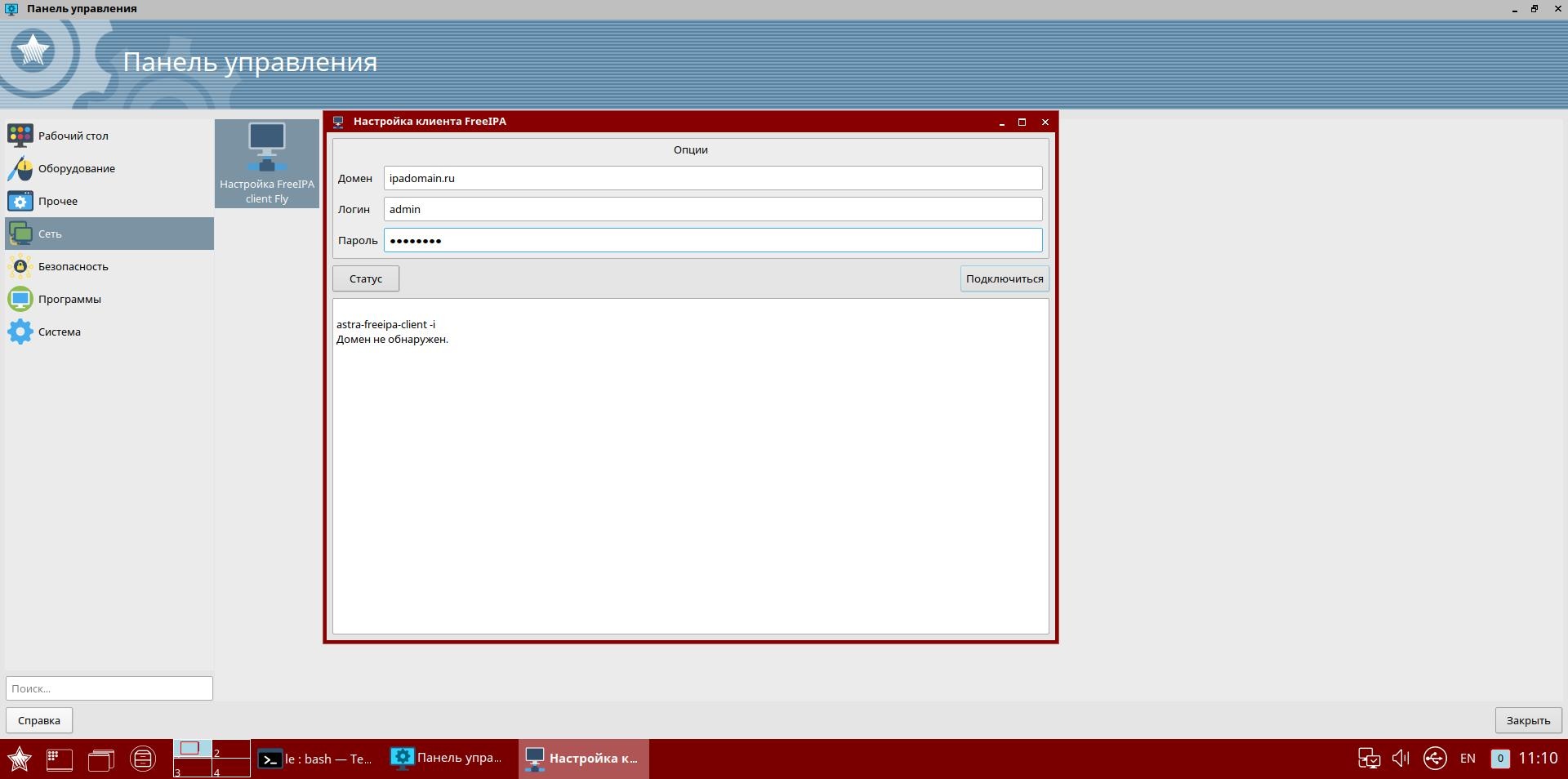

После установки графический инструмент fly-admin-freeipa-client доступен для запуска из командной строки или через систему меню:

"Пуск" - "Панель управления" - Сеть" - "Настройка FreeIPA клиент Fly"

Для ввода компьютера в домен нужно:

- Выполнить предварительную настройку DNS, как описано выше;

- Запустить графический инструмент fly-admin-freeipa-client и в открывшемся окне ввести

- Имя домена;

- Имя администратора домена;

- Пароль администратора домена;

![]()

После ввода данных нажать кнопку "Подключиться"

Командная строка

Выполнить предварительную настройку DNS, как описано выше, после чего ввод компьютера в домен FreeIPA выполняется командой:

в качестве имени домена будет автоматически использовано доменное имя сервера DNS.

В состав дистрибутивов Astra Linux входит пакет программ Samba, обеспечивающий совместимость со средой Microsoft Active Directory (далее - AD).

Samba позволяет компьютерам с ОС Astra Linux выступать как в роли контроллера домена AD, так и в роли клиента домена AD.

Помимо пакета Samba в состав дистрибутивов Astra Linux входят консольные и графические средства, позволяющие быстро инициализировать Active Directory домен или подключиться к уже существующему домену AD.• Служба аутентификации на базе Kerberos v5;

• LDAP-совместимая служба каталогов с поддержкой репликации;

• Поддержка групповых политик;

• Поддержка доверительных отношений;

• DNS-сервер на базе BIND или собственной реализации.В состав Astra Linux входят инструменты обеспечивающие сценарии автоматизированной настройки и построения нового контроллера домена или включения в существующий домен в роли контроллера домена.

Инструмент командной строки:

Установить эти инструменты можно с помощью графического менеджера пакетов или из командной строки:

sudo apt install astra-sambadc

sudo apt install fly-admin-ad-serverПри установке инструментов автоматически будут автоматически установлены необходимые для работы домена AD пакеты samba, winbind и ntp.

Samba как контроллер домена поддерживает два режима работы с DNS:с использованием DNS-сервера bind9. Если предполагается, что будет использоваться сервер bind9 следует установить его и установить пакет dnsutils:

Подготовка компьютера

- Рекомендуется назначить компьютеру постоянный IP-адрес. Допускается использовать динамическое назначение адресов, но при этом должно быть настроено автоматическое обновление адресов (настройка работы в таком режиме выходит за рамки данной статьи, см. статьи DHCP-сервер ISC-DHCP).

Если используется получение адреса по DHCP, то отдельно следует обеспечить, чтобы вместе с адресом по DHCP не принимались посторонние имя поискового домена и адрес сервера DNS. Общие инструкции по настройке см. в статье Настройка сети в ОС Astra Linux.

Должно быть настроено разрешение имён, а именно: в файле /etc/resolv.conf в качестве адреса сервера DNS (параметр nameserver) должен быть указан собственный IP-адрес компьютера и в качестве поискового домена (параметр search) следует указать используемое имя домена, например:

При использовании службы автоматической настройки сети NetworkManager этот файл нельзя редактировать напрямую, и следует использовать инструменты NetworkManager. Общие инструкции по настройка см. в статье Настройка сети в ОС Astra Linux.

Для создания нового домена с помощью инструмента командной строки используется команда:

или (небезопасно с точки зрения сохранности пароля):

astra-sambadc -d <имя_домена> -p <пароль_администратора_домена>

Для содания нового домена с использованием DDNS следует дополнительно использовать опцию -b, например:

Данные, необходимые для создания домена и не указанные в аргументах команды при выполнении команды будут запрошены в интерактивном режиме.

Дополнительная информация по использованию команды доступна при выполнении команды astra-sambadc с параметром -h:

Графический инструмент после установки доступен для запуска из командной строки или через систему меню: «Пуск» - «Панель управления» - «Сеть» - «Настройка сервера Active Directory»

После установки домена Samba AD требуется перазагрузить компьютер.В состав дистрибутивов Astra Linux входит графический инструмент:

и инструмент командной строки:

реализующие сценарий автоматизированной настройки компьютера Astra Linux для ввода в существующий домен AD.

При написании этой статьи в качестве контроллера домена Active Directory использовался демонстрационный образ Windows Server 2012 R2, доступный на WEB-сайте Microsoft, в качестве клиентов использовались компьютеры под управлением Astra Linux Common Edition и Astra Linux Special Edition.

Перед вводом компьютера в домен необходимо настроить на этом компьютере службу разрешения имён (DNS) так, чтобы в качестве сервера DNS использовался сервер DNS этого домена.

Если этого не сделать, то контроллер домена не будет обнаружен.Для ввода компьютера в домен используется команда:

sudo astra-winbind -dc <имя_домена> -u <имя_администратора_домена> -px

astra-winbind -dc <имя_домена> -u <имя_администратора_домена> -p <пароль_администратора_домена>Данные, необходимые для ввода в домен и не указанные в аргументах команды, будут запрошены в интерактивном режиме.

Дополнительная информация по использованию команды доступна при выполнении команды astra-winbind с параметром -h:

Графический инструмент для ввода компьютера в существующий домен AD fly-admin-ad-client после установки доступен для запуска из командной строки или через систему меню:

«Пуск» - «Панель управления» - «Сеть» - «Настройка клиента Active Directory»Проверка успешности присоединения к домену

Для проверки успешности присоединения к домену рекомендуется использовать команду:

Дополнительно, можно использовать различные варианты команды wbinfo, например проверка регистрации:

Поставлена задача неизвестно когда мигрировать с винды на astra linux в организации. На данный момент абсолютно все машины на ОС windows разных версий ну и windows server в качестве контроллера домена. Вопрос такой: насколько я понял вводить то в виндовый домен клиенты на astra linux можно но будут ли работать всякие групповые политики? SSO ? если нет то как быть? ALD (Astra linux directory) поднимать и на нем настраивать все? возможно ли будет туда экспортировать пользователей из active directory? И еще у нас внутренний сайт на sharepoint которым активно пользуются. можно ли будет сделать SSO в связке с ним?

![]()

SSO будет , если на клиентах отконфигурить керберос. Группы тоже. Политики, какие , например? Экспорт тоже возможен, AD - это ldap. SSO с виндовыми сервисами , которые остались тоже будет , но в том случае если вы либо переджойните их в новый домен либо переймете свои ALD роли старого.

С ALD никогда не работал и не буду, так что я говорил в общем про AD на линуксе и его интеграцию в него linux клиентов.

Сам использую Univention

![]()

Вот пример, как включить керберос, но до этого надо настроить sssd , pam , сертификаты etc

constin ★★★★ ( 26.03.18 15:34:03 )

Последнее исправление: constin 26.03.18 15:36:25 (всего исправлений: 1)![]()

Поставлена задача неизвестно когда мигрировать с винды на astra linux в организации

Видимо, гос. учреждение.

так что я говорил в общем про AD на линуксе

На какой версии samba, у ветки 3.5 и 4.х есть различия в настройке и поддержке.

Различие есть, принцип конфигурационного файла тот же, а вот сами файлы уже разные

Там и функциональные отличия немалые есть, например в samba 3.5 можно использовать openldap, а в samba 4.x - нет.

есть такая фигня, перенести конфиг от 3.5 в 4 не удастся придется писать заново, даже в самых простых случаях

![]()

constin ★★★★ ( 27.03.18 09:49:52 )![]()

Последнее исправление: constin 27.03.18 09:51:16 (всего исправлений: 1)![]()

ага, это сертифицированный пакет в астре?

![]()

ага, это сертифицированный пакет в астре?

![]()

А, все понял, болгенос, сертификаты, линуксы на русском и оборонка. Удачи)

перенести конфиг от 3.5 в 4 не удастся придется писать заново, даже в самых простых случаях

Неправда ваша. В самых простых случаях переноситься легко. Ничего заново писать не нужно.

пожалуйста самый простой случай - полная шара, если не прописать строку map to guest = bad user - то работать без пароля не будет, в 3.5 это строка еще не требовалась

Писал не просто так, а на реальном примере. У меня домашняя самба. Ничего менять не пришлось, но и гостевого входа правда нет, усе под логинами. Переехал не заметно.

Политики, какие , например?

ну всякие подключения сетевых дисков, прокси ну а завести так, чтобы ввел в домен на виндовом сервере и заработало никак?) кроме univention есть еще какие то варианты?

![]()

мы говорим о linux клиентах? Я не работаю с windows вообще. Разрешение на подключение сетевых ресурсов можно регулировать политиками. Само подключение дисков я настраиваю в /etc/profile.d, так как gvfs глючит а некоторых приложениях, например в thunderbird.

извините если неточно формулирую мысли.да мы говорим о linux клиентах. а вы сейчас про чьи политики говорите ALD,univention или AD? мне бы для начала узнать будет ли что то кроме авторизации работать при вводе в обычный AD или же нам обязательно надо менять контроллер домена. И спрошу еще раз какие еще варианты кроме univention т.к я боюсь он в какой то момент станет полностью платным и конец)

Брат по несчастью) У нас тоже поставили задачу перехода на Астру. Даже заставили план написать. В конце года должны уже переводить клиентов на астру. Домен тоже виндовый на 2008. Не известно как будут работать принтеры и тд. Беглый поиск драйверов показал что на 99% принтеров есть драйвера под линукс, но будут ли они работать на астре не ясно. Плюс не идет речь о репозитории, выхода у астры в интернет быть не должно. Установка не сертифицированного ПО запрещена. Хотя по факту чую придется запускать винду из под виртуальной машины что бы люди могли нормально работать. Плюс ко всему у нас в отделе никто не шарит в линуксе. Сейчас установили астру, ввели ее в домен винды, но самба не видит сеть предприятия.

Читайте также: