Настройка remoteapp windows server 2019

RemoteApp – удаленное приложение, доступ к которому можно получить через службы терминалов. Запускаются и работают они так, как будто они запущены на локальном компьютере пользователя. Пользователи могут запускать программы RemoteApp вместе со своими локальными программами. Эта фича пришла с выходом windows server 2008. До этого можно было в windows server 2003 получить подобную плюшку прописав в профиле пользователя запуск программы. Часто применялось для запуска 1С.

Настройка RemoteApp в windows server 2016 и windows server 2019 немного отличается.

Данная технология позволяет публиковать для пользователей приложения, которые необходимы для коллективной работы или просто требуют много ресурсов железа, и потому переносятся на сервер.

Так же опубликованные приложения администрируются на сервере, а не на компьютере пользователя, что упрощает работу системного администратора и исключает *кривые руки* пользователей.

Настройка сервера RemoteApp для 1С

В данной статье мы рассмотрим вариант настройки сервера RemoteApp для запуска приложения 1С версии 8.3

Итак начнем. Предполагаем, что уже есть установленный и настроенный Windows server 2008, поднята и настроена роль сервера терминалов и настроен сервер 1С.

Идем в главное меню Start -> Administrative Tools -> Server Manager

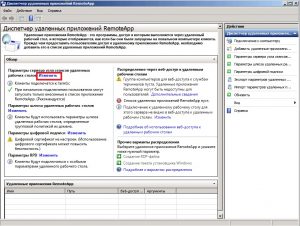

или Пуск -> Администрирование -> Службы удаленных рабочих столов ->Диспетчер удаленных приложений RemoteApp

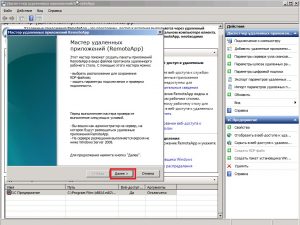

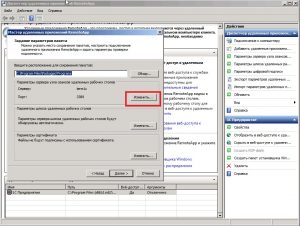

В Диспетчер удаленных приложений RemoteApp (RemoteApp Manager) нажать Изменить (Change)

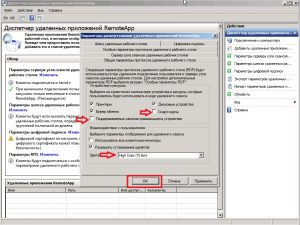

Здесь настраиваем необходимые параметры рабочего стола и нажимаем ОК.

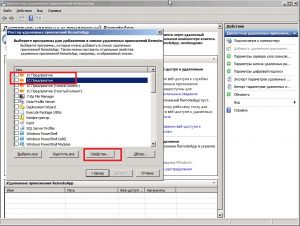

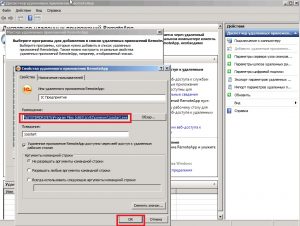

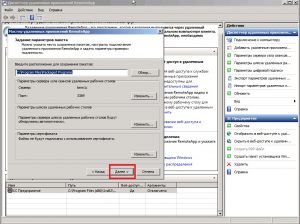

Из списка приложений выбираем наше необходимое приложение. Так как у нас несколько вариантов нужного приложения в списке, смотрим Свойства каждого и выбираем нужное.

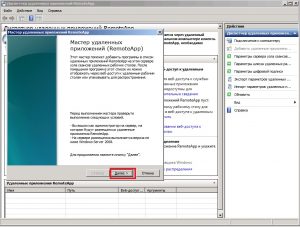

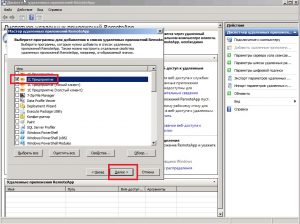

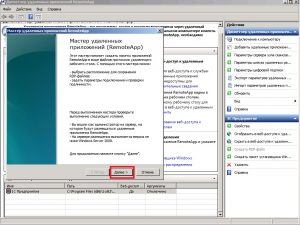

итак, нужное приложение выбрали, подтверждаем ДАЛЕЕ (Next)

Подтверждаем Далее (Next)

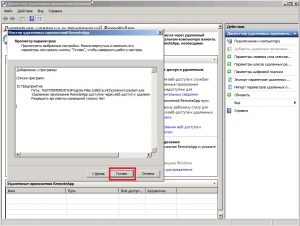

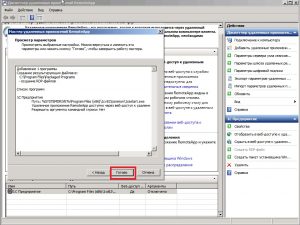

Проверяем настройки RDP файла и нажимаем Далее (Next). Основное что нас интересует, это имя или IP адрес сервера и порт для подключения.

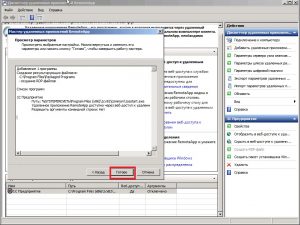

Проверяем правильность введенных данных для файла настроек подключения к удаленному рабочему столу и нажимаем Готово (Finish).

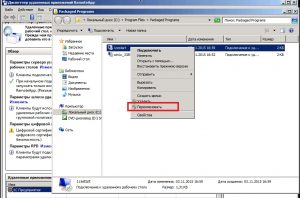

В c://Program Files/Packaged Programs появится новосозданный файл. Рекомендуем его переименовать, чтобы в дальнейшем понимать с какими настройками данный файл.

Выделяем файл, в контекстном меню выбираем «Переименовать» и задаем новое имя.

Как вариант, назвать файл именем сервера и указанием порта для подключения.

В нашем случае требуется создать файл для удаленных пользователей, потому повторяем процедуру создания файла подключения к удаленному рабочему столу.

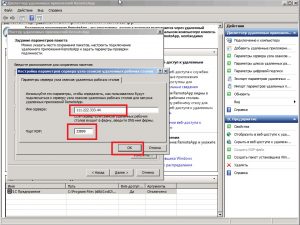

Так как порт и имя сервера для доступа снаружи другие, их необходимо «Изменить…»

В окне «Имя сервера» вводим IP адрес нашего сервера, например 111.222.333.44

В окне «Порт RDP» вводим опубликованный наружу (в интернет) порт. У нас это например 33899

Проверяем все настройки и нажимаем «Готово»

В контекстном меню выбираем «Переименовать» и задаем новое имя, по аналогии сервер и порт подключения.

Просто копируем необходимый файл на компьютер пользователя

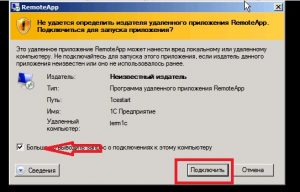

Запускаем файл подключения к серверу терминалов, можно проставить в окне «Больше не выводить запрос о подключениях к этому компьютеру» галочку и нажимаем «Подключить»

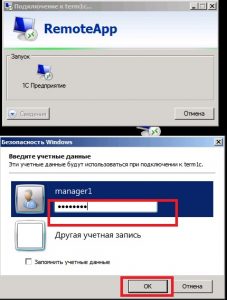

Вводим логин и пароль и нажимаем «ОК»

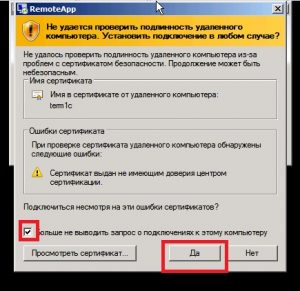

В окне «Больше не выводить запрос о подключениях к этому компьютеру» ставим галочку и нажимаем “Да” («ОК»)

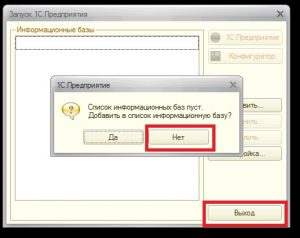

Список баз у нас пуст.

В запросе добавления в список информационной базы выбираем «Нет», потом «Выход». Добавлять отдельно базу 1С не будем. Мы ее уже подключали в статье ранее и просто перенесем настройки

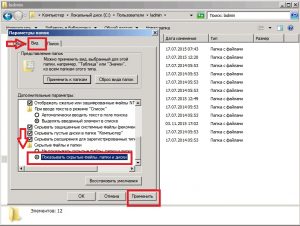

Так как часть папок и файлов скрыты, в пункте меню «Упорядочить» выбираем «Параметры папок и поиска»

В закладке «Вид» окна «Параметры папок» ставим галочку в «Показывать скрытые файлы, папки и диски» и нажимаем «Применить»

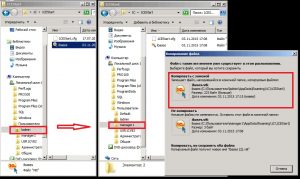

Нам нужен файл настроек баз 1С. Лежит он в профиле каждого пользователя, потому находим настройки у пользователя ladmin и копируем в профиль пользователя удаленного рабочего стола.

Снова пробуем подключится к серверу терминалов. Вводим пароль для пользователя и нажимаем «ОК»

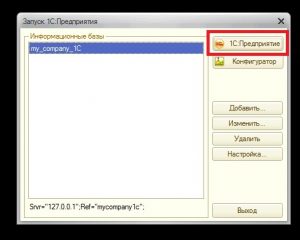

На этот раз видим что база 1С уже подключена.. В окне «Запуск 1С:Предприятия» выбираем нужную информационную базу и нажимаем кнопку «1С:Предприятие»

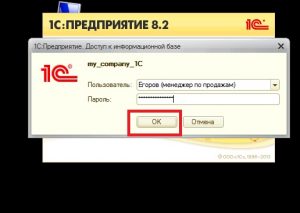

Выбираем нужного пользователя и вводим пароль, потом «ОК»

Внимательно следуя пошаговой инструкции по настройке RemoteApp для 1С, Вам не составит большого труда произвести такие работы.

Также, по поводу плюсов переноса 1С в облаке на терминальный сервер в облаке можно ознакомится по ссылке. Подобрать и настроить помогут наши специалисты

По всем вопросам относительно проведения работ, условий заключения договора обслуживания и другим вопросам всегда рады ответить Вам по тел. (050)55-255-95

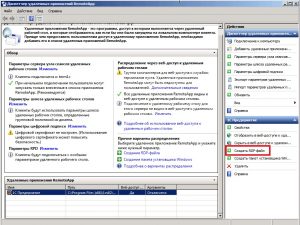

RemoteApp — это часть роли служб терминального сервера Windows Server 2016 и эта служба даёт доступ к приложениям, работающих на терминальном сервере, таким образом, что как будто вы их запускаете у себя на локальном компьютере. Служба терминального сервера, которая берёт на себя все вычислительные ресурсы приложения, а пользователю отправляет только результат. Ещё и называют удалённым приложением RemoteApp.

Установка ролей и служб RemoteApp

Для установки RemoteApp запускаем Мастер добавления ролей и компонентов и выбираем Тип установки Установка служб удалённых рабочих столов как на скриншоте ниже

Далее выбираем Стандартное обёртывание xD. И после выбираем Развёртывание рабочих столов на основе сеансов .

На пункте Посредник подключения выбираем наш сервер из пула серверов и добавляем его в правое поле.

На следующем пункте, обратите внимание, необходимо отметить чекбксом Установить службу роли веб-доступа к удалённым рабочим столам на сервере посредника подключений к удалённому рабочему столу

Так же выбираем наш сервер из пула серверов и прожимаем Далее / Развернуть

Процесс развёртывания будет отображаться на экране, а по окончанию мы с вами выходим из мастера по нажатию кнопки Закрыть

Настройка коллекции и добавление удалённых приложений

Далее в Диспетчере серверов переходим в Службы удалённых рабочих столов и добавляем коллекцию, присваиваем имя и заполняем описание. Далее

Выбираем сервер из пула. Далее

На данном шаге нам необходимо Добавить Группы пользователей , которые будут иметь доступ к данному приложению remoteapp.

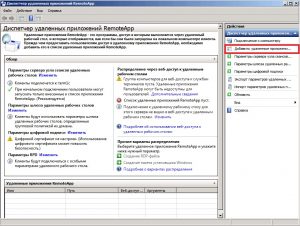

Теперь переходим к завершению настройки удалённого приложения remoteapp, нам нужно зайти в только что созданную нами коллекцию и через Задачи выбрать из выпадающего меню выбрать пункт Опубликовать удалённые приложения RemoteApp

Добавляем нужные нам приложения и финализируем Закрыть

Насройка подключения к RemoteApp приложению

Открывается меню Удалённые приложения RemoteApp и рабочие столы , где нам буду доступны только те приложения к которым у нас есть доступ ( настраивали ранее ). Нажимая на значок приложения начнётся процесс скачивания. После того как вы запустите его вам будет предложено авторизоваться, а уже после чего перед вами откроется уже само приложение 1С RemoteApp или Outlook 2016 RemoteApp .

В данном руководстве мы рассмотрим развертывание роли шлюза удаленных рабочих столов (Remote Desktop Gateway или RDG) на отдельном сервере с Windows Server 2019. Действия будут аналогичны для Windows Server 2012 и 2016 (даже, в основных моментах, 2008 R2). Предполагается, что в нашей инфраструктуре уже имеются:

1. Служба каталогов Active Directory — настроено по инструкции Как установить роль контроллера домена на Windows Server.

Пошагово, мы выполним следующие действия:

Установка роли

Открываем Диспетчер серверов:

Переходим в Управление - Добавить роли и компоненты:

При появлении окна приветствия нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

На страницы выбора типа установки оставляем выбор на Установка ролей или компонентов:

Выбираем целевой сервер — если установка выполняется на сервере локально, то мы должны увидеть один сервер для выбора:

Ставим галочку Службы удаленных рабочих столов:

Дополнительные компоненты нам не нужны:

. просто нажимаем Далее.

На странице служб удаленных рабочих столов идем дальше:

Выбираем конкретные роли — нам нужен Шлюз удаленных рабочих столов. После установки галочки появится предупреждение о необходимости поставить дополнительные пакеты — кликаем по Добавить компоненты:

Откроется окно для настроек политик:

. нажимаем Далее.

Откроется окно роли IIS:

. также нажимаем Далее.

При выборе служб ролей веб-сервера ничего не меняем:

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется:

Нажимаем Установить:

Дожидаемся окончания установки роли:

Сервер может уйти в перезагрузку.

Настройка RDG

Для настройки Microsoft Remote Desktop Gateway мы создадим группу компьютеров в Active Directory, настроим политику для RDG и создадим сертификат.

Создание групп для терминальных серверов

Политика ресурсов позволит задать нам конкретные серверы, на которые терминальный шлюз позволит нам подключаться. Для этого мы откроем консоль Active Directory - Users and computers (Пользователи и компьютеры Active Directory) и создаем группу:

* в данном примере мы создаем группу All terminals в организационном юните Servers Group. Это группа безопасности (Security), локальная в домене (Domain local).

Добавим в нашу группу терминальные серверы:

* в данном примере у нас используются два сервера — Terminal-1 и Terminal-2.

Закрываем консоль Active Directory - Users and computers.

Настройка политик

Для предоставления доступа к нашим терминальным серверам, создадим политики для подключений и ресурсов.

В диспетчере сервера переходим в Средства - Remote Desktop Services - Диспетчер шлюза удаленных рабочих столов:

Раскрываем сервер - кликаем правой кнопкой по Политики - выбираем Создание новых политик безопасности:

Устанавливаем переключатель в положении Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов (рекомендуется):

Даем название политике:

Задаем параметры авторизации:

* мы указали, что пользователи должны подтверждать право вводом пароля, также мы указали, что для применения политики они должны принадлежать группе Domain Users.

В следующем окне есть возможность настроить ограничения использования удаленного рабочего стола. При желании, можно их настроить:

* в нашем случае ограничений нет. При необходимости, устанавливаем переключатель в положение Отключить перенаправление для следующих типов клиентских устройств и оставляем галочки пункты для ограничений.

Далее настраиваем временные ограничения использования удаленного подключения. Если в этом есть необходимость, оставляем галочки в состоянии Включить и указываем количество минут, по прошествии которых сеанс будет отключен:

В следующем окне мы увидим вне введенные настройки:

Откроется страница создания политики для авторизации ресурса — задаем для нее название:

Указываем группу пользователей, для которой будет применяться политика:

* как и при создании первой политики, мы добавили группу Domain Users.

Теперь выбираем группу ресурсов, на которую будет разрешен доступ со шлюза терминалов:

* мы выбрали группу, созданную нами ранее в AD.

Указываем разрешенный для подключения порт или диапазон портов:

* в данном примере мы разрешим подключение по порту 3389, который используется по умолчанию для RDP.

Нажимаем Готово:

Политики будут созданы.

Настройка сертификата

Запускаем «Диспетчер шлюза удаленных рабочих столов» - кликаем правой кнопкой по названию нашего сервера - выбираем Свойства:

Переходим на вкладку Сертификат SSL:

Выбираем вариант Создать сомозаверяющий сертификат и кликаем по Создать и импортировать сертификат:

Задаем или оставляем имя для сертификата - нажимаем OK:

Мы увидим информацию о создании сертификата:

Консоль диспетчера шлюза перестанет показывать ошибки и предупреждения:

Сервер готов к работе.

Подключение к серверу терминалов через шлюз

Выполним первое подключение с использованием шлюза. В качестве клиентской операционной системы могут использоваться Windows, Linux, Mac OS. Рассмотрим пример на Windows 10.

Запускаем «Подключение к удаленному рабочему столу» (приложение можно найти в Пуск или ввести команду mstsc). На вкладке Общие вводим локальное имя конечного сервера, к которому мы хотим подключиться:

* в нашем случае мы будем подключаться к серверу terminal-1.dmosk.local.

Переходим на вкладку Дополнительно и кликаем по Параметры:

Переключаем параметр приложения в положение Использовать следующие параметры сервера шлюза удаленных рабочих столов и указываем внешнее имя сервера:

* важно указать именно имя сервера, а не IP-адрес. В моем примере имя сервера rdp.dmosk.local (данное имя не является правильным внешним, но это только пример).

Кликаем Подключить:

Если мы используем самозаверенный сертификат, приложение выдаст ошибку. Кликаем по Просмотреть сертификат:

Переходим на вкладку Состав и кликаем Копировать в файл:

Указываем путь для выгрузки файла:

Открываем папку, куда сохранили сертификат. Кликаем по сохраненному файлу правой кнопкой и выбираем Установить сертификат:

Выбираем Локальный компьютер - Далее:

В качестве размещения сертификата выбираем Доверенные корневые центры сертификации:

После снова пробуем подключиться к удаленному рабочему столу через шлюз:

Система запросит логин и пароль для подключения (возможно, дважды) — вводим данные для учетной записи с правами на подключение (на основе настройки политики RDG).

Настройка Remoteapp через Gateway

Предположим, у нас есть опубликованное приложение Remoteapp и мы хотим подключаться к терминальному серверу через настроенный шлюз. Для этого открываем rdp-файл приложения на редактирование (например, блокнотом) и вносим в него изменения:

- gatewayhostname:s:rdg.dmosk.local — добавленная строка. Настройка говорит, что если при подключении к серверу нужно использовать шлюз, то это должен быт rdg.dmosk.local.

- gatewayusagemethod:i:1 — отредактированная строка. Указывает, что необходимо использовать шлюз.

Несколько терминальных серверов и dns round robin

При наличие нескольких серверов терминалов, мы можем создать несколько записей в DNS, чтобы получать по round robin разные серверы:

Для решения переходим в настройку шлюза - кликаем правой кнопкой по Политики авторизации ресурсов и выбираем Управление локальными группами компьютеров:

Выбираем нужную группу компьютеров и нажимаем Свойства:

* в моем случае это была единственная группа, созданная по умолчанию.

На вкладке Сетевые ресурсы добавляем имя, созданное в DNS:

Теперь подключение будет выполняться без ошибок.

Возможные ошибки

При подключении мы можем столкнуть со следующими ошибками.

1. Учетная запись пользователя не указана в списке разрешений шлюза удаленных рабочих столов.

Причиной является отсутствие пользователя, под которым идет подключение к шлюзу, в группе, которой разрешено использование политики. Для решения проблемы проверяем настройки политики — группы пользователей, которым разрешено использование политики и к каким ресурсам разрешено подключение. В итоге, наш пользователь должен быть в нужной группе, а терминальный сервер, к которому идет подключение должен быть указан в соответствующей группе ресурсов.

3. Сертификат шлюза удаленных рабочих столов просрочен или отозван.

В данном случае нужно проверить, какой сертификат привязан к RDG. Также нужно убедиться, что привязанный сертификат, на самом деле, не просрочен или отозван. В крайнем случае, можно заново создать сертификат.

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Не забываем про настройку:

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

Попадаем в раздел Confirmation. Install.

Начинается установка роли.

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Next.

Выбираем метод соединения Web Browser. Next.

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

Выбираем "Activate a license server". Next.

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос "Do you wish to install client access licenses now on the license server with this product ID?" отвечаем "Yes" и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку "Start Install Licenses Wizard now". Next.

Открывается мастер установки лицензий. Next.

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Начинается процесс установки роли.

В процессе устанавливаются компоненты.

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Diagnoser.

The licensing mode for Remote Desktop Session Host server is not configured.

Откроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле "License server to use" прописываем сервер, с которого получать лицензии, в моём случае "localhost". OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле "Specify the licensing mode for the RD Session Host server" устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

В этой статье описано, как установить и настроить роль терминального сервера Remote Desktop Session Host в рабочей группе (без домена Active Directory) и без всех дополнительных ролей (Connection Broker, Remote Desktop Web Access, RDS Gateway).

Windows Server с ролью RDSH (Remote Desktop Session Host) позволяет одновременно подключаться к серверу по RDP нескольким пользователям (по умолчанию в Windows Server разрешены только 2 административных RDP подключения). Для каждого пользователя создается отдельная сессия и он получает доступ к персональному рабочему столу

Если вы планируете используете отдельный RDS сервер в рабочей группе, имейте в виду, что его функциональность ограничена. Он не может масштабироваться до полноценной RDS фермы, нельзя создавать отдельные коллекцию или RemoteApp, нет брокера, нельзя использовать User Profile Disks для профилей пользователей, отсутствуют средства централизованного управления, при проведении операций обслуживания RDP сервис будет недоступен.

Установка роли Remote Desktop Services в Windows Server 2019

Предполагаем, что вы уже установили сервер с Windows Server и выполнили базовые настройки (ip адрес, имя сервера, время/дата, установили обновления и т.д.). Теперь можно установить службу RDS.

Для этого можно использовать Server Manager или PowerShell.

Для установки службы RDS через Server Manager нужно выбрать Role-based or feature-based installation -> Server roles -> Remote Desktop Services -> в компонентах RDS выберите службы Remote Desktop Session Host и Remote Desktop Licensing (согласитесь с установкой компонентов RSAT для управления этими ролями).

Также вы можете установить нужные роли Windows Server с помощью PowerShell:

Install-WindowsFeature -Name RDS-Licensing, RDS-RD-Server –IncludeManagementTools

Проверьте, какие RDS роли установлены на сервере:

Get-WindowsFeature -Name RDS* | Where installed

Настройка роли Remote Desktop Licensing, добавление RDS лицензий (CAL)

Следующий этап – настройка роли Remote Desktop Licensing, которая обеспечивает лицензирование RDP подключений пользователей к вашему RDS серверу. Вы можете установить и активировать роль Remote Desktop Licensing на данном хосте (если он у вас один), либо можете разместить роль RDLicensing на другом сервере. Один сервер с ролью RDS Licensing можете выдавать лицензии неограниченному количеству RDSH хостов.

Если вы решили использовать локальный сервер RDLicensing, активируйте сервер лицензий RDS и установите клиентские лицензии (RDS CAL) согласно гайду по ссылке.

В рабочей группе нужно использовать RDS CAL типа Per Device. Если ваш сервер лицензирования выдает только Per User лицензии, то пользователи при RDP подключении к серверу будут получать ошибку:

Настройка роли Remote Desktop Session Host в рабочей группе

Перейдите в Control Panel -> System and Security -> Administrative Tools -> Remote Desktop Services -> Remote Desktop Licensing Diagnoser. Обратите внимание, что ваш сервер еще не настроен на получение RDS CAL лицензий с сервера лицензирования. Об этом свидетельствуют надписи:

Основной недостаток роли Remote Desktop Services в Windows Server 2019 при установке в рабочей группе – у вас по сути нет никаких удобных инструментов управления ролью RDS. Любые настройки роли RDSH придется выполнять через редактор локальных групповых политик gpedit.msc .

Однако, есть неофициальный способ портировать консоли управления терминальным сервером от Windows Server 2008 R2 (tsadmin.msc и tsconfig.msc) на более новые версии Windows Server.В локальной GPO нужно настроить параметры лицензирования RDS:

- Перейдите в раздел GPO Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Licensing;

- Установите параметра Set the Remote Desktop licensing mode: Per Device;

- В Use the specified Remote Desktop license servers укажите адрес сервера, на котором установлен сервер RDLicensing. Если сервер лицензии установлен локально, укажите localhost или 127.0.0.1; , и запустите Remote Desktop Licensing Diagnoser. Убедитесь, что он видит ваши RDS CAL.

Дополнительно в локальных GPO вы можете настроить лимиты (таймауты) на длительность RDP сессий и правила отключения пользователей при неактивности.

Если вы хотите настроить различные групповые политики для локальных пользователей и администраторов, воспользуйтесь функционалом множественных GPO (MLGPO).Теперь нужно создать для пользователей локальные учетные записи на RDS сервере, под которыми они будут аутентифицироваться. Можно создать пользователей с помощью оснастки lusrmgr.msc или через PowerShell:

$UserPassword = ConvertTo-SecureString "Pa$$dr0w!!" -AsPlainText -Force

New-LocalUser "AIvanov" -Password $UserPassword -FullName "Andrey Ivanov"

Чтобы разрешить пользователю подключаться к серверу через службы Remote Desktop Services, нужно добавить аккаунт в локальную группу Remote Desktop Users. Добавьте пользователей вручную через консоль управления группами или через PowerShell:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member AIvanov

Теперь пользователи могут попробовать со своих компьютеров подключится к вашему RDS хосту с помощью клиента mstsc.exe (или любого другого RDS клиента). Проверьте, что к серверу одновременно может подключится более двух активных RDP сессий .

При первом входе устройству пользователя выдается временная лицензия (особенности RDS Per Device лицензирования). При втором входе выдается постоянная лицензия, которая появится в консоли Remote Desktop Licensing Manager. Лицензия выдается на срок от 52 до 89 дней (случайное число).

Если у вас исчерпаны Per Device лицензии, вы можете вручную отозвать лицензии для некоторых устройств пользователей. Воспользуйтесь консоль RDSLicensing или таким PowerShell скриптом:

Если вам нужно подключиться в RDP сессию пользователя, вы можете воспользоваться режимом теневого подключения RDS (он работает на RDSH в рабочей группе).

Читайте также: