Sftp как подключиться windows

Чтобы автоматизировать задачи создания файлов и управления ими на SFTP-сервере с помощью протокола SSH, можно создать автоматизированные рабочие процессы интеграции с помощью Azure Logic Apps и соединителя SFTP-SSH. SFTP является сетевым протоколом, которому предоставляется доступ к файлам, передаче файлов и управлению файлами на основе надежного потока данных.

Ниже приведены некоторые примеры задач, которые можно автоматизировать:

- мониторинг добавления или изменения файлов;

- получение, создание, копирование, переименование, перечисление, обновление и удаление файлов;

- создание папок;

- получение содержимого и метаданных файлов;

- извлечение архивов в папки.

Сведения о различиях между соединителем SFTP-SSH и соединителем SFTP приведены далее, в разделе Сравнение SFTP-SSH и SFTP этого документа.

Ограничения

В настоящее время соединитель SFTP-SSH не поддерживает следующие SFTP-серверы:

- IBM DataPower;

- MessageWay;

- OpenText Secure MFT;

- OpenText GXS.

Операции SFTP-SSH, поддерживающие фрагментирование, могут обрабатывать файлы размером до 1 ГБ, а действия SFTP, которые не поддерживают фрагментацию, могут обрабатывать файлы размером до 50 МБ. Размер блока по умолчанию — 15 МБ. Однако этот размер может динамически изменяться, начиная с 5 МБ и постепенно увеличиваясь до 50 МБ. Динамическое изменение размера зависит от таких факторов, как задержка сети, время оклика сервера и т. д.

Это адаптивное поведение можно переопределить, указав фиксированный размер блока. Этот размер может быть в диапазоне от 5–50 МБ. Предположим, что имеется файл размером 45 МБ и сеть, которая может поддерживать этот размер файла без задержки. Адаптивное фрагментирование приведет к выполнению нескольких вызовов, а не одного вызова. Чтобы уменьшить количество вызовов, можно попробовать задать размер фрагмента в 50 МБ. В разных ситуациях, когда время ожидания приложения логики истекает, например при использовании блоков размером 15 МБ, можно попробовать уменьшить их размер до 5 МБ.

Размер блока связан с подключением. Этот атрибут означает, что одно и то же подключение можно использовать как для действий, поддерживающих фрагментирование, так и для действий, которые его не поддерживают. В этом случае размер блока для действий, которые не поддерживают фрагментирование, находится в диапазоне 5–50 МБ. В этой таблице показано, какие действия SFTP поддерживают фрагментирование.

Используйте триггер SFTP-SSH, который возвращает только свойства файла. В описании имен этих триггеров указано (properties only) (Только свойства).

Сравнение SFTP-SSH и SFTP

В следующем списке приведены основные возможности соединителя SFTP-SSH, которые отличаются от возможностей соединителя SFTP.

Предоставляет действие Создание папки, которое создает папку по указанному пути на сервере SFTP.

Предоставляет действие Переименование файла, которое переименовывает файл на сервере SFTP.

Кэширует данные, обеспечивая подключение к SFTP-серверу до 1 часа. Эта возможность повышает производительность и сокращает частоту, с которой соединитель пытается подключиться к серверу. Чтобы указать длительность этого кэширования, измените свойство ClientAliveInterval в конфигурации SSH на SFTP-сервере.

Предварительные требования

Адрес SFTP-сервера и данные учетной записи, которые позволят приложению логики получить доступ к учетной записи SFTP. Вам также необходим доступ к закрытому ключу SSH и паролю закрытого ключа SSH. Для передачи больших файлов с использованием фрагментирования требуется доступ на чтение и запись к корневой папке на SFTP-сервере. В противном случае возникнет ошибка "401 Unauthorized" (401: не авторизовано).

Соединитель SFTP-SSH поддерживает проверку подлинности с закрытым ключом и проверку пароля. Однако соединитель SFTP-SSH поддерживает только приведенные ниже форматы закрытых ключей, алгоритмы шифрования, отпечатки и алгоритмы обмена ключами:

После добавления триггера или действия SFTP-SSH в рабочий процесс необходимо указать сведения о подключении к SFTP-серверу. При предоставлении закрытого ключа SSH для этого подключения не вводите и не изменяйте этот ключ вручную _, так как это может привести к сбою подключения. Вместо этого убедитесь, что вы _скопировали ключ_ из файла закрытого ключа SSH, и _ вставьте этот ключ в сведения о подключении. Дополнительные сведения см. в разделе Подключение к SFTP с помощью SSH далее в этой статье.

Рабочий процесс приложения логики, из которого необходимо получить доступ к учетной записи SFTP. Чтобы начать работу с триггером SFTP-SSH, создайте пустой рабочий процесс приложения логики. Чтобы использовать действие SFTP-SSH, запустите рабочий процесс с другим триггером, например триггером Recurrence.

Как работают триггеры SFTP-SSH

Поведение опроса

Триггеры SFTP-SSH работают путем опроса файловой системы SFTP и поиска любого файла, который был изменен со времени последнего опроса. При изменении файлов некоторые средства позволяют сохранить метку времени. В этом случае необходимо отключить эту функцию, чтобы триггер мог работать. Ниже приведены некоторые распространенные параметры:

| Клиент SFTP | Действие |

|---|---|

| Winscp | Выберите Параметры > Настройки > Перенос > Изменить > Сохранение метки времени > Отключить |

| FileZilla | Выберите Перенос > Preserve timestamps of transferred files (Сохранение метки времени перенесенных файлов) > Отключить. |

Найдя новый файл, триггер проверяет, записан ли файл полностью, а не частично. Например, во время проверки файлового сервера триггером в файл могут вноситься изменения. Чтобы избежать возврата частично записанного файла, триггер отмечает метку времени для файла с последними изменениями и не возвращает его сразу. Он возвращает его только при повторном опросе сервера. Иногда такое поведение может вызвать задержку, которая удваивает интервал опроса триггера.

Сдвиг и смещение повторения триггера

Триггеры на основе подключения, для которых необходимо сначала создать подключение (например, триггер SFTP-SSH), отличаются от встроенных триггеров, которые изначально выполняются в Azure Logic Apps (например, триггер Recurrence). В триггерах повторения на основе подключения расписание повторения является не единственным фактором, который управляет выполнением, а часовой пояс определяет только исходное время начала. Последующие запуски зависят от расписания повторения, последнего выполнения триггера и других факторов, которые могут привести к смещению времени выполнения или непредвиденному поведению. Например, непредвиденное поведение может включать в себя сбой при переходе на летнее и зимнее время. Чтобы убедиться в том, что время повторения не сдвинется при переходе на зимнее или летнее время, настройте повторение вручную. Таким образом ваш рабочий процесс продолжит выполняться в ожидаемое время. В противном случае время запуска сдвинется на один час вперед при переходе на летнее время и на один час назад — при переходе на зимнее время. Дополнительные сведения см. в разделе Повторение для триггеров, основанных на подключениях.

Преобразование ключа PuTTY в формат OpenSSH

В форматах PuTTY и OpenSSH используются разные расширения имен файлов. В формате PuTTY используются PPK-файлы (PuTTY Private Key). В формате OpenSSH используются PEM-файлы (Privacy Enhanced Mail). Если закрытый ключ использует формат PuTTY, а необходимо использовать формат OpenSSH, сначала преобразуйте этот ключ в формат OpenSSH, выполнив следующие действия.

ОС на основе Unix

Если в системе не установлены инструменты PuTTY, установите их:

sudo apt-get install -y putty

Выполните приведенную ниже команду, которая создает файл, который можно использовать с соединителем SFTP-SSH:

puttygen <path-to-private-key-file-in-PuTTY-format> -O private-openssh -o <path-to-private-key-file-in-OpenSSH-format>

puttygen /tmp/sftp/my-private-key-putty.ppk -O private-openssh -o /tmp/sftp/my-private-key-openssh.pem

ОС Windows

Если вы еще не сделали этого, скачайте последнюю версию инструмента PuTTY Generator (puttygen.exe), а затем запустите этот инструмент.

На этом экране выберите Load (Загрузить).

Перейдите к файлу закрытого ключа в формате PuTTY и выберите Open (Открыть).

В меню Conversions (Преобразование) выберите Export OpenSSH key (Экспортировать ключ OpenSSH).

Сохраните файл закрытого ключа с расширением имени файла .pem .

Рекомендации

В этом разделе приводятся рекомендации по использованию триггеров и действий данного соединителя.

Использование различных папок SFTP для передачи и обработки файлов

Используйте отдельные папки на SFTP-сервере для хранения переданных файлов и триггера, отслеживающего обработку этих файлов. В противном случае триггер не будет срабатывать и поведет себя непредсказуемо. Например, он может пропустить случайное число файлов, которые должен обрабатывать. Тем не менее это требование означает, что необходим способ перемещения файлов между этими папками.

Если возникает проблема с триггером, удалите файлы из папки, которая отслеживается этим триггером, и используйте другую папку для хранения переданных файлов.

Создать файл

Подключение к SFTP с помощью SSH

При добавлении триггера или действия, которое подключается к службе или системе в первый раз, конструктор рабочих процессов предлагает создать Подключение , предоставляя необходимые сведения, которые зависят от подключения, например:

имя, которое вы хотите использовать для нового подключения;

имя для системы или сервера;

учетные данные пользователя или учетной записи;

Тип проверки подлинности

Войдите на портал Azure и откройте свое приложение логики в конструкторе приложений логики, если оно еще не открыто.

Для пустых приложений логики в поле поиска в качестве фильтра введите sftp ssh . В списке триггеров выберите нужный триггер.

В имеющихся приложениях логики на последнем шаге, в котором необходимо добавить действие, выберите Новый шаг. В поле поиска введите sftp ssh в качестве фильтра. В списке действий выберите любое необходимое действие.

Чтобы добавить действие между шагами, переместите указатель на стрелку между шагами. Нажмите появившийся знак "плюс" ( + ), а затем выберите Добавить действие.

Укажите необходимые сведения для подключения.

При вводе закрытого ключа SSH в свойстве закрытого ключа SSH выполните следующие дополнительные шаги, которые помогут убедиться, что вы предоставили полное и правильное значение для этого свойства. Недопустимый ключ вызывает сбой подключения.

Несмотря на то, что можно использовать любой текстовый редактор, ниже приведены примеры шагов, которые показывают, как правильно копировать и вставлять в него ключ. Например, с помощью Notepad.exe.

Откройте файл закрытого ключа SSH в текстовом редакторе. В этих шагах Notepad используется в качестве примера.

В меню Правка в Блокноте выберите Выделить все.

Выберите Правка > Копировать.

Вставьте весь скопированный ключ в свойство Закрытый ключ SSH, которое поддерживает несколько строк, в добавленном триггере или действии SFTP-SSH. Не вводите и не изменяйте ключ вручную.

Завершив ввод сведений о подключении, нажмите кнопку Создать.

Теперь укажите необходимые сведения для выбранного триггера или действия и продолжайте создание рабочего процесса приложения логики.

Переопределение размера блока

Чтобы переопределить адаптивное поведение по умолчанию с фрагментированием, можно задать фиксированный размер блока в диапазоне 5–50 МБ.

В правом верхнем углу окна действия нажмите кнопку с многоточием ( … ), а затем выберите Параметры.

В разделе Content Transfer (Перемещение содержимого) в свойстве Размер фрагмента введите целое значение от 5 до 50 , например:

По завершении нажмите кнопку Готово.

Примеры

Триггер SFTP-SSH. Добавление или изменение файла

Если на SFTP-сервере будет добавлен или изменен файл, триггер запустит рабочий процесс приложения логики. В качестве дальнейших действий, например, рабочий процесс может использовать условие, чтобы проверить, соответствует ли содержимое файла указанным критериям. Если содержимое соответствует условию, то действие SFTP-SSH Получить содержимое файла сможет получить содержимое, а затем другое действие SFTP-SSH сможет поместить этот файл в другую папку на SFTP-сервере.

В контексте предприятия можно использовать этот триггер, чтобы отслеживать в папке SFTP новые файлы, представляющие заказы клиентов. Вы также можете использовать действие SFTP-SSH Получить содержимое файла, чтобы получить содержимое заказа для дальнейшей обработки и хранения в базе данных заказов.

Действие SFTP-SSH: получение содержимого файла по пути

Это действие получает содержимое из файла на SFTP-сервере по пути к файлу. Например, вы можете добавить триггер из предыдущего примера и условие, которому должно соответствовать содержимое файла. Если оно соответствует условию, действие, которое получает содержимое, может выполняться.

Устранение неполадок

В этом разделе описываются возможные решения для устранения распространенных ошибок или проблем.

Ошибка 504: "Попытка установить соединение была безуспешной, т.к. от другого компьютера за требуемое время не получен нужный отклик, или было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера" или "Запрос к серверу SFTP занял более "00:00:30" с".

Эта ошибка может возникать, если приложение логики не может успешно установить подключение к SFTP-серверу. Причины этой проблемы могут быть разными, поэтому попробуйте выполнить следующие действия по устранению неполадок.

Время ожидания подключения — 20 секунд. Убедитесь, что производительность SFTP-сервера достаточно высока, а промежуточные устройства, такие как брандмауэры, не создают дополнительную нагрузку.

Если в сети настроен брандмауэр, убедитесь, что вы добавили в список разрешений IP-адреса управляемых соединителей для своего региона. Чтобы найти IP-адреса для региона своего приложения логики, ознакомьтесь с разделом Исходящие IP-адреса управляемых соединителей для Azure Logic Apps.

Если эта ошибка возникает время от времени, измените параметр Политика повтора для действия SFTP-SSH, указав для него число повторных попыток, превышающее четыре попытки, заданные по умолчанию.

Проверьте, устанавливает ли SFTP-сервер ограничение на количество подключений с каждого IP-адреса. Если такое ограничение существует, может потребоваться ограничить количество одновременных экземпляров приложения логики.

Чтобы снизить расходы на установление подключения, в конфигурации SSH для SFTP-сервера увеличьте значение свойства ClientAliveInterval примерно до одного часа.

Просмотрите журнал SFTP-сервера, чтобы проверить, достиг ли запрос от приложения логики SFTP-сервера. Чтобы получить дополнительные сведения о проблеме с подключением, можно также выполнить трассировку сети в брандмауэре и на SFTP-сервере.

Ошибка 404: "Создана ссылка на несуществующий файл или папку".

Если не удается избежать перемещения файла или отложить его, можно пропустить чтение метаданных файла после его создания, выполнив следующие действия.

В действии Создать файл откройте список Добавить новый параметр, выберите свойство Получение всех метаданных файла и задайте для него значение Нет.

Если эти метаданные файла будут нужны позже, можно использовать действие Получить метаданные файла.

Справочник по соединителям

Дополнительные технические сведения об этом соединителе, в том числе о триггерах, действиях и ограничениях, описываемых файлом Swagger соединителя, см. на странице справочника по соединителю.

SSH (англ. Secure Shell — «безопасная оболочка») — сетевой протокол прикладного уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений (например, для передачи файлов). Схож по функциональности с протоколами Telnet и rlogin, но, в отличие от них, шифрует весь трафик, включая и передаваемые пароли. SSH допускает выбор различных алгоритмов шифрования. SSH-клиенты и SSH-серверы доступны для большинства сетевых операционных систем.

SFTP (англ. SSH File Transfer Protocol) — протокол прикладного уровня, предназначенный для копирования и выполнения других операций с файлами поверх надёжного и безопасного соединения. Протокол разработан группой IETF как расширение к SSH-2, однако SFTP допускает реализацию и с использованием иных протоколов сеансового уровня.

Содержание

Где взять данные для подключения к серверу по ssh / sftp?

Эти и другие данные вам присылаются в письме после создания и установки сервера. Найдите в письме такую часть (данные будут другие, это пример)

>> Данные для доступа к серверу (SSH)

именно эти данные необходимо использовать для подключения по ssh и sftp.

Подключение по ssh / sftp из Windows

Пользователям Windows мы рекомендуем использовать программу putty. Это один из наиболее популярных ssh клиентов, который распространяется бесплатно.

Для подключения по ssh с помощью putty выполните следующие шаги:

Шаг 1. Скачайте и запустите putty (putty.exe)

Шаг 2. Введите ip сервера и выберите протокол ssh. Не забудьте указать правильный порт (обычно это или 3333, или 22).

Шаг 3. При первом входе принимаем сертификат

Шаг 4. Вводим логин и пароль

Примечание: При вводе пароля вы не видите введённых символов. Из-за этого многим кажется, что ничего не происходит. Однако это не так.

Полезные советы по работе с putty:

1. Для копирования текста из консоли PuTTY нужно просто выделить текст - он автоматически скопируется в буфер обмена. Для вставки текста в консоль используется сочетание клавиш Shift+Insert, либо можно просто нажать в консоли правой кнопкой мыши.

2. Прервать исполнение текущей команды - Ctrl+C

3. Очистить экран - Ctrl+L

4. Завершить сессию Ctrl+D или exit в командной строке.

Подключение по ssh / sftp из Linux или Mac OS

Если вы используете Mac OS или Linux, то для подключения к серверу по протоколу ssh можете использовать стандартное приложение "Терминал" (terminal). Для подключения используйте команду (ip будет другой)

Процесс подключения выглядит так

Примечание: При вводе пароля вы не видите введённых символов. Из-за этого многим кажется, что ничего не происходит. Однако это не так.

Подключение по sftp с помощью FileZilla

Для подключения по sftp рекомендуем использовать FileZilla. Процесс подключения по sftp мало чем отличается от процесса подключения по ftp, кроме одного момента - необходимо принудительно указать порт по которому идёт подключение, по умолчанию это 3333-й порт, но может быть и 22-й, а также протокол sftp:// перед IP-адресом в строке подключения. Также убедитесь, что пользователю, под которым выполняется вход, разрешён доступ по SSH.

С помощью официального пакета OpenSSH для Windows вы можете с легкостью организовать безопасный обмен файлами между клиентом и серверов Windows по защищенному протоколу передачи файлов SFTP (Secure FTP). В этой статье мы покажем, как с помощью Win32-OpenSSH установить SFTP сервер на Windows 10 или Windows Server 2016/2012R2.

Особенности протокола SFTP

Протокол SFTP (Secure File Transfer Protocol , Secure FTP или SSH FTP) это расширение протокола SSH, являющимся стандартом мира UNIX/Linux систем. Хотя с точки зрения пользователей он похож на FTP, но на самом деле это абсолютно другой протокол, не имеющий с FTP ничего общего. Данные между клиентом и сервером передаются по порту 22 через SSH туннель.

Основные преимущества протокола SFTP:

- Передача файлов и команд происходит внутри защищенной SSH-сессии;

- Для передачи файлов и команд используется одно соединение;

- Поддержка символических ссылок, функций прерывания, возобновления передачи, удаления файла и пр;

- Как правило, на каналах, где FTP работает медленно или с перебоем, SFTP-соединение работает более надежно и быстро;

- Возможность аутентификации с помощью SSH ключей.

Реализация SFTP в системах Windows

Исторически в операционных системах Windows отсутствуют встроенные средства для организации защищенного SFTP сервера. Для этих целей обычно использовались открытые или коммерческие решения, к примеру, Core FTP, FileZilla, CYGWIN, OpenSSH, FTP Shell, IPSwitch и пр. Однако несколько лет назад Microsoft выпустила свою версию порта OpenSSH для win32. Данный проект называется Win32-OpenSSH.

Рассмотрим процесс настройки SFTP сервера в Windows 10 и Windows Server 2016/2012 R2 с помощью пакета Win32-OpenSSH.

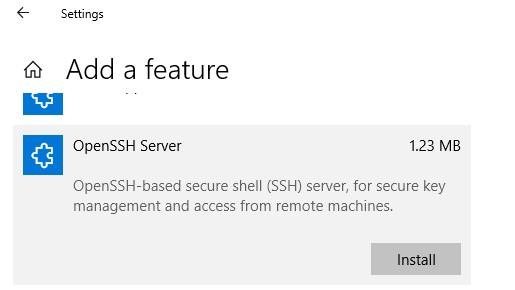

Установка Win32 OpenSSH в Windows 10 1803+/Windows Server 2019

В Windows 10, начиная с билда 1803, и в Windows Server 2019 пакет OpenSSH (как и RSAT) уже включен в операционную систему в виде Feature on Demand (FoD).

В Windows 10 и Windows Server 2019 вы можете установить сервер OpenSSH с помощью командлета PowerShell:

Add-WindowsCapability -Online -Name OpenSSH.Server*

Или с помощью DISM:

dism /Online /Add-Capability /CapabilityName:OpenSSH.Server

Или можно установить OpenSSH из графического интерфейса Windows 10 (Settings -> Apps -> Optional Features -> Add a feature -> Open SSH Server -> Install).

Исполняемые файлы OpenSSH находятся в каталоге:

Конфигурационный файл sshd_config находится в каталоге C:\ProgramData\ssh (каталог создается после первого запуска службы).

Файл authorized_keys и ключи хранятся в каталоге %USERPROFILE%\.ssh\.

Установка Win32 OpenSSH на Windows Server 2016/2012 R2

, убедитесь, что создан каталог %programdata%\ssh.

Рассмотрим полезные директивы в конфигурационном файле sshd_config:Тестируем SFTP подключение с помощью WinSCP

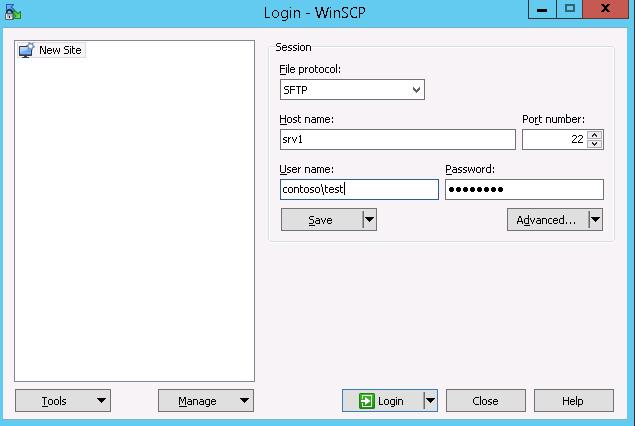

Попробуем подключиться к поднятому нами SSH серверу по протоколу SFTP. Для этих целей воспользуемся свободным клиентом WinSCP.

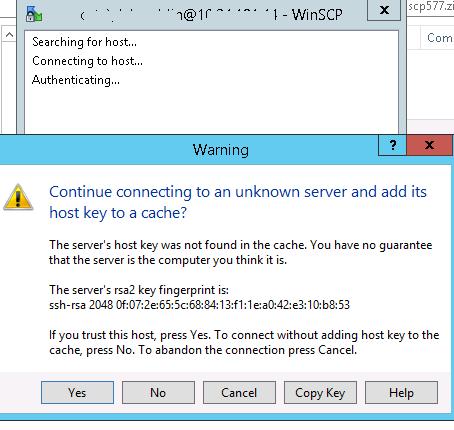

В окне настройки подключения выберите протокол передачи файлов SFTP, укажите имя сервера и данные учетной записи Windows, под которой осуществляется подключение (возможно также настроить авторизацию по ключам).При первом подключении появится окно с предупреждением о том, что ключ хоста отсутствует в локальном кеше.

Если все настроено правильно, клиент должен подключиться к SFTP серверу и отобразить список файлов в домашнем каталоге пользователя (по умолчанию каталог с профилем пользователя).

С помощью привычного интерфейса файлового менеджера можно безопасно копировать файлы между сервером и клиентом. Передача файлов будет осуществляться по защищённому протоколу SFTP.

FTP — это стандартный метод передачи файлов или других данных между компьютерами, однако с каждым днём он становится всё более устаревшим, учитывая современные стандарты безопасности. К счастью, именно здесь на помощь приходит SFTP, который пользователи VPS-хостинга найдут особенно полезным.

В этом руководстве мы покажем, как использовать SFTP для безопасной передачи файлов, поговорим о некоторых других полезных командах и подробнее остановимся на том, как это работает.

Как подключиться к серверу по SFTP?

SFTP — это подсистема SSH. Следовательно, этот протокол поддерживает все методы аутентификации SSH. Хотя настроить и использовать аутентификацию по паролю намного проще, вход в систему с помощью ключей SSH по SFTP без пароля намного безопаснее.

Подробную информацию о том, как настроить ключи SSH можно найти в этом руководстве. Когда вы будете готовы, выполните следующие действия, чтобы подключиться по SFTP:

- Проверьте свой доступ по SSH с помощью одной из следующих команд:

- Выйдите из сеанса, если ошибок не возникло.

- Инициируйте SFTP-соединение с помощью следующих команд:

- Если вы используете собственный порт SSH, используйте одну из этих команд, чтобы изменить порт SFTP:

- Вот как это должно выглядеть:

После подключения вы увидите командную оболочку SFTP.

Как передавать файлы по SFTP?

Здесь мы покажем вам, как передавать удалённые файлы в локальную систему и наоборот с помощью SFTP.

Обратите внимание! Вы также можете передавать файлы с помощью SFTP-клиентов, таких как WinSCP или FileZilla. Если вас интересует последний, ознакомьтесь с нашим руководством на эту тему.

Передача удалённых файлов с сервера в локальную систему

Для начала давайте проверим, какие локальный и удалённый рабочие каталоги мы используем. Для этого воспользуемся следующими командами SFTP:

Теперь давайте посмотрим, как передать файл с удалённого сервера на локальный компьютер с помощью команды get. Вот основной синтаксис команды get:

Например, чтобы скопировать файл /etc/xinetd.conf с удалённого сервера на локальный компьютер, вы должны использовать команду:

По завершению загрузки вы найдёте файл xinetd.conf в каталоге /user/home на вашей локальной машине.

Чтобы загрузить по SFTP несколько файлов, используйте команду mget. Для загрузки в текущий рабочий каталог все файлы из каталога /etc с расширением .conf, воспользуйтесь следующей командой:

После загрузки вы найдёте все файлы *.conf в каталоге /user/home на вашем компьютере.

Передача файлов с локального компьютера на удалённый сервер

Чтобы скопировать файл с локального компьютера на удалённый сервер, мы снова воспользуемся командой get. В этом случае синтаксис команды get будет следующим:

Чтобы переместить файл example.txt с локальной машины на удалённую, введите следующую команду:

Теперь мы найдём файл в корневом каталоге удалённого сервера. Вы также можете попробовать передать несколько файлов с помощью команды mput. Работает почти так же, как mget:

Эта команда переместит все файлы с расширением .txt в папке /home/user-name с локального компьютера на удалённый в каталог /root.

Обратите внимание! Для загрузки и выгрузки файлов по SFTP вам нужно будет ввести команду put или get и нажать клавишу TAB.

Команды для навигации по SFTP

Некоторые команды можно использовать для более эффективной навигации по удалённым и локальным серверам с помощью SFTP. Они похожи на те, которые вы бы использовали в командной строке Linux.

Например, команда pwd всегда поможет узнать, в каком рабочем каталоге вы находитесь.

Вы также можете вывести список файлов и каталогов, которые вы используете для удалённого каталога:

Аналогично для локального рабочего каталога:

Вывод будет выглядеть примерно так:

Чтобы переключиться из одного удалённого рабочего каталога на другой локальный рабочий каталог, введите следующие команды:

Наконец, используйте ! и команды exit, чтобы вернуться в локальную оболочку и выйти из SFTP.

Основы обслуживания файлов с использованием SFTP

SFTP также позволяет управлять каталогами и файлами с помощью определённых команд.

Чтобы проверить дисковое пространство удалённого сервера в гигабайтах, используйте функцию df следующим образом:

Вот пример вывода:

Используйте команду mkdir, чтобы создать новый каталог на удалённом или локальном сервере:

Вы можете удалить его с удалённого сервера с помощью команды rmdir:

Переименовать удалённый файл тоже довольно просто:

Если вы хотите удалить удалённый файл, используйте команду rm:

В то время как команда chown используется для замены владельца файла:

Значением userid может быть либо имя пользователя, либо числовой идентификатор пользователя. Например:

chgrp используется для изменения владельца группы файла:

Наконец, вам нужно будет использовать интерактивную команду chmod, чтобы изменить права доступа к файлу:

В этом примере трёхзначное значение обозначает пользователя, группу и других пользователей файла.

Что касается разрешений на чтение (r), запись (w) и выполнение (x), их значения равны 4, 2, 1 соответственно. 0 также может использоваться, чтобы не предоставлять никаких разрешений.

Чтобы назначить разрешения, просто вычислите общие значения для каждого класса пользователей. Вот подробный пример:

Список полезных команд SFTP

Если вам нужна шпаргалка, вот список всех доступных команд SFTP. Вы можете найти этот список самостоятельно, просто введя команду вызова справки help или ? — обе предложат один и тот же результат.

Что такое SFTP?

SFTP, или SSH File Transfer Protocol — более безопасный способ передачи файлов. Используя протокол SSH, он поддерживает шифрование и другие методы безопасности для лучшей защиты передачи файлов. Это единственный безопасный протокол, который защищает от атак на любом этапе процесса передачи данных.

Во время передачи файлов все данные разделяются на пакеты и отправляются через единое безопасное соединение.

SFTP шифрует конфиденциальную информацию при передаче между клиентом и сервером и делает её нечитаемой. Другими словами, исходное содержимое (открытый текст) заменяется бессвязной строкой символов (зашифрованным текстом).

Только получатель с требуемым ключом дешифрования сможет увидеть исходный контент. Это предотвращает любой несанкционированный доступ к данным во время передачи файлов.

Обычный протокол передачи файлов (FTP) имеет два разных канала для обмена данными — командный канал и канал даных. SFTP имеет только один зашифрованный канал, по которому данные передаются зашифрованными, отформатированными пакетами.

Заключение

В этом руководсве мы охватили основы использования SFTP для безопасной передачи файлов. Мы надеемся, что эта статья была вам полезной. Однако, если вам нужна дополнительная информация только о FTP, вы можете найти больше руководств здесь.

Также, если у вас возникли вопросы, не стесняйтесь оставлять их в комментариях ниже.

Ольга уже около пяти лет работает менеджером в сфере IT. Написание технических заданий и инструкций — одна из её главных обязанностей. Её хобби — узнавать что-то новое и создавать интересные и полезные статьи о современных технологиях, веб-разработке, языках программирования и многом другом.

Читайте также: