Настройка vpn на коммутаторах

Организация VPN каналов между офисами. Маршрутизация

Организация каналов между удаленными сетями посредством VPN-соединения одна из самых популярных тем на нашем сайте. В тоже время, как показывает читательский отклик, наибольшие затруднения вызывает правильная настройка маршрутизации, хотя мы специально уделяли внимание этому моменту. Проанализировав наиболее часто задаваемые вопросы, мы решили посвятить теме маршрутизации отдельную статью. Есть вопросы? Надеемся, что после прочтения данного материала их станет меньше.

Прежде всего разберемся, что такое маршрутизация. Маршрутизация - это процесс определения маршрута следования информации в сетях связи. Скажем честно, тема эта весьма глубокая и требующая солидного багажа теоретических знаний, поэтому в рамках данной статьи мы сознательно упростим картину и коснемся теории ровно в той мере, которой будет достаточно для осмысления происходящих процессов и получения практических результатов.

Чтобы не быть голословными рассмотрим таблицу маршрутов самой обыкновенной рабочей станции. В Windows системах это можно сделать командой:

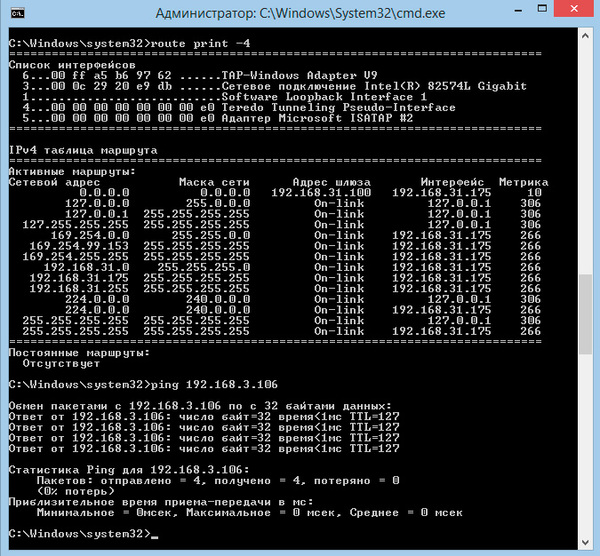

В итоге мы увидим следующую таблицу:

Наша рабочая станция принадлежит к сети 192.168.31.0 и, согласно таблице маршрутов, все запросы к данной сети отправляет на интерфейс 192.168.31.175, что соответствует сетевому адресу это станции. Если адрес назначения находится в одной сети с адресом источником, то доставка информации происходит без использования IP-маршрутизации (сетевой уровень L3 модели OSI), на канальном уровне (L2). В противном случае пакет отправляется узлу, указанному в соответствующему сети назначения правилу таблицы маршрутов.

Если такого правила нет, то пакет отправляется по нулевому маршруту, который содержит адрес основного шлюза сети. В нашем случае это адрес роутера 192.168.31.100. Нулевым этот маршрут называется потому, что адресом назначения для него указывается 0.0.0.0. Этот момент является очень важным для дальнейшего понимания процесса маршрутизации: все пакеты, не принадлежащие данной сети и не имеющие отдельных маршрутов, всегда отправляются основному шлюзу сети.

Что сделает маршрутизатор, получив такой пакет? Прежде всего разберемся, чем отличается маршрутизатор от обычной сетевой станции. Если говорить крайне упрощенно, то маршрутизатором (роутером) является сетевое устройство, которое настроено передавать пакеты между сетевыми интерфейсами. В Windows это достигается включением службы Маршрутизация и удаленный доступ, в Linux заданием опции ip_forward.

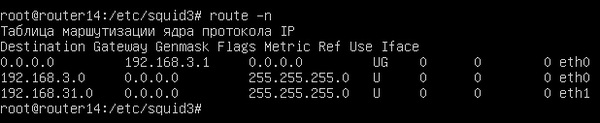

Решение о передаче пакетов в этом случае также принимается на основании таблицы маршрутизации. Посмотрим, что содержит данная таблица на самом обычном роутере, например, описанном нами в статье: Ubuntu Server. Настраиваем роутер NAT + DHCP + Squid3. В Linux-системах получить таблицу маршрутов можно командой:

Как видим, наш роутер содержит маршруты к известным ему сетям 192.168.31.0 и 192.168.3.0, а также нулевой маршрут к вышестоящему шлюзу 192.168.3.1.

Адрес 0.0.0.0 в колонке шлюза (Gateway) обозначает, что адрес назначения доступен без маршрутизации. Таким образом все пакеты с адресами назначения в сетях 192.168.31.0 и 192.168.3.0 будут отправлены на соответствующий интерфейс, а все остальные пакеты будут переданы дальше по нулевому маршруту.

Следующий важный момент - адреса приватных (частных) сетей, они же "серые", к ним относятся три диапазона:

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

Данные адреса могут свободно использоваться любым желающим и поэтому они не маршрутизируются. Что это значит? Любой пакет с адресом назначения принадлежащим одной из этих сетей будет отброшен маршрутизатором, если для него нет отдельной записи в таблице маршрутизации. Проще говоря, маршрут по умолчанию (нулевой) для таких пакетов маршрутизатором не применяется. Также следует понимать, что данное правило применяется только при маршрутизации, т.е. при передаче пакетов между интерфейсами, исходящий пакет с "серым" адресом будет отправлен по нулевому маршруту, даже если данный узел сам является маршрутизатором.

Например, если наш роутер получит входящий пакет с назначением, скажем, 10.8.0.1, то он будет отброшен, так как такая сеть ему неизвестна и адреса этого диапазона не маршрутизируются. Но если мы обратимся к этому же узлу непосредственно с роутера, то пакет будет отправлен по нулевому маршруту шлюзу 192.168.3.1 и будет отброшен уже им.

Самое время проверить, как это все работает. Попробуем с нашего узла 192.168.31.175 пропинговать узел 192.168.3.106, который находится в сети за роутером. Как видим, это нам удалось, хотя таблица маршрутов узла не содержит никаких сведений о сети 192.168.3.0.

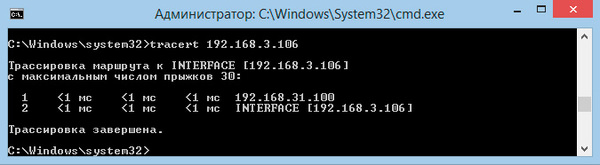

Как это стало возможным? Так как узел-источник ничего не знает о сети назначения, то он отправит пакет на адрес шлюза. Шлюз проверит свою таблицу маршрутов, обнаружит там запись для сети 192.168.3.0 и отправит пакет на соответствующий интерфейс, в этом несложно убедиться выполнив команду трассировки, которая покажет весь путь нашего пакета:

Теперь попробуем выполнить пинг узла 192.168.31.175 с узла 192.168.3.106, т.е. в обратном направлении. У нас ничего не вышло. Почему?

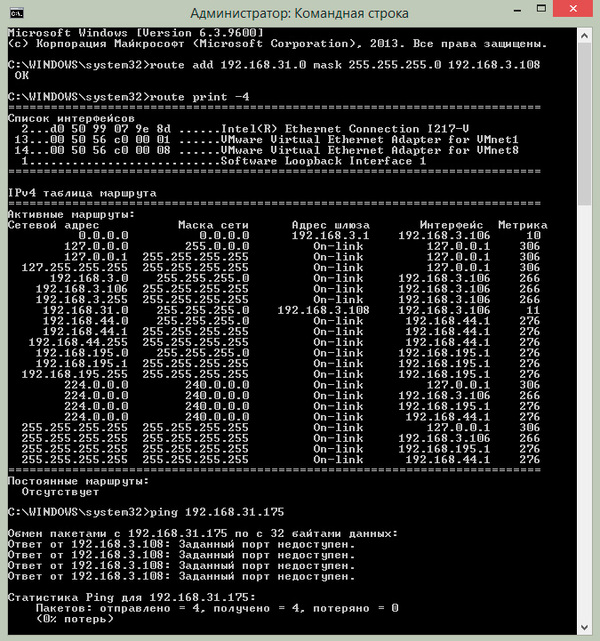

Чтобы пакеты для сети 192.168.31.0 отправлялись именно ему, нам нужно создать отдельный маршрут.

В дальнейшем мы будем придерживаться такой записи маршрутов, что она значит? Все просто, пакеты для сети 192.168.31.0 с маской 255.255.255.0 следует отправлять узлу 192.168.3.108. В Windows маршрут можно добавить командой:

Давайте проанализируем результат, в таблице маршрутизации появился маршрут и все пакеты к сети 192.168.31.0 теперь отправляются роутеру этой сети, что видно из ответа команды ping, но до назначения не доходят. В чем дело? Самое время вспомнить, что одной из основных задач роутера является не только маршрутизация, но и функция сетевого экрана, который явно запрещает доступ из внешней сети внутрь. Если мы временно заменим данное правило разрешающим, то все будет работать.

Добавленные вышеуказанными командами маршруты сохраняются до перезагрузки узла, это удобно, даже если вы сильно накуролесили, достаточно просто выполнить перезагрузку, чтобы отменить внесенные изменения. Чтобы добавить постоянный маршрут в Windows выполните команду:

В Linux в /etc/network/interfaces, после описания интерфейса, следует добавить:

Кстати, это не единственный способ настроить доступ из сети 192.168.3.0 в сеть 192.168.31.0, вместо того, чтобы добавлять маршрут для каждого узла, можно "научить" правильно отправлять пакеты маршрутизатор.

Мы настоятельно рекомендуем самим потренироваться на аналогичных примерах, чтобы маршрутизация перестала быть для вас черным ящиком, а маршруты - китайской грамотой. После того как возникнет понимание, можно переходит ко второй части данной статьи.

Теперь рассмотрим реальные примеры по объединению сетей офисов через VPN-соединение. Несмотря на то, что чаще всего для этих целей используется OpenVPN и в наших примерах мы также подразумеваем решения на его основе, все сказанное будет справедливо для любого типа VPN-соединения.

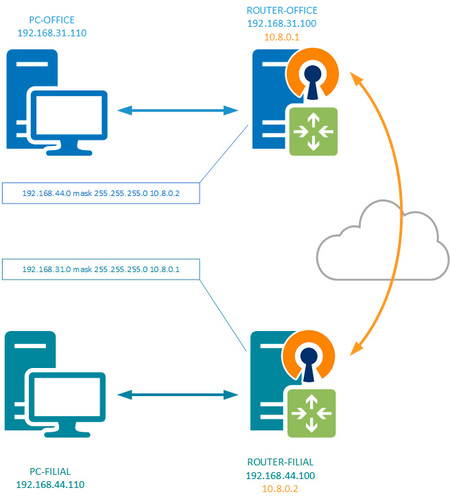

Самый простой случай, когда VPN-сервер (клиент) и маршрутизатор сети располагаются на одном хосте. Рассмотрим схему ниже:

Так как теорию, надеемся, вы усвоили и закрепили на практике, проанализируем маршрут пакетов из сети офиса 192.168.31.0 в сеть филиала 192.168.44.0, такой пакет будет отправлен на шлюз по умолчанию, который является также VPN-сервером. Однако данный узел ничего не знает о сети назначения и должен будет откинуть данный пакет. В тоже время мы уже можем обратиться к маршрутизатору филиала по его адресу в VPN-сети 10.8.0.2, так как данная сеть доступна с маршрутизатора офиса.

Чтобы получить доступ к сети филиала нам нужно предать пакеты для этой сети узлу, который является частью этой сети или имеет маршрут к ней. В нашем случае это маршрутизатор филиала. Поэтом на маршрутизаторе офиса добавляем маршрут:

Теперь шлюз офиса, получив пакет для сети филиала, отправит его через VPN-канал маршрутизатору филиала, который, являясь узлом сети 192.168.44.0 доставит пакет по назначению. Для доступа из сети филиала в сеть офиса нужно прописать аналогичный маршрут на маршрутизаторе филиала.

Возьмем схему посложнее, когда маршрутизатор и VPN-сервер (клиент) являются разными узлами сети. Здесь возможны два варианта, передать нужный пакет непосредственно VPN-серверу (клиенту) или заставить это делать шлюз.

Сначала рассмотрим первый вариант.

Для того, чтобы пакеты для сети филиала попали в VPN-сеть мы должны добавить на каждый клиент сети маршрут к VPN-серверу (клиенту), в противном случае они будут отправлены шлюзу, который их отбросит:

Однако VPN-сервер ничего не знает о сети филиала, но может отправлять пакеты в пределах VPN-сети, где есть интересующий нас узел сети филиала, поэтому направим пакет туда, добавив на VPN-сервере (клиенте) маршрут:

Недостаток данной схемы - необходимость прописывать маршруты на каждом узле сети, что не всегда удобно. Его можно использовать если устройств в сети немного или требуется выборочный доступ. В остальных случаях задачу маршрутизации будет правильнее переложить на основной маршрутизатор сети.

Про задачу VPN-сервера (клиента) мы упоминали выше, он должен доставить пакеты тому узлу VPN-сети, который является частью сети назначения или имеет маршрут к ней.

Для доступа из сети филиала в сеть офиса потребуется добавить соответствующие маршруты на сетевые узлы филиала. Сделать это можно любым удобным способом, не обязательно также, как это сделано в офисе. Простой реальный пример: все компьютеры филиала должны иметь доступ к сети офиса, но не все компьютеры офиса должны иметь доступ в филиал. В таком случае в филиале добавляем маршрут к VPN-серверу (клиенту) на маршрутизаторе, а в офисе добавляем его только на нужные компьютеры.

В целом, если вы представляете, как работает маршрутизация и каким образом принимается решение о перенаправлении пакетов, а также умеете читать таблицу маршрутизации, то настройка правильных маршрутов не должна вызывать затруднений. Надеемся, что после прочтения данной статьи у вас их также не будет.

Продолжая просмотр сайта и(или) нажимая X , я соглашаюсь с использованием файлов cookie владельцем сайта в соответствии с Политикой в отношении файлов cookie в том числе на передачу данных, указанных в Политике, третьим лицам (статистическим службам сети Интернет), в соответствии с Пользовательским соглашением >X

Your browser version is too early. Some functions of the website may be unavailable. To obtain better user experience, upgrade the browser to the latest version.

Продукты, решения и услуги для организаций

Чтобы помочь вам лучше понять содержимое этого документа, компания Huawei перевела его на разные языки, используя машинный перевод, отредактированный людьми. Примечание: даже самые передовые программы машинного перевода не могут обеспечить качество на уровне перевода, выполненного профессиональным переводчиком. Компания Huawei не несет ответственность за точность перевода и рекомендует ознакомиться с документом на английском языке (по ссылке, которая была предоставлена ранее).Настройка объекта VPN для передачи пакетов услуг

Поддерживаемые продукты и версии

Этот пример относится к CE12800, CE6800 и CE5800 по версии V100R001C00 или более поздней версии, CE7800 по версии V100R003C00 или более поздней версии и CE8800 по версии V100R006C00.

Требования к сети

Как показано на Figure 2-33, серверы в зоне обслуживания должны иметь доступ к интернету. Сервер данных и видеосервер в зоне обслуживания подключаются к маршрутизатору шлюза через коммутатор доступа SwitchB и базовый коммутатор SwitchA и взаимодействуют с интернетом через маршрутизатор шлюза.

Брандмауэр подключается к базовому коммутатору SwitchA в режиме байпаса, чтобы обеспечить безопасность обмена данными между серверами и интернетом. В этом случае весь трафик, проходящий через SwitchA, перенаправляется в брандмауэр через объект VPN. Брандмауэр фильтрует трафик для обеспечения безопасности внутренних и внешних сетей.

Figure 2-33 Настройка объекта VPN для передачи пакетов услуг

Table 2-10 описывает сетевой план устройств, показанный в Figure 2-33.

VLAN, к которой принадлежит сервер: VLAN 100

VLAN, к которой принадлежит сервер: VLAN 100

VLAN, к которой принадлежит 10GE1/0/1: VLAN 100

VLAN, к которой принадлежит 10GE2/0/2: VLAN 102 и VLAN 103

VLAN, к которой принадлежит 10GE3/0/3: VLAN 101

IP-адрес VLANIF 100: 10.10.10.1/24

IP-адрес VLANIF 101: 202.10.20.193/24

IP-адрес VLANIF 102: 192.168.10.1/24

IP-адрес VLANIF 103: 192.168.11.1/24

VLAN, к которой принадлежит 10GE1/0/1: VLAN 100

VLAN, к которой принадлежит 10GE1/0/2: VLAN 100

VLAN, к которой принадлежит 10GE1/0/3: VLAN 100

План конфигурации

План конфигурации выглядит следующим образом:

- Подключите брандмауэр опорной сети к SwitchA в обходном режиме для фильтрации трафика, представляющего угрозу для безопасности сети.

- Создайте объект VPN vrf1 и свяжите его с соответствующими интерфейсами, чтобы весь трафик, направленный в интернет, передавался коммутатором vrf1.

- Настройте статический маршрут или протокол маршрутизации, который будет направлять в брандмауэр весь трафик из интернета, передаваемый на серверы данных и видео.

Procedure

- Создайте сети VLAN и настройте интерфейсы для реализации взаимодействия на уровне 2.

Проверка конфигурации

Выполните команду display ip vpn-instance vrf1 для просмотра информации об объекте VPN vrf1.Выполните команду display ip vpn-instance interface для просмотра информации об интерфейсе объекта VPN.

Виртуальная частная сеть (VPN) повышает уровень безопасности вашей компании и защищает важные данные от посторонних. Через VPN сотрудники могут получать доступ, отправлять и получать данные в частной сети, которая задействует инфраструктуру общедоступной сети, такой как Интернет.

Связаться с Cisco

Главные вопросы и ответы

Как работает VPN?

VPN создает своего рода туннель, через который вы можете безопасно отправлять данные с помощью инструментов шифрования и аутентификации. Компании часто используют VPN-соединения как более безопасный способ удаленного доступа сотрудников, даже когда они работают вне офиса, к частным корпоративным сетям.

Благодаря VPN удаленные устройства (например, ноутбуки) работают по тому же принципу, что и при подключении к одной локальной сети. Многие маршрутизаторы VPN могут одновременно поддерживать десятки туннелей, используя простые инструменты настройки. Таким образом у всех сотрудников независимо от того, где они сейчас находятся, есть доступ к корпоративным данным.

Защитите сеть VPN с помощью многофакторной аутентификации

Вам также может пригодиться следующая информация:

Что нужно компании для работы с VPN?

Основная задача сетей VPN — защита компаний и пользователей, а также их конфиденциальных данных. Среди других аргументов в пользу использования VPN можно выделить следующие:

Удобство

Через сети VPN сотрудники (в том числе работающие удаленно) легко получают доступ к корпоративной сети, не устанавливая физическое подключение. Кроме того, VPN обеспечивает безопасность частных сетей и бизнес-ресурсов.

Повышенный уровень защиты

Связь через VPN-соединение обеспечивает более высокий уровень безопасности по сравнению с другими способами удаленного обмена данными: неавторизованные пользователи не могут получить доступ к частной сети. Информация об актуальной геолокации каждого пользователя конфиденциальна, не видна остальным и не передается в сеть (например, Интернет).

Упрощенное администрирование

С помощью удобных программных средств VPN добавить в сеть новых пользователей или группы пользователей очень просто. Это удобно для компаний с быстрым темпом развития и ограниченным бюджетом: они могут расширять сетевую инфраструктуру, не добавляя новые компоненты и не создавая сложную сетевую конфигурацию.

Каковы недостатки использования сетей VPN?

Работа сети VPN зависит от других составляющих вашей сетевой инфраструктуры. Некоторые факторы могут вызвать проблемы с производительностью сети VPN:

Риски, связанные с безопасностью конфигурации

Разработка и внедрение сети VPN может оказаться сложной задачей. Если вы не знаете, как правильно поддерживать ее работу, то можете привлечь опытного специалиста по сетевой безопасности, который будет следить за тем, чтобы сеть VPN не взломали.

Надежность

Так как VPN-соединения связаны с Интернетом, выберите интернет-провайдера, который предоставляет качественное обслуживание с минимальным временем простоя или вообще без него.

Масштабируемость

Если потребуется расширить инфраструктуру или добавить новые конфигурации, могут возникнуть технические неполадки из-за несовместимости, особенно если вы внедряете новые продукты от разных поставщиков.

Низкая скорость соединения

Если вы используете VPN-клиент, который предоставляет бесплатную службу VPN, скорость соединения может быть низкой, так как такие провайдеры, как правило, не обеспечивают высокоскоростное соединение. Убедитесь, что скорость соединения соответствует потребностям вашей компании.

Что лучше: создать или купить VPN?

Можно не создавать VPN самостоятельно, а купить готовое решение. При выборе VPN-решения обратите внимание на простоту выполнения конфигурации.

Инструкция по настройке VPN

6 шагов по настройке VPN

Шаг 1. Подберите основные компоненты VPN.

Для начала вам понадобятся VPN-клиент, VPN-сервер и VPN-маршрутизатор. Загрузите клиент — и он установит подключение к серверам по всему миру. Таким образом, где бы ни находились сотрудники, они получат доступ к сети вашего малого предприятия. Клиент можно использовать на таких устройствах, как смартфоны и ноутбуки, даже если сотрудники подключаются к общедоступным сетям Wi-Fi.

Для защиты и шифрования всего сетевого трафика вам также понадобится VPN-маршрутизатор. Во многие модели маршрутизаторов VPN-клиенты уже встроены.

Шаг 2. Подготовьте устройства.

Иногда у VPN-клиентов возникает конфликт с другими клиентами либо они не работают должным образом. Прежде чем настраивать VPN, рекомендуется провести подготовку сети, чтобы избежать проблем впоследствии.

Сначала удалите все установленное ПО VPN-клиентов, которые вы не собираетесь использовать. Теоретически VPN-клиенты должны отлично работать вместе, но клиенты от разных компаний могут быть несовместимыми, поэтому лучше их удалить.

На этом этапе также можно изменить сетевую конфигурацию. Если вы хотите установить VPN для сотрудников, которые будут получать доступ к онлайн-ресурсам несколькими способами (например, по Wi-Fi, через модем 4G или проводное подключение), настройка VPN-клиента может занять больше времени. В этом случае вы можете упростить структуру сети, отключив неиспользуемые устройства.

Шаг 3. Загрузите и установите VPN-клиенты.

Самый простой способ запустить работу VPN — установить клиент от поставщика VPN. Но, возможно, его программное обеспечение не будет поддерживать все платформы, которые вы используете (например, Windows, iOS и Android). Даже в таком случае лучше сначала установить предложенное поставщиком решение, а затем проверить, правильно ли работает учетная запись VPN.

На веб-сайте поставщика VPN найдите страницу загрузки. Также загрузите приложения на мобильные устройства, которыми пользуются сотрудники, поскольку вам следует защитить соединение с максимального количества устройств.

Если клиент, который вы изначально установили, сразу же начал работать, тогда можно запросить у поставщика VPN клиенты для других платформ. Но если вы не можете войти в систему, сообщите об этом в службу поддержки поставщика VPN.

Шаг 4. Найдите руководство по настройке.

Если по какой-либо причине поставщик VPN не предоставляет программное обеспечение для устройств, которые используются в вашей компании, проверьте, есть ли на веб-сайте поставщика инструкции по настройке вручную. Возможно, здесь вы найдете нужную документацию. Если нет, попробуйте найти руководства других поставщиков, которые предлагают поддержку тех же устройств.

Например, если в вашей компании используют устройства Chromebook, выполните поиск руководств конкретно для них.

Шаг 5. Выполните вход в VPN.

После того как вы установите приложения VPN-клиентов, вводите учетные данные для входа. Как правило, это то же имя пользователя и пароль, которые вы использовали для входа в систему поставщика VPN. Однако некоторые компании требуют создать отдельные учетные данные для входа в VPN-клиент.

После входа приложение VPN обычно подключается к ближайшему к вам серверу.

Шаг 6. Выберите протоколы VPN.

Протоколы VPN определяют, как выполняется маршрутизация данных между компьютером и VPN-сервером. Одни протоколы повышают скорость передачи данных, другие — надежнее защищают корпоративные данные и гарантируют безопасность.

OpenVPN

Это протокол с открытым исходным кодом, а значит, вы можете просматривать код. Кроме того, протокол OpenVPN все чаще применяют в отрасли.

L2TP/IPSec

Протокол туннелирования второго уровня (L2TP) — еще один популярный протокол. Он обеспечивает надежную защиту и часто используется совместно с протоколом IPSec, который аутентифицирует и шифрует пакеты данных, передаваемых через VPN.

Протокол безопасного туннелирования сокетов полностью интегрирован с операционной системой Microsoft.

Туннельный протокол типа точка-точка — один из старейших протоколов VPN. Этот протокол теряет популярность по мере появления других протоколов, которые обеспечивают более высокую скорость передачи данных и степень защиты.

Шаг 7. Устраните неполадки.

Как правило, клиент от поставщика VPN готов к работе с первой минуты. Если это не так, вы можете выполнить следующие действия.

- Закройте, а затем повторно откройте клиент и попробуйте перезагрузить устройство.

- Если открыта другая программа VPN, отключите и закройте ее.

Для корректной работы VPN-клиентов нужны подходящие программные драйверы. Иногда доступна функция восстановления, выбрав которую, вы можете перезагрузить драйверы. Доступность такой функции можно проверить на странице настроек.

Если у вас возникли сложности при входе, проверьте еще раз свои учетные данные. Одни VPN-клиенты генерируют учетные данные для входа, а другие предлагают ввести данные, которые вы придумаете сами.

Проверьте, правильно ли вы указали данные для входа. При необходимости прочтите приветственные письма или краткие руководства, которые вам отправил поставщик.

Возможно, нужно будет подключиться к другому серверу. Установите подключение к серверу, который находится ближе всего к вам.

Еще один вариант — подключение через другие протоколы, если их можно менять в VPN-клиенте. Например, если вы использовали OpenVPN и TCP, перейдите на L2TP и PPTP.

Если проблему не удалось решить, возможно, причина в других программах. Иногда межсетевые экраны или ПО для обеспечения безопасности могут прерывать VPN-соединение. Вы можете временно отключить программное обеспечение, которое вызывает проблему, и снова его включить, после того как установите соединение, чтобы в критически важных корпоративных системах не создавалась уязвимость для атак.

Шаг 8. Настройте подключение.

Основная настройка завершена, и теперь остается только ее усовершенствовать. Убедитесь, что настройки, выбранные для VPN, соответствуют потребностям вашего бизнеса.

Например, укажите, нужно ли запускать VPN, когда пользователи включают устройства. Такая настройка удобна в том случае, если вам нужна постоянная защита с помощью VPN, например, если большинство сотрудников работает удаленно. Если же вы собираетесь применять VPN нерегулярно, то запуск можно выполнять только при необходимости, что разгрузит ресурсы сети для выполнения других задач.

Еще одна полезная настройка — выбор часто используемых серверов в качестве избранных или серверов по умолчанию. Так вы сможете экономить время, поскольку при каждом подключении ни вам, ни вашим сотрудникам не придется выбирать нужные серверы.

Также вы можете включить аварийный выключатель, если поставщик VPN предоставляет такую функцию. Аварийный выключатель запрещает устройству отправлять или получать данные при отключении VPN.

На сегодняшний момент существует очень большое количество технологий создания VPN сетей:

- Trusted VPN – без защиты трафика

- MPLS VPN или L3 VPN – для потребителя выглядит как один большой маршрутизатор;

- VPLS или L2 VPN – для потребителя выглядит как один большой коммутатор.

- Crypto map (роутер, ASA)

- D(VTI) (роутер)

- DMVPN (роутер)

- GET VPN (роутер)

- Flex VPN – новый, покрывает собой D(VTI) и DMVPN

- Client VPN – на устройство сотрудника ставится специальное ПО;

- Easy VPN (ASA, роутер)

- Dynamic VTI (только роутер)

- Anyconnect (SSL) (ASA, роутер)

Для создания защищенных каналов используется специальный набор протоколов IPsec или SSL VPN.

Если необходимо организовать защищенный канал между доверенными узлами, например, между головным офисом и филиалом компании, наиболее экономичным решением является применение IPsec VPN. В результате между узлами компании образуется единая IP адресация.

А вот для удаленного доступа сотрудников IPsec решения применяются все реже т.к. в данном случае необходимо, во-первых, установить на устройства удаленных сотрудников специальное ПО, во-вторых, поддерживать работоспособность этого ПО на каждом устройстве.

Помимо этого, при организации удаленного доступа посредством IPsec возникают и дополнительные проблемы:

- Не для всех устройств, которыми пользуются удаленные сотрудники, есть ПО;

- Необходима дополнительная настройка сети пользователя, например, проброс портов.

При использовании SSL VPN таких проблем не возникает.

- Проверка на вредоносный код;

- Применение средств защиты и контроля (в том числе, удаление всех полученных файлов из сети компании, после завершения сеанса).

После успешного прохождения процедур безопасности в Интернет-обозревателе становятся доступны ссылки для доступа к ресурсам компании:

- к файловым серверам с возможностью передачи файлов на сервер;

- к Web-приложениям компании (например, внутренний портал, Outlook Web Access и т.п.);

- Терминальный доступ (MS, Citrix);

- Инструменты для администраторов (например, ssh консоль).

Список доступных ссылок редактируется в зависимости от введенных пользователем данных в процессе аутентификации.

Таким образом, применение SSL VPN решает несколько задач:

- Значительное упрощение процесса администрирования и поддержки пользователей;

- Организация защищенного доступа к критичной информации компании с недоверенных узлов;

- Возможность применения на любых устройствах с выходом в Интернет без дополнительных сложных настроек.

Классификация VPN Сisco

Каждый производитель сетевого оборудования предлагает свои решения для организации VPN каналов. В том числе и компания Cisco. Некоторые из этих решений разных производителей совместимы между собой, а некоторые работают только на оборудовании одного производителя.

Технологии построения VPN на оборудовании Cisco можно классифицировать по технологии построения канала (классификация не официальная):

Кратко рассмотрим принципы работы:

VPN on crypto map

- На маршрутизатор поступает трафик, который нужно безопасно передать удаленному устройству;

- По таблице маршрутизации эти пакеты перенаправляется на выходной интерфейс маршрутизатора;

- На этом интерфейсе должен быть указан crypto map, который определяет необходимый для шифрования трафик;

- На удаленное устройство отправляются политики IKE phase 1;

- Удаленное устройство ищет пира в ISAKMP profile (если используется ASA – то в tunnel group, аналог ISAKMP profile), если не найдено совпадений – соединение разрывается;

- Происходит проверка параметров ISAKMP policy, если не найдено совпадений – соединение разрывается;

- Удаленное устройство отправляет инициатору подтверждение выбранных политик;

- Происходит генерация ключей, определяется используется ли NAT между устройствами (NAT-T);

- Строится защищенный туннель контрольного соединения, в котором происходит аутентификация устройств. Ключ берется или из ISAKMP profile или tunnel group, или просто заданный в глобальной конфигурации;

- В этом туннеле передается информации об аутентификации, происходит аутентификация устройств;

- С этого момента начинается IKE phase 2;

- Принимающий маршрутизатор также ищет crypto map на выходном интерфейсе;

- Если в crypto map нет пира, то соединение обрывается;

- Если пир найден в crypto map, пытается примениться набор политик (тип шифрования, проверка целостности, между какими сетями необходимо шифровать);

- Вся информация отправляется инициатору;

- Инициатор проверяет параметры. Если параметры не совпали, то соединение обрывается;

- Инициатор отправляет свои параметры. Происходит проверка с другой стороны;

- Создается два туннеля для передачи данных (каждый на передачу и прием).

Если используется Easy VPN, есть отличия (дополнительно применяется IKE phase 1,5):

Участники делятся на два типа:

- Server – проводит аутентификацию и настройку удаленных клиентов. Можно настроить на Cisco IOS и Cisco ASA;

- Client – подключается к серверу. На клиенте описаны все возможные политики защиты данных. Клиент отсылает их серверу, и сервер выбирает наиболее подходящую. Роль клиента может выполнять ПО Cisco Easy VPN Client или hardware IPsec Client функционал роутера или ASA.

Dedicated tunnel interface

(используется специальный интерфейс для VPN)

Если используется DVTI:

- Client использует IPSec Client profile вместо туннельного интерфейса;

- На сервере и клиенте автоматически создаются туннельные интерфейсы;

- На сервере проходит аутентификация. Сервером может быть только роутер – правила ААА задаются в ISAKMP Profile;

- Сервер возвращает клиенту конфигурацию, роутер берет ее из ISAKMP Client Group или Radius.

Если используется DMVPN:

- Используется протокол NHRP для динамического определения адреса назначения

В основе лежит VTI, но адрес назначения туннеля узнается динамически, с использованием NHRP (next hop resolution protocol).

Устройства делятся на

- Hub – маршрутизатор, к которому подключается spoke и регистрируют свои соответствия NHRP address to tunnel Address. В последствии hub отвечает на запросы spoke об этих соответствиях;

- Spoke – имеет статический туннель на hub. Как средство решения, нужно ли шифровать используется маршрутизация (трафик который попал в туннель –шифруется), если трафик направляется на другой spoke используется NHRB для поиска его адреса (спрашивается у hub) и создается динамический туннель.

- DMVPN phase 1 – трафик всегда идет через hub;

- DMVPN phase 2 – появились Spoke-to-spoke динамические туннели;

- DMVPN phase 3 – иерархический hub and spoke, spoke-to-spoke туннели между разными регионами.

FlexVPN

В основе лежит технология VTI. Представляет собой унификацию всех VPN.

Базируется на IKEv2, которая дает следующие преимущества

Tunnel less VPN

GETVPN

Технология шифрования без использования туннелей (скрытие исходных IP адресов не происходит).

Маршрутизаторы делятся на два типа:

- Key server (KS) – отвечает за регистрацию всех других маршрутизаторов в группе, периодически генерирует ключ и безопасно его доставляет. Сообщает всем какой трафик они должны шифровать;

- Group Member (GM) – регистрируется на своем KS и получает от него параметры. Строится защищенное соединение с KS, благодаря IKE phase 1. Затем создаются по два туннеля на передачу данных для источника и приемника.

COOP – технология резервирования KS, связь между ними осуществляется благодаря IKE phase 1.

L2 VPN

MACSec (IEEE 802.1AE) – технология 2го уровня, позволяет выполнять шифрование компьютер-коммутатор или коммутатор-коммутатор. Шифрование выполняется на каждом переходе межу устройствами.

- На ПК должна быть сетевая плата с поддержкой MacSec или установлен Cisco Anyconnect Client;

- Коммутатор 3750/3760-Х с C3KX-SM-10G; 45xx с Sup 7E, 7L-E и WS-X47XX; 65хх с Sup 2T и 6900 линейной картой; nexus 7000 со всеми линейными картами, кроме F серии;

- 802.1Х-REV Enabled AAA Server: Cisco ACS, Cisco ISE.

- Начинается все с аутентификации 802.1Х, используя EAP-TLS или EAP-fast с ПК на сервер. При этом независимо создаются ключи CAK (connectivity association key) на ПК и сервере, которые впоследствии будут использоваться для генерации ключей при шифровании;

- Сервер защищено передает ключ на коммутатор;

- Между ПК и коммутатором создается защищенное соединение.

- Коммутатор-коммутатор (не обязательно наличие сервера аутентификации)

- Первое устройство должно аутентифицировать на сервере аутентификации, используя network device admission control (NDAC) протокол, который обеспечивает 802.1х, используя EAP-fast;

- Все последующие устройства в цепочке аутентифицируются через первое по тем же принципам.

- Затем включается доработка Cisco. Это протокол Security Association Protocol (SAP), позволяет генерировать сессионными ключами между устройствами;

- Между коммутаторами создается MacSec соединение.

SSL VPN

Используется транспортный протокол SSL.

Сотруднику нет необходимости устанавливать какое-либо ПО, достаточно иметь устройство с выходом в интернет и любой интернет-обозреватель.

Выбор VPN технологии

- Что нужно: Remote Access или Site-to-site

- На каком уровне OSI должна работать VPN технология

- a. Transport – SSL VPN с клиентом или без

- b. Network – все VPN кроме MACSec

- c. Data Link – MACSec

- a.hub and spoke (DMVPN, static VTI)

- b.full mesh (getVPN)

- a.Динамическая маршрутизация к провайдерам

- b. IP SLA

- a. Internet;

- b. WAN

- i.VPN MPLS

- ii. VPLS

- iii. Собственная ВОЛС/аренда волокна

После ответа на данные вопросы, проблема реализации требуемой VPN сети становится значительно меньше. Следующей задачей, которую необходимо решить, это внедрение выбранной технологии. Компании Cisco имеет, наверное, самый богатый сайт, с описанием требуемых команд для каждой технологии и примерами настроек. Рекомендуем обратиться за дальнейшими инструкциями на этот сайт.

Читайте также: