Какой самый защищенный роутер

Учёные Фраунгоферовского университета коммуникаций (Германия) провели масштабное сравнение Home routers security report 2020 безопасности 127 домашних роутеров семи популярных производителей: Asus, Netgear, D-Link, Linksys, TP-Link, Zyxel и AVM. Они проверили актуальные прошивки каждого устройства на предмет известных уязвимостей — и ни один из них не оказался безупречным.

Из 127 устройств 46 не получили ни одного обновления безопасности за последний год, в то время как ещё 22 не получают их уже два года. Рекордсмен среди изученных и вовсе не обновлялся 1 969 дней, или около 5 лет. Исследователи отметили, что ASUS, AVM и Netgear показали себя лучше всего — все их роутеры обновлялись как минимум раз за последние 1,5 года. D-Link, Linksys, TP-Link и Zyxel подобным похвастаться не смогли.

График: среднее количество дней с последнего обновления прошивки / Fraunhofer FKIE

Хотя около 90% этих роутеров работают на Linux, многие производители не обновляют операционную систему — многие до сих пор работают на версии ядра 2.6 (или ещё ниже), которая не получала обновления с февраля 2011. Это делает роутеры более уязвимыми.

Только в 50 устройствах данных входа (имя пользователя и пароль по умолчанию) были достаточно хорошо зашифрованы, в то время как в 16 роутерах получить эти данные не составит для хакеров совершенно никакого труда. ASUS — единственная компания, которая не оставляет эти данные в образе прошивки (даже в хорошо зашифрованном виде).

Так какие роутеры безопасны?

В заключении исследования говорится:

«Наш анализ показывает, что не существует маршрутизатора без недостатков, и нет производителя, который отлично справляется со всеми аспектами безопасности. Вендорам стоит приложить больше усилий, чтобы сделать домашние маршрутизаторы такими же безопасными, как современные настольные или серверные системы.

Поставщики расставляют приоритеты безопасности по-разному. AVM справляется лучше, чем другие компании, в отношении большинства аспектов. В то же время, ASUS и Netgear работают лучше в некоторых аспектах, чем D-Link, Linksys, TP-Link и Zyxel».

Прогресс не стоит на месте и различные "умные" гаджеты делают нашу жизнь комфортней и экономят время, которого порой сильно не хватает. Но, не смотря на всю функциональность и полезность, подключённые к интернету гаджеты, чаще всего не имеют антивирусной защиты или регулярного обновления программного обеспечения.

Многие используют безопасные DNS, настроенные на уровне модема или маршрутизатора, чтобы обеспечить защиту от посещения опасных сайтов и IP-адресов. Это может служить хорошей защитой, если к вашему интернету подключаются смартфоны и ноутбуки ваших гостей, которым вы сообщили свой пароль от беспроводной сети. Однако, устройства остаются не защищёнными от угроз нулевого дня, а также уязвимостей программного обеспечения.

Norton Core

Защищенный Wi-Fi роутер Norton Core обеспечивает защиту каждого устройства в вашем доме. Роутер имеет один гигабитный порт WAN, три гигабитных порта LAN и два порта USB 3.0.

Управление осуществляется через мобильное приложение Norton Core, которое доступно для Android и iOS. Norton Core сканирует входящие и исходящие подключения и передаваемые данные, и обнаруживает подозрительную активность и вредоносный трафик.

F-Secure Sense

Роутер F-Secure Sense предлагает встроенный антивирус, фаервол и VPN для всех ваших электронных устройств. Устройство имеет двухъядерный процессор с частотой 1ГГц и представляет собой мини-компьютер с запущенным антивирусом, фаерволом и центром обработки угроз F-Secure. Устройство ежедневно получает обновления базы известных угроз.

Bitdefender Box

Мы делали обзор Bitdefender Box, но с тех пор вышла вторая версия. Защищённый роутер от Bitdefender оснащен двухъядерным процессором с частотой 1 ГГц. Устройство имеет два сетевых порта и встроенный Wi-Fi модуль, который работает одновременно на частоте 2.4 ГГц и 5 ГГц. Гаджет может использоваться как отдельный роутер, или как дополнения к основному маршрутизатору.

Управление осуществляется с помощью приложения для Android или iOS. Bitdefender Box, используя облачное сканирование, блокирует угрозы для всех подключённых устройств. Имеется поддержка VPN соединения.

Отечественная альтернатива

Представляем COMSS Null Box! Умное устройство нового поколения.

Дополнительно, владельцы COMSS Null Box получают доступ к закрытому бета тестированию нового браузера Comssium и операционной системы TkachevOS. А какие функции в умном роутере COMSS Null Box хотите видеть вы? Ждём ваших комментариев!

CNews и SEC Consult составили рейтинг безопасности беспроводных маршрутизаторов, которые наиболее распространены на российском рынке, и убедились в невысоком качестве кода их программных оболочек.

CNews и компания SEC Consult (австрийский вендор решений по кибербезопасности) представляют первый рейтинг защищённости программных оболочек IoT-устройств.

На этот раз были исследованы десять программных оболочек наиболее популярных моделей беспроводных роутеров от разных производителей. Важно отметить, что все эти устройства характеризуются довольно низкой степенью безопасности.

Беспроводные роутеры (маршрутизаторы) сегодня распространены повсеместно: в жилых домах, общественных местах, транспортных узлах и, естественно, в деловых центрах обнаруживаются десятки, сотни, а то и тысячи беспроводных точек доступа к локальной сети или к интернету, в зависимости от их назначения и настроек.

Если маршрутизатор используется для выхода в мировую Сеть, он обеспечивает IP-адресацию всех устройств в формируемой с его помощью локальной сети по протоколу DHCP, в то время как сам он получает IP-адрес от внешнего провайдера. Так, по крайней мере, это работает в домашних и малых офисных сетях. В крупных корпоративных ЛВС основные принципы остаются теми же, но структура сетей будет намного сложнее. Там будут использоваться маршрутизаторы с большей пропускной способностью и более широкими возможностями, нежели у домашних роутеров или устройств, предназначенных для работы в малых офисах.

Любой современный роутер является самостоятельным компьютером со своей операционной системой, приложениями и накопителем данных. И так было всегда: условный предок всех роутеров, Honeywell 516 (1966 год), 45-килограммовый агрегат, использовавшийся как маршрутизатор сети ARPANET, представлял собой 16-битный миникомпьютер, поддерживавший пять языков программирования.

Сегодня маршрутизаторы, по объективным причинам, намного меньше и легче, но по природе своей остаются самостоятельными ЭВМ, для которых пишутся операционные системы (программные оболочки или «прошивки»), как правило, на базе ядра Linux, и дополнительное ПО. Настройки роутеров под сети, в которых они будут использоваться, осуществляются через веб-интерфейс.

Здесь и начинаются основные проблемы с этими устройствами: качество кода у оболочек зачастую оказывается удручающе низким. Их легко взламывать и вписывать в память устройства посторонние программы, то есть заражать «вредоносами». Разработчики забывают вычищать «вшитые» пароли административного доступа, которыми они пользовались сами и фиксированные ключи SSL/SSH. Всё это усугубляется тем фактом, что смена административного пароля - сугубо опциональная вещь. И если пользователь не понимает, что пароль 123456 - неприемлем, то ему, к сожалению, никто не сможет с этим помочь.

Рейтинг защищённости программных оболочек роутеров

| Роутер | Фактор риска (чем больше, тем хуже) |

|---|---|

| Xiaomi Router 4 | 53 |

| TP-Link Archer C5400 | 53 |

| ASUS GT-AC5300X | 50 |

| Netgear R9000 | 50 |

| MikroTikRouterOS(RT8197F) | 50 |

| Netis WF2681 | 50 |

| MikroTikRouterOS(MT7621) | 50 |

| Realtek RT8197F | 31,6 |

| Keenetic GigaKN-1010 | 28,7 |

| Keenetic KN-1810 | 28,7 |

Источник: CNews Analytics

Исследуя прошивки наиболее популярных роутеров из тех, что сегодня находятся в продаже, мы оценивали, в первую очередь, риски для их безопасности.

Итоговая цифра — коэффициент риска рассчитывалась как кумулятивный показатель того, насколько вероятна эксплуатация уязвимости и каковы возможные последствия ее эксплуатации. Получившееся значение умножалось на коэффициент, определяемый количеством однотипных уязвимостей, встречавшихся в одной и той же программной оболочке. Итоговая цифра представлялась в логарифмическом масштабе от 0 до 100. То есть, чем больше уязвимостей и чем они серьёзнее, тем выше риск для устройства, а следовательно, и для пользователя.

Большинство рассматриваемых устройств имеют низкий уровень защищенности (фактор риска 50 и более), что повышает вероятность успешной атаки потенциальных злоумышленников на данные устройства.

До 28 ноября 2019 г. вы можете бесплатно загрузить прошивку своего устройства, чтобы получить оценку и консультацию от специалистов компании SEC Consult на странице нашего совместного спецпроекта «Интернет вещей» по этой ссылке.

Взлом сетевого оборудования домашних и корпоративных пользователей может стать причиной убытков десятки и сотни миллионов долларов США. Так, ботнет Mirai, который изначально распространялся путем заражения роутеров, нанес ущерб глобальной экономике в сотни миллионов долларов США.

Вполне вероятно, что производители сетевых устройств, осознав проблему, закрыли «дыры» и сделали свои системы неуязвимыми для зловредов? На самом деле, не совсем так. Какие-то отдельные дыры были исправлены, но масштабные взломы все еще случаются. Один из ярких примеров — недавнее обнаружение в маршрутизаторах Cisco уязвимостей глобального масштаба.

Что за проблему удалось обнаружить?

В середине прошлого месяца группа исследователей из компании Red Ballon заявили про обнаружение в маршрутизаторах Cisco серии 1001-Х нескольких уязвимостей. Неизвестно, использовали ли проблемы в защите устройств злоумышленники, но дыры действительно представляют собой серьезную опасность.

Одна из уязвимостей — баг в системе Cisco IOS, который позволяет злоумышленникам получить доступ к маршрутизаторам упомянутой выше серии. Закрыть ее достаточно просто — нужно просто обновить прошивку устройства (что, конечно, делают далеко не все компании).

Вторая дыра гораздо опаснее и масштабнее первой. Именно она затрагивает работу сотен миллионов сетевых устройств компании, причем не только маршрутизаторов, но и коммутаторов, сетевых экранов и прочего оборудования. Исследователям по сетевой безопасности удалось обойти систему защиты, которая называется Trust Anchor. Это модуль проверки целостности оборудования компании, который изначально был добавлен для защиты от подделок, а затем его преобразовали в комплексную систему проверки целостности софта сетевых устройств Cisco. В настоящее время Trust Anchor устанавливается в любых активных сетевых устройствах компании.

Как оказалось, проблема не решается лишь удаленным обновлением прошивки, после проведенного расследования компания Cisco пришла к выводу, что в большинство устройств можно обезопасить лишь в случае ручного перепрограммирования. Возможно, компании придется менять архитектуру «якоря», что потребует времени и денег. Все это время оборудование остается уязвимым. Правда, в Cisco заявили, что у компании нет данных о масштабном использовании уязвимости, так что срочные меры, которые потребуют значительных ресурсов, пока приниматься не будут.

Не только Cisco

Уязвимы не только маршрутизаторы Cisco, на самом деле, проблема актуальна для сетевых устройств подавляющего большинства производителей. Но максимально уязвимыми, насколько можно судить, являются роутеры — именно их чаще всего используют разработчики ботнетов.

Роутеры Linksys

Сканирование сети выявило 25,617 Linksys Smart Wi-Fi устройств, которые открыты для действий злоумышленников. Последним доступны не только MAC-адреса устройств, но и данные о модели, версии ОС, настройки WAN, версии прошивки, настройках, конфигурации DDNS.

Злоумышленникам могут пригодиться как все эти данные, так и доступ к самим роутерам для формирования из них ботнетов. Уязвимы десятки моделей роутеров. Ниже показан список проблемных моделей с описанием уязвимости.

Компания заявила о том, что не считает уязвимость масштабной, поэтому в ближайшее время проблема решена не будет. Правда, те устройства, для которых активировано автоматическое обновление прошивки участия пользователя и не требуют. Как только будет выпущен патч, он будет автоматически установлен. Но не стоит забывать о том, что у примерно 50% систем автоматическое обновление отключено, так что эти гаджеты будут стоять «открытыми» для внешнего вмешательства неделями, если не месяцами.

Роутеры MikroTik

В конце прошлого года стало известно о том, что неизвестные злоумышленники скомпрометировали тысячи роутеров MikroTik для создания ботнета. Несмотря на то, что уязвимость обнаружили в апреле 2018 года, она оставалась актуальной еще долгое время, поскольку далеко не все владельцы роутеров стали устанавливать обновление прошивки.

Изначально проблема привела к тому, что многие тысячи роутеров были скомпрометированы. 240 тысяч роутеров были атакованы и превращены в SOCKS 4 прокси, используемые для своих нужд злоумышленниками. На момент конца прошлого года в сети работало несколько сотен тысяч роутеров, уязвимость в которых не была исправлена. Можно думать, что не исправлена она и до сих пор.

Скомпрометированные роутеры тоже работают, перенаправляя сетевой трафик, включая FTP и e-mail. Исследователи по сетевой безопасности обнаружили и данные, которые характерны для процессов удаленного управления сетевыми устройствами. Пакеты данных отправляются на IP провайдера из Белиза — неизвестно, это лишь маскировка, или же злоумышленники физически находятся в этом регионе.

Как бы там ни было, если кому-то из злоумышленников других групп киберпреступников придет в голову использовать роутеры компании для, например, формирования ботнета, это можно сделать без проблем.

Роутеры D-link

В тот же период времени, конец прошлого года, специалисты по кибербезопасности обнаружили активную атаку злоумышленников на роутеры Dlink. Как оказалось, в прошивке содержалась уязвимость, позволявшая без особых проблем взломать роутеры с тем, чтобы перенаправлять подключенных пользователей на сайты или сервисы, прописанные киберпреступниками. Уязвимость была актуальна для таких моделей устройств, как DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B и DSL-526B.

Проблему решили тем, что взломщикам прикрыли доступ к ресурсам, которые они использовали для управления роутерами. Но сами устройства в большинстве своем остались скомпрометированными. Еще большее число роутеров содержат в прошивке пока что незакрытую уязвимость. Вернее, компания D-link исправление выпустила, но его установила лишь малая толика владельцев устройств.

Роутеры Huawei

В самом конце 2017 года была зафиксирована массивная атака на роутеры китайской компании Huawei. Злоумышленники использовали уязвимость CVE-2017–17215 для получения доступа к устройствам Huawei HG532. Как оказалось, эту дыру активно использовали ботнеты Brickerbot и Satori. Специалисты по информационной безопасности, которые обнаружили проблему, сообщили о ней в компанию. Но, к сожалению, неизвестно, насколько оперативно эта дыра была прикрыта.

В середине 2018 года всего за один день было заражено около 18 000 сетевых устройств Huawei, из которых злоумышленник сформировал ботнет. Как стало известно, киберпреступник воспользовался все той же уязвимостью CVE-2017-17215, о которой шла речь выше.

Вполне может быть, что, как и в предыдущих случаях, в сети до сих пор работают десятки тысяч устройств, подверженные указанной уязвимости, что делает роутеры модельного ряда HG532 открытыми для внешних факторов.

Роутеры Zyxel

Для всех моделей уже выпущен хотфикс, так что если оборудование не настроено на автоматическое обновление, можно загрузить вручную вот здесь. Выпускаемые сейчас устройства уже идут с фиксом, так что обнаруженные ранее уязвимости не актуальны.

И что теперь?

Вполне вероятно, что пока вы читаете эту статью, ваш собственный роутер работает в интересах злоумышленников — то ли работает в качестве элемента ботнета, то ли передает персональную информацию. Собственно, большинство пользователей Хабра это осознают, поскольку уязвимостей много, а времени или возможностей их закрыть нет.

Но защититься все же можно, это не так и сложно. Методы простые, и вместе с тем действенные.

Программные решения

Самый простой рецепт, который помогает от большинства зловредов, формирующих ботнет — перезагрузить роутер прямо сейчас. Это несложно, а эффект будет, если заражение уже произошло. Правда, от нового проникновения зловреда это не защитит.

Кроме того, обязательно нужно сменить дефолтные пароль и логин. Даже весьма продвинутые ИТ-специалисты ленятся это делать. Знают о проблеме многие, но в данном случае знание само по себе ничего не значит, его нужно применить

Не убирать режим автоматического обновления прошивки — это может помочь во многих случаях. К слову, стоит проверять наличие нового firmware и вручную, даже в том случае, если автоматическое обновление активировано.

Еще не помешает отключить те функции, что вы не используете. Например, веб-доступ или удаленное управление, плюс Universal Plug-and-Play (это далеко не всегда полезная фича).

Аппаратные решения

Для защиты всех своих умных устройств от внешнего вмешательства стоит использовать специализированные устройства.

В качестве примера можно привести Bitdefender BOX 2. Этот девайс способен защитить от злоумышленников планшеты, ноутбуки, умные лампочки, телевизоры и все прочее, что подключается к беспроводной сети. Это беспроводный хаб, который является своеобразной службой кибербезопасности для дома или небольшого офиса.

Если предыдущий девайс по какой-то причине не подходит, стоит обратить внимание на BullGuard. Принцип его действия практически тот же, плюс устройство способно отслеживать подозрительные действия в сети и сообщать о них.

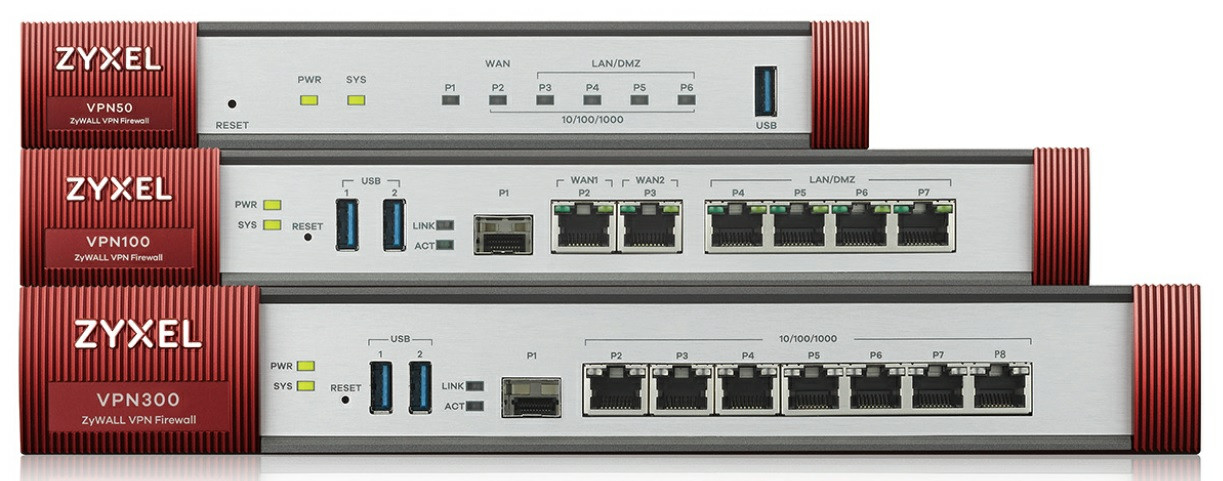

Более мощной защитой являются межсетевые экраны Zyxel VPN2S, USG20, VPN50. Они защищают VPN-каналы, которые используются, например, удаленным сотрудником для подключения к инфраструктуре корпорации, в которой он работает. Работает защита SPI, защита от DDoS, доступны функции, которые могут пригодиться частному и корпоративному пользователям.

Ну и для бизнес-пользователей Zyxel предлагает nакие устройства, как шлюзы серий серий ATP, USG, плюс ZyWALL.

А что для защиты своего дома или офиса используете вы? Поделитесь в комментариях, пожалуйста, с большой степенью вероятности эта информация будет очень полезной для всех читателей Хабра, кого беспокоит вопрос информационной безопасности.

Читайте также: