Key management bios что это

Простыми словами UEFI – это современная замена БИОС , выполняющая те же задачи, т.е. управление базовыми настройками компьютера, но имеющая расширенный функционал. На современных компьютерах уже не устанавливают старый добрый БИОС, а его заменяет его усовершенствованный потомок – UEFI. Но во многом, название БИОС уже стало нарицательным, для программы, осуществляющей основную настройку режимов работы компьютера, до загрузки операционной системы. Так что в скобках, я буду использовать и его.

В прошлой статье, где я рассказывал об установке Windows 10 на ноутбук Acer Extensa 15 , для выбора загрузки с установочной флэшки, нам понадобилось зайти в UEFI (БИОС) и изменить приоритет загрузки , переставляя на первое место нашу загрузочную флэшку.

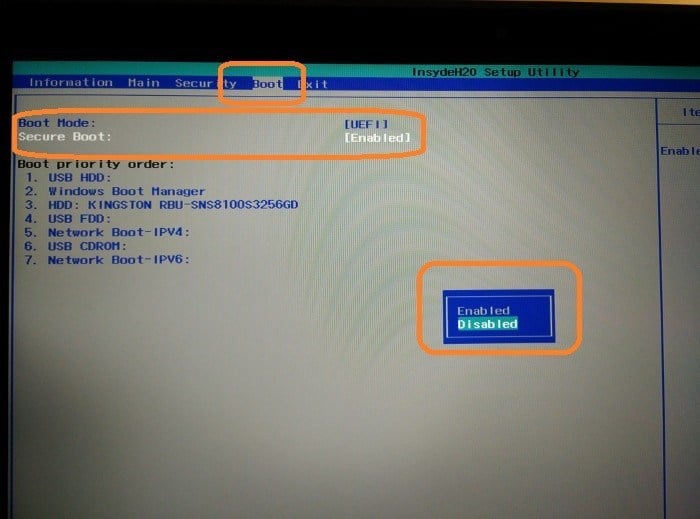

Но в случае, если опция Secure Boot включена , то система может не распознать загрузочную флэшку, и даже если распознает загрузочный диск, то не позволить начать установку операционной системы с него. Собственно, в этом и есть задача функции Secure Boot не позволить злоумышленнику переустановить операционную систему на вашем компьютере, либо просто запустить какую-либо программу с флэшки и получить доступ к вашим данным.

В этом случае опцию Secure Boot нужно отключить . После отключения, загрузочная флэшка может быть по прежнему не видна. Тогда нужно выйти из UEFI (БИОС) с сохранением изменений и после перезагрузки снова в него зайти. Переходим во вкладку « Boot» и видим, как загрузочная флэшка присутствует в списке:

Что делать, если Secure Boot не активна?

Но что делать, если опция Secure Boot не активна ? Т.е., как на фото ниже, строка « Secure Boot: Enabled» серого цвета и мы не можем ее выделить, чтобы отключить безопасную загрузку.

В этом случае, нужно перейти во вкладку « Security» и, нажав клавишу Enter , на строке « Set Supervisor Password»

Задать пароль безопасности, который будет работать только на вход в БИОС (UEFI).

После этого, нажимаем клавишу F10 и выходим из программы, сохраняя изменения.

При перезагрузке компьютера, зажимаем клавишу F2 , чтобы снова зайти в БИОС (клавиша для входа в БИОС может быть разной, речь идет о конкретном ноутбуке Acer Extensa 15 ). Появляется окно, куда нужно ввести заданный нами пароль.

После этого возвращаемся на вкладку « Boot » и видим, что строка « Secure Boot: Enabled » стала синего цвета и мы можем ее выделить и отключить безопасную загрузку.

После отключения Secure Boot , как описывалось в начале статьи, можно выбрать загрузочную флэшку, как приоритетное загрузочное устройство и перейти к установке операционной системы.

А после установки операционной системы, опцию Secure Boot можно снова активировать . При этом, не зная пароля для входа в БИОС (UEFI), потенциальный злоумышленник не сможет ее отключить и соответственно, получить доступ к системе и данным, с помощью загрузочной флэшки.

Надеюсь статья кому-нибудь будет полезна!

Спасибо, что дочитали до конца! Если статья понравилась, нажмите, пожалуйста, соответствующую кнопку. Если интересна тематика электроники и различных электронных самоделок, подписывайтесь на канал. До встречи в новых статьях!

Если вы купили ПК или ноутбук с предустановленной операционной системой Windows 8, а потом захотели удалить ее изменить, например, “семеркой” или вообще какой-либо версий ОС Linux, то у вас возникнут с этим проблемы, из-за системы безопасной загрузки “Secure Boot”.

Разработчики компании Microsoft при разработке последней версии ОС Windows 8 полностью отказались от поддержки шестнадцати битных версий BIOS. Вместо этого система стала на 100% совместима с так называемой UEFI BIOS, обладающей системой безопасной загрузки “Secure Boot”.

Система Secure Boot предназначена для того, чтобы не позволить запуск вредоносных программ до загрузки операционной системы и антивирусного ПО соответственно.

Казалось бы, очень даже замечательная система, но, из-за Secure Boot получается попросту невозможным установить на ПК другую операционную систему или программное обеспечение, не имеющее цифровой подписи. Приведем простой пример. Вы купили новый компьютер с предустановленной Windows 8 и решили установить на него дополнительно или вместо “восьмерки” ОС Windows 7 или какую-нибудь Unix подобную систему. Можете забыть про это, функция безопасной загрузки не позволит этого сделать. Если вы не согласны с таким положением дел, то вам потребуется выполнить отключение Secure Boot в UEFI BIOS, то есть зайти в систему ввода-вывода и отключить эту назойливую систему.

Производители современных материнских плат в большинстве своем деактивируют данную функцию еще до комплектации ими устройств или поступления их в продажу. Если разработчики Unix подобных систем уже решили данную проблему в своих ОС добавив в них поддержку безопасной загрузки UEFI BIOS, то вот их коллеги из Microsoft совсем не намерены вносить изменения в Windows Vista и Windows 7. А учитывая то, что данными системами пользуется много миллионов человек, то знать, как отключить Secure Boot просто необходимо, чтобы полноценно пользоваться ПК.

Отключается Secure Boot очень просто, для этого нужно перезагрузить ПК и в самом начале его загрузки несколько раз нажать клавишу “Del” На клавиатуре (возможны другие варианты клавиши, например, F8 или F2), чтобы запустить BIOS (система ввода-вывода).

Мы не станет описывать процесс отключения Secure Boot для всех BIOS (имеется ввиду разработчиков ПО). Так как это просто не реально, да и не имеем мы пока такой возможности, чтобы под рукой были настольные и мобильные ПК всех производителей. Расскажем на примере Pheonix SecureCore Tiano, данная BIOS используется практически на всех ноутбуках, производимых компанией Samsung, а также для UEFI BIOS Utility Asus.

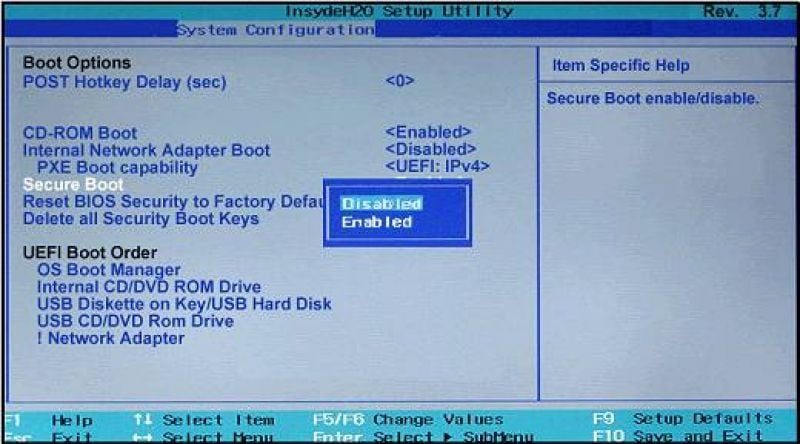

- Отключаем Secure Boot в ноутбуках Samsung. Перейдите в БИОС в раздел Boot. Найдите опцию Secure Boot и установите ля нее значение “Disabled”, затем установите значение “UEFI and CSM OS” для опции OS Mode Selection. Готово. Теперь вы сможете удалить Windows 8 с ноутбука Samsung и установить другую ОС.

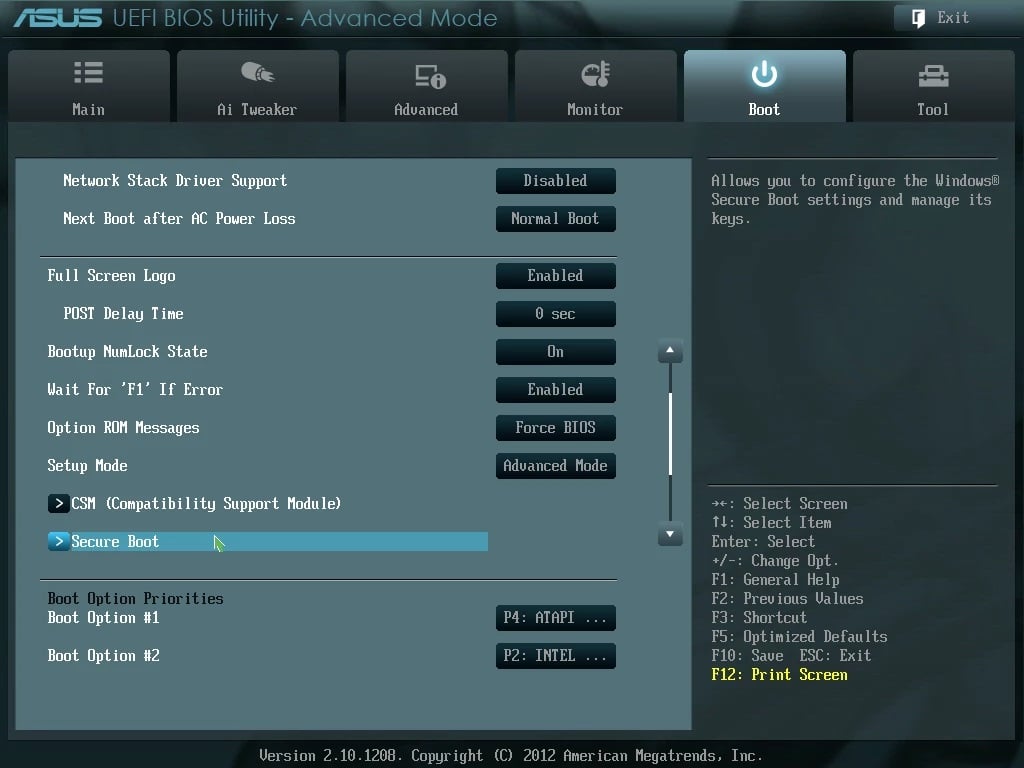

- Отключаем Secure Boot в ноутбуках Asus. Откройте раздел UEFI “Boot”, затем “Secure Boot”, затем перейдите к опции “Key Management” и измените ее значение на “Crear Secure Boot Keys”. Готово, навязчивая функция отключена.

CSM – это модуль поддержки совместимости для операционной системы. Если ваша материнская плата снабжена отличными от описанных выше разработчиками BIOS (UEFI), то дополнительно к описанным действиям пробуйте активировать функцию Legacy BIOS.

Если после проделанных рекомендаций у вас все ровно не получается установить операционную систему отличную от Windows 8, то поэкспериментируйте с переключением SATA контролера в режим AHCI.

CSM означает Compatibility Support Module for Operating System. В других BIOS (UEFI), возможно, нужно будет включить опцию совместимости: Legacy BIOS. Если возникнут проблемы с установкой, то можно попробовать переключить SATA контроллер в режим AHCI. Как это делается написано в статье “Включаем поддержку ACHI у SATA-дисков”

Если вам интересно, как сгенерировать свои собственные ключи для SecureBoot, как установить их вместо стандартных (или вместе с ними), как подписать ваш любимый EFI-загрузчик, как запретить загрузку неподписанного или подписанного чужими ключами кода, как выглядит интерфейс для настройки SecureBoot у AMI, Insyde и Phoenix и почему это, по большому счету, совершенно не важно — добро пожаловать под кат, но опасайтесь большого количества картинок и длинных консольных команд.

Введение

С ликбезом закончили, теперь к делу. Несмотря на то, что про создание своих ключей и настройку SecureBoot написано за три последних года с десяток отличных статей (ссылки на часть из которых приведены в разделе Литература), воз и ныне там. Основная проблема с информацией о настройке SecureBoot даже в англоязычном сегменте сети (не говоря уже о рунете) — большая часть статей, текстов и постов обрывается на «вот у нас теперь есть ключи в формате EFI Signature List, добавьте их зависимым от вашего вендора прошивки способом и готово». При этом сами вендоры не торопятся описывать меню настройки SecureBoot ни в документации на свои платформы для OEM'ов, ни в мануалах на конечные системы, в результате пользователь теряется на незнакомой местности и либо отключает SecureBoot, мешающий загружать его любимую OpenBSD (или что там у него), либо оставляет его на настройках по умолчанию (а чего, Windows грузится же). Именно этот последний шаг я и попытаюсь описать более подробно, но не в ущерб остальным необходимым шагам.

Тестовая конфигурация

Специально для этой статьи я достал из закромов пару не самых новых ноутбуков с прошивками на платформах Phoenix SCT и Insyde H2O, а также совершенно новую плату congatec (разработкой прошивки для которой я занят в данный момент) на платформе AMI AptioV. Встречайте, наши тестовые стенды:

1. AMI, они же "треугольные": congatec conga-TR3 @ conga-TEVAL, AMD RX-216GD (Merlin Falcon), AMI AptioV (UEFI 2.4)

2. Insyde, они же "квадратные": Acer Aspire R14 R3-471T (Quanta ZQX), Intel Core i3-4030U (Ivy Bridge), Insyde H2O (UEFI 2.3.1C)

3. Phoenix, они же "полукруглые": Dell Vostro 3360 (Quanta V07), Intel Core i7-3537U (Ivy Bridge), Phoenix SCT (UEFI 2.3.1C)

Об интерфейсах для настройки SecureBoot

На всех вышеперечисленных системах производитель заявляет о поддержке технологии UEFI SecureBoot, но интерфейс для ее настройки сильно отличается между системами. К счастью, это не очень большая проблема, поскольку для настройки SecureBoot на совместимых со спецификацией UEFI 2.3.1C (и более новых) прошивках никакого интерфейса в Setup, кроме возможности удаления текущего PK (т.е. перевода SecureBoot в так называемый Setup Mode) не требуется, а после этого можно использовать любое EFI-приложение, способное вызвать UEFI-сервис gRS->SetVariable с предоставленными пользователем данными, в том числе утилиту KeyTool.efi из пакета efitools, которая специально для управления ключами и предназначена, осталось только научиться ей пользоваться.

Тем не менее, если удобный интерфейс для настройки присутствует (у AMI он, на мой взгляд, даже удобнее KeyTool'а) — можно воспользоваться им, так что рассказывать про эти самые интерфейсы все равно придется.

Готовим плацдарм

Начнем с лирического отступления о наличии нужного софта для разных ОС. Несмотря на то, что Microsoft является одним из разработчиков технологии, в открытом доступе до сих пор отсутствуют нормальные средства для работы с ней из Windows (ключи можно сгенерировать утилитой MakeCert из Windows SDK, а для всего остального предлагается использовать HSM третьих лиц за большие деньги). Я подумывал сначала взять и написать нужную утилиту на Qt, но потому решил, что ключи и подписи каждый день генерировать не нужно, а на пару раз хватит и существующих решений. Можете попробовать переубедить меня в комментариях, если хотите.

В общем, для всего нижеперечисленного вам понадобится Linux (который можно запустить с LiveUSB, если он у вас не установлен). Для него существует целых два набора утилит для работы с SecureBoot: efitools/sbsigntool и EFIKeyGen/pesign. У меня есть положительный опыт работы с первым набором, поэтому речь пойдет именно о нем.

В итоге, кроме Linux, нам понадобятся несколько вещей:

1. Пакет openssl и одноименная утилита из него для генерирования ключевых пар и преобразования сертификатов из DER в PEM.

2. Пакет efitools, а точнее утилиты cert-to-efi-sig-list, sign-efi-sig-list для преобразования сертификатов в формат ESL и подписи файлов в этом формате, и KeyTool.efi для управления ключами системы, находящейся в SetupMode.

3. Пакет sbsigntool, а точнее утилита sbsign для подписи исполняемых файлов UEFI (т.е. загрузчиков, DXE-драйверов, OptionROM'ов и приложений для UEFI Shell) вашим ключом.

Загрузите Linux, установите вышеуказанные пакеты, откройте терминал в домашней директории и переходите к следующему шагу.

Генерируем собственные ключи для SecureBoot

Как обычно, есть несколько способов сделать что-либо, и чем мощнее используемый инструмент, тем таких способов больше. OpenSSL же как инструмент развит настолько, что кажется, что он умеет делать вообще всё, а если почитать к нему man — то и абсолютно всё остальное. Поэтому в этой статье я ограничусь непосредственной генерацией ключевых файлов, а танцы вокруг создания собственного CA оставлю на самостоятельное изучение.

Генерируем ключевые пары

Конвертируем открытые ключи в формат ESL

Теперь нужно сконвертировать открытые ключи из формата PEM в понятный UEFI SecureBoot формат ESL. Этот бинарный формат описан в спецификации UEFI (раздел 30.4.1 в текущей версии 2.5) и интересен тем, что файлы в нем можно соединять друг с другом конкатенацией, и этот факт нам еще пригодится.

Ключ -g добавляет к сгенерированному ESL-файлу GUID, в нашем случае — случайный, полученый запуском утилиты uuidgen и использованием ее вывода. Если этой утилиты у вас нет — придумывайте GUIDы сами или оставьте значение по умолчанию.

Подписываем ESL-файлы

Для правильно работы SecureBoot необходимо, чтобы PK был подписан сам собой, KEK подписан PK, а хранилища db и dbx — сответственно KEK. При этом PK не может быть несколько, а вот ситуация с несколькими KEK хоть и встречается в дикой природе, но я все же настоятельно рекомендую удалить предустановленный ключ Microsoft из KEK по простой причине — db и dbx могут быть подписаны любым ключом из хранилища KEK, т.е. если ключ MS оттуда не удалить, то у MS будет возможность управлять содержимым db и dbx, т.е. добавлять любые новые ключи или хеши в список доверенной загрузки и удалять из него существующие. На мой взгляд, это немного слишком, и если мы берем управление ключами в свои руки, то нужно делать это до конца. Ну тогда вам прямая дорога вот сюда, там в самом конце раздела 1.3.4.3 есть ссылка на сертификат Microsoft Corporation KEK CA 2011 в формате DER, из которого нужно сначала получить PEM командойзатем сконвертировать полученный PEM в ESL командой

после чего добавить получившийся файл к нашему файлу KEK.esl командой

Теперь Microsoft такой же авторизованный пользователь вашей платформы, как и вы сами, с чем я вас и поздравляю.

С другой стороны, если вы не хотите терять возможность загрузки Windows и подписанных ключом Microsoft исполняемых компонентов (к примеру, GOP-драйверов внешних видеокарт и PXE-драйверов внешних сетевых карточек), то к нашему ISK.esl надо будет добавить еще пару ключей — ключ Microsoft Windows Production CA 2011, которым MS подписывает собственные загрузчики и ключ Microsoft UEFI driver signing CA, которым подписываются компоненты третьих сторон (именно им, кстати, подписан загрузчик Shim, с помощью которого теперь стартуют разные дистрибутивы Linux, поддерживающие SecureBoot из коробки).

Последовательность та же, что и под спойлером выше. Конвертируем из DER в PEM, затем из PEM в ESL, затем добавляем к db.esl, который в конце концов надо будет подписать любым ключом из KEK:

Теперь подписываем PK самим собой:

Подписываем KEK.esl ключом PK:

Подписываем db.esl ключом KEK:

Если еще не надоело, можно добавить чего-нибудь еще в db или создать хранилище dbx, нужные команды вы теперь знаете, все дальнейшее — на ваше усмотрение.

Подписываем загрузчик

Осталось подписать какой-нибудь исполняемый файл ключом ISK, чтобы проверить работу SecureBoot после добавления ваших ключей. Для тестов я советую подписать утилиту RU.efi, она графическая и яркая, и даже издалека видно, запустилась она или нет. На самом деле, утилита эта чрезвычайно мощная и ей можно натворить немало добрых и не очень дел, поэтому после тестов лучше всего будет её удалить, и в дальнейшем подписывать только загрузчики.

В любом случае, подписываются исполняемые файлы вот такой командой:

Здесь я заодно переименовал исполняемый файл в bootx64.efi, который нужно положить в директорию /EFI/BOOT тестового USB-носителя с ФС FAT32. Для 32-битных UEFI (избавь вас рандом от работы с ними) используйте bootia32.efi и RU32.efi.

В результате вот этого всего у вас получились три файла .auth, которые нужно будет записать «как есть» в NVRAM-переменные db, KEK и PK, причем именно в таком порядке. Скопируйте все три файла в корень другого USB-носителя с ФС FAT32, на котором в качестве /EFI/BOOT/bootx64.efi выступит /usr/share/efitools/efi/KeyTool.efi (скопируйте его еще и в корень, на всякий случай) и ваш «набор укротителя SecureBoot» готов.

Укрощение строптивого

AMI AptioV

Insyde H2O

Phoenix SCT

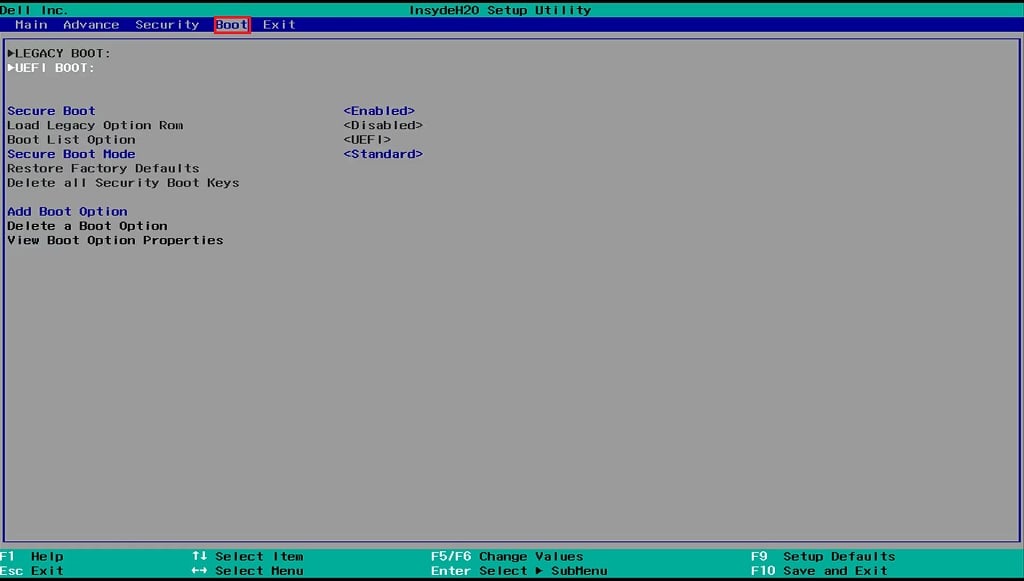

Здесь возможностей еще меньше, и во всем меню Secure Boot Configuration на вкладке Security всего два пункта: возврат к стандартным ключам и удаление всех ключей с переводом системы в SetupMode, нам нужно как раз второе:

Затем на вкладке Boot нужно выбрать тип загрузки UEFI, включить SecureBoot, и создать загрузочную запись для KeyTool'а, иначе на этой платформе его запустить не получится:

Нажимаем Yes, выходим с сохранением изменений, перезагружаемся, нажимаем при загрузке F12, чтобы попасть в загрузочное меню, оттуда выбираем KeyTool, работа с которым описана выше. После добавления ключей и перезагрузки попытка повторного запуска KeyTool'а заканчивается вот так:

При этом установленный на той же машине Linux продолжает исправно загружаться, как и подписанная нами RU.efi, так что SecureBoot можно признать работоспособным.

Заключение

В итоге, благодаря утилитам с открытым кодом, удалось завести SecureBoot на системах с UEFI трех различных вендоров, сгенерировать свои собственные ключи и подписать ими нужные нам исполняемые файлы. Теперь загрузка платформы целиком в наших руках, но только в случае, если пароль на BIOS стойкий и не хранится открытым текстом, как у некоторых, а в реализации SecureBoot нет каких-либо известных (или еще неизвестных) дыр. Сам по себе SecureBoot — не панацея от буткитов, но с ним ситуация с безопасной загрузкой все равно намного лучше, чем без него.

Надеюсь, что материал вам поможет, и спасибо за то, что прочитали эту портянку.

Раздел функций по управлению KEK для защищенной загрузки (Secure Boot).

KEK (Key Enrollment Key) - публичные ключи операционных систем. Данные ключи предоставляются производителями операционных систем, поддерживающих Secure Boot. Ключ открывает доступ к:

- базе данных с разрешенными подписями (DB) (белый список). Содержит цифровые подписи приложений UEFI, а также подписи и хеши компонентов операционной системы,

- базе данных с запрещенными подписями (DBX) (черный список).

Функции: Save to File (сохранить в файл), Set New Key (установить новый ключ), Append Key (добавить еще один ключ), Delete Key (удалить ключ)

КОММЕНТАРИИ к "KEK Management"

Чтобы оставить комментарий, вам необходимо зарегистрироваться на сайте.ДРУГИЕ МАТЕРИАЛЫ ПО ТЕМЕ

Проявления неисправностей, связанных с данным параметром (0)

IT-WIKI (0)

Параметры BIOS (76)

Особенности значений параметров и их влияние на работу компьютера Параметр управляет поведением БИОС в случае возникновения каких-либо ошибок.Описание значений параметров:

Enabled - Если при загрузке возникнут какие-либо ошибки, то система будет ожидать пользователя, пока он не нажмет клавишу 'F1'.

Disabled - Система не будет дожидаться нажатия пользователем 'F1', если возникнут ошибки.

- Full Initialization

- Partial Initialization

Описание значений параметров:

Disabled - никакие USB-устройства, подключенные к компьютеру, не доступны во время POST БИОСа,

Full Initialization - все USB-устройства, подключенные к компьютеру, будут инициализированы и доступны во время POST БИОСа. Если устройств много, то их инициализация может замедлить загрузку компьютера,

Partial Initialization - будут доступны только клавиатура и мышь, подключенные к USB

Особенности:

Параметр доступен при включении параметра Fast(Quick) Boot.

Параметр включает/отключает ускорение загрузки системы за счет того, что до загрузки операционной системы на компьютере не будут доступны никакие USB-устройства (мышь, клавиатура, накопители информации). Это позволит системе загружаться быстрее

Описание значений параметров:

Disabled - ускорение загрузки отключено,

Enabled - ускорение загрузки включено.

Особенности:

Следует учитывать, что после включения данного параметра, станет невозможным зайти в BIOS/UEFI, если к компьютеру можно подсоединить только USB-клавиатуру и нет возможности подсоединить PS/2-клавиатуру. Невозможным станет и загрузка с USB-накопителей. Решением может стать сброс настроек BIOS.

Описание значений параметров:

Disabled - компьютер не будет пытаться загрузиться с USB-носителя ни при каком случае,

Enabled - компьютер будет пытаться загрузиться с USB-накопителя, в зависимости от выставленных для него приоритетов.

Параметр включает/отключает загрузку компьютера средствами UEFI.

UEFI (Unified Extensible Firmware Interface) - дословно это унифицированный расширяемый интерфейс прошивки. Смысл ее такой же как и устаревшего BIOS - обеспечить начальную загрузку компьютера и взаимодействие операционной системы с компонентами компьютера. Разница лишь в том, что UEFI является более совершенной микропрограммой, чем BIOS.

Описание значений параметров:

Disabled - загрузка средствами UEFI отключена,

Enabled - загрузка средствами UEFI включена. Необходимо включить, если загрузка системы будет происходить с раздела, объем которого больше чем 2 Тб или, если потребуется задействовать функцию Secure Boot (некоторые ОС могут требовать включение этой функции, например MS Windows 11).

Параметр включает/отключает загрузку компьютера только в том случае, если в компьютер вставлен специальный USB-носитель, который можно подготовить при помощи функции БИОС Make U-key at: на флешку записывается ключ, который не виден пользователю и наличие которого система проверяет перед загрузкой. Если такой носитель информации не вставлен, или ключа нет, система не загрузится.

Описание значений параметров:

Disabled - U-key отключен.

Enabled - U-key включен.

Особенности:

Обойти загрузку системы только при наличии специальной USB-флешки можно сбросив БИОС (UEFI). Функция U-key отключится.

- TPM

- Security Device Support

Параметр включает/отключает чип Trusted Platform Module (TPM) на материнской плате. Чип TPM - это специализированный процессор, являющийся частью технологии Intel Trusted Execution (Intel TXT, ранее известная как LaGrande Technology). TPM либо распаян на материнской плате, либо устанавливается через одноименный разъем с 19-ю или 11-ю контактами.

Intel TXT - это компьютерная аппаратная технология, задачами которой являются:

- Подтверждение подлинности платформы и ее операционной системы.

- Гарантия того, что подлинная операционная система запускается в доверенной среде, которую затем можно считать надежной.

- Предоставление доверенной операционной системы с дополнительными возможностями безопасности, недоступными непроверенной.

Описание значений параметров:

Enabled - TPM включен,

Disabled - TPM отключен.

Компьютерные вирусы стали неотъемлемой частью нашей жизни. О них слышали даже те люди, которые сроду не пользовались компьютерами. Для улучшение защиты от зловредного ПО и был внедрен протокол Secure Boot. О том, с чем его едят и как его отключать будет подробно описано в статье.

Что такое Secure Boot (Безопасная загрузка) и когда может потребоваться ее отключение?

Не одними только эстетическими побуждениями руководствовались творцы UEFI. Одной из важных целей при разработке было обнаружить и ограничить влияние вредоносного ПО. Предполагалось, что технология станет препятствовать его загрузке вместе с операционной системой (ОС), а также исполнению на уровня ядра ОС после ее запуска. Честь исполнять эту важную миссию выпала на протокол Secure Boot. Техническая реализация была такой: использовалась криптографическая схема с открытыми и закрытыми сигнатурами (электронными цифровыми подписями, ЭЦП). В общем виде цели были достигнуты, но на практике это требовало определенных и правильных действий не только со стороны пользователей, но и со стороны производителей компьютерного оборудования. Описание всего процесса займет много времени, так что остановимся на ключевых особенностях:

Сложности с технологией начались еще на этапе внедрения, когда Microsoft заявила, что с помощью протокола будет ограничивать установку других ОС на компьютеры с предустановленной Windows. Тогда от таких планов отказались под натиском общественности, но осадок остался. На сегодня основная сложность заключается в том, что производители материнских плат используют одинаковые закрытые ключи для всей своей продукции либо для отдельных линеек. В любом случае благие намерения привели к тупику.

В подавляющем большинстве случаев отключать Secure Boot стоит для решения двух проблем:

- Если не устанавливается или не загружается ОС.

- При невозможности загрузиться с загрузочной флешки.

Secure Boot сам по себе никаким образом не нагружает систему, так как работает на более низком программном уровне. Отключение протокола однозначно не улучшит отзывчивость системы и не повысит быстродействие процессора.

Как отключить защиту Secure Boot в БИОСе?

Отметим, что некоторые пользователи ошибочно думают, что протокол Secure Boot отключается в BIOS. У этой достаточно примитивной прошивки нет, не было, и не может быть поддержки СекюрБут. Этот протокол безопасности работает исключительно на UEFI и отключение нужно производить именно там. Природа этой ошибки вполне простая. За многие годы пользователи привыкли, что все, что возникает на экране до загрузки ОС это и есть БИОС. В действительности времена этой программной надстройки уходят и она уже является устарелой в любом отношении.

Примеры отключения Secure Boot на разных ноутбуках и материнских платах

Общий алгоритм всегда один и тот же:

Важно, что этот протокол безопасности поддерживается только в Windows 8 и более поздних версиях. Следовательно, если у вас в прошивке материнской платы включен Secure Boot, но на ПК установлена Windows 7, то ничего отключать не надо. Опция безопасной загрузки все равно не работает, а возможные проблемы с запуском ОС нужно искать в других местах.

Как отключить Secure Boot и UEFI на ноутбуке Acer Aspire?

Есть много моделей ноутбуков этого производителя, но специфика такова, что сначала требуется создать собственный пароль. Общий алгоритм действия следующий:

Отключение Secure Boot на ноутбуках Pavilion и других моделях HP?

На ноутбуках Dell

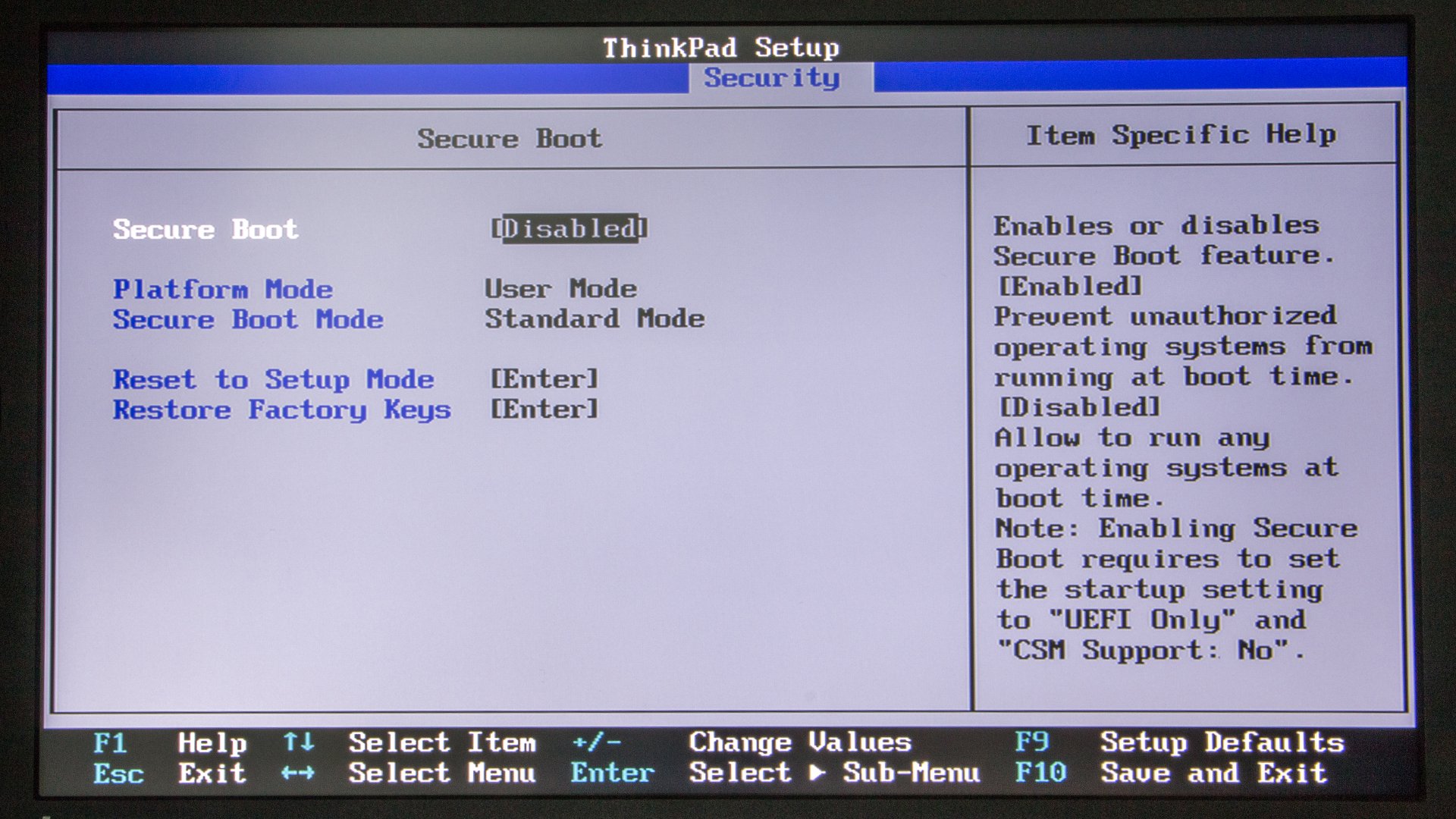

Secure Boot на ноутбуках Леново и Тошиба

Для входа в UEFI на этих устройствах нужно жать F12, после чего выполнять следующие действия:

Отключения Secure Boot на материнских платах

Отметим, что перейти сразу в UEFI можно в некоторых случаях напрямую с Windows (от 8 версии и более поздних). Для этого пробуйте следующее:

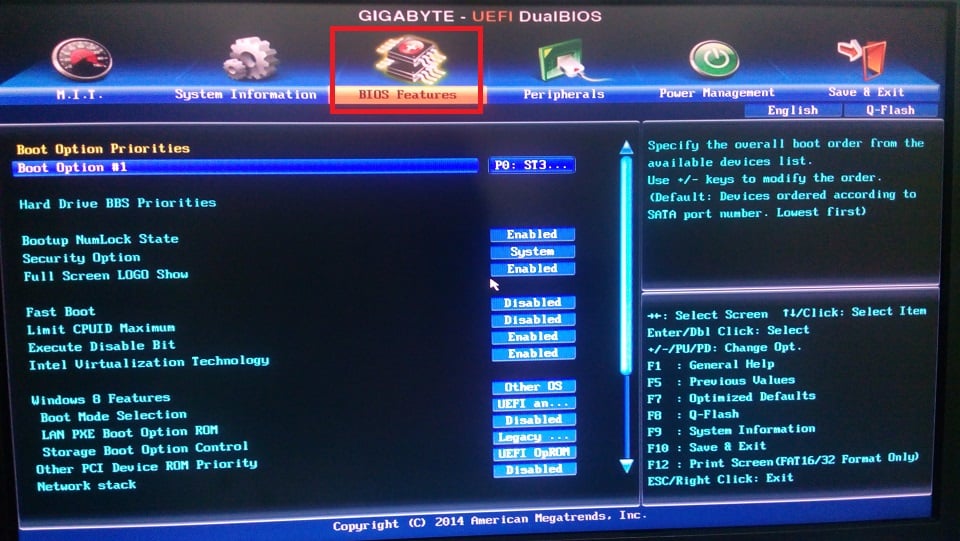

Как отключить Secure Boot на материнской плате Gigabyte?

После входа в UEFI (нажатием на F12 перед запуском ОС) действуйте следующим образом:

Материнские платы и ноутбуки Асус

Сразу отметим, что чаще всего на материнках именно этого производителя появляется ошибка при загрузке ОС: Invalid signature detected. Check Secure Boot Policy in Setup. В большинстве случаев для устранения проблемы следует выключить Secure Boot, а для этого необходимо:

Конкретно для ноутбуков Asus алгоритм будет следующим:

Как узнать активирована ли функция Secure Boot на Windows?

Этот протокол несложно активировать и деактивировать, а для понимания текущего статуса есть несколько проверенных подходов:

Заключение

Читайте также: