Прослушка через телефон avaya

Использование смартфона в качестве прослушивающего устройства может пригодиться вам в самых разных жизненных ситуациях. Самый простой способ осуществить прослушку — установить на телефон специальное программное обеспечение. Для Android смартфонов существует несколько приложений такого рода и одно из самых популярных — бесплатное приложение Ear Agent.

Приложение позволяет в режиме реального времени усиливать звуки, которые распознает микрофон смартфона и транслировать их на беспроводные наушники, подключенные к устройству. Трансляцию можно запускать и в фоновом режиме, что делает приложение незаметным для окружающих и позволяет прослушивать происходящее даже при заблокированном экране смартфона. Таким образом вы можете прослушивать то, что происходит рядом с телефоном, находясь при этом вдали от устройства.

Как пользоваться приложением Ear Agent

Скачайте приложение Ear Agent из магазина Play Маркет и установите его на свой смартфон. После установки подключите беспроводные наушники к телефону и убедитесь, что соединение установлено, иначе приложение начнет транслировать происходящее на внешние динамики телефона.

Как управлять трансляцией

Приложение Ear Agent имеет довольно простой интерфейс и всего одну кнопку, расположенную в центре экрана, которая отвечает за включение и выключение трансляции. После запуска трансляции настроить звук и избавиться от фоновых помех можно с помощью встроенного эквалайзера.

Для каких целей можно использовать прослушку

Один из частых примеров использования прослушки — функция радионяни.

Покупка полноценного гаджета для этих целей обойдется вам в несколько тысяч рублей. Приложение Ear Agent позволяет использовать смартфон в качестве радионяни бесплатно.

Отчасти эту задачу можно решить и с помощью двух смартфонов и установленного между ними видеовызова или голосового звонка, но при этом способе затрачивается большое количество ресурсов смартфона, — заряд аккумулятора, а также интернет-трафик. Кроме этого, во время видеозвонка не получится использовать смартфон для других задач.

С приложением Ear Agent вы можете оставить телефон в комнате, где находится маленький ребенок, а сами при этом продолжать заниматься своими домашними делами. Для этих целей можно использовать какой-нибудь старый или не нужный смартфон.

Еще одно применение — использование своего смартфона в качестве подслушивающего устройства. Если вы хотите узнать, о чем шепчутся за вашей спиной коллеги по работе, — просто запустите приложение Ear Agent, оставьте смартфон на своем рабочем столе и покиньте офис. Так вы сможете прослушать происходящее, находясь при этом на удаленном расстоянии.

Людям, имеющим проблемы со слухом, можно также использовать смартфон в качестве усилителя звука. Например, при просмотре фильма в кругу семьи, можно положить свой смартфон поближе к телевизору, запустить приложение и звук начнет транслироваться через беспроводные наушники, превращая ваш смартфон в полноценный слуховой аппарат.

Заключение

Стоит понимать, что удаленное прослушивание таким способом ограничено радиусом действия подключенных по беспроводному каналу Bluetooth наушников. Несмотря на то, что современные протоколы Bluetooth позволяют поддерживать связь на расстоянии до 1.5 км, реальные цифры пока что существенно меньше. Поэтому не стоит ожидать, что вы сможете прослушивать происходящее далее чем за 100 м.

Это нормально. ЦРУ ведь важно знать о чём разговаривают бабушки.

В телефонах "Русь" стандартная функция была, можно было позвонить и слушать что сейчас твориться у тебя дома.. Так что это уже дремучая тема!

прав коллега - это умеет практически любая электронная техника. Скоро и холодильники со стиралками оснастят подобными функциями :))

По поводу алкоголя в Чечне

Вот и всё. Уехал и ничего не выгружал. Также наезжаю на чехов.

- Алкоголь нельзя.

- Схуяли??

- В нашей республике сухой закон.

- Мне плевать. Не хотите - не пейте. Это мне для личного употребления. Идите лесом.

- Не разрешаем.

- На каком основании?

- нуу. закон не позволяет.

- Тащи старшего смены.

Приходит.

Спрашиваю - есть такой приказ?

- Есть, говорит.

- Показывай.

- Что??

- Приказ.

- Так. Ээээ.. Он устный.

- То есть на бумаге и с печатью нет??

- Мэээ.. бэээ..

-То есть ничего официального нет? Это ваша личная инициатива?

- Счастливого пути.

Вот и всё. Шлите их лесом. Только без мата. Аккуратно и красиво. Мы в своей стране и не надо нам тут навязывать свои правила. Идиоты, блин.

На волне национальностей

Мне нужен кран!

Ну и от меня спасибо за этот чудесный кран, с ним теперь уже мой сын играет)

Ютуб, иди на х*й! Со своей рекламой где орут, плачут, ноют и лезут с прочим скамом! Вонючие мошенники!

За*бали, попрошайки! Лучше бы вы это говно убрали, а не дизлайки!

Кто согласен: ставьте Лайк или Дизлайк! А веди на Пикабу уже тоже началось это говно со скрытием оценок: "Защита автора", когда оценки поста скрыты по началу.

Неделю назад увидел на яндексе новость "ВОЗ рекомендовала использовать российскую тест-систему на коронавирус в качестве эталона".

И там много информационных ресурсов сразу транслировали ее.

Я подумал: "Ну наконец-то, наши что-то достойное соорудили, что признало мировое сообщество" и побежал постить новость об этом на пикабу.

Я начал вычитывать новость на разных порталах.

Сначала меня смутило, что источник всех новостей "пресс-служба ФМБА". Получается, ФМБА сообщила, что ФМБА делает эталонные тесты.

Поэтому я решил писать напрямую в ВОЗ.

И через 2 дня получил ответ

Что интересно. 23 ноября, когда новость вышла, она была и на оф. сайте ФМБА, но сейчас по ссылке на эту новость вот такая картинка:

Выкладывайте на пикабу только качественный материал)

Лучший друг

Тут мои полномочия все

Однажды…

Почему нужно предупреждать о визите

Была такая история, поехали на дачу, я баньку затопил, у меня был день рождения и я конечно не отказал себе в удовольствии выпить и побыть в бане с любимой женщиной, посидели в бане, потерли спинки друг другу, выпили пива, ну я выхожу, а крыльцо дома полностью закрытое, ничего не видно, иду такой, полуголый, красные труселя силы, черные сапожки распиздяя, довольный как кот в сапогах, иду в перевалочку и насвистываю, открываю дверь, нагибаюсь, чтобы поставить тапки, пержу от души и сзади раздается "Кхм-кхм".

Стоят коллеги, включая девушек, смотрят на меня, смущенно одна произносит "И тебе привет и днем рождения". Я не мог потом неделю смотреть им в глаза.

Романтика vs реальность

Это Косяк

Командная работа в регби

Пикабушные куплеты

Лада Гранта

Смена веры, чтобы бросить пить

К такому радикальному решению, пришел мой друг детства, который периодически уходил в запои. Ну а что, логика в этом есть, Коран запрещает пить (с его слов) в общем, был Дима Филимонов (изменил) стал Данияр Файхутдинов (не менял). Где то в гениальном плане закралась ошибка и Данияр спился. На заметку тем "гениям" которые хотят бросить пить

Питерское

Однажды губернатору Петербурга приснился страшный сон: снегоуборочные машины с лязгом и грохотом гонялись за маленькими беззащитными петербуржцами и перемалывали их в кровавую муку. Петербуржцы корчили страшные гримасы и пищали, как лемминги. В диком ужасе губернатор час таращился на стену, после чего распорядился сжечь все снегоуборочные машины и оставить только одну. Выпускать машину было велено глубокой ночью всего на час и туда, где никто ее не увидит.

Так губернатор спас глупых петербуржцев от страшной смерти.

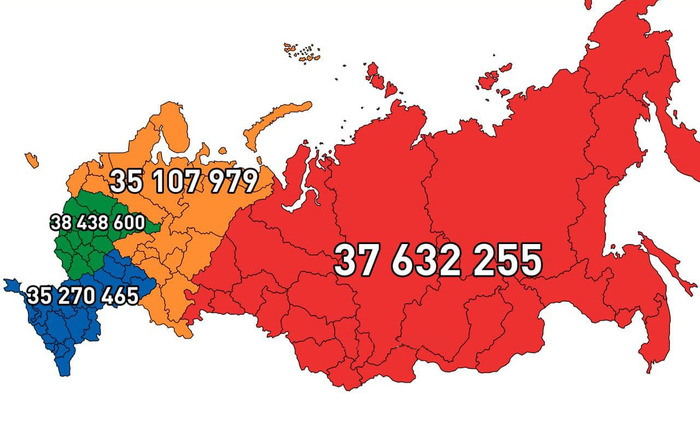

Четыре почти равные части России по численности населения

Новосибирец Владимир Крюков, защитивший дом и семью, на 8 лет отправится в колонию

Жителя Новосибирска, который защитил семью и свой дом от компании нетрезвых агрессоров, оставили за решеткой. Сначала мужчине назначили наказание, не связанное с реальным лишением свободы, но вышестоящая инстанция пересмотрела это решение. Первого декабря кассационный суд в Кемерове оставил в силе суровый приговор – восемь лет колонии строгого режима.

Два года назад Дзержинский районный суд признал его виновным в превышении пределов необходимой обороны и назначил символическое наказание в виде ограничения свободы. Но это был еще не конец истории.

Сторона защиты обжаловала это решение в кассационной инстанции. Судьбоносное заседание состоялось 1 декабря в Кемерово. К слову, прокуратура, в свою очередь, хоть и согласилась с квалификацией облсуда: умышленное убийство, но при этом посчитала приговор излишне суровым, так как не были учтены смягчающие обстоятельства.

Гособвинитель просила смягчить наказание Крюкову. Адвокат настаивала на оправдании. В итоге кассационный суд отказал обеим сторонам. Приговор оставлен без изменений.

Супруга новосибирца надеялась до последнего, что ее мужа освободят, поэтому такой итог для нее стал настоящим ударом.

Самый явный способ — официальная прослушка со стороны государства.

Во многих странах мира телефонные компании обязаны обеспечить доступ к линиям прослушивания телефонных каналов для компетентных органов. Например, в России на практике это осуществляется технически через СОРМ — систему технических средств для обеспечения функций оперативно-розыскных мероприятий.

Каждый оператор обязан установить на своей АТС интегрированный модуль СОРМ.

Если оператор связи не установил у себя на АТС оборудование для прослушки телефонов всех пользователей, его лицензия в России будет аннулирована. Аналогичные программы тотальной прослушки действуют в Казахстане, на Украине, в США, Великобритании (Interception Modernisation Programme) и других странах.

Продажность государственных чиновников и сотрудников спецслужб всем хорошо известна. Если у них есть доступ к системе в «режиме бога», то за соответствующую плату вы тоже можете получить его. Как и во всех государственных системах, в российском СОРМ — большой бардак и типично русское раздолбайство. Большинство технических специалистов на самом деле имеет весьма низкую квалификацию, что позволяет несанкционированно подключиться к системе незаметно для самих спецслужб.

Операторы связи не контролируют, когда и кого из абонентов слушают по линиям СОРМ. Оператор никак не проверяет, есть ли на прослушку конкретного пользователя санкция суда.

«Берёте некое уголовное дело о расследовании организованной преступной группы, в котором перечислены 10 номеров. Вам надо прослушать человека, который не имеет отношения к этому расследованию. Вы просто добиваете этот номер и говорите, что у вас есть оперативная информация о том, что это номер одного из лидеров преступной группы», — говорят знающие люди с сайта «Агентура.ру».

Таким образом, через СОРМ вы можете прослушать кого угодно на «законных» основаниях. Вот такая защищённая связь.

2. Прослушка через оператора

Операторы сотовой связи вообще безо всяких проблем смотрят список звонков и историю перемещений мобильного телефона, который регистрируется в различных базовых станциях по своему физическому расположению. Чтобы получить записи звонков, как у спецслужб, оператору нужно подключиться к системе СОРМ.

По новым российским законам операторы будут обязаны хранить аудиозаписи разговоров всех пользователей от полугода до трёх лет (о точном сроке сейчас договариваются). Закон вступает в силу с 2018 года.

3. Подключение к сигнальной сети SS7

Зная номер жертвы, возможно прослушать телефон, подключившись к сети оператора сотовой сети через уязвимости в протоколе сигнализации SS7 (Signaling System № 7).

Специалисты по безопасности описывают эту технику таким образом.

Схема вполне рабочая. Специалисты говорят, что при разработке сигнальной сети SS7 в ней не было заложено механизмов защиты от подобных атак. Подразумевалось, что эта система и так закрыта и защищена от подключения извне, но на практике злоумышленник может найти способ присоединиться к этой сигнальной сети.

К сети SS7 можно подключиться в любой стране мира, например в бедной африканской стране, — и вам будут доступны коммутаторы всех операторов в России, США, Европе и других странах. Такой метод позволяет прослушать любого абонента в мире, даже на другом конце земного шара. Перехват входящих СМС любого абонента тоже осуществляется элементарно, как и перевод баланса через USSD-запрос (подробнее смотрите в выступлении Сергея Пузанкова и Дмитрия Курбатова на хакерской конференции PHDays IV).

4. Подключение к кабелю

Из документов Эдварда Сноудена стало известно, что спецслужбы не только «официально» прослушивают телефоны через коммутаторы связи, но и подключаются напрямую к оптоволокну, записывая весь трафик целиком. Это позволяет прослушивать иностранных операторов, которые не дают официально установить прослушивающее оборудование на своих АТС.

Вероятно, это довольно редкая практика для международного шпионажа. Поскольку на АТС в России и так повсеместно стоит прослушивающее оборудование, нет особой необходимости в подключении к оптоволокну. Возможно, такой метод имеет смысл применять только для перехвата и записи трафика в локальных сетях на местных АТС. Например, для записи внутренних переговоров в компании, если они осуществляются в рамках локальной АТС или по VoIP.

5. Установка шпионского трояна

На бытовом уровне самый простой способ прослушать разговоры пользователя по мобильному телефону, в Skype и других программах — просто установить троян на его смартфон. Этот метод доступен каждому, здесь не требуются полномочия государственных спецслужб или решение суда.

За рубежом правоохранительные органы часто закупают специальные трояны, которые используют никому не известные 0day-уязвимости в Android и iOS для установки программ. Такие трояны по заказу силовых структур разрабатывают компании вроде Gamma Group (троян FinFisher).

Российским правоохранительным органам ставить трояны нет особого смысла, разве только требуется возможность активировать микрофон смартфона и вести запись, даже если пользователь не разговаривает по мобильному телефону. В других случаях с прослушкой отлично справляется СОРМ. Поэтому российские спецслужбы не слишком активно внедряют трояны. Но для неофициального использования это излюбленный хакерский инструмент.

Жёны шпионят за мужьями, бизнесмены изучают деятельность конкурентов. В России троянский софт повсеместно используется для прослушки именно частными клиентами.

Троян устанавливается на смартфон различными способами: через поддельное программное обновление, через электронное письмо с фальшивым приложением, через уязвимость в Android или в популярном программном обеспечении типа iTunes.

Возможно, на вашем смартфоне уже установлен такой троян. Вам не казалось, что аккумулятор смартфона в последнее время разряжается чуть быстрее, чем положено?

6. Обновление приложения

Вместо установки специального шпионского трояна злоумышленник может поступить ещё грамотнее: выбрать приложение, которое вы сами добровольно установите на свой смартфон, после чего дадите ему все полномочия на доступ к телефонным звонкам, запись разговоров и передачу данных на удалённый сервер.

Например, это может быть популярная игра, которая распространяется через «левые» каталоги мобильных приложений. На первый взгляд, обычная игра, но с функцией прослушки и записи разговоров. Очень удобно. Пользователь своими руками разрешает программе выходить в интернет, куда она отправляет файлы с записанными разговорами.

Как вариант, вредоносная функциональность приложения может добавиться в виде обновления.

7. Поддельная базовая станция

Поддельная базовая станция имеет более сильный сигнал, чем настоящая БС. За счёт этого она перехватывает трафик абонентов и позволяет манипулировать данными на телефоне. Известно, что фальшивые базовые станции широко используются правоохранительными органами за рубежом.

Python для хакера

Аналитики компании McAfee обнаружили, что уязвимость, приводящая к удаленному исполнению произвольного кода, на протяжении 10 лет присутствовала в VoIP-телефонах Avaya, одного из крупнейших поставщиков VoIP-решений, которыми пользуются множество компаний из списка Fortune 100.

Интересно, что одной проблеме сообщалось еще в 2009 году. Дело в том, что более 10 лет назад разработчики Avaya скопировали ПО с открытым исходным кодом, а затем не применили к нему вышедшие обновления безопасности, из-за чего уязвимость оставалась незамеченной до тех пор, пока исследователи McAfee не занялись изучением продуктов компании.

Критическая уязвимость имеет идентификатор CVE-2009-0692 и представляет опасность для Avaya IP Deskphone серии 9600, IP-телефонов серии J100 и конференц-телефонов серии B100 (B189). Проблема затрагивала только программный стек H.323 (но не стек SIP) .

Баг представляет собой переполнение стекового буфера в клиенте ISC DHCP, и его эксплуатация сводится к отправке вредоносного ответа DHCP. В итоге это спровоцирует сбой или удаленное исполнение кода с правами root.

Демонстрацию атаки можно увидеть ниже. Эксплуатируя баг, злоумышленник может перехватить контроль над телефоном, извлечь звук с динамика громкой связи и, возможно, даже прослушивать сам телефон.

Исследователи отмечают, что во время теста использовали телефон, напрямую подключенный к тестовому ноутбуку (якобы принадлежащем злоумышленнику), хотя того же эффекта можно было добиться и с помощью компьютера, подключенного к той же сети, что и уязвимое устройство.

Еще одна проблема, обнаруженная в телефонах Avaya, была найдена 8 лет тому назад, в 2011 году. Эта ошибка, отслеживаемая как CVE-2011-0997, связана с тем, что демон DHCP-клиента (dhclient) некорректно очищает определенные параметры в ответах DHCP-сервера, такие как имя хоста клиента. Таким образом, вредоносный DHCP-сервер может отправлять специально «подправленные» параметры DHCP-клиенту. В итоге это тоже может привести к исполнению произвольного кода.

25 июля текущего года разработчики Avaya выпустили исправления для уязвимых устройств, а также рекомендовали своим клиентам использовать брандмауэры, списки ACL и не забывать о физической безопасности своих сетей.

Читайте также: