Можно ли прослушать кнопочный мобильный телефон

Думаю, вы не раз размышляли о выборе телефона для того или иного дела. В первую очередь встает вопрос о собственной безопасности и анонимности, и в погоне за этим, многие отдают предпочтение обыкновенным стареньким телефонам. Но так ли они безопасны, и есть ли замена, которая будет более разумной и повысит шансы остаться анонимным?

Обыкновенный кнопочный телефон

«Классический» выбор барыг, преступников и прочих криминальных элементов. Данный вариант очень привлекателен по нескольким причинам: почти у всех есть старый телефон, а если нет, то новая звонилка стоит копейки; такие телефоны не способны собирать и отправлять пользовательскую информацию, поскольку у них упрощенная операционная система без доступа в интернет; не жалко избавиться от аппарата в случае необходимости.

Но есть и минусы: полное отсутствие шифрования голосовых вызовов, легко поддается обнаружению, не защищен от кражи (использования злоумышленником).

Время разговоров в закрытом режиме — 4 часа, а в открытом — 4,5, и разница объясняется тем, что в закрытом режиме начинает работать script-процессор. Стоит подчеркнуть, что этот аппарат уже несколько лет поставляют различным российским силовым ведомствам и предприятиям Роскосмоса.

Данный телефон будет работать только с SIM-картами «МегаФона» или МТС, потому что только у них есть лицензия на использование сервиса BS26T (передача данных на скорости 9600 бит/с). Также мобильник имеет механический контроль акустики (кнопка вкл/выкл для микрофона) и контроль целостности корпуса (скрытая сигнализация при попытке проникнуть внутрь трубы)

Из минусов стоит отметить очень высокую цену телефона (около 100 тысяч) и время сборки (4 месяца).

Телефон, созданный на основе Siemens S35 немецкой фирмой Rohde & Swartz. Аппарат представляет собой обычный телефон Siemens S35, модернизированный специальным крипто-чипом, обеспечивающим, как уверяет разработчик, «полную защиту трафика». В защищенном режиме телефон может работать как со вторым телефоном TopSec, так и с ISDN-телефоном ELCRODAT 6 2 той же фирмы.

Минусами являются его цена ($2700) и то, что в России телефон практически невозможно достать.

Пожалуй, самый симпатичный и, как ни странно, самый дешевый из всех представленных телефонов. Проект BlackPhone был основан Silent Circle и Geeksphone в ответ на массу свидетельств о тотальной слежке за абонентами сотрудниками АНБ и других спецслужб по всему миру.

После провала BlackPhone (в котором нашли серьезную уязвимость), разработчики исправились и выпустили версию № 2.

Внешне он стал еще более привлекательным, были улучшены почти все характеристики и, естественно, устранены уязвимости. BlackPhone 2 использует однокристальную систему Snapdragon 615 (MSM8939) с архитектурой ARMv8 и поддержкой 64-битных вычислений. Объём встроенной памяти Flash eMMC увеличен вдвое — до 32 ГБ. Дополнительно расширить его можно за счёт карт памяти microSD (HC/XC) ёмкостью до 128 ГБ. Основная камера получила матрицу типа BSI с разрешением 13 МП. Фронтальная камера также была улучшена- теперь она оснащается сенсором с разрешением 5 МП.

Также к смартфону можно подключать как проводное, так и беспроводное зарядное устройство с функцией быстрой перезарядки: треть ёмкости батареи восстанавливается за первые десять-двенадцать минут, после чего ЗУ плавно снижает силу тока, давая аккумулятору остыть.

Как и прежде, фирменный пакет Silent Suite включает в себя защищённые версии приложений для связи. Среди них VoIP-клиент Silent Phone, кроссплатформенная программа шифрования голосового трафика Silent World (служит для связи с абонентами, не имеющими Silent Phone), адресная книга Silent Contacts, мессенджер Silent Text и браузер. Весь трафик идёт через VPN в рамках фирменного сервиса, который обойдётся в месяц от $13 до $40.

Сам смартфон стоит всего 600 $. Из минусов можно выделить только то, что в России заполучить телефон гораздо сложнее, чем тот iPhone или Samsung, но при некотором желании это все-таки возможно.

Главных претендентов на роль вашего рабочего телефона я показал, но вы можете так же самостоятельно найти еще несколько моделей: HC-2413, Sectra Tiger, StealthPhone.

Пару слов в заключение

Если вы считаете, что вам не нужен дорогой и защищенный телефон, может быть, вы и правы. При соблюдении некоторых мер предосторожности, даже простая модель может полностью вас удовлетворить. Например, вам удобнее часто менять телефон и вы знаете как вести себя с сотовой связью. Самое главное, вы должны быть готовы к последствиям своего выбора.

Для начала определим тип нарушителя и его возможности.

Высококвалифицированные специалисты, могут использовать весь стек технологий и создавать новые программы для взлома устройств. В том числе использовать аппаратные закладки, сканеры сети и низкоуровневые протоколы связи.

Прослушка при физическом доступе к смартфону

Основной способ получить доступ к вашим разговорам или переписке в мессенджерах — установка программы, которая будет иметь доступ к микрофону, тексту на экране и вводенным данным. Программа записывает, к чему у нее есть доступ, и передает данные злоумышленнику через интернет.

Смартфоны компании Apple для злоумышленников непростая задачка. Установить программу можно только через официальный магазин приложений App Store. Причем в настоящий момент все приложения, публикуемые в App Store, тщательно проверяются на доступ к данным, которые не нужны для работы. А значит, мошеннику установить приложение с подобными функциями практически невозможно.

Но иногда пользователей iPhone смущает «закрытость» экосистемы, и они пользуются джейлбрейком. Эта операция позволяет получить полный доступ к файловой системе устройств Apple и устанавливать приложения из сторонних источников. Именно открытость устройств с джейлбрейком и дает шпионам возможность проникнуть в вашу жизнь.

У пользователей Android проблем больше. Многие смартфоны, особенно бюджетного уровня, крайне плохо поддерживаются производителями: ОС обновляется, в лучшем случае, год-подлтора после анонса, а отдельные гаджеты перестают поддерживаться производителем практически сразу. Но именно вместе с обновлением версии ОС вы получаете новые функции и устранение уязвимостей, что для безопасности наиболее важно.

Дополнительный фактор взлома Android — установка приложений не только из официального плеймаркета, но и с помощью apk-файлов, скачанных где-то в сети. Есть два варианта развития ситуации:

- Злоумышленник, добравшийся к телефону, устанавливает приложение с несанкционированным доступом к микрофону и записи разговоров. А оно передает всю вашу подноготную, вкключая геопозицию. Выявить подобные програмы просто — просмотрите список установленных приложений и доступы, которые они запрашивают. Если встретите странные приложения, которые не устанавливали, скорее всего это и есть взломщики.

- Установка модифицированных системных приложений. Сценарий похож на предыдущий, однако никаких сторонних приложений нет. Используется измененное приложение из списка стандартных пользовательских. Такая хтрая работа — уровень хакерских группировок или тех, кто может купить подобную сборку приложения. Программа с секретом выполняет все положенные ему функции, но и одновременно с этим «сливает» информацию хакеру. Подобный сценарий более сложный для выявления, и простой проверкой установленных приложений тут не обойдешься.

Решение — не оставляйте ваш смартфон без контроля, установите пароль и биометрические данные для разблокировки. Так вы отсечете самый простой способ слежки за вами.

Другие способы прослушки

Теперь поговорим о возможностях, которыми обладают хакеры и даже целые хакерские группировки. Начнем с так называемых «скрипт-кидди». По сути, это неквалифицированные начинающие хакеры, которые могут использовать только готовые программы и скрипты.

Прямой доступа к смартфону не нужен — доставка вредоносной программы в смартфон происходит удаленно. Наиболее частый способ: вас пытаются обманом заставить скачать и установить какое-то приложение. Например, на почту приходит «важное» письмо от банка, в котором говорится — чтобы получить выписку или справку, скачайте и установите наше приложение, любезно предоставляя ссылку. Все это может быть дополнено приписками о важности и срочности данной операции — все, чтобы вы не думали и на автомате скачали вредоносное приложение.

Теневая загрузка (Drive-by Compromise) — вы просто открываете страницу в браузере, а вам подгружаются различные вредоносные файлы, которые используют уязвимости браузера/ОС для установки и доступа к данным.

Эксплуатация уязвимости через зарядную станцию или ПК— вы просто подключаете смартфон к зарядному устройству или компьютеру, особенно в общественных местах, а вам устанавливается вредоносная программа. Примеры подобных махинаций есть как для Android, так и для iOS.

Взломам подвержены карты с поддержкой java card — специального языка программирования, который позволяет создавать стандартные приложения для SIM-карт.

Стоимость таких SIM-карт немного выше обычных. Именно поэтому многие операторы не покупают java-карты — скорее всего в России подобной угрозы не стоит бояться.

Продвинутые средства перехвата

Есть вариант прослушки без установки каких-либо приложений на ваш смартфон — различные фемтосоты и GSM-ловушки. По сути, это маленькая базовая станция связи, которую полностью контролирует злоумышленник. Он заставляет ваш телефон подключиться к его базовой станции, а затем просматривает и прослушивает всю информацию, которой вы обмениваетесь с вашим собеседником.

В стандарте GSM предусмотрели защиту от несанкционированного перехвата информации, но и тут не обошлось без уязвимостей и недостатков. При определенных обстоятельствах злоумышленник может заставить ваш смартфон переключиться на режим работы либо совсем без шифрования, либо со слабым шифрованием, тем самым получив доступ к вашим разговорам. Это уровень серьезных хакерских/преступных группировок, так что обычным гражданам тут опасаться нечего. Профессионалов-хакеров, обычно, волнуют разговоры важных шишек или звезд, чтобы получить плату за компромат.

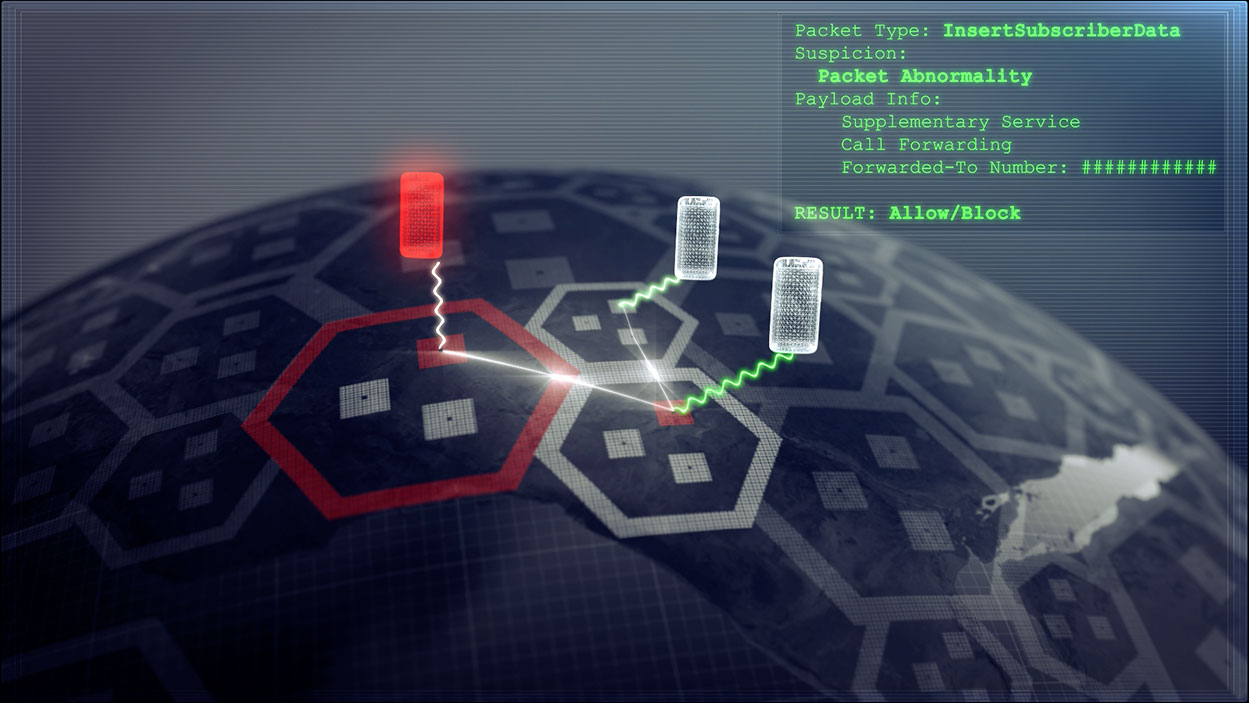

Используя уязвимости в данном протоколе, злоумышленники перехватывают ваши SMS и прослушивают разговоры. Такой сценарий прослушки еще сложнее, чем поддельные фемтосоты. Хакерам необходимо получить нелегальный доступ к SS7-сети, а это хоть и не невозможно, но очень финансово затратно. Вряд ли кто-то будет так тратиться ради информации о рядовых гражданах. А для корпоративного шпионажа или крупных краж этот вариант вполне возможен.

Такая информация многих может заставить волноваться, но без паники. Хоть вариантов следить за людьми достаточно, однако производители смартфонов стараются беречь своих пользователей. Но все же для защиты лучше соблюдать простые правила:

- Используйте надежный пин-код или пароль для разблокировки устройства, а лучше биометрическую информацию;

- Не давайте ваш смартфон людям, которым вы не доверяете, а лучше вообще никому;

Не устанавливайте приложения, скаченные из интернета, — только из официальных маркетплейсов; - Не открывайте письма от неизвестных адресатов и вложения, не переходите по ссылкам в письмах;

- Проверяйте ваш смартфон антивирусными средствами при возникновении подозрений на несанкционированный доступ;

- Проверьте все приложения и доступы, которые они используют.

А продвинутых хакерских способов, если вы обычный человек, не имеющий отношения к власти и миллионным счетам, можно не бояться.

Многие из методов ниже имеют законные основания. Но не все.

Как правило, если вы не занимаетесь ничем противозаконным или не находитесь под подозрением, то и прослушивать вас не будут. Но это не отменяет шанса прослушки со стороны бизнес-конкурентов, преступников и прочих недоброжелателей.

Просто знайте всю эту информацию и спите спокойно.

Система оперативно-розыскных мероприятий – прослушка официальная, государственная, тотальная. В РФ все операторы связи обязаны устанавливать СОРМ на своих АТС и обеспечивать правоохранительным органам доступ к разговорам и переписке пользователей.

Если у оператора не будет СОРМ, ему не выдадут лицензию. Если он отключит СОРМ, лицензию аннулируют. К слову, не только в соседних Казахстане и Украине, но и в США, Великобритании и многих других странах действует та же система.

Установка СОРМ определяется Законом «О связи», приказом Министерства связи № 2339 от 9 августа 2000 года, приказ Министерства информационных технологий и связи РФ от 16 января 2008 года N 6 «Об утверждении Требований к сетям электросвязи для проведения оперативно-разыскных мероприятий», а также ещё десятком других нормативных документов.

- Аппаратно-программную часть, которая устанавливается у оператора связи;

- Удаленный пункт управления, который размещается у правоохранительных органов;

- Каналы передачи данных, работа которых обеспечивается провайдером для установки связи с пунктом удаленного управления.

СОРМ принято делить на три поколения:

- СОРМ 1 позволяет следить за аналоговой связью, телефонными переговорами. Её разработали а 80-е годы.

- СОРМ 2 создана для прослушивания мобильной связи и контроля интернет-трафика. Второе поколение СОРМ стали внедрять в 2000 году. В составе системы – отдельный сервер, подключённый к пульту управления ФСБ, и кольцевой буфер, который должен хранить весь проходящий через провайдера трафик за последние 12 часов.

Операторы РФ преимущественно используют СОРМ 2. Но на практике у 70% компаний система либо вообще не работает, либо работает с нарушениями.

Прежде всего, СОРМ устанавливать дорого (а делать это оператор должен за свои деньги по индивидуальному плану, утвержденному местным управлением ФСБ). Большинству операторов проще заплатить около 30 тыс. рублей штрафа в соответствие с ч.3 ст.14.1 КоАП РФ.

Кроме того, СОРМ оператора может конфликтовать с комплексами ФСБ. И из-за этого записывать трафик пользователей технически невозможно.

Операторы не контролируют, как спецслужбы используют СОРМ. Соответственно, запретить прослушивать конкретно ваш номер они не могут.

Однако спецслужбам для прослушки формально нужно решение суда. В 2016 году суды общей юрисдикции выдали правоохранительным органам 893,1 тыс. подобных разрешений. В 2017 году их количество снизилось, но незначительно.

Впрочем, сотрудникам правоохранительных органов ничего не стоит включить чей-то номер в набор для прослушки как потенциально подозрительный. И сослаться на оперативную необходимость.

К тому же уровень безопасности СОРМ часто невысок. Так что остаётся возможность и для несанкционированного подключения – незаметно для оператора, абонента и спецслужб.

Сигнальная сеть SS7 (ОКС-7)

SS7, ОКС-7, или система сигнализации №7 – набор сигнальных протоколов, которые применяют для настройки телефонных станций PSTN и PLMN по всему миру. Протоколы используют цифровые и аналоговые каналы для передачи управляющей информации.

Уязвимости в SS7 находят регулярно. Это позволяет хакерам подключиться к сети оператора и прослушивать ваш телефон. Вообще говоря, в SS7 практически не вшивали системы защиты – изначально считалась, что она защищена по умолчанию.

Когда абонент совершает звонок, коммутатор обращается к адресу хакера. В результате осуществляется конференц-звонок с участием третьей стороны (злоумышленника), которая может всё слушать и записывать.

Подключиться к SS7 можно где угодно. Так что российский номер вполне могут ломать из Индии, Китая, да хоть из далёкой жаркой Африки. Кстати, SS7 позволяет использовать USSD-запросы для перехвата SMS или перевода баланса.

Вообще SS7 – это «мать всех дыр» и самое уязвимое место мобильной системы. Её сейчас используют не только для прослушки, но и для обхода двухфакторной аутентификации. Иначе говоря, для доступа к вашим банковским аккаунтам и другим защищённым профайлам.

Троянские приложения

Это как раз самый простой и распространённый способ. Установить приложение, пока «половинка» в душе, или использовать методы социальной инженерии, чтобы заставить перейти по ссылке, гораздо проще, чем договариваться с операми и ФСБ.

Приложения позволяют не только записывать разговоры по мобильному или читать SMS. Они могут активировать микрофон и камеру, чтобы скрыто слушать и снимать всё происходящее вокруг.

В 2011 году правительство Египта использовало FinFisher в ходе Арабской весны. Причём приобрело официальную версию за 287 тыс. евро. Вскоре после этого WikiLeaks показала на видео, как FinFisher, FinSpy и другие разработки Gamma Group собирают данные пользователя. И только после этого Apple вынуждена была закрыть дыру.

Как вас могут уговорить установить шпион для прослушки? Это может быть обновление популярной игры из «левого» каталога, приложение со скидками, подделка под обновление системы.

К слову, правоохранительные органы тоже используют шпионские приложения – к примеру, когда не могут пойти официальным путём и получить разрешение суда. Трояны под 0day-уязвимости в Android и iOS – многомиллионный рынок, продукты на нём востребованы во многих странах мира.

Дистанционная прослушка

Варианта здесь три – мобильный комплекс, фемтосота или поддельная базовая станция. Все они недешевы, так что рядового юзера так прослушивать не будут. Но всё же расскажем, как это работает.

Мобильный комплекс устанавливают на расстоянии до 300-500 м от прослушиваемого смартфона. Направленная антенна перехватывает все сигналы, компьютер их сохраняет и расшифровывает с помощью радужных таблиц или других технологий. Когда прослушка закончена, комплекс просто уезжает.

У поддельной базовой станции (IMSI-перехватчика) сигнал мощнее, чем у настоящей. Смартфон видит, что такая станция даст лучшее качество связи, и автоматически подключается к ней. Станция перехватывает все данные. Размер станции – чуть больше ноутбука. Стоит она от 600 долларов (кустарная) до 1500-2000 долларов (промышленные варианты).

К слову, поддельные станции нередко используют для рассылки спама. В Китае такие устройства умельцы собирают и продают компаниям, которые хотят привлечь покупателей. Нередко поддельные БС применяют и в районах боевых действий, чтобы дезинформировать военных или население.

Фемтосота – устройство более миниатюрное. Она не такая мощная, как полноценная станция связи, но выполняет те же функции. Фемтосоты обычно устанавливают компании, чтобы прослушивать трафик своих сотрудников и партнёров. Данные перехватываются до того, как отправятся на базовые станции сотовых операторов. Но такую же фемтосоту можно установить и для точечной прослушки.

Выводы

Технически самый простой и универсальный способ прослушки – это мобильное приложение. В случае чего всё можно свалить на абонента: мол, сам разрешил доступ к камере, микрофону, отправке данных и т.п. Остальные методы – скорее для профессионалов или людей, которые могут оплатить услуги профессионалов.

(7 голосов, общий рейтинг: 4.71 из 5)

Те, у кого кнопочный телефон из прошлого века, вероятнее всего могут не беспокоиться. А вот обладателям смартфонов будет интересно, как распознать прослушку своего мобильного. По просьбе «Комсомолки», разобраться помог Эльдар Муртазин, ведущий аналитик Mobile Research Group.

ЩЕЛЧКИ В ТРУБКЕ ЕЩЕ НИ О ЧЕМ НЕ ГОВОРЯТ

Если телефон барахлит, самовольно отключается, перезагружается, а батарейка быстро разряжается, специалист уверяет, что на 99% это проблема в самом телефоне, а не в прослушке. В большинстве случаев могут глючить айфоны или «подвальные» китайские подделки.

Если вам слышны какие-то посторонние шумы, щелчки и кажется, что кто-то подключился к разговору, можете быть уверены, вам только кажется.

- Это просто проблемы со связью. Если человека прослушивают определенные органы по решению суда, то это не касается самого телефона, - объясняет Муртазин. - Телефон соединяется через оператора, на стороне которого оборудование записывает все разговоры. То есть прослушивается на сети. Вы этого никак не ощутите. Прослушка никак не меняет качество связи. Поверьте, когда идет такая прослушка, вы не определите что это происходит.

Даже если прослушка несанкционированная, но это делается профессионально, то ее не распознать ни на слух, ни через поиски следящего софта на телефоне.

- На сегодняшний день распознать прослушку практически невозможно. Она не будет хрустеть или еще что-то, - продолжает эксперт. - Другое дело, что следящие программы могут сажать батарейку, но это тоже весьма относительная вещь, потому что многие люди пользуются таким количеством софта, что на этом фоне следящие программы теряются.

УЯЗВИМОСТЬ МЕССЕНДЖЕРОВ

Сегодня люди все чаще пользуются мессенджерами не только для переписки, но и звонков. По словам специалиста, такой вид менее безопасен с точки зрения конфиденциальности.

- Все, что связано с такими технологиями, как правило, прослушивается лучше, чем телефонная связь, - продолжает эксперт. - Это более незащищенные каналы связи, поэтому говорить о том, что тут есть какая-то защита, наверное, не стоит. Вам также никто не гарантирует защиту вашей переписки несмотря на все заявления о защищенности каналов связи. Надо разделять пиар и реальность. Если вы становитесь объектом интереса, то для получения доступа к вашим данным в том или ином виде существуют сотни инструментов. Не обязательно ломать сам мессенджер, достаточно взломать ваш телефон.

СУПРУЖЕСКИЕ ПРОВЕРКИ

Вместе с тем прослушивать разговоры своего супруга, как выясняется, абсолютно плевое дело.

- Если муж имеет доступ к телефону жены, то он может поставить этот софт (программу), который не стоит ровно ничего, максимум за 5 минут, - говорит Муртазин. - Вряд ли эти программы позволят слушать разговоры онлайн. Но есть операторские сервисы, которые позволяют записывать разговоры. Автоматически включать каждый раз их не нужно, достаточно один раз активировать. В результате муж или жена могут слушать разговоры супруга каждый день.

Тем не менее, страдать манией преследования не стоит. По словам ведущего аналитика Mobile Research Group, все зависит от человека. Если он понимает, что может стать объектом интереса, то, предполагается, что он способен защитить информацию о себе. А обыватели объектами интереса практически никогда не станут.

Простые правила «цифровой гигиены»:

1. Не открывать ссылки или приложения из писем и мессенджеров.

2. Не ставить приложения, программы от неизвестных источников. Есть магазины приложений, которые перекрывают все ваши надобности, там есть все, что необходимо.

3. Не вводить цифровые коды, которые не понимаете. В противном случае, это прямой путь к тому, что вас обманут, украдут либо данные, либо деньги.

4. Не давать свой телефон незнакомым и даже знакомым людям. Вообще не следует давать телефон кому-то. Не доверяйте кому-то другому устанавливать приложения или что-то делать со смартфоном. Это ваша жизнь, это ваши данные, зачастую банковские.

5. Отказываться от подаренных телефонов, не использовать их. Раньше для установки прослушивающего устройства нужно было иметь хоть какой-то уровень подготовки, это делал узкий круг специалистов. Сегодня благодаря современным смартфонам есть масса возможностей поставить несанкционированную прослушку. Поэтому все подаренные телефоны - это потенциальная уязвимость. Можно быть более-менее спокойным, если телефон купил сам и в том месте, в котором уверен.

- Средства прослушки есть и их много, но это незаконно, - напоминает Эльдар Муртазин. - Это нарушение тайны связи. И неважно, в каких вы родственных отношениях. Вы нарушаете права, за это можно схлопотать вполне реальные последствия. Причем не только административные, но и уголовные. У нас, как и в большинстве стран мира, слежка за людьми запрещена.

Возрастная категория сайта 18 +

Читайте также: