Microsoft authenticator как пользоваться на телефоне

Почему SMS — не лучший выбор для двухфакторной аутентификации, и какие существуют альтернативы.

18 октября 2018

За последние пару лет идея двухфакторной аутентификации, о которой так долго говорили гики, сильно продвинулась в массы. Однако до сих пор в большинстве случаев речь идет о двухфакторной аутентификации при помощи одноразовых паролей, приходящих в SMS. А это, к сожалению, не очень-то надежный вариант. Вот что может пойти не так:

- Пароль в SMS можно подсмотреть, если у вас включен показ уведомлений на экране блокировки.

- Даже если показ уведомлений отключен, можно извлечь SIM-карту из смартфона, установить в другой смартфон и принять SMS с паролем.

- SMS с паролем может перехватить пробравшийся в смартфон троян.

- Также с помощью различных махинаций (убеждение, подкуп, сговор и так далее) можно заполучить новую SIM-карту с номером жертвы в салоне сотовой связи. Тогда SMS будут приходить на эту карту, а телефон жертвы просто не будет связываться с сетью.

- Наконец, SMS с паролем может быть перехвачена через фундаментальную уязвимость в протоколе SS7, по которому эти SMS передаются.

Надо заметить, что даже самый трудоемкий и высокотехнологичный из перечисленных методов перехвата пароля в SMS — с помощью взлома протокола SS7 — уже был использован на практике. Так что речь не о теоретической возможности возникновения неприятностей, а о вполне практической угрозе.

В общем, пароли в SMS — это не очень-то безопасно, а иногда даже и очень небезопасно. Поэтому есть смысл озаботиться поиском альтернативных вариантов двухэтапной аутентификации, о чем мы сегодня и поговорим.

Одноразовые коды в файле или на бумажке

Работает это очень просто: по запросу сервис генерирует и показывает на экране десяток одноразовых кодов, которые в дальнейшем могут быть использованы для подтверждения входа в него. Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

В общем, не так важно, будете ли вы хранить эти коды на теплой ламповой бумаге или в бездушном цифровом виде — важно сохранить их так, чтобы они а) не потерялись и б) не могли быть украдены.

Приложения для двухфакторной аутентификации

У единожды сгенерированного набора одноразовых кодов есть один недостаток: рано или поздно он закончится, и вполне может так получиться, что вы останетесь без кода в самый неподходящий момент. Поэтому есть способ лучше: можно генерировать одноразовые коды на лету с помощью небольшого и, как правило, очень простого приложения — аутентификатора.

Как работают приложения-аутентификаторы

Работают приложения для двухфакторной аутентификации очень просто. Вот что придется сделать:

- устанавливаете на смартфон приложение для двухфакторной аутентификации;

- заходите в настройки безопасности сервиса, который среди опций для двухфакторной аутентификации предлагает использовать такие приложения;

- выбираете двухфакторную аутентификацию с помощью приложения;

- сервис покажет вам QR-код, который можно отсканировать прямо в 2FA-приложении;

- сканируете код приложением — и оно начинает каждые 30 секунд создавать новый одноразовый код.

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Также существует альтернатива — алгоритм OATH HOTP (HMAC-based One-time Password). В нем вместо текущего времени используется счетчик, увеличивающийся на 1 при каждом новом созданном коде. Но этот алгоритм редко встречается в реальности, поскольку при его использовании гораздо сложнее обеспечить синхронное создание кодов на стороне сервиса и приложения. Проще говоря, есть немалый риск, что в один не очень прекрасный момент счетчик собьется и ваш одноразовый пароль не сработает.

Так что можно считать OATH TOTP де-факто индустриальным стандартом (хотя формально это даже не стандарт, на чем создатели этого алгоритма очень настаивают в его описании).

Совместимость приложений для двухфакторной аутентификации и сервисов

Подавляющее большинство приложений для двухфакторной аутентификации работает по одному и тому же алгоритму, так что для всех сервисов, которые поддерживают аутентификаторы, можно использовать любое из них — какое вам больше нравится.

Как и в любом добротном правиле, в этом тоже есть определенное количество исключений. Некоторые сервисы по каким-то причинам, ведомым только им одним, предпочитают делать свои собственные приложения для двухфакторной аутентификации, которые работают только с ними. Более того, сами сервисы не работают ни с какими другими приложениями, кроме своих собственных.

Особенно это распространено среди крупных издателей компьютерных игр — например, существуют несовместимые со сторонними сервисами приложения Blizzard Authenticator, Steam Mobile с встроенным аутентификатором Steam Guard, Wargaming Auth и так далее. Для этих сервисов придется ставить именно эти приложения.

Также по этому странному пути пошла Adobe, разработавшая Adobe Authenticator, который работает только с аккаунтами AdobeID. Но при этом вы можете использовать для защиты AdobeID и другие аутентификаторы, так что вообще непонятно, ради чего было городить огород.

Поэтому просто выбирайте приложение-аутентификатор, которое вам больше нравится по набору дополнительных функций — оно будет работать с большинством сервисов, которые вообще поддерживают 2FA-приложения.

Лучшие приложения для двухфакторной аутентификации

Несмотря на то что базовая функция у всех этих приложений одна и та же — создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса, которые могут показаться вам удобными. Перечислим несколько самых интересных вариантов.

1. Google Authenticator

Поддерживаемые платформы: Android, iOS

Как отмечают буквально все публикации, Google Authenticator — это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет. Все, что можно сделать, — это добавить новый токен (так называется генератор кодов для отдельного аккаунта) или удалить один из имеющихся. А чтобы скопировать код в буфер обмена, достаточно коснуться его пальцем на сенсорном экране смартфона или планшета. Все!

Однако у такой простоты есть и недостаток: если вам что-то не нравится в интерфейсе или хочется от аутентификатора чего-то большего — придется устанавливать другое приложение.

+ Очень просто использовать.

2. Duo Mobile

Поддерживаемые платформы: Android, iOS

Duo Mobile также крайне прост в использовании, минималистичен и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы, как и я, испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов сразу, то вам эта особенность Duo Mobile наверняка понравится.

+ По умолчанию скрывает коды.

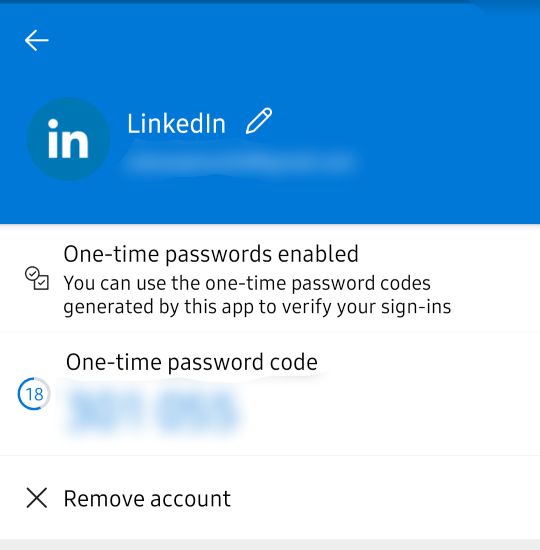

3. Microsoft Authenticator

Поддерживаемые платформы: Android, iOS

В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Во-вторых, Microsoft Authenticator упрощает вход в аккаунты Microsoft. В этом случае после ввода пароля достаточно будет нажать в приложении кнопку подтверждения входа — и все, можно даже не вводить одноразовый код.

+ Можно настроить, чтобы коды скрывались.

+ Дополнительные возможности для входа в аккаунты Microsoft.

4. FreeOTP

Поддерживаемые платформы: Android, iOS

Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается.

+ По умолчанию скрывает коды.

+ Приложение занимает всего 700 Кбайт.

+ Открытый код.

+ Максимум настроек при создании токена вручную.

5. Authy

Поддерживаемые платформы: Android, iOS, Windows, macOS, Chrome

Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

В облаке токены зашифрованы ключом, который создается на основе заданного пользователем пароля, — то есть данные хранятся безопасно, и украсть их будет нелегко. Также можно установить ПИН-код на вход в приложение — или защитить его отпечатком пальца, если ваш смартфон оснащен соответствующим сканером.

Основной недостаток Authy состоит в том, что приложение с ходу требует завести аккаунт, привязанный к вашему телефонному номеру, — без этого просто не получится начать с ним работать.

− Требуется зарегистрироваться в Authy, используя номер телефона, — без этого приложение не работает.

Поддерживаемые платформы: Android, iOS

− При большом количестве токенов не очень удобно искать нужный.

Если приложение, генерирующее одноразовые коды, кажется вам слишком эфемерным способом защитить свои аккаунты, и хочется чего-то более постоянного, надежного и материального — буквально запереть аккаунт на ключ и положить его в карман, — то у меня есть для вас хорошая новость: такой вариант также существует. Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Как работают токены FIDO U2F

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Вставьте ключ и нажмите кнопку — и это действительно все

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какими бывают U2F-устройства

YubiKey — вероятно, самые популярные U2F-токены

Например, Google недавно представила свой комплект аппаратных аутентификаторов Google Titan Security Keys. На самом деле это ключи производства Feitian Technologies (второй по популярности производитель U2F-токенов после Yubico), для которых в Google написали собственную прошивку.

NFC — необходим для использования со смартфонами и планшетами на Android.

Bluetooth — понадобится на тех мобильных устройствах, в которых нет NFC. К примеру, аутентификатор с Bluetooth все еще нужен владельцам iPhone: несмотря на то, что в iOS уже разрешили приложениям использовать NFC (до 2018 года это было позволено только Apple Pay), разработчики большинства совместимых с U2F приложений еще не воспользовались этой возможностью. У Bluetooth-аутентификаторов есть пара минусов: во-первых, их нужно заряжать, а во-вторых, их подключение занимает гораздо больше времени.

В базовых моделях U2F-токенов обычно есть только поддержка собственно U2F — такой ключ обойдется в $10–20. Есть устройства подороже ($20–50), которые заодно умеют работать в качестве смарт-карты, генерировать одноразовые пароли (в том числе OATH TOTP и HOTP), генерировать и хранить ключи PGP-шифрования, могут использоваться для входа в Windows, macOS и Linux и так далее.

Что же выбрать: SMS, приложение или YubiKey?

Так или иначе, главный совет — по возможности избегать использования одноразовых паролей в SMS. Правда, получится это не всегда: например, финансовые сервисы в силу своей консервативности продолжают использовать SMS и крайне редко позволяют пользоваться чем-либо еще.

В учётную запись Microsoft удобно входить с помощью бесплатного приложения. Как скачать его по ссылке aka.ms/authapp или другими способами, мы расскажем в этой статье и научим пользоваться им. Приложение выступает в качестве дополнительного фактора защиты аккаунта.

Что такое Microsoft Authenticator?

Большинство учётных записей сайтов имеют один уровень защиты: логин и пароль. Зная их, злоумышленники запросто смогут попасть в аккаунт. И, таким образом, украсть его, изменить данные для входа на свои. Личный профиль в экосистеме Майкрософт предлагает пользователям множество сервисов. Один аккаунт может обеспечить доступ к офисным приложениям, компьютеру с Windows, магазину приложений Microsoft. Но самой главной ценностью в этом наборе программ остаются платные продукты – операционная система и приложения из пакета Microsoft Office.

У злоумышленников не останется шансов для взлома, если подключить вход в свой личный кабинет с применением отпечатка пальцев или скана. Необходимо один раз настроить мобильное приложение, чтобы каждый последующий раз быстро и безопасно открывать свой профиль Майкрософт. Также в приложении Authenticator есть возможность включить сразу два типа авторизации, например, отпечаток пальца и PIN-код или скан лица и отпечаток. Может поддерживать сразу несколько ваших учётных записей.

Как скачать Authenticator на телефон в маркетах и aka.ms/authapp

Мобильное приложение для входа в учётную запись Microsoft можно загрузить бесплатно. Скачайте его в мобильных маркетах Play Market для телефонов Android и в App Store для Айфона. Если использовать указанные онлайн-магазины, то процесс установки ничем не отличается от любой другой программы. После запуска необходимо пройти авторизацию. Здесь и нужно будет выбрать один из видов защиты, чтобы в дальнейшем использовать его.

Есть ли Authenticator на русском

Ссылки на мобильное приложение приведут вас в магазин, где программа Authenticator от Microsoft доступна на русском языке. При входе в аккаунт все пункты, подсказки и надписи уже переведены. Если загружать приложение по ссылке через веб-браузер, то можно наткнуться на англоязычную версию сайта и скачать версию для другой страны. Поэтому предпочтительно загружать его в маркетах для мобильных устройств.

Принцип работы Microsoft Authenticator

Все онлайн-приложения Microsoft, в том числе система Windows, защищены паролем для входа. Из-за повсеместного использования данных для входа они могут бы распознаны различными программными шпионами. Существует несколько основных типов вирусов, одним из которых является ПО «SpyWare». Скрипт незаметно для пользователей поселяется в компьютере и выслеживает все его действия. Эту информацию червь успешно передаёт своему владельцу через Интернет. В результате этого могут быть «подсмотрены» пароли для входа на порталы и сайты, которые посещает жертва.

Даже если некоторые данные для входа смогут просочиться в Интернет, то злоумышленник не сможет получить доступ к аккаунту Microsoft, который будет защищён Authenticator. Так как для входа понадобится отпечаток пальца или скан лица настоящего владельца аккаунта. Приложение является очень простым и надёжным помощником в организации безопасности собственного рабочего пространства в сети. Кроме возможности авторизации в нём больше нет никаких функций.

При этом если вы обеспокоены тем, что и к вашему мобильному устройству могут получить доступ другие пользователи, на вход в приложение можно установить пароль. Или скрыть его из общего списка приложений вашего телефона.

Как настроить Authenticator

Принцип входа в свой аккаунт Microsoft универсален для всех приложений и сервисов этой компании. После перехода на главное окно одного из них, приложение требует данные для входа. Но если приложение не настроено, то аутентификация работать не будет. Необходимы дополнительные действия, чтобы усилить защиту аккаунта.

Теперь ваше приложение будет поддерживать вход без пароля. Способ открытия учётной записи будет зависеть от того, какой тип входа вы выбрали. Примечательно, что данное приложение можно использовать на любых других сервисах, где поддерживается авторизация такого типа. Например, это можно сделать в Discord, если в настройках своего аккаунта включить функцию двухфакторной аутентификации. Хотя приложение будет показывать функцию от Google, Authenticator тоже подойдёт для этого.

Рекомендации по созданию пароля для аккаунта

Любой пароль должен состоять из разных символов: цифр, знаков, букв. При этом иногда используют даже разные языки.

Символов должно быть минимум 8. Используйте разный регистр букв: а, А. Организуйте простое и надёжное хранилище ваших паролей. Купите отдельную SIM-карту для регистрации на сайтах и привязки к банковским картам.

Microsoft разрабатывает новый менеджер паролей, который поддерживает синхронизацию между Edge, Google Chrome и мобильными устройствами на iOS и Android. Предварительная версия менеджера паролей встроена в бесплатное приложение Microsoft Authenticator, которое используется для многофакторной аутентификации. Как и другие менеджеры паролей, приложение поддерживает автозаполнение паролей в приложениях и на сайтах в браузерах на устройствах iOS и Android.

Пароли синхронизируются из базы Microsoft Edge и могут использоваться на разных устройствах, подключенных к одной учетной записи Microsoft. Поддерживается синхронизация паролей с Google Chrome с помощью расширения Автозаполнение Microsoft. Синхронизация выполняется для всех паролей, сохраненных в учетной записи Microsoft.

Еще в прошлом году появились слухи, что Microsoft занимается разработкой полноценного менеджера паролей для пользователей подписки Microsoft 365. Функция автозаполнения будет полезна для пользователей учетной записи Microsoft, работающих на нескольких устройствах, но полноценный менеджер паролей, такой как Sticky Password, 1Password или LastPass, является более предпочтительным вариантом.

Новая функция автозаполнения паролей уже доступна в приложении Microsoft Authenticator. Вам нужно будет переключить средство автозаполнения в настройках устройства iOS или Android. Автозаполнение работает только с пользовательскими учетными записями Microsoft и отключено для корпоративных пользователей, которые используют приложение для входа по телефону или для многофакторной аутентификации. Компаниям необходимо дополнительно подключать опцию автозаполнения для корпоративных пользователей Microsoft Authenticator.

Как включить автозаполнение паролей в Microsoft Authenticator

Чтобы использовать новую функцию в Microsoft Authenticator, вам нужно включить опцию Автозаполнение в разделе Бета-версия настроек приложения, выполнив следующие шаги:

- Откройте приложение Microsoft Authenticator.

- Перейдите в Меню > Параметры, а затем в разделе Бета-версия включите параметр Автозаполнение, как показано на скриншоте ниже:

- После того, как вы включите параметр Автозаполнение, вы получите доступ к разделу Пароли, в котором перечислены все ваши сохраненные учетные данные.

- Теперь необходимо задать Microsoft Authenticator в качестве поставщика автозаполнения по умолчанию на мобильном устройстве.

- Для этого выполните следующие действия для вашего типа телефона:

- iOS: Откройте меню Настройки. Выполните поиск по запросу «Автозаполнение паролей». Выберите «Автозаполнение паролей» и на следующем экране выберите Authenticator.

- Android: Откройте меню Настройки. Выполните поиск по запросу «Сервис автозаполнения». Выберите «Сервис автозаполнения» и на следующем экране выберите Authenticator.

![]()

- Теперь Microsoft Authenticator будет настроен в качестве менеджера паролей вашего мобильного устройства.

Если вы не видите параметр «Автозаполнение» в Microsoft Authenticator, посетите Google Play и Apple App Store и установите новейшую версию приложения.

![Одноразовый код Microsoft Authenticator]()

Всегда требуется небольшая уборка дома, прежде чем вы сможете восстановить свои коды аутентификации из Microsoft Authenticator. Процесс состоит из трех основных частей: Включение резервного копирования в облако, удаление существующих сеансов Microsoft Authenticator, а затем восстановление учетной записи.

Итак, приступим.Шаг 1. Настройте облачное резервное копирование для Microsoft Authenticator

Это то, что вам нужно сделать в тот момент, когда вы начнете использовать Microsoft Authenticator, потому что именно из резервной копии вы сможете восстановить все свои учетные записи. Если вы читаете это и уже потеряли доступ к своему приложению для аутентификации (старый телефон) перед настройкой резервного копирования в облако, то, к сожалению, вам придется вручную восстановить свои учетные записи и снова настроить двухфакторную аутентификацию.

Будет проще, если вы сохраните копию кодов восстановления, которые обычно предлагаются поставщиками учетных записей при настройке многофакторной аутентификации. Если у вас нет кодов восстановления, не беспокойтесь, вы все равно можете восстановить свои учетные записи, следуя процедуре, предоставленной соответствующим поставщиком учетных записей, разные службы имеют разные процедуры для восстановления учетных записей.

Если вам повезло, что у вас все еще есть старое приложение-аутентификатор с кодами, вот как вы можете настроить облачное резервное копирование:

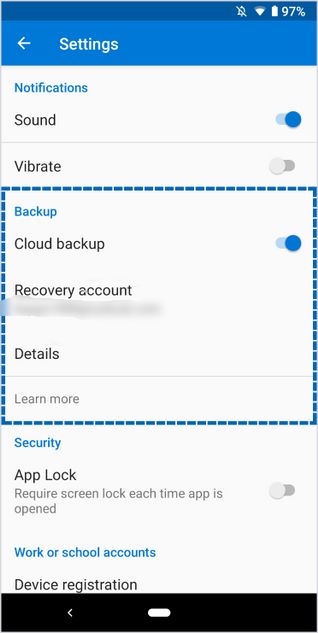

Для пользователей Andriod:

![Включение резервного копирования в облако]()

- Операция требует, чтобы ваш телефон работал под управлением Android 6.6.0 или более поздней версии.

- Вы также должны иметь личную учетную запись Microsoft. Это используется для хранения резервных копий в облаке.

- Откройте меню приложения в правом верхнем углу и нажмите Настройки.

- Перейдите в раздел «Резервное копирование» и включите резервное копирование в облачное хранилище, включив переключатель.Включение резервного копирования в облако

- Подтвердите учетную запись восстановления, отображаемую по адресу электронной почты.

- После включения резервного копирования в облако резервные копии всегда будут сохраняться в вашей учетной записи.

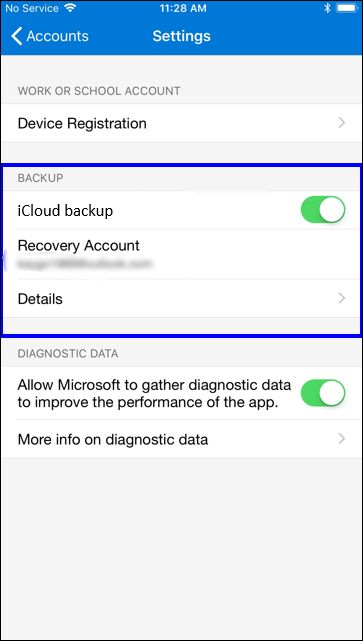

Для пользователей iPhone:

![Включение резервного копирования в облако на iPhone]()

- IPhone под управлением iOS 5.7.0 или новее.

- Учетная запись iCloud вместо учетной записи Microsoft, которая будет использоваться для хранения

- Откройте меню приложения в правом верхнем углу и откройте настройки приложения.

- Перейдите в раздел «Резервное копирование» и включите резервное копирование в облачное хранилище, включив переключатель.Включение резервного копирования в облако на iPhone

- Ваша учетная запись iCloud будет использоваться в качестве учетной записи восстановления.

Коды, резервные копии которых были созданы с iPhone, не могут быть восстановлены с телефона Android или наоборот. В таком случае вам нужно будет вручную восстановить свои учетные записи у соответствующих поставщиков учетных записей.

Шаг 2: Удаление существующего сеанса Microsoft Authenticator

Для восстановления кодов из учетной записи Microsoft необходимо, чтобы в вашей учетной записи не было другого телефона. Это означает, что у вас не может быть двух телефонов с вашей учетной записью Microsoft Authenticator, как в некоторых других приложениях для аутентификации.

Если вы не удалите свою учетную запись на предыдущем телефоне, резервная копия будет заменена данными нового телефона, что означает, что вы потеряете все учетные записи, которые были у вас на старом телефоне.

Выполните следующие действия, чтобы удалить любой существующий сеанс вашей учетной записи:

Для пользователей Android:

Для этого вам потребуется выйти из своей учетной записи Microsoft на телефоне с помощью приложения, которое вы использовали ранее.

Если в вашей учетной записи Microsoft настроена двухфакторная аутентификация, вам потребуется приложение для входа, выполните следующие действия, чтобы войти в систему без приложения, потому что у вас нет приложения:

Для пользователей iPhone:

Выполните следующие действия, чтобы удалить старый iPhone из iCloud:

Шаг 3. Восстановление кодов в Microsoft Authenticator

Поскольку конфликтов между старыми и новыми облачными резервными копиями не возникнет из-за удаления предыдущих телефонов, учетная запись готова к восстановлению.

![Восстановление кодов]()

- Загрузите Microsoft Authenticator из Google Play Store или App Store

- Не входите в свою учетную запись Microsoft, когда на экране приветствия приложения будет предложено сделать это, вместо этого нажмите Пропустить.

- Пропустите все следующие экраны, пока не дойдете до экрана, показанного ниже, на котором вы начнете процесс восстановления.

- Нажмите «Начать восстановление» и введите учетные данные своей учетной записи (учетные данные Microsoft для пользователей Android и учетные данные iCloud для пользователей iPhone).Восстановление кодов

- Следуйте инструкциям мастера восстановления, и после завершения восстановления вы увидите все свои существующие учетные записи, перечисленные в приложении.

Восстановление кодов для работы или учебы

Для восстановления рабочих или учебных учетных записей может потребоваться дополнительная проверка, поскольку предыдущий телефон привязан к учетной записи организации.

Несмотря на то, что восстановление кодов подтверждения возможно, важно сохранить копию кодов восстановления, предоставленных поставщиками учетных записей при настройке многофакторной аутентификации.

Они могут быть очень полезны, если по какой-то причине вы не можете получить доступ к облачным резервным копиям, например, если вы случайно удалили резервную копию или потеряли свой телефон перед настройкой облачного резервного копирования.

Читайте также: