Кто видит мой телефон в аське

Но говорить о возрождении ICQ сейчас, считают ветераны рунета, несколько странно.

Престижные номера и личная жизнь

Аська, ВК, майл принадлежат мегафону. Собственно причины блокировки телеграмма не совсем наверное в террористах.

В телеграмму, в котором нет рекламы и музыка бесплатна и в фоне и в кеше, стали все валить с платного ВК. Он стал обречен.

qip 2005. альтернативный icq клиент такой есть. как мне нравилось им пользоватьсяЯ всё понимаю - аська ностальгия, студенчество, заря мобильного интернета (для меня). Но какого х.я даже федеральные каналы её сейчас пихают (вчера по России 24)? Причём отзывы некогда хороших экспертов на уровне деградантов. Вдруг аська стала так нужна и передовая. На майле встретил эту статью, специально заглянул в отзывы - одна похвальба, хотя раньше там же эту аську кто только не хаял. Я не знаю, как там сейчас выглядит клиент аськи, но что-то мне влом ставить ещё один месенджер на телефон (бедный аккумулятор) у меня и так уже Вотсапп (в котором почти все нужные контакты) и скайп (не нравится, но нужен). Может просто перестанете блокировать всё подряд и за меня решать чем мне пользоваться?

В 2018 пользоваться незащищённым асечным протоколом, ну такое себеа еще джаббер и ирку. эх, ностальгия

Потому что некоторые фирмы только одно: жрать. И в этом безумном стремлении жрать, набить баблом свою бездонную глотку не понимают они, что пожирают не только яйца, но и кур, и даже насесты и стены курятника, оставляя после себя голые скалы.

У меня шестизнак)) 476-794)

Непонятно, с чего такая истерия? Мессенджеров вокруг как говна за баней, хоть жопой жри.Ветераны Рунета. как звучит-то.

Миранда, Мандарин, имо.

Мишустин утвердил новые правила идентификации пользователей мессенджеров

Премьер-министр Михаил Мишустин подписал постановление правительства, которым утвердил правила идентификации пользователей мессенджеров. Этот документ пришел на смену постановлению от 27 октября 2018 года №1279, которое теперь утратило силу

Скачала из магазина аську ICQ на ультрабук с 8 виндой, после этого я нахожусь в сети уже 8 дней. Не помогло даже удаление этой аськи. Прежде такое бывало на андроиде, но после 2 дней онлайн, я выходила из сети. Что делать?

Здравствуйте, не могу игнорить пишут

Скажите, если собеседник в списке невидящих, он точно никак не может это узнать? Или все же есть способы какие-то?

У меня ICQ Mobile v2.0, я со своего телефона нажала на функцию "удалить себя" у другого пользователя, в итоге он остался у меня в контактном листе, а я у него теперь всегда в офф-лайне, всегда красный значок. Как его вернуть обратно? Чтобы он мог видеть меня он-лайн? Он уже пробовал удалять меня и добавлять заново, и авторизацию я его подтверждала.

Моя знакомая сказала, что когда входит в свою аську, ей высвечивается лист в аське. знаете ли вы. в нем все мои и чужие контакты! Я не желаю, чтобы мои контакты видел кто-то еще. Как сделать приватность?

Здравствуйте! Как в агенте на айфоне вернуть контакт из списка игнорируемых?

Месяц не пользовалась аськой, сейчас зашла в нее снова на новом компе, но почему то не вижу всех тех, кто был у меня в контакте. Почему и как увидить полный список контактов.

Месяц назад внесла один контакт в список невидящих, так надо было, сейчас пытаюсь вывести этот контакт из этого списка, но он снова туда попадает при выключении-включении аськи. В чем проблема?

Заранее спасибо.

Как человек восстановить из списка невидящих а то я пробую а потом при выключени и повторном включении аськи он опять в списке невидящих.

Если чел занес меня в игнор, то я могу видеть когда он в сети, а когда нет?

Скачала на Nokia 5800 ICQ для Symbian Touch? Все работает все хорошо. Только я не знаю как удалить контакты из моей аськи. Подскажите пожалуйста( Спасибо.

Чем отличается глобальный онлайн статус от глобального приватного статуса? Которым из них лучше пользоваться, чтобы быть видимой не для всего списка. Заранее спасибо за ответ. У меня QIP 2012

Стоило один раз зайти в аську с айфона, после этого со своего телефона нокиа когда я сижу в аське, выходя из нее у других я остаюсь в сети. Таким образом я уже в аське нахожусь с 9 апреля, а сегодня уже 12! Что за чушь и как с эти бороться!

Эх, вот это ностальгия! Скачали мессенджер и поняли, что с тех давних пор изменилось ВСЁ.

Я уверен (и надеюсь), что у большинства наших читателей в какой-то момент была своя «аська». Кто-то имел супер-ЭЛИТНЫЙ 5-значный или 6-значный номер и страшно им гордился.

А кто-то, как я, просто общался в этом настоящем мессенджере будущего и чувствовал себя на острие прогресса.

Время то давно ушло, но ICQ остался. Многие вещи заставили нас перейти на другие мессенджеры, и про «асю» мы забыли. А зря, потому что она выросла, похорошела и вообще стала совсем другой.

Как по мне, эти изменения ей к лицу. К 20-летию ICQ мы вспомнили, что было давно и посмотрели, что есть у сервиса сегодня. Стоит ли его ставить и пробовать влюбиться заново? Читаем.

Немного истории. Как всё было совсем недавно

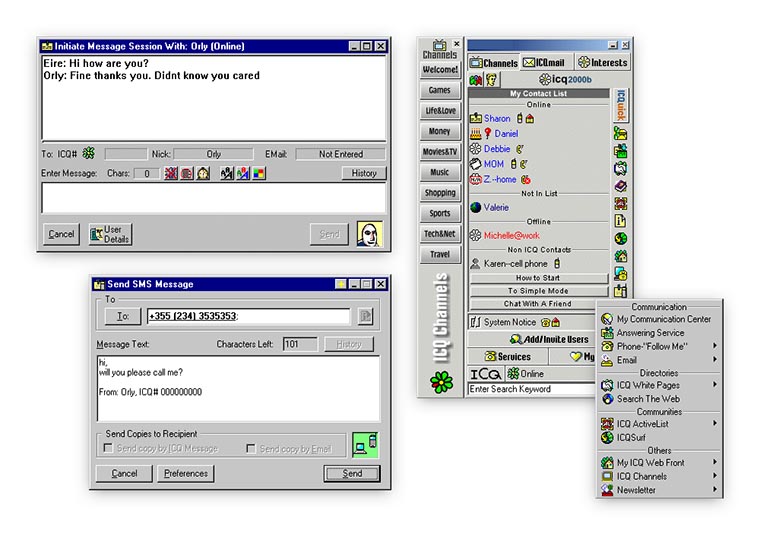

Около 15 лет назад общение в Интернете серьезно отличалось от сегодняшнего. У нас не было в руках мощнейших смартфонов и отсутствовал мобильный Интернет, мы переписывались со знакомыми, используя стационарные компьютеры и кнопочные телефоны.

Судьба ICQ непростая, были взлеты и падения. Так, в 2005 году общее число пользователей дошло до отметки в 500 млн.пользователей, но со временем ситуация стала меняться. Основная программа стала громоздкой и напичканной рекламой, появились сторонние клиенты, которые использовали тот же протокол (Miranda, QIP).

Серьезный удар по позициям ICQ нанесли активно развивающиеся соцсети, многие пользователи стали общаться исключительно там.

Мы решили разобраться, что представляет из себя ICQ сегодня и можно ли ей пользоваться.

1. Универсальность, общаться можно где угодно

Как и прежде, каждому пользователю присваивается UIN (Universal Internet Number). Соответственно, авторизоваться можно как с его помощью, так и через email или номер мобильного. К сожалению, я не смог восстановить данные своего древнего аккаунта из 2000-х, пароля я не вспомнил, на секретный вопрос ответить тоже не смог.

Пришлось регистрироваться заново. Все элементарно и не отличается от действий в Telegram.

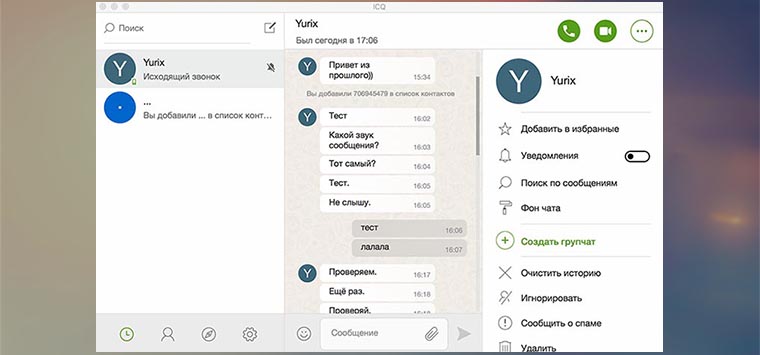

Также, как и в любом современном мессенджере, прямо в «аське» можно позвонить или сделать видеозвонок. Все звонки в ICQ защищены end-to-end шифрованием.

2. Уведомления, давно забытый звук еще можно услышать

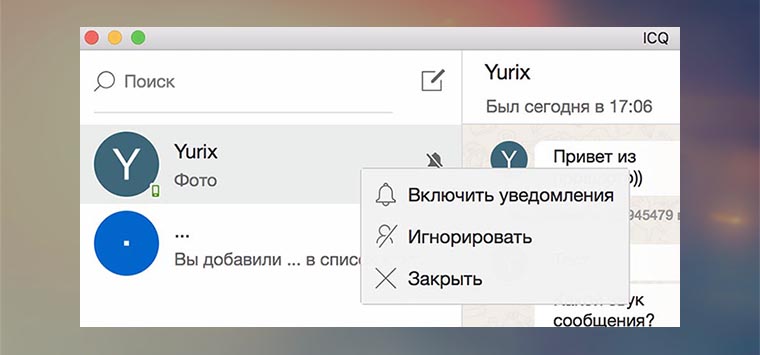

Версия для Mac

Программа просит доступ к адресной книге в iPhone и сообщает кто из друзей совсем старый динозавр пользуется ICQ.

Конечно мы услышим знаменитый звук уведомлений (о-О-у!), он работает во всех версиях.

3. Привычный интерфейс, современный и удобный

Версия для Mac

Программа встречает знакомым интерфейсом. Но знакомым нам не по «аське», а по любому стандартному современному мессенджеру. Слева меню со всеми контактами, справа основной чат с конкретным пользователем. Есть легкая логичная кастомизация – избранные контакты, различные фоны. Все как у людей, одним словом.

Радует предельная логичность всего меню, искать необходимые пункты вообще не приходится. Все под рукой.

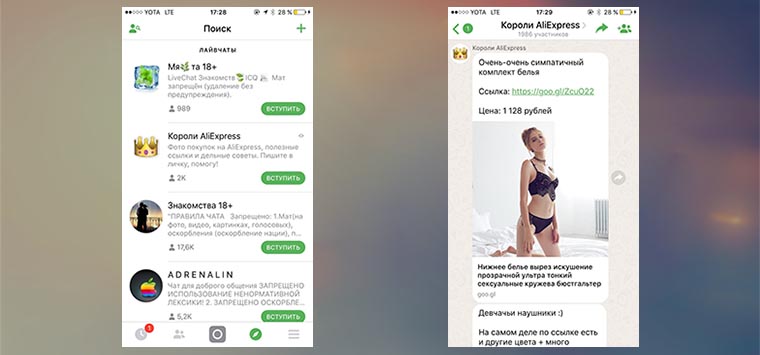

4. Групповые чаты, общайся со всем миром

Версия для iPhone

Общаться можно не только тет-а-тет, но и большой компанией. Добавил всех в одну группу и решаешь поставленный вопрос, например, где провести компанией Новый год? Просто и удобно.

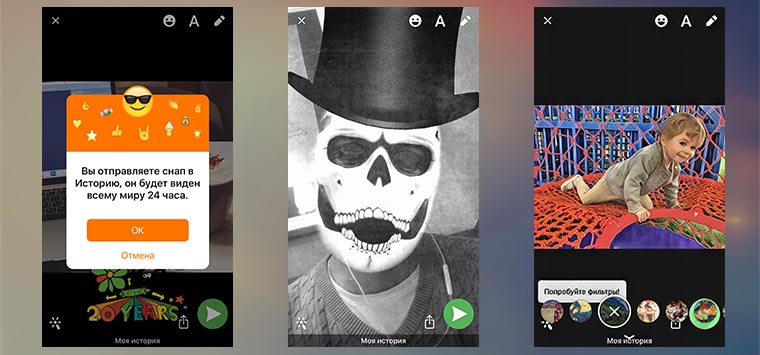

5. Снапы – фоткай и делай истории

Версия для iPhone

Пожалуй, самое интересное нововведение современной «аськи» это так называемые снапы. Это временные фотопубликации, они появились тут даже раньше, чем похожая фича Stories в Instagram.

«Аська» также предлагает обработать медиафайл в собственном редакторе с помощью нейросетей. Новомодная фишка, многим нравится. Кроме того, есть аналог MSQRD со своим собственным блэкджеком и шлюхами списком фирменных масок от зайчиков до терминатора.

Самые популярные снимки попадают в список лучших снапов на соответствующую страницу приложения. Можно прославиться.

Что в итоге?

Как ни странно, сегодня им пользуются не только «олдовые» юзеры интернета, но и молодёжь, разочарованная глюками Skype и ограничениями Telegram и Whatsapp. Многое из того, что сегодня есть в ICQ, невозможно больше нигде.

Между прочим, 15 ноября 2016 года легендарному мессенджеру исполнилось уже 20 лет. Он жив, надежно работает и не перестает развиваться. Удивительное рядом. Настоящая история Интернета, к ней нужно хотя бы раз прикоснуться – скачать легенду можно абсолютно бесплатно на официальном сайте мессенджера.

(19 голосов, общий рейтинг: 4.58 из 5)

Современные технологии не только предоставляют своему пользователю богатые функциональные возможности. Они также становятся инструментом, позволяющие сторонним людям тайком следить за нами, фиксируя наши перемещения, разговоры, посещаемые сайты и осуществляемые платежи. Ежедневно пользуясь своим мобильным, мы можем даже не догадываться, что являемся объектом слежки, инструментом которой является наш девайс. Может ли кто-то удаленно подключиться к вашему мобильному телефону невидимо и без ведома? Как это определить и устранить стороннее вмешательство? Расскажем об этом в нашем материале.

Признаки стороннего подключения к телефону

Функционал сегодняшнего смартфона даёт злоумышленникам богатые возможности для взлома системы телефона и получения доступа к её данным. После взлома телефона его можно настроить нужным злоумышленнику образом, и девайс будет пристально следить за нами, отправляя важные данные третьим лицам. При этом пользователь может даже не догадываться, что его телефон стал инструментом слежки.

Тем не менее существуют признаки, которые могут сигнализировать о взломе вашего устройства и чужеродной активности. Они следующие.

Повышенное использование данных на устройстве

Вы можете заметить, что потребляемый вашим устройством ежемесячный объём данных слишком велик. К примеру, если вы используете интернет на телефоне очень редко и преимущественно для мессенджеров, то потребление траффика размером в гигабайты может навести на мысли о стороннем вмешательстве. Шпионские программы могут использовать значительный объём данных для отправки собранной информации с вашего смартфона.

Что делать, если телефон активен в режиме ожидания

Экран вашего телефона не должен светиться в режиме ожидания. Если он светится, издаёт странные звуки или шумы, то это может означать, что с телефоном что-то не так.

Внезапная перезагрузка мобильного устройства как признак подключения

Если ваш мобильный перезагружается без очевидной причины, то вполне возможно, что кто-то имеет удалённый доступ к вашему телефону. И может подключиться к нему без вашего ведома.

Откуда появляются странные звуки во время разговора

Современные телефонные сети имеют сильный сигнал и стабильное соединение. Возникающие во время разговора щёлкающие звуки или далёкие голоса, прерывающие ваш разговор – ненормальны. Если вы слышите такие голоса, тогда существует вероятность, что ваш телефон прослушивается.

Ухудшенный срок службы батареи мобильного телефона

Важным признаком наличие шпионского софта на вашем смартфоне является внезапное падение производительности его аккумулятора. Шпионские программы отслеживают ваши действия и отправляют записи на стороннее устройство. Они делают записи с помощью камеры и динамика, на что уходит существенная часть заряда батареи.

Если вы не уверены, старый ли это аккумулятор или шпионский софт, просто проверьте это, подключив к телефону новую батарею. Если расход по-прежнему аномален – вероятно, причиной служат шпионские приложения.

Повышение температуры аккумулятора в режиме ожидания

Данный признак является одним из наименее очевидных, так как повышение температуры батареи может быть связано с различным набором технических проблем.

Однако если вы ранее не сталкивались с повышением температуры батареи, редко пользуетесь телефоном и при этом батарея остаётся тёплой, то это может быть вызвано шпионским софтом.

Увеличенная продолжительность отключения

Как известно, телефон закрывает все активные приложения и процессы в случае, если вы решите его отключить. Если же на вашем смартфоне работают шпионские программы, вашему телефону понадобится больше времени для своего выключения. Устройству понадобится отменить все действия по передаче шпионских данных и прекратить свою работу.

Потому если ваш телефон начал существенно медленнее выключаться, будет необходимо насторожиться и подумать над причинами дисфункции.

Проблемы с отключением телефона, если к нему кто-то подключается

Если у владельца смартфона возникают трудности с отключением гаджета, это может служить признаком взлома девайса. Обычно шпионский софт работает в фоновом режиме, и может мешать полному отключению устройства.

Новейшие смартфоны оснащены мощным аппаратным программным обеспечением. Если вы замечаете, что ваш мобильный внезапно стал работать существенно медленнее, это может означать, что он контролируется, и контролируется удалённо.

Можно ли взломать смартфон и как это сделать

Существует разнообразие способов получить доступ к вашему телефону без вашего ведома. Ниже мы разберём самые распространённые из них, а также покажем, как их можно устранить.

Каким образом защитить себя от нелегального подключения

Поскольку для установки шпионских приложений часто требуется физический доступ к телефону, установка пароля на телефон существенно снижает вероятность стороннего доступа к устройству. Поскольку шпионские программы часто устанавливает кто-то из близких, выберите код доступа, который никто не угадает.

Также выполните следующее:

Телефоны на базе ОС Андроид могут стать жертвой текстов со ссылками на загрузку вредоносных приложений (такие действия не характеры для невзломанного iPhone, который не может загрузить ничего помимо AppStore). Однако ОС Андроид предупредит вас, когда вы попытаетесь загрузить неофициальное приложение, и спросит у вас разрешения на его установку. Рекомендуем не игнорировать данное предупреждение и отказаться от установки подозрительного софта.

Как защитить себя, если есть подозрения, что кто-то подключается к вашему мобильному телефону:

Несанкционированный доступ к аккаунту Гугл или iCloud без ведома владельца

Кроме того, взломанная учетная запись Google означает взломанный Gmail, основной адрес электронной почты для многих пользователей.

Доступ к основному электронному письму может привести к взлому с эффектом домино всех учетных записей, с которыми связана электронная почта. От вашей учетной записи Facebook до учётки на сайте вашего мобильного оператора. Это открывает доступ к тотальной краже личных данных, чреватой весьма грустными последствиями.

Как защитить себя от такого взлома:

- Создайте надежный пароль для этих ключевых учетных записей (и, как всегда, вашей электронной почты);

- Включите уведомления о входе в систему, чтобы знать о входе с новых компьютеров или мест;

- Задействуйте двухфакторную аутентификацию, чтобы даже если кто-то узнает ваш пароль, он не сможет получить доступ к вашей учетной записи без доступа к вашему телефону.

Взлом Bluetooth на телефоне без ведома абонента

Любое беспроводное соединение может быть уязвимо для киберслежки. Ранее специалисты обнаружили уязвимость в ОС Андроид 9 и более старых системах. Такая уязвимость позволяла хакерам тайно соединиться с вашим телефоном без вашего ведома, и собирать данные с вашего устройства.

Хотя уязвимость была исправлена в позднейших обновлениях безопасности, злоумышленники могут взломать ваше соединение Блютуз с помощью других уязвимостей. Или обманом заставив вас соединиться со своим устройством, присвоив ему другое имя (например, AirPods или другое универсальное имя). После такого подключения ваша личная информация окажется под угрозой.

Как защитить себя от такого подключения без ведома хозяина устройства:

- Включайте блютуз только тогда, когда вы действительно его используете;

- Не подключайте девайс в общественных местах, чтобы не стать жертвой злонамеренных запросов на сопряжение;

- Всегда загружайте обновления безопасности, чтобы исправлять уязвимости, как только они обнаруживаются.

Замена SIM-карты на мобильном телефоне

Злоумышленники могут позвонить операторам сотовой связи, изображая себя как законных клиентов, учётные записи которых заблокированы. Предоставив оператору украденную информацию, они могут перенести номер телефона на своё устройство, и использовать его для захвата чужого онлайн-аккаунта.

Как защитить себя:

- Не используйте угадываемые числа для PIN-кода оператора связи - например, день рождения или дни рождения в семье, которые можно найти в социальных сетях.

- Выберите приложение для аутентификации, такое как Authy или Google Authenticator, вместо SMS для двухфакторной аутентификации;

- Используйте надежные пароли и многофакторную аутентификацию для всех своих учетных записей в Интернете, чтобы минимизировать риск взлома.

Взломанная камера мобильного устройства

Поскольку видеозвонки становятся все более распространенными, это подчеркивает важность защиты компьютерных веб-камер от хакеров. Например, сбой в приложении камеры Андроид позволил бы злоумышленникам записывать видео, красть фотографии и данные геолокации изображений.

Как защитить себя:

-

Всегда загружайте обновления безопасности для всех приложений и вашего устройства.

Приложения, запрашивающие слишком много разрешений

Хотя многие приложения запрашивают разрешения с целью сбора данных, некоторые из них могут быть особенно вредоносными, особенно если они загружены из неофициального источника Такие приложения запрашивают навязчивый доступ ко всему, от вашего местоположения до камеры телефона.

Как защитить себя, если кто-то пытается подключиться без вашего ведома к смартфону:

- Просматривайте запрашиваемые разрешения и избегайте загрузки приложений, которые запрашивают больший доступ, чем им необходимо для работы;

- Если кажется, что разрешения приложения соответствуют его функциям, проверяйте отзывы о приложении в Интернете;

- Для ОС Андроид загрузите антивирусное приложение, такое как McAfee или Bitdefender, которое будет сканировать приложения перед загрузкой, а также отмечать подозрительную активность в уже установленных приложениях.

Отслеживание телефона через открытые сети Wi-Fi без ведома владельца

Если вы видите публичную сеть Wi-Fi без пароля, лучше не используйте её для выхода в Интернет. Злоумышленники в незащищенной сети вай-фай могут просматривать весь ее незашифрованный трафик, и легко подключиться к вашему мобильному телефону без вашего ведома.. Также они могут перенаправлять вас на похожие банковские сайты или сайты электронной почты, предназначенные для захвата имени пользователя и пароля.

Как защитить себя:

Видео-инструкция

Выше мы рассмотрели причины и способы, по которым кто-то может легко подключиться к вашему мобильному телефону абсолютно без вашего ведома. Разнообразие способов делает последнее довольно трудно отслеживаемым. Тем не менее, использовав перечень лакмусов, описанных нами, вы сможете идентифицировать слежку, и избавиться от неё.

Читайте также: