Как восстановить аккаунт на гидре без pgp ключа с телефона

Почему интернет не безопасен?

Когда пользователь заходит на сайт или ищет информацию через стандартные браузеры (Google Chrome, Firefox и другие) без дополнительных средств, запрос сначала направляется провайдеру, который раздаёт интернет. Провайдер подчиняется законам страны, поэтому заблокированные правительством сайты не открываются через обычные браузеры. То есть, запрос поступает провайдеру, а он обязан отказать пользователю в доступе на запрещённый ресурс.

Но главная опасность в другом: интернет и анонимность постепенно перестают быть синонимами. Серверы по всей стране значительно расширились, чтобы соответствовать требованиям по хранению персональных данных пользователей, как этого требует Федеральный закон №242 от 21 июля 2014 года (вступил в силу в 2016 году, текст закона по ссылке). Это значит, что вся информация о наших действиях в интернете хранится у провайдера в течение года. Органам даже не требуется решение суда, чтобы оперативно получить эти данные от провайдера.

Трафик от мессенджеров (WhatsApp, Viber, Telegram и другие) также хранится у провайдеров. Однако переписка в них зашифрована, и предполагается, что прочитать её не могут те, кому не положено. В связи с этим уже стало понятно, какие из них готовы выдавать своих пользователей, а какие нет. Некоторые мессенджеры небезопасны с этой точки зрения.

VPN

Верная помощь для доступа к заблокированным сайтам и защита передаваемой информации при подключении к интернету.

ВПН-сервер — это бесплатный (за счёт рекламы) или платный сервис, который за 100-500 рублей в месяц даёт вам подключаться к интернету через него.

Во-первых, провайдер не видит, куда вы ходите в интернете, потому что теперь ваш компьютер не обращается к сайтам напрямую, но просит это делать ВПН-сервер. Поэтому вы имеете доступ к сайтам, заблокированным провайдером (торрент-трекеры, бесплатные книги, "экстремистские материалы", информация о веществах).

Во-вторых, всё, что вы передаёте ВПН-серверу (и всё, что он приносит вам из интернета) — зашифровано, поэтому никто посередине цепочки не может прочитать: что вы пишете, читаете, куда заходите, что скачиваете, ваши логины / пароли и данные банковских карт — теперь это может увидеть только тот, от кого / кому это было отправлено (сайт, где вы сидите) и сам ВПН-сервис.

Под VPN ваши данные и реальное местоположение скрыты надёжно, однако есть угрозы: 1) сам ВПН-сервис (может читать ваши данные и знает кто вы) и 2) хакер, подключившийся к соединению где-то между вами и сайтом, который вы посещаете, может делать вид, что он и есть этот сайт.

По пункту №1: Не пользуйтесь ВПН, находящимся в РФ. Лучше — ВПН из стран вроде Панамы, Коста-Рики, Белиза.

По пункту №2: Просто обращайте внимание на предупреждение браузера про устаревший / несоответсвующий / отсутсвующий сертификат — это может означать, что вместо сайта с вами "общается" злоумышленник.

Не используйте ВПН с протоколом PPTP (он уязвим к хакерским атакам), ваш выбор — OpenVPN или L2TP/IPSec. Чтобы начать, забейте в поиске "купить впн".

Подробная инструкция по подключению ВПН и правильному использованию: Windows Android iOS Mac OSX на роутере

Tor Browser

Это специальный браузер, который для использования нужно лишь скачать. Он тоже обеспечивает как вашу анонимность (нельзя связать вашу деятельность в сети и реальный компьютер), а также шифрует данные — но есть отличия.

Трафик тоже шифруется и идёт в сеть не через один промежуточный сервер, а через три. Провайдер и первый узел (сервер) знают лишь, что с вашего IP-адреса используют ТОР, и больше ничего. Второй узел вообще ничего не знает, а вот третий (на выходе из сети ТОР) знает, на какой сайт заходите и что там делаете (пароли, что пишете и смотрите и т.п.) — и сам сайт тоже знает, но они не знают, кто вы такой.

Преимущество по сравнению с ВПН — вашу анонимность раскрыть сложнее, а вот украсть личные данные (что смотрите и пишете, пароли и пр.) — легче. Владельцы ВПН знают и кто вы, и что делаете, а выходные узлы ТОР, провайдер в регионе того узла и нужный вам сайт — только что делаете. Т.е. в сравнении с ВПН, больше людей могут смотреть то, что вы отправляете нужному сайту, а он шлёт вам: выходной узел ТОР или провайдер в его стране могут оказаться недобросовестными — они могут использовать ваши логины / пароли, например (узлы ТОР в этом смысле надёжнее провайдеров — создатели ТОРа постоянно инспектируют их).

Кстати, ваш местный провайдер не знает, что вы делаете, но знает, что вы используете ТОР — и может пытаться заблокировать его работу.

[Как обойти блокировку ТОР: Tor Browser iOS]

2FA и PGP

Об этих способах защиты у нас есть отдельные статьи, поэтому остановимся на них совсем кратко.

2FA (двухфакторная аутентификация) — дополнение к вашему паролю для входа на ресурс, поддерживается многих сайтах, в том числе на Гидре.

По сути вам надо ввести помимо капчи, логина и пароля актуальный код, который постоянно обновляется в специальном приложении на смартфоне или планшете. Это позволяет защитить аккаунт двойным способом: даже если кто-то уведёт ваши данные, он не сможет авторизоваться без доступа к вашему телефону/планшету. Из минусов — в случае кражи/потери устройства, восстановить доступ к аккаунту будет невозможно. Однако есть при этом у вас в аккаунте указан публичный PGP-ключ, восстановить доступ получится с его помощью.

Двухфакторная аутентификация может быть не только в виде дополнительного кода, но также в виде ключа PGP (можно выбрать оба способа сразу или только один из них). Принцип работы PGP-ключа рассказан в статьях Дополнительная безопасность при общении и Безопасность: как пользоваться PGP-ключом.

Важно напомнить, что указанный вами на Гидре в личном кабинете публичный ключ pgp невозможно поменять! Поэтому не теряйте пароль от приложения gpg4usb, ведь тогда в случае 2FA с помощью PGP вы не сможете восстановить доступ к аккаунту. Это сделано для нашей безопасности, чтобы никто не смог обманом получить данные.

Безопасность — достижима. VPN и TOR не идеальны, но усилия, нужные для вычисления пользователя довольно велики, и если вы — не очень интересная личность, их вполне достаточно.

Наверняка многим из вас знакомы работы Филиппа Циммерманна, а в частности, самая известная из них — PGP (Pretty Good Privacy — Почти Полная Конфиденциальность), опубликованная в далеком 1991 году. Изначально PGP как пакет программного обеспечения предназначался для шифрования электронной почты и до сегодняшнего момента алгоритм(ы) шифрования, заложенные в PGP еще не были взломаны.

В этом году PGP исполняется 30 лет и в связи с этой знаменательной датой я с вашего позволения напишу свой опыт взаимодействия с PGP в качестве основы для менеджера паролей.

Небольшая ремарка: PGP был отжат корпоратами и стал проприетарным, а альтернативная версия с открытым исходным кодом стала носить имя GnuPG (сокр. GPG). Далее в этой статье буду пользоваться аббревиатурой GPG.

Каждый из вас наверняка пользуется менеджером паролей, а если не пользуется, то точно слышал об этом.

Если у вас нет менеджера паролей, то вы наверняка:

- запомнили пару десятков паролей с изменяющейся структурой мастер-пароля и вам хватает

- количество сервисов и вариативности пароля не достигло предела :)

- не заботитесь об анонимности и приватности (не знаете, для чего это нужно)

- не знаете как выбрать из многообразия парольных менеджеров

▍У меня было несколько требований:

- менеджер паролей должен быть OpenSource с внушительным Community

- поддерживать бесшовную синхронизацию и кроссплатформенность

- иметь возможность хранения всей базы паролей на своем сервере/локальном компьютере/флешке/диске

- возможность делать быстрый backup паролей

- сильное шифрование без бэкдоров

- возможность выбора алгоритма или связки алгоритмов шифрования

- легкая и понятная структура хранения паролей с категоризацией

▍Что такое PASS

Может хранить в зашифрованном виде не только логины/пароли, но и любую текстовую информацию.

Шифрование всей информации производится с помощью GPG, запросы паролей осуществляет gpg-agent, за контроль версий и поддержку удаленного репозитория отвечает Git, а сама утилита написана на языке bash. Таким образом, у вас есть возможности, за которые можно не беспокоиться. На самом деле, если вы хотите, вы можете получить доступ к репозиторию Git и файлам Gnupg напрямую, вообще не используя PASS.

▍Пререквизиты для GPG, PASS, Pass for iOS:

- PC с OS на ядре Linux

- смартфон с iOS с установленным Pass for iOS

- прямые руки

▍Пререквизиты для Gitea:

Документация Gitea — варианты установки

Привязку Gitea к собственному домену, установку SSL-сертификата в этой статье рассматривать не буду. Укажу лишь отличный бесплатный вариант, который я использовал:

Используемые данные Gitea в статье:

Gitea установлен на zil02.ml

login: gitlog

e-mail, указанный при создании gpg связки ключей: [email protected]

▍Настройка, установка GPG (GnuPG):

Итак, открываем терминал. Обновим репозитории и установим gpg и gnupg:

Смотрим версию установленного GPG:

У меня версия gpg (GnuPG) 2.2.12

Для того чтобы посмотреть публичный и приватный ключи:

Убеждаемся, что ключей нет

Теперь давайте их создадим. Делается это командой:

Выбираем — 1 (default)

Ставим максимальную длину — 4096

Не ограничиваем валидность ключа временем: ставим 0

Подтверждаем свой выбор.

Вводим Имя, Фамилию, e-mail. Подтверждаем выбор.

Далее Вас спросят придумать мастер-пароль

Это главный пароль для доступа в Вашей связке ключей! Делайте его максимально сложным и запомните, запишите в надежном месте.

Ваш ключ создался!

▍Установим менеджер паролей PASS

Посмотрим, где у нас лежит PASS (в /usr/bin/pass):

Проинициализируем хранилище паролей, всю связку ключей, созданных ранее с e-mail: [email protected]:

Создалась директория /.password-store

В этой директории будет лежать скрытый файл .gpg-id в нем будет одна строчка с идентификатором ключа. Именно им и будут шифроваться все ваши пароли.

Попробуем добавить любую информацию в наш менеджер паролей PASS из консоли, для лучшего понимания!

PASS использует для хранения каждого пароля к сервису отдельный файл. Это очень удобно!

Например, добавим пароль на email:

Проверим через редактор в WinCSP

Тогда зашифрованные данные примут человеческий вид

▍Настройка Gitea:

Теперь нам нужно настроить Git (Gitea) на локальной машине, берем user и email из настроек gitea выше:

На всякий случай указываем правильный путь до gpg:

Справедливо для linux и osx.

Отлично! Продолжаем:

Добавляем первоначальный конфиг в /root/.gnupg/gpg.conf:

Теперь выбираем, каким ключом будут подписываться наши коммиты

проверяем:

Создадим git репозиторий

▍Настроим связку PASS-Gitea на локальной машине

Добавляем тот путь, который нам показал Gitea после установки Gitea (заменив дефолтный путь 127.0.0.1:22022 на имя домена):

Коммитим изменения. Для того чтобы закачать изменения, пользуемся стандартным методом.

Если все сделали правильно, должно получиться следующее:

Ура! Все изменения из нашего православного менеджера паролей PASS синхронизировались с нашим Gitea. (Все содержимое папки * /.password-store)

▍Установим Pass for iOS

Экспортнем public и secret ключ и перенесем на iPhone:

Пропишем настройки git репозитория:

Поздравляю Вас, мы справились на Отлично!

В этой пошаговой статье мы с Вами установили собственный git репозиторий, пакет GPG и менеджер паролей PASS на локальную систему (Linux) и на iPhone (Pass for iOS). Теперь мы можем создавать, изменять пароли с PC, айфона, синхронизировать изменения через git, использовать автозаполнение логинов-паролей на iPhone в браузерах для входа в различные онлайн сервисы.

Можем хранить любые данные помимо паролей.

Очень простой формат организации и хранения паролей дает нам достаточно широкие возможности:

- мы можем просматривать и редактировать пароли

- мы можем писать свои скрипты для работы с паролями

- мы можем хранить все изменения паролей в системе контроля версий git и синхронизировать пароли на разных компьютерах через неё же.

В первую очередь этой статьей хотел вызвать интерес к открытому программному обеспечению и правильному хранению Вашей персональной информации! Хранить пароли в месте, защищенном от хитрого взора корпораций, считаю хорошей практикой!

Восстановление пароля проводится в 3 шага. На первом шаге абонент вводит номер телефона, в Гидре происходит поиск абонента по номеру телефона. Если абонент найден, то система переходит ко второму шагу. На втором шаге абоненту отправляется случайный код, например, через СМС. На третьем шаге абонент вводит полученный код, затем вводит новый пароль. После процедуры восстановления пароля необходимо залогиниться в ЛК с новым паролем.

Конфигурационные файлы

enabled — признак активности восстановления пароля. Может принимать значения true/false;

cache.expiration — время в минутах в течение которого хранятся данные для восстановления пароля (количество запрошенных кодов подтверждения, текущий код подтверждения);

phone_prefix — префикс телефонного номера, который отображается на форме ввода номера и добавляется в начало номера телефона для поиска в Гидре и скрипт по отправке СМС;

recovery_code_length — количество цифр в коде подтверждения;

script_path — путь к скрипту для отправки СМС (или любого другого способа оповещения абонента). ЛК передает в скрипт 3 параметра:

max_codes_number — максимальное количество отправки кодов подтверждения за один цикл восстановления пароля.

Сколько будет идти массовый бан аккаунтов на сайте гидра?

При регистрации нового аккаунта через некоторое время пишет Вы забанены как избежать бана аккаунта?

Массовые баны аккаунтов на площадке гидра с чем связанно данное мероприятие?

Если Вы столкнулись с такой проблемой пишите помогу Вам.

Onion-ссылка на Hydra для Тор-браузера:

hydrarnthzkie4af.onion

С форума гидры

Pavelxxx2403 написал: ↑Всем привет, подскажите есть способы определения мефедрон перед тобой или какая-нибудь соляга? Ну например меф растворяется в воде, а соль — нет. В общем есть порошок, хочу понять, что это? Нашел его рядом с местом, где должен был быть клад — совсем другое веществрНажмите, чтобы раскрыть…

Никогда не юзай найденные вещества не купленные тобой. Нашел не свое — положи обратно или смывай в унитаз. Побереги свое здоровье.

Шутки за 228 р?? Пацаны, читаю ваши истории, грущу с вами.

Моя, к счастью, закончилась относительно успешно.

После месяца ожидания, четырех поездок по пустым адресам и переплаты в 50% я получил свой перезаклад. Причем в двойном объеме, в качестве компенсации.

Стафф по качеству, правда, сильно отличается от того, что я брал изначально — коричневые кристаллы, да. И раствор пипец коричневый, и ватка-фильтр после него почти черная. Но все же это меф, а не анальгин с мелом, как тут кто-то писал.

Это Питер, если что.

С Днем Варенья Коллега, чтоб сервис и клиентоориентрованность только росли , чтоб адекватных покупателей с каждым разом становилось больше, Вместе с Вами стремимся дынный вид деятельности вывести на новый уровень, Где на первом месте безопасность и благополучие наших клиентов.

С Уважением, Знахарь.

Информация о браузере

Сам браузер был создан на базе Mozilla. Однако, благодаря изменениям в коде принцип работы браузера был изменен, чтобы добиться большей безопасности для пользователя, учитывая, что многие сайты и источники стали блокироваться для пользователей разных стран. Используя Tor, пользователь может посетить любые сайты в постоянном режиме инкогнито, который будет скрывать путь даже для СОРМ.

Приимущества

Сама технология TOP появилась очень давно, однако, длительное время она не была использована должным образом. Более того, эта система была разработкой для военных, что ни странно, однако, спустя огромное количество времени ей стали пользоваться обычные пользователи. Большое количество настоящих профессионалов доказывало, что это приложение заслуживает доверия, так что скачать tor browser можно без сомнений.

Особенностью Тора является то, что с его помощью вы можете посетить любой веб-сайт, не оставив никаких следов того, что вы посещали запрещенные страницы. В TOR-браузере для передачи данных применыется три произвольных узла, которые обмениваются информацией, дающей возможностью пользователю посещать сайты. Особенность заключается в том, что найти эти скрытые узлы невозможно, так как они практически всегда случайные.

Будет проще объяснить на примере, как работает эта схема. Пользователь вбивает адрес к тому или иному сайту, и в этот момент браузер отправляет шифрованный пакет первому узлу, в котором хранится зашифрованный адрес следующего узла. Так как первый, изначальный узел, знает тот самый зашифрованный ключ, он спокойно перенаправляет пакет от браузера к следующему узлу. Далее проходит такая же процедура и с третьим узлом, благодаря чему найти или понять на какой странице был пользователь, попросту нельзя. Благодаря чему никто не сможет узнать, какие именно сайты вы посетили, даже ваш собственный интернет-провайдер не сможет узнать этого.

Как использовать Tor

Многие задаются вопросом о том, как пользоваться таким сложным браузером, ведь такая сложная схема подключения должна управляться настоящими профессионалами. Во время старта браузер сам уточнит несколько простых данных и самостоятельно настроит соединение так, чтобы ваша история посещений осталась в целости и сохранности. Вам всего лишь остается выбирать те варианты, которые больше всего подходят под вашу ситуацию. После установки нужных настроек, пользователь увидит простой внешне браузер, который сильно похож на всем известный Файрфокс браузер. После этих манипуляций, пользование браузером станет очень простым.

Как настроить русский язык?

При желании, вы можете установить браузер тор на русском языке с официального сайта, так что проблем с иностранной версией у вас точно не будет. Русификация сделана максимально качественно, поэтому во время настройки самого браузера у вас не возникнет трудностей с тем, чтобы понять, чего конкретно хочет от вас установщик.

Анонимность в сети

Безопасности в интернете добиться можно, так как в последнее время появилось большое количество новых программ, цель которых обеспечить вам полную анонимность. Благодаря tor браузеру для Windows шифрование путей и истории вашего браузера становится максимально надежным.

Настройки безопасности

После установки браузера, многие сомневаются, какие настройки конфигурации выбирать, чтобы настроить это сложное приложение правильно. Первое окно, которое требует вашего вмешательства – это выбор между автоматическим подключением и ручной настройкой.

Мы советуем выбирать первый вариант, так как ручной более сложен в настройке, а авто-настройка работает не хуже, чем ручная установка бесплатных прокси серверов и подключение мостов тор. Далее вам не потребуется ничего выбирать, так как последние версии браузера тор отлично самостоятельно настраивают параметры по умолчанию.

Далее вам нужно знать, что расширение браузера NoScript обязательно должно быть включено во время приватной работы в сети Тор. Несмотря на то, что ручная настройка этого дополнения может быть нелегкой задачей для многих, во время установки Tor, это дополнение настраивается автоматически.

Как видите, настройки безопасности, как и другие настройки, не требует от вас специальных навыков или знаний, но помните, что только последняя версия Tor браузера самостоятельно установит все нужные компоненты самостоятельно.

Onion-сети: что это и для чего нужны?

The Onion Router – это аббревиатура, которой и является наш браузер, а сети Onion – это анонимный домен, чья задача состоит в том, чтобы обеспечивать доступ самому браузеру к различным скрытым сетям, которые используются во время шифрования путей. По сути, этими сетями пользуются только другие Тор браузеры, и Онион – это удобная возможность спокойно передавать доступ от адреса к адресу. Доменные имена онион генерируются очень просто, применяя для этого публичные ключи. Если обобщить всё вышесказанное, то можно утверждать, что Onion-сети, которые являются одними из основных в работе, обеспечивают доступ к анонимным серверам Tor браузеров по всему миру.

Преимущества

Преимуществами браузера является полнейшая анонимность. Любые действия останутся анонимны, так что пользователь может свободно «гулять» по сети, не опасаясь того, что провайдер будет следить за действиями. Заблокированные роскомнадзором для всех сайты без проблем будут запускаться и корректно работать на Тор браузере. Тору браузер скачать бесплатно на русском можно с официального сайта, так что пользователю не нужно будет искать его по форумам в поисках правильных настроек.

Минусы

К сожалению, скорость сети отличается от большинства других браузеров. Это объясняется тем, что число шифрованных соединений с ноды на адрес слишком велико. Поэтому скорость соединения заставляет желать лучшего.

Очередной минус – невозможность использования своей почты или личных данных, по которым вас можно было бы найти, ибо тогда вся философия работы браузера просто теряется. Вам нужно будет внимательно следить за тем, какие обновления вы устанавливаете на Tor браузер, а также не обновлять программу, чтобы она работала правильно. Однако, те плюсы, которые есть у Тора, куда более значимые, чем мелкие недостатки, благодаря чему популярность программы растет с небывалой скоростью.

Системные требования

По сути, всё что требуется для того, чтобы скачать тор клиент – это 120 мегабайт памяти на жестком диске, а остальное и так имеется на любом компьютере. 256 МБ оперативной памяти, а также минимум Windows XP, так что скачать браузер тор на компьютер сможет любой пользователь.

Заключение

В заключении можно утверждать, что Tor – это полезная вещь, которая должна быть на каждом устройстве. Изредка всё-таки можно попасть на те сайты, которые требуют обход блокировки, и именно в таком случае на помощь придет Tor. Очень полезная вещь, уникальная и качественная, учитывая, как много информации в сети нынче блокируется. Настоятельно советуем скачать браузер тора бесплатно на русском по ссылке.

Как расшифровать смс код при сохранение PGPключа на гидре ?

Можно ли пользоваться музыкальным ботом для Discord, при этом не писать команды -play?

Не писать команды -play (название музыки) и т.д, а сразу название песни и исполнителя?

Бот Hydra не работает на сервере

Смотря какой бот пишешь его команду у тебя она будет -, или так когда ты пользуешься им пишешь команду, можно просто написать "команда" p это сокращённая форма play

Приветствую, есть ли какиенибудь умельцы которые помогут восстановить доступ к аккаунту на гидре?

Такой страницы не существует!

Мы в социальных сетях:

© 2013 – 2021 Многопрофильный медицинский центр здоровья и репродукции «Гармония».

Информация на сайте не является публичной офертой и носит исключительно ознакомительный характер. Цены и сроки выполнения услуг уточняйте в регистратуре. Все права защищены.

Дайте пожалуйста пришлось в какой нибудь телеграм чат стематикой даркнета?

Именно чат, не канал, где можно пообщаться.

Как востон таить пароль от гидры, логин помню, двухфакторка тоже есть

Просто перейдите на вкладку восстановления пароля. Укажите, Ваш действующий PGP ключ. Далее, в течении 24 Ваш аккаунт разблокируется автоматически. В шапке профиля написана полезная информация.

как восстановить аккаунт на гидре

О ВОС И ВАШЕМ МАГАЗИНЕ Я НЕ МОГУ СКАЗАТЬ НЕЧЕГО ПЛОХОВ потомучто при каждом заказе в вашем шопе я видел взрослую и серьезно качественно проделанную работу умных людей , ПРОБЛЕМ НЕ БЫВАЕТ ПРОСТО ВСЕГДА ВСЕ ПРОСТО ОГОНЬ .

Моя симпатия достается вашему гашишу HASH EURO

качественный и очень хороший гаш всем советую)

И РЕБЯТА ПРОШУ ВАС ДАЙТЕ МНЕ СКИДКУ К ВАМ

qweasdfasdg123 написал: ↑Я стоя ставил на майских. Остались какие-то слезы 230мг. Навел на 5 кубов и все приготовил в ванной, пока жена по телефону разговаривала. Меня вообще удивило то, что прихода конечно от такой микродозы не ощутил, но тяга была такая же почти, как от моих 400-500 в/в добрые 2,5 часа, обычно 3-4 ебурит.

По поводу пленок. Не советуй человеку ерунды. Пусть сварится дома, да едет к ней с 2мя шприцами. Там в сотртире уже со стерильного иглу снимет, заменит и поставиться. По поводу спирта не морочья, это же шлюха. Ее вопрос предоплаты интересует, чтобы ты после того, как шкурой воспользуешься не сквазанул. Въебался, убрал иглу в шприц (снял и вложил в него, шляпкой плунжера придавил во внутрь), чтобы в карманах не мешалось. Отдышался, и вышел к ней, пусть опускается на колени и берет в рот. Тебя больше ничего не волнует, как и ее.Нажмите, чтобы раскрыть…не ну я так то люблю лежа получать от нее работу головой )стоять сам понимаешь..

А по поводу пленки я понял вроде, просто если нажму баян в кармане, допустим с иголкой в колпаке, то всё что есть в колпаке, даже если это сменная новая игла, попадет так или иначе в баян, вообщем и пленка должна быть стерильная очень, или колпак. Честно говоря не знаю что делать, сменные иглы конечно взять, и просто везти в такси в таком кармане где не нажмется, и контролить это дело в поездке.. Бля сложно мне кажется. А по поводу запаха это конечно пох, просто они же ебанутые бывают(я имею ввиду если она не одна, а ебанутая подруга зайдет) так то я могу сказать если что, что бухнул там спирта пока мылся )но вот если забуду что нибудь в угаре, салфетку, ватку, да хоть что, тогда вдруг охрану вызовет, хотя не их дело но не хотелось бы испортить время. Придется ничего не забывать

hydraruzxpnew4af.onion.bi

Подробное описание

Шаги, из которых состоит восстановление пароля, можно разбить на более мелкие.

Поиск абонента

Процесс начинается с перехода по ссылке "Забыли пароль?" на форме логина. Ссылка показывается только если в конфиге enabled: true.

После перехода по ссылке предлагается ввести логин и телефон для поиска абонента в Гидре.

Логин — логин из доступа к приложению ЛК, телефон — включенный основной телефон для уведомлений, привязанный к БСУ.

Перед поиском из номера телефона удаляются круглые скобки, знак плюса, минусы и пробелы. При нашей конфигурации если абонент ввёл текст "(915) - 777 - 88 - 99", то для поиска используется строка "79157778899". Логин не изменяется.

Если абонент подобрался, то мы переходим к следующему шагу, иначе показывается ошибка: "Абонент с такими данными не существует".

Все коды ошибок заданы в locales/ru.yml, ключ password_recovery.errors.

Генерация кода подтверждения

Длина кода подтверждения задаётся в конфиге в recovery_code_length. Код подтверждения генерируется и хранится в виде строки. Это нужно для того, чтобы работали коды вида "0001".

После вызова скрипта абонент перенаправляется на страницу с вводом кода подтверждения.

Ввод кода подтверждения

Для повторной отправки установлен таймаут в секундах, который задаётся в конфиге в resend_interval. Таймер с таймаутом будет работать даже после обновления страницы.

Количество повторных отправок тоже ограничено параметром в конфиге max_codes_number. Если абонент превысит число повторных отправок, то будет выведена ошибка "Превышено число повторных обращений. Обратитесь в контактный центр".

Если абонент ввёл правильный код, то его перебросит на страницу ввода нового пароля.

Ввод нового пароля

Новый пароль нужно вводить дважды. Если пароль в первом инпуте совпадает с паролем во втором инпуте, то пароль меняется.

После сохранения нового пароля запись в кеше удаляется. Запустить восстановление пароля можно ещё раз.

Как восстановить пароль в гидре онион

Оставьте заявку и мы перезвоним Вам в рабочее время

в течение 15 минут!

Еще до установки программы становит ся очевидно, что ее авторы придерживаются минималистических взглядов. В инсталляционном пакете PGPTools занимает полтора мегабайта, а после установки — всего пять с половиной. Радует и то, что список запрашиваемых разрешений состоит ровно из одного пункта — записи на карту памяти. Никакой отправки СМС, доступа в интернет и к личным сведениям ей не требуется.

Интерфейс утилиты тоже крайне прост и легок в освоении. С одной стороны, это позволяет быстро в ней разобраться, а с другой — вызывает легкую тоску по привычным менюшкам с длинными списками настроек. В текущей версии PGPTools можно только задать пароль и выбрать длину ключа. Зато программа позволяет создать несколько пар ключей и управлять ими из отдельной вкладки. Здесь можно выбрать текущий ключ и желаемые действия с ним. Поддерживается экспорт (через буфер обмена или функцию «передать»), а также возможен импорт ранее созданных PGP-ключей.

приятно что программе не требуется каких либо дополнительных разрешений.

ИСПОЛЬЗОВАНИЕ PGPTOOLS

Начинается работа в программе с простого шага — создания пары ключей. Для этого нужно ввести свое имя или никнейм, адрес электронной почты (он будет использоваться для отправки зашифрованных и/или подписанных писем) и пароль.

Упрощенно говоря, публичным ключом письмо шифруют перед отправкой, а секретным дешифруют после получения. Это как бы цифровая реализация замка с защелкой: захлопнуть дверь с ним может любой, а вот открыть — только владелец ключа. Мы сделали на пробу две пары ключей: минимально (1024 бита) и максимально (4096 бит) возможной длины.

Основная панель в PGPTools носит такое же название. Она переключается между двумя режимами: шифрованием и дешифрованием. Ее вид зависит от того, какой ключ был ранее выбран на панели key list — публичный или секретный. Зашифровать любой текст с помощью PGPTools можно в пару кликов. Для этого достаточно вставить его в поле с подсказкой Enter source из любого источника и нажать кнопку Encrypt. Шифрование будет выполнено с использованием выбранного ранее публичного ключа.

Передавая зашифрованные письма, убедись, что блок шифротекста вставляется как есть — без разрывов и переносов. Иначе его нельзя будет дешифровать из-за появления искажений.

ПАРА (ТЫСЯЧ) СЛОВ ОБ АЛГОРИТМЕ

В классической реализации Циммермана схема PGP использует одну хеш-функцию и два криптографических алгоритма: один с симметричным и один с асимметричным ключом. Также в ней применяется сеансовый ключ, создаваемый при помощи генератора псевдослучайных чисел. Такой сложный процесс обеспечивает более надежную защиту данных, то есть математическую сложность восстановления секретного ключа из парного ему публичного.

Выбор алгоритмов сейчас доступен очень широкий. Именно он в большой степени влияет на качество конкретной реализации PGP. Обычно используют AES и RSA, а из хеш-функций выбирают ту, что, по современным представлениям, наименее подвержена коллизиям (RIPEMD-160, SHA-256). В PGPTools для шифрования данных используется алгоритм IDEA, для управления ключами и цифровой подписи — RSA. Хеширование происходит с помощью функции MD5.

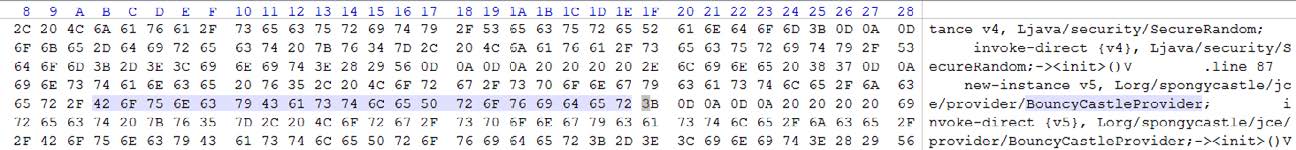

Сам многостадийный процесс (де)шифрования данных у любой программы реализован в одном

из наборов общедоступных криптографических библиотек. Все создаваемые PGPTools ключи содержат в названии версии BCPG, что косвенно указывает на использование Bouncy Castle OpenPGP API. При проверке этого предположения в файле com.safetyjabber.pgptools.apk было обнаружено прямое указание на библиотеки Bouncy Castle.

PGP Tools использует Bouncy Castle OpenPGP API

Они реализуют схему OpenPGP согласно RFC 4880, но имеют свои особенности. Одна из них состоит в том, что (в зависимости от выбранной версии) в них может не применяться подключ шифрования. Также в этих библиотеках замечены ограничения эффективной длины ключа. Это означает, что выше некоего предела (обычно 1024 бита) попытка создать ключ большей длины не будет иметь практического смысла. Алгоритм не сможет обеспечить высокое качество ключей, поскольку в парах появится слишком много совпадающих блоков.

Для проверки мы экспортировали публичный и секретный PGP-ключ каждой пары в текстовый файл и сравнили их. У пары ключей с длиной 1024 бита повторяющихся фрагментов нет, как и должно быть в качественной реализации.

Повторяющиеся блоки в ключах

С четырехкилобитными ключами ситуация выглядит иначе. Отличающихся фрагментов в паре слишком мало (они выделены красным), а совпадающих —чересчур много.

Строго говоря, отличий у них еще меньше, чем видно на скриншотах. Просто используемая программа сравнения не умеет игнорировать смещение блоков, а проверяет построчно. Первые тринадцать строк совпали почти полностью, да и концовка идентична процентов на семьдесят. Если ты сгенерировал пару ключей с большим числом совпадений, то просто удали ее и создай другую.

УТЕШИТЕЛЬНЫЙ ВЫВОД

Выявленные в ходе тестирования недостатки носят общий характер. Они типичны для многих программ, поскольку касаются кода не самого приложения, а используемых в нем популярных библиотек. Криптографическое сообщество рекомендует разработчикам избегать Bouncy Castle OpenPGP. Мы надеемся, что в следующих версиях авторы PGPTools возьмут за основу более продвинутые реализации.

В текущем виде программа уже способна обеспечить базовый уровень приватности и может быть рекомендована как утилита, добавляющая функционал PGP на мобильные устройства. Она поможет создать или прочесть зашифрованные тексты практически на любом современном смартфоне, а также скрыть тайную переписку от любопытных глаз. Любая защита может считаться стойкой ровно до тех пор, пока затраты на ее преодоление оказываются существенно выше, чем предполагаемая стоимость оберегаемых данных.

По данным NIST, ключи PGP с длиной 1024 бита и менее считались ненадежными еще несколько лет назад. Тогда они вскрывались за приемлемое время на мощных серверах, а сегодня щелкаются как семечки в сетях распределенных вычислений. Помимо выбора длины ключа, уровень защиты определяется также сложностью парольной фразы и самим механизмом реализации PGP.

Читайте также: