Как работает межсетевой экран на основе двух до много узла

Сеть нуждается в защите от внешних угроз. Хищение данных, несанкционированный доступ и повреждения могут сказаться на работе сети и принести серьезные убытки. Используйте специальные программы и устройства, чтобы обезопасить себя от разрушительных воздействий. В этом обзоре мы расскажем о межсетевом экране и рассмотрим его основные типы.

Назначение межсетевых экранов

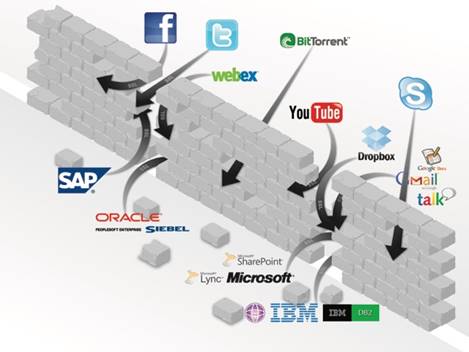

Межсетевые экраны (МСЭ) или файрволы — это аппаратные и программные меры для предотвращения негативных воздействий извне. Файрвол работает как фильтр: из всего потока трафика просеивается только разрешенный. Это первая линия защитных укреплений между внутренними сетями и внешними, такими как интернет. Технология применяется уже на протяжении 25 лет.

Необходимость в межсетевых экранах возникла, когда стало понятно, что принцип полной связности сетей больше не работает. Компьютеры начали появляться не только в университетах и лабораториях. С распространением ПК и интернета возникла необходимость отделять внутренние сети от небезопасных внешних, чтобы уберечься от злоумышленников и защитить компьютер от взлома.

Для защиты корпоративной сети устанавливают аппаратный межсетевой экран — это может быть отдельное устройство или часть маршрутизатора. Однако такая практика применяется не всегда. Альтернативный способ — установить на компьютер, который нуждается в защите, программный межсетевой экран. В качестве примера можно привести файрвол, встроенный в Windows.

Имеет смысл использовать программный межсетевой экран на корпоративном ноутбуке, которым вы пользуетесь в защищенной сети компании. За стенами организации вы попадаете в незащищенную среду — установленный файрвол обезопасит вас в командировках, при работе в кафе и ресторанах.

Как работает межсетевой экран

Фильтрация трафика происходит на основе заранее установленных правил безопасности. Для этого создается специальная таблица, куда заносится описание допустимых и недопустимым к передаче данных. Межсетевой экран не пропускает трафик, если одно из запрещающих правил из таблицы срабатывает.

Файрволы могут запрещать или разрешать доступ, основываясь на разных параметрах: IP-адресах, доменных именах, протоколах и номерах портов, а также комбинировать их.

- IP-адреса. Каждое устройство, использующее протокол IP, обладает уникальным адресом. Вы можете задать определенный адрес или диапазон, чтобы пресечь попытки получения пакетов. Или наоборот — дать доступ только определенному кругу IP-адресов.

- Порты. Это точки, которые дают приложениям доступ к инфраструктуре сети. К примеру, протокол ftp пользуется портом 21, а порт 80 предназначен для приложений, используемых для просмотра сайтов. Таким образом, мы получаем возможность воспрепятствовать доступу к определенным приложениям и сервисам.

- Доменное имя. Адрес ресурса в интернете также является параметром для фильтрации. Можно запретить пропускать трафик с одного или нескольких сайтов. Пользователь будет огражден от неприемлемого контента, а сеть от пагубного воздействия.

- Протокол. Файрвол настраивается так, чтобы пропускать трафик одного протокола или блокировать доступ к одному из них. Тип протокола указывает на набор параметров защиты и задачу, которую выполняет используемое им приложение.

Типы МСЭ

1. Прокси-сервер

Один из родоначальников МСЭ, который выполняет роль шлюза для приложений между внутренними и внешними сетями. Прокси-серверы имеют и другие функции, среди которых защита данных и кэширование. Кроме того, они не допускают прямые подключения из-за границ сети. Использование дополнительных функций может чрезмерно нагрузить производительность и уменьшить пропускную способность.

2. МСЭ с контролем состояния сеансов

Экраны с возможностью контролировать состояние сеансов — уже укоренившаяся технология. На решение принять или блокировать данные влияет состояние, порт и протокол. Такие версии следят за всей активностью сразу после открытия соединения и вплоть до самого закрытия. Блокировать трафик или не блокировать система решает, опираясь на установленные администратором правила и контекст. Во втором случае учитываются данные, которые МСЭ дали прошлые соединения.

3. МСЭ Unified threat management (UTM)

Комплексное устройство. Как правило, такой межсетевой экран решает 3 задачи:

- контролирует состояние сеанса;

- предотвращает вторжения;

- занимается антивирусным сканированием.

Порой фаерволы, усовершенствованные до версии UTM, включают и другой функционал, например: управление облаком.

4. Межсетевой экран Next-Generation Firewall (NGFW)

Ответ современным угрозам. Злоумышленники постоянно развивают технологии нападения, находят новые уязвимости, совершенствуют вредоносные программы и усложняют для отражения атаки на уровне приложений. Такой файрвол не только фильтрует пакеты и контролирует состояние сеансов. Он полезен в поддержании информационной безопасности благодаря следующим функциям:

- учет особенностей приложений, который дает возможность идентифицировать и нейтрализовать вредоносную программу;

- оборона от непрекращающихся атак из инфицированных систем;

- обновляемая база данных, которая содержит описание приложений и угроз;

- мониторинг трафика, который шифруется с помощью протокола SSL.

5. МСЭ нового поколения с активной защитой от угроз

Данный тип межсетевого экрана — усовершенствованная версия NGFW. Это устройство помогает защититься от угроз повышенной сложности. Дополнительный функционал умеет:

- учитывать контекст и находить ресурсы, которые находятся под наибольшим риском;

- оперативно отражать атаки за счет автоматизации безопасности, которая самостоятельно управляет защитой и устанавливает политики;

- выявлять отвлекающую или подозрительную активность, благодаря применению корреляции событий в сети и на компьютерах;

В этой версии межсетевого экрана NGFW введены унифицированные политики, которые значительно упрощают администрирование.

Недостатки МСЭ

Межсетевые экраны обороняют сеть от злоумышленников. Однако необходимо серьезно отнестись к их настройке. Будьте внимательны: ошибившись при настройке параметров доступа, вы нанесете вред и файрвол будет останавливать нужный и ненужный трафик, а сеть станет неработоспособной.

Применение межсетевого экрана может стать причиной падения производительности сети. Помните, что они перехватывают весь входящий трафик для проверки. При крупных размерах сети чрезмерное стремление обеспечить безопасность и введение большего числа правил приведет к тому, что сеть станет работать медленно.

Сеть нуждается в защите от внешних угроз. Хищение данных, несанкционированный доступ и повреждения могут сказаться на работе сети и принести серьезные убытки. Используйте специальные программы и устройства, чтобы обезопасить себя от разрушительных воздействий. В этом обзоре мы расскажем об межсетевом экране и рассмотрим его основные типы.

Назначение межсетевых экранов

Межсетевые экраны ( МСЭ ) или файрволы — это аппаратные и программные меры для предотвращения негативных воздействий извне. Файрвол работает как фильтр: из всего потока трафика просеивается только разрешенный. Это первая линия защитных укреплений между внутренними сетями и внешними, такими как интернет. Технология применяется уже на протяжении 25 лет.

Необходимость в межсетевых экранах возникла, когда стало понятно, что принцип полной связности сетей больше не работает. Компьютеры начали появляться не только в университетах и лабораториях. С распространением ПК и интернета возникла необходимость отделять внутренние сети от небезопасных внешних, чтобы уберечься от злоумышленников и защитить компьютер от взлома.

Для защиты корпоративной сети устанавливают аппаратный межсетевой экран — это может быть отдельное устройство или часть маршрутизатора. Однако такая практика применяется не всегда. Альтернативный способ — установить на компьютер, который нуждается в защите, программный межсетевой экран. В качестве примера можно привести файрвол , встроенный в Windows.

Имеет смысл использовать программный межсетевой экран на корпоративном ноутбуке, которым вы пользуетесь в защищенной сети компании. За стенами организации вы попадаете в незащищенную среду — установленный файрвол обезопасит вас в командировках, при работе в кафе и ресторанах.

Как работает межсетевой экран

Фильтрация трафика происходит на основе заранее установленных правил безопасности. Для этого создается специальная таблица, куда заносится описание допустимых и недопустимым к передаче данных. Межсетевой экран не пропускает трафик, если одно из запрещающих правил из таблицы срабатывает.

Файрволы могут запрещать или разрешать доступ, основываясь на разных параметрах: IP-адресах, доменных именах, протоколах и номерах портов, а также комбинировать их.

- IP-адреса. Каждое устройство, использующее протокол IP, обладает уникальным адресом. Вы можете задать определенный адрес или диапазон, чтобы пресечь попытки получения пакетов. Или наоборот — дать доступ только определенному кругу IP-адресов.

- Порты. Это точки, которые дают приложениям доступ к инфраструктуре сети. К примеру, протокол ftp пользуется портом 21, а порт 80 предназначен для приложений, используемых для просмотра сайтов. Таким образом, мы получаем возможность воспрепятствовать доступу к определенным приложениям и сервисам.

- Доменное имя. Адрес ресурса в интернете также является параметром для фильтрации. Можно запретить пропускать трафик с одного или нескольких сайтов. Пользователь будет огражден от неприемлемого контента , а сеть от пагубного воздействия.

- Протокол. Файрвол настраивается так, чтобы пропускать трафик одного протокола или блокировать доступ к одному из них. Тип протокола указывает на набор параметров защиты и задачу, которую выполняет используемое им приложение.

Типы МСЭ

1. Прокси -сервер

Один из родоначальников МСЭ , который выполняет роль шлюза для приложений между внутренними и внешними сетями. Прокси -серверы имеют и другие функции, среди которых защита данных и кэширование . Кроме того, они не допускают прямые подключения из-за границ сети. Использование дополнительных функций может чрезмерно нагрузить производительность и уменьшить пропускную способность.

2. МСЭ с контролем состояния сеансов

Экраны с возможностью контролировать состояние сеансов — уже укоренившаяся технология. На решение принять или блокировать данные влияет состояние, порт и протокол. Такие версии следят за всей активностью сразу после открытия соединения и вплоть до самого закрытия. Блокировать трафик или не блокировать система решает, опираясь на установленные администратором правила и контекст. Во втором случае учитываются данные, которые МСЭ дали прошлые соединения.

3. МСЭ Unified threat management (UTM)

Комплексное устройство. Как правило, такой межсетевой экран решает 3 задачи:

- контролирует состояние сеанса;

- предотвращает вторжения;

- занимается антивирусным сканированием.

Порой фаерволы, усовершенствованные до версии UTM, включают и другой функционал, например: управление облаком.

4. Межсетевой экран Next-Generation Firewall (NGFW)

Ответ современным угрозам. Злоумышленники постоянно развивают технологии нападения, находят новые уязвимости, совершенствуют вредоносные программы и усложняют для отражения атаки на уровне приложений. Такой файрвол не только фильтрует пакеты и контролирует состояние сеансов. Он полезен в поддержании информационной безопасности благодаря следующим функциям:

- учет особенностей приложений, который дает возможность идентифицировать и нейтрализовать вредоносную программу;

- оборона от непрекращающихся атак из инфицированных систем;

- обновляемая база данных, которая содержит описание приложений и угроз;

- мониторинг трафика, который шифруется с помощью протокола SSL.

5. МСЭ нового поколения с активной защитой от угроз

Данный тип межсетевого экрана — усовершенствованная версия NGFW. Это устройство помогает защититься от угроз повышенной сложности. Дополнительный функционал умеет:

- учитывать контекст и находить ресурсы, которые находятся под наибольшим риском;

- оперативно отражать атаки за счет автоматизации безопасности, которая самостоятельно управляет защитой и устанавливает политики;

- выявлять отвлекающую или подозрительную активность, благодаря применению корреляции событий в сети и на компьютерах;

В этой версии межсетевого экрана NGFW введены унифицированные политики, которые значительно упрощают администрирование.

Недостатки МСЭ

Межсетевые экраны обороняют сеть от злоумышленников. Однако необходимо серьезно отнестись к их настройке. Будьте внимательны: ошибившись при настройке параметров доступа, вы нанесете вред и файрвол будет останавливать нужный и ненужный трафик, а сеть станет неработоспособной.

Применение межсетевого экрана может стать причиной падения производительности сети. Помните, что они перехватывают весь входящий трафик для проверки. При крупных размерах сети чрезмерное стремление обеспечить безопасность и введение большего числа правил приведет к тому, что сеть станет работать медленно.

Зачастую одного файрвола недостаточно, чтобы полностью обезопасить сеть от внешних угроз. Поэтому его применяют вместе с другими программами, такими как антивирус.

Внутрь корпоративной сети или на сервер с сайтом могут проникнуть злоумышленники — и украсть данные, удалить важную информацию или что-то сломать.

Чтобы этого не случилось, нужен специальный защитный инструмент. Он называется сетевым или межсетевым экраном, брандмауэром или файрволом. Расскажем, что такое межсетевой экран, как он работает, зачем нужен и каким может быть.

Что такое межсетевой экран и как он работает

Сначала разберемся с терминами. Межсетевой экран, МЭ, сетевой экран, файрвол, Firewall, брандмауэр — все это названия одного и того же инструмента. Главная задача файрвола — защита от несанкционированного доступа из внешней сети. Например, он может стоять между сетью компании и интернетом и следить, чтобы злоумышленники не попали в защищенную корпоративную сеть. Либо он может защищать от доступа из сети только отдельно взятый компьютер или устройство (в этой роли его чаще называют просто сетевым, а не межсетевым экраном).

Межсетевой экран может быть отдельной программой, а может входить в состав какого-либо приложения. Многие современные антивирусные программы включают в себя МЭ как компонент, защищающий компьютер. Иногда МЭ выполнен в виде ПАК (программно-аппаратного комплекса, то есть «железки»).

Для защиты брандмауэр следит за параметрами входящего и исходящего трафика. Классические брандмауэры, так называемые пакетные фильтры, оценивают трафик по параметрам сетевого уровня и принимают решение о том, пропускать или не пропускать каждый IP-пакет, по его свойствам, например:

- IP-адрес и порт источника IP-пакета (узла сети, от которого пакет пришел);

- IP-адрес и порт узла назначения IP-пакета (узла сети, от которого пакет пришел);

- протокол транспортного уровня (UDP, TCP и так далее);

- время передачи пакета.

Кроме того, МЭ умеют учитывать контекст передачи трафика. Например, часто МЭ настроен так, что трафик, который инициирован из внешней сети, блокируется, но если трафик из внешней сети является ответом на запрос из внутренней сети, то он будет пропущен.

Помимо пакетных фильтров, которые фильтруют трафик на основании свойств IP-пакетов, то есть на сетевом уровне модели OSI, к МЭ также относят:

- шлюзы сеансового уровня, которые фильтруют трафик, проверяя выполнение правил сетевого соединения, действующих на сеансовом уровне модели OSI;

- посредники прикладного уровня, в том числе Web Application Firewall (файрвол веб-приложений), которые учитывают «смысл» передаваемого трафика уже в контексте работы приложений.

На сегодняшний день МЭ как отдельно стоящий инструмент сетевой защиты не используется. С момента появления этой технологии появились дополнительные подходы по сканированию трафика, включая DPI, IPS/IDS, защиту anti-DDoS, антивирусы потокового сканирования и другие. Но фильтрация по параметрам трафика сетевого уровня была и остается важным базовым уровнем сетевой защиты, эдаким «домофоном» в мире корпоративных сетей.

Для чего нужен межсетевой экран

Главная задача межсетевого экрана — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации.

Например, МЭ может:

Предотвратить проникновение в сеть «поддельного» трафика. Например, ваша компания обменивается данными с филиалом. IP-адрес вашего офиса и офиса филиала известны. К вам приходит трафик, который замаскирован под данные филиала, но отправлен с незнакомого IP. Межсетевой экран заметит это и не пропустит его внутрь вашей сети. Защитить внутреннюю сеть от DDoS-атак, когда злоумышленники пытаются «уронить» сервисы компании, отправляя на них много запросов. Система, которая умеет узнавать такие атаки, формирует правило выявления трафика от атакующих узлов и передает его межсетевому экрану.Межсетевой экран может быть установлен внутри корпоративной сети, например перед сетевым сегментом с особо секретными данными, чтобы допускать к нему запросы с компьютеров только определенных сотрудников. Это еще больше повышает сетевую безопасность.

Кроме того, если вы храните персональные данные, наличие межсетевого экрана обязательно по закону. Подробнее об этом мы рассказывали в статье про межсетевые экраны, сертифицированные ФСТЭК. Прочитайте, если работает с ПДн.Типы межсетевых экранов

Межсетевые экраны делят на две группы — аппаратные и программные.

Аппаратный МЭ. Это оборудование, на который уже установлено ПО для экранирования. Этот прибор нужно купить, подключить к своей сети, настроить — и все будет работать. Считается, что такие МЭ удобнее и надежнее. Во-первых, их «железо» специально заточено под задачи фильтрации трафика. А во-вторых, на них уже никто не сможет поставить ничего лишнего, что могло бы создать конфликты, нехватку дискового пространства и другие проблемы. Это же позволяет именно аппаратным МЭ соответствовать более строгим требованиям по сертификации. Но стоят они дороже.

Программный МЭ. Это программное обеспечение, которое нужно установить на сервер. Это может быть железный или облачный сервер — главное, чтобы именно через него шел весь трафик внутрь вашей корпоративной сети.

Новое поколение межсетевых экранов удобнее и безопаснее, благодаря новой архитектуре движка и новой идеологии управления сетевыми потоками.

Денис Батранков

Почему появилась эта статья?

Неоднократно приходил к коллегам-безопасникам, которые пользуются межсетевым экраном нового поколения и видел, что они продолжают писать правила по номерам портов. На мое предложение перейти писать по имени приложений, слышал «А вдруг так не заработает?». Если вам тоже «страшно» или непонятно зачем писать правила по приложениям, от эта статья для вас.

- Часть 1. Основы межсетевого экранирования

- Введение

- Определения

- Firewall

- L3 Firewall

- L4 Firewall

- L7 Firewall

- UTM

- NGFW

- Примеры

- Прокси-сервер

- Заблуждения о Stateful Inspection

Введение

Администратору межсетевого экрана нужно не только разрешить соединение, а еще гарантировать, что внутри разрешенного соединения ходит то, что вы хотели, включая проверки передаваемых файлов. Это называется безопасное разрешение приложений.

Существует несколько важных отличий в работе с трафиком, которые понимаешь лишь когда переходишь на реальное использование правил, где критерием является приложение 7 уровня модели ISO OSI:

ИТ администратор видит, что NGFW удобнее в визуализации сетевого трафика и показывает содержимое поля данных пакетов по каждому пользователю и сервису: какое приложение работает и какие файлы передает.

ИТ безопасность видит, что NGFW обеспечивают безопасное разрешение приложений, поскольку более глубокий анализ данных в пакете позволяет увидеть вирусы, подключить отправку неизвестных файлов в песочницу, проверить тип файла, ключевые слова для DLP, проверить категорию URL, проверить что идет внутри SSL и SSH, сравнить с уже известными всему миру индикаторами компрометации, включить DNS фильтр и другие современные техники.

Сравним журналы L4 и L7 firewall.

А) Сравните запись в журнале firewall, который разбирает только заголовок транспортного (четвертого) уровня модели OSI ISO:

Да, есть информация об источнике и получателе, можно догадаться по номеру порта 443, что это внутри с большой степенью вероятности, как говорят англичане, соединение SSL. Но вряд ли тут можно увидеть какой-то инцидент.

Б) Сравните запись в журнале firewall для того же самого TCP соединения, где разбирается еще и сам контент передаваемый в поле данных TCP/IP:

Здесь вы видите, что Иванов из отдела маркетинга выложил на Slideshare файл с пометкой «не для распространения». Это пример реального инцидента, где сотрудник выложил конфиденциальные планы развития компании на год в Интернет. Эта информация получена в L7 firewall на основе анализа того же самого соединения, что и выше у L4 firewall и сразу информации становится достаточно, чтобы понять, что был инцидент. И это совершенно другой подход к анализу трафика. Но это накладывает серьезную нагрузку на процессор и память устройства.

Иногда ощущается, что уровень детализации журналов в NGFW похож на уровень детализации в системах SIEM, которые собирают информацию по крупицам из разных источников. Именно поэтому NGFW один из лучших источников информации для SIEM.

Определения

Нужно подсветить термины, которыми мы будем дальше оперировать. У меня нет цели в деталях дать все определения.

Семиуровневая модель OSI ISO – это модель взаимодействия между сетевыми устройствами, которая гласит, что существует 7 уровней абстракции взаимодействия: первый - физический, потом канальный, сетевой, четвертый - транспортный, сессионный, представления и седьмой уровень – приложений.

Каждое сетевое устройство работает на своем уровне абстракции: веб сервер и браузер – на уровне приложений, маршрутизаторы - общаются друг с другом на канальном и сетевом уровне, когда передают друг другу фреймы и пакеты.

Межсетевые экраны тоже являются сетевыми устройствами, также могут быть свитчами и роутерами и даже быть «виртуальным кабелем» с точки зрения сетевой топологии, но на них ложится дополнительная нагрузка: они должны анализировать содержимое пакетов и вот глубина анализа сетевых пакетов может отличаться. Анализируют ли они 4 или 7 уровень, в этом есть важное отличие.

Firewall

Межсетевой экран (МСЭ), Network Firewall – это сетевое устройство, которое делит сеть на сегменты с разными политиками безопасности и контролирует эти политики. Например, сегмент Интернет – там можно все что угодно. И сегмент вашего ЦОД – там можно работать только выделенному списку сотрудников по разрешенным приложениям. Внутри одного хоста VMware может быть несколько виртуальных сетей с виртуальными машинами и разными политиками доступа к ним.

Политика безопасности firewall содержит правила, которые приводит в действие программный код устройства, анализируя каждый фрейм и пакет пришедший и исходящий с firewall. В правилах firewall задаются критерии проверки (квалификаторы), по которым принимается решение пропускать или блокировать трафик. Примерами квалификаторов в правилах являются: адрес, порт, приложение, пользователь, зона. Межсетевой экран последовательно, правило за правилом, сверху внизу по списку просматривает критерии и если входящий трафик соответствует всем критериям правила, (логическая операция «И» между критериями) то применяется указанное действие: заблокировать или пропустить. Действие выполняется как для первого пакета, так и для всех последующих пакетов одного TCP/IP соединения.

Существуют разные типы и реализации firewall. Мы рассмотрим классификацию по степени используемой глубины анализа трафика: L3, L4 и L7.

L 3 Firewall

L3 firewall – это межсетевой экран, который пропускает через себя IP трафик сети и анализирует только заголовки IP протокола, то есть адрес откуда и куда идет трафик. Такие межсетевые экраны называют пакетный фильтр. Правила имеют название «список доступа» или access-list и этот функционал на сегодня работает практически в любом маршрутизаторе и операционной системе. Такой анализ не требует серьезной нагрузки на процессоры и память firewall.

L 4 Firewall

L4 firewall – это межсетевой экран, который пропускает через себя IP трафик сети и проверяет заголовки протоколов 4 уровня: TCP, UDP, ICMP, то есть основными критериями проверки для пропуска трафика является IP адреса и порты TCP/UDP.

Также в L4 firewall появляется понятие stateful inspection, когда каждое проходящее соединение запоминается и контролируется состояние соединения для того, чтобы разрешать необходимые ответные соединения. То есть появляется понятие инициатора соединения, что логично в сетях, построенных на клиент-серверной технологии. Такой межсетевой экран тратит память на хранение данных о каждом соединении, то есть появляется ограничение на максимальное количество хранимых одновременных сессий в памяти. В L4 firewall уже не нужно писать ответное правило для обратного соединения, как это требуется в L3 firewall, потому что на основе состояния соединения, межсетевой экран автоматически разрешает обратные соединения. То есть L4 firewall удобнее, чем пакетный фильтр.

L 7 Firewall

L7 firewall – это межсетевой экран, который пропускает через себя IP трафик сети и проверяет и заголовки 4 уровня и сегмент данных каждого IP пакета, то есть понимает L7 трафик уровня приложений, вплоть до того какие файлы передаются и в каком направлении. Поскольку анализируется больше данных, то и критериев проверки в правилах L7 firewall больше: имя пользователя, приложение, URL категория, состояние софта на компьютере пользователя. Нагрузка на L7 firewall гораздо выше, поскольку его процессор должен постоянно анализировать мегабайты данных, которые передает приложение, в то время как L4 firewall проверяет только несколько байт заголовка с адресами источника и получателя и портами. Размер буфера для хранения состояния каждого приложения требуется гораздо больше, поскольку данных на L7 передается больше, чем просто в заголовке TCP/IP. Из-за выросшего размера буфера при использовании анализа приложений, количество одновременно хранимых в памяти сессий у L7 firewall меньше L4 firewall при том же объеме памяти. Поскольку L7 firewall видит по контенту что за приложение идет по сети, то номер порта не несет особенного смысла и правила можно писать по имени приложения L7. Кроме того современные приложения генерируют много соединений и все эти соединения являются частью одного приложения. Этот вид firewall позволяет вернуть контроль за современными динамическими приложениями, работающими по любому порту, например, teamviewer, bittorent, tor, о которых L4 firewall ничего не знает. То есть L7 firewall в современных реалиях нужен, если в сети нужна безопасность.

Если после прочтения данной статьи вы продолжите использовать L4 firewall то, это значит, что на безопасность вам наплевать.

Притча про человека, который заказал семь шапочек из одной шкуры, написана в том числе для покупателей UTM: чем больше функций вы захотите после покупки включить, тем большую нагрузку будут нести процессора UTM для анализа одного и того же объема трафика. Больше функций – меньше скорость устройства.

Идея UTM – нагрузить один процессор как можно большим количеством функций стала эволюционным тупиком, потому что число функций росло и выдерживать всю эту нагрузку процессоры не могли. Сегодня, несмотря на заявленные хорошие функции, никто не включает в UTM весь функционал, чтобы исключить задержки трафика.

Цель UTM: реализовать на одном сервере как можно больше функций, чтобы удешевить устройство для пользователя.

Сейчас производители UTM стали ставить движки анализа приложений 7 уровня, чтобы говорить, что они NGFW, чем сбивают с толку потребителя. Однако это легко распознать, если посмотреть в политику безопасности: правила по-прежнему базируются на критериях проверки полей L4. А для фильтрации L7 приложений используется отдельный раздел настроек, то есть приложение L7 не является квалификатором, как должно быть в L7 firewall. Распознавать приложение L7 и использовать приложение L7 как критерий политики безопасности – это «две большие разницы».

NGFW – это сетевое устройство, внутри которого реализован L7 firewall. Поскольку квалификатором основным становится имя приложения L7, то таким образом правила пишутся по-другому. В NGFW работает динамическое сопоставление IP адресов пользователи сети, поэтому имя пользователя тоже становится квалификатором. NGFW включает в себя функции расшифрования SSL и SSH для распознавания приложений и атак внутри них, IPS, антивируса, URL фильтрации.

Из-за того, что NGFW выполняет несколько функций одновременно, иногда считают NGFW подклассом устройств UTM. Отличие в том, что в NGFW функции безопасности контента приложений (IPS, антивирус, URL фильтрация) ускорены на специализированных аппаратных чипах: то есть IPS работает на своем чипе, антивирус на своем, расшифрование SSL на своем и так далее. Разделение функций по разным процессорам дает возможность запускать их параллельно и не ждать, когда закончит работать предыдущая функция, как в UTM. Также NGFW содержат единый программный интерфейс управления всеми функциями одновременно.

Идея NGFW в отличие от UTM – реализовать каждую функцию на отдельном процессоре, которые специализирован под требуемый функционал. По той же схеме когда-то пошли производители компьютеров, которые вынесли функции математики и графики в отдельные математические и графические процессоры. Поэтому в NGFW стоят отдельные процессоры под распознавание приложений L7, под расшифрование SSL/SSH, под проверку сигнатур антивируса, проверку сигнатур IPS и так далее. Это позволяет включить все функции одновременно, без деградации и задержки трафика в устройстве на время проверки.

Цель устройства NGFW: дать возможность безопасно работать приложениям в компании, то есть постоянно проверять, что приложения передают безопасный контент, для этого и реализуется параллельная работа движков защиты с одним потоком трафика, чтобы гарантировать заданную производительность при всех включенных функциях безопасности и минимальную задержку трафика.

Примеры

Пример политики L7 в Palo Alto Networks NGFW

Зачем может потребоваться URL категория, как квалификатор? Например, вы можете части сотрудников разрешить все-таки посещать вредоносные сайты браузером, но заблокировать им скачивание файлов.

Пример политики Palo Alto Networks с использованием проверок Host Information Profile и URL категорий.

В этой политике также задействована проверка наличия хостовой защиты TRAPS в колонке HIP Profile, которая не даст зайти на сайт с вредоносным кодом и эксплойтами, без установленной защиты на компьютере. TRAPS это агент защиты от вредоносного кода и эксплойтов.

Блокировка скачивания файлов производится в настройках колонки Profile, где применен профиль блокировки передачи всех файлов по любому приложению. Вот так выглядит его настройка:

Прокси-сервер

Заблуждения о Stateful Inspection

Отдельную главу я должен посвятить этому святому каждому сетевому инженеру и безопаснику понятию. Нужно подчеркнуть и дополнить важные вещи, которые часто упускают на курсах по межсетевым экранам. Если вы уже изучали основы stateful inspection, то скорее всего у вас есть несколько заблуждений.

Есть одно заблуждение, которое я иногда вижу у коллег. Внимание! Stateful inspection - это не только про состояние соединения TCP, UDP или ICMP! Это еще и про состояние других более сложных протоколов и приложений: FTP, SIP, RPC, SMTP, SMB и так далее!

Протокол FTP - это протокол уровня приложений. И в нем есть команда PORT, которая может назначать новое TCP подключение. Любой firewall, который позиционирует себя как stateful inspection firewall, должен контролировать команды FTP и видеть команду PORT и разрешать соединение на порт и адрес, который там запрошен. И это еще не все: firewall еще и должен подменять параметры команды PORT и вставлять правильный адрес, если FTP сервер работает за NAT.

Самый «любимый» одновременно у сетевиков и безопасников – это ALG для SIP, с которым многие, кто настраивает SIP ALG на L4 firewall наелись проблем, и часто заканчивается его отключением.

То есть уже в L4 firewall есть зачатки анализа протоколов 7 уровня. L4 firewall отличаются друг от друга количеством реализованных ALG. Когда вы сравниваете обычные L4 firewall, то справедливый вопрос системному инженеру производителя будет: сколько протоколов и приложений поддерживает ваш движок Stateful Inspection? Как правило никто не отвечает.

Получается, что L7 firewall - это тоже stateful inspection firewall, но который анализирует и хранит статус ВСЕХ приложений, а не только выборочно, как L4 firewall.

Второе заблуждение вносят сами производители firewall. Возьмите любой datasheet, где производитель пишет такой параметр, как «число одновременных сессий». Вопрос к производителю следующий: сессии каких именно протоколов и приложений измерялись и был ли включен хотя бы stateful для TCP, не говоря уже были ли проверки для L7 уровня?

- был ли это просто тест работы в режиме свитча/роутера, c выключенным stateful inspection,

- был ли это режим L4, где он запоминал только заголовки TCP/IP,

- было ли какое-то приложение L7 уровня взято для теста.

После проверки на генераторе трафика IXIA устройства одного из производителей UTM:

- в режиме L4 firewall - 4 000 000 одновременных сессий,

- в режиме L7 firewall - 200 000 одновременных сессий.

Это показатель того, что буферов для сессий L7 в памяти устройства меньше из-за их большого размера.

И, кстати говоря, также будет и с общей производительностью устройства: с выключенными проверками контента приложений межсетевой экран работает в 10 раз быстрее, чем с включенными. Использовать только анализ заголовков 4 уровня для ускорения устройства можно, но безопасности уже никакой.

Третий важный момент – работа в кластере. Все межсетевые экраны должны работать в кластере, потому что если один межсетевой экран перестает работать, то его задача «лечь грудью» и заблокировать весь трафик - такова теория построения защиты на базе межсетевых экранов. Пока «сломанный» firewall блокирует трафик, задачу по пропуску легитимного трафика должен взять на себя соседний firewall. А что же будет с соединениями, которые шли через первый? Скорее всего первый firewall передавал состояние всех соединений второму, но вот передавал ли он соседу только состояние IP заголовков или полностью состояние всех приложений L7 уровня: а ведь там были какие-то SSL соединения которые были расшифрованы и над ними трудился IPS и антивирус – они собирали пакеты в буфера, чтобы проверять содержимое. И тут оказывается тоже L4 и L7 firewall отличаются: передать состояние L4 не то же самое, что передать состояние L7. Это тоже важно понимать.

Существует еще одно заблуждение, что L7 firewall могут работать в кластерах более двух устройств - это неверно, поскольку объем передаваемых данных L7 растет экспоненциально с каждым новым узлом в кластере и обработка данных даже двух соседок превышает затраты по обработке данных своего же устройства. Именно поэтому кластеры больше двух устройств работают только обмениваясь заголовками L4, и при переключении кластеров все функции анализа приложений и защиты перезапускаются.

Поэтому нужно грамотно сравнивать L4 и L7 firewall, также как когда вы сравниваете подходит ли вам легковой автомобиль и танк на войне. L7 firewall для повышения безопасности вашей сети проделывает более сложную работу, гораздо больше работы идет на его процессорах и ему нужно больше памяти для хранения состояния ваших приложений! Все это нужно делать для безопасности.

Несанкционированный доступ к данным, хищения информации, нарушения в работе локальных сетей уже давно превратились в серьезные угрозы для бизнеса, деятельности общественных организаций и государственных органов.

Эффективным решением для защиты от этих угроз являются межсетевые экраны (МСЭ), или файерволы. Это программное обеспечение или аппаратно-программные продукты, предназначенные для блокировки нежелательного трафика.

Разрешение или запрет доступа межсетевым экраном осуществляется на основе заданных администратором параметров. В том числе могут использоваться следующие параметры и их комбинации:

- IP-адреса. При помощи Firewall можно предоставить или запретить получение пакетов с определенного адреса или задать перечень запрещенных и разрешенных IP-адресов.

- Доменные имена. Возможность установки запрета на пропуск трафика с определенных веб-сайтов.

- Порты. Задание перечня запрещенных и разрешенных портов позволяет регулировать доступ к определенным сервисам и приложениям. Например, заблокировав порт 80, можно запретить доступ пользователей к веб-сайтам.

- Протоколы. МСЭ может быть настроен таким образом, чтобы блокировать доступ трафика определенных протоколов.

Типы межсетевых экранов

Для защиты локальных сетей от нежелательного трафика и несанкционированного доступа применяются различные виды межсетевых экранов. В зависимости от способа реализации, они могут быть программными или программно-аппаратными.

Программный Firewall — это специальный софт, который устанавливается на компьютер и обеспечивает защиту сети от внешних угроз. Это удобное и недорогое решение для частных ПК, а также для небольших локальных сетей — домашних или малого офиса. Они могут применяться на корпоративных компьютерах, используемых за пределами офиса.

Для защиты более крупных сетей используются программные комплексы, под которые приходится выделять специальный компьютер. При этом требования по техническим характеристикам к таким ПК являются довольно высокими. Использование мощных компьютеров только под решение задач МСЭ нельзя назвать рациональным. Да и производительность файервола часто оставляет желать лучшего.

Поэтому в крупных компаниях и организациях обычно применяют аппаратно-программные комплексы (security appliance). Это специальные устройства, которые, как правило, работают на основе операционных систем FreeBSD или Linux.

Функционал таких устройств строго ограничивается задачами межсетевого экрана, что делает их применение экономически оправданным. Также security appliance могут быть реализованы в виде специального модуля в штатном сетевом оборудовании — коммутаторе, маршрутизаторе и т. д.

Применение программно-аппаратных комплексов характеризуется следующими преимуществами:

- Повышенная производительность за счет того, что операционная система работает целенаправленно на выполнение одной функции.

- Простота в управлении. Контролировать работу security appliance можно через любой протокол, в том числе стандартный (SNMP, Telnet) или защищенный (SSH, SSL).

- Повышенная надежность защиты за счет высокой отказоустойчивости программно-аппаратных комплексов.

Помимо этого, межсетевые экраны классифицируют в зависимости от применяемой технологии фильтрации трафика. По этому признаку выделяют следующие основные виды МСЭ:

- прокси-сервер;

- межсетевой экран с контролем состояния сеансов;

- межсетевой экран UTM;

- межсетевой экран нового поколения (NGFW);

- NGFW с активной защитой от угроз.

Рассмотрим более подробно эти виды файерволов, их функции и возможности.

Прокси-сервер

С помощью прокси-сервера можно создать МСЭ на уровне приложения. Главным плюсом технологии является обеспечение прокси полной информации о приложениях. Также они поддерживают частичную информацию о текущем соединении.

Необходимо отметить, что в современных условиях proxy нельзя называть эффективным вариантом реализации файервола. Это связано со следующими минусами технологии:

- Технологические ограничения — шлюз ALG не позволяет обеспечивать proxy для протокола UDP.

- Необходимость использования отдельного прокси для каждого сервиса, что ограничивает количество доступных сервисов и возможность масштабирования.

- Недостаточная производительность межсетевого экрана.

Нужно учитывать и чувствительность прокси-серверов к сбоям в операционных системах и приложениях, а также к некорректным данным на нижних уровнях сетевых протоколов.

Межсетевой экран с контролем состояния сеансов

Этот тип МСЭ уже давно стал одним из самых популярных. Принцип его работы предусматривает анализ состояния порта и протокола. На основании этого анализа файервол принимает решение о пропуске или блокировании трафика. При принятии решения межсетевой экран учитывает не только правила, заданные администратором, но и контекст, что значительно повышает эффективность работы (контекстом называют сведения, которые были получены из предыдущих соединений).

Межсетевой экран UTM

Межсетевые экраны типа UTM (Unified threat management) стали дальнейшим развитием технологии, необходимость в котором возникла в связи с ростом изощренности и разнообразия сетевых атак. Впервые внедрение таких МСЭ началось в 2004 году.

Основным плюсом систем UTM является эффективное сочетание функций:

- контент-фильтра;

- службы IPS — защита от сетевых атак;

- антивирусной защиты.

Это повышает эффективность и удобство управления сетевой защитой за счет необходимости администрирования только одного устройства вместо нескольких.

Экран UTM может быть реализован в виде программного или программно-аппаратного комплекса. Во втором случае предусматривается использование не только центрального процессора, но и дополнительных процессоров, выполняющих специальные функции. Так, процессор контента обеспечивает ускоренную обработку сетевых пакетов и архивированных файлов, вызывающих подозрение. Сетевой процессор обрабатывает сетевые потоки с высокой производительностью. Кроме того, он обрабатывает TCP-сегменты, выполняет шифрование и транслирует сетевые адреса. Процессор безопасности повышает производительность службы IPS, службы защиты от потери данных, службы антивируса.

Программные компоненты устройства обеспечивают создание многоуровневого межсетевого экрана, поддерживают фильтрацию URL, кластеризацию. Есть функции антиспама, повышения безопасности серфинга и другие возможности.

Межсетевой экран нового поколения (NGFW)

В связи с постоянным развитием и ростом технологического и профессионального уровня злоумышленников, возникла необходимость в создании новых типов межсетевых экранов, способных противостоять современным угрозам. Таким решением стал МСЭ нового поколения Next-Generation Firewall (NGFW).

Файерволы этого типа выполняют все основные функции, характерные для обычных межсетевых экранов. В том числе они обеспечивают фильтрацию пакетов, поддерживают VPN, осуществляют инспектирование трафика, преобразование портов и сетевых адресов. Они способны выполнять фильтрацию уже не просто на уровне протоколов и портов, а на уровне протоколов приложений и их функций. Это дает возможность значительно эффективней блокировать атаки и вредоносную активность.

Экраны типа NGFW должны поддерживать следующие ключевые функции:

- защита сети от постоянных атак со стороны систем, зараженных вредоносным ПО;

- все функции, характерные для первого поколения МСЭ;

- распознавание типов приложений на основе IPS;

- функции инспекции трафика, в том числе приложений;

- настраиваемый точный контроль трафика на уровне приложений;

- инспекция трафика, шифрование которого выполняется посредством SSL;

- поддержка базы описаний приложений и угроз с постоянными обновлениями.

Такая функциональность позволяет поддерживать высокую степень защищенности сети от воздействия сложных современных угроз и вредоносного ПО.

NGFW с активной защитой от угроз

Дальнейшим развитием технологии стало появление NGFW с активной защитой от угроз. Этот тип файерволов можно назвать модернизированным вариантом обычного межсетевого экрана нового поколения. Он предназначен для эффективной защиты от угроз высокой степени сложности.

Функциональность МСЭ этого типа, наряду со всем возможности обычных NGFW, поддерживает:

- учет контекста, обнаружение на его основе ресурсов, создающих повышенные риски;

- автоматизацию функций безопасности для самостоятельной установки политик и управления работой системы, что повышает быстродействие и оперативность отражения сетевых атак;

- применение корреляции событий на ПК и в сети, что повышает эффективность обнаружения потенциально вредоносной активности (подозрительной и отвлекающей).

В файерволах типа NGFW с активной защитой от угроз значительно облегчено администрирование за счет внедрения унифицированных политик.

Ограниченность анализа межсетевого экрана

При использовании межсетевых экранов необходимо понимать, что их возможности по анализу трафика ограничены. Любой файервол способен анализировать только тот трафик, который он может четко идентифицировать и интерпретировать. Если МСЭ не распознает тип трафика, то он теряет свою эффективность, поскольку не может принять обоснованное решение по действиям в отношении такого трафика.

Возможности интерпретации данных ограничены в ряде случаев. Так, в протоколах IPsec, SSH, TLS, SRTP применяется криптография, что не позволяет интерпретировать трафик. Данные прикладного уровня шифруются протоколами S/MIME и OpenPGP. Это исключает возможность фильтрации трафика, на основании данных, которые содержатся на прикладном уровне. Туннельный трафик также накладывает ограничения на возможности анализа МСЭ, поскольку файервол может «не понимать» примененный механизм туннелирования данных.

В связи с этим при задании правил для межсетевого экрана важно четко задать ему порядок действий при приеме трафика, который он не может однозначно интерпретировать.

Читайте также: