Как проверить файл на токен логгер

В стандартной библиотеке Python есть замечательный пакет для логирования — logging. В сети бытует мнение, что он сложный и настраивать его сплошная боль. В этой статье я попробую убедить вас в обратном. Мы разберём что из себя представляет этот пакет, изучим основные компоненты и закрепим материал практическим примером.

Зачем нужны логи?

logging и Python

Точкой входа в работу с логированием в Python является библиотека logging. На первый взгляд может показаться, что библиотека сложная и запутанная, но потратив некоторое время на её изучение, можно убедиться в обратном. Для меня logging это классический пример дизайна ООП, где композиция преобладает над наследованием, поэтому в исходном коде библиотеки можно встретить множество функциональных классов. Цель этого туториала разобрать по косточкам каждый класс и воссоединить их в единый механизм логирования в Python. Начнём-с.

Logger

Чтобы начать работу с logging необходимо в импортировать библиотеку logging и вызвать функцию getLogger, передав ей имя будущего логера. Функция вернёт инстанс объекта Logger. Логер это рычаг за который мы дёргаем каждый раз, когда нам нужно записать информацию в лог.

Заметьте, что функция getLogger принимает на вход параметр — имя логера. Можно назначать любое имя или __name__ . Вызов getLogger с одинаковым названием вернёт один и тот же инстанс логера.

Я рекомендую использовать в качестве аргумента __name__ , в этом случае не нужно беспокоиться, что разные модули могут ссылаться на один и тот же логер.

Также есть ещё один метод — exception . Его желательно вызывать в блоке except при обработке исключения. В это случае он сможет уловить контекст исключения и записать его в лог:

Handler

Это далеко не полный список. Чтобы посмотреть все, перейдите по ссылке выше. Для указания Handler, необходимо у инстанса Logger вызвать метод addHandler и передать туда инстанс класса Handler. У одного Logger инстанса может быть множество обработчиков.

Пример записи лога в stdout:

Наверняка вы обратили внимание, что лог содержит всего лишь переданную строку. Как сделать так, чтобы в логе была информация об уровне лога, времени записи?

Formatter

Обратите внимание на строку, которую я передал при инициализации инстанса Formatter :

Filter

Наглядно и понятно, разве logging может быть сложным? 😎

LoggerAdapter

Адаптер нужен для передачи дополнительной контекстной информации при каждой записи лога через Logger. Например, вы написали веб-приложение и вам необходимо в логи дополнительно передавать username пользователя:

extra и не только

Строки в логах это хорошо, а что если я хочу помимо строки дополнительно передавать ответ от веб-сервера? Для этого можно использовать аргумент extra при вызове методов debug , info и т.д. Давайте напишем пример вывода

Теперь вывод значения ключа response можно указать через Formatter (при условии, что response передаётся всегда):

Аргумент extra удобен при написании своих кастомных обработчиков логов (например, отсылка логов в телеграм). Далее я покажу пример кастомного Handler класса для отправки логов в Telegram через бота.

Конфигурация logging

Официальная документация рекомендует конфигурировать logging через python-словарь. Для этого необходимо вызвать функцию logging.config.dictConfig и передать ей специальный словарь. Схема словаря описана здесь. Я лишь вкратце пробегусь по основным ключам:

- version — ключ указывает версию конфига, рекомендуется наличие этого ключа со значением 1, нужно для обратной совместимости в случае, если в будущем появятся новые версии конфигов.

- disable_existing_loggers — запрещает или разрешает настройки для существующих логеров (на момент запуска), по умолчанию равен True

- formatters — настройки форматов логов

- handlers — настройки для обработчиков логов

- loggers — настройки существующих логеров

Ранее все настройки я задавал кодом через вызов методов. Это может быть удобно, если у вас 1 модуль, но когда таких модулей становится множество, то в каждом из них задавать общие настройки кажется излишним занятием. Давайте попробуем все настройки задать в одном месте:

Неправда ли удобно? В реальных приложениях настройки выносят в отдельный модуль, который обязательно импортируется на старте, например, модуль в settings.py как в Django. Именно в нём задаются глобальные настройки для всех логеров приложения.

Наследование в logging

Ещё одним удобным механизмом в logging является "наследование" настроек корневого логера его потомками. Наследование задаётся через символ . в названии логера. То есть логер с названием my_package.logger1 унаследует все настройки, заданные для my_package . Давайте обновим пример выше, добавив в LOGGING_CONFIG настройку для my_package

Если у вас есть настройка для конкретного логера и вы не хотите, чтобы он был дополнительно обработан родительскими Handler классами, то ключу propagate нужно присвоить значение False . В этом случае передача управления "вверх" до родителя будет запрещена.

Отправляем логи в Telegram

Чтобы создать свой обработчик, необходимо наследоваться от класса Handler и перезаписать метод emit :

При инициализации инстанса класса TelegramBotHandler ему необходимо будет передать токен бота и chat_id . Замечу, что эти настройки можно задать через конфигурирование:

Чтобы обработчик начал свою работу, достаточно в настройках вашего логера прописать новый обработчик:

Заключение

В этой статье я постарался вкратце рассказать и показать основные сущности библиотеки logging, а также продемонстрировать гибкий механизм логирования в python. Надеюсь мне это удалось, и статья оказалась для вас полезной.

Слышали ли вы о кражах через интернет-банкинг с использованием программы под названием «клавиатурные шпионы», и вам интересно узнать, как проверить наличие клавиатурных шпионов и очистить вашу систему?

Или вы когда-нибудь задумывались о том, как пароли, имена пользователей и другие конфиденциальные учетные данные украдены с кажущихся безопасными веб-сайтов?

Вы знаете, как разные клавиатуры могут изучать ваш стиль письма и предсказывать слова, которые вы могли бы использовать в следующий раз?

Все эти задачи часто выполняются путем записи нажатия клавиш на клавиатуре, метод, известный как кейлоггинг.

Смущенны? Не надо.

В этой статье подробно рассказывается, что такое кейлоггеры, как они работают, а также как проверить наличие кейлоггеров в вашей системе и удалить их.

К концу статьи вы можете получить четкое представление о кейлоггерах и некоторых мерах предосторожности, которые вы можете предпринять для защиты своих конфиденциальных учетных данных.

Что такое кейлоггер? Каковы его функции?

Программа регистрации может позже извлечь записанные данные из своей области хранения.

Часто кейлоггинг осуществляется со злым умыслом для перехвата конфиденциальной и частной информации, такой как данные кредитной карты, учетные данные банковского счета, имена пользователей, пароли и другие личные данные.

Во многих громких банковских кражах использовались клавиатурные шпионы.

Есть много других примеров банковских преступлений, в которых использовались кейлоггеры, в основном потому, что они чрезвычайно надежны для отслеживания электронной информации.

Кейлоггеры также имеют множество законных приложений.

Они используются для распознавания сочетаний клавиш или «горячих клавиш».

А также они являются разрешенными исследовательскими инструментами для изучения процессов письма и могут использоваться для отслеживания развития письма у детей.

Родители могут отслеживать использование интернета своими детьми с помощью клавиатурных шпионов, а работодатели могут отслеживать использование своих рабочих станций в нерабочих целях.

Правоохранительные органы используют кейлоггеры в целях наблюдения, чтобы анализировать и отслеживать использование персональных компьютеров в преступлениях.

Законны ли кейлоггеры?

На этом этапе вы ознакомились с возможностями и широким спектром приложений, в которых можно использовать кейлоггеры.

Вам должно быть интересно, законно ли использование клавиатурных шпионов?

По этой теме было много споров, и аргументы как за, так и против вполне веские.

Самый большой аргумент против использования клавиатурных шпионов заключается в том, что их использование серьезно нарушает конфиденциальность.

Каждый человек имеет право защищать свою частную жизнь, и существует очень тонкая грань между вторжением в частную жизнь и санкционированным слежением.

Сам факт, что даже правительства не могут подвести черту к нарушению конфиденциальности, еще больше затрудняет разработку конкретных законов.

Следовательно, использование клавиатурных шпионов все еще законно.

Предпринимаются попытки интерпретировать защитные законы таким образом, что мониторинг нажатия клавиш широкой публикой считается неконституционным.

Если кейлоггеры используются в преступных целях, они, очевидно, являются незаконными, и преступники могут быть привлечены к ответственности в суде.

Типы клавиатурных шпионов

Кейлоггеры могут быть как программными, так и аппаратными.

Есть несколько типов, которые используют разные методы для захвата клавиш, нажимаемых пользователем.

- Некоторые кейлоггеры предназначены для захвата и записи ввода в веб-формах. Как только кнопка отправки нажата, кейлоггеры захватывают данные до того, как значения передаются в интернет.

- Другая категория кейлоггеров прячется в операционной системе, получая root-доступ. Программы, которые получают root-доступ, находятся на уровне ядра, причем ядро является центральным модулем операционной системы. Эти кейлоггеры трудно обнаружить и удалить, поскольку приложения пользовательского уровня не имеют разрешений на изменение программ уровня ядра.

- Кейлоггеры на основе Javascript внедряют тег скрипта с вредоносным кодом на веб-страницу, прослушивают события клавиатуры и записывают ввод.

Аппаратные кейлоггеры не зависят от какого-либо установленного программного обеспечения и существуют на аппаратном уровне компьютера.

Эти аппаратные кейлоггеры могут быть физически добавлены к клавиатуре в виде аппаратной схемы.

Существуют аппаратные устройства, которые могут перехватывать пакеты, передаваемые с беспроводных клавиатур и мышей на соответствующие приемники.

Как проверить наличие клавиатурных шпионов и удалить их с компьютера?

Поскольку кейлоггеры используются как законные, так и незаконные, вам должно быть интересно, как можно проверить наличие кейлоггеров и как их удалить.

Некоторые кейлоггеры очень сложны и используют очень сложные методы, чтобы скрыть законные процессы, работающие в фоновом режиме.

Сканирование этих клавиатурных шпионов зачастую практически невозможно.

Более простые кейлоггеры могут быть обнаружены и удалены.

Вот несколько способов проверить наличие клавиатурных шпионов и удалить их.

Это процесс, который обрабатывает загрузку профиля пользователя при входе в систему.

Он также обрабатывает безопасную последовательность внимания.

Это гарантирует, что вы входите на безопасный рабочий стол, и никакая другая программа не выдает себя за диалоговое окно входа или не отслеживает вводимый вами пароль.

В Windows Vista и более новых версиях роли этого процесса существенно изменились (CTRL + SHIFT + ESC).

Этот процесс часто становится мишенью во время атак на систему безопасности, которые изменяют его функции и увеличивают использование памяти, что служит признаком того, что процесс скомпрометирован.

Кроме того, если существуют два или более повторяющихся процесса Winlogon.exe, один из процессов может быть функцией кейлоггера, а диспетчер задач может использоваться для завершения процесса.

Если вы обнаружите два или более экземпляра процесса Winlogon.exe, щелкните процесс с повторяющимся номером, чтобы выбрать его, и нажмите «Завершить процесс», чтобы завершить его.

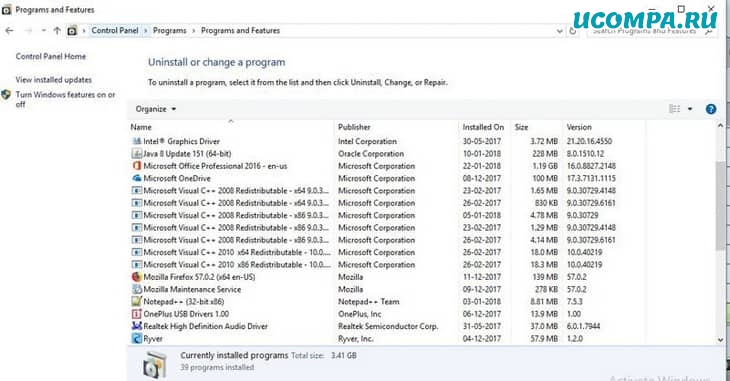

2. Установленные программы

Если злоумышленник неосторожен и не скрывает кейлоггер, его можно обнаружить в списке установленных программ.

Выберите «Программы и компоненты» или «Удалить программу».

Вам будет представлен список программ и программного обеспечения, установленных на вашем компьютере.

Проверьте список на наличие программ, которые вы не устанавливали.

3. Анти-кейлоггеры

Это программное обеспечение, предназначенное для поиска кейлоггеров в вашей системе.

Они, как правило, более эффективны, чем обычные антивирусные программы, поскольку разработаны специально для обнаружения клавиатурных шпионов.

Обычно они сравнивают все файлы на вашем компьютере с базой данных клавиатурных шпионов.

Любое подобное поведение, обнаруженное при сравнении, может указать на потенциального кейлоггера.

Если кейлоггер очень сложный, антикейлоггеры могут не обнаружить их.

Антикейлоггеры будут часто использоваться на общедоступных компьютерах в интересах безопасности пользователей.

Эти компьютеры более восприимчивы к такому программному обеспечению и, следовательно, часто должны регулярно запускать программу антикейлоггера, чтобы гарантировать, что они не заражены и безопасны для публичного использования.

Сами пользователи также должны прибегать к мерам безопасности для защиты своих данных и конфиденциальности.

4. Антишпионское ПО и антивирусные программы

Многие из этих программ начали добавлять известные кейлоггеры в свои базы данных, и вы должны следить за тем, чтобы ваши базы данных всегда обновлялись, чтобы включать последние дополнения.

Эти программы могут проверять наличие программных клавиатурных шпионов и очищать, отключать или помещать их в карантин.

Обнаружение может быть затруднено, если вредоносная программа или вирус с кейлоггером очень сложен и скрывается как законное программное обеспечение.

Кроме того, антивирусные программы с меньшими разрешениями и привилегиями не смогут обнаружить кейлоггер с более высокими привилегиями.

Например, шпионская программа с привилегиями только на уровне пользователя не может обнаружить кейлоггер на уровне ядра.

Многие антивирусные программы классифицируют кейлоггеры как потенциально вредоносные или потенциально нежелательные.

Следовательно, вы должны убедиться, что программа обнаруживает такое программное обеспечение по умолчанию.

В противном случае вам может потребоваться соответствующая настройка антивирусной программы.

Полезные советы по защите от кейлоггеров

В настоящее время вы знаете, как проверить наличие клавиатурных шпионов и удалить их со своего компьютера.

Это должно защитить вас от определенных групп клавиатурных шпионов.

Вот еще несколько мер предосторожности, которые вы можете использовать, чтобы защитить себя от клавиатурных шпионов.

Кейлоггеры сильно различаются по способам работы и пытаются перехватить данные.

Следовательно, методы, которые вы используете для защиты, должны быть нацелены на то, как работает кейлоггер.

Следовательно, некоторые методы могут очень хорошо работать с определенной группой клавиатурных шпионов, но могут быть совершенно бесполезны против других.

Кроме того, авторы кейлоггеров могут обновить свои кейлоггеры, чтобы адаптироваться к принимаемым вами мерам противодействия.

Кейлоггеры в основном пытаются собирать ваши конфиденциальные данные, поэтому наиболее распространенные способы защитить себя:

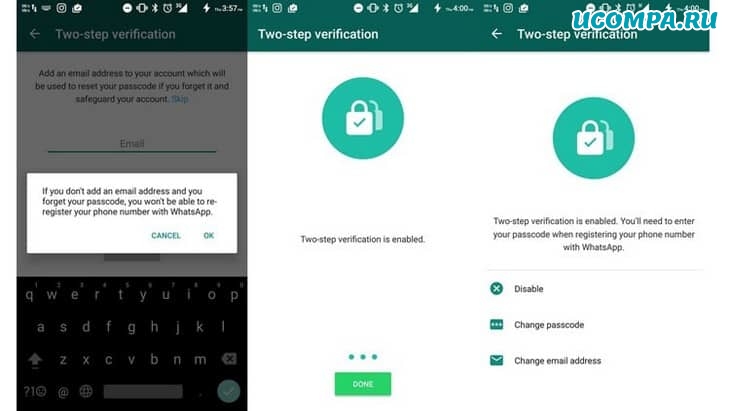

1. Используйте одноразовые пароли или двухэтапную авторизацию

Одноразовые пароли могут быть очень эффективным решением, поскольку пароль становится недействительным сразу после его использования.

Таким образом, даже если в вашей системе установлен кейлоггер, перехваченный пароль становится бесполезным после одного сеанса.

Это эффективно защищает ваши личные данные.

Двухэтапная аутентификация также является очень хорошей мерой для защиты от кейлоггеров.

Двухэтапный процесс аутентификации предполагает, что пользователь сначала вводит свои учетные данные.

Затем пользователь должен ввести этот код для проверки, тем самым добавив дополнительный уровень защиты.

Поскольку сгенерированный код или пароль становятся недействительными после одного использования, это также защищает ваши конфиденциальные данные так же, как и одноразовые пароли.

Этот метод будет неэффективен, если злоумышленник имеет удаленный контроль над вашим компьютером и совершает недействительные транзакции, как только будет установлено, что вы являетесь действующим пользователем.

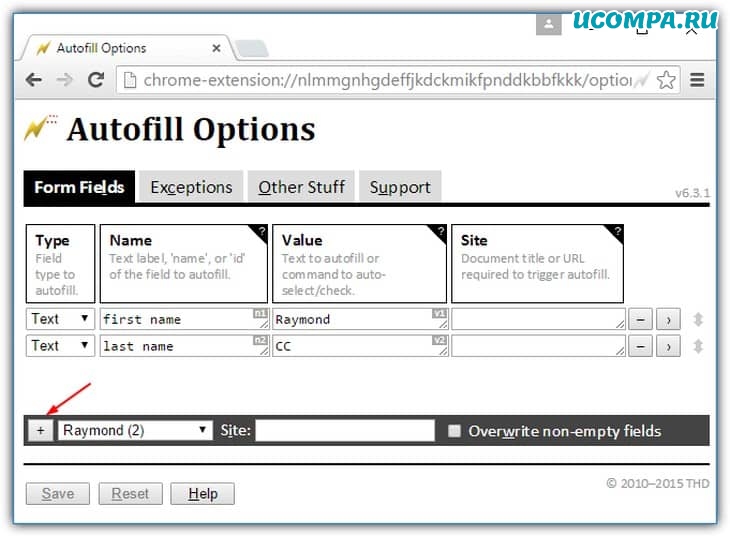

2. Программы автоматического заполнения форм

Вы можете использовать программы, которые автоматически заполняют ваши данные, не требуя их ввода.

Кейлоггер не может обнаружить какие-либо данные, так как вам не нужно вводить их вручную.

Однако любой, у кого есть физический доступ к устройству, может установить программное обеспечение для записи этих данных из любого места.

Данные могут быть записаны из операционной системы или во время передачи данных по сети.

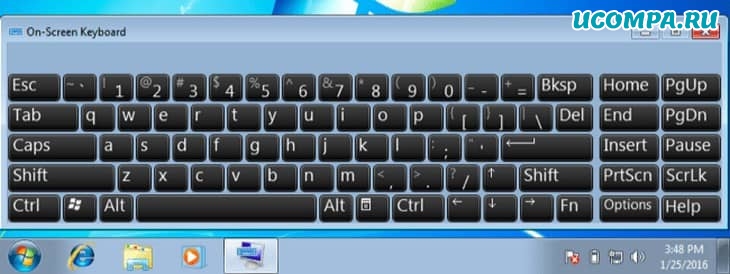

3. Экранная клавиатура

Хотя это не очень популярный метод, экранная клавиатура может помочь в защите от клавиатурных шпионов, которые регистрируют нажатия клавиш с физической клавиатуры.

Однако есть кейлоггеры, способные делать снимки экрана во время ввода ваших данных.

Это приводит к раскрытию ваших учетных данных злоумышленнику.

Кроме того, экранные клавиатуры были разработаны как утилита для обеспечения доступности, а не для защиты от киберугроз.

Экранные клавиатуры должны быть спроектированы и реализованы иначе, если они будут использоваться против клавиатурных шпионов.

4. Распознавание речи

Вместо того, чтобы вводить свои учетные данные, вы можете использовать программу преобразования речи в текст и озвучивать свои учетные данные.

Кейлоггер ничего не регистрирует, так как не происходит набора текста или щелчков мышью.

Самым слабым местом в этом методе является то, как программное обеспечение отправляет распознанный голос в систему.

Данные могут быть перехвачены, если метод небезопасен.

5. Сетевые мониторы

Сетевые мониторы (также называемые обратными межсетевыми экранами) предупреждают всякий раз, когда программа пытается установить сетевое соединение.

Это может дать вам возможность проверить законность соединения, запрошенного программой, и предотвратить отправку введенными вами учетными данными на другой компьютер с помощью кейлоггеров.

Ну а этот раздел будет полезен только пользователям Mac.

Многие люди, даже некоторые пользователи Pro, считают, что устройства Mac невосприимчивы к кейлоггерам.

Хотя это правда, что macOS намного безопаснее и удобнее с точки зрения конфиденциальности, чем другие операционные системы, Mac тоже может иметь кейлоггеры.

Как только вредоносная программа получит полный доступ к диску и специальные возможности вашего Mac, у всего могут возникнуть проблемы.

Однако, чтобы предотвратить все это, вам понадобится эффективный инструмент обнаружения вредоносных программ.

Что такое CleanMyMac X?

Это также один из лучших инструментов для обнаружения вредоносных программ в данной области.

Эта программа не только обнаружит наличие кейлоггеров на вашем Mac, но и удалит их.

Как вы, возможно, знаете, невооруженным глазом нелегко обнаружить кейлоггеров, поскольку они принимают разные формы.

Внутри CleanMyMac X есть множество других функций, но мы сосредоточены на его модуле обнаружения вредоносных программ.

Не знаете, как использовать средство обнаружения вредоносных программ CleanMyMac X?

Это настолько просто, насколько это возможно.

Как использовать CleanMyMac X для удаления клавиатурных шпионов?

После того, как вы установили CleanMyMac X на свой компьютер, вы увидите множество опций внутри.

Вы должны выбрать раздел «Удаление вредоносных программ», который будет анализировать ваш Mac на предмет потенциальных угроз.

Не только кейлоггер, но и другие вредоносные программы, такие как черви, шпионское ПО, рекламное ПО, майнеры и т. д., будут обнаружены за несколько секунд.

И при желании вы можете удалить все в один клик.

Замечательно, если сканер вредоносных программ сообщит, что на вашем Mac нет потенциальных угроз.

Однако, знаете, лучше убедиться в этом, чем на собственном опыте.

В конце концов, вам нужно всего несколько секунд, чтобы держать кейлоггеров подальше от вашего Mac.

Кроме того, не забывайте часто сканировать свой компьютер с помощью CleanMyMac X.

По сравнению с другими методами предотвращения кейлоггеров, о которых мы говорили ранее, CleanMyMac X имеет простой процесс.

Вам не нужно беспокоиться о технической экспертизе или ошибках в этом вопросе.

Вывод

В этой статье дается обзор того, как проверять кейлоггеры, их функции и некоторые меры предосторожности, которые вы можете предпринять, чтобы не стать жертвой кейлоггеров.

Конечно, во многих случаях обнаружить некоторых из более сложных клавиатурных шпионов практически невозможно.

Но следуя советам по безопасности, упомянутым выше, вы сможете защитить себя от основных кейлоггеров или, по крайней мере, сканировать их на наличие кейлоггеров, чтобы проверка на кейлоггер не была сложной задачей.

Кроме того, наличие четкого представления и знаний об угрозе, с которой вы имеете дело, делает выполнение предлагаемых мер предосторожности более логичным.

Разбор логов и конфигурационных файлов — задача часто возникающая и многократно описанная. В этой статье я расскажу как на языке python реализовать ее классическое решение: с помощью регулярных выражений и именованных групп. По возможности постараюсь рассказать причины, по которым применяется то или иное решение, а также обрисовать подводные камни и методы их обхода.

Зачем разбирать текст и кто такие токены

В текстовых файлах, интересных нашим с Вами программам, обычно находится больше одной единицы информации. Чтобы программа могла отделить одну часть информации от другой, мы устанавливаем форматы файлов — то есть договоренность о том, как внутри файла записан текст. Самый простой формат — каждая единица информации находится на отдельной строке. Такой файл почти не требует дополнительной обработки — достаточно считать его средствами используемого языка программирования и разбить на строки. Большинство языков позволяют разбить файл на строки одной-двумя командами. К сожалению, большинство файлов, которые необходимо обработать, имеют чуть более сложный формат. Например, классический файл настроек содержит строчки вида имя=значение. В общем случае такой формат тоже достаточно легко разобрать, считав файл построчно и найдя в каждой строке '='. То что слева от него будет именем поля, а то что справа — значением. Эта логика будет работать, пока нам не понадобится разобрать файл с многостроковыми значениями полей и значениями, который содержат символ " /img/image-loader.svg" data-src="http://dl.getdropbox.com/u/239055/habr/py_regexp_tokenize_cfg.jpg"/>

можно выделить три токена: «name» как имя поля, " http://docs.python.org/library/re.html">официальной документации.

Во-вторых, регулярные выражения не разделяют синтаксис самого языка и пользовательские данные. То есть если мы хотим найти слово «вася», то регулярное выражение для его поиска так и будет выглядеть — «вася». В этой строке непосредственно язык программирования не присутствует, присутствует только заданная нами строка, которую надо искать. А вот если мы хотим найти слово «вася», после которого идет запятая или точка с запятой, то регулярное выражение обрастет нужными и важными подробностями: «вася,|вася;». Как мы видим, здесь добавилась конструкция языка «логическое или», которое представлено вертикальной чертой. При этом заданные нами строки никак не отделены от синтаксиса языка. Это приводит к важному и неприятному последствию — если мы хотим в строке для поиска задать символ, который присутствует в синтаксисе языка, то нам нужно перед ним написать "\". Так что регулярное выражение, которое ищет слово «вася» после которого идет точка или знак вопроса будет выглядить вот так: «вася\.|вася\?». И точка, и знак вопроса используются в синтаксисе языка регулярных выражений :(.

В-третьих, регулярные выражения по умолчанию жадные. То есть, если специально этого не указывать, то будет найдена строка максимальной длины, удовлетворяющая регулярному выражению. Например, если мы хотим найти в тексте строки вида «имя=значение» и напишем регулярное выражние: ".+=.+", то для текста «a=b» оно сработает правильно, вернув «a=b». А вот для текста «a=b, c=d» оно вернет «a=b, c=d» — тоесть текст целиком. Об этом свойстве регулярных выражений нужно помнить всегда и писать их таким образом, чтобы у библиотеки не возникла соблазна вернуть половину «войны и мира» как результат поиска. Например, предыдущее регулярное выражение достаточно немного модифицировать: "[^=]+=[^=]+" — такая версия будет учитывать, что в тексте перед и после символа "=" не должно быть самого символа " \" не преобразовывались в строковые escape-последовательности. Пример поиска:

import re

match = re . search ( ur "Вася \. |Вася \? " , u "Вася?" )

print match. group ( ) . encode ( "cp1251" )

Как видно из примера, метод search() возвращает объект типа 'результат поиска', который имеет несколько методов и полей с помощью которых можно получить найденный текст, его позицию в исходном выражении и прочие нужные и полезные свойства. Рассмотрим более жизненный пример — классический конфигурационный файл, состоящий из имен секций в фигурных скобках, имен полей и их значений. Регулярное выражение для поиска имен секций будет выглядеть следующим образом:

import re

txt = '' '

num=1

txt="2"

' ''

match = re . search ( ur "<[^>]+>" , txt )

print match. group ( )

Результатом выполнения этого кода будет строка "" — имя секции успешно найдено.

Ищем все экземпляры токена в тексте

Как видно из предыдущего примера, просто вызов re.search() найдет только первый токен в тексте. Для нахождения всех экземпляров токена библиотека re предлагает несколько способов. Самый, на мой взгляд, корректный — это вызов метода finditer(), который возвращает список объектов типа 'результат поиска'. Получая эти загадочные объекты вместо обычных строк (которые может вернуть, к примеру, метод findall), мы получаем возможность не только ознакомиться с фактом что текст найден, но и узнать где именно он найден — для этого у объекта типа 'результат поиска' есть специально обученный метод span(), возвращающий точное положение найденного фрагмента в исходном тексте. Измененный код для нахождения всех экземпляров токена с использованием метода finditer() будет выглядеть следующим образом:

result = re . finditer ( ur " <[^>\n ]+>" , txt )

for match in result :

print match. group ( )

Ищем в тексте разные токены

К сожалению, поиск одного токена — дело, безусловно, интересное — но практически мало полезное. Обычно в тексте, даже таком простом как конфигурационный файл, есть много интересующих нас токенов. В примере с конфигурационным файлом это будет как минимум имена секций, имена полей и значения полей. Для того, чтобы искать несколько разных токенов в языке регулярных выражений используются группы. Группы — это фрагменты регулярного выражения, заключенные в круглые скобки — соответствующие этим фрагментам части текста будут возвращены как отдельные результаты. Таким образом регулярное выражение, способное искать секции, поля и значения, будет выглядеть следующим образом:

result = re . finditer ( ur "( <[^>\n ]+>)|(?:([^= \n ]+)=([^ \n ]+))" , txt )

for match in result :

print match. groups ( )

Обратите внимание, что этот код значительно от отличается от предыдущего. Во-первых, в регулярном выражении выделены три группы: "(<[^>\n]+>)" соответствует заголовку в фигурных скобках,

"([^=\n]+)" перед знаком '=' соответствует имени поля и "([^\n]+)" после знака '=' соответствует значению поля. При этом также используется странная группа "(?:)", которая объединяет группы имен и значений полей. Это специальная группа для использования с логическим оператором '|' — она позволяет объединять несколько групп одним оператором '|' без побочных эффектов. Во-вторых, для распечатки результатов использован метод groups() вместо метода group(). Это не спроста — библиотека регулярных выражений в питоне имеет свое собственное представление о том, что такое «результат поиска». Выражается эта самостийность в том, что регулярное выражение из двух групп "([^=\n]+)=([^=\n]+)", примененное к тесту «a=b» вернет ОДИН объект типа «результат», который состоит из нескольких ГРУПП.

Определяем, что именно мы нашли

Если запустить предыдущий пример, то на экран выведется примерно следующий результат:

Как видим, для каждого результата метод groups() возвращает некий волшебный список из трех элементов, каждый из которых может быть либо None (пусто) либо найденным текстом. Если вдумчиво покурить документацию, то можно разобраться что библиотека нашла в нашем выражении три группы и теперь для каждого результата выводит какие именно группы в нем присутствуют. Мы видим, что первая группа соответствует имени секции, вторая имени поля и третья значению поля. Таким образом первый результат, "", это имя секции. Второй результат, «num=1» — это имя поля и значение поля, ну и так далее. Как видим, довольно запутано и неудобно — в общем случае трудно определить ЧТО ИМЕННО мы нашли.

Для ответа на этот важный вопрос группы можно именовать. Для этого в языке регулярных выражений предусмотрен специальный синтаксис: "(?P<имя_группы>выражение)". Если немного изменить наш код и дать трем группам имена, то все будет гораздо удобнее:

import re

txt = '' '

num=1

txt="2"

' ''

object = re . compile ( ur "(?P<section> <[^>\n ]+>)|(?:(?P<name>[^= \n ]+)=(?P<value>[^ \n ]+))" , re . M | re . S | re . U )

result = object . finditer ( txt )

group_name_by_index = dict ( [ ( v, k ) for k, v in object . groupindex . items ( ) ] )

print group_name_by_index

for match in result :

for group_index, group in enumerate ( match. groups ( ) ) :

if group :

print "text: %s" % group

print "group: %s" % group_name_by_index [ group_index + 1 ]

print "position: %d, %d" % match. span ( group_index + 1 )

Обратите внимание на ряд косметических изменений. Перед поиском используется метод re.compile(), который возвращает так называемое «скомпилированное регулярное выражение». Кроме скорости работы и удобства у него есть одно замечательное свойство — если вызвать его метод groupindex(), то мы получим словарь, содержащий имена всех найденных групп и из индексы. К сожалению, словарь почему-то инвертирован — кючем в нем является не индекс, а имя группы. страшное выражение с dict() исправляет это досадное недоразумение и словарь group_name_by_index можно использовать для получения имени группы по ее номеру. Также при компиляции используются флаги re.M (корректный поиск начала строки "^" и конца строки "$" в многостроковом тексте), re.S ("." находит совсем все, включая \n) и .U (корректный поиск в unicode тексте). В результате разбор найденного занимает два цикла — сначала мы итерируемся по результатам поиска, а затем для каждого результата по содержащимся в нем группам. Результатом является точный и полный список токенов, с указанием их типа и позиции в тексте. Этот список можно использовать для обработки текста, подсветки синтаксиса, нахождения ошибок — в общем штука нужная и полезная.

Заключение

Продемонстрированный способ нахождения лексем в тексте не является самым лучшим или самым правильным — даже в рамках языка питон и его стандартной библиотеки регулярных выражений существует как минимум десяток альтернативных способов, ничем не уступающих этому. Но я надеюсь, что приведенные примеры и объяснения помогут кому-нибудь при необходимости быстро войти в курс дела, сэкономив время на гугление и выяснения почему оно работает не совсем так, как хотелось бы. Всем удачи, жду комментариев.

Discord Token — специальный набор символов, который применяется при создании бота, а также для авторизации без пароля и применения в специальных программах. Ниже рассмотрим, где взять токены Дискорд, как узнать свой «ключ», и можно ли его купить.

Что такое, виды

Для начала разберемся, что такое Token в программе Discord. Это набор символов, который состоит из букв и цифр. Применяется для управления ботом. Полученные символы можно использовать для решения следующих задач:

Как получить token для создания бота Discord

Для создания бота нужен Discord Bot Token, который можно получить следующим образом. Сделайте следующее:

- Задайте название.

- Жмите на кнопку Bot и кликните на кнопку Add Bot.

![]()

- Подтвердите действие.

- Жмите на специальную ссылку, чтобы получить токен.

- Копируйте и запишите данные где-нибудь.

![]()

Зная, как получить Discord Token, можно в любой добавить его в код и создать своего бота.Как узнать Дискорд-токен для аутентификации

Теперь рассмотрим следующий вопрос — как узнать свой токен в Дискорде. Сделайте следующие шаги:

- Войдите в свой профиль в веб-версии Discord.

- Жмите на кнопку Ctrl+Shift+I.

![]()

- Перейдите во кладку Network с правой стороны.

- В разделе Filter напишите /api/v6.

- Жмите на кнопку Ctrl+R.

![]()

- Войдите в любую вкладку, к примеру, Scince.

- Листайте справа до пункта, пока не найдете надпись autorization.

- Копируйте информацию и вставьте ее там, где это необходимо.

![]()

Токен Discord имеет следующий вид — Njc5MjAzNDQxNzEyNTYyMTc2.XuMNmg.hS-Dx86NsOBhU1fO19w_TVSIaq4.

Как вариант, можно использовать Discord Token Generator. Суть состоит в установке программы и создании Дискорд-бота. Интерфейс софта интуитивно понятен, поэтому останавливаться на этом вопросе нет смысла.

Что значит, когда token устарел

При попытке использования токена многие наталкиваются на ошибку об устаревании token. При этом возникает вопрос — что значит токен устарел в Дискорде. Это означает, что в ваше профиль уже был совершен вход с другого устройства раньше. Необходимо просто войти еще раз.

Можно ли купить токен

![]()

В Сети часто попадаются предложения купить token для Discord. В этом нет смысла, ведь в большинстве случаев такие предложения являются мошенничеством. Лучше самому узнать свой Дискорд-токен и использовать его по назначению.

Как работает кейлоггер

Существует несколько типов клавиатурных шпионов, в зависимости от того, как они подключаются к вашему компьютеру или браузеру, например, вирусы руткитов , которые внедряются в операционную систему компьютера, или вредоносные программы гипервизора , которые работают на гораздо более низких уровнях. От этих двух, обычно трудно избавиться.

Кейлоггеры также известны тем, как они работают. Например, есть такие, которые заражают веб-страницы и крадут ваши данные, если вы посещаете такие страницы, в то время как другие присоединяются к вашему браузеру как скрытые расширения, часто избегая обнаружения специальным ПО, и сообщают о каждом нажатии клавиши, выполненном с помощью приложения. Это программные кейлоггеры.

Есть аппаратные кейлоггеры , такие как дополнительный разъём на вашем компьютере, накладка на клавиатуру или другое оборудование, с которым вы вряд ли столкнетесь дома.

Шансы быть захваченным такими очень малы по сравнению с вирусными, вот что нас должно беспокоить больше всего.

Как кейлоггер попадает на компьютер

Кейлоггеры часто устанавливаются на ваш компьютер как часть трояна, который маскируется под полезную утилиту. После того, как вы загрузите и установите приложение, оно либо работает, но переносит вредоносное ПО на ваш компьютер, либо не работает, как было обещалось в описании.

После установки кейлоггера он будет включаться каждый раз, когда вы запускаете компьютер, и записывает нажатия клавиш, которые вы делаете в определенных полях на веб-сайтах, или каждое нажатие клавиши, которое вы делаете на своем компьютере.

Если вы хотите предотвратить установку или запуск клавиатурных шпионов на вашем компьютере, лучше всего заблокировать их перед установкой с помощью надежного программного обеспечения для защиты от вредоносных программ.

Тем не менее, люди часто игнорируют программы безопасности. Что еще хуже, есть кейлоггеры, которые входят как часть обновления, которым обычно удается избежать обнаружения вредоносным программным обеспечением.

Самые популярные сканеры и утилиты для поиска и удаления вредоносного ПО

- 🚩 Safety Scanner для Windows

- 🚩 Malwarebytes для macOS.

- 🚩 AdwCleaner для Windows

- 🚩 Junkware Removal Tool

- 🚩 CrowdIsnpect

- 🚩 Spybot

- 🚩 Ad-Aware

- 🚩 SUPERAntiSpyware

Все это затрудняет предотвращение ввода клавиатурных шпионов на ваш компьютер, поэтому вы должны быть бдительными и скептически относиться к любым бесплатным приложениям или программам, которые загружаете на свой компьютер.

Как обнаружить и удалить кейлоггер

В отличие от программ-шпионов и других типов вредоносных программ, которые обычно замедляют работу компьютера, кейлоггер этого не делает. На самом деле вы даже не узнаете, что он работает, вот поэтому его не так просто обнаружить.

Лучший способ обнаружения и удаления кейлоггера - использовать комбинацию сильного программного обеспечения, предотвращающего кейлоггер и антируткит, которое может находить и удалять кейлоггеры.

Анти-клавиатурные шпионы обычно проверяют все процессы, запущенные на вашем компьютере, включая фоновые приложения и службы, операционную систему и все другие параметры.

Некоторые из лучших анти-кейлоггеров, которые вы можете использовать: SpyShelter и Zemana .

Вы также можете использовать анти-руткит-программы для удаления руткитов с вашего компьютера. Несколько хороших вариантов: Malwarebytes, McAfee Rootkit Remover или Bitdefender Rootkit Remover .

Программы против руткитов - это ваша вторая линия защиты, где специализированные системы против кейлоггеров не работают.

Вывод

Если вы подозреваете, что на вашем компьютере может быть установлен кейлоггер, вы можете сначала проверить диспетчер задач на наличие подозрительных процессов или использовать анти-кейлоггер и антируткитное программное обеспечение, чтобы найти и избавиться от него.

Как всегда, профилактика лучше лечения, поэтому будьте особенно осторожны с приложениями или программами, которые вы загружаете, с веб-страницами, которые вы посещаете, и что важно, обновляйте операционную систему и браузеры, чтобы блокировать любые эксплойты.

Читайте также: