Как через домашний wifi следить за телефоном

Шуточкам о «большом брате» уже много лет. Телевидение и интернет полнится слухами и легендами о безграничной власти спецслужб и абсолютной слежке. Однажды я решил вникнуть в эту тему и попробовать понять, можно ли отслеживать меня через мой смартфон или планшет, и насколько точны и вероятны такие методы.

Здесь мы не будем развивать направления вроде «кому ты нужен» или «паяльник и утюг всему голова». Рассмотрим только технические возможности, опустив при этом необходимость и человеческие извращения

В целом, я выделил три способа отследить пользователя, воспользовавшись способностями его любимого смартфона. Поговорим о каждом по порядку.

Еще почитать меня:

1 - Геолокация

Самое первое (и очевидное), что приходит в голову - отслеживание по GPS. То бишь, воспользовавшись модулем GPS в смартфоне жертвы проследить ее перемещения с помощью спутников, когда смартфон находится при ней. Здесь есть некоторые нюансы.

Прежде всего, стоит сказать, что геопозиция может использоваться:

- либо самой операционной системой гаджета,

- либо программами, которые установил производитель - или мы сами.

В этом и заключается ключевая разница.

iOS позволяет выдать желаемые разрешения каждой программе в отдельности iOS позволяет выдать желаемые разрешения каждой программе в отдельностиЧто касается ОС, то данные, собираемые самой системой смартфона или планшета, защищены пользовательским соглашением и законами о конфиденциальности США и Евросоюза. Как защищены? Шифрованием. Шифрование - это сложная тема для отдельного техразбора, но если коротко: в идеале, у производителя операционной системы нет доступа к данным о нашей геопозиции, которые собирает ОС .

В мобильных девайсах наиболее распространены сегодня две ОС: Google Android и Apple iOS. Принято считать, что в плане защиты данных и конфиденциальности Apple надежнее, чем Google, но это не совсем так. Пользователи путают надежность бренда и надежность ОС. Что касается собираемых ими данных - и Apple, и Google подчиняются и соблюдают одно и то же законодательство и правовые нормы.

Может возникнуть мнение, что эти бренды «втихую» сливают данные спецслжбам и рекламодателям - этого мы доподлинно никогда не узнаем , потому спорить на эту тему бессмысленно. По умолчанию, мы считаем, что корпорации соблюдают правовые нормы , под юрисдикцией которых они работают

А вот с программами всё намного интереснее. По сути, софт, который мы устанавливаем на свой девайс, зачастую не подчиняется никаким нормам, и может делать всё, что угодно - в отличие от ОС. Производитель программы всегда руководствуется только соображениями прибыли, при этом балансируя между законами и нормативами. А значит, чисто теоретически, программа, которая установлена на твоем девайсе, имеет возможность «шпионить» за геопозицией смартфона. Именно по этой причине в последние пару лет и Apple, и Google добавили в свои ОС возможность вручную ограничивать полномочия стороннего софта. А если ты покупаешь смартфон китайского производителя - несанкционированно собирать данные может даже тот софт, который установил на смартфон сам производитель, так как китайские вендоры подчиняются своему собственному законодательству, которое позволяет вольности. На таких девайсах, как BQ, Texet, Elephone, Doogee и подобных им, ОС и встроенные программы вполне могут вести фоновую активность , с целью собрать как можно больше данных и продать их рекламодателям. Но о том, как обезопасить себя от слежки, мы поговорим в отдельном материале.

Может ли какая-то фирма или структура получить данные геопозиции с твоего смартфона?

- Из операционной системы - маловероятно , и только по специальному обоснованному запросу в Apple или Google. При этом данные остаются зашифрованными, и сможет ли получатель использовать их по назначению - большой вопрос.

- А вот отслеживание через установленные на девайсе программы вполне возможно . Пользователю достаточно установить ту (ненедежную) программу, с производителем которой у заказчика данных есть договоренность. Стоит сказать, что такие договоренности условно вне закона, так как используют доверие юзера и лазейки в пользовательском соглашении.

2 - Сотовые вышки

Преимущество этого метода в том, что отследить таким способом можно любое устройство, в котором установлена (или может быть установлена) сим-карта. Это может быть смартфон, планшет, ноутбук, или даже обычный кнопочный телефон (в простонародье «звонилка»). Так как такие девайсы регистрируются в сети с помощью своего IMEI-номера и постоянно держат связь с сотовой вышкой, теоретически можно увидеть, к какой именно вышке подключен конкретный девайс, и как далеко он от нее находится. Знать расположение конкретных вышек несложно для того, кому это необходимо. Ну а расстояние юзера до вышки определяется по силе сигнала, который получает девайс. Чем сильнее сигнал - тем ближе пользователь к вышке.

Производитель девайса указывает, что для определения геопозиции могут использоваться сотовые вышки Производитель девайса указывает, что для определения геопозиции могут использоваться сотовые вышкиКстати, даже если сим-карта в девайсе не установлена, он всё равно может соединяться с вышкой. Это очень просто проверить - не имея сим-карты, телефон предложит тебе совершить SOS-вызов. А экстренные вызовы совершаются как раз через операторские станции. В теории это означает, что, даже если извлечь сим-карту, само наличие сотового модуля в устройстве может тебя скомпрометировать

Недостаток у такого способа тоже есть - это низкая точность местоположения. Если GPS-локация позволяет определить твое местонахождение с точностью до пары метров, то в случае с сотовой вышкой этот радиус уже исчисляется десятками метров. Точность зависит от многих параметров - от количества вышек вокруг тебя, от возраста оборудования вышки, или от стандарта связи, кторый она поддерживает.

Можно ли отследить тебя с помощью сотовой связи?

- Да, можно. Однако в вакууме эти данные имеют низкую точность и, для повышения эффективности отслеживания, требуют дополнительной информации.

3 - Wi-Fi и точки доступа

Да-да, существует и такой метод. Сейчас объясню, как это работает.

У каждого устройства, способного подключаться к Wi-Fi, есть свой идентификационный номер. Им может быть серийный номер, IMEI, или MAC-адрес. Теоретически, если конкретное устройство подключилось к определенной сети Wi-Fi - можно понять, что и хозяин девайса находится в радиусе нескольких метров от точки доступа. Особенно легко это отследить в публичных местах, где пароль от Wi-Fi широко известен, либо доступ не запаролен вообще.

Например, если я пользуюсь моделью iPad без слота для сим-карты, то отследить меня можно только с помощью Wi-Fi-сети, к которой я свой iPad подключаю. Почему? Всё просто - так как ни сотового модуля, ни GPS-модуля в таких моделях планшетов нет

Минус этого метода: нужно точно знать, что конкретный аппарат принадлежит конкретному пользователю. А узнать это довольно проблематично. То бишь, слепой «пробивки» местоположения девайса внутри Wi-Fi сети недостаточно, требуется дополнительная информация.

Можно ли отследить тебя с помощью Wi-Fi-сети?

- Да, можно. Однако для этого необходимо быть подключенным к одной с тобой Wi-Fi-сети, а также точно знать идентификатор твоего личного устройства.

Надеюсь, я немного прояснил для тебя вопрос отслеживания. А в одном из следующих материалов я расскажу, как в быту обезопасить себя от разных методов отслеживания.

Когда WiFi клиент пробует связаться с известной сетью, у него есть два варианта. Первый используют ноутбуки и прочие устройства, не являющиеся смартфонами. Он включает поиск сигнальных пакетов (Beacon Frames). Эти пакеты рассылают роутеры, чтобы объявить о своём присутствии. Клиент находит уже известную ему сеть и соединяется с ней. Второй вариант, который обычно используется смартфонами, включает периодическую рассылку пробных запросов (Probe Requests), содержащих уникальный мак-адрес клиента и иногда имя сети, которое ему известно. Преимущество второго подхода в том, что он срабатывает быстрее. А кроме этого, его гораздо легче использовать в своих целях.

Режим прослушивания (Monitor Mode)

Устройства WiFi умеют работать в шести режимах. Чтобы прослушивать трафик, устройству надо переключиться в режим прослушивания. После этого оно не афиширует себя, поэтому наличие таких устройств очень сложно установить.

Защита

Теоретически, от этих прослушек очень просто защититься. Если выключать WiFi на телефоне, когда он не нужен (то есть, вы далеко от тех мест, где имеются доверенные сети), телефон перестанет отправлять запросы и вас отследить будет нельзя. Практически же каждый раз выключать WiFi было бы довольно нудно.

Для андроида есть несколько приложений для облегчения процесса. Например, AVG PrivacyFix позволяет настроить список доверенных сетей, при наличии которых ваш WiFi будет включён. Есть и другие приложения на эту тему.

В случае iOS ваш выбор ограничен. Если не использовать jailbroken, защищённый режим работы яблофона не пустит приложения к рубильнику WiFi. В iOS 7 появился разве что более удобный доступ к меню WiFi, но это всё равно надо делать вручную.

Строим трекер

Можно, конечно, просто использовать ноутбук – даже MacBook. Устанавливаете Wireshark и настраиваете фильтр для пробных запросов. Но это не так интересно, к тому же, если вы захотите построить целую сеть трекеров, использовать для этого ноутбуки будет довольно накладно.

Для таких ненакладных целей хватит и Raspberry Pi с беспроводным адаптером, или (что мне больше нравится), роутера TP-LINK MR-3020 со специальной прошивкой. Эти варианты небольшие и их можно запитать от 5-вольтовой батарейки.

Настройка Pi будет совсем простой, т.к. там уже есть рабочая файловая система, но я предпочитаю роутер MR-3020. Это недорогое и автономное решение. Поэтому я буду описывать настройку роутера, а если вам захочется использовать Pi, то:

— можно пропустить шаги до Настройки режима прослушивания

— у этих двух устройств разные версии Linux, поэтому какие-то файлы с настройками могут находиться в разных местах и у них могут быть разные менеджеры пакетов

— более мощные радио типа AWUS036H могут потребовать USB-хаб с внешним питанием

Настройка роутера

— TP-LINK MR-3020 router ($34.99 на Amazon). Должны работать и аналоги, типа TP-LINK TL-WR703N

— USB флэшка (2-4 Гб)

— Ethernet-кабель

Первая часть инструкций взята от проекта PirateBox, поскольку первичная настройка устройств идентична.

2. Переключите переключатель рядом с портом LAN/WAN в положение WISP

3. Отключите WiFi ноутбука

4. Подключите роутер через ethernet к компьютеру и откройте в браузере 192.168.0.254 (MR3020) или 192.168.1.1 (WR703N)

5. Введите логин/пароль (admin / admin)

6. Перейдите к System Tools > Firmware Upgrade, выберите прошивку OpenWRT

Текст прошивки WR703N китайский. Для прошивки через веб-интерфейс выберите последнее меню слева, затем третий пункт подменю. Подробнее.

7. После апгрейда система перезапустится

8. Зайдите туда через telnet

9. Командой passwd задайте пароль. Это даст доступ к SSH

10. При помощи vi отредактируйте настройки сети. Предположим, что ваш основной шлюз имеет адрес 192.168.2.1. Адрес OpenWrt не должен совпадать с ним, но должен быть в той же подсети.

Поменяйте файл до такого состояния:

11. Отключите роутер от сети

12. Включите WiFi на ноутбуке

13. Подключите MR3020 (или WR703N) к роутеру-шлюзу через Ethernet и включите настроенный роутер в сет. Подождите минуту. С компьютера, подключённого к локалке, попробуйте зайти на роутер

14. Пинганите google для проверки настроек

15. Добавьте поддержку USB в OpenWrt (если вы не использовали уже настроенную прошивку из шага 1):

Отформатируйте флэшку на две партиции – основная Ext4 и swap. swap должна быть между 256 и 512 Мб.

Зайдите по ssh на роутер.

Установите пакеты для поддержки Ext4:

Вставьте флэшку в роутер. Проверьте, что она определилась.

Настройка файловой системы

Проверим, что всё замаунтилось (должно вернуть /dev/sda1 на /mnt/sda1 type ext4):

Скопируем файлы с роутера на флэшку, чтобы все необходимые настройки были доступны, когда мы перезагрузимся и USB окажется основой файловой системы.

Добавьте в /etc/config/fstab автоматическое подключение /dev/sda1.

Используйте следующие настройки:

Когда все огоньки вновь загорятся, зайдите по ssh и проверьте, что флэшка правильно подцепилась.

Если вы не можете зайти через ssh, значит копирование файлов прошло неправильно. Выньте флэшку, перезагрузите его через питание. Когда он запустится, вы сможете зайти туда через ssh. Затем снова вставьте флэшку и повторите предыдущие шаги.

Настраиваем swap

У роутера немного памяти, долгие процессы могут занять её всю. Для проверки памяти введите

Для решения проблем с памятью можно использовать партицию swap. Сначала проверим, что она работает:

Теперь подключим её к свопу:

Снова запустим free для проверки того, что она подключилась.

Чтобы это происходило автоматически лучше всего сделать отдельный скрипт. Кстати, заодно вы узнаете, как делать такие скрипты.

Скрипт для подключения Swap при старте

Начнём с создания скрипта:

Введите в файл следующее:

Сделайте его исполняемым:

Теперь нужно сделать symlink с /etc/rc.d на него:

Перезагрузимся, зайдём через ssh и проверим подключение свопа:

Настраиваем режим прослушивания

Почти всё готово. Нам надо отредактировать настройки беспроводного подключения:

Закомментируйте строчку запрета wifi:

Используйте следующие настройки:

Перезапустите wifi interface:

Проверьте, что wifi работает и находится в режиме monitor:

Установка пакетов

Теперь мы установим все необходимые для сканера пакеты:

Проверка скрипта сканирования

Скопируем скрипты с git (или их можно скачать в виде zip)

Как ответственные хакеры, мы не будем перехватывать все запросы. Мы сделаем белый список, куда включим только наши телефоны.

Достаньте телефон, отсоединитесь от текущей сети, но не выключайте wifi. В терминале вы должны начать видеть запросы, отправляемые им. Можно заметить, что не у всех запросов будет указан SSID. Запросы без SSID – широковещательные, они предназначены для всех точек доступа, находящихся в пределах досягаемости.

Нужно срочно получить информацию из другого телефона? Как подключиться к чужому телефону удаленно и незаметно? Представляем Вам ТОП способов с положительными отзывами.

Всегда хочется быть спокойным за своего ребенка и быть уверенным, что он не попал в плохую компанию. Что муж или жена верны Вам, ну или на крайний случай, доказать причастность в измене. Да и для корпоративного контроля такое наблюдение не будет лишним: в любой момент можно вычислить нерадивых сотрудников, людей, которые продают секретную информации о компании.

Давно не секрет, что существует масса способов и программ, способных предоставить информацию из, практически, любого смартфона. Если Вы не знаете, как можно организовать подключение к чужому телефону, то эта статья именно для Вас.

Как получить доступ к телефону через Wi-Fi?

Один из оригинальных способов, с помощью которого можно получить информацию из чужого телефона. Но главным условием является подключению к одной сети.

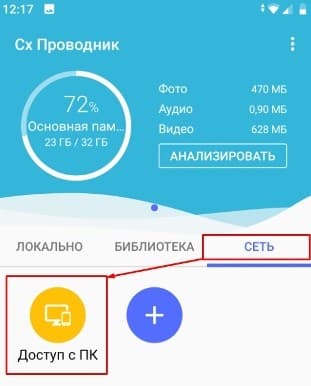

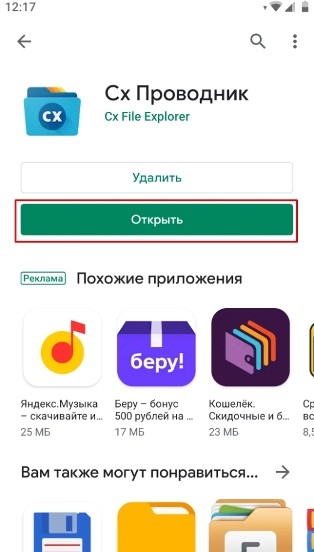

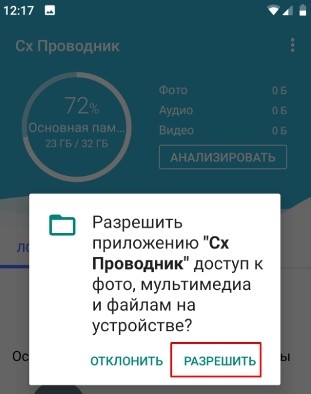

Чтобы получить доступ к чужому телефону через интернет, в первую очередь необходимо установить программу CX-проводник, скачать ее можно в Play Market. Предоставьте ей все запрашиваемые разрешения, для более корректной работы. В программе использован русский интерфейс, поэтому с настройкой проблем не возникнет.

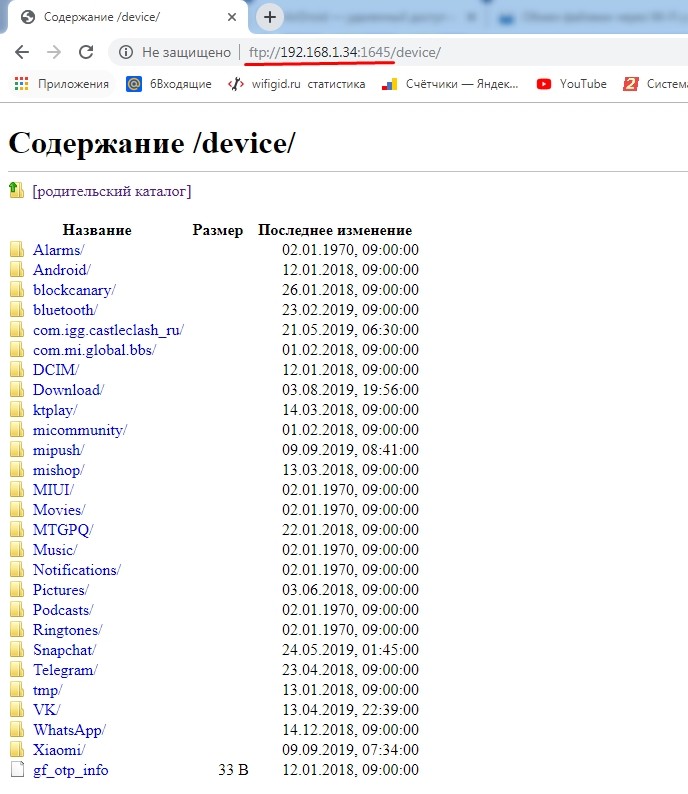

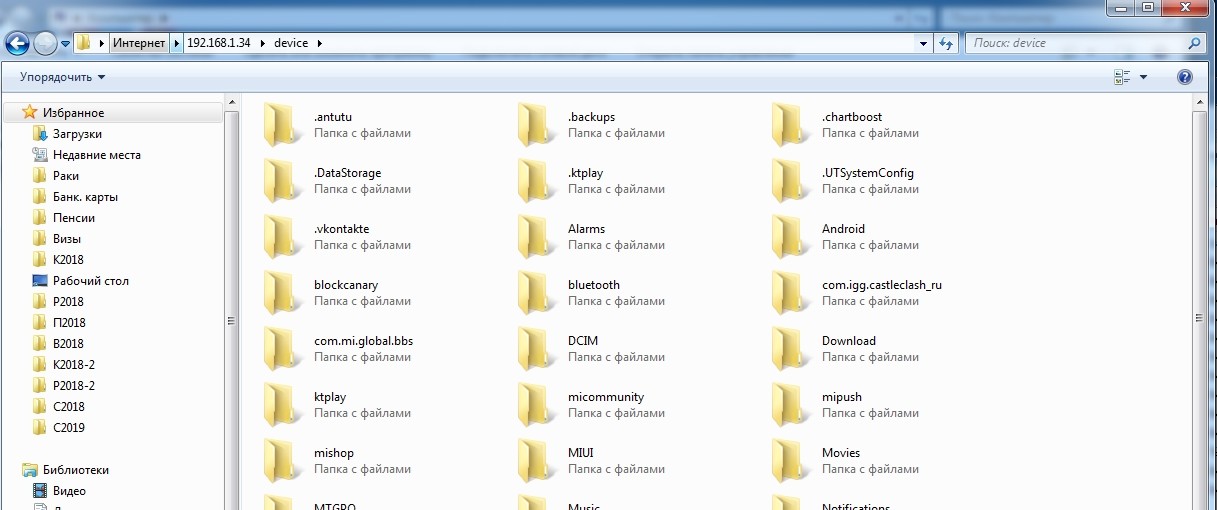

Получить доступ к телефону через Wi-Fi можно как через браузер, так и через сетевой диск. Если Вы правильно ввели IP или порт, тогда при открытии просмотра браузера у Вас на экране отобразятся все системные папки телефона. Стоит отметить, что подключение через сетевой диск предназначен для более продвинутых пользователей, но если у Вас есть время посидеть немного с настройками, то доступ к другому телефону будет гораздо удобнее.

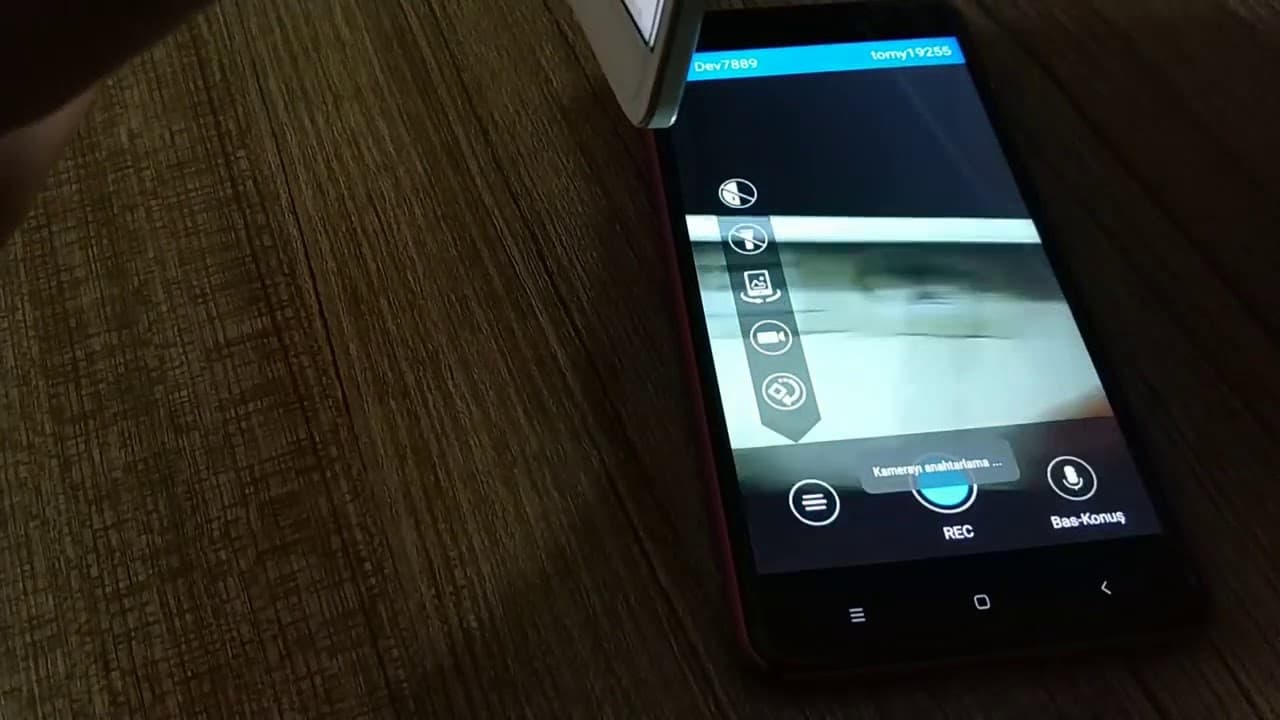

Как получить доступ к камере телефона удаленно?

Если Вы задались таким вопросом, то хотим сразу Вам предупредить. Просто так по воздуху, без каких-либо программ, ни с помощью сетей – подключиться к камере телефона удаленно не получится. Все мировые гиганты по производству мобильных телефонов так же щепетильно относятся к защите персональных данных своих потребителей.

Но есть возможность обойти такие защиты с помощью программ, которые нужно установить в нужный мобильный телефон. Например, TrackWiew, IP WebCam, Alfred Camera и другие. Суть их работы заключается в том, что из любого Андроид смартфона Вы сможете сделать скрытую камеру . Но есть одно но, ни одна из этих программ не может работать в скрытом режиме, то есть при включении записи с камеры, подконтрольный будет видеть в своем телефоне что в этот момент происходит съемка.

Подключение к чужому телефон с помощью специальных программ

Как было сказано выше, существует огромное количество приложений, способных предоставить Вам доступ к нужному телефону. Отличаются обычно между собой только набором доступных функций для перехвата информации и ценой подписки. Подробнее о самых популярных.

Теперь о том, как удаленно подключиться к телефону Android незаметно с программой VkurSe . Подробнее хотелось бы рассказать о возможностях программы. Так как уверенно можно заявить, что это самый популярный софт для удаленного контроля чужого телефона. Более 800 000 активных клиентов, круглосуточный онлайн консультант и регулярные обновления программы говорят сами за себя. Единственная программа, способная записывать звонки и голосовые на 10 Андроид.

После установки программы VkurSe в телефон, который Вы хотите контролировать, можно получать:

Как подключиться к другому телефону? Все просто:

- Зарегистрируйте себе личный кабинет на главной странице сайта (в него будет приходить вся информация из телефона) , используя логин и пароль от кабинета (необходимо для привязки и установки связи с телефоном)

- Настройте строго по руководству на сайте.

- Протестируйте программу бесплатно, без ограничений в функциях.

- Оплатите удобный тариф.

- Удивляйтесь возможностям программы.

Программа работает многофункционально и без предоставления Root прав. Но если предоставить доступ к системе, то Вы получите многогранный удаленный контроль телефона.

Как можно подключиться к чужому телефону с CocoSpy

В последнее время набирающее популярность программное обеспечение. В сети представлены как программа-трекер и родительского контроля. Необходима установка в нужный телефон, работает как на Андроид, так и на iOS. В функции программы заложено: определение факта звонка, местоположения, просмотр социальных сетей и мессенджеров, перехват клавиатуры и прочие возможности.

Немного «космические» цены, но при этом действует скидка на один вид подписки. Стоит отметить, что функционал радует, но напрямую зависит от выбранного тарифного плана. Как, впрочем, и количество устройств, которые необходимо контролировать.

Как подключиться к телефону другого человека с mSpy

Это одно из приложений, так называемых, старожилов. Большое количество доступных функций, начиная от архивации текстовых данных практически со всех мессенджеров, заканчивая записями окружения, звонков и прочее. Есть уникальная возможность следить за Айфоном, для этого нужно скачать mSpy для IPhone.

По оплате разделен на несколько тарифов, в которых можно выбрать дополнительные возможности, а именно: возможность привязать уже удаленное устройство, активировать режим администратора или подключить дополнительные устройства в один кабинет.

Как подсоединиться к другому телефону с NeoSpy

С момента установки предоставляется трехдневный тестовый период. Так же имеется практически круглосуточная онлайн тех поддержка клиентов. Отвечают быстро и по делу.

Решайтесь и выбирайте самый удобный способ удаленного доступа к чужому телефону!

Инструкция

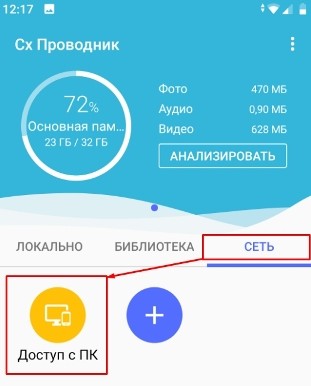

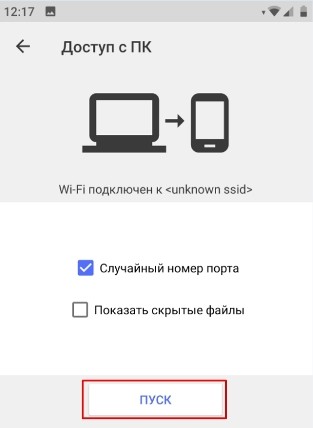

- Далее вы должны увидеть полную информацию о вашем смартфоне, но нас интересует вкладка «Сеть». Теперь нажимаем на значок «Доступ с ПК».

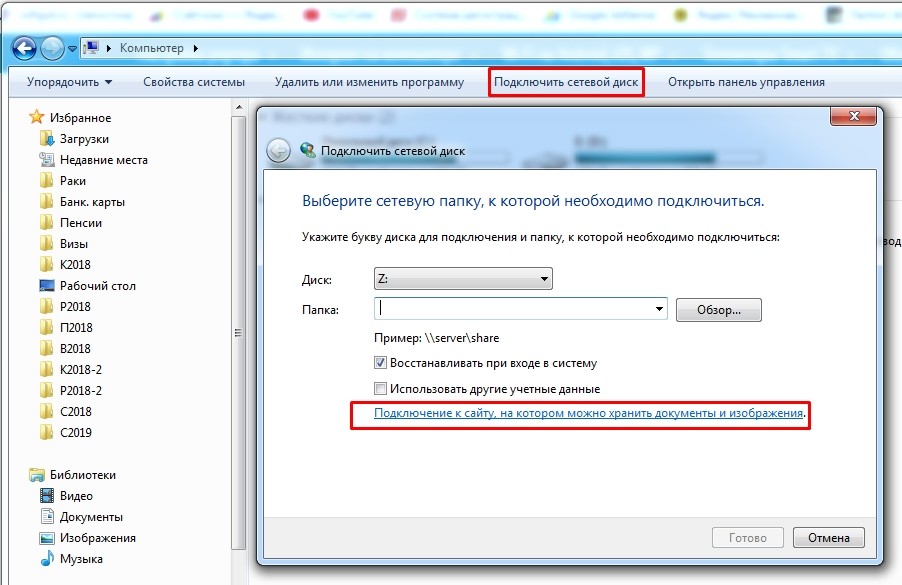

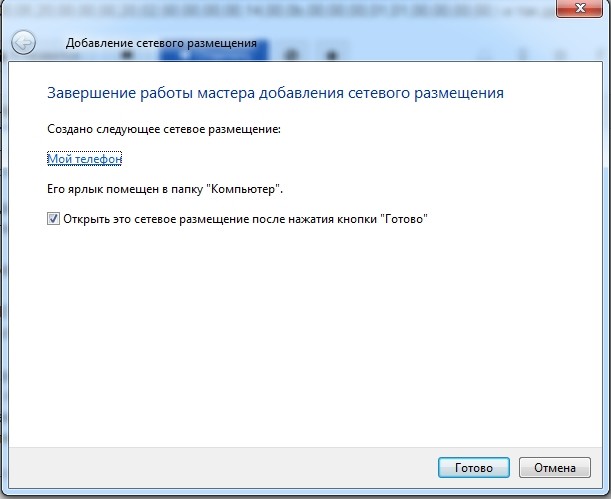

- Открываем «Мой компьютер» или «Компьютер», далее в верхней строке выбираем «Подключить сетевой диск». Выбираем нижнюю ссылку.

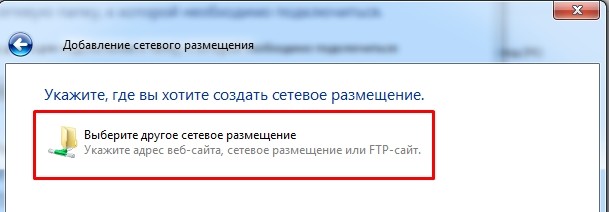

- Два раза кликаем вот по этому значку с сетевой папкой.

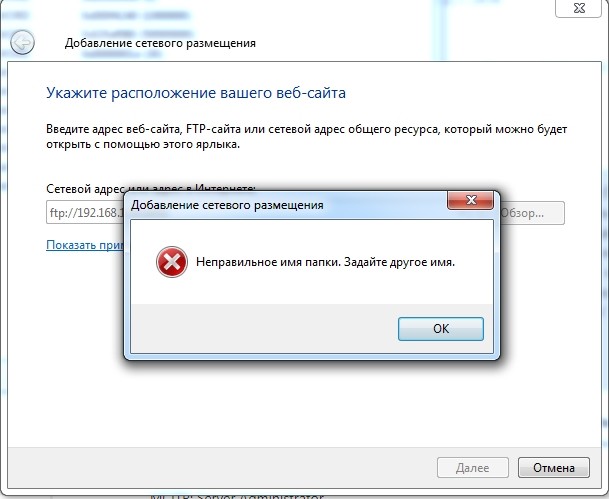

ОШИБКА! Если у вас на этом этапе вылезла ошибка, то пройдите к следующей главе.

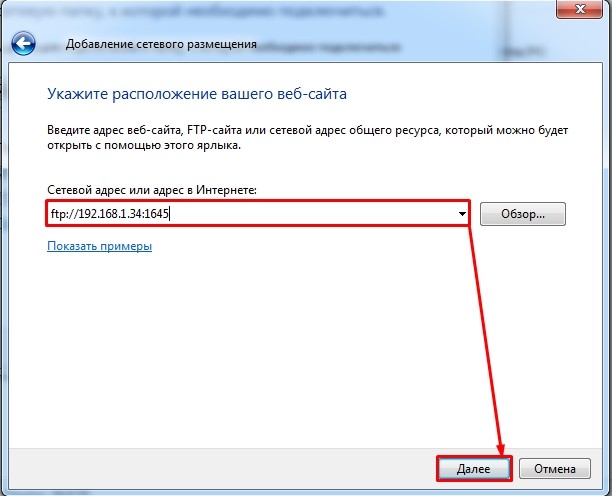

- И вот теперь вводим наш FTP адрес в строку, а потом нажимаем «Далее».

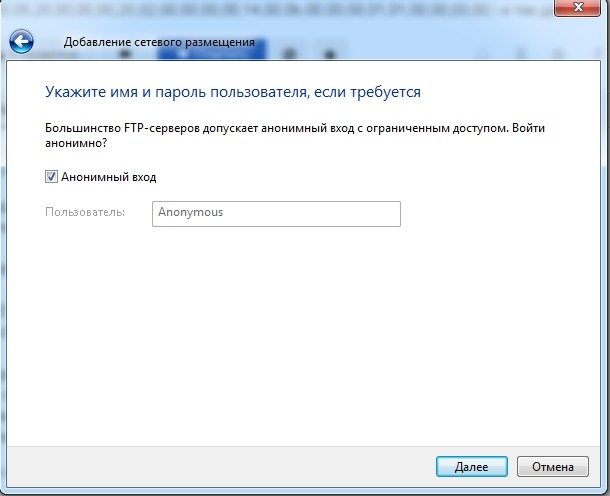

- Устанавливаем галочку «Анонимный вход», если она ранее не стояла.

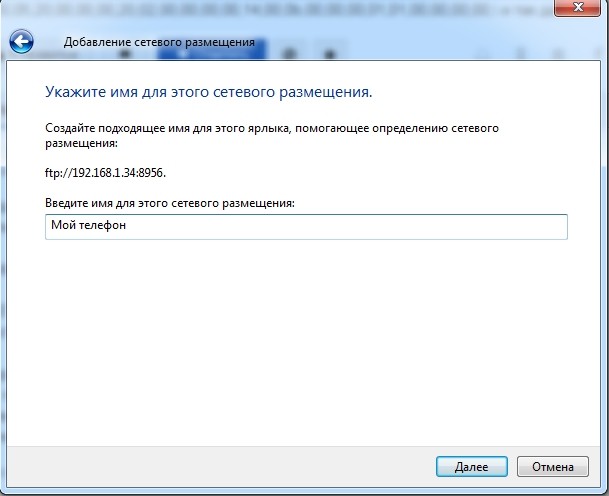

- Можно ввести псевдоним или название сетевого диска.

Ошибка FTP: «Неправильное имя папки. Задайте другое имя»

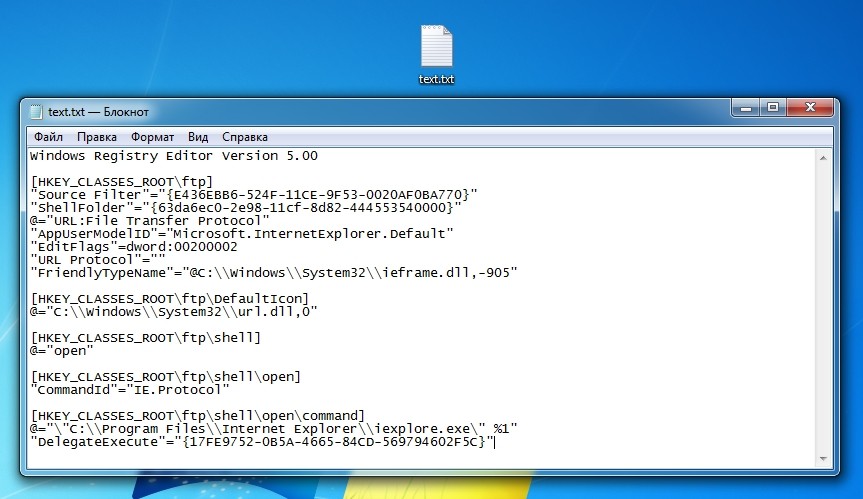

- Создайте текстовый файл и назовите его как угодно. Откройте и скопируйте вот этот текст:

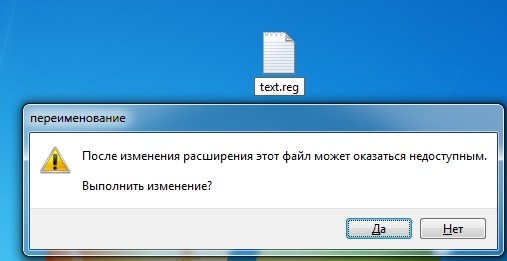

- Теперь переименуйте файл таким образом, чтобы в конце после точки стояло: «reg». Подтвердите изменения.

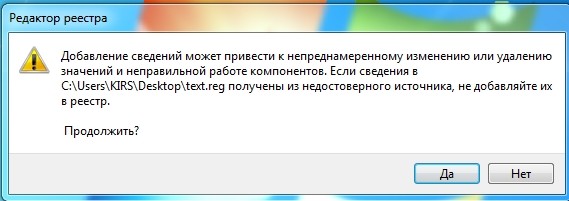

- Два раза кликаем левой кнопкой мыши по новому файлику и запускаем его.

После этого ошибка должна пропасть, а вы снова можете подключиться к вашему телефону по Wi-Fi. Если всё же у вас что-то не получилось, то сразу пишем в комментарии, чтобы я смог вам помочь.

Wi-Fi – это невероятно удобно, и эта сеть есть практически везде, где вам необходим интернет.

Но в какой-то момент вы, вероятно, задавались вопросом о том, может ли владелец WiFi-точки видеть, какие сайты вы посещаете?

И, скорее всего, ответ на этот вопрос вам не понравится. Вот все, что вам нужно знать об этом:

Да, определенно может.

То есть, если вы хотите открыть Gmail, то владелец WiFi увидит только то, что вы открываете Gmail. Он не увидит, какие письма вы открываете и что в них написано.

И вот еще что — некоторые маршрутизаторы фактически хранят логи IP-адресов, которые вы посещаете. В таком случае владелец WiFi-точки может просто ознакомиться с логами и узнать, какие сайты вы открывали.

Что конкретно может видеть администратор WiFi-сети?

Вот список информации, которую владельцы WiFi-точек могут увидеть, если вы используете их сеть:

Могут ли хакеры видеть, что вы делаете через Wi-Fi?

Это зависит от того, использует ли WiFi-сеть какое-нибудь шифрование. Если нет, то киберпреступники могут спокойно шпионить за вашей интернет-активностью.

Тем не менее, плохая новость в том, что даже если сеть использует шифрование, ваш трафик по-прежнему нельзя считать защищенным.

Почему? Поскольку текущий стандарт безопасности WiFi-сетей (WPA2) имеет некоторые серьезные недоработки. И даже более молодой преемник (WPA3) не считается полностью безопасным.

Так что, хакеры при наличии навыка соответствующего уровня могут взломать ваш зашифрованный WiFi-трафик.

Позволяет ли режим инкогнито избежать мониторинг трафика владельцами WiFi?

Что касается режима инкогнито (или любого из его эквивалентов), то он предназначен для того, чтобы скрыть вашу историю браузера от людей, которые пользуются с вами одним и тем же устройством. Вот почему он не позволяет сохранять большинство файлов cookie, а также автоматически удаляет историю при закрытии вкладки или браузера.

Лучший способ защитить вашу конфиденциальность — использовать VPN

Если вы беспокоитесь о том, что владельцы WiFi-точек внимательно следят за тем, что вы делаете в интернете, то просто используйте VPN всякий раз, когда подключаетесь к сети.

Если вы не знакомы с технологией VPN, то это Сервисы, которые скрывают ваш IP-адрес и шифруют интернет-трафик. В частности, VPN создает зашифрованный туннель между вашим устройством и своим сервером. Никто не может контролировать данные, которые проходят через этот туннель.

А что самое лучшее — VPN защищает вашу конфиденциальность, даже если вы используете незащищенные WiFi-сети, за которыми шпионят хакеры. Или если вы случайно подключитесь к поддельной WiFi точке доступа, запущенной киберпреступником. Конечно, вам также следует использовать защиту от вирусов и вредоносных программ.

В большинстве случаев сетевой администратор или хакер будут видеть следующие данные:

- Что вы используете VPN (они увидят IP-адрес VPN-сервера).

- Как долго вы используете VPN.

- Сколько данных вы отправляете и получаете.

Однако могут помешать DNS-утечки

Если вы просто случайным образом выберете себе VPN и не уделите время поиску надежного сервиса, то рискуете столкнуться с проблемой DNS-утечки.

Нужен надежный VPN-сервис?

Мы здесь, в SmartyDNS, предлагаем высокоскоростные VPN-серверы с 256-битным шифрованием AES военного уровня и высокозащищенными протоколами VPN (OpenVPN, SoftEther и IKEv2), и мы придерживаемся строгой политики отсутствия журналов.

Наши VPN-серверы работают как прокси-серверы, и мы также предлагаем услугу Smart DNS, которая позволяет разблокировать 300+ веб-сайтов с географическим ограничением по всему миру.

Мы предлагаем удобные приложения VPN для Windows, Mac, iPhone / iPad, Android и Fire TV / Stick, а также расширения для браузеров Chrome и Firefox.

Специальное предложение! Получите SmartyDNS за 2.9$ в месяц!

Да, и еще мы получим вашу 30-дневную гарантию возврата денег.

Может ли владелец WiFi-точки видеть, какие сайты я посещаю? Подытожим

Короче говоря, да, могут.

Что может видеть администратор WiFi-сети?

Как и любой другой, кто шпионит за вашим WiFi-трафиком. Например, хакеры. К счастью, вы можете решить эту проблему с помощью VPN. Это позволит вам зашифровать весь трафик, и сделать его на 100% неуязвимым перед слежкой.

Читайте также: