Файл caley что это

Старая версия Phobos Ransomware использовала файл Phobos.hta с запиской о выкупе. В новой версии на рабочий стол помещаются два текстовых файла: encrypted.txt и Data.hta. Phoenix Ransomware использует info.txt имя файла для записки о выкупе. Ниже приведено содержимое этих файлов:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail [email protected]In case of no answer in 24 hours write us to theese e-mails: [email protected]

***

. All of your files are encrypted .

To decrypt them send e-mail to this address: [email protected].

If we don't answer in 48h., send e-mail to this address: [email protected]

If there is no response from our mail, you can install the Jabber client and write to us in support of [email protected]

Связавшись с разработчиками по одному из предоставленных электронных адресов, с вас потребуют 3000 долларов в биткойнах за расшифровку, которые должны быть перечислены в течение 6 часов. В противном случае стоимость расшифровки увеличится до 5000 долларов. На данный момент автоматических дешифраторов для Phobos Ransomware не существует. Доказательств того, что злоумышленники присылают жертвам дешифраторы нет, поэтому мы не рекомендуем платить требуемый выкуп. Вместо этого попробуйте использовать инструкции на этой странице для восстановления зашифрованных файлов. Программа для восстановления файлов может восстановить некоторые файлы с вашего жесткого диска. Если у вас есть резервные копии (Onedrive, Dropbox или другие), вы можете полностью восстановить зашифрованные файлы. Используйте это руководство, чтобы удалить Phobos Ransomware и расшифровать файлы .help, .dever, .dewar или .devon в Windows 10, Windows 8 и Windows 7.

Как Phobos Ransomware заразил ваш компьютер

Вирус Phobos Ransomware распространяется через спам-атаки с вредоносными вложениями электронной почты, а также путем ручного взлома ПК. Также может распространяться путем взлома через незащищенную RDP конфигурацию, мошеннические загрузок, эксплойты, веб-инъекции, поддельные обновления, переупакованные и зараженные установщики. Вирус присваивает жертвам определенный идентификатор, который используется для именования этих файлов и, предположительно, для отправки ключа дешифрования. Для предотвращения заражения этим типом угроз в будущем рекомендуем использовать SpyHunter 5 и BitDefender Anti-Ransomware.

Чтобы полностью удалить Phobos Ransomware, мы рекомендуем вам использовать WiperSoft AntiSpyware от WiperSoft. Он обнаруживает и удаляет все файлы, папки, ключи реестра Phobos Ransomware и предотвращает заражение аналогичными вирусами в будущем.

Альтернативный инструмент для удаления

Чтобы полностью удалить Phobos Ransomware, мы рекомендуем вам использовать SpyHunter 5 от EnigmaSoft Limited. Он обнаруживает и удаляет все файлы, папки и ключи реестра Phobos Ransomware. Пробная версия SpyHunter 5 предлагает сканирование на вирусы и одноразовое удаление БЕСПЛАТНО.

Как удалить Phobos Ransomware вручную

Не рекомендуется удалять Phobos Ransomware вручную, для более безопасного решения используйте Специальные Инструменты для удаления.

Phobos.hta

Data.hta

encrypted.txt

ItFoV.exe

Как расшифровать и восстановить файлы .help, .dever, .dewar или .devon

Используйте автоматические дешифраторы

Используйте следующий инструмент от Kaspersky под названием Rakhni Decryptor, который поможет расшифровать файлы .help, .dever, .dewar или .devon. Загрузите его здесь:

Dr.Web Rescue Pack

Известный производитель антивирусов Dr.Web предоставляет бесплатную услугу дешифрования для владельцев своих продуктов: Dr.Web Security Space или Dr.Web Enterprise Security Suite. Другие пользователи могут обратиться за помощью в расшифровке .help, .dever, .dewar or .devon файлов, загрузив образцы в Службу дешифрования программ-вымогателей Dr.Web. Анализ файлов будет проводиться бесплатно, и если файлы поддаются расшифровке, все, что вам нужно сделать, это приобрести двухлетнюю лицензию на Dr.Web Security Space стоимостью 2 долларов или меньше. В таком случае вам не придется платить выкуп.

Нет смысла платить выкуп, так как нет никакой гарантии, что вы получите ключ, плюс вы подвергнете риску свои банковские данные.

Если вы заразились программой-вымогателем Phobos и удалили ее со своего компьютера, то вы можете попытаться расшифровать свои файлы. Поставщики антивирусов и частные лица создают бесплатные дешифраторы для некоторых крипто-блокировщиков. Чтобы попытаться расшифровать их вручную, вы можете сделать следующее:

Используйте Stellar Data Recovery Professional для восстановления файлов .adame, .caley, .caleb или .octopus

Использование опции предыдущих версий файлов в Windows:

- Щелкните на зараженный файл правой кнопкой мыши и выберите Свойства.

- Выберите Предыдущие версии меню.

- Выберите конкретную версию файла и нажмите Копировать.

- Чтобы восстановить выбранный файл и заменить существующий, нажмите на Восстановить кнопку.

- Если в списке нет элементов, выберите альтернативный метод.

Использование Shadow Explorer:

Если вы используете Dropbox:

- Войдите на сайт DropBox и перейдите в папку, содержащую зашифрованные файлы.

- Щелкните правой кнопкой мыши на зашифрованный файл и выберите Предыдущие версии.

- Выберите версию файла, которую хотите восстановить, и нажмите на Восстановить кнопку.

Как в защитить компьютер от таких вирусов, как Phobos Ransomware, в будущем

1. Получите специальное программное обеспечение для защиты от программ-вымогателей.

Используйте Bitdefender Anti-Ransomware

Известный поставщик антивирусов BitDefender выпустил бесплатный инструмент, который поможет вам с активной защитой от программ-вымогателей в качестве дополнительного щита к вашей текущей защите. Он не будет конфликтовать с более крупными приложениями безопасности. Если вы ищете комплексное решение для интернет-безопасности, рассмотрите обновление до полной версии BitDefender Internet Security 2018.

2. Создайте резервную копию файлов.

Вне зависимости от установленной защиты от программ-вымогателей, вы можете сохранять свои файлы с помощью простого онлайн-резервного копирования. Облачные сервисы сейчас довольно быстрые и дешевые. Более разумно использовать онлайн-резервное копирование, чем создавать физические диски, которые могут быть заражены и зашифрованы при подключении к ПК или повреждены при падении или ударе. Пользователи Windows 10 и 8 / 8.1 могут найти уже предустановленное приложение OneDrive для резервного копирования от Microsoft. На самом деле это одна из лучших служб резервного копирования на рынке с доступными ценами. Пользователи более ранних версий могут ознакомиться с ним здесь.Обязательно делайте резервные копии и синхронизируйте наиболее важные файлы и папки в OneDrive.

Является ли это тяжелой инфекцией

Вымогателей известный как .Caley ransomware классифицируется как серьезная инфекция, из-за количества вреда, который он может причинить. Шифрование вредоносных программ — это не то, с чем все сталкивались раньше, и если вы только что столкнулись с этим сейчас, вы узнаете, какой ущерб это может нанести из первых рук. Вымогатели используют мощные алгоритмы шифрования для шифрования файлов, и как только они будут заблокированы, вы не сможете открыть их.

Это считается очень опасной инфекцией, потому что заблокированные файлы-вымогатели не всегда расшифровываются. Вам будет предоставлена возможность платить выкуп за расшифровщика, но это не самая мудрая идея. Расшифровка файлов, даже если вы платите не гарантируется, чтобы вы могли просто в конечном итоге тратить свои деньги ни за что. Имейте в виду, что вы ожидаете, что кибер-мошенники будут чувствовать себя обязанным помочь вам в восстановлении файлов, когда они не должны. Кроме того, эти деньги помогут будущим вымогателям и вредоносным программным проектам. Вы действительно хотите поддержать вид преступной деятельности, которая наносит ущерб на миллиарды. Чем больше жертв платят, тем выгоднее она становится, таким образом, все больше людей привлекают к нему. Инвестирование этих денег в надежное резервное копирование было бы лучше, потому что если вы когда-нибудь положить в такого рода ситуации снова, вам не нужно будет беспокоиться о потере файла, как вы могли бы просто восстановить их от резервного копирования. Затем можно просто прекратить .Caley ransomware и восстановить данные. Если вы не уверены в том, как вы получили загрязнения, мы объясним наиболее распространенные методы распространения в следующем пункте.

Методы распространения вымогателей

Данные, шифрующие вредоносное программное обеспечение, обычно распространяются через спам-приложения электронной почты, вредные загрузки и наборы эксплойтов. Поскольку Есть много людей, которые небрежно относятся к открытию вложений электронной почты или загрузки файлов из сомнительных источников, дистрибьюторы вымогателей не должны думать о путях, которые являются более сложными. Более сложные способы могут быть использованы, а также, хотя они не так популярны. Хакеры пишут довольно убедительное письмо, используя имя известной компании или организации, прикрепите вредоносное ПО к электронной почте и отправьте его. Эти письма часто упоминают деньги, потому что из-за деликатности темы, люди более склонны к открытию их. Довольно часто вы увидите большие имена, как Amazon используется, например, если Amazon послал письмо с квитанцией о покупке, что пользователь не помнит решений, он / она откроет прилагается файл немедленно. Когда вы имеете дело с электронной почтой, Есть определенные вещи, чтобы высматривать, если вы хотите защитить свой компьютер. Проверьте, знаете ли вы отправителя перед открытием файла, добавленного в электронную почту, и если они вам не знакомы, проверьте их внимательно. Не спешите открывать вложение только потому, что отправитель кажется реальным, сначала вам придется перепроверить, если адрес электронной почты соответствует фактической электронной почте отправителя. Будьте в поисках очевидных грамматических ошибок, они часто вопиющие. Вы также должны проверить, как вы обращались, если это отправитель, который знает ваше имя, они всегда будут включать ваше имя в приветствии. Файл шифрования вредоносных программ может также заразить с помощью неисправленных уязвимостей, найденных в компьютерных программах. Эти слабые места в программном обеспечении, как правило, быстро исправлены после того, как они обнаружены так, что вредоносные программы не могут их использовать. Тем не менее, по той или иной причине, не все устанавливает эти обновления. Очень важно регулярно латать программное обеспечение, потому что если уязвимость серьезна, она может быть использована вредоносным программным обеспечением. Обновления могут быть установлены для установки автоматически, если вы найдете эти предупреждения надоедливым.

Как он себя ведет

Как только вымогателей попадает в ваш компьютер, он будет искать определенные типы файлов и как только он нашел их, он будет кодировать их. Ваши файлы не будут доступны, так что даже если вы не заметите процесс шифрования, вы будете знать, в конце концов. Файлы, которые были зашифрованы будет иметь странное расширение файла, который обычно помогает пользователям распознавать, какие вымогателей у них есть. Ваши данные могли быть зашифрованы с помощью мощных алгоритмов шифрования, и существует вероятность того, что они могут быть заблокированы навсегда. После того, как все файлы были зашифрованы, уведомление о выкупе будет размещено на вашем компьютере, который должен дать понять, в некоторой степени, что произошло и как вы должны действовать. Они предложат вам программу расшифровки, которая не будет бесплатной. Заметка должна четко отображать цену на инструмент расшифровки, но если это не так, это даст вам способ связаться с преступниками, чтобы создать цену. Как вы уже знаете, оплата не вариант, который мы хотели бы предложить. Оплата должна быть крайней мерой. Попробуйте вспомнить, делали ли вы когда-либо резервное копирование, ваши файлы могут храниться где-то. Или, если удача на вашей стороне, бесплатное программное обеспечение для расшифровки может быть доступно. Вредоносные исследователи могут быть в состоянии расшифровать вымогателей, поэтому они могли бы разработать бесплатную утилиту. Прежде чем принять решение о платить, ищите утилиту расшифровки. Использование этой суммы для резервного копирования может быть более полезным. Если вы создали резервную резервную работу до заражения, вы можете приступить к восстановлению файла после того, как вы .Caley ransomware прекратите вирус. В будущем, постарайтесь, чтобы убедиться, что вы избежать вымогателей, и вы можете сделать это, ознакомившись, как она распространяется. По крайней мере, не открывайте вложения электронной почты влево и вправо, обновляйте свои программы и загружайте только из источников, которым вы знаете, что можете доверять.

.Caley ransomware Удаления

Если вымогателей по-прежнему остается, анти-вредоносное программное обеспечение должно быть использовано для его прекращения. Ручное исправление .Caley ransomware не является легким процессом и может привести к дополнительному вреду для вашего компьютера. Переход с автоматическим вариантом будет гораздо лучшим выбором. Эти типы программ сделаны с целью обнаружения или даже предотвращения такого рода инфекций. Выберите утилиту по борьбе с вредоносными программами, которая наилучшим образом соответствует тому, что вам нужно, скачать ее и разрешить сканировать устройство на угрозу после установки. Не ожидайте, что утилита по борьбе с вредоносными программами поможет вам в восстановлении файлов, потому что она не сможет этого сделать. Если данные, шифрующие вредоносную программу, были полностью прекращены, восстановите файлы от того места, где вы храните их, и если у вас их нет, начните использовать их.

Offers

More information about WiperSoft and Uninstall Instructions. Please review WiperSoft EULA and Privacy Policy. WiperSoft scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в .

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн .

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� .

Quick Menu

шаг 1. Удалите .Caley ransomware, используя безопасный режим с поддержкой сети.

Удалить .Caley ransomware из Windows 7/Windows Vista/Windows XP

Удалить .Caley ransomware из Windows 8/Windows 10

шаг 2. Восстановление файлов с помощью восстановления системы

Удалить .Caley ransomware из Windows 7/Windows Vista/Windows XP

Удалить .Caley ransomware из Windows 8/Windows 10

Добавить комментарий Отменить ответ

Читать на мобильном устройстве

Сканируйте QR код и получите инструкции по удалению NEEH Ransomware на ваш мобильный.

QR-код находится на нашем сайте потому, что иногда бывает сложно удалить такие нежелательные программы, как NEEH Ransomware. Вы можете отсканировать QR-код с помощью вашего мобильного телефона и получить инструкции ручного удаления, которые помогут вам удалить NEEH Ransomware с вашего устройства.

Hi. I’m Jason Phillips. I have been attending the University of California, Berkeley. Now I live in New York. I work in the field of malware research. Everything that is related to the computers, is my life since I was a little boy.

я, конечно, понимаю, вопрос ламерский и глупый. но честно, понятия не имею, что это за файлы, для чего нужны и как появились (предположительно появились после установки игры Сегун2 Тотальная Война, но не уверен)

это дата-диск (не системный), соответственно на нем таких файлов быть не должно. хочу удалить их, но не знаю не испорчу ли чего

А зачем было в корень диска что-либо вообще устанавливать? А то это не вопрос ламерский, а действия изначально. Почему бы не в папочку отдельную для каждой софтинки утанавливать, как все нормальные люди?

Добавлено через 53 секунды

FeyFre

Оно их в корень диска само НЕ распаковывает при установке, это можно только вручную сделать

ПУК - Последняя Удачная Конфигурация.

(с) veroni4ka Штандартенфюрер СС, это баг инсталлятора vcredist_x86_2008.exe! Инсталлятор самораспаковывается не во временную папку, а куда-нибудь а пальцем мимо. Там очередной какой-нибудь багнутый SFX-ZIP, который должен был распаковать во временную папку пакет Windows Installer, и пнуть его. Между прочим, этот пакет при установке какраз и не спрашивает куда устанавливаться, ибо выбора всё-равно нет - только в WinSxS да и всё тут. Мелкомягки позже исправили это, но было уже поздно.

Так что не нужно человека учить зря, он никакими своими действиями не смог повлиять на это. (Не каждый юзер является нахватавшимся знаний что-бы заставить компоненты винды плясать под свою дудку).

Вот список файлов которые оно могло оставить и которые можно спокойно тереть.

ПУК - Последняя Удачная Конфигурация.

(с) veroni4ka Штандартенфюрер СС, да, Мелкомягкие баги иногда исправляют(о чудо!). У меня тоже ЭТО уже ложится в подобные директории(и тоже не затираются иногда), ибо я всё-таки нашел нормальный установщик.

Штандартенфюрер СС

всегда указываю пути куда что распаковать или установить. оно само так сделалось

Кто бы что ни говорил, но Google Play – это помойка. Не даром её признали самым популярным источником вредоносного софта для Android. Просто пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору. А какой ещё у них есть выбор? Ведь их всегда учили, что скачивать APK из интернета куда опаснее. В общем, это действительно так. Но остерегаться опасных приложений в Google Play нужно всегда. По крайней мере, постфактум.

Есть как минимум 8 приложений, которые нужно удалить

Google добавила в Google Play функцию разгона загрузки приложений

Вредоносные приложения для Android

Нашли вирус? Удалите его

В основном это приложения, которые потенциально высоко востребованы пользователями. Среди них есть скины для клавиатуры, фоторедакторы, приложения для создания рингтонов и др.:

- com.studio.keypaper2021

- com.pip.editor.camera

- org.my.famorites.up.keypaper

- com.super.color.hairdryer

- com.celab3.app.photo.editor

- com.hit.camera.pip

- com.daynight.keyboard.wallpaper

- com.super.star.ringtones

Это названия пакетов приложений, то есть что-то вроде их идентификаторов. Поскольку всё это вредоносные приложения, их создатели знают, что их будут искать и бороться с ними. Поэтому они вполне могут быть готовы к тому, чтобы менять пользовательские названия приложений, которые видим мы с вами. Но это мы не можем этого отследить. Поэтому куда надёжнее с этой точки зрения отслеживать именно идентификаторы и удалять вредоносный софт по ним.

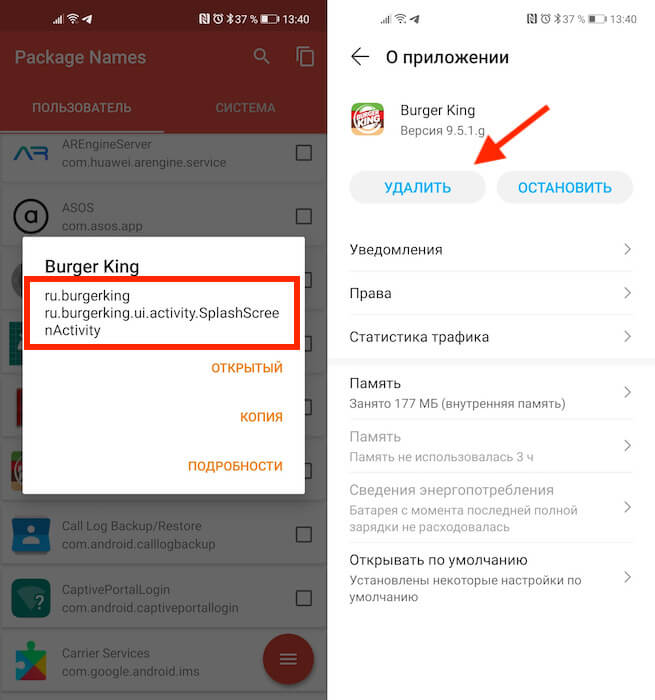

Как найти вирус на Android

Но ведь, скажете вы, на смартфоны софт устанавливается с пользовательскими названиями. Да, это так. Поэтому вам понадобится небольшая утилита, которая позволит вам эффективно выявить весь шлаковый софт, который вы себе установили, определив название их пакетов.

- Скачайте приложение для чтения пакетов Package Name Viewer;

- Запустите его и дайте те привилегии, которые запросит приложение;

В красном квадрате приведен пример названия пакета

- Поочерёдно вбивайте в поиск названия пакетов, приведённые выше;

- При обнаружении приложений с такими именами, нажимайте на них и удаляйте.

Package Name Viewer удобен тем, что позволяет не просто найти нужное приложение по названию его пакета, но и при необходимости перейти в настройки для его удаления. Для этого достаточно просто нажать на иконку приложения, как вы попадёте в соответствующий раздел системы, где сможете остановить, отключить, удалить накопленные данные, отозвать привилегии или просто стереть нежелательную программу.

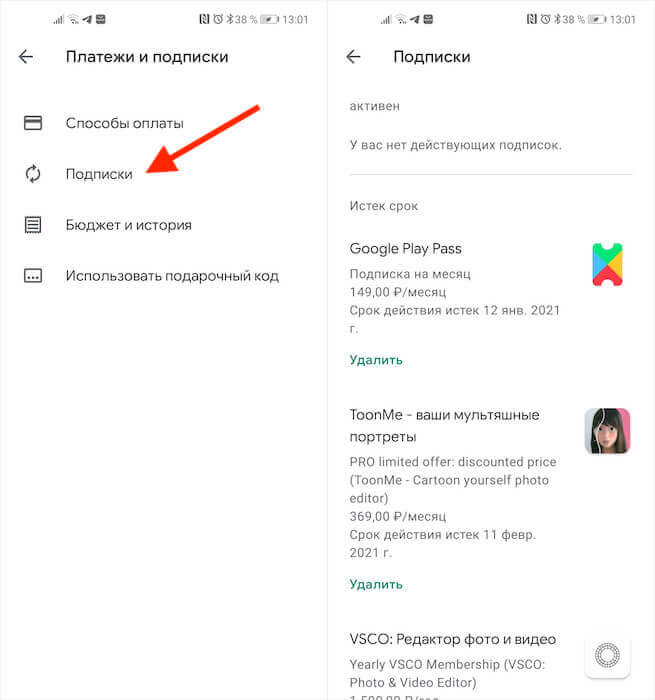

Как отменить подписку на Андроиде

Лучше всего приложение именно удалить. Это наиболее действенный способ защитить себя от его активности. Однако не исключено, что оно могло подписать вас на платные абонементы, поэтому для начала проверьте свою карту на предмет неизвестных списаний, а потом просмотрите список действующих подписок в Google Play:

- Запустите Google Play и нажмите на иконку своего профиля;

- В открывшемся окне выберите раздел «Платежи и подписки»;

- Здесь выберите «Подписки» и проверьте, нет ли среди них неизвестных;

- Если есть, просто нажмите напротив неё на кнопку «Отменить».

Свободное общение и обсуждение материалов

Можно ли танцевать под рэп? Достаточно послушать новый альбом Sfera Ebbasta

Системные обновления Android – я сейчас говорю именно о стоковой операционке – штука довольно безынтересная. Помимо того, что они меняют номер версии ОС на новый, обычно они не несут в себе ничего сверхъестественного. Большая часть новых функций, которые в них содержатся, как правило, либо оказываются максимально непримечательными, либо уже были реализованы производителями смартфонов в своих оболочках. Поэтому ключевые нововведения обычно добираются до Android в виде новых версий Google Play или в составе обновлений фирменных приложений Google. Так будет и в этот раз.

Чем мне нравится Google, так это независимостью её сервисов от основной операционной системы. Благодаря этому они могут обновляться сами по себе и получать новые функции и даже дизайн, независимо от того, на какой версии Android работает ваш смартфон. Иногда для этого даже не приходится устанавливать апдейт вручную, потому что многие изменения Google применяет просто у себя на серверах. Но если обычно это какие-то мелкие обновления, практически не содержащие в себе значимых нововведений, то сегодняшний случай является позитивным исключением из правил. Всё-таки не каждый день Google Play получает новый дизайн.

“пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору”, зачем судить по себе? Никто так не делает и вообще откуда этот дикий список того, что надо удалить?

Читайте также: