Ddos guard как отключить на телефоне

В сегодняшнем материале мы обсудим очень важный момент в работе каждого сайта, а именно инструкцию по настройке защиты от DDoS атак используя сервис DDoS-GUARD.

Что такое DDoS атака ?

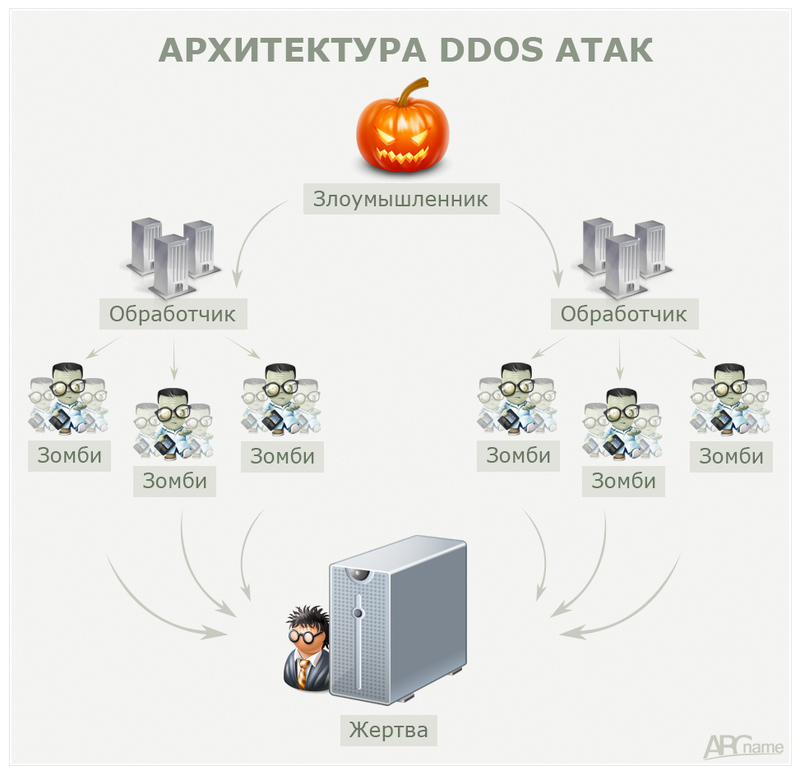

Атака типа «отказ в обслуживании» (DoS) – это попытка причинить вред, сделав недоступной целевую систему, например веб-сайт или приложение, для обычных конечных пользователей. Обычно злоумышленники генерируют большое количество пакетов или запросов, которые в конечном счете перегружают работу целевой системы. Для осуществления атаки типа «распределенный отказ в обслуживании» (DDoS) злоумышленник использует множество взломанных или контролируемых источников.

В общем случае DDoS-атаки можно разделить на типы в зависимости от того, на каком уровне модели взаимодействия открытых систем (OSI) происходит атака. Атаки на сетевом уровне (уровень 3), транспортном уровне (уровень 4), уровне представления (уровень 6) и уровне приложений (уровень 7) наиболее распространены.

Зачем настраивать защиту от DDoS атак ?

Представьте ситуацию, у вас имеется обычный сайт, сайт набрал за определенное количество времени существования свою аудиторию, в определенный момент у сайта появляются конкуренты которые имеют средства заказать DDoS на ваш сайт в целях выбить ваш сайт с топ позиций в поиске и занять позиции вашего сайта.

В результате DDoS атаки на ваш сайт, перестает работать не лишь ваш сайт, но и все сайты на сервере конструктора или хостинга на котором ваш сайт расположен.

Когда хостинг / конструктор определяет на ваш сайт DDoS атаку, они при необходимости отключают ваш сайт в целях борьбы с DDoS атакой, чтобы лишь из-за одного сайта не перестал работать весь сервер. Это все правильно так как часто именно один сайт становится причиной DDoS атаки на целый сервер на котором расположены сотни (тысячи) сайтов и если вовремя не отреагировать и не отключить сайт который стал причиной атаки, весь сервер ляжет.

Как подключить защиту от DDoS используя сервис DDoS-GUARD ?

Настройка и подключение защиты для домена

Прописать DNS DDoS-GUARD для домена

Выбрать FREE тариф

Добавляем защищаемый домен и целевой айпи

Как узнать айпи сервера на котором сайт расположен?

Айпи можно узнать в панели управления сайтом в вкладке общие или на форуме.

4. Завершите добавление домена, Платить ничего не нужно, так как это бесплатный тариф.

Редактируем айпи А-записей для защищаемого домена

6. Далее перейдите в настройки своего домена.

7. После перейти в вкладку "DNS".

Далее как отмечено на скриншоте, копируем свой защищенный айпи:

8. После для своего домена в этой вкладке:

редактируйте все эти три айпи ( для редактирования напротив айпи жмем иконку ключи ), если там стоит ваш целевой 195.216.243.130 ( в данной ситуации это мой айпи для сервера s30 ).

Нам нужно его удалить и прописать вместо него наш "Защищенный айпи" у меня это 185.178.208.163 , не забудьте нажать кнопку сохранить по завершению изменения айпи (если в этом есть необходимость ).

Важно! Вам нужно прописать свой защищенный айпи, данный с примера копировать не нужно.

Приведу небольшой пример, как в действительности работает защита от DDoS когда ваш сайт DDoS-сят, смотрим скриншот с графиком и нагрузкой на сервер.

Настройка работы SSL в DDoS-GUARD

11.2 Чтобы защита корректно заработала, нужно перейти в Панель управления (сайта) - Настройки - Общие настройки, находим пункт: Автоматически перенаправлять с системного поддомена на прикреплённый домен, его нужно включить. Это нужно, чтобы тарифик с системного домена ушел на прикрепленный, на котором настроена защита.

11.3 Когда все эти настройки выполните, вы можете прикрепить к сайту домен который купили используя Способ 3 как описано в инструкции.

После сотрудник техподдержки прикрепит к вашему сайту домен на который вы настроили защиту и ваш сайт снова будет доступен.

Каждый день мы работаем над улучшением нашей системы фильтрации, но ввиду технических особенностей UDP, на данный момент мы можем предоставить только защиту DNS, исключительно на VDS или выделенных серверах. Из-за специфики протокола невозможно разработать универсальный алгоритм фильтрации, который бы защищал все UDP-сервисы. Поэтому наши инженеры реализуют фильтрацию каждого UDP-сервиса отдельно, с учётом нюансов этого сервиса. К сожалению, реализация защиты UDP-сервиса – крайне нетривиальная задача. В связи с этим мы не защищаем серверы с TeamSpeak, GTA SAMP, Counter-Strike, VoIP и др. Но не стоит отчаиваться, фильтрация трафика для этих сервисов станет доступна совсем скоро.

Какие ресурсы относятся к категории High Risk?

Категория High Risk - это веб-ресурсы, несущие в себе повышенные репутационные риски для нашей компании.

Репутационный риск - это реальная или потенциальная угроза деловой репутации - угроза, которая, если ее не контролировать должным образом, способна привести к губительному для репутации кризису.

Мы заботимся о своем имидже и имидже наших постоянных клиентов, а также - о соблюдении действующего законодательства стран, на территории которых предоставляем свой сервис. Поэтому наша служба безопасности постоянно занимается анализом пользователей наших услуг, для выявления и предотвращения проблемных ситуаций.

В случае, если ресурс клиента соответствует критериям категории High Risk, то мы имеем право предложить ему переключиться на специальный тариф. Об этом клиенту придет оповещение на e-mail, указанный при регистрации в личном кабинете. В случае отказа или отсутствия ответа в течение 24 часов с момента получения оповещения, мы оставляем за собой право отказать клиенту в предоставлении сервиса (на основании Пункта 5.9 "Соглашения об уровне услуг").

Критерии, согласно которым мы определяем, что веб-ресурс клиента несет повышенные риски для нашей репутации:

- предложение оказания услуг за виртуальную валюту,

- неоднозначный контент,

- неясное предназначение ресурса,

- копирование других сайтов (дизайна, названия, текстового содержания и т.п.),

- жалобы на мошенничество со стороны реальных пользователей.

ВНИМАНИЕ! В случае несогласия с оценкой ресурса нашей службой безопасности, клиент может связаться со специалистом технической поддержки или менеджером для уточнения информации.

Как настроить сервис “Защита DNS”?

Для корректной работы сервиса "Защита DNS" вам необходимо сменить текущие ns-серверы на защищённые ns-серверы DDoS-GUARD. Для этого необходимо выполнить следующие действия:

- Зайдите в ваш ЛК на сайт регистратора доменных имён, у которого вы приобретали домен

- В личном кабинете смените текущие ns-серверы на защищённые ns-серверы DDoS-GUARD. Ниже приведен их список:

После изменения ns-записи необходимо подождать от 60 до 90 секунд для успешного обновления внесённых данных

Проверим корректность настройки DNS-записей в личном кабинете. Для этого перейдём в раздел “Сервисы / услуги”, а затем нажмём “Управление DNS”. В появившейся форме нажмите на интересующий вас домен

Откроется форма настройки DNS-записей домена

1.KOP/AppData/Local/Temp/msohtmlclip1/01/clip_image001.jpg" />

. Вы можете добавить новую запись, для этого нажмите на кнопку “Добавить”.

Как определить, используется ли SSL-шифрование на сайте?

Для корректной работы сайта необходимо соблюдать следующие рекомендации:

- A-записи службы DNS должны указывать только на предоставленный нами защищенный IP-адрес.

- Необходимо убедиться в успешном обновлении кэша DNS серверов в Интернет.

- Не должно быть других A-записей (IPv4) или AAAA-записей (IPv6) службы DNS для домена, кроме той, что указывает на защищённый IP-адрес.

Как отключить блокировку запросов на L7 для защищаемых сайтов?

При необходимости вы можете отключить блокировку аномальных запросов на L7 (уровне приложений). Для этого зайдите в раздел "Управление" и выберите пункт "Защита":

Используйте ползунок для включения/отключения блокировки:

Не забудьте нажать на кнопку "Сохранить изменения".

Отключение блокировки не влияет на процессы мониторинга активности и детектирования аномалий. Защита от атак на L3-4, CDN и черные/белые списки будут работать как обычно.

Чтобы оперативно включать/отключать блокировку, рекомендуем активировать опцию оповещений об обнаружении аномалии (подозрительной активности с отдельных IP-адресов).

Опция отключения блокировки доступна для клиентов услуги "Защита и ускорение веб-сайтов", имеющих выделенный IP-адрес (включен в тарифы Normal и выше).

Где находятся резервные копии данных/БД?

Управление резервным копированием находится в разделе cPanel "Резервные копии". Вы можете воспользоваться этим инструментом для восстановления файлов сайта, или базы данных из бэкапа, либо для загрузки на локальную машину.

Настройка переадресации на домен без WWW и на домен с WWW

Для настройки переадресации необходимо отредактировать файл “.htaccess”. Он должен находиться в директории “www”. Если данный файл отсутствует, создайте его. Для переадресации с домена с WWW на домен без WWW необходимо добавить в файл следующие строки:

Для переадресации с домена без WWW на домен с WWW необходимо добавить в файл следующие строки:

Настройка кэширования

Кэширование заработает автоматически сразу после активации опции в личном кабинете, дополнительных настроек не требуется. Файлы ревалидируются раз в 10 минут. Файлы категории image ревалидируются каждые 60 минут. К этой категории относятся .jpg, .jpg, .jpg, .jpg, .ico, .bmp, .svg, .svgz, .cur, .pict, .tif, .tiff, .eps. С вашей стороны не требуется никаких настроек, процесс автоматизирован.

Как получить ключ и начать пользоваться API?

Чтобы начать пользоваться API, вам надо получить ключ. Для этого воспользуйтесь инструкцией.

Если вы следуете инструкции, но окно с данными не появляется, то, скорее всего, вы пытаетесь получить API ключ от имени дополнительной учетной записи. Получить ключ можно только для основной (главной) учетной записи. Выполните вход в личный кабинет заново, используя логин и пароль от главной учетной записи, и повторите действия.

Настройка проксирования без смены А-записей

Мы подключили услугу «Защита сети», при подключении указали номер автономной системы, подняли BGP сессию, но в списке доступных для управления сетей не видим нужной сети. А при попытке создать правило для сети вручную возникает ошибка. Что делать?

Исходя из соображений безопасности, клиентам разрешено управлять только «своими» сетями, т.е. анонсируемыми клиентом в настоящее время или сетями DDoS-Guard, выданными ему в пользование. Если сеть уже анонсируется клиентом в сторону DDoS-Guard, но пока еще не появилась в списке сетей, следует подождать очередного обновления маршрутов внутри сети DDoS-Guard (до 5 минут).

Мы используем для доставки веб-трафика другой транспортный протокол/порты. Как в этом случае можно использовать обработку и фильтрацию веб-трафика от DDoS-Guard?

В настоящее время мы работаем с веб-трафиком на уровне приложения только если для него в качестве транспортного используется протокол TCP с портами назначения 80 и 443. Весь остальной веб-трафик, попадающий в сеть DDoS-Guard, будет проверен на уровнях L3-4 OSI, очищен от «мусора» и передан получателю (если услугой не предусмотрено иное).

В течение 1 минуты.

Как будет происходить обработка веб-трафика, если создать правила фильтрации только для домена, но не создавать правил для IP-адреса или сети?

При отсутствии правил для IP-адреса или сети перехват и обработка веб-трафика на уровне приложений производиться не будет. Эту логику можно использовать для быстрого включения/отключения обработки веб-трафика.

Как же от этого защититься? К сожалению, универсальных мер защиты от DDoS-атак до сих пор не существует. Тут необходим комплексный подход, который будет включать меры аппаратного, программного и даже организационного характера.

Программно-аппаратные системы от сетевого гиганта Cisco являются наиболее эффективными, но за них вам придется порядочно раскошелиться.

Для защиты IIS серверов можно воспользоваться (программным) решением от компании Microsoft, но, зная щедрость этой компании, можно догадаться, что они тоже далеко не бесплатные.

В настоящее время, заказные DDoS-атаки превратились в выгодную и активно развивающуюся нишу сетевой преступности. Поискав в Google, можно найти десятки предложений от «специалистов» по устранению сайта конкурентов.

Какие же основные принципы по защите от DDoS? В первую очередь, не нужно привлекать к себе (своему сайту) лишнее внимание радикально настроенной общественности, публикуя контент, способный задеть расовые, национальные или религиозные чувства каких либо индивидов.

Если же вас «заказали», или вы не послушались предыдущего совета, будьте начеку — аппаратные ресурсы веб-сервера обязательно должны иметь некоторый резерв производительности, а распределенные и дублирующие системы — построены максимально эффективно. Без понимания принципов работы DDoS, эффективную защиту построить просто невозможно. Для осуществления DDoS-атак используется большое количество компьютеров, зараженных вредоносным кодом. Эти компьютеры объединяются в ботнеты (“bot-net” — сети зомби-машин), которые по приказу злоумышленника осуществляют DDoS-атаки, причем владельцы компьютеров зачастую даже не подозревают об этом.

<script type="text/javascript">

window.location = "domain.ru/index.php"

</script>

Как результат — с каждым разделом, который атакован GET запросом прямо в корень, размер файла получится всего несколько байт, что гораздо лучше, чем когда бот соприкасается c

50-100кб страницей и при этом подтягивает

5-10 SQL запросов. Легитимные же пользователи, у которых не отключен javascript в браузере, перенаправляются на index.php.

Но есть одно большое НО – поисковые-боты тоже не оборудованы js-интерпретаторами и точно так же, как и атакующие боты, будут утопать в js редиректе. Можно, воспользовавшись такими UNIX утилитами как tcpdump или netstat, написать небольшой скрипт, который будет считать кол-во коннектов с определенного IP адреса, и банить его.

Определить бота можно, например, проверив его host. Небольшой пример элементарного скрипта по блокировке IP, которые создают много коннектов к серверу (данный вариант проверялся на Centos 5.6):

*/1 * * * * netstat -an | grep tcp | awk '' | cut -d: -f1 | sort -n | uniq -c > /var/log/ip.list

Данная команда создает список с кол-вом подключений и самим IP, пример:

10 209.232.223.117

1 209.85.161.191

2 212.113.39.162

1 212.78.78.78

61 213.142.213.19

5 213.151.240.177

1 210.169.67.225

1 216.179.59.97

Сам скрипт, который можно запустить в screen-е или сделать демоном:

Давайте также посмотрим и на настройки параметров Apache, которые помогут избежать некоторых проблем вызванных DDoS атакой.

TimeOut – указывайте как можно меньшее значение для данной директивы (веб сервера, который подвержен DDoS атаке).

KeepAliveTimeout директива – также нужно снизить ее значение или полностью выключить.

Стоит обязательно проверить значения различных тайм-аут директив представленные другими модулями.

Директивы LimitRequestBody, LimitRequestFields, LimitRequestFieldSize, LimitRequestLine, LimitXMLRequestBody должны быть тщательно настроены на ограничение потребления ресурсов вызванных запросами клиентов.

Используйте директиву MaxClients, чтобы указать максимальное количество клиентов, которые смогут быть одновременно подключены к серверу — уменьшив значение директивы вы сможете снизить нагрузку на web-сервер.

Защитится от DDoS можно и на программном уровне. В этом вам поможет бесплатный скрипт – DDoS Deflate. С его помощью можно легко избавится от детского флуда и DDoS. Скрипт использует команду «netstat» для обнаружения DDoS и флуда, после чего блокирует IP адреса вредителей с помощью фаервола iptables или apf. Но не стоит расслабляться и считать, что слабый DDoS не сможет нанести ущерб вашему серверу. Возьмем, к примеру, что атакующих зомби-машин всего 10-50, но все они с толстыми каналами, а Вы, как назло, уехали в командировку, или у вас десятки (а то и сотни) серверов, и Вы не успеваете физически “мониторить” их все. В таком случае, даже небольшое количество машин сможет “зафлудить” канал или заставить выйти из строя вебсервер apache, mysql, etc. Другое дело, когда администратор круглосуточно “мониторит” сервер и с легкостью обнаруживает атаки. Но такое бывает крайне редко, поэтому нужно подключить систему сигнализации, а процесс блокировки атакующих зомби-машин — автоматизировать.

В данной инструкции, мы обсудим очень важный момент в работе каждого сайта, а именно инструкцию по настройке защиты от DDoS атак используя сервис DDoS-GUARD.

Что такое DDoS атака ?

Атака типа «отказ в обслуживании» (DoS) – это попытка причинить вред, сделав недоступной целевую систему, например веб-сайт или приложение, для обычных конечных пользователей. Обычно злоумышленники генерируют большое количество пакетов или запросов, которые в конечном счете перегружают работу целевой системы. Для осуществления атаки типа «распределенный отказ в обслуживании» (DDoS) злоумышленник использует множество взломанных или контролируемых источников.

В общем случае DDoS-атаки можно разделить на типы в зависимости от того, на каком уровне модели взаимодействия открытых систем (OSI) происходит атака. Атаки на сетевом уровне (уровень 3), транспортном уровне (уровень 4), уровне представления (уровень 6) и уровне приложений (уровень 7) наиболее распространены.

Зачем настраивать защиту от DDoS атак ?

Представьте ситуацию, вы создали сайт, который набрал за определенное количество времени существования свою аудиторию, в определенный момент у сайта появляются конкуренты, которые имеют средства заказать DDoS на ваш сайт в целях выбить ваш сайт с топ позиций в поиске и занять позиции вашего сайта.

В результате DDoS атаки на ваш сайт, перестает работать не лишь ваш сайт, но и все сайты на сервере конструктора или хостинга на котором ваш сайт расположен.

Когда хостинг / конструктор определяет на ваш сайт DDoS атаку, при необходимости отключают ваш сайт в целях борьбы с DDoS атакой, чтобы лишь из-за одного сайта не перестал работать весь сервер. Это все правильно так как часто именно один сайт становится причиной DDoS атаки на целый сервер на котором расположены сотни (тысячи) сайтов и если вовремя не отреагировать и не отключить сайт который стал причиной атаки, весь сервер перестанет работать.

Как подключить защиту от DDoS используя сервис DDoS-GUARD ?

Важно! Если у вас уже был приобретен домен на вашем сайте и он был прикреплен к сайту, не нужно покупать еще один домен. Защиту стоит настроить именно в рамках домена, который у вас уже был ранее приобретен.

Настройка и подключение защиты для домена

Прописать DNS DDoS-GUARD для домена

Выбрать FREE тариф

Добавляем защищаемый домен и целевой айпи

Как узнать айпи сервера на котором сайт расположен?

Айпи можно узнать в панели управления сайтом в вкладке общие или на форуме.

4. Завершите добавление домена, Платить ничего не нужно, так как это бесплатный тариф.

Редактируем айпи А-записей для защищаемого домена

6. Далее перейдите в настройки своего домена.

7. После перейти в вкладку "DNS".

Далее как отмечено на скриншоте, копируем свой защищенный айпи:

8. После для своего домена в этой вкладке:

редактируйте все эти три айпи ( для редактирования напротив айпи жмем иконку ключи ), если там стоит ваш целевой 195.216.243.130 ( в данной ситуации это мой айпи для сервера s30 ).

Нам нужно его удалить и прописать вместо него наш "Защищенный айпи", который на нашем примере 185.178.208.163 , не забудьте нажать кнопку сохранить по завершению изменения айпи (если в этом есть необходимость ).

Важно! Вам нужно прописать свой защищенный айпи, данный с примера копировать не нужно.

Приведем небольшой пример, как в действительности работает защита от DDoS когда ваш сайт DDoS-сят, смотрим скриншот с графиком и нагрузкой на сервер.

Настройка работы SSL в DDoS-GUARD

11.2 Чтобы защита корректно заработала, нужно перейти в Панель управления (сайта) - Настройки - Общие настройки, находим пункт: Автоматически перенаправлять с системного поддомена на прикреплённый домен, этот пункт нужно включить. Это нужно, чтобы трафик с системного домена ушел на прикрепленный, на котором настроена защита.

11.3 Когда все эти настройки выполните, вы можете прикрепить к сайту домен который купили используя Способ 3 как описано в инструкции.

После сотрудник техподдержки прикрепит к вашему сайту домен на который вы настроили защиту и ваш сайт снова будет доступен.

Как подключить защиту от DDoS используя сервис Cloudflare ?

Добавление сайта в Cloudflare

После регистрации и авторизации в личном кабинете, жмем кнопку "Add site".

Выбор Free тарифа в Cloudflare

Далее выбираем бесплатный "Free" тариф и жмем кнопку "Confirm plan".

Настройка записей домена в Cloudflare

После выбора тарифа CloudFlare вам отобразит все записи домена, которые он обнаружил, все эти записи CloudFlare автоматически скопировал на свои сервера. Жмем кнопку Continue.

Изменение текущих NS на сервера Cloudflare

После нажатия кнопки "Continue", Cloudflare предлагает нам изменить текущие DNS сервера которые у нас прописаны, на свои:

Важно! В нашем примере выше приведены DNS сервера Cloudflare, которые предлагались нам на время написания статьи. Будьте внимательны, так как они регулярно изменяются и вам может потребоваться добавить новые DNS, которые вам будут предложены напрямую на сайте Cloudflare.

вам нужно перейти в панель управления регистратора домена где вы покупали домен для своего сайта и изменить текущие DNS на те которые в примере выше.

После как на стороне регистратора домена изменили текущие DNS:

на странице Cloudflare где вы начали добавление своего сайта, жмем кнопку "Done, check nameservers".

Важно! В нашем примере выше приведены DNS сервера Cloudflare, которые предлагались нам на время написания статьи. Будьте внимательны, так как они регулярно изменяются и вам может потребоваться добавить новые DNS, которые вам будут предложены напрямую на сайте Cloudflare.

Установка

Для установки плагина из-под учетной записи root пройдите в Интеграция → Модули.

Установка модуля интеграции производится по кнопке Установить. Если кнопка Установить не появилась, обновите страницу.

Использование

После установки модуль становится доступен для использования. Перейти на основную страницу модуля DDoS-GUARD можно, кликнув по:

- Кнопке Настроить на странице покупки модулей.

- Пункте меню Инструменты → DDoS-GUARD

- Кнопке DDoS-GUARD в www-домене (если лицензия уже куплена)

Интерфейс модуля

Основная страница модуля DDoS-GUARD визуально делится на две части:

- Панель кнопок

- Список подключенных доменов и псевдонимов

Панель кнопок содержит:

- Добавить — для подключения домена или/и псевдонима к защите;

- Изменить — для изменения IP-адресов;

- Удалить — для отключения домена/псевдонима от защиты;

- Списки доступа — управление черными/белыми списками;

- Настройки — доступно подключение авторешения и изменение правил брандмауэра.

Список подключенных доменов содержит колонки:

- Имя — Имя подключенного домена или псевдонима;

- Веб-домен — Имя домена, к которому принадлежит псевдоним;

- Владелец — Владелец веб-домена;

- Состояние — Отображается текущее состояние;

- IP-адрес — IP-адрес веб-домена;

- proxy-IP — IP-адрес веб-домена в сервисе DDoS-GUARD.

Описание иконок состояний

Описание

Таблица с описанием иконок состояний

Включена защита. При наличии сервиса доменных имен меняются А-записи доменов на значение IP сервиса DDoS-GUARD

Отключена защита. При наличии сервиса доменных имен меняются А-записи доменов на значение IP, указанных на странице веб-доменов

Нет проблем с модулем

При работе модуля проверяется:

- Наличие файлов настроек Apache для модулей (RPAF и Remote_IP)

- Наличие файла настройки nginx

- Наличие сервиса доменных имен

- Наличие соответствующих записей в серверах имен

- Наличие веб-домена

- Наличие лицензии на веб-домен в сервисе DDoS-GUARD

Показывается, если есть любая из проблем, описанная выше.

На веб-домен имеется лицензия

Показывается, если есть лицензия на веб-домен, который был удален из списка веб-доменов

Иконка показывается, если модуль ожидает получение/удаление лицензии

Показывается, если лицензия была удалена через биллинговую систему и имеются настройки на домен

Заказ лицензии DDoS-GUARD для домена

Чтобы заказать лицензию, нужно перейти на основную страницу модуля DDoS-GUARD и нажать кнопку Добавить, или нажать кнопку DDoS-GUARD на странице веб-доменов (если до этого лицензия не была заказана).

Заказ домена происходит в три этапа:

Под псевдонимом домена подразумевается псевдоним, не являющийся поддоменом, например:

Если с момента последнего заказа с биллинговой системы прошло больше часа или заказ защиты происходит впервые, то будет предложено ввести учетные данные для работы в биллинговой системе.

Внимание.

Оплачивается каждый домен и псевдоним. Поддомены домена входят в стоимость домена, при условии, что они ведут на один IP. Если у веб-домена существуют псевдонимы и они не подключены к сервису DDoS-GUARD, то на них не распространяется защита.

Изменение данных лицензии DDoS-GUARD

Для изменения доступны только IP-адреса. Для этого необходимо нажать на кнопку Изменить на основной странице модуля DDoS-GUARD. Изменение домена происходит в три этапа:

- Этап проверки домена и его IP-адресов. Измененые на этом этапе IP-адреса отправляются на серверы DDoS-GUARD и применяются для веб-домена

- Этап проверки псевдонимов

- Завершение — на этом этапе происходит изменение лицензии в биллинге и веб-доменах.

Удаление

Для удаления защиты веб-домена в сервисе DDoS-GUARD необходимо нажать на кнопку Удалить, при необходимости будет запрошены учетные данные для биллинговой системы (при этом, ввиду особенностей среды, для удаления защиты необходимо нажать кнопку Удалить повторно).

Включение/отключение от защиты DDoS-GUARD

При включении/отключении изменяются А-записи доменных имен, то есть данная возможность работает при условии, что есть сервис доменных имен. Включение производится нажатием на кнопку Включить. Отключение производится нажатием на кнопку Отключить.

Настройки

На форму настроек можно перейти нажатием на кнопку Настройки. На этой форме доступны следующие настройки:

- Подключить защиту автоматически

- Подключить защиту по IP

При подключении автоматической защиты следующие настройки применяются автоматически :

- Создание настроек для nginx и Apache.

- Создается файл ddosguard_remoteip.conf в директории Apache, сконфигурированной для файлов включений, например /etc/apache2/conf.d, со следующим содержанием:

<IfModule remoteip>

RemoteIPHeader X-Real-IP

RemoteIPInternalProxy 127.0.0.1 186.2.160.0/24

</IfModule>; - Создается файл ddosguard_rpaf.conf в директории Apache, сконфигурированной для файлов включений, например /etc/apache2/conf.d, со следующим содержанием:

<IfModule rpaf>

RPAFenable On

RPAFsethostname On

RPAFprotected_ips 186.2.160.0/24

RPAFheader X-Real-Ip

</IfModule>; - Создается файл ddosguard_remote.conf в директории nginx, сконфигурированной для файлов включений, например /etc/nginx/vhosts-includes, со следующим содержанием:

set_real_ip_from 186.2.160.0/24; - При подключенном сервере имен, автоматическое изменение А-записей.

При подключении защиты по IP правилами брандмауэра запрещаются любые подключения по 80 и 443 портам, кроме подключений через сервис DDoS-GUARD.

Списки доступа

Список черных/белых правил для управления сервисом DDoS-GUARD позволяет блокировать/разрешать доступ с определенных IP-адресов или подсетей.

DDoS-GUARD позволяет создать не более 10 правил доступа.

Список доступа содержит колонки:

- IP-адреса — IP-адрес или подсеть;

- Дата добавления — Дата и время создания/изменения адреса;

- Тип правила — Тип правила — блокировать или разрешать;

- Причины — Любой текст для пояснения не более 255 символов, может быть пустым.

Создание правила

Для создания правила необходимо нажать на кнопку Добавить. На открывшейся странице можно выбрать тип правила и написать пояснение к правилу. IP-адреса или подсеть вводят через запятую, при этом маска подсети не должна быть меньше 24. Примеры верного ввода адреса или подсети:

- 8.8.8.8;

- 8.8.8.8/32;

- 4.4.4.4/24;

- 10.0.0.1, 20.20.20.20/32, 3.30.30.30/24.

Изменение правила

Для изменения правила необходимо нажать на кнопку Изменить. При изменении правила возможно поменять тип и причину добавления, само правило (IP/подсеть) недоступно для редактирования.

Удаление правила

Для удаления правила необходимо нажать на кнопку Удалить.

Описание ошибок при работе модуля

Попасть на страницу описания проблем можно, нажав на значок ошибки в списке веб-доменов или основной странице модуля DDoS-GUARD. Наличие ошибок проверяется каждые 5 минут, действие ddosguardcheck запускается в cron. Действие ddosguard.dig для проверки А-записи веб-домена на серверах имен запускается каждые 6 минут через механизм API — periodic.

Описание и возможные пути решения

Таблица с описанием ошибок пр работе модуля DDoS-GUARDОтсутствует лицензия на домен. Лицензия не обновлена или была удалена через биллинговую систему.

Удалить запись, восстановить настройки DNS или заказать лицензию заново

Домен или псевдоним отсутствует на сервере, по кнопке "Решить" лицензия DDoS-GUARD будет удалена.

Домен или псевдоним был удален, при этом осталась лицензия.

IP в лицензии и списке веб-доменов не совпадают

![]()

При нажатии на кнопку Решить IP-адреса синхронизируются с биллинговой системой и сервисом DDoS-GUARD. Изменения будут применены в течении часа.

Отсутствует запись в DNS для домена. Добавьте запись.

В записях DNS отсутствует запись со значением, указанным в лицензии. Необходимо добавить А-запись с именем www-домена, указанным в лицензии.

IP в лицензии и DNS записях не совпадают

![]()

Автоматически изменяет А-записи доменных имен по нажатию на кнопку Решить или при включенной опции "Подключить защиту автоматически".

IP в лицензии и на серверах имен не совпадают

Проверка утилитой dig, существует ли такая запись на серверах имен. Если после часа ожидания эта ошибка не решилась автоматически, поменяйте А-записи на сервере имен.

Домен не делегирован.

Проверка утилитой dig, домен не делегирован.

Отсутствует модуль управления DNS записями. Внесите изменения в DNS-записи.

Необходимо внести правки в А-записи на сервере имен вручную, так как отсутствует возможность автоматического управления доменными именами.

Читайте также:

- Создается файл ddosguard_remoteip.conf в директории Apache, сконфигурированной для файлов включений, например /etc/apache2/conf.d, со следующим содержанием: