Что такое руткит dr web

Подскажите, что бы это значило и как с этим бороться?

Забанен за флуд

КAV 6 после установки говорит, что svchost.exe заражен руткитом

"Имя, сестра? Имя?" (с) :)

что бы это значило и как с этим бороться?

Если установили и спайдерГарда, то выставьте полную детализацию логов и посмотрите, что происходит в системе в момент тормозов.

В том то и дело, что имя не говорит - Каспер 6 еще не лечил руткиты, это уже в седьмой версии встроили. Поэтому он просто визжит, что в системе есть руткит, говорит что есть скрытый процесс в svchost.exe и зависает или перегружает комп.А KAV 7 просто не устанавливается - я не первый раз с этим сталкиваюсь, что Каспер не ставится на зараженную систему.

Забанен за флуд

Ух ты, клевая программа, не знал о такой ))

Результат:

======================

>SSDT State

>Shadow

>Processes

. Hidden process: C:WINDOWSsystem32svchost.exe

Process Id: 648

EPROCESS Address: 0x81685430

>Drivers

>Stealth

>Hooks

ntoskrnl.exe+0x00005032, Type: Inline - RelativeJump at address 0x804DC032 hook handler located in [ntoskrnl.exe]

!!POSSIBLE ROOTKIT ACTIVITY DETECTED!! =)

=======================

Мы недавно намучались в офисе с вирусом ntos.exe, но ntoskrnl.exe - вроде системный файл. Проверил его др.вебом - вроде чистый.

Process: D:Install3j42Pnqa6n.exe -- вас из дас?--

С уважением, Pavel

Гы, это RkU с таким именем скачался ))

Я не переименовывал, а сразу запустил )

сорри, что ввел в заблуждение.

Забанен за флуд

>Hooks

ntoskrnl.exe+0x00005032, Type: Inline - RelativeJump at address 0x804DC032 hook handler located in [ntoskrnl.exe]

Вообще говоря, у меня то же самое:

ntoskrnl.exe+0x00005032, Type: Inline - RelativeJump at address 0x804DC032 hook handler located in [ntoskrnl.exe] :)

А вот насчет hidden C:WINDOWSsystem32svchost.exe - убейте его в RkU, а затем пройдитесь по реестру Хайджеком - ЭТО должно откуда-то запускаться.

Фу, таки осилил! И что вы думаете - ручками, без всяких антивирусов.

Файл C:WINDOWSsystem32mssrv32.exe - по-моему это совсем не новое слово в вирусописании, но почему все антивирусы молчат.

Переименовал под досом MSSRV32.000, загрузился - все ОК!

На ВирусТотале определилось только двумя антивирусами: Microsoft как "TrojanDownloader:Win32/Chksyn.gen!A" и Symantec как "XPAntivirus".

з.ы. Огромное спасибо всем, кто принимал участие! Очень приятно пообщаться с умными людьми - открыл для себя много нового.

Забанен за флуд

Да, еще новость - пока искал этот вирус, все файлы одного из моих сайтов оказались зараженными каким-то скриптом - кстати, это ДрВеб сразу сообщил об этом при открытии сайта. Стал выяснять в чем дело - во всех файлах в конце кода дописан скрипт.Файл C:WINDOWSsystem32mssrv32.exe - по-моему это совсем не новое слово в вирусописании, но почему все антивирусы молчат.

На хостинге сразу сказали, что мой комп заражен, вирус украл пароль и сразу занялся делом - заразил все файлы, доступные по фтп. Неужели это все происки данного вируса?

Я просто в шоке - неужели он на это способен - зайти на фтп, используя пароль? Главное, что на компе все html-файлы без изменений, а на фтп - все заражены, и php, и html.

Отправил.

Borka, отдельное спасибо за помощь! Просто не знаю, что делал бы без вашего форума.

Забанен за флуд

"Олвейз велкам!" (с) :)

Забанен за флуд

неужели он на это способен - зайти на фтп, используя пароль?

Где-то я такое слышал. Как вариант - пароли от ФТП таки ушли, злоумышленники им воспользовались и сами натравили робота на модификацию страниц.

Кстати, в логе ФТП нет ли какой интересной информации?

Следуйте за нашими новостями в удобном для вас формате

В Dr.Web Security Space для Android появилась возможность удаления руткитов

18 ноября 2015 года

Большинство известных Android-троянцев представляет собой относительно простые вредоносные приложения, которые успешно идентифицируют и удаляют не только антивирусы, но и сами пользователи, знакомые с базовыми правилами информационной безопасности. Однако в последнее время вирусные аналитики компании «Доктор Веб» фиксируют все больше вредоносных программ, пытающихся, в частности, получить на заражаемых мобильных устройствах root-привилегии и незаметно установить в системный каталог Android других троянцев, а также рекламное и прочее нежелательное ПО, которое в дальнейшем значительно сложнее обнаружить и удалить.

Один из базовых принципов обеспечения безопасности в ОС Android заключается в особенностях установки прикладного ПО на мобильные устройства. В частности, инсталляция происходит только после того, как пользователь ознакомится с информацией о той или иной программе (включая функции, к которым она будет иметь доступ) и даст окончательное согласие на ее установку. В этой связи вовсе не удивительно, что для обхода данного ограничения некоторые вирусописатели стали снабжать своих троянцев различными root-эксплойтами, дающими неограниченные полномочия на атакуемых смартфонах и планшетах. В результате уже в 2011 году появились вредоносные Android-приложения, которые при помощи различных программных уязвимостей пытались получить системные привилегии, после чего могли устанавливать и удалять ПО без участия пользователя. В частности, к таким троянцам относятся Android.DreamExploid и Android.Gongfu, распространявшиеся в модифицированных вирусописателями программах.

Тем не менее, атаки с применением подобных вредоносных приложений на протяжении длительного времени были достаточно редкими, т. к. подавляющее большинство вирусописателей все же предпочитало использовать вредоносное ПО «попроще». Однако в 2015 году вирусные аналитики компании «Доктор Веб» наблюдают новый всплеск интереса к root-троянцам. При этом если раньше злоумышленники стремились с их помощью лишь незаметно установить как можно больше приложений, чтобы получить от партнерских программ прибыль за каждую успешную инсталляцию, то теперь все чаще они пытаются внедрить вредоносное или нежелательное ПО непосредственно в системный каталог Android. Фактически, киберпреступники хотят заразить мобильные устройства руткитами, которые остаются скрытыми в системе и продолжают свою работу даже если установившую их вредоносную программу позднее найдут и удалят.

Попадая в системную область ОС, подобные троянцы получают расширенные функциональные полномочия и предоставляют злоумышленникам полный контроль над зараженными устройствами, а также неограниченный доступ к хранящейся на них информации. При этом обнаружение таких приложений, еще не известных специалистам по информационной безопасности, значительно усложняется и может потребовать гораздо больше времени по сравнению с идентификацией «обычного» вредоносного ПО для Android.

Но даже после успешного обнаружения Android-руткитов в системном каталоге попытка их удаления сопряжена с определенным риском. Так, в некоторых случаях подобные вредоносные приложения значительно модифицируют программное окружение ОС (например, могут заменить собой оригинальное приложение, необходимое для нормальной работы устройства), в результате чего их деинсталляция способна привести к неработоспособности зараженного смартфона или планшета. Однако даже в таких случаях зараженное мобильное устройство относительно легко вернуть к жизни: для этого достаточно переустановить заводскую прошивку. Тем не менее, некоторые антивирусные компании заявляют, что удаление троянцев, попавших в системную область Android в результате получения root-полномочий, практически невозможно, и пользователям стоит задуматься о замене мобильного устройства.

В действительности же успешная борьба с Android-руткитами вполне осуществима. Так, специалисты компании «Доктор Веб» тщательно анализируют каждое подобное вредоносное приложение и внимательно изучают все случаи их обнаружения в системном каталоге различных мобильных устройств. После того как вирусные аналитики убедятся, что удаление того или иного троянца не приведет к поломке Android-устройства, соответствующий алгоритм лечения вносится в вирусную базу Dr.Web Security Space для Android. Несмотря на то, что это весьма трудоемкий и длительный процесс, с каждым днем число успешно удаляемых из системной области ОС Android троянцев увеличивается. Т. к. обновление программы с соответствующем функционалом было выпущено 19 октября, наши пользователи уже почти месяц могут успешно бороться с сотнями различных модификаций Android-руткитов, которые скрываются в системном каталоге. Для этого антивирусу достаточно предоставить root-полномочия, после чего он сможет уничтожить обнаруженные вредоносные приложения.

Среди обнаруженных в 2015 году вредоносных приложений, пытающихся получить root-полномочия на Android-устройствах и незаметно установить вредоносное ПО в системную директорию, прежде всего стоит отметить троянцев семейства Android.Toorch, о которых стало известно в апреле. Один из них был замаскирован под программу-фонарик и распространялся вирусописателями через популярные в Китае сайты – сборники ПО, а также при помощи агрессивных рекламных модулей, интегрированных в различные приложения. После запуска на целевых мобильных устройствах он пытался повысить свои системные привилегии до уровня root, незаметно устанавливал в системный каталог /system/app один их своих компонентов, а также запускал на исполнение еще один вредоносный модуль. После этого по команде злоумышленников вредоносное приложение могло загружать, устанавливать и удалять указанные ими программы без ведома пользователя.

Другая вредоносная программа, пытавшаяся получить root-доступ на заражаемых устройствах, была внесена в вирусную базу Dr.Web как Android.Backdoor.176.origin. Этот троянец распространялся вирусописателями в модифицированных ими изначально безобидных играх и приложениях. При первом запуске Android.Backdoor.176.origin передает на управляющий сервер подробную информацию о зараженном устройстве, после чего регистрирует несколько перехватчиков системных событий, контролируя, в частности, загрузку ОС, взаимодействие пользователя с экраном, запуск приложений и т. п. При следующем включении инфицированного смартфона или планшета вредоносная программа загружает из Интернета модифицированную версию утилиты Root Master и с ее помощью пытается получить root-доступ в системе. В случае успеха троянец копирует в системный каталог /system/xbin два исполняетмых elf-файла с именами .rt_bridge (Android.Rootkit.1) и .rt_daemon (Android.Rootkit.2), которые представляют собой аналог утилиты su, позволяющей пользователям работать от имени root (администратора) в UNIX-подобных операционных системах.

После запуска Android.Rootkit.1 проверяет, был ли он активизирован одним из процессов троянца Android.Backdoor.176.origin, и, если это так, запускает root-терминал. Затем Android.Backdoor.176.origin загружает из Интернета утилиту chattr и с ее помощью через запущенный ранее терминал устанавливает на собственный apk-файл атрибуты «неизменяемый» и «только добавление к файлу». В результате, даже если пользователь деинсталлирует троянца, после перезагрузки ОС Android.Backdoor.176.origin будет автоматически установлен вновь, и мобильное устройство останется зараженным.

Позже специалисты по информационной безопасности обнаружили еще несколько вредоносных программ, которые пытались получить root-доступ и представляли серьезную опасность для пользователей. Одна из них – Android.Backdoor.273.origin. Этот троянец распространялся в каталоге Google Play под видом безобидного приложения с именем Brain Test и имел ряд интересных особенностей. В частности, перед тем как начать вредоносную деятельность, он проверял IP-адрес домена, через который в данный момент осуществлялось сетевое подключение на целевом мобильном устройстве, и в случае обнаружения соответствия адресам компании Google завершал свою работу. Таким образом злоумышленники пытались обойти антивирусный фильтр каталога Google Play, чтобы успешно разместить в нем троянца. Если вредоносная программа определяла, что ее работе ничто не мешает, она подключалась к управляющему серверу, откуда поочередно скачивала и пыталась выполнить несколько эксплойтов, предназначенных для получения root-доступа на Android-устройствах. Затем в случае успешного повышения системных полномочий троянец загружал с сервера второй вредоносный компонент, который незаметно устанавливался в системный каталог и в дальнейшем по команде злоумышленников мог загружать и скрытно инсталлировать другие программы. А чтобы Android.Backdoor.273.origin как можно дольше оставался на зараженном мобильном устройстве, он устанавливал в системную директорию еще два дополнительных вредоносных приложения, которые следили за тем, чтобы сам троянец, а также его модули не были удалены пользователем. Если какие-либо компоненты Android.Backdoor.273.origin все же деинсталлировалась, данные модули повторно загружали их и устанавливали вновь.

Не меньшую опасность для владельцев Android-смартфонов и планшетов представляет и троянец Android.DownLoader.244.origin. Как и многие вредоносные Android-приложения, он распространялся через популярные сайты – сборники ПО в модифицированных киберпреступниками изначально безопасных программах и играх. После запуска содержащей троянца программы Android.DownLoader.244.origin запрашивает у пользователя доступ к специальным возможностям ОС (Accessibility Service). Если потенциальная жертва согласится предоставить ей необходимые права, вредоносная программа сможет контролировать все события, происходящие на устройстве, а также получит возможность незаметно устанавливать приложения, имитируя действия пользователя и самостоятельно нажимая на кнопки в соответствующих диалоговых окнах, которые будут возникать при попытке инсталляции заданного злоумышленниками ПО. Затем троянец пытается получить на зараженном устройстве root-доступ, после чего по команде с управляющего сервера может загружать и незаметно устанавливать в системный каталог различные программы.

Однако Android-троянцы, получающие root-доступ на заражаемых мобильных устройствах и устанавливающие вредоносное ПО в системный каталог, – не единственная угроза для пользователей. Не меньшую опасность представляют и вредоносные приложения, которые не получают права root самостоятельно, но активно используют их своих целях, если они уже присутствуют в системе. Например, троянец Android.DownLoader.171.origin, который скрывался в приложении с именем KKBrowser и распространялся злоумышленниками через каталог приложений Google Play и другие ресурсы, был установлен не менее чем 1 500 000 пользователями. По команде своих «хозяев» троянец мог загружать, устанавливать и удалять различные программы. В случае если целевые устройства имели root-доступ, Android.DownLoader.171.origin выполнял эти действия незаметно для пользователей, в противном же случае жертвам демонстрировался стандартный системный запрос.

Чтобы обезопасить мобильные Android-устройства от троянцев, которые пытаются получить root-доступ и установить вредоносное ПО в системный каталог, владельцам смартфонов и планшетов необходимо использовать для загрузки приложений только проверенные источники. Также не следует устанавливать ПО, вызывающее хотя бы малейшие подозрения. Кроме того, для защиты от вредоносных, нежелательных и потенциально опасных программ для ОС Android рекомендуется использовать надежный антивирус, способный не только предупредить, но и устранить заражение.

Даже если вы осторожны при скачивании новых приложений, это не гарантирует безопасность — при проверке антивирусом можно обнаружить неприятные сюрпризы. chip расскажет, как избавить смартфон от троянов и руткитов.

В конце прошлого года отечественные антивирусные компании забили тревогу: как оказалось, вирус может быть уже изначально интегрирован в заводскую прошивку, поэтому обнаружить и удалить его обычными средствами затруднительно или совсем невозможно.

Так, в октябре прошлого года специалисты «Доктор Веб» обнаружили в прошивке Android-смартфона Philips S307 вредоносное программное обеспечение.

Руткит под названием Android.Cooee.1 был встроен в графическую оболочку устройства, и его основная цель заключалась в демонстрации пользователю навязчивой рекламы. Также, на смартфон без разрешения владельца загружалось и устанавливалось различное ПО. Можно было бы предположить, что вирус попал на смартфон по вине самих владельцев.

Однако, как уверяет программист-исследователь «Доктор Веб» Александр Свириденко, в случае с Philips S307 вирус не предустановился случайно и тем более не устанавливался вручную.

По его словам, «Доктор Веб» делал запрос в службу поддержки Philips и получил прошивку с тем же троянцем.

Надо отметить, что с такого рода троянцами антивирусные компании ранее уже сталкивалась — на прошивках смартфонов Lenovo и Xiaomi.

Руткиты требуют больше прав

Основной принцип обеспечения безопасности на Android-устройствах состоял в том, что программу можно установить только лишь с согласия пользователя с предварительным ознакомлением требуемых для ее прав.

Т.к., многие приложения действительно запрашивали слишком много возможностей, то пользователи стали менее внимательны и соглашались на установку в любом случае. Этим не преминули воспользоваться вирусописатели и стали снабжать безобидные на первый взгляд программы (например, фонарик) троянцами с различными root-эксплойтами.

Это давало злоумышленникам неограниченные полномочия на атакуемых смартфонах и планшетах, в том числе системные привилегии для установки на устройство других вредоносных приложений. Современные root-троянцы внедряются непосредственно в системный каталог Android, в котором они остаются скрытыми и продолжают свою работу, даже если установившую их вредоносную программу найдут и удалят.

CHIP расскажет, как найти и удалить руткит со смартфона или планшета с помощью антивируса Dr.Web Security Space и избежать выхода из строя устройства.

Устанавливаем антивирус

Если у вас возникли подозрения, что смартфон заражен вирусом или руткитом, но нет мобильного антивируса, не поленитесь и скачайте с Google Play бесплатную версию Dr.Web Light. Надо отметить, что эта версия способна обнаружить руткит, однако удалить и обезвредить вирус способна только версия Dr.Web Security Space для Android. Впрочем, для всех пользователей Dr.Web Security Space для настольных компьютеров она доступна бесплатно.

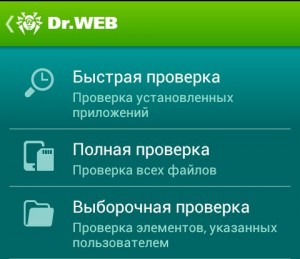

Выполняем полную проверку

После установки приложения зайдите в раздел «Сканер» и кликните по «Полная проверка».

Запустится сканирование памяти смартфона и встроенного и внешнего (флешкарта) хранилища файлов.

Процесс этот обычно не длительный — от 1 до 3 минут, но, при необходимости, его можно прервать в любое время.

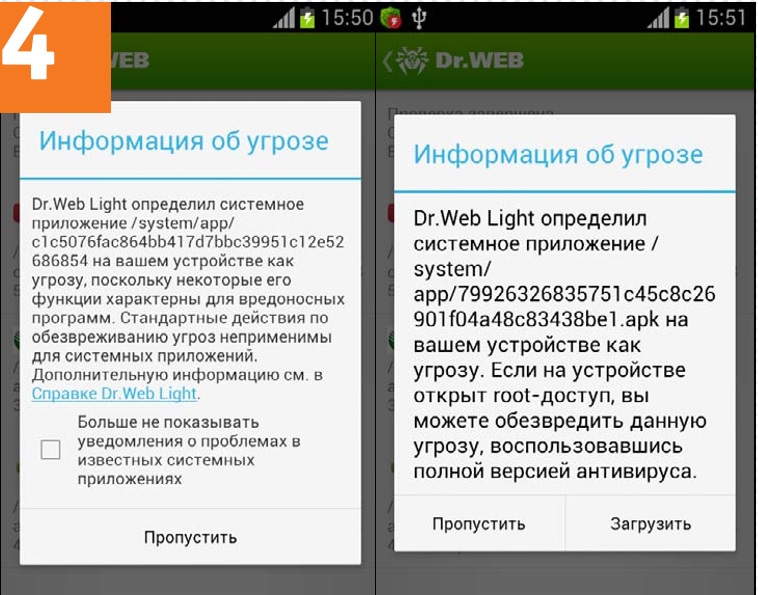

Отправляем вирус на анализ

Удалить или вылечить

Если троян опознан как известный руткит и он находится в жизненно важной части ОС, то не следует торопиться его удалять, т.к. это может привести к повреждению системы и поломке смартфона. Возможны два варианта действий.

Следуем инструкциям

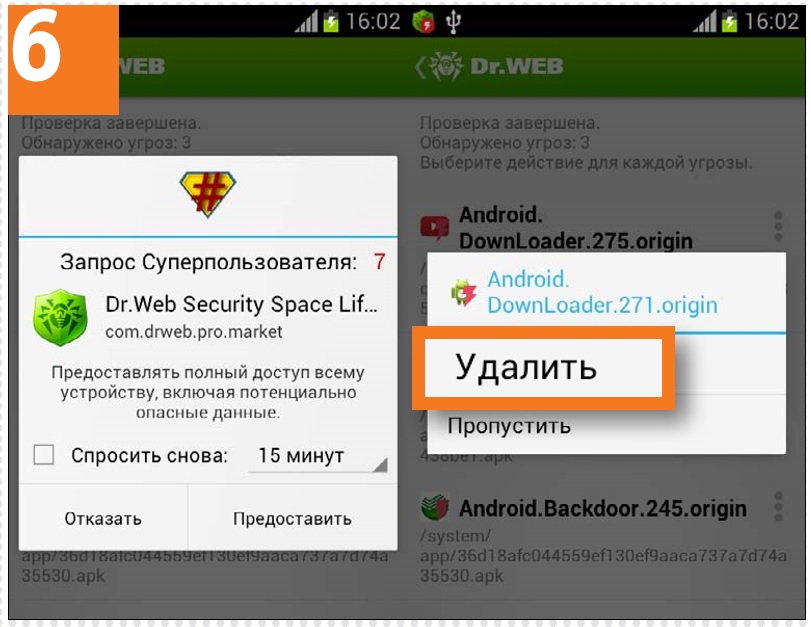

Удаляем вирус

В случае, если антивирус сообщает, что удаление угрозы безопасно, нажмите кнопку «Удалить» (только в Pro-версии). Однако, это возможно только в случае, если на смартфоне пользователь имеет рут-права.

Получаем рут-права

Если смартфон пользователя не рутован, то придется либо выполнить операцию получения рут-прав, либо отказаться от использования устройства.

В первом случае вы можете обратиться в техподдержку производителя смартфона

или попытаться найти инструкцию по рутованию вашей модели смартфона самостоятельно.

Откатываемся на предыдущую прошивку

В случае, еcли у устройства только одна прошивка, лучше временно отказаться от использования зараженного девайса и обратиться в техподдержку производителя устройства.

Относительно недавно на хабре появилась статья «Стилер паролей в антивирусном ПО Avira Free Antivirus» от пользователя Veliant. Автор обнаружил, что в стандартной поставке упомянутого антивируса присутствует компонент, который позволяет простым образом извлечь пароли из хранилища браузера Chrome.

В комментариях произошла дискуссия, можно ли считать это уязвимостью. Но меня зацепил один комментарий автора:

нельзя ли это было реализовать например в виде DLL, которая при вызове её API проверяла бы цифровую подпись вызывающей программы?

Дело в том, что буквально перед этим я исследовал несколько программ, которые точно так же полагались на проверку цифровой подписи. И такую проверку было очень легко обойти.

Цифровая подпись файла соответствует только самому исполняемому файлу, но работающая программа это не только исполняемый файл. Существует несколько способов повлиять на работу программы, не меняя исполняемый файл: можно подменить библиотеки, которые загружаются или сделать инъекцию кода прямо в памяти.

Я посмотрел на профиль автора: «Работает в: Доктор Веб». А что если посмотреть, не используется ли в продуктах этой компании проверка, о которой говорит автор? Я решил посмотреть и, спойлер, нашел уязвимость, которая позволяет повысить свои привилегии до системных пользователю Dr.Web Security Space для Windows.

Разведка

Я не разбираюсь в продуктах Доктор Веб, поэтому взял первое попавшееся, что можно было скачать на сайте — это был Dr.Web Security Space 12 для Windows. При настройках по умолчанию данный продукт проводит проверку обновлений каждые полчаса. И в механизме обновления была обнаружена уязвимость.

Ниже я предлагаю видео эксплуатации с описанием того, что происходит на видео с привязкой ко времени. Там же будет описание, в чем же конкретно состояла уязвимость.

Видео эксплуатации

Демонстрация проходит на ОС Windows 10 x64 от пользователя без прав администратора.

0:00-0:12 через консоль Windows показываю, что текущий пользователь не является администратором

0:12-0:24 показываю установленную версию Dr.Web Security Space

0:24-0:29 в папке на рабочем столе находится файл drweb_eop_upd_dll.dll (исходные коды и файл приложены к тикету)

0:29-0:34 показываю, что в папке C:\ProgramData\Doctor Web\Updater\etc находится 3 файла

0:34-0:47 копирую библиотеку drweb_eop_upd_dll.dll в папке на рабочем столе и один экземпляр называю version.dll, другой — cryptui.dll

0:47-0:56 копирую файл C:\Program Files\Common Files\Doctor Web\Updater\drwupsrv.exe в папку на рабочем столе, рядом с dll.

0:56-1:00 запускаю скопированный файл

Запускаемый файл drwupsrv.exe из папки на рабочем столе загружает расположенную рядом version.dll. Данная библиотека создает файл C:\ProgramData\Doctor Web\Updater\etc\drwupsrv.xml.new. На папку C:\ProgramData и вглубь у пользователя есть права на создание файлов, поэтому это легальная операция. Если попробовать создать такой файл вручную, то, вероятно, защитные механизмы Dr.Web предотвращают такую операцию. Но в эксплуатации создание файла проходит от имени drwupsrv.exe, что вероятно обходит внутренние проверки и файл создается. Фактически, это обход той самой проверки подписи о которой и идет речь в начале статьи.

1:00-1:22 демонстрирую созданный файл и его содержимое. В общем смысле файл совпадает по содержимому с файлом C:\ProgramData\Doctor Web\Updater\etc\drwupsrv.xml, но все пути указывают папку на рабочем столе (C:\Users\User\Desktop\dwtest)

1:22-2:00 ничего не происходит (на этом этапе я ожидаю процесса обновления ПО, который по умолчанию происходит раз в полчаса и ожидаемое время можно найти в логах)

2:00-2:14 судя по всему, взяв созданный файл конфигурации, обновлятор видит, что в папке C:\Users\User\Desktop\dwtest нет файлов ПО Dr.Web, начинает туда файлы ПО копировать.

Среди копируемых файлов есть файл dwservice.exe, который запускается в момент обновления от имени пользователя NT AUTHORITY\SYSTEM. Данный файл загружает в себя библиотеку cryptui.dll, которая была в папке C:\Users\User\Desktop\dwtest. Код библиотеки просто запускает интерактивную консоль, которую и видно на экране. Командой whoami убеждаюсь, что получены права системы.

Отчет об уязвимости был отправлен в Доктор Веб и, вроде бы, разработчики все поправили.

15.05.2020 — Обращение в техподдержку с просьбой предоставить security-контакт.

20.05.2020 — Получаю ответ, что можно передать отчет в данном обращении

20.05.2020 — Передаю отчет

14.06.2020 — Получаю ответ, что для 12 версии уязвимость исправлена. Ожидают портирование для версии 11.

07.07.2020 — Разработчики подтверждают, что исправления выпущены.

Читайте также: