Что такое микросегментация в ethernet сетях

Что представляет из себя микросегментация сети?

С помощью микросегментации сети можно разграничить доступ, назначая различным приложениям свою собственную микрополитику безопасности. Данная политика реализуется за счет целого ряда инструментов, включая брандмауэры для гипервизоров, а также динамическую и автоматическую адаптацию.

Как реализовывалась защита сети раньше

До прихода современных средств безопасности все выглядело так:

Такая допотопная реализация защищала сеть силами одного лишь встроенного в роутер фаервола.

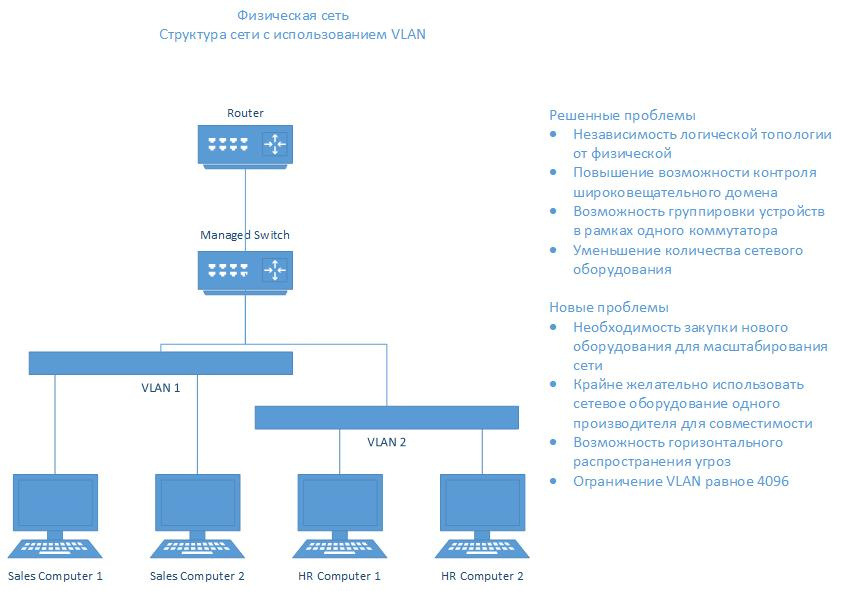

Позже в обиход вошел новый способ построения сети:

Такое построение относительно надежное, так как использует кластеры одного или нескольких серверов для сегментирования. Создается сеть для рядовых сотрудников и тех, кто работает с критически важной информацией.

Ещё одна схема позволяет работать с разными сетями, не разделяя их.

Данная схема позволяет решить проблему с масштабированием, использовать надежные VLAN настройки в комбинации с различным оборудованием. Обратите внимание на построение сети личного кабинета. Здесь доступно несколько вариантов:

- Логическая сеть Р6 (оранжевый цвет) может охватить несколько различных серверов приложений, находящихся в разных местах;

- Различные Web-серверы этого кабинета распределяются в двух отдельных логических сетях (Р4 и Р5);

- Логическая сеть Р10(пунктирная зона) образует целое пространство для работы всех серверов, обслуживающих личный кабинет.

Осуществлять поддержку вышеописанной сети достаточно просто. Многие решения уже поставляются изначально после установки оборудования.

Микросегментация NSX и состав ее платформы

Выглядит она следующим образом:

Пришло время рассмотреть основные варианты атак извне на микросегментированную сеть.

Атаки на крупные компании строятся примерно на одном и том же: социальная инженерия, фишинг, аппаратное заражение с помощью скомпрометированных флеш-носителей и т.д. Как только вредоносное ПО попадает внутрь сети, оно может быстро распространиться с помощью ничего не подозревающих сотрудников. Таким образом, под угрозой находится практически все, начиная от бухгалтерской программы 1С, заканчивая центральными серверами и данными клиентов.

С помощью микросегментации сети можно отделить сервера, различные сервисы и пользовательское пространство друг от друга. Условно, они будут называться периметром. Даже если один из них окажется зараженным, вирус не сможет распространиться. Более того, отдельный периметр, так называемый карантин, будет создан для тех устройств, которые демонстрируют аномальную активность. Это позволяет вовремя определять угрозу.

В данном варианте микросегментации сети можно использовать и песочницу. Проблема в том, что современное вредоносное ПО способно имитировать очень низкую нагрузку на системы защиты, что позволяет им оставаться необнаруженными и активировать второй «полезный» блок. И даже если один из них был выявлен и уничтожен, может оказаться, что оставшийся все еще функционирует.

2-й вариант – взлом критически важных объектов с помощью направленной атаки

Во время направленной атаки на критически важные объекты (бухгалтерия, центральный сервер и т.д.) сеть перегружается с помощью DDoS, а затем проносится вредоносное ПО. Чтобы этого избежать, нужно заранее создать дополнительную DMZ.

В хорошо спроектированных сетях разделение и так присутствует. Но с течением времени, из-за внедрения новых виртуальных путей появляются дырки. Микросегментирование сети куда реже сталкиваются с подобными проблемами.

3-й вариант – ошибочная миграция

По статистике, 1/3 всех взломов осуществляется не усилиями хакеров, а глупостью самих сотрудников. Если рабочая машина переносится из одной сети в другую, то вполне вероятно, что её защиту в текущей среде попросту забудут переназначить.

Микросегментация сети позволяет присваивать определенные профили безопасности для каждой отдельно взятой машины вне зависимости от расположения.

4-й вариант – пентест

И такой вариант развития событий вполне реален. Тестирование сети, или пентест, может обернуться печально для компании. В одном реальном случае, команда пентестеров случайно положила сеть целого банка на сутки!

Если бы была настроена микросегментация сети, гипервизор отловил бы пользователя даже с правами администратора и не позволил бы распространять свое влияние на другие виртуальные сети. Да и вернуть предыдущее состояние с помощью данной модели куда проще.

5-й вариант – атака на веб-сервер

Данный вариант реализуется с помощью атаки на открытый порт сервиса, который смотрит в сеть Интернет. Сначала DDos, потом вход в уже неработающую сеть, а затем получение доступа к объектам критической важности. Конечно, злоумышленник может остановиться на том, что захочет положить всю сеть одной лишь DDos-атакой.

С помощью микросегментации сети можно разделить друг от друга каждый сервер, используемый веб-сервисом и настроить политику безопасности с помощью определенных профилей.

Как настроить микросегментацию сети

Настройку можно свести к 5-ти основным шагам:

- Предварительное обследование сети с учетом ее топологии, виртуальных сетей, архитектуры аппаратной части и т.д. Также анализируются основные сети: пользовательская, сервисная, сеть для управления трафиком, а также для реализации мониторинга и обновления.

- Анализ виртуальной инфраструктуры, распределение объектов по степени важности.

- Реализация предварительной настройки профилей безопасности.

- Применение созданных профилей и тестирование их работы с помощью модели «zero-trust». В случае обнаружения недостатков, они должны быть устранены, а затем нужно провести повторное тестирование.

- Реализация заданного решения для всей инфраструктуры.

Управление должно осуществляться за счет единственной консоли без привлечения лишнего персонала. Для конкретной виртуальной сети необходимо назначить профиль безопасности. Любая миграция или внедрение нового ПО должны происходить под централизованным управлением.

Еще несколько важных моментов для NSX:

- Нужно заменить межсетевой экран Cisco ASA 5520.

- Сегментировать ЦОДы несмотря на VLAN-группу или подсеть.

- Назначить профили безопасности на каждую ОС.

- В случае реализации связи с внешними филиалами, использовать протокол IPsec.

Предположим, что сеть имела такой вид:

После реализованного аудита с помощью утилиты VMware vRealize Network Insight, картина изменилась следующим образом:

Далее учитываются конкретные пожелания (например, замена VPN):

После этого строится отдельная схема аппаратной части для понимания картины хождения трафика. Итоговый результат:

Как видите, вполне эффективное решение!

Если вы нуждаетесь в повышении безопасности сети предприятия, мы можем провести полноценный аудит и реализовать его в сжатые сроки. Звоните.

Раньше, когда нужно было что-то разграничить (например, сервера с обработкой платежей и терминалы юзеров офиса), просто строили две независимых сети с мостом-файерволом в середине. Это просто, надёжно, но дорого и не всегда удобно.

Позже появились другие виды сегментации, в частности, по правам на основе карты транзакций. Параллельно развивались ролевые схемы, где машине, человеку или сервису назначаются свои конкретные права. Следующий логический виток — микросегментация в виртуальных инфраструктурах, когда DMZ ставится вокруг каждой машины.

В России пока есть единичные внедрения подобных защитных построений, но скоро их точно будет больше. А потом мы, возможно, не будем даже понимать, как можно было жить без такого. Давайте рассмотрим сценарии атак на такую сеть и как она на это реагирует.

Что такое микросегментация

Микросегментация — это метод безопасности, который позволяет назначать приложениям центра обработки данных микрополитики безопасности, вплоть до уровня рабочей нагрузки. В более прикладном применении — это модель обеспечения безопасности центров обработки данных. Применение политик сетевой безопасности обеспечивают брандмауэры, интегрированные в гипервизоры, которые уже присутствуют в ЦОД. Это обеспечивает повсеместность защиты. Кроме того, политики безопасности можно удобно изменять, в том числе автоматически, и динамически адаптировать с учётом изменений рабочих нагрузок.

Как это было раньше

Вот «каменный век» современных сетей — неуправляемые сети:

Точнее, каменным веком это было бы, если бы сети были вообще физически разделены отсутствием линков. Но здесь они соединены роутером и защищены аппаратными файерволами на месте пересечений. Это хороший вариант ровно до тех пор, пока вы не попадёте в реальный мир.

Вот следующий виток эволюции защиты:

Сегодня большинство компаний используют кластеры серверов для того, чтобы крутить свою инфраструктуру в целом. Вот пример «Аэроэкспресса» — там, по сути, один кластер и две виртуальных подсети — для офисов продаж (обычные пользователи) и для банкинга, то есть расчётов по билетам. До внедрения сеть была одна, и в теории кассир мог банально подосить сервер с выдачей билетов. Следующий логический шаг после такого разделения — ещё большая виртуализация и построение микросегментов, но не на уровне железа, а на уровне гибких прав сервисов. Это очень облегчает администрирование в сравнении с классической задачей мелкого разделения по 2–3 машины и очень упрощает жизнь в плане надёжности защиты в кластере. Каждый микросегмент смотрит на соседний как на внешний мир, а не как на заведомо доверенный.

Это одна из самых простых схем, где в зависимости от задач используются пересечения разных периметров. Это может выглядеть как на схеме ниже.

На этой схеме, как видите, решённые проблемы масштабирования компонентов сети (производится развёртыванием новых VM), есть возможность использовать любое сетевое оборудование, есть возможность контроля горизонтального распространения трафика ВМ, VLAN заменены VxLAN, ограничение которых составляет около 16 млн интерфейсов. Более того, если посмотреть на цветовое разграничение схемы, на примере Личного кабинета — 1 можно увидеть следующие сценарии:

- Серверы приложений, находящиеся на разных физических площадках, расположены в одной логической сети Р6 (оранжевые овалы);

- При этом Web-серверы того же Личного кабинета — 1 находятся уже в разных логических сетях (зелёные овалы Р4 и Р5);

- Все серверы, реализующие Личный кабинет — 1, в свою очередь находятся в единой логической сети Р10 (выделенная пунктиром зона).

Самая главная тема таких внедрений микросегментации — защита критичных сервисов в контексте кластерных и персональных облачных технологий.

Пример: есть рабочая машина бухгалтера, на которой при обычной повседневной работе применяются политики вроде «АРМ Бухгалтерии», при которых можно осуществлять выход в Интернет и к общим инфраструктурным сервисам. При запуске же банк-клиента политики сразу же будут в приоритете обрабатывать правила, связанные именно с трафиком банк-клиента, и его трафик будут пропускать только на заданный IP/DNS сервера банка, при этом в обязательном порядке пропускать такой трафик через дополнительные средства защиты информации (к примеру, DPI-сервер). Банк-клиент закрыт — снова становится «АРМ Бухгалтерии».

Из чего состоит одна из платформ для микросегментации NSX?

Логическое наложение уровня 2 обеспечивается по всей коммутируемой матрице уровня 3 внутри и вне ЦОД. Поддержка наложения сетей на основе VXLAN.

Динамическая маршрутизация между виртуальными сетями выполняется ядром гипервизора распределённо, поддерживается горизонтальное масштабирование с аварийным переключением типа «активный-активный» на физические маршрутизаторы. Поддерживаются протоколы статической и динамической маршрутизации (OSPF, BGP).

Распределённые службы брандмауэра с сохранением состояния, встроенные в ядро гипервизора, с пропускной способностью до 20 Гбит/с на сервер гипервизора. Поддержка Active Directory и мониторинга действий. Кроме того, NSX обеспечивает вертикальный брандмауэр с помощью NSX Edge.

Балансировка нагрузки для уровней переносом нагрузок SSL и сквозной передачей, проверка работоспособности сервера и правила приложений обеспечивают возможности программирования и манипулирования трафиком.

Удалённый доступ через VPN и VPN-подключение типа «среда-среда», неуправляемый VPN для служб облачных шлюзов.

Поддержка мостов между сетями VXLAN и VLAN обеспечивает оптимальное подключение к физическим рабочим нагрузкам. Этот компонент встроен в платформу NSX, а также поддерживается надстоечными коммутаторами, поставляемыми партнёрами по экосистеме.

Поддерживаются API-интерфейсы на базе REST для интеграции с любыми платформами управления облаком или пользовательскими

Сценарий 1: малвара

Пути проникновения и заражения в крупных компаниях примерно одинаковые: фишинг, направленные атаки, «дорожные яблоки» в виде подброшенных флешек. Как правило, зловред заражает одно из автоматизированных рабочих мест (например, приходя с письмом), а затем внутри периметра может делать что угодно до обнаружения. Недавно я видел ситуацию в банке. Надо сказать, у них серьёзные люди и серьёзная безопасность, но внутри сети ситуация была такая, что развёрнутый тестовый зловред (без пейлоада) «пробил» тестовую среду и заразил несколько филиалов, пока его не увидела система защиты. У некоторых пользовательский сегмент вообще не отделён от критичного, и юзеры радостно вешают зловредов на сервера 1С, на машины с финансовыми транзакциями, на веб-сервера, сервера обновлений и так далее.

В нашей парадигме защита такая: микросегментация на уровне серверов, сервисов, пользователей. Отделяем каждую группу периметрами (как на картинке выше). Заражается, как правило, одна виртуальная машина, которая детектится антивирусом, работающим с высоты гипервизора. Машина при нетипичной активности тут же автоматически помещается в карантин — специальный сегмент, куда попадают все те, кто делает что-то не совсем обычное.

К этому всему могут быть прикручены и стандартные меры — например, типовая песочница.

Современные зловреды затихают на единичном АРМ, посылают очень маленький сигнал на сервер управления или разворачивают второй блок, который уже несёт на себе «полезную» нагрузку. В случае чего детектится именно второе поколение зловреда — первый «затихший» остаётся в системе. Антивирус, может, задетектит и убьёт даже оба блока, если повезёт, но скорее всего, это произойдёт уже на границе сетей, и после этого придётся делать огромную работу по отслеживанию ущерба. Да и сама интеграция антивируса без уровня гипервизора несколько сложнее.

17 марта 2017 года Касперский обновил «защиту без агента» для NSX.

Сценарий 2: направленная атака на критичный сервис

Атака на особо критичные компьютеры и серверы (бухгалтерия, машины с доступом к SWIFT, процессинговые серверы) чаще всего начинается как DDoS, продолжается проносом зловреда «под шумок». Решается просто: создаётся ещё одна (две, три, сколько надо) DMZ внутри вашей группы серверов для полной отсечки. Разумеется, об этом надо думать заранее.

У нормального админа, естественно, сети и так разделены, просто поддерживать это без дырок в течение долгих лет сложнее. Ну и без централизации. И при переносе сети или виртуалки могут появиться дырки, а в случае микросегментации — вероятность куда меньше.

Сценарий 3: случайная неверная миграция или упрощённая инициализация сети

Только треть потерь данных связана с действиями злоумышленников. Остальное — банальный недосмотр или просто идиотизм. Яркий пример — очень часто случающиеся изменения в сети, например, миграция машины или группы машин из одной подсети в другую (из более защищённой в менее защищённую, из-за чего мигрированная машина оказывается «голой» перед угрозами).

Решение — микросегментация и присвоение профиля машине или группе машин. Таким образом, настройки безопасности и все нужные файерволы (реализуемые гипервизором) будут оставаться на ВМ вне зависимости от того, как и куда её мигрируют.

Мой любимый пример — в одной розничной сети были неверно оценены риски. Кассы мигрировали в пользовательскую зону (точнее, права пользователей поменялись через полгода). Кто-то что-то забыл при очередном патче — и их выставили голой базой данных наружу.

Сценарий 4: особо удачный пентест

Это реально отдельный сценарий, потому что за такие косяки очень больно бьют по рукам. Особенно в финансовой сфере. Я видел очень простую историю: банк заказал проникновение на определённую группу ВМ (в тестовой среде). Пентестеры взяли флаг, но немного увлеклись, проковыряли тестовую среду, вышли в основной сегмент и положили на сутки сервер АБС. Это просто абзац!

В общем, микросегментация помогает сделать так, чтобы сети «физически» не видели друг друга, как если бы они были не соединены вообще никак. На уровень гипервизора всё равно не пройдут (ну, по крайней мере без 0-day мирового уровня). Если вдруг что-то получит админские права и будет распространяться — гипервизор отловит. И виртуальные машины на порядок легче откатывать.

Сценарий 5: атака на смотрящий наружу сервис, что ведёт к проблемам внутренней сети

В рознице есть веб-сервер. Фронт стоит, а между фронтом и вебом открытые порты.

Подидосили его, заодно в конечном итоге легла и линия касс. Админ ищет новую работу уже на следующий день. В общем, суть атаки — атакующий использует уязвимость сервера приложений или веб-сервера, доступного из Интернета, и получает доступ внутрь корпоративной инфраструктуры к критичным серверам и базам данных. Ну, или просто кладёт всё внутри дидосом.

В парадигме предполагается микросегментация каждого сервера сервиса таким образом, что для каждого сервера, выполняющего свою роль, будут определённые настройки безопасности. Настраивается при помощи профилей.

Другие сценарии

В общем, примерно похожим образом отрабатываются другие сценарии. Например, с нашей точки зрения, инсайдер — это просто заражённая АРМ. И неважно, сам он действует, или просто у него увели учётку. Нетипичная активность — карантин — разбирательство и последующий откат затронутой ВМ.

Как переходить

Давайте расскажу на примере одного из практических случаев:

- Провели обследование. В ходе обследования зафиксировали топологию сети, архитектуру виртуальной инфраструктуры, типы развёрнутых систем и сервисов. На этом этапе определяются и фиксируются все информационные потоки (пользовательские, сервисные, трафик управления, трафик мониторинга и обновления).

- Производится анализ и проектирование изменений виртуальной инфраструкутры, в том числе сетевой, с учётом выявленных на этапе обследования групп сервисов по критичности и предоставляемым функциям.

- Производится первоначальная настройка профилей (групп ВМ, ролей, настроек безопасности, настроек МСЭ, настроек доступа групп пользователей) для тестовой группы ВМ.

- Сформированные профили применяются, мониторится работа. При необходимости вносятся корректировки. Действует модель «zero-trust» при внедрении микросегментации. При такой модели мы изначально ничему не доверяем, а разрешаем только проверенное и доверенное взаимодействие.

- Решение масштабируется на всю инфраструктуру.

Важные моменты конкретно для упомянутого решения NSX:

- Необходимость замены межсетевого экрана Cisco ASA 5520.

- Возможность разбиения ЦОДа на отдельные сегменты независимо от подсети и VLAN.

- Применение политики к ВМ в соответствии с ОС и её именем.

- Поддержка решением протокола IPsec для связи с удалёнными филиалами.

Перед внедрением мы провели аудит, чтобы понять, как «ходит» трафик в виртуальном ЦОДе с использованием утилиты VMware vRealize Network Insight. Она как раз помогает настроить правила микросегментации. Получается что-то вроде этого:

Источник

И сравнили интересующие заказчика параметры (так, одной из задач была замена VPN):

Постепенно сетевые архитектуры и их традиционные модели управления отстают. Это руководство покажет вам основы микро-сегментация и как он адаптируется к этим новым сетевым архитектурам, которые работают с несколькими облачными сервисами и виртуализацией. Гораздо более высокий уровень безопасности является одной из самых выдающихся функций.

Что такое микросегментация?

Это тип сегментации сети, который специально нацелен на решение критических проблем, связанных с защита сети , Основная цель - снизить риски атак и адаптировать меры безопасности к требованиям использования. Микросегментация - это современный подход к обеспечению большей безопасности сетей, в значительной степени соответствующий динамическим средам информационных технологий.

Cеть безопасность больше не является дополнительным вопросом в ее управлении, эта модель сегментации является более практичным и простым способом начать внедрение Zero-Trust модель в сети. Помните, что последний состоит в применении всех элементов управления доступом, аутентификации и многого другого ко всем пользователям одинаково, без различия ролей и функций в организации.

Как это работает

Микросегментация распространяется на каждого члена уникальный и централизованный сетевая политика. Это позволяет реализовать сетевые политики, выходящие за рамки того, где находятся люди. То есть это больше не зависит от того, где пользователь подключен. Теперь все зависит от того, подключен ли пользователь. Этот способ применения сетевых политик необходим, потому что облачные сервисы становятся все более популярными, и они, конечно, выходят далеко за пределы конкретной сети.

Хотя это очевидно, микросегментация нацелена на конечных пользователей. Особенно из-за того, что большая часть событий, угрожающих сетевой безопасности, происходит от устройств указанных конечных пользователей. Другими словами, этот способ управления сетями не закрыт для огромных корпоративных инфраструктур, таких как центры обработки данных.

Типы микросегментации

Хост-агент

Это ориентировано на конечных пользователей. Все данные, проходящие через сеть, проходят через устройство, которое действует как центральный менеджер , Одним из основных преимуществ является отсутствие необходимости обнаруживать и дешифровать алгоритмы и / или протоколы шифрования, которыми обладает трафик. Однако, чтобы эта стратегия микросегментации работала в полную силу, на всех хостах в сети должно быть установлено специализированное программное обеспечение. Кроме того, важно знать, что с помощью типа агента хоста можно будет предотвратить события безопасности в сети даже до того, как хост войдет в саму сеть.

На основе гипервизоров

Что такое гипервизор? Это ядро многих технологий виртуализации оборудования. Они отвечают за развертывание и управление гостевой операционной системой, то есть виртуализацией. Преимущество реализации микросегментации с гипервизорами заключается в том, что можно использовать уже реализованные межсетевые экраны, в дополнение к переносу текущих сетевых политик на те же гипервизоры или другие, в зависимости от того, как сетевая активность переносится на эту модель управления.

Однако эта модель не самая рекомендуемая. Поскольку он не работает полностью в облачных средах, контейнерах или гипервизорах «с нуля» (тех, которые установлены на самом компьютерном оборудовании и оттуда, выполняется виртуализация).

Мы также можем привести другую модель, которая рассматривается как расширение традиционного сетевого управления , Что, например, включает в себя сегментацию на основе Списки контроля доступа и другие методы. По мнению экспертов, эту модель проще всего принять, учитывая, что это не «внезапное» изменение способов управления сетью. Однако проблемы могут начаться с того момента, как вы захотите перенести микросегментацию на очень большие сегменты сети. Это связано с тем, что при управлении и обеспечении поддержки мероприятий требуется много финансовых ресурсов и специализированного персонала.

Почему микросегментация безопаснее?

Palo Alto Networks объясняет важность микросегментации в контексте сетевого трафика «Север-Юг» (Север-Юг на графике) и движение «Восток-Запад» (Восток-Запад на графике) , Сегментация сети, как мы ее знаем, работает лучше всего, когда речь идет о трафике Север-Юг, который включает в себя обмен данными между сервером и клиентом по сети. Сегодня сетевые архитектуры в целом были обновлены благодаря облачным сервисам, и их сочетание известно как гибридная архитектура , Последний имеет больший сетевой трафик между Востоком и Западом, то есть обмен данными между серверами.

График, которым мы поделились выше, демонстрирует, как большая часть сетевого трафика происходит со скоростью Восток-Запад. Мы видим серверы, выделенные для сетей хранения данных (сети SAN) и серверов Exchange (или любых других, выделенных для электронной почты). Мы также можем видеть серверы, предназначенные для функционирования в качестве баз данных, которые окружены брандмауэрами.

Еще один момент в пользу микросегментации - это растущее использование виртуальных машин и других методов виртуализации. Помните, что вполне возможно, что на одном сервере может быть размещено несколько виртуализаций, каждая из которых имеет соответствующую рабочую нагрузку и требования безопасности. Этот обновленный способ сегментации улучшает меры безопасности на уровне детализации, то есть в соответствии с каждым компонентом сети.

Соображения перед его внедрением

Прежде чем вкладывать средства в реализацию микросегментации сети, необходимо ознакомиться с основными условиями. Рекомендуется иметь контроль с высоким уровнем детализации в зависимости от того, какая сетевая архитектура используется, а также какие системы и приложения используются. С другой стороны, вы должны знать, как системы взаимодействуют друг с другом.

Для всего этого необходимо провести анализ со всеми вовлеченными сторонами. Особенно, если речь идет о большой сети, в которой есть критические операции, которые выполняются ежедневно. Можно даже провести этот анализ при поддержке поставщика. Таким образом, будет намного легче определить точки, где будут установлены микросегменты. Здесь самое главное - избегать, насколько это возможно, отсутствия падений функциональности сети.

По мере развития сетевых технологий современные коммутаторы становятся все более сложными устройствами. Для успешного построения и обслуживания сетей ключевым моментом является понимание фундаментальных основ наиболее распространенных сетевых технологий, таких как коммутация 2-го уровня, коммутация 3-го уровня, IEEE 802.1Q, IEEE 802.1p, RSTP , MSTP , IGMP и многих других, а также знание того, как данные технологии можно применить на практике наиболее эффективно.

Книга "Построение коммутируемых компьютерных сетей" появилась благодаря многолетнему сотрудничеству компании D-Link и ведущего технического университета страны — МГТУ им. Н. Э. Баумана. Книга направлена на глубокое изложение теории и формирование практических знаний. В ее основу легли учебные материалы компании D-Link, а также практические занятия, проводимые в учебном центре D-Link — МГТУ им. Н. Э. Баумана – D-Link и кафедры "Компьютерные системы и сети".

Книга содержит полное описание фундаментальных технологий коммутации локальных сетей, примеры их использования, а также настройки на коммутаторах D-Link. Она будет полезна студентам, обучающимся по направлению " Информатика и вычислительная техника", аспирантам, сетевым администраторам, специалистам предприятий, внедряющим новые информационные технологии , а также всем, кто интересуется современными сетевыми технологиями и принципами построения коммутируемых сетей.

Авторы хотят поблагодарить всех людей, вовлеченных в процесс консультирования, редактирования и подготовки рисунков для курса. Авторы выражают благодарность руководителям Представительства компании "Д- Линк Интернешнл ПТЕ Лтд" и МГТУ им. Н. Э. Баумана, специалистам компании D-Link Павлу Козику, Руслану Бигарову, Александру Зайцеву, Евгению Рыжову и Денису Евграфову, Александру Щадневу за технические консультации; Ольге Кузьминой за редактирование книги; Алесе Дунаевой за помощь в подготовке иллюстраций. Большую помощь в подготовке рукописи и тестировании практических занятий оказали преподаватели МГТУ им. Н. Э. Баумана Михаил Калинов, Дмитрий Чирков.

Обозначения, используемые в курсе

В тексте курса используются следующие пиктограммы для обозначения сетевых устройств различных типов:

Синтаксис команд

Следующие символы используются для описания ввода команд, ожидаемых значений и аргументов при настройке коммутатора через интерфейс командной строки ( CLI ).

Эволюция локальных сетей

Эволюция локальных сетей неразрывно связана с историей развития технологии Ethernet , которая по сей день остается самой распространенной технологией локальных сетей.

Первоначально технология локальных сетей рассматривалась как времясберегающая и экономичная технология, обеспечивающая совместное использование данных, дискового пространства и дорогостоящих периферийных устройств. Снижение стоимости персональных компьютеров и периферии привело к их широкому распространению в бизнесе, и количество сетевых пользователей резко возросло. Одновременно изменились архитектура приложений (" клиент-сервер ") и их требования к вычислительным ресурсам, а также архитектура вычислений ( распределенные вычисления ). Стал популярным downsizing (разукрупнение) — перенос информационных систем и приложений с мэйнфреймов на сетевые платформы. Все это привело к смещению акцентов в использовании сетей: они стали обязательным инструментом в бизнесе, обеспечив наиболее эффективную обработку информации.

В первых сетях Ethernet ( 10Base -2 и 10Base -5) использовалась шинная топология , когда каждый компьютер соединялся с другими устройствами с помощью единого коаксиального кабеля, используемого в качестве среды передачи данных . Сетевая среда была разделяемой и устройства, прежде чем начать передавать пакеты данных, должны были убедиться, что она свободна. Несмотря на то, что такие сети были простыми в установке, они обладали существенными недостатками, заключающимися в ограничениях по размеру, функциональности и расширяемости, недостаточной надежности, а также неспособностью справляться с экспоненциальным увеличением сетевого трафика. Для повышения эффективности работы локальных сетей требовались новые решения.

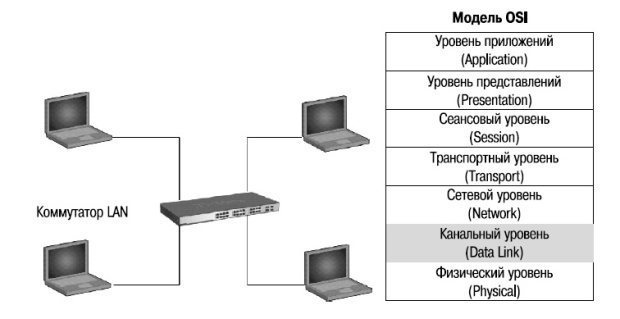

Следующим шагом стала разработка стандарта 10Base -T с топологией типа " звезда ", в которой каждый узел подключался отдельным кабелем к центральному устройству — концентратору (hub). Концентратор работал на физическом уровне модели OSI и повторял сигналы, поступавшие с одного из его портов на все остальные активные порты, предварительно восстанавливая их. Использование концентраторов позволило повысить надежность сети, т.к. обрыв какого-нибудь кабеля не влек за собой сбой в работе всей сети. Однако, несмотря на то, что использование концентраторов в сети упростило задачи ее управления и сопровождения, среда передачи оставалась разделяемой (все устройства находились в одном домене коллизий). Помимо этого, общее количество концентраторов и соединяемых ими сегментов сети было ограничено из-за временных задержек и других причин.

Задача сегментации сети, т.е. разделения пользователей на группы ( сегменты ) в соответствии с их физическим размещением с целью уменьшения количества клиентов, соперничающих за полосу пропускания, была решена с помощью устройства, называемого мостом (bridge). Мост был разработан компанией Digital Equipment Corporation ( DEC ) в начале 1980-х годов и представлял собой устройство канального уровня модели OSI (обычно двухпортовое), предназначенное для объединения сегментов сети. В отличие от концентратора, мост не просто пересылал пакеты данных из одного сегмента в другой, а анализировал и передавал их только в том случае, если такая передача действительно была необходима, то есть адрес рабочей станции назначения принадлежал другому сегменту. Таким образом, мост изолировал трафик одного сегмента от трафика другого, уменьшая домен коллизий и повышая общую производительность сети.

Однако мосты были эффективны лишь до тех пор, пока количество рабочих станций в сегменте оставалось относительно невелико. Как только оно увеличивалось, в сетях возникала перегрузка ( переполнение приемных буферов сетевых устройств), которая приводила к потере пакетов.

Увеличение количества устройств, объединяемых в сети, повышение мощности процессоров рабочих станций, появление мультимедийных приложений и приложений " клиент-сервер " требовали большей полосы пропускания. В ответ на эти растущие требования фирмой Kalpana в 1990 г. на рынок был выпущен первый коммутатор (switch), получивший название EtherSwitch.

Коммутатор представлял собой многопортовый мост и также функционировал на канальном уровне модели OSI . Основное отличие коммутатора от моста заключалось в том, что он мог устанавливать одновременно несколько соединений между разными парами портов. При передаче пакета через коммутатор в нем создавался отдельный виртуальный (либо реальный, в зависимости от архитектуры) канал, по которому данные пересылались напрямую от порта-источника к порту-получателю с максимально возможной для используемой технологии скоростью. Такой принцип работы получил название "микросегментация". Благодаря микросегментации коммутаторы получили возможность функционировать в режиме полного дуплекса ( full duplex ), что позволяло каждой рабочей станции одновременно передавать и принимать данные, используя всю полосу пропускания в обоих направлениях. Рабочей станции не приходилось конкурировать за полосу пропускания с другими устройствами, в результате чего не происходили коллизии и повышалась производительность сети.

В настоящее время коммутаторы являются основным строительным блоком для создания локальных сетей. Современные коммутаторы Ethernet превратились в интеллектуальные устройства со специализированными процессорами для обработки и перенаправления пакетов на высоких скоростях и реализации таких функций, как организация резервирования и повышения отказоустойчивости сети, агрегирование каналов, создание виртуальных локальных сетей ( VLAN ), маршрутизация , управление качеством обслуживания ( Quality of Service , QoS ), обеспечение безопасности и многих других. Также усовершенствовались функции управления коммутаторов, благодаря чему системные администраторы получили удобные средства настройки сетевых параметров, мониторинга и анализа трафика .

С появлением стандарта IEEE 802.3af-2003 PoE , описывающего технологию передачи питания по Ethernet ( Power over Ethernet , PoE ), разработчики начали выпускать коммутаторы с поддержкой данной технологии, что позволило использовать их в качестве питающих устройств для IP-телефонов, Интернет-камер, беспроводных точек доступа и другого оборудования.

С ростом популярности технологий беспроводного доступа в корпоративных сетях производители оборудования выпустили на рынок унифицированные коммутаторы с поддержкой технологии PoE для питания подключаемых к их портам точек беспроводного доступа и централизованного управления как проводной, так и беспроводной сетью.

Повышение потребностей заказчиков и тенденции рынка стимулируют разработчиков коммутаторов более или менее регулярно расширять аппаратные и функциональные возможности производимых устройств, позволяющие предоставлять в локальных сетях новые услуги, повышать их надежность , управляемость и защищенность.

Для большинства ИТ-специалистов «сегментация сети» является знакомой, но несколько устаревшей концепцией. Вот почему «микросегментация» сначала звучит как незначительное инкрементальное улучшение. Однако это далеко не так.

Микросегментация устраняет критические проблемы, связанные с безопасностью и гибкостью бизнеса. Это новый и мощный подход к снижению риска и адаптация безопасности к динамичным ИТ-средам.

Как следует из названия, микросегментация защищает приложения на более гранулированном уровне, чем обычная сегментация сети. Не менее важно, что она адаптивна - политики безопасности «следуют» за приложениями при их перемещении и масштабировании.

Благодаря микросегментации безопасность становится более динамичной, масштабируемой и согласованной как внутри облака, так и в среде между облаком и ЦОД. Приложения могут быть развернуты быстрее, ЦОД могут быть переконфигурированы с меньшим количеством ошибок, а офицеры безопасности и сетевые администраторы могут тратить меньше времени на рутинные задачи, такие как написание правил для брандмауэров.

Традиционный мир сетей начинался со статических доменов. Классическая модель сети делила клиентов и пользователей на две группы: доверенных и не доверенных. К первым относились пользователи внутри сети, а ко вторым – вне сети. Последние могли быть либо мобильными пользователями, либо партнерами. Для того чтобы не доверенный пользователь стал доверенным в типичном случае для доступа к внутренней сети использовались VPN.

Внутренние сети затем делились на множество сегментов, которые обычно были видны как зоны. Обычно внутри данной зоны серверы могли свободно обмениваться данными друг с другом и разделять общий широковещательный домен. В типичном случае трафик входил в DMZ для проверки и затем мог быль предоставлен доступ к внутренним ресурсам. Пользователям предоставлялся доступ на презентационном уровне. Презентационный уровень связывался с уровнем приложений, а тот, в свою очередь, предоставлял доступ к БД. В итоге, эта архитектура требовала объемного трафика в направлении «север—юг», то есть, большая часть трафика входила и покидала ЦОД.

Рождение виртуализации многое изменило и оказало значительное влияние на трафик. Появилось множество приложений внутри ЦОД, которые требовали перекрестных коммуникаций. Это запустило новый поток трафика, известного как «восток—запад». Проблема традиционной модели заключалась в том, что она не обеспечивала защиту для трафика в этом направлении.

Если злоумышленник находил уязвимость в одном из серверов БД в какой-либо зоне, он мог легко перемещаться и пытаться скомпрометировать другие серверы БД. К сожалению, такая архитектура все еще достаточно широко распространена в корпоративном сегменте.

Традиционная сегментация сети может ограничить горизонтальное перемещение атакующих, но она не является ни гранулярной, ни гибкой.

Есть несколько технологий, которые потенциально могут улучшить как безопасность, так и гибкость бизнеса одновременно. Микросегментация является одной из этих редких технологий.

Сегодня большинство крупных ЦОД разбиваются на большие зоны, которые могут включать облачную платформу и зоны внутри корпоративного ЦОД.

Трафик между зонами проходит через несколько фильтрующих точек – брандмауэров в типичном случае. Политики фильтрации трафика задаются на каждом брандмауэре. Эта форма сегментации обеспечивает некоторую защиту при горизонтальном перемещении данных. Атакующий, который проник в одну зону, не может легко проникнуть в другие. Однако традиционная сегментация сети обладает рядом недостатков. Так, если зоны большие, то злоумышленник получает доступ ко многим приложениям внутри зоны. Высокая стоимость брандмауэров и необходимость изменения архитектуры сети делает дорогостоящим создание новых зон. Брандмауэры обычно конфигурируются посредством нескольких тысяч правил, и даже небольшая модификация приложений или инфраструктуры может привести к необходимости ручного пересмотра, модификации и тестирования сотен правил. Есть и другие трудности.

В то же время микросегментация позволяет с тонкой гранулярностью присваивать политики безопасности приложениям. Она выстраивается вокруг двух ключевых принципов: гранулярность и динамическая адаптация. Применение этих принципов делает микросегментацию принципиально отличной от обычной сегментации сети.

Однако в современной динамичной среде гранулярная сегментация будет непрактичной, если администраторы должны будут вручную создавать и управлять правилами безопасности для каждого микросегмента. Увеличение количества микросегментов будет приводить к меньшей гибкости и большим возможностям для ошибок.

Динамическая сегментация делает гранулярный подход к сегментации легче реализуемым посредством объединения абстракции, интеллектуальности и автоматизации. В контексте динамической сегментации «абстракция» обозначает способность выразить политики безопасности в терминах концепций приложений (таких как веб-приложения, базы данных и приложения), а не в терминах сетевых конструкций (IP-адресов, подсетей и VLAN); «интеллектуальность» - способность определять, когда изменяются приложения, а когда инфраструктура, и затем реконфигурировать политики в соответствии с этими изменениями; «автоматизация» заключается в способности быстро разворачивать новые и пересмотренные политики безопасности для мониторинга сегментов без вмешательства оператора.

В зависимости от реализации микросегментация может повысить адаптивность также и другими способами, такими как помощь в обеспечении согласующихся политик безопасности по всем ЦОД и облачным платформам.

Микросегментация решает проблемы блокирования горизонтального перемещения данных путем деления ИТ-среды на управляемые разделы. Это делает безопасность динамичной, позволяя выразить политики безопасности в терминах концепций приложений и реконфигурировать их автоматически при изменениях приложений или инфраструктуры. Кроме этого, микросегментация может быть очень экономичной, если использовать уже имеющиеся инфраструктурные компоненты, а не дорогие брандмауэры, в том числе и нового поколения (NGFW), в качестве точек сегментации.

Как уже упоминалось, блокирование горизонтального перемещения данных является одним из ключевых преимуществ микросегментации. Теперь рассмотрим, почему управлять приложениями столь сложно и обсудим различные способы, как сделать микросегментацию менее затратной.

Доступ имеет несколько значений в ИТ-контексте. Часто он относится к разрешению определенным пользователям взаимодействовать с сетью и некоторыми системными ресурсами. Это не тот тип доступа, о котором пойдет речь далее. Здесь обсуждается доступ в терминах уровней ПО и сервисов, обменивающихся данными между собой. Так, в трехуровневом веб-приложении веб-сервер должен иметь доступ к серверу приложений, а тот, в свою очередь, к серверу БД. В этом контексте управление доступом означает разрешение или запрещение трафика между программными модулями и сервисами в приложениях.

Большой проблемой для управления доступом этого типа является то, что количество возможных соединений между программными модулями растет почти экспоненциально, а точнее, как (N x (N – 1))/2.

Соединения между 4, 6 и 10 программными модулями

Для ЦОД или для облачной платформы ситуация становится еще более сложной. Здесь могут быть программные модули, работающие на разных физических серверах, обменивающихся данными посредством многочисленных сервисов через многочисленные порты, или модули в разных виртуальных машинах на одном сервере, также обменивающиеся данными посредством многочисленных сервисов и портов.

Рассмотрим изоляцию приложений и рабочей нагрузки. Здесь мы переходим к обсуждению сегментирования среды, или микросегментации приложений и рабочей нагрузки. Средой в данном контексте может служить среда разработки, продуктивная среда или разные среды заказчиков, если речь идет о сервис-провайдерах.

В дальнейшем под приложениями подразумевается набор рабочих нагрузок, которые решают задачи бизнеса или технические задачи. Рабочие нагрузки – это дискретные экземпляры ОС, под управлением которых работают один или более программных модулей, сервисов или контейнеров. Вычислительная среда определяется как набор приложений и сервисов, которые составляют рабочие нагрузки и связи между ними. Рабочие нагрузки или контейнеры могут выполняться на физических системах или на ВМ, в ЦОД, на публичных или частных облачных платформах.

С этой точки зрения микросегментация может рассматриваться как процесс изоляции сред, приложений или рабочих нагрузок посредством разрешения трафика только через одобренные связи.

В действительности, микросегментация предотвращает использование атакующими неодобренных связей (т. е. связей, которые не являются частью дизайна приложений) для горизонтального перемещения из скомпрометированного приложения.

При определении границ сегментации возможны три подхода. Как осуждалось выше, брандмауэры работают как фильтрующие точки, которые управляют каналами связи «в» и «из» ЦОД, а также между зонами внутри ЦОД и облачных платформ. Но зоны в типичном случае содержат много приложений, так что всегда имеются много открытых каналов связи между ними. Атакующий, который подключился к одному открытому соединению, может достичь всех приложений и рабочих нагрузок внутри зоны.

Производители сетевых коммутаторов добавили в них особенности, которые позволяют сетевым администраторам разделять зоны на подсети и VLAN. Однако эти подразделы все еще содержат много приложений, и может быть достаточно трудно отлеживать все политики для каждого из них. Однако сетевая сегментация это не то же самое, что сегментация на зоны безопасности. Теоретически, можно изолировать приложения, установив больше брандмауэров. Но брандмауэры довольно дорогостоящие и к тому же недостаточно гибкие, чтобы обеспечить гранулярную сегментацию по разумной цене. К счастью, производители средств ИТ-безопасности нашли альтернативы, которые могут действовать как недорогие точки сегментации для политик безопасности.

Один из подходов заключается в использовании сетевого оборудования, такого как коммутаторы, маршрутизаторы и балансировщики нагрузки как точки приложения политик безопасности.

Большинство средних и больших организаций разворачивают сотни сетевых устройств, так что они могут разделить ЦОД и сети на большее количество зон, чем это возможно с помощью брандмауэров, в том числе и NGFW. Преимущество таких решений заключается в том, что они часто интегрируются с другими предложениями от производителей сетевого оборудования, например, продуктами для оркестрации сетевых сервисов.

С другой стороны, недостатком подходов, основанных на сетевом оборудовании, является то, что модели их политик опираются на сетевые конструкции, такие как IP-адреса и VLAN, так что администраторы должны часто выполнять несвойственные для них функции (с точки зрения приложений). Наконец, решения по микросегментации, предоставляемые каждым производителем сетевого оборудования, ограничиваются областью производимых им устройств, то есть они не могут расширяться до облачных платформ или ЦОД, где используется сетевое оборудование других производителей.

Микросегментация может быть проведена на уровне гипервизора. Для этого на уровень гипервизора платформы виртуализации добавляются возможности брандмауэра. Затем гипервизор может определить политики безопасности для трафика «к» и «из» рабочих нагрузок, работающих в ВМ.

Использование гипервизоров в качестве точек приложения обеспечивает гранулярную сегментацию для всех приложений и рабочих нагрузок, развернутых на общей платформе, а также интеграцию с другими базированными на гипервизоре инструментами управления от того же производителя.

Недостатком микросегментации на базе гипервизора является то, что она не обеспечивает защиту для программ, работающих на физических серверах, под управлением гипервизоров от других производителей или на облачных платформах, которые не поддерживают данный бренд гипервизора. Это становится проблемой в контейнерных средах.

Третий подход к микросегментации использует преимущества от ПО, встроенного в основные ОС. Наиболее важным здесь являются IP-таблицы в Linux и Windows Filtering Platform на Windows-серверах. Эти утилиты выполняет мониторинг сетевого трафика и применяют политики безопасности к специфическим приложениям и рабочим нагрузкам, обеспечивая гранулярную сегментацию. Поскольку они являются частью стандартных ОС, они доступны везде, где развернуты эти ОС: на физических и виртуальных машинах и даже на платформах с контейнерными технологиями, подобными Docker. Другим преимуществом хост-базированных решений микросегментации является их способность собирать и использовать информацию об индивидуальных приложениях и сервисах полностью не зависимую от сети. Основной проблемой для решений микросегментации на основе хостов является необходимость разворачивания программных агентов на множестве распределенных систем.

Архитектура решений микросегментации содержит два базовых компонента.

Базовые компоненты решения микросегментации

Машина политик, или контроллер политик, является центральной точкой, которая обеспечивает видимость соединений и управление политиками безопасности. Среди других его задач – обнаружение приложений и рабочих нагрузок посредством сбора данных из точек мониторинга, идентификация активных соединений, помощь в определении и верификации политик безопасности.

Точки мониторинга и принуждения (Monitoring and Enforcement Points) собирают данные об информационных потоках, чтобы предоставить администраторам видимость трафика, проходящего через одобренные соединения. Большинство точек мониторинга поддерживаются сетевыми устройствами, гипервизорами и имеющимися хост-базированными утилитами. Когда точки мониторинга базируются на устройствах или на ОС, они в типичном случае требуют программных модулей или программных агентов для управления политиками безопасности. В зависимости от продукта эти модули или агенты могут быть частью ОС или распространяться как сценарии, инструменты оркестрации или другие инструменты автоматизированного распределения ПО.

Динамическая микросегментация помогает безопасности стать такой же динамичной, как и другие области ИТ. Она сокращает «время доставки» новых и модифицированных приложений посредством улучшения видимости соединений между средами, приложениями и рабочими нагрузками; позволяет выразить требования к соединениям в терминах логики приложения, а не сетевых конструкций; транслирует естественный язык политик в принудительные правила.

Имеется много способов предотвратить свободный доступ киберпреступникам и хакерам к ресурсам ЦОД. Микросегментация предоставляет решение этой проблемы. Это одна из немногих технологий, которые могут улучшить безопасность и гибкость одновременно.

Читайте также: