Защита асу тп касперский

Компания РАССЭ (ГК «АйТеко») продолжает серию эксклюзивных интервью с лидерами рынка информационной безопасности, с решениями которых она работает. Очередная беседа состоялась с Алексеем Петуховым, руководителем направления Kaspersky Industrial CyberSecurity .

1) Уже больше месяца вы работаете в удаленном режиме. Как перестроился формат работы? Как вы мотивируете сотрудников? Снизилась ли производительность труда или, наоборот, повысилась?

Мою работу нельзя назвать офисной. Всегда много времени провожу «в полях», до самоизоляции проводил… Сейчас встречи проходят в формате аудио- и видеоконференций. С одной стороны, это удобнее, так как освобождается время, которое раньше тратилось на командировки. С другой стороны, встреч стало больше. На общение с коллегами также требуется выделять специальное время. Словом, свободнее я не стал. Если оценивать общую производительность труда, то она остаётся на прежнем высоком уровне.

2) С увеличением периода самоизоляции повышается безопасность компаний, можно ли сказать, что уже сейчас все «дыры залатали»? Какие основные угрозы сейчас?

Обеспечение информационной безопасности — это процесс, включающий организационные моменты, кадровую подготовку и технические решения. Латать дыры удалённо достаточно сложно. Даже если базовый набор мер защиты у предприятия есть, этого недостаточно — нужно ещё обеспечить корректное управление ими. Как солдату, пришедшему на службу, требуется несколько месяцев, чтобы научиться обращаться с оружием, так же и предприятиям требуется время, чтобы, нарастив средства безопасности, стать более защищёнными.

По нашим данным за 2019 год, примерно на 40% компьютеров АСУ ТП наблюдалась активность вредоносного ПО, проникшего через веб-ресурсы, флешку или электронную почту.

Среди основных угроз для промышленных предприятий можно выделить риски остановки производства, связанные с:

- возросшей активностью кибермошенников;

- недостаточной степенью защиты удалённого доступа;

- низким уровнем защищённости и наблюдаемости промышленной инфраструктуры с точки зрения информационной безопасности.

3) Как обеспечить безопасность промышленных систем во время пандемии? Может ли в этом помочь KICS и MLAD?

Если посмотреть на требования регуляторов, международные практики защиты промышленных систем и существующий рынок средств защиты информации, то можно увидеть, что их перечень достаточно ограничен и сводится к следующим техническим мерам: резервирование, антивирусная защита, межсетевое экранирование и организационные моменты, включая мониторинг и управление происходящим. Соответственно, как минимум перечисленные решения должны быть.

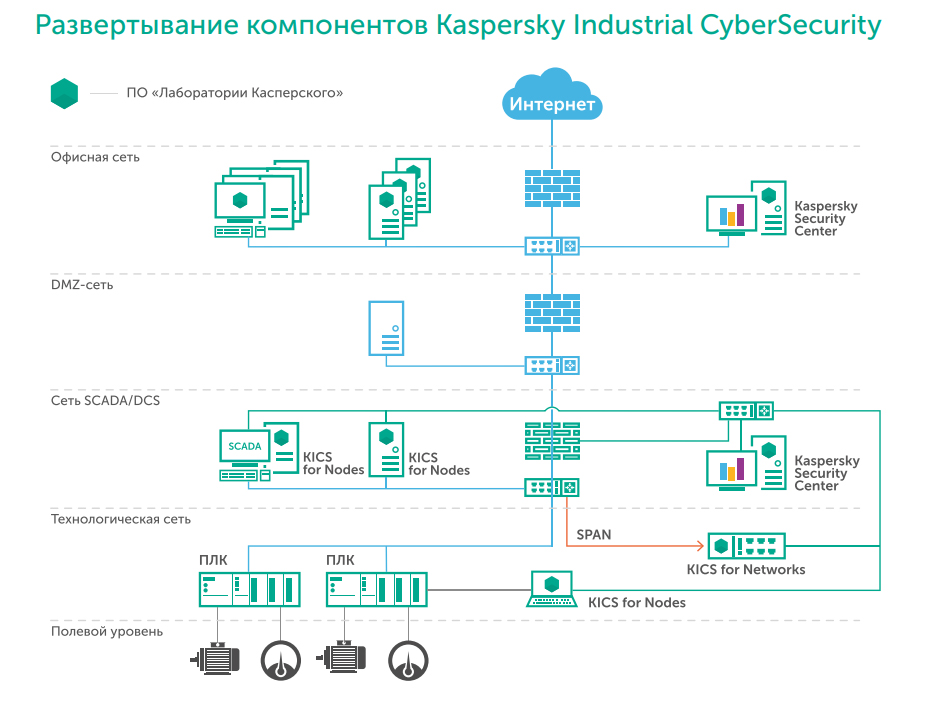

Kaspersky Industrial CyberSecurity (далее KICS) решает все задачи, связанные с контролем подключаемых устройств к рабочим станциям и серверам, запускаемых приложений, антивирусной защитой и защитой от шифрования (в части KICS for Nodes), а также с наблюдением за командами, контролем коммуникаций между устройствами и обнаружением вторжений в промышленную систему (в части KICS for Networks). Продукт позволяет обеспечить большую часть мер защиты вдобавок к имеющимся межсетевым экранам, резервированию и организационным мерам.

Machine Learning for Anomaly Detection (далее MLAD) — это решение другого уровня, требующее как минимум перечисленных выше мер. MLAD позволяет отслеживать безопасность всего производственного процесса и снижать риски его остановки, связанные не только с вредоносным ПО или целенаправленной атакой, но и со сбоем оборудования, а также человеческим фактором. Решение предназначено как для зрелых, так и развивающихся в части ИБ предприятий.

5) Переход на новый режим работы может быть детектирован как аномалия в MLAD?

MLAD выявит и отобразит изменения режима работы производства. Далее нужно будет подтвердить, является ли это новой нормой, и создать новый профиль работы производства либо устранить выявленные изменения.

6) Облачные технологии в АСУ ТП — это реальность или будущее? Как ваши клиенты из России относятся к облачным решениям? Что вы можете им предложить?

Это объективная реальность. Почти всё, что можно, переносится в «облако». Но на данном этапе облачные технологии используются для внутренней оптимизации инфраструктуры предприятия.

Думаю, для АСУ ТП доступ за пределами предприятия будет открыт достаточно нескоро, хотя ряд систем мониторинга уже находится в облаке и их будут продолжать переносить туда.

На сегодняшний день «Лаборатория Касперского» производит широкий спектр продуктов. У нас есть как решения для защиты облачных сред , так и продукты и сервисы по мониторингу и управлению ИБ : песочница, промышленный шлюз для передачи данных в «облако», аналитика угроз, анализ событий нашими экспертами, тренинги и многое другое.

7) В ближайшем будущем мы увидим миграцию инфраструктуры АСУТП и КИИ в облако?

На мой взгляд, нет.

8) Как вы относитесь к OpenSource в КИИ?

На мой взгляд, всё определяется конкретными условиями. В целом место Open Source-решениям есть. Но надо понимать, что КИИ — это системы, сбои в работе которых могут нанести социальный, экономический, экологический ущерб предприятию и окружающей среде/инфраструктуре, а значит, лучше использовать проприетарные решения, которые настроены самим разработчиком либо партнёрами с подтверждённой экспертизой.

9) Возможно ли построить комплексную систему безопасности АСУТП и КИИ единым центром мониторинга событий ИБ с помощью решений Kaspersky? У вас есть примеры подобных реализованных проектов, можете рассказать?

Как производитель решений мы только начинаем работу в направление единого центра мониторинга и управления всего ИБ предприятия. 22 мая на Kaspersky On AIR будут анонсирован наши планы и возможности в этом направлении.

Вместе с тем, все наши продукты мониторятся и управляются через единое бесплатное ПО — Kaspersky Security Center (далее KSC). А так как, в частности, KICS закрывает широкий перечень мер в рамках требований ФСТЭК России и не все компании используют SIEM для защиты промышленного сегмента, то мы можем говорить о том, что уже сейчас на базе наших решений созданы единые системы информационной безопасности АСУ ТП (КИИ). Оставшиеся меры — резервирование и сегментирование (чаще АСУ ТП от корпоративной сети) — выполняются и администрируются чаще службами АСУ ТП и ИТ соответственно.

10) Вы предоставляете бесплатные версии программного обеспечения на время пандемии? Как их получить?

Да, сейчас мы предоставляем бесплатные лицензии на свои продукты предприятиям медицинской сферы и малого бизнеса. Узнать подробнее об акциях Kaspersky для заказчиков клиенты могут у нашего партнера – компании РАССЭ . Что касается KICS, мы уже много лет бесплатно предоставляем лицензии для апробирования решений в инфраструктуре заказчика. Мы это делаем по двум основным причинам. Во-первых, мало компаний используют средства защиты рабочих станций и серверов в АСУ ТП, поэтому когда узнают про наше специализированное решение KICS for Nodes, эксплуатируют его пару месяцев в тестовом режиме.

Во-вторых, ещё меньше компаний занимаются мониторингом и анализом событий в АСУ ТП в части возможностей KICS for Network. А следовательно, перед принятием решений предприятия хотят увидеть в действии все возможные преимущества: контроль новых подключений, анализ коммуникаций, обнаружение вторжений и инструментарий для разбора инцидентов.

11) Можно ли обучиться и сдать экзамены по продуктам Kaspersky, пока мы все на самоизоляции? Какой курс вы порекомендуете в первую очередь?

Да, все наши авторизованные партнёры и заказчики сейчас имеют возможность удалённого обучения и дистанционной сдачи экзаменов.

Кроме того, мы много и подробно рассказываем о наших решениях в разных форматах. Существуют вебинары , видео на YouTube , сайт компании и продуктовые сайты наших решений. Мы всегда открыты.

Я как руководитель направления защиты промышленного сегмента, конечно, порекомендую обучиться KICS, но стоит помнить, что, если вы ранее никогда не работали с нашими продуктами, первый курс всё же должен быть по Kaspersky Endpoint Security.

12) Анонс ближайших мероприятий.

Спасибо за эту возможность:

4 июня пройдёт онлайн-встреча для предприятий металлургической сферы: « Подход к обеспечению безопасности АСУ ТП: обмен опытом ».

А на 2 — 4 сентября мы запланировали нашу ежегодную офлайн-конференцию Kaspersky Industrial CyberSecurity Conference . Будем надеяться, ничто не помешает её провести.

13) Ваши рекомендации бизнесу.

В современном мире возрастает значимость информационных технологий. Они дают новые возможности для роста бизнеса. Но вместе с тем, они вызывают новые угрозы. Всем привычный риск-ориентированный подход строится на статистике, которая сейчас не релевантна для уровня цифровизации современных строящихся / модернизирующихся предприятий. Поэтому его применение может серьёзно повлиять на деятельность компании в будущем.

Сейчас стоимость ИБ-решений может занимать даже 20 — 30% стоимости проекта по интеграции, автоматизации систем или цифровизации бизнеса, но эти затраты необходимы. В будущем защита будет стоить дороже, а ожидаемые эффекты оцениваются значительно большими показателями, легко перекрывающими данные затраты.

Kaspersky

Industrial

CyberSecurity

Kaspersky Industrial CyberSecurity

Обучение и повышение

аномалий и атак

«Лаборатория Касперского» защищает

промышленные инфраструктуры

Число атак на промышленные системы, в частности на системы АСУ ТП и SCADA, продолжает расти. Как показали атаки Stuxnet и BlackEnergy, всего одного зараженного USB-накопителя или одного фишингового письма может оказаться достаточно, чтобы злоумышленники проникли в изолированную сеть. При этом традиционные решения не способны защитить промышленные среды от специализированных киберугроз. Именно поэтому сегодня как никогда важен выбор надежного партнера, который обладает экспертизой в области промышленной кибербезопасности и готов предложить комплексное решение, способное защитить индустриальную среду от актуальных угроз.

Kaspersky Industrial CyberSecurity – новые возможности, новые технологии

17 марта в 11:00 по московскому времени «Лаборатория Касперского» проведет бесплатный вебинар с обзором новых возможностей Kaspersky Industrial CyberSecurity. Зарегистрируйтесь сейчас!

Отчет Forrester Consulting

Исследование общего экономического эффекта (Total Economic Impact™) продукта KICS

Сертификат соответствия продукта KICS требованиям ФСТЭК России

«Перед “Лабораторией Касперского” стояла задача обеспечить кибербезопасность промышленных компьютеров и SCADA-серверов, без изменения конфигурации АСУ ТП и влияния на технологический процесс. Поставленная задача была успешно выполнена».

Семен Тихоненко, главный специалист по защите информации ТОО «ПНХЗ»«Мы высоко ценим их опыт в области обеспечения кибербезопасности промышленных систем, высокий профессионализм и комплексность их решения по сравнению с другими поставщиками. Всё это позволило создать благоприятные условия для развития целостной стратегии безопасности в нашей компании».

«Решение Kaspersky Industrial CyberSecurity учитывает реальные потребности нашего предприятия и отвечает основным требованиям по обеспечению кибербезопасности технологических процессов. Уверен, что сотрудничество Группы НЛМК и “Лаборатории Касперского” не ограничится пилотным проектом, а станет началом перспективного технологического партнерства».

Сергей Слаута, директор Дирекции по автоматизации технологических процессов ПАО «НЛМК»C ростом числа и сложности киберугроз для промышленных сред на первый план выходит вопрос выбора технологического партнера, способного предложить комплексное решение в области безопасности критической инфрастркутуры. Свяжитесь со специалистами «Лаборатории Касперского» и узнайте больше о решении Kaspersky Industrial CyberSecurity.

Нашумевшие атаки на норвежского производителя алюминиевых изделий Norsk Hydro и энергосистему Венесуэлы лишний раз показали, что промышленные предприятия по-прежнему уязвимы для хакеров. Мы решили разобраться, какие специализированные СОВы – системы обнаружения вторжений – помогают бороться с подобными киберпреступлениями и способны «увидеть» злоумышленников в сетевых сегментах АСУ ТП. Выбирая из пяти решений, мы остановились на двух – KICS for Networks от «Лаборатории Касперского» и ISIM от Positive Technologies – и сравнили их по 40 критериям. Что у нас получилось, вы сможете узнать под катом.

Зачем СОВы промышленным предприятиям

Внешние угрозы

По словам Алексея Петухова, руководителя Kaspersky Industrial CyberSecurity в РФ, «Россия вошла в ТОП-20 стран по проценту атакованных компьютеров АСУ ТП». К сожалению, в России не принято распространяться об инцидентах, происходящих на производстве, но наш опыт подсказывает, что ситуация, с которой столкнулась компания Norsk Hydro, может повториться и на отечественных промышленных предприятиях.

Подробный разбор атаки на Norsk Hydro читайте тут.

Есть распространенное заблуждение, что, разделив промышленные и корпоративные сети и исключив доступ к интернету, предприятие гарантирует себе безопасность. Но это не так. Сейчас атаки планируются и реализуются достаточно длительное время – злоумышленники тщательно готовятся к нападению и детально продумывают сценарий взлома. При этом мотивация у атакующих может быть совершенно разной. Вымогатели и шифровальщики пытаются поразить как можно больше устройств, спецслужбы ставят цель нанести максимальный ущерб инфраструктуре и т.д. Но любая атака имеет свой цикл, который всегда начинается с разведки. СОВы способны обнаружить киберпреступников уже на этом этапе и оповестить об угрозе, пресекая деятельность нападающих на начальной стадии атаки.

Внутренние угрозы

Законодательство

Государство строит систему ГосСОПКА, которая, по задумке, должна не только оповещать ФСБ обо всех выявленных инцидентах на производстве, но и стать полноценной базой компьютерных атак, происходящих на территории России. Сейчас мы находимся в начале пути, и пока трудно сказать, когда государственные органы достигнут цели. Тем не менее, в 2017 г. вышел 187-ФЗ «О безопасности критической информационной инфраструктуры РФ», а за ним и ряд приказов ФСТЭК, которые в том числе определяют процедуру категорирования объектов КИИ и меры по обеспечению их безопасности. После присвоения категории значимости каждому объекту компания должна обеспечить его защиту. Так, Приказ ФСТЭК № 239 от 25 декабря 2017 г. рассказывает нам о мерах, которые субъект (госорганы, госучреждения, российские юрлица, а также индивидуальные предприниматели, кому по праву собственности, аренды или на ином законном основании принадлежат ИС, ИТС, АСУ) обязан применять при защите объектов КИИ. Для владельцев объектов 2 или 1 категории регулятор в обозначенном приказе устанавливает требование использовать средство обнаружения вторжений. Мы убеждены, что из-за практики занижения категорий такие решения будут полезны всем объектам КИИ.

Функциональные возможности СОВ

На наш взгляд, решения должны предоставлять следующие возможности.

Как мы выбирали решения для сравнения

При выборе решений для исследования мы отталкивались от трех основных критериев: присутствие продукта на российском рынке, наш собственный проектный опыт и совместимость решения с другими продуктами вендора.

Сегодня на российском рынке представлено как минимум 5 решений, которые можно рассматривать как СОВ в промышленных сетях:

- KICS for Networks от «Лаборатории Касперского»;

- ISIM от Positive Technologies;

- ASAP от InfoWatch;

- Datapk от УЦСБ;

- SCADAShiled от Cyberbit.

В процессе переговоров компания InfoWatch решила не участвовать в сравнении. Коллеги готовят к релизу новую версию своего продукта и на момент проведения сравнительного анализа не были готовы предоставить ее нам для тестирования. Мы будем рады добавить данное решение в следующую версию нашего сравнения.

Что касается решений от «Лаборатории Касперского» и Positive Technologies, то обе компании предоставили нам дистрибутивы для самостоятельного изучения и в процессе тестирования оперативно отвечали на наши вопросы. В пользу решений KICS for Networks и ISIM сыграло и то, что ранее мы уже внедряли их как для тестирования, так и в промышленную эксплуатацию. Помимо этого, оба продукта могут встраиваться в другие комплексные решения. Например, ISIM отлично работает в связке с Max Patrol SIEM, и зачастую на тестирование идут оба продукта. У «Лаборатории Касперского» есть KICS for Nodes – специализированное решение (антивирус) для защиты серверов, контроллеров и рабочих станций, находящихся в промышленной сети. В этом обзоре мы не ставили перед собой цель сравнить полноту интеграции с другими продуктами и ограничились только функционалом выбранных решений. Тем не менее, это немаловажный фактор при выборе системы для внедрения.

Как проходило сравнение

Для качественного сравнения мы определили критерии и разбили их на 5 групп. За основу взяли вопросы, наиболее часто задаваемые нашими заказчиками при выборе решения. Мы не разбирали технологии, используемые в продуктах, детально, а изучили только принципиально важные, которые влияют на выбор того или иного решения.

Далее развернули стенды на виртуальных серверах «Инфосистемы Джет» и посмотрели последние версии продуктов: KICS for Networks 2.8 и ISIM 1.5.390.

По результатам исследования составили сравнительную таблицу и отправили ее вендорам на согласование. Они дополнили своими комментариями те оценки, которые посчитали нужными. Комментарии вендоров приведены в отдельных столбцах сравнительных таблиц и выделены курсивом. Наши выводы приведены в разделе «Комментарии» и могут отличаться от позиции вендоров.

Разворачивание продукта происходит на базе Debian 8. Дистрибутив ОС со всеми необходимыми пакетами предоставляется вендором. Все рекомендации по установке и настройке ОС подробно и доступно расписаны в руководстве по продукту. Первоначальная настройка ПО PT ISIM сводится к корректировке часового пояса и конфигурированию сетевых интерфейсов, что делает установку простой, быстрой и интуитивно понятной. Все функции управления и мониторинга осуществляются через веб-интерфейс.

KICS for Networks

Разворачивание продукта происходит на базе CentOS. Дистрибутив ОС со всеми необходимыми пакетами предоставляется вендором. Рекомендаций по установке ОС от производителя нет.

При установке ПО производится настройка узла, сервера управления, сенсоров, веб-сервера. Установка может проводиться на русском или английском языках. Трудностей и нюансов при установке не выявлено.

-

– версия с крайне усеченным функционалом. Предназначена для знакомства с продуктом.

- ISIM Net – основной продукт компании. В большинстве случаев заказчики выбирают именно его. Имеет весь необходимый функционал.

- ISIM Pro – продвинутая версия ISIM Net. Имеет расширенный и уникальный функционал (мнемосхемы). По характеристикам сопоставима с KICS for Networks 2.8.

Стоимость предоставляется по запросу (закрытый прайс-лист).

KICS for Networks

Продукт имеет одну версию. На момент публикации – 2.8.

По характеристикам сопоставим ISIM Pro.

Поставляется в виде ПО, которое можно развернуть как в виртуальной среде, так и на аппаратном комплексе.

Стоимость предоставляется по запросу (закрытый прайс-лист).

Сравнительный обзор СОВ (индустриальных IDS)

Примечание. В таблице курсивом обозначены комментарии вендоров.

| Параметр | Обозначение |

|---|---|

| Наличие | Данное свойство или элемент полностью поддерживается. |

| Отсутствие | Данное свойство или элемент не поддерживается. |

| Частично | Присутствует неполная или неправильная реализация данного свойства/элемента. |

Таблица 1. Сравнение по группе критериев «Функциональные»

В данной группе мы сравниваем основные функциональные компоненты систем мониторинга промышленного трафика. Для сравнения выбрали технологии, которые являются основополагающими для анализа трафика в АСУ ТП. Мы считаем, что данные критерии должны присутствовать во всех СОВах, как специализирующихся на обработке технологического трафика, так и для выявления угроз, возникающих на промышленных предприятиях.

Kaspersky Industrial CyberSecurity – это набор технологий и сервисов, призванный защитить промышленные системы всех уровней (включая серверы SCADA, панели HMI, инженерные рабочие станции, ПЛК, сетевые соединения и персональное оборудование), сохраняя при этом стабильность и непрерывность технологических процессов. Каждая промышленная среда уникальна, поэтому решение адаптируемо под конкретную отрасль – например, нефтегазовый сектор, энергетические сети, производство. При этом решение не влияет на непрерывность технологических процессов.

Kaspersky Industrial CyberSecurity: централизованное управление

Kaspersky Security Center

Чтобы обеспечить высочайший уровень защиты производственной инфраструктуры от атак любой направленности, нужно обезопасить и узлы, и сеть. Управление решением Kaspersky Industrial CyberSecurity осуществляется из единой консоли Kaspersky Security Center. Это позволяет добиться оптимального контроля, простоты администрирования и прозрачности:

- Централизованное управление политиками безопасности — возможность установить разные защитные настройки для разных узлов и групп;

- Возможность тестирования обновлений перед распространением — позволяет сохранить целостность процессов;

- Доступ на основе ролей, связанный с политиками безопасности и срочными действиями.

Kaspersky Security Center обеспечивает простоту контроля и прозрачность не только для промышленных уровней инфраструктуры, но и для окружающих корпоративных уровней.

Интеграция с человеко-машинными интерфейсами (HMI)

Решение может передавать уведомления о нарушениях безопасности напрямую в операторские панели – таким образом сотрудники промышленного уровня получают необходимую информацию для немедленного реагирования на инцидент или его эскалации.

Kaspersky Industrial CyberSecurity for Nodes

KICS for Nodes создано специально для защиты от угроз на уровне оператора в средах АСУ ТП. Оно обеспечивает безопасность на уровне сервера ICS/SCADA, человеко-машинного интерфейса и инженерных рабочих станций и отражает угрозы, которые могут быть вызваны человеческим фактором, вредоносным ПО, целевыми атаками и диверсиями. Решение совместимо с программными и аппаратными компонентами промышленных систем автоматизации, таких как SCADA, ПЛК и РСУ.

Контроль целостности аппаратного и программного обеспечения

Благодаря тому, что конфигурация конечных точек в ICS-системах относительно статична, меры контроля целостности в таких системах оказываются гораздо более эффективными, чем в динамических корпоративных сетях. KICS for Nodes содержит следующие технологии контроля целостности:

Контроль приложений

- Контроль установки и запуска приложений согласно белым и черным спискам.

- Контроль доступа приложений к ресурсам операционной системы: файлам, папкам, системному реестру и т. д.

- Контроль всех типов исполняемых файлов, используемые в среде Windows, включая файлы с расширением exe, dll, ocx, драйверы, элементы ActiveX, сценарии, интерпретаторы командных строк и драйверы режима ядра.

- Обновляющиеся данные о репутации приложений;

- Стандартные и заданные клиентом категории приложений для управления списками контролируемых приложений;

- Тонкая настройка контроля приложений для различных пользователей;

- Режимы предотвращения или только обнаружения: блокирование любых приложений, не включенных в белые списки, или (в режиме «наблюдения») разрешение запуска таких приложений, с обязательной регистрацией этой активности в Kaspersky Security Center, где может быть выполнена их оценка.

Контроль устройств

Управление доступом к съемным и периферийным устройствам и системным шинам на основе категорий и семейств устройств, а также идентификаторов конкретных устройств:

- поддержка политик белых и черных списков;

- точное назначение политик каждому отдельному пользователю или компьютеру либо группе пользователей или компьютеров;

- режим только предотвращения или только обнаружения.

Сетевой экран

Настройка и исполнение политики доступа к сети для защищенных узлов, в том числе серверов, диспетчерских пультов и рабочих станций. Компонент обладает следующими основными возможностями:

- контроль доступа к портам и сетям с ограничениями;

- обнаружение и блокирование сетевых атак, запускаемых из внутренних источников (таких как ноутбуки подрядчиков), которые могут распространять вредоносное ПО, находящее и заражающее хост при его подключении к промышленной сети.

Проверка целостности ПЛК

Возможность дополнительно контролировать конфигурацию ПЛК при помощи периодической сверки со специально выбранным сервером или рабочими станциями, защищенными «Лабораторией Касперского». Результирующие контрольные суммы сравниваются с сохраненными значениями (Etalon); формируется отчет об отклонениях.

Контроль беспроводных сетей

Эта возможность позволяет отслеживает любые попытки подключиться к неавторизованным сетям Wi-Fi. Контроль беспроводных сетей основан на технологии «Запрет по умолчанию», которая призвана автоматически блокировать соединения с любыми беспроводными сетям, помимо указанных как разрешенные.

Контроль целостности файлов

Эта функция предназначена для отслеживания действий, выполняемых в определенных файлах и папках, в рамках сконфигурированного мониторинга. Её рекомендуется использовать для обнаружения изменений файлов (например, изменения в проектах на сервере SCADA), которые могут указывать на нарушение безопасности в защищенном сервере.

Расширенная защита от вредоносного ПО

Надежные технологии «Лаборатории Касперского» для обнаружения вредоносного ПО и защиты от него, адаптированные и оптимизированные для использования в средах, где потребляется значительное количество ресурсов и важна постоянная доступность системы. Компонент рассчитан на статичные или редко обновляемые инфраструктуры.

Для защиты от вредоносного ПО «Лаборатория Касперского» использует полный спектр технологий:

- обнаружение вредоносного ПО при помощи сигнатур;

- обнаружение по запросу и во время обращения;

- обнаружение вредоносного кода в памяти (резидентного вредоносного ПО);

- обнаружение программ-шифровальщиков с помощью технологии Анти-Криптор;

- использование репутационных баз Kaspersky Security Network (KSN) и Kaspersky Private Security Network (KPSN) для повышения уровня защиты от новых угроз.

Kaspersky Industrial CyberSecurity for Networks

KICS for Networks функционирует на уровне промышленных коммуникационных протоколов (Modbus, IEC stack, ISO, etc), анализируя трафик и выявляя аномалии с помощью передовой технологии DPI (Deep Packet inspection). Кроме того, предприятиям доступны широкие возможности контроля целостности сети и система обнаружения вторжений.

Неинтрузивное инспектирование трафика в производственной сети

Решение Kaspersky Industrial CyberSecurity for Networks выполняет пассивный анализ аномалий сетевого трафика, оставаясь невидимым для злоумышленников. Для установки достаточно активировать или настроить зеркальное отражение порта; интеграция в существующую производственную инфраструктуру очень проста и выполняется через SPAN-порт уже используемого коммутатора или ответвителя сетевого трафика.

Целостность сети и мониторинг сети

Решение Kaspersky Industrial CyberSecurity for Networks позволяет идентифицировать все активы, соединенные по Ethernet в общей сети — в том числе серверы SСADA, человеко-машинный интерфейс, ПЛК и RTU. Все новые и неизвестные устройства, а также все коммуникации между ними определяются автоматически. Это позволяет службам IT-безопасности развивать и поддерживать собственную надежную базу сетевых активов, что безопаснее, чем использование уязвимых инструментов управления, которые часто становятся мишенью атак.

Промышленный DPI для обнаружения аномалий

Решение «Лаборатории Касперского» предлагает надежную платформу для отслеживания передаваемых команд по управлению процессами, а также телеметрических данных. Среди прочего доступны следующие возможности:

- выявление любых команд, конфигурирующих ПЛК или изменяющих состояние ПЛК, включая команды остановки, паузы, изменения программы ПЛК, изменения прошивки ПЛК;

- контроль изменений параметров в технологичесих процессах;

- защита от внешних угроз, а также снижение риска вмешательства сотрудников, обладающих специальными знаниями, таких как инженеры, операторы SCADA и другие внутренние участники с прямым доступом к системам.

Машинное обучение

Промышленный DPI не только может быть настроен с помощью стандартного подхода на основе правил — он способен определять аномалии в технологическом процессе, благодаря передовой модели прогнозирования с использованием долгой краткосрочной памяти (LSTM). Возможности машинного обучения выводят уровень обнаружения угроз на новый уровень, позволяя обнаруживать угрозы в самых сложных и часто перенастраиваемых промышленных сетях.

Инструменты расследования инцидентов

Решение «Лаборатории Касперского» обеспечивает заказчиков системой безопасного ведения журналов, содержащей средства для анализа данных и расследования инцидентов. Дополнительное преимущество этой системы — способность предотвращать изменение логов АСУ ТП.

Контроль целостности сети для учета активов

KICS for Networks позволяет выявлять все активы, подключенные к сети Ethernet, в том числе серверы SCADA, HMI, инженерные рабочие станции, ПЛК и RTU.

Благодаря этому отделы IT-безопасности могут создавать собственные надежные и безопасные инвентарные перечни, не попадая в зависимость от потенциально уязвимых средств управления активами информационной и производственной систем, которые часто служат целью атак.

Если у Вас возникли вопросы, просим оставить запрос через форму, расположенную ниже. Наши сотрудники с Вами свяжутся.

Вид организации:

Крупный бизнес,

Средний бизнес,

Малый бизнес,

Государственный сектор

Ленинградская АЭС — одна из крупнейших атомных электростанций в России — выбрала Kaspersky Industrial CyberSecurity (KICS) для защиты автоматизированных систем мониторинга и управления ядерными реакторами от широкого спектра киберугроз

После успешного прохождения серии испытаний, начатых в 2019 году, продукт был введён в промышленную эксплуатацию на четырёх энергоблоках станции.

Руководство Ленинградской атомной электростанции искало специализированное решение для защиты промышленных объектов. Оно должно обеспечивать максимальную защиту систем управления энергоблоками и в то же время исключать риск остановки технологических процессов, без которых стабильное функционирование предприятия невозможно. После тщательного анализа рынка эксперты ЛАЭС остановились на Kaspersky Industrial CyberSecurity (KICS). Это решение, которое защищает промышленную инфраструктуру на всех уровнях: от серверов SCADA и рабочих станций операторов до программируемых логических контроллеров и сетевого оборудования. Продукт позволяет обнаруживать и предотвращать как случайные заражения вредоносным ПО, так и целевые атаки, обеспечивая непрерывность технологических процессов.

Внедрение решения в АСУ ТП непрерывно работающих энергоблоков — сложный процесс, поэтому эксперты ЛАЭС и «Лаборатории Касперского» создали совместную рабочую группу. В 2020 году продукт был внедрён на двух энергоблоках, чтобы проверить общую эффективность, оценить риски, а также понять, что необходимо дополнительно настроить для полноценной эксплуатации. В 2021 году были завершены работы по внедрению KICS на четырёх энергоблоках.

«Кибербезопасность АЭС — это область постоянного совершенствования. В 2022 году мы намерены качественно усилить наше сотрудничество с “Лабораторией Касперского”, чтобы достичь поставленных целей и задач при обеспечении должного уровня безопасности», — сказал Владимир Перегуда, заместитель генерального директора АО «Концерн Росэнергоатом» и директор филиала «Ленинградская атомная станция».

«Мы гордимся серьёзным расширением сотрудничества с крупнейшей атомной электростанцией в России. Всё больше системообразующих предприятий и энергетических компаний реализуют комплекс мер по исполнению норм, установленных регулятором, и совершенствуют свои системы киберзащиты. Вместе с ростом числа подключённых устройств и общей цифровизацией увеличивается и количество киберрисков, которые следует контролировать. «Лаборатория Касперского» продолжает совершенствовать решения, которые позволяют компаниям эффективно и надёжно защищаться от сложных и целевых кибератак», — комментирует Михаил Прибочий, управляющий директор «Лаборатории Касперского» в России и странах СНГ.

Сегодня Ленинградская атомная электростанция (филиал АО «Концерн Росэнергоатом»), введённая в эксплуатацию в 1973 году, обеспечивает электричеством более 7 миллионов человек и вырабатывает более 55% электроэнергии Санкт-Петербурга и Ленинградской области (4337,6 МВт по данным на 2021 год). Станция расположена в Ленинградской области, в 70 километрах от Санкт-Петербурга, на побережье Финского залива Балтийского моря.

Главной особенностью АЭС является уникальное сочетание активных и пассивных систем безопасности, делающих станцию максимально устойчивой к внешним и внутренним воздействиям. После ввода в промышленную эксплуатацию решения для защиты от киберугроз Kaspersky Industrial CyberSecurity система безопасности станции стала ещё более совершенной.

Читайте также: