No more ransom как расшифровать файл

В конце 2016 года мир был атакован весьма нетривиальным вирусом-трояном, шифрующим пользовательские документы и мультимедиа-контент, получившим название NO_MORE_RANSOM. Как расшифровать файлы после воздействия этой угрозы, далее и будет рассмотрено. Однако сразу стоит предупредить всех пользователей, подвергшихся атаке, что единой методики нет. Это связано и с использованием одного из самых продвинутых алгоритмов шифрования, и со степенью проникновения вируса в компьютерную систему или даже в локальную сеть (хотя изначально на сетевое воздействие он и не рассчитан).

Что за вирус NO_MORE_RANSOM и как он работает?

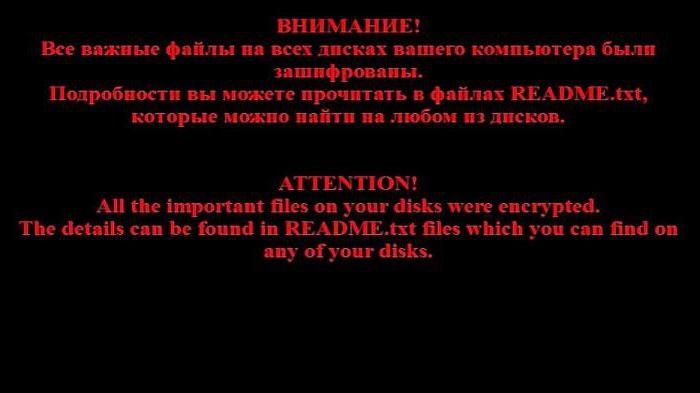

Вообще, сам вирус принято относить к классу троянов типа I Love You, которые проникают в компьютерную систему и шифруют файлы пользователя (обычно это мультимедиа). Правда, если прародитель отличался только шифрованием, то этот вирус очень многое позаимствовал у некогда нашумевшей угрозы под названием DA_VINCI_COD, совместив в себе еще и функции вымогателя.

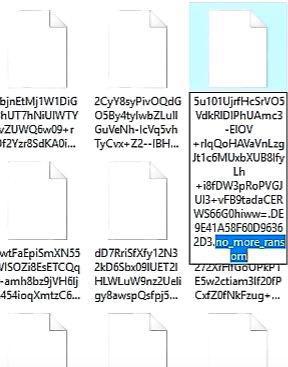

После заражения большинству файлов аудио, видео, графики или офисных документов присваивается длиннющее имя с расширением NO_MORE_RANSOM, содержащее сложный пароль.

Как угроза проникает в систему?

Оставим пока в покое вопрос о том, как после воздействия NO_MORE_RANSOM расшифровать файлы любого из вышеуказанных типов, а обратимся к технологии проникновения вируса в компьютерную систему. К сожалению, как бы банально это ни звучало, для этого используется старый проверенный способ: на адрес электронной почты приходит письмо с вложением, открывая которое, пользователь и получает срабатывание вредоносного кода.

NO_MORE_RANSOM: как расшифровать документы?

Но все же стоит обратиться к главному вопросу. Наверняка всех интересует, как расшифровать файлы. Вирус NO_MORE_RANSOM имеет свою последовательность действий. Если пользователь пытается произвести дешифрование сразу же после заражения, сделать это еще кое-как можно. Если же угроза обосновалась в системе прочно, увы, без помощи специалистов здесь не обойтись. Но и они зачастую оказываются бессильны.

Алгоритм

Отдельно стоит сказать и о том, что вирус для шифрования использует алгоритм RSA-3072, который, в отличие от ранее применявшейся технологии RSA-2048, является настолько сложным, что подбор нужного пароля, даже при условии, что этим будет заниматься весь контингент антивирусных лабораторий, может занять месяцы и годы. Таким образом, вопрос того, как расшифровать NO_MORE_RANSOM, потребует достаточно больших временных затрат. Но что делать, если восстановить информацию нужно немедленно? Прежде всего – удалить сам вирус.

Можно ли удалить вирус и как это сделать?

Собственно, сделать это нетрудно. Судя по наглости создателей вируса, угроза в компьютерной системе не маскируется. Наоборот – ей даже выгодно «самоудалиться» после окончания произведенных действий.

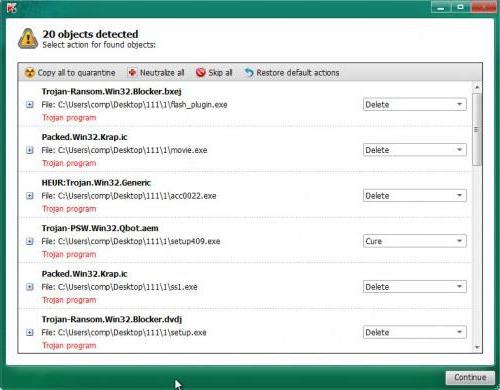

Тем не менее поначалу, идя на поводу у вируса, его все-таки следует нейтрализовать. Первым делом необходимо использовать портативные защитные утилиты вроде KVRT, Malwarebytes, Dr. Web CureIt! и им подобные. Обратите внимание: применяемые для проверки программы должны быть портативного типа в обязательном порядке (без установки на жесткий диск с запуском в оптимальном варианте со съемного носителя). Если угроза будет обнаружена, ее следует немедленно удалить.

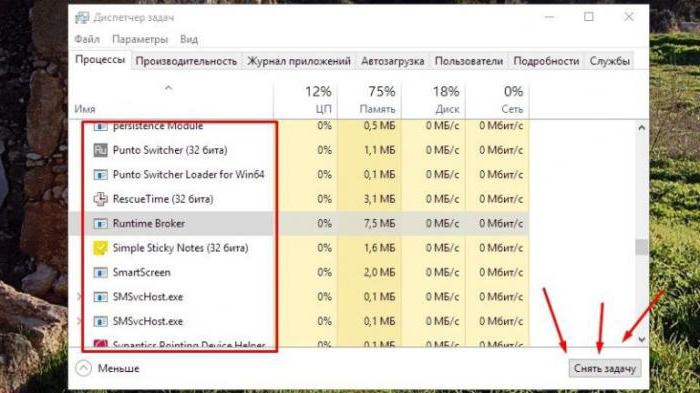

Если таковые действия не предусмотрены, необходимо сначала зайти в «Диспетчер задач» и завершить в нем все процессы, связанные с вирусом, отсортировав службы по названию (как правило, это процесс Runtime Broker).

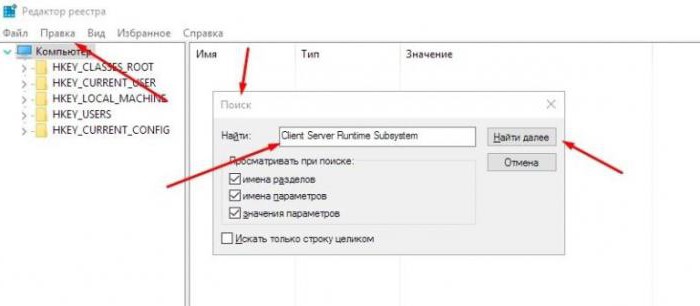

После снятия задачи нужно вызвать редактор системного реестра (regedit в меню «Выполнить») и задать поиск по названию «Client Server Runtime System» (без кавычек), после чего используя меню перемещения по результатам «Найти далее…», удалить все найденные элементы. Далее нужно произвести перезагрузку компьютера и поверить в «Диспетчере задач», нет ли там искомого процесса.

В принципе, вопрос того, как расшифровать вирус NO_MORE_RANSOM еще на стадии заражения, может быть решен и таким методом. Вероятность его нейтрализации, конечно, невелика, но шанс есть.

Как расшифровать файлы, зашифрованные NO_MORE_RANSOM: резервные копии

Но есть еще одна методика, о которой мало кто знает или даже догадывается. Дело в том, что сама операционная система постоянно создает собственные теневые резервные копии (например, на случай восстановления), или пользователь намеренно создает такие образы. Как показывает практика, именно на такие копии вирус не воздействует (в его структуре это просто не предусмотрено, хотя и не исключено).

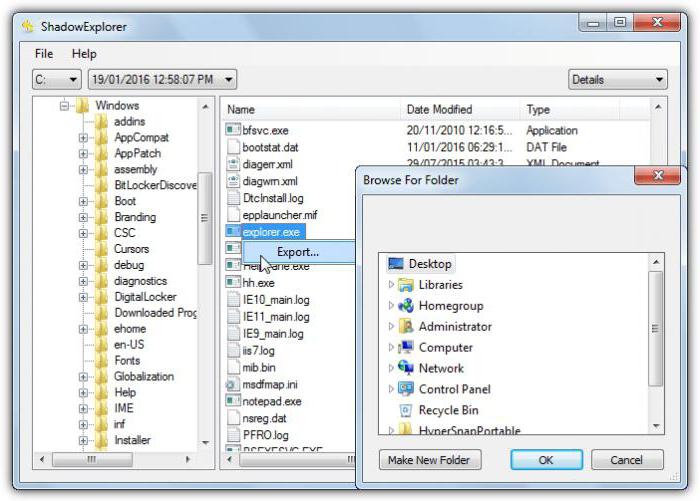

Таким образом, проблема того, как расшифровать NO_MORE_RANSOM, сводится к тому, чтобы использовать именно их. Однако применять для этого штатные средства Windows не рекомендуется (а многие пользователи к скрытым копиям не получат доступа вообще). Поэтому применять нужно утилиту ShadowExplorer (она является портативной).

Для восстановления нужно просто запустить исполняемый файл программы, отсортировать информацию по датам или разделам, выбрать нужную копию (файла, папки или всей системы) и через меню ПКМ использовать строку экспорта. Далее просто выбирается директория, в которой будет сохранена текущая копия, а затем используется стандартный процесс восстановления.

Сторонние утилиты

Конечно, к проблеме того, как расшифровать NO_MORE_RANSOM, многие лаборатории предлагают свои собственные решения. Так, например, «Лаборатория Касперского» рекомендует использовать собственный программный продукт Kaspersky Decryptor, представленный в двух модификациях – Rakhini и Rector.

Не менее интересно выглядят и аналогичные разработки вроде дешифратора NO_MORE_RANSOM от Dr. Web. Но тут стоит сразу же учесть, что применение таких программ оправдано только в случае быстрого обнаружения угрозы, пока еще не были заражены все файлы. Если же вирус обосновался в системе прочно (когда зашифрованные файлы просто невозможно сравнить с их незашифрованными оригиналами), и такие приложения могут оказаться бесполезными.

Как итог

В конце 2016 года был замечен новый вирус-шифровальщик – NO_MORE_RANSOM. Такое длинное название он получил из-за расширения, которое присваивает файлам пользователя.

Очень многое перенял у других вирусов, например у da_vinci_cod. Так как появился в Сети недавно, антивирусные лаборатории еще не смогли расшифровать его код. Да и сделать в ближайшее время это вряд ли смогут – используется улучшенный алгоритм шифровки. Итак, разберемся, что делать, если ваши файлы зашифрованы с расширением «no_more_ransom».

Описание и принцип работы

Главная задача No_more_ransom и других вирусов-шифровальщиков – блокировка файлов пользователя с целью последующего выкупа. Совместил в себе черты предыдущих версий вирусов, получив более стойкий алгоритм шифровки. Как заявили авторы, используется режим шифрования RSA-3072, которые в разы лучше RSA-2048.

Вообще, по принципу заражения No_more_ransom ничем не отличим от своих предшественников:

Как вылечить или удалить вирус No_more_ransom

Важно понимать, что после того, как вы начнете самостоятельно бороться с вирусом-шифровальщиком No_more_ransom, потеряете возможность восстановить доступ к файлам при помощи пароля злоумышленников. Можно ли восстановить файл после No_more_ransom? На сегодняшний день нет на 100% рабочего алгоритма расшифровки данных. Исключением становятся только утилиты от известных лабораторий, но подбор пароля занимает очень много времени (месяцы, годы). Но о восстановлении чуть ниже. Для начала разберемся, как определить троян no more ransom (перевод – «нет больше выкупа») и побороть его.

Как правило, установленное антивирусное ПО пропускает шифровальщики на компьютер – часто выходят новые версии, для которых попросту не успевают выпускать базы. Вирусы этого типа довольно просто удаляются с компьютера, ведь мошенникам и не нужно, чтобы они оставались в системе, выполнив свою задачу (шифрование). Для удаления можно воспользоваться уже готовыми утилитами, которые распространяются бесплатно:

Пользоваться ими очень просто: запускаем, выбираем диски, жмем «Начать проверку». Остается лишь ждать. После появится окошко, в котором будут отображены все угрозы. Жмем «Удалить».

Скорее всего, одна из этих утилит удалит вирус-шифровальщик. Если этого не произошло, то необходимо удаление вручную:

- Откройте «Диспетчер задач». Найдите процесс вируса (по названию). Переходим в папку, в которой он разместился.

- Удаляем. Переходим в реестр. Для этого нажимаем сочетание клавиш Win+R, в строку «Выполнить» вписываем «regedit». Перейдите в пункт «Правка», далее «Найти», здесь вводим «Client Server Runtime Subsystem». Находим и удаляем вирус No_more_ransom.

- Перезагружаем компьютер, заходим в «Диспетчер задач» и проверяем, чтобы не было процесса «No_more_ransom».

Если быстро заметите вирус, успев его удалить, то есть шанс, что часть данных не будет зашифрована. Лучше сохранить файлы, которые не подверглись атаке, на отдельный накопитель.

Утилиты-дешифровщики для расшифровки файлов «No_more_ransom»

Подобрать код самостоятельно просто невозможно, если только вы не продвинутый хакер. Для расшифровки потребуются специальные утилиты. Сразу скажу, что далеко не всем удастся расшифровка зашифрованного файла типа «No_more_ransom». Вирус новый, поэтому подбор пароля — очень сложная задача.

Итак, первым делом пробуем восстановить данные из теневых копий. По умолчанию операционная система, начиная с Windows 7, регулярно сохраняет копии ваших документов. В некоторых случаях вирусу не под силу удалить копии. Поэтому скачиваем бесплатную программу ShadowExplorer. Устанавливать ничего не придется – нужно просто распаковать.

- Запускаем утилиту.

- В левом верхнем углу видим две колонки: буква диска и дата сохранения копий.

- Переходим к нужному логическому диску, выбрав букву из выпадающего списка.

- Далее ищем нужную папку с документами. Перебираем даты создания копий, пока не найдем подходящую.

- Жмем правой кнопкой мыши по папке, а затем «Export». В новом окошке выбираем, в какую папку сохранить копии.

Если вирус не удалил копии, то есть вероятность восстановить порядка 80-90% зашифрованной информации.

Программы-дешифраторы для восстановления файлов после вируса No_more_ransom предлагают и известные антивирусные лаборатории. Правда, не стоит рассчитывать, что эти утилиты сумеют восстановить ваши данные. Шифровальщики постоянно совершенствуются, а специалисты попросту не успевают выпускать обновления для каждой версии. Отправляйте образцы в техническую поддержку антивирусных лабораторий, чтобы помочь разработчикам.

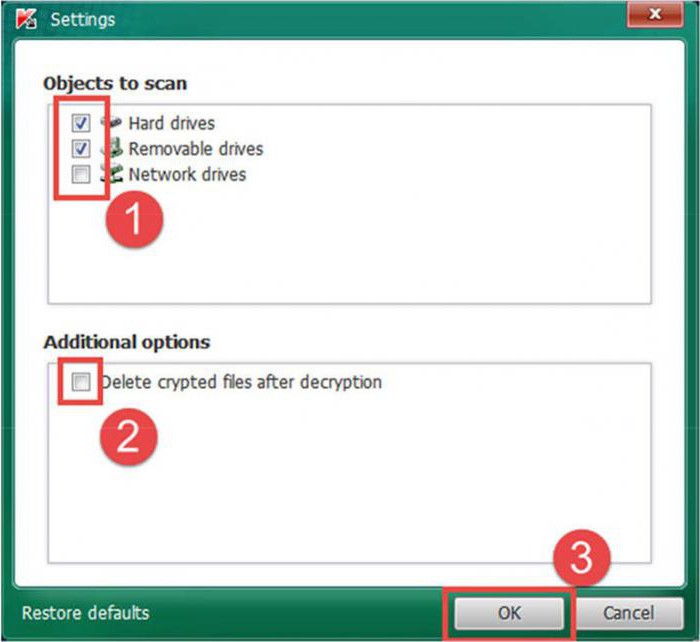

Для борьбы с No_more_ransom есть Kaspersky Decryptor. Утилита представлена в двух версиях с приставками Rector и Rakhni (о них на нашем сайте есть отдельные статьи). Для борьбы с вирусом и расшифровки файлов необходимо просто запустить программу, выбрав места проверки.

Помимо этого, требуется указать один из заблокированных документов, чтобы утилита занялась подбором пароля.

Можно бесплатно скачать и лучший дешифратор No_more_ransom от Dr. Web. Утилита называется matsnu1decrypt. Работает по схожему сценарию с программами от Kaspersky. Достаточно запустить проверку и дождаться окончания.

Пример спам-рассылки с вирусом no_more_ransom в архиве

Мы настоятельно не рекомендуем платить выкуп злоумышленникам, так как знаем о десятках случаев когда после оплаты пользователь НЕ ПОЛУЧАЛ ключ \ программное обеспечение для расшифровки своих файлов.

Интерфейс обратной связи с злоумышленниками через браузер Tor

Удалить шифровальщик .no_more_ransom с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

-

. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование). Загрузить программу для удаления шифровальщика .no_more_ransom.

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Восстановить доступ к зашифрованным файлам

Как было отмечено, программа-вымогатель no_more_ransom блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя .no_more_ransom

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

1. Запустите антивирус или антивирусный сканер для удаления трояна

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

2. Попробуйте расшифровать файлы с помощью бесплатных утилит

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Инструменты дешифрования

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Если есть резервная копия: очистите систему и восстановите бэкап

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Читайте также: