Как защитить файл сервер от вирусов

В этой статье мы разберем методику использования функционала File Server Resource Manager (FSRM) на файловом сервере Windows Server 2012 R2 для детектировании и блокировки работы вирусов-шифровальщиков (троянов-энкодеров, Ransomware или CryptoLocker). В частности, разберемся, как установить службу FSRM, настроить детектирование определенных типов файлов и, в случае детектирования таких файлов, заблокировать доступ пользователя к каталогу на файловом сервере.

Детектирование шифровальщиков с помощью FSRM

Если компонент File Server Resource Manager еще не установлен на сервере, его можно установить с помощью графической консоли Server Manager или из командной строки PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Проверим, что роль установилась:

Get-WindowsFeature -Name FS-Resource-Manager

После установки компонента сервер нужно перезагрузить.

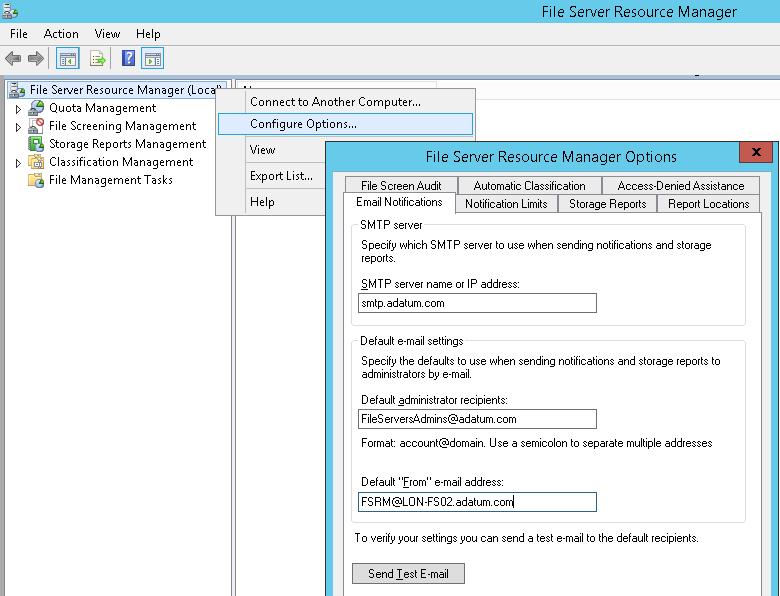

Настройка SMTP параметров FSRM для отправки email уведомлений

Укажите адрес SMTP сервера, почтовый ящик администратора и имя отправителя.

Совет. Если у вас отсутствует внутренний почтовый сервер, можно настроить пересылку через SMTP релей на внешние ящики.

Проверить корректность настройки SMTP сервера можно, отправив тестовое письмо с помощью кнопки Send Test E-mail.

Настроить параметры SMTP службы FSRM также можно выполнить с помощью Powershell:

Set-FsrmSetting -AdminEmailAddress "[email protected]" –smtpserver smtp.adatum.com –FromEmailAddress "[email protected]"

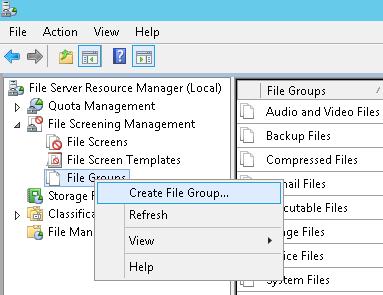

Создание группы расширений файлов, создаваемых шифровальщиками

Следующий шаг – создать группу файлов, в которой будут содержаться известные расширения и имена файлов, которые создают шифровальщики в процессе работы.

Этот список можно задать из консоли FSRM. Для этого разверните раздел File Screening Management -> File Groups и в меню выберите Create File Group.

Нужно указать имя группы (к примеру, Crypto-files) и внести все известные расширения в список с помощью поля Files to include.

Список известных расширений файлов, создаваемых шифровальщиками довольно большой, поэтому намного проще создать его с помощью PowerShell.

В Windows Server 2012 создать группу файлов с помощью PowerShell можно так:

New-FsrmFileGroup -Name "Crypto-files" –IncludePattern @("_Locky_recover_instructions.txt","DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt", , "restore_files*.txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.PNG", "HELP_DECRYPT.lnk", "DecryptAllFiles*.txt", "Decrypt.exe", "AllFilesAreLocked*.bmp", "MESSAGE.txt","*.locky","*.ezz", "*.ecc", "*.exx", "*.7z.encrypted", "*.ctbl", "*.encrypted", "*.aaa", "*.xtbl", "*.abc", "*.JUST", "*.EnCiPhErEd", "*.cryptolocker","*.micro","*.vvv")

В Windows Server 2008 R2 придется воспользоваться утилитой filescrn.exe:

filescrn.exe filegroup add /filegroup:"Crypto-files" /members:"DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION. txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky"

Совет. Список известных расширений файлов различных шифровальщиков можно составить самостоятельно, или воспользоваться готовыми периодически обновляемым списками, ведущимися энтузиастами:

Во втором случае актуальный список расширений файлов для FSRM можно грузить прямо с веб сервера с помощью Invoke-WebRequest

new-FsrmFileGroup -name "Anti-Ransomware File Groups" -IncludePattern @((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json | % )

Либо воспользоваться готовым файлом: crypto_extensions.txt. Данный файл можно сохранить на диск и обновить с его помощью созданную группу файлов FSRM:

$ext_list = Get-Content .\crypto_extensions.txt

Set-FsrmFileGroup -Name "Crypto-files" -IncludePattern ($ext_list)

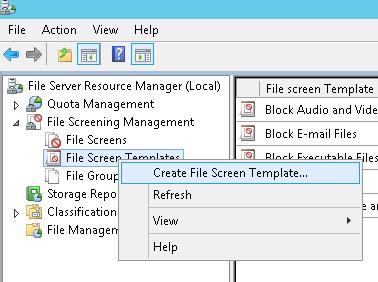

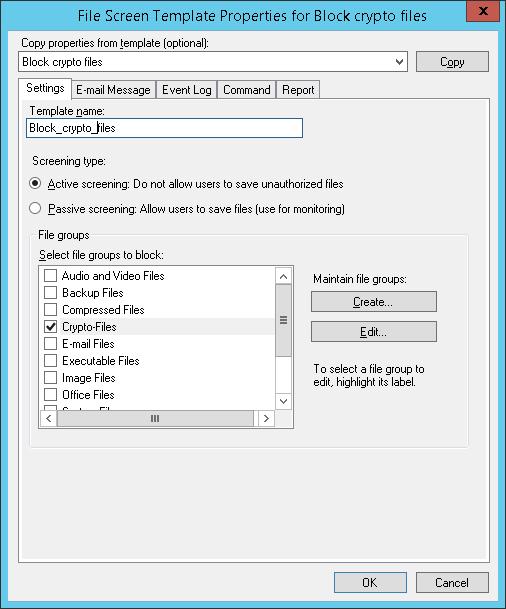

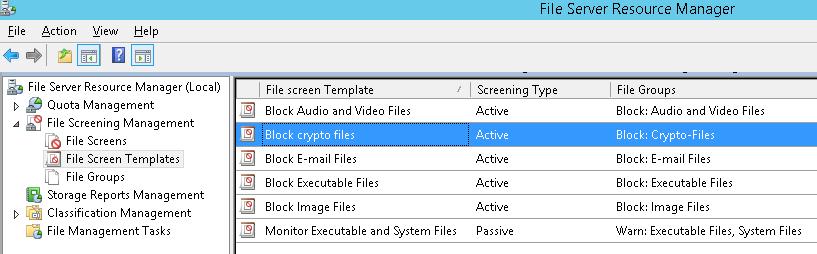

Настройка File Screen Templates

Создадим новый шаблон File Screen Template, в котором определяются действия, которые FSRM должен выполнить при обнаружении указанных файлов. Для этого в консоли FSRM перейдите в раздел File Screen Management -> File Screen Templates. Создадим новый шаблон Create File Screen Template.

На вкладке настроек укажем имя шаблона “Block_crypto_files”, тип скрининга – Active screening (запрещается создавать указанные типы файлов) и в списке групп файлов выбрать Crypto-Files.

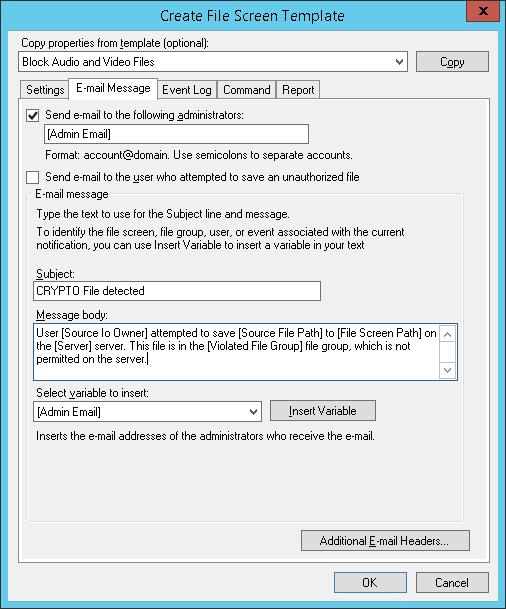

На вкладке E-mail Message включим отправку почтовых уведомлений, настроив текст оповещения по-своему вкусу.

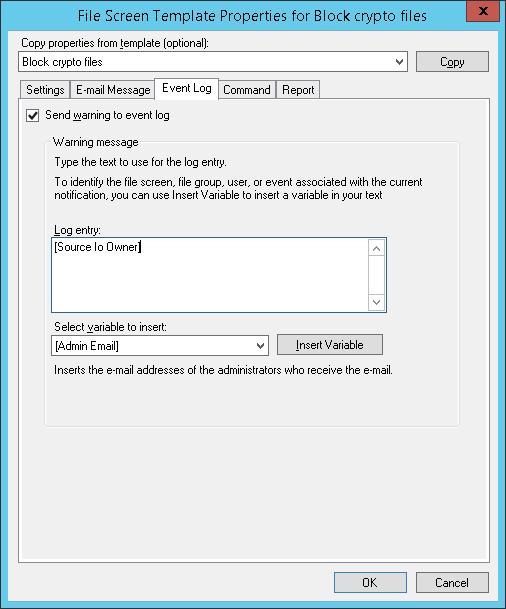

На вкладке Event Log включим запись события в системный журнал. С указанием записывать только имя пользователя: [Source Io Owner]

На вкладке Command можно указать действие, которое нужно выполнить при обнаружении такого типа файла. Об этом чуть ниже.

Сохраните изменения. В списке шаблонов должен появится еще один.

Применение шаблона File Screen к диску или папке

Осталось назначить созданный шаблон к диску или сетевой папке на сервере. В консоли FSRM создадим новое правило Create File Screen.

В поле File screen path нужно указать локальный диск или путь к каталогу, для которого мы хотим включить систему защиты от шифровальщика, а в списке шаблонов выбрать созданный ранее шаблон Block_crypto_files.

Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

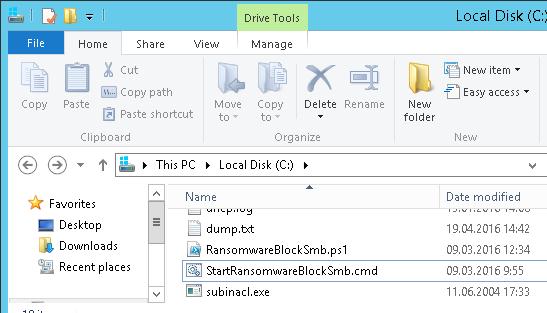

Скачайте указанный скрипт и распакуйте его в корень каталога C:\ на файловом сервере. В эту же папку скопируйте утилиту SubInACL (нужна для изменения разрешений на сетевой каталог). В каталоге должны оказаться следующие файлы:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Примечание. В PS скрипте пришлось изменить строки:

$SubinaclCmd = "C:\subinacl /verbose=1 /share \\127.0.0.1\" + "$SharePart" + " /deny=" + "$BadUser"

if ($Rule -match "Crypto-Files")

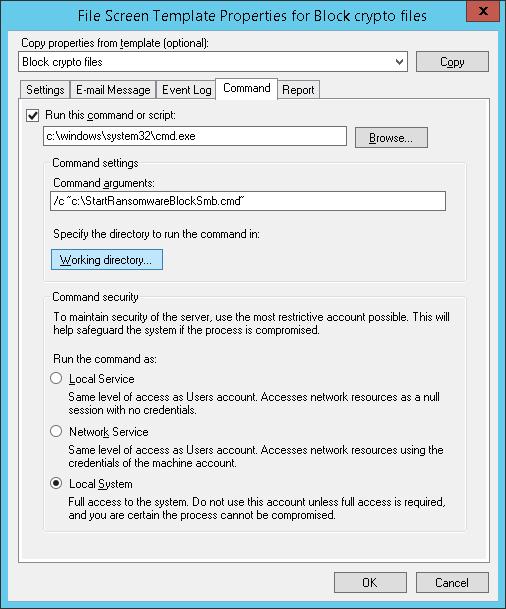

Осталось в настройках шаблона “Block crypto files” на вкладке Command указать, что должна запуститься командная строка с аргументом StartRansomwareBlockSmb.cmd:

Run this command or script: c:\windows\system32\cmd.exe

Command arguments: /c “c:\StartRansomwareBlockSmb.cmd”

Команда должна выполняться с правами локальной системы (Local System).

Тестирование защиты FSRM

Протестируем, как работает защита FSRM от шифровальщиков. Для чего в защищаемом каталоге создадим файл с произвольным расширением, и попробуем изменить его на запрещенное .locky.

При попытке сохранить запрещенный файл FSRM запишет в журнал событие:

Event ID: 8215

Source: SRMSVC

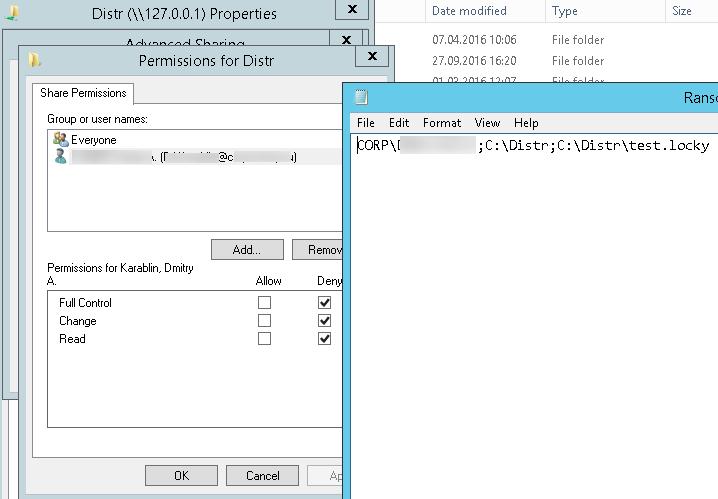

Скрипт RansomwareBlockSmb.ps1на основании данных из события запретит текущему пользователю доступ к данному каталогу, выставив в разрешениях на шару персональный deny:

Защита работает! В корне диска в логе можно посмотреть каталог и пользователя, из-под которого пытался запустится шифровальщик.

Если нужно обеспечить еще более высокий уровень зашиты, можно перейти от черного списка файлов к белому, когда на файловом сервере можно сохранять только файлы разрешенных типов.

Итак, мы рассмотрели, как с помощью FSRM автоматически блокировать доступ к сетевым каталогам пользователям, компьютеры которых заражены вирусом-шифровальщиком. Естественно, использование FSRM в таком режиме не может дать 100% гарантию защиты файлов на серверах от этого класса вирусов, но как один из эшелонов защиты, методика вполне себе пригодна. В следующих статьях мы рассмотрим еще несколько вариантов противодействия вирусам-шифровальщикам:

Что такое вирус шифратор

Вирус шифровальщик - это разновидность троянской программы, в задачи которой входит заражение рабочей станции пользователя, выявления на нем файлов необходимого формата (например, фото, аудиозаписи, видео файлы) их последующее шифрование со сменой типа файла, в результате чего пользователь их больше не сможет открыть, без специальной программы дешифратора. Выглядит это вот так.

Форматы зашифрованных файлов

Самыми распространенными форматами файлов после шифрования являются:

Последствия вируса шифровальщика

Опишу самый распространенный случай в котором задействован вирус шифратор. Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве. Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое. Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, "Яндекс диск" или "mail Облако" синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

Источники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение - вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки - люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать "Защита флешки от вирусов"

- Через ip камеры и сетевые устройства имеющие доступ в интернет - очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

- Не открывайте не известную вам почту и не переходите по непонятным ссылкам, каким бы образом они к вам не попали, будь то почта или любой из мессенджеров

- Максимально быстро устанавливайте обновления операционной системы Windows или Linux, они выходят не так часто, примерно раз в месяц. Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные.

- Не подключайте к своему компьютеру неизвестные флешки, просите друзей скинуть лучше ссылку на облако.

- Убедитесь, что если вашему компьютеру не нужно быть доступным в локальной сети для других компьютеров, то выключите доступ на него.

- Ограничьте права доступа на файлы и папки

- Установка антивирусного решения

- Не устанавливайте непонятные программы, взломанные непонятно кем

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

Отключаем сетевой доступ к вашему компьютеру

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить "службу доступа к файлам и принтерам сетей Microsoft", которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

Отключить данную службу и защититься от шифровальщиков в локальной или провайдерской сети, можно следующим образом. Нажимаем сочетание клавиш WIN+R и в открывшемся окне выполнить, вводим команду ncpa.cpl. Я это покажу на своем тестовом компьютере с операционной системой Windows 10 Creators Update.

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт "Свойства"

Находим пункт "Общий доступ к файлам и принтерам для сетей Microsoft" и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Ограничение прав доступа

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее. Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

- Выбираем нужные вам папки. Старайтесь использовать именно папки, с ними проще назначать права. А в идеале создайте папку, под названием только для чтения, и уже в нее помещайте все нужные вам файлы и папки. Чем хорошо, назначив на верхней папке права, они автоматически будут применены и для других, находящихся в ней папок. Как только скопируете все нужные файлы и папки в нее, переходите к следующему пункту

- Щелкаем по папке правым кликом из из меню выбираем "Свойства"

- Переходим на вкладку "Безопасность" и нажимаем кнопку "Изменить"

- Пробуем удалить группы доступа, если получаете окно с предупреждением, что "Невозможно удалить группу, так как этот объект наследует разрешения от своего родителя", то закрываем его.

- Нажимаем кнопку "Дополнительно". В открывшемся пункте, нажмите "отключить наследования"

- На вопрос "Что вы хотите сделать с текущим унаследованными разрешениями" выберите "Удалить все унаследованные разрешения из этого объекта"

- Сохраняем изменения. Обратите внимание, что теперь только владелец папки может изменять разрешения.

- Теперь на вкладке "Безопасность" нажмите "Изменить"

- Нам необходимо добавить группу "Все", для этого нажмите "Поиск" и выберите нужную группу.

- Для защиты Windows от шифровальщика, у вас для группы "Все" должны быть выставлены права, как на картинке.

- Все теперь никакой вирус шифратор вам для ваших файлов в данной директории не грозит.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.

Использование антивирусов для домашних персональных компьютеров так же важно, как можно предположить, но некоторые пользователи не боятся вирусов или вредоносных программ в такой степени, что они потратят деньги на защиту. Теперь мы можем это понять. Вы всегда можете использовать Защитник Windows в качестве решения для защиты от вредоносных программ. Это встроенный и скромно надежный. Однако в бизнес-категории все меняется.

Когда дело доходит до защиты бизнеса и сервера от вредоносного программного обеспечения, вам, вероятно, понадобится более продвинутый инструмент для работы. Просто посмотрите на недавний кризис вымогателей, и вы должны иметь четкое представление об опасностях, которые бродят по Интернету вещей.

Когда-то мы беспокоились о червях или вирусах, которые по сравнению с вредоносным программным обеспечением в настоящее время выглядят как неприятная затея. Неохакеры не шутят, ведь эра мистификации позади. Они бесполезны, а это значит, что они хотят, чтобы ваши деньги или ваши данные были для того, чтобы получить ваши деньги. А с устаревшими системами или отсутствием надлежащей защиты, все готово для захвата.

Для этого, если вы какой-либо профессионал, который использует серверы и бизнес-сети, вам нужно связать свои силы. То есть получить антивирус, который может защитить вашу интеллектуальную и материальную собственность. Мы готовы помочь вам с перечнем наиболее подходящих программных решений. Проверьте их ниже.

Топ 5 антивирусных решений для Windows Server

Bitdefender

Bitdefender GravityZone Business Security — одно из самых популярных антивирусных решений для ведения бизнеса и управления безопасностью сервера. Он настолько многофункциональный, что вы легко потеряетесь в пакете различных функций безопасности, которые включают в себя:

- Antimalware

- Межсетевой экран

- Веб-советник и контроль доступа

- Детальный редактор политик

- шифрование

- Антифишинговая защита

- Защита смартфона (расширенная версия)

- Контроль приложений

Все управляется с консоли управления (Dashboard), которая слишком сложна для новичков. Тем не менее, как только вы овладеете основами, вам будет легко организовать защиту и другие сегменты без проблем. Как и в случае с другими аналогичными инструментами, опытный пользователь или администратор сервера предоставляет доступ другим конечным пользователям. Наиболее отличительными особенностями Bitdefender являются огромная настройка и расширенные функциональные возможности защиты от вредоносных программ.

Наиболее отличительными особенностями Bitdefender являются огромная настройка, хорошая отчетность и расширенные функциональные возможности защиты от вредоносных программ. Недостатками являются отсутствие поддержки портативных устройств и слишком сложная настройка.

Вы можете получить Bitdefender GravityZone Business Security за 19,95 $ в год. Что, если принять во внимание все, довольно выгодно.

Поговорим о безопасности. О том, как защитить VPS/VDS от злоумышленников извне, желающих поживиться вашими данными, файлами или чем-то более интересным. Выясним, что за приложения вебмастера используют для защиты от распространенных вирусов, как лучше настроить системные файлы и зачем отключать root-доступ.

Поставьте трудноподбираемый пароль

Супербанальный совет, который уже давно стал прописной истиной, но игнорируется большим количеством людей. Причем специалистов, работающих с серверами. Безопасность VDS — их работа. Вебмастера обязаны знать о деятельности взломщиков и потенциальных проблемах. Но тоже забывают о простых правилах.

Защищайте свой сервер сложным паролем:

- Поставьте пароль длиннее 12 знаков.

- Впишите туда цифры и допустимые хостингом спецсимволы.

- Меняйте регистр букв, если провайдер учитывает его при вводе пароля.

Три несложных действия усложнят ваш пароль в разы и сделают VDS заметно безопаснее.

Если лень самим выдумывать сложный пароль, генерируйте его браузером или утилитой в духе LastPass.

Обновите программное обеспечение сервера

Любое программное обеспечение кишит «брешами» в безопасности. Часть уже обнаружена и исправлена. Часть еще предстоит найти. Благо ищут их как злоумышленники, так и разработчики. Поэтому любая лазейка для хакера находится под постоянной угрозой и может быть заблокирована до того, как будет использована.

В этом вся прелесть обновлений. Актуальное программное обеспечение зачастую сложнее взломать. Поэтому старайтесь по мере возможности скачивать все обновления безопасности, а также поддерживайте в актуальном состоянии:

- операционную систему сервера,

- подключенные модули,

- систему управления данными,

- панель управления.

Это сокращает риски на взлом.

Удалите ненужные приложения и дополнения для CMS

Если вам не повезло купить VDS с кучей предустановленных программ, то стоит подумать об их удалении. Бывает так, что в комплекте идут модули, пакеты и сервисы, которые не интересуют арендатора. Дополнительные элементы повышают уровень угрозы. Появляется больше точек, куда могут ударить злоумышленники.

Подумайте об удалении «хлама». Оставьте себе необходимый минимум, необходимый для работы сайта. А остальное смело на помойку.

Не храните все файлы в одном месте

На VDS лучше отдельно хранить различные типы данных. Например, создать 4 раздела и хранить в них отдельно:

- Файлы, относящиеся к операционной системе.

- Пользовательские файлы (все, что не относится напрямую к системным данным).

- Временные файлы.

- Сторонние приложения, модули, пакеты и иже с ними.

Так можно сократить риски. Взлом или какой-то сбой одного раздела не повлечет за собой потерю данных из других. То есть даже в критической ситуации будут шансы выйти из нее без последствий. Но на самом деле куда большую роль сыграет следующий совет.

Чаще делайте резервные копии

Все файлы, документы, пакеты, модули и прочее можно сохранить в бэкап. Зачастую хостинг-провайдер делает это автоматически. Но этот момент придется уточнить, чтобы не оказаться в ситуации, когда все данные утеряны, а их копии не существуют в природе.

Рекомендую выбирать провайдера в духе Таймвэб, который без лишних вопросов с первого дня использования VDS начинает ежедневно копировать данные на случай форс-мажора.

Если по умолчанию хостинг не делает бэкапы, можно скачать соответствующую программу или использовать сторонние решения. В WordPress есть функция резервного копирования, к примеру.

Смените порт SSH

При взломе SSH часто используются боты, которые автоматически стучатся в порт 22, выставленный в настройках по умолчанию. Чтобы сократить шансы такого бота на успех, надо сменить порт на другой.

- Открываем файл /etc/ssh/sshd_config.

- Находим строчку, в которой прописан порт SSH по умолчанию (22).

- Меняем на иной (доступный) порт.

- Сохраняем изменения и закрываем документ.

Отключите лишние порты

Логика такая же, как в случае с лишними модулями и пакетами. Зачем держать на VDS что-то, что может стать угрозой безопасности? Правильно, незачем. Удаляем ненужные приложения, а затем отключаем незадействованные порты.

- Включаем программу netstat (возможно, перед этим придется ее установить с помощью команды в духе sudo название пакетного менеджера install net-tools).

- Разыскиваем открытые порты, которые никем и ничем не используются.

- Потом запускаем программу iptables и через нее закрываем ненужные порты.

- При желании запускаем chkconfig и в ней глушим разные ненужные сервисы.

Настройте шифрование

Не поленитесь скачать и настроить на своем сервере утилиту GnuPG. Это бесплатная и несложная в использовании программа для шифрования данных во время их передачи по сети.

При ее использовании все исходящие пакеты шифруются. Получить доступ к ним без ключа не получится. То есть даже если их перехватят по пути, профита с этого злоумышленники не получат. На расшифровку полученной информации уйдут годы. Шансы на успех стремятся к нулю.

Так что не пренебрегайте шифрованием. Шифрование – круто.

Включите Firewall и антивирус

У хороших хостинг-провайдеров всегда по умолчанию включен аналог брандмауэра, блокирующий подозрительные соединения. Также на нем должна работать защита от DDoS-атак.

Вы со своей стороны можете установить антивирусную защиту. Для Linux есть два бесплатных варианта: Maldet и ClamAV. Приложения развиваются за счет энтузиазма независимых разработчиков. Но это не значит, что он работает хуже платных аналогов. Напротив, сообщество любит оба и постоянно совершенствует, исправляя ошибки и дополняя антивирусы новыми возможностями.

Отключите доступ к директории /boot

Тут хранятся файлы, связанные с ядром Linux. Доступ к ним дает пользователю полномочия, которые он не хотел бы передавать хакерам. Но по умолчанию их можно и просматривать, и менять. Стоит отключить вторую возможность на всякий случай. Нам вряд ли захочется что-то менять в /boot, поэтому запрет не помешает. А вот планы преступников точно порушит.

Чтобы запретить вносить изменения в директорию /boot:

- Открываем файл /etc/fstab в любом текстовом редакторе.

- В конец файла вписываем строчку LABEL=/boot /boot ext2 defaults, ro 1 2

- Сохраняем документ и закрываем его.

Перенастройте FTP-сервер на безопасный лад

Протокол FTP — это устаревшая технология. Значит, небезопасная. Попытки ее модифицировать и сделать безопаснее не увенчались успехом. Даже FTPS не подходит для VDS, так как не может обеспечить нужный уровень защиты.

Пакеты, идущие по FTP, легко перехватить на стадии передачи. Чтобы защититься от атак извне, надо подключить протокол SFTP. Он шифрует данные клиентов, передающих и принимающих файлы по FTP и сами файлы. Это аналог SSL для FTP.

А еще советую отказаться от возможности загружать файлы на FTP-сервер без авторизации. Функционирующие анонимные подключения к FTP — идеальная среда для злоумышленников, заполняющих серверы «мусором».

Скачайте chrootkit

Это тоже антивирус, направленный на выявление вируса под названием rootkit. Он дико опасен, и поэтому стоит обзавестись chrootkit’ом как можно скорее. Он бесплатный, если что. Возможно, еще не раз спасет вашу VDS.

Удалите root-пользователя

У root (sudo, суперпользователя) слишком много полномочий. Он может менять в системе все, что заблагорассудится.

Лучше его вообще отключить и создать себе пользователя с необходимыми правами и сложным паролем.

Чтобы выключить root, надо:

- Открыть документ /etc/ssh/sshd_config.

- Найти директиву PermitRootLogin.

- Заменять слово yes на no.

Главное, перед этим создать другого пользователя с достаточным количеством полномочий для управления VDS.

Пользуйтесь услугами проверенных хостингов

Наиболее толковый совет из всех — выбрать грамотный хостинг. Найдите тот, которому можно доверять. Провайдера с незапятнанной репутацией. В России топ-1 для VDS — это Таймвэб. В том числе из-за доверия со стороны пользователей и поисковиков.

За время работы с этим хостингом проблем у меня не возникло. Да и недорого он мне обошелся. Пользуюсь самым дешевым тарифом на NVMe-диске. Там одноядерный чип на 2.8 ГГц, 1 Гбайт оперативной памяти, 10 Гбайт свободного пространства на диске. Все это вкупе с бесплатным резервным копированием, надежным Firewall и другими средствами безопасности.

Читайте также: