Как поменять хеш файла

Репутация: 0

Всего: 0

Нужно как-то просто добавить какой-то код или что-то в этом роде.

Репутация: 53

Всего: 133

Какого файла? Формат?

В общем случае можно просто открыть файл как текст и добавить туда пару символов. Хотя для некоторых форматов может не прокатить

если хочешь что-то понять - пиши сам.

Репутация: 0

Всего: 0

Репутация: 192

Всего: 484

Репутация: 0

Всего: 0

Репутация: 1

Всего: -3

Репутация: 53

Всего: 133

если хочешь что-то понять - пиши сам.

Репутация: 1

Всего: -3

Репутация: 8

Всего: 24

Репутация: 14

Всего: 78

Репутация: 72

Всего: 111

Изменение контрольной суммы файла и изменение размера файла - это не одно и тоже. Опеределись сначала, что ты хочешь. Увеличить размер файла можно дописав в конец несколько байт. А это суть работа с файлами, причём основы и про это ты можешь прочитать почти в любом FAQ для Delphi/Pascal.

Репутация: 0

Всего: 0

Репутация: 53

Всего: 133

если хочешь что-то понять - пиши сам.

Репутация: 192

Всего: 484

Запрещается!

1. Публиковать ссылки на вскрытые компоненты

2. Обсуждать взлом компонентов и делиться вскрытыми компонентами

Если Вам понравилась атмосфера форума, заходите к нам чаще! С уважением, Snowy, MetalFan, bems, Poseidon, Rrader.

[ Время генерации скрипта: 0.1435 ] [ Использовано запросов: 21 ] [ GZIP включён ]

-Вопрос: Что это?

-Ответ: Это простая программа. Она изменяет MD5 и байты файлов(Хэши), что усложняет обнаружение любых хаков.

-Вопрос: Могу-ли я использовать это с пропатченными хаками?

-Ответ: Нет, работает только с обнаружимыми хаками.

-Вопрос: Можно-ли использовать это для dll-файлов?

-Ответ: Да, программа работает со всеми dll- и exe-файлами.

Это финальный релиз программы и в сравнении с предыдущей версией имеет:

Сканы на вирусы:

Когда системы антихака знают про существование какого-либо хака, они добавляют его хэш и имя в свой черный список.

Например, если вы воспользуетесь dll-файлом, который находится в черном списке, то вас быстро обнаружат.

Изменяя размер хэша, вы сделаете его более сложным для обнаружения.

Как например вы используете HxD, когда меняете символы, этот трюк делает тоже самое, но с байтами файлов.

- Cообщений: 122

- Поинты: 25

- Предупреждений: 0

- Онлайн: 12д 18ч 31м

➡ Ссылка на оригинальный пост автора софта:

Дисклаймер: администрация хлебозавода и младший завхоз не несут ответственности за работоспобность и функционал этой штуки

Администрация форума не имеет отношения к пользователям форума и к публикуемой ими информации. Пользовательское соглашение

no lives matter

Медали

Спасибо, полезно по идее

Медали

Как экономить деньги на продвижении? Покупать из первых рук!

partner.soc-proof — именно то, что тебе нужно. SМM панель, у которой покупают все уже более 6 лет.

Самая низкая стоимость на любые услуги:

- Телеграм Подписчики от 17 Р, Просмотры - бесплатно

- Инстаграм лайки от 3 Р, YouTube лайки от 20 Р

Просмотры, комментарии, подписчики, лайки, репосты для ВК, YouTube, Instagram, Facebook, Telegram, Я.Дзен, ТикТок. Гарантированно лучшие цены от создателя услуг. Качественно - не значит дорого.

Присоединяйся. Будь частью лучшего.

В современном IT-мире контрольную сумму файла или любых других важных данных принято считать фундаментом для подтверждения неизменности исходной информации. Но если ты вспомнишь историю с руткитом Stuxnet, то поймешь, что уязвимости в популярных алгоритмах для расчета таких сумм могут привести к большим катастрофам. Давай проверим это.

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Введение

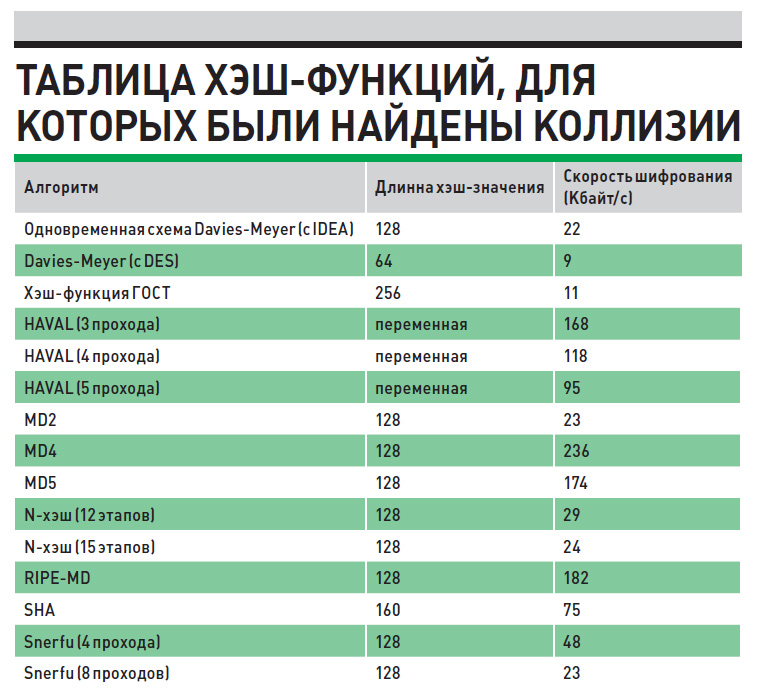

Ты наверняка знаешь, что контрольная сумма файла зачастую представляет собой криптографические хэш-функции, самыми известными из которых являются MD4, MD5 и SHA-1. Однако с недавних пор встала огромная проблема подтверждения целостности исходной информации при помощи более криптостойких алгоритмов хэширования (контрольных сумм). Имя этой проблемы — коллизии криптографических хэш-функций. Так, например, если хэш-функция используется для создания цифрового ключа, то умение строить для нее коллизии равносильно умению подделывать цифровой ключ! Именно поэтому в идеале не должно существовать способа поиска коллизий для криптографических хэш-функций более быстрого, чем полный перебор (брутфорс). Если для некоторой хэш-функции находится более быстрый способ, то эта хэш-функция перестает считаться криптостойкой, а также использоваться для передачи и хранения секретной информации. Но всегда ли это так? Оказывается, далеко не всегда.

Таблица хэш-функций, для которых были найдены коллизии

Матчасть

Итак, коллизией хэш-функции F называются два различных входных блока данных — x и y — таких, что F(x) = F(y). Рассмотрим в качестве примера хэш-функцию F(x) = x|19|, определенную на множестве целых чисел. Ее ОДЗ (из школьного курса математики ты должен знать, что это такое) состоит из 19 элементов (кольца вычетов по модулю 19), а область определения стремится к бесконечности. Так как множество прообразов заведомо больше множества значений, коллизии обязательно существуют. Что это значит? Давай построим коллизию для этой хэш-функции, используя входное значение 38, хэш-сумма которого равна нулю. Так как функция F(x) периодическая с периодом 19, то для любого входного значения y значение y+19 будет иметь ту же хэш-сумму, что и y. В частности, для входного значения 38 той же хэш-суммой будут обладать входные значения 57, 76 и так далее. Таким образом, пары входных значений (38,57), (38,76) образуют коллизии для хэш-функции F(x).

Чтобы хэш-функция F считалась криптографически стойкой, она должна удовлетворять трем основным требованиям, на которых основано большинство применений хэш-функций в криптографии.

Stuxnet и поддельные сертификаты

Надеюсь, ты не забыл историю с руткитом Stuxnet, когда троян-дроппер прогружал и запускал в системе свои драйверы, спокойно обходя всяческие системы предотвращения вторжений и антивирусы? Тогда при реверс-инжиниринге сэмплов выяснилось, что драйверы руткита были подписаны «настоящими» сертификатами крупных производителей контроллеров и чипов JMicron и Realtek. Было много шума, все кинулись обвинять эти компании в некомпетентности. Аналогичная история повторилась и с «братом» Stuxnet — червем Duqu. На этот раз обвинили компанию C-Media Electronics, сертификаты которой также были якобы украдены. Все вроде бы верно, но никаких краж возможно и не было! Я думаю, ты уже понял, о чем идет речь. Поддельные сертификаты были сгенерированы при помощи фундаментального бага — коллизий. Антивирусы, проверяя контрольную сумму файлов, не заметили никакого подвоха, а ведь все держалось именно на них :). Как бы парадоксально это не было, но существует ряд доказательств, подтверждающих мои слова. Во-первых, на одном закрытом форуме, где тусовались разработчики этих нашумевших руткитов (хотелось бы особо отметить человека под ником orr, статьи которого присутствуют на ряде авторитетных паблик-ресурсов, посвященных ИБ и реверс-инжинирингу: woodman и openrce), существовал топик о возможности кражи доверенных сертификатов. В нем приводился пример с Duqu, сертификат (c закрытым ключом) которого был сгенерирован с помощью коллизии. Во-вторых, если сравнить два сертификата (настоящий и тот, что был сгенерирован для Duqu) по размеру, то окажется, что существует хоть и малая, но все же разница в 15 байт! Таким образом, файлы получались разные по размеру, но одинаковые по контрольной сумме. История с украденными сертификатами осталась бы практически незамеченной, если бы не работа независимых ИБ-исследователей.

Методы получения профита

- Перебор по заданному словарю: никаких гарантий удачного результата нет, из плюсов можно отметить лишь малое время, затраченное на перебор.

- Брутфорс: банальный перебор случайных или последовательных комбинаций, большим минусом которого является значительное количество затраченного времени и ресурсов компьютера.

- RainbowCrack: атака по радужным таблицам является самым эффективным методом «взлома»; плюс заключается в быстром переборе, минусы — в гигантском размере радужных таблиц и большом количестве времени, затраченном на их генерацию.

Для полного перебора или перебора по словарю можно использовать, к примеру, следующие программы: PasswordsPro, MD5BFCPF, John the Ripper. Теперь же я предлагаю тебе познакомиться с новым методом атаки на хэши — методом коллизий.

Коллизия в действии

Немного истории

- 1996: Ганс Доббертин нашел псевдоколлизии в MD5, используя определенные инициализирующие векторы, отличные от стандартных.

- 2004: Китайские исследователи Ван Сяоюнь (Wang Xiaoyun), Фен Дэнгуо (Feng Dengguo), Лай Сюэцзя (Lai Xuejia) и Юй Хунбо (Yu Hongbo) объявили об обнаруженной ими уязвимости в алгоритме, позволяющей находить коллизии за крайне малое время (1 час на кластере IBM p690).

- 2005: Те же самые Ван Сяоюнь и Юй Хунбо опубликовали алгоритм, позволяющий найти две различные последовательности в 128 байт, которые дают одинаковый MD5-хэш.

- 2006: Чешский исследователь Властимил Клима опубликовал алгоритм, дающий возможность находить коллизии на обычном компьютере с любым начальным вектором (A,B,C,D) при помощи метода, названного им «туннелирование».

- 2007: Эдуардо Диаз по специально разработанной схеме создал два различных архива с двумя разными программами, но абсолютно идентичными MD5-хэшами.

- 2009: Дидье Стивенс использовал библиотеку evilize для создания двух разных программ с одинаковым кодом цифровой сигнатуры (Authenticode digital signature), authenticode используется Microsoft для подписи своих библиотек и исполняемых файлов.

От теории к практике

Ну что же, теперь перейдем к долгожданной практике. Среди профессиональных криптоаналитиков есть вполне определенная классификация типов устойчивости алгоритмов хэширования, их всего три.

- CR2-KK — свободный от коллизий, устойчивый к коллизиям.

- CR1-KK — универсальный односторонний.

- CR0 — универсальный.

Также существуют три вида соответствующих атак для нахождения коллизий:

- CR2-KK — найти коллизии для конкретной функции.

- CR1-KK — подобрать к заданному значению пару, образующую коллизию для конкретной функции.

- СК0 — найти коллизию для семейства функций.

Сегодня я продемонстрирую тебе два первых вида атак на практике. Для начала приведу два блока данных в HEX (пара коллизий из научной работы китайского ИБ-исследователя Ван Сяоюня), их нужно вбить в hex-редакторе и сохранить в виде двух файлов:

Если сравнить размер и контрольную сумму в MD5 у полученных файлов, то мы не заметим никакой разницы! Теперь давай найдем еще несколько коллизий к этим файлам. Программа MD5 Collision Generator от Патрика Стэча поможет нам разобраться в атаке CR2-KK. Смело компилируй ее и запускай на исполнение. Первая коллизия на моем самом слабом компьютере была получена менее чем за 15 минут, а вторая — примерно через два с половиной часа! Не так уж и плохо, согласись.

Теперь перейдем к реальной атаке, для этого будем использовать эксплойт-библиотеку evilize (снова обрати внимание на ссылки). После компиляции данной библиотеки в текущей директории должны появиться три файла: evilize, md5coll и объектный файл goodevil.o. В качестве подопытной программы будем использовать пример hello-erase.c, идущий в комплекте с исходниками. Итак, компилируем нашу программу и линкуем ее с объектным файлом goodevil.o:

Смотрим контрольную сумму подопытного файла:

Разбиваем на блоки нашу полученную контрольную сумму, и запускаем на исполнение генератор MD5-коллизий:

Далее запускаем evilize для создания двух различных исполняемых файлов с одинаковым размером и MD5-хэшем. Смотрим на контрольную сумму и размер, а затем запускаем полученные бинарники:

Как видишь, одна программа выводит известную всем безобидную фразу «Hello, world!», а вторая якобы стирает данные на диске. Мы можем переделать наш hello-erase.c так, чтобы вместо шуточного стирания данных произошло реальное, и тогда будет не до шуток. Но все это цветочки по сравнению со следующей атакой, которую я провел при своих исследованиях CR1-KK.

Генерируем коллизии

Взлом CR1-KK

В качестве «жертвы» для исследований я выбрал цифровые ключи компании Unicon, являющейся в Узбекистане монополистом в области ЭЦП (электронно-цифровой подписи) и сертификации. Основываясь на трудах Властимила Климы, я написал программу CR1-KK-collision keygen для подбора пары к значению, образующей коллизию для конкретной функции при генерации электронно-цифровых ключей. Изначально было несколько данных, которые я и использовал в качестве входных параметров. Очень облегчил задачу тот факт, что пароль для закрытой ЭЦП у всех сертификатов один и тот же: 000000. Это была фатальная ошибка — самая грубая из встреченных мной за весь опыт работы в области ИБ. Имея на руках только контрольные суммы файлов и открытые ключи, мне удалось сгенерировать примерный оригинальный закрытый ключ для подписи различного рода документов, ключей и идентификации пользователя в нескольких CRM-системах (к примеру, E-hujjat от того же монополиста). Проделанную работу ты сможешь увидеть воочию на соответствующих скриншотах, в консоли же все это выглядело примерно так:

Как видишь, у сертификатов cer.cer и cer(faked by collision).cer одинаковая контрольная сумма.

-

; ; ; ; ; Властимила Климы «О MD5-коллизиях»; ; Марка Стивенса о коллизиях.

Заключение

256), SHA-1, ГОСТ Р 34.10-2001 и так далее. Со временем этот список будет только пополняться.

MD5 хеш файла

Здраствуйте, помогите вычислить MD5 хеш файла. Те что то типа ввел путь до файла в edit а он.

Не верный хеш md5

Здравствуйте! Возникла проблема, а именно с расчетом хеша MD5. Да, я читал, что начиная с 9й.

смотрите описание вашего формата и "добавляйте" сколько угодно символов HiredKiller, не совсем понял, можно какой-то пример? Что/куда и т.д. это ты должен сказать, для начала, что у тебя за видео-файл

все под одну гребенку не причешешь. а контейнера avi один формат, у mkv - другой, и т.д. подумай спецификации каждого и смотри куда можно "добавить байты", не повредив работоспособность.

З.Ы. Навскидку, лишний байт в конце файла, по идее не должен сказаться вообще, т.к. видео можно воспроизводить и из "недокачанного" файла, поэтому все важное о размере и составе контейнера хранится в заголовке, ИМХО.

YuryK, как допустим в .avi файл "добавить байты" через Delphi? Как вообще это реализовать? Собственно, интересует, как изменить MD5 хеш-сумму видео файла? northener, верно ответил за меня krapotkin. Я работаю в сфере файлообмена, в итоге, правообладатели ищут свои файлы по MD5 и абузят (жалуются/удаляют). Так как у меня свой софт по автоматизации данной деятельности, то нужно автоматизировать и смену MD5. откуда у правообладателей MD5 рипов Они что по сети все рипы собирают?D1973, можно по разному это называть, но по-моему, форум/тема не обсуждения пиратсва и т.д.

YuryK, у правообладателей свои видео-файлы (ролики) и MD5 своих роликов получить у них нет проблем. Контент не проходит сотни торрентов, а берётся напрямую у правообладателя из официального сайта (из закрытой его части - платной). И да, не подумайте, что сфера деятельности обычные фильмы рунета и т.д. Это вообще не под рунет/варезники заточено, если кто-то думает про это. Поэтому, вникать, думаю, смысла нет. Главное решить вопрос изменения MD5.

Как Вы писали YuryK - добавлять байт в конце файла. Собственно, так и сделал. MD5 меняется. Буду смотреть результат, не будет ли каких-нибудь проблем при воспроизведении и т.д. Пока что всё отлично. Спасибо за наводку.

Генерация MD5 хеш суммы файла

Сколько не пробовал, неправильно генерируется хеш! :( Ведь файл это набор символов. Потому я.

Получить хеш файла (CRC32, MD5, SHA1, TTH, ED2K, BitPrint, AICH. )

Нужно написать приложение выводящее один любой хеш указанного файла, независящий от названия файла.

Как реверсировать (преобразовать обратно) хеш MD5?

Вот закодировал строку с помощью алгоритма MD5. 1 преобразовало в 06d49632c9dc9bcb62aeaef99612ba6b.

Читайте также: