Детективная доска как сделать

Лучшие виртуальные доски – свежая подборка

Фасилитация онлайн – разве такое возможно? Команда ManGO! Games убедилась в этом во время онлайн-тренинга «Как фасилитировать онлайн встречи», где участникам очень помогла виртуальная доска Mural . Почему мы выбрали именно этот сервис и какие еще бывают онлайн-доски для коллективной работы – в материале.

Структурировать информацию, составлять списки, устанавливать приоритеты, хранить отсортированную информацию в любом формате помогут виртуальные доски. Они же помогут взаимодействовать с удаленными сотрудниками, проводить фасилитации и мозговые штурмы.

Виртуальная доска Miro – позволяет добавлять самое большое количество форматов используемых объектов. Доска работает в вебе. Это российский сервис, популярность которого особо возросла во время коронавируса. Miro – бесконечная онлайн-доска для совместного удаленного использования. На ней можно размещать изображения, документы pdf и google docs, создавать стикеры, просто писать или рисовать , при этом транслировать результаты в реальном времени. На стикерах можно ставить ссылки , за элементы можно голосовать , ставить лайки , добавлять комментарии .

В отличие от подобных сервисов в Zoom и Microsoft Teams, доска Miro доступна не только во время конференций, но и в любое время. Ее можно использовать на любом устройстве, подключенном к интернету.

Miro позволяет выбор шаблонов, один из которых – просто чистая доска. Разные шаблоны можно добавлять на одну доску. Она бесконечна – можно прокручивать холст, чтобы добраться к тем или иным элементам, дополнять и структурировать содержимое. Доска Miro также позволяет использование текстового, голосового и видеочата .

Miro подойдет для совместных обсуждений, мозговых штурмов и удобного представления любых наработок. В ней комфортно наблюдать за продвижением работы участников команды и взаимодействовать в ходе работы.

MURAL

Доска MURAL – идеальна для фасилитационных сессий . Работает в вебе и, как и Miro, бесконечная . Доска предназначена для удаленных групповых обсуждений , позволяет общий доступ к белой доске, на которую можно выносить изображения, ссылки, текст, заметки, комментарии . Эту доску ценят за удобство и продуманную логику. Что делать и как получить нужный эффект – интуитивно понятно, что будет важным фактором, если команда состоит не только из продвинутых пользователей.

Эту доску особо любят фасилитаторы. Для мозговых штурмов и фасилитаций ее ценность в возможности голосовать всей группой и настраивать параметры голосования. К примеру, она использовалась в ManGO! Games на онлайн-тренинге «Как фасилитировать онлайн встречи» , где участники добавляли стикеры с идеями, а потом выбирали лучшие путем голосования. За каждую идею можно было отдать по голосу, а всего у каждого участника было по 10 голосов. Сервис можно использовать как для коллективной работы, так и для личных целей.

Коллективное использование – это не только групповые собрания. Доска может служить общим пространством для любого взаимодействия по задачам. Вы можете задать вопрос коллеге на доске и тут же получить от него ответ. Все изменения происходят в режим реального времени.

Limnu

Limnu – самая отзывчивая и реалистичная доска , работает в вебе, совместима со всеми современными браузерами и имеет мобильное приложение. Предусмотрена для совместной работы команды. Ее считают наиболее реалистичной – работа на этой доске идеально повторяет нанесение изображений на реальной доске. Рисование по доске маркером Lumni – это полная эмуляция реального маркера. Вам не придется привыкать рисовать в цифровом формате.

На этой доске информация для распределенных участников появляется максимально быстро. Доска бесконечная . На нее можно добавлять стикеры и изображения, рисовать разными цветами и разными типами маркеров, корректировать полученное ластиком.

Для быстрого ориентирования на доске используются горячие клавиши, пользователи сами могут менять настройки инструментов. Доска также удобна тем, что все написанное и нарисованное можно группировать. Любые объекты перетаскиваются и меняются. В отличие от других сервисов, на этой доске не бывает необходимости что-то стирать и пересоздавать, если оно находится не в том месте доски.

InVision Freehand

InVision Freehand – лучший инструмент для совместного проектирования . Создан для совместной работы с файлами дизайна и аннотирования макетов. Работает в вебе. Отлично подойдет как для обсуждения какого-либо объекта, так и для генерации идей.

Дизайнеры и маркетологи используют эту доску для совместного проектирования макетов. На доске можно делиться разными макетами, комментировать, создавать визуальные иерархии, рисовать и ставить пометки, просматривать исходные файлы, сохранять эскизы с комментариями.

AWW – самый легкий и простой сервис, позволяющий встроить интерактивную доску прямо в страницу . Легкая и простая интерактивная доска для совместного использования позволяет рисовать, писать, переносить любые объекты, вырезать их фрагменты, добавлять стикеры и документы (картинки, pdf-файлы, файлы презентаций), сохранять полученный результат в pdf-файл, изображение, и даже встраивать в страницу как iframe.

Twiddla

Twiddla – коллаборативная доска с неограниченным доступом . Ее любят учителя за то, что это отличная возможность вовлечь учеников и разнообразить онлайн-уроки и классические занятия. Она дает возможность совместно просматривать любые материалы – сайты, документы, изображения – и тут же их обсуждать устно и письменно. К тому же это очень простой инструмент, его легко осваивают даже первоклассники.

Twiddla работает в вебе, отлично ведет себя в различных браузерах, не требует плагинов и загрузок. Достаточно зайти по ссылке и нажать зеленую кнопку GO.

Conceptboard

Виртуальная доска Conceptboard – лучший выбор для больших и сложных проектов . Если ваша команда создает большие сложные рисунки, работает над сложным многостраничным дизайном или детальной раскадровкой информационного объекта – это ваш выбор. Работать можно с рисунками, текстом, фигурами, а также видео и аудио.

Совместная работа с доской позволяет комментирование, общение через чат и постановку задач друг другу. Несмотря на то, что доска решает сложные задачи, ее интерфейс предельно прост.

Conceptboard позволяет создавать любое количество разделов на доске, что дает возможность работать с достаточно большим чертежом и легко перемещаться между секциями. Каждая секция может быть экспортирована по отдельности и в группе с другими. Сохранить наработки можно в формате pdf или изображения.

IPEVO Annotator

IPEVO Annotator – БЕСПЛАТНАЯ программа, превращающая в интерактивную доску все ваше устройство . Для коллективной работы не всегда нужно вносить правки в режиме реального времени, иногда важнее максимально точно прокомментировать любой объект и максимально точно донести свою аннотацию коллегам. Объектом может быть ваш браузер, электронная почта, видеосюжет, который вы просматриваете. Где бы вы ни находились на своем ПК, ноутбуке, мобильном устройстве, вас будет сопровождать подвижная панель.

В любой момент вы можете начать комментировать то, что видите на экране, или открыть чистую доску, чтобы сделать заметки. Программа мгновенно переносит на доску все, что вы хотите аннотировать. В IPEVO Annotator удобно отмечать объекты на слайдах презентации.

Рисунки не привязаны к файлам – в любой момент можно просто протереть доску и начать сначала. Во время фасилитации или мозгового штурма эту доску можно использовать как школьную – для демонстрации хода мысли выступающего или фиксирования идей участников. Правда, в IPEVO можно только писать курсором, как мелом на доске, а набирать текст на клавиатуре возможности нет. Фоном может быть чистый лист или любое обсуждаемое изображение.

Explain Everything

Explain Everything позволяет создавать видео на доске и редактировать его .

Чтобы объяснить другим, часто недостаточно просто показать рисунок, не всегда удается собрать всю команду в одно и то же время, чтобы объяснить в режиме реальной демонстрации. Доска Explain Everything создана для записи вашей работы с ней. Доска позволяет легко создавать видео своего сеанса . Сама доска ничем не отличается от множества подобных, зато позволяет не только записывать, но и редактировать сделанные на ней видео. Она располагает для этого специальным редактором.

Вы работаете с доской, записываете картинку и голос, потом разбиваете видео на элементы, подправляете их и сохраняете готовый ролик в формате MP4, или получаете ссылку для публикации в сети. Все, кто не смог присутствовать, получат запись, в которой останется только самое полезное.

Саму работу с доской можно проводить совместно с приглашенными участниками.

Детективная доска. Как анализ графов применяется в расследовании инцидентов

Данные, которые необходимо обработать в рамках комплексных расследований (журналы автоматизированных систем и средств защиты, выгрузки бизнес-систем, биллинги, транзакции, данные СКУД, артефакты операционных систем, результаты OSINT-анализа, пояснения сотрудников по факту инцидента), — это, конечно, не Big Data, но информация, также требующая специальных инструментов для фильтрации релевантных к расследованию данных, их обработки и формирования целостной картины.

СКУД — система контроля и управления доступом. Служит для ограничения входа людей на определенную территорию и регистрации их входа-выхода через установленные точки прохода (обычно турникеты).

OSINT — Open Source INTelligence — поиск, сбор и анализ информации, полученной из общедоступных источников.

Прототип одного из таких инструментов ты наверняка видел в детективных фильмах и сериалах — назовем его детективной доской. На ней вывешивают фотографии людей и мест, вырезки из газет, отчеты, а затем соединяют их разноцветными нитями.

Пример детективной доски

Такие доски появляются в фильмах, чтобы показать аналитическую работу детективов, — это декорация, создающая атмосферу. Используются ли такие доски в реальной работе? Насколько они полезны?

Американский полицейский на пенсии Тим Дис рассказывает, что в докомпьютерную эпоху полиция США действительно использовала такие доски, но только для сложных расследований. Детективные доски давали ряд преимуществ, главное из которых — возможность компактно и полно представить информацию о произошедшем инциденте и связанных лицах. Такой ассоциативный способ представления позволяет быстро понять суть случившегося, а также помогает выдвигать гипотезы о том, как произошел инцидент, для дальнейшей их проверки.

Впрочем, большую часть времени такая доска была закрыта, чтобы «лишние» люди ее не увидели. Доска занимала много места и позволяла размещать информацию только об одном-двух расследованиях, а полиция параллельно ведет множество дел. Это в значительной мере снижало эффективность инструмента. Затем пришла эпоха широкого распространения компьютеров, и детективные доски перекочевали в цифру.

Оцифровка устранила ряд недостатков физических досок и добавила новые преимущества: количество одновременно размещаемых элементов на «доске», скорость занесения на нее данных, а кроме того, возможность использования математики. Ведь по сути «доска» представляет собой граф связанности, а значит, мы можем делать вычисления на графе: находить значимые узлы, пути и кластеры.

Нагляднее такой способ представления информации в рамках расследований будет показать на конкретных примерах, которые связаны с инцидентами кибербезопасности (собственно, ими в отделе расследований департамента кибербезопасности Сбербанка мы и занимаемся). Сразу договоримся, что не будем затрагивать источники и способы получения данных для построения графа, а кейсы будут синтетическими.

Кейс 1. Продавцы конфиденциальной информации

Если бы ты нашел в интернете объявление о продаже базы данных твоей компании, с чего бы начали расследование? Естественно, с проверки, что это не фейк: люди в этом бизнесе могут сверстать тестовый образец из обрывков данных, полученных из разных источников, и рекламировать это как слитую актуальную базу. Таким образом, первоочередная задача — получить как можно больше тестовых образцов для проверки на фейковость. Впрочем, параллельно проверке стоит начинать собирать:

- информацию о том, где слитые данные хранятся: пусть для данного кейса это будет АС «База1» и АС «База2»;

- информацию о пользователях и администраторах, имевших доступ и возможность неконтролируемого доступа к «слитым» данным, — пусть это будет пятнадцать пользователей и три админа — П1Б1, П2Б1, …, П5Б1; А1Б1, А2Б1; П1Б2, П2Б2, …, П10Б2; А1Б2;

- список сайтов-площадок, где продается информация: назовем их С1, С2, С3, С4;

- платежную и контактную информацию продавцов, указанную на площадках (в результате ее анализа можно выйти на личности продавцов, пусть это будут Пр1 и Пр2);

- профили продавцов Пр1 и Пр2 в соцсетях, списки «друзей»;

- профили пользователей и администраторов, имевших доступ к слитым данным, в соцсетях, списки «друзей»;

- биллинги, переписку по электронной почте и данные о денежных транзакциях всех указанных выше лиц.

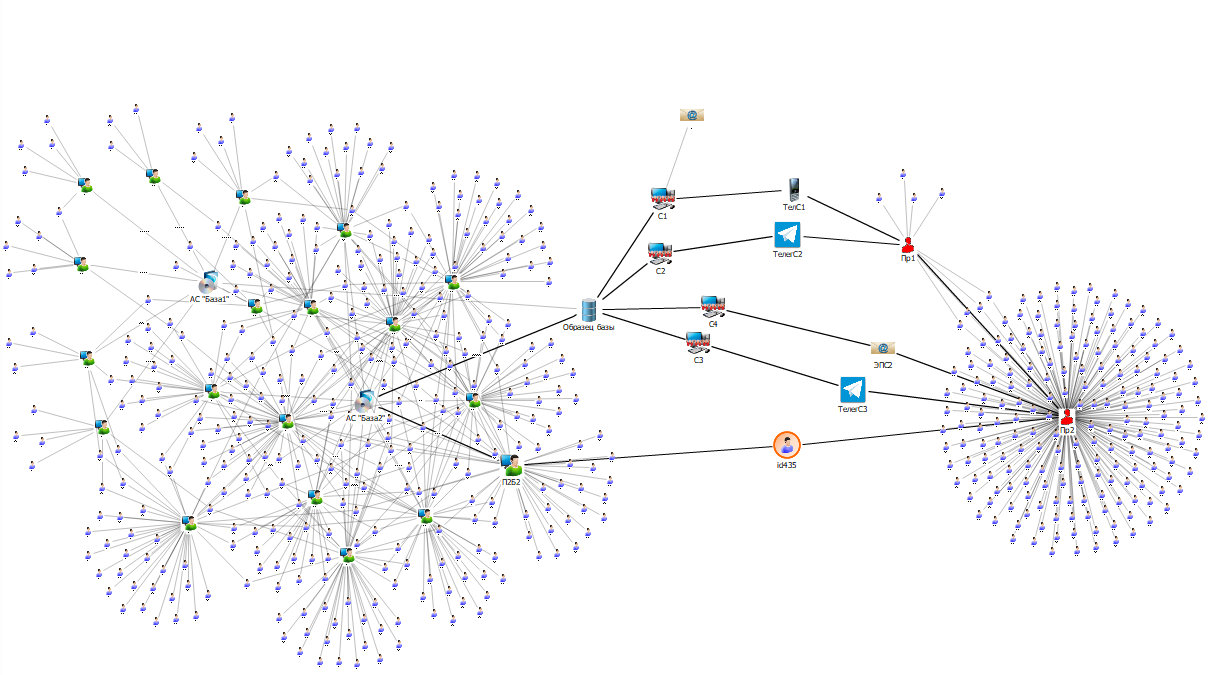

Теперь задача сводится к тому, чтобы найти пересечения между продавцами и пользователями или администраторами, имевшими доступ к утекшим данным. Можно решить задачу, сравнивая поля разных таблиц, но это долго, к тому же легко допустить ошибку. Мы подобрали тестовые данные таким образом, чтобы между одним из продавцов и одним из пользователей пересечение было. Поэтому, разместив всю найденную информацию на простой схеме, мы получили примерно следующую картинку.

Найденные общие контакты

Такая схема наглядно показывает наличие общего контакта между пользователем П2Б2 и Пр2, кроме того, отражает, что этот пользователь имел доступ к слитым данным. Это, конечно, не доказательство причастности П2Б2 к утечке базы данных, но правдоподобная гипотеза, требующая более глубокой проработки. При такой проработке мы можем получить новые доказательства: например, может оказаться, что П2Б2 и Пр1 учились в одном и том же заведении в одно и то же время или что Пр1 и Пр2 живут в одном городе на соседних улицах, что мы также отобразим на схеме.

Кроме того что такая схема удобна для восприятия, она отвечает на некоторые незаданные вопросы: нет ли других связей сотрудников из списка потенциальных нарушителей с продавцами? Как именно вышли на того или иного продавца? Связаны ли продавцы?

Кейс 2. Серия фишинговых атак

Предположим, твоя компания столкнулась с несколькими фишинговыми рассылками и вы подозреваете, что они связаны, так как сценарии одинаковы: доставка писем с вредоносной ссылкой или вложением на схожий пул адресов корпоративной почты за короткий период времени.

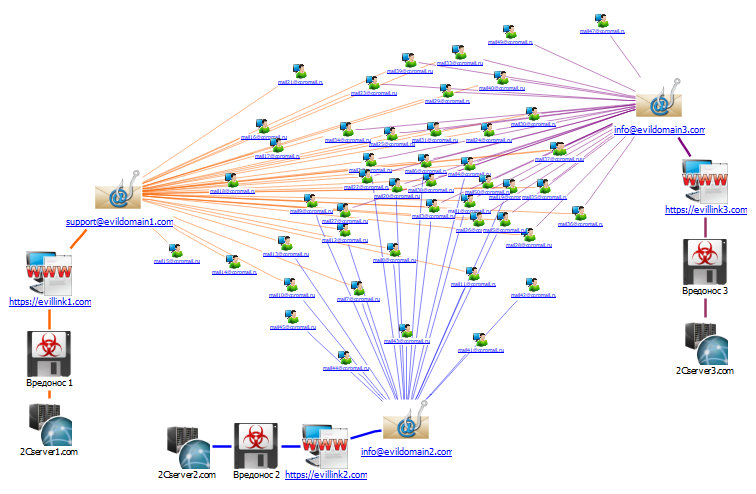

Нарисуем схемы атак.

Схема реализации трех фишинговых атак

Сейчас эти три атаки объединены только общими получателями (что и послужило причиной гипотезы о связи между атаками). Схемы хоть и схожи, но это крайне косвенный показатель: под него подойдут и многие другие атаки.

Забудем на время получателей, а по остальным сущностям соберем дополнительную информацию: технические заголовки писем (домены и IP-адреса в заголовках Received, интересные X-заголовки) и данные whois найденных доменов и IP-адресов (даты регистрации, дополнительные IP, домены, регистранты, телефоны и адреса email).

Иногда полезную информацию для нахождения общих признаков (помимо C&C-серверов) можно выделить при анализе самого вредоноса. Например, метаданные, время компиляции, способ кодирования, паттерны имен.

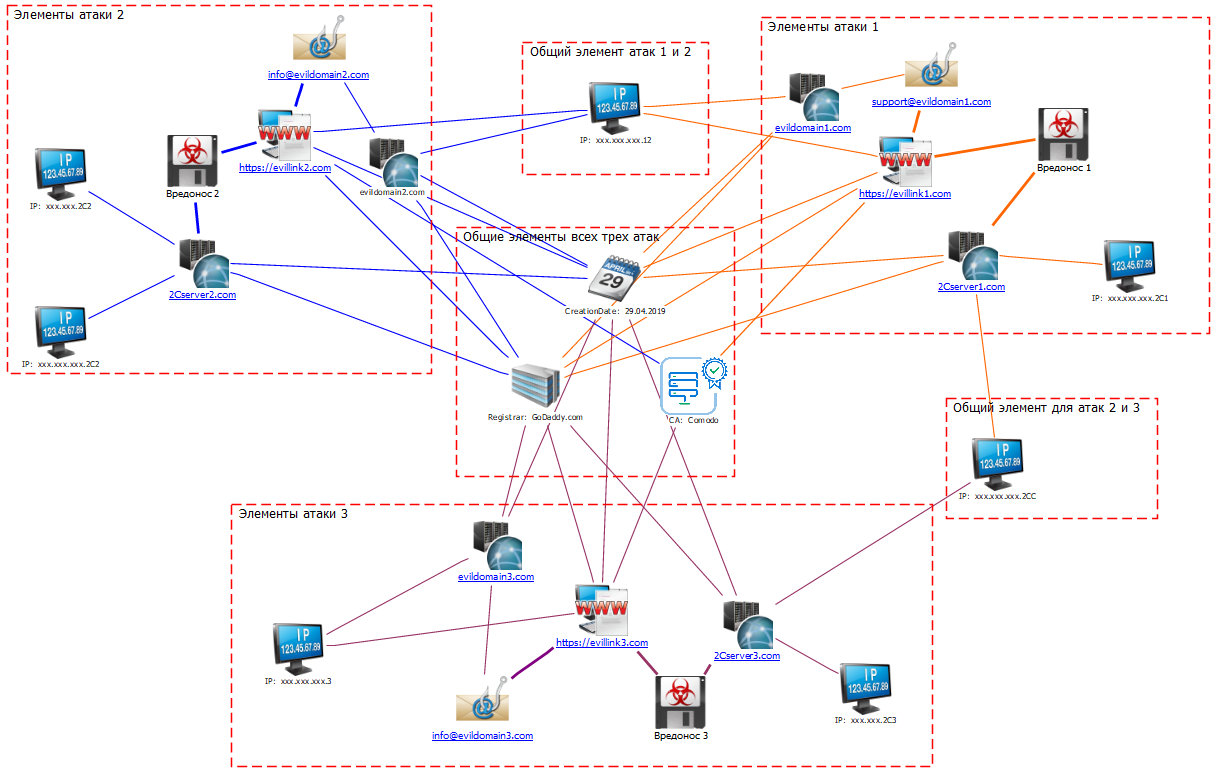

Найденную информацию разместим на схеме таким образом, чтобы были видны элементы атак, характерные сразу для нескольких волн. В данном случае общие элементы: регистратор доменных имен и время регистрации доменов, удостоверяющий центр, который использовали для покупки сертификатов SSL. Кроме того, как выяснилось, в обеих атаках местами фигурировал один и тот же IP-адрес. Это позволяет нам объединить все три атаки в один кейс (и быстро объяснить заинтересованным лицам, почему мы это сделали).

Схема, объясняющая причины объединения трех волн атак в один кейс

Такая схема лаконична и, думаю, понятна. Но здесь в отличие от первого кейса нет значительных объемов данных, которые требуется сравнить, поэтому логичный вопрос — зачем нужно такое представление, ведь общие элементы можно было описать в двух-трех предложениях?

Основная цель графовой модели — не доставить эстетическое наслаждение, а дать целостную картину, отсеяв нерелевантную информацию. Кроме того, граф масштабируем и, если будут еще фишинговые рассылки, может быть дополнен новыми элементами.

Кейс 3. Расследование информационных атак

Ранее в качестве преимущества графовых моделей упоминалась возможность использования теории графов, а до этого момента было продемонстрировано использование графа только как инструмента визуализации. Дело в том, что в предыдущих кейсах математика на графах была избыточна. Для ее демонстрации возьмем новый кейс: информационную атаку на организацию.

При расследовании таких кейсов первое, что стоит сделать, — это определить, действительно ли имеет место информационная атака, или же мы столкнулись с естественным распространением негатива. Для этого анализируем как сам контент (поиск признаков SEO- и SMM-оптимизации), так и характер распространения контента: время его «переброса» между площадками, доля ботов, участвующих в распространении, наличие платной рекламы, характер затухания интереса к контенту.

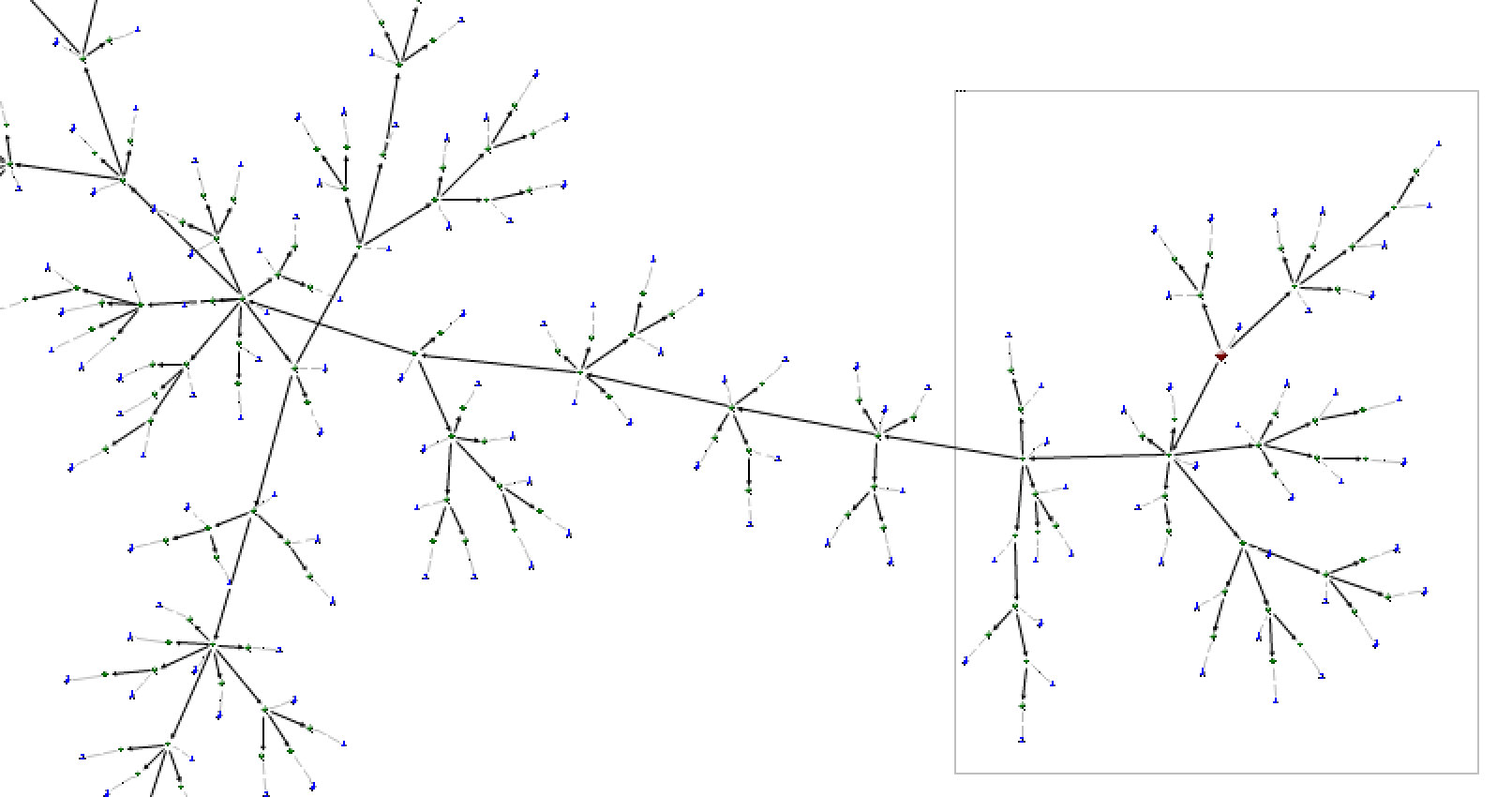

Предположим, нам удалось установить всю цепочку распространения информации (на картинке ниже) и построить на основе этих данных ориентированный граф. «Нулевой пациент» окрашен коричневым. Возьмем самый начальный этап распространения контента (выделен прямоугольником).

Граф распространения контента

Кстати, на таком графе легко обнаруживается явный признак информационных атак — «карусели». Принцип «карусели»: информационный источник 1 ссылается на информационный источник 2, тот на источник 3, а источник 3 на источник 1 (естественно, источников в цепочке может быть больше) — такие «карусели» будут отображаться на графе как замкнутые петли.

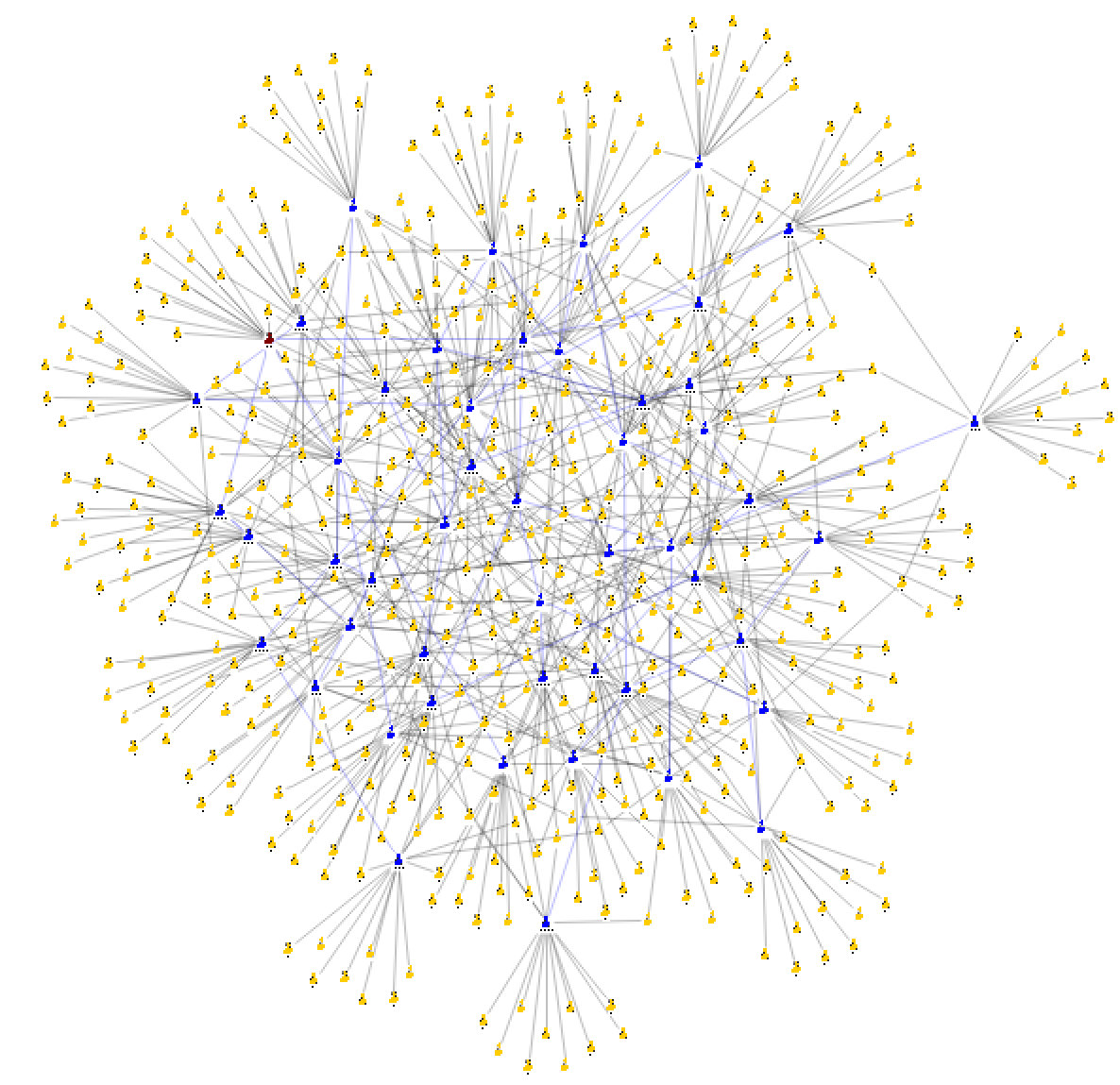

Если информация распространяется в соцсетях, загрузив списки друзей и указав путь распространения информации, получим, к примеру, такой граф.

Цепочка распространения информации и друзья — необычное распределение

Синим на рисунке выделены те, кто участвовал в цепочке распространения. Подобный граф говорит о необычном распространении информации, так как связи между друзьями распространителей носят случайный характер.

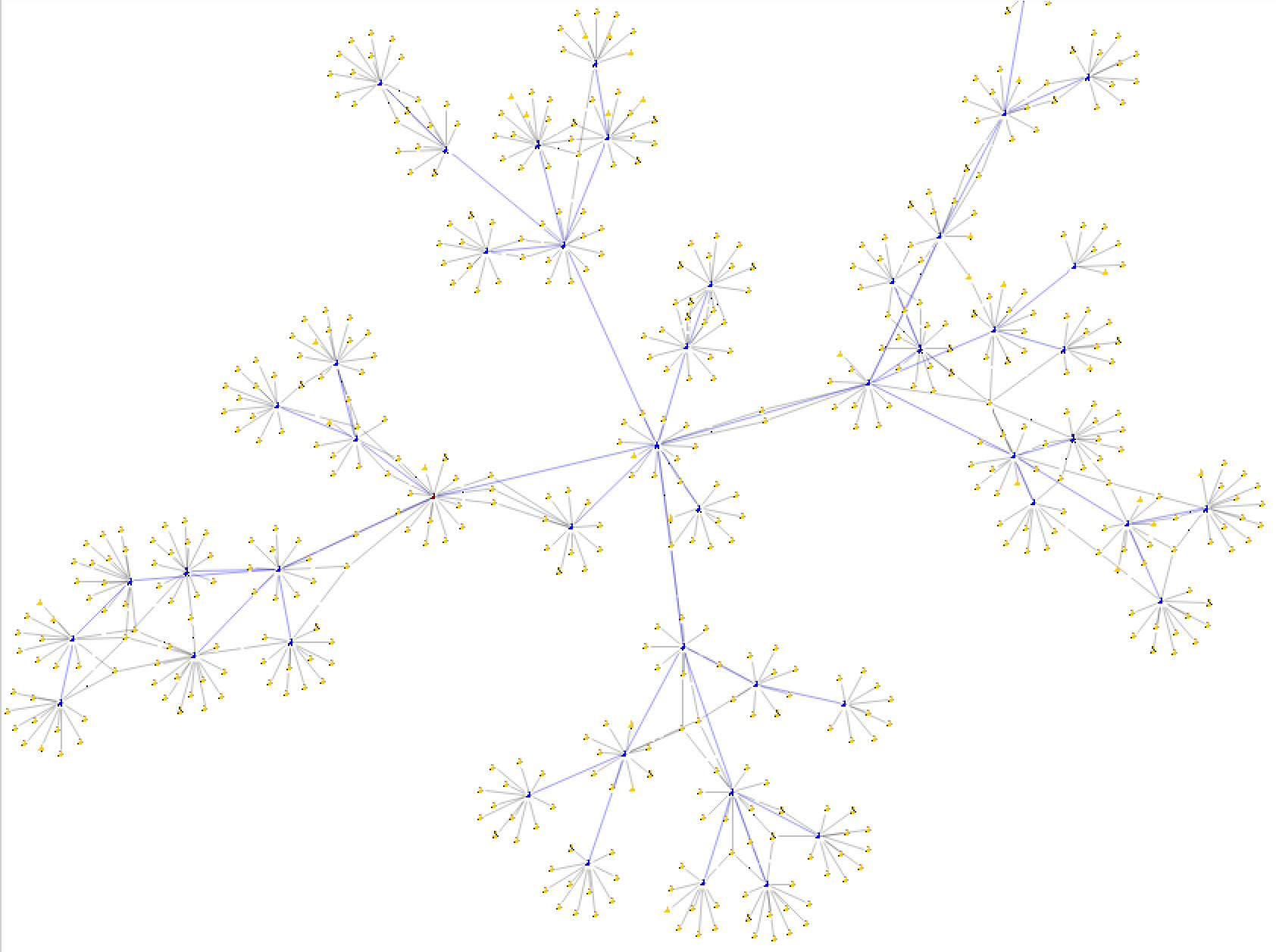

Когда за аккаунтами-распространителями находятся обычные живые люди, цепочка вместе с друзьями распространителей будет выглядеть скорее следующим образом.

Цепочка распространения информации и друзья — обычное распределение

Реальный граф будет отличаться от представленного выше количеством друзей у каждого из распространителей — их будет значительно больше.

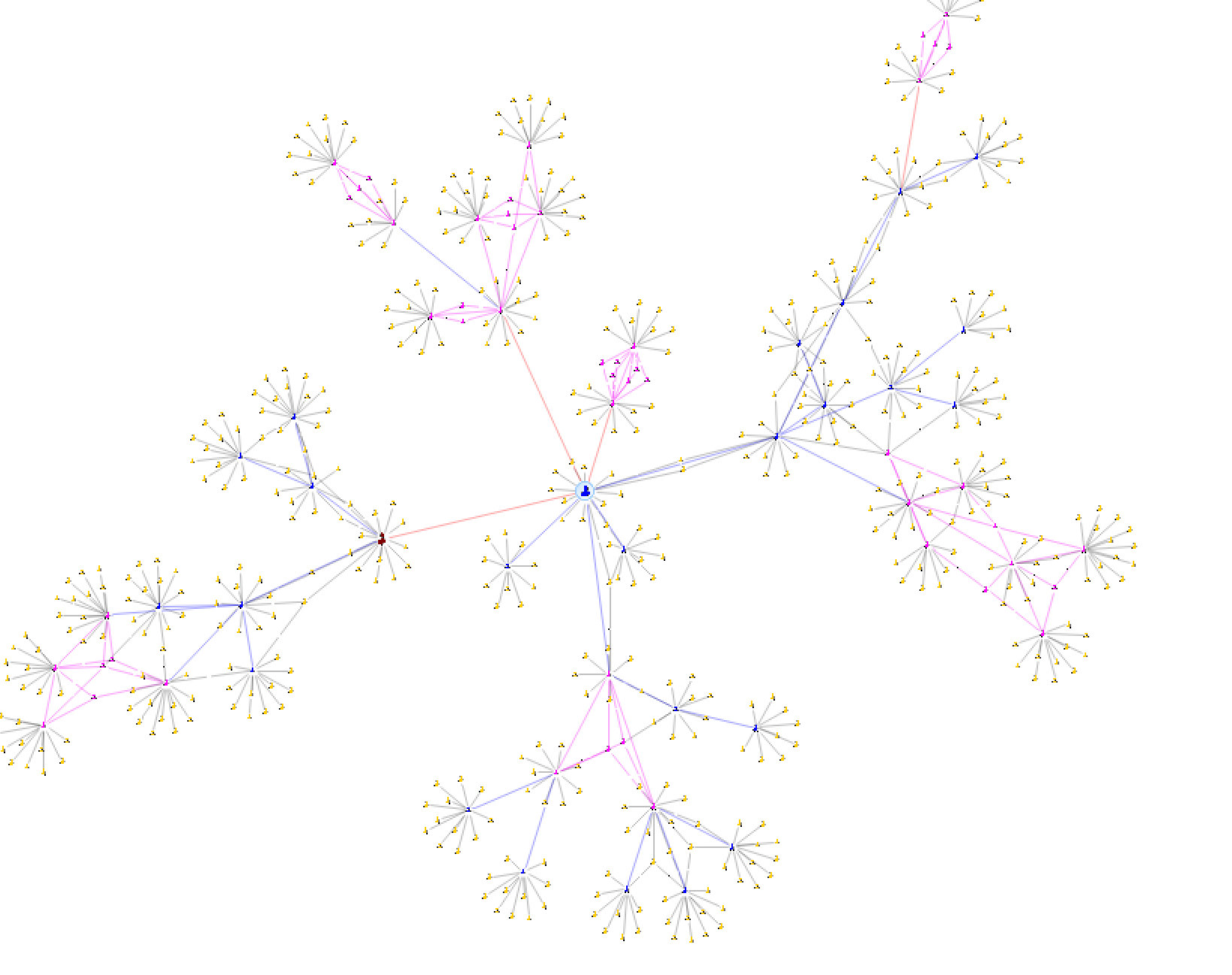

Теперь вернемся к математике на графе — вычисляем ключевые узлы и кластеры.

Цепочка распространения информации с выделенными ключевыми узлами и кластерами

1. Поиск узлов с максимальной «промежуточностью»

Промежуточность определяется как количество раз, когда вершина встречается в кратчайших путях между любыми другими вершинами. Чем больше промежуточность элемента, тем на большее число кусочков распадется граф, если этот элемент убрать. Применительно к соцсетям — это тот аккаунт, через который можно транслировать мнение на наибольшее число обособленных сообществ. Вершина графа с наибольшей промежуточностью на рисунке выше легко прослеживается — узел в самом центре. В первую очередь проведем углубленный анализ именно таких вершин.

2. Поиск кластеров

Кластерный анализ позволяет найти тесно связанные группы узлов — по сути, распространителей, у которых больше всего общих друзей. Такие группы обозначим на схеме сиреневым. Далее ищем, что связывает аккаунты, составляющие каждый из кластеров. Возможно, это члены одной группы или жители одного города, учащиеся одного учебного заведения и подобное. Это даст информацию о том, какие социальные группы первыми подхватили новость.

3. Нетипичное распространение

Применительно к социальной сети нехарактерна ситуация, когда у двух соседних распространителей отсутствуют общие друзья. Такое распространение зачастую говорит о том, что новость искали специально для дальнейшего распространения.

Таким образом, по совокупности признаков предполагаем, имела ли место информационная атака, а по кластерам и ключевым узлам — кто за ней стоит.

Заключение

Способ отображения информации об инциденте играет важнейшую роль в восприятии и, как следствие, понимании и установлении причин и обстоятельств инцидента — в основных задачах расследования. В ряде случаев наиболее эффективный для восприятия способ отображения — представление информации в виде графа. Такой способ использовался и в докомпьютерную эпоху, но после распространения компьютеров приобрел новые преимущества, так как устранял ограничения, связанные с количеством отображаемой информации, скоростью построения и сложностью сокрытия от посторонних глаз. Кроме того, в электронном виде проще применять математику на графах.

Использование графов типично при расследованиях, связанных с социальными сетями или банковскими транзакциями, и других расследованиях, в рамках которых изучаются связи однородных элементов. В статье рассмотрены кейсы с отображением на графе разнородных элементов, информация о которых получена из различных источников.

Впрочем, не все так радужно. В значительном числе случаев построение графа окажется избыточным шагом. Мы периодически сталкиваемся с применением графовых моделей там, где в них нет необходимости, поскольку решить задачу другими инструментами куда проще. Графы, как и любой другой инструмент, стоит использовать там, где они будут эффективны. Но, увы, не всегда сразу понятно, принесет ли пользу построение графа. Тем не менее рекомендую попробовать: это интересно, эстетично и, как правило, нравится руководству. 🙂

ЭФФЕКТИВНЫЕ МЕТОДИКИ РАССЛЕДОВАНИЯ КРИМИНАЛЬНЫХ ДЕЛ ДЛЯ УЛУЧШЕНИЯ ПРОДУКТИВНОСТИ

В оригинале эта штука называется Investigation wall / Investigation board и фигурирует в каждом фильме или даже мультике про детектива! Но действительно ли детективы закрепляют кучу фотографий на специальной доске при расследовании преступлений?

На ТВ и в кино, детективы часто приклеивают на стену или доску кучу фотографий и газетных статей, связанных с расследованием. Иногда они соединяют их друг с другом с помощью ниток и часто получают неожиданные озарения при их внимательном изучении.

Реальные детективы работают так же?

Ответит нам на этот вопрос Тим Дис (Tim Dees), пенсионер, бывший полицейский и профессор уголовного правосудия.

Когда я был полицейским, что в общем-то было во времена предшествующие эре компьютеров, расследование крупных дел могло включать в себя создание диаграммы связей на доске объявлений, и показывать людей, районы, автомобили и т.д., Некоторые из элементов диаграммы связывались длинными отрезками ниток или изоленты. Некоторые творческие люди использовали при этом различные цвета ниток, чтобы показать различные типы связей. Я видел объявления от организаций, которые проводили недельные семинары по созданию и поддержанию этих карт.

Однако одной из проблем в создании этих карт было то, что они занимают много места. В настоящем детективном бюро, может быть до 25 офицеров на одну большую доску, где такая схема может быть размещена, и часто ведется несколько крупных дел (плюс многочисленные мелкие или регулярные дела) одновременно. Также диаграмма должна была быть закрыта большую часть времени, чтобы подозреваемый или кто-нибудь из его друзей ее не увидел и не «сделал ноги». В общем, подобная доска не очень практична.

Большие дисплеи, которые вы могли видеть в ТВ-шоу и сериалах вроде «Закон и порядок: Специальный корпус» укрепили миф о том, что детективы работают только над одним делом одновременно. При этом, весь отряд посвящает свое время на исследование одного инцидента или группы инцидентов. Огромный дисплей во всю стену позволяет перемещать историю вперед и назад и устанавливать отношения подозреваемых. Вы сразу видите кто подозреваемый, кто жертва, какие вещи они сделали, и т.д. Я всегда удивлялся тому, как сериальные детективы умудряются получать большие, открытые фотографии высокого качества всех участников расследования. В реальности мы получали такие фотографии, затрачивая большое количество времени и усилий, и многие из них были с водительских прав или ксерокопиями старых снимков, очень разные по качеству (короче понятно что все эти дисплеи не более чем выдумка режиссеров для красивого эффекта).

Однако полиция по-прежнему использует доски расследований, но они более полезны в сложных, продолжительных расследованиях, где могут быть вовлечены сотни людей, мест, номера телефонов, IР-адреса и т.д. Однако организовывается все это с помощью специальных программ на компьютере. Самая популярная программа для управления такого рода информацией называется i2 Intelligence Analysis Platform. Эта программа была разработана IBM несколько лет назад.

i2 делает специальные графики для отображения на экране компьютера, и позволяет менять масштаб изображения, чтобы пользователю было удобнее работать.

И хотя вы можете найти одну из самых простых досок расследований в детективном бюро, гораздо вероятнее, что подобная информация будет храниться на компьютере.

P.S.: Нечто подобное я уже описывал в своей статье «Грубая организация». А как это можно применить в своей жизни? Сама методика организации подобной «доски расследований» аналогична методике создания «интеллект-карт» (они же «майнд-мэпы»).

Давайте рассмотрим методику построения интеллект-карты:

1. Выберите тему и нарисуйте центральный образ вашей интеллект карты. Нарисуйте его ярко, сформулируйте его правильно. Если вы затрудняетесь сами выбрать тему, воспользуйтесь одной из предложенных ниже:

Найдите актуальную для вас тему и не бойтесь амбициозных задач.

2. Проведите мозговой штурм, записав максимальное количество идей, которые у вас появились по выбранной вами теме.

Для записи удобно использовать стикеры, фиксируя на каждом по одной идее, которые потом легко можно будет перемещать. Если вы попробуете сразу нарисовать чистовой вариант карты, не проводя мозгового штурма, красиво уложив в карте хаос ваших мыслей, то, скорее всего, у вас ничего не получится.

А еще можно использовать программы вроде онлайн MindMeister или бесплатной X-mind.

3. Нарисуйте черновой вариант интеллект-карты.

После создания хаоса идей переходите к структурированию и группировке полученных мыслей, до тех пор пока вы не «увидите» вашу будущую интеллект-карту. Как только вы ее увидите и поймете, какой она будет, можете переходить к созданию чистового варианта.

4. Нарисуйте чистовой вариант интеллект-карты.

Этот этап не всегда реализуется — часто вполне достаточно бывает создать черновой вариант, чтобы разобраться в задаче или проблеме. Но если вы планируете в дальнейшем часто обращаться к этой карте, лучше потратить время и сделать ее читабельной.

5. Действуйте. Как только вы понимаете, что вам нужно делать, — переходите к действию.

Вот так просто. А использовать сами карты можно практически во всех областях:

Детективная доска. Как анализ графов применяется в расследовании инцидентов

Расследование — это, в широком смысле, деятельность, направленная на выяснение причин и обстоятельств инцидентов. Определение причастных лиц и степени их участия и вины, оценка ущерба, выработка мер по локализации инцидента, компенсации ущерба, предотвращению повторных инцидентов — это уже производные от причин и обстоятельств.

Данные, которые необходимо обработать в рамках комплексных расследований (журналы автоматизированных систем и средств защиты, выгрузки бизнес-систем, биллинги, транзакции, данные СКУД, артефакты операционных систем, результаты OSINT-анализа, пояснения сотрудников по факту инцидента), — это, конечно, не Big Data, но информация, также требующая специальных инструментов для фильтрации релевантных к расследованию данных, их обработки и формирования целостной картины.

СКУД — система контроля и управления доступом. Служит для ограничения входа людей на определенную территорию и регистрации их входа-выхода через установленные точки прохода (обычно турникеты).

OSINT — Open Source INTelligence — поиск, сбор и анализ информации, полученной из общедоступных источников.

Прототип одного из таких инструментов ты наверняка видел в детективных фильмах и сериалах — назовем его детективной доской. На ней вывешивают фотографии людей и мест, вырезки из газет, отчеты, а затем соединяют их разноцветными нитями.

Такие доски появляются в фильмах, чтобы показать аналитическую работу детективов, — это декорация, создающая атмосферу. Используются ли такие доски в реальной работе? Насколько они полезны?

Американский полицейский на пенсии Тим Дис рассказывает, что в докомпьютерную эпоху полиция США действительно использовала такие доски, но только для сложных расследований. Детективные доски давали ряд преимуществ, главное из которых — возможность компактно и полно представить информацию о произошедшем инциденте и связанных лицах. Такой ассоциативный способ представления позволяет быстро понять суть случившегося, а также помогает выдвигать гипотезы о том, как произошел инцидент, для дальнейшей их проверки.

Впрочем, большую часть времени такая доска была закрыта, чтобы «лишние» люди ее не увидели. Доска занимала много места и позволяла размещать информацию только об одном-двух расследованиях, а полиция параллельно ведет множество дел. Это в значительной мере снижало эффективность инструмента. Затем пришла эпоха широкого распространения компьютеров, и детективные доски перекочевали в цифру.

Оцифровка устранила ряд недостатков физических досок и добавила новые преимущества: количество одновременно размещаемых элементов на «доске», скорость занесения на нее данных, а кроме того, возможность использования математики. Ведь по сути «доска» представляет собой граф связанности, а значит, мы можем делать вычисления на графе: находить значимые узлы, пути и кластеры.

Нагляднее такой способ представления информации в рамках расследований будет показать на конкретных примерах, которые связаны с инцидентами кибербезопасности (собственно, ими в отделе расследований департамента кибербезопасности Сбербанка мы и занимаемся). Сразу договоримся, что не будем затрагивать источники и способы получения данных для построения графа, а кейсы будут синтетическими.

Кейс 1. Продавцы конфиденциальной информации

Если бы ты нашел в интернете объявление о продаже базы данных твоей компании, с чего бы начали расследование? Естественно, с проверки, что это не фейк: люди в этом бизнесе могут сверстать тестовый образец из обрывков данных, полученных из разных источников, и рекламировать это как слитую актуальную базу. Таким образом, первоочередная задача — получить как можно больше тестовых образцов для проверки на фейковость. Впрочем, параллельно проверке стоит начинать собирать:

- информацию о том, где слитые данные хранятся: пусть для данного кейса это будет АС «База1» и АС «База2»;

- информацию о пользователях и администраторах, имевших доступ и возможность неконтролируемого доступа к «слитым» данным, — пусть это будет пятнадцать пользователей и три админа — П1Б1, П2Б1, …, П5Б1; А1Б1, А2Б1; П1Б2, П2Б2, …, П10Б2; А1Б2;

- список сайтов-площадок, где продается информация: назовем их С1, С2, С3, С4;

- платежную и контактную информацию продавцов, указанную на площадках (в результате ее анализа можно выйти на личности продавцов, пусть это будут Пр1 и Пр2);

- профили продавцов Пр1 и Пр2 в соцсетях, списки «друзей»;

- профили пользователей и администраторов, имевших доступ к слитым данным, в соцсетях, списки «друзей»;

- биллинги, переписку по электронной почте и данные о денежных транзакциях всех указанных выше лиц.

Теперь задача сводится к тому, чтобы найти пересечения между продавцами и пользователями или администраторами, имевшими доступ к утекшим данным. Можно решить задачу, сравнивая поля разных таблиц, но это долго, к тому же легко допустить ошибку. Мы подобрали тестовые данные таким образом, чтобы между одним из продавцов и одним из пользователей пересечение было. Поэтому, разместив всю найденную информацию на простой схеме, мы получили примерно следующую картинку.

Такая схема наглядно показывает наличие общего контакта между пользователем П2Б2 и Пр2, кроме того, отражает, что этот пользователь имел доступ к слитым данным. Это, конечно, не доказательство причастности П2Б2 к утечке базы данных, но правдоподобная гипотеза, требующая более глубокой проработки. При такой проработке мы можем получить новые доказательства: например, может оказаться, что П2Б2 и Пр1 учились в одном и том же заведении в одно и то же время или что Пр1 и Пр2 живут в одном городе на соседних улицах, что мы также отобразим на схеме.

Кроме того что такая схема удобна для восприятия, она отвечает на некоторые незаданные вопросы: нет ли других связей сотрудников из списка потенциальных нарушителей с продавцами? Как именно вышли на того или иного продавца? Связаны ли продавцы?

Кейс 2. Серия фишинговых атак

Предположим, твоя компания столкнулась с несколькими фишинговыми рассылками и вы подозреваете, что они связаны, так как сценарии одинаковы: доставка писем с вредоносной ссылкой или вложением на схожий пул адресов корпоративной почты за короткий период времени.

Нарисуем схемы атак.

Сейчас эти три атаки объединены только общими получателями (что и послужило причиной гипотезы о связи между атаками). Схемы хоть и схожи, но это крайне косвенный показатель: под него подойдут и многие другие атаки.

Забудем на время получателей, а по остальным сущностям соберем дополнительную информацию: технические заголовки писем (домены и IP-адреса в заголовках Received, интересные X-заголовки) и данные whois найденных доменов и IP-адресов (даты регистрации, дополнительные IP, домены, регистранты, телефоны и адреса email).

Иногда полезную информацию для нахождения общих признаков (помимо C&C-серверов) можно выделить при анализе самого вредоноса. Например, метаданные, время компиляции, способ кодирования, паттерны имен.

Найденную информацию разместим на схеме таким образом, чтобы были видны элементы атак, характерные сразу для нескольких волн. В данном случае общие элементы: регистратор доменных имен и время регистрации доменов, удостоверяющий центр, который использовали для покупки сертификатов SSL. Кроме того, как выяснилось, в обеих атаках местами фигурировал один и тот же IP-адрес. Это позволяет нам объединить все три атаки в один кейс (и быстро объяснить заинтересованным лицам, почему мы это сделали).

Такая схема лаконична и, думаю, понятна. Но здесь в отличие от первого кейса нет значительных объемов данных, которые требуется сравнить, поэтому логичный вопрос — зачем нужно такое представление, ведь общие элементы можно было описать в двух-трех предложениях?

Основная цель графовой модели — не доставить эстетическое наслаждение, а дать целостную картину, отсеяв нерелевантную информацию. Кроме того, граф масштабируем и, если будут еще фишинговые рассылки, может быть дополнен новыми элементами.

Кейс 3. Расследование информационных атак

Ранее в качестве преимущества графовых моделей упоминалась возможность использования теории графов, а до этого момента было продемонстрировано использование графа только как инструмента визуализации. Дело в том, что в предыдущих кейсах математика на графах была избыточна. Для ее демонстрации возьмем новый кейс: информационную атаку на организацию.

При расследовании таких кейсов первое, что стоит сделать, — это определить, действительно ли имеет место информационная атака, или же мы столкнулись с естественным распространением негатива. Для этого анализируем как сам контент (поиск признаков SEO- и SMM-оптимизации), так и характер распространения контента: время его «переброса» между площадками, доля ботов, участвующих в распространении, наличие платной рекламы, характер затухания интереса к контенту.

Предположим, нам удалось установить всю цепочку распространения информации (на картинке ниже) и построить на основе этих данных ориентированный граф. «Нулевой пациент» окрашен коричневым. Возьмем самый начальный этап распространения контента (выделен прямоугольником).

Кстати, на таком графе легко обнаруживается явный признак информационных атак — «карусели». Принцип «карусели»: информационный источник 1 ссылается на информационный источник 2, тот на источник 3, а источник 3 на источник 1 (естественно, источников в цепочке может быть больше) — такие «карусели» будут отображаться на графе как замкнутые петли.

Если информация распространяется в соцсетях, загрузив списки друзей и указав путь распространения информации, получим, к примеру, такой граф.

Синим на рисунке выделены те, кто участвовал в цепочке распространения. Подобный граф говорит о необычном распространении информации, так как связи между друзьями распространителей носят случайный характер.

Когда за аккаунтами-распространителями находятся обычные живые люди, цепочка вместе с друзьями распространителей будет выглядеть скорее следующим образом.

Реальный граф будет отличаться от представленного выше количеством друзей у каждого из распространителей — их будет значительно больше.

Теперь вернемся к математике на графе — вычисляем ключевые узлы и кластеры.

1. Поиск узлов с максимальной «промежуточностью»

Промежуточность определяется как количество раз, когда вершина встречается в кратчайших путях между любыми другими вершинами. Чем больше промежуточность элемента, тем на большее число кусочков распадется граф, если этот элемент убрать. Применительно к соцсетям — это тот аккаунт, через который можно транслировать мнение на наибольшее число обособленных сообществ. Вершина графа с наибольшей промежуточностью на рисунке выше легко прослеживается — узел в самом центре. В первую очередь проведем углубленный анализ именно таких вершин.

2. Поиск кластеров

Кластерный анализ позволяет найти тесно связанные группы узлов — по сути, распространителей, у которых больше всего общих друзей. Такие группы обозначим на схеме сиреневым. Далее ищем, что связывает аккаунты, составляющие каждый из кластеров. Возможно, это члены одной группы или жители одного города, учащиеся одного учебного заведения и подобное. Это даст информацию о том, какие социальные группы первыми подхватили новость.

3. Нетипичное распространение

Применительно к социальной сети нехарактерна ситуация, когда у двух соседних распространителей отсутствуют общие друзья. Такое распространение зачастую говорит о том, что новость искали специально для дальнейшего распространения.

Таким образом, по совокупности признаков предполагаем, имела ли место информационная атака, а по кластерам и ключевым узлам — кто за ней стоит.

Заключение

Способ отображения информации об инциденте играет важнейшую роль в восприятии и, как следствие, понимании и установлении причин и обстоятельств инцидента — в основных задачах расследования. В ряде случаев наиболее эффективный для восприятия способ отображения — представление информации в виде графа. Такой способ использовался и в докомпьютерную эпоху, но после распространения компьютеров приобрел новые преимущества, так как устранял ограничения, связанные с количеством отображаемой информации, скоростью построения и сложностью сокрытия от посторонних глаз. Кроме того, в электронном виде проще применять математику на графах.

Использование графов типично при расследованиях, связанных с социальными сетями или банковскими транзакциями, и других расследованиях, в рамках которых изучаются связи однородных элементов. В статье рассмотрены кейсы с отображением на графе разнородных элементов, информация о которых получена из различных источников.

Впрочем, не все так радужно. В значительном числе случаев построение графа окажется избыточным шагом. Мы периодически сталкиваемся с применением графовых моделей там, где в них нет необходимости, поскольку решить задачу другими инструментами куда проще. Графы, как и любой другой инструмент, стоит использовать там, где они будут эффективны. Но, увы, не всегда сразу понятно, принесет ли пользу построение графа. Тем не менее рекомендую попробовать: это интересно, эстетично и, как правило, нравится руководству.

Интересное

Песков: Путин не установил дату на часах, поэтому она не совпадает с днем голосования

Президент России Владимир Путин не устанавливает дату на своих часах.

В Индии представили обновлённый внедорожник Force Gurkha

Внедорожник Force Gurkha второй генерации обновился и получил измененную внешность.

SpeedMe вчера в 15:38

На Украине предложили ряд действий на случай прекращения транзита газа

Бывший заместитель министра иностранных дел Украины по вопросам европейской интеграции Елена Зеркаль заявила, что Украине необходимо предпринять ряд действий на случай, если Россия прекратит транзит газа.

Минкультуры отказало в выдаче прокатного удостоверения фильму «Искушение» Пола Верховена

Министерство культуры России отказало в выдаче прокатного удостоверения фильму голландского и американского режиссера Пола Верховена «Искушение».

Читайте также: