Windows server 2016 обновления где посмотреть

Windows Server Update Services или WSUS предназначен для распространения обновлений внутри сети. Он позволит скачивать все пакеты для их установки на один сервер и распространять данные пакеты по локальной сети. Это ускорит процесс получения самих обновлений, а также даст администратору контроль над процессом их установки.

В данной инструкции мы рассмотрим пример установки и настройки WSUS на Windows Server 2012 R2.

Перед установкой

Рекомендуется выполнить следующие действия, прежде чем начать установку WSUS:

-

.

- Настраиваем статический IP-адрес.

- При необходимости, добавляем компьютер в домен.

- Устанавливаем все обновления Windows.

Также нужно убедиться, что на сервере достаточно дискового пространства. Под WSUS нужно много места — в среднем, за 2 года использования, может быть израсходовано около 1 Тб. Хотя, это все условно и, во многом, зависит от количества программных продуктов, которые нужно обновлять и как часто выполнять чистку сервера от устаревших данных.

Установка роли

Установка WSUS устанавливается как роль Windows Server. Для начала запускаем Диспетчер серверов:

В правой части открытого окна нажимаем Управление - Добавить роли и компоненты:

На странице приветствия просто нажимаем Далее (также можно установить галочку Пропускать эту страницу по умолчанию):

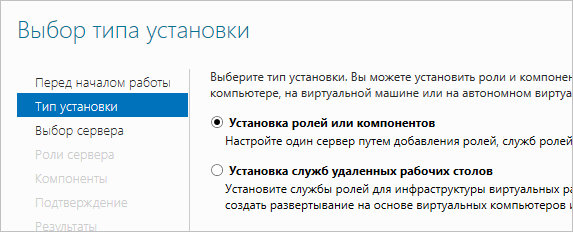

На следующей странице оставляем переключатель в положении Установка ролей или компонентов:

Далее выбираем сервер из списка, на который будем ставить WSUS:

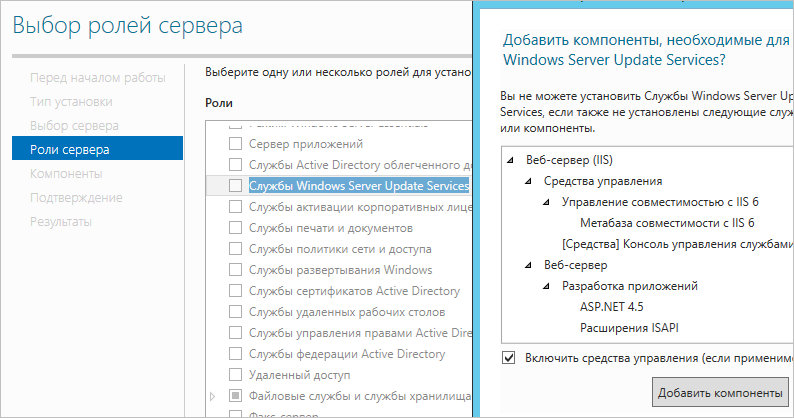

В окне «Выбор ролей сервера» ставим галочку Службы Windows Server Update Services - в открывшемся окне (если оно появится) нажимаем Добавить компоненты:

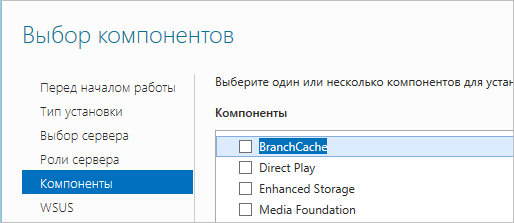

Среди компонентов оставляем все по умолчанию и нажимаем Далее:

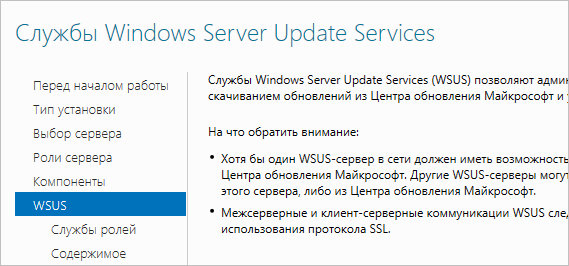

Мастер запустит предварительную настройку служб обновления — нажимаем Далее:

Среди ролей службы можно оставить галочки, выставленные по умолчанию:

Прописываем путь, где WSUS будет хранить файлы обновлений:

* в нашем примере был прописан путь C:\WSUS Updates. Обновления нужно хранить на разделе с достаточным объемом памяти.

Запустится настройка роли IIS — просто нажимаем Далее:

Среди служб ролей оставляем все галочки по умолчанию и нажимаем Далее:

В последнем окне проверяем сводную информацию о всех компонентах, которые будут установлены на сервер и нажимаем Установить:

Процесс установки занимаем несколько минут. После завершения можно закрыть окно:

Установка роли WSUS завершена.

Первый запуск и настройка WSUS

После установки наш сервер еще не готов к работе и требуется его первичная настройка. Она выполняется с помощью мастера.

В диспетчере сервера кликаем по Средства - Службы Windows Server Update Services:

При первом запуске запустится мастер завершения установки. В нем нужно подтвердить путь, по которому мы хотим хранить файлы обновлений. Кликаем по Выполнить:

. и ждем завершения настройки:

Откроется стартовое окно мастера настройки WSUS — идем далее:

На следующей странице нажимаем Далее (при желании, можно принять участие в улучшении качества продуктов Microsoft):

Далее настраиваем источник обновлений для нашего сервера. Это может быть центр обновлений Microsoft или другой наш WSUS, установленный ранее:

* в нашем примере установка будет выполняться из центра Microsoft. На данном этапе можно сделать сервер подчиненным, синхронизируя обновления с другим WSUS.

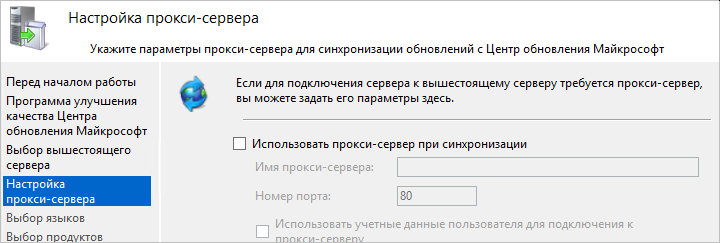

Если в нашей сети используется прокси-сервер, задаем настройки:

* в нашем примере прокси-сервер не используется.

Для первичной настройки WSUS должен проверить подключение к серверу обновлений. Также будет загружен список актуальных обновлений. Нажимаем Начать подключение:

. и дожидаемся окончания процесса:

Выбираем языки программных продуктов, для которых будут скачиваться обновления:

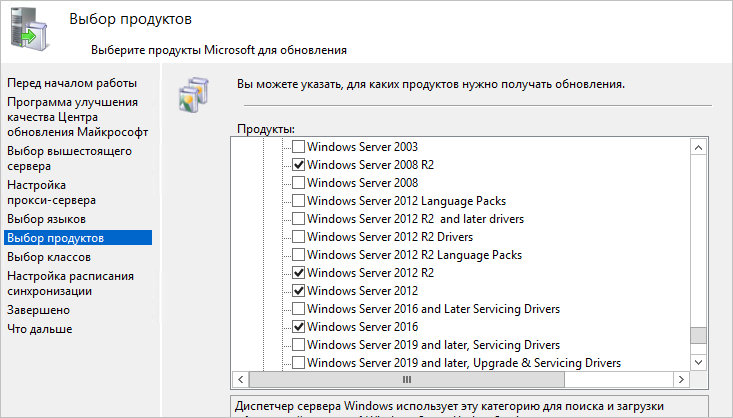

Внимательно проходим по списку программных продуктов Microsoft и выбираем те, которые есть в нашей сети, и для который мы хотим устанавливать обновления:

* не стоит выбирать все программные продукты, так как на сервере может не хватить дискового пространства.

Выбираем классы обновлений, которые мы будем устанавливать на компьютеры:

* стоит воздержаться от установки обновлений, которые могут нанести вред, например, драйверы устройств в корпоративной среде не должны постоянно обновляться — желательно, чтобы данный процесс контролировался администратором.

Настраиваем синхронизацию обновлений. Желательно, чтобы она выполнялась в автоматическом режиме:

Мы завершили первичную настройку WSUS. При желании, можно установить галочку Запустить первоначальную синхронизацию:

После откроется консоль управления WSUS.

Завершение настройки сервера обновлений

Наш сервис установлен, настроен и запущен. Осталось несколько штрихов.

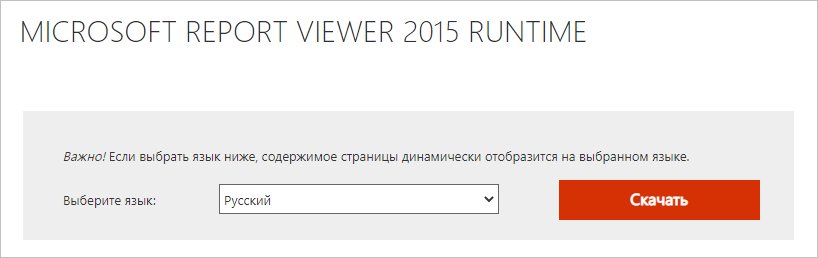

Установка Microsoft Report Viewer

Для просмотра отчетов, необходим компонент, который не ставится с WSUS. Для его установки нужно сначала зайти в установку ролей и компонентов:

Продолжаем установку и завершаем ее.

После выполняем установку приложения и перезапускаем консоль WSUS — отчеты будут доступны для просмотра.

Донастройка WSUS

Мастер установки предлагает выполнить большую часть настроек, но для полноценной работы необходимо несколько штрихов.

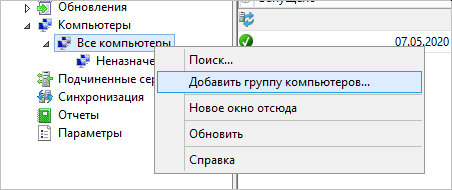

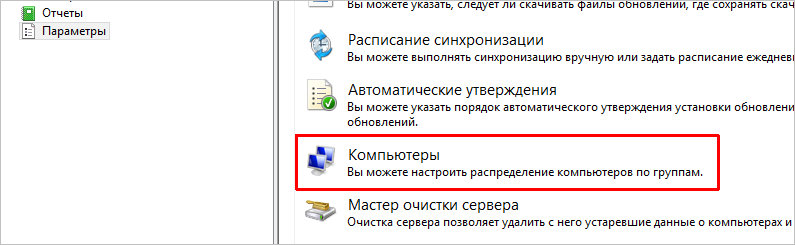

1. Группы компьютеров

При подключении новых компьютеров к серверу, они должны распределиться по группам. Группы позволят применять разные обновления к разным клиентам.

В консоли управления WSUS переходим в Компьютеры - кликаем правой кнопкой мыши по Все компьютеры и выбираем Добавить группу компьютеров. :

Вводим название для группы и повторяем действия для создания новой группы. В итоге получаем несколько групп, например:

2. Автоматические утверждения

После получения сервером обновлений, они не будут устанавливаться, пока системный администратор их не утвердит для установки. Чтобы не заниматься данной работой в ручном режиме, создадим правила утверждения обновлений.

В консоли управления WSUS переходим в раздел Параметры - Автоматические утверждения:

Кликаем по Создать правило:

У нас есть возможность комбинировать условия, при которых будут работать наши правила. Например, для созданных ранее групп компьютеров можно создать такие правила:

- Для тестовой группы применять все обновления сразу после их выхода.

- Для рабочих станций и серверов сразу устанавливать критические обновления.

- Для рабочих станций и серверов применять обновления спустя 7 дней.

- Для серверов устанавливать обновления безопасности по прошествии 3-х дней.

3. Добавление компьютеров в группы

Ранее, нами были созданы группы компьютеров. После данные группы использовались для настройки автоматического утверждения обновлений. Для автоматизации работы сервера осталось определить, как клиентские компьютеры будут добавляться в группы.

В консоли WSUS переходим в Параметры - Компьютеры:

Если мы хотим автоматизировать добавление компьютеров в группы, необходимо установить переключатель в положение Использовать на компьютерах групповую политику или параметры реестра:

Настройка клиентов

И так, наш сервер готов к работе. Клиентские компьютеры могут быть настроены в автоматическом режиме с помощью групповой политики Active Directory или вручную в реестре. Рассмотрим оба варианта. Также стоит отметить, что, как правило, проблем совместимости нет — WSUS сервер на Windows Server 2012 без проблем принимает запросы как от Windows 7, так и Windows 10. Приведенные ниже примеры настроек являются универсальными.

Групповая политика (GPO)

Открываем инструмент настройки групповой политики, создаем новые политики для разных групп компьютеров — в нашем примере:

- Для тестовой группы.

- Для серверов.

- Для рабочих станций.

Создаем GPO для соответствующих организационных юнитов. Открываем данные политики на редактирование и переходим по пути Конфигурация компьютера - Политики - Административные шаблоны - Компоненты Windows - Центр обновления Windows. Стоит настроить следующие политики:

* 8530 — сетевой порт, на котором по умолчанию слушает сервер WSUS. Уточнить его можно на стартовой странице консоли управления WSUS.

Ждем применения политик. Для ускорения процесса некоторые компьютеры можно перезагрузить вручную.

Настройка клиентов через реестр Windows

Как говорилось выше, мы можем вручную настроить компьютер на подключение к серверу обновлений WSUS.

Для этого запускаем редактор реестра и переходим по пути: HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate. Нам необходимо создать следующие ключи:

Теперь переходим в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate\AU. Если он отсутствует, создаем вручную. После нужно создать ключи:

- AUOptions, REG_DWORD — значение 2

- AutoInstallMinorUpdates, REG_DWORD — значение 0

- NoAutoUpdate, REG_DWORD — значение 0

- ScheduledInstallDay, REG_DWORD — значение 0

- ScheduledInstallTime, REG_DWORD — значение 3

- UseWUServer, REG_DWORD — значение 1

После перезагружаем компьютер. Чтобы форсировать запрос к серверу обновлений, на клиенте выполняем команду:

Автоматическая чистка WSUS

Как говорилось ранее, сервер WSUS очень требователен к дисковому пространству. Поэтому удаление устаревшей информации является критически важным этапом его администрирования.

Саму чистку можно сделать в панели управления сервером обновления в разделе Параметры - Мастер очистки сервера.

Также можно воспользоваться командлетом в Powershell Invoke-WsusServerCleanup — целиком команда будет такой:

Get-WSUSServer | Invoke-WsusServerCleanup -CleanupObsoleteComputers -CleanupObsoleteUpdates -CleanupUnneededContentFiles -CompressUpdates -DeclineExpiredUpdates -DeclineSupersededUpdates

Для автоматизации чистки создаем скрипт с расширением .ps1 и создаем задачу в планировщике. Чистку стоит делать раз в неделю.

Исторически для анализа работы агента и службы обновления Windows используется текстовый файл WindowsUpdate.log. Однако в Windows 10 (Windows Server 2016/2019) вместо привычного текстового файла логи Windows Update ведутся в формате Event Tracing for Windows (ETW). За счет этого увеличивается быстродействие подсистемы записи логов и экономится место на диске.

Таким образом, события Windows Update теперь больше не записываются в реальном времени в файл %windir%\WindowsUpdate.log. И хотя сам файл все еще присутствует в корне папки Windows, в нем лишь указано, что для сбора логов теперь применяется формат ETW.

Главное неудобство для администраторов – теперь вы не можете быстро проанализировать текстовый файл WindowsUpdate.log, найти ошибки в службе агента обновлений Windows (см. полный список ошибок Windows Update), проверить настройки WSUS и проанализировать историю установки обновлений.

Вы можете сконвертировать события ETW в привычный текстовый формат WindowsUpdate.log для более удобного анализа событий службы обновлений. Для этого используется командлет PowerShell — Get-WindowsUpdateLog. Данный командлет позволяет собрать информацию со всех .etl файлов (хранятся в каталоге C:\WINDOWS\Logs\WindowsUpdate) и сформировать один файл WindowsUpdate.log.

Чтобы сформировать файл WindowsUpdate.log и поместить его в каталог C:\PS\Logs, выполните следующую команду в консоли PowerShell:

Get-WindowsUpdateLog -logpath C:\PS\Logs\WindowsUpdate.log

Файл “C:\Program Files\Windows Defender\SymSrv.dll” обычно отсутствует, если на сервере не установлен антивирус Windows Defender.

В старых версиях Windows 10 при первом запуске командлет Get-WindowsUpdateLog скачает и установит сервер символов Microsoft (Microsoft Internet Symbol Store). В последних версиях Windows 10 выполняется онлайн доступ к серверу символов Microsoft в Azure. Затем командлет:

- Собирает данные из всех .etl файлов;

- Преобразует данные в CSV (по-умолчанию) или XML формат;

- Переконвертирует данные из промежуточных файлов и добавляет их в текстовый файл журнала, указанного в параметре LogPath (если параметр LogPath не задан, файл WindowsUpdate.log создается на рабочем столе пользователя, запустившего команду).

Это значит, что у вас не установлен сервер символов Windows Symbol (сейчас нельзя скачать отдельную программу установки Windows symbols, т.к. они автоматически загружаются из хранилища символов в Azure). Для изолированных сред вы можете использовать офлайн версию сервера символов согласно статье Offline Symbols for Windows Update.

Откройте файл журнала с помощью такой команды PowerShell:

Invoke-Item -Path C:\PS\Logs\WindowsUpdate.log

Анализировать получившийся файл WindowsUpdate.log довольно сложно, т.к. в нем собираются данные из множества источников:

- AGENT- события агента Windows Update;

- AU – автоматическое обновление;

- AUCLNT- взаимодействие с пользователем;

- HANDLER- управление установщиком обновлений;

- MISC- общая информация;

- PT- синхронизация обновлений с локальным хранилищем;

- REPORT- сбор отчетов;

- SERVICE- запуск/выключение службы wuauserv;

- SETUP- установка новых версий клиента Windows Update;

- DownloadManager – загрузка обновлений в локальных кэш;

- Handler, Setup – заголовки установщиков (CBS и т.п.);

- И т.д.

Вы можете выбрать последние 30 событий от агента обновления Windows (agent) с помощью простого регулярного выражения:

Select-String -Pattern '\sagent\s' -Path C:\PS\Logs\WindowsUpdate.log | Select-Object -Last 30

Можно отфильтровать события в логе по нескольким источникам:

Select-String -Pattern '\sagent\s|\smisc\s' -Path c:\PS\Logs\WindowsUpdate.log | Select-Object -Last 50

Аналогично вы можете искать события по номеру KB, ошибка (строки FAILED, Exit Code, FATAL).

Также вы можете сформировать файл WindowsUpdate.log для удаленного компьютера/сервера:

Get-WindowsUpdateLog -ETLPath \\PC221\C$\windows\Logs\WindowsUpdate -LogPath C:\PS\Logs\windowsupdatePC221.log

Также для анализа работы службы обновлений Windows может быть полезны журналы Event Viewer в разделе Applications and Services Logs -> Microsoft -> Windows –> WindowsUpdateClient -> Operational.

Настройка windows server 2016 с нуля

И так в предыдущей статье я вам дал ссылку, где можно скачать windows server 2016, залита она для вашего удобства на яндекс диск и со временем так же будет обновляться, встроенными обновлениями, раз в квартал, так, что в декабре ждите свежую версию. Так же я вам подробно рассказал, как производится установка windows server 2016 и мы рассмотрели, что нового появилось в данной операционной системе, и как я и писал выше, дальше от вас требуется в windows server 2016 настройка всевозможных параметров, перед вводом ее в продакшен.

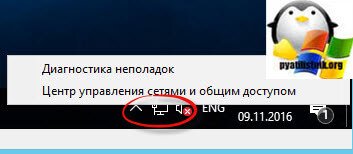

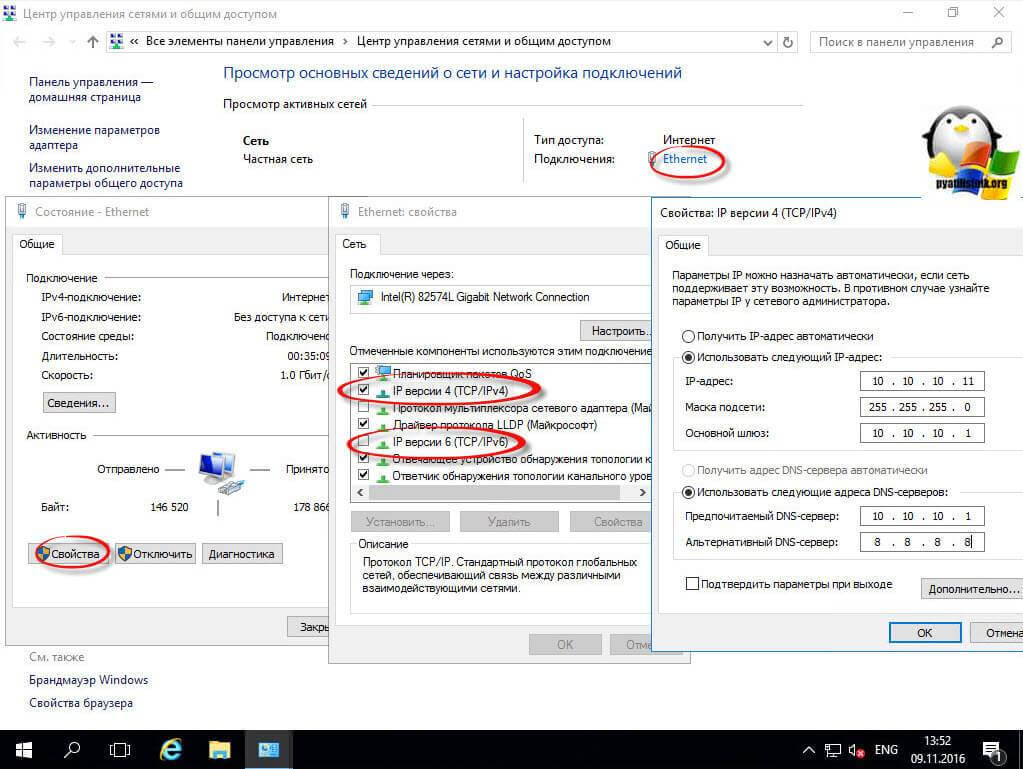

Настройка сети в windows server 2016

С чего начинается настройка windows server 2016 с нуля, логично, что с настройки сети, а именно:

- Необходимо выделить и задать статический ip адрес

- Прописать шлюз

- Прописать ip адреса dns серверов

Для этого вы должны определиться какой ip выдать, если не знаете, то обратитесь к вашему сетевому инженеру, после чего идем на сервер и открываем Центр управления сетями и общим доступом, сделать это можно двумя методами

Далее выбираете сетевой интерфейс, переходите в его свойства, я обычно отключаю использование протокола ipv6, так как он у меня на работе не используется и заходим дальше в свойства IP версии 4 (TCP/Ipv4). Задаем все пункты, вашей сети и жмем ок.

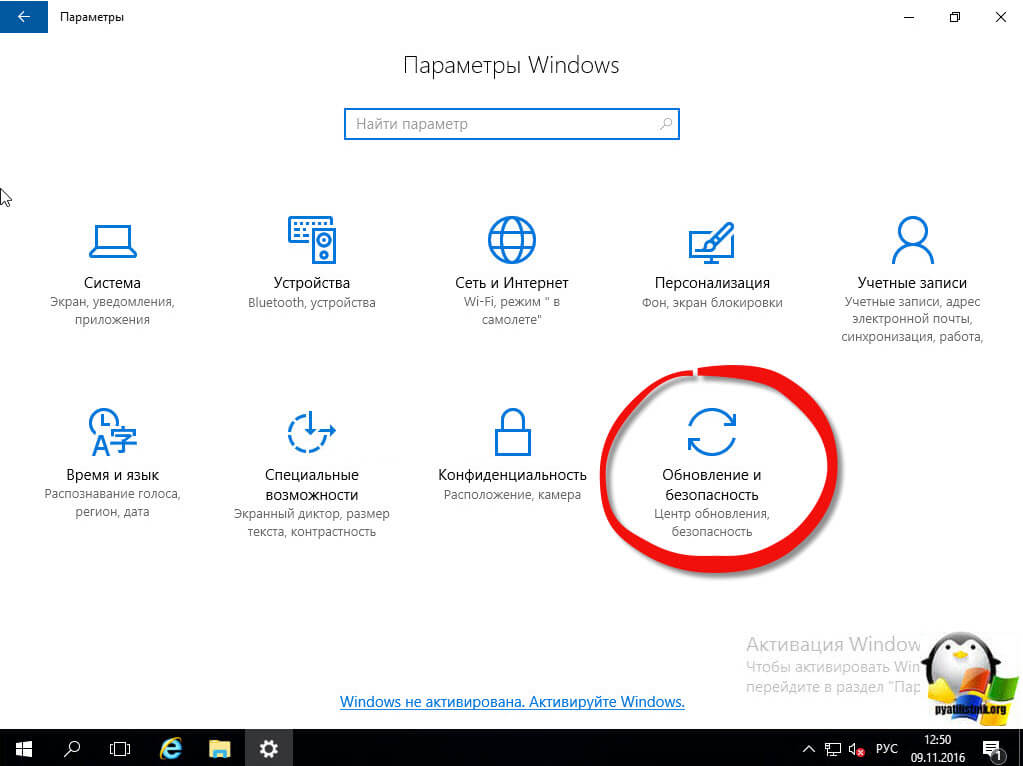

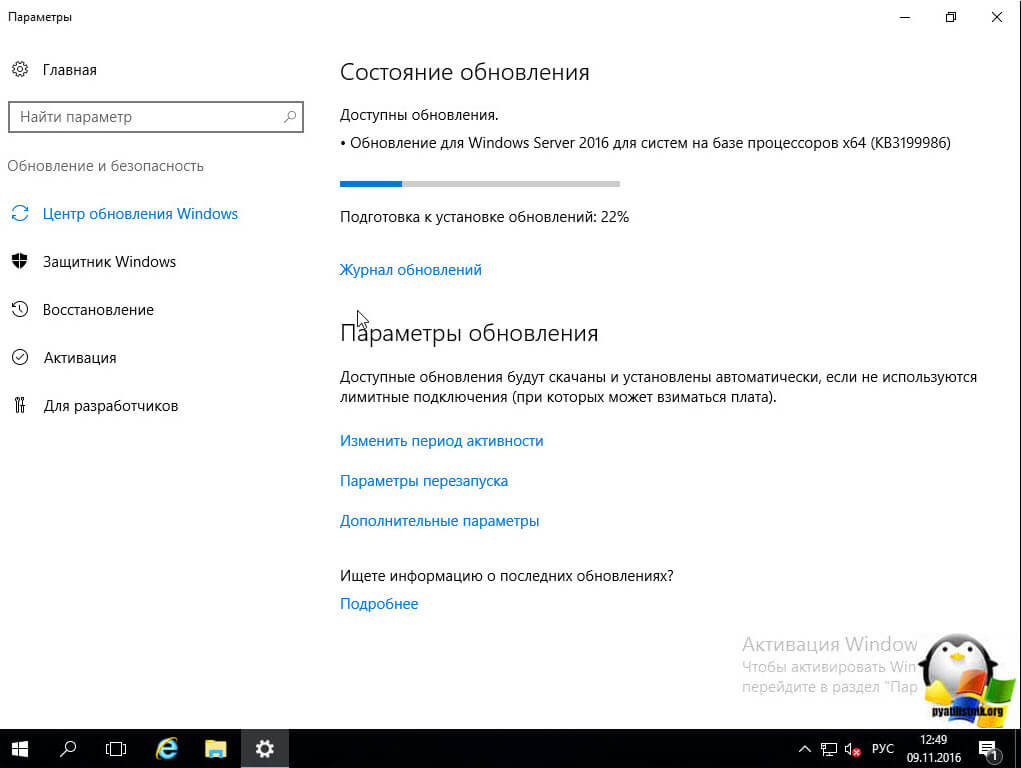

Установка обновлений безопасности

Следующим важнейшим шагом, является установка самых последних обновлений операционной системы, так как их на тот момент уже может появиться очень много. Делается это очень просто, для этого существую горячие клавиши Windows, жмем WIN+I, у вас откроется окно Параметры Windows, переходим там в пункт Обновление и безопасность, именно этот пункт позволит скачать самые свежие апдейты.

После установки выполните перезагрузку сервера.

Задать имя сервера

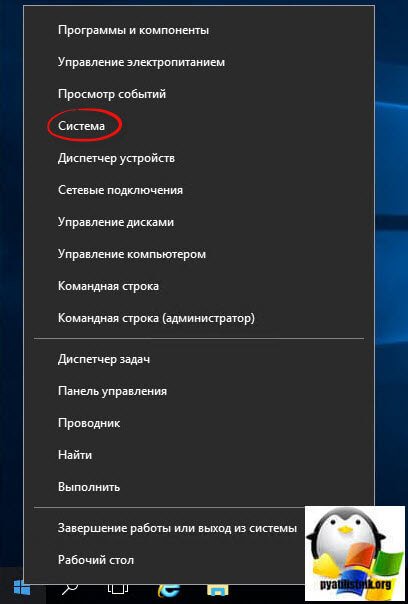

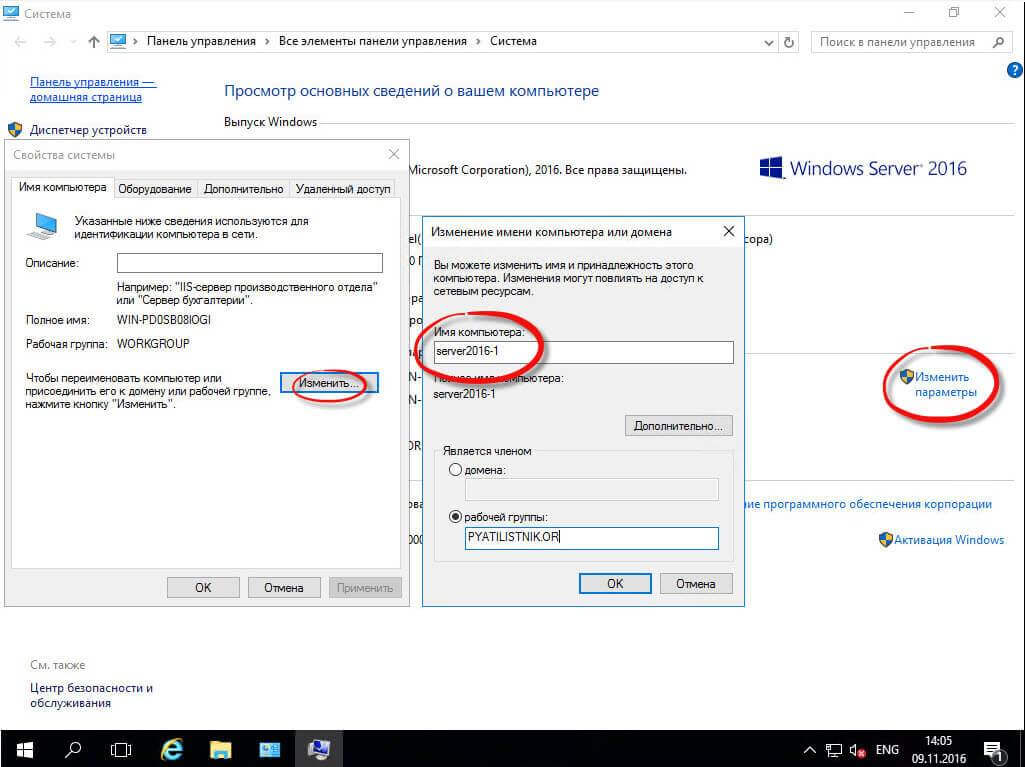

И так продолжается настройка Windows Server 2016 и следующим важным этапом идет, задание серверу dns имени, которое соответствует стандартам принятым в вашей организации. Для этого щелкаем правым кликом по кнопке пуск и выбираем пункт Система.

В окне Система нажмите Изменить параметры > Изменить > и задайте имя для сервера с Windows Server 2016, при желании можете ввести его в домен Active Directory.

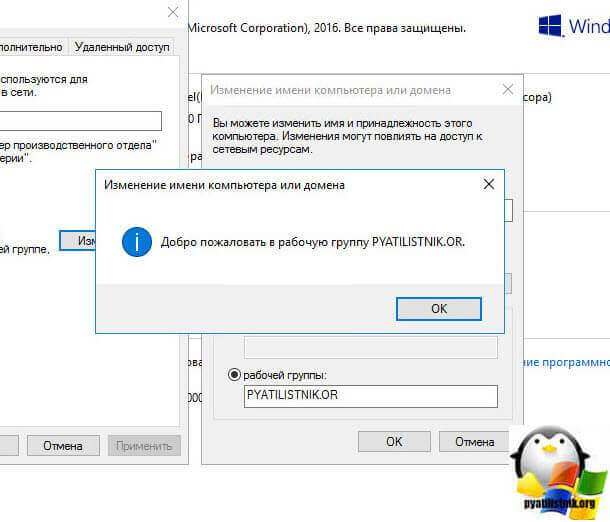

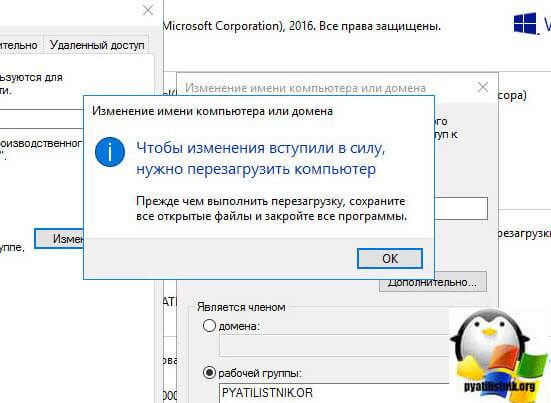

Если вы поменяете рабочую группу, то увидите окно с приглашением

И для применения имени, вам потребуется перезагрузить сервер.

Отключаем индексирование в Windows Server 2016

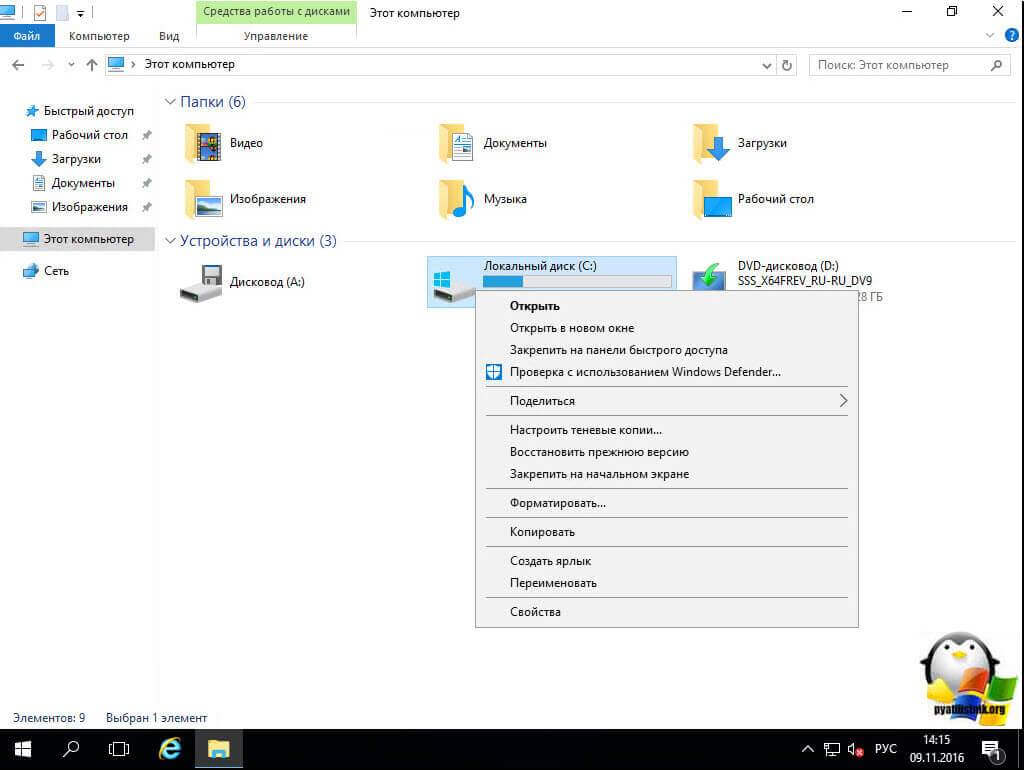

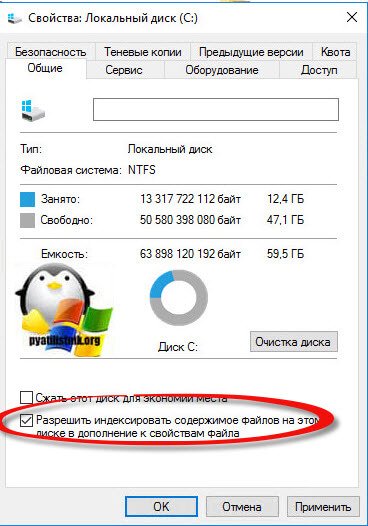

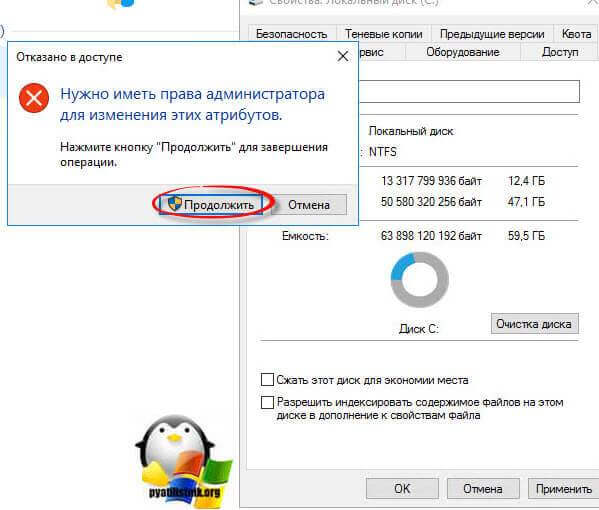

Если вы часто не пользуетесь на сервере поиском файлов, то данная служба вам не нужна, и ее отключение позволит увеличить, хоть на немного скорость жесткого диска. Открываем проводник и щелкаем правым кликом по нужному локальному диску, и выбираем свойства.

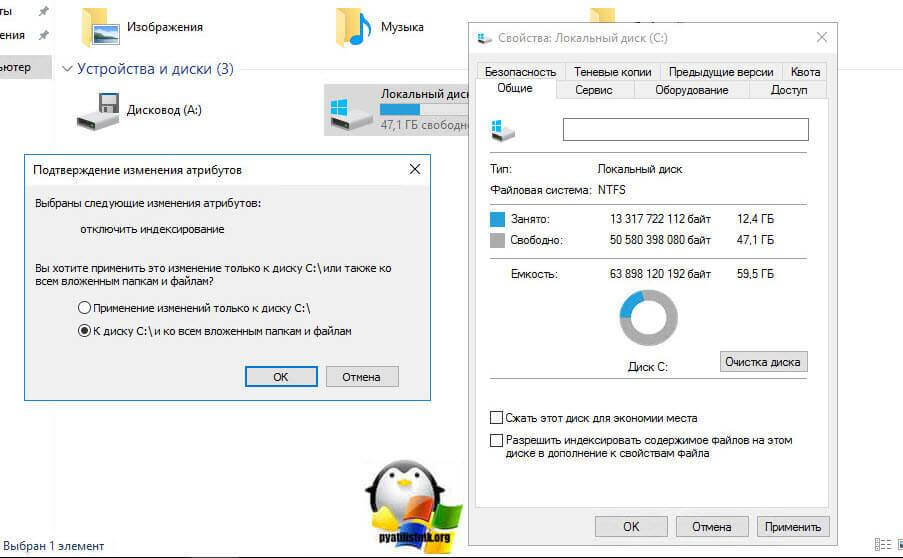

И снимаем галку Разрешить индексировать содержимое файлов на этом диске в дополнение к свойствам файла.

Применяем ко всему диску и ко всем вложенным папкам и файлам.

Если выскочит окно с предупреждением жмем Продолжить.

Далее пропустить все.

Обновить драйвера в Windows и на железо

Перед тем как передавать сервер, требуется установить самые последние стабильные драйвера в Windows и по возможности обновить прошивки у всего оборудования, что есть.

- Для обновления драйверов Windows я использую сборник SamDrivers, о его работе я уже писал, читайте по ссылке слева.

- Обновить прошивку на RAID контроллере. Тут все зависит от производителя. Вот вам пример обновления firmware LSI

- Обновить прошивки с помощью специальных ISO образов от вендоров, примером может служить процедура обновления прошивок IBM или обновление прошивок HP.

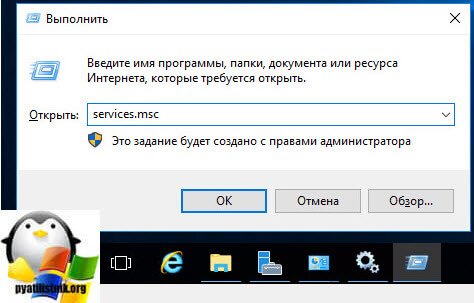

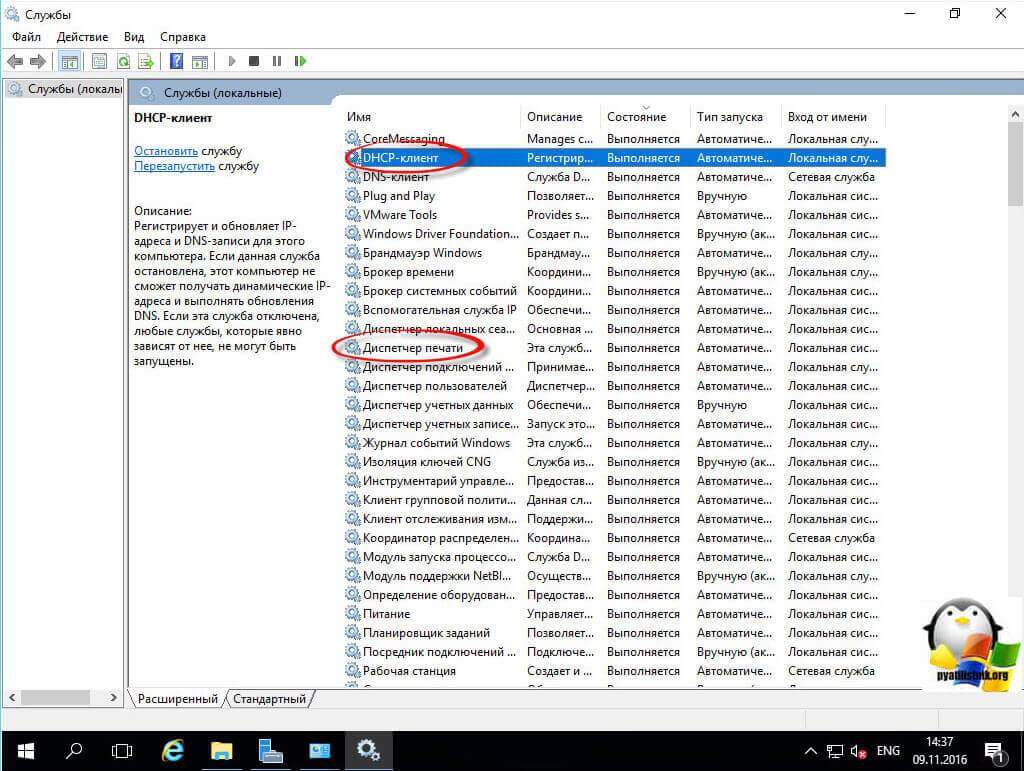

Отключение не нужных служб

Да и такие, тоже присутствуют, как вы знаете, чем меньше служб запущено, тем меньше потребляется ресурсов сервера и меньше фронт сетевых атак. Нажимаем WIN+R и вводим services.msc.

Так как у нас уже настроена сеть в виде статического Ip, то смысла в использовании службы DHCP у нас нет, далее отключаем Диспетчер печати, если не собираетесь использовать Windows Server как сервер печати или терминал сервер, выключите службу Темы.

Вот такая стандартная настройка выходит у меня при установке операционной системы Windows Server 2016, если еще, что то появится я обязательно допишу это тут.

Иногда требуется проверить установленные в системе обновления. Конечно, можно просмотреть журнал обновлений, однако выискивать нужное обновление в длинном списке достаточно сложно и долго. Поэтому гораздо проще воспользоваться командной строкой, которая предоставляет для этого несколько способов.

Быстрее и проще всего отыскать нужный апдейт с помощью утилиты командной строки wmic.exe. Так следующая команда выведет полный список установленных обновлений:

А так мы найдем найдем нужное:

wmic qfe list | find ″KB982018″

Get-WmiObject

PowerShell также позволяет просмотреть установленные обновления. Сделать это можно с помощью командлета Get-WmiObject, например:

Get-WmiObject -Class win32_quickfixengineering -Filter ″HotFixID=′KB982018′″ | fl HotFixID, InstalledOn, Description, Caption

Как видите, команда несколько сложнее и требуется дополнительно отформатировать вывод, однако результат такой же, как и у утилиты wmic. Что неудивительно, так как в обоих случаях данные получаются путем обращения к WMI классу win32_quickfixengineering. Обратите внимание, что он содержит данные только об обновлениях операционной системы и ее компонентов. Получить информацию об обновлениях для других продуктов MS (Office, Exchange и т.п) таким образом не получится.

Get-SilWindowsUpdate

В Windows Server 2012 R2 имеется модуль SoftwareInventoryLogging, предназначенный для инвентаризации установленного ПО. В состав этого модуля входит командлет Get-SilWindowsUpdate, с помощью которого также можно посмотреть установленные обновления. Например:

Get-SilWindowsUpdate -ID kb3149090

Этот командлет также использует WMI запрос к классу MsftSil_WindowsUpdate. Get-SilWindowsUpdate очень прост и удобен в использовании, но к сожалению доступен он далеко не везде. Модуль SoftwareInventoryLogging присутствует только в серверных ОС начиная с Windows Server 2012 R2 с установленным обновлением KB3000850.

Microsoft Update Client Install History

$session = New-Object -ComObject ″Microsoft.Update.Session″

$searcher = $session.CreateUpdateSearcher()

$hystorycount = $searcher.GetTotalHistoryCount()

$searcher.QueryHistory(0,$HistoryCount) | where | fl Date,Title,Description,SupportUrl

Способ (в отличие от предыдущих) достаточно громоздкий, однако позволяет найти информацию об всех обновлениях обновления (как самой ОС, так и доп. приложений). Таким образом можно найти обновления, которые были установлены с помощью системы автоматического обновления. Если обновления были загружены и установлены вручную (или с помощью каких либо пользовательских сценариев), то таким образом найти их не удастся.

Читайте также: