Windows powershell windows 10 как отключить

Windows 10 поставляется с предустановленным кроссплатформенным инструментом PowerShell. Это очень важный инструмент, который позволяет легко выполнять несколько задач, просто набирая несколько простых команд. Он позволяет запускать команды для внесения различных изменений в настройки, устранения нескольких проблем, управления функциями, автоматизации работы и т. Д.

В таком случае, если вам нужно отключить приложение PowerShell, эта статья поможет вам в этом. В этой статье объясняется, как отключить приложение PowerShell с помощью политики безопасности и редактора локальной групповой политики. Давайте посмотрим на них подробнее.

Отключить PowerShell в Windows 10

Прежде чем продолжить, рекомендуется создать точку восстановления системы. Теперь следуйте приведенным ниже советам, чтобы отключить Windows PowerShell в Windows 10:

1]Отключить PowerShell в Windows 10 с помощью политики безопасности

Локальная политика безопасности предлагает пользователям способ заблокировать доступ PowerShell в Windows 10. Для этого следуйте приведенным ниже инструкциям:

- Нажмите «Пуск», введите «Локальная политика безопасности» и выберите результат в списке меню.

- Перейдите на левую панель и разверните Политики ограниченного использования программ.

- Щелкните правой кнопкой мыши Дополнительные правила и выберите Новое правило хеширования вариант.

- Если вы не найдете способ расширить Политики ограниченного использования программ затем щелкните правой кнопкой мыши Политики ограниченного использования программ и выберите Новые политики ограниченного использования программ вариант.

В окне New Has Rule нажмите на Просматривать вариант. Теперь откройте проводник с помощью клавиш Windows + E, введите следующий путь в адресной строке и нажмите Enter:

Это позволит найти 32-разрядную версию PowerShell. Выберите powershell.exe из списка, а затем щелкните Открыть> Применить> ОК.

Отключить PowerShellISE

Если вы хотите отключить PowerShellISE на своем компьютере с Windows 10, выберите из списка powershell_ise.exe (вместо powershell.exe).

В окне локальной политики безопасности щелкните правой кнопкой мыши значок Дополнительные правила в разделе «Политики ограниченного использования программ» и нажмите кнопку Новое правило хеширования кнопку, а затем выберите Просматривать кнопка.

Снова откройте проводник и скопируйте и вставьте путь, указанный ниже, в адресную строку. Затем нажмите клавишу Enter, чтобы выбрать 64-разрядную версию PowerShell.

На следующей странице прокрутите вниз и выберите параметр powershell.exe, а затем щелкните значок Открыть кнопка.

Примечание: Вам нужно выбрать опцию powershell_ise.exe, если вы хотите отключить PowerShellISE.

Затем нажмите Подать заявление а затем выберите Ok кнопка.

После выполнения вышеуказанных шагов перезагрузите компьютер, чтобы сохранить изменения. Это отключит доступ к Powershell на вашем ПК.

2]Отключить PowerShell в Windows 10 с помощью групповой политики

Прежде всего, нажмите кнопку Windows + R сочетание клавиш, чтобы открыть диалоговое окно «Выполнить».

Тип gpedit.msc и нажмите Enter. В окне редактора локальной групповой политики перейдите по указанному ниже пути:

Конфигурация пользователя> Административные шаблоны> Система

Перейдите на правую панель и дважды щелкните значок Не запускать указанные приложения Windows политика.

На следующей странице нажмите на Включено кнопку, как показано на изображении выше. Затем перейдите в Опции разделов и нажмите на Показать кнопка.

Теперь вам нужно открыть новую ячейку в Ценить столбец, тип powershell.exe, и щелкните Ok кнопка. Это отключит доступ к PowerShell.

Вы также можете отключить интерфейс PowerShell ISE. Для этого откройте новую ячейку, введите powershell_ise.exeи нажмите кнопку ОК.

Однако, если вам нужно отключить PowerShell 7, введите pwsh.exe в новой ячейке, а затем щелкните значок Ok кнопка.

Наконец, нажмите Применить> ОК чтобы сохранить изменения.

После того, как вы завершите описанный выше процесс, вы больше не сможете получить доступ к Powershell.

Отключить PowerShell 7 в Windows 10

Если на вашем устройстве установлен PowerShell 7, вы можете отключить его, удалив с компьютера с Windows 10. Вот шаги, которые вам необходимо выполнить:

Следуйте инструкциям на экране, чтобы удалить это приложение. Он удалит приложение и связанные с ним данные. Таким образом вы можете отключить доступ пользователя к PowerShell версии 7.

Читать дальше: Как включить или выключить выполнение скрипта Windows PowerShell.

В Windows 10 14971 стандартная командная строка в меню Win + X была заменена ее усовершенствованным аналогом PowerShell . В последней на данный момент стабильной сборке системы — Windows 10 1803 используется уже пятая версия этого инструмента, но вместе с тем в ней по-прежнему присутствует и работает устаревшая версия PowerShell 2.0 . Консоль второй версии может использоваться некоторыми приложениями, но вместе с тем она представляет угрозу безопасности, делая возможным запуск в системе вредоносных скриптов.

В настоящее время разработчиками Microsoft ведется работа над оптимизацией использующих PowerShell 2.0 приложений, по завершении которой устаревшая версия оболочки будет отключена, но вы можете не дожидаться этого момента и отключить ее самостоятельно. На работу Windows 10 это не должно повлиять, в случае же крайней необходимости включить PowerShell 2.0 вы сможете в любое время. Для начала стоит проверить, включена ли устаревшая версия в вашей системе вообще.

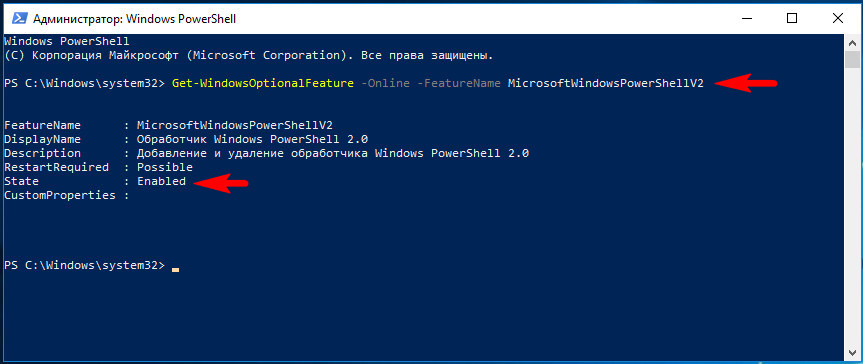

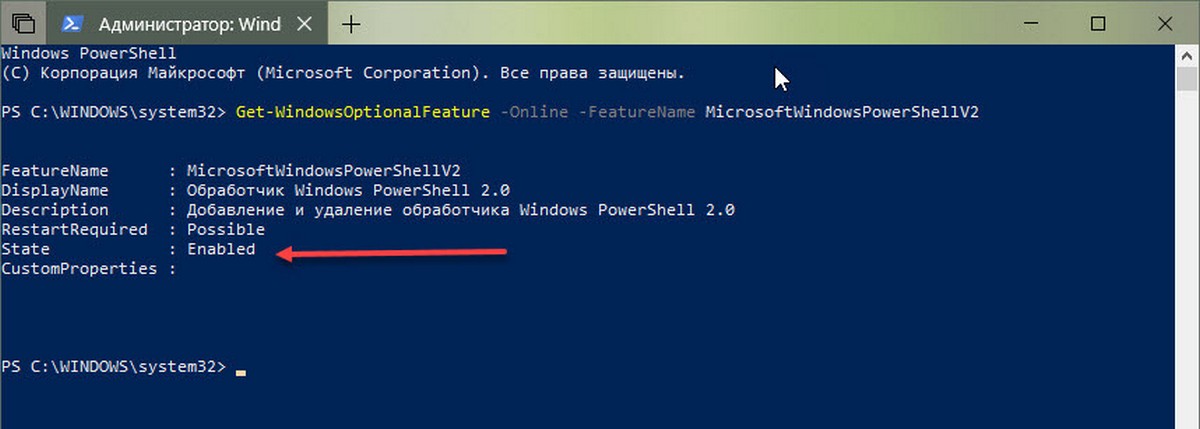

Для этого запустите PowerShell от имени администратора и выполните такую команду:

Обратите внимание на значение выведенного параметра State.

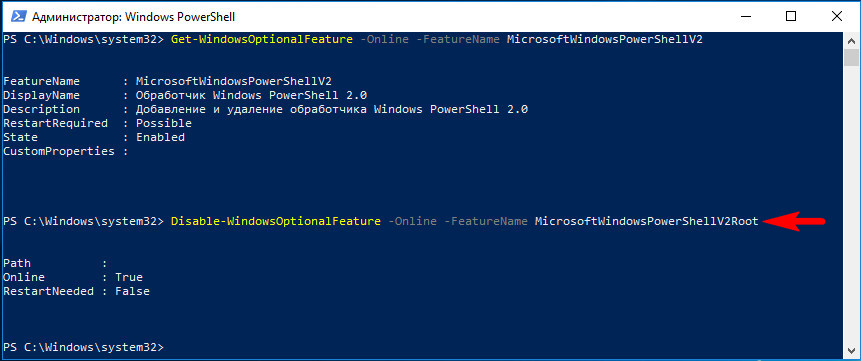

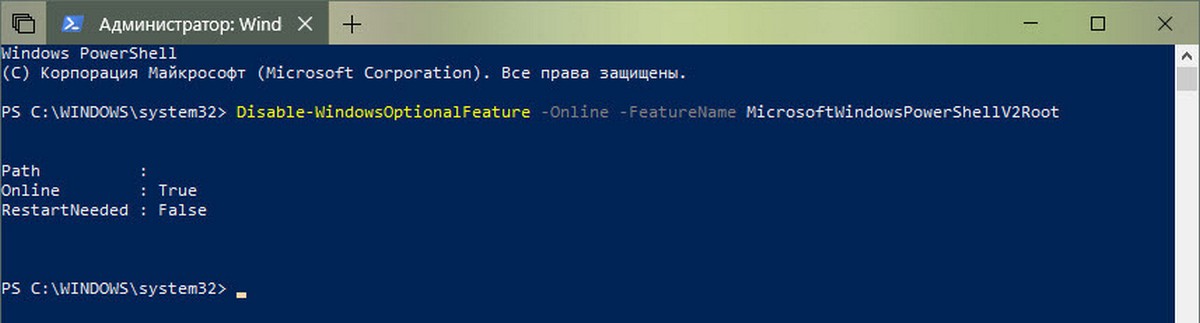

Если в системе активен PowerShell второй версии, оно будет Enabled (включено) , в противном случае значение будет Disabled (отключено) . Во втором случае ничего предпринимать не нужно, если же устаревшая версия консоли всё же окажется включенной, отключите ее, выполнив тут же следующую команду:

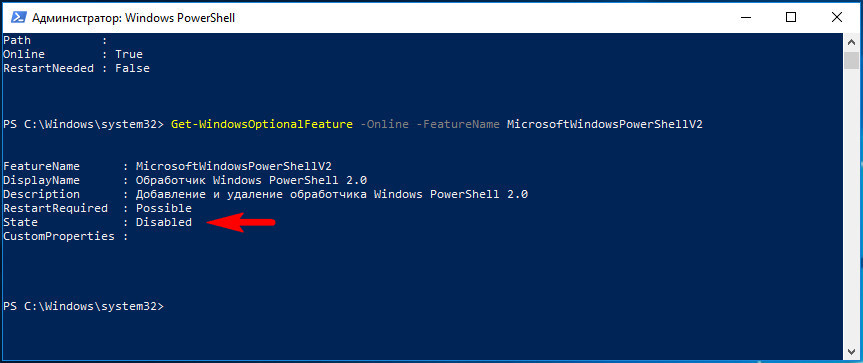

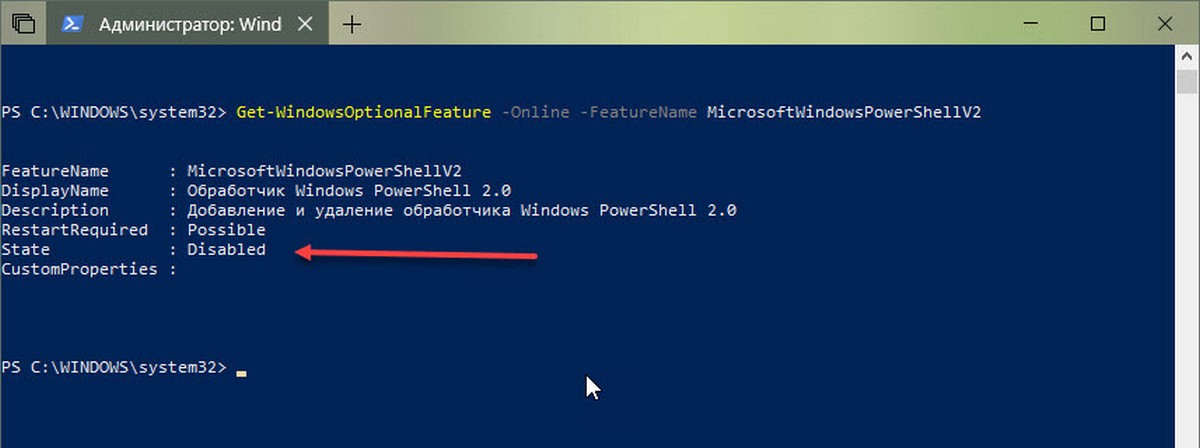

Чтобы окончательно убедиться, что PowerShell 2.0 действительно отключен, выполните первую команду и посмотрите значение параметра State.

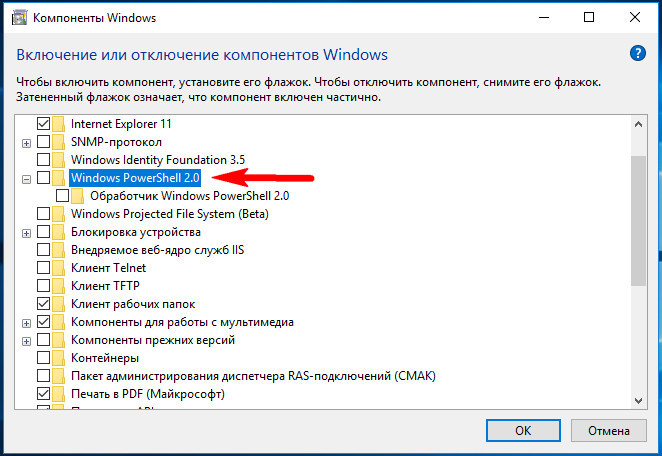

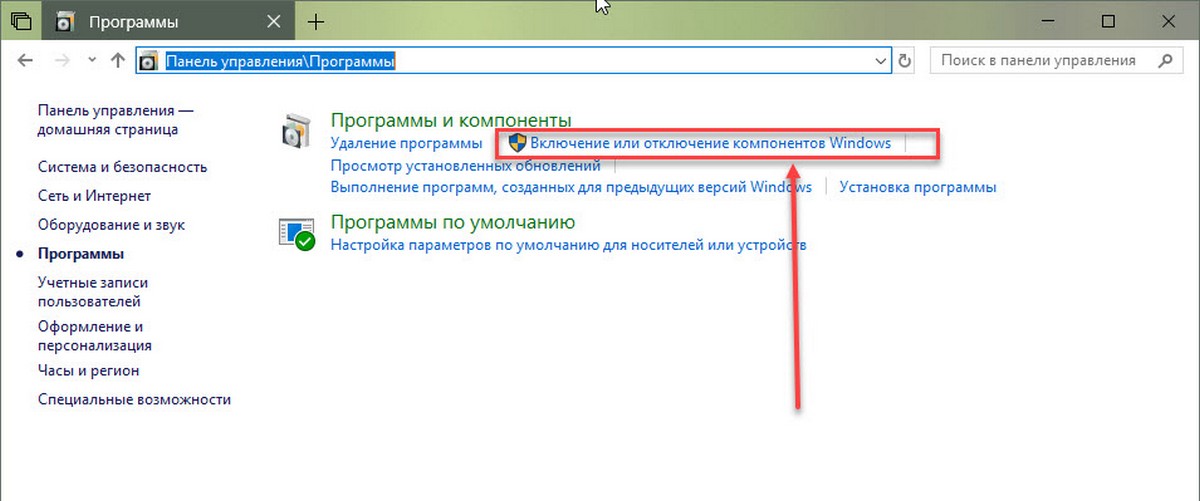

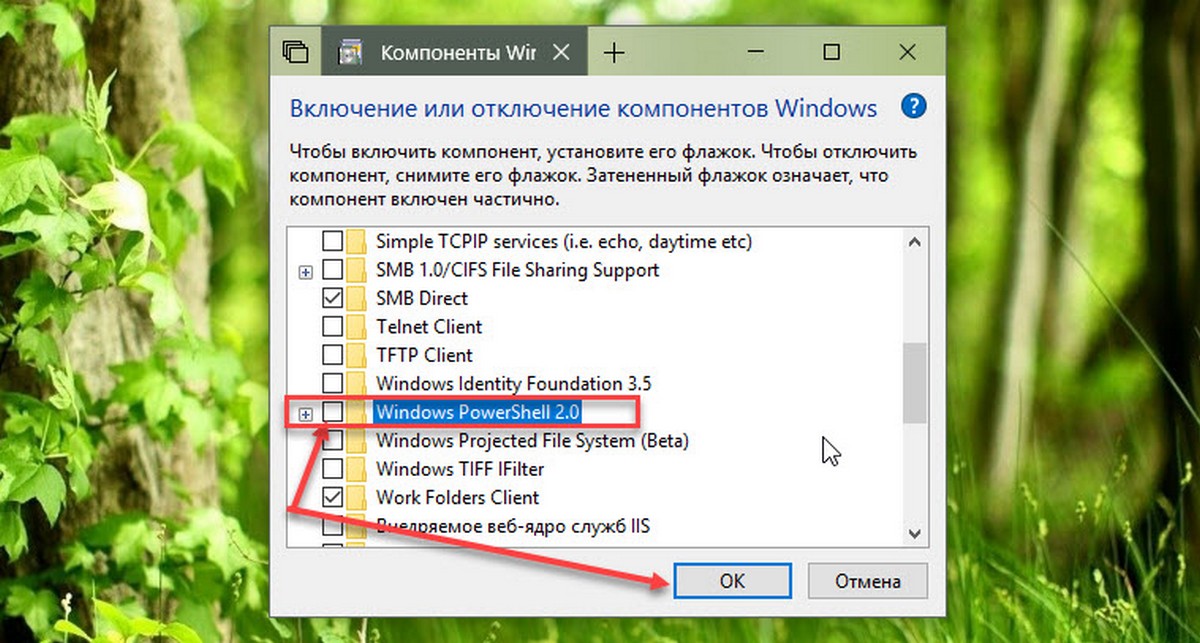

Деактивировать устаревшую версию консоли можно также с помощью апплета управления компонентами Windows. Запустите его командой optionalfeatures , найдите в списке компонентов пункт Windows PowerShell 2.0, снимите с него птичку и нажмите «OK».

Изменения вступят в силу сразу, перезагружать компьютер нет необходимости.

На данный момент текущая версия Windows PowerShell - 5. PowerShell по умолчанию предустановлен в Windows 10 и заменяет командную строку в меню пользователя Win X.

PowerShell 5 - стабильная версия, работающая в вашей системе, однако старая версия PowerShell 2.0 по-прежнему включена, и представляет угрозу безопасности вашей системе, которая может использоваться для запуска вредоносных скриптов. Даже если вы получаете последние обновления безопасности для Windows 10, это не значит, что PowerShell 2.0 удален для всех пользователей. Он может быть все еще включен в вашей системе.

Вот как вы можете проверить, какую версию вы используете и как отключить Windows PowerShell 2.0.

Проверить PowerShell 2.0

Откройте PowerShell от имени администратора и выполните следующую команду.

В результатах, после выполнения этой командой, посмотрите строку State «Состояние». Если она говорит, что это оболочка версии 2.0 «Enabled» (Включена), вам необходимо ее отключить. Если команда возвращает значение «Disabled» (Отключено), вам не нужно ничего делать.

Отключить Windows PowerShell 2.0

Откройте PowerShell с правами администратора и выполните следующую команду;

Это отключит оболочку Windows PowerShell 2.0. Вы можете проверить это, выполнив первую команду еще раз. Строка State должна иметь значение «Disabled» (Отключено).

Если вы нехотите выполнять команду в PowerShell, вы можете отключить эту функцию с помощью Панели управления. Откройте «Проводник» и введите в адресной строке следующее:

Нажмите «Включение или отключение компонентов Windows». Это откроет новое окно «Компоненты Windows». Может потребоваться некоторое время, чтобы загрузить список функций, которые вы можете включить / отключить. После загрузки списка прокрутите список до середины и найдите Windows PowerShell 2.0. Снимите флажок и нажмите «ОК».

Вам не нужно перезагружать систему, чтобы применить изменения.

В чем заключается риск.

В Windows PowerShell 5 есть функция защиты от вредоносных программ, которая сканирует и предотвращает запуск вредоносных сценариев, но механизм PowerShell 2.0 можно использовать для запуска атаки, которая может обойти проверку на наличие вредоносных программ. В конечном итоге это приведет к запуску вредоносного скрипта PowerShell в вашей системе.

Отключение старой оболочки не должно иметь негативных последствий. Microsoft знает, что некоторые приложения по-прежнему используют PowerShell 2.0, но они работают, над тем, чтобы перенести их в более новую версию. Хотя компонент устарел, он все равно останется частью Windows 10 в обозримом будущем, и пользователи смогут его включить, если они этого захотят.

Кажется не так давно это было, примерно в 2015 году, мы начали слышать о хакерах, не использовавших вредоносных программ внутри периметра атакуемой цели. А использовали они то, что было под рукой – это были различные инструменты, находившиеся на целевом сайте. Это оказалось идеальным способом, чтобы сделать свое «грязное дело» не поднимая лишнего «шума».

Этот подход в наше время набрал обороты и стал мейнстримом, в первую очередь из-за обилия готовых инструментариев хакеров, таких как PowerShell Empire.

Мы уже писали о том, как PowerShell, когда он дополняется PowerView, становится мощным поставщиком информации для хакеров (вся эта мудрость собрана в нашей подборке, которую вы должны прочитать как можно скорее).

Безусловно, любой инструмент может использоваться как для хорошего так и для плохого, так что я и не думаю тут намекать, что PowerShell был создан, чтобы облегчить жизнь хакерам.

Но так же, как вы бы не оставили сверхмощный болторез рядом с навесным замком, вы, вероятно, не захотите разрешить, или хотя бы сделать это максимально более трудным для хакеров получить в свои руки PowerShell.

Это в свою очередь поднимает большую тему в мире кибербезопасности: ограничение доступа к приложениям, также известную как белые и черные списки доступа. Общая идея в том, чтобы операционная система знала и строго контролировала какие приложения могут быть запущены пользователем, а какие – нет.

Например, будучи homo blogus, мне, как правило, нужны некоторые основные инструменты и приложения (а также теплое местечко, где могу спать ночью), и я прекрасно могу прожить без оболочки PowerShell, netcat, psexec, и всех других команд, о которых я рассказывал в предыдущих постах. То же самое относится к большинству работников в компаниях, и поэтому квалифицированный ИТ-специалист должен быть в состоянии составить список приложений, которые являются безопасными для использования.

В мире Windows, возможно использовать правила на выполнение приложений с помощью специальных ограничивающих политик использования программ, а в последнее время и AppLocker.

Однако, прежде чем мы перейдем к этим передовым идеям, давайте попробуем два очень простых решения, а затем посмотрим, что с ними не так.

ACL и другие упрощения

Мы часто думаем о списках доступа ACL Windows, что они используются для управления доступом к читабельному содержимому. Но они также могут быть применены и к исполняемым файлам — то есть.ехе, .vbs, .ps1 и остальным.

Я вернулся в облако Amazon Web Services, где у меня находится домен Windows для мифической и некогда легендарной компании Acme и там проделал работу с ACL, дабы продемонстрировать некоторые ограничения доступа.

PowerShell .exe, любой системный администратор сможет без труда сказать вам, находится в C:\Windows\System32\WindowsPowerShell\v1.0. Я перешел в эту папку, вызвал ее свойства и моментально ограничил права выполнения PowerShell на 2 основные группы: «Администраторов домена» и «Acme-SnowFlakes”, группы опытных пользователей Acme.

Я перезашел на сервер, как Боб, мой амплуа в компании Acme, и попытался вызвать PowerShell. Результаты ниже.

На практике, вы могли бы, наверняка, придумать скрипт — почему бы не использовать PowerShell чтобы автоматизировать этот процесс настройки ACL для всех ноутбуков и серверов в небольших и средних по размеру компаниях.

Это не плохое решение.

Если вам не нравится идея изменения ACL на исполняемых файлах, PowerShell предлагает свои собственные средства ограничения. Как пользователь с админ-правами, можно использовать, все что угодно, но проще всего встроенный командлет Set-ExecutionPolicy.

Это уже не настолько «топорное» решение, как установка ACL. Например, вы сможете ограничить PowerShell для работы только в интерактивном режиме – с помощью параметра Restricted — так что он не будет выполнять PS-скрипты, которые могут содержать вредоносные программы хакеров.

Однако, это также заблокирует и скрипты PowerShell, запускаемые вашими ИТ-специалистами. Чтобы разрешить одобренные скрипты, но отключить скрипты злобных хакеров, используйте параметр RemoteSigned. Теперь PowerShell будет запускать только подписанные скрипты. Администраторам, конечно, придется создать их собственные сценарии и затем подписать их с использованием проверенных учетных данных.

Я не буду вдаваться в подробности, как это сделать, в основном потому, что это так легко обойти. Кое-кто тут в блоге описал аж 15 способов обхода ограничений безопасности в PowerShell.

Самый простой – это с помощью параметра Bypass в самом PowerShell. Да! (см.ниже).

Похоже на дыру в безопасности, а?

Так что в PowerShell есть несколько основных уязвимостей. Это кстати и понятно, так как это, в конце концов, всего лишь программная оболочка.

Но даже подход ограничений на уровне ACL имеет свои фундаментальные проблемы.

Если хакеры ослабят свою философию, то они смогут запросто скачать, скажем, с помощью трояна удаленного доступа (RAT) — их собственную копию PowerShell.ехе. А затем запустить его напрямую, с легкостью избежав ограничений с разрешениями с локальным PowerShell.

Политики Ограничения Использования Программ

Эти основные дыры в безопасности (как и многие другие) всегда сопровождают потребительский класс операционных систем. Это навело исследователей ОС на мысль придумать безопасную операционную систему, которая бы имела достаточно силы, чтобы контролировать то, что может быть запущено.

В мире Windows, эти силы известны как политики ограничения использования программ (SRP) — для ознакомления, посмотрите это — они настраиваются через редактор Групповых политик.

С их помощью вы сможете контролировать, какие приложения могут быть запущены на основании расширения файла, имен путей, и было ли приложение подписано цифровой подписью.

Самый эффективный, хоть и самый болезненный подход, это запретить все, а потом добавлять туда приложения, которые вам действительно нужны. Это известно как внесение в „белый список“.

Мы разберем это более подробно в следующей части.

В любом случае, вам потребуется запустить редактор политик, gpEdit и перейдите к политике Local Computer Policy>Windows Settings>Security Settings>Software Restriction Polices>Security Levels. Если Вы нажмете на “Запретить (Disallowed)”, то вы можете сделать это политикой безопасности по-умолчанию — не запускать любые исполняемые файлы!

Белый список: запретить по-умолчанию, а затем добавить разрешенные приложения в “Дополнительные правила (Additional Rules)”.

Это больше похоже на тактику выжженной земли. На практике, потребуется ввести “дополнительные правила”, чтобы добавить обратно разрешенные приложения (с указанием их наименования и пути). Если вы выходите из оболочки PowerShell, то вы фактически отключаете этот инструмент на месте.

К сожалению, вы не можете подстроить правила политик ограничения использования программ на основании отдельных групп или пользователей. Блин!

И теперь это логично приводит нас к последнему достижению безопасности Microsoft, известному как AppLocker, который имеет свои уникальные особенности, чтобы разрешить открыть приложение. Поговорим об этом в следующий раз.

Читайте также: