Windows hello for business provisioning will not be launched ошибка

Содержимое этой статьи поможет устранить проблемы и устранить известные проблемы развертывания для Windows Hello для бизнеса. В каждой из приведенной ниже проблемы описывается применимый тип развертывания Windows версии.

Сброс ПИН-кода на устройствах для присоединяться к Azure AD сбой с ошибкой "Мы не можем открыть эту страницу прямо сейчас"

- К развертыванию azure AD присоединились

- Windows10 версии1803 или более поздней

- Windows 11

Определение проблемы с разрешенными доменами Azure AD, присоединившись к PIN-коду

Пользователь может запустить поток сброса ПИН-кода сверху с помощью ссылки "Я забыл ПИН-код" в поставщике учетных данных ПИН-кода. Выбор этой ссылки запустит полный пользовательский интерфейс экрана для работы с ПИН-кодом на устройствах Azure AD Join. Обычно в этом пользовательском интерфейсе будет отображаться страница сервера проверки подлинности Azure, на которой пользователь будет проверить подлинность с помощью учетных данных Azure AD и завершить многофакторную проверку подлинности.

В федерационных средах проверка подлинности может быть настроена для маршрутизации в AD FS или стороннее поставщика удостоверений. Если поток сброса ПИН-кода запущен и будет предпринята попытка перейти на страницу поставщика удостоверений на федератированной странице поставщика удостоверений, она сбой и отобразит ошибку "Мы не можем открыть эту страницу прямо сейчас", если домен для страницы сервера не включен в список допустимых.

Если вы клиент облачного правительства Azure в США, сброс ПИН-кода также будет пытаться перейти к домену, который не включен в список допуска по умолчанию. Это приводит к "Мы не можем открыть эту страницу прямо сейчас".

Решение проблемы разрешенных доменов Azure AD со сброшенным ПИН-кодом

Чтобы устранить эту ошибку, список разрешенных доменов для сброса ПИН-кода можно настроить с помощью политики ConfigureWebSignInAllowedUrls. Сведения о настройке этой политики см. в странице СБРОС ПИН-кода . Настройка разрешенных URL-адресов веб-регистрациидля сторонних поставщиков удостоверений на устройствах, присоединив Azure AD.

Гибридный логотип trust Key Broken Due to User Public Key Deletion

- Гибридные развертывания доверия ключей

- Windows Server 2016 14393.3930 до 14393.4048

- Windows Server 2019, сборка 17763.1457 до 17763.1613

В гибридных развертываниях доверия ключей с контроллерами доменов, работающими с определенными сборками Windows Server 2016 и Windows Server 2019, ключ Windows Hello для бизнеса удаляется после их регистрации. Последующие входы не будут синхронизированы до синхронизации ключа пользователя во время следующего цикла синхронизации Подключение Azure AD.

Определение проблемы удаления общедоступных ключей пользователя

После того как пользователь Windows Hello учетные данные для бизнеса в гибридной среде доверия ключей, ключ должен синхронизироваться с Azure AD на AD во время цикла синхронизации Подключение Azure AD. Общедоступный ключ пользователя будет записан на атрибут msDS-KeyCredentialLink объекта пользователя.

В средах, на которые повлияла эта проблема, после первой регистрации Windows Hello для бизнеса после завершения предварительной регистрации следующая попытка регистрации завершится неудачей. В средах, где контроллеры домена запускают сочетание сборки, только некоторые из них могут влиять на эту проблему, и последующие попытки логотипа могут быть отправлены различными контроллерами домена. Это может привести к сбоям при входе.

После начальной попытки логотипа Windows Hello для бизнеса общедоступный ключ пользователя удаляется из атрибута msDS-KeyCredentialLink. Это можно проверить, запросив атрибут msDS-KeyCredentialLink пользователя до и после регистрации. MsDS-KeyCredentialLink можно задать запрос в AD с помощью Get-ADUser и указать msds-keycredentiallink для параметра -Properties.

Решение проблемы удаления общедоступных ключей пользователя

Чтобы устранить это поведение, Windows Server 2016 и контроллеры домена 2019 до последних исправлений. Для Windows Server 2016 это поведение фиксируется в сборке 14393.4104(KB4593226)и более поздней. Для Windows Server 2019 это поведение фиксируется в сборке 17763.1637(KB4592440).

Azure AD присоединилась к устройству, доступ к локальному ресурсу с помощью key Trust и сторонних сертификатов (CA)

- Azure AD присоединилась к ключевым развертываниям доверия

- Сторонний орган сертификации (CA), выдав сертификаты контроллера домена

Windows Hello для бизнеса для многих операций используется проверка подлинности на основе смарт-карт. Смарт-карта имеет специальные рекомендации при использовании сторонней ЦС для выдачи сертификатов, некоторые из которых применяются к контроллерам домена. Не все Windows Hello бизнес-типы развертывания требуют этих конфигураций. Для доступа к локальному ресурсу с устройства Azure AD Joined требуется специальная конфигурация при использовании сторонних ЦС для выдачи сертификатов контроллера домена.

Дополнительные сведения можно получить в руководстве по включаю логотип смарт-карт с сторонними органами сертификации.

Определение проблем локального доступа к ресурсам с помощью сторонних ЦС

Эту проблему можно определить с помощью сетевых трассировок или ведения журнала Kerberos от клиента. В сетевом следе клиент не сможет TGS_REQ запроса при попытке пользователя получить доступ к ресурсу. Это можно наблюдать в журнале событий операции Kerberos в журнале Application and Services/Microsoft/Windows/Security-Kerberos/Operational. Эти журналы отключены по умолчанию. Событие сбоя в этом случае будет включать следующие сведения:

Решение проблемы локального доступа к ресурсам с помощью сторонних ЦС

Чтобы устранить эту проблему, необходимо обновить сертификаты контроллера домена, чтобы объект сертификата был содержит путь каталога объекта сервера (отличительное имя). Пример: CN=DC1 OU=Domain Controller, DC=ad, DC=contoso, DC=com

Проверка подлинности key Trust Broken for Windows Server 2019

- Windows Server 2019

- Гибридные развертывания доверия ключей

- Развертывание ключевых элементов доверия на локальной основе

Контроллеры доменов, работающие в ранних версиях Windows Server 2019, имеют проблему, которая не позволяет правильно работать при проверке подлинности ключей доверия. Отчет о отслеживании сетей KDC_ERR_CLIENT_NAME_MISMATCH.

Определение проблемы проверки подлинности ключей Server 2019

Эта ошибка обычно представлена на гибридных устройствах Azure AD, присоединив их к ключевым развертываниям доверия Windows Hello для бизнеса, но до синхронизации ключа пользователя из Azure AD в AD. Если ключ пользователя синхронизирован с Azure AD, а атрибут msDS-keycredentiallink на объекте пользователя в AD заполнен для NGC, то не исключено, что этот случай ошибки имеет место.

Другой индикатор этого случая сбоя можно определить с помощью сетевых трассировок. Если трассировка сети захвачена для события регистрации ключа доверия, следы будут показывать ошибку kerberos с ошибкой KDC_ERR_CLIENT_NAME_MISMATCH.

Решение проблемы проверки подлинности ключей server 2019

Эта проблема была исправлена в Windows Server 2019, сборке 17763.316(KB44870444). Обновление всех контроллеров Windows Server 2019 до Windows Server 2019, сборка 17763.316 или более новая для решения этого поведения.

Подготовка сертификата доверия с помощью AD FS, сломанной на Windows Server 2019

- Windows Server 2019

- Гибридные развертывания доверия сертификата

- Локальное развертывание доверяемого сертификата

AD FS, запущенная на Windows Server 2019, не может завершить проверку подлинности устройств должным образом из-за недействительной проверки входящих областей запроса. Проверка подлинности устройств в AD FS является требованием для Windows Hello для бизнеса для регистрации сертификата с помощью AD FS. Клиент будет блокировать Windows Hello для бизнеса, пока эта проверка подлинности не будет успешной.

Определение доверия сертификата с проблемой регистрации AD FS 2019

При успешном наборе необходимых проверок, которые клиент Windows Hello для бизнеса, будет запущена подготовка. Результаты проверки provisioningAdmin доступны в журналах событий в microsoft-Windows-User Device Registration. Если подготовка заблокирована из-за того, что проверка подлинности устройств не была успешной, в журналах будет иметься ИД события 362, в который будет заявляться, что пользователь успешно прошел проверку подлинности для корпоративной stS: Нет.

Если устройство недавно присоединилось к домену, может возникнуть задержка до проверки подлинности устройства. Если неудалось состояние этой проверки предварительных условий, это может указывать на проблему с конфигурацией AD FS.

Разрешение доверия сертификата с проблемой регистрации AD FS 2019

Эта проблема устранена в Windows Server, версии 1903 и более поздней версии. Для Windows Server 2019 эту проблему можно устранять, добавив область ugs вручную.

Запуск консоли управления AD FS. Просмотрите описание области > services.

Правой кнопкой мыши Описание области и выберите Добавить Описание области.

Под названием типа ugs и нажмите кнопку Применить > ОК.

Запустите PowerShell в качестве администратора.

Получите objectIdentifier разрешения приложения с параметром ClientRoleIdentifier, равным "38aa3b87-a06d-4817-b275-7a316988d93b":

Выполните команду Set-AdfsApplicationPermission -TargetIdentifier <ObjectIdentifier from step 5> -AddScope 'ugs' .

Перезапустите службу AD FS.

Клиент: перезапустите клиент. Пользователь должен быть предложено Windows Hello для бизнеса.

Делимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

Windows Hello — что это и зачем?

В Windows 10 служба Windows Hello для бизнеса заменяет пароли на строгую двухфакторную проверку подлинности на компьютерах и мобильных устройствах. Она заключается в создании нового типа учетных данных пользователя в привязке к устройству, использовании биометрических данных или PIN-кода.

В первых версиях Windows 10 были службы Microsoft Passport и Windows Hello, которые обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Если вы уже выполнили развертывание этих технологий, то вы не заметите никаких изменений в функционировании служб. Для тех, кому еще предстоит оценить работу Windows Hello, выполнить развертывание будет гораздо проще благодаря упрощенным политикам, документации и семантике.

Служба Hello призвана решать типичные проблемы пользователей, возникающие при работе с паролями:

- Пароли могут быть трудны для запоминания, и пользователи часто повторно используют пароли на нескольких сайтах.

- Взломы сервера могут раскрывать симметричные сетевые учетные данные.

- Пароли могут подлежать атакам с повторением пакетов.

- Пользователи могут непреднамеренно предоставить свой пароль вследствие фишинга.

После начальной двухэтапной проверки при регистрации на вашем устройстве настраивается служба Hello, и вы сами устанавливаете жест, который может быть как биометрическим, например отпечатком пальца, так и PIN-кодом. Далее необходимо сделать жест для проверки своего удостоверения. После этого Windows использует Hello для проверки подлинности и предоставления им доступа к защищенным ресурсам и службам.

От имени администратора компании или общеобразовательной организации можно создать политики управления Hello для использования на устройствах под управлением Windows 10, которые подключаются к вашей организации.

Разница между Windows Hello и Windows Hello для бизнеса

Windows Hello предназначена для удобного и безопасного входа пользователя. Такое использование Hello обеспечивает отдельный уровень защиты, так как является уникальным для устройства, на котором настраивается, однако проверка подлинности на основе сертификатов при этом отсутствует.

Служба Windows Hello для бизнеса, которая настраивается групповой политикой или политикой MDM, использует проверку подлинности на основе ключа или сертификата.

В настоящее время в учетных записях Active Directory с использованием Windows Hello не поддерживается проверка подлинности на основе ключа или сертификата. Эта функция должна появиться в будущем выпуске.

Почему PIN-код, а не пароль?

Пароли представляют собой общие секреты, они вводятся на устройстве и передаются по сети на сервер. Перехваченные имя и пароль учетной записи могут быть использованы кем угодно. Например, учетные данные могут быть раскрыты при взломе сервера.

В Windows 10, в процессе подготовки, служба Hello создает пару криптографических ключей, привязанных к доверенному платформенному модулю (TPM), если устройство оснащено таким модулем, или в программной реализации. Доступ к этим ключам и получение подписи для проверки того, что пользователь владеет закрытым ключом, предоставляется только при вводе PIN-кода или биометрического жеста. Двухэтапная проверка, которая происходит при регистрации в службе Hello, формирует доверительные взаимоотношения между поставщиком удостоверений и пользователем, когда открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей Hello и жеста, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам. Кроме того, в процессе регистрации генерируется претензия по удостоверению для каждого поставщика удостоверений, чтобы криптографически подтвердить, что ключи Hello привязаны к TPM. Если претензия по удостоверению во время регистрации не выставляется поставщику удостоверений, поставщик удостоверений должен предполагать, что ключ Hello создан программно.

Представьте, что кто-то подсматривает через ваше плечо при получении денежных средств из банкомата и видит вводимый вами PIN-код. Наличие этого PIN-кода не поможет им получить доступ к учетной записи, так как у них нет банковской карты. Аналогичным образом перехват PIN-кода для устройства не позволяет злоумышленнику получить доступ к учетной записи, так как PIN-код является локальным для конкретного устройства и не обеспечивает никакого типа проверки подлинности с любого другого устройства.

Hello как раз позволяет защищать удостоверения и учетные данные пользователей. Так как пароли не используются, фишинг и атаки методом подбора становятся бесполезными. Эта технология позволяет также предотвратить взломы серверов, так как учетные данные Hello являются асимметричной парой ключей, что предотвращает атаки с повторяющимися пакетами, так как эти ключи защищены доверенными платформенными модулями (TPM).

Также можно использовать устройства с Windows 10 Mobile в качестве удаленных учетных данных при входе на ПК под управлением Windows 10. В процессе входа в систему ПК под управлением Windows 10 он может подключаться и получать доступ к Hello на вашем устройстве под управлением Windows 10 Mobile по Bluetooth. Поскольку мы всегда носим с собой телефон, Hello позволяет гораздо проще реализовать двухфакторную проверку подлинности.

Функция входа через телефон в данный момент доступна только отдельным участникам программы принятия технологий (TAP).

Так как же PIN-код помогает защитить устройство лучше, чем пароль?

Преимущества PIN-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.

1. PIN-код привязан к устройству. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи PIN-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.

2. PIN-код хранится на устройстве локально. Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. PIN-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании PIN-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе PIN-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.

3. PIN-код поддерживается оборудованием. PIN-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках.

Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку технология Hello подразумевает использование пар асимметричных ключей, учетные данные пользователей не будут похищены в случае нарушения безопасности поставщика удостоверений или веб-сайтов, к которым пользователь осуществляет доступ.

TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора PIN-кода. После определенного количества попыток ввода неправильного PIN-кода устройство блокируется.

4. PIN-код может быть сложным. К PIN-коду Windows Hello для бизнеса применяется тот же набор политик управления ИТ, что и к паролю, в том числе сложность, длина, срок действия и история изменений. Несмотря на уверенность большинства пользователей в том, что PIN-код представляет собой простой код из 4 цифр, администраторы могут устанавливать для управляемых устройств политики, предполагающие уровень сложности PIN-кода, сопоставимый с паролем. Вы можете сделать обязательными или запретить специальные знаки, буквы в верхнем и нижнем регистрах, а также и цифры.

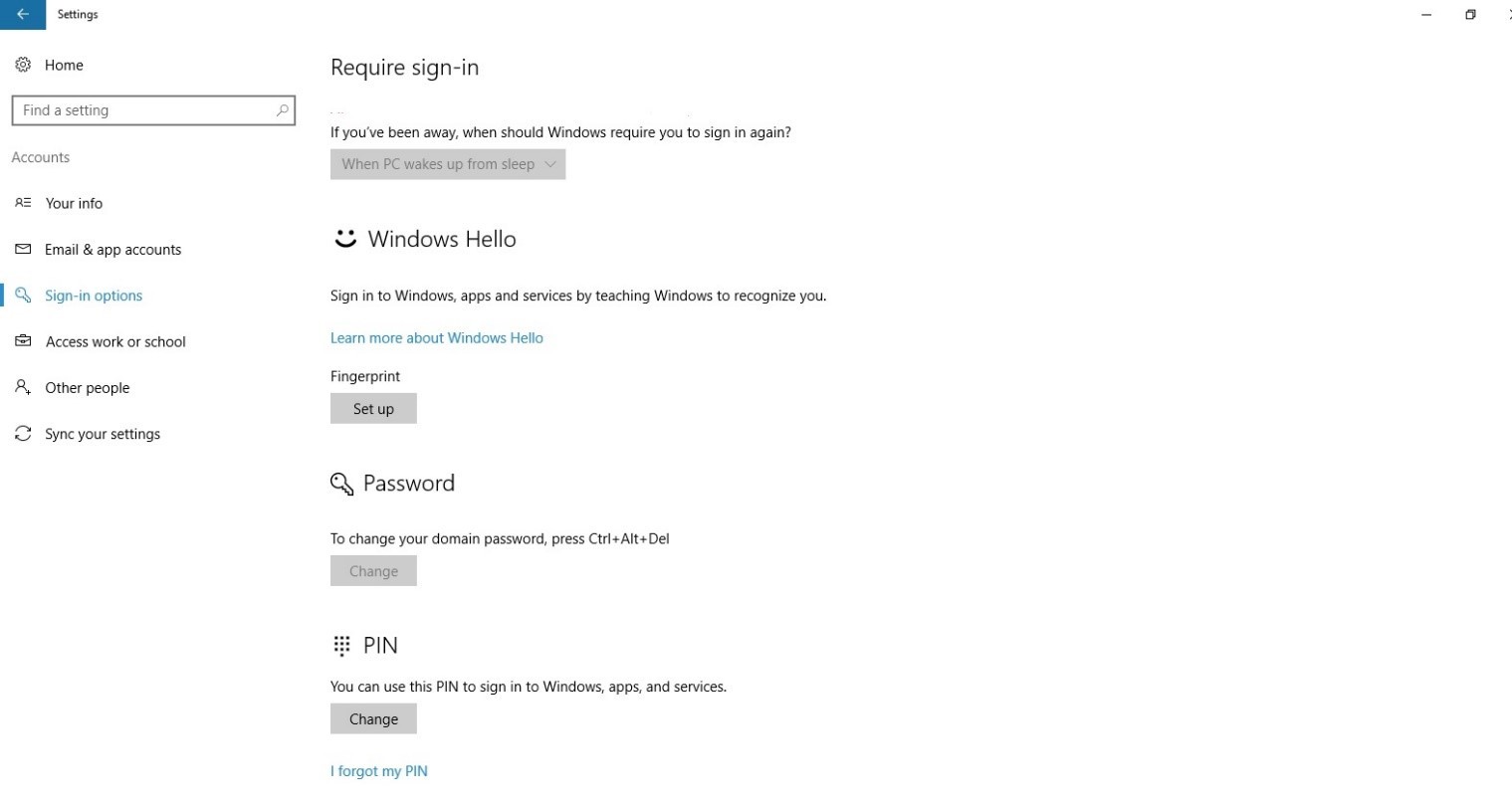

Раздел меню настроек в котором задаются параметры PIN-кода и биометрия:

Что произойдет в случае кражи ноутбука или телефона?

Для нарушения безопасности учетных данных Windows Hello, защищаемых TPM, злоумышленнику нужно осуществить доступ к физическому устройству, найти способ похитить биометрические данные пользователя или подобрать PIN-код. Все это нужно сделать раньше, чем функциональный механизм защиты от взлома TPM заблокирует устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

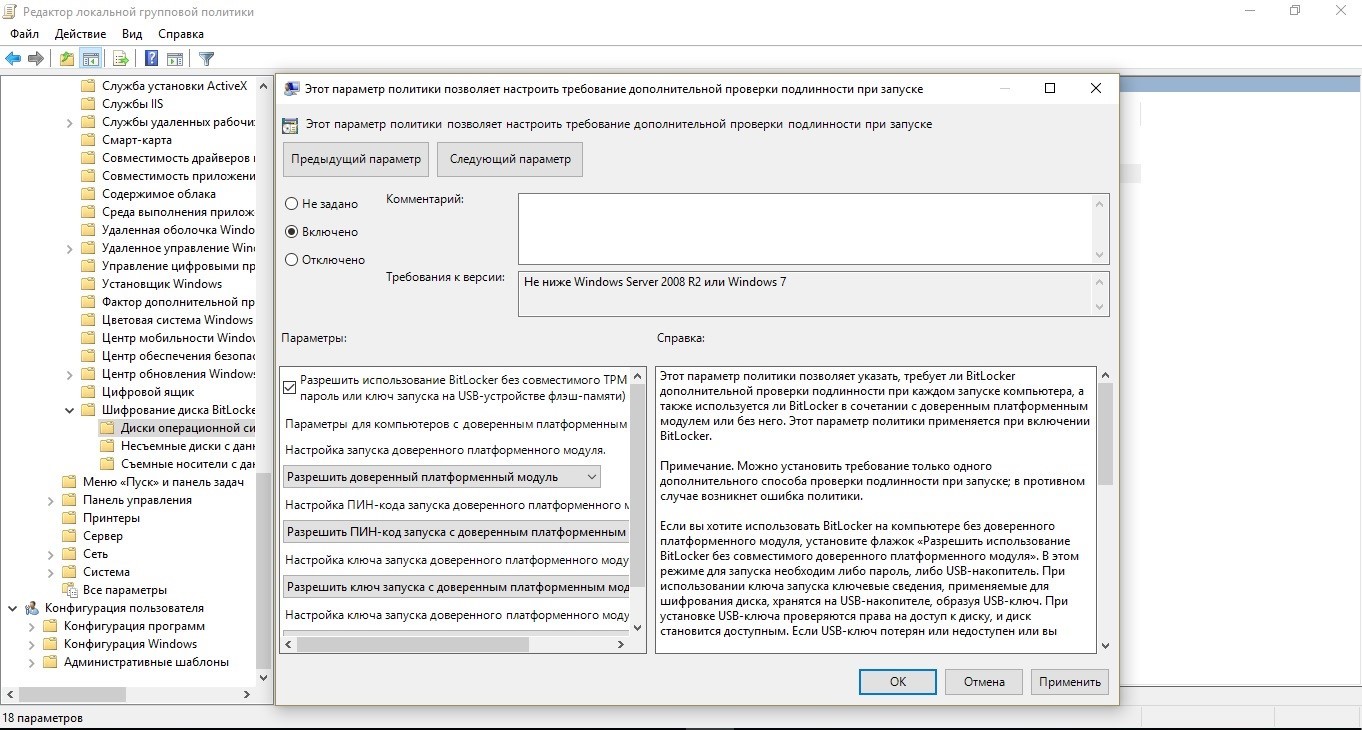

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы → Требовать дополнительной проверки подлинности при запуске

В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

Перейдите в меню Панель управления → Система и безопасность → Шифрование диска BitLocker и выберите диск с операционной системой, который требуется защитить.

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику: Конфигурация компьютера → Параметры Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учетных записей → Пороговое значение блокировки.

Установите допустимое количество неудачных попыток входа в систему и нажмите ОК.

Как работает Windows Hello для бизнеса: основные положения

1. Учетные данные службы Hello основаны на сертификате или асимметричной паре ключей и привязаны к устройству, как и маркер, получаемый с помощью учетных данных.

2. Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Hello с учетной записью пользователя на этапе регистрации.

3. Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики.

4. Проверка подлинности — это двухфакторная проверка с использованием сочетания ключа или сертификата, привязанного к устройству, и информации, известной пользователю PIN-код), или идентификационных данных пользователя (Windows Hello). Жест Hello не перемещается между устройствами и не предоставляется серверу. Он хранится локально на устройстве.

5. Закрытый ключ никогда не покидает устройство. Проверяющий подлинность сервер имеет открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации.

6. Ввод PIN-кода и биометрических жестов приводит к проверке удостоверения пользователя в Windows 10 и проверке подлинности с использованием ключей или сертификатов Hello.

7. Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) использует один контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя.

8. Закрытые ключи сертификатов могут быть защищены контейнером Hello и жестом Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратный или программный) или сертификаты с ключами в аппаратном или программном обеспечении. Предприятия с инфраструктурой открытых ключей (PKI) для выпуска и управления сертификатами могут продолжать использовать PKI вместе со службой Hello. Предприятия, у которых нет PKI или которые хотят сократить объем работ, связанных с управлением сертификатами, могут использовать для службы Hello учетные данные на основе ключа.

Аппаратные ключи, которые создаются модулем TPM, обеспечивают наиболее высокий уровень гарантии. При изготовлении в модуль TPM помещается сертификат ключа подтверждения (EK). Этот сертификат EK создает корневое доверие для всех других ключей, которые генерируются в этом модуле TPM. Сертификация EK используется для генерации сертификата ключа удостоверения подлинности (AIK), выданного службой сертификации Microsoft. Этот сертификат AIK можно использовать как претензию по удостоверению, чтобы доказать поставщикам удостоверений, что ключи Hello генерировались одним и тем же TPM. Центр сертификации Майкрософт (CA) генерирует сертификат AIK для каждого устройства, пользователя и IDP, чтобы гарантировать защиту конфиденциальности.

Если поставщики удостоверений, например Active Directory или Azure AD, регистрируют сертификат в службе Hello, Windows 10 будет поддерживать тот же набор сценариев, что и смарт-карта. Если тип учетных данных представляет собой ключ, будет поддерживаться только доверие и операции на основе ключа.

Мы постарались написать для вас подробный и понятный туториал по работе со службой Windows Hello. Если у вас остались вопросы, задавайте в комментариях.

1 Голосов

Как включить Песочницу Windows и зачем это нужно

В Windows 10 1903 появилась удобная Песочница. Что это такое? По своей сути это — виртуальная машина, которая работает на той же версии Windows, что и установлена на вашем ПК. Она не требует никаких сторонних утилит для работы и включается за пару минут.Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Что за папка WinSxS в Windows 10/7 и как ее очистить

Папка WinSxS (Windows Side By Side) - это хранилище компонентов и встречается в системах Windows 10, Windows 7, Windows 8 и может достигать размеров до 20 Гб. Она расположена по пути C:\Windows\Winsxs и имеет уровень "системный".Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Почему этим никто не пользуется? Самые полезные функции Windows 10

Нет, ну серьёзно, как об этом можно не знать? Это же так удобно. Нажмите сочетание клавиш Win + W и выберите соответствующий пункт - Набросок на экране. .

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Как скачать ISO-образ Windows 10 November 2019 Update с сайта Microsoft

Хоть и состоялся релиз Windows 10 November 2019 Update, даже вышли официальные программы по обновлению до версии 1909, но хотелось бы скачать официальный ISO-образ с сайта Microsoft и такой способ имеется. Стоит сразу отметить, что для обладателей современной версии Windows 10 скачать November 2019 Update нельзя, но это не значит, что невозможно.

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Как скачать ISO-образ Windows 10 November 2019 Update с сайта Microsoft

Хоть и состоялся релиз Windows 10 November 2019 Update, даже вышли официальные программы по обновлению до версии 1909, но хотелось бы скачать официальный ISO-образ с сайта Microsoft и такой способ имеется. Стоит сразу отметить, что для обладателей современной версии Windows 10 скачать November 2019 Update нельзя, но это не значит, что невозможно.

===

Подробно на

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Зачем этот геморрой, если все образы для скачивания есть тут:

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Зачем этот геморрой, если все образы для скачивания есть тут:

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Как вариант, способ давно известен и для разнообразия вполне себе подойдёт. С одним лишь "Но", т.к. представляется возможность скачать лишь потребительский ISO "consumer edition".

Полезнее и правильнее было бы иметь для установки загрузочную флешку с образом "business edition", установка Win 10 с которого более удобна и впоследствии "всеядна" к активации по различного рода ключам.

Активация не публичными online/offline ключами Office 2013/2016/2019 ( Retail / Volume) и Win 7/8.1/10 ( Retail / Volume) всех редакций. Ключи всегда в наличии.Предложения выборочны и ограничены, поддержка проекта приветствуется. Адекватным писать в Л/С.

Доверенным VIP пользователям, а также со статусами "Меценат" и выше, любые не публичные ключи предоставляются в теме: Помощь ключами Win/Office

Зачем этот геморрой, если все образы для скачивания есть тут:

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Как вариант, способ давно известен и для разнообразия вполне себе подойдёт. С одним лишь "Но", т.к. представляется возможность скачать лишь потребительский ISO "consumer edition".

Полезнее и правильнее было бы иметь для установки загрузочную флешку с образом "business edition", установка Win 10 с которого более удобна и впоследствии "всеядна" к активации по различного рода ключам.

Господа я с вами полностью согласен, но мы легких путей не ищем :rolleyes:

Господа я с вами полностью согласен, но мы легких путей не ищем

Скачав потребительский ISO "consumer edition" по вышеуказанному вами методу, те кто имеет у себя в BIOS один из вшитых OEM-ключей предустановленных производителем: Win 7 Starter/HB/HP, Win 8 Home/HomeSL, Win 8.1 Home/HomeSL или Win 10 Home/HomeSL, то при установке выбора редакции в установщике не будет, автоматом будет установлена Win 10 Home.

Тут уж разговор о не трудностях путей, а о разумном, продуманному на будущее, серьёзному подходу к выполняемому процессу. Залогом, вознаграждением, чего будет успешная активация и долговременная работа операционной системы.

Активация не публичными online/offline ключами Office 2013/2016/2019 ( Retail / Volume) и Win 7/8.1/10 ( Retail / Volume) всех редакций. Ключи всегда в наличии.Предложения выборочны и ограничены, поддержка проекта приветствуется. Адекватным писать в Л/С.

Доверенным VIP пользователям, а также со статусами "Меценат" и выше, любые не публичные ключи предоставляются в теме: Помощь ключами Win/Office

Windows ISO Downloader 8.23 – программа по скачиванию оригинальных образов Windows и Office

Состоялся релиз новой версии программы Windows ISO Downloader, в которой появилась поддержка скачивания оригинальных образов Windows 10 November 2019 Update. Данное приложение позволяет скачать ISO-образы продуктов компании с серверов Microsoft. Также были обновлены ссылки на скачивание обновленных образов Windows 10 May 2019 Update и Office 2019.

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

В данной статье пойдет разговор о том как правильно установить Windows 10 (LTSC) на ваш компьютер или ноутбук.

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

В данной статье пойдет разговор о том как правильно установить Windows 10 (LTSC) на ваш компьютер или ноутбук.

===

Подробно на

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

О, Боже! Что это?! Яндекс-Дзен?! Вы бы ещё на "Мурзилку" ссылку дали!

Автор статьи (ник) - Интернет Босс ! Сразу видно что ОЧЕНЬ авторитетный эксперт!

Начало статьи: "И так ребята всем привет. " Это напоминает "Здравствуй, дружок! Сейчас я расскажу тебе сказку".

Итак сама статья. В статье какой-то школьник предлагает скачать и установить ОЗНАКОМИТЕЛЬНУЮ версию Win LTSC, которая не активируется ключами! Кому и зачем это надо? Зачем скачивать английский дистрибутив, если есть русский?! И т.д. и т.п.

P.S. onex! Спасибо за ссылку! Развеселили. Это я написал, чтобы предупредить пользователей об опрометчивых поступках и ошибках.

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Активация не публичными online/offline ключами Office 2013/2016/2019 ( Retail / Volume) и Win 7/8.1/10 ( Retail / Volume) всех редакций. Ключи всегда в наличии.Предложения выборочны и ограничены, поддержка проекта приветствуется. Адекватным писать в Л/С.

Доверенным VIP пользователям, а также со статусами "Меценат" и выше, любые не публичные ключи предоставляются в теме: Помощь ключами Win/Office

Если вы столкнулись с проблемами во время установки накопительных обновлений Windows 10, то вы не одиноки. За последние несколько месяцев несколько пользователей сообщали на форумах, что не удается установить обновления Windows 10, включая важные выпуски Patch Tuesday и необязательные обновления.

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Скрипт Fido – ещё один способ скачать официальные ISO-образы Windows 10

Теперь пользователям доступен ещё один альтернативный вариант получения официальных ISO-образов Windows 10 и 8.1 – с помощью нового открытого инструмента Fido от создателя RufusПожалуйста Войдите или Зарегистрируйтесь чтобы увидеть скрытый текст

Избавляемся от ошибки 10016.

Имя журнала: Система

Источник: Microsoft-Windows-DistributedCOM

Код события: 10016

Уровень: Ошибка

Параметры разрешений для конкретного приложения не дают разрешения Локально Запуск для приложения COM-сервера с CLSID Windows.SecurityCenter.WscBrokerManager

Параметры разрешений для конкретного приложения не дают разрешения Локально Запуск для приложения COM-сервера с CLSID Windows.SecurityCenter.SecurityAppBroker

Копируем Guid у нас это Guid имена разделов" и нажимаем "Найти далее".

Результат поиска показал нам наш Guid удаляем его нажимаем F3 ищем далее,всё что находим с нашей ветвью удаляем. Далее перезагружаем ПК.

PS. В версии 1809 LTSC Date release: 2019-03-15 (OS x64 битная) в реестре три ветви.

Или делаем файл реестра

______________________

Windows Registry Editor Version 5.00

Параметры разрешений для конкретного приложения не дают разрешения Локально Запуск для приложения COM-сервера с CLSID Windows.SecurityCenter.

[-HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WINEVT\Publishers\]

Ошибка 10016 после удаления регистров ушла, ноявилась вот такая бяка :

Windows Hello for Business provisioning will not be launched.

Device is AAD joined ( AADJ or DJ++ ): Not Tested

User has logged on with AAD credentials: No

Windows Hello for Business policy is enabled: Not Tested

Windows Hello for Business post-logon provisioning is enabled: Not Tested

Local computer meets Windows hello for business hardware requirements: Not Tested

User is not connected to the machine via Remote Desktop: Yes

User certificate for on premise auth policy is enabled: Not Tested

Я сделал чистую установку Windows 10 Anniversary Edition. Теперь я не могу включить Windows Hello с моим доменом, подключенным к Surface Pro 4, вошедшим в систему как пользователь AD. Когда я вхожу в свою учетную запись Msft, я могу включить Windows Hello.

Это показывает, что эта проблема отличается от других здесь. На самом деле это также присоединение к домену, а не большинство других вопросов здесь.

Вот как выглядят настройки;

В старой версии Windows 10 на том же устройстве можно было включить Windows Hello, когда домен присоединился к пользователю домена. Вот почему я исключаю GPO как источник проблемы. GPO даже явно разрешает Биометрию для пользователей домена. Что я могу сделать?

Windows 10 Professional, Cortana включена. Нет инсайдеров издание. У меня есть административный доступ к домену.

Вы когда-нибудь находили решение? У меня та же проблема :(Я нашел решение. Причина в том, что Windows Hello управляется по-разному на компьютерах, присоединяющихся к домену, начиная с ежегодного обновления. Чтобы заставить его работать, вы должны выполнить следующие действия:

1) Настройте центральное хранилище групповой политики (оно должно быть уже у вас)

2) Получите шаблоны групповой политики Windows 10 Anniversary Update . Вы можете сделать это, скопировав свои файлы из PolicyDefinitions (в windir на компьютере с юбилейным обновлением Win10) в PolicyDefinitions центрального хранилища. Вы можете сначала скопировать эти файлы в общую папку, так как у вашего обычного пользователя нет прав доступа к центральному хранилищу.

3) Настройте новый объект групповой политики или добавьте к существующим следующие параметры, чтобы включить Windows Hello:

- Конфигурация компьютера / Политики / Административные шаблоны

. / Компоненты Windows / Windows Hello For Business / Использовать биометрию => Включено

. / Компоненты Windows / Windows Hello для бизнеса / Использовать аппаратное защитное устройство => Включено (если вы хотите использовать TPM вместо ключа или активации на основе сертификатов для Windows Hello). Обратите внимание, что в целом все бизнес-компьютеры должны иметь TPM

. / Компоненты Windows / Биометрия / Разрешить пользователям домена входить в систему с помощью биометрии => Включено (я думаю, что это включено по умолчанию, но явное использование делает управление GP намного проще.)

Самый важный отрывок:

Начиная с версии 1607, ПИН-код Windows Hello для удобства отключен по умолчанию на всех компьютерах, подключенных к домену. Чтобы включить удобный ПИН-код для Windows 10 версии 1607, включите параметр групповой политики. Включите вход с помощью удобного ПИН-кода. Используйте параметры политики Windows Hello для бизнеса для управления ПИН-кодами для Windows Hello для бизнеса.

Если вы хотите использовать Windows Hello на основе ключей или сертификатов, вы можете следовать инструкциям в ссылках. Не смущайтесь, хотя. Вы все еще можете использовать обычный TPM для обычного Windows Hello.

Читайте также: