Windows 2003 server настройка маршрутизации

В этой статье описывается настройка маршрутизации и удаленного доступа для интрасети.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 323415

Сводка

Установка службы маршрутов и удаленного доступа

По умолчанию служба маршрутного и удаленного доступа устанавливается автоматически во время установки Windows Server 2003, но отключена.

Включить службу маршрутного и удаленного доступа

В левой области консоли щелкните сервер, который соответствует имени локального сервера.

Если в нижнем правом углу значок имеет красную стрелку, служба маршрутивки и удаленного доступа не включена. Перейдите к шагу 3.

Щелкните VPN для виртуального частного доступа или нажмите кнопку Dial-up для доступа к диалоговому серверу в зависимости от роли, которую вы хотите назначить этому серверу.

На странице VPN Connection щелкните сетевой интерфейс, подключенный к Интернету, а затем нажмите кнопку Далее.

На странице Назначение IP-адресов сделайте одно из следующих:

- Если сервер DHCP будет использоваться для назначения адресов удаленным клиентам, нажмите кнопку Автоматически, а затем нажмите кнопку Далее. Перейдите к шагу 8.

- Чтобы предоставить удаленные адреса клиентов только из заранее определенного пула, нажмите кнопку Из указанного диапазона адресов.

Мастер открывает страницу назначения диапазона адресов.

Примите параметр "Нет", используйте маршрутику и удаленный доступ для проверки подлинности запросов на подключение, а затем нажмите кнопку Далее.

Щелкните Кнопку Готово, чтобы включить службу маршрутного и удаленного доступа и настроить сервер удаленного доступа.

После настроить сервер для получения подключений к диалоговому серверу установите на клиентской рабочей станции подключение к клиенту с удаленным доступом.

Настройка клиентского доступа к диалоговому номеру

Чтобы настроить клиента для доступа к диалогу, выполните следующие действия на клиентской рабочей станции.

Так как существует несколько версий microsoft Windows, на вашем компьютере могут быть другие действия. Если они есть, см. документацию по продуктам для выполнения этих действий.

Настройка клиента для VPN-доступа

Чтобы настроить клиент для доступа к виртуальной частной сети (VPN), выполните следующие действия на клиентской рабочей станции.

Так как существует несколько версий microsoft Windows, на вашем компьютере могут быть другие действия. Если они есть, см. документацию по продуктам для выполнения этих действий.

В рамках сетевых задач нажмите кнопку Создать новое подключение, а затем нажмите кнопку Далее.

Щелкните Подключение в сеть на рабочем месте, чтобы создать подключение к диалогу, а затем нажмите кнопку Далее.

Щелкните подключение виртуальной частной сети и нажмите кнопку Далее.

На странице Имя подключения введите описательное имя для этого подключения и нажмите кнопку Далее.

Сделайте одно из следующих и нажмите кнопку Далее.

- Если компьютер постоянно подключен к Интернету, нажмите кнопку Не набирайте начальное подключение.

- Если компьютер подключается к Интернету с помощью поставщика интернет-служб (ISP), нажмите кнопку Автоматически наберите это начальное подключение. А затем нажмите имя подключения к isP.

Сделайте одно из следующих и нажмите кнопку Далее:

Предоставление пользователям доступа к серверам удаленного доступа

Политики удаленного доступа можно использовать для предоставления или отказа в авторизации на основе таких критериев, как время дня, дня недели, членство пользователя в группах безопасности на основе Windows Server 2003 или тип запрашиваемого подключения. Если сервер удаленного доступа является членом домена, эти параметры можно настроить с помощью учетной записи домена пользователя.

Если сервер является автономным сервером или членом группы, пользователь должен иметь локализованную учетную запись на сервере удаленного доступа.

Предоставление прав удаленного доступа отдельным учетным записям пользователей

Если вы управляете удаленным доступом на основе учетной записи пользователя, выполните следующие действия, чтобы предоставить права удаленного доступа:

Настройка прав удаленного доступа на основе членства в группе

Если вы управляете удаленным доступом на групповой основе, выполните следующие действия, чтобы предоставить права удаленного доступа:

Если VPN-сервер уже разрешает службы удаленного доступа к сети, не удаляйте политику по умолчанию; вместо этого переместим ее так, чтобы она была последней политикой, которую необходимо оценить.

Создание удаленного подключения

Так как существует несколько версий microsoft Windows, на вашем компьютере могут быть другие действия. Если они есть, см. документацию по продуктам для выполнения этих действий.

На клиентской рабочей станции нажмите кнопку Начните, щелкните Сетевые подключения, а затем щелкните созданное новое подключение.

В поле Имя пользователя введите имя пользователя.

Если в сети, к которой необходимо подключиться, имеется несколько доменов, возможно, вам придется указать доменное имя. Используйте формат domain_name \ имя пользователя в поле Имя пользователя.

В поле Пароль введите пароль.

Если вы используете подключение к телефону, проверьте номер телефона, указанный в поле Dial, чтобы убедиться, что это правильно. Убедитесь, что вы указали дополнительные номера, необходимые для получения внешней строки или для набора большого расстояния.

Щелкните Dial или Подключение (для VPN-подключений).

Компьютер устанавливает подключение к серверу удаленного доступа. Сервер проверки подлинности пользователя и регистрации компьютера в сети.

Устранение неполадок

В этом разделе описывается, как устранить некоторые проблемы, которые могут возникнуть при попытке настроить удаленный доступ.

Не все наборы конфигурации пользователя доступны Параметры

Если домен Windows Server 2003 использует смешанный режим, доступны не все параметры конфигурации. Администраторы могут предоставлять или отказывать пользователю в доступе и указывать параметры вызова, которые являются параметрами разрешений доступа, доступными в Microsoft Windows NT 4.0. Остальные параметры становятся доступными после перехода домена в родной режим.

Пользователи могут связаться с сервером, но не быть аутентификацией

Убедитесь, что учетная запись пользователя получила разрешение на удаленное подключение и проверку подлинности в Active Directory, как описано в разделе 2. Сервер удаленного доступа также должен быть членом группы "RAS и IAS Servers".

Дополнительные сведения можно получить в следующих номерах статей, чтобы просмотреть статьи в базе знаний Майкрософт:

323381 Как разрешить удаленный доступ пользователей к сети в Windows Server 2003

В настоящее время очень остро стоит проблема обеспечение безопасности и надежности функционирования информационных сетей на предприятиях. В связи с этим возникает ряд задач, позволяющих решить данные проблемы, в частности: установка специального программного обеспечения, организация хранения данных, настройка программных маршрутизаторов и т.п.

Для решения означенных задач был выполнен анализ существующих программных средств и выделено применение сервера Windows 2003. основана задача данного сервера заключается в маршрутизации пакетов двух и более сегментов информационной сети. Анализ информации в интернете и специальной литературы не позволил однозначно выделить искомое решение, поэтому было решено исследовать данную проблему.

Маршрутизаторы являются ключевым звеном любой сети internetwork. Основные задачи, которые решают маршрутизаторы:

- нахождение наилучшего маршрута;

- отправка пакета по этому маршруту.

Маршрутизация сделала возможным объединение отдельных сетей в одну глобальную сеть, где каждому участнику сети доступны все ресурсы. Можно говорить о трех принципах маршрутизации:

- Каждый маршрутизатор принимает решение сам. При этом не оговаривается, откуда получена информация о маршрутах.

- Если один маршрутизатор имеет полную таблицу маршрутизации, то это не значит, что и у остальных она тоже полная. Можно привести много причин и примеров, когда сеть не сходится. В некоторых случаях это может привести к потере данных, а в некоторых и к циклам маршрутизации. Именно поэтому важно правильно и полно настроить статические маршруты на маршрутизаторах и/или правильно подобрать и настроить динамический протокол маршрутизации.

- Существование маршрута в одну сторону не гарантирует существование обратного маршрута. Простыми словами, пакет может достигнуть получателя, но обратного пути для ответного пакета может не быть. К этому приводит неполнота таблицы маршрутизации на каком-нибудь маршрутизаторе по пути.

Решением стало установка Windows Server 2003 на отдельном компьютере с двумя сетевыми картами, с установкой роли Routing и Remote Access Service (RRAS) на данной машине с дальнейшим использованием его в качестве маршрутизатора.

В первую очередь был настроен RRAS модуль в качестве роутера с трансляцией сетевых адресов (Network Address Translation – NAT). NAT является IETF стандартом, обеспечивающим способ трансляции IPv4 адресов компьютеров в одной сети в IPv4 адреса компьютеров в другой сети.

Начальная настройка, как и последующее администрирование, службы маршрутизации и удаленного доступа осуществляется через консоль управления. Для запуска консоли управления службой маршрутизации и удаленного доступа выбирается меню Пуск и в нем подменю Администрирование, в котором - пункт Маршрутизация и удаленный доступ (рисунок 1).

Рисунок 1 – Главное окно роли «Routing and Remote Access»

Первоначальная настройка сервера маршрутизации и удаленного доступа выполняется в дереве «Консоли управления», в меню «Маршрутизация и удаленный доступ» выбирается ветвь с именем локального сервера. Затем при нажатии правой кнопки мыши на имени сервера выбирается пункт «Настроить и включить маршрутизацию и удаленный доступ» из контекстного меню. Будет запущен Мастер настройки сервера маршрутизации и удаленного доступа. На первом шаге Мастера необходимо выбрать роль, которую будет выполнять сервер. Можно выбрать одну из следующих ролей:

Удаленный доступ (модем). При выборе данной роли, сервер со службой маршрутизации и удаленного доступа будет настроен для разрешения подключения удаленных клиентов к сети пользователя с помощью модема или другого оборудования удаленного доступа (рисунок 2).

Рисунок 2 – Пример роли «Удаленный доступ (модем)»

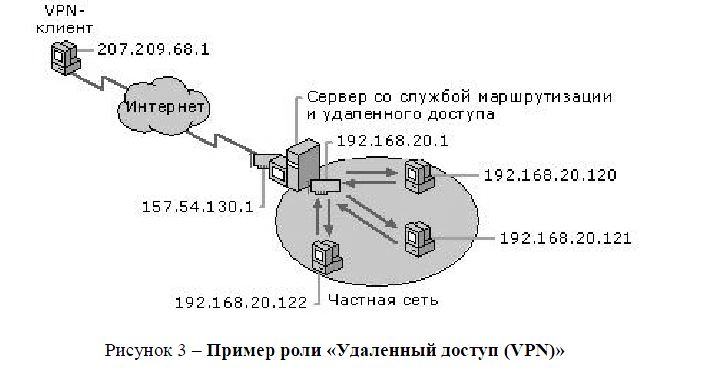

Удаленный доступ (VPN). При выборе данной роли сервер со службой маршрутизации и удаленного доступа будет настроен для разрешения подключения удаленных клиентов к сети пользователя через Интернет (рисунок 3).

Рисунок 3 – Пример роли «Удаленный доступ (VPN)»

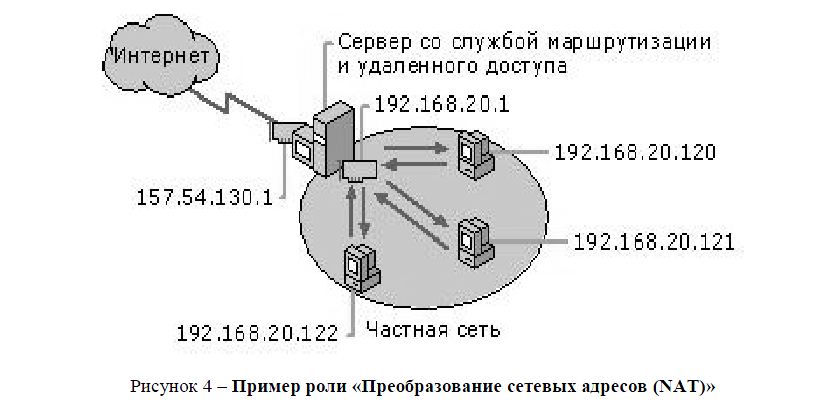

Преобразование сетевых адресов (NAT). При выборе данной роли, сервер со службой маршрутизации и удаленного доступа будет настроен для подключения к Интернету компьютеров частной локальной сети. Компьютеры, находящиеся в Интернете, не в состоянии определять IP-адреса компьютеров в сети пользователя (рисунок 4).

Рисунок 4 – Пример роли «Преобразование сетевых адресов (NAT)»

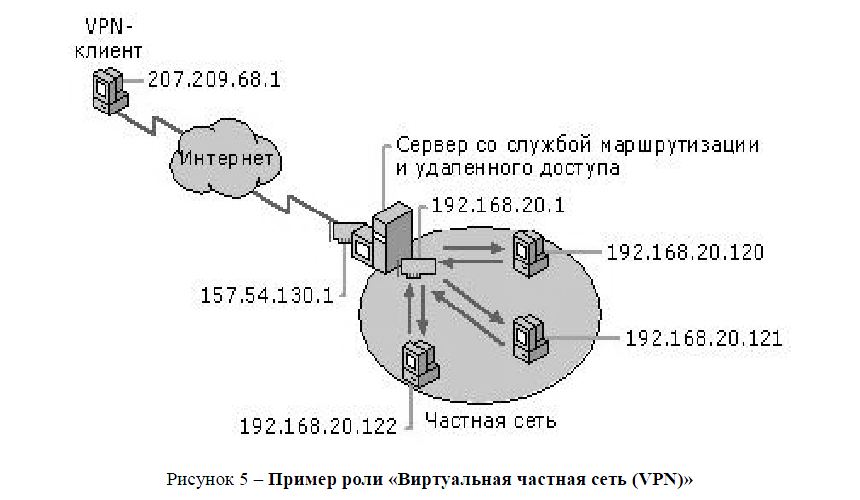

Виртуальная частная сеть (VPN) и преобразование сетевых адресов (NAT). При выборе данной роли сервер со службой маршрутизации и удаленного доступа будет настроен для подключения к Интернету компьютеров локальной сети пользователя и разрешения подключения удаленных клиентов к сети пользователя через Интернет. Компьютеры в Интернете не в состоянии определять IP-адреса компьютеров в частной сети. Однако клиенты VPN в состоянии подключаться к компьютерам сети пользователя, как если бы они были физически присоединены к этой сети (рисунок 5).

Рисунок 5 – Пример роли «Виртуальная частная сеть (VPN)»

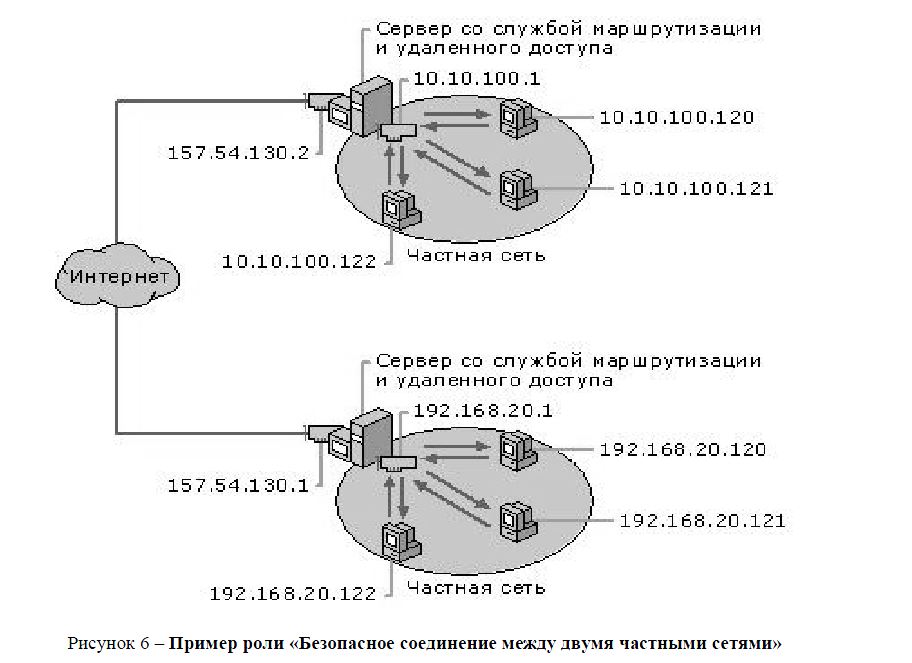

Безопасное соединение между двумя частными сетями. При выборе данной роли два сервера со службой маршрутизации и удаленного доступа будут настроены для безопасной передачи частных данных через Интернет. Данный путь необходимо выбрать на каждом сервере при запуске мастера настройки маршрутизации и удаленного доступа. Подключение между двумя серверами может быть постоянным (включено постоянно) либо по требованию (вызов по требованию) (рисунок 6).

Рисунок 6 – Пример роли «Безопасное соединение между двумя частными сетями»

Управление IP-фильтрами. Маршрутизатор Windows Server 2003 поддерживает фильтрацию входящих и исходящих пакетов данных на различных уровнях:

- уровень физического интерфейса – фильтрация осуществляется для всех пакетов, проходящих через интерфейс, обычно это происходит после маршрутизации пакета;

- уровень интерфейса маршрутизации – фильтрация осуществляется при прохождении данных через интерфейс маршрутизации, при маршрутизации конкретного протокола;

- уровень клиента удаленного доступа – фильтрация данных осуществляется при передаче клиенту удаленного доступа по каналу связи.

На любом уровне фильтрация осуществляется отдельно для входящих и исходящих пакетов. Например, при передаче данных через маршрутизатор из локальной сети в Интернет для интерфейса подключения по локальной сети эти данные будут считаться входящими, а для интерфейса вызова по требованию – исходящими. Для клиентов удаленного доступа входящими всегда считаются данные, передаваемые клиентом, а исходящими – данные, передаваемые клиенту.

В интерфейсе управления маршрутизатором Windows Server 2003 входящие фильтры обычно настраиваются кнопкой «Фильтры входа», а исходящие – кнопкой «Фильтры выхода». Покажем настройку фильтров на примере входящих фильтров. Настройка исходящих фильтров осуществляется аналогично.

В окне «Фильтры входа» указывается набор действующих фильтров и условия фильтрации. Последние определяются переключателем в верхней части окна, который может быть установлен в одно из положений:

- Не разрешать перечисленные пакеты. Через фильтр пропускаются все пакеты, кроме тех, которые отвечают условиям, указанным в списке «Фильтры».

- Разрешать только перечисленные пакеты. Через фильтр пропускаются только те пакеты, которые отвечают условиям, указанным в списке «Фильтры».

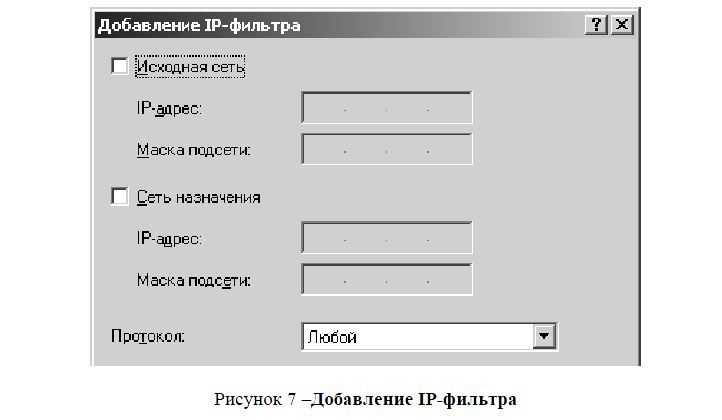

Набор условий для проверки задается в списке «Фильтры». Для добавления условия в список необходимо щелкнуть кнопку «Создать» (рисунок 7).

Рисунок 7 –Добавление IP-фильтра

В данном окне необходимо задать параметры исходного и конечного адреса проверяемого пакета. Если должен анализироваться адрес отправителя, то необходимо установить флажок «Исходная сеть» и указать адрес и маску сети отправителя. Если должен фильтроваться только один определенный IP-адрес, его необходимо указать в поле IP-адрес, а в поле «Маска» указать значение 255.255.255.255. По аналогии настраивается анализ адреса получателя.

В раскрывающемся списке «Протокол» должен быть выбран протокол, пакеты которого анализирутся фильтром. При указании протоколов TCP или UDP необходимо дополнительно задать диапазон исходящих и входящих портов. Например, для выделения всех запросов к Web-серверу локальной сети (адрес 192.168.0.10) должен задаваться фильтр со следующими параметрами:

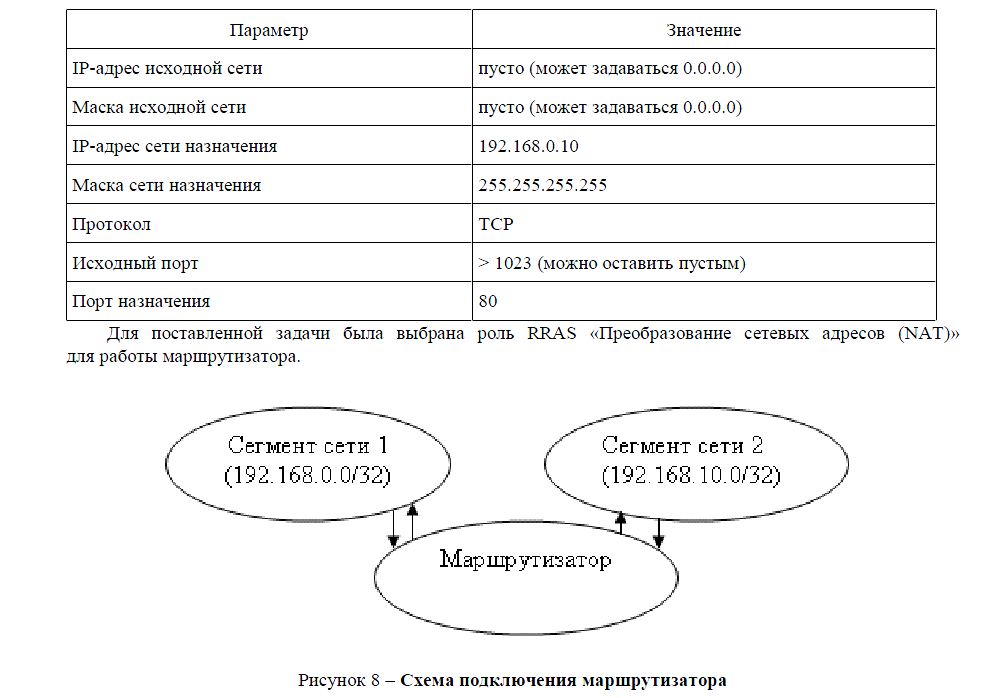

Для поставленной задачи была выбрана роль RRAS «Преобразование сетевых адресов (NAT)» для работы маршрутизатора.

Рисунок 8 – Схема подключения маршрутизатора

Windows Server 2003 был установлена на машину с двумя сетевыми картами, параметры TCP/IP этих карт были настроены следующим образом:

Сетевой интерфейс Realtek подключен к основной сети:

- IP адрес = 192.168.10.1;

- Маска подсети = 255.255.255.0;

- Основной шлюз = 192.168.10.1;

- DNS серверы = 192.168.0.250.

Сетевой интерфейс NIC подключен к сегменту сети:

- IP адрес = 192.168.0.250.

- Маска подсети = 255.255.255.0.

- Основной шлюз = 192.168.0.2.

- DNS серверы = 212.154.163.162.

Установка клиентских компьютеров в основной сети LAN.

Установки на клиентских машинах: для сегмента сети были назначены DHCP-сервером и были следующие:

- IP адрес = 192.168.10.0/32.

- Маска подсети = 255.255.255.0.

- Основной шлюз = 192.168.10.1 (ближайший интерфейс сервера RRAS).

- DNS серверы = 192.168.0.250(DNS сервер домена).

Таким образом, маршрутизатор стал связующим звеном между сегментом сети и основной сетью (рисунок 8) со своими правилами адресации в сети и настройками безопасности. При такой настройке в сегмент сети нет необходимости вводить для каждой машины сетевые правила подключения к серверам или обращения за пределы сегмента сети, маршрутизатор работает на правилах, созданных для работы в сети на основе фильтров, установленных администратором сети.

Обзор механизмов маршрутизации Windows Server 2003

Реализованный в Windows Server 2003 механизм маршрутизации может с успехом использоваться для организации межсетевого взаимодействия в вычислительных сетях любого масштаба (в том числе и для интеграции корпоративной сети в Интернет), а также для организации виртуальных частных сетей (Virtual Private Network, VPN).

В межсетевой среде каждая подсеть может быть соединена с произвольным количеством других подсетей посредством маршрутизаторов. Суть процесса маршрутизации сводится к тому, что два хоста, разделенных друг с другом любым произвольным количеством маршрутизаторов (другими словами, находящиеся в разных подсетях), могут взаимодействовать друг с другом.

Одноадресная маршрутизация. Понятие таблицы маршрутизации. Типы записей в таблице маршрутизации.

Структура таблицы маршрутизации

Рассмотрим структуру таблицы маршрутизации на следующем примере: | Сеть назначения | Маска подсети | Шлюз | Интерфейс | Метрика | 0.0.0.0 | 0.0.0.0 | 0.0.0.0 | fffffffff | 1 | 10.0.0.0 | 255.255.255.0 | 10.0.0.1 | 10.0.0.1 | 30 | 10.0.0.1 | 255.255.255.255 | 127.0.0.1 | 127.0.0.1 | 30

Методы построения таблиц маршрутизации

В зависимости от способа формирования содержимого таблицы маршрутизации различают два вида маршрутизации. | Статическая маршрутизация. | Все маршруты прописываются и изменяются администратором системы вручную. Это самый простой способ организации маршрутизации.

Статическая маршрутизация

Статическая маршрутизируемая IP-сеть не использует протоколы маршрутизации, поскольку вся информация о маршрутизации хранится в статической таблице на каждом маршрутизаторе. Чтобы любые два произвольных хоста в сети могли взаимодействовать между собой, каждый маршрутизатор должен иметь такую таблицу маршрутов.

Протоколы маршрутизации. Протокол RIP.

Среди существующего многообразия протоколов маршрутизации Windows Server 2003 поддерживает только два: | протокол RIP версии 1 и 2; | протокол OSPF. | Рассмотрим эти протоколы более подробно.

Протокол OSPF

Протокол OSPF (Open Shortest Path First) разрабатывался как механизм, посредством которого маршрутизаторы могут обмениваться информацией о содержимом таблиц маршрутизации в большой межсетевой среде. Протокол OSPF является протоколом маршрутизации с объявлением состояния канала связи.

Маршрутизация AppleTalk-трафика

В рамках службы маршрутизации и удаленного доступа Windows Server 2003 реализованы механизмы, позволяющие организовать маршрутизацию трафика протокола AppleTalk. Данный протокол используется в качестве транспортного механизма в сетях, построенных на базе Apple Macintosh.

Сценарии развертывания одноадресной маршрутизации: простой и с несколькими маршрутизаторами

В качестве примера рассмотрим два типичных сценария организации процесса маршрутизации: | простой сценарий маршрутизации; | сценарий с несколькими маршрутизаторами. | Простой сценарий маршрутизации | В самом, простом сценарии две или несколько подсетей могут быть соединены между собой при помощи одного маршрутизатора.

Многоадресная маршрутизация. Групповое вещание.

Под многоадресной маршрутизацией понимается маршрутизация трафика группового вещания. Групповое вещание (multicasting) предполагает отправку пакетов, адресованных не одному получателю, а целой группе.

Пересылка группового трафика

При помощи пересылки группового трафика маршрутизатор передает пакеты группового вещания в подсети, где имеются хосты, ожидающие групповой трафик, или в том направлении, где имеются хосты, ожидающие этот трафик.

Компонент маршрутизации протокола IGMP

Задача поддержания таблицы групповой маршрутизации осуществляется в Windows Server 2003 посредством специального компонента маршрутизации протокола IGMP, который реализован в рамках службы маршрутизации и удаленного доступа.

Групповая маршрутизация

Для принятия решения о передаче пакетов через межсетевую среду при помощи маршрутизаторов, способных передавать групповой трафик, применяются механизмы групповой маршрутизации. Основанием для принятия решения служит информация о членстве компьютеров в группах.

Сценарии развертывания многоадресной маршрутизации. Интрасеть с одним маршрутизатором.

Хотя, как уже неоднократно упоминалось, в Windows Server 2003 отсутствует реализация протоколов групповой маршрутизации, в определенных ситуациях средств операционной системы (компонент маршрутизации протокола IGMP) может быть достаточно для развертывания в сети механизма группового вещания.

Одиночная интрасеть и Интернет

Рассмотрим другой сценарий. Допустим, корпоративная сеть, так же как и в предыдущем случае, состоит из нескольких подсетей, соединенных между собой одиночным маршрутизатором. При этом один из интерфейсов маршрутизатора связывает корпоративную подсеть с Интернетом (в более общем случае вместо Интернета может выступать любая внешняя сеть).

Маршрутизация с вызовом по требованию

Пример настройки маршрутизации с вызовом по требованию

Рассмотрение процесса настройки маршрутизации с вызовом по требованию лучше всего проводить на примере. Обратимся к рис. 15.7, на котором изображена конфигурация гипотетической маршрутизируемой сети. | Рис. 15.7.

Конфигурирование Маршрутизатора 1

Настройка маршрутизации с вызовом по требованию на Маршрутизаторе 1 состоит из следующих трех шагов: | Создать интерфейс с вызовом по требованию. | Создать статический маршрут. | Создать учетную запись Windows, которая может использоваться Маршрутизатором 2 для установки соединения с Маршрутизатором 1.

Конфигурирование Маршрутизатора 2

Настройка маршрутизации с вызовом по требованию на Маршрутизаторе 2 производится аналогично. | Интерфейс с вызовом по требованию на данном маршрутизаторе имеет имя DD_Moscow и обладает следующей конфигурацией: | оборудование: модем на COM2; | номер телефона: (095)123-4567; | протоколы: TCP/IP;

Окончательная конфигурация

Окончательная конфигурация маршрутизируемой сети с вызовом по требованию изображена на рис. 15.8. | Указаны все интерфейсы с вызовом по требованию, статические маршруты и учетные записи Windows для офисов в Москве и Санкт-Петербурге. | Рис. 15.8.

Процесс установки соединения с вызовом по требованию

Используем описанный выше сценарий для того, чтобы рассмотреть процесс установки соединения с вызовом по требованию. Для определенности будем считать, что хост с адресом 173.75.73.5 пытается получить доступ к ресурсам хоста с адресом 173.75.72.10.

Обновления маршрутов с вызовом по требованию

В то время как маршрутизация с вызовом по требованию может уменьшать издержки на соединение, типичные протоколы маршрутизации полагаются на периодический процесс объявлений, которыми обмениваются маршрутизаторы извещая друг друга о содержимом собственных таблиц маршрутизации.

Применение маршрутизатора Windows Server 2003 для организации виртуальных частных сетей

Механизм маршрутизации с вызовом по требованию может быть использован для организации пересылки маршрутизируемого трафика через Интернет путем организации виртуальной частной сети (Virtual Private Network, VPN) между двумя абонентами.

Использование Windows Server 2003 в качестве маршрутизатора. Аппаратные требования.

Рассмотрим процесс настройки службы маршрутизации и удаленного доступа Windows Server 2003 в качестве маршрутизатора. | Прежде чем приступить непосредственно к процедуре настройки, администратор должен решить следующие вопросы: | выбрать протокол, для которого необходимо организовать маршрутизацию.

Конфигурирование службы маршрутизации и удаленного доступа. Работа с мастером Routing and Remote Access Server Setup Wizard.

Служба маршрутизации и удаленного доступа (Routing and Remote Access Service, RRAS) устанавливается автоматически в процессе установки Windows Server 2003. Однако при этом она остается в неактивном состоянии.

Конфигурирование портов и устройств

Согласно терминологии службы маршрутизации и удаленного доступа, под устройством (device) понимается аппаратное или программное обеспечение, предоставляющее порты для установки соединений "точка-точка". Протоколы РРТР или L2TP – примеры виртуальных многопортовых устройств.

Создание статических маршрутов

У администратора имеется две возможности для создания статических маршрутов: | при помощи утилиты командной строки Route.exe; | используя графический интерфейс оснастки Routing and Remote Access. В контекстном меню объекта Static Route (Статический маршрут) необходимо выбрать пункт New Static Route (Создать статический маршрут).

Разрешение AppleTalk-маршрутизации. Развертывание протокола маршрутизации RIP.

Если для сетевых интерфейсов компьютера, находящегося под управлением Windows Server 2003, установлен стек протоколов AppleTalk, служба маршрутизации и удаленного доступа этого компьютера может быть использована для организации системы маршрутизации AppleTalk-трафика.

Развертывание протокола маршрутизации OSPF

Маршрутизируемая межсетевая OSPF-среда использует протокол маршрутизации OSPF, чтобы динамически пересылать информацию о маршрутизации между маршрутизаторами. Правильно развернутая OSPF-среда автоматически добавляет и удаляет маршруты, когда из межсетевой среды добавляются или удаляются сети.

Активизация механизма пересылки трафика группового вещания

Чтобы маршрутизатор мог выполнять пересылку трафика группового вещания (multicast forward), на нем необходимо активизировать компонент маршрутизации протокола IGMP. | Кроме того, отдельные (или все) сетевые интерфейсы маршрутизатора должны быть переведены в соответствующие режимы работы (IGMP-маршрутизатора или IGМР-посредника).

Текущий контроль маршрутизатора. Управление удаленным маршрутизатором.

Рассмотрим некоторые вопросы, связанные с контролем за работой распределенной инфраструктуры маршрутизаторов в корпоративной сети. | Операционная система Windows Server 2003 предоставляет администратору возможности централизованного управления всей инфраструктурой маршрутизаторов (реализованных на базе этой операционной системы) при помощи оснастки Routing and Remote Access.

Просмотр таблиц маршрутизации

В пространстве имен оснастки Routing and Remote Access в контекстном меню объекта Static Routes (Статические маршруты) выберите пункт Show IP Routing Table (Показать таблицу IP-маршрутизации) (рис. 15.15). | Рис. 15.15. Просмотр таблицы маршрутизации | В табл.

NAT (Network Address Translation — преобразование сетевых адресов) представляет собой стандарт IETF (Internet Engineering Task Force — рабочая группа разработки технологий Интернета), с помощью которого несколько компьютеров частной сети (с частными адресами из таких диапазонов, как 10.0.x.x, 192.168.x.x, 172.x.x.x) могут совместно пользоваться одним адресом IPv4, обеспечивающим выход в глобальную сеть. Основная причина растущей популярности NAT связана со все более обостряющимся дефицитом адресов протокола IPv4. Также многие шлюзы Интернета активно используют NAT, особенно для подключения к широкополосным сетям, например, через DSL или кабельные модемы.

Установка NAT

Для того чтобы выступать в роли маршрутизатора, на сервере должно быть 2 сетевых интерфейса. Интернет и сама сеть, которую необходимо пускать в Интернет. У меня сетевые подключения называются LAN_1 (Internet) и LAN_2 (локальная сеть).

Сразу скажу, что служба Брандмауэр Windows/Общий доступ к Интернету (ICS) должна быть отключена.

Итак, приступим к установке:

Увеличить рисунок

Увеличить рисунок

Увеличить рисунок

Пуск – Программы – Администрирование – Маршрутизация и удаленный доступ (Routing and Remote Access). В контекстном меню выбираем пункт Настроить и включить маршрутизацию и удаленный доступ (Configure and Enable Routing and Remote Access)

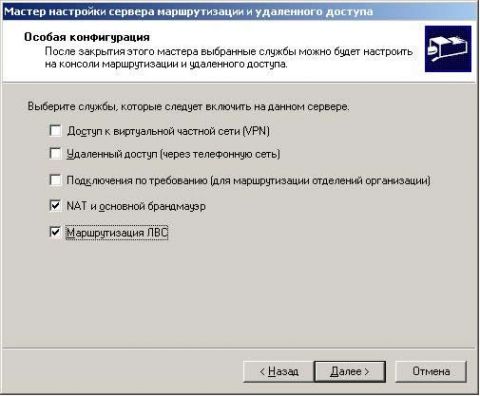

Появляется Мастер настройки сервера маршрутизации и удаленного доступа. Этот мастер позволяет вам выбрать различные конфигурации для Routing and Remote Access (RRAS). RRAS может быть настроен как вы захотите, но Microsoft включил несколько шаблонов, чтобы сделать процесс настройки для основных типов установки проще. Но мы выберем Особая конфигурация (Custom configuration)

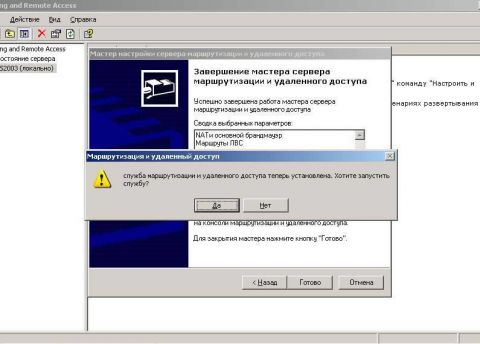

Выбираем NAT и основной брандмауэр и Маршрутизация ЛВС (NAT and basic firewall и LAN routing)

В конце нажимаем Готово (Finish) на вопрос Хотите запустить службу? (Do you want to start the service?) Нажимаем Да (Yes)

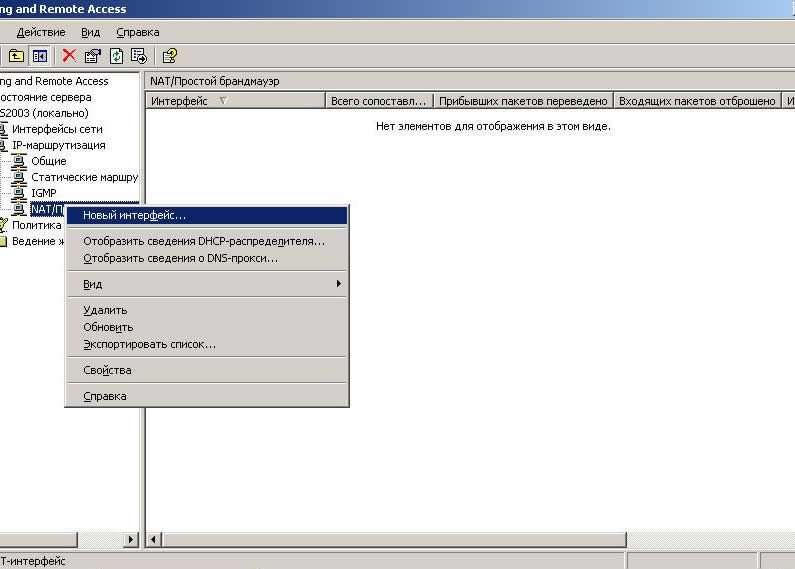

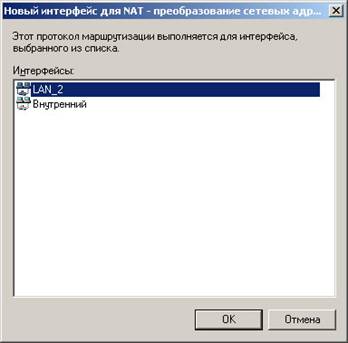

Далее переходим к пункту меню NAT/Простой брандмауэр (NAT/Basic Firewall). Для работы NAT необходимо добавить публичный (подключенный к Интернет) и приватный (локальный) интерфейс. В контекстном меню выбираем Новый интерфейс (New Interface)

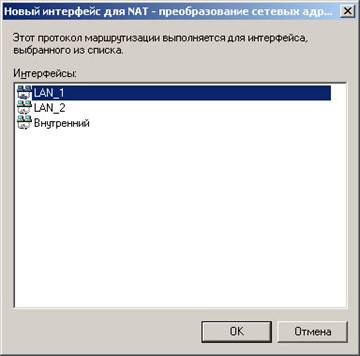

В списке интерфейсов выбираем интерфейс, подключенный к Интернету в нашем случае это LAN_1

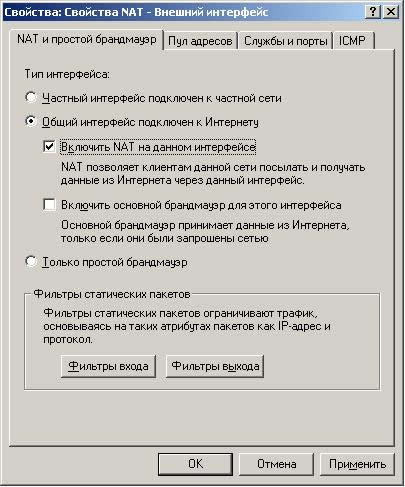

В появившимся окне, выбираем пункт Общий интерфейс подключен к Интернету (Public interface connected to the Internet) и ставим галочку Включить NAT на данном интерфейсе (Enable NAT on this interface)

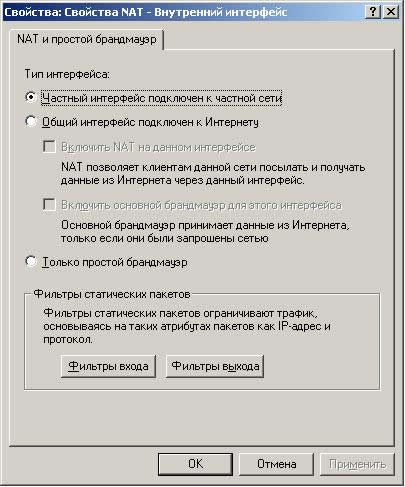

Снова идем к пункту меню NAT/Простой брандмауэр (NAT/Basic Firewall), в контекстном меню выберите Новый интерфейс (New Interface). В появившимся окне выберите интерфейс локальной или публичной сети

Оставляем это окно без изменений (по умолчанию выбрано Частный интерфейс подключен к частной сети (Private interface connected to private network)). Нажимаем OK.

Настройка NAT

Итак, сетевые интерфейсы мы установили, теперь настроим их.

Первым делом давайте настроим Внешний интерфейс (LAN_1):

- Нам необходимо настроить IP адреса и маску. Переходим к пункту меню NAT/Простой брандмауэр (NAT/Basic Firewall). Выбираем контекстное меню LAN_1, идем в Свойства (Prefences). Появится окно с вкладками, выбираем Пул адресов (Address Pool). Далее нужно добавить внешний IP-адрес и маску.

- Закончили составлять список. Далее необходимо зарезервировать IP-адрес (мы зарезервируем один IP). Во вкладке (Address Pool) нажимаем на кнопку Зарезервировать

192.168.0.2 – IP-адрес пользователя, который будет выходить в сеть через наш сервер

10.7.40.154 – внешний IP-адрес сервера

Выходя в Интернет по такой технологии вы будете иметь IP-адрес 10.7.40.154. Есть различные пути настройки, можно каждой машине отдельно резервировать адреса. В резервации можно указывать не один диапазон адресов или не указывать вовсе, тогда любой IP в локальной сети сможет сидеть в Интернете через сервер.

Настраиваем клиентскую машину

Заходим в Свойства локальной сетевой карты, далее Свойства TCP/IP. Прописываем IP клиента, маску, в Основной шлюз (Default gateway) прописываем IP адрес сервера. В полях DNS необходимо прописать IP адреса DNS провайдера или IP адреса установленного локального DNS сервера.

Читайте также: