Radius server windows 2012 r2 настройка

Хотите узнать, как выполнить установку radius Server на Windows 2012? В этом учебнике мы покажем вам, как установить и настроить службу Radius на сервере Windows.

• Windows 2012 R2

Сетевая политика и служба доступа

В нашем примере сервер Radius использует IP-адрес 192.168.0.50.

В нашем примере сетевой коммутатор использует IP-адрес 192.168.0.10.

В нашем примере на рабочем столе под управлением Windows 10 используется IP-адрес 192.168.0.20.

Как сетевой коммутатор, так и рабочий стол хотят проверить подлинность в базе данных Radius.

Плейлист Windows:

На этой странице мы предлагаем быстрый доступ к списку видео, связанных с установкой Windows.

Не забудьте подписаться на наш канал YouTube под названием FKIT.

Windows Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Windows.

Учебник - Установка сервера радиуса на Windows

Откройте приложение «Менеджер сервера».

Доступ к меню Управления и нажмите на Добавление ролей и функций.

Получите доступ к экрану ролей сервера, выберите опцию Сетевой политики и службы доступа.

Нажмите на кнопку «Следующая».

На следующем экране нажмите на кнопку Добавить функции.

На экране службы ролей нажмите на кнопку Next Button.

На следующем экране нажмите на кнопку «Установка».

Вы закончили установку сервера Radius на Windows 2012.

Учебный Радиус Сервер - Активная интеграция каталога

Далее необходимо создать группу авторизованных пользователей для проверки подлинности с помощью Radius.

Группа RADIUS-USERS перечислит учетные записи пользователей, которые могут быть проверены на сервере Radius.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую группу внутри контейнера пользователей.

Создайте новую группу под названием RADIUS-USERS.

Членам этой группы будет разрешено проверить подлинность на сервере Radius.

Мы также создадим 2 учетные записи пользователей для проверки нашей конфигурации.

Создайте новую учетную запись пользователя в контейнере пользователей.

Создание новой учетной записи пользователя под названием: VEGETA

Учетная запись пользователя Vegeta будет разрешена для проверки подлинности на сервере Radius.

Установите учетную запись пользователя Vegeta в качестве члена группы RADIUS-USERS.

Далее создайте новую учетную запись пользователя под названием: GOKU

Учетная запись пользователя Goku не будет членом группы RADIUS-USERS.

Учетная запись пользователя Goku не будет допущена к аутентификации на сервере Radius.

В нашем примере участникам RADIUS-USERS разрешается проверку подлинности на сервере Radius.

В нашем примере учетная запись пользователя Vegeta является членом группы RADIUS-USERS.

В нашем примере учетная запись пользователя Goku не является членом группы RADIUS-USERS.

Вы закончили необходимую конфигурацию Active Directory.

Учебный Радиус Сервер - Добавление клиентских устройств

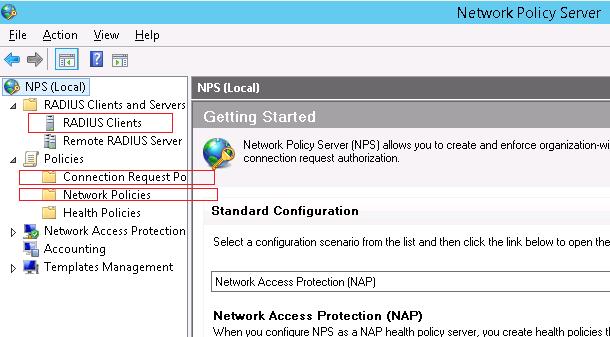

На сервере Radius откройте приложение под названием: Network Policy Server

Вам необходимо авторизовать сервер Radius в базе данных Active.

Нажмите на NPS (LOCAL) и выберите сервер Регистра в опции Active Directory.

На экране подтверждения нажмите на кнопку OK.

Далее необходимо настроить клиенты Radius.

Клиенты Radius являются устройствами, которым будет разрешено запрашивать аутентификацию с сервера Radius.

Важно! Не путайте клиентов Radius с пользователями Radius.

Нажмите на папку Radius Clients и выберите новый вариант.

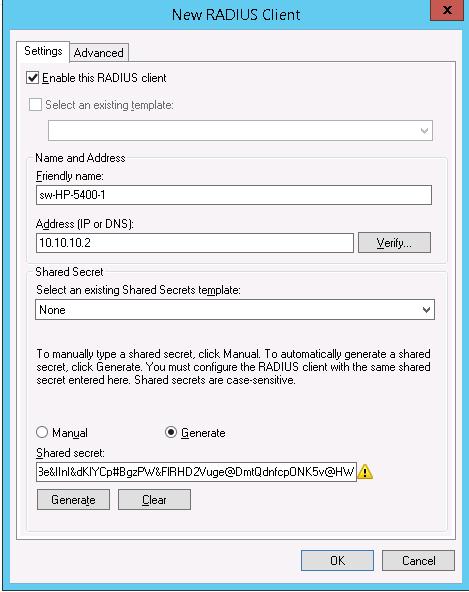

Вот пример клиента, настроенного для подключения коммутатора Cisco к серверу Radius.

Необходимо установить следующую конфигурацию:

• Дружелюбное название устройства.

• IP-адрес устройства

• Общий секрет устройства.

Общий секрет будет использоваться для разрешения устройства на использование сервера Radius.

Добавьте еще одно клиентское устройство, установите IP-адрес вашего рабочего стола и общий секретный kamisma123.

Не все сетевое оборудование популярных вендоров (CISCO, HP, Huawei) поддерживает функционал для непосредственного обращения к каталогу LDAP, и такое решение не будет универсальным. Для решения нашей задачи подойдет протокол AAA (Authentication Authorization and Accounting), фактически ставший стандартом де-факто для сетевого оборудования. Клиент AAA (сетевое устройство) отправляет данные авторизующегося пользователя на сервер RADIUS и на основе его ответа принимает решение о предоставлении / отказе доступа.

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включен в роль NPS (Network Policy Server). В первой части статьи мы установим и настроим роль Network Policy Server, а во второй покажем типовые конфигурации сетевого устройств с поддержкой RADUIS на примере коммутаторов HP Procurve и оборудования Cisco.

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

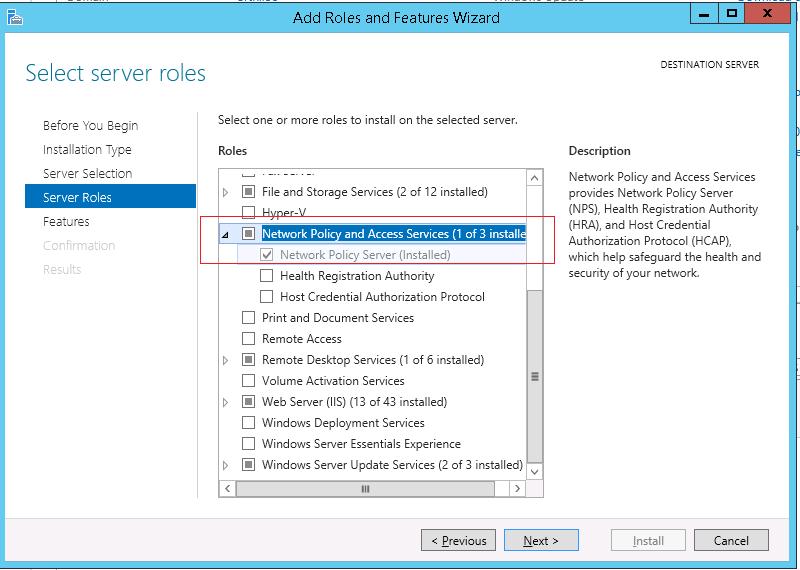

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

После окончания установки запустите mmc-консоль управления Network Policy Server. Нас интересуют три следующих раздела консоли:

Добавим нового клиента RADIUS (это будет коммутатор HP ProCurve Switch 5400zl), щелкнув ПКМ по разделу RADIUS Clients и выбрав New. Укажем:

Отключим стандартную политику (Use Windows authentication for all users) в разделе Connection Request Policies, щелкнув по ней ПКМ и выбрав Disable.

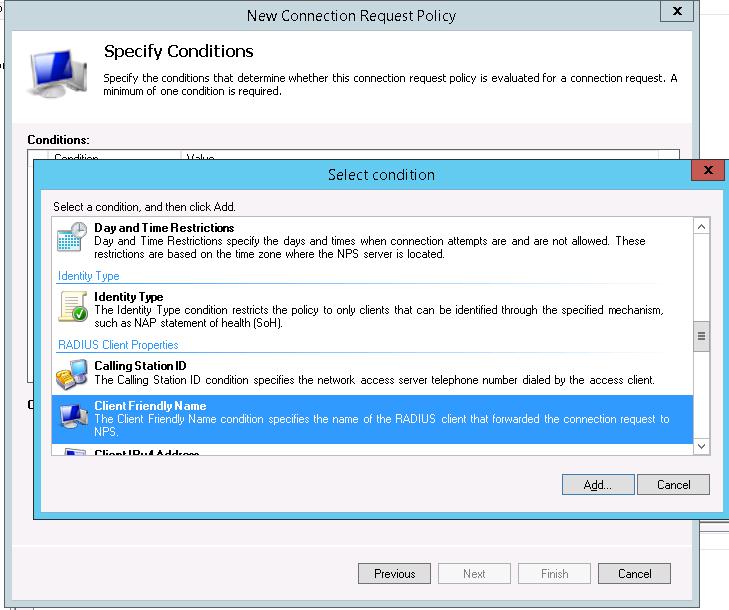

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

В качестве значения укажем sw-?. Т.е. условие будет применяться для всех клиентов RADIUS, начинающийся с символов :”sw-“. Жмем Next->Next-> Next, соглашаясь со всеми стандартными настройками.

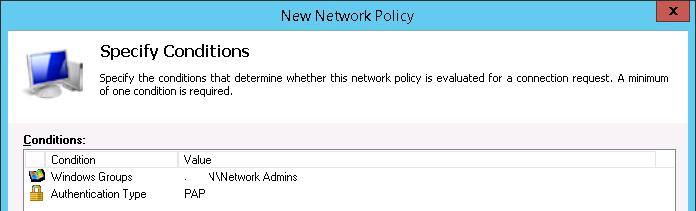

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins. Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

Далее в окне Configure Authentication Methods снимаем галки со всех типов аутентификации, кроме Unencrypted authentication (PAP. SPAP).

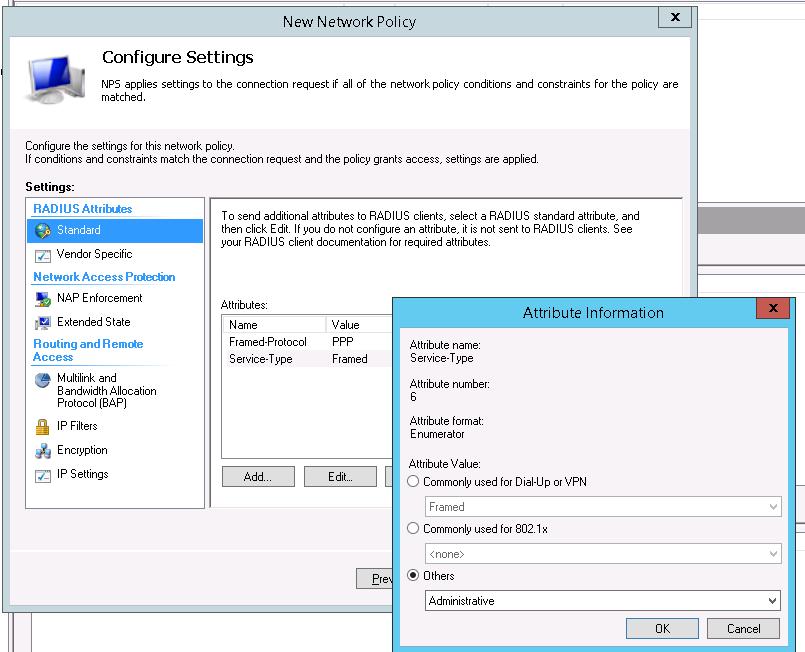

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

В остальных случаях соглашаемся со стандартными настройками и завершаем работу с мастером.

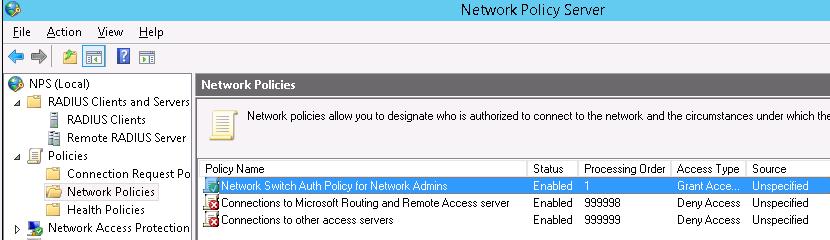

И, напоследок, переместим новую политику на первое место в списке политик.

Настройка сетевого оборудования для работы с сервером RADUIS

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

Совет. Если в целях безопасности вы запретили подключаться к сетевому оборудованию через telnet, эти строки нужно удалить из конфига:

Не закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию. Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи. Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ). Если подключение установлено – вы все сделали правильно!

Рассмотрим настройку Radius аутентификации на Cisco устройствах, посредством службы Политики сети и доступа (Network Policy Server) на Windows Server 2012 R2.

Добавление роли, настройка Active Directory

Выбираем роль (Службы политики сети и доступа):

Выбираем службу ролей (Сервер политики сети):

Для завершения установки роли, нажимаем Установить и дожидаемся установки компонента, после чего нажимаем Завершить.

В Active Directory необходимо создать группу безопасности (прим. NPS_Cisco) и включить в нее пользователей кому будет разрешена аутентификации на маршрутизаторах и коммутаторах Cisco.

Настройка Network Policy Server

Открываем оснастку Сервер политики сети (Network Policy Server).

Для полноценного использования функций NPS-сервера в домене, выполним регистрацию его в Active Directory. В оснастке на NPS (Локально), нажимаем правой кнопкой мыши и выбираем Зарегистрировать сервер в Active Directory (Register server in Active Directory):

Подтверждаем регистрацию сервера в Active Directory:

После регистрации NPS в Active Directory, добавим клиента RADIUS. На строке RADIUS-клиенты и серверы (RADIUS Clients and Servers) щелкаем правой кнопкой мыши и выбираем Новый документ (NEW):

Задаем Имя политики (Policy name), Тип сервера доступа к сети (Type of network access server) оставляем без изменения:

Задаем условия, которые должны соответствовать для успешной аутентификации. Создадим два условия:

- Группы пользователей (указываем ранее созданную в Active Directory группу безопастности)

- Понятное имя клиента (указываем дружественные имена, начинающиеся с префикса CISCO_)

Результат добавления условий:

Указываем разрешение доступа, оставляем значение Доступ разрешен (Access Granted).

После настройки методов проверки подлинности вам будет предложено настроить Ограничения (Constraints), пропускаем этот раздел и переходим к следующему шагу.

Перед настройкой сервера удаленного доступа для поддержки DirectAccess с поддержкой OTP необходимо настроить сервер RADIUS.

| Задача | Описание |

|---|---|

| 2.1. Настройка токенов распространения программного обеспечения RADIUS | На сервере RADIUS настройте маркеры распространения программного обеспечения. |

| 2.2. Настройка сведений о безопасности RADIUS | На сервере RADIUS настройте используемые порты и общий секрет. |

| 2,3. Добавление учетной записи пользователя для проверки OTP | На сервере RADIUS создайте новую учетную запись пользователя для проверки OTP. |

| 2,4 Синхронизация с Active Directory | На сервере RADIUS создайте учетные записи пользователей, синхронизированные с учетными записями Active Directory. |

| 2,5. Настройка агента проверки подлинности RADIUS | Настройте сервер удаленного доступа в качестве агента проверки подлинности RADIUS. |

2,1. Настройка токенов распространения программного обеспечения RADIUS

Сервер RADIUS должен быть настроен с использованием необходимых лицензий и программного обеспечения и/или маркеров распространения оборудования, которые будут использоваться DirectAccess с OTP. Этот процесс будет специфичен для каждой реализации поставщика RADIUS.

2,2. Настройка сведений о безопасности RADIUS

Сервер RADIUS использует UDP-порты для связи, и каждый поставщик RADIUS имеет собственные UDP-порты по умолчанию для входящего и исходящего трафика. Чтобы сервер RADIUS работал с сервером удаленного доступа, убедитесь, что все брандмауэры в окружении настроены таким образом, чтобы разрешить трафик UDP между серверами DirectAccess и OTP через нужные порты.

Сервер RADIUS использует общий секрет для проверки подлинности. Настройте сервер RADIUS с помощью надежного пароля для общего секрета и обратите внимание, что это будет использоваться при настройке конфигурации клиентского компьютера сервера DirectAccess для использования с DirectAccess с OTP.

2,3. Добавление учетной записи пользователя для проверки OTP

На сервере RADIUS создайте новую учетную запись пользователя с именем дапробеусер и присвойте ей пароль дапробепасс.

2,4 Синхронизация с Active Directory

Сервер RADIUS должен иметь учетные записи пользователей, соответствующие пользователям в Active Directory, которые будут использовать DirectAccess с OTP.

Синхронизация RADIUS-и Active Directory пользователей

Запишите сведения о пользователе из Active Directory для всех пользователей DirectAccess с OTP.

Используйте процедуру, определенную поставщиком, для создания идентичных учетных записей пользователей в формате " домен \ имя_пользователя " на сервере RADIUS, который был записан.

2,5. Настройка агента проверки подлинности RADIUS

Сервер удаленного доступа должен быть настроен в качестве агента аутентификации RADIUS для реализации DirectAccess с OTP. Следуйте инструкциям поставщика RADIUS, чтобы настроить сервер удаленного доступа в качестве агента проверки подлинности RADIUS.

802.1x является стандартом авторизации и аутентификации пользователей и компьютеров в сети передачи данных. Данный стандарт позволяет очень просто назначать разным клиентам нужные VLAN-ы, а так же предотвратить доступ к сети неизвестным системе устройствам.

Для успешной работы данного стандарта в корпоративной среде под управлением операционной системы Windows требуется настроенные:

1. Домен-контроллер;

2. Сервер центра сертификации;

3. Сервер политики сети.

Выдача сертификата центром сертификации.

Для того чтобы Cisco без проблем работала с клиентами требуется сертификат созданный на основе RAS и IAS серверы.

Данный шаблон необходимо скопировать и дать при этом ему свое уникальное имя.

После копирования шаблона необходимо указать совместимость, а так же в разделе Безопасность добавить группу Серверы RAS и IAS и внести разрешения на Заявку и Автоматическую подачу заявок .

После того как сертификат скопирован нужно перезапустить сервер политики сети. В разделе Выданные сертификаты должен появиться сертификат с именем вашего скопированного шаблона сертификата, выданный вашему NAP серверу.

Настройка NAP.

Добавление клиентов

Для работы коммутатора с NAP сервером в первую очередь надо добавить RADIUS-клиенты в одноимённом пункте настройки NAP введя понятное имя, ip-адрес, секрет , а так же в разделе дополнительно необходимо выбрать в поле имя поставщика поставщика Cisco . Поставить галочку на против пункта RADIUS-клиент поддерживает защиту доступа к сети .

Создание политики запросов на подключение

В разделе Политики, в подразделе политики запросов на подключение необходимо создать политику. В данной политике необходимо указать ее имя, а так же добавить условие Тип порта NAS со значением Ethernet .

Создание сетевой политики

Если нам необходимо переводить пользователя в другой VLAN при входе в ОС то нам необходимо создать специальную группу в домене. Эта группа будет указана в условиях на подключение.

При создании сетевой политики указываем ее имя. Добавляем два условия:

Группа пользователей - указываем группу в которой будут пользователи, которым развешен доступ к данному VLAN;

Типа порта NAS - Ethernet.

На вкладке Ограничения необходимо указать тип проверки пользователей - нам необходимо указать:

Microsoft: защищённый пароль (EAP-MSCHAP v2)

Microsoft: защищённый EAP (PEAP)

Так же в пункте Менее безопасные методы проверки подлинности отмечаем:

Шифрованная проверка подлинности (Microsoft), версия 2, (MS-CHAP-v2)

Разрешить смену пароля по истечении срока действия

Шифрованная проверка подлинности Майкрософт (MS-CHAP)

Разрешить смену пароля по истечении срока действия

На вкладке Параметры , в разделе Атрибуты RADIUS - Стандарт добавим несколько атрибутов:

Tunnel-Medium-Type = 802 (includes all 802 media plus Ethernet canonical format)

Tunnel-Pvt-Group-ID = номер VLAN в который вы хотите переключать клиента

Tunnel-Type = Virtual LANs (VLAN)

После создания политик перезапустите NAP.

Настройка коммутатора Cisco

Коммутатор должен иметь первоначальную простую настройку, а так же должен знать VLAN-ы, которые будут указываться в настройке.

Настройка RADIUS серверов

Первым делом необходимо применить команду:

aaa new-model

dot1x system-auth-control

dot1x guest-vlan supplicant

Далее создаём группу серверов RADIUS отвечающих за 802.1x

aaa group server radius DOT1X

server-private IP-адрес NAP-Сервера auth-port 1812 acct-port 1813 key секрет созданный RADIUS-Клиенту на NAP сервере

ip radius source-interface Loopback0

Настраиваем авторизацию через созданные группы NAP серверов

aaa authentication dot1x default group DOT1X

aaa authorization network default group DOT1X

802.1X Port-Based Network Authentication

Настройка портов на примере GigabitEthernet1/1:

interface GigabitEthernet1/1

switchport mode access

Указываем VLAN в который помещаются клиенты не прошедшие авторизацию:

authentication event fail action authorize vlan 'номер-vlan'

Указываем VLAN в который помещаются клиенты если NAP сервер не работает:

authentication event server dead action authorize vlan 'номер-vlan'

Указываем VLAN в который помещаются клиенты если не отвечают:

authentication event no-response action authorize vlan 'номер-vlan'

authentication priority dot1x mab

Активируем функцию Mac-address bypass:

Настройка таймеров и переавторизации:

authentication port-control auto

authentication periodic

authentication timer reauthenticate 600

dot1x pae authenticator

dot1x timeout quiet-period 10

dot1x timeout server-timeout 5

dot1x timeout tx-period 5

Включим защиту от петель:

Настройка клиентского ПК под управлением Windows 7

Первым делом необходимо запустить службу Проводная автонастройка а так же назначить ей автоматический тип запуска.

После в свойствах сетевого адаптера появится Проверка подлинности.

В вкладке включаем проверку подлинности IEEE 802.1X , в параметрах отключаем проверку сертификата , включаем быстрое переключение .

В пункте Дополнительные параметры необходимо активировать пункт Указать режим проверки подлинности учётными записями пользователей , активируем Включить единую регистрацию для сети , выбрать вариант Выполнять непосредственно перед входом пользователя .

Важно: пользователь, которому разрешено подключаться в VLAN, должен выйти со всех устройств для того чтобы домен-контроллер обновил ему SID. В противном случае может получиться так, что коммутатор не сможет найти указанного пользователя в указанной группе пользователей, а следовательно он не авторизуется и не попадет в нужный VLAN.

Настройка ПК через AD

Чтобы включить необходимые настройки на ПК через групповую политику необходимо создать новую политику сети и применять ее на группу компьютеров в AD.

Включаем службу проводной автонастройки с автоматическим запуском:

Настраиваем проверку подлинности:

Данная политика применяется при включении ПК и если порт коммутатора не настроен на dot1x то не препятствует подключению к сети.

Доброго времени суток.

Есть возможность при включении глобального Радиус на цыске, логинится по ССш и консоль по локальной базе. Спасибо

Доброго времени суток.

Есть возможность при включении глобального Радиус на цыске, логинится по ССш и консоль по локальной базе. Спасибо

Читайте также: