Postfix настройка centos 8

Установка почтового сервера Postfix, Dovecot и SquirrelMail в CentOS/Redhat/Fedora

Первым делом что нам нужно сделать это нужно удалить Sendmail если мы хотим установить Postfix, а они не дружат между собой.

Следующим действием следует отключение SELinux (если не знаете как это сделать, читаем материал):

Как отключить SELinux на CentOS?

Выше предоставил хороший мануал как это лучше сделать.

Если имеется firewall на сервере, необходимо разрешить доступ к следующим портам:

- SMTP работает на: 25

- POP3 работает на: 110

- IMAP работает на: 143

- SMTP (безопасный) работает на: 465

- MSA работает на: 587

- IMAP (безопасный) работает на: 993

- POP3 (безопасный) работает на: 995

Нужно выключить iptables для этого выполните:

Имеется:

Всю эту информацию можно получить выполнив команду:

Настройка DNS

Очень важно настроить DNS-записи, в частности записи MX, на панели управления доменом. Войдите в свою панель управления доменом и измените настройки DNS, чтобы добавить следующие записи записей MX. Типичная запись MX будет выглядеть следующим образом:

Следующее значение является приоритетом. Самое низкое число является приоритетом. Например, 0 будет иметь наивысший приоритет, а 20 будет иметь более низкий приоритет. Приоритет используется, потому что мы можем добавить несколько записей MX для одного домена, почта пересылается на сервер с самым высоким приоритетом. Если сервер с наивысшим приоритетом недоступен, почта будет перенаправлена на сервер, имеющий второй наивысший приоритет. Далее идет TTL( Time to Live).

После того, как вы настроите свои настройки DNS, вам нужно будет подождать некоторое время, чтобы распространить DNS. Обычно это занимает около двух часов. После распространения вы можете проверить свои записи MX и убедиться что все прошло хорошо. Это можно сделать несколькими способами:

- Используя онлайн утилиты

- Локально ( через консоль)

Я приведу пример с использованием консоли.

Для начала, смотрим какую информацию содержит домен:

И проверяем какие NS-ы используется:

И, финальная проверка на работоспособность MX:

И на всякий случай:

Как видно с вывода, все работает корректно.

Архитектура почтовых систем

Архитектура почтовых систем, выглядет так:

Архитектура почтовых систем

Но более детально я расскажу немного позже.

И так, я в своей статье приведу пример установки:

- MTA – почтовый сервер -Postfix (SMTP);

- MDA – сервер Dovecot (POP3/IMAP);

- Squirrelmail – веб-интерфейс для пользователей.

Перед настройкой postfix нам необходимо настроить SSL, который будет использоваться для шифрования и защиты электронных писем. Для этого, я создам папку в которой будут содержаться сертификат и ключ:

Теперь, нужно будет создать SSL-сертификаты. Если у вас нет установленного openssl, вы можете установить его, используя следующую команду:

Теперь запустите следующую команду, чтобы создать сертификат и ключ:

Вот пример моего:

А сейчас, можно приступать к установки постфикса.

Установим необходимое ПО:

Пожалуй я начну установку почтового сервера под названием postfix:

И приводим к такому виду:

Теперь откройте другой конфигурационный файл:

И прописываем ( вставляем строки ниже):

Полный конфиг выглядит вот так:

После чего делаем перезапуск постфикса:

или просто запустите выполнив:

Разницы особой нет в этих 2 командах.

PS: Если имеется CentOS/RHEL 7:

Добавим сервис в автозагрузку:

PS: Если имеется CentOS/RHEL 7:

Время протестировать работу сервера. Отправим 1 тестовое письмо.

Этом можно сделать следующим образом:

Так же можно использовать команду:

Чтобы увидеть что работает нужно перейти в папку и посмотреть:

команды postfix mail

Мы установили Postfix SMTP-сервер на CentOS /Redhat/Fedora и следующим шагом будет установка Dovecot.

Добавлю то, что все логи почтового сервера сохраняются в папке /var/log/mail/. По этому, если нужно прочитать их в реальном режиме времени, выполните:

Можно так же форсировать отправку писем из очереди:

При проверке лога (maillog), получил ошибку:

Установка Dovecot,POP3/IMAP-сервера на CentOS /Redhat/Fedora

Dovecot является утилитой с открытым исходным кодом IMAP и POP3 почтовый сервер для систем Unix и Linux.Чтобы начать установку, просто выполните команду:

После чего нужно настроить конфигурацию Dovecot.

Редактируйте эти строки, чтобы использовать постфиксное использование пользователя и группу для Dovecot:

И приводим к виду:

Идем далее, открываем следующий файл:

Почти уже закончили, но нужно изменить следующий файл:

Приводим к виду:

Приводим к виду:

Перезапустите службу Dovecot:

PS: Если имеется CentOS/RHEL 7:

Добавим сервис dovecot в автозагрузку:

PS: Если имеется CentOS/RHEL 7:

Тестовое соединение и проверка почты на Dovecot

Мы установили Dovecot на нашем сервере Mail. Пользоваться консольной отправкой писем неудобно,по этому я установлю веб-интерфейс, на примере Squirrelmail.

Нужно установить SquirrelMail.

И выполните команду для установки:

Настройка Squirrelmail измените параметры в зависимости от требований.

главное меня Squirrelmail для установки

Начнем по порядку, вводим цифру 1.

конфигурация SquirrelMail, вкладка под номером 2

конфигурация SquirrelMail, вкладка под номером 3

переключиться с почтовой системы Sendmail на Postfix

Теперь нужно создать squirrelmail виртуальный хост в конфиге апача:

После все всей установки я создам пользователя captainua и создадим ему пароль:

Включим свои iptables:

Мы уже рассказывали о том, как провести подготовительные работы и настроить почтовый сервер с хранением данных пользователей в файле. Теперь рассмотрим второй вариант и разберёмся, как настраивать почтовый сервер с виртуальными пользователями и хранением информации в базе данных.

Установка веб-сервера и сервера БД

Если на сервере уже установлен веб-сервер и БД mysql/mariadb , то установку пакетов нужно пропустить и перейти к пункту «Устанавливаем и настраиваем postfixadmin».

Для Centos:

Устанавливаем пароль root , на все вопросы жмём enter , при запросе нового пароля (шаг 2) придумываем и вводим новый пароль для пользователя root:

Запускаем веб-сервер и включаем автозагрузку:

Запускаем сервер БД и включаем автозагрузку:

Для Debian/Ubuntu:

Для Debian 8:

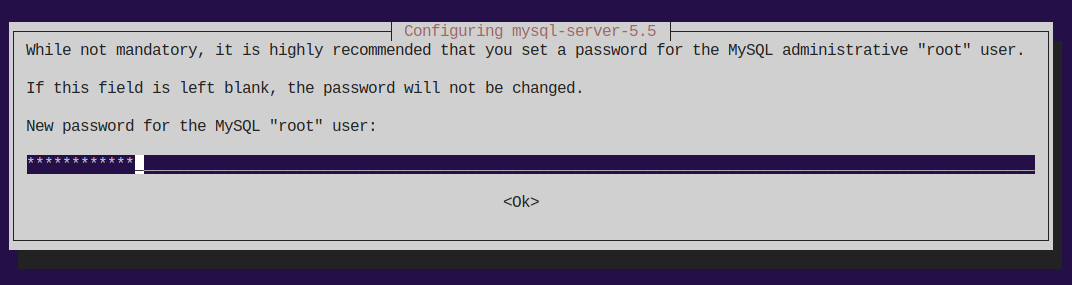

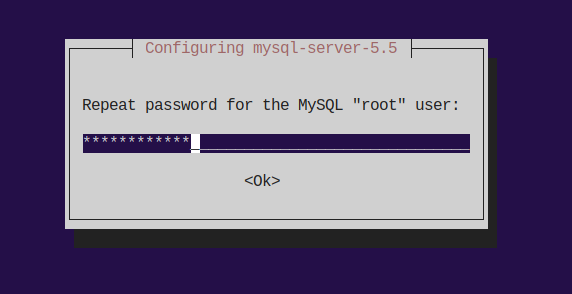

При установке в Debian 8 и Ubuntu 16.04 нужно будет также придумать и указать, какой пароль root будет у БД:

В Ubuntu 18.04 и Debian 9 пароль пользователя root указывается пустой при установке.

Запускаем веб-сервер и включаем автозагрузку:

Запускаем сервер БД и включаем автозагрузку:

Устанавливаем и настраиваем postfixadmin

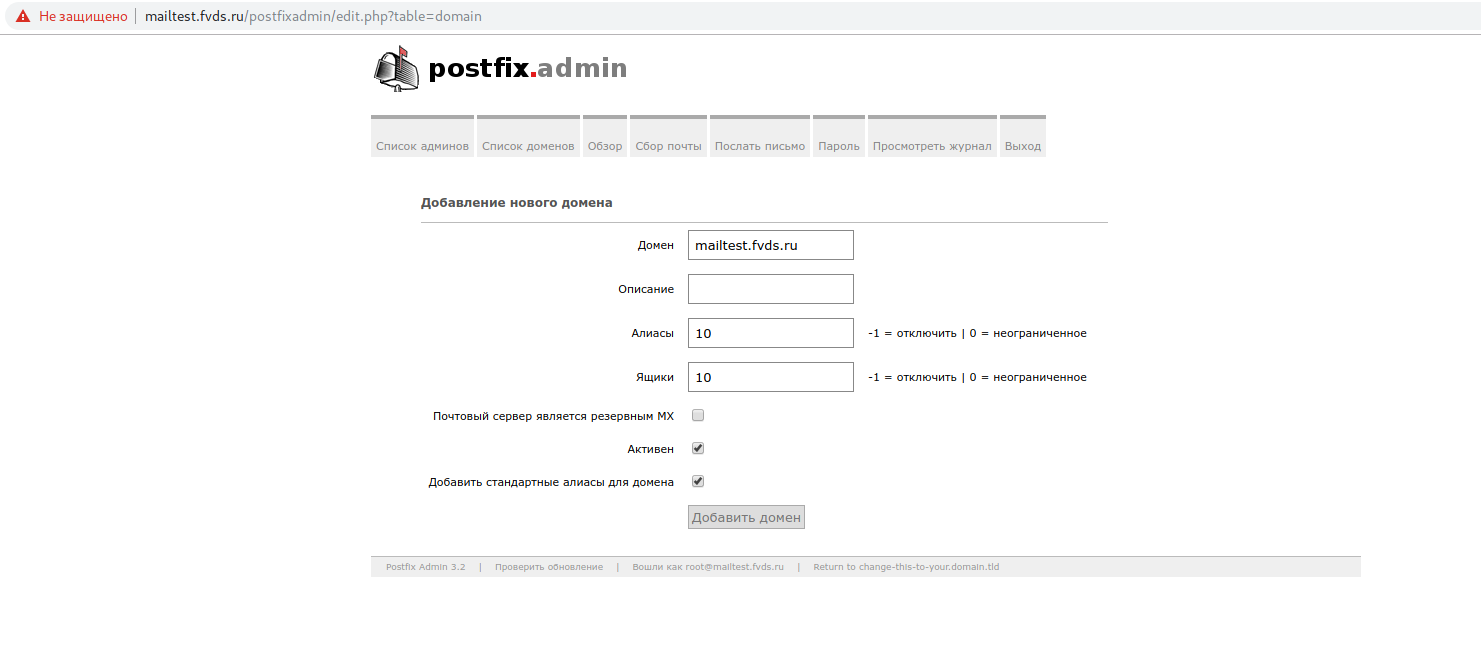

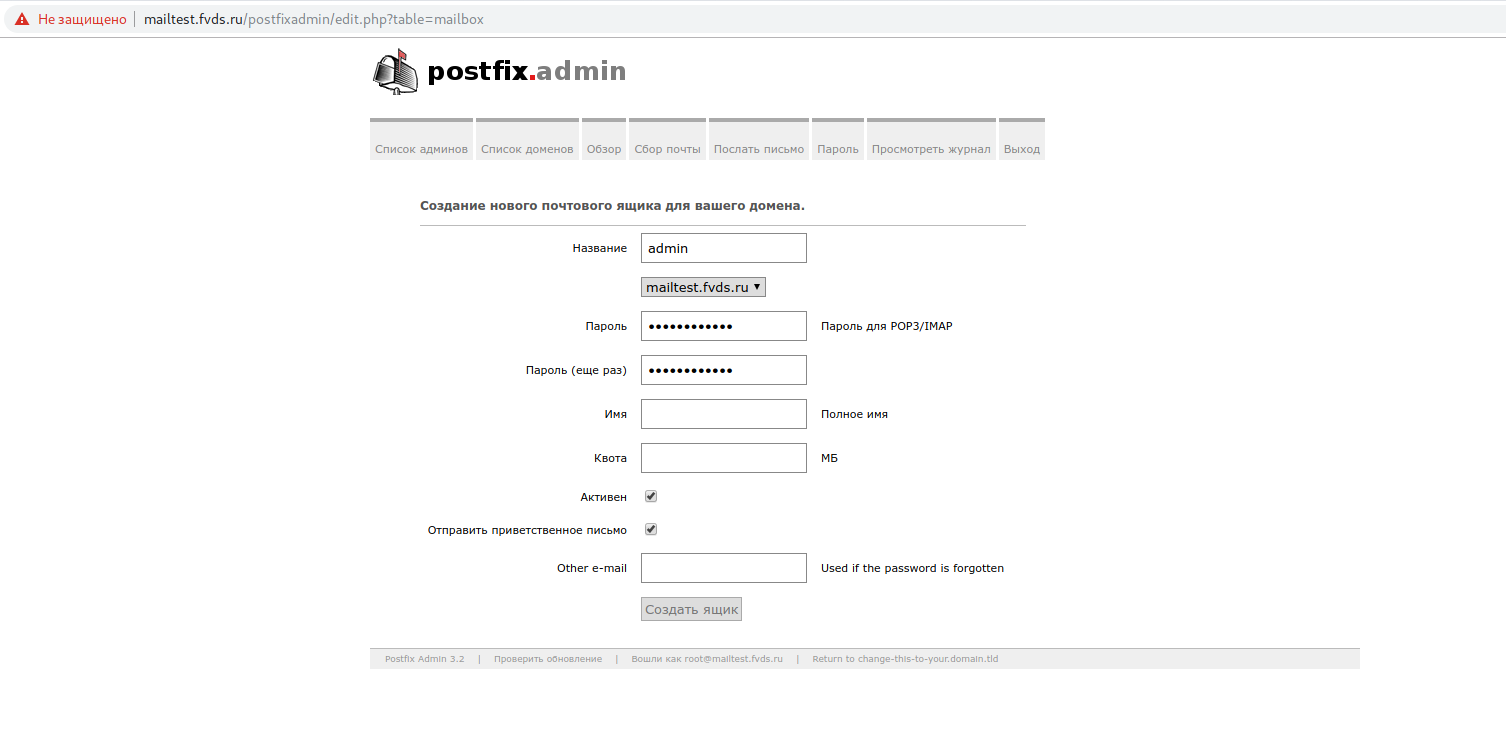

Postfixadmin — это веб-интерфейс управления почтовым сервером. В нём можно создать почтовые домены и почтовые ящики.

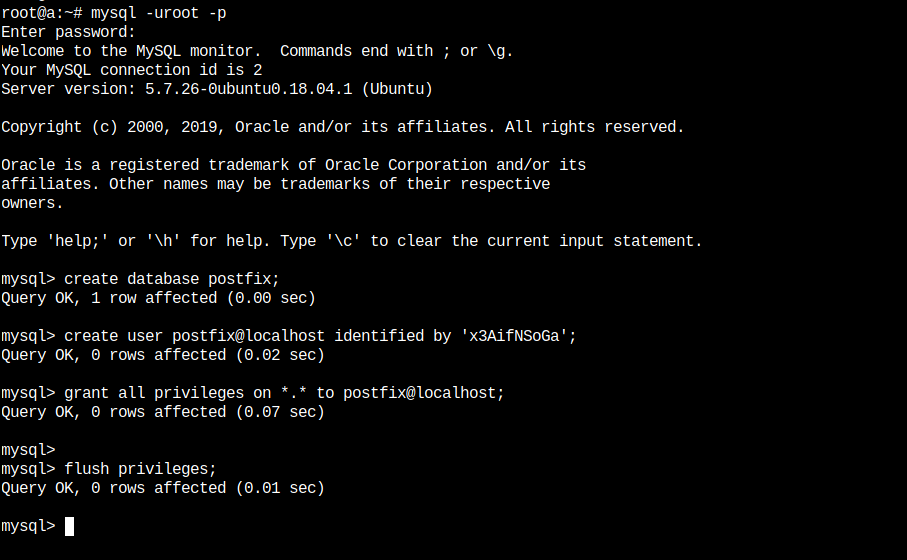

Создаём БД:

Подключаемся к консоли mysql , используя пароль пользователя root в mysql :

В консоли mysql вводим следующие команды:

Centos:

Debian/Ubuntu:

Символическая ссылка должна вести в директорию сайта (укажите путь до своего сайта), если на сервере нет сайтов, то нужно оставить текущую команду:

Создаем локальный файл конфигурации:

И вставляем в него следующий код, предварительно заменив пароль от БД и почтовый домен на свои:

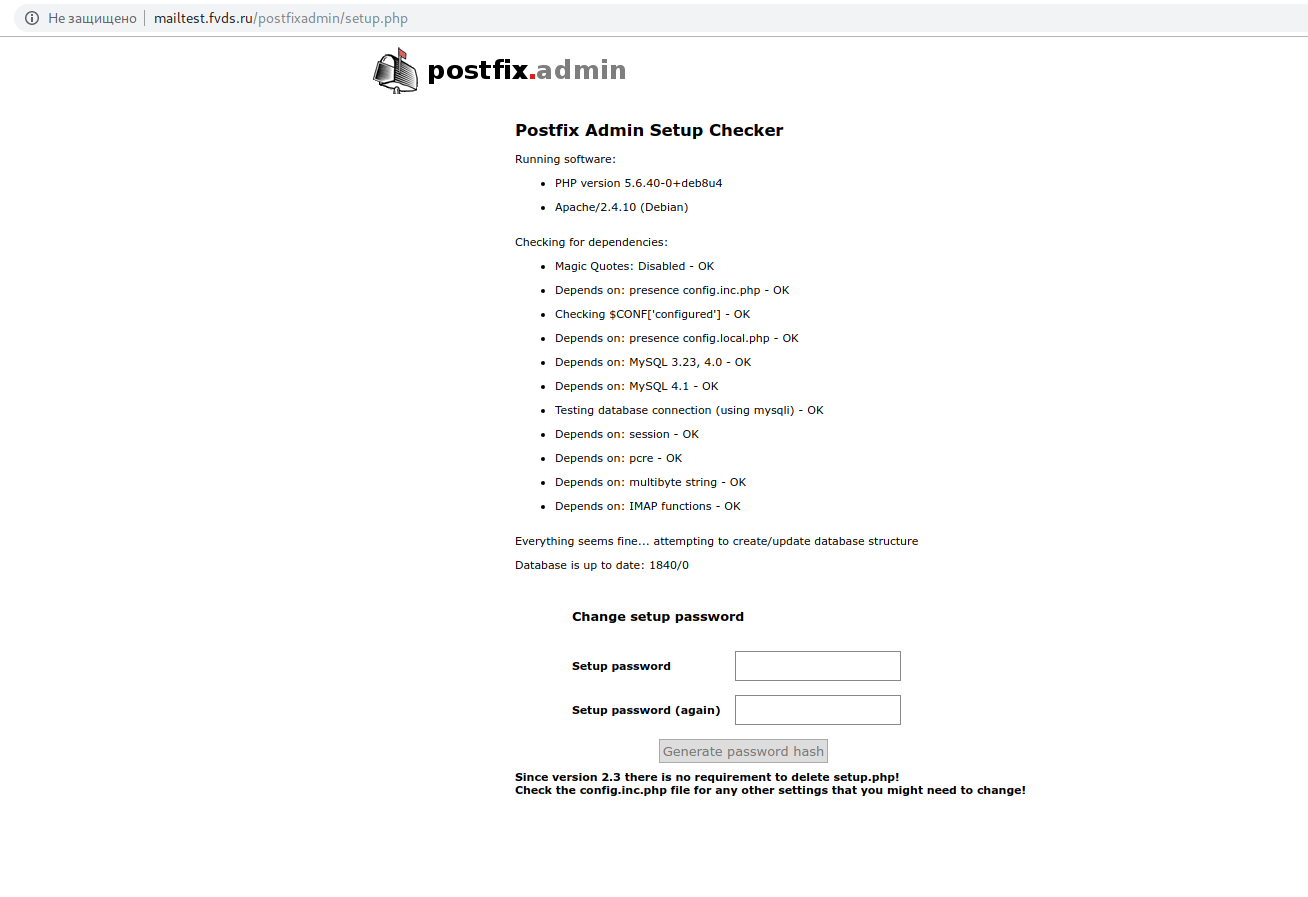

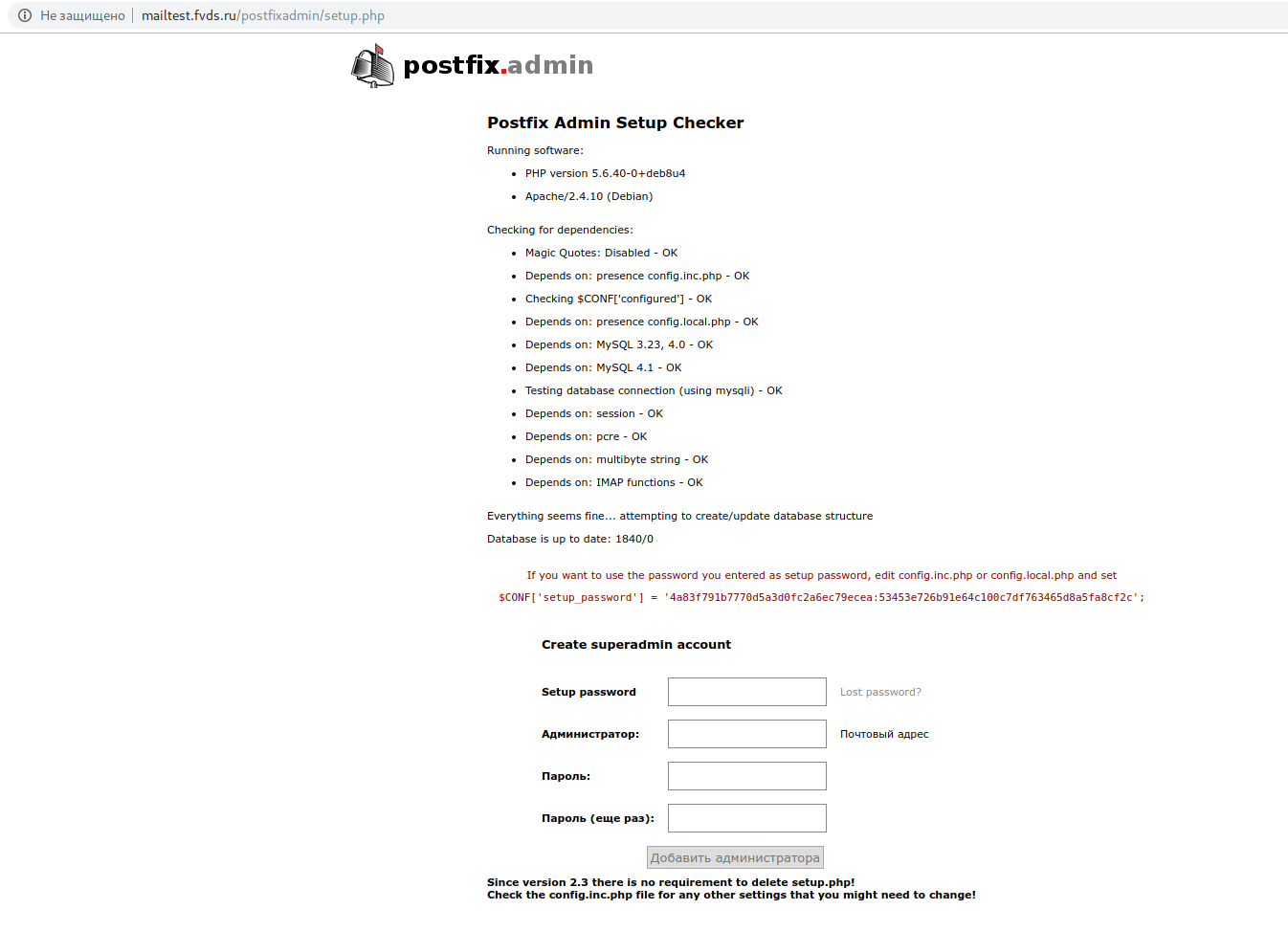

После чего откроется страница с проверкой настроек — все параметры должны быть OK.

Полученный хеш указываем в локальном файле настроек — /usr/share/postfixadmin/config.local.php . Нужно заменить значение строки (3 строка):

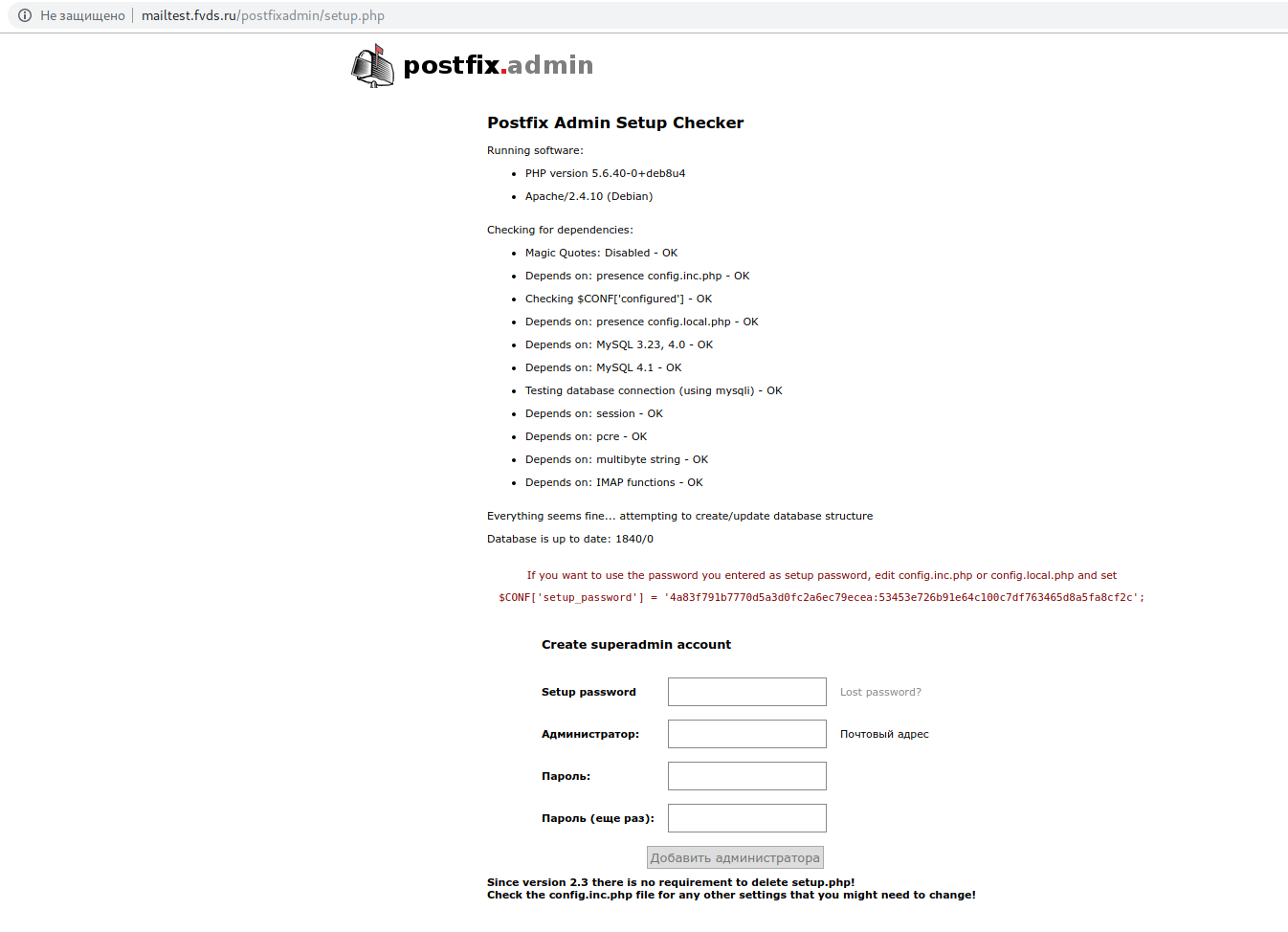

Перезагружаем страницу и теперь можем создать учётную запись администратора:

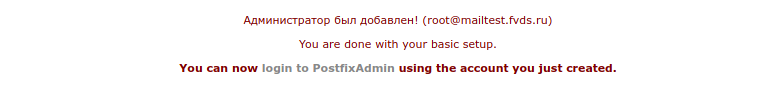

Пишем в первой строке пароль от установки, который вводили ранее, и указываем почтовый ящик root@ВАШ_ПОЧТОВЫЙ_ДОМЕН и пароль к нему, если все сделано правильно, то пользователь будет добавлен:

Создаём почтовый ящик: Обзор — Создать ящик :

Устанавливаем и настраиваем postfix

Устанавливаем postfix на сервер:

Для Centos (обычно в Centos 7 он уже установлен):

Для Debian/Ubuntu:

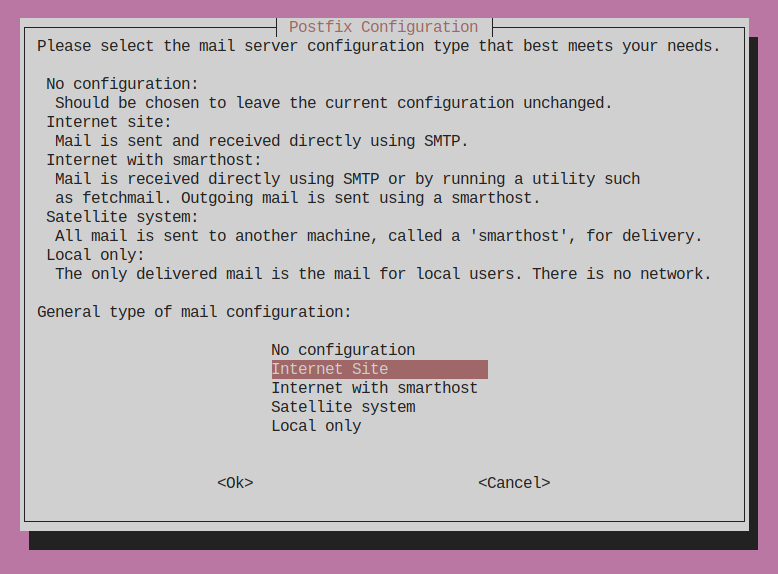

Далее отобразится окно, где нужно выбрать Internet Site:

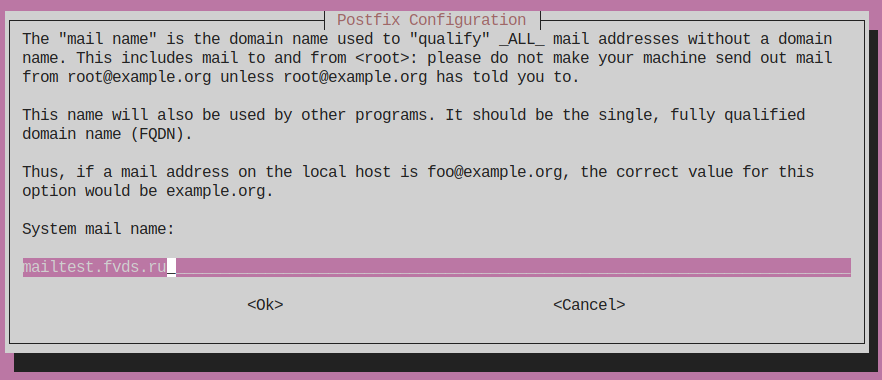

И в следующем окне указать ваш домен, с которого будет отправляться почта:

Запускаем и добавляем в автозагрузку службу postfix:

Вносим изменения в настройку postfix , в консоли вводим следующие команды:

Конфигурация будет добавлена в файл /etc/postfix/main.cf .

В конец файла /etc/postfix/master.cf добавляем следующие строки:

Для Centos в конец этого же файла нужно добавить:

Для Debian/Ubuntu в конец этого же файла нужно добавить:

Создадим директорию для хранения файлов подключения к mysql :

Создадим файлы конфигурации mysql:

В созданный файл добавляем:

В созданный файл добавляем:

В созданный файл добавляем:

В созданный файл добавляем:

В созданный файл добавляем:

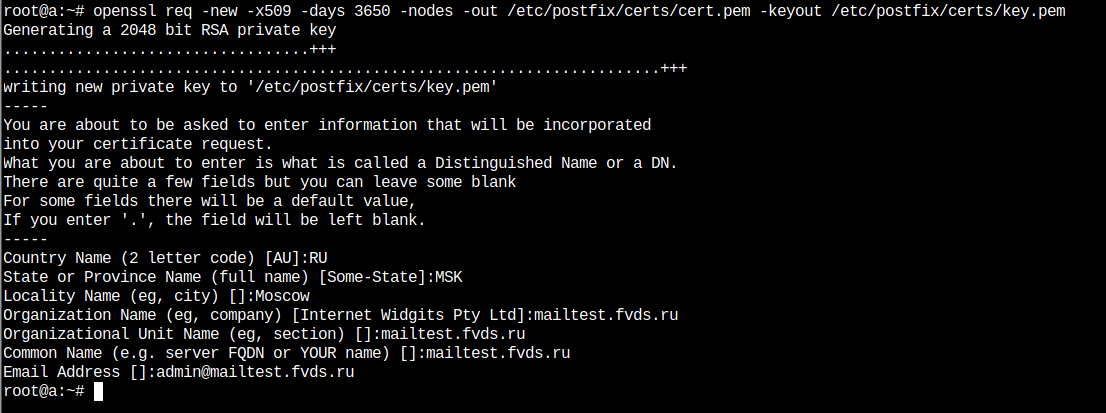

Теперь сгенерируем самоподписанный сертификат, чтобы данные не передавались в открытом виде. При генерации сертификата будут заданы несколько вопросов, на них можно ответить все что угодно, особой роли это не играет.

Вот пример выполнения команды:

Если у вас есть платный сертификат на домен с не истекшим сроком действия, используйте его. Файлы сертификата нужно разместить в директории /etc/postfix/certs/ и заменить имена файлов на свои в конфигурационном файле postfix /etc/postfix/main.cf в следующих строках:

Проверить корректность настроек postfix можно через команду:

Перезапустим службу, чтобы применились настройки:

Устанавливаем и настраиваем dovecot

Centos:

Debian/Ubuntu:

Активируем службу и добавляем в автозапуск:

Создаём локальный файл настроек:

Открываем файл текстовым редактором и указываем в нём следующие настройки:

В рамках программы по унификации установленных серверных систем встала задача по переделке почтового сервера. Вдумчивое изучение мануалов и руководств показало довольно любопытный факт – нигде не было найдено однозначно достоверного руководства или подобия Best Practice по развёртыванию почтовика.

Мануал пошаговый, основывается на внутренней документации компании и затрагивает совершенно очевидные вопросы. Гуру могут не тратить время, ноу-хау здесь нет – руководство является сборной солянкой и публикуется только потому, что все найденные руководства по развёртыванию почтовика напоминали картинку о том, как рисовать сову.

Для тех, кто не хочет собирать всё вручную, оптимальным вариантом, пожалуй, будет пакет iRedMail. Отличная сборка Postfix, Dovecot, Apache, MySQL/PostgreSQL, Policyd, Amavis, Fail2ban, Roundcube и даже Awstats. Ставится легко, работает стабильно, есть красивая админка (бесплатная) и очень красивая админка (платная) не идущая ни в какое сравнение с убогим PostfixAdmin. Поклонники же ручного труда могут продолжить чтение.

Старый сервер работал под Gentoo и нёс в себе термоядерный заряд из Postfix+VDA с Courier и глючно реализованного SASL, решавшим подключаться к mysql только при первой аутентификации. План переделки заключался в миграции на наш внутренний стандарт – CentOS. Роль MTA и MDA возлагается на связку Postfix и Dovecot, а в качестве вспомогательной артиллерии: Amavis + SpamAssassin + ClamAV + Postgrey + Fail2Ban. Письма хранятся в файлах, а учётные записи и домены — в MySQL. На сервере крутится несколько почтовых доменов и есть поддержка виртуальных квот.

[*] Подключаем дополнительные репозитории. Мне хватило epel, rpmforge, centalt и remi. Не все они нужны постоянно включёнными, и можно установить плагин yum-priorities; ну или если лень разбираться, то включать-отключать их руками. Далее я буду говорить, что из какого репозитория устанавливается.

[*] Работа с SELinux достойна отдельного материала, поэтому в рамках данной статьи примем, что selinux по-ламерски сделан permissive или disabled.

[*] Не забываем про ntp:

Это позволит избежать возможной проблемы Dovecot’a «Time has moved backwards». Также можно в /etc/sysconfig/ntpd изменить ключ на -L, чтобы ntpd не слушал сеть.

[*] В завершение подготовительного этапа ставим утилиты, которые облегчат нам тестирование и дальнейшую работу:

Для нашей базы данных используем MySQL 5.5 от Remi. Можно и mariadb, конечно, но пока MySQL ещё жив, вышеупомянутая сборка меня полностью устраивает. Версия важна, т.к. при обновлении Postfix до 2.10 он захочет новую версию и если поставить 5.1 из base, то обновление постфикса из CentALT потянет за собой MariaDB. Кому больше нравится PgSQL — пожалуйста, ставьте его. Развёртывание ничем отличаться не будет, даже конфигурационные файлы postfix можно будет брать неизменными. Отличаться будет только настройка самого postgresql и создание базы.

Для запуска подойдёт вариант «из коробки» (в репозитории ниже представлен слегка расширенный my.cnf). Создаём пользователя postfix с одноимённой базой и всеми правами на неё.

Антивирусом у меня работает ClamAV. Стоит отметить, что самая последняя версия есть на CentALT, однако она в упор не хочет оттуда скачиваться, умирая на попытке скачать 50 мегабайт clamav-db. Поэтому ставим из EPEL на пару минорных версий меньше, погоды это не сделает. Clam будет работать у нас через сокет, поэтому в /etc/clamd.conf комментируем строки:

Обновление баз антивируса подключается автоматически, за него отвечает утилита freshclam. Проконтролируем, чтобы соответствующий файл находился в cron.daily и запускаем сервис антивируса

Развёртывать или не развёртывать веб-интерфейс — личное дело каждого. Мне он понадобился для контроля процесса миграции. Вам он может понадобиться для создания структуры базы и администрирования доменов, ящиков, алиасов и т.п. Для последних задач в большинстве руководств активно предлагается PostfixAdmin, но мне он категорически не нравится. Равно как я бы рекомендовал придерживаться принципа разделения, по которому почтовый сервер должен заниматься обработкой почты, веб-сервер держать веб-приложения, а DB-сервер работать с базами данных.

Для тех, кто не захочет развёртывать веб-подсистему, прилагаю SQL-дамп базы данных для почтового сервера на все случаи жизни. Даже с некоторыми неиспользуемыми возможностями: mysql_dump.sql на гитхабе.

Если же потребуется PostfixAdmin — ставьте nginx/apache + php и собственно сам PostfixAdmin. И обратите внимание, что развернуть его поверх приведённого дампа не удастся — из структуры удалены некоторые «лишние» таблицы. Нюансов настройки PostfixAdmin немного. Редактируем config.inc.php, обращая внимание на следующие параметры:

После этого можно идти на domain.tld/postfixadmin/setup.php, генерировать пароль и создавать учётную запись супер-администратора. Теперь сгенерированный хэш надо внести в файл config.inc.php и изменить его статус:

[!] Postfixadmin сам создаёт структуру базы и в mysql, и в postgresql при запуске setup.php. Если намереваетесь использовать его, установку следует проводить на пустую базу.

Проконтролируем, что в базе postfix создана вся дефолтная структура и перейдём к установке MTA и MDA. Postfix уже идёт в комплекте с CentOS, но не самый новый. Обновим его из CentALT и оттуда же поставим Dovecot.

Все основные системы корабля будут оперировать с файлами в /var/vmail под отдельным юзверем:

Сделаем самоподписанные SSL'ки

Самый противный этап сборки – убедить Postfix работать с базой данных:

В этой директории создаём файлы со следующим содержанием:

relay_domains.cf

virtual_alias_domain_maps.cf

virtual_alias_maps.cf

virtual_mailbox_domains.cf

virtual_mailbox_maps.cf

Редактируем файл /etc/postfix/main.cf, обучая Postfix работать с базой по свежесозданным файлам:

Хороший почтовый сервер пропускает своих и авторизует чужих. Чтобы аутентификация работала корректно, запустим Submission, подняв SMTP сервис дополнительно на 587 порту. Смартфоны при создании новых учётных записей при вписывании smtp сервера с аутентификацией по умолчанию предлагают 587 порт; вы же не хотите объяснять клиентам, что недостаточно вписать mail.domain.tld, а ещё надо и порты какие-то прописывать. В общем, в /etc/postfix/master.cf редактируем секцию, отвечающую за submission:

[!] Обязательно обращаем внимание на пробелы перед -o ключами — без них конфиг не будет валидным.

Пока отложим в сторону master.cf, к нему мы вернёмся позднее, и продолжим с /etc/postfix/main.cf

Это были изменения строк по умолчанию. А теперь добавим несколько секций наших настроек. Проверьте на дубликаты, убирая их из родной конфигурации, если они там встречаются. Я предлагаю свои настройки вписывать структурированными блоками в нижней части файла /etc/postfix/main.cf:

[!] Использовать или не использовать чёрные списки — ваш выбор. Я закомментировал соответствующие директивы reject_rbl_client, чтобы не плодить холивары. Грейлистинга зачастую хватает, а Spamhaus и иже с ним исповедуют неоднозначную политику, но на практике оказалось, что «честных ребят», в чёрные списки просто так не заносит и ложных срабатываний у нас не было. Повезло, наверное. Поэтому — дело вкуса включать директивы RBL или нет. Считайте, что я их указал в информационных целях.

[!] Параметры разбиты по группам — внимательно пересмотрите их и подстройте под собственные нужды. Хуже нет варианта, чем вслепую влепить чужой конфиг без правок.

[!] Malamut справедливо заметил, что опция `permit_mynetworks` крайне сомнительна и опасна. Гораздо лучше будет её убрать и разрешать отправку корреспонденции только пользователям, прошедшим аутентификацию.

[!] К файлу main.cf мы снова вернёмся, добавляя в него postgrey, amavis и dovecot, а пока перейдем к MDA

- Это наш Mail Delivery Agent, локальный транспорт

- Собственный SASL, через который будет работать Postfix

- Работа с квотами

- Предоставление пользователю imap и pop3

Пара изменений в /etc/dovecot/dovecot.conf:

Остальная часть конфигурационного файла удобно разбита на составляющие и прекрасно документирована:

В рамках программы по унификации установленных серверных систем встала задача по переделке почтового сервера. Вдумчивое изучение мануалов и руководств показало довольно любопытный факт – нигде не было найдено однозначно достоверного руководства или подобия Best Practice по развёртыванию почтовика.

Мануал пошаговый, основывается на внутренней документации компании и затрагивает совершенно очевидные вопросы. Гуру могут не тратить время, ноу-хау здесь нет – руководство является сборной солянкой и публикуется только потому, что все найденные руководства по развёртыванию почтовика напоминали картинку о том, как рисовать сову.

Для тех, кто не хочет собирать всё вручную, оптимальным вариантом, пожалуй, будет пакет iRedMail. Отличная сборка Postfix, Dovecot, Apache, MySQL/PostgreSQL, Policyd, Amavis, Fail2ban, Roundcube и даже Awstats. Ставится легко, работает стабильно, есть красивая админка (бесплатная) и очень красивая админка (платная) не идущая ни в какое сравнение с убогим PostfixAdmin. Поклонники же ручного труда могут продолжить чтение.

Старый сервер работал под Gentoo и нёс в себе термоядерный заряд из Postfix+VDA с Courier и глючно реализованного SASL, решавшим подключаться к mysql только при первой аутентификации. План переделки заключался в миграции на наш внутренний стандарт – CentOS. Роль MTA и MDA возлагается на связку Postfix и Dovecot, а в качестве вспомогательной артиллерии: Amavis + SpamAssassin + ClamAV + Postgrey + Fail2Ban. Письма хранятся в файлах, а учётные записи и домены — в MySQL. На сервере крутится несколько почтовых доменов и есть поддержка виртуальных квот.

[*] Подключаем дополнительные репозитории. Мне хватило epel, rpmforge, centalt и remi. Не все они нужны постоянно включёнными, и можно установить плагин yum-priorities; ну или если лень разбираться, то включать-отключать их руками. Далее я буду говорить, что из какого репозитория устанавливается.

[*] Работа с SELinux достойна отдельного материала, поэтому в рамках данной статьи примем, что selinux по-ламерски сделан permissive или disabled.

[*] Не забываем про ntp:

Это позволит избежать возможной проблемы Dovecot’a «Time has moved backwards». Также можно в /etc/sysconfig/ntpd изменить ключ на -L, чтобы ntpd не слушал сеть.

[*] В завершение подготовительного этапа ставим утилиты, которые облегчат нам тестирование и дальнейшую работу:

Для нашей базы данных используем MySQL 5.5 от Remi. Можно и mariadb, конечно, но пока MySQL ещё жив, вышеупомянутая сборка меня полностью устраивает. Версия важна, т.к. при обновлении Postfix до 2.10 он захочет новую версию и если поставить 5.1 из base, то обновление постфикса из CentALT потянет за собой MariaDB. Кому больше нравится PgSQL — пожалуйста, ставьте его. Развёртывание ничем отличаться не будет, даже конфигурационные файлы postfix можно будет брать неизменными. Отличаться будет только настройка самого postgresql и создание базы.

Для запуска подойдёт вариант «из коробки» (в репозитории ниже представлен слегка расширенный my.cnf). Создаём пользователя postfix с одноимённой базой и всеми правами на неё.

Антивирусом у меня работает ClamAV. Стоит отметить, что самая последняя версия есть на CentALT, однако она в упор не хочет оттуда скачиваться, умирая на попытке скачать 50 мегабайт clamav-db. Поэтому ставим из EPEL на пару минорных версий меньше, погоды это не сделает. Clam будет работать у нас через сокет, поэтому в /etc/clamd.conf комментируем строки:

Обновление баз антивируса подключается автоматически, за него отвечает утилита freshclam. Проконтролируем, чтобы соответствующий файл находился в cron.daily и запускаем сервис антивируса

Развёртывать или не развёртывать веб-интерфейс — личное дело каждого. Мне он понадобился для контроля процесса миграции. Вам он может понадобиться для создания структуры базы и администрирования доменов, ящиков, алиасов и т.п. Для последних задач в большинстве руководств активно предлагается PostfixAdmin, но мне он категорически не нравится. Равно как я бы рекомендовал придерживаться принципа разделения, по которому почтовый сервер должен заниматься обработкой почты, веб-сервер держать веб-приложения, а DB-сервер работать с базами данных.

Для тех, кто не захочет развёртывать веб-подсистему, прилагаю SQL-дамп базы данных для почтового сервера на все случаи жизни. Даже с некоторыми неиспользуемыми возможностями: mysql_dump.sql на гитхабе.

Если же потребуется PostfixAdmin — ставьте nginx/apache + php и собственно сам PostfixAdmin. И обратите внимание, что развернуть его поверх приведённого дампа не удастся — из структуры удалены некоторые «лишние» таблицы. Нюансов настройки PostfixAdmin немного. Редактируем config.inc.php, обращая внимание на следующие параметры:

После этого можно идти на domain.tld/postfixadmin/setup.php, генерировать пароль и создавать учётную запись супер-администратора. Теперь сгенерированный хэш надо внести в файл config.inc.php и изменить его статус:

[!] Postfixadmin сам создаёт структуру базы и в mysql, и в postgresql при запуске setup.php. Если намереваетесь использовать его, установку следует проводить на пустую базу.

Проконтролируем, что в базе postfix создана вся дефолтная структура и перейдём к установке MTA и MDA. Postfix уже идёт в комплекте с CentOS, но не самый новый. Обновим его из CentALT и оттуда же поставим Dovecot.

Все основные системы корабля будут оперировать с файлами в /var/vmail под отдельным юзверем:

Сделаем самоподписанные SSL'ки

Самый противный этап сборки – убедить Postfix работать с базой данных:

В этой директории создаём файлы со следующим содержанием:

relay_domains.cf

virtual_alias_domain_maps.cf

virtual_alias_maps.cf

virtual_mailbox_domains.cf

virtual_mailbox_maps.cf

Редактируем файл /etc/postfix/main.cf, обучая Postfix работать с базой по свежесозданным файлам:

Хороший почтовый сервер пропускает своих и авторизует чужих. Чтобы аутентификация работала корректно, запустим Submission, подняв SMTP сервис дополнительно на 587 порту. Смартфоны при создании новых учётных записей при вписывании smtp сервера с аутентификацией по умолчанию предлагают 587 порт; вы же не хотите объяснять клиентам, что недостаточно вписать mail.domain.tld, а ещё надо и порты какие-то прописывать. В общем, в /etc/postfix/master.cf редактируем секцию, отвечающую за submission:

[!] Обязательно обращаем внимание на пробелы перед -o ключами — без них конфиг не будет валидным.

Пока отложим в сторону master.cf, к нему мы вернёмся позднее, и продолжим с /etc/postfix/main.cf

Это были изменения строк по умолчанию. А теперь добавим несколько секций наших настроек. Проверьте на дубликаты, убирая их из родной конфигурации, если они там встречаются. Я предлагаю свои настройки вписывать структурированными блоками в нижней части файла /etc/postfix/main.cf:

[!] Использовать или не использовать чёрные списки — ваш выбор. Я закомментировал соответствующие директивы reject_rbl_client, чтобы не плодить холивары. Грейлистинга зачастую хватает, а Spamhaus и иже с ним исповедуют неоднозначную политику, но на практике оказалось, что «честных ребят», в чёрные списки просто так не заносит и ложных срабатываний у нас не было. Повезло, наверное. Поэтому — дело вкуса включать директивы RBL или нет. Считайте, что я их указал в информационных целях.

[!] Параметры разбиты по группам — внимательно пересмотрите их и подстройте под собственные нужды. Хуже нет варианта, чем вслепую влепить чужой конфиг без правок.

[!] Malamut справедливо заметил, что опция `permit_mynetworks` крайне сомнительна и опасна. Гораздо лучше будет её убрать и разрешать отправку корреспонденции только пользователям, прошедшим аутентификацию.

[!] К файлу main.cf мы снова вернёмся, добавляя в него postgrey, amavis и dovecot, а пока перейдем к MDA

- Это наш Mail Delivery Agent, локальный транспорт

- Собственный SASL, через который будет работать Postfix

- Работа с квотами

- Предоставление пользователю imap и pop3

Пара изменений в /etc/dovecot/dovecot.conf:

Остальная часть конфигурационного файла удобно разбита на составляющие и прекрасно документирована:

Читайте также: