Linux количество попыток входа

5) В появившейся загрузочной записи нужно отредактировать строчку , начинающуюся со слова linux (на снимке экрана отмечена галочкой). В этой строчке нужно удалить "ro quiet splash" (подчёркнуто на снимке экрана) и через пробел дописать в конец этой строки: "init=/bin/bash";

6) Нажать F10, чтобы загрузить систему и дождаться приглашения командной строки:

7) Т.к. по умолчанию файловая система доступна только для чтения, чтобы иметь возможность вносить изменения выполнить команду:

В этом варианте перезагрузка машины после внесения изменений выполняется командой:

В случае, если пароль загрузчика неизвестен

1) Выполнить загрузку с установочного диска Astra Linux и выбрать "Режим восстановления";

2) Выбрать устройство, используемое в качестве корневой системы (например, /dev/sda1);

3) Выбрать "Запуск оболочки в /dev/sda1*";

4) Перейти в терминал (Ctrl+Alt+F2);

5) Нажать Enter для активации консоли;

6) В ыполнить команду:

В этом варианте перезагрузка машины после внесения изменений выполняется двумя командами:

Не забудьте удалить установочный CD-ROM перед перезагрузкойПосле получения доступа к системе для сброса счетчика неудачных попыток выполнить команду:

при работе с локальными пользователями:

при работе с доменными пользователями требуется указать полное имя пользователя:

Пользователя можно указать по отдельному имени, числовому идентификатору или в виде диапазона числовых идентификаторов. Диапазон задается в виде максимального и минимального значений .После сброса счетчика перезагрузить машину.

После получения доступа к системе:

1) С помощью текстового редактора удалить хеш пароля у Вашего пользователя в следующих файлах:

Это можно сделать, например, командой:

При этом из строк, начинающихся с идентификатора пользователя должно быть удалено поле с паролем, т.е. строки вида:

должны быть приведены к виду:

2) Перезагрузить машину:

3) Выполнить вход в консольную сессию без пароля, для чего после появления экрана входа в систему нажать Alt+Ctrl+F1;

Данная информация обычно нужна системным администраторам для просмотра истории входа в систему на многопользовательском сервере.

Помимо этого, бывает полезно узнать о неудачных попытках входа. Это могут быть боты, но могут быть и попытки взлома вашего сервера.

Где хранятся логи входа в систему

Информация о том, кто входил (залогинивался) или пытался войти в систему, хранится в лог файлах. Для этого используется три лог-файла:

/var/log/btmp — неудачные попытки входа.

/var/run/utmp — кто в данный момент залогинен (текущие сессии).

/var/log/wtmp — список всех сессий входа в систему.

Эти файлы, в отличии от большинства других лог-файлов Linux, имеют бинарный формат. Если вы попробуете просмотреть их командой cat , то на экран будет выведена «каша». Для их просмотра используется команда last .

Просмотр истории входа в систему

Для просмотра логов входа в систему используется команда last . По умолчанию команда last выводит информацию из файла /var/log/wtmp , в котором хранятся записи обо всех сессиях входа.

Выполним команду last :

Как вы можете видеть, выводится таблица с информацией. В ней содержатся имена пользователей, IP-адрес, с которого осуществлялся вход, дата и время входа и продолжительность сессии. Запись вида pts/0 означает, что для входа использовалось SSH соединение (или другое удаленное соединение, например, telnet).

Также выводится информация о включении/выключении системы.

Последняя строка в файле /var/log/wtmp показывает, когда был создан файл.

Просмотр истории входа для определенного пользователя

Чтобы показать информацию о сессиях определенного пользователя, то для команды last необходимо указать имя этого пользователя:

Ограничить количество строк

Иногда лог, который выводит команда last , может быть очень большой. Чтобы ограничить количество выводимых строк, используется опция -n ЧислоСтрок или просто -ЧислоСтрок .

Выведем только десять свежих записей:

Просмотр неудачных попыток входа в систему

Как было сказано выше, записи о неудачных попытках входа в систему хранятся в лог-файле /var/log/btmp .

Команда last по умолчанию выводит информацию из файла /var/log/wtmp . Чтобы вывести информацию из другого файла, используется опция -f ИмяФайла

Выведем записи о неудачных попытках входа (из файла /var/log/btmp ):

Или же можно воспользоваться командой lastb . Команда lastb работает точно также, как и команда last , но выводит информацию из файла /var/log/btmp

Заключение

Мы рассмотрели использование команды last для просмотра информации об истории входа в систему.

Дополнительную информацию по использованию команды last можно получить, выполнив в терминале:

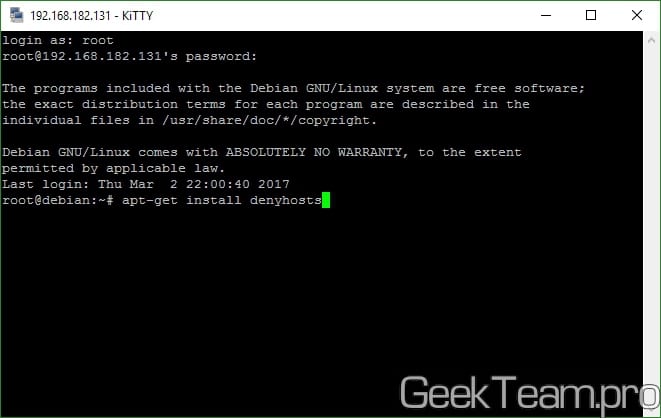

Здравствуйте. В жизни каждого неопытного владельца VPS, появляется момент, когда он понимает, что давно уже надо было не полениться и организовать какую-нибудь защиту от несанкционированного входа или брутфорса. Есть несколько вариантов решения проблем (конечно же никто не запрещает их комбинировать), но для себя я выбрал утилиту DenyHosts. Которая позволяет ограничить количество попыток ввода имени пользователя, пароля пользователя, а также ввода пароля для root-пользователя. Это не самый жесткий вариант защиты, но на сервере у меня кроме пары моих сайтов ничего нет, бекапы делаю регулярно, поэтому большего мне и не надо.

В общем, устанавливаем:

Если находитесь из под пользователя, то добавляем sudo.

Если пишет, что не удается найти пакет читаем вот эту статью.

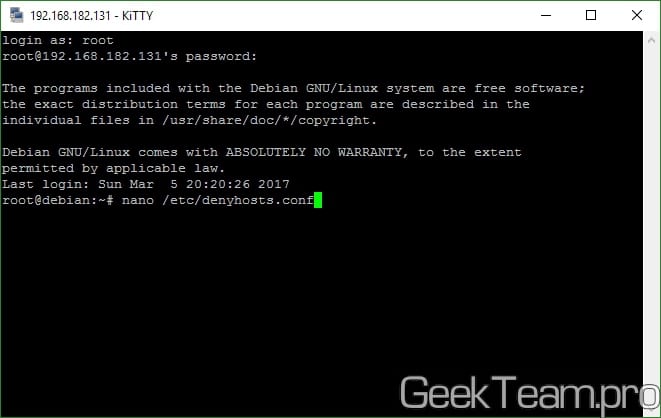

Далее редактируем его настройки под себя, для этого я использую свой любимый unix редактор nano (apt-get install nano), вы же можете использовать что хотите. Открываем файл /etc/denyhosts.conf следующей командой:

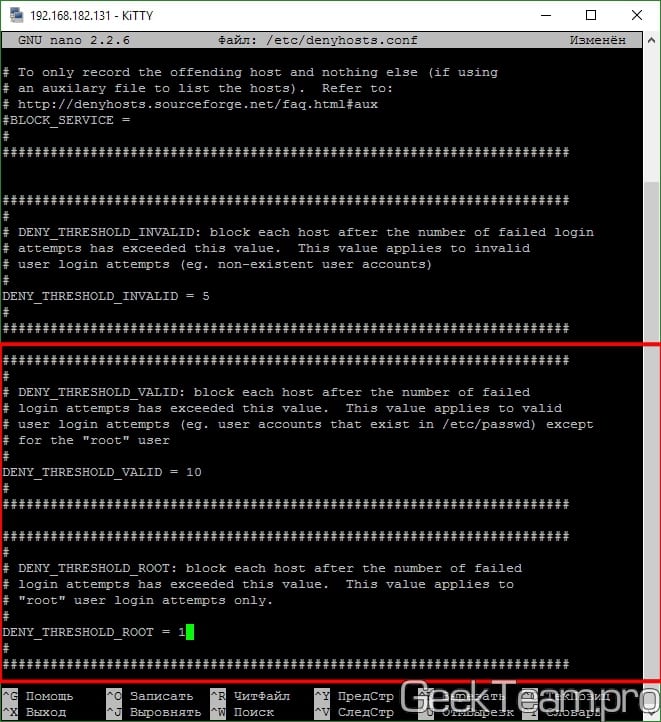

Тут очень много настроек, для себя я изменяю только две строки.

Всегда увеличиваю количество возможных попыток входа из под root до 5:

Но уменьшаю попыток ввода пароля до того же значения в 5 раз:

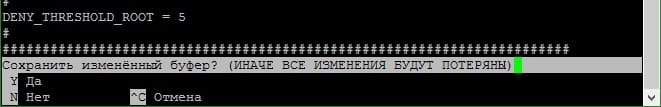

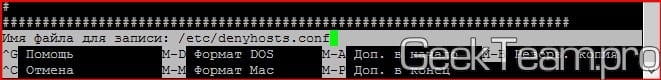

Можете полистать настройки, везде есть комментарии и при необходимости можете настроить его под себя. Сохраняем его. В nano, для этого нажать Ctrl+X, потом Y и в самом конце Enter.

Теперь будьте очень осторожны при вводе пароля, иначе можно потерять доступ к серверу. На всякий случай скажу, что черный список denyhosts по умолчанию находится в файле /etc/hosts.deny

Вроде всё. Надеюсь эта статья оказалась вам полезной, нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа или подписавшись на группу во Вконтакте и канал YouTube.

Как ограничить число попыток входа через терминал в Ubuntu, Debian

Логинимся в терминал вашего ubuntu vps и устанавливаем и вводим: в Ubuntu 14 так не пашет описание установки пониже

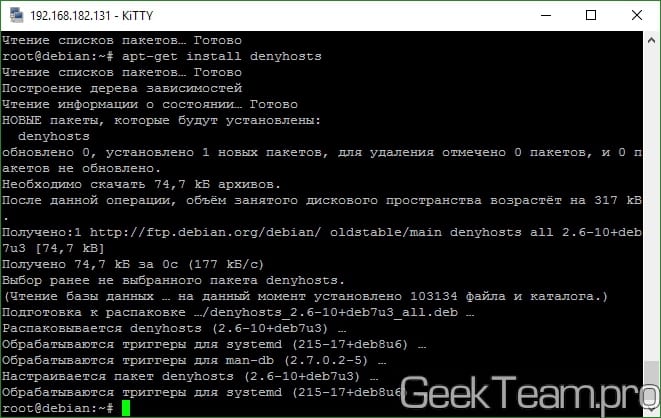

Как установить denyhosts в Debian

И подтверждаем установку.

Запускается в качестве системной службы (init скрипт), либо по расписанию через cron.

Вся радость denyhosts не только в блокировании хостов, пытающихся пробиться к вашему SSH серверу, но и в том, что можно синхронизировать свой "черный список" с серверами denyhosts. Таким образом создается коллективный список хостов, содержащий всех нападающих.

Далее идем к редактированию файла

Ограничить число попыток входа через терминал в Debian, Ubuntu-07

Я увеличил количество попыток входа из под root до 3:

но уменьшил количество попыток входа с неверным паролем до той же цифры 3:

Сохраняем файл настроек.

3) Перезапускаем сервер:

Но в дальнейшем будьте аккуратны при вводе пароля.

На всякий случай, файл с блокированным IP адресами находится здесь:

Как установить denyhosts в Ubuntu 14.

Если вы видите такую ошибку

Ограничить число попыток входа через терминал в Debian, Ubuntu-01

не спешите расстраиваться, все решаемо.

Ограничить число попыток входа через терминал в Debian, Ubuntu-02

Ограничить число попыток входа через терминал в Debian, Ubuntu-03

cd DenyHosts*

sudo python setup.py install

sudo cp /usr/local/bin/daemon-control-dist /etc/init.d/denyhosts

Ограничить число попыток входа через терминал в Debian, Ubuntu-04

Дальше нужно отредактировать sudo vi /etc/init.d/denyhosts

DENYHOSTS_BIN = “/usr/local/bin/denyhosts.py”

DENYHOSTS_LOCK = “/run/denyhosts.pid”

DENYHOSTS_CFG = “/etc/denyhosts.conf”

PYTHON_BIN = “/usr/bin/env python”

Ограничить число попыток входа через терминал в Debian, Ubuntu-05

Ограничить число попыток входа через терминал в Debian, Ubuntu-06

В файле sudo vi /etc/hosts.allow не забываем прописать разрешение

Пример sshd: 172.145.33.45

Вот так вот просто ограничить число попыток входа через терминал в Debian, Ubuntu

Читайте также: