Kali linux сброс пароля windows

Уже много лет известен способ смены пароля, который заключается в вызове командной строки и смены пароле в ней. В настоящее время если делать по старым инструкциям, то этот метод не сработает — не появится окно командной строки.

Данная инструкция содержит полностью работоспособный способ смены пароля и протестирована на Windows 10 сборка 1909 с самыми последними обновлениями.

Алгоритм действий следующий:

- нужно загрузиться помощью Live образа и переименовать два файла

- загружаемся в безопасном режиме в Windows

- вызываем командную строку и меняем в ней пароль любого пользователя

В качестве Live системы я буду использовать Kali Linux.

Если вам нужно разблокировать уже заблокированного пользователя, либо эта инструкция вам не подходит по другой причине, то смотрите альтернативный метод в статье «Как сбросить пароль Windows».

Почему работает сброс пароля в Windows 10

Инструкция может показаться объёмной, но на самом деле она очень простая — размер инструкции из-за того, что каждый шаг прописан максимально подробно.

Если вы уверенный пользователь ПК, то вот вам краткое содержание все инструкции:

1) файл C:/Windows/System32/sethc.exe нужно переименовать в C:/Windows/System32/sethc.exe.bak, а затем нужно сделать копию файла C:/Windows/System32/cmd.exe и назвать её C:/Windows/System32/sethc.exe. Т.е. по сути мы делаем резервную копию файла sethc.exe, а оригинальный файл sethc.exe заменяем файлом cmd.exe

2) загружаемся в безопасном режиме, поскольку в последних версиях Защитник Windows не позволяет открыть командную строку таким образом, а при безопасном режиме Защитник Windows не запускается

3) меняем пароль командой вида

Вот так всё просто! А теперь подробности:

- невозможно изменить файлы в папке C:/Windows/System32/ пока Windows включена, к тому же, если мы не знаем пароля, то мы в любом случае не можем войти в систему, поэтому мы будем использовать для этого Live систему.

Как записать LIVE образ Kali Linux

Найдите там Kali Linux 64-Bit (Live) и скачайте торрент.

Подключите вашу USB флешку, запустите Etcher, выберите скаченный ISO образ Kali Linux LIVE, затем просто нажмите кнопку Flash! и дождитесь завершения.

Как загрузиться с флешки

Теперь нам нужно следующее:

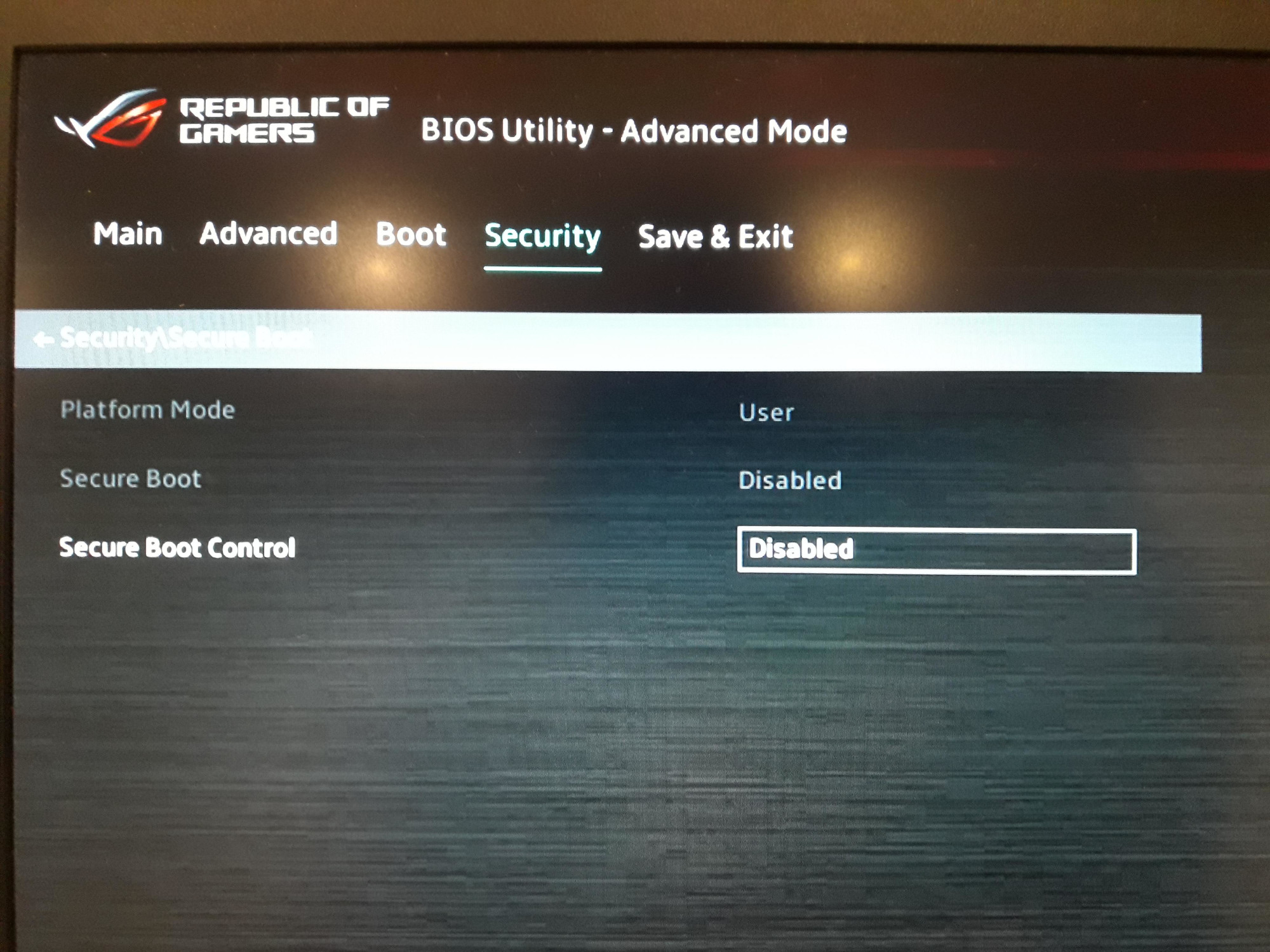

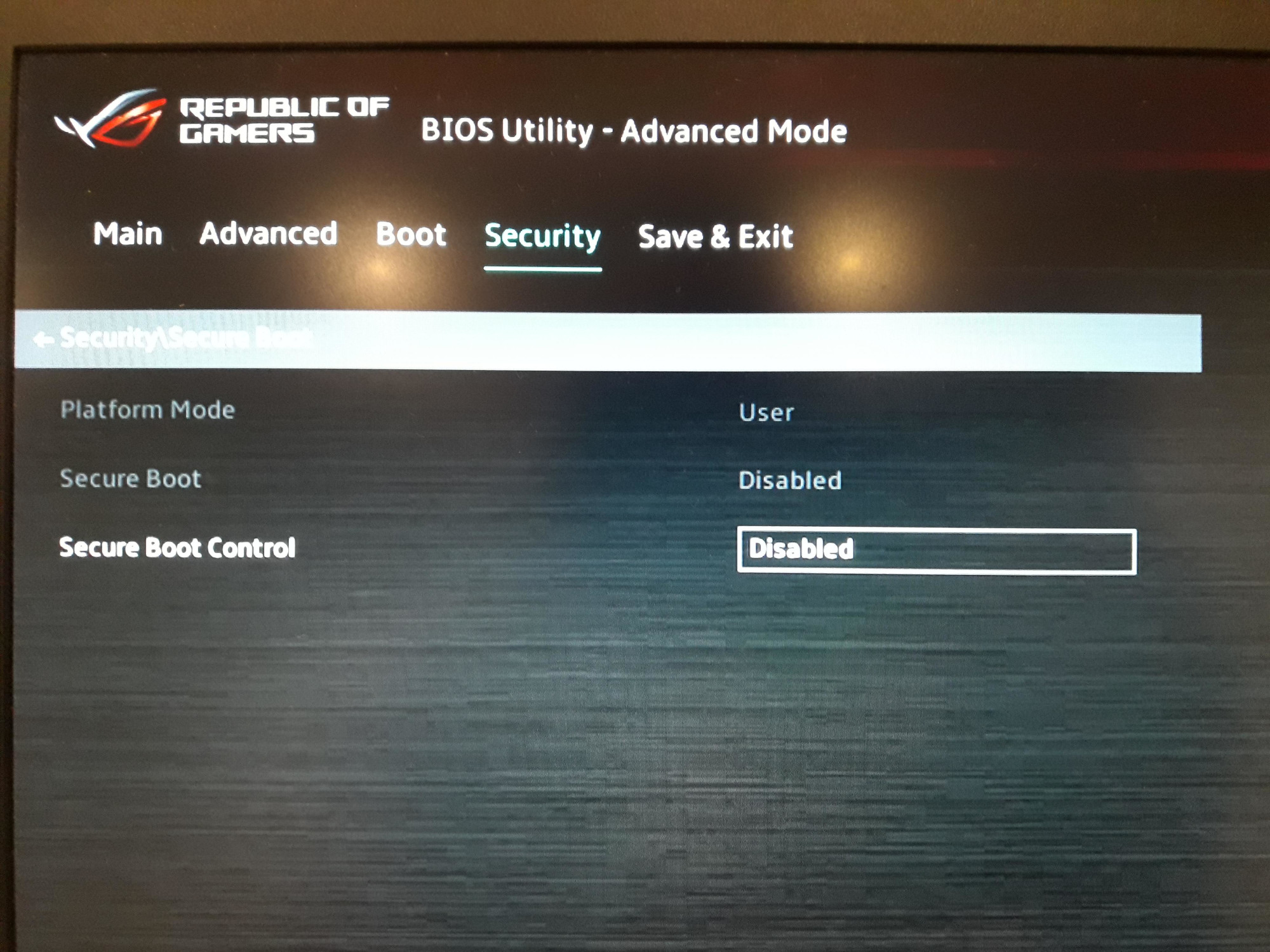

1) отключить Secure boot и Fast boot в EFI (BIOS)

2) выбрать в качестве диска для загрузки USB флешку с Kali Linux

Secure boot и Fast boot присутствуют только в EFI — это такой новый BIOS. Если у вас древний компьютер, то эти настройки могут отсутствовать и отключать их не нужно.

Зайдите в BIOS — на разных ноутбуках и материнских платах это может выполняться по-разному, как правило для этого в самом начале загрузки нужно много раз нажимать кнопку ESC, или кнопку Delete, или одну из функциональных клавиш F*. Если ничего не помогло, то поищите в Гугле, как войти в БИОС для вашей модели ноутбука/материнской платы.

Отключение Secure boot и Fast boot нужно только чтобы загрузиться с флешки, т. е. после сброса пароля Windows эти настройки можно вернуть в исходное состояние.

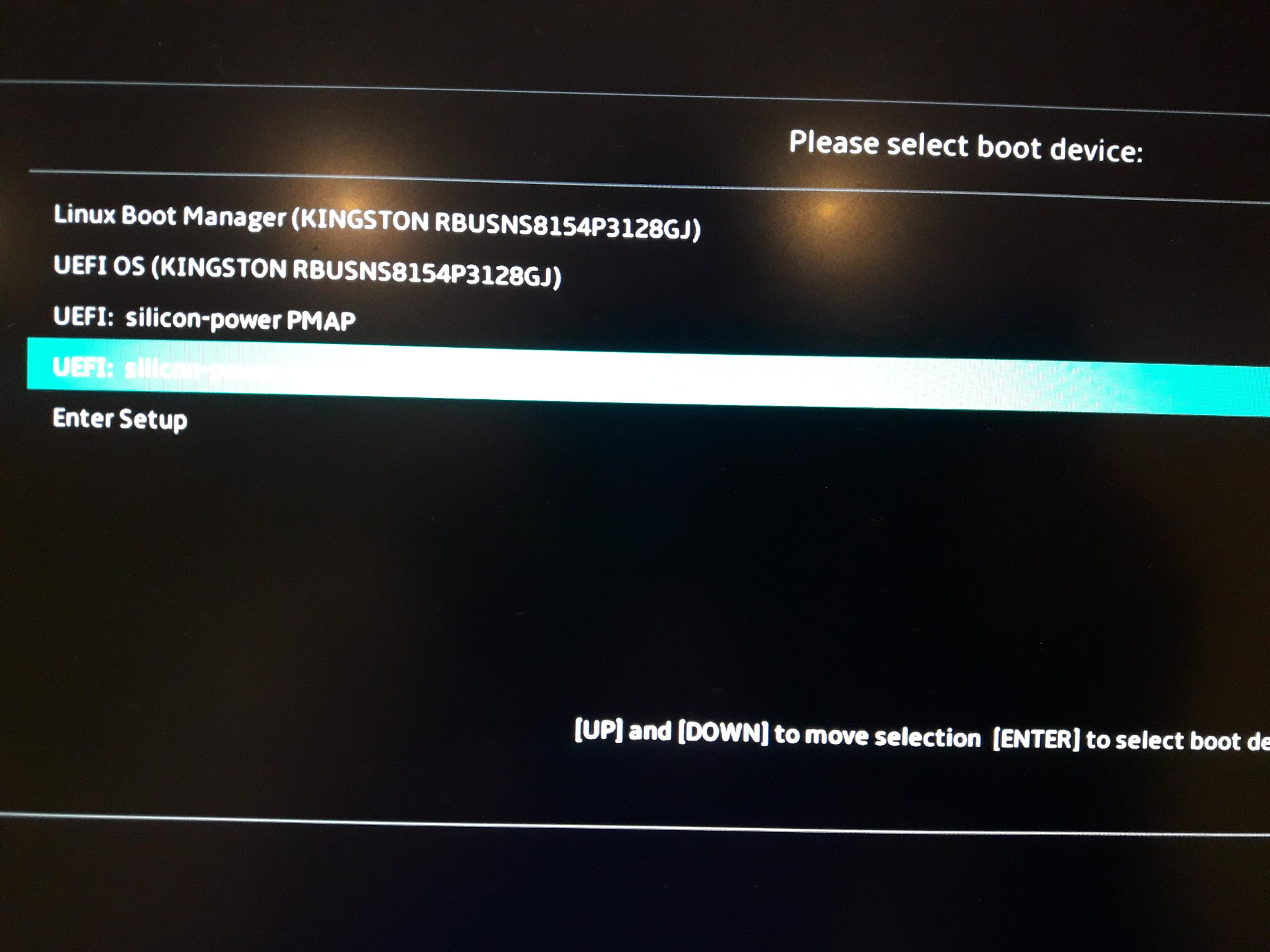

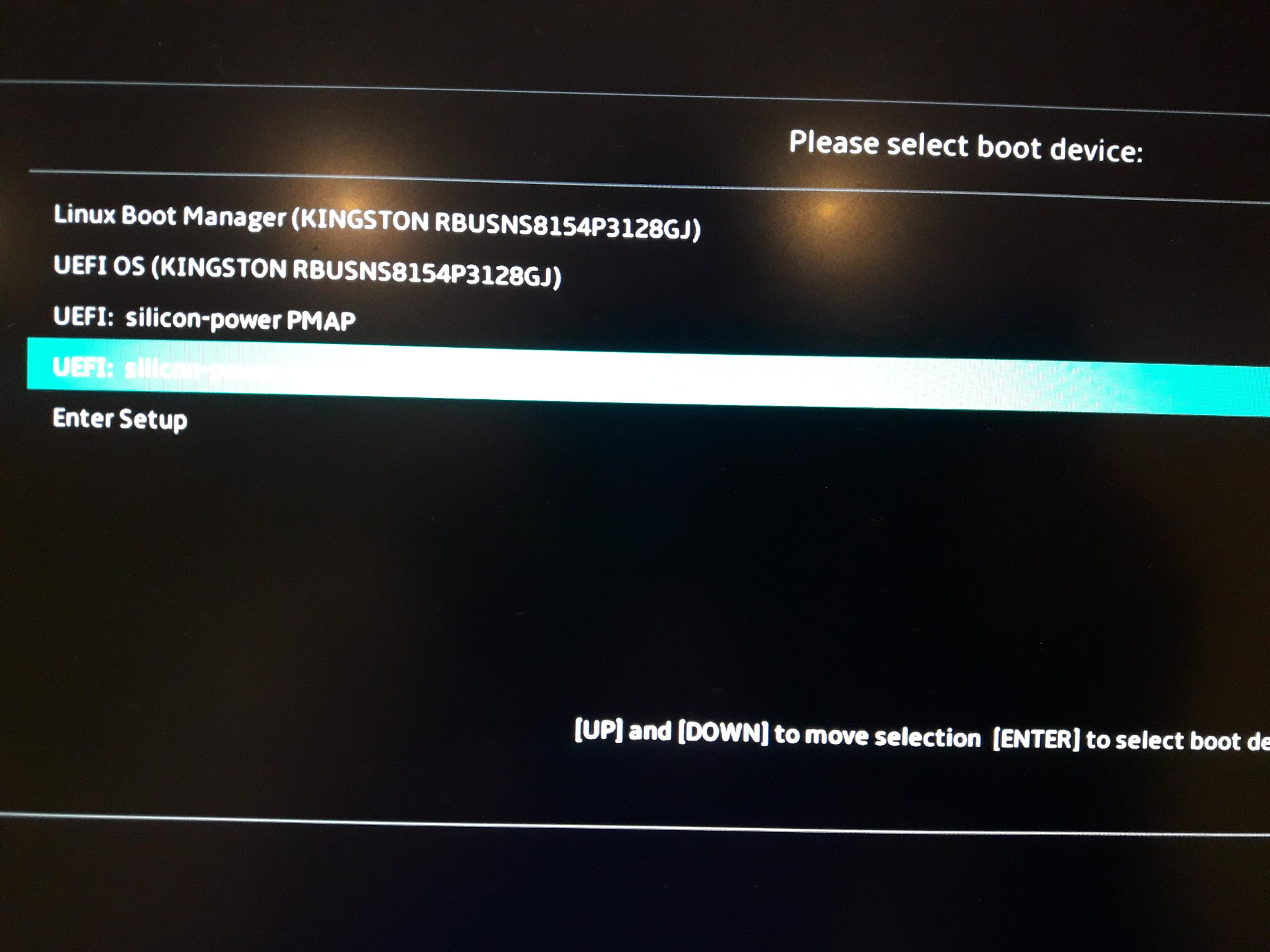

Затем при загрузке или там же, в БИОСе, выберите в качестве диска для загрузки USB флешку или внешний диск:

Если вы видите меню загрузки Kali Linux, значит у вас всё получилось:

Как в Linux подключиться к диску Windows

Современные дистрибутивы Linux автоматически монтируют (то есть подключают к системе) все диски. Но в некоторых случаях диск монтируется только для чтения, также точки монтирования у разных дисков разные. Поэтому мы сделаем следующее:

- найдём диск с Windows

- отмонтируем (отсоединим) его от системы

- выполним команду для устранения возможных проблем подключения диска Windows к Linux

- заново смонтируем его

Плюс такого подхода в том, что:

- диск точно будет смонтирован с правами записи и не будет других проблем

- поскольку мы сами выберем точку монтирования, то команды для изменения пароля Windows можно просто копировать — не нужно в них что-то менять и подставлять свой путь до диска.

Вначале выполните команду:

Будут выведены все диски, которые подключены к компьютеру:

Информация о дисках и их разделах разделена на блоки. Каждый блок начинается со слова «Disk: », в каждом блоке указана Disk model (модель диска) и размер диска — именно по этим данным найдите диск, на котором установлена операционная система Windows.

Также если это Windows 10, то на диске с операционной системой должны быть разделы «Windows recovery environment» (используется для восстановления системы), «EFI System» (файлы для загрузки операционной системы), «Microsoft reserved» (зарезервированный раздел), «Microsoft basic data» (основной раздел с данными, на котором находится операционная система и все файлы диска C:) - всего четыре раздела.

На мой диск с Windows указывает стрелка на скриншоте. Нам нужно было узнать имя диска и имя раздела «Microsoft basic data», в моём случае это /dev/sdb4. Это самый большой раздел. На более старых версиях Windows может быть меньше разделов.

Теперь нужно запустить команду вида в которой РАЗДЕЛ замените на ваше значение:

У меня раздел путь до диска /dev/sdb4 тогда команда следующая:

Теперь нужно запустить команду вида:

У меня раздел путь до диска /dev/sdb4 тогда команда следующая:

В этой команде не нужно ничего менять:

В следующей команде вновь вставьте значение вашего РАЗДЕЛа:

У меня следующая команда:

Теперь выполните следующие команды:

Как вызвать командную строку для смены пароля в Windows

При включении компьютера, нажмите кнопку Выключение.

Удерживая нажатой клавишу Shift, нажмите «Перезагрузка».

Выберите «Поиск и устранение неисправностей»:

Затем «Дополнительные параметры»:

Далее «Параметры загрузки»:

Нажмите клавишу F4:

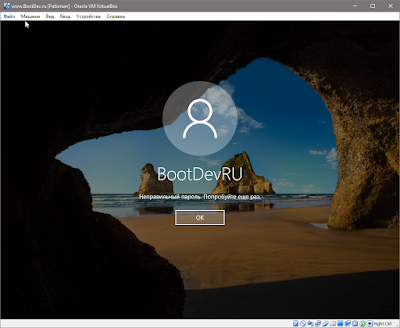

Когда будет предложено ввести пароль, вместо этого нажмите пять раз кнопку Shift,

появится приглашение командной строки:

Следующая команда выведет список пользователей Windows:

Для смены пароля используйте команду вида:

Например, для пользователя Tester я хочу установить новый пароль 1234, тогда команда следующая:

Теперь можно закрыть окно командной строки и либо сразу войти в систему с новым паролем (в этом случае вы продолжите работу в Безопасном режиме), либо перезагрузитесь, чтобы компьютер загрузился как обычно.

Это самый простой способ сброса пароля Windows, но если вам нужен другой вариант, то смотрите статью «Как сбросить пароль Windows».

Этичный хакинг и тестирование на проникновение, информационная безопасность

Оглавление

Примечание: описанный в этой статье способ позволяет не только сбросить пароли пользователей, но из разблокировать пользователя, активировать учётную запись Администратора, повысить привилегии обычного пользователя. Если вам всё это не надо, а нужна самая простая инструкция изменения забытого пароля, то смотрите альтернативный вариант в статье «Работающий способ сбросить пароль Windows 10 в 2020».

Что делать, если забыл пароль Windows

Из этой статьи вы узнаете, как сбросить забытый пароль Windows.

Забытый пароль Windows несёт множество неприятностей — невозможно войти в систему. К тому же, если файлы на дисках зашифрованы паролем Windows, то невозможно получить к ним доступ (извлечь или скопировать) даже если загрузиться с LIVE системы — в этом случае выход только один — сбросить пароль Windows.

В этой инструкции вы научитесь:

- обнулять пароль пользователей Windows

- разблокировать заблокированный аккаунт пользователя Windows

- повышать права пользователей, вы сможете любого пользователя Windows сделать администратором

- добавлять пользователя в группу

- удалять пользователя из группы

- редактировать реестр выключенной Windows

Алгоритм действий следующий:

- запись LIVE дистрибутива Kali Linux на флешку

- отключение Secure boot и Fast boot в BIOS

- загрузка с LIVE системы

- сброс забытого пароля Windows. Альтернатива: активация учётной записи Администратор

- (если была активирован Администратор) загрузка как Администратор и изменение пароля пользователей

Каждый шаг описан максимально подробно — у вас обязательно получится. Нам понадобится USB флешка на 3 или более Гигабайт, либо внешний (USB) диск.

Инструкция может показаться довольно объёмной, но зато это 100% работающий способ войти в Windows если забыл пароль.

Как записать LIVE образ Kali Linux

Найдите там Kali Linux 64-Bit (Live) и скачайте торрент.

Подключите вашу USB флешку, запустите Etcher, выберите скаченный ISO образ Kali Linux LIVE, затем просто нажмите кнопку Flash! и дождитесь завершения.

Как загрузиться с флешки

Теперь нам нужно следующее:

1) отключить Secure boot и Fast boot в EFI (BIOS)

2) выбрать в качестве диска для загрузки USB флешку с Kali Linux

Secure boot и Fast boot присутствуют только в EFI — это такой новый BIOS. Если у вас древний компьютер, то эти настройки могут отсутствовать и отключать их не нужно.

Зайдите в BIOS — на разных ноутбуках и материнских платах это может выполняться по-разному, как правило для этого в самом начале загрузки нужно много раз нажимать кнопку ESC, или кнопку Delete, или одну из функциональных клавиш F*. Если ничего не помогло, то поищите в Гугле, как войти в БИОС для вашей модели ноутбука/материнской платы.

Отключение Secure boot и Fast boot нужно только чтобы загрузиться с флешки, т. е. после сброса пароля Windows эти настройки можно вернуть в исходное состояние.

Затем при загрузке или там же, в БИОСе, выберите в качестве диска для загрузки USB флешку или внешний диск:

Если вы видите меню загрузки Kali Linux, значит у вас всё получилось:

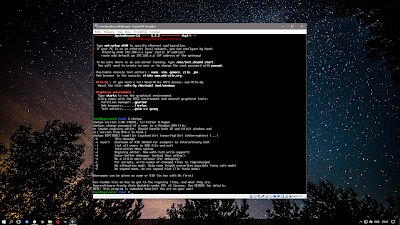

Программа для сброса пароля в Windows

Нужная нам программа называется chntpw, она позволяет поменять пароль Windows, а также разблокировать пользователей. Это программа с открытым исходным кодом, т. е. не нужно опасаться, что она заразит компьютер вирусами или что-то подобное. К тому же, эта программа для сброса пароля в Windows бесплатная.

Современные дистрибутивы Linux автоматически монтируют (то есть подключают к системе) все диски. Но в некоторых случаях диск монтируется только для чтения, также точки монтирования у разных дисков разные. Поэтому мы сделаем следующее:

- найдём диск с Windows

- отмонтируем (отсоединим) его от системы

- выполним команду для устранения возможных проблем подключения диска Windows к Linux

- заново смонтируем его

Плюс такого подхода в том, что:

- диск точно будет смонтирован с правами записи и не будет других проблем

- поскольку мы сами выберем точку монтирования, то команды для изменения пароля Windows можно просто копировать — не нужно в них что-то менять и подставлять свой путь до диска.

Вначале выполните команду:

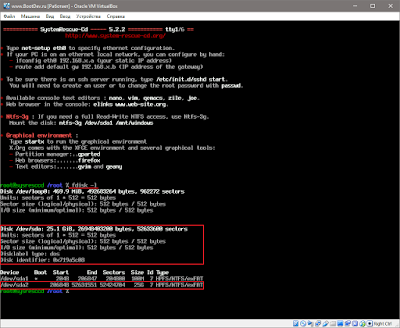

Будут выведены все диски, которые подключены к компьютеру:

Информация о дисках и их разделах разделена на блоки. Каждый блок начинается со слова «Disk: », в каждом блоке указана Disk model (модель диска) и размер диска — именно по этим данным найдите диск, на котором установлена операционная система Windows.

Также если это Windows 10, то на диске с операционной системой должны быть разделы «Windows recovery environment» (используется для восстановления системы), «EFI System» (файлы для загрузки операционной системы), «Microsoft reserved» (зарезервированный раздел), «Microsoft basic data» (основной раздел с данными, на котором находится операционная система и все файлы диска C:) - всего четыре раздела.

На мой диск с Windows указывает стрелка на скриншоте. Нам нужно было узнать имя диска и имя раздела «Microsoft basic data», в моём случае это /dev/sdb4. Это самый большой раздел. На более старых версиях Windows может быть меньше разделов.

Теперь нужно запустить команду вида в которой РАЗДЕЛ замените на ваше значение:

У меня раздел путь до диска /dev/sdb4 тогда команда следующая:

Теперь нужно запустить команду вида:

У меня раздел путь до диска /dev/sdb4 тогда команда следующая:

В этой команде не нужно ничего менять:

В следующей команде вновь вставьте значение вашего РАЗДЕЛа:

У меня следующая команда:

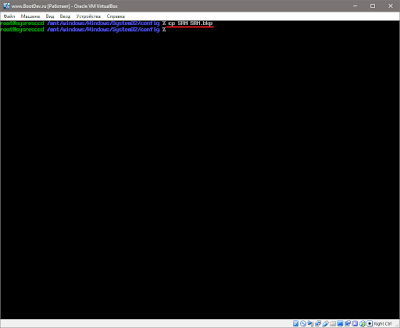

Теперь самое важное в этой инструкции — делаем резервную копию файла SAM на случай, если что-то пойдёт не так.

Две резервные копии этого файла будут находиться в C:/Windows/System32/config/SAM.bak и C:/SAM.bak.

Затем выполните такую команду:

Команда длинная, для использования автодополнения нажимайте клавишу TAB.

Кстати, если вы решили познакомиться с Linux ближе чтобы комфортно чувствовать себя в этой операционной системе, то смотрите «Азы работы в командной строке Linux (часть 1)» и последующие части.

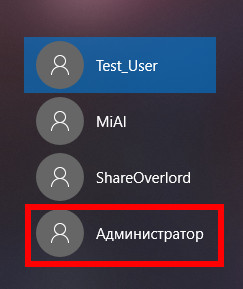

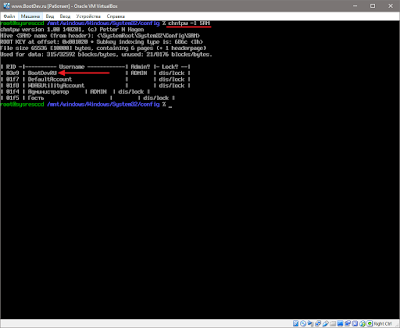

Эта команда вывела список пользователей:

Чуть подправим перекосившуюся таблицу:

Я хочу восстановить пароль пользователя Windows с именем ShareOverlord. Также обратим внимание, что в системе присутствует пользователь Администратор, который является админом (ADMIN), но который отключён/заблокирован (dis/lock).

Главное, что нам нужно знать о пользователе Администратор:

- он может сбросить пароль любого пользователя

- по умолчанию для него не установлен пароль!

- мы можем активировать этого пользователя.

Итак, у нас две опции: 1) сбросить пароль для любого пользователя. К сожалению, эта опция в настоящее время срабатывает не всегда — иногда получается сбросить пароль, а иногда — нет. Если делать как написано здесь с использованием ntfsfix для подготовки диска, то обычно получается сбросить пароль на Windows 10. С Windows до версии 8.1 вообще не должно быть никаких проблем. 2) Активировать Администратора и через него удалить пароль любого пользователя.

Как сбросить пароль пользователя Windows 10

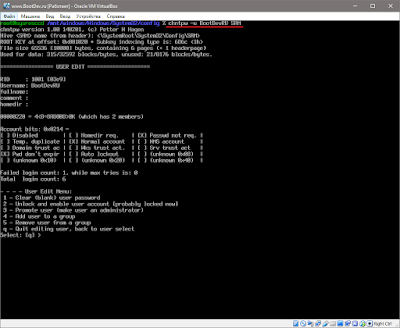

Для сброса пароля пользователя выполните команду вида:

Например, я хочу сбросить пароль для пользователя ShareOverlord:

Нам выведена следующая информация о данном пользователе:

На выбор представлено следующее меню:

- - - - User Edit Menu (Меню редактирования пользователя):

1 - Clear (blank) user password (Очистить (сбросить) пароль пользователя)

(2 - Unlock and enable user account) [seems unlocked already] (Разблокировать или включить учётную запись пользователя [запись уже включена])

3 - Promote user (make user an administrator) (Улучшить пользователя (сделать пользователя администратором))

4 - Add user to a group (Добавить пользователя в группу)

5 - Remove user from a group (Удалить пользователя из группы)

q - Quit editing user, back to user select (Выйти из редактирования пользователя, вернуться к выбору пользователей)

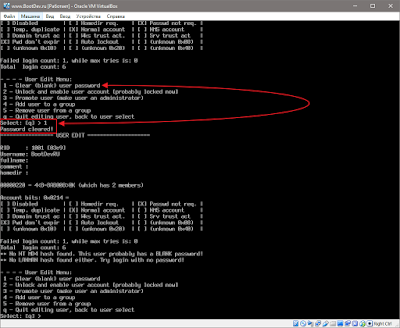

Выбираем 1.

Если всё прошло нормально, то должна появиться надпись «Пароль очищен!»:

Теперь для сохранения изменений нажмите

а затем для подтверждения нажмите:

Всё готово — можно перезагружаться в Windows и пробовать войти без пароля.

Если этот способ не получился (по-прежнему требуется пароль пользователя Windows), то активируйте учётную запись пользоватетля Администратор. Это можно сделать сразу, до перезагрузки. Если эта учётная запись не понадобиться, то её можно снова отключить.

Как активировать пользователя Администратор в Windows 10

Для разблокировки Администратора запустите следующую команду:

Обратите внимание, что имя пользователя необязательно может быть «Администратор», на разных языках (например, если у вас англоязычная Windows) имя пользователя различается.

Теперь мы выбираем пункт меню 2:

Если всё прошло удачно, то появится надпись «Разблокирован»:

Также измениться второй пункт меню на:

Для выхода не забудьте подтвердить сохранение сделанных изменений:

Вновь проверим информацию о пользователях:

Теперь пользователь Администратор разблокирован:

У меня получилось снять пароль пользователя:

Даже если что-то пошло не так, то теперь в списке пользователей присутствует Администратор, используем эту учётную запись для загрузки:

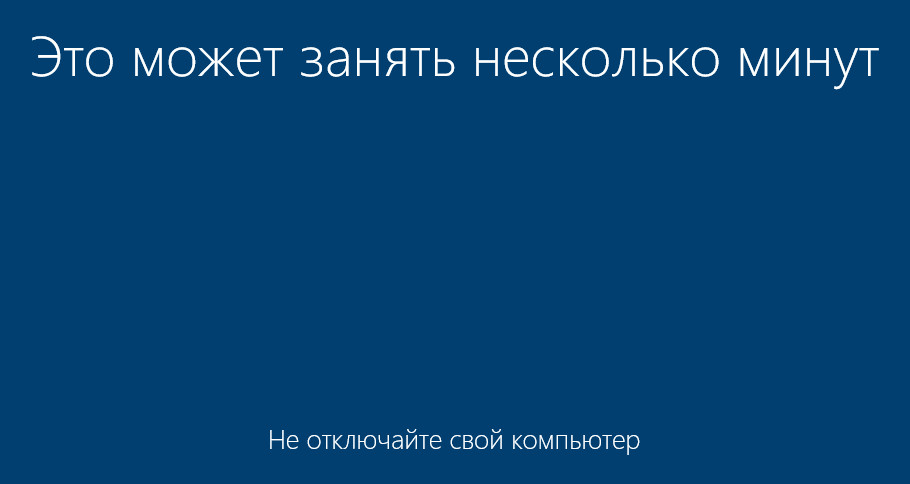

Поскольку вход на этом аккаунте происходит первый раз, то немного ждём:

Это нормально для первого запуска любого пользователя:

Заключение

Рассмотрены работающий способы сброса пароля для Windows 10. Все программы являются бесплатными.

В следующей части мы разберём продвинутые функции chntpw и познакомимся с устройством файла SAM (Security Account Manager), в котором хранится ветка реестра Windows.

Авторизуясь в LiveJournal с помощью стороннего сервиса вы принимаете условия Пользовательского соглашения LiveJournal

В этой статье будет описано как узнать пароль от Windows (любых версий), НЕ сбросить, НЕ изменить, а именно УЗНАТЬ.

Сначала отступление

Сбросить пароль или изменить его в системе Windows легко — школьники уже наснимали свои стопятьсот видео как это сделать.

Продвинутые школьники используют ПРО версию программы ElcomSoft System Recovery, которая «за пол минуты взламывает пароль» (на самом деле, ищет по словарю наиболее популярные пароли, сравнивает их с ранее рассчитанными хэшами и, если школьник задал пароль что-нибудь вроде «1», «1111», «123», «admin» , «password», то программа его отображает).

Продвинутые пользователи снимают видео как сбросить пароль с помощью Kali Linux. Причём, Kali Linux используется для 1) монтирования диска с ОС Windows, 2) переименование одного файла для запуска командной строки… Я думаю, в свободное время эти люди колют орехи айфонами.

На самом деле, я шучу. В 99.99% случаев именно это и нужно — сбросить пароль школьника или бухгалтера, которые зачем-то его поставили и благополучно забыли.

Если вам именно это и нужно, то загрузитесь с любого Live-диска (это может быть и Linux – что угодно). В каталоге C:\Windows\System32\ переименуйте файл cmd.exe в sethc.exe или в osk.exe. Понятно, что нужно сделать бэкап файла sethc.exe (или osk.exe), а файл cmd.exe копировать с присвоением нового имени.

Если вы переименовали файл в sethc.exe, то при следующей загрузке Windows, когда у вас спросят пароль, нажмите пять раз кнопку SHIFT, а если в osk.exe, то вызовите экранную клавиатуру. И в том и в другом случае у вас откроется командная строка (cmd.exe) в которой нужно набрать:

Т.е. если имя пользователя admin, то нужно набрать:

А теперь я буду снимать своё видео.

Узнаём пароль Windows с помощью Kali Linux

Теория: где Windows хранит свои пароли?

Windows размещает пароли в файле реестра SAM (System Account Management) (система управления аккаунтами). За исключением тех случаев, когда используется Active Directoryis. Active Directoryis — это отдельная система аутентификации, которая размещает пароли в базе данных LDAP. Файл SAM лежит в C:\<systemroot>\System32\config\ ( C:\<systemroot>\sys32\config\ ).

Файл SAM хранит пароли в виде хэшей, используя хэши LM и NTLM, чтобы добавить безопасности защищаемому файлу.

Отсюда важное замечание: получение пароля носит вероятностный характре. Если удасться расшифровать хэш — то пароль наш, а если нет — то нет…

Файл SAM не может быть перемещён или скопирован когда Windows запущена. Файл SAM может быть сдамплен (получен дамп), полученные из него хэши паролей могут быть подвержены брут-форсингу для взлома оффлайн. Хакер также может получить файл SAM загрузившись с другой ОС и смонтировав C:\ . Загрузиться можно с дистрибутива Linux, например Kali, или загрузиться с Live-диска.

Одно общее место для поиска файла SAM это C:\<systemroot>\repair . По умолчанию создаётся бэкап файла SAM и обычно он не удаляется системным администратором. Бэкап этого файла не защищён, но сжат, это означает, что вам нужно его разархивировать, чтобы получить файл с хэшами. Для этого можно использовать утилиту expand. Команда имеет вид Expand [FILE] [DESTINATION] . Здесь пример раскрытия файла SAM в файл с именем uncompressedSAM.

Атакующий с физическим доступом к системе Windows может получить SYSKEY (также называймый загрузочный ключ) используя следующие шаги:

Загрузиться с другой ОС (например, с Kali).

Украсть SAM и хайвы SYSTEM ( C:\<systemroot>\System32\config\ ( C:\<systemroot>\sys32\config\ )).

Восстановить загрузочный ключ из хайвов SYSTEM используя bkreg или bkhive.

Сделать дамп хэшей паролей.

Взломать их оффлан используя инструмент, например такой как John the Ripper.

Ещё одно важное замечание. При каждом доступе к файлам в Windows изменяется MAC (модификация, доступ и изменение), который залогирует ваше присутствие. Чтобы избежать оставления криминалистических доказательств, рекомендуется скопировать целевую систему (сделать образ диска) до запуска атак.

Монтирование Windows

Есть доступные инструменты для захвата Windows-файлов SAM и файла ключей SYSKEY. Один из методов захвата этих файлов — это монтирование целевой Windows системы так, чтобы другие инструменты имели доступ к этим файлам в то время, пока Microsoft Windows не запущена.

Первый шаг — это использование команды fdisk -l для идентификации ваших разделов. Вы должны идентифицировать Windows и тип раздела. Вывод fdisk показывает NTFS раздел, например так:

Device Boot Start End Blocks Id System

/dev/hdb1* 1 2432 19535008+ 86 NTFS

/dev/hdb2 2433 2554 979965 82 Linux swap/Solaris

/dev/hdb3 2555 6202 29302560 83 Linux

Создаёте точку монтирования используя следующую команду mkdir /mnt/windows .

Монтируете системный раздел Windows используя команду как показано в следующем примере:

Теперь, когда целевая система Windows смонтирована, вы можете скопировать файлы SAM и SYSTEM в вашу директорию для атаки следующей командой:

Доступны инструменты для дампа файла SAM. PwDumpand Cain, Abel и samdump — это только немногие примеры.

Обратите внимание, вам нужно восстановить оба файла — загрузочного ключа и SAM. Файл загрузочного ключа используется для доступа к файлу SAM. Инструменты, используемые для доступа к файлу SAM будут требовать файл загрузочного ключа.

bkreg и bkhiveare — популярные инструменты, которые помогут получить файл загрузчика ключа, как показано на следующем скриншоте:

Что делать если забыли пароль root для входа в систему? Этот пароль довольно легко сбросить при физическом доступе к компьютеру. То есть этот способ подходит для всех настольных компьютеров, в том числе он сработает, если вы установили Kali Linux в виртуальную машину и забыли от неё пароль.

Способ не особо сложный и, главное, это намного быстрее, чем переустанавливать систему. Кстати, примерно аналогичным способом можно сбросить пароль на многих дистрибутивах Linux.

Итак, во время загрузки, когда выбран основной пункт меню, с которым вы обычно загружаетесь, нажмите клавишу e (это английская буква, а не русская).

Откроется новое окно, в котором нам нужно отредактировать опции загрузки.

Найдите строку, которая начинается со слова linux. В этой строке найдите ro и замените на rw. Строка ro означает монтировать диск только для чтения, а строка rw означает монтировать его для чтения и записи. Если не изменить эту опцию сейчас, то придётся перемонтировать диск после загрузки, иначе изменения просто не могут быть сохранены на диск.

Ещё слово quiet замените на init=/bin/bash. Получается так:

Когда у вас тоже всё готово, нажмите кнопку F10. Если вдруг у вас нет функциональных клавиш, то нажмите Ctral+x.

Будет продолжена загрузка, но вместо привычного графического интерфейса вы попадёте в однопользовательский режим:

У этого режима разные особенности, но главная из них — вы совершаете вход как root без пароля!

Можно проверить, действительно ли диск смонтирован для чтения и записи, для этого выполните команду:

Самое главное, чтобы у корневого раздела, смонтированного как /, в свойствах было rw.

Осталось совсем немного, введите команду

И затем введите новый пароль, нажмите ENTER, подтвердите новый пароль и ещё раз нажмите ENTER.

Если будет выведено

passwd: password updated successfully

Значит всё сработало.

Теперь перезагрузитесь, для этого введите команду:

Возможные проблемы

Если после ввода вы получили:

Enter new UNIX password:

Retype new UNIX password:

passwd: Authentication token manipulation error

passwd: password unchanged

Значит ваш корневой раздел смонтирован только для чтения. Попробуйте:

А затем вновь используйте команду

[ end Kernel panic - not syncing: Attempted to kill init! exit code=0x0007f00

то убедитесь, что вы убрали из опции показ экрана заставки (слово quiet) когда редактировали меню grub.

Если вы пытаетесь перезагрузиться командой

Failed to connect to bus: No such file or directory

Failed to talk to init daemon.

Сброс Пароля

Как и прежде, сброс пароля будет проводится на операционной системе Windows 10. Приступим.

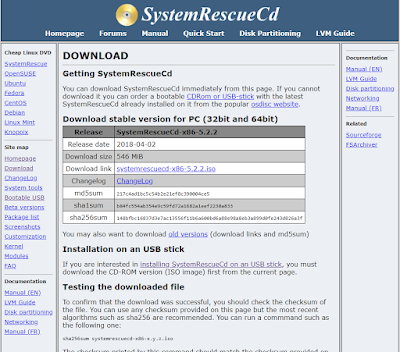

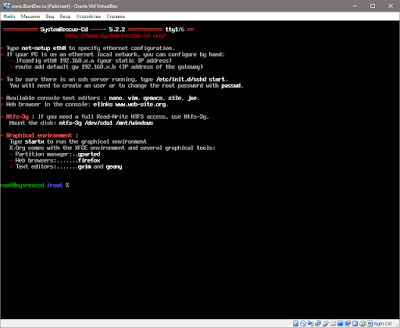

Загружаем SystemRescueCD.

Выведем информацию о диска системы, чтобы определить целевой, с установленной операционной системой Windows.

Из вывода, видно, что целевой диск /dev/sda, а необходимый раздел, с ОС Windows, /dev/sda2.

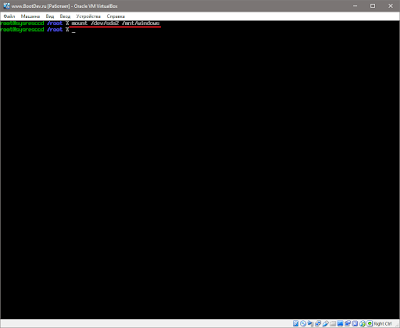

Смонтируем раздел /dev/sda2 для выполнения дальнейших манипуляций над ним.

mount /dev/sda2 /mnt/windows

Перейдем в папку /Windows/System32/config.

cd /mnt/windows/Windows/System32/config

Проверяем наличие файла SAM.

Создаем резервную копию файла SAM. На всякий случай.

cp SAM SAM.bkp

Выполняем вывод учетных записей файла SAM, чтобы определить необходимую.

chntpw -l SAM

Узнав данные необходимой учетной записи (имя или RID), переходим к ее редактированию.

chntpw -u BootDevRU SAM

chntpw -u 0x3e9 SAM

Откроется интерактивный режим. Перед нами будет меню из шести пунктов. Сброс пароля расположен под номером 1. Вводим данную цифру и нажимаем ENTER .

Выполняем перезагрузку командой reboot , и загружаемся с жесткого диска компьютера.

Пароль успешно сброшен. Как и прежде, можно вернуть сброшенный пароль, восстановив бэкап файла SAM.

Итак. Мы выполнили сброс пароля учетной записи Windows через операционную систему Linux. Все что потребовалось, это скормить chntpw SAM файл целевой ОС.

Возможно также восстановить сброшенный пароль, так как была создана резервная копия файла SAM. Подробно данный процесс описан тут.

Читайте также: