Как добавить пользователя в домен виндовс

В этом руководстве описаны действия по выполнению автономного присоединение к домену с DirectAccess. Во время присоединения к автономному домену компьютер настраивается для присоединения к домену без физического или VPN-подключения.

Ниже перечислены разделы данного руководства.

Обзор автономного присоединение к домену

Требования к присоединению автономного домена

Процесс присоединение к домену вне сети

Действия по выполнению автономного присоединение к домену

Обзор автономного присоединение к домену

контроллеры домена, появившиеся в Windows Server 2008 R2, включают функцию, называемую автономным присоединением к домену. Программа командной строки с именем Djoin.exe позволяет присоединить компьютер к домену, не подключаясь к контроллеру домена при выполнении операции приподключения к домену. Ниже приведены общие действия по использованию Djoin.exe.

Запустите Djoin/провисион , чтобы создать метаданные учетной записи компьютера. Выходными данными этой команды является файл .txt, который содержит большой двоичный объект с кодировкой Base-64.

запустите djoin/рекуестодж , чтобы вставить метаданные учетной записи компьютера из .txtного файла в каталог Windows конечного компьютера.

Перезагрузите конечный компьютер, и компьютер будет присоединен к домену.

Обзор сценария автономного присоединение к домену с помощью политик DirectAccess

автономное присоединение к домену directaccess — это процесс, в котором компьютеры под управлением Windows Server 2016, Windows Server 2012, Windows 10 и Windows 8 могут использовать для присоединения к домену без физического соединения с корпоративной сетью или подключения через VPN. Это позволяет присоединять компьютеры к домену из расположений, в которых нет подключения к корпоративной сети. Присоединение автономного домена для DirectAccess предоставляет клиентам политики DirectAccess, разрешающие удаленную подготовку.

присоединение к домену создает учетную запись компьютера и устанавливает доверительные отношения между компьютером с операционной системой Windows и Active Directoryным доменом.

Подготовка к автономному присоединению домена

Создайте учетную запись компьютера.

Инвентаризация членства всех групп безопасности, к которым принадлежит учетная запись компьютера.

Соберите необходимые сертификаты компьютеров, групповые политики и объекты групповой политики, которые будут применяться к новым клиентам.

. В следующих разделах описаны требования к операционной системе и требования к учетным данным для выполнения автономного присоединение к домену DirectAccess с помощью Djoin.exe.

Требования к операционной системе

Djoin.exe для directaccess можно выполнять только на компьютерах, на которых выполняется Windows Server 2016, Windows Server 2012 или Windows 8. компьютер, на котором выполняется Djoin.exe для предоставления данных учетных записей компьютеров в AD DS, должен работать под управлением Windows Server 2016, Windows 10, Windows Server 2012 или Windows 8. компьютер, который требуется присоединить к домену, также должен работать под Windows Server 2016, Windows 10, Windows Server 2012 или Windows 8.

Требования к учетным данным

Для выполнения автономного присоединение к домену необходимы права, необходимые для приподключения рабочих станций к домену. Члены группы "Администраторы домена" по умолчанию имеют эти права. Если вы не являетесь членом группы "Администраторы домена", член группы "Администраторы домена" должен выполнить одно из следующих действий, чтобы обеспечить присоединение рабочих станций к домену.

Используйте групповая политика, чтобы предоставить необходимые права пользователя. Этот метод позволяет создавать компьютеры в контейнере Компьютеры по умолчанию и в любом подразделении (OU), которое создается позже (если запрещены записи управления доступом (ACE)).

Измените список управления доступом (ACL) контейнера Компьютеры по умолчанию для домена, чтобы делегировать правильные разрешения.

Создайте подразделение и измените список ACL в этом подразделении, чтобы предоставить вам разрешение Создание дочернего элемента — разрешить . Передайте параметр /мачинеау в команду Djoin/провисион .

В следующих процедурах показано, как предоставить права пользователя с помощью групповая политика и делегировать правильные разрешения.

Предоставление пользователям прав на присоединение рабочих станций к домену

Можно использовать консоль управления групповыми политиками (GPMC) для изменения политики домена или создания новой политики с параметрами, предоставляющими права пользователя на добавление рабочих станций в домен.

Членство в группах "Администраторы домена" или "эквивалентное" является минимальным требованием для предоставления прав пользователя. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в локальной среде и группах домена по умолчанию ( ).

Предоставление прав на присоединение рабочих станций к домену

Дважды щелкните имя леса, дважды щелкните домены, дважды щелкните имя домена, в котором необходимо присоединить компьютер, щелкните правой кнопкой мыши Политика домена по умолчаниюи выберите команду изменить.

в дереве консоли дважды щелкните конфигурация компьютера, дважды щелкните политики, дважды щелкните Windows Параметры, дважды щелкните безопасность Параметры, дважды щелкните локальные политики, а затем дважды щелкните назначение прав пользователя.

В области сведений дважды щелкните Добавить рабочие станции в домен.

Установите флажок определить эти параметры политики и нажмите кнопку Добавить пользователя или группу.

Введите имя учетной записи, которой необходимо предоставить права пользователя, а затем дважды нажмите кнопку ОК .

Процесс присоединение к домену вне сети

Запустите Djoin.exe в командной строке с повышенными привилегиями, чтобы подготавливать метаданные учетной записи компьютера. При выполнении команды подготовки метаданные учетной записи компьютера создаются в двоичном файле, указанном в качестве части команды.

Дополнительные сведения о функции Нетпровисионкомпутераккаунт, которая используется для предоставления учетной записи компьютера во время приподключения к автономному домену, см. в разделе функция нетпровисионкомпутераккаунт ( ). Дополнительные сведения о функции Нетрекуестоффлинедомаинжоин, которая выполняется локально на конечном компьютере, см. в разделе функция нетрекуестоффлинедомаинжоин ( ).

Действия по выполнению автономного присоединение к домену DirectAccess

Процесс автономного присоединение к домену включает следующие шаги.

Создайте новую учетную запись компьютера для каждого удаленного клиента и создайте пакет подготовки с помощью команды Djoin.exe из компьютера, присоединенного к домену в корпоративной сети.

Добавление клиентского компьютера в группу безопасности Директакцессклиентс

Безопасно перенесите пакет подготовки на удаленные компьютеры, которые будут присоединены к домену.

Примените пакет подготовки и присоедините клиент к домену.

Перезагрузите клиент, чтобы завершить присоединение к домену и установить подключение.

При создании пакета подготовки для клиента необходимо учитывать два варианта. Если для установки DirectAccess без PKI используется мастер начало работы, следует использовать вариант 1 ниже. Если для установки DirectAccess с помощью PKI использовался мастер расширенной установки, следует использовать вариант 2 ниже.

Чтобы выполнить автономное присоединение к домену, выполните следующие действия.

Параметр1: создание пакета подготовки для клиента без PKI

В командной строке сервера удаленного доступа введите следующую команду для подготовки учетной записи компьютера:

Параметр2: создание пакета подготовки для клиента с помощью PKI

В командной строке сервера удаленного доступа введите следующую команду для подготовки учетной записи компьютера:

Добавление клиентского компьютера в группу безопасности Директакцессклиентс

На начальном экране контроллера домена введите активный и выберите Active Directory пользователи и компьютеры из приложений .

Разверните дерево в своем домене и выберите контейнер Пользователи .

В области сведений щелкните правой кнопкой мыши директакцессклиентси выберите пункт свойства.

На вкладке Члены группы щелкните Добавить.

Щелкните типы объектов, выберите Компьютеры, а затем нажмите кнопку ОК.

Введите имя добавляемого клиента и нажмите кнопку ОК.

Скопируйте и примените пакет подготовки к клиентскому компьютеру.

Скопируйте пакет подготовки из c:\files\provision.txt на сервере удаленного доступа, где он был сохранен, чтобы c:\provision\provision.txt на клиентском компьютере.

На клиентском компьютере откройте командную строку с повышенными привилегиями и введите следующую команду, чтобы запросить присоединение к домену:

Перезагрузите клиентский компьютер. Компьютер будет присоединен к домену. После перезагрузки клиент будет присоединен к домену и иметь возможность подключения к корпоративной сети с DirectAccess.

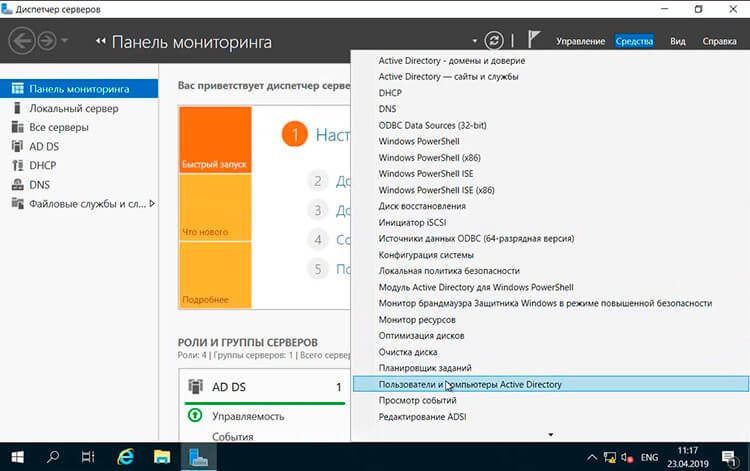

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером - Диспетчер серверов. Далее выбираем "Пользователи и компьютеры Active Directory".

Создание пользователя в домене.

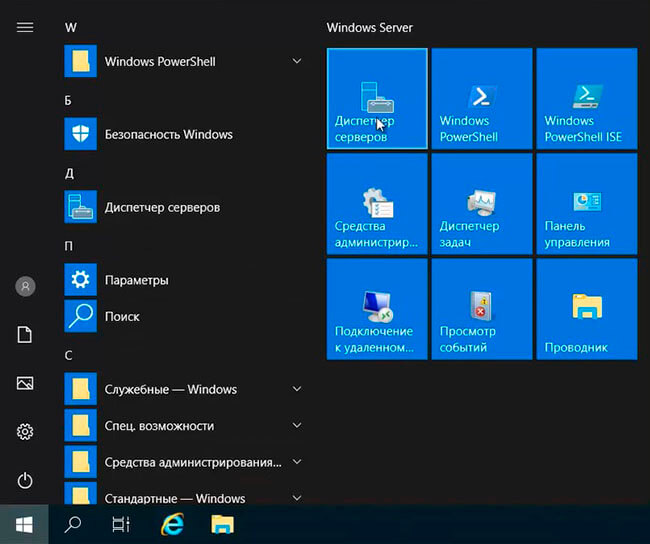

1. Нажимаем "Пуск", далее выбираем "Диспетчер серверов".

2. В новом окне нажимаем "Средства", в открывшемся списке выбираем "Пользователи и компьютеры Active Directory".

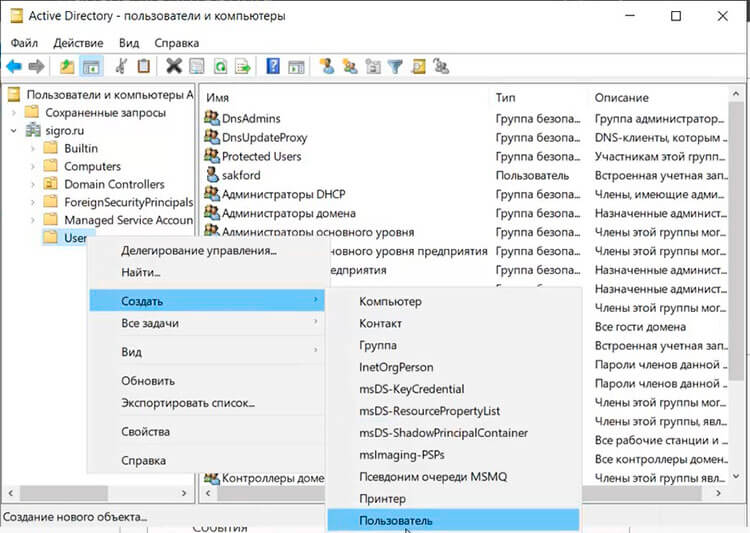

3. Далее нажимаем правой клавишей на "User", далее "Создать" - "Пользователь".

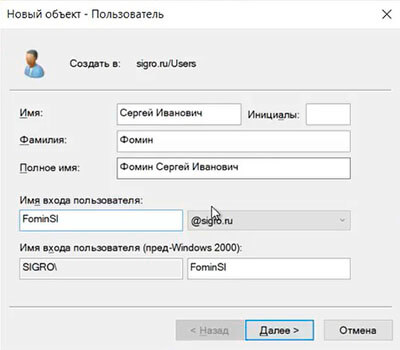

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). "Полное имя" заполнится автоматически. Затем нажимаем "Далее".

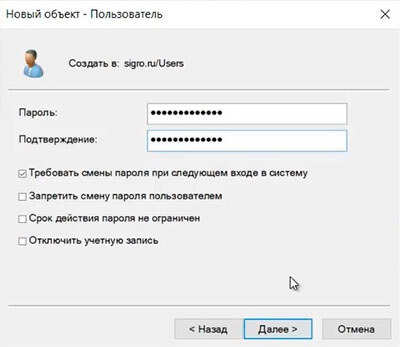

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на "Требовать смены пароля при следующем входе в систему". Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем "Далее".

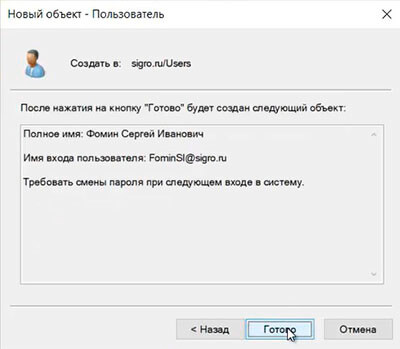

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем "Готово". Будет создан новый пользователь.

Создание группы в домене

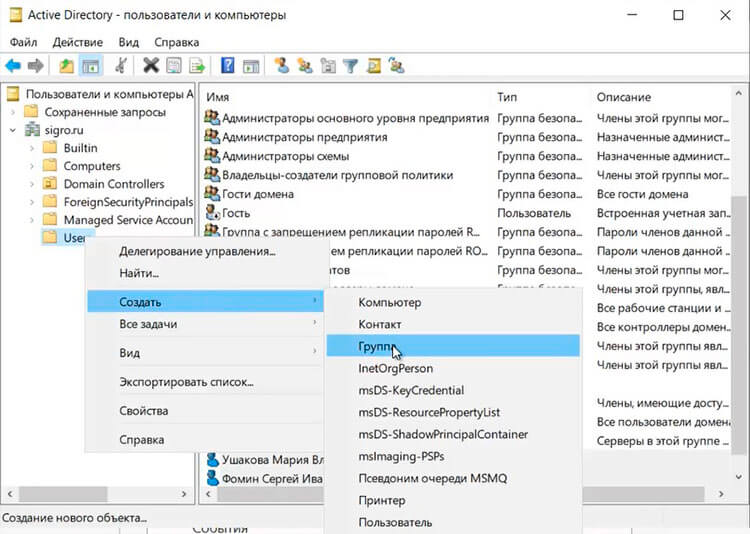

1. Для создания группы в домене, нажимаем правой клавишей мыши на "Users", далее "Создать" - "Группа".

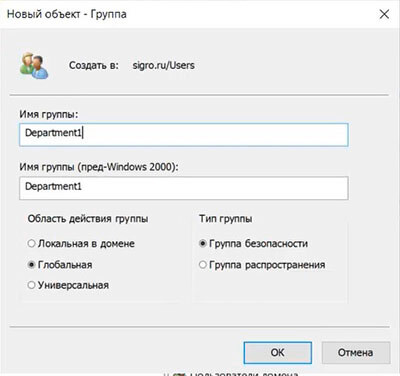

2. Задаем "Имя группы", "Область действия группы" и "Тип группы", далее нажимаем "ОК". Будет создана группа.

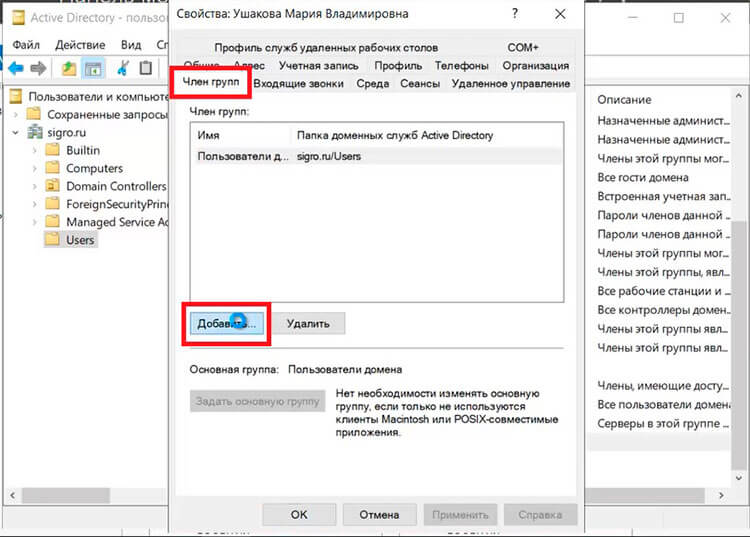

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку "Член групп", нажимаем кнопку "Добавить".

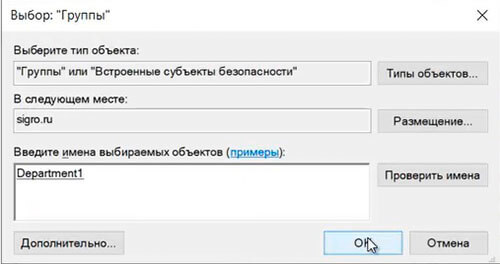

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку "Проверить имена", далее "ОК".

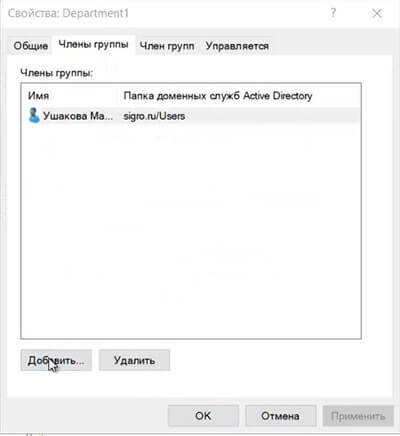

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку "Члены группы". Нажимаем "Добавить".

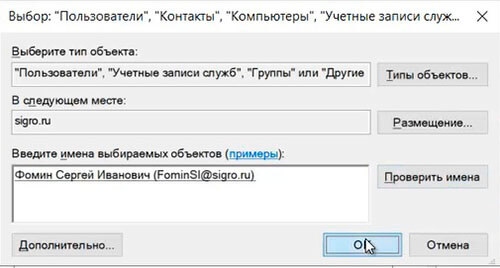

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу "Проверить имена", далее "ОК".

Добавление подразделения в домене

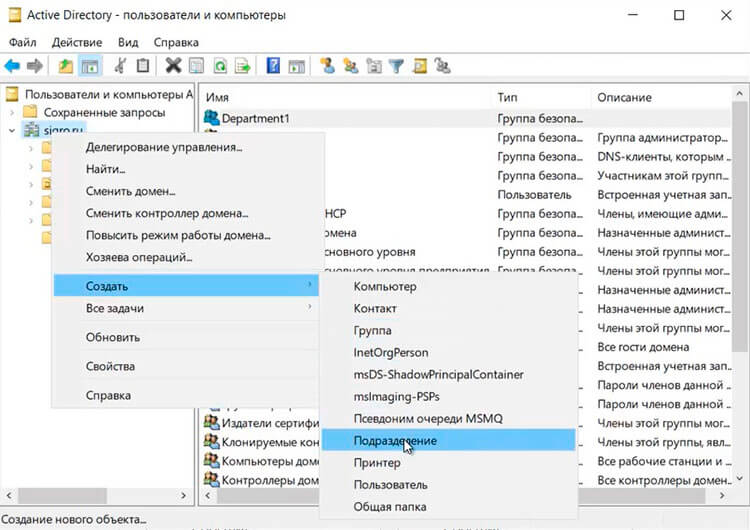

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню "Создать" - "Подразделение".

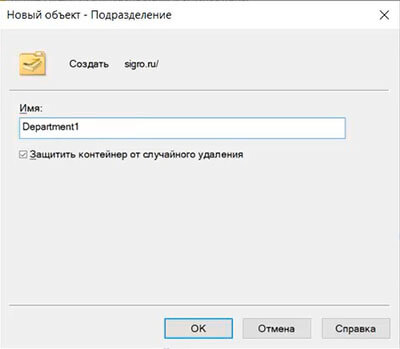

2. Задаём имя подразделения, далее "ОК".

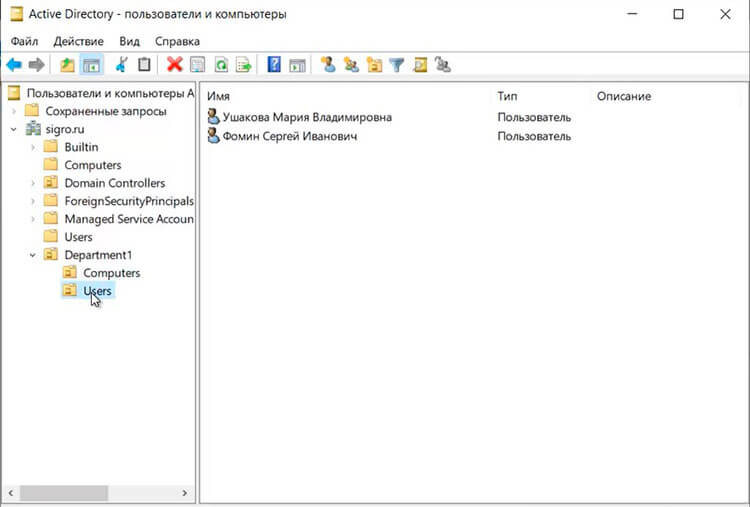

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

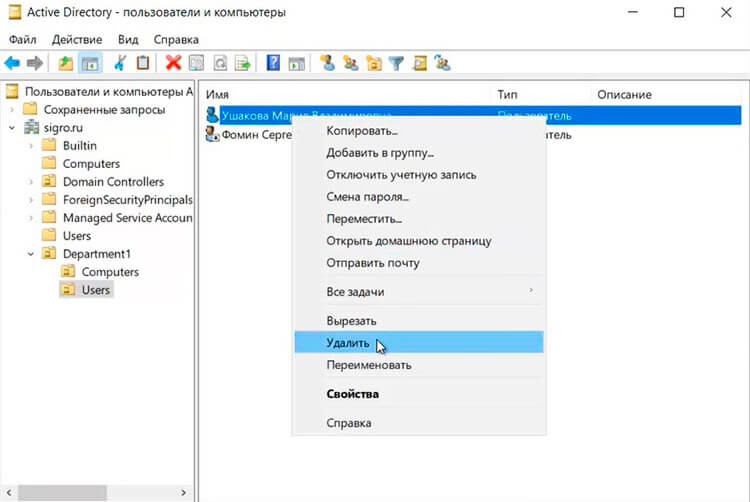

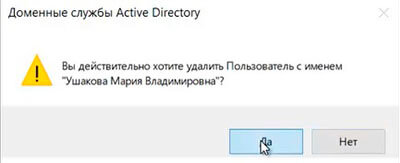

Удаление пользователя

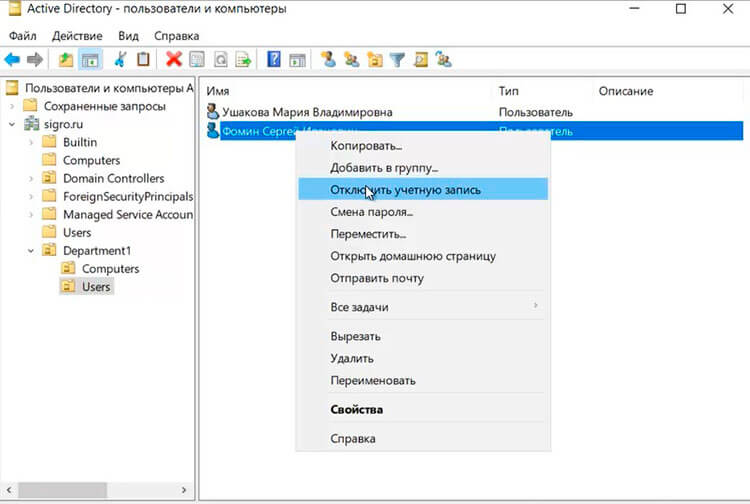

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши - "Отключить учетную запись".

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши - "Удалить".

3. Появится предупреждение о том, что "Вы действительно хотите удалить Пользователь с именем. ". Нажимаем "Да" и выбранный пользователь будет удален из домена.

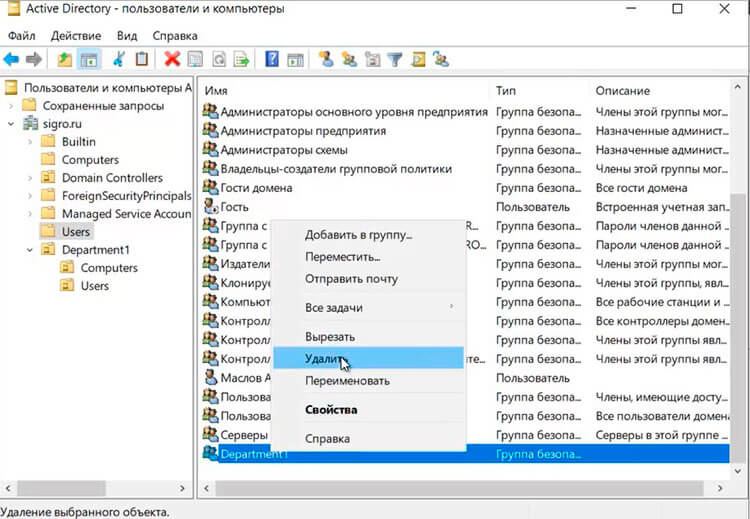

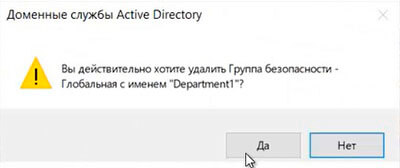

Удаление группы

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей - "Удалить".

2. Появится предупреждение о том, что "Вы действительно хотите удалить Группу безопасности. ". Нажимаем "Да". Выбранная группа будет удалена из домена.

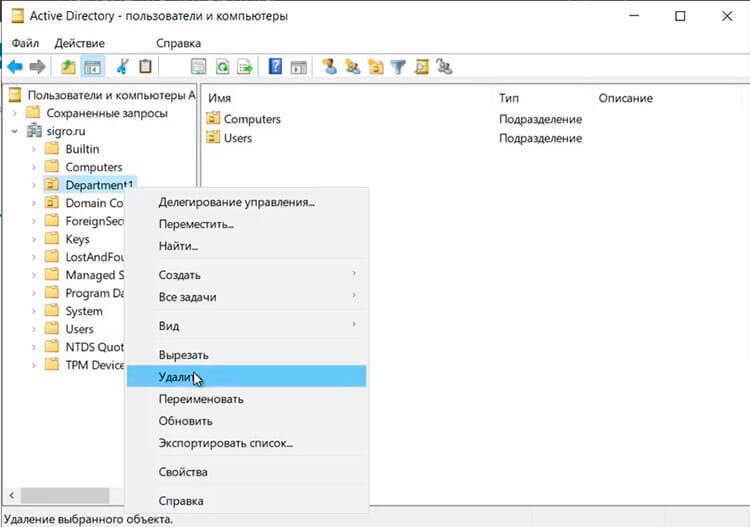

Удаление подразделения

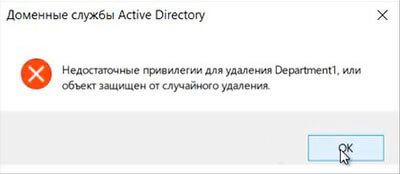

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение - "Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления".

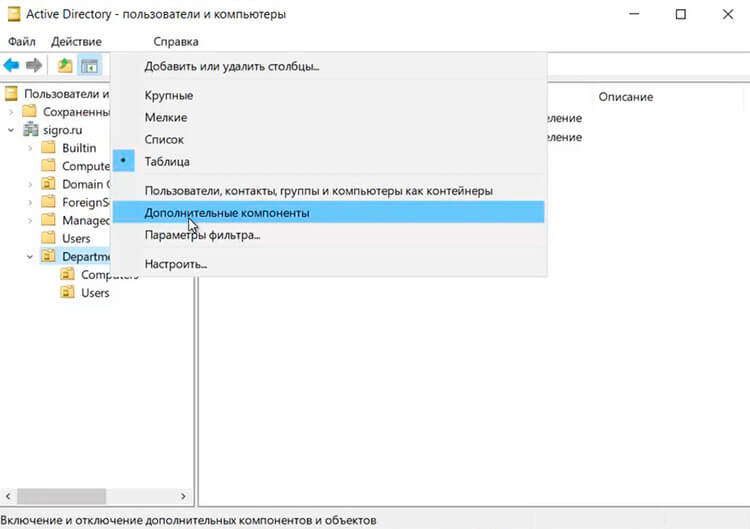

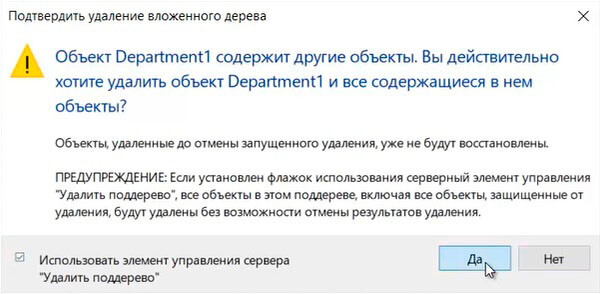

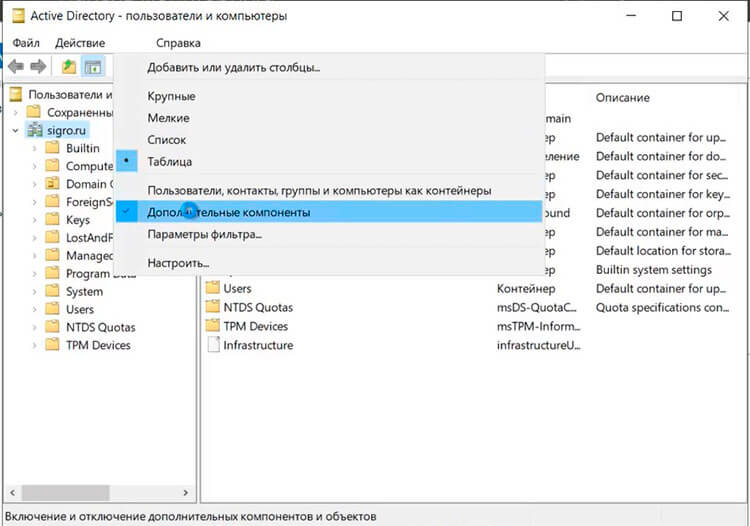

2. Для снятия защиты в меню "Вид" выбираем "Дополнительные компоненты".

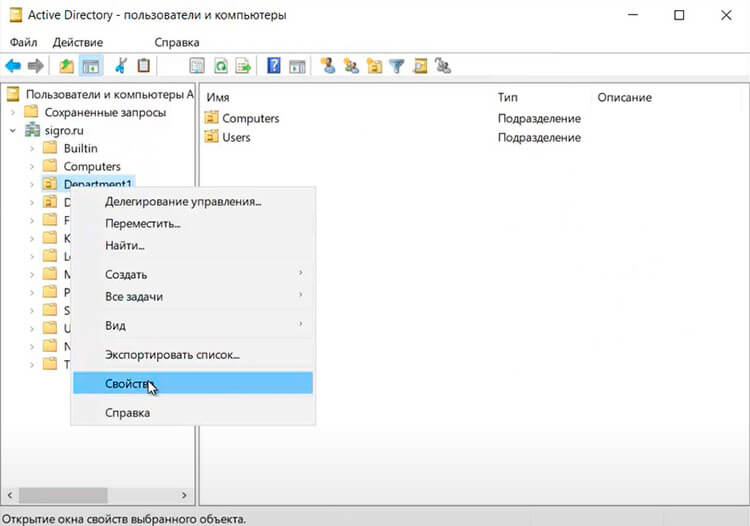

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши - "Свойства".

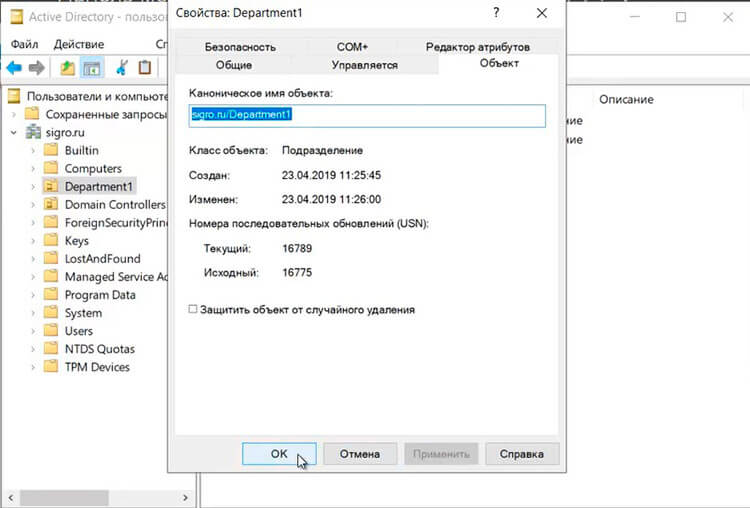

4. Выбираем вкладку "Объект". Убираем чекбокс "Защитить объект от случайного удаления", далее "ОК".

5. Далее нажимаем правой клавишей мыши на выбранное подразделение - "Удалить".

6. Появится предупреждение о том, что "Вы действительно хотите удалить Подразделение с именем. ". Нажимаем "Да". Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

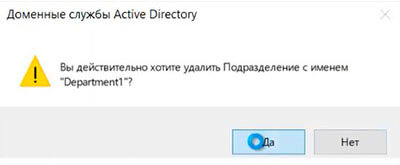

7. Если объект содержит другие объекты, то появится предупреждение "Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?". Нажимаем "Да" и выбранный объект будет удален с вложенными объектами.

8. Далее в окне "Active Directory - пользователи и компьютеры" в меню "Вид" возвращаем галочку напротив "Дополнительные компоненты".

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

Постановка задачи

Методы присоединения в домен Windows 10

Для того, чтобы присоединить Windows 10 к домену Active Directory, лично я знаю 4 метода, о которых мы подробно с вами поговорим:

- Ввод Windows 10 в домен, через новый интерфейс параметров Windows

- Классический, я его называю, так как он самый старый и всем хорошо известный, через свойства системы, в окне с переименовыванием компьютера

- Подключить вашу десятку к Active Directory можно с помощью командлетов PowerShell

- Оффлайн ввод в домен, через утилиту djoin, редкий случай, но знать его нужно

Практика подключения Windows 10 к домену

Ввод через новый интерфейс

Данный метод можно разделить на два, объясню почему. Текущая политика компании Microsoft, заключается в том, что она хочет привести внешний вид операционной системы Windows 10 к общему виду на всех устройствах, чтобы все действия, где бы их пользователь не совершал, выполнялись одинаково. С одной стороны это хорошо и наверное правильно, но с другой стороны, это влечет к постоянному и глобальному изменению интерфейса с каждым новым релизом и выпиливание классических оснасток, в виде панели управления.

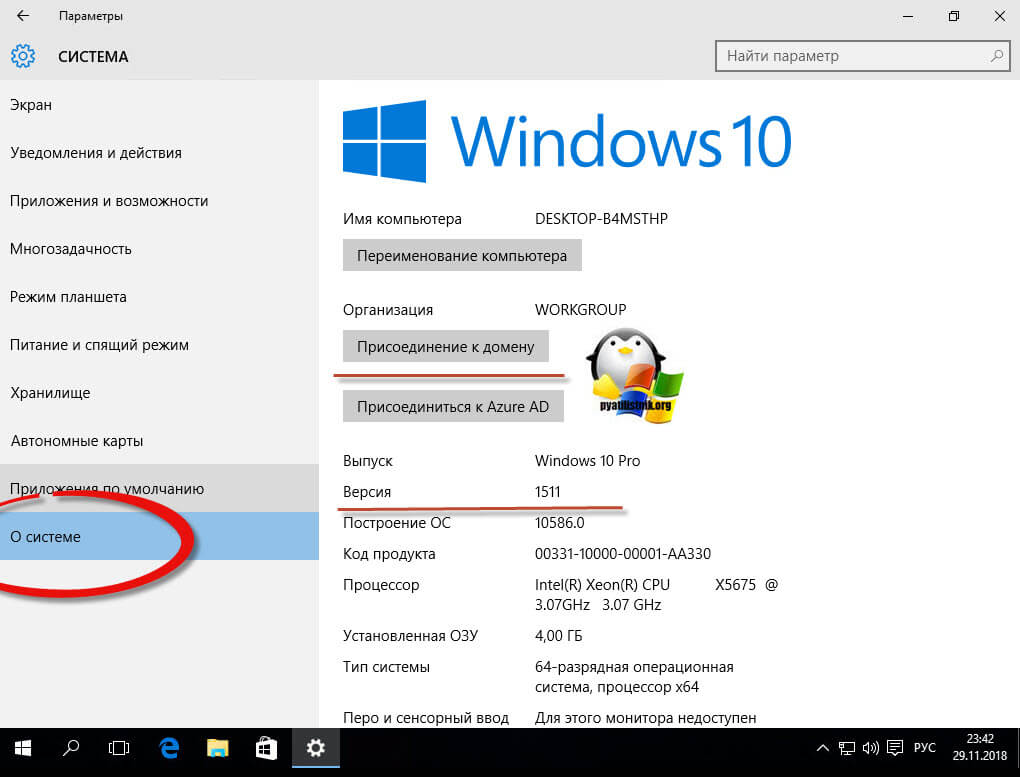

В виду этого десятка у которой версия до 1511 имеет одно расположение кнопки, а вот уже релизы начиная с 1607 и заканчивая текущим 1809, уже этой кнопки не имеют, так как концепция изменилась и была переработана (Если вы не знаете, как узнать версию Windows 10, то перейдите по ссылке слева)Подключаем к домену Windows 10 до 1511

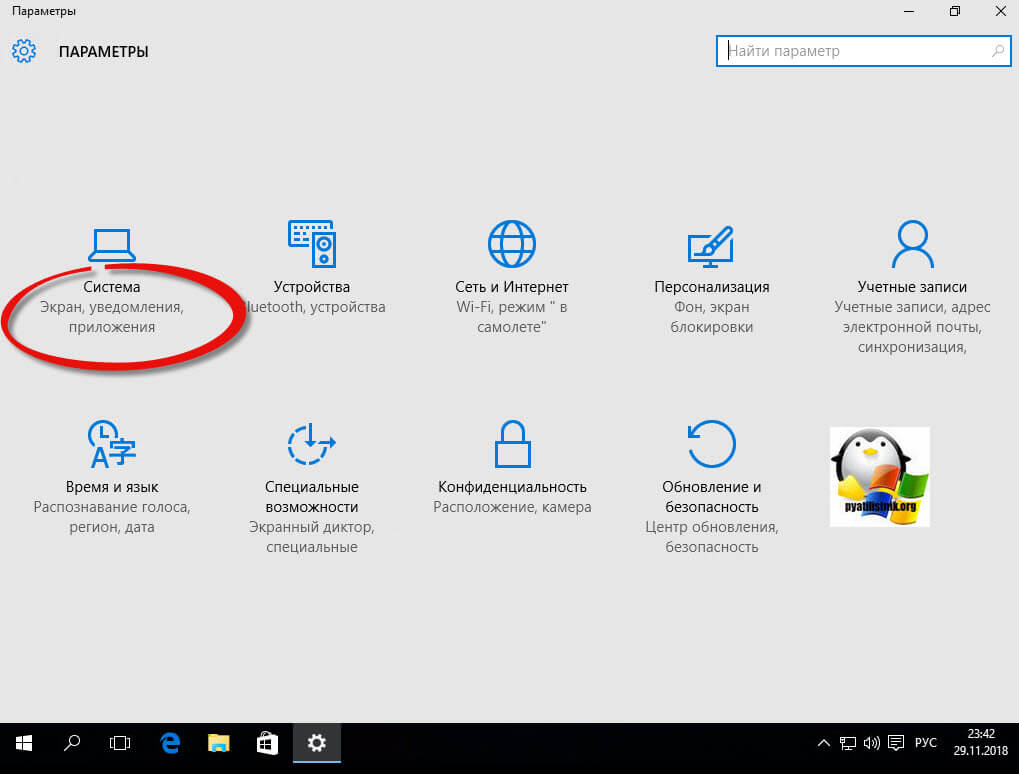

Для десятки с релизом Threshold 1 и 2 (1507 и 1511) процедура добавления компьютера в Active Directory имеет такой алгоритм. Вы нажимаете сочетание клавиш Win и I одновременно (Это одна из многих горячих комбинаций в Windows), в результате у вас откроется меню "Параметры". В параметрах вы находите пункт

Далее вы находите раздел "О системе", тут вы увидите сводную информацию, видно, что в моем примере у меня Windows 10 1511, и обратите внимание, что есть две удобные кнопки:

- Присоединение к домену предприятия

- Присоединиться к Azure AD

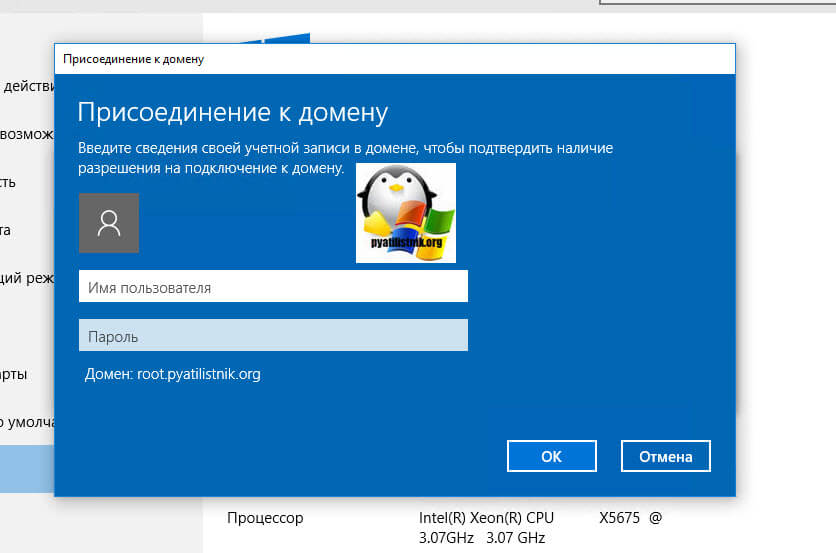

Следующим шагом у вас будет форма авторизации, где вам предстоит представится от чьего имени вы будите производить подключение к домену Active Directory вашей Windows 10, обычно, это учетная запись администратора домена или пользователя, кому делегированы права.

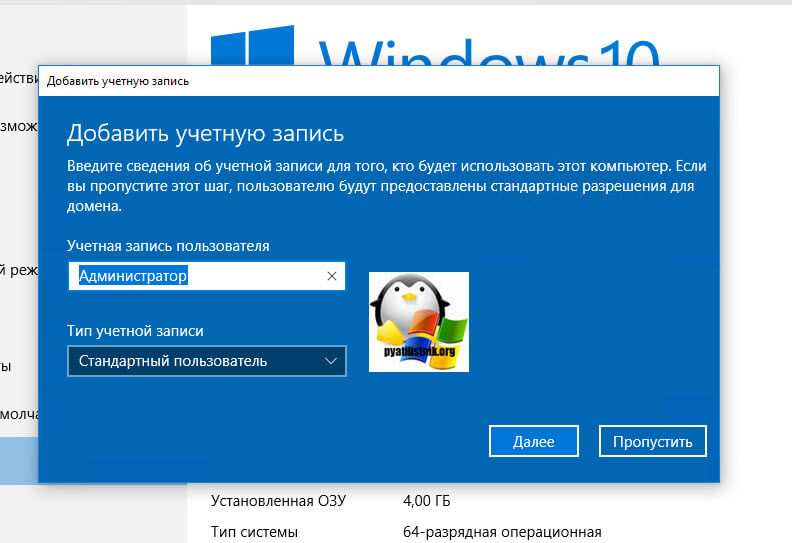

Следующим шагов, вас спросят чтобы вы указали сведения, о учетной записи, которая будет использовать данный компьютер, я этот этап пропускаю.

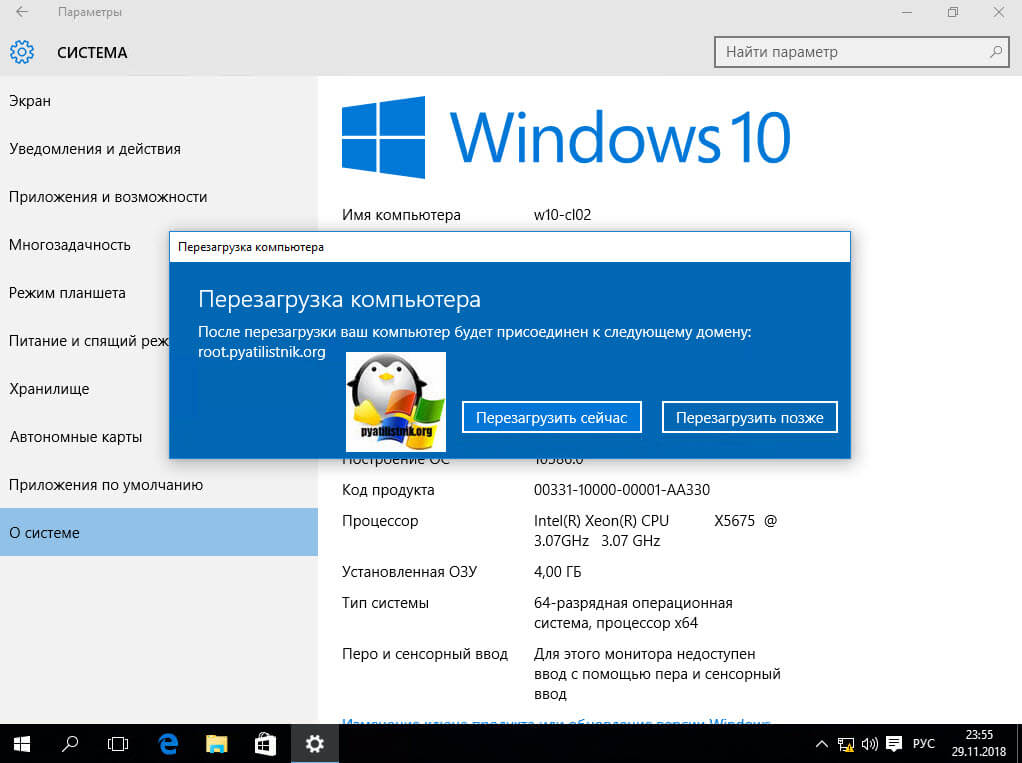

и последним этапом нужно выполнить перезагрузку рабочей станции, после этого ввод в домен Windows 10, можно считать успешным.

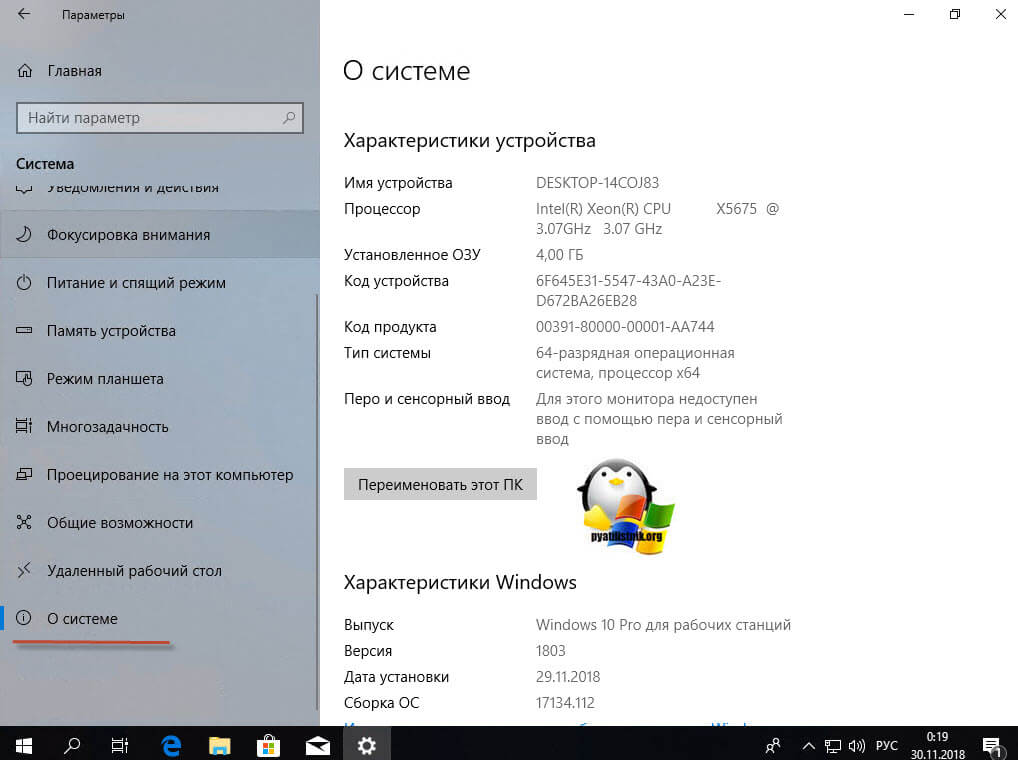

Подключаем к домену Windows 10 выше 1607

С версией 1511 мы разобрались, на мой взгляд там были удобно расположены кнопки, не знаю что не понравилось разработчикам. Теперь я вам приведу пример присоединения в Active Directory Windows 10 1607 и выше, в моем примере, это будет версия 1803. Вы также открываете "Параметры Windows". Если вы зайдете в систему и "О системе", то не обнаружите там нужных кнопок для подключения к AD предприятия, туше. Как я и писал выше функционал перенесли.

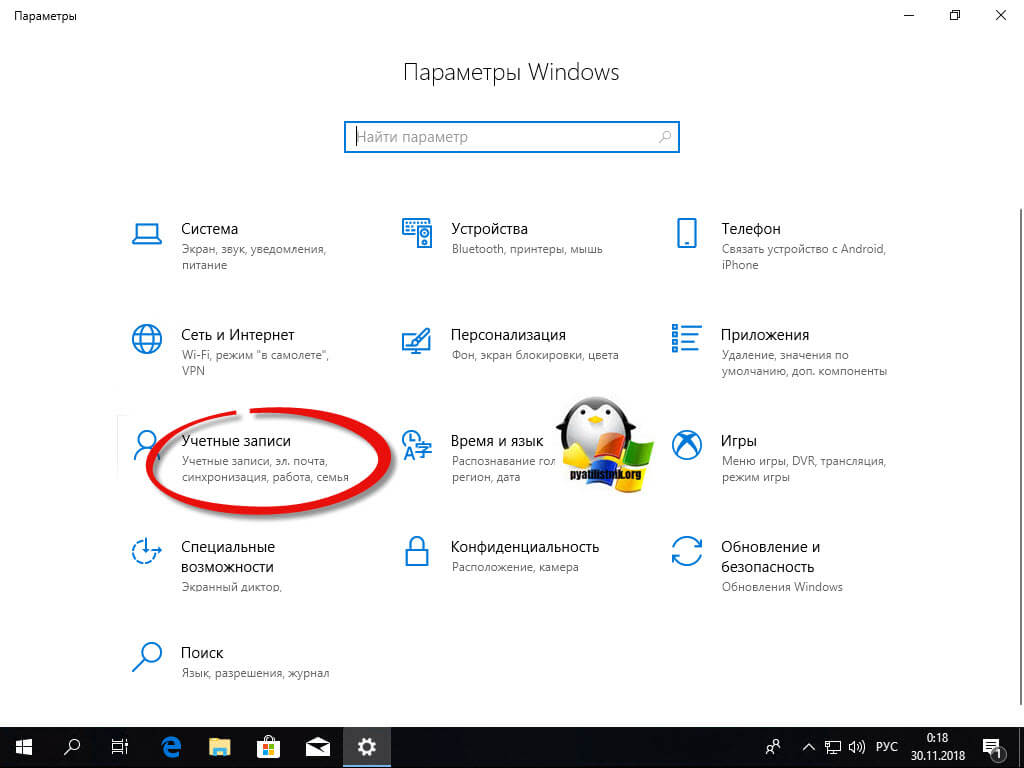

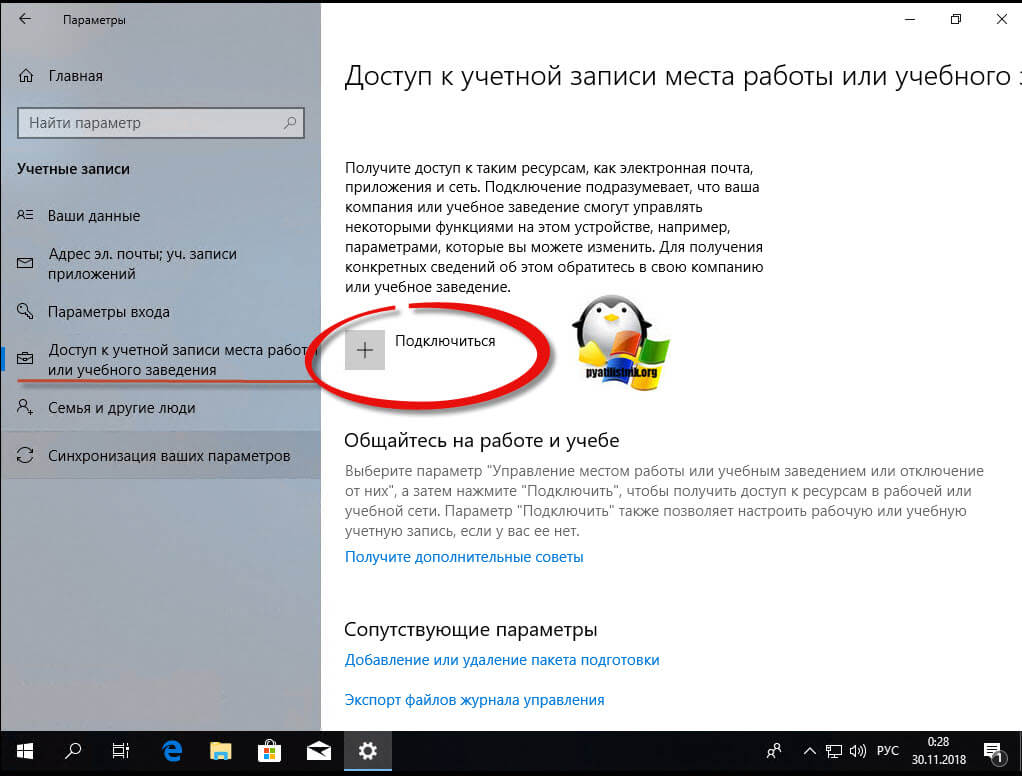

В параметрах Windows найдите и перейдите в пункт "Учетные записи"

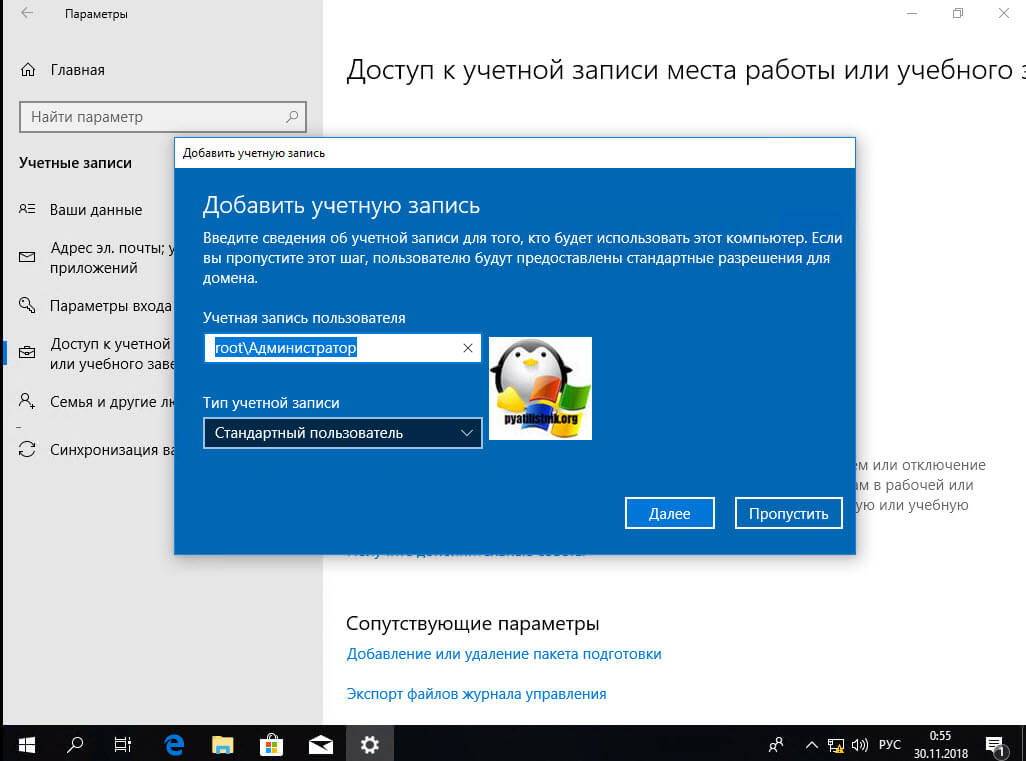

Находите пункт "Доступ к учетной записи места работы иди учебного заведения" и нажимаем кнопку "Подключиться"

Получите доступ к таким ресурсам, как электронная почта, приложения и сеть. Подключение подразумевает, что ваша компания или учебное заведение смогут управлять некоторыми функциями на этом устройстве, например, параметры, которые вы можете изменить. Для получения конкретных сведений об этом обратитесь в свою компанию или учебное заведение.

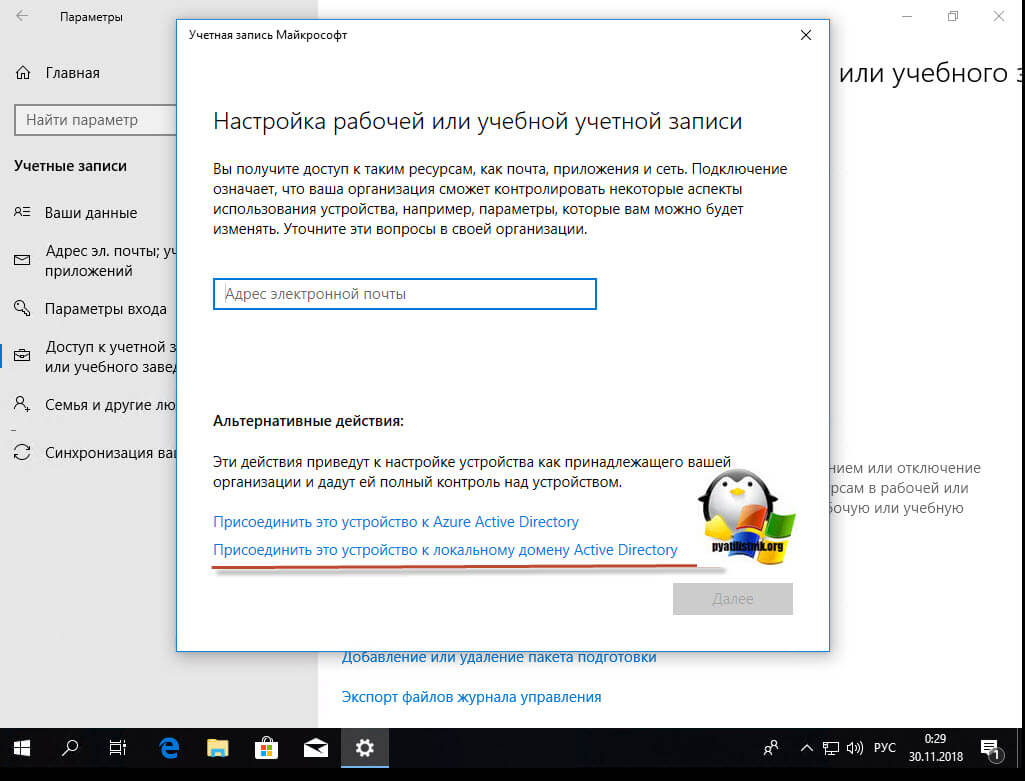

У вас откроется окно "Настройка рабочей или учебной записи". В самом низу нас будет интересовать два пункта:

- Присоединить это устройство к Azure Active Directory

- Присоединить это устройство к локальному домену Active Directory, наш вариант

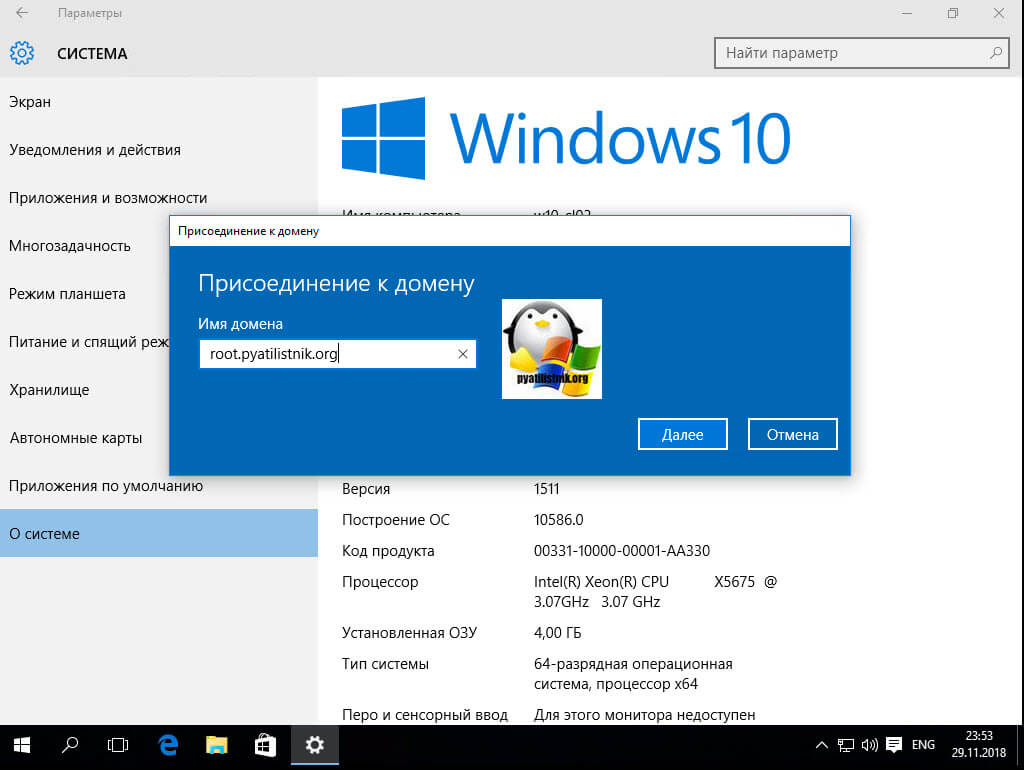

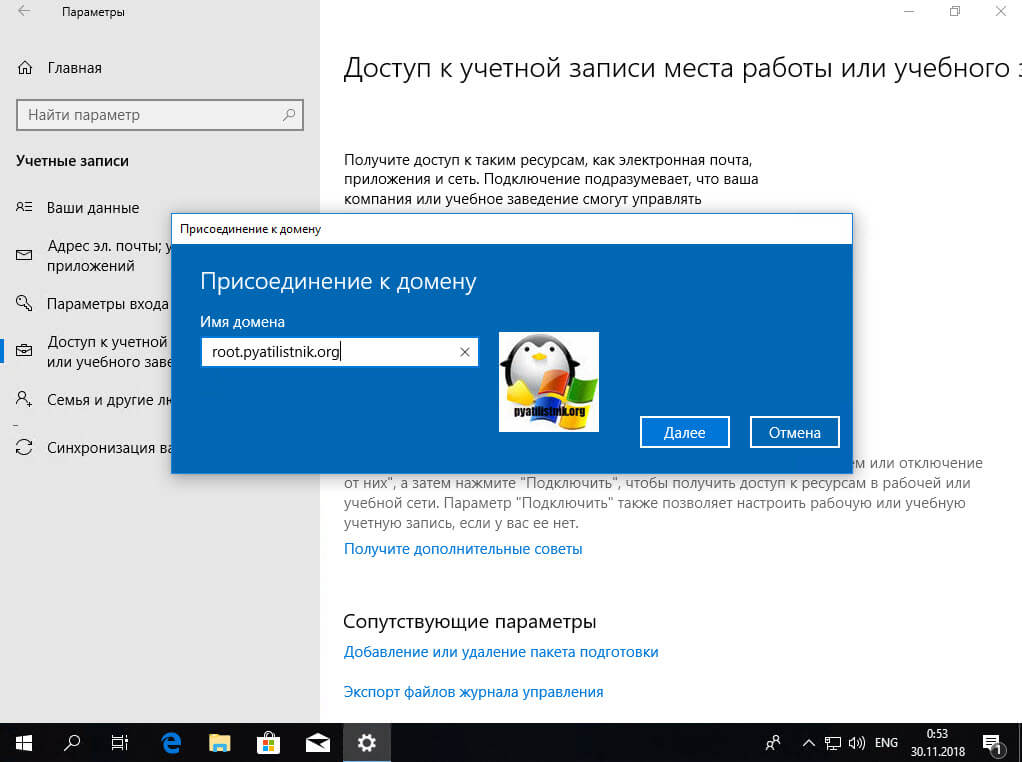

У вас откроется окно с вводом FQDN имени вашего домена Active Directory.

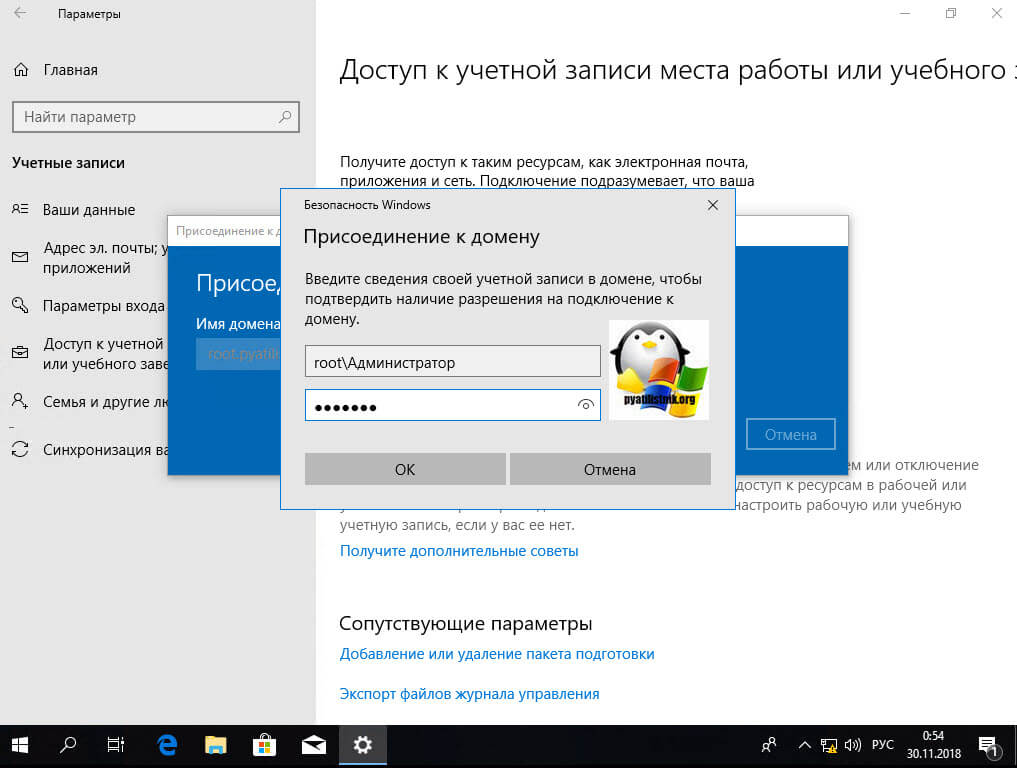

Далее вас попросят указать учетные данные для присоединения рабочей станции к AD.

Пропускаем шаг с добавлением учетной записи.

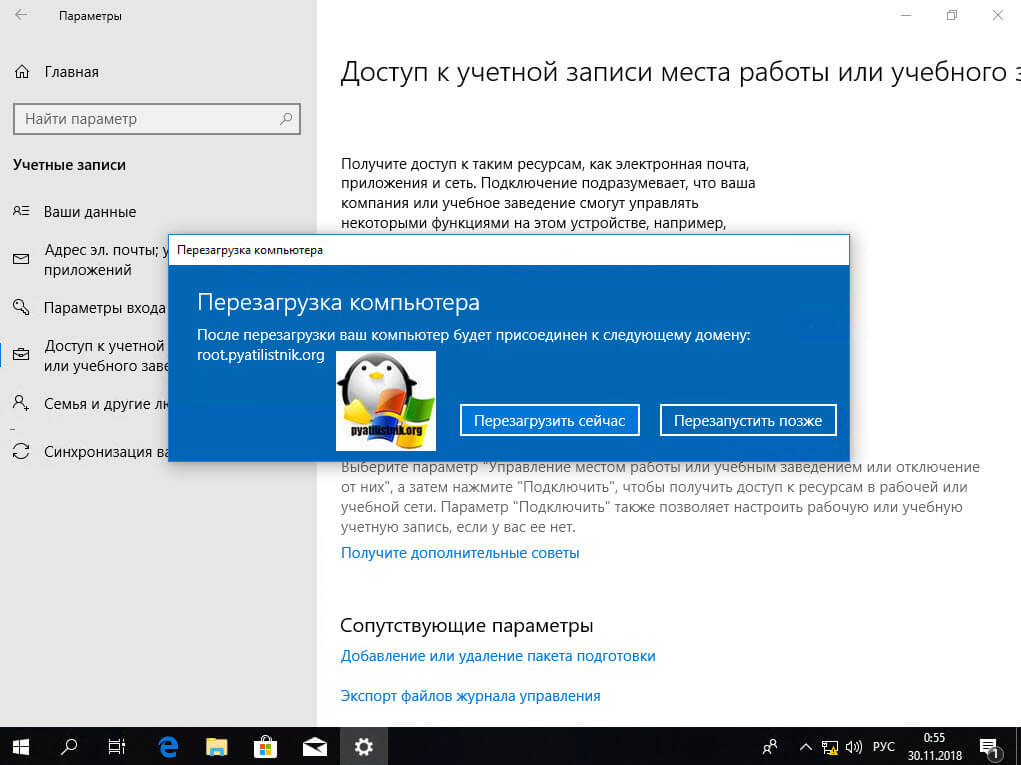

Когда все готово, то делаем обязательную перезагрузку, и ваша Windows 10, теперь является членом Active Directory.

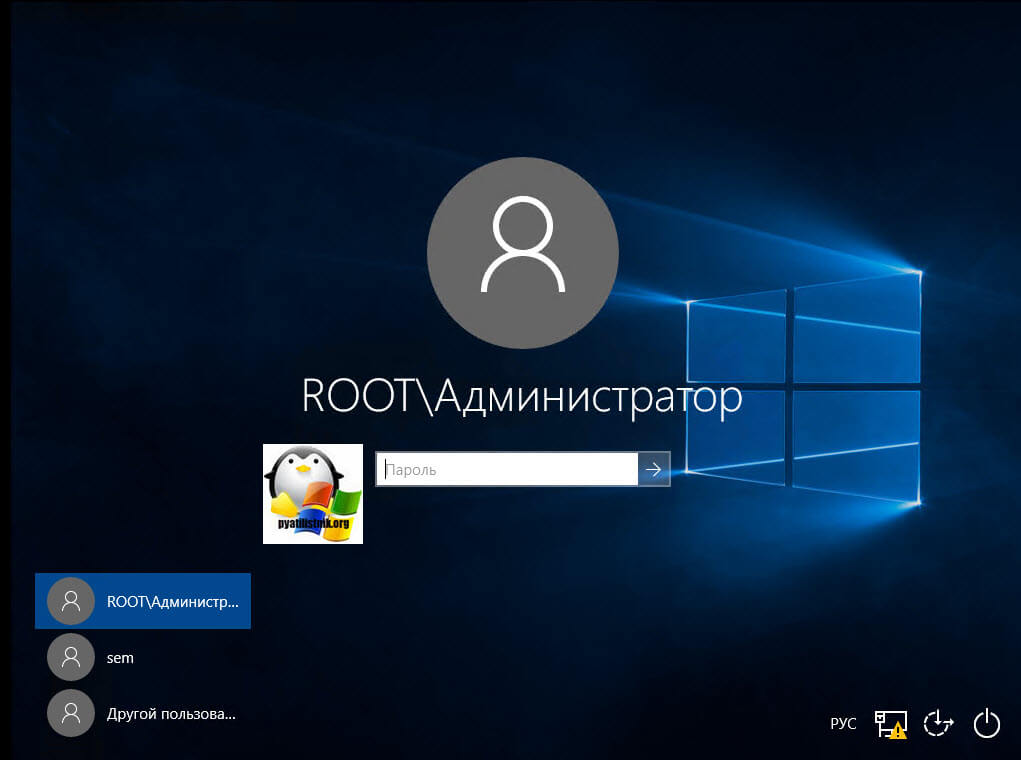

После перезагрузки мы видим префикс домена.

Классический метод ввода в домен Windows 10

Модным способом мы с вами загнали десятку в домен, теперь я напомню, а для кого-то покажу, что из себя представляет классический метод.

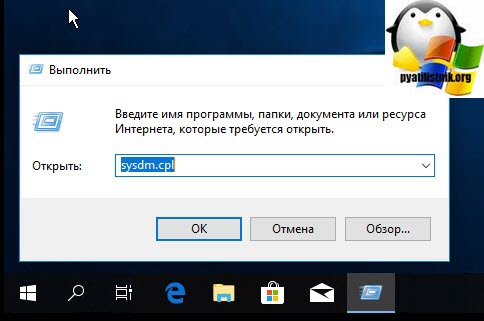

Откройте окно выполнить и введите команду:

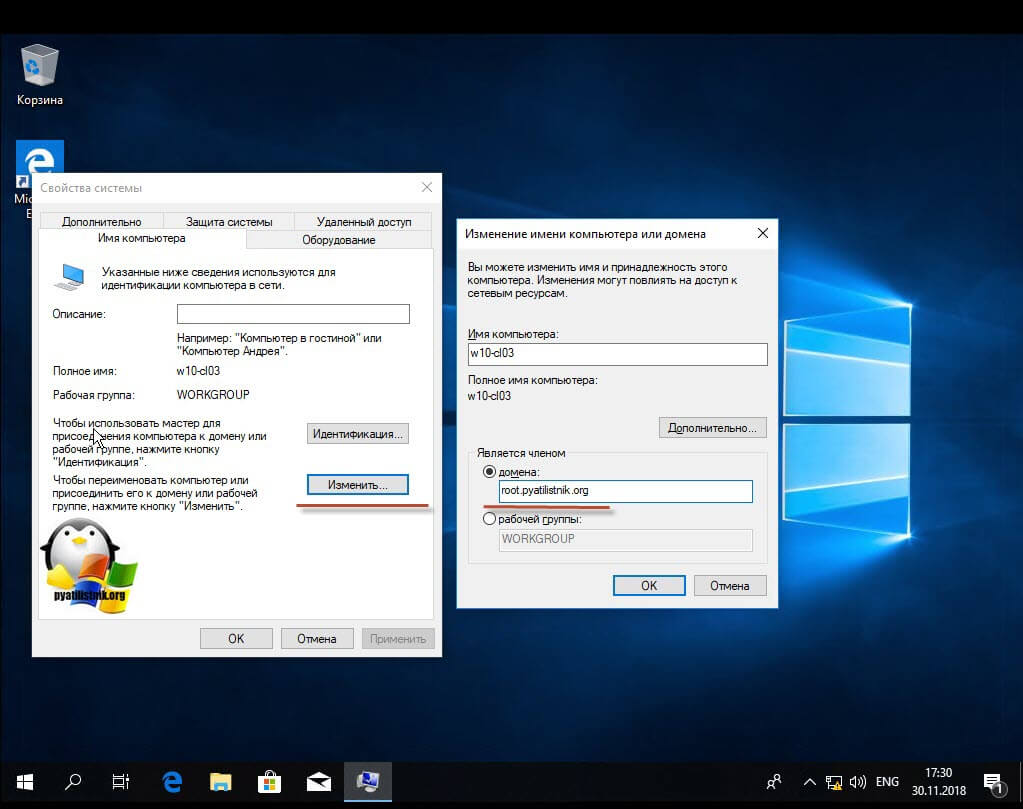

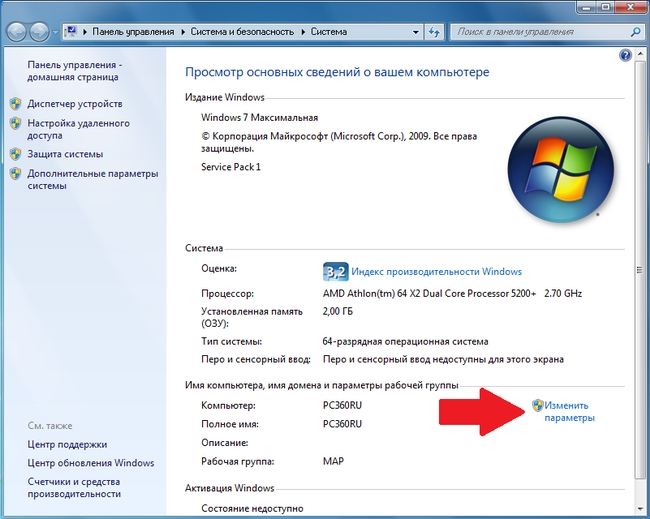

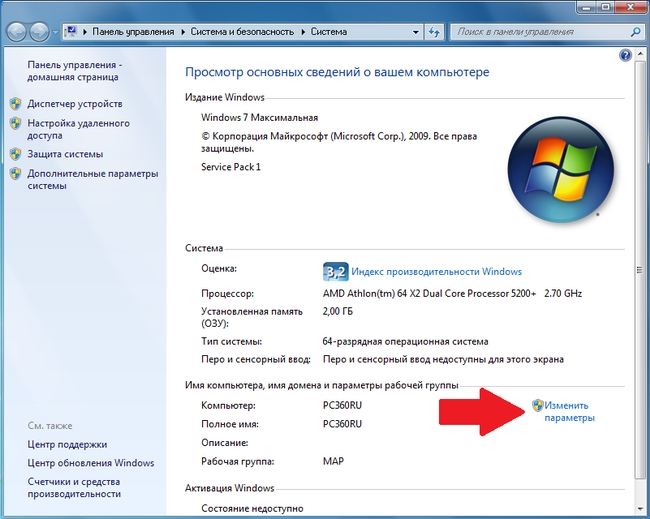

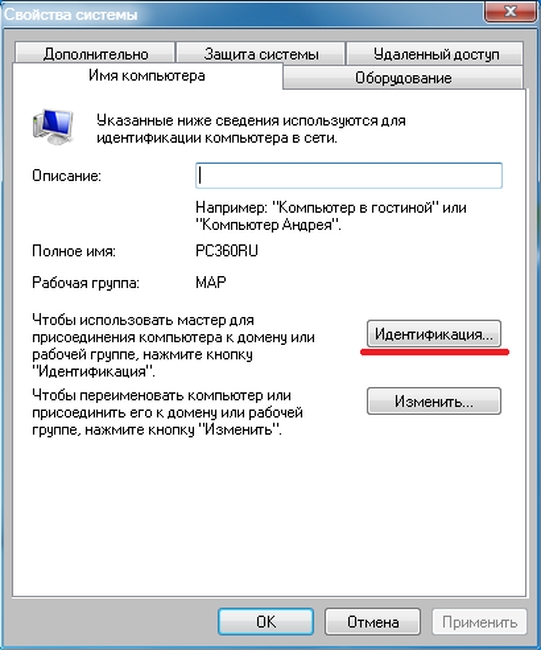

У вас откроется окно "Свойства системы", в него можно так же попасть если щелкнуть по значку "Этот компьютер" и перейти в его свойства, далее выбрать "Изменить параметры"

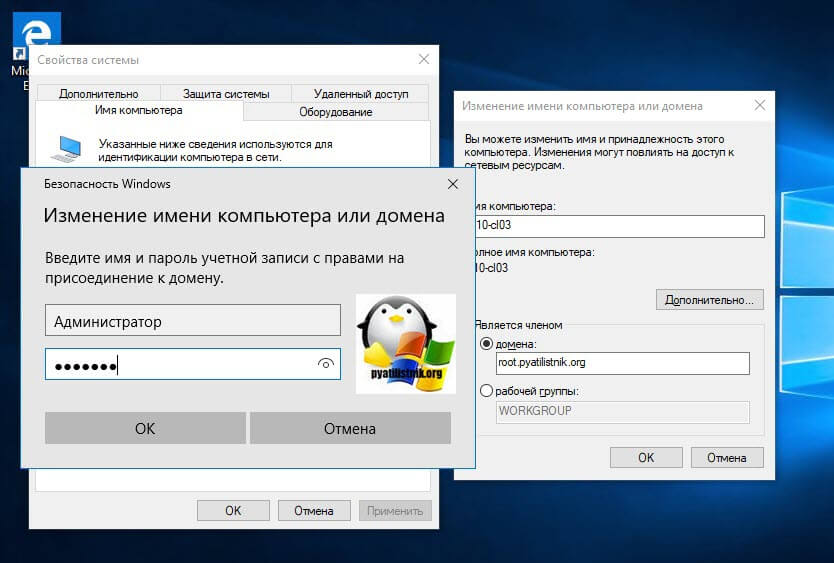

Если вашей рабочей станции удалось обратиться с запросом к контроллеру домена, то у вас появится форма авторизации, где для ввода Windows 10 в домен, вам нужно указать логин и пароль учетной записи у которой есть на это права.

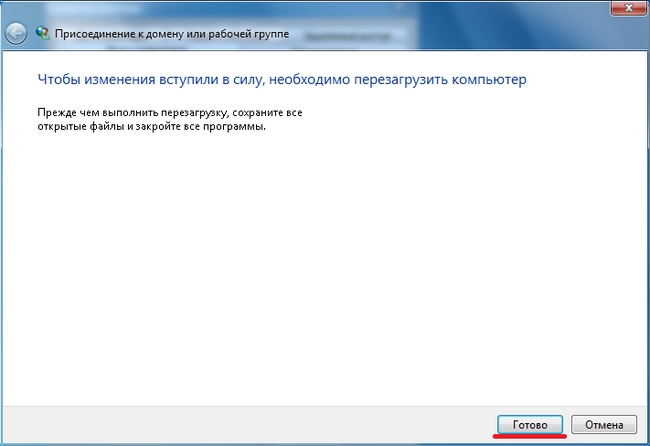

Далее вас уведомят, что необходимо произвести перезагрузку, "Чтобы изменения вступили в силу, нужно перезагрузить компьютер"

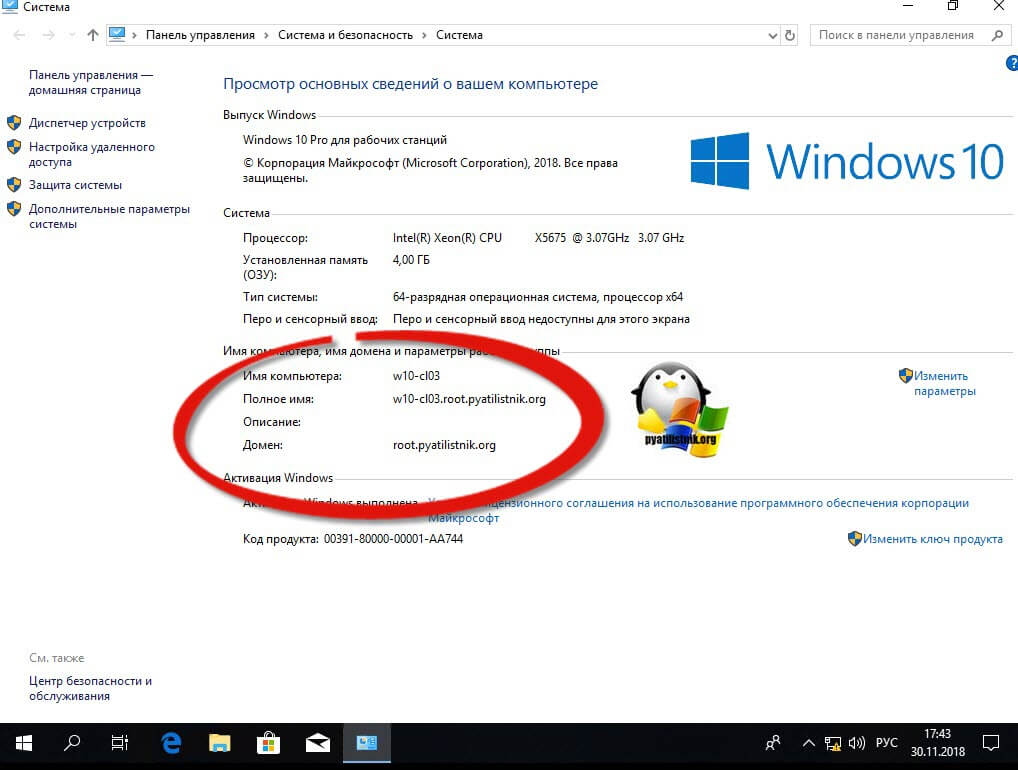

На выходе получаем присоединенную рабочую станцию с Windows 10 Pro к Active Directory.

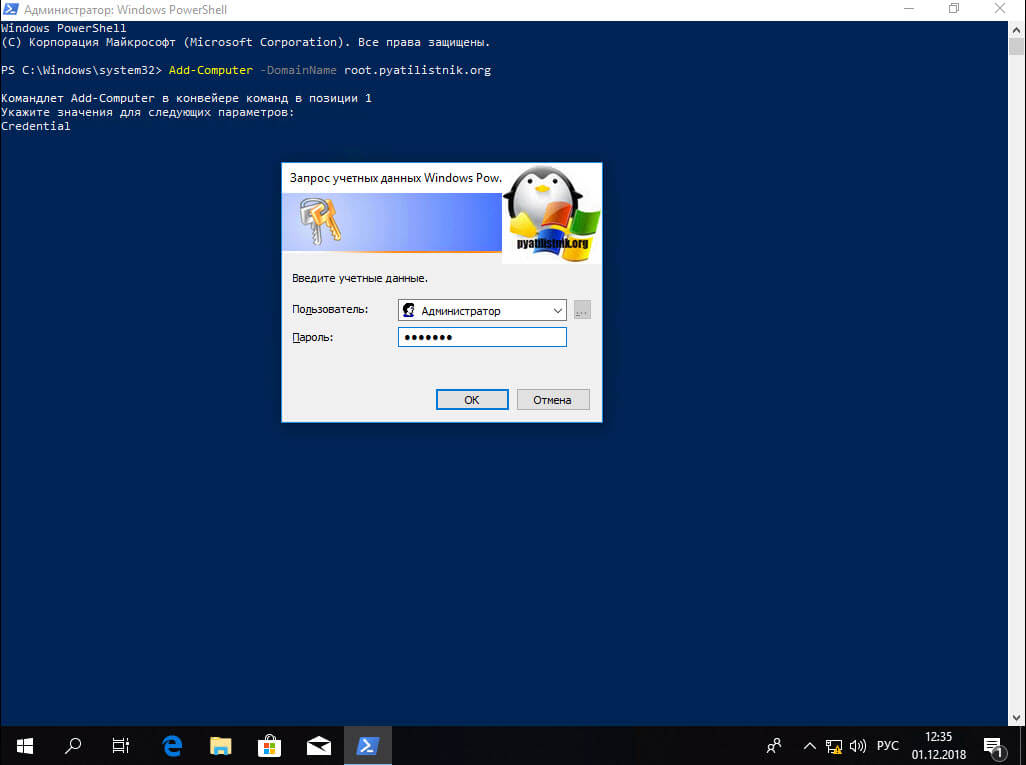

Как подключить Windows 10 к домену с помощью PowerShell

Данный метод ввода в домен Active Directory, будет быстр и полезен, особенно для начинающих системных администраторов. Открываете оболочку PowerShell от имени администратора и пишите вот такую команду:

У вас появится окно авторизации, где вы должны указать учетные данные пользователя, у которого есть права на ввод в рабочей станции Windows 10 в домен.

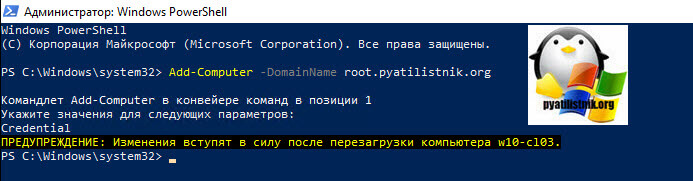

Если учетные данные правильные, то у вас появится уведомление, что изменения вступят в силу после перезагрузки компьютера, это будет означать, что компьютер стал частью домена.

Если открыть оснастку ADUC на контроллере домена, то в контейнере Computers, вы обнаружите вашу рабочую станцию.

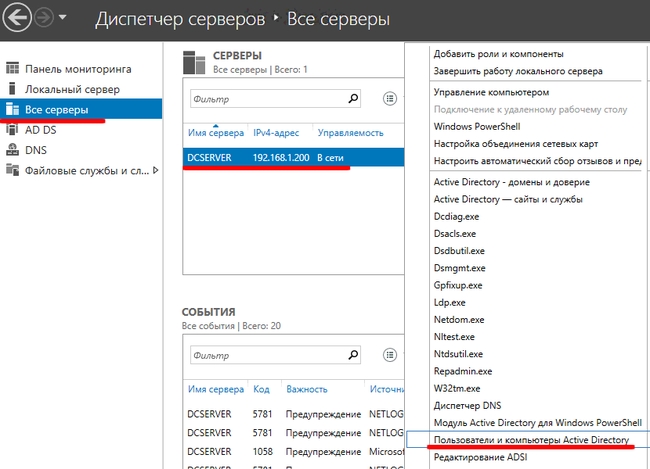

В диспетчере серверов контроллера домена выбираем в меню слева – Все серверы. Видим нужный контроллер домена, в нашем случае это DCSERVER. Нажимаем на него правой кнопкой мыши. В открывшемся меню выбираем пункт – Пользователи и компьютеры Active Directory.

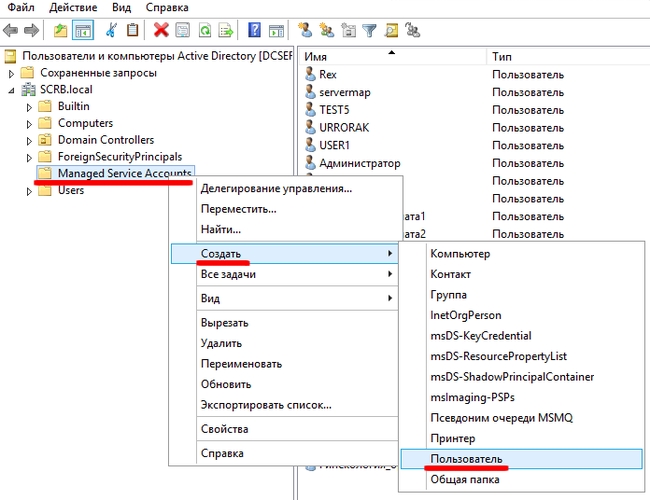

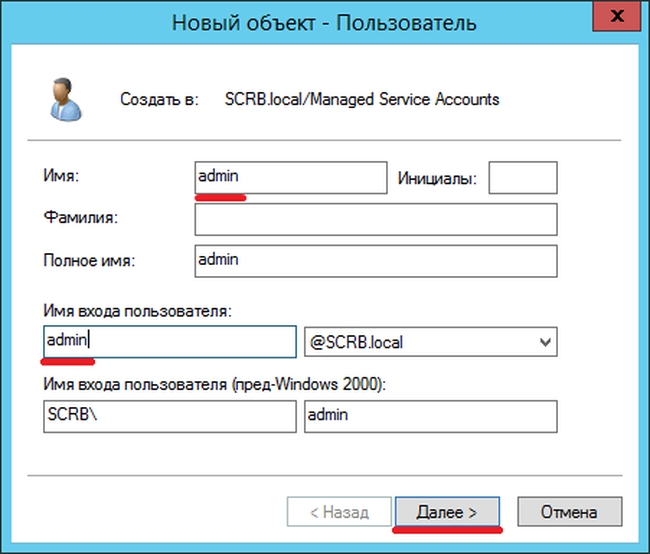

В открывшейся оснастке Пользователи и компьютеры Active Directory [DCSERVER] выбираем Managed Service Accounts правой кнопкой мыши. В раскрывшемся меню выбираем пункт «Создать» в следующем выпадающем меню выбираем пункт «Пользователь»

Можно создавать пользователей в директории Users, но у нас так сложилось, что все пользователи именно в Managed Service Accounts (MSA управляемые учетные записи служб), в этом есть некоторые преимущества. Процесс создания в MSA и в Users аналогичен.

В открывшемся окне создания пользователя вводим имя – создадим например пользователя admin, нажимаем >> Далее.

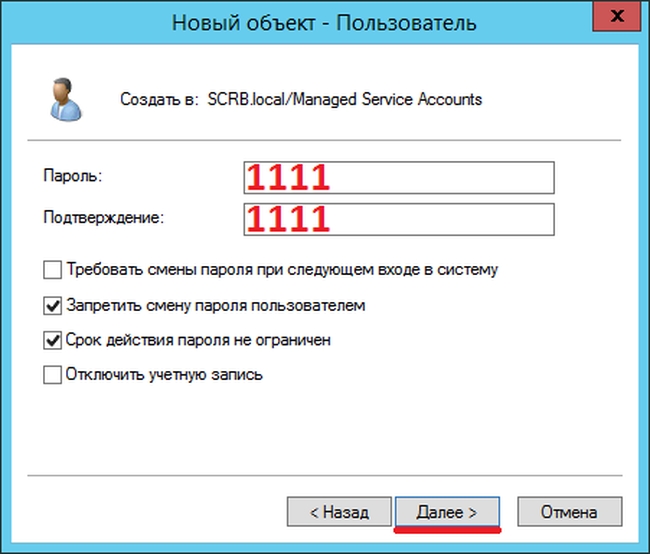

Создаем пароль для пользователя, галочки как на скриншоте ниже, >> Далее.

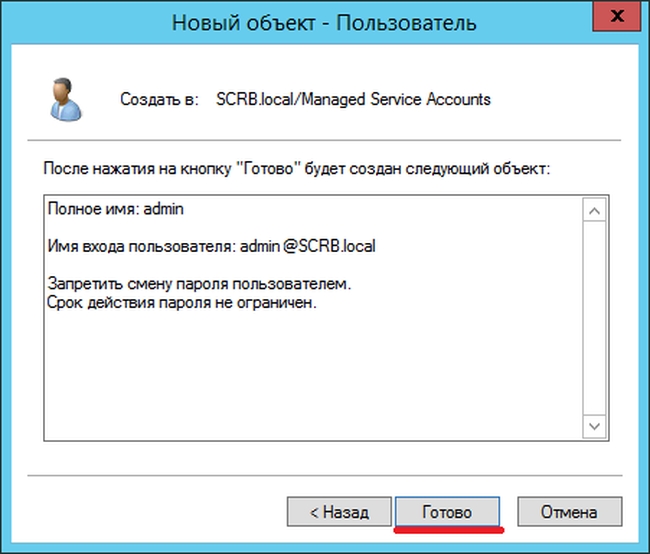

Подтверждаем создание, нажав кнопку «Готово».

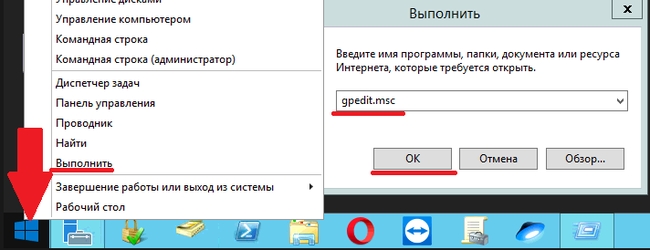

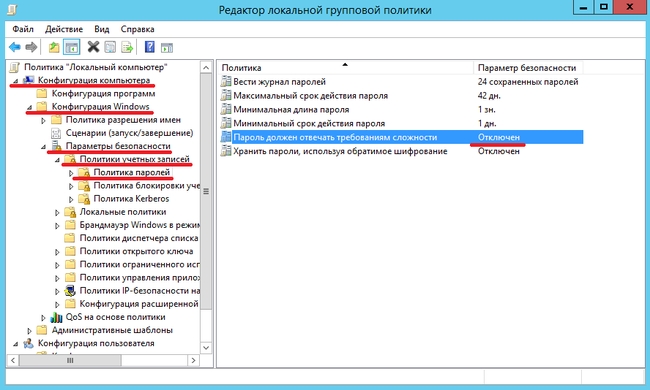

Чтоб можно было создавать простые пароли пользователям, включаем эту возможность в редакторе локальной групповой политики. Правой кнопкой мыши на кнопку «Пуск», выбираем «Выполнить», пишем gpedit.msc, ОК. (или WIN+R >> gpedit.msc >> ENTER)

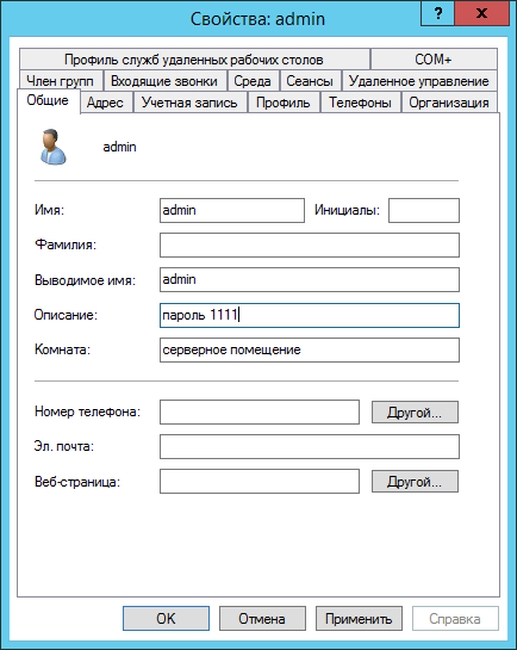

Нажав правой кнопкой на созданного пользователя, можно отредактировать его свойства, например, добавить описание.

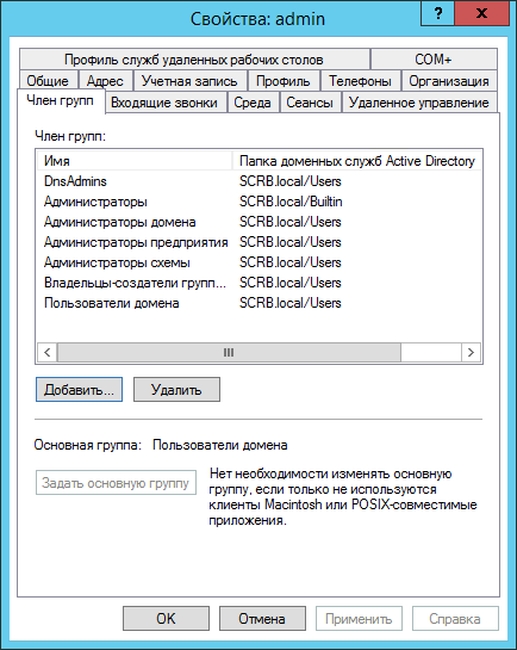

Чтоб admin мог сам добавлять пользователей в домен, и в общем то быть Администратором в сети я добавил его во все группы администраторов. Для обычных пользователей этого делать не нужно.

Еще одного пользователя, с аналогичными параметрами можно создать методом копирования (ПКМ на пользователя, копировать).

Если структура организации достаточно большая, то в корне домена можно создавать OU (Organizational Units) для удобного управления пользователями.

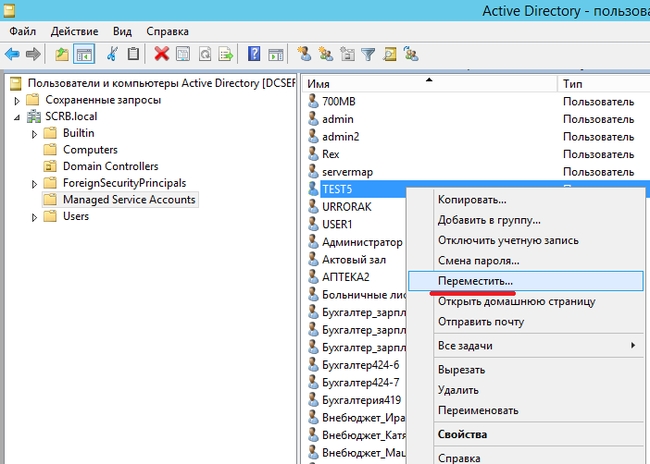

Если есть необходимость переместить учетную запись в другую директорию, например из ManagedServiceAccounts в Users, то нажимаем правой кнопкой мыши на требуемого пользователя, в нашем случае это TEST5 и выбираем строчку «Переместить».

Далее откроется окошко, в котором выбираем место назначения, выберем Users, >>OK.

Проверим папку Users – пользователь уже там.

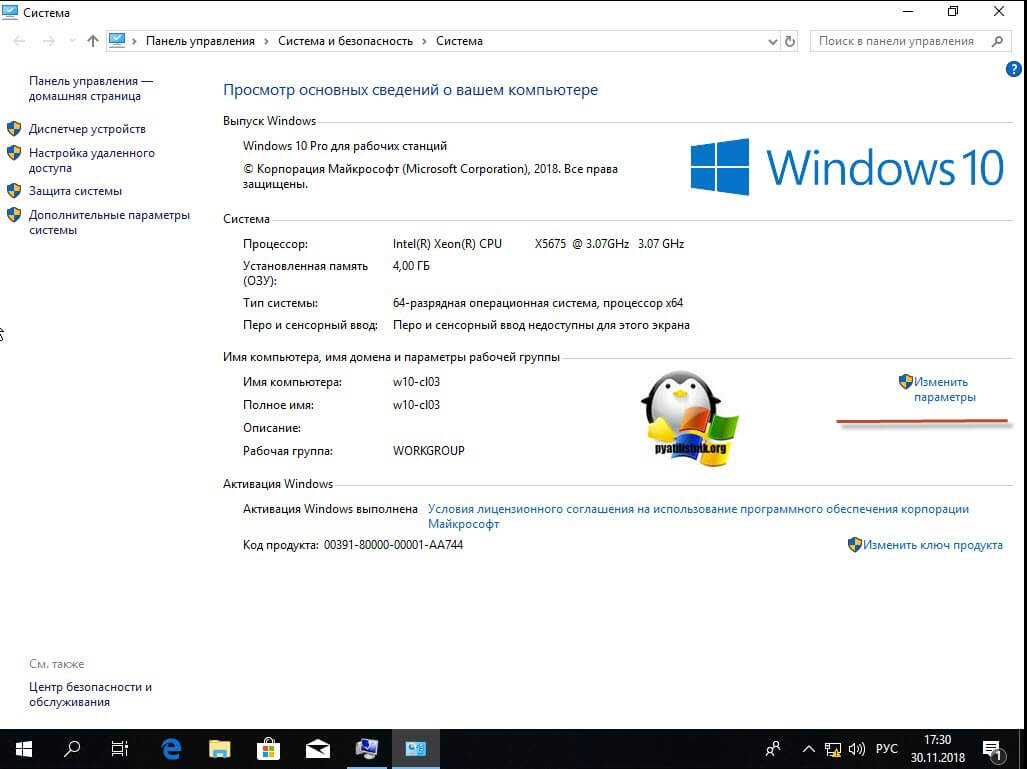

Переходим к добавлению компьютера в домен.

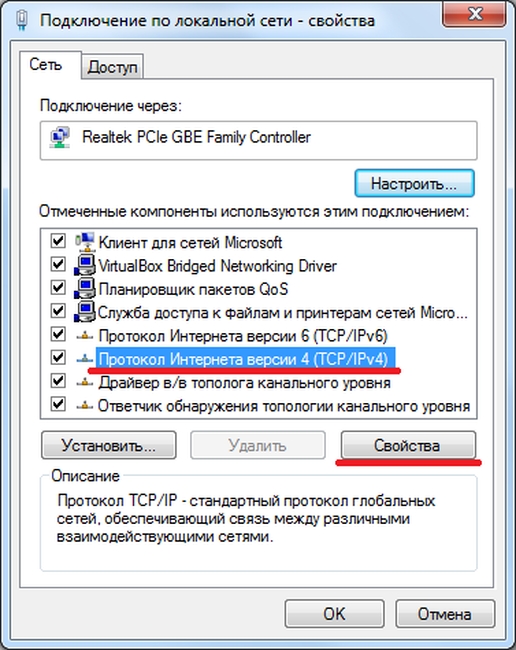

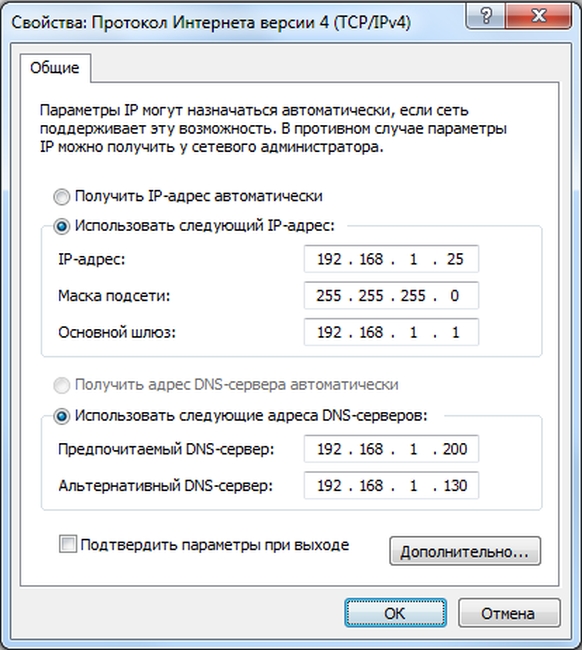

У нас в сети статическая IP-адресация, по этому в добавляемом компьютере первым делом меняем сетевые настройки. Переходим по пути: Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом. В настройках соединения изменяем протокол Интернета версии 4(TCP/IPv4) нажав на кнопку «Свойства».

Изменяем данные как на картинке ниже.

IP-адрес: 192.168.1.25 (адрес компьютера)

Маска подсети: 255.255.255.0

Основной шлюз: 192.168.1.1 (шлюз модема или фаервола)

Предпочитаемый DNS-сервер: 192.168.1.200 (IP-адрес контроллера домена).

Альтернативный DNS-сервер: 192.168.1.130 (IP-адрес резервного контроллера домена).

Применяем настройки, нажав кнопку «ОК».

В панели управления переходим по пути: Панель управления\Система и безопасность\Система. Нажимаем на ссылку – «Изменить параметры».

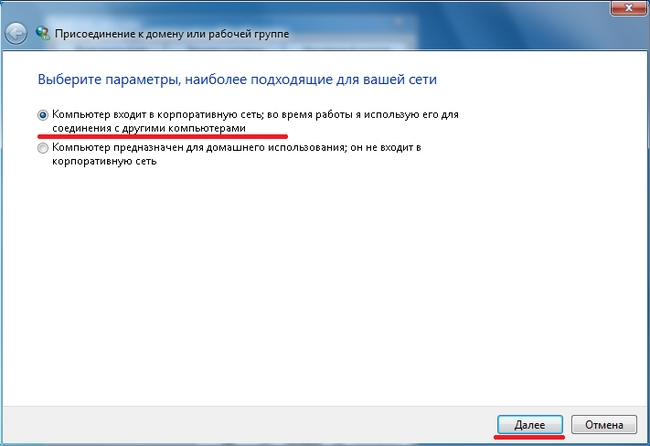

Предлагается два варианта, нажмем первый – идентификация.

Откроется мастер присоединения компьютера к сети или домену. Выбираем первый пункт: Компьютер входит в корпоративную сеть; во время работы я использую его для соединения с другими компьютерами. Нажимаем >>Далее.

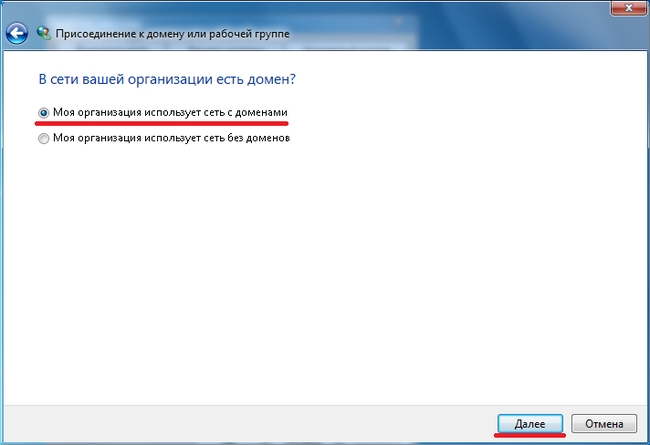

На следующем шаге выбираем первый пункт: Моя организация использует сеть с доменами. >>Далее.

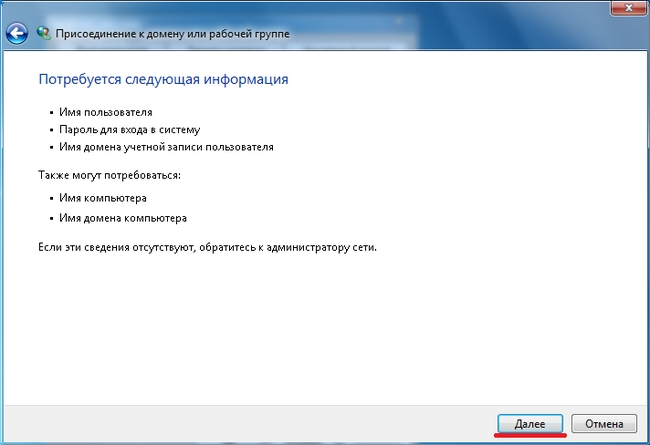

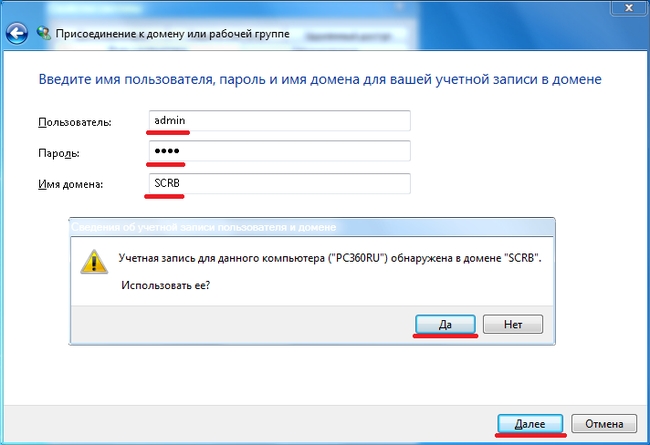

Вводим учетные данные созданного ранее пользователя.

Если компьютер ранее не был в домене то мастер предложит написать имя, под которым он будет известен в домене (фактически на этом шаге можно переименовать компьютер). >>Далее

Если пользователь не имеет прав на присоединение компьютера к домену, то откроется окно, в котором нужно указать данные, того кому разрешено.

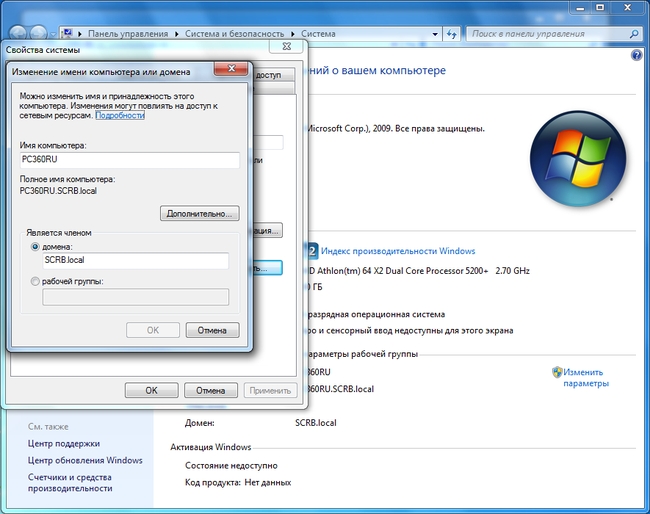

Иногда может возникнуть ситуация, когда ПК «не видит» домен. В этом случае нужно написать постфикс .local после названия домена (например SCRB.local)

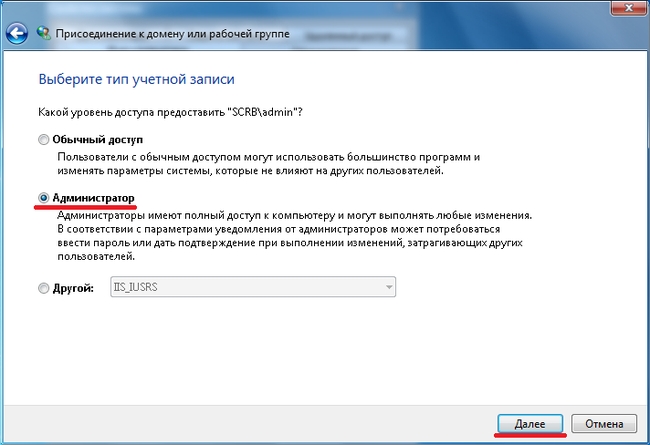

Если указать Не добавлять учетную запись пользователя в домене (на компьютере), то это можно сделать позже, в настройках учетных записей пользователей панели управления. >> Далее.

Так как мне нужно установить программы на этот новый компьютер, я устанавливаю доступ администратора для учетной записи admin на этом компьютере.

Можно выполнить идентификацию с учетной записью того пользователя, который затем будет работать на этом компьютере, установить ей права администратора, настроить программы и затем установить обычный доступ. Чаще всего так и делается.

Нажимаем кнопку «Готово».

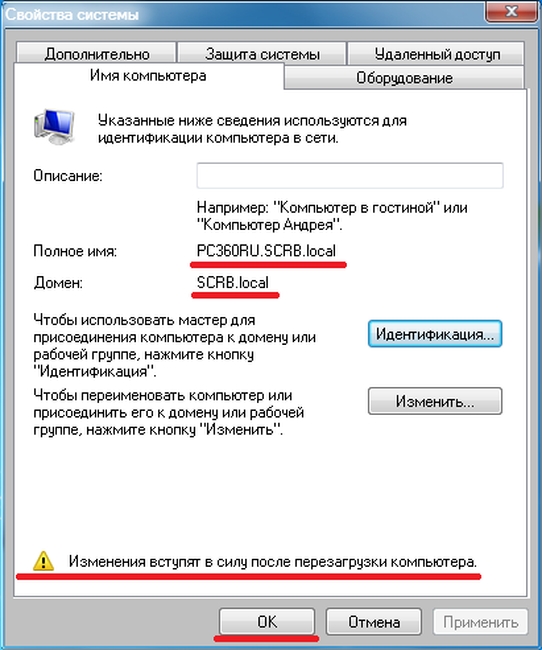

Видим, что имя и домен уже изменились, но изменения вступят в силу после перезагрузки. Перезагружаем компьютер.

После перезагрузки появится надпись нажать CTRL+ALT+DELETE и затем вход в учетную запись, которую мы только что добавили.

Компьютер добавлен в домен. На контроллере домена в списке компьютеров он тоже появился. Отключить нажатие CTRL+ALT+DELETE можно в настройках учетных записей пользователей панели управления или в локальной политике безопасности.

Добавление в домен можно выполнить без использования мастера. В свойствах системы нужно нажать кнопку «Изменить» (чуть ниже кнопки «Идентификация»). В открывшемся окне указать имя ПК и домен. Затем указать учетную запись с правом присоединения к домену и перезагрузить ПК.

Организовывать доменную сеть выгодно, потому, что она обладает рядом преимуществ и гибкой системой настроек в сравнении с обычной сетью. Например, можно создать сетевые папки с доступом только для определенных пользователей, через политики на контроллере домена задавать различные права и настройки для ПО и пользователей сети, блокировать учетные записи и тп.

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

Создание домена в Windows Server

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

PЗатем нажимайте «Далее», «Далее» и «Установить».

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Читайте также: