Аналог nmap для windows

Согласно исследованию, проведенному Мишелем Кукье, филиалом Центра рисков и надежности Clarke School, кибератаки происходят каждые 39 секунд. Представьте себе, что. Они не всегда бывают успешными, но попытка атаки тоже имеет значение.

Только в январе этого года из взломанных систем произошла утечка 1,76 миллиарда записей. Дошло до того, что американцы больше обеспокоены кибератаками, чем насильственными преступлениями. Это так серьезно. А теперь, после этих разоблачений, насколько вы защищены от нападений.

К счастью, было разработано несколько отличных программ, которые будут сканировать вашу сеть, проверять все активные и неиспользуемые порты, а также сообщать вам, какие службы работают на каких портах. Последнее важно, поскольку может помочь вам обнаружить вредоносные программы. Известно, что хакеры отправляют вредоносное ПО в открытые закрытые порты.

Что еще лучше, эти инструменты совершенно бесплатны. Так что на самом деле у вас нет оправдания, если хакеры воспользуются открытым портом для получения доступа к вашей системе.

Вот 5 лучших программ для сканирования портов, которые вы можете использовать.

Как и все другие сетевые инструменты SolarWinds, сканер портов может автоматически обнаруживать устройства в вашей сети сразу после его запуска. Затем вы можете выбрать сканирование всех этих устройств или ограничить сканирование только подмножеством доступных IP-адресов. Вы даже можете настроить таргетинг на конкретное устройство, введя имя хоста.

Сканер портов SolarWinds

Сканер портов позволяет сохранять каждую конфигурацию, чтобы вам не приходилось вводить их каждый раз, когда вы хотите начать процесс сканирования. Вы также можете запланировать сканирование на определенное время, чтобы всегда быть в курсе состояния всех ваших портов.

В отличие от многих других инструментов сканирования портов, сканер портов SolarWinds использует технику многопоточности для увеличения скорости процесса сканирования. Это означает, что в любой момент времени одновременно сканируется несколько портов.

Этот инструмент также позволяет экспортировать результаты сканирования в различные форматы файлов, такие как XML, XLSX и CSV, что может быть важно, когда вы хотите провести дальнейший анализ или представить результаты своему начальнику.

Некоторые другие функции, которые вы можете выполнять с помощью сканера портов SolarWinds, включают идентификацию ОС, разрешение DNS и тесты ping.

Сканер портов Nmap

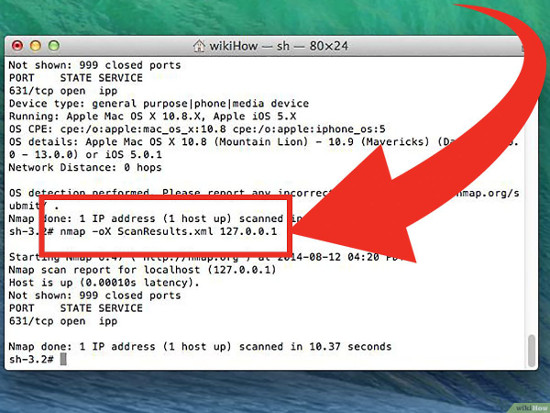

Nmap работает, отправляя пакеты данных в вашу сеть. На основе полученного ответа он затем может идентифицировать устройства, подключенные к вашей сети, услуги, предлагаемые устройствами, тип ОС, работающей на этих устройствах, и версии приложений.

Nmap может работать с использованием интерфейса командной строки, который в большинстве случаев предпочитают гуру, или с помощью бесплатного графического интерфейса под названием Zenmap. Новичкам лучше использовать Zenmap. Здесь есть некоторая форма руководства, например, уже встроенные конфигурации сканирования, которые можно использовать для быстрого выполнения сканирования ping, идентификации хостов в вашей сети и сканирования всех портов TCP и UDP.

Вы также можете настроить его для выполнения интенсивного сканирования, которое работает в скрытом режиме, чтобы тестируемые устройства даже не обнаруживали соединение.

И одним из самых больших преимуществ использования Angry IP Scan является возможность расширить его функциональные возможности за счет интеграции с другими сборщиками данных. Эти дополнительные плагины станут отличным способом раскрыть больше информации о каждом хосте. Вы даже можете создать свой собственный плагин, если у вас есть техническая возможность.

Созданные отчеты можно экспортировать в различные форматы, такие как CSV и TXT, для облегчения дальнейшего анализа с помощью других инструментов. Angry IP Scan использует подход многопоточного сканирования, чтобы сканирование выполнялось в кратчайшие сроки.

Еще одним преимуществом этого инструмента является то, что он портативен и не требует установки. Этот сканер портов доступен для ОС Windows, Mac и Linux.

Дополнительные функции включают сбор информации о веб-сервере и NetBIOS.

Сканер отправляет эхо-запросы устройствам в сети, чтобы идентифицировать активные хосты, затем дополнительно сканирует порты TCP и UDP, чтобы определить, какие из них открыты, закрыты или отфильтрованы. Его также можно использовать для проверки общих ресурсов и служб.

Сетевой сканер MiTEC

Если в вашей сети есть устройства с поддержкой SNMP, инструмент автоматически обнаружит их все. Сканер MiTEC также использует многопоточную технику для ускорения сканирования.

Сгенерированные результаты сканирования можно просмотреть в графическом интерфейсе инструмента или экспортировать в файл CSV для дальнейшего анализа.

Хотя это в значительной степени неизвестно, у крупных компьютерных разработчиков есть множество программного обеспечения, в основном бесплатного. К ним относятся программное обеспечение безопасности, Интернет и мультимедийные инструменты, а теперь и сетевые инструменты, такие как Free Port Scanner, который мы выбрали в качестве пятого варианта.

Бесплатный сканер портов

Это быстрый и легкий инструмент, которым могут легко пользоваться даже новички. Инструмент позволяет выполнять сканирование всех сетевых хостов или предопределенных диапазонов портов, после чего он определяет открытые порты и службы, связанные с этими портами. Однако этот инструмент ограничен только портами TCP.

Методов для проведения fingerprinting’а довольно много: FIN-сканирование,

ICMP-пакетная генерация, исследования полей ICMP и TCP-пакетов. Но большинство

из них сводятся к анализу стека TCP/IP на удаленной системе. Попробую объяснить

на примере. Допустим, мы наснифали пакет с данными. В его заголовке находится

множество полей вроде размера окна, TTL (время жизни пакета данных), DF (бит

фрагментации), флага TOS (Type-Of-Service) и т.д. Именно эти данные и используют

fingerprinting-утилиты в своей работе. Например, если бит DF не установлен

(присуще ОС OpenBSD), то в базе сигнатур отбрасываются все оси, для которых DF

указан (обычный метод исключения). Далее под прицел попадает параметр TTL: для

FreeBSD и Linux этот параметр равен 64. Опять же, круг потенциальных OS сужается

- и так до тех пор, пока не останется минимум претендентов.

Впрочем, в этом деле есть уйма тонкостей и процесс опознания версии

операционки может не дать ожидаемых результатов. В случае с анализом

существующего дампа трафика fingerprinting называется пассивным. Для получения

материала для анализа, на удаленный хост могут посылаться специально

составленные пакеты - в этом случае мы имеем дело с активным fingerprinting.

Пожалуй, наиболее известным инструментом для активного fingerprinting’а

является известнейший сканнер безопасности Nmap. Мы столько раз упоминали

эту тулзу и демонстрировали ее в действии, что во всех подробностях рассказывать

об ее функционале было, по меньшей мере, неприлично. К счастью, разработчики

сделали офигенный подгон и выпустили в июле новую ветку программы c массой

полезных нововведений. Тут надо сразу сказать, что Nmap очень

многогранный продукт, но нас в данном случае интересуют прежде всего возможности

по OS Fingerprinting’у (ключ для запуска -O). Несколько простых экспериментов

показали, что алгоритмы и сигнатурные базы у новой версии Nmap’а стали

давать более правдивые результаты.

А вот что говорит обновленный Nmap:

Когда-то для запуска утилиты приходилось вручную компилировать код и работать

со сканнером исключительно из командной строки. Сейчас на выбор есть сразу

несколько фронтендов, причем один из них - zenmap - входит в состав дистрибутива

по умолчанию.

Продолжаю радоваться :). В версии 5.00 появилось то, о чем мы давно мечтали -

скриптовый движок, позволяющий с помощью самописных сценариев автоматизировать

самые разнообразные задачи. С помощью таких скриптов можно проводить MSRPC/NetBIOS

атаки, осуществлять поиск уязвимых демонов или банально открытых проксей, и даже

реализовывать брутфорс для распространенных протоколов. В этом всячески поможет

другая новинка - сетевая утилита Ncat, предназначенная для передачи данных,

редиректа и отладки сетевых пакетов. А сравнить результаты сканирования разных

хостов или одной и той же машины, но в разное время или с разными параметрами,

поможет тулза Ndiff. Словом, это не просто новая версия программы. Это

по-настоящему значимый

релиз одного из лучших инструментов хакера, к которому мы обязательно

вернемся, когда будем говорить о сканнерах безопасности и скане портов.

p0f v2

Сайт: camtuf.coredump.cx

Платформа: Unix, MacOS, Win32

В отличие от Nmap, который использу ет алгоритмы для реализации активного

fingerprinting’а, p0f работает исключительно пассивно. Т.е. в результате

работы не генерирует какого-либо трафика, который может тебя выдать. Это

особенно важно, если на удаленной машине установлено более-менее толковое

средство IDS (средство определения атак).

Основная задача p0f - определить версию ОС на удаленном хосте, в том

числе на:

- машинах, которые присоединяются к тебе (так называемый SYN режим);

- машинах, к которым коннетишься ты (режим SYN+ACK);

- машине, с которой ты не можешь соединиться (режим RST+), из-за того, что

файрвол реджектит подключения; - машинах, за взаимодействием которых ты можешь наблюдать (исследования

существующей сессии без необходимости какого-либо вмешательства с твоей

стороны).

Помимо этого утилита владеет несколькими другими полезными фокусами и в

разной степени может дать ответ, используется ли в локалке NAT, активен ли

файрвол или шейпер, а также рассчитать примерное "расстояние" до удаленного

хоста и его аптайм. В результате p0f может рассказать об ОС на удаленном

хосте, даже если она находится за файрволом, в то время как любимый Nmap

остается не у дел. При этом, еще раз повторяю, утилита не генерирует какого-либо

трафика. Никаких lookup’ов, загадочных пакетов, ARIN-запросов - ничего!

Изначально p0f написана для никсов, поэтому под виндой придется либо

довольствоваться прекомпилированной версией с офсайта (а она не самая свежая),

либо брать в руки исходники и колдовать над своей собственной сборкой. Кстати

говоря, разработчики очень просят всячески пополнять базу отпечатков. Для этого

достаточно перейти на страницу

lcamtuf.coredump.cx/p0f-help и, заполнив несколько полей о своей системе,

добавить новую запись.

THC-Amap

Если хочешь выяснить, какие сервисы установлены на удаленной машине, -

просканируй ее порты. В большинстве случаев можно обойтись одним лишь сканнером

безопасности (банально Nmap’ом), однако здесь, как и везде, не обошлось без

исключений. Каждый знает, что любой стандартный сервис обычно работает на

определенном порте: например, FTP на 21, SSH на 22 и т.д. Тем не менее,

администраторы частенько прибегают к одной очень простой, но полезной уловке.

Чтобы скрыть потенциально уязвимые сервисы, они устанавливают их на

нестандартные порты. В этом случае даже добротные сканнеры зачастую

обламываются, т.к. не могут определить FTP-сервер, работающий на 31337 порту,

даже если он там действительно есть.

Не беда! С задачей на ура справляется сканнер Amap от известной

хакерской группы THС. Он с большой вероятностью определит даже те сервисы,

которые работают не на своих стандартных портах. Успех достигается за счет того,

что программа посылает сервису специальные идентификационные пакеты, после чего

анализирует ответ и ищет соответствие в специально составленной базе сигнатур.

Таким образом, идентификация осуществляется не по номеру порта, а по "отпечаткам

пальцев" сервисов. До неприличия простой механизм позволяет определить

SSH-сервер, запущенный на 988 порту, или веб-сервер, установленный на 29-м.

Сканнер Amap легко сканирует как один конкретный порт, так и заданный

диапазон. Однако для большей эффективности рекомендую использовать его совместно

с Nmap’ом.

Алгоритм следующий: сначала Nmap, используя все свои возможности, определяет

на удаленной машине открытые порты и записывает результат в файл, далее за

работу берется THC-Amap, которому остается проанализировать открытые

порты и вывести результат. На практике это можно сделать примерно так:

Несмотря на то, что релизов не было долгое время, базы программы по-прежнему

обновляются и доступны на офсайте.

Списки исследуемых серверов можно импортировать из текстового файла или

отчета сканера Nmap. А для увеличения скорости сканирования рекомендуется

работать в несколько потоков. Правда, функция multi-threading реализована пока

только для линуксовой и виндовых версий программы, а во фряхе работать не будет.

Увы, программа давно не обновляется: последний релиз вышел еще в далеком 2005

году. Это влияет не только на актуальность сигнатур в базе, но и на

работоспособность под той же Vista.

NetworkMiner

Эта утилита уже входила в нашу подборку "Сниферы

и манипуляция пакетами". Еще бы - ведь NetworkMiner является одним из

лучших инструментов для анализа перехваченных данных, сохраненных в формате PCAP.

Программа пассивно анализирует дамп с трафиком, четко определяет участников

обмена сетевыми данными и распознает операционные системы на каждом из хостов. В

качестве данных для анализа выступает размер окна, время жизни пакета, а также

уникальный набор флагов. Помимо операционок, NetworkMiner распознает и

структурировано выдает инфу об открытых сессиях, активных портах, баннерах

различных демонов и вообще об инфраструктуре локальной сети. Не так давно передо

мной стояла задача по анализу дампа с данными, перехваченными в беспроводной

сети (возможность обработки WLAN-трафика появилась в утилите относительно

недавно), и с помощью NetworkMiner я достаточно быстро разобрался, какие

машины работают в локалке, на каких ОС крутятся хосты и даже, какое оборудование

используется в качестве активных свитчей и точек доступа.

Определение ОС основывается на TCP SYN и SYN+ACK пакетах с использованием

базы данных p0f’а и Ettercap. Помимо этого утилита умеет выполнять

fingerprinting на основе DHCP-пакетов, используя базу данных программы Satori.

Само собой, выполняется и идентификация устройств и по MAC-адресу:

соответствующая база позаимствована у Nmap.

ike-scan

Все, чем занимается эта уникальная в своем роде утилита, - это распознает

факт использования VPN-соединения. Один из самых простых способов распознавания

виртуальных частных сетей основывается на посылке специального IKE-пакета на

каждую машину в сети. Большинство хостов, использующих VPN, отконфигурировано

таким образом, что в ответ на такой пакет отошлют ответ и, тем самым, выдадут

свое присутствие. Подобных методов определения VPN-сети ike-scan -

несколько. Ты скажешь: "При чем тут fingerprinting?". Причина есть. Определив

VPN-серверы, мы можем собрать массу информацию о них. А используя приемы

fingerprinting’а, реализованные в ike-scan, можно определить операционные

системы на машинах, объединенных в виртуальную частную сеть, а в случае

аппаратного решения - производителя девайса.

Xprobe2

После долгого затишья разработчики взялись за свое детище и выпустили

совершенно новую версию программы. Xprobe2 - это утилита для активного

fingerprinting’а, в арсенале которой как несколько знакомых по Nmap’у алгоритмов

идентификации удаленной ОС, так и ряд уникальных методик, в основе которых лежат

результаты научных исследований Офира Аркина.

Важным нововведением в последних версиях является модуль для обнаружения

honeypot и систем с намеренно модифицированными параметрами стека TCP/IP. Для

обхода ограничений используются алгоритмы нечеткой логики и собственные методики

разработчиков. Помимо этого, в расчет берутся различные параметры поведения

сетевых устройств. Например, pf, входящий в состав OpenBSD известен тем, что

возвращает разные значения в поле TTL, когда за ним находится другая система. В

режиме сканирования TCP-портов (указывается флагом -T) Xprobe пытается

найти и зафильтрованные брандмауэром сервисы. Аналогичным образом производится

проверка UDP-портов, которая активируется флагом -U.

Примечательно, что Xprobe2 изначально реализовывала лишь один метод

fingerprinting’а с помощью ICMP-запросов. Поддержка других механизмов, а также

специальный fuzzing механизм, помогающий идентифицировать неизвестные системы

или хосты с измененными параметрами стека TCP/IP, появились позже. Надо сказать,

что операционную систему, используемую на сервере, Xprobe определяет

довольно-таки точно, а если в процессе появились спорные моменты, то в отчет

войдет также список наиболее вероятных ОС с процентным соотношением вероятности.

Satori

Автор Satori потратил немало времени, разрабатывая приемы для активого

OC fingerprinting’а, пока не осознал, насколько много информации можно получить,

основываясь лишь на пассивном исследовании. В результате на свет появилась тулза,

которая использует драйвер WinPCap, прослушивает сетевой интерфейс и определяет

версии ОС на машинах в локалке, основываясь на обработке перехваченных пакетов.

Satori очень четко определяет версию Windows, устройства производства HP

(использующие HP Swith Protocol), девайсы Cisco (за счет пакетов CDP-протокола).

Немалый вклад в результат, полученный с помощью Satori, дают методы,

основанные на исследовании DHCP. Кстати говоря, на официальном сайте программы

выложены классные статьи, в которых детально раскрываются методы для определения

ОС. Теория подкрепляется практикой. Помимо Satori, на странице

разработчика ты найдешь утилиту SAM, которая использует активное сканирование

для определения удаленной ОС путем отправки ARP-пакетов в сеть.

SinFP

gomor/Net-SinFP. Приятно, что с недавнего времени SinFP

работает не только под никсами, но еще и под виндой.

Одной из сложных задач для сетевых администраторов является управление IP-адресомами.

Она становится сложной, когда вы работаете в крупной организации, где подключены сотни сетей.

Управление IP-адресами в электронной таблице не причудливо.

Это становится беспорядочным, когда у вас тысячи IP.

Благодаря следующим инструментам, которые помогут вам сканировать IP-адрес, порт, управлять IP-адресом и многое другое, это станет проще.

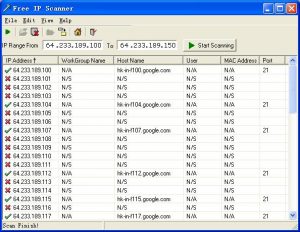

1 Free IP Scanner

Легкий автономный IP-сканер способен сканировать сотни компьютеров за секунду.

Он работает на ОС Windows и питается от технологии многопоточного сканирования.

Этот инструмент способен отображать информацию NetBIOS, такую как имя хоста, рабочую группу и т. д.

У вас есть возможность экспортировать результаты в файл.

2 IP Address Manager

Передовой IP-менеджер от SolarWinds упакован множеством функций.

Управление DHCP, DNS и IP с помощью программного обеспечения SolarWinds очень просто.

Некоторые из функций:

- IP-информация и отслеживание истории

- Отслеживать IP-адрес автоматически

- Запланировать сканирование, чтобы обеспечить актуальность данных

- Возможность управления адресами IPv4 и IPv6

- Будьте предупреждены, когда образуются конфликты IP или несогласованные записи DNS

- Мониторинг устройств с несколькими поставщиками, таких как серверы Cisco, Microsoft, ISC DHCP, BIND и DNS-серверы Microsoft с единой платформы

- vRealize Плагин Orchestrator для автоматизации управления IP-сетями

- Обнаружение и отслеживание подсети и связанных блоков

- Найти IP-адрес

- Делегирование администрирования ИС

Он предлагает API, который упрощает интеграцию с сторонним программным обеспечением.

Вы можете начать его с БЕСПЛАТНОЙ пробной версии, чтобы узнать, соответствует ли вам ваше требование.

3 Angry IP Scanner

Один из известных IP-сканеров с более чем 23 миллионами загрузок позволяет сканировать локальный и интернет-IP-адрес.

Windows 10 HiDPI

Ubuntu HiDPI

Older Mac OS X

Older Linux

Windows 7/Vista

Windows XP

Не только IP, но и возможность сканирования портов.

У вас есть возможность сохранить результаты сканирования в нескольких форматах (TXT, XML, файлы списков IP-портов, CSV).

Если вы знаете Java, вы можете расширить функциональность, написав плагин.

Как вы можете догадаться, у него есть зависимость от Java, поэтому убедитесь, что вы установили на свой компьютер java.

4 IP Scanner от Spiceworks

Автоматическое обнаружение устройств в локальной сети (локальная сеть).

Spiceworks IP-сканер доступен для Windows, OSX, Linux.

Если вы хотите быстро узнать все подключенные к сети устройства для инвентаризации, тогда это будет удобно.

5. Network Scanner

Сетевой сканер Lizard System позволяет анализировать вашу личную корпоративную сеть.

Он использует многопоточную технологию сканирования, которая позволяет сканировать тысячи подключенных к сети устройств в минуту.

Как вы можете видеть на скриншоте выше, вы получаете информацию NetBIOS, веб-сервер, FTP и многое другое.

Результаты могут быть экспортированы в формате HTML, TXT или XML.

Вы можете загрузить пробную версию с полным набором функций в течение десяти дней, чтобы узнать, работает ли это для вас.

6. Advanced IP Scanner

Один из популярных сканеров, загруженных более 30 миллионов раз, предлагает вам проанализировать вашу ЛВС через минуту.

Как видно на рисунке выше, интерфейс имеет русский язык.

7. IP Range Scanner

Бесплатное программное обеспечение от Lansweeper способно сканировать вашу сеть и предоставлять информацию о подключении к сети.

Вы можете планировать сканирование сети или запускаться по требованию, когда захотите.

Некоторые из ключевых особенностей:

- Выполнение пользовательских команд

- Открытие подсети

- Импорт сетевого IP-адреса с использованием файлов CSV

- Обнаружение внутренних и внешних IP-адресов

8. NMAP

Про Nmap уже писал неоднократно, но в этом обзоре этот инструмент необходим.

Этот список не будет полным без включения NMAP.

NMAP обычно известен как инструмент поиска сетевой безопасности, но это также можно использовать для поиска использования IP-адреса в сети.

Пример: если вы хотите узнать,какие IP подключены / онлайн в сети 10.0.0.1.

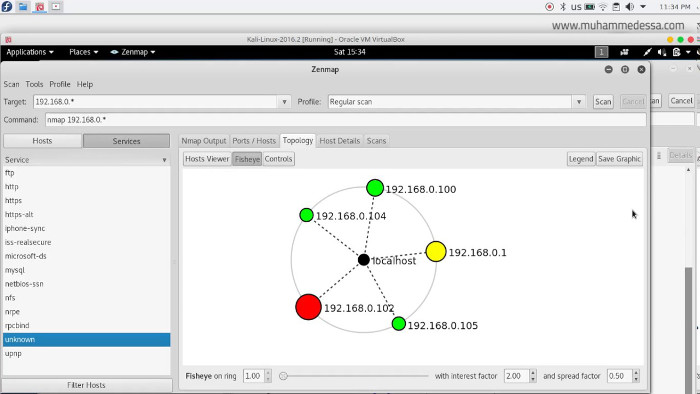

Zenmap — это официальный графический интерфейс Nmap Security Scanner. Он является полностью бесплатным и помогает новичкам пользоваться сканером сетевой безопасности Nmap. Для опытных же пользователей имеются расширенные функции. Для тех, кому привычнее работа в консоли, Zenmap позволяет переключиться на неё с графического интерфейса. Бесплатно скачать Zenmap на русском можно по этой ссылке.

| Лицензия | Бесплатная |

| ОС | Windows |

| Язык интерфейса | Русский, английский |

| Разработка | Gordon Lyon |

| Разновидность программы | Сканер |

Главные особенности и функции:

Гибкость

Большинство преград в виде обилия IP-фильтров, различных маршрутизаторов или брэндмауэра не мешают стабильной работе программы, так как присутствует поддержка разных методов маппинга сетей. Производится сканирование портов, определяется тип и версия ОС.

Мощность

У Zenmap отсутствуют ограничения в масштабах сканирования — от одного ПК до нескольких сотен тысяч машин, объединенных в одну большую сеть.

Простота использования

Работать в Zenmap может профессионал, используя самые сильные инструменты, и новичок. Причём пользователь может работать в обоих режимах — консоль или графический интерфейс. Сайт разработчика предлагает массу готовых пакетов для пользования в различных операционных системах специально для тех, кто не имеет желания или возможности собственноручно компилировать программу из исходных данных.

Свобода

Zenmap — бесплатная лицензированная программа, которая содержит в себе полный пакет всех исходников.

Поддержка разработчиков

Программа не даёт пользователям гарантию, однако сообщество разработчиков готово отвечать на любые вопросы пользователей. Наиболее часто используемые варианты сканирования могут быть сохранены в профили, чтобы обеспечить их лёгкий неоднократный запуск в дальнейшем. Мастер создания команд позволяет задавать команды в диалоговом режиме. Результаты сканирования сохраняются в базе данных. Это позволяет легко найти нужный результат, а также сравнивать результаты друг с другом. Благодаря активному сообществу разработчиков и хорошей документации Zenmap очень популярен. О высоком качестве этой программы говорят и многочисленные награды. Zenmap стал практически стандартом среди бесплатных программ для аудита сетей.

Установка и аудит сетей

Прежде чем скачать бесплатно «Зенмап», полезно знать — приложение поддерживает различные методы аудита сетей, включая в сканирование портов, определение наименования и точной версии операционной системы. Zenmap невероятно мощный. Ему «по зубам» компьютерная сеть любого размера, он быстро сканирует сеть даже в сто тысяч узлов. Любые преграды, будь то IP-фильтры, маршрутизаторы или что-то ещё, Zenmap с успехом преодолеет. Несмотря на то что он разрабатывался специально для больших сетей, при желании может точно так же применяться и на единичном сервере.

Установить Zenmap в большинство современных дистрибутивов достаточно просто, если используется готовый установочный пакет с запуском из репозиториев. Удобнее всего запускать из-под рут, потому что для полного пакета Nmap требуются привилегии Superuser.

Интерфейс пользователя

Для начала потребуется цель проверки. Предположим, что нужно отсканировать сеть с IP-адресами, используя маску 192.168.101.*:

- данное клише вводится в поле Target;

- затем в раскрывающемся списке «Профиль» нужно подобрать из предоставленных профиль, который лучше всего подойдёт для сканирования;

- нужно иметь в виду, что сканирование с применением функции «Интенсивного анализа», возможно, навредит некоторым сетевым устройствам, таким как роутеры или свичи. С данными устройствами нужно обращаться крайне осторожно;

- после подбора соответствующего профиля также поменяются данные поля Command, которое содержит nmap с установленными параметрами;

- если есть необходимость, то содержимое команды всегда можно скорректировать под себя.

Когда место назначения установлено и профиль сканирования выбран, следует нажать «Сканировать» и заняться своими делами (а может и нет, все будет зависеть от объёма данной задачи nmap и быстроты сети). Как только сканирование завершится, список хостов, которые были найдены, отобразится на левой панели.

На правой панели можно заметить 5 вкладок:

- nmap output — изначально открывается вкладка, которая отображает вывод текста nmap;

- порты/хосты — в этой вкладке можно посмотреть открытые порты и на каких хостах они открыты;

- topology — эта вкладка отображает топологию данной сети в форме графиков и диаграмм;

- сведения о хосте — здесь отображается вся информация о данных сканирования хоста;

- сканирование — эта вкладка содержит все ранее использованные команды скана, то есть историю.

Зайдя во вкладку Topology, можно отыскать самый занимательный пункт Zenmap. Тут находится топология рассматриваемой сети, которая изображается в формате кластера окружностей с названиями хостов или их сетевыми адресами. Если проверенная сеть довольно велика, разглядеть круги будет практически невозможно.

В таком случае нужно нажать кнопку «Управление», которая находится сверху, и использовать кнопки Zoom и Ring Gap, расположенные справа, чтобы настроить дисплей наилучшим способом. Также можно воспользоваться флажками в разделе «Вид», чтобы выбрать нужную информацию о хосте, отображаемую на карте.

Для комфортного использования новичками Nmap существует официальный графический интерфейс сканера безопасности – Zenmap. Новички зачастую сталкиваются с проблемой, когда невозможно пользоваться программой так же, как и опытным пользователям. Теперь неопытные пользователи без проблем могут использовать все расширенные возможности, которые доступны профессионалам.

Чаще всего результаты сканирования сохраняются в профиле пользователя, чтобы была возможность не единожды повторно их запускать. Чтобы создать команду для Nmap, необходимо перейти в диалоговый режим.

Также существует база данных, где хранятся результаты сканирований, которые можно неоднократно просматривать и при желании сравнивать.

Программа Nmap разработана и создана для быстрого и безопасного сканирования как одного ПК, так и целых компьютерных сетей. Nmap и Zenmap совместимы с большинством операционных сетей. Могут работать и в консольном режиме, и в режиме графического интерфейса.

Zenmap отличает наличие необходимой документации. Установка не представляет собой каких-либо сложностей. Официальный сайт Zenmap публикует установщики для всех распространённых операционных систем — Linux, Windows, FreeBSD.

Читайте также: