Как закрыть шкафчик foreman

Рассматриваем, как организовали хранение одежды и берем на заметку множество крутых приемов.

1. Удобный шкаф для всех видов одежды

Самое сложное в организации шкафа — это продумать расположение разных типов вещей. И разнообразные способы хранения упрощают эту задачу, поэтому шкаф на фото — образец порядка. Здесь отказались от полок в пользу большего количества плечиков — на них висят даже футболки. Выдвижная брючница отлично организует джинсы и брюки: хранение наглядное, но при этом полускрытое.

Закрытое хранение представлено ящиками, в которые удобно класть трикотаж (его нельзя вешать), постельное и нижнее белье. Одинаковые коробки в антресольном отсеке не создают визуальный шум, а небольшие стикеры помогают ориентироваться, что где лежит.

2. Стандартная организация шкафа с одеждой

Этот шкаф выглядит классически — выдвижные ящики, одна штанга, полки, антресоль с сезонными или редко используемыми вещами. Ширина левого отсека позволила расположить одежду в две стопки — это важно, так как использовать пространство полок эргономично бывает сложно.

Задействовали также площадь под вешалками — в этом месте удобно размещать невысокие контейнеры с аксессуарами, например, ремнями.

3. Ниша для хранения одежды на вешалках

Здесь хранение одежды организовано внутри гардеробной-ниши . Предпочтение отдали плечикам, полок и ящиков нет совсем. Вещи висят плотно, но зато 1 штука = 1 вешалка. Для таких целей лучше использовать супертонкие пластиковые плечики — как здесь.

Есть штанга для одежды и в нижнем уровне, но этой высоты как раз хватает для длины вещей. Сверху подписанные корзины, сбоку — компактный подвесной органайзер для обуви .

4. Аккуратно организованный шкаф с подсветкой

Этот шкаф выглядит особенно приятно — отчасти за счет подсветки и композиций на верхних полках. Середина заполнена штангами, причем хозяева строго учли длину висящей на них одежды.

Под футболками и блузками поместилось 4 ящика, под платьями — всего 2, а под пальто и куртками оставили свободное пространство. Если проектируете шкаф самостоятельно, то обязательно учитывайте длину вещей.

5. Продуманный шкаф для ребенка

Организовывать шкаф для ребенка нужно так, чтобы удобно было и ему, и родителям. Нижняя половина этой системы отведена под узкие полки, на которых стоят контейнеры с разными типами вещей (на стикерах вместо надписей — рисунки). До них сможет дотянуться сам малыш, а система будет ему понятна. Платья и подобное развесили на перекладинах — их поможет достать взрослый.

Бонус: иногда хранение одежды можно объединить с другими предметами. Например, здесь правый отсек наполнен вещами для творчества, альбомами, настольными играми. Все рассортировано по категориям (1 полка = 1 тип), а разномастные предметы организованы с помощью прозрачных контейнеров, подставок для журналов, коробок.

6. Отделение шкафа для хранения сложенных вещей

Красиво складывать вещи на полки в шкафу — это высший пилотаж, потому что одежда мнется, стопки разъезжаются, остаются пустые места, быстро образуется хаос. В примере на фото решили хранить так исключительно брюки — они из более плотной ткани.

Аккуратные стопки разделили специальными прозрачными стенками, со стороны их почти не видно. Выдвижной ящик в самом низу — пример вертикального хранения. Так как он широкий, для стопок одежды использовали те же разделители. Все доступно, а пространство использовано по максимуму.

7. Организованное хранение одежды в гардеробной

Эта открытая система хранения расположена в гардеробной. В совсем небольшом отсеке с перекладиной разместились блузки и рубашки — они висят очень плотно, но благодаря тонким плечиками все поместилось и выглядит опрятно. Крупные вязаные кардиганы и верхняя одежда занимают более просторный отсек со штангой.

На полках решили уложить вещи в корзинки, которые легко выдвигать, чтобы просмотреть содержимое. Выдвижные ящики, хоть и с прозрачной передней стенкой, все равно подписали — чтобы точно не ошибиться. Здесь также встроили 4 выдвижных полочки для часов и других аксессуаров.

8. Шкаф в гардеробной, в котором заполнен каждый сантиметр

У владельцев этой гардеробной явно немало вещей. Но система хранения подстроена под них. Нет пустого места, при этом смотрится все аккуратно и красиво. Слева пространство отведено под штанги на разных уровнях. Внизу — место для брюк (такое решение бюджетнее специальных брючниц), повыше — для курток и рубашек. Длина одежды позволила разместить под штангой также ряд небольших сумочек, разделенных стенками, это помогает не сваливать их в кучу.

Справа много места занимает обувь, причем низкие модели стоят на полке друг на друге при помощи специальных приспособлений. Трикотажные вещи, которые деформируются на плечиках, сложены стопками на двух полках — в две колонны с разделителями.

5 ошибок в организации систем хранения, которые влияют на ваш семейный бюджет (даже так!)

Неправильно организованная система хранения приводит к лишним тратам из-за того, что быстрее портится еда, невозможно найти нужную вещь и по другим причинам. Рассказываем , как избежать ошибок.

Все на своих местах: 7 идеально продуманных хозяйственных шкафов

Как красиво, удобно и компактно хранить самые разные бытовые вещи и технику? В статье рассматриваем примеры хозяйственных шкафов с отличными способами хранения и интересными фишками.

8 ошибок хранения в шкафу, которые портят вашу одежду

Вешать то, что тянется и складывать то, что мнется — перечисляем эти и другие неудачные способы хранения и подбираем решения, которые продлят срок службы ваших вещей.

Шкафы со скрытым профилем PREMIUM HPL

На основе единого конструктива со скрытым профилем возможно изготовление шкафов с узким и широким пазом.

На основе единого конструктива со скрытым профилем возможно изготовление 2-х секционных шкафов с узким и широким пазом.

На основе единого конструктива со скрытым профилем возможно изготовление 3-х секционных шкафов с узким и широким пазом.

На основе единого конструктива со скрытым профилем возможно изготовление 4-х секционных шкафов с узким и широким пазом.

На основе единого конструктива со скрытым профилем возможно изготовление 5-ти секционных шкафов с узким и широким пазом.

На основе единого конструктива со скрытым профилем возможно изготовление 6-ти секционных шкафов с узким и широким пазом.

Шкафы FOREMAN ® PREMIUM обладают ярким дизайном и отлично смотрятся в самых различных по стилю интерьерах

Преимущество шкафов PREMIUM, в сравнении с другими шкафами, в том, что стойки и направляющие системы скрыты фасадами и торцевыми панелями. Сборка шкафов FOREMAN ® осуществляется без использования клеевых соединений. Применяемые в изготовлении материалы долговечны, экологичны и имеют высокие санитарно-гигиенические показатели.

В качестве дополнительной опции верхний и нижний цоколи можно закрыть декоративной планкой под стиль фасада (показанные на иллюстрациях шкафы имеют верхний и нижний цоколи под стиль фасада) или интегрировать в нишу весь шкаф, придав ему законченный вид. Также, в качестве дополнительной опции, стойки между дверцами могут быть оборудованы вставкой из оргстекла со светодиодной лентой, придающей дизайну ультрасовременные черты.

Благодаря широкой палитре цветов и оттенков HPL-пластика шкафы для раздевалок FOREMAN ® могут быть выполнены в точности с общей концепцией оформления интерьера. Фасады также могут имитировать оригинальный рисунок (текстуру) дерева и камня. Доступны и другие возможности персонализации мебели, в том числе методом гравировки или переноса фотоизображений.

192012, Россия, Санкт-Петербург,

ул. Бабушкина, д. 123, лит. КБ, корп. 12

Сетевая система запирания шкафчиков

Подходит для: Электронный замок GAT NET.LOCK 7000; Автономный электронный замок GAT ECO.Side Lock 7010 F/ISO.

Система GAT NET.Lock 7000 включает в себя замок GAT NET.Lock с контроллером и программное обеспечение GAT Relaxx Software, которое позволит вам намного проще и легче управлять шкафчиками в раздевалках и сейфовыми ячейками.

Контроллер управляет последовательно объединенными "Slave" контроллерами.

Один контролер управляет 1-24 замками.

Модуль настройки автоматического электропитания контроллера GAT NET.Controller S 7000 от соседнего контроллера без подключения к электросети.

СЕТЕВЫЕ СИСТЕМЫ БЛОКИРОВКИ ШКАФЧИКОВ

Ищете гибкую и безопасную систему блокировки шкафчиков с минимальным администрированием и интуитивно понятным интерфейсом? Нет ничего проще с сетевой системой блокировки шкафчиков Gantner.

Система онлайн замков Gantner позволяет удаленно управлять всеми замками компании, настраивать доступ – постоянный, ограниченный по времени или свободный, и время использования. Встроенный чип в карту, брелок или браслет предоставит пользователям контроль доступа для входа/выхода, а также выбор шкафчика или ячейки.

Каждый раз, когда шкафчик открывается/закрывается, программное обеспечение регистрирует действие, предоставляя надежную статистику, которую вы можете использовать для улучшения маркетинга и сервиса. Встроенная оптическая и акустическая сигнализация системы безопасности и антивандальная защита обеспечивают максимально высокий уровень безопасности, а если компьютер даст сбой, аварийный режим обеспечит непрерывную работу системы онлайн замков.

Замки подходят для дверей и шкафчиков, изготовленных из любого материала, а благодаря компактным размерам даже, для небольших сейфов. Элегантный дизайн и интерфейс просты в использовании – диод горит красным, если шкафчик занят, и зеленым, если свободный. Отсутствие батареи позволяет вам экономить на техническом обслуживании.

Foreman — менеджер процессов для ваших веб-приложений

Не секрет, что у каждого разработчика есть свой арсенал инструментов, позволяющий ему так или иначе сделать свою жизнь проще. Сегодня мы поговорим о таком инструменте, как Foreman. Используя его, вы можете объявить в одном месте все процессы, которые необходимы для запуска вашего приложения. Для этого используется так называемый Procfile, который выглядит как-то так:

Как видите, все довольно просто, в каждой строчке файла содержится по названию типа процесса и строка для его запуска.

▌ Установка и использование

Чтобы начать им пользоваться, достаточно его установить, воспользовавшись для этого вашим системным пакетным менеджером или с помощью rubygems:

Если ваше приложение использует Foreman, то его запуск, при наличии готового Procfile, будет выглядеть довольно просто:

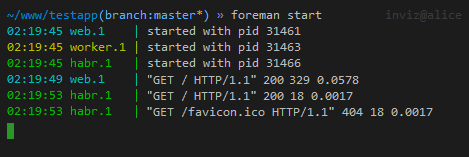

Вот как выглядит запуск всех процессов:

Foreman установит необходимые переменные окружения, запустит все процессы, ассоциированные с вашим приложением, а также отобразит вывод стандартных потоков (stdout и stderr) каждого. Как можно заметить, имена процессов раскрашиваются в различные цвета, что позволяет визуально их отличить. Значение переменной $PORT автоматически устанавливается Foreman отдельно для каждого запускаемого процесса.

Необходимо заметить, что ваши процессы не должны сами демонизироваться, потому как Foreman не сможет в таком случае управлять циклом их запуска-остановки.

▌ Развертывание

Foreman может экспортировать ваши задания на запуск в upstart, а также в классический юниксовый init (впрочем, так делать не рекомендуется), bluepill, runit и supervisord. Поддержка systemd также на подходе.

Экспорт в upstart

После экспорта в upstart, становятся доступными следующие команды:

Экспорт в inittab

▌ Возможности

Параллелизм

Foreman позволяет контролировать число запускаемых экземпляров каждого типа процесса, что тоже перекликается с идеей масштабирования с помощью процессов. Кстати говоря, данный подход уже успел полюбиться пользователям Heroku.

Переменные окружения

Существует подход, постепенно завоевывающий популярность у разработчиков, заключающийся в том, чтобы хранить конфигурацию приложения в переменных окружения. Foreman и здесь не остался в стороне и позволяет все упростить.

Для того, чтобы использовать эту возможность, в директории проекта необходимо создать файл .env , содержащий перечисление всех необходимых значений переменных окружения, например:

Хорошей практикой здесь будет создание и постановка на учет в систему контроля версий файла sample.env , который будет содержать пример конфигурации вашего приложения. Таким образом, для его развертывания в новом окружении, необходимо будет скопировать файл sample.env в .env , отредактировать его в соответствии с вашим окружением, после чего запустить Foreman.

Вы также можете попросить Foreman запустить процессы с переменными окружения из другого файла:

Назначение портов

По умолчанию Foreman назначает порты процессам, начиная с 5000, и делает это блоками в 100 штук на каждый тип процесса, причем в том порядке, в котором они перечислены в Procfile.

Скажем, для Procfile из примера выше, процесс web.1 получит 5000-ый порт, worker.1 — 5100-ый, а habr.1 — 5200-ый. Если вы запустите два процесса habr, то процессу habr.2 будет назначен порт с номером 5201.

Вы также можете выбрать стартовый порт вручную, например:

▌ Заключение

Как видите, в использовании таких вот хороших практик нет абсолютно ничего сложного, а времени данная штука позволяет сэкономить достаточно, чтобы оказаться в арсенале продвинутого разработчика.

Для получения более подробной информации обо всех доступных возможностях, вы можете обратиться к документации, а также на страницу репозитория проекта на github.

Установка и настройка Puppet + Foreman на Ubuntu 14.04 (пошаговое руководство)

Доброго времени суток, жителям Хабра!

Когда число управляемых серверов достигает нескольких десятков, а то и сотен, приходится искать решение по автоматической настройке и управлению таким парком. Тут на помощь приходит Puppet. Почему Puppet? Puppet кроссплатформенный, имеет богатое сообщество, имеет множество готовых модулей (4800+), имеет Enterprise версии. Все эти плюсы не дают усомнится в мощи данного продукта. Но управлять из консоли таким «комбайном» не так просто. Потому для удобного управления и настройки Puppet был разработан Foreman. Далее установка и настройка этой связки на примере задачи управления SSH-ключами.

Требования:

- чистый сервер для puppet-мастер;

- команды на сервере puppet-мастер выполняются как root;

- команды на серверах puppet-агент выполняются через sudo.

- ОС Ubuntu 14.04.5 LTS;

- Puppet 3.8.7;

- Foreman 1.11.4.

- получить удобный способ автоматизированного управления инфраструктурой сети;

- получить удобный способ управления ssh-ключами.

Все скриншоты и кусок конфигурации скрыты спойлерами. Для лучшего понимания, где выполняются команды, перед каждой командой добавил тип сервера (master или agent).

1. Установка Foreman + Puppet на puppet-мастера

Добавим репозиторий установщика Foreman/Puppet и установим его в систему:

Результат должен быть похож на следующий:

Ссылка вида puppet. и логином с паролем нам пригодятся дальше.

Настроим конфигурацию для просмотра в Foreman различий изменений файлов:

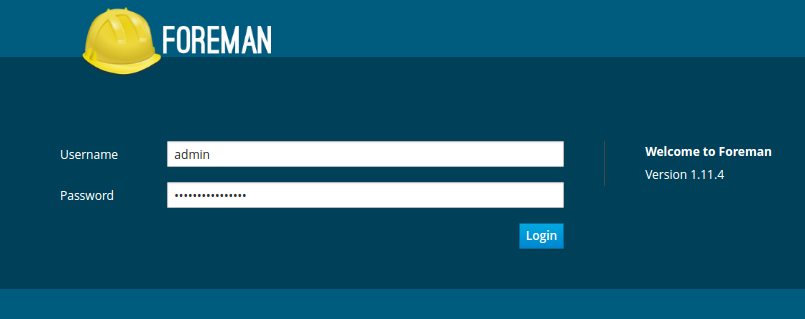

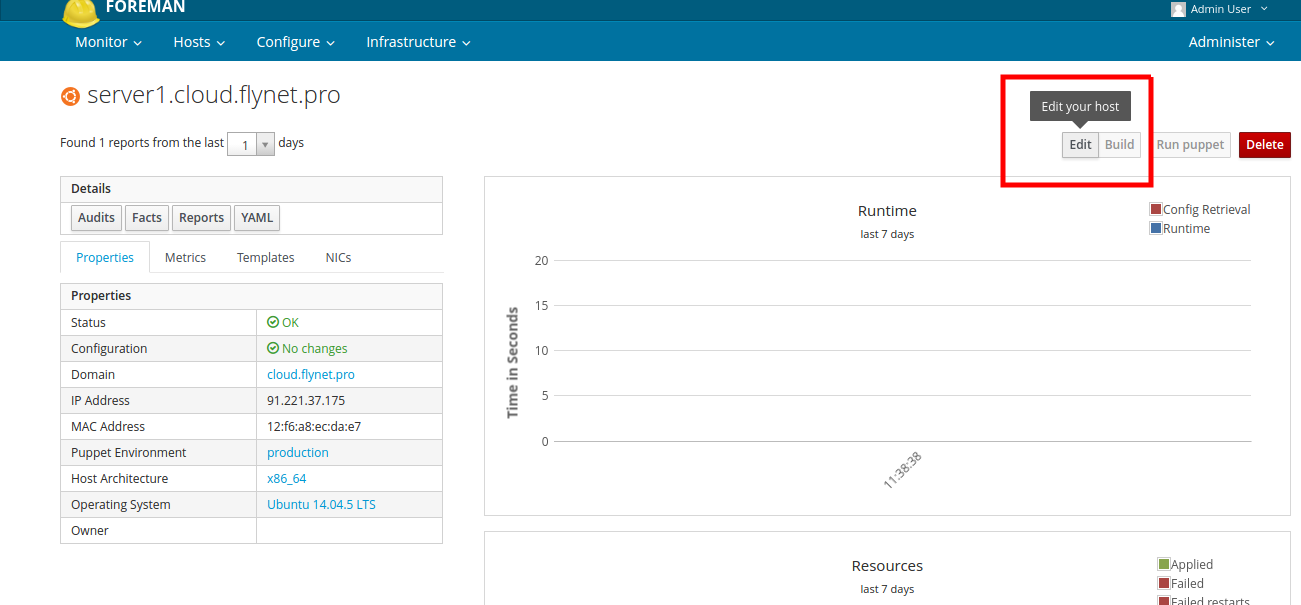

Откроем в браузере ссылку, рекомендованную в предыдущем шаге: puppet.

И введём логин: admin и пароль, который мы видели в консоли после установки.

Если авторизация прошла успешно, значит Foreman установлен и работает должным образом. Теперь можно переходить к следующей главе.

2. Настройка Foreman

По умолчанию Foreman использует свой SSL-сертификат, сгенерированный Puppet и ваш браузер не будет принимать его. Вы можете добавить корневой сертификат ( /var/lib/puppet/ssl/certs/ca.pem ) в свой браузер, чтобы исчезли предупреждения небезопасного соединения (для Chromium добавлять сюда: Настройки/SSL/Центры сертификации).

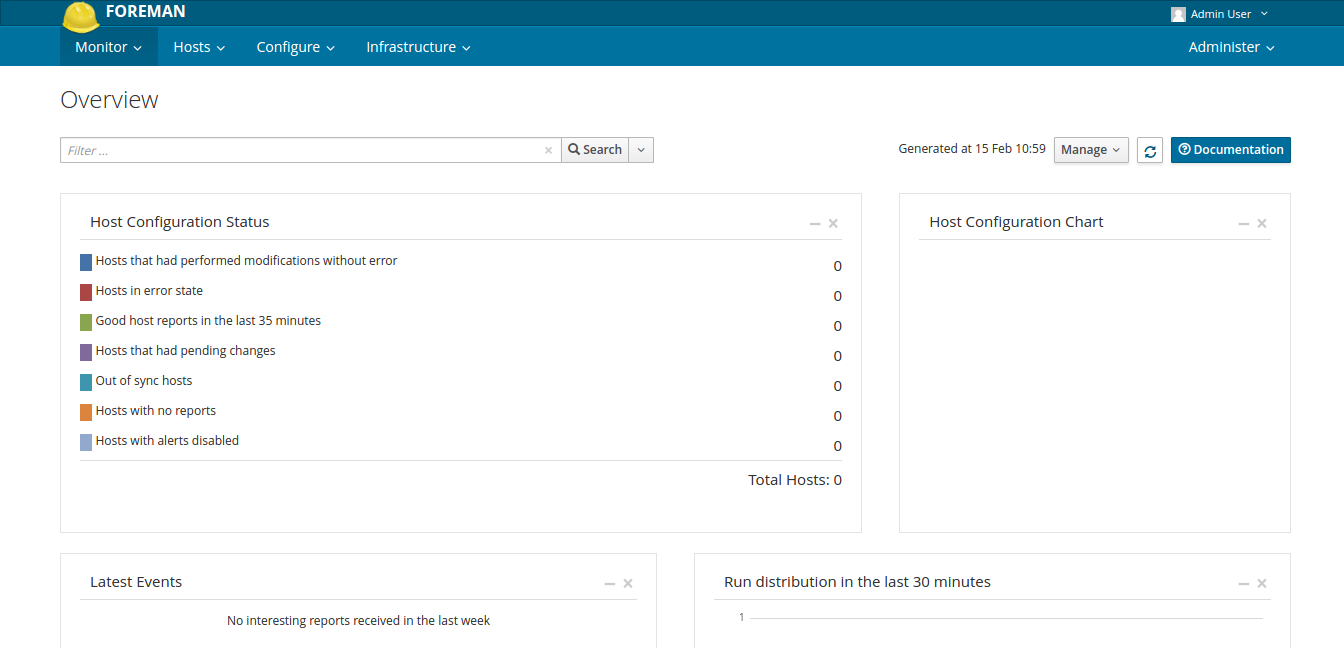

При первом входе вы увидите страницу Dashboard, где будет показана общая статистика по всем узлам сети. При добавления узлов сети, здесь будет полезная статистическая информация.

При последующих входах вы будете перенаправляться на страницу списка узлов сети.

2.1. Смена пароля

Первым делом необходимо изменить пароль пользователя:

Пароль по умолчанию и так сложный, но лучше сделать свой.

2.2. Добавление модуля на примере NTP

Время должно быть точно установлено на главном сервере puppet-мастер. Для этого необходимо использовать NTP. Если время неверно, puppet-мастер может ошибочно выдавать сертификаты агентов из далекого прошлого или будущего, которые другие узлы будут считать устаревшими.

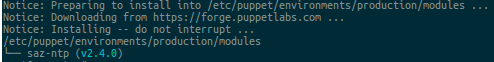

Установим модуль saz/ntp на puppet master:

Вы должны увидеть следующее:

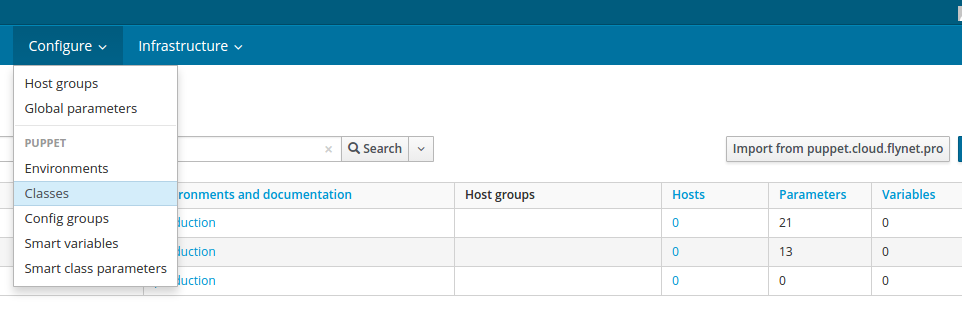

Сейчас модуль был установлен только для puppet-мастер. Теперь необходимо войти в веб интерфейс и добавить его к Foreman. Перейдите в меню Configure → Classes и нажмите Import from puppet. :

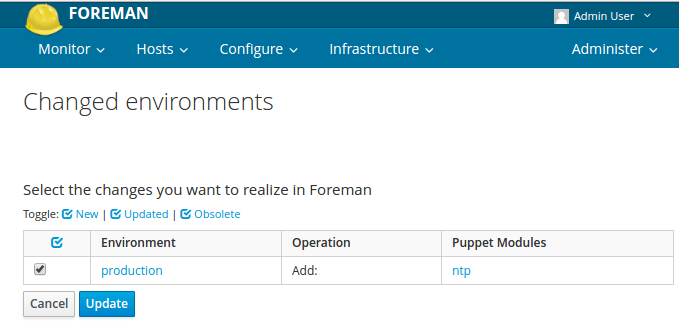

В результате вы увидите список доступных классов, отметьте нужные и нажмите Update:

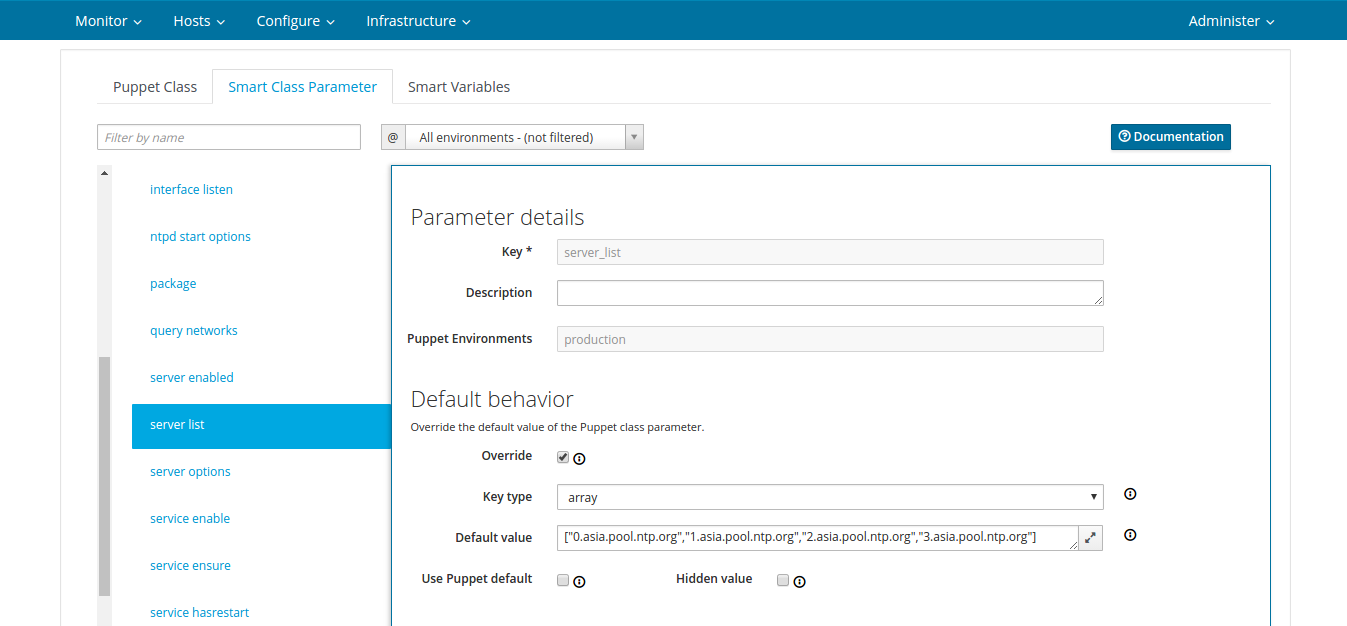

Далее идём в настройки класса ntp, кликнув по его названию. Переходим во вкладку Smart Class Parameter и ищем в левом списке вкладку server list:

Отмечаем пункт Override и в Default value по примеру предыдущего значения, добавляем сервера из шага выше. Я добавил такое значение:

Нажимаем Submit внизу страницы, тем самым мы переопределили параметр класса.

2.3. Добавление модуля accounts и ssh

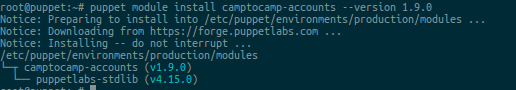

На примере предыдущего модуля установим модуль accounts:

Если установка прошла успешно, то вы увидите следующее:

Установим модуль ssh:

После этого идём в Foreman и импортируем новые классы. Позже, после создания групп узлов сети, мы настроим классы accounts и ssh.

2.4. Добавление модуля mysql и apache

Для объяснения последующих названий групп database и web добавим модули apache и mysql. Добавляем модули по примеру предыдущих. Загрузить их можно командами:

3. Добавление узлов сети

Чтобы добавить узел сети в Puppet, необходимо установить puppet-агент на этот узел. Для установки puppet-агента скачаем и установим репозиторий puppet-labs:

Затем установим puppet-агент:

Чтобы запустить Puppet в роли агента, необходимо закомментировать настройки зоны puppet-мастера. Также добавьте конфигурацию для агента, которая установит адрес нашего puppet-мастера. Приведём файл конфигурации /etc/puppet/puppet.conf в вид:

Заменим значение переменной START с no на yes, чтобы запустить puppet-агент после перезагрузки ОС. А также запустим puppet-агент:

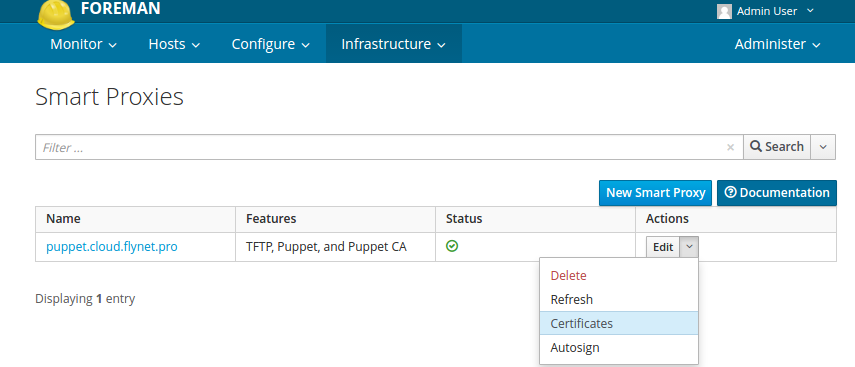

После этого идём на Foreman в Infrastructure → Smart Proxies → Certificates:

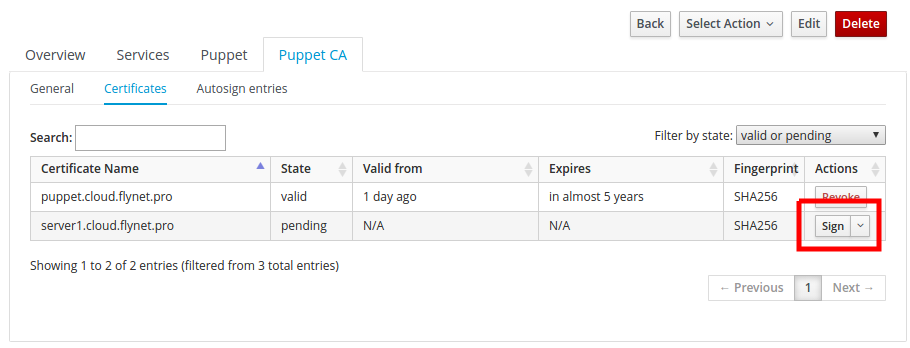

Там должен появится узел сети, на который мы только что установили puppet-агент. Можно использовать фильтр (вверху слева), чтобы увидеть только неподписанные сертификаты. Чтобы подписать, необходимо нажать кнопку Sign:

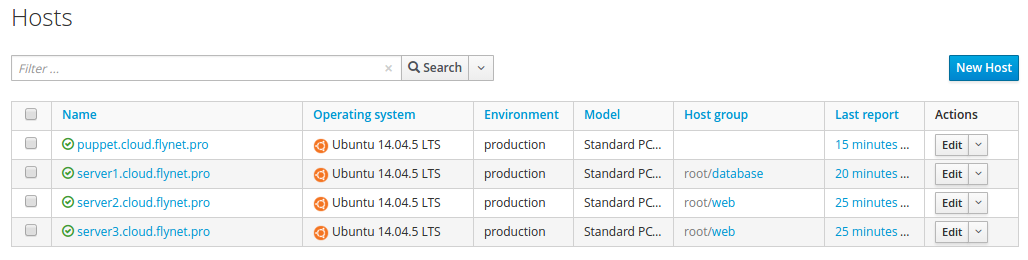

В течение нескольких минут сервер server. (сервер, на котором мы только что установили агент) появится в списке Hosts → All hosts.

4. Добавление групп узлов сети

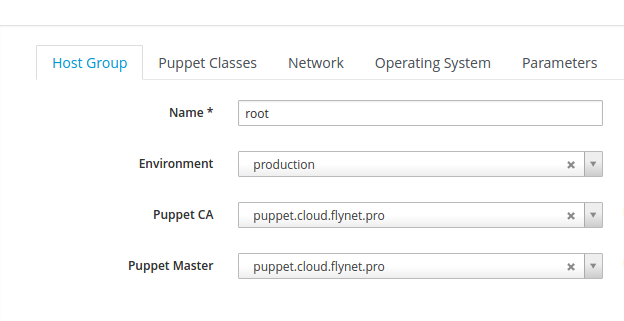

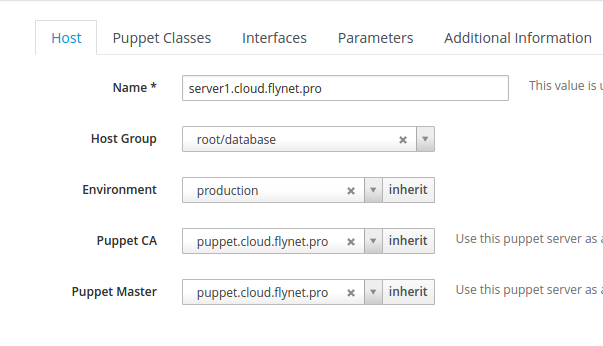

Перейдём в пункт меню Configure → Host Groups. Нажмём New Host Group. Вкладка Host Group должна получится следующей:

Группа root будет корневой. Она будет родителем всех остальных групп. У ней будет полный доступ ко всему. И в неё будут включены основные классы.

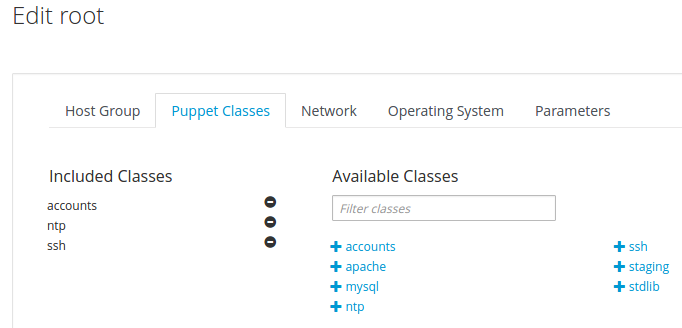

Далее перейдем во вкладку Puppet Classes и добавим необходимые классы нажав на +:

Нажимаем Submit.

Добавим по этому же принципу ещё две группы. Только теперь мы выберем в качестве Parent группу root, потому классы accounts, ntp и ssh наследуются и добавлять их повторно не нужно. Добавим только для группы database класс mysql::server, а для группы web класс apache.

5. Добавление узла в группу

Чтобы включить узел в группу, необходимо перейти в его настройки.

После этого в первой вкладке добавляем группу, как на скриншоте ниже:

После этого нажимаем Submit и в течение нескольких минут на узле сети появится mysql. Таким же образом можно присвоить остальным двум серверам группу web:

Вся конфигурация распространяется на puppet-агенты автоматически в течение нетокоротого времени.

Если не хочется ждать, то можно на клиентах выполнить команду puppet agent --test и увидеть своими глазами, как создаётся конфигурация.

6. Настройка прав доступа с помощью модуля accounts

Собственно сейчас можно ещё раз посмотреть на схему, которую мы привели в начале и на основе её создать логику.

Перейдём в пункт меню Configure → Classes. Нажмём на accounts, чтобы перейти в настройки модуля. Из всех настроек нам будут нужны вкладки accounts, ssh keys, users.

Примечание

Вкладка accounts — в ней содержаться хэши «пользователь сервера → названия публичных ключей из вкладки ssh keys». Вкладка ssh keys — в ней содержаться хэши «название ключа → тип и значение». Вкладка users — в ней содержаться пользователи, которых необходимо создать или указать для уже существующих некоторые параметры.

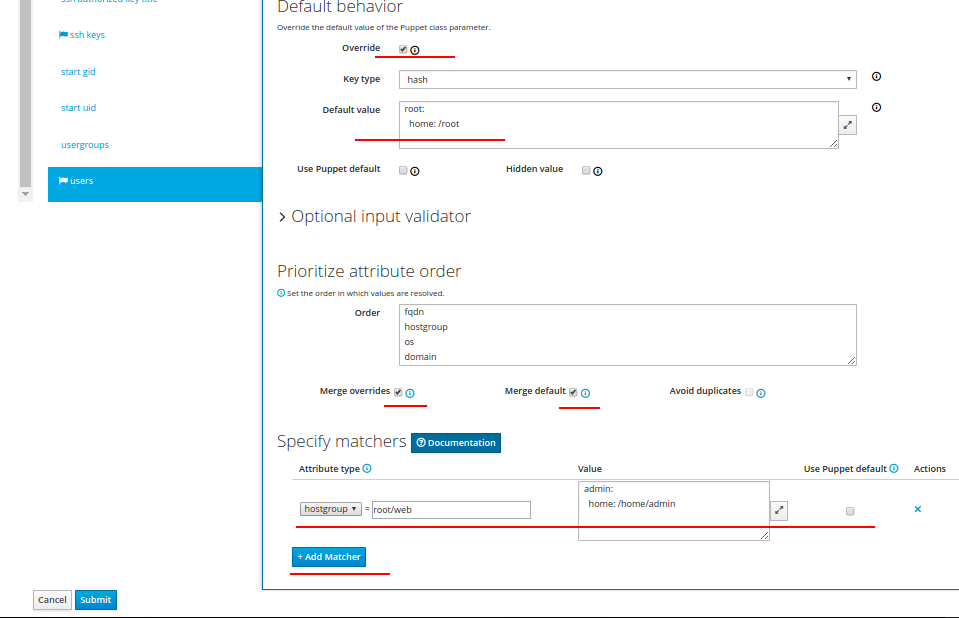

Откроем последнюю вкладку users и установим её как на скриншоте:

Этот параметр настраивает домашний каталог пользователя. Здесь мы задействовали Merge overrides и Merge default параметры, которые позволят объединить конфигурацию для конечного узла сети.

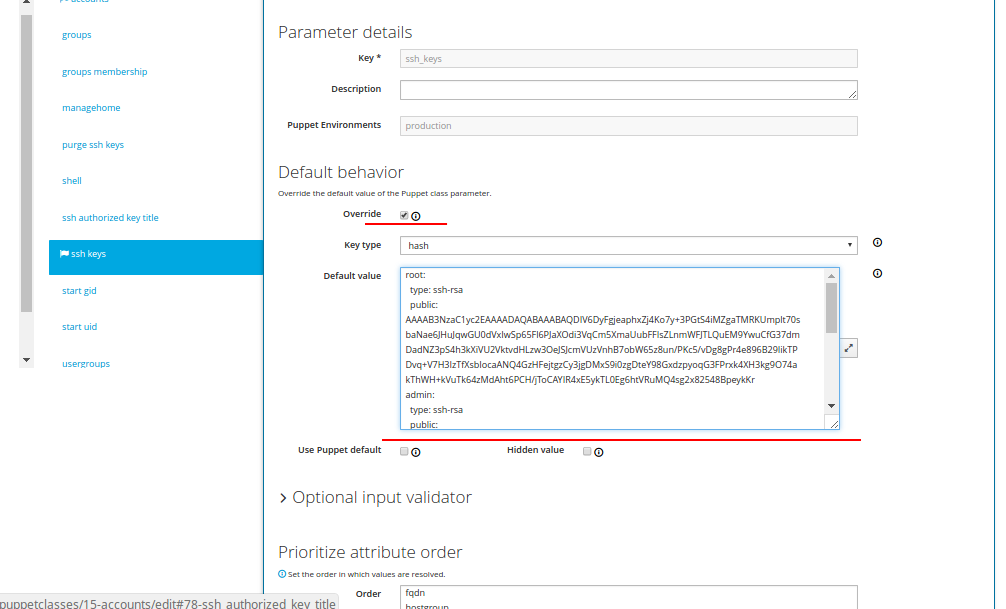

Вкладку ssh keys заполним следующим образом:

В поле Default value необходимо вписать все публичные ключи аккаунтов, которые будут использоваться во вкладке accounts. Эти публичные ключи пользователей, которые будут иметь доступ на те или иные сервера. Отступ в два пробела перед параметрами type и public обязателен.

Пример того, как выглядит один публичный ключ (остальные добавляются друг за другом ниже):

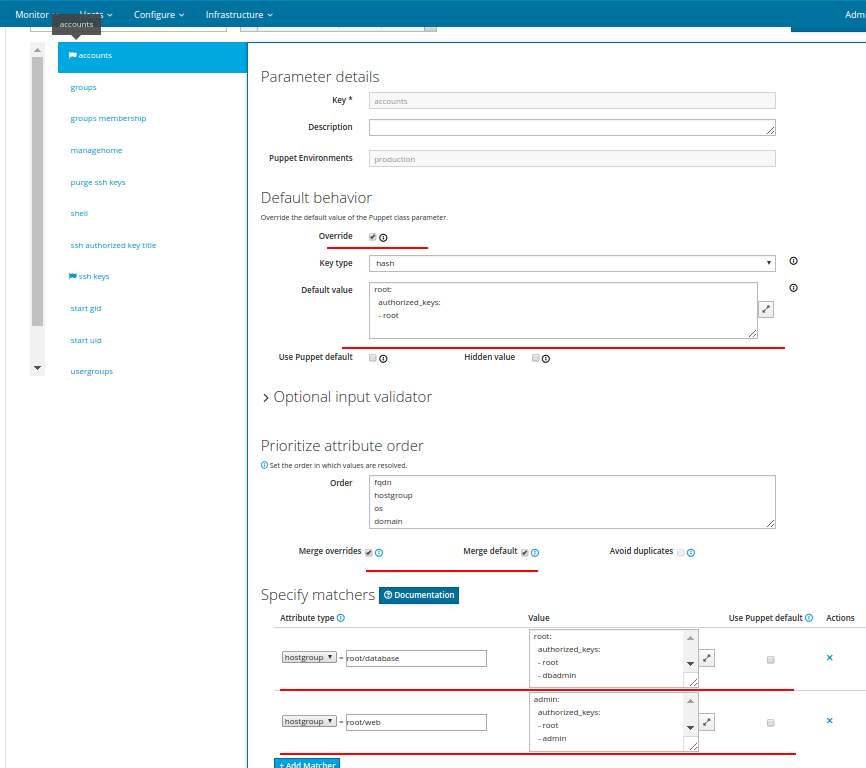

Самую верхнюю вкладку accounts заполним следующим образом:

Из этого параметра следует: root имеет доступ везде с аккаунта root (аккаунт root — это элемент из вкладки ssh keys), аккаунт dbadmin имеет root-доступ только к серверам из группы database, а пользователь admin есть только у группы web и аккаунт admin может подключаться только под пользователя admin.

На вкладке users добавим пользователя admin в группу www-data.

6.1 Настройка класса ssh

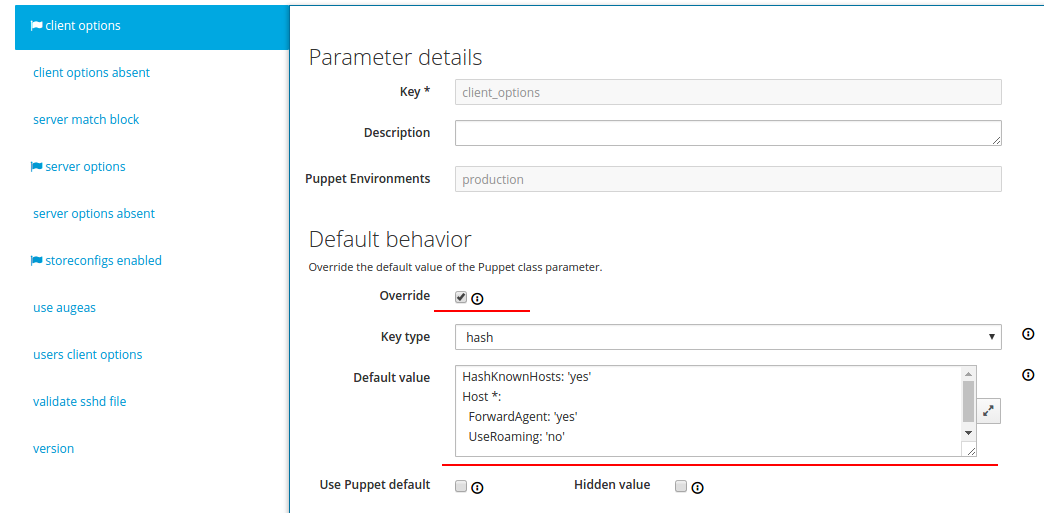

В классе accounts мы настроили ssh-доступ по ключам. Потому для более полной безопасности необходимо запретить доступ по паролю. Делается это с помощью класса ssh. Переходим в его настройки и открываем вкладку Smart Class Parameter. Далее client options приводим к следующему виду:

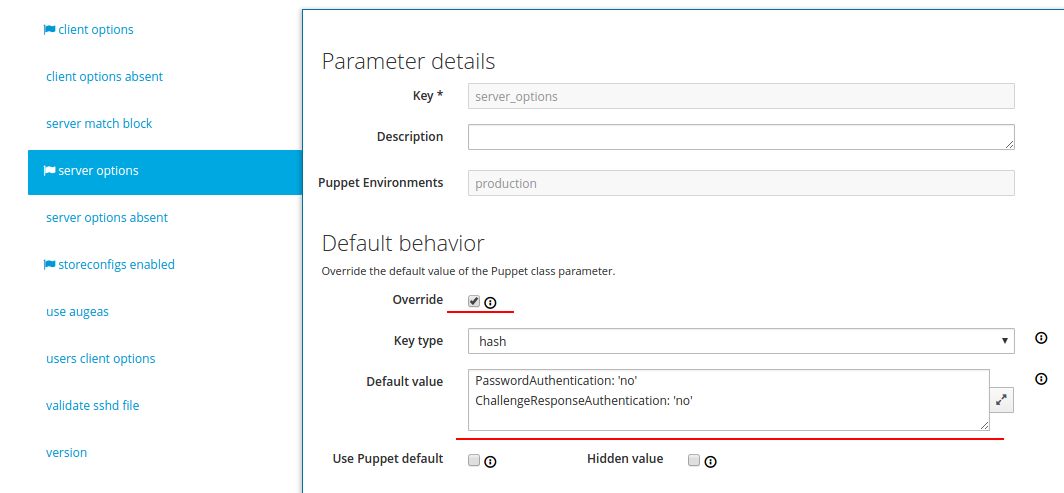

Вкладку server options приводим к следующему виду:

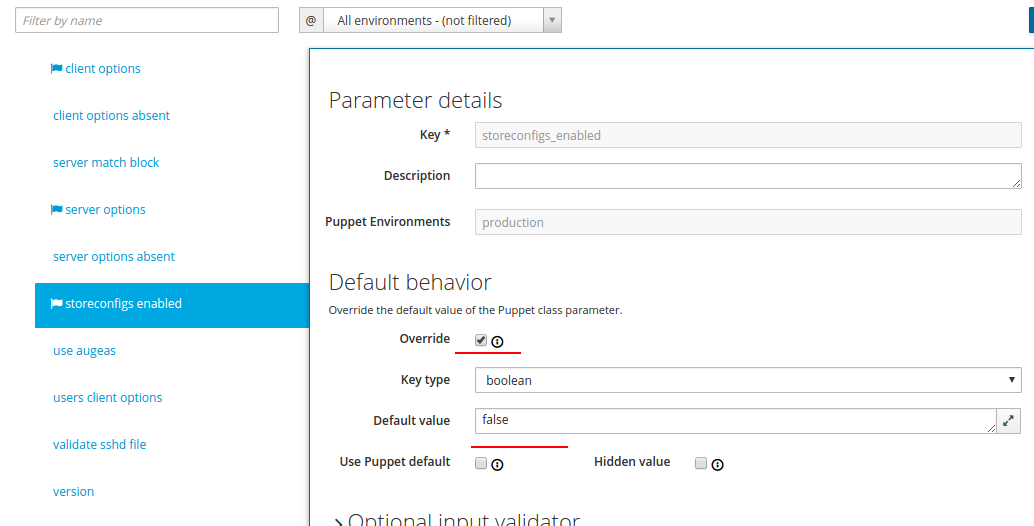

И вкладку storeconfigs enabled заполняем так:

В storeconfigs хранятся все факты о клиентах, поэтому вы можете запросить базу данных и получить списки узлов сети, соответствующие определенным критериям. Для большей безопасности мы это отключили.

7. Результаты

В процессе выполнения данного руководства ваша инфраструктура добавленная под управление Puppet станет быстро-конфигурируемой и масштабируемой. А главная цель — управления публичными ssh ключами будет максимально удобной.

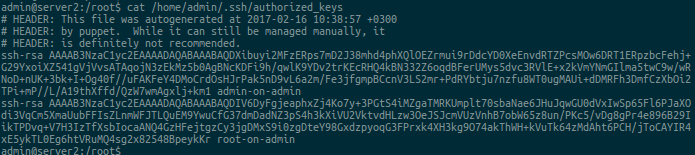

Скриншот списка ключей пользователя admin на одной из машин группы root/web:

Помните, при настройке класса accounts для параметра ssh keys мы включали Merge overrides и Merge default. Это нужно для того, чтобы в конце для определённого узла сети собирался один структурированный файл с ssh-ключами.

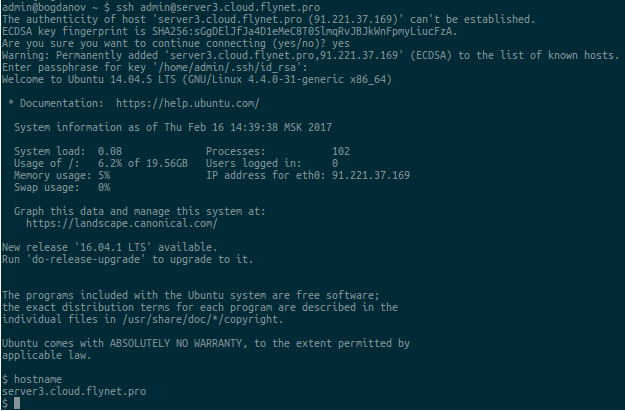

Проверим, действительно ли можно авторизоваться под пользователем “admin” с помощью добавленного ключа:

Если у вас также тест прошёл успешно, то инфраструктура готова и можно постепенно подключать остальные ваши сервера к puppet-мастеру и настраивать другие сервисы через Puppet.

Читайте также: