Зачем нужно отключать неиспользуемые порты коммутатора

Почему следует отключать неиспользуемые порты на коммутаторе?

Как удалить неиспользуемые порты из коммутатора?

Отключить неиспользуемые порты

Перейдите к каждому неиспользуемому порту и введите команду выключения Cisco IOS. Если позднее потребуется повторно активировать порт, его можно включить с помощью команды no shutdown. На рисунке показан частичный вывод для этой конфигурации. Внести изменения в конфигурацию нескольких портов на коммутаторе просто.

Как обезопасить неиспользуемые интерфейсы?

Защита неиспользуемых интерфейсов

Какова цель VLAN черной дыры?

Повышение безопасности за счет выделения конфиденциальных данных в отдельные сети VLAN. Отделение голосового IP-трафика от трафика данных. Помощь в устранении неполадок за счет уменьшения размера области отказа (количества устройств, которые могут вызвать или стать причиной отказа)

Как отключить неиспользуемые порты в Linux?

Действуйте следующим образом:

Коммутаторы безопасны?

В целом неуправляемые коммутаторы обеспечивают очень простую защиту. Они защищены, гарантируя, что у вас нет уязвимостей от системы к системе, а такие аксессуары, как запирающаяся крышка порта, могут гарантировать, что никто не вмешивается напрямую в устройство.

Как можно обеспечить безопасность коммутатора?

Вот самое главное:

Как отключить переключатель в Packet Tracer?

Выключатель питания находится на правой стороне каждого устройства с зеленым светодиодом, указывающим, что питание включено. Нажмите на этот переключатель, чтобы выключить его.

Как установить переключатель транкинга?

Чтобы включить магистральные каналы, настройте порты на обоих концах физического канала с помощью параллельных наборов команд. Чтобы настроить порт коммутатора на одном конце магистрального канала, используйте команду магистрали switchport mode. С помощью этой команды интерфейс переходит в режим постоянного транкинга.

Какие бывают 3 типа сетей VLAN?

Что такое мертвый VLAN?

Что такое Blackhole VLAN?

Некоторые администраторы продвигают неиспользуемые порты еще дальше, создавая VLAN в виде черной дыры. Это VLAN, которая является локальной только для этого коммутатора, для нее не настроен виртуальный интерфейс коммутатора уровня 3 (SVI), и ей не разрешено проходить через магистральный порт восходящей линии связи.

Всем привет!

Многие из вас видели и читали прекрасные материалы под общим названием «Сети для самых маленьких». Собственно, я не претендую на лавры, но решил написать нечто подобное в области безопасности сети на основе оборудования Cisco.

Первый материал будет посвящен BaseLine/L2 Security, т.е. тем механизмам, которые можно использовать при начальной конфигурации устройств а также на L2 коммутаторах под управлением IOS.

Всем, кому интересно, поехали!

Допустим, у нас brand-new [switch/router], для первой главы не принципиально. Мы подключаемся к нему с помощью консольного провода (более подробно описано Часть.1 Сети для самых маленьких). Т.к. мы не хотим, чтобы железка лежала у нас на столе или (если она уже в стойке) стоять и мерзнуть в серверной, сразу настроим на ней удаленное управление.

Remote control & credentials

- 0 уровень: enable password Qwerty!23 – хранение данных в открытом виде.

- 4 уровень: enable secret Qwerty!23 – преобразование данных в SHA256 Encryption в IOS 15, т.к. «change to new encryption, md5 can be deprecated soon».

- 5 уровень: enable secret Qwerty!23 – преобразование данных в MD5 Hash.

Вроде бы все, если что забыл, прошу отписаться в комментарии, по крайней мере JDima, всегда делал стоящие комментарии.

L2 Security

- Vlans бывают: Primary и Secondary: Isolated или Community.

- Vlans types: Isolated (может быть только в единственном экземпляре, связь внутри vlan отсутствует, только с Promiscuous), Community (много, связь внутри Vlan есть и с Promiscuous)

- Ports Types: Promiscuous — Primary Vlan port что-то типа dg, также Isolated и Community

- Private Vlans требуют включения VTP transparent: vtp mode transparent.

Применять или нет решать вам в зависимости от целей.

Вроде бы все ясно, однако если Promiscuous port маршрутизируем, то существует возможность попасть из ISOLATED в другие VLAN, путем посылки подкрафченного пакета до L3 устройства. Закрывается такая возможность с помощью ACL на маршрутизаторе.

Примерно схожий функционал c Isolated VLAN имеется при настройке PVLAN Edge или Protected port. Настраивается это на каждом интерфейсе отдельно командой: switchport protected.

Ну и в завершении с VLAN рассмотрим ACL для VLANs: VLAN ACL (VACL) или VLAN map а также MacSec.

Если возникает необходимость контролировать трафик внутри VLAN нужно определить трафик и повесить его на нужный VLAN, примерно вот так:

Создаем обычный список доступа, который будет использоваться в VACL. Определим VLAN access map. Определим действие при совпадении трафика со списком. Применим к VLAN. 1 класс трафика будет останавливаться, весь другой пересылаться.

Интересная функция в IOS — MacSec.

Вот такой набор команд (к примеру на 2 устройствах):

Настроив на L2 устройствах, на портах через которые два коммутатора соединены между собой, получим симметрично зашифрованный канал (pmk на устройствах должен быть одинаковым).

CAM protection

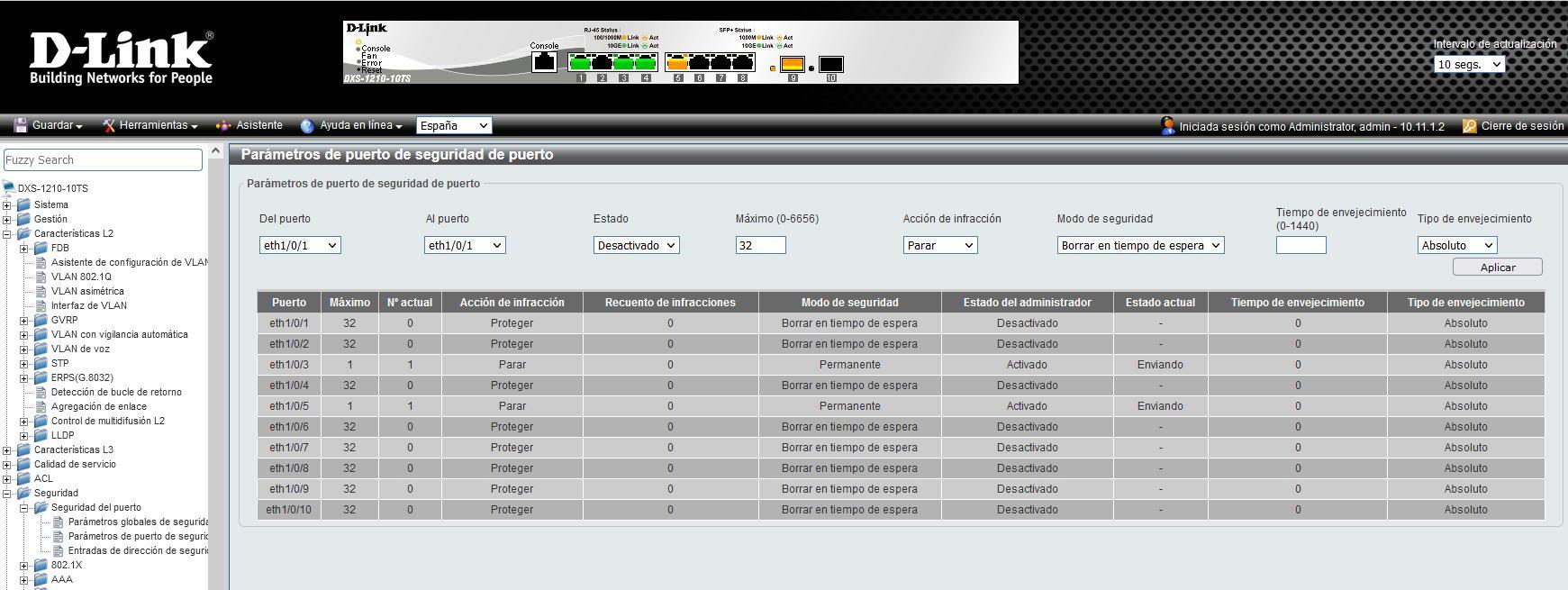

Если взять утилиту macof (есть в Kali) и запустить ее на генерирование MAC адресов с клиента подключенного к коммутатору, то в зависимости от модели коммутатора через некоторое время он станет хабом. Почему? Из-за того, что место в CAM таблице закончится. Для того чтобы это предотвратить существует режим port security на интересующем нас интерфейсе:

и

Работает этот режим только на trunk или access port, но не на dynamic port.

У режима имеются параметры: Protect (no packets if violation, no log), Restrict (no packets if violation, log: snmp, sylog), Shut down port (default, max=1, log: snmp, sylog), Shut down Vlan. Есть режимы Dynamic (memorize 5 first mac), Static (manually write into running config static mac) и еще sticky (brand new network -> auto write in running config).

Да и в конце настройки нужно не забыть активировать сам режим.

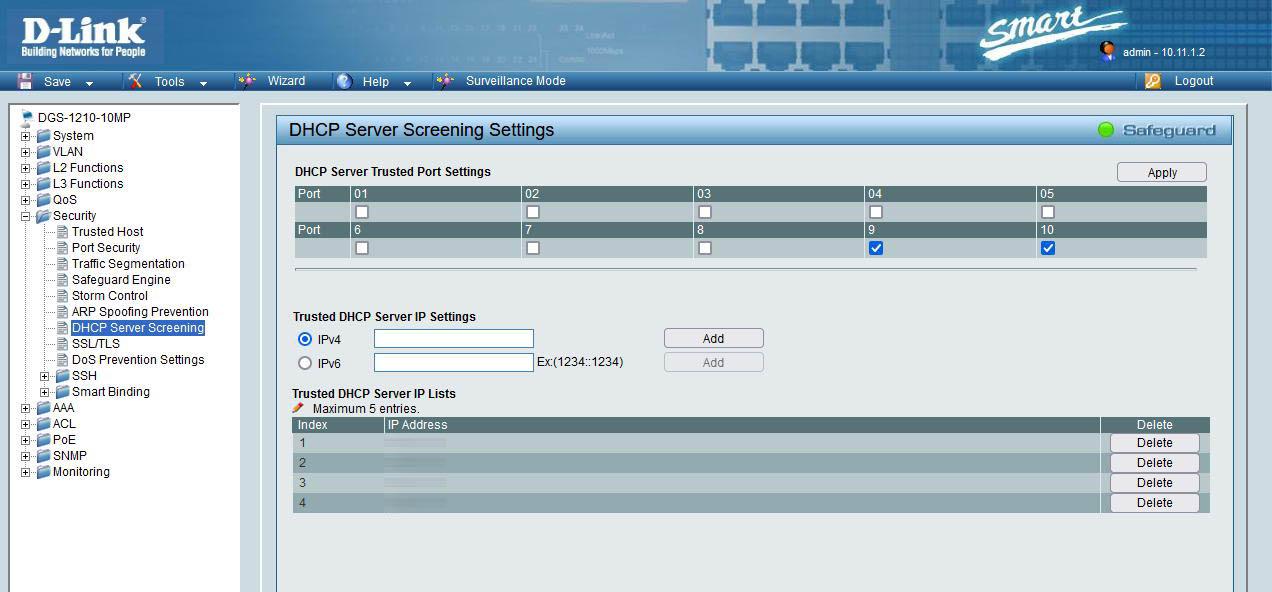

Snooping table

Для того, чтобы обезопасить себя от атак на dhcp можно применять dhcp snooping table. Суть заключается в том, что коммутатор запоминает за каким портом у него легальный dhcp сервер, тем самым выполнить dhcp starvation attack (ну или кто-то просто принес из дома dlink) с портов доступа не получится.

Включается режим отдельно на всю железку и vlans:

Ограничить количество запросов dhcp можно командой ip dhcp snooping limit rate 20. И по необходимости посмотреть имеющиеся связи:

Изначально в этом режиме по умолчанию все порты являются не доверенными.

DAI

На основе snooping table работает DAI – dynamic arp inspection, т.е. динамически сравнивает MAC-IP и тем самым предотвращает ARP poisoning: ip arp inspection vlan 456.

Это тип атаки при которой рассылаются ARP пакеты с измененными MAC адресами, после обновления ARP таблицы проводится MITM.

Если же в инфраструктуре нет DHCP, то аналогичного функционала можно добиться с использованием arp access-list:

Также есть функционал для сравнения ARP Validation Checks.

IP Spoofing/Source Guard

Опять же на основе snooping table функционирует IP Spoofing/Source Guard.

Яркий пример атаки с подменой IP, когда злоумышленник генерирует различные пакеты с разными IP DESTINATION и одинаковым IP SOURCE. В итоге все Destination пытаются ответить Source и проводят его DDoS.

Этот набор команд поможет защититься от атак типа IP Spoofing.

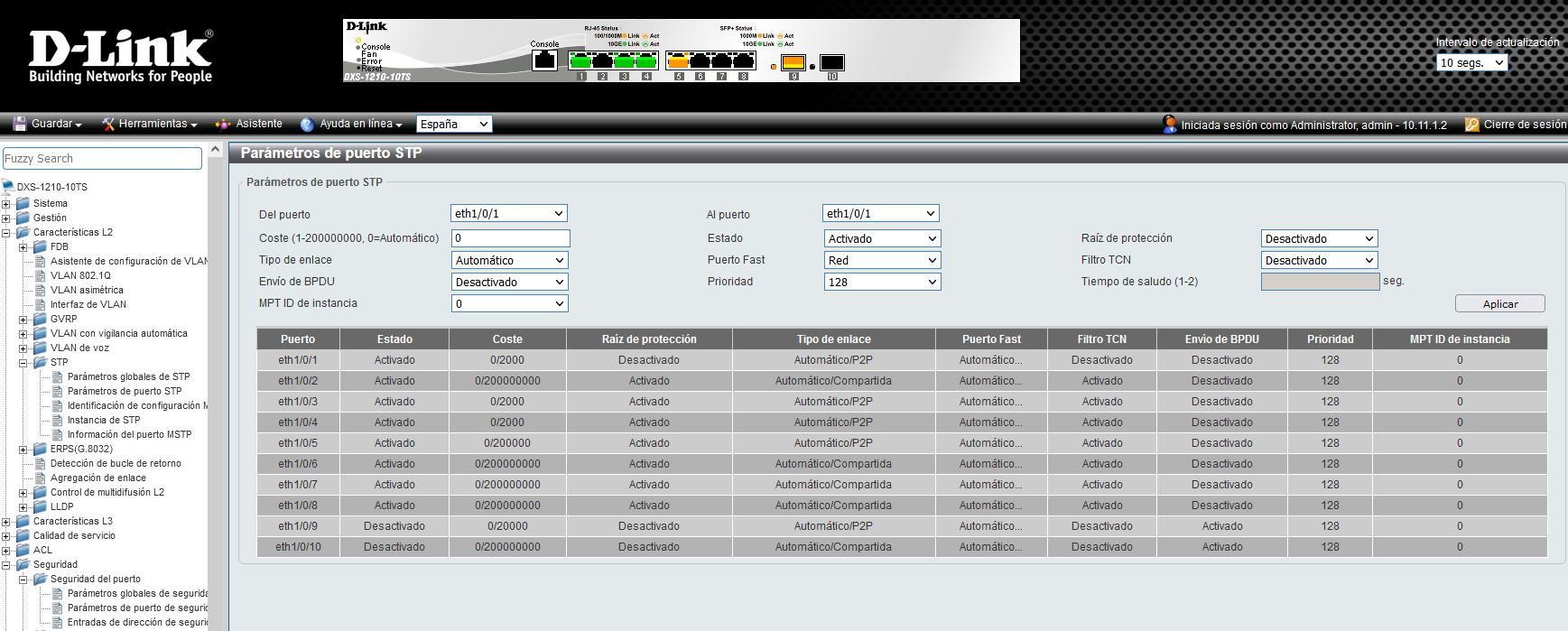

STP

Как вы знаете основной задачей STP является устранение петель в топологии, в которой есть избыточные соединения. Но возможно реализовать такую схему, когда нарушитель станет root bridge и опять же реализует MITM:

Для того, чтобы активировать защиту глобально на всех портах необходимо использовать команду spanning-tree portfast bpduguard default.

Далее переводим порт в режим portfast и получаем… Вместо тысячи слов:

Отдельно на интерфейсе это делается командой: spanning-tree bpduguard enable.

Storm Control

- Производится мониторинг: Broadcast/Multicast/Unicast

- Устанавливаются пороговые значения: %/PPS/BPS

- Выбирается действие: Slow/Shutdown

В дополнение к вышеописанному существуют такие технологии как: Root Guard, EtherChannel Guard, Loop Guard, Port Blocking.

За сим все, спасибо, что дочитали до конца. Надеюсь, информация окажется полезной.

Когда у нас есть домашняя или профессиональная сеть с управляемыми коммутаторами и Wi-Fi точки доступа, очень важно обеспечить сеть необходимой безопасностью, чтобы избежать или смягчить возможные атаки со стороны будущих клиентов, будь то проводные клиенты или беспроводные клиенты. Сегодня в этой статье мы поговорим о мерах безопасности, которые вы можете предпринять для защиты своей сети, о настройке коммутаторов, а также точек доступа Wi-Fi особым образом, чтобы сделать сеть максимально безопасной.

Общая конфигурация локальной сети

Когда мы говорим о продвинутой домашней сети или профессиональной сети, очень важно иметь правильная сегментация с помощью VLAN . Обязательно наличие роутера / брандмауэр который поддерживает VLAN со стандартом 802.1Q, который используется в настоящее время, благодаря этой поддержке VLAN мы можем настроить выделенную подсеть для каждой из VLAN, а также разрешить или запретить доступ между различными VLAN, которые у нас есть .

Настоятельно рекомендуемая практика для обеспечения максимально возможной безопасности в сети - это: иметь определенную подсеть и VLAN для управления различными устройствами локальной сети, то есть коммутаторов, точек доступа WiFi, которые у нас есть, и контроллера WiFi программно или аппаратно. Все, что касается управления, администрирования и мониторинга различного сетевого оборудования, должно содержаться в этой VLAN.

Благодаря маршрутизаторам / брандмауэрам с поддержкой VLAN его можно настроить для предотвращения доступа из других VLAN к этой VLAN управления, с тем чтобы никто не мог получить доступ к меню веб-конфигурации различных устройств, доступ также не будет разрешен. через SSH или выполните обычный пинг. То есть все коммуникации из остальных подсетей, таких как «маркетинг», «гости», «рабочие», не будут иметь доступа к этой конкретной VLAN.

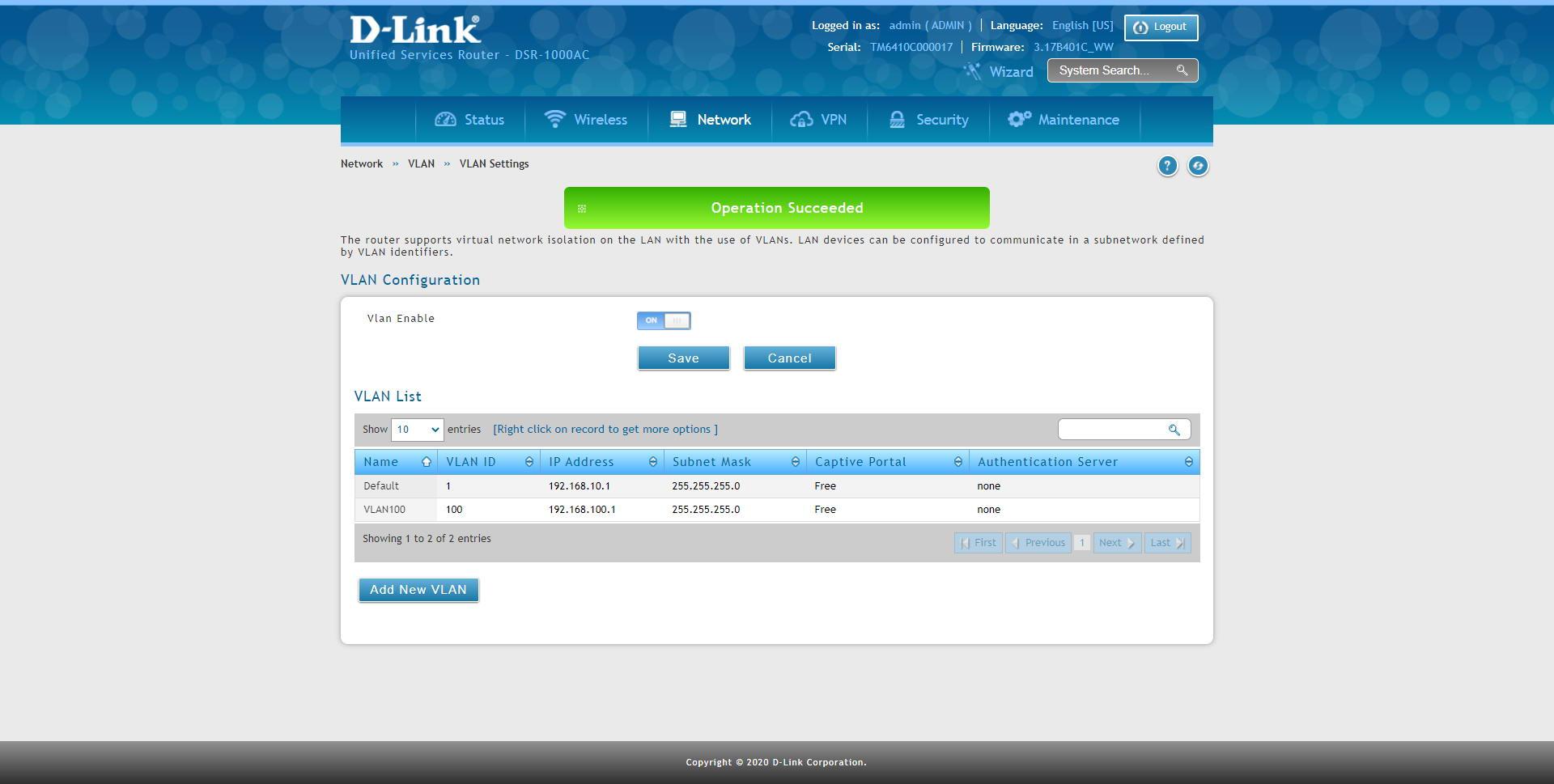

По умолчанию на всех компьютерах (маршрутизаторах, коммутаторах и точках доступа) VLAN ID 1 является VLAN управления и администрирования, этот идентификатор VLAN рекомендуется изменить в целях безопасности и применить соответствующие списки управления доступом для разрешения или запрета доступа. Например, если мы используем профессиональный маршрутизатор, такой как DSR-1000AC, мы можем настроить идентификатор VLAN, который нам нужен, и использовать определенную подсеть, остальные коммутаторы должны находиться в этой конкретной подсети.

Представим, что мы создаем VLAN ID 10 на маршрутизаторе / межсетевом экране, а также на коммутаторах, которые будут управляющими. В маршрутизаторе или брандмауэре мы должны создать этот идентификатор VLAN и пропустить все VLAN через интерфейс в «магистральном» режиме, то есть с тегами VLAN, чтобы коммутатор «понимал» различные VLAN, которые мы ему передаем.

Конфигурация управляющей VLAN в коммутаторах, также известной как «Management VLAN», настраивается несколькими способами:

- У нас есть специальное меню «Management VLAN», в котором мы выбираем VLAN, в которой мы хотим, чтобы управление происходило. Частный IP-адрес, который мы вводим в коммутатор, должен находиться в диапазоне управляющей VLAN 10, в противном случае используйте DHCP-клиент для автоматического получения IP-адреса.

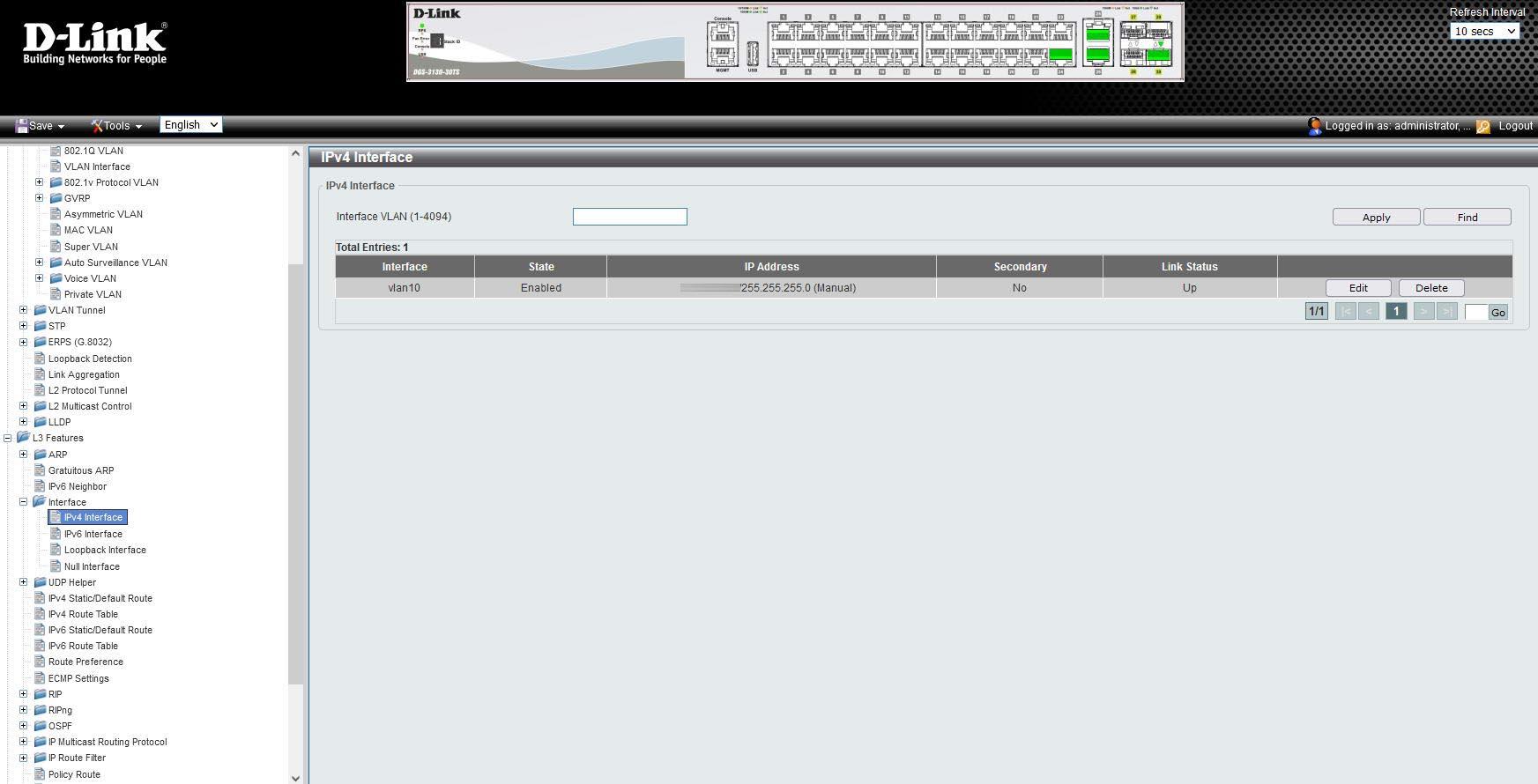

- Если у нас есть коммутатор с функциями L3, мы должны создать «интерфейс IPv4» с VLAN ID 10 и предоставить частный IP-адрес в пределах диапазона управления VLAN 10 или использовать DHCP-клиент для автоматического получения IP-адреса.

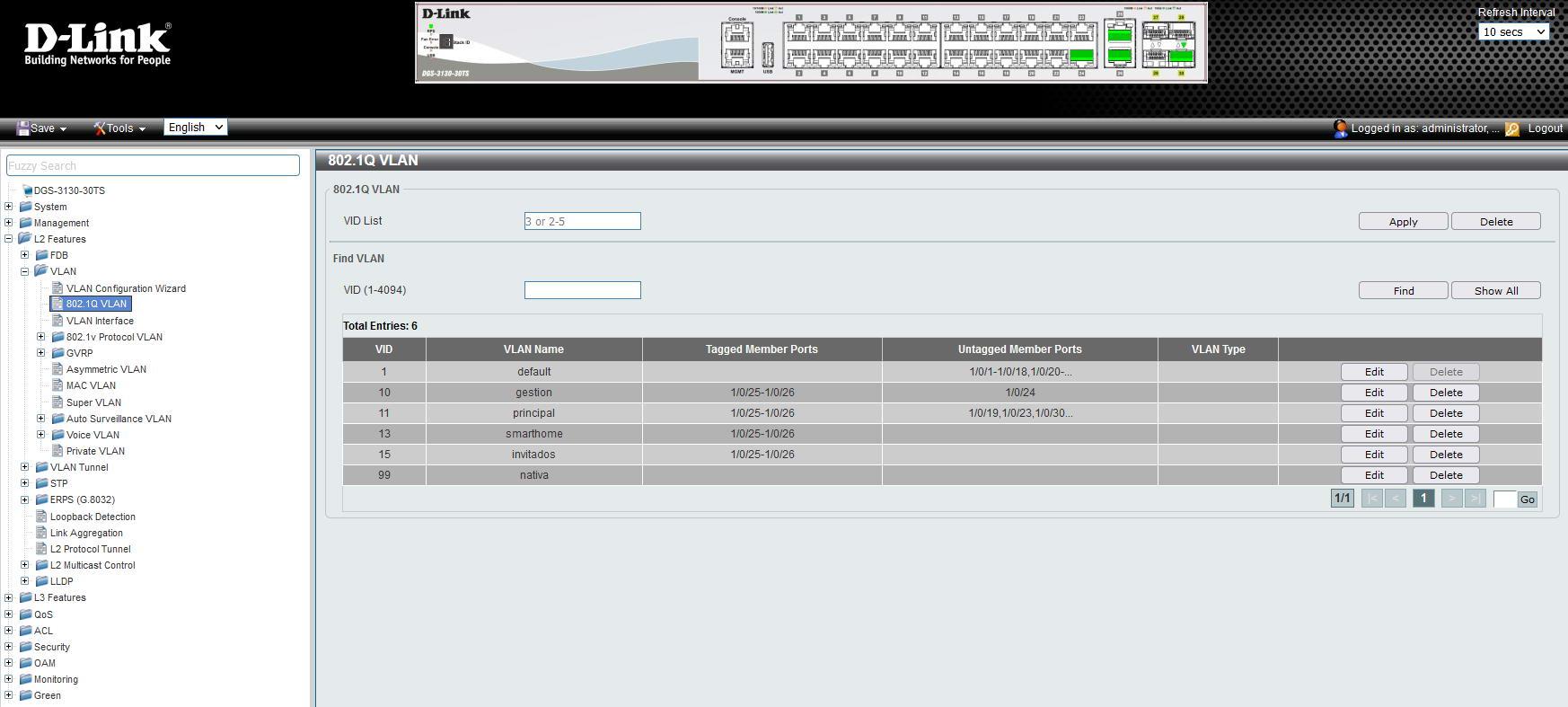

Например, на этот раз мы использовали коммутатор D-Link DGS-3130-30TS, как видите, у нас настроены различные сети VLAN, а порты 25 и 26 помечены как «Tagged»:

В разделе «Интерфейс IPv4» мы создаем новый интерфейс с идентификатором VLAN, который нам нужен, мы помещаем IP-адрес для администрирования, и в это время мы сможем администрировать это устройство только через эту VLAN и с этим конкретным IP-адресом. .

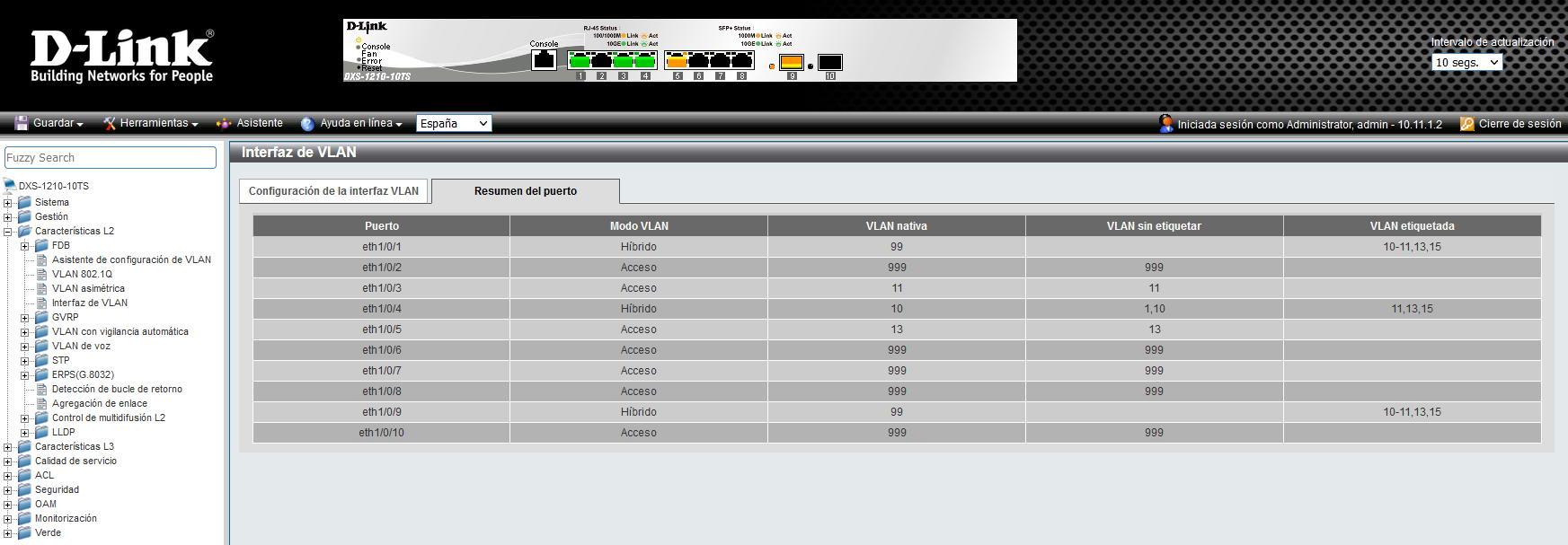

В более простых переключателях, которые являются «умными», например, в линейке DGS-1210 от D-Link, у нас также есть эта функциональность с доступными аналогичными опциями. В этом случае это не позволяет нам удалить VLAN интерфейса по умолчанию, но мы можем отключить администрирование, поэтому мы будем в том же сценарии. Как видите, в этом случае мы также можем зарегистрировать VLAN, которую хотим для администрирования, фактически, это позволяет нам зарегистрировать до 4 IP-интерфейсов в этом интеллектуальном коммутаторе.

Это первый шаг к правильной настройке сетевой безопасности, правильному разделению сети на подсети с различными разрешениями благодаря спискам управления доступом или правилам в брандмауэре. Теперь посмотрим, какие меры безопасности мы можем предпринять для управляемых коммутаторов.

Конфигурации на управляемых коммутаторах

Управляемые коммутаторы отвечают за остановку большого количества атак, которые могут поставить под угрозу сеть, очень важно правильно настроить эти устройства и обеспечить максимальную безопасность, чтобы избежать возможных проблем в будущем. Существует большое количество атак, направленных на обход мер безопасности, мы собираемся объяснить основные атаки и способы их адекватного смягчения.

Управление портами и транками

- Отключите порты коммутатора, которые не будут использоваться.

- Не согласовывать стволы автоматически.

- Порты, которые не являются транками, явно помещают их как ACCESS.

Существует еще одна атака, называемая двойным тегированием, которая позволяет отправлять данные в виртуальную локальную сеть, которая на самом деле недоступна. Чтобы избежать этой атаки, рекомендуется следующее:

- Порты, которые не используются, явно помещают их как ACCESS в виртуальную локальную сеть, созданную в коммутаторе и не имеющую реального использования (например, VLAN 999).

Сделав эти основные рекомендации, мы избежим большого количества возможных атак.

Порт-Безопасность

- Ограничьте количество MAC-адресов, которые могут подключаться к этому порту.

- Разрешить только MAC-адреса, которые отображаются в белом списке.

- Выключение: порт может быть отключен автоматически, затем администратору придется вручную выключить его или подождать определенное время, пока он не восстановится самостоятельно. В зависимости от переключателя у нас будет больше или меньше вариантов.

- Restrict (ограничено): трафик MAC-адреса, который нарушил применяемую политику, блокируется, увеличивает счетчик нарушений, чтобы проверить, что произошло на порту.

- Protect (защищенный): трафик MAC-адреса, нарушившего примененную политику, блокируется, счетчик не увеличивается.

Обычно по умолчанию он находится в режиме «выключения».

Вы используете Spanning-Tree в своих коммутаторах?

- Активируйте функцию bpduguard : эта функция предотвращает получение кадра STP на определенном порту, она автоматически блокирует кадры. Это нужно делать на не магистральных портах, иначе мы заблокируем порт.

- Включить функцию защиты корня : Эта функция предотвращает превращение нового устройства в корневой или корневой коммутатор сети. Если получен кадр, указывающий, что коммутатор станет корневым, если эта функция активирована на порту, он автоматически заблокирует кадры и проигнорирует его.

Эта мера безопасности очень важна, но если вы не используете Spanning-Tree (или RSTP, MSTP), вам не придется выполнять какую-либо настройку.

Отслеживание DHCP

Злоумышленник может создать поддельный DHCP-сервер в нашей организации и предоставить IP-адреса различным проводным и даже беспроводным клиентам. Чтобы смягчить это, абсолютно необходимо включить функцию DHCP Snooping, одну из самых важных функций безопасности, которые есть у коммутаторов.

Анти-ARP-спуфинг

Коммутаторы также включают меры безопасности для предотвращения атак ARP Spoofing, также известных как ARP Poisoning. Таким образом, если мы зарегистрируем в маршрутизаторе комбинацию «IP, MAC и порт», злоумышленник не сможет обмануть жертву с помощью шлюза по умолчанию (маршрутизатора) для захвата сетевого трафика. Очень важно зарегистрировать в этом разделе все шлюзы или критическое оборудование, которое у нас есть в сети, такое как серверы, таким образом, они не смогут выполнить атаку ARP Spoofing.

После того, как мы увидели основные меры безопасности, которые мы должны предпринять в управляемом коммутаторе, мы поговорим о других очень интересных мерах.

Прочие меры безопасности

- Предотвращение DoS-атак : коммутаторы позволяют настроить все порты для обнаружения возможных DoS-атак с высоким трафиком и очень специфическим трафиком. Например, мы можем избежать атак Land Attack, TCP Xmasscan, TCP Null-Scan или TCP SYNFIN и других. В зависимости от переключателя у нас будет несколько доступных атак или другие, чтобы их избежать.

- Контроль бури : цель этой меры безопасности - предотвратить отправку проводным клиентом большого количества одноадресного, многоадресного или широковещательного трафика. Этот тип атаки направлен на блокировку или обрушение сети, коммутатор позаботится о ее предотвращении.

- Сегментация трафика : мы уже говорили ранее, что можем сегментировать сеть на разные VLAN с подсетями. Если мы хотим изолировать устройство от определенного порта и VLAN 20 (например) от другого устройства на том же коммутаторе, который также находится в VLAN 20, мы можем настроить «Сегментацию трафика», чтобы избежать обмена данными.

Другие более сложные конфигурации, которые мы можем выполнить, - это аутентификация каждого из проводных клиентов на сервере RADIUS или TACACS с использованием протокол 802.1X . Этот протокол позволяет нам аутентифицировать проводных клиентов, которые подключаются к коммутатору. Если они не могут пройти аутентификацию автоматически, весь создаваемый им трафик будет отклонен. Это одна из лучших мер безопасности, которую мы можем настроить в коммутаторе, потому что она позволяет нам аутентифицировать клиентов.

После того, как мы увидим основные меры безопасности в коммутаторах, мы посмотрим, какие меры безопасности мы можем применить к точкам доступа Wi-Fi.

Конфигурация на точках доступа

Конфигурация безопасности в точках доступа Wi-Fi, чтобы клиенты не могли получить к ним доступ, проста, если мы правильно сегментировал сеть на VLAN . Как правило, контроллеры Wi-Fi используются программным или аппаратным обеспечением, чтобы централизованно управлять десятками точек доступа Wi-Fi, эти контроллеры Wi-Fi всегда будут находиться в сети управления, поскольку они будут отвечать за управление точками доступа Wi-Fi в этой подсети. .

В примере, который вы увидите ниже, мы использовали Nuclias Connect на DNH-100, который расположен в VLAN 10, которая является нашей управляющей VLAN. Как видите, конфигурация VLAN указывает на то, что порт «Mgmt» находится в VLAN 10 и имеет значение «Tagged» , как и остальные сети VLAN, которые мы получаем через порт LAN, так что все точки доступа Wi-Fi правильно получают все VLAN от коммутатора.

В этом случае VLAN, соответствующие сетям WiFi, помечены как «Untag», иначе беспроводные клиенты не смогут правильно подключиться. Для конечных клиентов (Wi-Fi-клиенты, принтеры, ПК и т. Д.) Все VLAN всегда должны быть без тегов, если только они не знают, как «понимать» 802.1Q, как это делают серверы NAS.

После того, как мы правильно сегментировали точки доступа с их внутренней сетью управления и с виртуальными локальными сетями для клиентов, мы также должны защищать доступ к разным точкам доступа с помощью соответствующих имени пользователя и пароля . В разделе «Настройки устройства» нам нужно будет установить имя пользователя «admin» и надежный пароль, это будет пароль, с помощью которого вы сможете получить доступ к веб-сайтам администрирования всех точек доступа Wi-Fi, которыми мы управляем централизованно.

Мы также можем активировать или нет консольный доступ к точкам доступа WiFi , в случае, если консольный доступ вообще не используется, в целях безопасности рекомендуется отключить его. Любую неиспользуемую службу лучше всегда отключать. Конечно, вы всегда должны выбирать SSH и никогда не использовать Telnet, потому что последний является небезопасным протоколом.

Как вы видели, мы должны принять ряд мер безопасности как в коммутаторах, так и в точках доступа Wi-Fi, чтобы поддерживать безопасность всей сети, а также клиентов.

Неисправности комьютеров Как найти дефект в компьютере Сигналы BIOS и POST Прошивка BIOS компьютера Схемы компьютеров и их блоков

Какие типовые неисправности в компьютерах?

Профессиональные мастера как правило знают все типовые дефекты и виды их проявления. Тем не менее кратко перечислим проявления для тех кто впервые попал на страницы форума:

- не включается (нет реакции на кнопку вкл.)

- не включается (есть реакция на кнопку вкл.)

- после включения выдает сигнал ошибки (пищит)

- после включения сразу отключается

- не загружается операционная система

- периодически отключается в процессе работы

- не функционирует какое-либо устройство

Как найти неисправный элемент?

В двух словах не возможно указать всю методику поиска неисправности. Во первых необходимо определить неисправный блок. Для этого требуется понимать аппаратное устройство ПК, взаимную связь его отдельных блоков(модулей) внутри системного блока либо внешних устройств:

- Блок питания

- Материнская плата

- Процессор

- Оперативная память

- Жёсткий диск

- Видеокарта

- Звуковая карта

- DVD-привод

- Внешние устройства

Что такое сигналы BIOS и POST?

Большинство мастеров знают, что БИОС-ы cовременных компютеров производят самотестирование при включениии. Обнаруженные ошибки сигнализируют звуковым сигналом и через внутреннюю программу POST (англ. Power-On Self-Test) — самотестирование при включении.

Как перепрошить BIOS?

Существует три основных способа обновления БИОС материнской платы:

- внутренним ПО самого БИОС-а

- специальной утилитой из DOS или Windows

- прошить чип БИОС-а программатором

Где скачать схему компьютера?

На сайте уже размещены схемы и сервисные мануалы. Это схемы на блоки питания, материнские платы, различные интерфейсы, и прочие. Они находятся в самих темах и отдельных разделах:

Для получения неправомочного доступа к коммутируемой локальной сети и передаваемой по ней информации злоумышленники используют уязвимость в защите сети. Успешная борьба с хакерами возможна, когда известны их методы проникновения в сеть .

Один из методов получения неправомочного доступа к передаваемым по сети данным использует широковещательные рассылки протокола CDP , который обнаруживает прямо подключенные устройства Cisco и облегчает создание сети. Протокол CDP по умолчанию настроен на всех портах устройств Cisco (коммутаторах и маршрутизаторах). Рассылки протокола CDP реализуются на 2-ом уровне модели OSI и производятся только внутри локальной сети. Подключившись к локальной сети, хакер может получить информацию об адресах устройств, версии IOS и другую информацию, необходимую для организации атак. Поэтому, несмотря на удобства, предоставляемые протоколом CDP , его рекомендуется отключать ( no cdp run - в режиме глобальной конфигурации), если в нем нет острой необходимости.

Для неправомочного получения передаваемой по локальной сети информации хакеры часто организуют атаки на DHCP -серверы. При этом используются атаки истощения ресурсов DHCP -сервера, т.е. доступных для пользователей IP-адресов, и атаки подмены легального DHCP -сервера ложным. Для истощения ресурсов хакер организует рассылку множества ложных запросов на DHCP - сервер , который выдает адреса виртуальным ложным пользователям, а легальным - адресов не достается. Таким образом, организуется отказ в обслуживании легальных пользователей.

Подмена легального DHCP -сервера ложным (DHCP-спуфинг) обычно реализуется после атаки истощения. Ложный DHCP - сервер начинает раздавать клиентам ложные адреса, в том числе ложный адрес службы доменных имен DNS . Тем самым злоумышленник получает доступ к передаваемой по сети информации.

Рис. 6.5. Надежные и ненадежные порты коммутатора

Если устройство хакера, подключенное к ненадежному порту и имитирующее ложный DHCP - сервер , отправит пакет с предложением ( DHCP Offer ), то порт выключается. Для ненадежных портов формируют таблицу привязок устройств, которая задает МАС- адрес и IP- адрес клиента, номер VLAN , идентификатор порта, что разрешает подключаться к коммутатору только авторизованным пользователям, т.е. фильтровать трафик.

Надежные порты формируются специальным образом. Например, для создания надежного порта F0/1 на коммутаторе Sw-A ( рис. 6.5) необходимо запустить функцию отслеживания DHCP :

Затем указать виртуальные локальные сети , например vlan 10, vlan 20, vlan 30

Затем задать надежные порты, например:

Комплекс указанных мер, наряду с функцией безопасности порта, позволяют снизить уязвимость сети.

Функция безопасности портов коммутаторов

Для повышения безопасности администратор может:

- создать запись таблицы коммутации вручную, указав МАС-адрес узла, которому разрешено подключение, остальным узлам доступ запрещен; статические записи может удалить только администратор;

- динамические записи таблицы коммутации перевести в режим статических, когда они не будут удаляться по истечению заданного таймером времени; записи удаляются только после перезагрузки коммутатора;

- создать записи на основе привязки (sticky), которые не удаляются даже после перезагрузки коммутатора;

- ограничить количество МАС-адресов, которым разрешено подключение к порту коммутатора.

Методы реализации функцией безопасности портов коммутатора рассмотрены на примере сети рис. 6.6.

Рис. 6.6. Реализация функцией безопасности портов

В исходном состоянии таблица очищена:

"Прозвонка" с узла РС3 на узел РС1 формирует две динамические записи в таблице коммутации, которые и удаляются динамически через 5 минут. Таблица коммутации отображается по следующей команде:

Не дожидаясь истечения заданного таймером времени, администратор может вручную произвести очистку динамически созданных адресов по команде clear mac-address-table в привилегированном режиме.

Формирование статической записи таблицы коммутации (таблицы MAC-адресов) производится по следующей команде:

Для интерфейса F0/10 сети рис. 6.6 с подключенным узлом РС0 с МАС-адресом 0090.2131.14DE статическая запись будет следующей:

Значение физического адреса можно получить по команде

В результате таблица коммутации приобретает следующий вид:

Распечатка команды show run содержит информацию о статической записи:

Чтобы удалить созданные статически записи МАС-адресов, нужно использовать следующую команду:

Перевод динамических записей таблицы коммутации в режим статических реализуется по команде switchport port-security в режиме конфигурирования интерфейса. Например, после настройки безопасности порта F0/11 ( рис. 6.6)

и "прозвонки" с узла РС1 на узел РС3 таблица МАС-адресов приобретает следующий вид:

Записи, преобразованные из динамических в статические по команде switchport port-security , удаляются после перезагрузки коммутатора. Чтобы этого не происходило, создают записи на основе привязки ( sticky ):

Эти записи добавляются в текущую конфигурацию, их можно посмотреть по команде show run .

В схеме рис. 6.6 три компьютера РС3, РС4, РС5 подключены к коммутатору через концентратор. Если известно, что лишь два узла являются легальными, и значит третий - нелегальный, то можно настроить порт, так чтобы МАС-адреса двух узлов, первыми передающих данные, были разрешенными, а попытки передачи данных другими узлами приводили бы к блокировке порта или отбрасыванию кадра. Максимальное количество разрешенных (защищенных) МАС-адресов, например 2, задается по команде:

Существуют разные режимы реагирования на нарушение безопасности. По умолчанию на коммутаторах установлен режим shutdown , который при необходимости можно установить по команде:

Нарушение безопасности происходит, когда нелегитимная станция попытается получить доступ к интерфейсу. В этом режиме при нарушении безопасности порт принудительно выключается. Включение порта производится путем последовательного административного выключения ( shutdown ) и затем включения ( no shutdown ) интерфейса.

Существуют еще два режима реагирования на нарушения безопасности: режим защиты (Protect) и режим ограничения (Restrict). В этих режимах пакеты с неизвестными исходящими МАС-адресами отбрасываются (уничтожаются). При этом в режиме ограничения формируется уведомление, а в режиме защиты - не формируется.

Для того чтобы злоумышленнику был затруднен доступ в локальную сеть, необходимо все неиспользуемые порты коммутатора отключить по команде shutdown .

Установку функции безопасности на интерфейсе можно проверить по командам show run, show mac-address-table, showport-security int <тип номер>. Например, проверка порта F0/12 ( рис. 6.6) дает следующий результат:

Из распечатки следует, что функция безопасности порта F0/12 коммутатора (Port Security) включена (Enabled), режим реагирования - Shutdown, максимальное число разрешенных MAC-адресов - 1, запись функции безопасности создана на основе привязки (Sticky).

Аналогичную информацию дает распечатка текущей конфигурации:

Среди базовых функций безопасности сети следует отметить оценку уязвимости, которую дает аудит сети и моделирование атак (пробное проникновение в сеть). Аудит определяет тип данных, которые может получить злоумышленник с помощью анализатора сетевого трафика. Моделирование атак позволяет оценить текущую уязвимость сети.

Читайте также: