В настройках роутера найдите и отключите функцию spi встроенный firewall

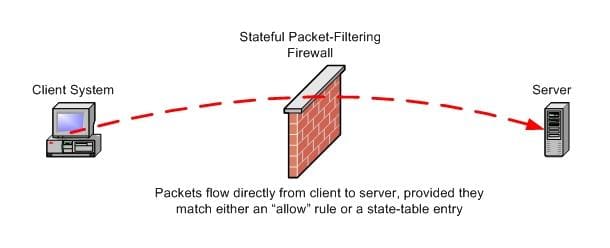

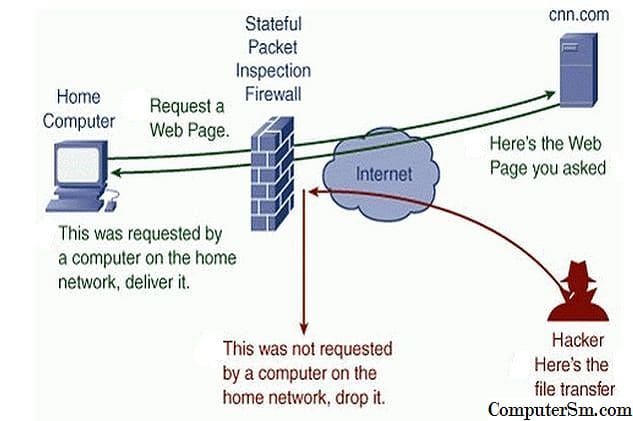

Беспроводная сеть нуждается в тщательной защите, ведь возможности для перехвата информации здесь создаются самые благоприятные. Поэтому, если с помощью маршрутизатора (роутера) в сеть объединяется несколько компьютеров, сетевой экран должен стоять и использоваться не только на каждом компьютере, но и на роутере. Например, функцию сетевого экрана в роутере серии DI-XXX выполняет SPI, осуществляющая дополнительную проверку пакетов. Предметом проверки является принадлежность пакетов к установленному соединению.

Во время сессии соединения открывается порт, который могут пытаться атаковать посторонние пакеты, особенно благоприятный момент для этого – когда сессия завершена, а порт остается открытым еще несколько минут. Поэтому SPI запоминает текущее состояние сессии и анализирует все входящие пакеты. Они должны соответствовать ожидаемым – приходить с того адреса, на который был отправлен запрос, иметь определенные номера. Если пакет не соответствует сессии, то есть является некорректным, он блокируется, и это событие регистрируется в логе. Еще сетевой экран на роутере позволяет блокировать исходящие соединения с зараженного компьютера.

Беспроводная сеть нуждается в тщательной защите, ведь возможности для перехвата информации здесь создаются самые благоприятные. Поэтому, если с помощью маршрутизатора (роутера) в сеть объединяется несколько компьютеров, сетевой экран должен стоять и использоваться не только на каждом компьютере, но и на роутере. Например, функцию сетевого экрана в роутере серии DI-XXX выполняет SPI, осуществляющая дополнительную проверку пакетов. Предметом проверки является принадлежность пакетов к установленному соединению.

Во время сессии соединения открывается порт, который могут пытаться атаковать посторонние пакеты, особенно благоприятный момент для этого – когда сессия завершена, а порт остается открытым еще несколько минут. Поэтому SPI запоминает текущее состояние сессии и анализирует все входящие пакеты. Они должны соответствовать ожидаемым – приходить с того адреса, на который был отправлен запрос, иметь определенные номера. Если пакет не соответствует сессии, то есть является некорректным, он блокируется, и это событие регистрируется в логе. Еще сетевой экран на роутере позволяет блокировать исходящие соединения с зараженного компьютера.

Существует два типа брандмауэров: аппаратные брандмауэры и программные брандмауэры. Ваш маршрутизатор функционирует как аппаратный брандмауэр, в то время как Windows включает в себя программный брандмауэр. Есть и другие сторонние брандмауэры, которые вы можете установить.

В августе 2003 года, если вы подключили незашифрованную систему Windows XP к Интернету без брандмауэра, он мог быть заражен в течение нескольких минут червем Blaster, который использовал уязвимости в сетевых службах, которые Windows XP открыла в Интернете.

В дополнение к демонстрации важности установки патчей безопасности это демонстрирует важность использования брандмауэра, который предотвращает доступ входящего сетевого трафика к вашему компьютеру. Но если ваш компьютер находится за маршрутизатором, действительно ли вам нужен программный брандмауэр?

Как маршрутизаторы функционируют в виде аппаратных брандмауэров

Домашние маршрутизаторы используют преобразование сетевых адресов (NAT) для совместного использования одного IP-адреса из вашего интернет-сервиса между несколькими компьютерами в вашей семье. Когда входящий трафик из Интернета достигает вашего маршрутизатора, ваш маршрутизатор не знает, к какому компьютеру пересылать его, поэтому он отбрасывает трафик. Фактически NAT действует как брандмауэр, который предотвращает доступ входящих запросов к вашему компьютеру. В зависимости от вашего маршрутизатора вы также можете блокировать определенные типы исходящего трафика, изменяя настройки вашего маршрутизатора.

Как работают программные брандмауэры

На вашем компьютере работает программный брандмауэр. Он действует как привратник, позволяя осуществлять некоторый трафик и отбрасывать входящий трафик. Сама Windows включает встроенный программный брандмауэр, который по умолчанию был включен в Windows XP с пакетом обновления 2 (SP2). Поскольку программные брандмауэры запускаются на вашем компьютере, они могут контролировать, какие приложения хотят использовать Интернет, блокировать и разрешать трафик для каждого приложения.

Если вы подключаете свой компьютер непосредственно к Интернету, важно использовать программный брандмауэр — вам не стоит беспокоиться об этом сейчас, когда брандмауэр поставляется с Windows по умолчанию.

Аппаратный и программный брандмауэр: сравнение

Брандмауэры аппаратного и программного обеспечения перекрываются несколькими важными способами:

- Оба по умолчанию блокируют нежелательный входящий трафик, защищая потенциально уязвимые сетевые службы от дикого Интернета.

- Оба могут блокировать определенные типы исходящего трафика. (Хотя эта функция может отсутствовать на некоторых маршрутизаторах.)

Преимущества программного брандмауэра:

- Аппаратный брандмауэр находится между вашим компьютером и Интернетом, а программный брандмауэр находится между вашим компьютером и сетью. Если другие компьютеры в сети заражаются, программный брандмауэр может защитить ваш компьютер от них.

- Программные брандмауэры позволяют вам легко контролировать доступ к сети для каждого приложения. В дополнение к управлению входящим трафиком, программный брандмауэр может запросить вас, когда приложение на вашем компьютере хочет подключиться к Интернету и позволит вам запретить приложению подключаться к сети. Эта функция проста в использовании с сторонним брандмауэром, но вы также можете запретить приложениям подключаться к Интернету с брандмауэром Windows .

Преимущества аппаратного брандмауэра:

- Аппаратный брандмауэр находится отдельно от вашего компьютера — если ваш компьютер заражен червем, этот червь может отключить ваш программный брандмауэр. Однако этот червь не может отключить ваш аппаратный брандмауэр.

- Брандмауэры оборудования могут обеспечивать централизованное управление сетью. Если вы запустите большую сеть, вы можете легко настроить настройки брандмауэра с одного устройства. Это также мешает пользователям изменять их на своих компьютерах.

Вам нужны оба?

Важно использовать по крайней мере один тип брандмауэра — аппаратный брандмауэр (например, маршрутизатор) или программный брандмауэр. Маршрутизаторы и программные брандмауэры частично перекрываются, но каждый из них предоставляет уникальные преимущества.

Если у вас уже есть маршрутизатор, оставляя включенным брандмауэр Windows, вы получаете преимущества безопасности без реальной стоимости исполнения. Поэтому неплохо запустить оба.

Вам необязательно устанавливать сторонний программный брандмауэр, который заменяет встроенный брандмауэр Windows, но вы можете, если хотите больше функций.

C распространением широкополосного доступа в интернет и карманных гаджетов стали чрезвычайно популярны беспроводные роутеры (маршрутизаторы). Такие устройства способны раздавать сигнал по протоколу Wi-Fi как на стационарные компьютеры, так и на мобильные устройства – смартфоны и планшеты, – при этом пропускной способности канала вполне достаточно для одновременного подключения нескольких потребителей.

Сегодня беспроводной роутер есть практически в любом доме, куда проведён широкополосный интернет. Однако далеко не все владельцы таких устройств задумываются над тем, что при настройках по умолчанию они чрезвычайно уязвимы для злоумышленников. И если вы считаете, что не делаете в интернете ничего такого, что могло бы вам повредить, задумайтесь над тем, что перехватив сигнал локальной беспроводной сети, взломщики могут получить доступ не только к вашей личной переписке, но и к банковскому счёту, служебным документам и любым другим файлам.

Хакеры могут не ограничиться исследованием памяти исключительно ваших собственных устройств – их содержимое может подсказать ключи к сетям вашей компании, ваших близких и знакомых, к данным всевозможных коммерческих и государственных информационных систем. Более того, через вашу сеть и от вашего имени злоумышленники могут проводить массовые атаки, взломы, незаконно распространять медиафайлы и программное обеспечение и заниматься прочей уголовно наказуемой деятельностью.

Между тем, чтобы обезопасить себя от подобных угроз, стоит следовать лишь нескольким простым правилам, которые понятны и доступны даже тем, кто не имеет специальных знаний в области компьютерных сетей. Предлагаем вам ознакомиться с этими правилами.

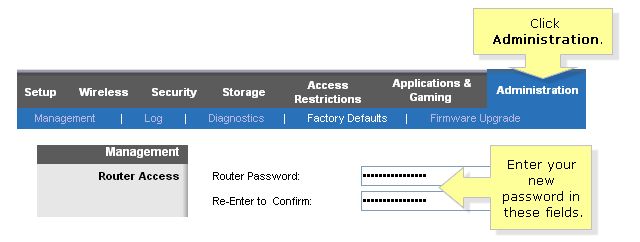

1. Измените данные администратора по умолчанию

Чтобы получить доступ к настройкам вашего роутера, необходимо зайти в его веб-интерфейс. Для этого вам нужно знать его IP-адрес в локальной сети (LAN), а также логин и пароль администратора.

Внутренний IP-адрес роутера по умолчанию, как правило, имеет вид 192.168.0.1, 192.168.1.1, 192.168.100.1 или, например, 192.168.123.254 – он всегда указан в документации к аппаратуре. Дефолтные логин и пароль обычно также сообщаются в документации, либо их можно узнать у производителя роутера или вашего провайдера услуг.

Вводим IP-адрес роутера в адресную строку браузера, а в появившимся окне вводим логин и пароль. Перед нами откроется веб-интерфейс маршрутизатора с самыми разнообразными настройками.

Ключевой элемент безопасности домашней сети – возможность изменения настроек, поэтому нужно обязательно изменить все данные администратора по умолчанию, ведь они могут использоваться в десятках тысяч экземпляров таких же роутеров, как и у вас. Находим соответствующий пункт и вводим новые данные.

В некоторых случаях возможность произвольного изменения данных администратора заблокирована провайдером услуг, и тогда вам придётся обращаться за помощью к нему.

2. Установите или измените пароли для доступа к локальной сети

Вы будете смеяться, но всё ещё встречаются случаи, когда щедрый обладатель беспроводного роутера организует открытую точку доступа, к которой может подключиться каждый. Гораздо чаще для домашней сети выбираются псевдопароли типа «1234» или какие-то банальные слова, заданные при установке сети. Чтобы минимизировать вероятность того, что кто-то сможет с лёгкостью забраться в вашу сеть, нужно придумать настоящий длинный пароль из букв, цифр и символов, и установить уровень шифрования сигнала – желательно, WPA2.

3. Отключите WPS

Технология WPS (Wi-Fi Protected Setup) позволяет быстро наладить защищённую беспроводную связь между совместимыми устройствами без подробных настроек, а лишь нажатием соответствующих кнопок на роутере и гаджете или путём ввода цифрового кода.

Между тем, у этой удобной системы, обычно включённой по умолчанию, есть одно слабое место: поскольку WPS не учитывает число попыток ввода неправильного кода, она может быть взломана «грубой силой» путём простого перебора с помощью простейших утилит. Потребуется от нескольких минут до нескольких часов, чтобы проникнуть в вашу сеть через код WPS, после чего не составит особого труда вычислить и сетевой пароль.

Поэтому находим в «админке» соответствующий пункт и отключаем WPS. К сожалению, внесение изменений в настройки далеко не всегда действительно отключит WPS, а некоторые производители вообще не предусматривают такой возможности.

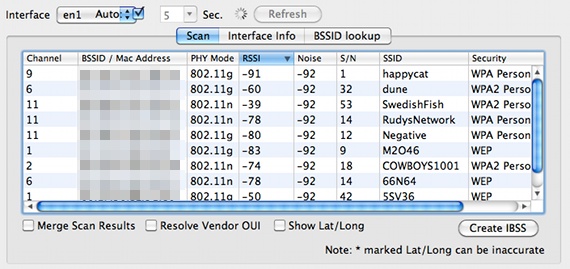

4. Измените наименование SSID

Идентификатор SSID (Service Set Identifier) – это название вашей беспроводной сети. Именно его «вспоминают» различные устройства, которые при распознавании названия и наличии необходимых паролей пытаются подключиться к локальной сети. Поэтому если вы сохраните стандартное название, установленное, например, вашим провайдером, то есть вероятность того, что ваши устройства будут пытаться подключиться ко множеству ближайших сетей с тем же самым названием.

Более того, роутер, транслирующий стандартный SSID, более уязвим для хакеров, которые будут примерно знать его модель и обычные настройки, и смогут нанести удар в конкретные слабые места такой конфигурации. Потому выберите как можно более уникальное название, ничего не говорящее ни о провайдере услуг, ни о производителе оборудования.

При этом часто встречающийся совет скрывать трансляцию SSID, а такая опция стандартна для подавляющего большинства роутеров, на самом деле несостоятелен. Дело в том, что все устройства, пытающиеся подключиться к вашей сети, в любом случае будут перебирать ближайшие точки доступа, и могут подключиться к сетям, специально «расставленным» злоумышленниками. Иными словами, скрывая SSID, вы усложняете жизнь только самим себе.

5. Измените IP роутера

Чтобы ещё более затруднить несанкционированный доступ к веб-интерфейсу роутера и его настройкам, измените в них внутренний IP-адрес (LAN) по умолчанию.

6. Отключите удалённое администрирование

Для удобства технической поддержки (в основном) во многих бытовых роутерах реализована функция удалённого администрирования, при помощи которой настройки роутера становятся доступны через интернет. Поэтому, если мы не хотим проникновения извне, эту функцию лучше отключить.

При этом, однако, остаётся возможность зайти в веб-интерфейс через Wi-Fi, если злоумышленник находится в поле действия вашей сети и знает логин и пароль. В некоторых роутерах есть функция ограничить доступ к панели только при наличии проводного подключения, однако, к сожалению, эта опция встречается довольно редко.

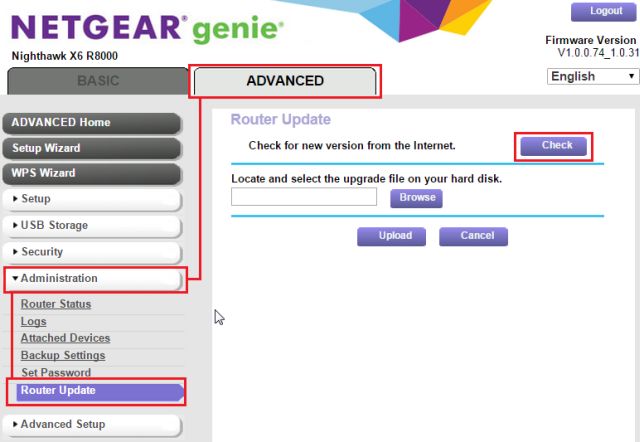

7. Обновите микропрограмму

Каждый уважающий себя и клиентов производитель роутеров постоянно совершенствует программное обеспечение своего оборудования и регулярно выпускает обновлённые версии микропрограмм («прошивок»). В свежих версиях прежде всего исправляются обнаруженные уязвимости, а также ошибки, влияющие на стабильность работы.

Именно поэтому мы настоятельно рекомендуем регулярно проверять обновления микропрограмм и устанавливать их на свой роутер. В большинстве случаев это можно сделать непосредственно через веб-интерфейс.

Обратите внимание на то, что после обновления все сделанные вами настройки могут сброситься до заводских, поэтому есть смысл сделать их резервную копию – также через веб-интерфейс.

8. Перейдите в диапазон 5 ГГц

Базовый диапазон работы сетей Wi-Fi – это 2,4 ГГц. Он обеспечивает уверенный приём большинством существующих устройств на расстоянии примерно до 60 м в помещении и до 400 м вне помещения. Переход в диапазон 5 ГГц снизит дальность связи в два-три раза, ограничив для посторонних возможность проникнуть в вашу беспроводную сеть. За счёт меньшей занятости диапазона, вы сможете также заметить повысившуюся скорость передачи данных и стабильность соединения.

Минус у этого решения только один – далеко не все устройства работают c Wi-Fi стандарта IEEE 802.11ac в диапазоне 5 ГГц.

9. Отключите функции PING, Telnet, SSH, UPnP и HNAP

Если вы не знаете, что скрывается за этими аббревиатурами, и не уверены, что эти функции вам обязательно потребуются, найдите их в настройках роутера и отключите. Если есть такая возможность, вместо закрытия портов, выберите скрытый режим (stealth), который при попытках зайти на них извне сделает эти порты «невидимыми», игнорируя запросы и «пинги».

10. Включите брандмауэр роутера

Если в вашем роутере есть встроенный брандмауэр, то рекомендуем его включить. Конечно, это не бастион абсолютной защиты, но в комплексе с программными средствами (даже со встроенным в Windows брандмауэром) он способен вполне достойно сопротивляться атакам.

11. Отключите фильтрацию по MAC-адресам

Хотя на первый взгляд кажется, что возможность подключения к сети только устройств с конкретными MAC-адресами полностью гарантирует безопасность, в действительности это не так. Более того, оно делает сеть открытой даже для не слишком изобретательных хакеров. Если злоумышленник сможет отследить входящие пакеты, то он быстро получит список активных MAC-адресов, поскольку в потоке данных они передаются в незашифрованном виде. А подменить MAC-адрес не проблема даже для непрофессионала.

12. Перейдите на другой DNS-сервер

Вместо использования DNS-сервера вашего провайдера, можно перейти на альтернативные, например, Google Public DNS или OpenDNS. С одной стороны, это может ускорить выдачу интернет-страниц, а с другой, повысить безопасность. К примеру, OpenDNS блокирует вирусы, ботнеты и фишинговые запросы по любому порту, протоколу и приложению, и благодаря специальным алгоритмам на базе Больших Данных способен предсказывать и предотвращать разнообразные угрозы и атаки. При этом Google Public DNS – это просто скоростной DNS-сервер без дополнительных функций.

13. Установите альтернативную «прошивку»

И, наконец, радикальный шаг для того, кто понимает, что делает, – это установка микропрограммы, написанной не производителем вашего роутера, а энтузиастами. Как правило, такие «прошивки» не только расширяют функциональность устройства (обычно добавляются поддержка профессиональных функций вроде QoS, режима моста, SNMP и т.д), но и делают его более устойчивым к уязвимостям – в том числе и за счёт нестандартности.

Среди популярных open-source «прошивок» можно назвать основанные на Linux DD-WRT, OpenWrt и Tomato.

Всем привет! В настоящее время вопрос безопасности при работе за компьютером играет очень большую роль. Но как обезопаситься себя от проникновения на свой компьютер шпионских программ и уменьшить вероятность незаконного проникновения на свой компьютер?

Помимо таких обязательных действий, как установка хорошего антивируса и Firewall ( межсетевой экрана), необходимо максимально защитить свой роутер от несанкционированного доступа.

В сегодняшней статье я хотел бы рассмотреть, как правильно настроить WI-FI роутер на максимальную безопасность, на примере своего роутера TP-Link

Для начала нам необходимо зайти в настройки WI-FI роутера. Для этого необходимо вбить в поисковой строке браузера адрес 192.168.0.1 ( у разных моделей роутеров может быть различный адрес, его необходимо посмотреть в инструкции к вашему роутеру).

Затем необходимо ввести логин и пароль. По умолчанию они одинаковые: логин admin и пароль admin ( они указаны в инструкции к вашему роутеру). И затем нажать ОК.

1. В первую очередь нам необходимо установить пароль на WI-FI роутер. Это позволит нам обезопаситься от несанкционированного подключения к нашей сети посторонних лиц, находящихся в ближайшей близости, и уменьшить шанс "взлома".

Для этого необходимо перейти на пункт "Беспроводной режим" далее "Защита беспроводного режима"

Далее необходимо в правом окне выбрать тип защиты WPA/WPA2-Personal. В поле "версия" необходимо выбрать WPA2-Personal, "Шифрование" - поставить значение AES. И в поле Пароль PSK - необходимо ввести и запомнить пароль от WI-FI роутера, который вы будете вводить при попытке подключения к вашей сети смартфона, планшета и т.д. Стоит учесть, что пароль лучше придумать посложнее, используя латинские буквы большие и маленькие, цифры, специальные символы ( + = №"). Чем сложнее будет пароль тем лучше. После ввода пароля нажать кнопку "Сохранить"

После данного действия необходимо перезагрузить роутер, для того чтобы сохранить данную настройку. Для этого необходимо выбрать пункт "Системные инструменты" и в нем выбрать пункт "перезагрузка" и в правом окне нажать на кнопку "перезагрузка"

После этого произойдет перезагрузка роутера и вы сможете подключиться к вашей сети с помощью указанного вами пароля.

2. Следующим шагом нам необходимо зайти в пункт "Безопасность" и далее "расширенные настройки защиты".

Затем в правой части окна нам необходимо включить пункт Защита от Dos-атак, далее проставить "галочки" как указано ниже, и нажать на кнопку "Сохранить".

3. Следующим шагом необходимо в этом же пункте "Безопасность" выбрать подпункт "Локальное управление"

И в правом окне необходимо Выбрать пункт "Только указанные в списке компьютеры" , затем нажать на кнопку "Добавить", после этого в списке появится MAC-адрес вашего компьютера и затем нажать на кнопку " Сохранить ". Это делается для того, чтобы управлять данным компьютером могли только вы, точнее убрать вероятность удаленного управления.

Финальным шагом необходимо поставить пароль на сам роутер, чтобы при входе для управления им у вас был другой логин и пароль, нежели admin admin.

Для этого выбираем пункт "Системные инструменты" и далее подпункт "пароль"

Теперь в правом окне необходимо ввести логин и пароль, под которым вы будете заходить в настройки вашего роутера, и нажать "Сохранить"

Ну вот и все, мы настроили наш WI-FI роутер на максимальную безопасность! Друзья, если вам понравилась данная статья, подписывайтесь на канал, пишите ваши комментарии!

У вас комп/ноутбук подключен к роутеру кабелем или по Wi-Fi ?

2. Security - Basic Security — ВЕЗДЕ поставить "Disable".

Безопасность — Настройки базовой защиты — ВЕЗДЕ поставить "Выключить".

3. Контроль пропускной способности - Параметры контроля — Включить контроль полосы пропускания: — снять чекбокс (отключить).

Bandwidth Control - Control Settings — Enable Bandwidth Control:

Мерят скорость только торрентами. Никаких спидтестов они сильно врут.

В крайнем случае несколько файлов одновременно с ex.ua

В "Security" стоит все включено,если отключать,что будет и важно ли это? И комп и ноут,комп подключен кабелем от роутера,ноут по вай фаю

Скорость падает на компе или на ноуте по wi-fi?

В "Security" стоит все включено,если отключать,что будет и важно ли это?В этом окне вы можете настроить основные параметры безопасности.

Межсетевой экран - Здесь вы можете включить/выключить межсетевой экран маршрутизатора.

Межсетевой экран SPI - Функция фильтрации с учетом контента (Stateful Packet Inspection) помогает предотвратить кибератаки, так как в течение сессии отслеживается большее количество параметров. Во время сессии производится проверка трафика на соответствие протоколу. При заводских настройках межсетевой экран включен. Если вы хотите, чтобы все компьютеры локальной сети располагали возможностью обмениваться информацией с внешним миром, вы можете отключить его.

VPN - Функция Пропуск трафика VPN должна быть включена, если вы хотите разрешить прохождение VPN-туннелей по VPN-протоколам через маршрутизатор.

Пропуск трафика PPTP - Технология Пропуск трафика PPTP (Туннельный протокол типа точка-точка) позволяет создавать специальные туннели в IP-сети. Чтобы разрешить создание таких туннелей выберите "Включить".

Пропуск трафика L2TP - Протокол L2TP - это метод создания сессий точка-точка через Интернет на уровне второго слоя. Чтобы разрешить прохождение L2TP-туннелей через маршрутизатор выберите "Включить".

Пропуск трафика IPSec - Протокол IPSec - это набор протоколов для обеспечения защиты данных, передаваемых по сетям на базе протокола IP, посредством применения алгоритмов шифрования. Чтобы разрешить прохождение IPSec-туннелей через маршрутизатор выберите "Включить".

ALG - Рекомендуется включить шлюз уровня приложения (ALG), т.к. эта функция разрешает установку настраиваемых обходных NAT-фильтров в шлюзе с целью поддержки преобразования адресов и портов для некоторых протоколов уровня приложения типа "контроль/данные", как например FTP, TFTP, H323 и т.д.

FTP ALG - Чтобы разрешить FTP-клиентам и серверам передавать данные через NAT, выберите "Включить".

TFTP ALG - Чтобы разрешить TFTP-клиентам и серверам передавать данные через NAT, выберите "Включить".

H323 ALG - Чтобы разрешить клиентам Microsoft NetMeeting обмениваться данными через NAT, выберите "Включить".

RTSP ALG - Чтобы позволить клиентам медиа-плеера связываться с некоторыми серверами потоковых медиа-данных через NAT, нажмите Включить.

Что такое SPI?

Если кратко, устройства передают данные в пакетах, чтобы получающая сторона могла их легче обрабатывать. Один большой блок данных может быть разделен на несколько пакетов. Но хакеры могут взломать эти пакеты, чтобы нанести вред принимающему серверу. Вот тут брандмауэр SPI проверяет, являются ли эти пакеты легитимными и соответствуют ли они уже установленному соединению. Он отбрасывает пакеты, которые не относятся к доверенному соединению, тем самым сводя к минимуму возможность взлома.

Что такое брандмауэр SPI?

Брандмауэр SPI (проверка пакетов с контролем состояния соединений) защищает устройства, проверяя входящие пакеты от существующих подключений.

Обычный брандмауэр делает проверку на статических значениях, таких как адрес источника или назначения. Он не учитывает трафик соединения пакета и применяет один и тот же набор правил для всех пакетов и не может получать никакую информацию о своем подключении. Эти брандмауэры нельзя настроить на открытие и закрытие сессий. Они также не могут определить, поступают ли пакеты с легитимного IP-адреса. Поэтому, они не так безопасны, как брандмауэры SPI, но зато быстрее.

Как работают брандмауэры SPI?

Брандмауэр SPI может запоминать атрибуты каждого соединения и использовать эту информацию для определения надежности пакета. Он хранит полученную информацию, изучая пакеты и устанавливая правила. Благодаря этому, он видит весь контекст пакета, а не только его содержимое.

Благодаря такой памяти брандмауэр SPI не нуждается в тщательном осмотре каждого пакета, поэтому он работает быстрее, чем deep packet inspection (DPI). Последний деконструирует пакеты, чтобы проверить, правильно ли они сформированы и содержат ли они какой-либо вредоносный код. DPI используется для самых различных целей, включая управление сетью, безопасность, интеллектуальный анализ данных или интернет-цензуру. Он обеспечивает безопасность за счет снижения скорости.

Читайте также: