Перехват сессии вконтакте через wifi

Гостевой пост технического директора крайне известного в рунете проекта.

- Меня сломали ВКонтакте, но я не виноват!!

- Ха-ха, лох!

Из разговора двух школьников.

Обнаружил сегодня в своей уютной ленте ВКонтакта новость от какой-то группы, типа тех, что спамят у тебя в комментариях. Раньше один раз было такое, но я не придал этому значения, решил что ВКонтакте обкатывает очередную социальную рекламную поебень и просто пометил как спам.

Поняв, что где-то в своем развитии я допустил ошибку, раз меня смогли сломать, решил провести крутое кибер-расследование данного инцидента. Приложения такого провернуть не смогли бы - я всегда просматриваю права доступа, которые они требуют, а после ознакомления, как правило, удаляю. По фишинговым письмам не хожу с детства, потому что параноик и глаза у меня не на жопе. Не ставлю ничего, что требует ввод пароля от ВК (который содержит 16 случайных символов и меняется раз в четыре месяца), в чужих сетях со своего макбука сижу через впн, а дома пользуюсь исключительно линуксом, потому что я компьютерный задрот и у меня нет личной жизни.

Учитывая последний факт, доступ к моему аккаунту смог бы получить только лично Павел Дуров. Но в своих настройках я увидел это:

И это не мой ip. Не мой город, провайдер тоже не мой, у нас нет таких. У меня браузеров-то этих нет ни на одном устройстве.

В 2006-2007 году ВК прописывал в куках id и хеш пароля пользователя, но потом Пашин код переписали люди, которых он нанял, и нассали ему в уши, что сделали все грамотно. На самом деле, Павел, вам напиздели. То, что сделали эти чуваки, ничем, блядь, не отличается от хранения md5 пароля в куках. Увольте их. Если не можете уволить - лишите премии ответственных. Вот почему.

Спустя минут пять, я запустил виртуалку, подцепился к впн, открыл совершенно левый браузер и вбил туда куку сессии из основного, обновил страницу. И вошел под собой. С минуту я смотрел своей аватарке в глаза, предвкушая, как буду писать это письмо.

Павел, я знаю, что вы - принципиальный человек и не ругаетесь матом. Но спросите у своих программистов:

Программисты! Какого хуя в, предположим, ФФ можно авторизоваться по сессии Хрома? Или под сессией нового Хрома авторизоваться в старом Хроме? А?

Программисты, скорее всего, скажут вам какую-нибудь бессмысленную херню, но вы не слушайте их, а ебашьте по голове пачкой пятитысячных купюр - так делать нельзя.

Как-то раз я подключился ради шустрого гуглинга к левой wi-fi сети с мобильного телефона, а последним открытым сайтом на телефоне был вконтакте. У меня спиздили мобильную куку в этой грязной сетке и стали творить с ее помощью всякие извращения, от которых ваши, Павел, волосы, встали бы дыбом.

Мобильные моментально переведены на VPN, пароли изменены, а вот как быть с вашими программистами - я не знаю. Фишинг - херня, чуваки. Вирусы тоже. Вас погубят отсутствие SSL и кривые руки кодеров. Я надеюсь, что программисты у Павла тоже наняты после того, как их выпнули из-за некомпетенции из какой-нибудь фирмы, иначе объяснить это невозможно.

На нормальных сайтах ни один человек не сможет воспользоваться украденной сессией. А у ВК это далеко не первый косяк с получением доступа к аккаунту, который я вижу.

Спасибо за внимание!

Я успел задать автору несколько вопросов:

СП: Я правильно понимаю что срок хранения cookie ВК - целый год (?) и если украсть чью-то cookie, его аккаунт можно в хвост и в гриву целых 365 дней? Есть какие-то общепринятые практики тут?

Х: Да, все верно - год в хвост и в гриву. Практика одна - учитывать браузер для каждой конкретной сессии. Не позволять разных браузеров, разных операционок, хорошо бы еще и версии сверять. Мы вообще все по-фашистски делаем - браузер обновился - тебя разлогинило.

В ВК можно было бы просто не позволять авторизовывать сессию на более старой версии браузера, чем версия, на которой она была авторизована в последний раз. Косноязычно, но я не знаю, как лучше сказать.

СП: И, кстати, чтобы не быть голословным - Фейсбук же не позволяет такого - точно?

Х: В Фейсбуке я не смог повторить эффекта, скопировав как вообще все куки, так и выборочно самые долгоживущие (для ВК хватило только сессии).

Короче вот так вот вот. Будьте аккуратны, не используйте открытые wifi сети.

Успели взять комментарий у представителей ВК. Отвечает разработчик Вася Бабич:

При работе в публичных Wifi-сетях существует реальная угроза безопасности персональных данных во время работы с сайтами, не использующими шифрование.

ВКонтакте использует защищенное соединение во время авторизации по логину и паролю, что обеспечивает полную сохранность этих данных. Но просмотр страниц сайта происходит уже без использования шифрования. В публичных сетях появляется риск перехвата сессии пользователя, которую в дальнейшем можно использовать для доступа к сайту от его имени. Сессия не привязывается к user-агенту (браузеру) пользователя, т.к. он легко подделывается злоумышленником. Вместо этого она связана с IP-адресом пользователя, поэтому её использование в других сетях становится невозможным.

Чтобы избежать подобной ситуации, мы всегда рекомендуем сбрасывать все активные сессии в настройках ВКонтакте после использования общественных wifi-сетей. Сейчас мы завершаем работу над внедрением постоянно включенного шифрования во время работы с сайтом. Несмотря на незначительное замедление работы, это позволит существенно увеличить сохранность персональных данных.

FaceNiff

версия: 2.4

Последнее обновление программы в шапке: 11.01.2013

Для функционирования программы необходимы права root пользователя.

Краткое описание:

Cканирование и перехват интернет сессий.

Можно захватить сессии только тогда, когда WiFi не использует EAP, но он должен работать в любой частной сети ( Open/WEP/WPA-PSK/WPA2-PSK )

Пожалуйста, обратите внимание, что если Веб использует SSL, это приложение не будет работать.

Внимание! Замечена не стабильная работа на Android 4.х.х.

FaceNiff v1.9.4

fixed a bug when the app crashed network on some roms

Заходим за чужие акканты в соц. сетях А если в ухо? Я так и не понял, программа может взлавмывать аккаунты известных соц сетей и . WI-FI СЕТИ ? То есть я могу взламать защищенную сетку соседа и спокойно лазить через нее в интернете ? Я так и не понял, программа может взлавмывать аккаунты известных соц сетей и . WI-FI СЕТИ ? То есть я могу взламать защищенную сетку соседа и спокойно лазить через нее в интернете ?суть в этом. но получается, что можно использовать это и для взлома. и самое противное, что данная софтина лежит на всеобщем обозрении, что любой дурак скачает и пойдёт баловаться.

и самое противное, что данная софтина лежит на всеобщем обозрении, что любой дурак скачает и пойдёт баловаться.Дураки всегда найдутся, но программу создали для того чтобы как раз показать, не защищённость соцсетей, и то,- что действительно любой дурак может этим воспользоваться. а ключика ни у кого нету случайно? а то даже пробных трех не было

прикольно, давно искал вафля сниффер для андройд, а-то везде ток для виндус собайл

Добавлено 17.06.2011, 17:57:

прикольно, давно искал вафля сниффер для андройд, а-то везде ток для виндус мобайл

ток увы не рабочая версия, надо-бы самому разработать

Добавлено 17.06.2011, 18:05:

а у меня не рут

на LG GT540 что то не идет.установка-открыл-красный включатель-сверху надписи passive mode и stealth mode.Если выбрать первый вариант- программа FaceNiff(процес net.ponury.faceniff)внезапно прекратила работу.Попробуйте снова.

2 вариант-stealth mode is much slower than normal mode, it can take a few minutes until first profiles appear. use it only if normal mode doesn t show any profiles и выбивает.

Т.е. на телефоне должна стоять прошивка с netfilter для работы данной программы, иначе не будет работать. добавить бы в шапку это.

Привет! В этой статье мы поговорим про перехват паролей через Wi-Fi. Никаких мифических единорогов и прочей школьной фантазии, только по фактам с рабочими решениями. Надеюсь, эту статью читают взрослые люди – так что никаких глупостей!

Наш портал не пропагандирует взлом чужих сетей и прочую хацкерную лабуду! Материал создан в целях прививания культуры личной информационной безопасности при пользовании общественными сетями. Будьте осторожны, берегите себя и своих близких!

Немного теории – школьники пройдут мимо

Вот основные 2 момента:

И теперь после этих принципов нам остается самое простое – найти нужную программу или набор утилит, которые справятся с этими простыми задачами. Утилит много, есть под разные версии операционных систем, с разными уровнями сложности – основные из них я и покажу в этой статье. Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

Intercepter-NG

Intercepter-NG – перехватчик нового поколения – попсовая классика перехвата под винду и Андроид. Старенькая, но все отлично понимаем и может. Внедряется и слушает трафик.

Сразу с порога видео по работе, вроде как все понятно:

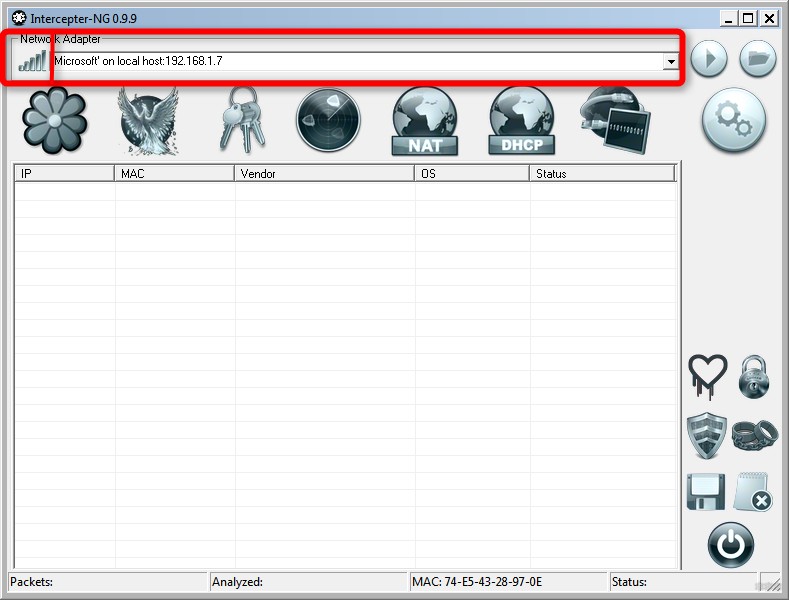

- Для начала выбираем нужный адаптер для работы (ведь можно слушать сеть и по проводному соединению):

- В панели ниже выбираем режим сканирования (Scan Mode) – на нем еще изображен круглый значок радара.

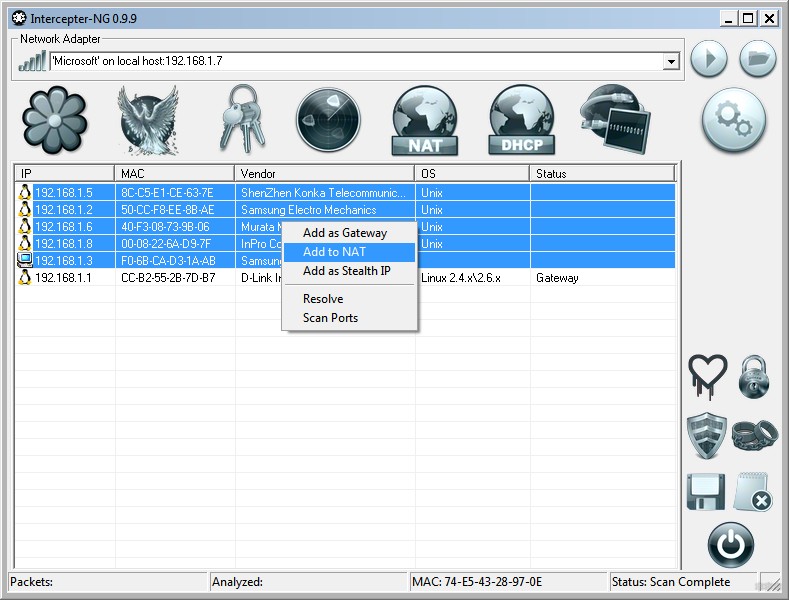

- Появились пустые строки? Щелкаем правой кнопкой мыши по любой из них и выбираем Smart Scan. Должны отобразиться все узлы вашей текущей локальной сети.

- В данном списке узлов выбираем нашу цель. Под целью может пониматься любой компьютер-телефон сети. Роутер выбирать не стоит. Выбрали цели, щелкнули по ней правой кнопкой мыши, выбрали Add to nat (можно выбрать и несколько целей):

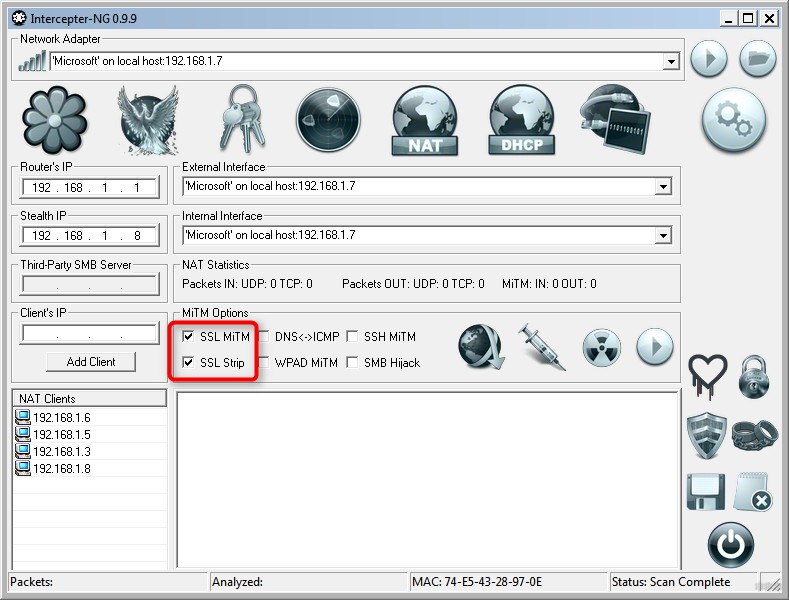

- Идем во вкладку NAT. Здесь можно установить Stealth IP – IP от имени которого будут идти ваши запросы на перехват, желательно выбрать свободный. А еще выставляем SSL обход:

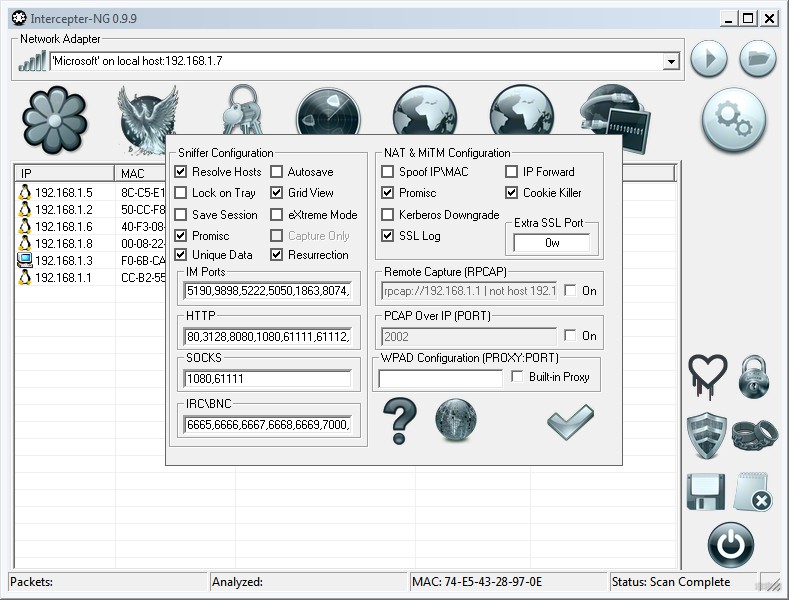

- Натворим немного настроек. Кликаем по значку шестеренок и ставим настройки как на картинке ниже. На самостоятельное изучение, здесь много чего интересного в духе перехвата SSL, сброса куки и сессий пользователей сети, спуффинга и т.д. В конце не забываем применить настройки, нажав на значок галочки.

- Запускаем наш захват пакетов. Видите возле галочек про SSL значки ЗАПУСКА сканирования и РАДИАЦИИ? Вот последовательно их и щелкаем друг за другом.

- Идем на вкладку Password mode и ждем здесь введенных паролей. Щелкнув правой кнопкой по свободному месту, можно выбрать Show Cookies – это еще добавит отображение кук, ведь порой нам этого вполне достаточно для доступа к сайту.

Вот и все. С попсовым способом закончили. Переходим к другим интересным решениям.

Другие интересные моменты в Intercepter-NG

Обычно про это не пишут, так как все выходит в такую линейную задачу. Но оставлю здесь для ищущих людей, ибо можно найти в этом интересное применение:

Бонусом отсюда же можно делать подмену сайтов, данных и даже обнаружить такого же шпиона в своей сети. Но это уже темы отдельных больших статей.

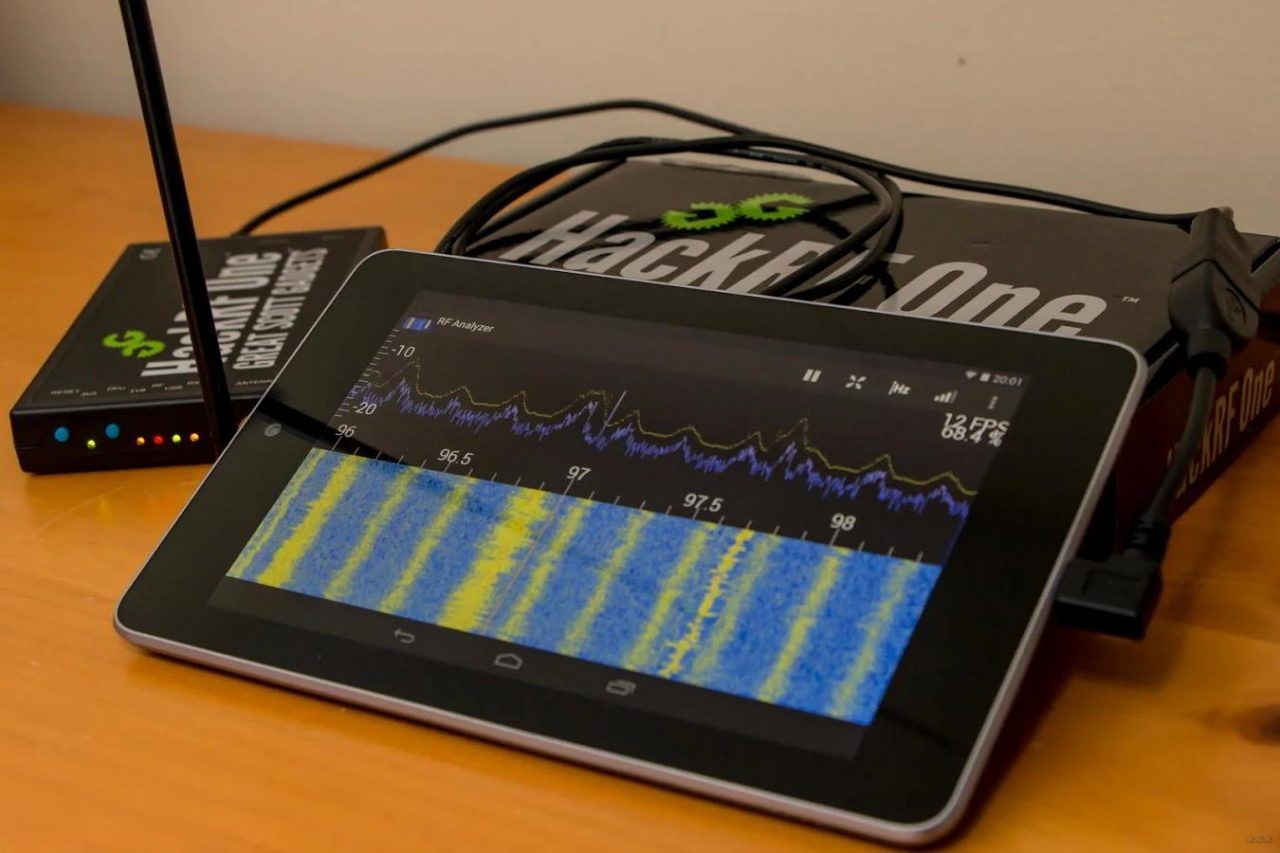

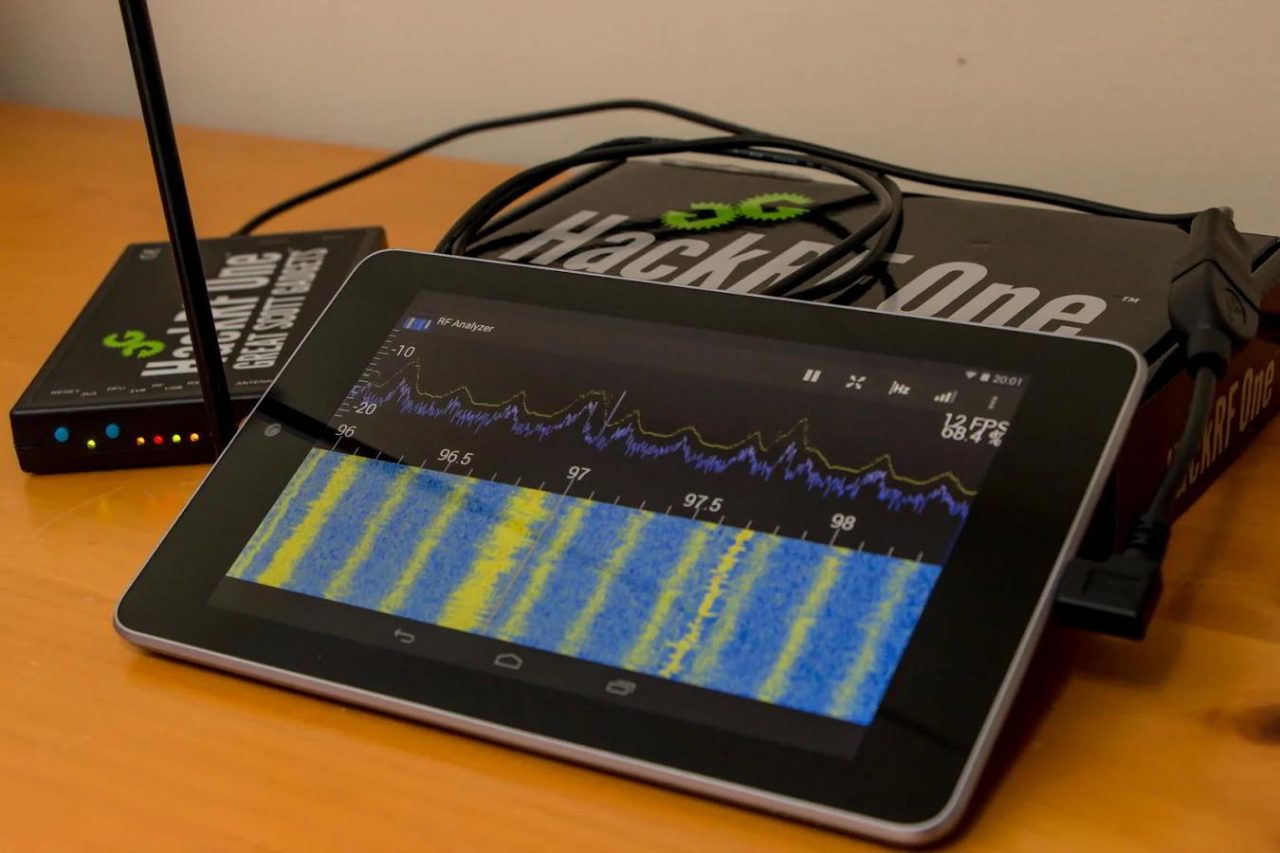

Физические устройства

Сейчас в открытой продаже даже на тех же китайских маркетах можно достать разного рода физические перехватчики сигналов Wi-Fi (и даже GSM сетей, о ужас. ). Т.е. можно в теории обзавестись подобным устройствам и уже играть в тестирование сетей по серьезному. Но тут если только без злых намерений и обмана. Возможны и ограничения законом. Раздел больше в обзорных целях. Так, например, из известных устройств много источников писали про SDR HackRF:

DroidSheep

Раздел для истории. Еще в далеком 2012 году для рутованных Андроидов была выпущена замечательная программа DroidSheep, которая успешно позволяла перехватывать данные почти со всех сайтов. Благо тогда времена были юного интернета, а про SSL мало что было известно даже в западном интернете, ибо приходилось в те годы уже работать.

Сейчас тоже можно поставить тот же Intercepter или его аналоги на Android, но я по-прежнему склоняюсь больше к тому, что пентестинг на смартфонах дело не благородное. Но это уже каждому по вере.

Linux

Речь пойдет не только про Kali Linux, а вообще про скрипты для Unix систем как основных в тестировании на проникновение. Ниже перечислю основные интересные скрипты для работы. Жаждущие устроить перехват с актуальными данными используют именно эти утилитки. Все остальное – потеря времени.

За сим заканчиваю этот коротки обзор. Как видите – даже сейчас и даже при шифровании возможны утечки данных. Так что рекомендую быть бдительными в открытых сетях, а весь трафик пускать через свои VPN сервисы, дабы злоумышленники не могли нанести вам ущерб. Всем хорошего дня!

Цель этой статьи – показать какие последствия могут быть при использовании публичных WiFi сетей.

Intercepter

Основной функционал

Режимы работы

Ressurection Mode – восстановления полезных данных из трафика, из протоколов которые передают трафик в открытом виде. Когда жертва просматривает файлы, страницы, данные, можно частично или полностью их перехватывать. Дополнительно можно указать размер файлов, чтобы не загружать программу маленькими частями. Эту информацию можно использовать для анализа.

Password Mode – режим для работы с куки файлами. Таким образом, можно получить доступы к посещаемым файлам жертвы.

Scan mode – основной режим для тестирования. Для начала сканирования необходимо нажать правой кнопкой мыши Smart Scan. После сканирования в окне будут отображаться все участники сети, их операционная система и другие параметры.

Дополнительно в этом режиме можно просканировать порты. Необходимо воспользоваться функцией Scan Ports. Конечно для этого есть и намного функциональные утилиты, но наличие этой функции – важный момент.

Если в сети нас интересует целенаправленная атака, то после сканирования необходимо добавить целевой IP в Nat с помощью команды (Add to Nat). В другом окне можно будет провести другие атаки.

Nat Mode. Основной режим, который позволяет проводить ряд атак по ARP. Это основное окно, которое позволяет проводить целенаправленные атаки.

DHCP mode. Это режим, который позволяет поднять свой DHCP сервер для реализации атак DHCP по середине.

Некоторые виды атак, которые можно проводить

Для подмена сайта у жертвы необходимо перейти в Target, после этого необходимо указать сайт и его подмену. Таким образом можно подменить достаточно много сайтов. Все зависит от того, насколько качественный будет фейк.

Чтобы провести целенаправленную атаку необходимо выбрать жертву из списку и добавить ее в таргет. Это можно сделать с помощью правой кнопкой мыши.

Теперь можно в режиме Ressurection Mode восстановить разные данные из трафика.

Далее необходимо указать в настройках несколько параметров:

После этого у жертвы будет меняться запрос «trust» на «loser».

Дополнительно можно убить кукис-файлы, чтобы жертва вышла со всех аккаунтов и повторно авторизовалась. Это позволит перехватить логины и пароли.

Как увидеть потенциального сниферра в сети с помощью Intercepter?

С помощью опции Promisc Detection можно обнаружить устройство, которое ведет сканирование в локальной сети. После сканирование в графе status будет «Sniffer». Это первый способ, которые позволяет определить сканирование в локальной сети.

Устройство SDR HackRF

SDR — это своеобразный радиоприемник, который позволяет работать с разными радиочастотными параметрами. Таким образом, можно перехватывать сигнал Wi-Fi, GSM, LTE и т.д.

HackRF — это полноценное SDR-устройство за 300 долларов. Автор проекта Майкл Оссман разрабатывает успешные устройства в этом направлении. Ранее был разработан и успешно реализован Bluetooth-снифер Ubertooth. HackRF успешный проект, который собрал более 600 тысяч на Kickstarter. Уже было реализовано 500 таких устройств для бета-тестирования.

HackRF работает в диапазоне частот от 30 МГц до 6 ГГц. Частота дискретизации составляет 20 МГц, что позволяет перехватывать сигналы Wi-FI и LTE сетей.

Как обезопасить себя на локальном уровне?

Для начала воспользуемся софтом SoftPerfect WiFi Guard. Есть портативная версия, которая занимает не более 4 мб. Она позволяет сканировать вашу сеть и отображать, какие устройства в ней отображены. В ней есть настройки, которые позволяют выбрать сетевую карту и максимальное количество сканируемых устройств. Дополнительно можно выставить интервал сканирования.

После сканирования программа присылает уведомления, сколько есть неизвестный устройств. Это позволяет нам добавлять и отмечать доверенных пользователей и заметить, если кто-то подключился и начинает прослушивать трафик. Уведомления будут приходить после каждого интервала сканирования. Это позволяет отключить определенного мошенника на уроне роутера, если есть подозрительные действия.

Заключение

Таким образом, мы рассмотрели на практике, как использовать программное обеспечение для перехвата данных внутри сети. Рассмотрели несколько конкретных атак, которые позволяют получить данные для входа, а также другую информацию. Дополнительно рассмотрели SoftPerfect WiFi Guard, которые позволяет на примитивном уровне защитить локальную сеть от прослушивания трафика.

Читайте также: