Какое влияние оказывает на лвс подключение маршрутизатора

Объединение нескольких компьютеров и гаджетов в единую локальную сеть позволяет пользователям обмениваться информацией, играть в игры и организовывать доступ в интернет в Талдомском районе Московской области для всех входящих в такую сеть устройств. Но для того чтобы сполна использовать возможности локальных сетей, стоит изучить общие принципы их построения и ознакомиться с особенностями их настройки для разных конфигураций. Поэтому стоит выяснить, как построить сеть дома с беспроводным роутером и без него.

Локальная сеть для двух компьютеров

Для такой сети необходимо два компьютера подключить через один маршрутизатор к единому интернет-пространству от провайдеров. С целью повышения безопасности домашней локальной сети на нее стоит установить пароль. Подключение обоих компьютеров может быть произведено как через кабель, так и по Wi-Fi. Последний вариант пользуется наибольшей популярностью у пользователей.

Для настройки системы ПК необходимо выполнить такие действия:

- Проверить подключение к одной группе. Нажать Win+R и с появившейся строке ввести sysdm.cpl. В открывшемся окне выбрать рабочую группу. Оба персональных компьютера должны иметь одинаковое название этого пункта. При изменении названия группы операция должна быть проделана на обоих устройствах.

- Зайти в панель управления и открыть раздел с параметрами общего доступа.

- Выбрать раздел с настройками текущего профиля и зайти в него для внесения правок.

- В предоставленном окне сделать активными все предложенные параметры, которые требуют включения.

- При активации парольной защиты потребуется вводить код доступа к локальной сети. Для общего доступа такой параметр отключают.

Выполнить перезагрузку системы, проверить правильность подключения компьютеров к одной домашней группе.

Какие бывают домашние сети

Рассмотрим разные способы соединения локальных устройств в единую сеть.

Проводная сеть

В этом случае для соединения отдельных устройств используют витую пару.

Без использования дополнительных устройств пользователь столкнется с такими недостатками:

- общий доступ к глобальной сети без дополнительной сетевой карты будет невозможен;

- возможно подключение только двух компьютеров.

Применение свитча или роутера в такой локальной сети, дает ей следующие преимущества:

- установка интернета на даче в Московской области ;

- возможность присоединения дополнительных ПК;

- возможность организации общего доступа к интернету.

При использовании коммутатора все устройства пользователю придется настраивать поочередно.

Для расширения возможностей проводной локальной сети пользователю следует знать, как подключить подсеть через роутер. Для этого маршрутизаторы соединяют по принципу LAN-to-WAN. После этого на ведомом маршрутизаторе можно создать сеть второго уровня.

Беспроводная сеть

В этом случае роль основного соединителя играет маршрутизатор. Создание локальной сети через роутер позволяет использовать беспроводной интерфейс во время передачи информации.

Среди преимуществ такого способа организации сетевой инфраструктуры:

- легкость корректировки параметров работы;

- возможность подключения нескольких персональных компьютеров;

- объединение в одну сеть ПК, планшетов, ноутбуков, смартфонов, смарт-часов, элементов умного дома и других беспроводных устройств.

Для создания такой сети можно использовать современные роутеры Keenetic, TP-Link, Асус и другие маршрутизаторы, имеющие беспроводной Wi-Fi модуль и набор LAN-портов.

Варианты построения домашней локальной сети

Главное условие организации домашней локальной сети заключается в соединении компьютеров с роутером с помощью правильно обжатой витой пары. Также необходимо правильно настроить все сетевые параметры на роутере и каждом из компьютеров.

Конфигурация параметров работы включает такие действия:

- Зайти в панель управления устройством через меню Пуск.

- Открыть раздел с параметрами сетевых подключений.

- Выбрать нужное соединение и дождаться появления нового окна. Выбрать строку с информацией о состоянии соединения, открыть его свойства.

- Выбрать протокол TCP/ipV4, открыть его свойства.

- Активировать пункт «Использовать следующий IP» путем перемещения ползунка. Указать вручную маску подсети с IP адресом компьютера.

Остальные параметры не подлежат изменению. Пользователю нужно сохранить новые настройки с помощью кнопки. При настройке безопасности соединения рекомендовано выбирать варианты, предложенные производителем.

Для систем Windows от компании Microsoft характерны 3 варианта настроек безопасности:

- Домашняя. Подключенные устройства принимают участие в организации сетки. Обязательно активируют функции сетевого окружения. Это позволит получить доступ к данным на всех устройства, в рамках одной локальной сети.

- Рабочая. Оптимальное решение для малых офисов. Принцип работы схож с домашним вариантом. Активируется сетевое окружение, а также открывается общий доступ к информации и всем устройствам.

- Публичная. Стандартный вариант для общественных мест. Такой уровень безопасности по умолчанию скрывает доступ к подключенным устройствам.

После конфигурации параметров нужно проверить все устройства на подключение к одной сети. Следует убедиться в отсутствии повторяющихся IP-адресов в рамках одной сети. Также стоит проследить, чтобы каждый компьютер имел уникальное отображаемое в сети имя. Задать сетевое имя для каждого из ПК можно из «Моего компьютера», зайдя в «Свойства» и найдя в них пункт «Имя компьютера, имя домена и параметры рабочей группы».

Правильно настроенная локальная сеть через роутер позволит каждому из подключенных устройств получать доступ к информации, хранящейся на остальных участниках сети. Для того чтобы сполна пользоваться этой возможностью, нужно правильно настроить параметры безопасности и общего доступа.

Доступ к папкам и файлам

Получить разрешение на просмотр папок и файлов можно так:

- Открыть «Мой компьютер».

- Перейти в раздел с параметрами сети.

- Кликнуть правой кнопкой по папке и открыть ее свойства.

- Выбрать раздел с параметрами доступа.

- Открыть подраздел с расширенными настройками.

- Разрешить общий доступ, установив соответствующие флажки для разрешений на чтение и запись.

После этого нужно обязательно сохранить изменения с помощью кнопки «ОК». Если все сделано правильно, пользователи домашней сети получат доступ ко всем данным, хранящимся на ПК.

Роутер (router) в переводе с английского дословно означает маршрутизатор. Но, как всегда, дословный перевод не всегда отражает реальность. Модели «роутеров для доступа в Интернет», предлагаемые большинством вендоров, по факту представляют собой межсетевой экран, сочетающий и простые функции вроде фильтрации по MAC, и «продвинутые» анализаторы, например, контроль приложений (Application Patrol).

Так что же такое маршрутизатор, межсетевой экран, и где их можно встретить?

Маршрутизатор

В самом названии маршрутизатор заключена расшифровка его предназначения.

В классическом (академическом) представлении маршрутизатор нужен для трансляции пакетов между раздельными IP сетями. Это решает вопрос объединения разрозненных LAN и предотвращения роста широковещательного трафика в одной большой локальной сети разделением её на сегменты. Разумеется, для правильного перенаправления трафика необходимо знать, куда его отправлять, то есть выстраивать маршрут (автор благодарит «Капитана Очевидность» за точную формулировку).

Современные модели маршрутизаторов работают выше 3-го уровня модели OSI. Помимо трансляции IP пакетов из одной сети в другую, эти устройства часто имеют функции управления трафиком, например, возможность закрывать/открывать TCP или UPD порты, выполнять функции Port Address Translation, PAT (иногда называется Destination NAT, DNAT) и так далее. Также для работы некоторых протоколов необходимо, чтобы маршрутизатор умел работать как Application-level gateway, ALG, для обеспечения работы таких протоколов как: PPTP, IPsec, RTSP, SIP, H.323, SMTP, DNS, TFTP.

Маршрутизатором может быть и старый компьютер с настроенной таблицей маршрутов, и специализированное сетевое устройство, которое только и делает, что анализирует простейшие условия вроде списков ACL и перебрасывает пакеты из одной сети в другую.

В частности, маршрутизаторы в виде отдельных устройств применяются, если требуется не только логическое (VLAN) но и физическое разделение на подсети. Например, нужно отделить сеть кампуса, где живут студенты, от университетской сети, где идут исследования.

В современных локальных сетях вместо маршрутизаторов в виде отдельных устройств часто используются коммутаторы L3, позволяющие управлять VLAN, и соответственно, отдельными подсетями.

Пример из практики. Сеть небольшого предприятия, где в качестве ядра сети использовался Cisco Catalyst 3750. Согласно требованиям безопасности, коммутаторы уровня доступа были настроены по принципу: один коммутатор — одна подсеть — один VLAN. Для удешевления проекта выбрали свичи от 3Com. Проще говоря, каждый 3Com был подключен строго в одном VLAN и в одной подсети, а пакеты между подсетями ходили через Catalyst.

С задачей маршрутизацией между VLAN вполне справится L3 коммутатор Zyxel XGS4600-32. Помимо перенаправления пакетов он обладает ещё множеством полезных функций.

Рисунок 1. Коммутатор Zyxel XGS4600-32 L3 с функциями маршрутизатора.

Межсетевой экран

Обычный набор встроенных функций МСЭ (межсетевой экран): антивирус, IDP, патруль приложений — позволяет проверять трафик вплоть до 7 уровня OSI. Помимо этого, есть и другие возможности контроля, отсутствующие в обычных маршрутизаторах.

Разумеется, многие межсетевые экраны обладают стандартным «джентльменским набором» типичного маршрутизатора. Но «сила» МСЭ определяется наличием функций по фильтрации и управлению трафиком, а также усиленном аппаратным обеспечением для реализации этих задач.

Стоит отметить, что набор возможностей фильтрации того или иного устройства МСЭ вовсе не означает: «Чем больше функций смогли «накрутить», тем «лучше» межсетевой экран». Основной ошибкой было бы при покупке делать акцент на длине перечня всевозможных «фишек», без учета конкретного предназначения, конструктивных особенностей, параметров быстродействия и других факторов. Все должно быть строго дозировано и сбалансировано без перекосов в сторону «сверхбезопасности» или «суперэкономии».

И тут администратор сети сталкивается с первой проблемой. Если для SOHO сегмента не так уж сложно сформулировать типичный набор требований, то для корпоративного сегмента это требует дополнительной подготовки. Для лучшего удовлетворения нужд бизнеса существуют различные устройства — каждое под свою нишу. Например, для VPN Gateway набор функций по обеспечению безопасности, разумеется, играет большую роль, но основной задачей является все же создание и поддержание работоспособности VPN каналов. В качестве примера такого устройства можно привести ZyWALL VPN1000

Рисунок 2. Межсетевой экран VPN — ZyWALL VPN1000

А вот для Secure Gateway всевозможные фильтры, «Песочница» и другие виды проверок стоят на первом месте. В качестве примера такого специализированного устройства для повышения уровня защиты можно привести ZyWALL ATP800.

Рисунок 3. Межсетевой экран для обеспечения безопасности — ZyWALL ATP800.

Как видно из рисунков, внешний вид подобных устройств может быть весьма схож, а всё отличие заключается внутри — программном и аппаратном обеспечении. Более подробно об можно прочитать в статье «Для тех, кто выбирает межсетевой экран».

Механизмы защиты межсетевых экранов

Теперь, когда мы обсудили отличия между маршрутизаторами и сетевыми экранами, а также между различными типами межсетевых экранов — самое время поговорить о методах поддержания требуемого уровня безопасности. Какие этапы защиты, через которые проходит трафик, помогают поддерживать сеть в безопасности?

Firewall

Данный сервис перешел «по наследству» от маршрутизаторов. При помощи файрвола отслеживаются и блокируются нежелательные адреса, закрываются порты, анализируются другие признаки пакетов, по которым можно «вычислить» нежелательный трафик. На этом этапе происходит отражения большого числа угроз, таких как попытки соединиться с общедоступными TCP портами, бомбардировка пакетами с целью выведения системы из строя и так далее.

IP Reputation

Это облачное расширение функций обычного файрвола и безусловный шаг вперед. Дело в том, что в обычной ситуации система ничего не знает об источнике или приемнике (в зависимости от типа трафика). Если это явно не прописано в правилах файрвола, например, «Запретить», то трафик будет проходить, пусть даже от самых вредоносных сайтов. Функция IP Reputation позволяет проверить, является ли IP-адрес подозрительным или «засветился» в той или иной базе данных по проверке репутации. Если со стороны базы данных поступили сведения о плохой репутации IP адреса, то появляется возможность для маневра: оставить прохождение трафика без изменений, запретить полностью или разрешить при определенном условии.

Проверка происходит быстро, потому что отправляется только сам IP адрес и короткий запрос, ответ также приходит в крайне лаконичной форме, что не оказывает сильного влияние на объем трафика.

SSL Inspection

Позволяет проверять трафик, зашифрованный по протоколу SSL для того, чтобы остальные профили МСЭ могли раскрывать пакеты и работать с SSL трафиком как с незашифрованным. Когда информационный поток защищен от внешнего доступа при помощи шифрования, то и проверить его не представляется возможным — для этого тоже нужен доступ к его содержанию. Поэтому на этапе проверки трафик расшифровывается, прочитывается системой контроля и повторно шифруется, после чего передается в пункт назначения.

С одной стороны, внешне это напоминает атаку man-in-middle, что выглядит как нарушение системы защиты. С другой стороны, SSL шифрование защищает не только полезную информацию, но и всевозможные нарушения корпоративной безопасности. Поэтому применение SSL Inspection на этапе санкционированной проверки выглядит весьма оправданным.

Intrusion Detection/Prevention Service

Системы обнаружения вторжений Intrusion Detection System, IDS, давно нашли применение в межсетевых экранах. Данная функция предназначена для сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Механизм IDS основывается на определённом шаблоне и оповещает при обнаружении подозрительного трафика. К сожалению, IDS сами по себе не в состоянии остановить атаку, они лишь оповещают о ней.

А вот система предотвращения вторжений — Intrusion Prevention Service, IPS, является определенным шагом вперед и, помимо обнаружения нежелательного трафика, способна сама блокировать или отбрасывать нежелательные пакеты. Тем самым предотвращая попытки взлома или просто нежелательные события.

Для обеспечения работы IPS — используются специальные сигнатуры, благодаря которым можно распознавать нежелательный трафик и защищать сеть как от широко известных, так и от неизвестных атак. Помимо предотвращения вторжения и распространение вредоносного кода, IPS позволяет снизить нагрузку на сеть, блокируя опасный или попросту бесполезный трафик. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных или специализированных закрытых сайтах, что позволяет обнаружить сетевые атаки при минимальном количестве ошибочных срабатываний.

Antimalware

Исторически под этим названием понимают классический антивирус, но в последнее время область применения данного механизма защиты значительно расширена и включает в себя не только защиту от вирусов, но и от другого вредоносного кода, включая фишинговые приложения, небезопасные скрипты и так далее.

В качестве «движка» (engine) в межсетевых шлюзах Zyxel используются локальные сигнатуры от BitDefender и облачные от McAfee.

Sandbox

Традиционно из самых больших проблем сетевой безопасности является постоянное распространение новых вирусов.

Выше уже описывались другие средства защиты: IPS и антивирус (antimalware) для защиты сетей. Однако эти две функции не всегда эффективны против новых модификаций вредоносного кода. Зачастую приходится сталкиваться с мнением о том, что антивирус «на потоке» способен определить только очень простые и широко известные угрозы, в первую очередь полагаясь на записи в антивирусных базах. Для более серьезных случаев требуется поведенческий анализ. Грубо говоря, нужно создать для предполагаемого вредоносного кода комфортные условия и попробовать его запустить.

Как раз «Песочница» (Sandbox) — это и есть виртуализированная, изолированная и безопасная среда, в которой запускаются неизвестные файлы для анализа их поведения.

«Песочница» работает следующим образом:

Когда файл проходит через вирусную программу, она сначала проверяет базу данных защиты от вредоносных программ.

Если файл неизвестен, его копия перенаправляется в Sandbox.

Эта служба проверяет файл и определяет, является ли он нормальным, подозрительным или опасным.

По результатам проверки «Песочница», размещенная в облаке, получит новую информацию об этом новом элементе и сохранить её в своей базе данных для аналогичных случаев. Таким образом, облачная архитектура не только делает его общедоступным, но и позволяет постоянно обновлять в режиме реального времени.

В свою очередь, база данных защиты от вредоносных программ регулярно синхронизируется с «Песочницей», чтобы поддерживать ее в актуальном состоянии и блокировать новые вредоносные вирусы в режиме реального времени.

E-mail security

Данная служба включает в себя антиспам и проверку на фишинговые вложения.

В качестве инструментов в настройках "Anti-Spam" доступно:

- «белый список» — "White List", чтобы определять и пропускать полезную почту от доваренных отправителей.

- «черный список» — "Black List" для выявления и обработки спама;

- также возможна проверка электронной почты на наличие в «черных списках» DNS (DNSBL),

Примечание. DNSBL — это базы данных, где указываются домены и IP адреса подозрительных серверов. Существует большое число серверов DNSBL которые отслеживают IP адреса почтовых серверов, имеющих репутацию источников спама и заносят их в свои базы данных.

Content Filtering

Говоря про контентную фильтрацию, в данном случае мы будем иметь в виду ZYXEL Content Filtering 2.0, который служит для управления и контроля доступа пользователей к сети.

Механизм наблюдения Zyxel Content Filtering 2.0 изучает особенности поведения пользователей в Интернет. Это позволяет оперативно сканировать принимаемую информацию из глобальной сети.

Проще говоря, данная система повышает уровень безопасности, блокируя доступ к опасным и подозрительным веб-сайтам и предотвращает загрузку с них вредоносного кода. В целях стандартизации и унификации настроек можно применять политики, например, для точно настраиваемой блокировки и фильтрации.

Если говорить об изменениях (собственно, почему «2.0»), то в новой версии Content Filtering были внесены несколько существенных изменений, в частности:

Переход на Content Filtering 2.0 происходит через загрузку соответствующего микрокода.

Отдельно стоит сказать о пополнении информационной базы. За счет обработки более 17 миллиардов транзакций каждый день, выполняемых 600 миллионами пользователей из 200 стран, пополняется глобальная база данных, и с каждым новым «знанием» повышается степень защиты системы. Стоит также отметить, что >99% контролируемого контента уже содержится в локальном кэше, что позволяет быстрее обрабатывать поступающие запросы.

Таблица 1. Security Service Content Filtering 2.0 — Схема применения.

Application Patrol

Данная служба работает на 7 уровне OSI и проверяет популярные сетевые приложения, включая социальные сети, игры, бизнес-приложения совместно с моделью их поведения.

В Zyxel Application Patrol применяется модуль Deep Packet Inspection (DPI) для контроля использование сети. Данный модуль распознает 19 категорий приложений, что позволяет адаптировать протоколы управления с учетом конкретных приложений и их поведения.

Среди механизмов защиты можно отметить: назначение приоритетов для приложений, контроль полосы пропускания для каждого приложения, блокировка нежелательных приложений. Данные меры не только повышают уровень безопасности, но и улучшают работу сети в целом, например, через запрет нецелевого использования полосы пропускания.

Основой для идентификации приложений служат специальные сигнатуры, полученные благодаря анализу данных, модели поведения и так далее. Собранная информация хранится в база данных Zyxel и содержит данные о большом количестве различных приложений, включая особенности их поведения, генерируемый трафик и так далее. База данных постоянно обновляется.

В итоге

Мы только поверхностно пробежали по небольшой части функций, которые отличают маршрутизатор от межсетевого экрана. Тем не менее, очевидно, что эти устройства имеют разное предназначение, функции, схемы использования. Эти особенности находят свое отражение как при проектировании новых сетей, так и при эксплуатации уже существующих.

В этой статье мы поговорим о назначении и функции маршрутизатора минуя толстые и сухие фолианты и не прибегая к нудной лекции. Но и рассказать о маршрутизаторе легко и непринужденно тоже вряд ли получиться, ибо тема предполагает фундаментальную базу и содержит ряд сетевых терминов. Несмотря на это, я постараюсь донести до простых обывателей информацию о принципе работы такого высокотехнологичного устройства, как маршрутизатор.

Зачем нужен маршрутизатор?

Принцип работы маршрутизатора.

Таким образом маршрутизатор связывает разнородные сегменты сети (локальную домашнюю сеть и глобальную сеть интернет) и на основе таблицы маршрутизации отправляет данные адресату.

Таблица содержит в себе адрес и маску сети назначения, адрес шлюза (маршрутизатор в сети на который отправляются данные), метрику (расстояние) и интерфейс (имя или идентификатор устройства).

Следует сказать, что маршрутизатор в отличии от коммутатора не умеет составлять таблицу на основе информации из полученных пакетов. Она храниться в его памяти и может создаваться динамически или статически.

Через специальные протоколы маршрутизатор время от времени по каждому адресу отправляет тестовую информацию и на полученных данных поддерживает фактическую карту сети. Другими словами маршрутизаторы периодически сканируют сеть и обмениваются информацией друг о друге и сети к которой они подключены. Этот процесс называется динамической маршрутизацией.

Статическая маршрутизация подразумевает создание таблицы администратором вручную. В этом случае вся маршрутизация выполняется без участия специальных протоколов.

Стандартным вариантом получения доступа нескольких устройств к сети интернет стало использование роутера. Оборудование также отлично справляется с функциями и интернет-шлюза, и центрального узла локальной сети. Поэтому настройка сети между компьютерами через роутер актуальна для домашних и офисных сетей.

Способы подключения

Организация и настройка локальной сети выполняется с учетом:

- характеристик и особенностей сетевого оборудования (роутера и сетевых адаптеров на компьютерах);

- выбранного способа подключения (по «медному» или оптическому кабелю, беспроводным каналам связи);

- программного обеспечения узлов сети – прошивки маршрутизатора и операционных систем, установленных на рабочих станциях.

По кабелю

В любом случае, работы начинают с конфигурирования LAN (локальной сети) на роутере, прежде всего, DHCP-сервера (службы для раздачи сетевых адресов). Большинство маршрутизаторов поставляются с заводскими настройками DHCP и не требуют от пользователя дополнительных действий. Для проверки и, при необходимости, задания параметров выполняют следующие действия (например, для роутера TP-Link):

- Подключают маршрутизатор к компьютеру. Для этого соединяют кабелем из комплекта поставки один из портов LAN роутера и сетевой адаптер ПК. В некоторых моделях используется USB-соединение для задания первоначальной конфигурации. Эти роутеры соединяют с любым USB-портом ПК.

- Запускают программу конфигурирования роутера или входят в веб-интерфейс девайса (адрес, логин и пароль для входа указаны в технической документации или на шильдике устройства).

- Переходят в пункт LAN («Локальная сеть») в меню настройки роутера и выбирают пункт DHCP.

- Включают DHCP-сервер, если необходима автоматическая раздача адресов узлам сети. Задают пул адресов (начальный и конечный), время обновления для каждого клиента.

- Если собираются присвоить узлам сети постоянные IP, резервируют адреса для каждого из устройств. Для этого в пункте «Резервирование» прописывают пары MAC-IP.

Сохраняют конфигурацию, перезагружают роутер.

Раздачу адресов можно и не настраивать, но в этом случае потребуется задавать IP не на роутере, а вручную для каждого адаптера.

Для других моделей маршрутизаторов настройка проводится аналогично. Различаются только названия пунктов меню и полей для ввода данных.

Через Wi-Fi роутер

Для организации локальной сети через роутер с Wi-Fi точкой доступа необходимо на маршрутизаторе настроить беспроводную сеть.

Задают конфигурацию в следующей последовательности (на примере TP-Link):

- Подключают маршрутизатор к ПК, входят в программу конфигурирования или веб-интерфейс.

- В меню роутера выбирают пункт настройки беспроводной сети (Wireless, Wi-Fi).

- Задают имя сети (SSID).

- Указывают регион, используемые каналы и протоколы, скорость обмена и другие параметры сети (если нет опыта и точного понимания, какие значения и для чего прописывать, лучше оставить настройки по умолчанию).

- Задают параметры безопасности (security). Здесь требуется указать протокол защиты, метод шифрования и ключ сети (пароль для подключения пользователей). Рекомендуемый выбор WPA2-PSK, шифрование AES, пароль со стандартными показателями надежности (неассоциируемый, длиной не менее 8 символов, включает прописные и строчные буквы, цифры).

- Сохранить конфигурацию, выполнить перезагрузку устройства.

После внесения таких настроек роутер готов к выполнению функций центрального узла ЛВС, обслуживанию проводных и беспроводных подключений. Остальные действия выполняются на узлах сети (ноутбуках, стационарных ПК и другом оборудовании).

Операционные системы

Подключение к локальной домашней или офисной сети поддерживают все версии современных операционных систем – Windows 7, 8, 10, клоны Linux, MacOS. Отличаются только настройки для каждой конкретной ОС.

Для подключения ПК к ЛВС на базе роутера последовательно выполняют:

- установку и настройку сетевого оборудования (адаптеров Ethernet и беспроводной сети);

- создание и проверку сетевых подключений;

- настройку соединения компьютера с сетью;

- выделение общих ресурсов и раздачу прав доступа.

Windows 7

Создание и настройка сети в Windows 7 выполняется следующим образом.

Установка и настройка сетевых адаптеров

Эти действия понадобятся, если изначально в составе ПК нет интегрированных или дискретных адаптеров Ethernet или Wi-Fi, а также при замене оборудования.

После установки сетевых карт операционная система автоматически находит подключенные устройства и пытается поставить наиболее подходящие драйверы. После завершения установки, адаптеры становятся доступны для использования и появляются в списке сетевых интерфейсов.

Проверить установку и работу драйверов можно в Диспетчере устройств на Панели управления. Если со стандартным софтом устройство работает неверно, или в процессе его установки возникли проблемы, драйвер следует обновить. Корректную версию устанавливают с диска, входящего в комплект поставки оборудования или с официального сайта производителя устройства.

Выбирать нужно драйвер, соответствующий версии ОС (Windows 7), ее разрядности (x86 для 32-разрядных систем и x6 – для 64-разрядных).

Если новые адаптеры добавляются к уже существующему оборудованию (например, интегрированному), обязательно проконтролировать отсутствие конфликтов между устройствами. При необходимости меняют некоторые из доступных параметров, например, номер порта или аппаратного прерывания (выбирают из доступного в свойствах списка).

Физическое подключение к сети

Для физического подключения к сети нужно:

- соединить Ethernet-порты сетевых узлов с LAN-портами коммутатора (для проводной сети);

- подключиться к запущенной на роутере Wi-Fi-сети.

Перед подключением не лишней будет проверка, настроек оборудования получения параметров сети (например, IP) автоматом.

- Перейти в Панель управления.

- Запустить оснастку для работы с сетями и общими ресурсами («Центр управления сетями и общим доступом»).

- В открывшемся окне выбрать пункт меню «Изменение параметров адаптера»,

- Вызвать контекстное меню для нужного устройства (нажать на его иконке правую кнопку мыши).

- Выбрать пункт «Свойства» и вкладку «Сеть».

- Проверить, что запущены службы «Клиент для сетей Microsoft» и доступа к файлам и принтерам сети.

- В свойствах протоколов интернета версии 4 и 6 (IPv4 и IPv6) установить (если сделаны другие настройки) отметки для получения IP-адреса и DNS-сервера автоматически.

Для проводного подключения достаточно соединить кабелем порты роутера и ПК. При правильной настройке оборудования будет установлено сетевое соединение, узел локальной сети (ПК) получит динамический IP-адрес из пула маршрутизатора или статический, прописанный в разделе резервирования.

Этот набор действий повторяют для всех компьютеров, которые планируется использовать в домашней или офисной ЛВС. После его завершения проверяют сетевые подключения.

Для Wi-Fi подключения:

- Открывают в трее (область уведомлений на Панели задач) список доступных сетевых подключений.

- Выбирают в нем имя беспроводной сети, настроенной на маршрутизаторе.

- Выполняют подключение, для авторизации вводят заданный при настройке роутера ключ.

- Повторяют действия для всех ПК, использующих Wi-Fi подключение.

После завершения действий не помешает проверка сетевых соединений.

Проверка соединений

Проверку сетевых соединений можно выполнить из командной строки любого компьютера.

- Получают список используемых IP-адресов. Увидеть его можно в веб-интерфейсе роутера, как список активных DHCP-клиентов. Другой способ – выполнить команду arp –a в командной строке на ПК. Будут отображены IP и MAC-адреса узлов для каждого из интерфейсов.

- В командной строке набрать команду вида «ping XXX.XXX.XXX.XXX», где XXX.XXX.XXX.XXX – IP-адрес узла, соединение с которым проверяется. При его наличии будут возвращены время прохождения пакетов и TTL. Проверка выполняется и для адреса роутера, и для всех узлов ЛВС.

Удачная проверка всех адресов свидетельствует о том, что физическая проводная структура ЛВС успешно построена, обмен пакетами между компьютерами проходит.

Если роутер используется по прямому назначению – для обеспечения связи с интернет-провайдером, важно не перепутать порты WAN и LAN при подключении внешних линий и локальной сети. В противном случае широковещательный локальный трафик попадет во внешнюю сеть (т.н «флуд»), загрузит каналы связи и порты оборудования.

Создание и настройка локальной сети

Для совместной работы компьютеров в ЛВС необходимо, чтобы они:

- принадлежали одному сетевому пространству (сети или рабочей группе);

- находились в одном пространстве адресов (подсети) или в пространствах, между которыми настроена маршрутизация (и то, и другое легко реализуется в настройках роутера);

- имели уникальные сетевые адреса и имена.

Часть этих задач (выделение адресов) реализуется на этапе настройки роутера и соединений (описано выше).

Задание имен сети и компьютера входит в стандартную процедуру установки ОС. Как правило, пользователи относятся к этому весьма формально, оставляя значения по умолчанию. Работать с такими настройками можно, но неудобно. Поэтому рекомендуется сменить имена (это потребует не более 1 минуты для каждого ПК).

Проделать эти операции нужно на всех рабочих станциях сети.

Перейти к настройке домашней сети и группы в оснастке «Центр управления сетями и общим доступом».

- Проверить категорию созданной локальной сети. Она должна быть «Домашней», что означает, что все узлы в ней доверенные. При необходимости сменить категорию «Общедоступная» или «Рабочая» на «Домашняя» (кликнуть по категории, выбрать нужную из списка).

- Перейти к пункту «Выбор домашней группы и параметров общего доступа».

- В открывшемся окне нажать на кнопку «Создать домашнюю группу» и затем указать ресурсы, которые войдут в список общих.

- Завершить работу мастера.

- Перезагрузить все ПК.

Домашняя группа создается на одном из ПК, остальные к ней присоединяются по паролю (если включена парольная защита) или без.

Windows 10

Операционная система Windows 10 до сборки 1803 поддерживает домашнюю группу, поэтому для нее настройка локальной сети мало чем отличается от подобных действий в Win 7 или 8.

Начиная с версии 1803 понятие домашней группы упразднено, настройка стала проще и быстрее.

Для этого достаточно:

- Задать для каждого сетевого подключения, используемого ЛВС профиль «Частные», что говорит о включении только доверенных узлов.

- Включить сетевое обнаружение и настроить общий доступ к файлам, папкам и оборудованию.

Если локальная сеть создается только для предоставления доступа к файлам, папкам, принтерам, создание домашней группы не обязательно и для Windows 7 или 8. На этих ПК также достаточно расшарить ресурсы, включить сетевое обнаружение и настроить общий доступ. Ресурсы станут видны на любом ПК, включенном в адресное пространство роутера.

Настроить сетевое обнаружение и общий доступ к файлам

Настройка сетевого обнаружения и общего доступа выполняется аналогично во всех версиях Windows:

- Перейти в Центр управления сетями и общим доступом.

- В меню выбрать пункт «Изменить дополнительные параметры…»

- Для профилей сетей Домашняя и Рабочая (в Windows 7), Частные (в Windows 10) выполнить нужные настройки.

Проверяют и, при необходимости, изменяют (включают или выключают) параметры:

- Сетевое обнаружение. При включении компьютер будет виден другим ПК в локальной сети и сам сможет их видеть.

- Общий доступ к файлам и принтерам. Другие пользователи и узлы сети получат доступ к расшаренным ресурсам компьютера.

- Доступ к общим папкам. Делает доступными для других ПК и пользователей на чтение и запись, такие папки, как «Общая музыка», «Общие документы» и т.д. Для других папок требуется установить разрешение вручную

- Парольная защита. При ее включении при попытке доступа запрашивается пароль. В домашней сети, где только доверенные компьютеры и пользователи устанавливать не обязательно.

Важное замечание! Для сетевого профиля «Общий» включать общий доступ не рекомендуется. Сетевое обнаружение в этом случае также может быть отключено. Оставить его можно в случае, если из домашней сети нужен доступ к расшаренным ресурсам общественной.

Для папок, файлов и принтеров, предназначенных для общего доступа, должно быть выдано разрешение на узле сети, где они расположены.

Сделать это можно в меню Проводника:

- Выбрать ресурс.

- В строке меню открыть список «Общий доступ».

- Выдать нужный уровень разрешений.

Хорошая практика – создавать учетную запись сетевого пользователя и выдавать разрешения только для нее. Это существенно повысит уровень безопасности даже в доверенной домашней сети.

Основные проблемы и методы их решения

Есть несколько типовых проблем с настройкой локальной сети через роутер и доступом к общим ресурсам.

В целом, вопрос, как создать локальную сеть на Windows 7 или 10, с использованием роутера решается достаточно просто. Конфигурирование маршрутизатора, создание и настройка сетевых подключений и рабочих групп, раздача прав доступа хорошо документированы разработчиками, алгоритмы действий максимально формализованы, что позволяет практически не допускать ошибок при построении домашней или офисной ЛВС. Для других операционных систем процедура практически, за исключением последовательности и содержания некоторых шагов, аналогична.

Узнайте, как маршрутизаторы обеспечивают безопасную связь вашей компании с остальным миром и подключение между вашими устройствами, включая ноутбуки и принтеры.

Связаться с Cisco

Для чего предназначен маршрутизатор?

Маршрутизаторы обеспечивают подключение компьютеров и других устройств к Интернету. Маршрутизатор действует как диспетчер, выбирая оптимальный маршрут для передачи вашей информации. Он обеспечивает связь вашей компании с остальным миром, защищая информацию от киберугроз, и даже способен определять приоритет одних компьютеров перед другими.

Зачем нужен маршрутизатор?

Маршрутизатор помогает подключить несколько устройств к Интернету и соединить их между собой. Кроме того, вы можете использовать маршрутизаторы для объединения устройств в локальные сети. Эти локальные сети удобны для обмена файлами между устройствами или совместного использования программных инструментов.

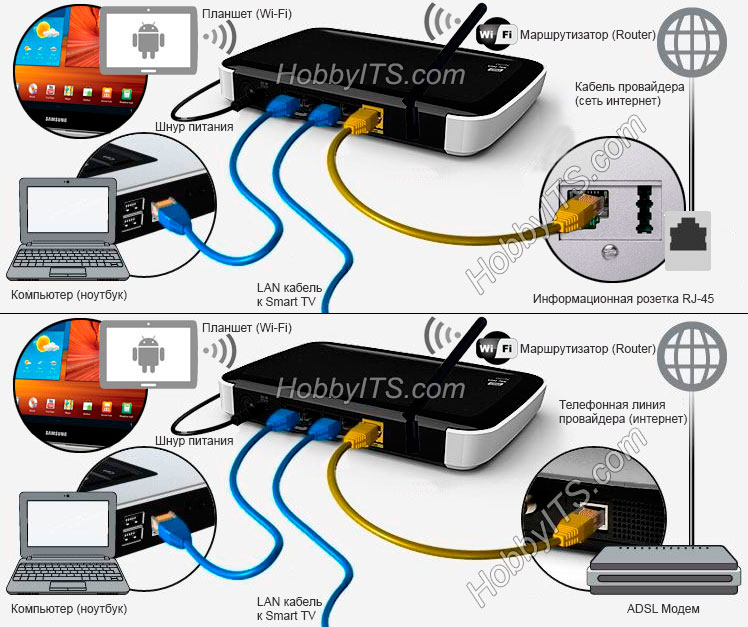

Чем модемы отличаются от маршрутизаторов?

Модем предоставляет вашему предприятию доступ в Интернет через вашего поставщика услуг доступа в Интернет (ISP). А маршрутизатор соединяет множество устройств, в том числе модемы, в единую сеть. При наличии маршрутизатора модемы и другие устройства могут передавать данные из одного места в другое.

Вам также может пригодиться следующая информация:

Видео

Типы маршрутизаторов

Проводные маршрутизаторы

Проводные маршрутизаторы обычно подключаются непосредственно к модемам или глобальным сетям (WAN) через сетевые кабели. Они обычно оснащаются портом, который предназначен для подключения к модему для выхода в Интернет.

Беспроводные маршрутизаторы

Маршрутизаторы также могут использовать беспроводную сеть для подключения к устройствам, поддерживающим те же стандарты беспроводной связи. Беспроводные маршрутизаторы могут получать информацию из Интернета и отправлять ее в Интернет.

Как маршрутизаторы выполняют маршрутизацию данных

Маршрутизация, определение

Маршрутизация — это пересылка IP-пакетов (пакетов данных с адресом интернет-протокола (IP-адресом)) из одной сети в другую. Задача маршрутизатора заключается в объединении сетей вашего предприятия и управлении трафиком внутри этих сетей. Маршрутизаторы обычно имеют как минимум две платы сетевого интерфейса (сетевые платы), которые используются для подключения к другим сетям.

Ускорение передачи данных по сетям

Маршрутизаторы определяют самый быстрый путь передачи данных между устройствами, подключенными к сети, а затем отправляют по этому пути данные. Для этого маршрутизаторы используют так называемое «значение метрики» или номер предпочтения. Если у маршрутизатора есть выбор из двух маршрутов в один и тот же пункт назначения, он выберет путь с наименьшей метрикой. Метрики хранятся в таблице маршрутизации.

Создание таблицы маршрутизации

Таблица маршрутизации, которая хранится на вашем маршрутизаторе, представляет собой список всех возможных путей в вашей сети. Когда маршрутизаторы получают IP-пакеты, которые должны быть переданы какому-либо адресату в сети, маршрутизатор проверяет IP-адрес пункта назначения пакета, после чего ищет соответствующую информацию о маршрутизации в таблице маршрутизации.

Если вы управляете сетью, вам необходимо ознакомиться с таблицами маршрутизации, поскольку они помогают устранять неполадки в сети. Например, если вы понимаете структуру таблиц маршрутизации и процесс поиска в них, то сможете диагностировать любую проблему с таблицей маршрутизации, независимо от уровня вашего знакомства с конкретным протоколом маршрутизации.

Например, вы можете заметить, что в таблице маршрутизации есть все маршруты, которые вы ожидаете там увидеть, но пересылка пакетов работает не так, как ожидалось. Зная, как искать IP-адрес назначения пакета, вы можете определить, выполняется ли пересылка пакета, почему пакет отправляется в другое место или не был ли пакет отброшен.

Управление маршрутизаторами

Когда вам нужно внести изменения в параметры маршрутизации сети, вы выполняете вход в систему на своем маршрутизаторе, чтобы получить доступ к его программному обеспечению. Например, вы можете войти в систему маршрутизатора, чтобы изменить пароли входа, зашифровать сеть, создать правила переадресации портов или обновить микропрограммное обеспечение маршрутизатора.

Как маршрутизаторы могут помочь вашему бизнесу

Совместное использование приложений

Маршрутизаторы предоставляют сотрудникам доступ к бизнес-приложениям — это способствует повышению производительности труда, особенно для сотрудников, работающих удаленно или за пределами основных офисов. Маршрутизаторы также могут поддерживать специализированные сетевые службы, такие как голосовая связь поверх IP (VoIP), видеоконференции и беспроводные сети (Wi-Fi).

Ускорение доступа к информации

Сокращение эксплуатационных расходов

Маршрутизаторы способны оказать положительное влияние на итоговые результаты вашей деятельности. Ваше малое предприятие может сэкономить за счет совместного использования оборудования, такого как принтеры и серверы, и услуг, например доступа в Интернет. Быстрая и надежная сеть, построенная с помощью маршрутизаторов, также может расти вместе с вашим бизнесом, поэтому вам не нужно постоянно перестраивать ее и покупать новые устройства по мере расширения деятельности.

Повышенный уровень безопасности

Маршрутизаторы могут помочь вам защитить ценные бизнес-данные от атак, если в них реализованы такие меры защиты, как межсетевые экраны или фильтрация интернет-трафика, которые проверяют входящие данные и блокируют их по мере необходимости.

Защищенные удаленные подключения

Маршрутизаторы помогают вашему бизнесу обеспечить безопасный удаленный доступ мобильным сотрудникам, которым необходимо общаться с коллегами или использовать бизнес-приложения. Это обычный сценарий для многих компаний, использующих виртуальные рабочие группы и удаленных сотрудников, которым необходимо обмениваться важной деловой информацией в любое время дня и ночи.

Создание сетей для малого бизнеса на основе маршрутизаторов

Вкладывайте средства в коммутаторы и маршрутизаторы бизнес-класса

Сетевые устройства потребительского или домашнего уровня не способны удовлетворять потребности растущего бизнеса.

Создавайте сети, которые могут расти с течением времени

Выбирайте маршрутизаторы, в конструкции которых учтены требования надежности и резервирования

Это поможет вам обеспечить непрерывность бизнеса, необходимую для быстрого восстановления после непредвиденных и разрушительных событий, например стихийных бедствий.

Читайте также: