Перехват паролей через wifi

Объясняем, как именно преступники похищают данные с помощью фальшивого Wi-Fi и что нужно включить в наших продуктах, чтобы защититься.

20 сентября 2016

Говорят, жизнь преподносит сюрпризы, и, как водится в реальном мире, они подстерегают нас с вами, когда мы этого меньше всего ждем. Например, пока мы опасаемся карманников, преступники добираются до наших денег с помощью взломанного Wi-Fi. Давайте разберемся, как это происходит.

Представьте, что после работы вы встречаетесь с друзьями в кафе, ужинаете, отдыхаете и решаете продолжить вечер походом в кино. Или в театр. Или на концерт. Вы подключаетесь к Wi-Fi и покупаете билеты на всю компанию со своей банковской карты. Спустя некоторое время с вашего счета исчезают все деньги.

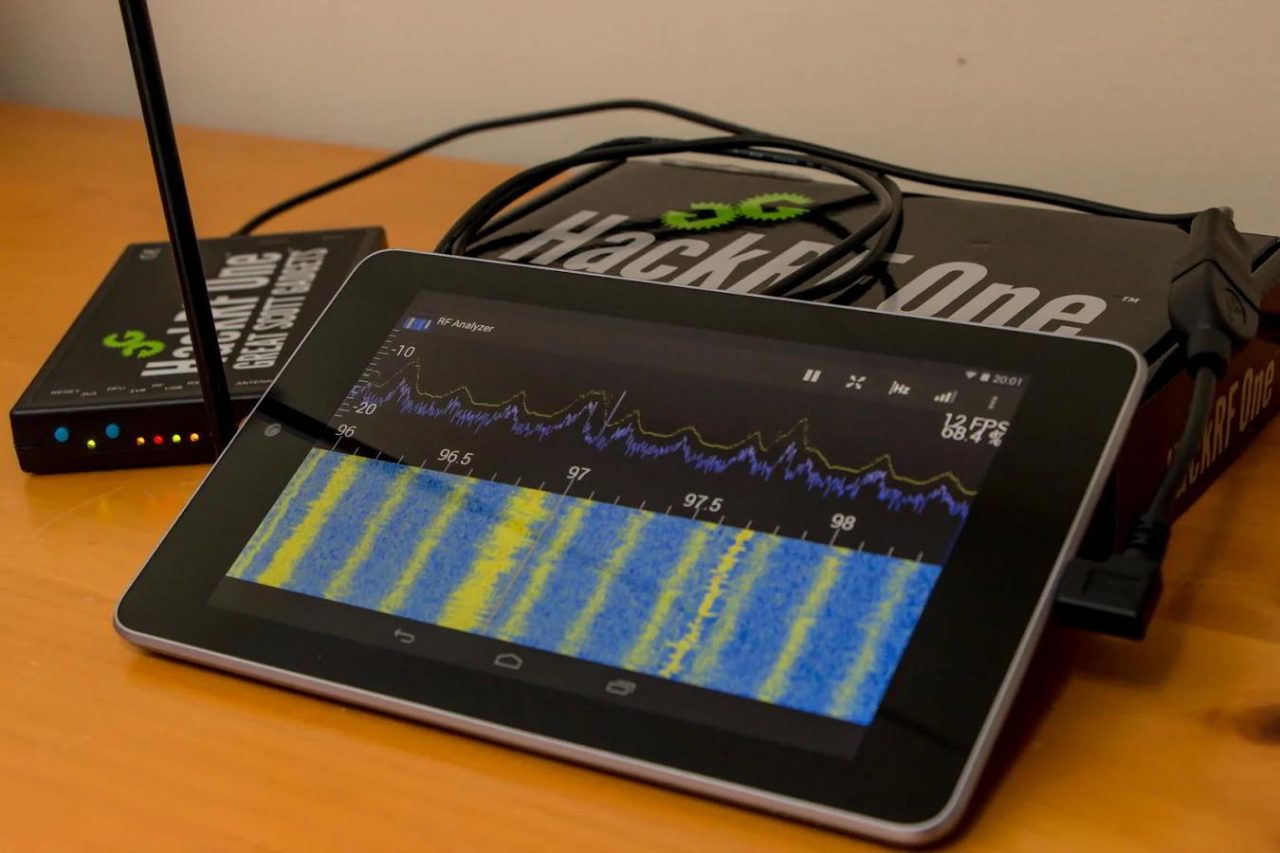

Ужасно, правда? Хорошо бы найти виновных и отвести в полицию. Что ж, давайте попробуем это сделать. Пока вы вкусно кушали в компании ваших друзей, за соседним столиком сидели молодые люди и допивали явно не первую чашку кофе. Вполне себе обычные ребята, уткнувшиеся в открытый ноутбук. Но в сумке у них было оборудование вроде этого:

Чтобы провернуть такое дельце, не нужно быть опытным киберпреступником. На YouTube есть более 300 тысяч видео о том, как взломать Wi-Fi. Более того, необходимое оборудование стоит дешево — до $100. Получив ваши банковские и личные данные, киберпреступники могут продолжить атаку и в итоге получить существенную прибыль.

Как это работает?

Есть несколько разных способов собрать данные с помощью фальшивого Wi-Fi.

1. Прослушать сеть.

Любимый метод злодея из дамского романа, прикладывающего ухо к чужим дверям, работает и с Wi-Fi. Обычные плагины и приложения могут превратить телефон или ноутбук в подслушивающее устройство; кроме того, в Интернете можно купить специализированное оборудование. Оно позволяет перехватить и восстановить данные, отправляемые по беспроводной сети, получив в результате что-то полезное — например, файлы куки и пароли.

Конечно, таким образом можно прослушать только сети без шифрования или защищенные старым протоколом типа WEP. Протоколы WPA и особенно WPA 2 считаются более безопасными. Как выглядит такая прослушка, можно увидеть здесь.

2. Еще можно создать фальшивую точку подключения.

Как раз это сделали хакеры в нашем примере. Дело в том, что для каждого заведения у нас с вами есть кредит доверия: мы верим, что после обеда в кафе у нас не случится пищевого отравления, персонал будет с нами вежливым, а Wi-Fi в кафе окажется безопасным.

Киберпреступники этим пользуются. Например, в гостиницах зачастую можно встретить несколько Wi-Fi-точек. Их создают, если людей много, а одна сеть не выдерживает нагрузки. Что мешает злоумышленнику в придачу к Hotel Wi-Fi 1 и Hotel Wi-Fi 2 создать Hotel Wi-Fi 3? После этого весь трафик подключившихся пользователей попадет к преступникам.

По сути, это разновидность предыдущего способа, но с некоторыми особенностями. Компьютеры и мобильные устройства обычно запоминают, к каким сетям они подключались раньше, чтобы в следующий раз присоединиться к ним автоматически. Преступники копируют имена популярных сетей (например, бесплатных Wi-Fi сетевых кофеен и ресторанов быстрого питания), чтобы обмануть ваши устройства.

Что же делать?

У нас есть отдельный пост, в котором простыми словами рассказывается о том, как безопасно пользоваться общественным Wi-Fi. На всякий случай напишем здесь четыре самых простых правила:

Речь идет о программе DroidSheep.

О механизме ее работы и использовании поговорим подробнее.

Итак, что вообще делает программа?

Она перехватывает пакеты, ходящие в Wi-Fi сети, одним нажатием кнопки на Android-устройстве.

А причём тут пароли?

Как это произошло?

Когда Иннокентий использует Wi-Fi-сеть, его ноутбук или смартфон отправляет все данные, предназначенные для Facebook, по воздуху на беспроводной маршрутизатор кафе. «По воздуху» в нашем случае означает «видимые всеми», Вы можете прочитать все данные, передаваемые Иннокентием. Поскольку некоторые данные шифруются перед отправкой, пароль от Facebook вы прочитать не сможете, но чтобы Иннокентий не вводил свой пароль после каждого клика, Facebook посылает Иннокентию так называемый «идентификатор сессии» после входа в систему, которое Иннокентий посылает сайту при взаимодействии с ним. Как правило, только Иннокентий знает этот идентификатор, так как он получает его в зашифрованном виде. Но когда он использует Wi-Fi в кафе, он распространяет свой идентификатор сессии по wi-fi для всех. Вы принимаете это идентификатор сессии и используете его: facebook не может определить, если и Иннокентий, и Вы используете один идентификатор.

DroidSheep делает этот механизм простым в использовании, нужно просто запустить DroidSheep, нажать «Пуск» и подождать, пока кто-то начнет пользоваться одним из поддерживаемых веб-сайтов. «Прыгнуть» в чужую сессию можно лишь одним кликом по экрану. Вот и все.

Что нужно для запуска DroidSheep?

— Android-устройство версии старше 2.1

— Root-доступ

— DroidSheep (QR-код и ссылка на загрузку в конце статьи)

Какие сайты DroidSheep поддерживает по умолчанию?

Но есть ещё и «общий» режим! Просто включите его, и DroidSheep будет фиксировать все аккаунты в сети! Успешно протестирована с огромным количество уже поддерживаемых аккаунтов и многих других (даже с WordPress и Joomla должны работать!)

Запароленные Wi-Fi сети

Для защищенных WPA/WPA2 Wi-Fi-сетей программа использует DNS-Spoofing атаки.

ARP-Spoofing означает, что она заставляет все устройства в сети думать, что DroidSheep — маршрутизатор, и пропускает все данные через себя. Это может оказать существенное влияние на скорость работы сети, так что пользуйтесь с осторожностью.

Итак, как пользоваться?

Перед началом убедитесь, что ваш телефон поддерживает root, без него программа работать не будет!

Использование:

Убедитесь, что ваш телефон подключен к WiFi-сети, запустите DroidSheep и нажмите кнопку «Start». Теперь DroidSheep будет прослушивать сеансы. Как только он перехватил маркер сеанса, он покажет его как запись в списке.

Если вы перехватили хождение по нескольким сайтам, вы увидите список как на картинке. Аккаунты, определяемые DroidSheep по умолчаню окрашены в зеленый, перехваченные в общем режиме — в желтый.

В общем режиме появятся и не нужные вам сайты, типа рекламных, их можно добавить в черный список, чтобы не видеть их в программе. Для очистки всего черного списка перейдите в главное меню, нажмите меню и выберите «очистить черный список».

Вот и всё!

Как использовать программу (видео): droidsheep.de/?page_id=14

И последнее.

Быстро все подняли руку и сказали: «Я клянусь, что буду пользовать программу только для исследования работы протоколов сети»

Цель этой статьи – показать какие последствия могут быть при использовании публичных WiFi сетей.

Intercepter

Основной функционал

Режимы работы

Ressurection Mode – восстановления полезных данных из трафика, из протоколов которые передают трафик в открытом виде. Когда жертва просматривает файлы, страницы, данные, можно частично или полностью их перехватывать. Дополнительно можно указать размер файлов, чтобы не загружать программу маленькими частями. Эту информацию можно использовать для анализа.

Password Mode – режим для работы с куки файлами. Таким образом, можно получить доступы к посещаемым файлам жертвы.

Scan mode – основной режим для тестирования. Для начала сканирования необходимо нажать правой кнопкой мыши Smart Scan. После сканирования в окне будут отображаться все участники сети, их операционная система и другие параметры.

Дополнительно в этом режиме можно просканировать порты. Необходимо воспользоваться функцией Scan Ports. Конечно для этого есть и намного функциональные утилиты, но наличие этой функции – важный момент.

Если в сети нас интересует целенаправленная атака, то после сканирования необходимо добавить целевой IP в Nat с помощью команды (Add to Nat). В другом окне можно будет провести другие атаки.

Nat Mode. Основной режим, который позволяет проводить ряд атак по ARP. Это основное окно, которое позволяет проводить целенаправленные атаки.

DHCP mode. Это режим, который позволяет поднять свой DHCP сервер для реализации атак DHCP по середине.

Некоторые виды атак, которые можно проводить

Для подмена сайта у жертвы необходимо перейти в Target, после этого необходимо указать сайт и его подмену. Таким образом можно подменить достаточно много сайтов. Все зависит от того, насколько качественный будет фейк.

Чтобы провести целенаправленную атаку необходимо выбрать жертву из списку и добавить ее в таргет. Это можно сделать с помощью правой кнопкой мыши.

Теперь можно в режиме Ressurection Mode восстановить разные данные из трафика.

Далее необходимо указать в настройках несколько параметров:

После этого у жертвы будет меняться запрос «trust» на «loser».

Дополнительно можно убить кукис-файлы, чтобы жертва вышла со всех аккаунтов и повторно авторизовалась. Это позволит перехватить логины и пароли.

Как увидеть потенциального сниферра в сети с помощью Intercepter?

С помощью опции Promisc Detection можно обнаружить устройство, которое ведет сканирование в локальной сети. После сканирование в графе status будет «Sniffer». Это первый способ, которые позволяет определить сканирование в локальной сети.

Устройство SDR HackRF

SDR — это своеобразный радиоприемник, который позволяет работать с разными радиочастотными параметрами. Таким образом, можно перехватывать сигнал Wi-Fi, GSM, LTE и т.д.

HackRF — это полноценное SDR-устройство за 300 долларов. Автор проекта Майкл Оссман разрабатывает успешные устройства в этом направлении. Ранее был разработан и успешно реализован Bluetooth-снифер Ubertooth. HackRF успешный проект, который собрал более 600 тысяч на Kickstarter. Уже было реализовано 500 таких устройств для бета-тестирования.

HackRF работает в диапазоне частот от 30 МГц до 6 ГГц. Частота дискретизации составляет 20 МГц, что позволяет перехватывать сигналы Wi-FI и LTE сетей.

Как обезопасить себя на локальном уровне?

Для начала воспользуемся софтом SoftPerfect WiFi Guard. Есть портативная версия, которая занимает не более 4 мб. Она позволяет сканировать вашу сеть и отображать, какие устройства в ней отображены. В ней есть настройки, которые позволяют выбрать сетевую карту и максимальное количество сканируемых устройств. Дополнительно можно выставить интервал сканирования.

После сканирования программа присылает уведомления, сколько есть неизвестный устройств. Это позволяет нам добавлять и отмечать доверенных пользователей и заметить, если кто-то подключился и начинает прослушивать трафик. Уведомления будут приходить после каждого интервала сканирования. Это позволяет отключить определенного мошенника на уроне роутера, если есть подозрительные действия.

Заключение

Таким образом, мы рассмотрели на практике, как использовать программное обеспечение для перехвата данных внутри сети. Рассмотрели несколько конкретных атак, которые позволяют получить данные для входа, а также другую информацию. Дополнительно рассмотрели SoftPerfect WiFi Guard, которые позволяет на примитивном уровне защитить локальную сеть от прослушивания трафика.

Этичный хакинг и тестирование на проникновение, информационная безопасность

mitmAP – это небольшой скрипт на Python3, который автоматизирует создание беспроводной точки доступа и запускает инструменты для сниффинга трафика, в том числе позволяющие частично обходить HSTS.

Этот скрипт сделан в двух вариантах – для работы в Kali Linux или в Raspberry PI.

Скрипт должен работать на производных Debian, если установить зависимости; но не будет работать, например, в Arch Linux / BlackArch из-за выбранного автором способа запуска служб.

Инструкция по использованию mitmAP

Скрипт начнёт с вопроса:

Перевод: установить / обновить зависимости?

Если запускаете первый раз, то согласитесь, т.е. нажмите Enter. В дальнейшем можно выбирать n (нет).

Перевод: введите имя вашего беспроводного интерфейса (для ТД). Если вы не знаете имя ваших интерфейсов, то в другом окне выполните команду:

Она покажет все сетевые интерфейсы вашей системы. А команда

покажет только беспроводные сетевые интерфейсы.

В Kali Linux беспроводной интерфейс обычно называется wlan0 (а если их два, то второй имеет имя wlan1).

Перевод: пожалуйста, введите имя интерфейса, подключённого к Интернету.

В Kali Linux проводной интерфейс обычно называется eth0. Также для подключения к Интернету можно использовать вторую Wi-Fi карту.

Перевод: Создать ли новый конфигурационный файл hostapd.

Если запускаете первый раз, то это нужно сделать обязательно. При последующих запусках, если вы не собираетесь менять настройки ТД, то можно выбрать n (т.е. «нет»).

Перевод: введите имя для ТД.

Перевод: введите номер канала ТД.

Перевод: включить ли WPA2 шифрование?

Если вы включите шифрование, то для подключения к вашей ТД нужно будет вводить пароль. Для наших целей выбираем «нет».

Последняя настройка ТД:

Перевод: установить ли ограничение по скорости для клиентов?

Перевод: запустить ли Wireshark на интерфейсе wlan0?

И ещё один вопрос:

Перевод: Осуществлять ли ручной DNS спуфинг.

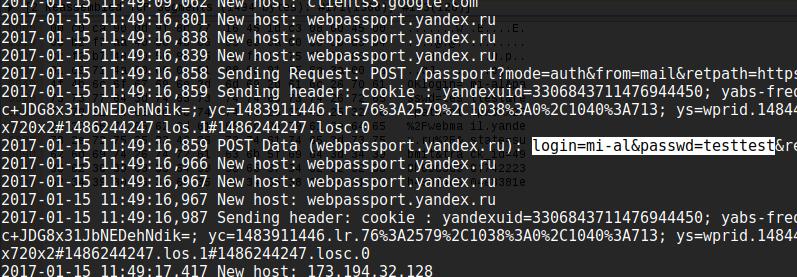

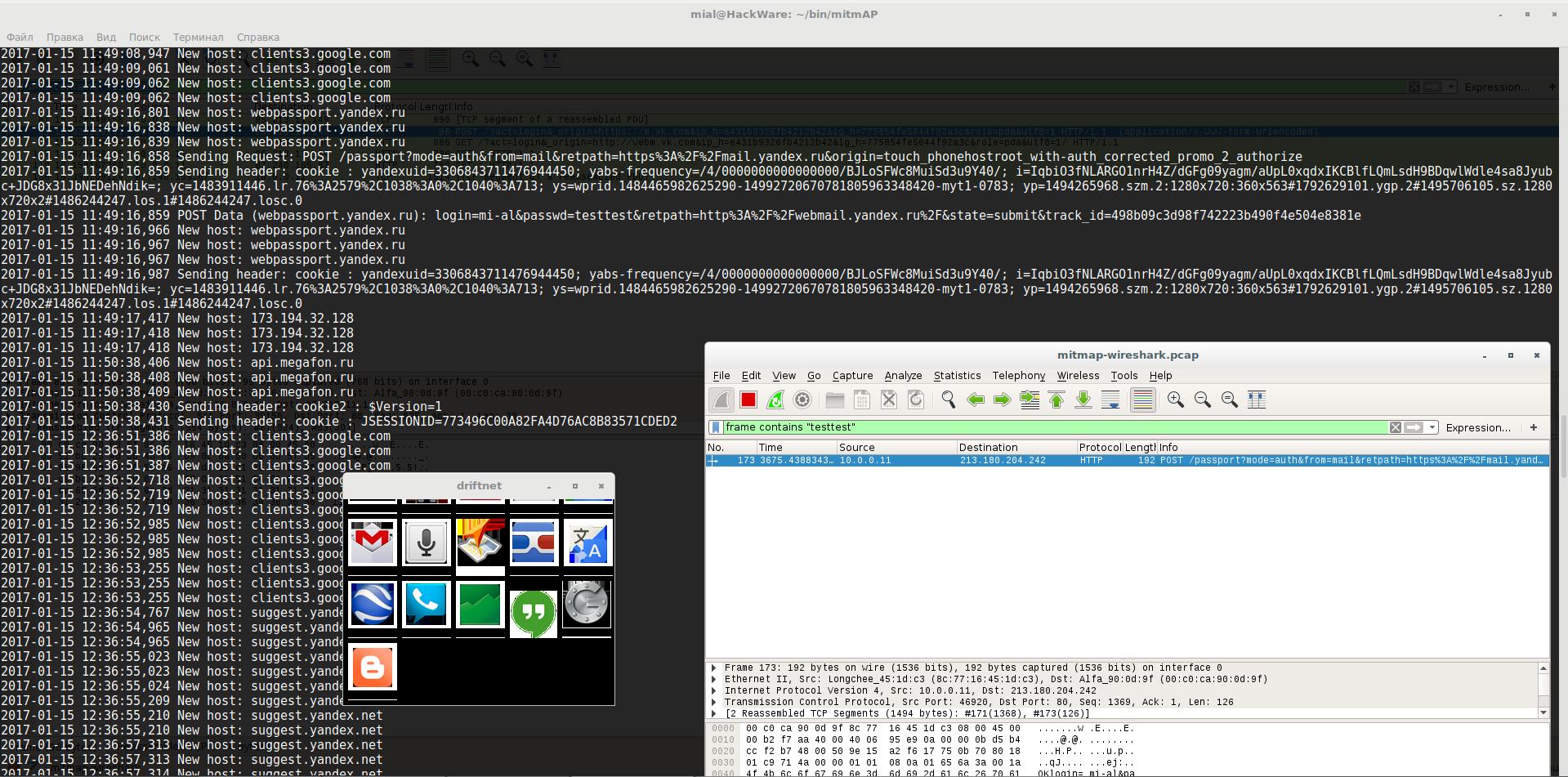

Анализ данных mitmAP

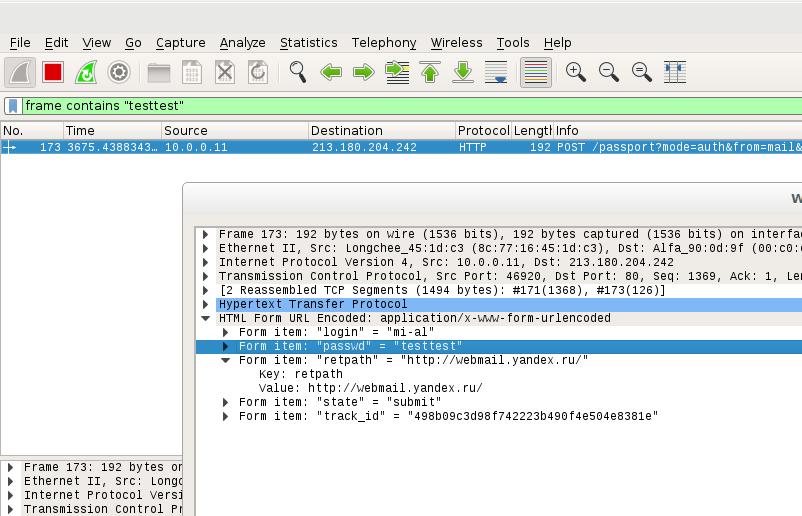

mitmAP выводит перехваченные данные, в том числе логины и пароли в своём главном окне:

В своей папке она создаёт директорию logs с двумя файлами: mitmap-sslstrip.log и mitmap-wireshark.pcap. В первом файле содержаться собранные данные в текстовом виде. А второй предназначен для анализа в программе Wireshark.

Обратите внимание: что при перезапуске программы эти файлы затираются! Т.е. если вы намереваетесь анализировать эти файлы позднее, то вам нужно позаботиться об их перемещении или переименовании, иначе они будут просто удалены.

Если вы выбрали запуск окна Wireshark и отображение передаваемых изображений с помощью Driftnet, то вы также их сможете использовать для мониторинга передаваемых данных в реальном времени.

Анализ данных в Wireshark

Приведу примеры нескольких ходовых фильтров.

Для поиска строки во всём потоке передаваемых данных используется следующий фильтр (вместо <строка> введите строку, которую вы хотите искать):

Для отображения кукиз в Wireshark:

Если вас интересует кукиз с определёнными именем, то используйте:

Для показа запросов в Wireshark, переданных методом GET или POST:

Если вы хотите найти данные обмена с FTP сервером, то в Wireshark можете использовать один из следующих фильтров:

Сниффинг данных в других программах

Хотя mitmAP задействует интересные программы, вы всегда можете проводить анализ данных другими инструментами. Например, если вы хотите использовать Bettercap, то нужно учитывать, что:

- ARP спуфинг не нужен

- Не нужно проводить обнаружение клиентов

- Не нужно включать SSLStrip.

Т.е. команда может иметь вид:

Завершение работы mitmAP

Для выключения программы нужно два раза быстро нажать CTRL+C. Напомню, что при повторном запуске программа затрёт файлы с полученными данными. Т.е. вам нужно их переместить в другую папку, если вы хотите позже провести их анализ.

Связанные статьи:

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Рекомендуется Вам:

8 комментариев to Wi-Fi точка доступа для перехвата паролей: настройка и анализ данных

Alexey, а можно ли создать ложную т.д. с телефона андройд, а с ноута не имеющего доступа к интернет ловить авторизацию в фальшивой точек доступа на телефоне?

да но после установки у меня не запускался интернет.. пришлось залезть в NetworkManager.conf и поменять значение на

Спасибо за этот нюанс.

Добрый день не могли бы вы подсказать как сделать так чтобы весь этот трафик шёл через прокси бурпа ?

Попробуйте сделать по той статье, только пропустите настройку Tor’а.

Т.е. запустите ТД, пропускаем настройку Tor’а и сразу переходим к маршрутизации трафика.

Для перенаправления трафика используется два правила iptables:

Второе правило перенаправляет UDP трафик, т.е. DNS запросы – его просто пропустите (не используйте).

А в первом правиле, по идее, достаточно только установить порт Burp’а. Т.е. допустим Burp прослушивает порт 1111, тогда правило iptables должно выглядеть так:

IP интерфейса wlan0 настраивается после запуска create_ap. Этому интерфейсу будет присвоен IP 192.168.12.1.

Поэтому после поднятия ТД и применения правила iptables настройте Burp на прослушивание порта 1111 на IP 192.168.12.1.

К сожалению, сам не могу проверить, ноут второй месяц в ремонте.

Интересно, заработает или нет – если не трудно, напишите о результатах, пожалуйста.

Там вначале запускается сниффинг, но вам сниффинг не нужен - нужно только применить правило iptables.

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040

Читайте также: