Настройка коммутатора juniper ex4200

Что надо сделать после удачного обновления junos на стеке

Вот нормальная работа стека

Один из свичей мастер routing-engine, а второй backup. У меня один из свичей был с обновленной ос 12.2, а второй загрузился с альтернативного слайса с версией 11.2. Выглядело так. Второй свич не коммутировал, его ЖК меню не показывало ничего. Сам коммутатор перевелся в режим linecard с ограниченным набором команд. На мастере выглядело так, что подключен свич inactive linecard. Похожая ситация возникает при подключении в VC коммутаторов с разными версиями ПО. Чтобы восстановить работоспособность, пришлось разобрать стек, обновить софт, собрать стек. Можно и не разбирая обновить софт на всем VC сразу, либо на отдельном коммутаторе.

Если требуется подключить новый коммутатор с отличной версией Junos, то обновить можно непосредственно с шасси:

Можно настроить резервирование коммутаторов:

Можно подключиться к конкретному коммутатору в шасси:

Чтобы конфигурация автоматически записывалась во все коммутаторы VC необходимо выполнять вместо commit:

либо в конфигурацию в разделе system добавить:

Немного про выключение коммутаторов. Или точнее сказать коробок с FreeBSD, которые выполняют типичную процедуру выключения. Опасаясь повредить разделы файловой системы, периодически выполняю:

Если команда выполняется на шасси, то "выключается" все шасси. Если тыкать кнопки в LCD Menu, то выключается конкретный коммутатор, но в обоих случаях не происходит выключения. На меню отображается "HALTING. " и без консоли вообще невозможно понять можно коммутатор выключать или нет. Для EX-ов, команда power-off аналогична halt'у. Коробка по питанию не выключается, остается в режиме ожидания нажатия любой клавиши для перезагрузки.

Virtual-Chassis из N коммутаторов EX3300

В коммутаторах серии 3300 два крайних порта (0/1/2 и 0/1/3) по-умолчанию настроены для организации VC через оптику, так как шасси не имеет выделенных VC-портов. Удаление, к слову, производится через некоторое время после выполнения команд, а не моментально.

http://kb.juniper.net/InfoCenter/index?page=content&id=KB21368. Настройки по-умолчанию не позволяют на ходу менять мастера VC без небольшого перерыва связи. Предположу, что такая ситуация возможна в случае, когда member 0 был назначен в качестве RE с бОльшим приоритетом, а загрузился позже всех. У циски игра с приоритетами мастера приводила к тому, что "мелкий" мастер при включении коммутатора с бОльшим приоритетом отправлялся в перезагрузку. Поэтому на цисковских стеках я приоритеты не менял. Тут же единственную пользу в переназначении мастера в VC я увидел в том, что мне привычнее подключаться в консоль мастера, чем в другой коммутатор и ждать несколько секунд приглашения. А вообще эта фича необходима для обновления ПО на VC без перезагрузки коммутаторов (ISSU). Смена мастера без GRES:

Включение GRES.

Частые переключения не допускаются.

Раз,два.

Общий смысл в non-stop, что обновление производится по частям, а не на всех коммутаторах в VC разом. Stop случается на коммутаторе, который попадает под обновление. Начинается все в VC с коммутатора, который выполняет роль backup RE. Следующими идут и перегружаются линейные карты. Ну а под финал обновляется мастер.

Поэтому, если нет резервирования по линиям связи, использовать NSSU большого смысла нет. На обновление VC из 4 коммутаторов и последующие снапшоты уходит более часа.

split-detection

В общем, если коммутаторов 2, то обязательно:

По-умолчанию split-detection включен. Это означает, что VC при потере одного коммутатора из двух или двух из четырех, оставшиеся будут автоматически переведены в режим линейных карт. Если коммутаторов 4, то допускается одновременное выключение только одного коммутатора.

Восстановление основного раздела диска

Нужно выполнить пару команд и перезагрузить.

all-members - опционально, если коммутатор всего один. Вторая команда перезагружает коммутатор. Очень неудобно обнаруживать подобную ошибку после пропадания питания и осозновать необходимость дополнительной перезагрузки.

Случайно обнаружил, что в версии 12.3 для EX-серии появилась команда auto-snapshot. Как это выглядит:

Да, сразу на двух коммутаторах такое несчастье. Причем, предупреждение выпадает, если проблема случилась на мастере, а если ошибка на одном из коммутаторов VC, то ошибку можно обнаружить посмотрев текущий список предупреждений.

Включение автоснапшота

Настройка удаленного доступа

В данном примере подключиться можно и локальной учеткой при доступном tacacs-сервере. В этом основное отличие от Cisco IOS. Другим отличием является обязательное наличие учетной записи remote для работы пользователей tacacs'а. Конечно, на коммутаторе можно указать source-address, но нужно помнить, что некорректно заданный source, либо смена адреса, приведет к неработоспособности сервиса на коммутаторе. Заводить локальных пользователей настоятельно рекомендуется, в общем. Ну еще помнить, что для пользователя root по-умолчанию удаленный доступ закрыт.

Если требуется только tacacs, то password требуется удалить. При недоступности tacacs'а будет проверяться локальная база пользователей.

MTU увеличивается на физических интерфейсах, а не на шасси в целом. Похоже на настройку портов на 6500-серии у Сisco, в общем.

L3 интерфейсы

Коммутатор имеет один mac-адрес для всех логических L3-интерфейсов. Изменить mac-адрес на интерфейсе нельзя.

Двойное тегирование и трансляция вланов

Одновременно на одном порту нельзя настроить трансляцию вланов и dot1q-tunnel. Режим порта в обоих случаях может быть только access. Особенно удивляет это в случае трансляции вланов, но тем не менее, работает так, как нужно. При трансляции в порту разрешены только те вланы, которые явно указаны, поэтому если для части вланов трансляция не требуется, то настраивать трансляцию 1:1 для влана приходится все равно, так как порт не транковый и все вланы там не разрешены.

Интересно, что в Cisco есть режим порта tunnel, а тут только trunk|access.

Если на коммутаторе настроен dot1q-tunnel влан, то в портах этого влана нельзя включить dhcp snooping, даже если конкретно для этого влана снупинг не нужен. Таким образом, ставим крест на таких фичах: dhcp snooping, arp-insprection, source-guard.

Пример трансляции, где с удаленного коммутатора, подключенного к порту EX'а ge-1/0/1, передается три влана: 100,400,900. На EX'e уже имеются вланы 100,400, поэтому требуется трансляция 3100<->100, 3400<->400. При этом во влане 100 передаются фреймы с двумя тегами (QinQ) и требуется поменять внешнюю метку. Влан 900 передается без изменений тега, точнее c заменой 1:1.

Пример с туннелем. Сначала задается ether-type. Потом настраивается перемычка, где в один из портов настроен транком и в нем разрешены только те вланы, которые необходимо "упаковать". Второй порт настраивается access'ом, а влан определяется как dot1q-tunneling. В обоих портах отключается STP, т.к. нет в нем необходимости. На всех портах коммутатора, которые передают вланы с двумя тегами, увеличено MTU.

Подготовка к настройке

Заметил, что оптимальным для меня способом подготовки нового коммутатора после обновления ПО, является удаление большей части конфигурации:

Привыкаю использовать MSTP вместо RSTP. На EX-3300 к тому же удаляются vcp-порты, если в них нет необходимости.

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования - Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования - NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца!

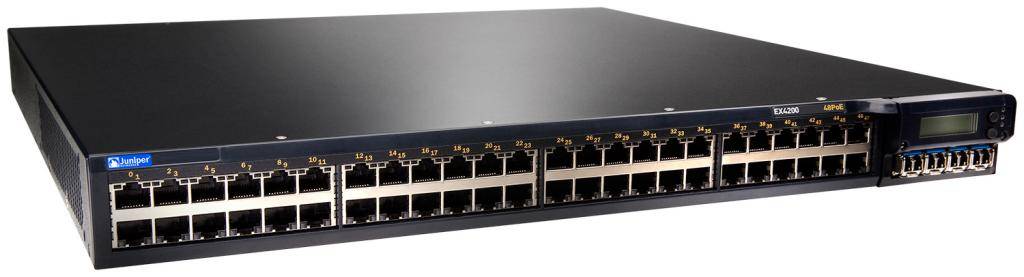

Почему Вы выбрали именно его для устройства сети - нам неизвестно. Но вот причины, по которым мы могли бы выбрать его сами:

- Способность поддерживать до 48 портов;

- Возможность установки дополнительных портов;

- Поддержка расширенного VLAN;

- Способность обеспечивать высокий уровень безопасности;

- Работа с технологией, которая позволяет объединять до шести коммутаторов данной серии и управлять ими как единым целым;

- Гибкость и доступность;

- Работа с крупными офисами, операторами связи и т.п.

Действительно, в сравнении с другими сериями Juniper именно EX4200 обладает по-настоящему широким функционалом, который позволит построить масштабную сеть с привычным интерфейсом.

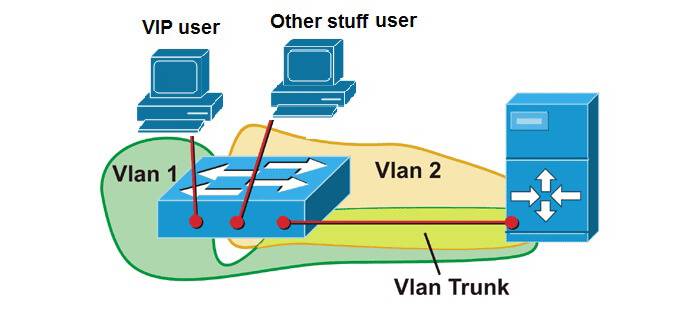

В данной статье будет представлена настройка двух VLAN.

Настройка VLAN

Вообще, VLAN - это виртуальная локальная сеть поверх уже существующей физической. Коммутатор просто объединяет несколько указанных пользователем портов в одну группу, и потом все правила применяет конкретно к данной группе, а не к каждому устройству в отдельности.

Маршрутизаторы, кстати, тоже используют VLAN, но с небольшой оговоркой - на роутерах настраиваются sub-интерфейсы, которые уже привязаны к VLAN на коммутаторе. Получается эдакая "иерархия". Но это лишь ввиду того, что маршрутизатор больше отвечает за взаимодействие с сетью, и ему просто некогда решать проблемы с устройствами, а коммутатор - наоборот. Физически он связан с ними, и отвечает за них головой :)

Итак, есть еще небольшая оговорка: первоначальная настройка Juniper EX4200 не приводится. Она сама по себе достаточно проста и чем-то похожа на настройку оборудования Cisco. В данной статье будут только VLAN.

Пора приступать к настройке. Создаем и настраиваем VLAN 10 и VLAN 20.

Здесь предлагается настраивать VLAN путем настройки непомеченной (access) сети VLAN под самой VLAN, и помеченной (транковой) сети VLAN под интерфейсом.

Например, чтобы выполнить следующее:

- create VLANs 10 and 20

- set ge-0/0/0 & ge-0/0/1 as untagged VLAN 10

- set ge-0/0/2 & ge-0/0/3 as untagged VLAN 20

- set ge-0/0/47 as tagged (trunked) with VLANs 10 and 20

нужно сделать следующее:

set interfaces ge-0/0/0 unit 0 family ethernet-switching

set interfaces ge-0/0/1 unit 0 family ethernet-switching

set interfaces ge-0/0/2 unit 0 family ethernet-switching

set interfaces ge-0/0/3 unit 0 family ethernet-switching

set interfaces ge-0/0/47 unit 0 family ethernet-switching port-mode trunk

set interfaces ge-0/0/47 unit 0 family ethernet-switching vlan members [ VLAN10 VLAN20 ]

set vlans VLAN10 vlan-id 10

set vlans VLAN20 vlan-id 20

set vlans VLAN10 interface ge-0/0/0.0

set vlans VLAN10 interface ge-0/0/1.0

set vlans VLAN20 interface ge-0/0/2.0

set vlans VLAN20 interface ge-0/0/3.0

Гораздо проще (и чище), настроить непомеченные VLAN под самой VLAN.

Также, чтобы создать RVI (эквивалент SVI в IOS), нужно:

set interfaces vlan unit 10 family inet 10.10.10.0/24

set interfaces vlan unit 20 family inet 20.20.20.0/24

set vlans VLAN10 l3-interface vlan.10

set vlans VLAN20 l3-interface vlan.20

Конфигурации EX4200 ge-0/0/0;

root@ex4200a> show configuration interfaces ge-0/0/2

unit 0 family ethernet-switching port-mode trunk;

vlan members all;

>

native-vlan-id default;

>

>

Примечание: настройка EX4200, VLAN-ID по умолчанию установлен на 3.

В приведенных выше настройках происходит то, о чем говорили ранее. Создается VLAN, дается ему имя и на него вешаются порты коммутатора. На созданный VLAN накладывают определенные правила. Согласитесь, это проще, чем работать с каждым устройством в сети? Особенно, если Ваша модель поддерживает до 48 портов.

Как видите, настройка действительно оказалось довольно простой. Все дополнительные функции, которые есть в Juniper EX4200, настраиваются в таком же ключе. Да, есть отличия от привычного вида конфигурации, но тут - каждому свое.

Я попробовал задать скорость и режимы порта ручками:

Воткнув в 0/0/23 линуксовую тачку с уже собранным QinQ (когда траффик идет с компа уже с двумя тегами), на выходе из 0/0/22 я увидел траффик сразу с тремя vlan-метками:

Это даже работает =).

error: Trunk interface can not be memeber of both dot1q-tunneling enabled vlan , and a non dot1q-tunneled vlan when do

error: configuration check-out failed

Selective QinQ

Это такая опция настройки customer-vlans в dot1q-tunneling, позволяющая от клиента принимать только траффик с определенными тегами:

Можно задавать прозвольно широкие диапазоны клиентских вланов, которые разрешены для прохождения через qnq-туннель:

А вот для исходящего траффика фильтрация с помощью customer-vlans не работает!

LACP, LLDP и прочие полезные L2-извраты поверх QinQ-туннеля

Для настройки прохождения такого траффика через qnq-туннель на джунипере есть такая конфигурялка:

То есть даже при отсутствии опции layer2-protocol-tunneling траффик L2-протоколов всё равно проходить будет.

В конфиге же можно настроить защитные интервалы:

Больше ничего интересного тут нет.

L3-интерфейс в QinQ-влане

Опция l3-interface vlan.3778; во всех примерах выше. Конфиг интерфейса обычен:

Работает также, как и IP-интерфейсы в обычных вланах. Создать L3-интерфейс для вложенных клиентских вланов, приходящих в qnq-порт, не удалось, во всяком случае без использования дополнительных петель, перетагирования и прочих нестандартных методов.

Однако применяя ручные правила маппинга, надо убрать влан 3778 ин конфига интерфейса, иначе получим такую ошибку:

error: Interface can not have membership to vlan from both "mapping" and "interfaces" statement

error: configuration check-out failed

Просто приводим конфиг к такому виду:

А правила обработки тегов пишем в [ edit vlans Amin3778 interface ge-0/0/23.0 ].

Это не очень хорошо, что принадлежность вланов портам оказывается в двух разных секциях конфига, но иногда и такое случается.

Тут тоже появляется возможность фильтрации клиентских вланов.

Например при таком конфиге:

qinq-порт будет пропускать только клиентские вланы 17,29 и L2-протоколы, тогда как любые другие теги и нетегированный траффик будет дропаться. Это отличается от опции customer-vlans, будьте внимательны, хотя поведение и очень похоже.

Для пропуска нетегированного траффика прописываем опцию

будет пропускать только траффик, у которого внешний тег на выходе с линукс-хоста был равен 17, при этом метка 3778 (секция [edit vlans Amin3778] -> vlan-id 3778; у нас никуда не делась) будет ставиться ВМЕСТО верхнего тега 17, а не ставиться поверх него. В итоге у нас в обычном транке появится траффик, в котором 117-й сильно внутри-клиентский влан будет обернут сразу сервисным тегом 3778, тогда как тег внешний тег 17, пришеший от клиента, будет потерян.

Также можно сделать так:

А вот смешивать swap и push нельзя, как и нельзя указывать заведдомо бессмысленный native swap (сложно заменить то, чего не существует).

Описание: В статье будет рассмотрена логика интерфейсов в ОС Junos и примеры конфигурации.

You can configure interfaces that are currently present in the router, as well as interfaces that are not currently present but that are expected to be added in the future. Junos OS detects the interface once the hardware has been installed and applies the pre-set configuration to it.

У Juniper существует следующая иерархия интерфейсов:

Обычный L3 интерфейс:

set interfaces ge-0/0/6 unit 0 description SIMPLY-L3

set interfaces ge-0/0/6 unit 0 family inet address 10.0.0.1/24

Интерфейс в режиме access:

set interfaces ge-0/0/0 description SIMPLY-ACCESS

set interfaces ge-0/0/0 unit 0 family ethernet-switching port-mode access

set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members v20

Интерфейс в режиме trunk:

set interfaces ge-0/0/1 description SIMPLY-TRANK

set interfaces ge-0/0/1 unit 0 family ethernet-switching port-mode trunk

set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members all

L3 интерфейс, который оконечен на VLAN:

set interfaces vlan unit 2 family inet address 192.168.1.1/2

set vlans SERVERS vlan-id 2

set vlans SERVERS l3-interface vlan.2

L3 интерфейс, который оконечен на VLAN (SRX1500, 15.1X49-D40 ):

set interfaces irb unit 8 family inet address 192.168.8.253/24

set vlans VL8 vlan-id 8

set vlans VL8 l3-interface irb.8

set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk

set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members VL8

set security zones security-zone trust interfaces ge-0/0/0.0

set chassis cluster redundancy-group 1 interface-monitor ge-0/0/14 weight 255 - интерфейс мониторинг, чтоб RG автоматом переходила на другую ноду, когда падает линк

set chassis cluster redundancy-group 1 interface-monitor ge-7/0/14 weight 255

set interfaces ge-0/0/4 gigether-options redundant-parent reth1

set interfaces ge-7/0/4 gigether-options redundant-parent reth1

set interfaces reth1 redundant-ether-options redundancy-group 1

set interfaces reth1 unit 0 family inet address 109.108.ххх.ххх/28

Описание возможных инкапсуляция интерфейса:

vlan-tagging - 802.1q VLAN tagging support

stacked-vlan-tagging - Stacked 802.1q VLAN tagging support

flexible-vlan-tagging - Support for no tagging, or single and double 802.1q VLAN tagging

set interfaces xe-0/0/0 description SIMPLY-VLAN-TAG

set interfaces xe-0/0/0 vlan-tagging

set interfaces xe-0/0/0 unit 7 vlan-id 7

set interfaces xe-0/0/0 unit 7 family inet address 7.7.7.7/28

set interfaces xe-0/0/1 description VLAN-TAG-Q-IN-Q

set interfaces xe-0/0/1 stacked-vlan-tagging

set interfaces xe-0/0/1 unit 0 vlan-tags outer 1133

set interfaces xe-0/0/1 unit 0 vlan-tags inner 651

set interfaces xe-0/0/1 unit 0 family inet address 37.26.3.1/29

Настройка агрегированого линка:

chassis aggregated-devices ethernet device-count 1

set interfaces ge-1/0/0 description uplink_L1

set interfaces ge-1/0/0 gigether-options 802.3ad ae0

set interfaces ge-1/1/0 description uplink_L2

set interfaces ge-1/1/0 gigether-options 802.3ad ae0

set interfaces ae0 vlan-tagging

set interfaces ae0 aggregated-ether-options load-balance per-packet

set interfaces ae0 aggregated-ether-options minimum-links 1

set interfaces ae0 aggregated-ether-options link-speed 1g

set interfaces ae0 unit 71 vlan-id 71

set interfaces ae0 unit 71 family inet address 194.44.202.218/30

set interfaces ae0 unit 3089 vlan-id 3089

set interfaces ae0 unit 3089 family inet address 77.88.248.18/30

set interfaces ae0 unit 3089 family inet6 address 2a01:758:fff6:1:0:0:0:3/64

Пробросить VLAN через MX:

set interfaces xe-0/0/0 flexible-vlan-tagging

set interfaces xe-0/0/0 encapsulation flexible-ethernet-services

set interfaces xe-0/0/0 unit 0 family bridge interface-mode trunk

set interfaces xe-0/0/0 unit 0 family bridge vlan-id-list 1815

set bridge-domains vlan1815 domain-type bridge

set bridge-domains vlan1815 vlan-id 1815

Пробросить VLAN через MX и вклиниться в него:

set interfaces xe-0/0/0 flexible-vlan-tagging

set interfaces xe-0/0/0 encapsulation flexible-ethernet-services

set interfaces xe-0/0/0 unit 0 family bridge interface-mode trunk

set interfaces xe-0/0/0 unit 0 family bridge vlan-id-list 333

set bridge-domains BD-1 vlan-id 333

set bridge-domains BD-1 routing-interface irb.0

set interfaces irb unit 0 family inet address 172.16.33.231/24

L3 интерфейс на IRB (УТК пример):

set interfaces ae0 unit 2389 encapsulation vlan-bridge

set interfaces ae0 unit 2389 vlan-tags outer 2

set interfaces ae0 unit 2389 vlan-tags inner 2389

set interfaces irb unit 2389 family inet address 10.36.0.9/30

set bridge-domains vlan-2389 domain-type bridge

set bridge-domains vlan-2389 vlan-id none

set bridge-domains vlan-2389 no-local-switching

set bridge-domains vlan-2389 interface ae0.2389

set bridge-domains vlan-2389 routing-interface irb.2389

Unnumbered на физических портах:

set interfaces xe-0/0/0 flexible-vlan-tagging

set interfaces xe-0/0/0 encapsulation flexible-ethernet-services

set interfaces xe-0/0/0 unit 10 proxy-arp restricted

set interfaces xe-0/0/0 unit 10 vlan-id 10

set interfaces xe-0/0/0 unit 10 family inet address 213.xxx.80.y/23

set interfaces xe-0/0/0 unit 2150 proxy-arp

set interfaces xe-0/0/0 unit 2150 vlan-id 2150

set interfaces xe-0/0/0 unit 2150 family inet unnumbered-address xe-0/0/0.10

set interfaces xe-0/0/1 stacked-vlan-tagging --- Q-In-Q

set interfaces xe-0/0/1 auto-configure stacked-vlan-ranges dynamic-profile 2_VLAN accept dhcp-v4

set interfaces xe-0/0/1 auto-configure stacked-vlan-ranges dynamic-profile 2_VLAN ranges 1200-1296,any

set interfaces ae1 flexible-vlan-tagging --- На агрегате

set interfaces ae1 auto-configure vlan-ranges dynamic-profile PPPOE-VLAN-1 accept pppoe

set interfaces ae1 auto-configure vlan-ranges dynamic-profile PPPOE-VLAN-1 ranges 402-402

set interfaces ae1 auto-configure remove-when-no-subscribers

set interfaces ae1 encapsulation flexible-ethernet-services

set interfaces ae1 aggregated-ether-options load-balance per-packet

set interfaces ae1 aggregated-ether-options minimum-links 1

set interfaces ae1 aggregated-ether-options link-speed 1g

set interfaces ae1 unit 10 vlan-id 10

set interfaces ae1 unit 10 family inet address 185.46.220.29/27

set interfaces ae1 unit 403 vlan-id 403

set interfaces ae1 unit 403 family inet6 address 2a01:89a0:4000:1::1/64

Примеры конфигурации интерфейсов с использованием groups:

grp-intf-xe-p interfaces <xe-*> mtu 9100;

hold-time up 0 down 0;

gigether-options no-flow-control;

no-auto-negotiation;

>

unit 0 family mpls maximum-labels 5;

>

>

>

>

>

xe-2/0/0 apply-groups grp-intf-xe-p ;

description "Link";

unit 0 family inet address 10.х.115.х/30;

>

family mpls;

>

>

groups PRODUCTION-VLANS interfaces "<xe-5/0/*>" unit 0 family ethernet-switching interface-mode trunk;

vlan members [ 1 78 97 126-127 601-602 606 609 615 620 622-623 631 645 935 ];

>

>

>

>

>

>

set interfaces ge-0/0/2 description ACC-PORT

set interfaces ge-0/0/2 unit 0 family ethernet-switching port-mode access

set interfaces ge-0/0/2 unit 0 family ethernet-switching vlan members 20

set interfaces ge-0/0/3 description TRUNK-PORT

set interfaces ge-0/0/3 unit 0 family ethernet-switching port-mode trunk

set interfaces ge-0/0/3 unit 0 family ethernet-switching vlan members 5

set interfaces vlan unit 2 family inet address 192.168.1.14/24

set vlans vlan_2 vlan-id 2

set vlans vlan_2 l3-interface vlan.2

Использование interface-range:

set interfaces ge-0/0/1 unit 0 family ethernet-switching

set interfaces interface-range clients member-range ge-0/0/0 to ge-0/0/21

set interfaces interface-range clients unit 0 family ethernet-switching port-mode trunk

set interfaces interface-range clients unit 0 family ethernet-switching vlan members 216

set interfaces interface-range clients unit 0 family ethernet-switching native-vlan-id 1

Настройка интерфейса EX в режиме Q-in-Q приведена по ссылке: juniper-ex-q-in-q

Способ 1. Сброс кнопкой

Самый простой вариант у коммутаторов Джунипер EX3200 и EX4200. На этих моделях есть LCD-экран с небольшим меню, позволяющим посмотреть статус работы устройства, перезагрузить его или сбросить настройки.

Снова нажимаем кнопку со стрелкой чтобы выполнить сброс настроек коммутатора к заводским параметрам и последующая перезагрузка.

Способ 2. Используем терминал

Это классический способ сбросить настройки Juniper через CLI-интерфейс на свитчах, не имеющих LED-экрана и сервисного меню. Для этого надо зайти на устройство в режим конфигурации и выполнить команду:

После этого JunOS должна выдать предупреждение, что будет активированы заводские настройки.

Теперь остаётся только применить их с помощью команды commit и Вы получите пустую конфигурацию. После этого желательно перезагрузиться.

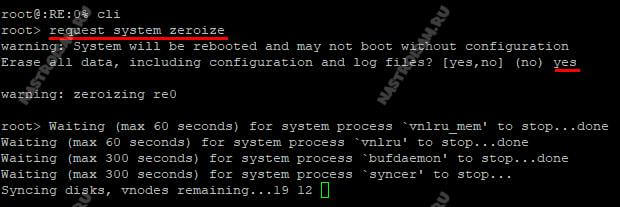

Способ 3. Тотальная чистка

В последних версиях операционной системы JunOS разработчики сделали ещё один отличный вариант, позволяющий сделать не просто сброс настроек Juniper, но и выполнить полную чистку коммутатора от лог-файлов и прочего оставшегося мусора. Чтобы им воспользоваться, достаточно из пользовательского режима ввести команду:

Грубо говоря, мы требуем у системы обнулиться:

Примечание:

1. Последние 2 способа, кроме свитчей так же помогут сбросить маршрутизатор типа Juniper SRX100 и т.п. Основные параметры операционной системы у них идентичны.

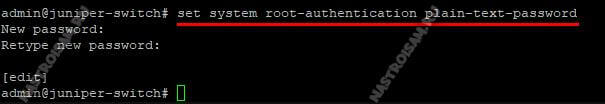

Для этого введите команду :

set system root-authentication plain-text-password

После этого надо будет прописать пароль и его подтверждение. Не забудьте команду commit для подтверждения действий.

Запись опубликована 19 июня 2018 автором XasaH в рубрике Прочее с метками джунипер, обнулить настройки, сброс коммутатора, сбросить juniper.Помогло? Посоветуйте друзьям!

Сброс Juniper на заводские настройки : 5 комментариев

Доброго вечера.

Спасибо за статью.

Можно ли сразу в статьях уделять внимание тому, сбрасываются ли какие-либо лицензии, фичи, патчи и т.д.ю

Спасибо за понимание.

Здравствуйте, а можете рассказать как сбросить аварии на juniper ex4200, и как критично продолжать работу с ними? Спасибо за понимание, надеюсь на ответ

Вы имеете ввиду счётчик ошибок сбросить?

Добрый день, а можно самому перезагрузить По на EX2200-24T?

Читайте также: