Mikrotik настройка access list wifi

- Бренды

- Беспроводное оборудование

- Комплектующие

- Маршрутизаторы

- Сетевые коммутаторы

- Устройства Powerline

- VoIP оборудование

- Видеонаблюдение

- IPTV приставки

- Умный дом

- Компьютерная техника

Ajax Systems

Alfa Network

Edge-Core

Edimax

M5Stack

Escene

GAOKE

HPE Aruba Networks

Info-Sys

ITElite

Keenetic

LigoWave

Точки доступа

Контроллеры для точек доступа

Wi-Fi антенны

Материнские платы

Радиокарты

Беспроводные USB адаптеры

Усилитель сигнала Wi-Fi (репитер)

GPS-трекеры

Блоки питания, РОЕ, инжекторы

Грозозащита

Кабель UTP, FTP, коннекторы

Патч-корды

Патч-Панели

Сетевые компоненты и инструмент

Корпуса

Крепежная фурнитура

Переходники и кабели USB, HDMI, DVI, SATA, 3RCA

Пигтейлы

Удлинители и сетевые фильтры

SFP, SFP+ - модули/патч-корды/DAC-кабель

Неуправляемые коммутаторы

Управляемые коммутаторы

IP телефоны

VoIP шлюзы

IP-ATC

Аксессуары для VoIP-оборудования

IP-камеры

Регистраторы

Аксессуары для видеонаблюдения

Видеодомофоны

Аналоговые видеокамеры

Контроллеры

Датчики

Сетевые карты и адаптеры

Принт-серверы

Сетевые накопители (NAS, DAS)

USB-концентраторы

Универсальные внешние аккумуляторы

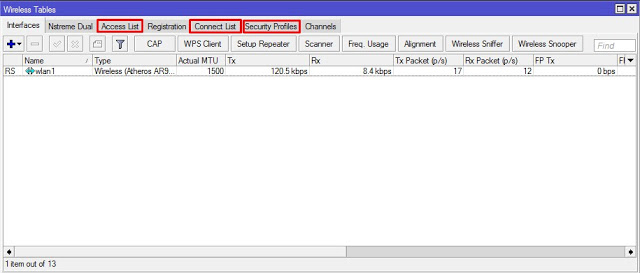

За защиту WiFi сети в Mikrotik отвечают три вкладки: Access List (/interface wireless access-list), Connect List (/interface wireless connect-list), Security Profiles (/interface wireless security-profiles).

Access List - список правил, которые ограничивают соединения других устройств к вашей точке, а также служат для управления параметрами подключения. (режим ap mode).

Пример: вы хотите ограничить подключение к вашей точке доступа по MAC-адресам.

Connect List - список правил, которые ограничивают соединение вашего устройства к другим точкам доступа (режим station mode).

Пример: вы хотите автоматически подключать свою клиентскую станцию к точке доступа с максимальным уровнем сигнала (при наличии нескольких базовых станций).

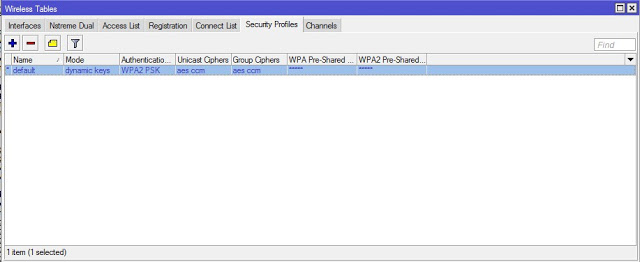

Security Profiles - настраиваются профили методов защиты и, непосредственно, ключи защиты беспроводной сети.

Security Profiles

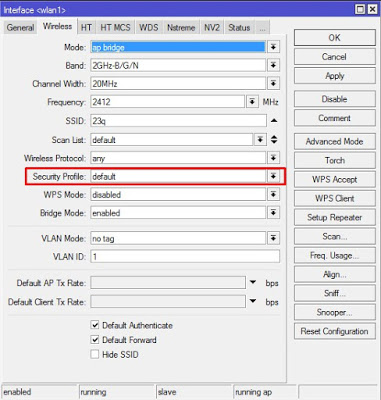

Начнем с самого интересного - Security Profiles. Именно здесь мы настраиваем шифрование для наших беспроводных точек. Настройка будет осуществляться для домашней или офисной точки доступа. Профиль защиты выставляется непосредственно в свойства беспроводного интерфейса.

При переходе на вкладку /interface wireless security-profiles видим такую картину.

Вы можете добавить свой профиль, я всегда использую стандартный - че добру пропадать =).

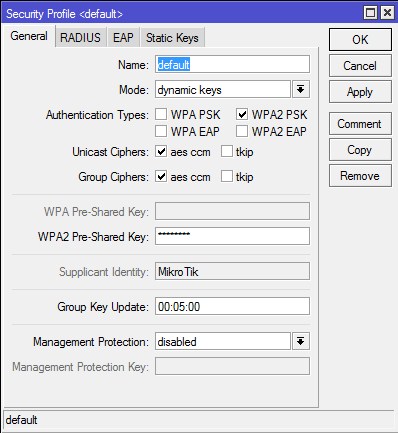

Вкладка General

Name - имя профиля.

Если используем стандартный профиль - оставляем по-умолчанию.

Mode - режим шифрования.

- none - шифрование не используется. Зашифрованные кадры не принимаются. Широко используется в системах гостевого доступа, вроде предоставления Интернета в кафе или гостинице. Для подключения нужно знать только имя беспроводной сети.

- static-keys-required - WEP-режим. Не принимать и не посылають незашифрованные кадры. Скомпроментированый протокол. Использовать нельзя, или в крайних случаях (для старых устройств).

- static-keys-optional - WEP-режим. Поддержка шифрования и дешифрования, но также позволяют получать и отправлять незашифрованные кадры. Использовать нельзя, или в крайних случаях (для старых устройств).

- dynamic-keys - WPA режим.

Для защиты беспроводной сети ВСЕГДА используем режим dynamic-keys.

Аuthentication Types - набор поддерживаемых типов аутентификации. Клиент сможет подключится к точке доступа только если поддерживает данный тип аутентификации. Предлагаемые варианты: WPA-PSK , WPA2-PSK , WPA-EAP и WPA2-ЕАР. Техническое отличие WPA от WPA2 состоит в технологии шифрования, в частности, в используемых протоколах. В WPA используется протокол TKIP, в WPA2 – протокол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. К примеру, протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит, AES – до 256 бит. Фактически WPA2 представляет собой улучшенный WPA; WPA2 использует протокол AES, WPA – протокол TKIP; WPA2 поддерживается всеми современными беспроводными устройствами; WPA2 может не поддерживаться устаревшими операционными системами.

Разница между WPA2-PSK и WPA2-ЕАР состоит в том, откуда берутся ключи шифрования, используемые в механике алгоритма AES. Для частных (домашних, мелких) применений используется статический ключ (пароль, кодовое слово, PSK (Pre-Shared Key)) минимальной длиной 8 символов, которое задается в настройках точки доступа, и у всех клиентов данной беспроводной сети одинаковым. Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент. Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

RADIUS-сервер мы не используем, сотрудники у нас говорливые, но и пароли мы меняем часто, поэтому наш выбор WPA2-PSK. Оставляем галочку только на нем, все другие "небезопасные" протоколы - отключаем.

Unicast Ciphers - выбор типа шифрования. Клиенты смогут подключиться в вашей точке, если поддерживают данный тип шифрования. Поддерживаются два типа tkip и aes-ccm. AES - это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных. TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек. Кроме того, стандарт алгоритма ССМ требует использования новых временных ключей для каждой вновь создаваемой сессии, а это плюс к безопасности.

Используем только aes-ccm.

Group Ciphers - выбор типа шифрования. Ваша станция будет пытаться подключиться только к тем точкам доступа, которые поддерживаю данный тип шифрования. Описание ничем не отличается от предыдущего параметра.

Используем только aes-ccm.

). Не забывайте регулярно менять пароль (например раз в 15 дней). Mikrotik позволяется сделать это скриптом, у меня так меняется пароль на 10 офисах одновременно, если интересно - могу описать в отдельной статье.

Используем сложный пароль.

WPA2-ЕАР не используем - значение игнорируем.

Group Key Update - время как часто обновлять ключ шифрования. Функция не работает в режиме station. Фактически изменять значение можно при непонятных отвалах устройств (например Android-смартфонов при уходе в ждущий режим).

Значение оставляем по-умолчанию - 5 минут.

Managment Protection - защита от атак деаутентификации и клонирования MAC-адреса. Свой алгоритм защиты беспроводной сети от Mikrotik.

- disabled - защита управления отключена.

- allowed - разрешить использовать защиту, если это поддерживается удаленной стороной.

- required - требуется. Для базовой станции установить связь только с клиентами поддерживающими Managment Protection. Для клиентов - установить связь только с точками доступа поддерживающими Managment Protection.

Managment Protection не используем - оставляем disabled.

Managment Protection Key - ключ защиты Managment Protection.

Поле не активно, если не используется Managment Protection.

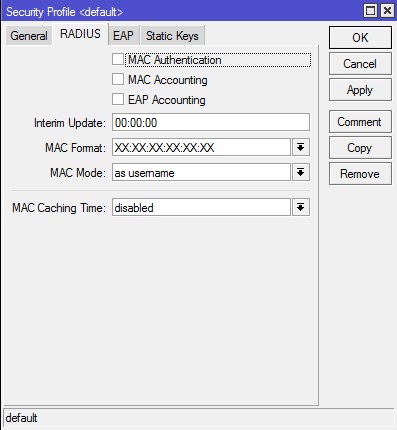

Вкладка RADIUS

MAC Authentication - авторизация по mac-адресу. Эта настройка применяется к тем клиентам, которых нет в access-list. Сервер RADIUS будет использовать MAC-адрес клиента в качестве имени пользователя.

Галочку не ставим.

MAC Accounting - включить MAC-статистику.

Галочку не ставим.

EAP Accounting - включить EAP-статистику.

Галочку не ставим.

Interim Update - интервал времени через который точка доступа повторно запрашивает информацию об аккаунте с Radius сервера.

Параметр не изменяем.

MAC Format - формат в котором записываем MAC-адреса. Доступные форматы:

XX: XX: XX: XX: XX: XX

XXXX: XXXX: XXXX

XXXXXX: ХХХХХХ

XX-XX-XX-XX-XX-XX

XXXXXX-XXXXXX

XXXXXXXXXXXX

XX XX XX XX XX XX

Указывает как MAC-адрес клиента кодируется точкой доступа в атрибут User-Name RADIUS-сервера.

Параметр не изменяем.

MAC Mode - значения:

- as-username - использовать только имя при проверке подлинности в RADIUS-сервере.

- as-username-and-password - использовать имя и пароль при проверке подлинности в RADIUS-сервере (в качестве атрибута User-Name).

Параметр не изменяем.

MAC Caching Time - промежуток времени через который точка доступа будет кэшировать ответы аутентификации. Значение disabled отключает кэш, все ответы направляются напрямую в RADIUS-сервер.

Параметр не изменяем.

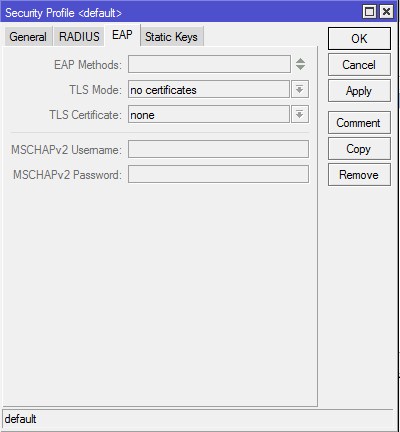

Вкладка EAP

EAP Methods - метод EAP-аутентификации. Значения:

- eap-tls - использование встроенной аутентификации EAP TLS. Клиент и сервер поддерживают сертификаты.

- eap ttls mschapv2 - аутентификации EAP с именем пользователя и паролем.

- passthrough - точка доступа будет ретранслировать процесс аутентификации на сервер RADIUS.

TLS Mode - режим проверки TLS. Значения:

- verify certificate - проверять сертификат.

- dont verify certificate - не проверять сертификаты у клиента.

- no certificates - не использовать сертификат, использовать метод 2048 bit anonymous Diffie-Hellman key.

- verify certificate with crl - проверять сертификат по спискам CRL (список аннулированных сертификатов SSL).

TLS certificate - тут указываем непосредственно сертификат TLS.

MSCHAPv2 Username - имя пользователя для аутентификации eap ttls mschapv2.

MSCHAPv2 Password - пароль для аутентификации eap ttls mschapv2.

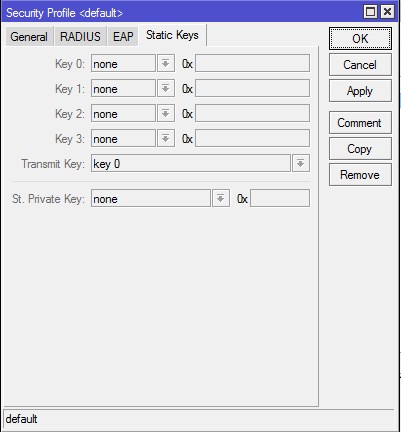

Вкладка Static Keys

Данный раздел активен если используется "static keys optional" и "static-keys-required" на вкладке "General". Он используется для ввода ключей WEP-шифрования.

Key 0, Key-1, Key-2, Key-3 - шестнадцатеричное представление ключа. Длина ключа должна соответствовать выбранному алгоритму (40bit-wep, 104bit-wep, tkip или aes-ccm).

Transmit Key - точка доступа будет использовать указанный ключ для шифрования кадров для клиентов, также он будет использоваться для шифрования широковещательной и групповой передачи кадров.

St. Private Key - только для использования в режиме "station". Точка доступа будет использовать соответствующий ключ выбранного алгоритма ( в шестнадцатеричном представлении ключа).

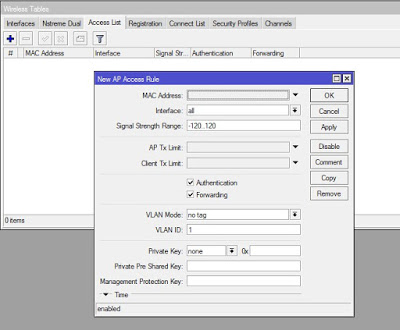

Access List

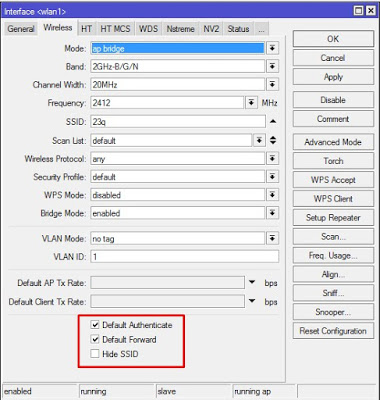

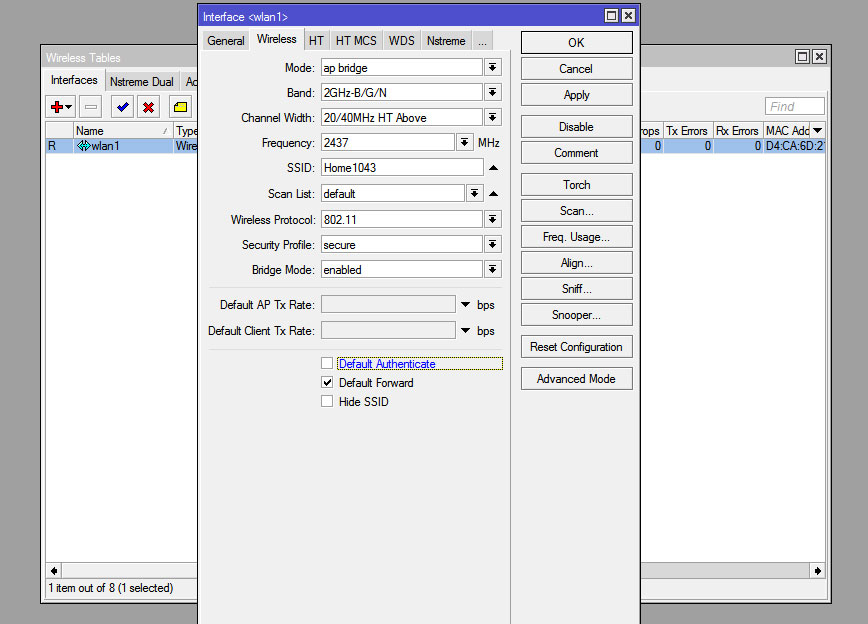

Чтобы включить доступ по правилам Access List, на вкладке Interfaces необходимо открыть свойства беспроводного интерфейса, где на вкладке Wireless, убрать галочку с параметра Default Authenticate.

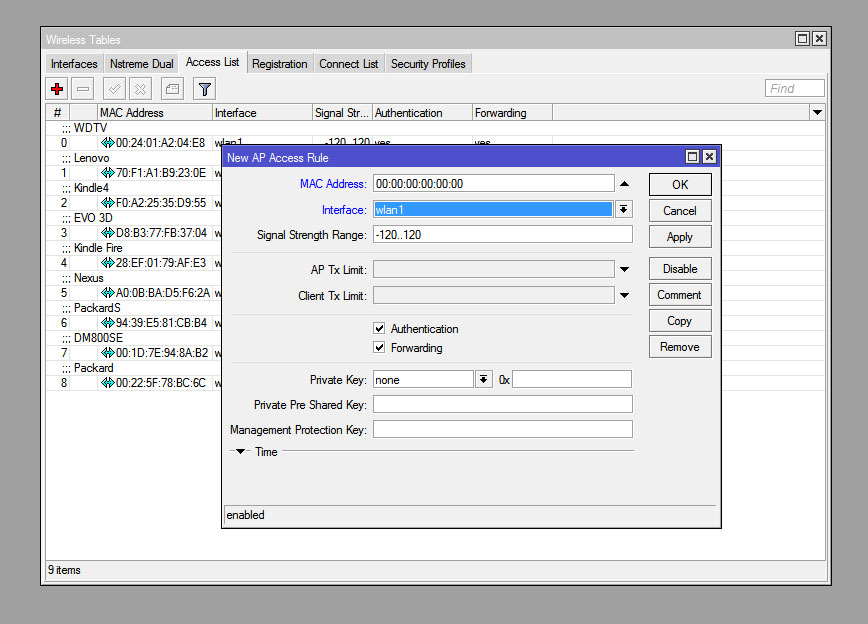

После снятия галки, переходим в Access List и создаем правило. Оно может быть для каждого клиента свое, или общее на всех.

MAC Address - MAC адрес устройства, которое будет подключатся к вашему роутеру. Если снять галочку Default Authenticate и выставить тут MAC адрес, то только это устройство сможет подключится к сети. Это и есть ограничение подключения по MAC-адресам в Mikrotik. Для того, что бы другое устройство смогло подключится к вашей точке, нужно внести его MAC в список правил.

Interface - интерфейс к которому будет производится подключение. Если указать "all" - правило будет применяться ко всем беспроводным интерфейсам вашего устройства.

Signal Strength Range - диапазон уровня сигнала, при котором возможно подключение. Настройка применяется в сетях с бесшовным роумингом между точками. Служит для того, что-бы ваше устройство не держалось за текущую точку доступа до критически слабого уровня сигнала, а перерегистрировалось на новую точку (при одинаковом SSID).

Обычно выставляют диапазон типа "-75..120" при наличии нескольких точек доступа в нормальной доступности.

AP Tx Limit - ограничить скорость передачи данных этому клиенту. Значение "0" - без ограничений.

Client Tx Limit - передать ограничение скорости клиента. Поддерживается только на RouterOS клиентах.

Authentication - возможность авторизации. Если убрать галочку, устройство с этим MAC адресом, не сможет подключиться к вашей сети.

Forwarding - возможность обмена информацией с другими участниками беспроводной сети. Если убрать галочку с этого пункта - пользователь этого устройства не будет иметь доступа к другим клиентам wifi-сети.

Обычно на публичных точка доступа - галочку снимают, для экономии трафика и безопасности.

VLAN-Mode - С помощью VLAN Tagging можно отделить трафик виртуальных беспроводных точек доступа от локальных клиентов (например, что-бы отделитель гостевую сеть от рабочей). Значения:

- no-tag - не использовать VLAN-тегирование на беспроводном интерфейсе;

- use-service-tag - использовать 802.1ad тегирование;

- use-tag - использовать 802.1q тегирование.

VLAN-ID - VLAN-идентификатор.

VLAN не используем, оставляем по-умолчанию - "1".

Private Key - возможность установки персонального ключа шифрования для устройства с данным MAC адресом. Только для режимов WEP.

Private Pre Shared Key - персональный ключ шифрования. Используется в режиме WPA PSK.

Managment Protection Key - ключ защиты Managment Protection. Managment Protection - защита от атак деаутентификации и клонирования MAC-адреса. Выставляется на вкладке "General" в Security Profiles.

Time - в этом разделе можно указать временной диапазон, в рамках которого будет возможно подключение этого устройства.

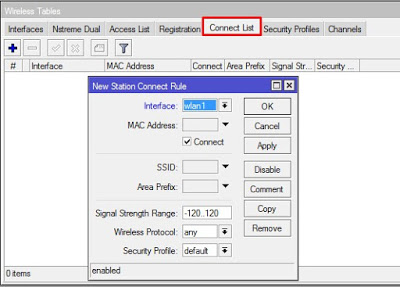

Connect List

Interface - правило в списке connect list может быть применимо только к одному беспроводному интерфейсу. Тут мы его выбираем.

MAC Address - указываем MAC AP к которой будем подключатся.

Сonnect - если галочка стоит, то подключатся к точке доступа, которая соответствует этому правило, если не стоит - не подключатся.

SSID - подключатся только к точкам доступа, которые имеют указанный SSID, если не активно - к любым SSID.

Area Prefix - правило действует для интерфейса с заданным префиксом. Area - позволяет создать группу и включить беспроводные устройства в нее, а затем использовать определенные правила для этой группы и всех входящих в нее устройств, вместо того, чтобы создавать отдельные правила для каждого устройства. Это значение заполняется в настройках точки доступа и может быть сопоставлено с правилами в connect-list.

Signal Strength Range - подключатся только к точкам доступа в пределах заданного диапазона уровня сигнала.

Wireless Protocol - протокол беспроводной связи. Значения:

- any - любой поддерживаемый (автовыбор);

- 802.11 - только стандартные протоколы 802.11abgn. Обычно используется для совместимости с оборудованием других производителей;

- nstreme - «фирменный» протокол Mikrotik, характеризующийся высокой скоростью потока данных в одну сторону (RX или TX);

- nv2 - "фирменный" протокол Mikrotik, характеризующийся высокой скоростью при работе в дуплексе или работе в режиме PtMP (точка-многоточка);

Security Profile - профиль безопасности, который соответствует защите точек доступа к которым идет подключение. Настраивается в Wireless Table — Security Profiles.

Общие рекомендации по безопасности WI-FI- сети:

1) используйте только WPA2-PSK с aes-ccm шифрованием.

2) отключите WPS.

3) для задания пароля используйте цифры, буквы верхнего и нижнего регистра, специальные символы.

4) регулярно меняйте пароль на точках.

5) если это возможно ограничите доступ по MAC-адресам в WiFi-сети.

6) снимите галочку Default Forward в настройках вашего интерфейса - запретите пересылку пакетом между wifi-клиентами.

7) скройте SSID вашей сети.

8) поменяйте MAC беспроводного интерфейса - для затруднения идентификации устройства.

Бонус

:local pop 4

:local mac

:local wifi [/log find message

Скрипт в планировщик с запуском каждые N минут. Для того, чтобы в бан не попадали разрешённые устройства - заранее добавляем их в Access List.

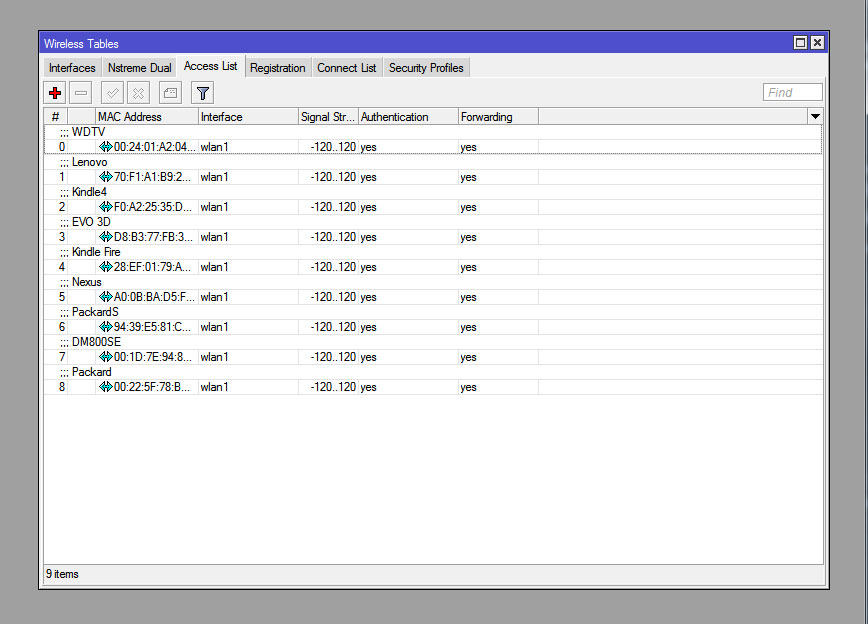

Wireless Access list - список доступа беспроводных устройств

Wireless Access list - список доступа беспроводных устройств находится во вкладке Wireless -> Wireless Tables -> Access List.

Как говорит инструкция от MikroTik, список доступа (Access List) необходим для ограничения разрешенных подключений от других устройств и для управления параметрами подключения.

Если открыть "Новое Правило Точки Доступа", оно называется "New AP Access Rule", то в этом окне мы видим набор опций.

"Главные" опции две:

[V] Authentication- Разрешено пройти аутентификацию согласно security-profile

[V] Forwarding - Клиент может посылать кадры соседним клиентам, подключенным к тойже AP (точке доступа)

-

Чтобы правильно настроить Access List, необходимо знать его основы:

- Правила в списке проверяются по порядку, одно за другим, начиная с нулевого

- Если правило не активно (disabled) то оно игнорируется

- Если правило сработало, то дальнейшее продвижение по правилам прекращается

- Если ни одно правило не подошло, то используется правило по умолчанию - конфигурация беспроводного интерфейса

- Если правило из списка доступа сработало но галочка [ ] Authentication не установлена (autentication=no), то соединение с этим удаленным устройством будет отклонено

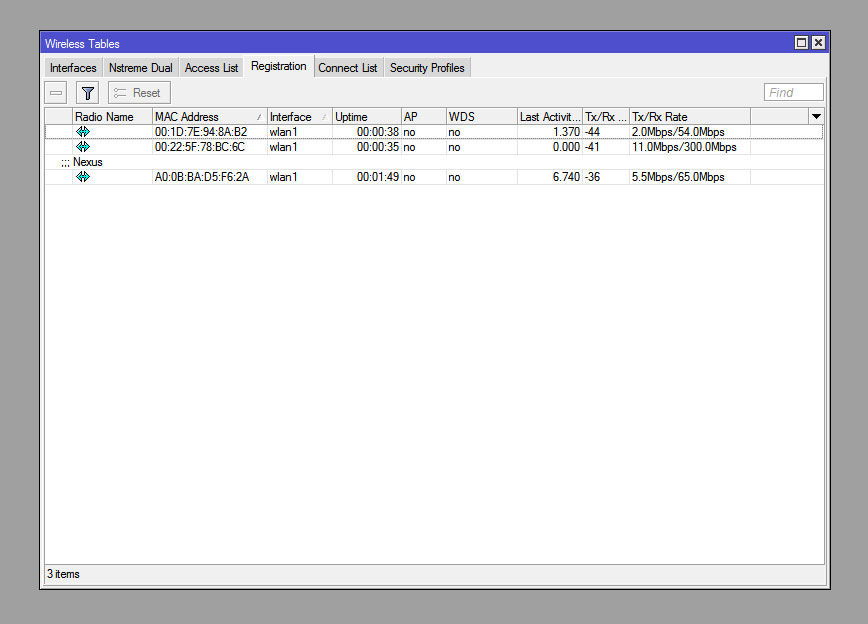

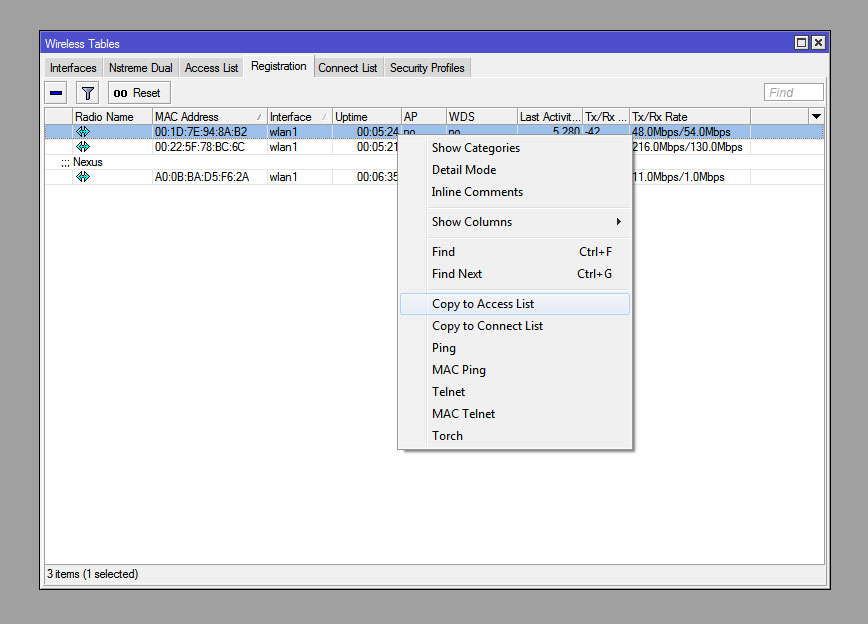

Контролировать работу правил можно по вкладке "Registration". Каждый подключенный клиент будет иметь комментарий от правила по которому он подключился. Другими словами, при создании нового правила, пишите его описание в комментариях. Как можно догадаться, комментария от запрещающего правила, во вкладке "Registration", вы не увидите.

Неправильный пример правила Access List

К примеру, вы хотите ограничить клиентов только по мощности сигнала - если клиент далеко от точки доступа то подключение запрещено.

Разумно создать вот такое правило:

Правило будет подключать клиента если уровень его сигнала будет больше чем -55. Но смысла от этого единственного правила нет, от него только вред.

Опция signal-range=-55..0 говорит о том что клиент будет подключен к точки доступа, пока его уровень сигнала находится в пределах -55..0. Если уровень сигнала, в течении 10 секунд будет ниже заявленного, то точка доступа отключит клиента. Но следующее правило - правило по умолчанию (его нет в списке), по этому правилу клиент и подключится к точке доступа, используя профиль безопасности беспроводного интерфейса.

Для ограничения доступа по мощности сигнала, необходимо добавить второе правило, которое будет запрещать аутентификацию. На втором правиле сработает запрещение аутентификации и переход к правилу по умолчанию не состоится.

Access List - решение для кафе и квартиры

Вы знаете что в кафе часто бесплатно раздают WiFi. Чтобы оградить кафе от бесполезных клиентов, не посетителей кафе, можно использовать низкий уровень сигнала для аутентификации и установить время выхода из диапазона 1 час.

Данное решение подойдет и для квартиры - повысит взломоустойчивость Wifi точки доступа. Разумеется, решение можно дополнить аутентификацией по MAC адресу и т.д..

Задача данной статьи показать главные ошибки при создании правил, показать где можно контролировать работу правил и предложить возможные решения.

Обращайтесь в нашу компанию за помощью. Сертифицированные специалисты помогут вам настроить оборудование. Также мы можем предложить вам надёжные решения в сфере IT (Интернет, телефония, удалённый доступ. )

Как мы знаем, беспроводные сети, более уязвимые, чем их проводные аналоги, так как для их атаки, не обязательно иметь физического доступа к линиям связи или коммутационному оборудованию. Именно по этому, безопасности беспроводных сетей, уделяется намного больше внимания и существует большое количество способов защиты. Одним из таких способов является авторизация в сети посредством MAC адреса подключаемого устройства.

В оборудовании Mikrotik или другом оборудовании под управлением операционной системы RouterOS Level 6 делается это так как описано ниже.

В утилите Winbox переходим в раздел Wireless, где на вкладке Registration, мы можем видеть все устройства подключенные к вашей точке доступа.

Нам надо добавить их в список устройств, которым разрешен доступ к нашей сети. Мы кликаем правой клавишей мыши на выбранном устройстве и нажимаем Copy to Access List.

В результате этих действий, наше устройство добавляется в список разрешенных устройств, который мы можем видеть и редактировать на вкладке Access List. На этой вкладке мы можем дать комментарии всем устройствам, удалить их, или изменить.

В этом же окне, можно назначить персональный PSK ключ, для авторизации этого устройства в беспроводной сети в поле Private Pre Shared Key, а так же установить время в которое устройство может быть авторизованно, в разделе Time.

А убрав галочку, возле параметра Authentication, вы добавите это устройство в черный список, и оно никогда не сможет авторизоваться в вашей сети.

Еще одним очень полезным параметром, является Forwarding. Убрав галочку с которого, вы запретите этому устройству обмениваться информацией с другими пользователями вашей сети.

После того, как вы внесли все необходимые устройства в Access List, необходимо включить авторизацию по списку. Для этого, переходм на вкладку Intefaces и двойным кликом открываем нужный беспроводной интерфейс. В окне интерфейса на вкладке Wireless убираем галочку с параметра Default Authentificate. И сохраняем настройки кнопкой Ok.

Теперь в вашей сети, смогут авторизоваться только те устройства, которые внесены в Access List, другим же устройствам, будет отказано в доступе, даже если вы правильно введете все ключи.

В комментариях опубликованной ранее статьи один из пользователей спросил: «А можно добавить раздел про то, как нужно защитить свой, микротик чтобы управление им не ушло на сторону?». Один из пользователей написал на это следующее: «Универсальных принципов для любого сетевого устройства два – администрирование только с внутреннего интерфейса (снаружи закрыто все) и регулярно обновлять прошивку» (сохранена авторская орфография). А мы сразу поняли, что одним коротким ответом здесь не обойтись, и этот вопрос заслуживает полноценного отдельного рассмотрения с учётом широких возможностей операционной системы RouterOS, а также сопрягаемых с ней opensource решений, комплексно завершающих проблемный вопрос информационной безопасности. Кроме непосредственно настройки безопасности доступа до маршрутизатора, необходимо использовать его как полноценный барьер для разноуровневых атак, которые могут быть нацелены на защищаемую сеть. Технологий реализации этого достаточно много, поэтому разделим применяемые возможности на логические уровни и представим предметные рекомендации по администрированию сетей на базе оборудования MikroTik.

Для того, чтобы статья не была слишком громоздкой, разделим её на четыре части. В первой части рассмотрим общие рекомендации по настройке безопасности оборудования MikroTik, организацию безопасности L1 и L2. Во второй части продолжим говорить про L2, а именно про работу протокола Dot1X , рассмотрим безопасность L3. В третьей части покажем реализацию централизованного логирования. В четвёртой части (завершающей) расскажем про вариант настройки полноценной IDS , что в комплексе позволит достаточно широко осветить способы защиты оборудования MikroTik. Приступим к технической части.

2. Общие рекомендации

Первое, что мы всегда делаем с железкой — это обновляем прошивку:

Всегда интересно посмотреть, что же производитель там пофиксил. А если дело касается CVE , тогда вдвойне интереснее. Конечно, эксплойтов для каждой решённой проблемы в свободном доступе не найти, а может, их вообще не существует за пределами компании MikroTik. Кроме этого, можно встретить анонс долгожданных настроек, таких как UDP для OpenVPN, который уже есть в 7 (not stable) версии операционной системы.

Далее смотрим, сколько создано пользователей, лишних удаляем. Ставим пароли, соответствующие политике информационной безопасности компании, если такая есть, если нет, тогда просто посильнее:

Если паранойя зашкаливает, тогда используем SSH вход без ввода пароля (и пользователя admin можно заменить на другого). Сгенерим пару RSA ключей, размер укажем 4096 бит, что уж мелочиться:

На выходе будет закрытый ключ test_user:

И открытый ключ test_user.pub:

Привяжем открытый ключ к пользователю RouterOS:

Добавляем хардкор, запретив логиниться по паролю:

Важно отметить, что если есть пользователь, для которого не импортирован публичный ключ, то, несмотря на вышепоказанную настройку, RouterOS сохраняет возможность логиниться под ним с помощью пароля. С учётными записями разобрались, далее выключаем серверы различных протоколов управления, в том числе небезопасные, разумеется, есть ли они вам не нужны:

Можно поменять прослушиваемый порт для SSH сервера. Особенно на значение, не входящее в сканируемые по умолчанию nmap-ом, но мы в этом защиты не видим, скорее маскировка:

Поясним. Nmap, на наш взгляд, самый распространённый сетевой сканер. Если ваше устройство кто-то будет сканировать, то велика вероятность, что именно им. Nmap с параметрами по умолчанию сканирует не все 65535 портов, поэтому, указав серверу ssh прослушивать «редкий порт», вы отсеете большое число «любителей» пофлудить сеть. Дополнительно сюда можно прикрутить технологию port knocking :

Сканируем роутер и видим, что всё работает корректно. Сервер SSH будет недоступен, пока на роутер не пройдут попытки установления соединения на 28 порт, затем в течение 30 секунд на 29 порт, затем в течение 30 секунд на 30 порт. Если последовательность обращений верна и временные лимиты соблюдены, то IP адрес источника сможет в течение 30 секунд установить SSH сессию, а иначе drop:

Необходимо отметить, что если вы укажете порты стука примерно в таком порядке: 21, 80, 443, а прослушиваемый SSH порт перенесете на значение 8080 (все четыре входят в список по умолчанию для сканирования nmap), то ваш секретный порт 8080 определится при первом же сканировании. Если вы действительно хотите использовать технологию port knocking, то выбирайте порты в порядке уменьшения, а сами значения портов на «не сканируемые» nmap-ом: ни в режиме top 100, ни в режиме top 1000. Кроме этого, можно ограничить IP адреса, с которых доступны протоколы управления, на диапазон доверенных:

Таким образом, несмотря на то, что 22 порт готов принимать TCP соединение, однако с не доверенных IP адресов оно будет сброшено SSH сервером:

Делайте регулярные резервные копии конфигураций ваших устройств. В RouterOS есть два типа backup: бинарный *.backup

и текстовый конфигурационный файл *.rsc

Первый рекомендуется откатывать только на полностью идентичных устройствах, и не подлежит редактированию (при откате восстанавливается точный образ операционной системы). Второй же, наоборот, можно вручную контролируемо построчно обрабатывать (до получения необходимо результата), однако он может содержать чувствительную информацию (если не делать /export hide-sensitive), поэтому рекомендуем обезопасить хранение такого рода backup файлов. Ставить ли регулярный backup в планировщик заданий, или нет, тут уже каждый решает сам. Главное — не запутаться во всех резервных копиях и не передавать их на удалённый сервер по открытому интернет каналу посредством ftp.

3. Защита L1

Писать правила про установку сетевого оборудования в серверных помещениях, в защищённых телекоммуникационных ящиках, сейфах и т.д. мы не будем, это не тема статьи. Для защиты L1 на оборудовании MikroTik будет достаточно программно отключить не используемые сетевые интерфейсы:

Сюда же пойдёт организация безопасности беспроводных соединений. В идеале, конечно, следует настроить WPA2-Enterprise (подробно о настройке RADIUS сервера мы напишем во второй части статьи), так как реальных угроз безопасности таких сетей пока не известно:

Если такой вариант вам не подходит, тогда используйте WPA2-PSK со словарно неподбираемым паролем, который держите в тайне от третьих лиц, и отключённый PMKID:

Ещё можно запретить подключаться к точке доступа с низким уровнем сигнала, т.е. физически удалённым пользователям, которые, можно предположить, находятся за контролируемым периметром и не легитимны:

На этом свои рекомендации по поводу L1 безопасности остановим и перейдём к более интересным вещам.

4. Защита L2

Для начала ограничим работающие сервисы уровня L2:

Первый скрипт позволяет осуществлять mac-ping только для внутренней сети. Второй ограничивает L2 подключение посредством службы Winbox:

RouterOS поддерживает работу таких протоколов, как CDP, LLDP и MNDP. Чтобы не осуществлять широковещательную рассылку пакетов указанных протоколов во все стороны, ограничиваем их работу:

Чтобы со стороны провайдера не догадывались, что у вас стоит роутер MikroTik, можно сменить MAC адрес WAN интерфейса, но это скорее баловство:

Если в вашем L2 сегменте появится второй или более незаконный DHCP сервер, то это может здорово навредить работе всей сети. Так в примере видно, что работают две указанные службы (192.168.1.1 и 192.168.3.1), раздавая по факту разные сетевые настройки:

Для защиты от такого рода атак (ведь хакер может назначить и своё устройство в качестве шлюза) существует технология «DHCP snooping». После её активации бридж пропускает DHCP пакеты только в доверенную сторону:

Теперь поговорим о безопасности ARP протокола. Вмешаться в его работу можно, как в сторону роутера, так и в сторону оконечного устройства. Отправляя в сеть специально сгенерированные пакеты, можно отравлять ARP кэш. В результате шлюз может закипеть, от того, что его ARP таблица будет переполнена, а клиент может начать передавать свой трафик не туда, что для первого и второго случая делает хорошую почву для MITM . Попробуем реализовать описанные действия на практике:

В следующем примере показаны ложные записи ARP таблицы маршрутизатора, а ведь так намеренно можно заполнить весь имеющейся пул и втупить работу легитимного DHCP сервера:

Для защиты от таких действий в RouterOS необходимо, первым делом, настроить DHCP сервер, что позволит активировать функцию заполнения ARP таблицы, либо в результате его работы, либо в ручном режиме:

После этого настраиваем бридж, переводя маршрутизатор в режим только ответа на ARP запросы (если у вас работает hotspot, то от этой идеи придётся отказаться, так как он перестанет нормально функционировать), таким образом, сторонние манипуляции будут бессильны:

Теперь поговорим про настройку технологии port security , VLAN и VLAN security в контексте информационной безопасности. Когда сеть введена в эксплуатацию и известно, кто, где, за что отвечает, тогда можно смело ограничивать соединения по MAC адресам соседних свичей, жёстко закрепив их значения за конкретными портами (подходит для коммутаторов CRS1xx/2xx):

Дополнительно следует выключить режим обучения портов MAC адресам:

Если ваш маршрутизатор гоняет пакеты для логически разделённых сетей, в том числе с точки зрения безопасности, то их следует разнести по различным VLAN. Важно понимать, что если через ваше устройство проходят несколько VLAN, то в случае несанкционированного доступа к роутеру или коммутатору, могут быть скомпрометированы устройства во всех этих подсетях. Здесь всё понятно. Дополнительно можно указать устройству проверять tag трафика и дропать пакеты, у которых VLAN ID не найден в его таблице VLAN:

5. Заключение

На этой админской ноте прервём наши рассуждения, которые отображают подходы, применяемые нами в построении реальных сетей и обеспечении их информационной безопасности. Никакие ноухау статья не раскрывает, но в определённой мере систематизирует имеющиеся возможности и показывает их практическое применение. Дальше будет интереснее…

Настройка интернета на роутерах Mikotik для простого пользователя задача непростая. Роутер Mikrotik снабжен своей собственной OC с интерфейсом на базе Linux. Здесь нет простых настроек, которые все привыкли видеть в большинстве роутеров, предназначенных для дома или малого офиса. Но для быстрой и более удобной настройки подключения роутера к интернету можно воспользоваться функцией "QuickSet".

Освоить MikroTik Вы можете с помощью онлайн-куса « Настройка оборудования MikroTik ». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Переходим на вкладку Neighbors, выбираем устройство и жмем Connect.

При первом входе в интерфейс роутера появится предложение установить конфигурацию по умолчанию либо удалить ее. Рекомендую воспользоваться удалением базовыхнастроек и настроить все с нуля.

Если диалогового окна для сброса настроек при входе нет, то настройки можно сбросить здесь "System\Reset Configuration". Обязательно ставим галочку на пункте "No Default Configuration", чтобы после сброса не применялась настройка по умолчанию.

Быстрая настройка интернета с помощью QuickSet.

В мастере быстрой настройки "Quick Set" предусмотрено несколько режимов работы роутера:

- CAP: Контролируемая точка доступа, которая управляется CAPsMAN сервером

- CPE: Режим клиента, который подключается к точке доступа AP.

- Home AP: Домашняя точка доступа. Этот режим подходит для упрощенной настройки доступа к интернету.

- PTP Bridge AP: Создает точку доступа для подключения к ней удаленного клиента

PTP Bridge CPE и создания единой сети. - PTP Bridge CPE: Клиент для подключения к удаленной точки доступа PTP Bridge AP.

- WISP AP: Режим похожий на Home AP, но предоставляет более продвинутые возможности.

Выбираем режим Home AP и приступаем к настройке роутера в качестве обычной точки доступа к интернету, которую можно использовать для небольшого офиса и дома.

Настраиваем WiFi.

Network Name: Название сети. Это название будут видеть тот кто подключается к вашей сети по WiFi.

Frequency: в обычной ситуации лучше оставить значение Auto. роутер сам подберет оптимальную частоту работы.

Band: Диапазон частот для домашнего роутера 2GHz-only-N. Если в сети есть старые устройства, работающие по протоколам 802.11b или 802.11g, тогда нужно будет выбрать режим 2GHz-B/G/N, но будет потеря в скорости соединения.

Use Access List (ACL): Используется для того чтобы ограничить доступ по WiFi. Прежде чем включать эту опцию необходимо создать список клиентов, которым разрешен доступ. Выбираем из списка подключенных клиентов и нажимаем кнопу Copy To ACL.

В обычной ситуации этой функцией лучше не пользоваться т.к. аутентификация по паролю обеспечивает достаточные ограничения.

WiFi Password: укажите здесь пароль для подключения к роутеру по WiFi.

WPS Accept: эта кнопка используется для упрощенного подключения устройств, которые поддерживают режим WPS. Такими устройствами могут быть принтеры или видеокамеры, на которых затруднен ввод пароля вручную. В первую очередь включить WPS нужно на подключаемом устройстве, а затем нажать кнопку роутера "WPS Accept".

Guest Network: эта функция позволяет создать отдельную гостевую сеть WiFi. Те, кто подключаются через гостевой WiFi, не будут иметь доступа к вашему роутеру, локальной сети и устройствам, находящимся в ней. Используйте гостевую сеть для повышения сетевой безопасности.

Задайте пароль в поле "Guest WiFi Password" и ограничение скорости на скачивание "Limit Download Speed"

Wireless Clients: здесь можно увидеть подключенные

в данный момент по WiFi устройства. В таблице показан MAC-адрес, IP-адрес, продолжительность подключения, качество сигнала и ACL (список разрешенных устройств)

Настраиваем интернет.

Здесь мы указываем те параметры подключения, которые нам передал провайдер интернета.

Port: Указываем физический порт, к которому подключен кабель провайдера

Adress Acquisition: указывем способ получения IP адреса. В моем случае адрес статический. При PPPoE подключении указываем логин, пароль и адрес pppoe-сервера.

MAC Address: физический адрес устройства, который будет видеть провайдер. Имеет смысл менять если вы Mikrotik ставите вместо другого роутера, а у провайдера на маршрутизаторе установлена привязка по mac-адресу.

MAC server / MAC Winbox: позволяет подключаться к роутеру используя его mac-адрес. Может пригодится при отладке или восстановлении, когда роутер недоступен по ip-адресу.

Discovery: позволяет распознавать роутер другими роутерами Mikrotik.

Настройка локальной сети.

IP Address: указываем ip-адрес устройства в нашей локальной сети.

Netmask: маску оставляем наиболее распространенную для большинства случаев 255.255.255.0.

Bridge All LAN Ports: объединяем все порты роутера в общий коммутационный узел, позволяя всем подключенным устройствам находится в одной сети и обнаруживать друг друга.

DHCP Server: включаем сервер автоматической раздачи ip-адресов устройствам, подключенным к роутеру.

NAT: должен быть включен для трансляции ip-адресов из локальных в публичные, иначе устройства локальной сети не получат возможность выйти в интернет.

UPnP: эту опцию лучше не активировать, если нет необходимости т.к. она позволяет выполнять автоматический проброс стандартных локальных портов в интернет. Порты лучше пробрасывать вручную, чтобы злоумышленники не знали их адреса.

Настройку VPN рассматривать в рамках данной статьи не будем. Отмечу лишь, что она так же доступна в QuickSet и может пригодится тем, кто использует VPN-туннели для объединения нескольких локальных сетей или устройств в одну частную сеть через интернет.

Настройка интернета вручную.

Настройка провайдера интернета на роутере Mikrotik вручную предполагает наличие у вас необходимых знаний в области сетевых технологий и более детального знания интерфейса Router OS и его консоли.

Сбрасываем настройки роутера в System > Reset Configuration .

Переименуем порт в списке интерфейсов "ether1-WAN", чтобы сразу было понятно к какому порту подключен провайдер.

Вариант для любителей консоли:

Меняем MAC-адрес если до Mikrotik работал другой роутер, а провайдер интернета сделал привязку на своем маршрутизаторе к mac-адресу. Вместо нулей пишите mac своего старого роутера.

Настройка WiFi.

Открываем в меню пункт Wireless, выбираем WiFi интерфейс и включаем, нажав галочку, если он неактивен.

Заходим в настройки интерфейса двойным кликом и выбираем вкладку Security Profiles. Создаем свой профиль или редактируем существующий.

- Authentication Types: способ идентификации выбираем WPA2 PSK - он более надежен чем WPA, EAP - использует проверку подлинности внешнем сервером, актуален для корпоративных сетей;

- Unicast Ciphers и Group Ciphers: тип шифрования включаем aes com - это более современный и быстрый тип шифрования, tkip стоит включать если на каком-то устройстве, вероятно устаревшем, возникают проблемы с подключением;

- WPA2 Pre-Shared Key: задаем пароль для подключения к точке доступа WiFi.

Переходим на вкладку WiFi interfaces. В настройках беспроводного интерфейса, во вкладке Wireless прописываем следующие настройки для WiFi:

- Mode: ap bridge, включаем режим точки доступа;

- Band: 2GHz-only-N, этот способ вещания лучше всего подходит для большинства современных беспроводных устройств;

- Frequency: Auto, режим автоматического выбора частоты вещания;

- SSID: Вводим название беспроводной сети;

- Wireless Protocol: 802.11;

- Security Profile: default, выбираем тот который настроили ранее.

Настройка локальной сети.

Первый порт подключен к провайдеру. Оставшиеся порты будут использоваться для подключения устройств локальной сети. Для того чтобы порты находились в одной физической сети и могли коммутировать подключения их необходимо объединить в мост.

Создаем мост.

Для создания моста переходим в Bridge. Нажимаем плюсик и вписываем название моста, например "bridge-local".

Добавляем в мост порты. Открываем вкладку Ports. Жмем плюс и один за другим добавляем все порты, кроме того к которому подключен интернет, в мост bridge-local.

/interface bridge port

add bridge=bridge-local interface=ether2

add bridge=bridge-local interface=ether3

add bridge=bridge-local interface=ether4

add bridge=bridge-local interface=ether5

add bridge=bridge-local interface=wlan1

Присваиваем мосту IP-адрес. Пункт меню IP > Adresses.

Теперь у нас все порты, включая WiFi, закоммутированны и могут пересылать пакеты между собой. Остается настроить шлюз выхода в интернет.

Включаем сервер DHCP.

Определяем пул ip-адресов, которые будет раздавать DHCP server устройствам локальной сети. Выбираем в меню пункт IP/Pool. Через плюсик добавляем новый пул, вводим название и диапазон адресов.

Переходим к включению DHCP сервера IP > DHCP Server. Создаем новый DHCP сервер, указываем имя, интерфейс и пул адресов.

Во вкладке Networks указываем настройки, которые сервер будет передавать своим клиентам: адрес сети, маску сети, шлюз и DNS серверы. Маску лучше указывать сразу после адреса, через слеш.

После того как мы подготовили локальную сеть, можно перейти к настройке шлюза для выхода в интернет.

Настройка интернета.

Настройка подключения к интернету зависит от способа, предоставленного вам провайдером. Наиболее распространенный способ без использования статического ip адреса - подключение по технологии PPPoE. Так же рассмотрим часто используемые варианты с выделенным IP и динамическим получением IP-адреса от DHCP провайдера.

Подключение к провайдеру по PPPoE.

Открываем PPP и создаем новое соединение PPPoE Client. Интерфейс выбираем тот куда подключен провод провайдера.

На вкладке Dial Out вписываем имя и пароль для подключения. Отмечаем галочкой пункт Use Peer DNS, который обозначает что адреса DNS серверов будем получать от провайдера. Add Default Route добавляет маршрут, используемый по умолчанию, в таблицу маршрутизации.

Подключение к провайдеру по технологии PPTP или L2TP происходит способом аналогичным PPPoE. Разница лишь в том, что при добавлении PPTP Client или L2TP Client во вкладке Dial Out необходимо указать, помимо логина и пароля, адрес сервера.

Подключение по статическому IP.

Для образца возьмем такие параметры подключения, полученные от провайдера:

Адрес: 10.20.30.41

Маска: 255.255.255.248

Шлюз: 10.20.30.42

Для DNS используем серверы Google: 8.8.8.8, 8.8.4.4

Настраиваем IP-конфигурацию интерфейса, к которому подключен провод провайдера: IP > Adresses.

Добавляем маршрут для пакетов, направленных в интернет: IP > Routes. Адрес назначения для пакетов интернета Dst. Address: 0.0.0.0/0, шлюз Gateway: 10.20.30.42. Включаем проверку доступности шлюза Check Gateway: ping.

Добавляем адреса DNS-серверов. IP > DNS.

Настройка подключения по DHCP.

Этот вариант самый простой по настройке. Переходим IP > DHCP Client. Указываем интерфейс, подключенный к провайдеру. Остальные настройки оставляем как есть.

Отмеченные галочками Use Peer DNS и Use Peer NTP означают полчения от провайдера адресов DNS сервера и сервера синхронизации времени NTP. Add Default Roue добавляет маршрут, используемый по умолчанию, в таблицу маршрутизации.

После настройки подключения к провайдеру необходимо выполнить настройку NAT. NAT выполняет трансляцию локальных ip-адресов в публичный адрес, предоставленный провайдером. Если этого не сделать, то трафик в интернет уходить не будет.

Настройка NAT.

Добавляем в NAT правило трансляции локальных адресов.

IP > Firewall > Nat. Добавляем новое правило. Указываем, что трафик исходящий Chain: srcnat. Выбираем интерфейс исходящего трафика Out. Interface: Ether1-WAN или pppoe-out1, в зависимости от настройки подключения к провайдеру.

Далее переключаемся на вкладку Action и выбираем masquerade.

Теперь во всем трафике, идущем в интернет, локальные адреса преобразуются в публичный адрес провайдера и сервера-адресаты знают куда отвечать. А это значит, что интернет должен работать.

Остается один не менее важный вопрос - это безопасность вашего роутера. Для предотвращения взлома вашего роутера необходимо настроить Firewall. О том, как это сделать, читайте здесь.

Освоить MikroTik Вы можете с помощью онлайн-куса « Настройка оборудования MikroTik ». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Читайте также: