Коммутатор поддерживающий виртуальные локальные сети это

Поскольку коммутатор Ethernet является устройством канального уровня, то в соответствии с логикой работы он будет рассылать широковещательные кадры через все порты. Хотя трафик с конкретными адресами (соединения "точка — точка") изолирован парой портов, широковещательные кадры передаются во всю сеть (на каждый порт ). Широковещательные кадры — это кадры, передаваемые на все узлы сети. Они необходимы для работы многих сетевых протоколов, таких как ARP , BOOTP или DHCP . С их помощью рабочая станция оповещает другие компьютеры о своем появлении в сети. Так же рассылка широковещательных кадров может возникать из-за некорректно работающего сетевого адаптера. Широковещательные кадры могут привести к нерациональному использованию полосы пропускания, особенно в крупных сетях. Для того чтобы этого не происходило, важно ограничить область распространения широковещательного трафика (эта область называется широковещательным доменом) — организовать небольшие широковещательные домены, или виртуальные локальные сети (Virtual LAN, VLAN).

Виртуальной локальной сетью называется логическая группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети. Это означает, что передача кадров между разными виртуальными сетями на основании MAC-адреса невозможна независимо от типа адреса — уникального, группового или широковещательного. В то же время внутри виртуальной сети кадры передаются по технологии коммутации, то есть только на тот порт , который связан с адресом назначения кадра. Таким образом с помощью виртуальных сетей решается проблема распространения широковещательных кадров и вызываемых ими следствий, которые могут развиться в широковещательные штормы и существенно снизить производительность сети.

VLAN обладают следующими преимуществами:

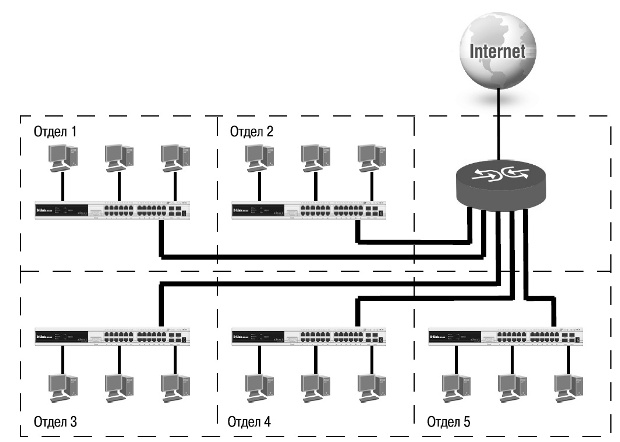

Рассмотрим пример, показывающий эффективность использования логической сегментации сетей с помощью технологии VLAN при решении типовой задачи организации доступа в Интернет сотрудникам офиса. При этом трафик каждого отдела должен быть изолирован.

Предположим, что в офисе имеется несколько комнат, в каждой из которых располагается небольшое количество сотрудников. Каждая комната представляет собой отдельную рабочую группу.

При стандартном подходе к решению задачи с помощью физической сегментации трафика каждого отдела потребовалось бы в каждую комнату устанавливать отдельный коммутатор , который бы подключался к маршрутизатору, предоставляющему доступ в Интернет . При этом маршрутизатор должен обладать достаточным количеством портов, обеспечивающим возможность подключения всех физических сегментов (комнат) сети. Данное решение плохо масштабируемо и является дорогостоящим, т.к. при увеличении количества отделов увеличивается количество необходимых коммутаторов, интерфейсов маршрутизатора и магистральных кабелей.

При использовании виртуальных локальных сетей уже не требуется подключать пользователей одного отдела к отдельному коммутатору, что позволяет сократить количество используемых устройств и магистральных кабелей. Коммутатор , программное обеспечение которого поддерживает функцию виртуальных локальных сетей , позволяет выполнять логическую сегментацию сети путем соответствующей программной настройки. Это дает возможность подключать пользователей, находящихся в разных сегментах, к одному коммутатору, а также сокращает количество необходимых физических интерфейсов на маршрутизаторе.

Конфигурирование коммутаторов с поддержкой 802.1Q

Первая редакция статьи, опубликованная 17 мая 2000 г, вызвала неадекватную реакцию некоторых читателей, вылившуюся даже в дискуссию. Критически взглянув на текст статьи, мы решили внести в нее несколько строк. Они выделены цветом .

Когда виртуальные сети распространяются на несколько связанных между собой коммутаторов, возникает довольно сложная задача передачи информации о принадлежности передаваемых кадров к той или иной ВЛС. В ВЛС на основе номеров портов относительно простые коммутаторы должны быть соединены столькими линиями связи, сколько определено распределенных ВЛС. Это приводит к дополнительным расходам портов коммутаторов на межкоммутаторные связи, и виртуальные сети практически перестают отличаться от реальных. Сети без излишних линий связи с передачей информации о ВЛС строятся либо на основе фирменных решений (при этом объединяться могут лишь коммутаторы одной фирмы или даже одного семейства), либо на основе стандарта 802.1Q.

Рассмотрим вариант построения виртуальных сетей на коммутаторах фирмы Nortel Networks типа BayStack-350/450, в которых имеется поддержка VLAN на основе стандарта IEEE 802.1Q. Заметим, что наличие поддержки этого стандарта имеется только в коммутаторах с относительно новой версией как аппаратной части, так и внутреннего ПО (firmware). Стандарт IEEE 802.1Q — Virtual Bridge Local Area Networks — определяет только формат используемых кадров Ethernet и минимальный набор требований к устройству, которые обязательны к реализации всеми производителями. Вместе с тем, очень большая область использования этой технологии отдается на откуп производителю оборудования. Именно поэтому все случаи использования VLAN, которые хоть немного отличаются от простейших VLAN на основе портов, сильнейшим образом зависят от конкретного используемого оборудования. Все примеры, приведенные в статье — живые. Именно на этом подходе построена сеть ЦНИИ Робототехники и технической кибернетики в СПб. Сеть прекрасно работает и с точки зрения VLAN выполняет все, что от нее требуется, и все, что декларировано Nortel Networks.

Если использовать узлы, поддерживающие маркировку кадров (эта возможность имеется в современных серверных картах), то их можно подключать к маркированным портам коммутаторов 802.1Q. Поддержка 802.1Q особенно желательна на магистральных коммутаторах, разнесенных территориально — тогда развитие сети не будет требовать прокладки новых магистральных линий (пока хватает их пропускной способности). В пределах одного распределительного пункта поддержка 802.1Q избавляет от необходимости физических перекоммутаций, связанных с изменением структуры сети, а также перемещением, добавлением и удалением пользователей.

понедельник, октября 08, 2012

Виртуальная реальность или что такое VLAN

В данном посте рассматриваются виртуальные локальные сети ( VLAN ), их назначение и терминология. Данный пост носит исключительно теоретический характер, и в нем не будет практических примеров настройки оборудования, но если вам все же интересно, то милости прошу под кат. Виртуальные локальные сети или же просто VLAN - это технология позволяющая организовывать несколько независимых виртуальных сетей внутри одной физической сети. С помощью VLAN можно выполнять гибкое разнесение пользователей по различным сегментам сети с разной адресацией, даже если они подключены к единому устройству, а также дробить широковещательные домены. Помните, в посте, в котором мы разбирали принципы работы коммутатора, говорилось что он объединяет сетевые устройства в единый сегмент сети, это не совсем так =) Это является абсолютно верным для коммутаторов не поддерживающих VLAN , но вот для коммутаторов поддерживающих виртуальные локальные сети (в данном посте под словом коммутатор подразумевается коммутатор уровня 2, тоесть не умеющий осуществлять маршрутизацию) дела обстоят несколько иначе, такие коммутаторы могут объединять сетевые устройства в несколько сегментов сети (но не сегменты между собой), данные сегменты будут абсолютно не связаны между собой. Данный принцип проиллюстрирован на рисунке. Немного прокомментирую данный рисунок. Компьютеры 1 и 2 объединены в один VLAN , компьютеры 3 и 4 объединены в другой VLAN . Хотя все компьютеры подключены к одному и тому же коммутатору, все они не будут общаться между собой. Компьютер номер 1 сможет общаться только с компьютером 2, компьютер 3 будет видеть только компьютер 4. Тоесть данная ситуация будет аналогична тому, как если бы мы подключили компьютеры 1 и 2 к одному коммутатору, а компьютеры 3 и 4 к другому коммутатору, и не соединили бы эти коммутаторы между собой. Как легко заметить, в данном случае, технология VLAN помогла нам разделить нашу единую физическую сеть на несколько виртуальных не связанных между собой сетей, при этом компьютеры находящиеся в этих виртуальных сетях даже не подозревают об этом и работают точно также как это было бы в обычно сети. Реализация виртуальных локальных сетей обычно происходит на коммутаторах. Другое сетевое оборудование, такое как маршрутизаторы, точки доступа, тоже обычно поддерживает VLAN . Для взаимодействия устройств в VLAN сетях, их порты настраиваются специальным образом. Существует два типа настройки портов: настройка порта в режиме доступа (аксесс порт) и настройка порта в режиме транка (транковый порт). Порты доступа применяются обычно для подключения оконечных устройств. В простейшем случае, порту доступа задается определенный VLAN и он передает весь поступающий на него трафик имено в него. Порты к которым подключены компьютеры 1,2,3 и 4 на рисунке выше являются портами доступа. Транковые порты предназначены для передачи трафика сразу нескольких VLAN ов и обычно используются для соединения сетевых устройств между собой. Данный принцип проиллюстрирован на рисунке. На данном рисунке порты 1-4 являются портами доступа и по каждому из этих портов идет трафик только одного VLAN , порты 5 являются транковыми портами, служат для связи коммутаторов между собой и передают через себя трафик сразу двух виртуальных локальных сетей VLAN 1 и VLAN 2. Хочется отметить, что передавать VLAN между устройствами можно не только с помощью транковых портов, но и с помощью портов доступа, но так как порты доступа могут пропускать трафик только одного VLAN , для соединения устройств между собой, потребуется выделение портов количество которых будет равно количеству передаваемых между устройствами VLAN . Данный способ обычно находит применение только в том случае если между устройствами необходимо передать небольшое число VLAN , а обычно вообще один единственный VLAN . На представленном ниже рисунке все шесть портов являются портами доступа. |

| На данном рисунке все порты являются портами доступа |

40 коммент.:

Наоборот, статья очень простая благодаря наглядным примерам.

Спасибо! Очень доступно и о только о главном.

Хоть что-то прояснилось! Спасибо большое!

Рад что Вам пригодилась данная статья.

добрый день!! а сколько vlan может поддерживать порт в транке? и что за порты в режиме гибрид?

А если вообще не настраивать порт? он будет работать?

Хорошая статья, спасибо!

"А если вообще не настраивать порт? он будет работать?"

Да будет. По умолчанию, обычно, все порты в рабочем состоянии.

спасибо огромное, все предельно просто. здорово объяснили

Верните пожалуйста рисунки.

Рисунки на месте, возможно были какие то технические проблемы в работе.

Поскольку основным назначением виланов на практике есть изоляция на уровне передачи данных (уровень 2, уровень Ethernet-кадров) широковещательного (бродкастового и мультикастового) трафика с сетевого уровня, то полезным, на мой взгляд, было бы приводить для наглядности в таких статьях как пример скриншоты работы сетевого анализатора с параметром вывода разницы во времени между пакетами/кадрами. Например, tcpdump -ttt ether broadcast. Это очень хорошо показывает, что было в общем сегменте (или дефолтном вилане) и что получилось в отдельном вилане.

"воскресенье, ноября 02, 2014"

Отличное предложение, сам да такого в момент написания статьи не догадался.

Здравствуйте. Получается в одной VLAN всё оборудование имеет одинаковый IP адрес? Спасибо.

Добрый день. Нет. Разные устройства имеют разные адреса, но из одной подсети.

Добрый день! Ну наконец-то в голове как-то системно что-то начало укладываться.) А можно сделать так что б у нескольких VLAN для выхода в интернет был один общий ip адрес?

Добрый день. Попробуйте прочитать про NAT. В этом блоге, к сожалению, я эту тему еще не освещал.

Согласен. На практике, несколько подсетей будут работать вместе в одном VLAN, но лучше так не делать и предерживаться правила: один vlan - одна подсеть. Не могу привести ни одного примера где бы могло пригодиться несколько подсетей в одном VLAN.

Ок) Клиенты чаще всего за NATом сидят) Железка провайдера может и не знать об этих подсетях)

добрый день! подскажите какое оборудование(концентраторы, комутаторы, маршрутизаторы) понадобиться для построение офисной сети стандарта Fast Ethernet примерно на 70 ПК. Спасибо)

нужен ли вообще концентратор для такой сети? Если использовать многопортовый коммутатор

Концентраторы не нужные - это прошлый век. Вам нужны несколько коммутаторов и маршрутизатор.

добрый день! пишу дипломную работу(( подскажите расчеты основных параметров для сети Fast Ethernet. или источник откуда это можно взять.

2 если есть, то информацию по настройке сети( коммутаторы, маршрутизаторы D-Link)

зарание Спасибо.

Добрый день.

Попробуйте поискать что либо полезное для расчетов вот тут:

1.Кучерявый А. Е., Гильченок Л. З., Иванов А. Ю. Пакетная сеть связи общего пользования.

2.Битнер В.И., Михайлова Ц.Ц. Сети нового поколения - NGN.

3.Конахович Г. Ф., Чуприн В. М. Сети передачи пакетных данных.

Читал давно, но вроде в них что то должно быть по вашей теме.

Egor , your explanations are just too good to be true! Bravo!

Егор, добрый день. Во-первых спасибо большое за прекрасный доступный материал. ВО-вторых, ламерский вопрос :) ВОт есть у нас сеть с коммутаторами, на которых настроены виланы. Все также как и у вас в схеме, на коммутаторах - порты доступа, между коммутаторами - транковые порты на оптике на SFP модулях. Все прекрасно, но мне как новому админу надо иметь доступ со своей рабочей машины ко всем виланам. Правильно ли я понимаю что мне для этого достаточно сделать один из портов доступа на коммутаторе ядра, возле которого я сижу, транковым и подключить свою машину к нему? Ну на своей машине соответственно прописать еще один IP для другого вилана. Или надо делать сложнее и вроде как правильней, а именно настраивать маршрутизацию между виланами?

Оба варианта имеют право на жизнь. Первый вариант проще реализуется (даже на простых свичах L2), второй, как Вы правильно заметили, сложнее, и реализуется с помощью оборудования L3 или программным путем на сервере маршрутизации.

Андрей, спасибо. Коммутаторы у нас как раз L3, но в сети есть софтовый интернет шлюз. Соответственно на всех компьютерах в сети он прописан к качестве дефолтного.Получается маршрутизацию в коммутаторах сейчас не использовать.

И еще вопрос, если можно. Что из себя представляет интерфейс управления коммутатором? Тот самый IP через который мы подключаемся к его вебморде и т.д. Где и как он прописывается?

to Андрей Григорьев

что то первый вариант не такой уж и живучий, как выясняется )) мало того что для распознавания тегированных пакетов сетевая карта должна быть соответствующая, так еще будет несколько сетевых интерфейсов по кол-ву виланов

Добрый день. Лично мне больше нравиться вариант с маршрутизацией.

Сети стали неотъемлемой частью многих сфер нашей жизни - будь то корпоративный контекст, цифровая коммуникация или вечер кино на диване у себя дома. Основным компонентом является сетевой коммутатор , который объединяет соответствующие устройства и, таким образом, поддерживает совместное использование ресурсов.

Сетевой коммутатор - определение

Сетевой коммутатор - это устройство, которое работает на уровне 2 модели OSI, так называемом уровне передачи данных. Он получает пакеты данных от тех устройств, которые подключены к его физическим портам, а затем отправляет их - исключительно адресуемым целевым устройствам.

Кроме того, сетевые коммутаторы также могут стать активными на сетевом уровне (уровень 3), на котором происходит маршрутизация. Коммутаторы являются распространенной частью сетей, в том числе на базе Ethernet, Fibre Channel, асинхронного режима передачи (ATM) или InfiniBand. Однако в настоящее время коммутаторы обычно используют Ethernet.

Как работает сетевой коммутатор

Для бесперебойной работы пересылки данных коммутатор запоминает свой MAC-адрес (Media Access Control) при установлении соединения с устройством. Он расположен на сетевой карте (Network Interface Card - NIC) соответствующего устройства, которое, в свою очередь, подключено к сетевому коммутатору через кабель Ethernet . MAC-адрес используется коммутатором для определения того, откуда приходят входящие пакеты данных и куда должны отправляться исходящие пакеты данных. В отличие от IP-адреса, который может меняться при определенных обстоятельствах, MAC-адрес можно использовать для идентификации физического устройства в любое время.

Когда одно устройство отправляет пакет данных другому, коммутатор анализирует заголовок, чтобы определить, что делать с данными. Для этого он сравнивает адреса получателей и пересылает данные на целевое устройство через соответствующие порты. Чтобы избежать конфликтов между входящим и исходящим трафиком, большинство коммутаторов имеют полнодуплексную функциональность, которая делает всю полосу пропускания соединения коммутатора доступной для пакетов данных. Оборудованные возможностями маршрутизации, сетевые коммутаторы также работают на сетевом уровне. Это необходимо, если коммутатор должен поддерживать виртуальные локальные сети (VLAN) и их подсети.

Типы сетевых коммутаторов

![Сетевой коммутатор на 24 порта]()

Сетевые коммутаторы бывают разных размеров. Какой из них следует использовать, зависит от количества подключаемых устройств и требуемой скорости сети. Коммутатора с четырьмя-восемью портами обычно достаточно для домашнего офиса; устройства с количеством портов до 128 обычно используются для более крупных развертываний. Их можно установить во множестве мест: устройства меньшего размера помещаются на столе , а модели побольше можно устанавливать в стойку , чтобы затем их можно было интегрировать в центр обработки данных или серверную ферму. Размер коммутаторов, которые можно интегрировать в стойку, обычно составляет от 1U до 4U, но при необходимости доступны и более крупные модели. Еще один отличительный критерий сетевых коммутаторов - скорость их работы в сети. Спектр варьируется от Fast Ethernet (10/100 Мбит / с), Gigabit Ethernet (10/100/1000 Мбит / с) и 10 Гбит (10/100/1000/10000 Мбит / с) до 40/100 Гбит / с. Выбор правильной скорости должен основываться на требуемой пропускной способности данных.

И последнее, но не менее важное: переключатели также различаются по своим функциям. По сути, есть три разных типа переключателей:

- Неуправляемые коммутаторы – они наиболее просты в использовании и предварительно настраиваются. Для пользователя эта функция plug-and-play также означает, что вариантов настройки мало или нет. Хотя они могут иметь стандартные настройки для таких функций, как QoS (качество обслуживания), они не могут быть изменены в дальнейшем. Одним из аргументов в пользу неуправляемых коммутаторов является их относительно низкая закупочная цена. Ввиду этих функциональных недостатков неуправляемые коммутаторы обычно не подходят для использования в корпоративном контексте.

- Управляемые коммутаторы - предлагают гораздо больше функций и возможностей для ИТ-специалистов и, следовательно, являются наиболее вероятным типом коммутаторов, которые можно найти в бизнес-секторе. У них есть интерфейс командной строки для индивидуальной настройки и поддержка агентов SNMP (Simple Network Management Protocol), которые предоставляют информацию для устранения сетевых проблем. Управляемые коммутаторы также поддерживают виртуальные локальные сети, настройки качества обслуживания и IP-маршрутизацию. Уровень безопасности также увеличивается, поскольку весь входящий трафик защищен. Однако из-за этих расширенных функций вам придется разобраться в настройке управляемых коммутаторов гораздо глубже, чем в других типах.

- Интеллектуальные коммутаторы - они образуют золотую середину между неуправляемыми и управляемыми вариантами: функциональный профиль у них больше, чем у неуправляемых моделей, но меньше, чем у полностью управляемых. Smart переключатели сочетают в себе низкую цену с функциями, выходящими за рамки простого plug-and-play. Чего им обычно не хватает, так это поддержки доступа через Telnet. Кроме того, они обычно имеют веб-интерфейсы и могут не предлагать столько функций, сколько «настоящие» управляемые коммутаторы для других параметров конфигурации, таких как VLAN. Интеллектуальные коммутаторы подходят в качестве недорогой альтернативы для небольших сетей с небольшими финансовыми ресурсами или меньшим количеством функций.

Управление коммутатором

Общее количество функций и возможностей сетевого коммутатора зависит от производителя и любого дополнительного программного обеспечения, поставляемого в комплекте. Как правило, ИТ-специалисты могут использовать его для того, чтобы:

- активировать и деактивировать определенные порты коммутатора;

- настроить параметры дуплекса и пропускной способности;

- установить определенные уровни QoS для определенных портов;

- включить фильтрацию MAC-адресов и другие функции контроля доступа;

- активировать SNMP-мониторинг устройств;

- настроить зеркалирование портов для мониторинга сетевого трафика.

Заключение

По своей сути, задачей сетевого коммутатора остается быстрая и эффективная передача данных с компьютера A на компьютер B - независимо от того, находятся ли компьютеры на другом конце прохода или на другом конце света. Коммутатор - не единственное устройство, участвующее в этом процессе, но это важная часть сетевой архитектуры. (FM)

Если стоит выбор, где купить сетевой коммутатор, выбирайте надёжного поставщика. Компания « АнЛан » занимает лидирующие позиции на рынке РФ с 2007 года. Разумная цена и европейское качество — то, что отличает продукцию компании от других организаций.

Читайте также: