Как настроить pfsense в качестве роутера

pfSense — дистрибутив для создания межсетевого экрана/маршрутизатора, основанный на FreeBSD. pfSense предназначен для установки на персональный компьютер, известен своей надежностью и предлагает функции, которые часто можно найти только в дорогих коммерческих межсетевых экранах. Настройки можно проводить через web-интерфейс что позволяет использовать его без знаний базовой системы FreeBSD.

Правила форума

Условием использования нашего форума, является соблюдение настоящих Правил форума.

Ваш вопрос может быть удален без объяснения причин, если на него есть ответы по приведённым ссылкам, а вы рискуете получить предупреждение.

07 окт 2013, 11:29

Не знаю почему так получилось, но на pfSense я не обращал внимания до тех пор пока мой hardware-router не заглючил до такой степени, что назревала мысль о покупке нового оборудования. Хм. А что выбрать-то, чтоб на грабли снова не наступать? Гугл мне назойливо предлагал pfSense. Чтож, можно попробовать, тем более его можно установить на любой компьютер. Как обычно, я тестирую ПО, если это возможно конечно, на виртуальной машине. Для начала я опишу как создать VM для pfSense и организовать автозапуск нашего роутера при загрузке основной ОС. Создаём виртуальную машину со смешными на сегодняшний день в прямом смысле этого слова параметрами:Выбираем типичную установку wm-Image 001.jpg (96.32 КБ) 25731 просмотр Устанавливать ОС будем позднее и вручную wm-Image 002.jpg (60.99 КБ) 25731 просмотр Нам нужно FreeBSD 64-bit wm-Image 003.jpg (57.89 КБ) 25731 просмотр Нужно как-нибудь назвать наш роутер и указать папку где он будет располагаться wm-Image 004.jpg (56.74 КБ) 25731 просмотр Да-да, всего 1Gb будет достаточно wm-Image 005.jpg (62.06 КБ) 25731 просмотр Редактируем конфигурацию нашего роутера wm-Image 006.jpg (61.79 КБ) 25731 просмотр Обратите внимание на то, что в конфигурации 2 сетевых адаптера, настроенных в качестве Bridge Даже USB нам не нужен, но я решил пока оставить. Мало ли. :-) Завершаем конфигурацию нашего роутера wm-Image 008.jpg (61.87 КБ) 25731 просмотр Теперь правой кнопкой кликаем на нашем роутере. Manage -> Share. wm-Image 009.jpg (87.29 КБ) 25731 просмотр Можно поменять имя, выбрать что делать с VM (Переместить или клонировать) и указать место. wm-Image 010.jpg (57.87 КБ) 25731 просмотр Ставим галку на нашем роутере. wm-Image 012.jpg (75.35 КБ) 25731 просмотр Теперь при запуске основной ОС наш роутер автоматически будет запускаться. Внимание! В списке запущенных виртуальных машин это не отображается.

Всё готово к установке самого pfSense. pfSense - практическое применение: установка на VMWare И так, у нас есть настроенная виртуальная машина и пришла пора установить на неё этот самый pfSense. Для начала нам нужен образ iso, с которого можно установить систему. Переходим Для просмотра ссылок Вы должны быть авторизованы на форуме. и выбираем из довольно внушительного списка понравившееся Вам зеркало. Например, Для просмотра ссылок Вы должны быть авторизованы на форуме. . Выбираем там архив под именем pfSense-LiveCD-2.1-RELEASE-amd64.iso.gz и скачиваем в удобное место. Распаковываем и получаем установочный образ, который и подключаем к нашему роутеру.

- 1. Сбросить все настройки роутера к заводским.

2. Настроить роутер в режим Bridged PPPoE (implies Bridged Ethernet)

3. Назначить ему самый последний адрес в сети, например, у меня такой 192.168.1.254

4. Отключить, если есть, DHCP Server.

5. Сохранить настройки и перезагрузить железку.

Можно получать адрес автоматически, но если что-то не идёт, делаем так

Для WAN (внешний интерфейс) назначаем - em1.

Для LAN (внутренний интерфейс) назначаем - em0.

Больше интерфейсов у нас нет, жмём Enter.

WAN -> em1

LAN -> em0

Do you want to proceed [y|n]? (Вы хотите продолжить?)

Подтверждаем "y" Через некоторое время появится окно консольного интерфейса. Нам оно уже не требуется.

Все настройки далее будем производить из веб-интерфейса любимого браузера. em0 -> v4: 192.168.1.1/24 - адрес нашего роутера в локальной сети В адресной строке набираем Для просмотра ссылок Вы должны быть авторизованы на форуме. и нас автоматически перенаправляет на защищённое соединение. Всегда так, если сертификат не подписанный, это нормально Начинает работать мастер настройки нашего роутера. Жмём Next. Как-нибудь назовём наш роутер и домен локальной сети и пропишем адреса DNS-сервера нашего провайдера.

Галку не убираем. Настраиваем PPPoE соединение с интернетом.

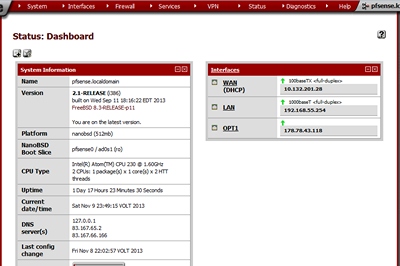

Не забудьте прописать параметр Idle timeout в секундах, если будет 0, то при разрыве соединения, роутер не будет его восстанавливать. Мастер настройки завершил свою работу. Переходим по второй ссылке. Если Вы меняли настройки сетевой карты, то не забудьте привести в нормальное состояние. После завершения работы мастера настроек, консольный интерфейс роутера будет таким: (Из интерфейса VMWare можно выйти, т.е. закрыть его. Наш роутер будет работать в фоновом режиме) Так выглядит веб-интерфейс нашего виртуального роутера с темой the_wall. Больше ничего настраивать не нужно, всё должно работать "из коробки". Фух, вроде всё правильно написал. Удачи!

14 окт 2013, 16:52

для новичка который ничего в этом не понимает ( просьба сильно не ругать), этот вариант использования вмваре как роутера как возможно использовать раскройте тему для чайника,

П.С. читаю ваш форум пока разбираюсь есть много вопросов, но не все сразу )

14 окт 2013, 17:43

AZANIR, у нас новичков не ругают. Что Вам конкретно непонятно? Виртуальный роутер используется точно также как и "железный", только в этом виртуальном роутере на порядок больше возможностей и он расширяемый, т.е. можно добавлять функциональность. Или я не понял сути Вашего вопроса. Спрашивайте, не стесняйтесь.14 окт 2013, 18:02

вопрос состоит вот в чем , на данный момент я пользую роутер asus wl 500gp v2 но есть сним иногда проблемы то зависнет( благо есть ребут ) то было тупо умер еле его перепрошили. вот и вопрос каким образом я смогу пользовать вариант софта приведенного ранее.И что для этого необходимо в материальном смысле тоесть 2 сетевых карты на компе итд. ну как бы я понимаю заходит нет в комп а как его раздавать с вмваре для меня пока загадка )

14 окт 2013, 18:23

AZANIR писал(а): ну как бы я понимаю заходит нет в комп а как его раздавать с вмваре для меня пока загадка Эм. Никакой загадки тут нет. Ели всё правильно сделали, то теперь Ваш роутер asus wl 500gp v2 будет, очень грубо говоря, как свитч, т.е. 3 оставшихся свободных сетевых разъёмов и будут раздавать интернет. Wi-Fi на нём тоже отключите, т.к. он не будет раздавать интернет.Спрашивайте дальше.

P.S. Надо дополнять статью, ибо этот момент как-то выпал из поля зрения

14 окт 2013, 18:33

вот примерно как счас органнизованно

(программа в которой рисовал freemind)

тоесть как организовать все это в офисе чтоб раздать интернет и Wi-Fi оставить нада иногда у жены планшет она с клиентами через него работает , да и на мафоне моем тоже тот же нет нужен часть хотя не критично.

14 окт 2013, 19:23

AZANIR, Я тут глянул инфу на asus wl 500gp v2. В данном случае его можно исключить вообще и соединить по схеме:Провайдер (ehernet PPPoE)->hub(switch)->компьютер (1 сетевая карта) с виртуальным роутером. Свитч будет раздавать интернет. Если надо Wi-Fi, можно подключить asus wl 500gp v2 к свитчу и настроить asus как точку доступа. А ещё лучше будет воткнуть в компьютер с виртуальным роутером. usb-Wi-Fi, и беспроводная сеть будет полностью под управлением pfSense.

14 окт 2013, 19:40

исходя из описанного прихожу к віводу что можно продать свой роутер , а вместо него купить usb-Wi-Fi, а в остальном работать приятно и локально при помощи виртуалки

подключение ehernet PPPoE будет производиться как я понял на виртуальной машине и уже с нее раздаваться всем остальным?

еще 1 вопрос какую виртуальную машину пользовать wmware или virtualbox,

и еще такой нескромный вопрос , есть несколько сайтов у меня хощу понятное дело на хостинге в нете, есть ли смысл заморачиваться со своим веб хостингом на основе скажем дебиан или убунту.

14 окт 2013, 20:37

AZANIR писал(а): подключение ehernet PPPoE будет производиться как я понял на виртуальной машине и уже с нее раздаваться всем остальным? AZANIR писал(а): какую виртуальную машину пользовать wmware или virtualbox, virtualbox - бесплатно, но функционал по-хуже чем у wmware. В Virtualbox я не знаю как запускать виртуальную машину автоматом, надо гуглить, а в остальном можно и на Virtualbox виртуальный роутер поднять. AZANIR писал(а): есть ли смысл заморачиваться со своим веб хостингом на основе скажем дебиан или убунту. Нужен бесшумный комп + надёжный бесперебойник + непадающий интернет со скоростью не ниже 100мбит + статический IP + доменное имя. Посчитайте расходы в месяц в деньгах + время на обслуживание и сразу будет видно есть ли смысл этим заморачиваться.14 окт 2013, 20:58

SinglWolf, Нужен бесшумный комп + надёжный бесперебойник + непадающий интернет со скоростью не ниже 100мбит + статический IP + доменное имя. Посчитайте расходы в месяц в деньгах + время на обслуживание и сразу будет видно есть ли смысл этим заморачиваться.*Нужен бесшумный комп стоит на работе на шум пофиг

*надёжный бесперебойник присуцтвует по умолчанию держит без света 30мин но если света не будет то и нета так как все получаю так скать в одном месте

*непадающий интернет со скоростью не ниже 10мбит присуцтвует могу поднять до 20 мб для моего хостинга в 20-100 человек на сайт должно хватить.

*доменное имя за имена и так плачу у регистратора тоесть реч идет о хостинге ( ну к примеру торент трекер есть но скоро там хостинг заканчивается хо может он мне нафиг нада )

Для просмотра скрытого текста необходимо быть авторизованным пользователем.- онже хостер онже и регистратор но есть проблемы к примеру торрент нельзя, ну и думаю если абузу напишут то тоже получу плюху а так полностью устраивает. (пакет кстати Експерт в год выходит немного больше 110у.е.) это не в целях рекламы это просто по опыту тем более есть у них фишка классная что каждому сайту можно указать пхп версию необходимую итд. пока год прошел доволен за исключением мелких ньюансов.

Домашние роутеры старше 2-х лет перестали справляться с современными тарифами предлагаемыми провайдерами. А именно режут скорость за долго до ограничений по тарифному плану. Эта статья для тех, кому поставщик интернета предоставляет трафик сравнимый со скоростью Ethernet порта, а именно 100 Мегабит в секунду. Причем с использованием ресурсоемких для домашних маршрутизаторов протоколов L2TP и PPTP.

Я все свои эксперименты проводил с провайдером Коламбия-Телеком предоставляющим услуги доступа к сати интернет в Волгограде под торговой маркой Next-one. Но подойдет и для Beeline. И для всех провайдеров, которые предоставляют доступ к интернету по протоколам L2TP или PPTP.

Зачем все это надо или 3 варианта решения проблем

Чтобы выжать все из своего провайдера есть три варианта:

- Подключить ethernet кабель напрямую в компьютер. Идеальный вариант, если у вас только один стационарный компьютер. Если же в доме есть планшеты, телефоны и прочая мобильность то этот вариант не для вас.

- Купить более мощный маршрутизатор. Я держал в руках только две модели которые в плотную подошли к 100 Мб/с на протоколе L2TP. Это ASUS RT-N56U и UPVEL UR-325BN. При этом первый долгое время был совсем не дешев, а второй не балует качеством.

- Собрать роутер самостоятельно из подручных средств. При наличии старого хлама абсолютно бесплатный вариант.

Самодельный домашний роутер

Я остановил свой выбор на третьем варианте. Так как в доме много железок нуждающихся в интернете, а тратить деньги на покупку нового маршрутизатора не хотелось. Тем более, что после ревизии в кладовке были найдены материнская плата на атоме и оперативная память.

Выбор программного обеспечения для домашнего маршрутизатора

Как оказалось, не надо изобретать велосипед, все необходимое уже давно написано. Более того является абсолютно свободным и бесплатным для домашнего использования. В этой статье речь пойдет о pfSense — дистрибутиве для создания межсетевого экрана/маршрутизатора, основанного на FreeBSD. Который имеет удобный web интерфейс и позволяет произвести необходимые настройки обычному пользователю.

Подробнее на Википедии.

Pfsense поддерживает необходимый мне протокол L2TP.

Требования к железу для домашнего роутера

Я его слепил из того, что было. Материнка на Атоме Intel(R) Atom(TM) CPU 230 @ 1.60GHz + 512 мегабайт оперативной памяти. В качестве накопителя было решено использовать старую карту флеш-памяти CompactFlash на 512 МегаБайт из старого фотоаппарата. Чтобы использовать ее как жесткий диск с IDE разъемом ATA необходимо приобрести переходник.

Ну и естественно необходимо иметь две сетевые карты. Одна будет смотреть в сторону провайдера, а вторая в вашу домашнюю сеть.

Минимальные требования к аппаратному обеспечению для использования ПО PFSENSE

Для установки на жесткий диск

CD-ROM устройство и диск для установки либо USB флешка

1 GB свободного места

Для встроенной системы

512 MB Compact Flash

Как видите требования не высоки.

Выбор Pfsense для маршрутизатора

Как записать Compack Flash для встроенной системы Pfsense

Запись CF для встроенной системы не столь тривиальна, как может показаться, простое копирование и обычные программы для записи образов на диск не помогут.

Воспользуемся утилитой physdiskwrite и инструкцией.

Первый запуск PfSense

Настройка PFSENSE

Настройка WAN порта pfsense

Настройка LAN порта PfSense

LAN порт будем настраивать по своему усмотрению. Я предпочитаю использовать статический адрес (не следует путать с DHCP сервером для клиентов локальной сети).

Скорее всего в интерфейсе LAN уже все будет настроено так как надо еще с момента установки pfSense, когда мы вводили параметры в консоль. Поэтому просто проверьте значения.

Настройка L2TP Pfsense для подключения к интернету

Тестирование производительности маршрутизатора на базе pfsense

Самодельный маршрутизатор показал скорости на протоколе L2TP близкие к скорости Ethernet порта.

Было (для тарифа 100 Мбит/сек) на роутере DIR-620:

Стало (для тарифа 100 Мбит/сек) на самодельном роутере PfSense:

Итак, у нас есть туннель до VPN-провайдера и мы хотим быть уверены что весь трафик, включая DNS запросы, идёт только через этот туннель, а в случае его недоступности пользователи ни в коем случае не должны выходить напрямую через сеть провайдера. Установлена pfSense CE версии 2.5.2, регистрация на CyberGhost пройдена - поехали.

CyberGhost

У вас может быть и другой VPN-провайдер,- CyberGhost выбран ввиду простоты настройки и для демонстрации настройки получения DNS серверов при подключении. Если в вашей стране не заблокирован ExpressVPN, то настройки будут практически идентичны.

Далее на странице VPN > Управление устройствами видим pfSense в списке активных VPN-устройств. Нажимаем на "просмотреть" в новом окне и скачиваем архив с конфигураций. Username и Password нам также пригодятся при настройке клиента.

Сертификаты

Распаковываем скачанный архив pfsense_openvpn.zip и видим там несколько файлов. Для начала нам нужны ca.crt, client.crt и client.key.

Переходим в pfSense на страницу System / Certificate Manager / CAs и жмём кнопку Add.

Называем это дело GyberGhost VPN CA, выбираем в качестве метода Import an existing Certificate Authority и вставляем содержимое файла ca.crt данные в поле Certificate data. CA импортирован.

Теперь переходим на вкладку System / Certificate Manager / Certificates, кнопка Add, выбираем в качестве метода Import an existing Certificate, называем CyberGhost Client Certificate и копируем содержимое файла client.crt в поле Certificate data, а файла client.key - в поле Private key data.

OpenVPN клиент

Настроим OpenVPN клиент. Жмём Add на странице VPN / OpenVPN / Clients, а также открываем содержимое файла openvpn.ovpn из архива. В моём случае это выглядит так:

Начинаем заполнять поля настройки клиента. Если что-то не указано, то оставляем по умолчанию. Поехали:

Server port: порт из строки remote, в моём случае 443

Description: CyberGhost VPN

Username/Password: копируем со страницы предварительного просмотра роутера (см. выше)

TLS Configuration: убираем

Peer Certificate Authority: CyberGhost VPN CA

Client Certificate: CyberGhost VPN Client Certificate

Data Encryption Negotiation: отключаем (строка ncp-disable)

Fallback Data Encryption Algorithm: оставляем AES-256-CBC (строка cipher)

Auth digest algorithm: оставляем SHA256 (строка auth)

Pull DNS: позволяет использовать предоставляемый клиенту DNS, включаем

Сохраняем и на странице Status / OpenVPN проверяем что клиент подключился (Status = up):

Настройка DNS

Нашей задачей является запрет на использование публичных DNS серверов клиентами сети,- мы не хотим показывать куда ходят клиенты через VPN туннель (т.е. исключить DNS Leak).

Для начала назначим OpenVPN интерфейс, это нам пригодится в дальнейшем. На странице Interfaces / Interface Assignments выбираем ovpnc1 и нажимаем Add. Называем CyberGhost_VPN, чекаем Enable и сохраняем.

Переходим на страницу System / General Setup и убираем всё из списка DNS Servers. Ставим галочку DNS Server Override, - это позволит использовать получаемый от OpenVPN сервер DNS в качестве форвардера.

Настроим DNS сервер на Services / DNS Resolver / General Settings. Разрешаем запросы только на LAN и loopback интерфейсах - Network Interfaces = LAN, Localhost. Выбираем в Outgoing Network Interfaces только CyberGhost_VPN и ставим галочку у DNS Query Forwarding.

Исключаем DNS Leak

Вот тут начинаются хитрости. В зависимости от типа подключения к провайдеру нам нужно произвести разные настройки чтобы исключить попадание провайдерских DNS в список форвардеров,- иначе при отвале VPN'а все DNS запросы пойду через следующий по приоритету DNS, т.е. тот что мы автоматически получаем от провайдера.

Создадим Host Entry перечислив полученные адреса через запятую:

Если для подключения к провайдеру используется статический адрес - то по данной части всё готово, никакие другие DNS'ы кроме тех что прилетают при подключении по OpenVPN у нас не появятся.

Если же у нас DHCP подключение то нужно отключить приём настроек DNS через DHCP. В настройках интерфейса нет такой опции, но есть Configuration Override, позволяющая использовать собственный конфигурационный файл. Вот ею и воспользуемся.

Скопируем скрипт запускаемый при подключении по DHCP:

И поменяем там лишь строку `script`:

Указываем путь к нашему конфигу в Configuration File Override:

Вот и всё - теперь настройки DNS получаемые по DHCP будут игнорироваться.

Аналогично, теперь получаемые по PPPoE настройки DNS будут игнорироваться. Но это ещё не всё.

Тут внимательные пользователи pfSense могут спросить - а зачем все эти правки, если получаемый по OpenVPN DNS сервер будет иметь приоритет над теми что прилетают через DHCP/PPPoE? Дело в том, что если по каким-то причинам DNS сервер VPN провайдера не отвечает, то резолвер начнёт пробовать отправлять запрос к следующему по приоритету DNS серверу, и запросы пойдет мимо туннеля.

Настройка Firewall

Нужно исключить возможность использования пользователями/программами нашей локалки каких-либо других DNS серверов кроме того предоставляется VPN провайдером.

Для этого создадим правило блокирующее DNS-over-TLS трафик (853 TCP порт) на вкладке Firewall / Rules / LAN - Add со стрелочкой вверх(!):

Action: Reject

Address Family: IPv4

Protocol: TCP

Source/Destination: Any

И создадим Port Forwarding правило перенаправляющее все DNS запросы наружу на наш pfSense. Вкладка Firewall / NAT / Port Forward -> Add:

Interface: LAN

Address Family: IPv4

Protocol: TCP/UDP

Destination: Invert match - включить, Type: LAN Address

Destination port range: DNS

Redirect target IP: LAN address

Redirect target port: DNS

Filter rule association: Add associated filter rule

Теперь нам нужно настроить фаервол так, чтобы при падении VPN туннеля наши пользователи не побежали неожиданно через сеть провайдера.

На странице System / Advanced / Miscellaneous включаем Skip rules when gateway is down, - это нужно для того, чтобы при отвале VPN'а не создавались правила использующие шлюз этого VPN. В этом случае правила как бы "не будет", а следом нет и других правил,- соответственно deny, трафик будет дропаться.

Создадим же само правило (Add со стрелочкой вниз):

Action: Pass

Interface: LAN

Address Family: IPv4

Protocol: Any

Source: LAN net

Destination: Any

Advanced Options / Gateway: CYBERGHOST_VPN_VPNV4

Итого у нас должен получиться следующий порядок правил:

Настроим Outbound NAT для клиентов локальной сети. На Firewall / NAT / Outbound переключаем Mode в "Hybrid Outbound NAT rule generation" и нажимаем Save. Теперь можно добавить следующее правило:

Interface: CYBERGHOST_VPN

Address Family: IPv4

Protocol: any

Source: адрес нашей LAN сети, в моём случае - 192.168.3.0/24

Destination: Any

Address: Interface Address

Теперь IP адреса хостов LAN сети попадая в туннель будут автоматически транслироваться в адрес OpenVPN-интерфейса (маскарадинг).

Настройка pfBlockerNG

Подробнее про настройку этого чудо-блокировщика я уже писал ранее, поэтому пробежимся только по тому что нам от него нужно. Для начала установим пакет pfBlockerNG-devel через System / Package Manager / Available Packages, сделаем дефолтную настройку с помощь визарда на Firewall / pfBlockerNG и перейдём к специфичным для нас вещам.

А именно блокировке DoH серверов. На странице Firewall / pfBlockerNG / DNSBL / DNSBL SafeSearch переводим DoH/DoT Blocking в Enable и выбираем через Ctrl+A все сервера в DoH/DoT Blocking List.

В принципе, это основное что нам нужно от pfBlockerNG - исключить DNS leak через DoH сервера. При желании можно настроить фиды для блокировки IP или DNS адресов, например использовать фиды из категории Firebog_Trackers для блока трек-адресов или блокировать рекламу с помощью Firebog_Advertisement, ADs и Easylist фидов.

Не забываем запустить Force / DNSBL на Firewall / pfBlockerNG / Update для применения изменений.

Готово

Можно дополнительно проверить что трафик не пойдёт мимо VPN'а если тот отвалится,- просто остановите OpenVPN клиент на Status / OpenVPN (иконка с "кирпичиком") и убедитесь что клиенты даже не смогут ничего пинговать по IP адресу.

Как уже говорилось в начале, данная конфигурация применима и к другим VPN провайдерам работающим по OpenVPN, незначительные отличия могут быть лишь в правильной "интерпретации" .ovpn конфига и для настройки OpenVPN клиента в pfSense.

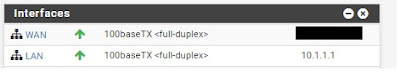

WAN - это интерфейс, который смотрит в сторону вашего Интернет провайдера;

LAN - интерфейс, смотрящий в сторону вашей локальной сети.

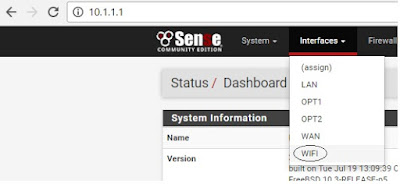

Настройка Wi-Fi в pfSense

Первым делом перед настройкой Wi-Fi необходимо включить беспроводной интерфейс.

Для этого необходимо перейти в пункт меню Interfaces -> WiFi.

Вместо WiFi может быть другой заголовок (Description) беспроводного интерфейса, например OPT1).

В открывшейся странице Interfaces -> WiFi необходимо установить флажок в поле "Enable interface". Также обязательно нужно добавить описание для WiFi интерфейса, заполнив поле Description.

Теперь необходимо указать стандарт беспроводной связи и канал.

В поле Standard я выберу "802.11g" (из доступных мне адаптеров, поддерживаемых pfSense есть Atheros, работающий только с 802.11b/g).

В поле Channel выберу 5-й канал - "11b/g - 5".

Настроить режим работы и параметры безопасности для беспроводной точки доступа, которой и будет наш Wi-Fi интерфейс.

Параметры будут следующими:

Mode - установить режим "Access Point", т.е. точка доступа;

SSID - это имя Wi-Fi сети, написать на свое усмотрение. У меня в качестве примера "Wi-Fi_pfSense";

Я также установлю флажки для параметров "802.11g only" и "Enable WME".

Enable WPA - установить галочку, чтобы задействовать шифрование.

WPA Pre-Shared Key - ввести пароль для подключения к точке доступа.

WPA mode - "WPA2"

WPA Key Management Mode - "Pre-Shared Key"

WPA Pairwise - "AES"

Остальные параметры оставить без изменения.

После этого необходимо сохранить наши настройки нажав кнопку "Save".

Настройка DHCP сервиса

Клиенты, подключающиеся к точке доступа должны получать IP адреса, для этого необходимо включить DHCP сервис на Wi-Fi интерфейсе.

В меню Services выбрать пункт DHCP Server.

В открывшейся странице перейти на вкладку Wi-Fi и настроить параметры:

Включить флаг "Enable DHCP server on WIFI interface"

Subnet - 10.1.2.0

Subnet mask - 255.255.255.0

Available range - 10.1.2.1 - 10.1.2.254

Range - From 10.1.2.10 To 10.1.2.250

Остальные параметры оставить без изменения.

Читайте также: