Гибридный порт коммутатора что это

Виртуализацией сегодня уже никого не удивить. Эта технология прочно вошла в нашу жизнь и помогает более эффективно использовать имеющиеся ресурсы, а также обеспечивает достаточную гибкость в изменении существующей конфигурации, позволяя перераспределять ресурсы буквально налету. Не обошла виртуализация и локальные сети. Технология VLAN (Virtual Local Area Network) позволяет создавать и гибко конфигурировать виртуальные сети поверх физической. Это позволяет реализовывать достаточно сложные сетевые конфигурации без покупки дополнительного оборудования и прокладки дополнительных кабелей.

Прежде чем продолжить сделаем краткое отступление о работе локальных сетей. В данном контексте мы будем говорить об Ethernet-сетях описанных стандартом IEEE 802.3, куда входят всем привычные проводные сети на основе витой пары. Основой такой сети является коммутатор (свич, switch), который работает на втором уровне сетевой модели OSI (L2).

Второй уровень, он же канальный, работает в пределах одного сегмента сети и использует для адресации уникальные физические адреса оборудования - MAC-адреса. Передаваемая между узлами информация разделяется на специальные фрагменты - Ethernet-кадры (фреймы, frame), которые не следует путать с IP-пакетами, которые находятся на более высоком уровне модели OSI и передаются внутри Ethernet-кадров. Таким образом коммутатор ничего не знает об IP-адресах и никак эту информацию в работе не учитывает.

Коммутатор анализирует заголовки каждого входящего кадра и заносит соответствие MAC-адреса источника в специальную MAC-таблицу, после чего кадр, адресованный этому узлу, будет направляться сразу на определенный порт, если МАС-адрес получателя неизвестен, то кадр отправляется на все порты устройства. После получения ответа коммутатор привяжет MAC-адрес к порту и будет отправлять кадры только через него.

Этим достигается возможность одновременной передачи данных по нескольким портам одновременно и увеличивается безопасность сети, так как данные будут передаваться только на требуемый порт. Одновременно передавать данные через порт коммутатора может только один узел сети. Попытка одновременно передавать несколько кадров в одном сегменте сети называется коллизией, а такой сегмент - доменом коллизий. Чем больше устройств в домене коллизий, тем медленнее работает сеть.

Коммутатор позволяет разделять домен коллизий на отдельные домены по числу портов, таким образом каждый порт коммутатора - это отдельный домен коллизий и в каждом из них данные могут передаваться одновременно, не мешая друг другу.

Совокупность доменов коллизии, соединенных на втором уровне, является широковещательным доменом, если говорить проще, то широковещательный домен - это совокупность всех портов коммутаторов соединенных в один сегмент.

Как мы уже говорили выше, к широковещанию прибегает сам коммутатор, когда получает кадр MAC-адрес которого отсутствует в MAC-таблице, а также узлы сети, отправляя кадры на адрес FF:FF:FF:FF:FF:FF, такие кадры будут доставлены всем узлам сети в широковещательном сегменте.

А теперь вернемся немного назад, к доменам коллизий и вспомним о том, что в нем может передаваться только один кадр одновременно. Появление широковещательных кадров снижает производительность сети, так как они доставляются и тем, кому надо и тем, кому не надо. Делая невозможным в это время передачу целевой информации. Кроме того, записи в MAC-таблице имеют определенное время жизни, по окончании которого они удаляются, что снова приводит к необходимости рассылки кадра на все порты устройства.

Чем больше в сети узлов, тем острее стоит проблема широковещания, поэтому широковещательные домены крупных сетей принято разделять. Это уменьшает количество паразитного трафика и увеличивает производительность, а также повышает безопасность, так как ограничивает передачу кадров только своим широковещательным доменом.

Как это можно сделать наиболее простым образом? Установить вместо одно коммутатора два и подключить каждый сегмент к своему коммутатору. Но это требует покупки нового оборудования и, возможно, прокладки новых кабельных сетей, поэтому нам на помощь приходит технология VLAN.

Данная технология описана стандартом 802.1Q и предусматривает добавление к заголовкам кадра дополнительного поля, которое содержит в том числе определенную метку (тег) с номером виртуальной сети - VLAN ID, всего можно создать 4094 сети, для большинства применений этого достаточно.

Каждый VLAN обозначается собственным номером, который является идентификатором виртуально сети. Порты, которые не настроены ни для какого VLAN считаются принадлежащими Native VLAN, по умолчанию он обычно имеет номер 1 (может отличаться у разных производителей), поэтому не следует использовать этот номер для собственных сетей. Порты, настроенные нами для работы с VLAN, образуют как-бы два отдельных виртуальных коммутатора, передавая кадры только между собой. Каким образом это достигается?

Как мы уже говорили выше, каждый кадр 802.1Q содержит дополнительное поле, в котором содержится тег - номер виртуальной сети. При входе Ethernet-кадра в коммутатор с поддержкой VLAN (такой трафик называется входящим - ingres) в его состав добавляется поле с тегом. При выходе из коммутатора (исходящий трафик - egress), данное поле из кадра удаляется, т.е. тег снимается. Все кадры внутри маршрутизатора являются тегированными. Если трафик пришел на порт, не принадлежащий ни одному VLAN, он получает тег с номером Native VLAN.

В порт, принадлежащий определенному VLAN, могут быть отправлены только пакеты с тегом, принадлежащим этому VLAN, остальные будут отброшены. Фактически мы только что разделили единый широковещательный домен на несколько меньших и трафик из одного VLAN никогда не попадет в другой, даже если эти подсети будут использовать один диапазон IP. Для конечных узлов сети такой коммутатор нечем ни отличается от обычного. Вся обработка виртуальных сетей происходит внутри.

Такие порты коммутатора называются портами доступа или нетегированными портами (access port, untagged). Обычно они используются для подключения конечных узлов сети, которые не должны ничего знать об иных VLAN и работать в собственном сегменте.

А теперь рассмотрим другую картину, у нас есть два коммутатора, каждый из которых должен работать с обоими VLAN, при этом соединены они единственным кабелем и проложить дополнительный кабель невозможно. В этом случае мы можем настроить один или несколько портов на передачу тегированного трафика, при этом можно передавать как трафик любых VLAN, так и только определенных. Такой порт называется магистральным (тегированным) или транком (trunk port, tagged).

Магистральные порты используются для соединения сетевого оборудования между собой, к конечным узлам сети тегированный трафик обычно не доставляется. Но это не является догмой, в ряде случаев тегированный трафик удобнее доставить именно конечному узлу, скажем, гипервизору, если он содержит виртуальные машины, принадлежащие разным узлам сети.

Так как кадр 802.1Q отличается от обычного Ehternet-кадра, то работать с ним могут только устройства с поддержкой данного протокола. Если на пути тегированного трафика попадется обычный коммутатор, то такие кадры будут им отброшены. В случае доставки 802.1Q кадров конечному узлу сети такая поддержка потребуется от сетевой карты устройства. Если на магистральный порт приходит нетегированный трафик, то ему обычно назначается Native VLAN.

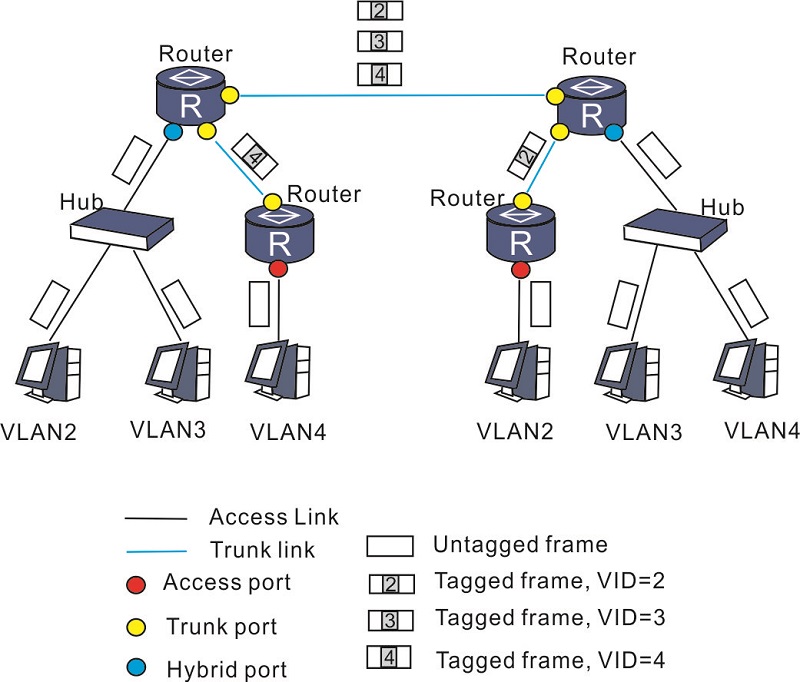

Кроме указанных двух портов доступа существует еще одна разновидность - гибридный порт (hybrid port), его реализация и наименование у разных производителей сетевого оборудования может быть разным, но суть от этого не меняется. Такой порт передает как тегированный, так и нетегированный трафик. Для этого в его настройках указывается Default VLAN ID и для всех кадров этого VLAN данный порт работает как порт доступа, т.е для исходящего трафика указанного VLAN тег снимается, а входящему кадру без тега, наоборот, присваивается. Трафик остальных VLAN передается с тегами.

Для чего это нужно? Наиболее частое применение - это IP-телефоны со встроенным коммутатором, которые умеют работать с тегированным трафиком, но не умеют передавать его дальше. В этом случае в качестве VLAN ID по умолчанию устанавливается номер VLAN в котором расположены пользовательские ПК, а для телефона на этот же порт добавляется тегированный трафик VLAN для телефонии.

Все это время мы говорили только о VLAN, не поднимая вопроса: как попасть из одного VLAN в другой. Если продолжать рассматривать канальный уровень - то никак. Каждый VLAN мы можем рассматривать как отдельный физический коммутатор, а магистральный канал - как жгут кабелей между ними. Только все это сделано виртуально, на более высоком уровне абстракции, чем L1 - физический уровень, который как раз представлен кабелями и физическим оборудованием.

Если мы соединим два физических коммутатора кабелем - то получим расширение широковещательного домена на все порты этих устройств, а это совсем не то, что нам нужно. В тоже время сетевые устройства работают на более высоких уровнях модели ОSI, начиная с сетевого - L3. Здесь уже появляется понятие IP-адреса и IP-сетей. Если смотреть на VLAN с этого уровня, то они ничем не отличаются от физических сегментов сетей. А что мы делаем, когда нам нужно попасть из одной сети в другую? Ставим маршрутизатор.

Маршрутизатор или роутер - устройство, работающее на третьем уровне модели OSI и умеющее выполнять маршрутизацию трафика, т.е. поиск оптимального пути для доставки его получателю. И здесь мы говорим уже не о Ethernet-кадрах, а об IP-пакетах. Маршрутизация между VLAN называется межвлановой (межвланной) маршрутизацией (InterVLAN Routing), но, по сути, она ничем не отличается от обычной маршрутизации между IP-подсетями.

Для обеспечения связи между сетями в нашей схеме появляется новая сущность - маршрутизатор, как правило к нему от одного из коммутаторов идет магистральный канал (транк), содержащий все необходимые VLAN, эта схема называется роутер на палочке (леденец, Router-on-a-Stick).

Все кадры, попадающие с порта доступа в коммутатор, получают тег с VLAN ID 40 и могут покинуть коммутатор только через порты, принадлежащие этому VLAN или транк. Таким образом любые широковещательные запросы не уйдут дальше своего VLAN. Получив ответ узел сети формирует кадр и отправляет его адресату. Далее в дело снова вступают коммутаторы, сверившись с MAC-таблицей они отправляют кадр в один из портов, который будет либо принадлежать своему VLAN, либо будет являться магистральным. В любом случае кадр будет доставлен по назначению без использования маршрутизатора, только через коммутаторы.

Совсем иное дело, если узел одного из VLAN хочет получить доступ к узлу другого VLAN. В нашем случае узел из красной сети (VLAN ID 30) хочет получить доступ к узлу синей сети (VLAN ID 40). Узел источник знает IP-адрес адресата и также знает, что этот адрес не принадлежит его сети. Поэтому он формирует IP-пакет на адрес основного шлюза сети (роутера), помещает его в Ethernet-кадр и отправляет на порт коммутатора. Коммутатор добавляет к кадру тег с VLAN ID 30 и доставляет его роутеру.

Таким образом любой трафик внутри VLAN доставляется только с помощью коммутаторов, а трафик между VLAN всегда проходит через маршрутизатор, даже если узлы находятся в соседних физических портах коммутатора.

Говоря о межвлановой маршрутизации нельзя обойти вниманием такие устройства как L3 коммутаторы. Это устройства уровня L2 c некоторыми функциями L3, но, в отличие от маршрутизаторов, данные функции существенно ограничены и реализованы аппаратно. Этим достигается более высокое быстродействие, но пропадает гибкость применения. Как правило L3 коммутаторы предлагают только функции маршрутизации и не поддерживают технологии для выхода во внешнюю сеть (NAT) и не имеют брандмауэра. Но они позволяют быстро и эффективно осуществлять маршрутизацию между внутренними сегментами сети, в том числе и между VLAN.

Маршрутизаторы предлагают гораздо большее число функций, но многие из них реализуются программно и поэтому данный тип устройств имеет меньшую производительность, но гораздо более высокую гибкость применения и сетевые возможности.

При этом нельзя сказать, что какое-то из устройств хуже, каждое из них хорошо на своем месте. Если мы говорим о маршрутизации между внутренними сетями, в том числе и о межвлановой маршрутизации, то здесь предпочтительно использовать L3 коммутаторы с их высокой производительностью, а когда требуется выход во внешнюю сеть, то здесь нам потребуется именно маршрутизатор, с широкими сетевыми возможностями.

Hybrid port - это особый тип интерфейса 2го уровня. Подобно интерфейсу типа trunk, интерфейс hybrid может передавать данные из нескольких VLAN а также определить наличие vlan тега внутри фрейма.

С другой стороны, гибридные интерфейсы также можно использовать для развертывания IP-подсетей на основе VLAN. Ниже мы рассмотрим настройку гибридного интерфейса для нескольких сценариев использования.

1. Гибридный интерфейс используется для подключения к ПК.

На приведенном выше рисунке компьютер PC1 подключен к интерфейсу GE0/0/1 коммутатора SW1. Теперь настроим интерфейс GE0/0/1 коммутатора SW1 следующим образом:

[SW1] interface GigabitEthernet 0/0/1

[SW1-GigabitEthernet0/0/1] port link-type hybrid

Приведенная выше команда используется для настройки интерфейса как hybrid. Возьмем в качестве примера коммутатор S5300. По умолчанию интерфейс имеет гибридный тип, а для VLAN 1 выбран вариант PVID (VLAN по умолчанию) и разрешена сквозная передача. (Параметр port hybrid untagged vlan 1 настроен по умолчанию.) Следовательно, в этом сценарии компьютер PC1 и коммутатор SW1 могут обмениваться данными, если на коммутаторе SW1 задан IP-адрес 192.168.10.0/24 для Vlanif1. В данном случае считается, что компьютер PC1 относится к сети VLAN 1.

Если мы хотим отнести компьютер PC1 к сети VLAN 10, настройка изменится следующим образом:

[SW1] interface GigabitEthernet 0/0/1

[SW1-GigabitEthernet0/0/1] port link-type hybrid

[SW1-GigabitEthernet0/0/1] port hybrid pvid vlan 10

[SW1-GigabitEthernet0/0/1] port hybrid untagged vlan 10

[SW1] interface Vlanif 10

[SW1-Vlanif10] ip address 192.168.10.3 24

В описанной выше настройке команда port hybrid pvid vlan 10 изменяет PVID интерфейса на 10, чтобы нетегированный кадр, отправленный с компьютера PC1 и принятый интерфейсом, считался кадром из сети VLAN 10. Команда port hybrid untagged vlan 10 добавляет интерфейс к VLAN 10, чтобы позволить кадру, отправленному с компьютера PC1, попасть через GE0/0/1 на коммутатор. Кроме того, эта команда позволяет коммутатору отправлять кадры VLAN 10 с порта GE0/0/1 без тегов. Следовательно, после завершения вышеупомянутой настройки компьютер PC1 считается принадлежащим сети VLAN 10 и может отправлять ping-запросы на IP-адрес интерфейса vlanif10 коммутатора SW1: 192.168.10.3.

Стоит отметить, что после того как кадр, отправленный с компьютера PC1, приходит на коммутатор SW1, SW1 прозрачно пересылает кадр данных, отправленный с GE0/0/15, наличие тега зависит от настройки интерфейса GE0/0/15.

2. Гибридный интерфейс используется для подключения к коммутатору.

На приведенном выше рисунке коммутаторы SW1 и SW2 подключены к компьютерам PC1 и PC2 соответственно. Мы настраиваем GE0/0/1 на двух коммутаторах в качестве интерфейсов доступа и добавляем их к сети VLAN 10. Затем настраиваем GE0/0/15 на коммутаторе SW1 как интерфейс между коммутаторма и разрешаем сквозную передачу VLAN 10.

[SW1-GigabitEthernet0/0/15] port link-type trunk

[SW1-GigabitEthernet0/0/15] port trunk allow-pass vlan 10

Далее переходим к интерфейсу GE0/0/15 на коммутаторе SW2. Допустим, используется гибридный тип (типы интерфейсов коммутаторов на обоих концах канала связи обычно одинаковы). Поскольку интерфейс (GE0/0/15 на SW1) отправляет кадр сети VLAN 10 в режиме тег, интерфейс GE0/0/15 на SW2 также должен обрабатывать данные VLAN 10 в режиме тег:

[SW2-GigabitEthernet0/0/15] port link-type hybrid

[SW2-GigabitEthernet0/0/15] port hybrid tagged vlan 10

Команда port hybrid tagged vlan 10 используется для добавления GE 0/0/15 к сети VLAN 10 и сквозной передачи кадров VLAN в тегированном режим.

Далее рассмотрим другую ситуацию:

Коммутатор SW1 подключен к сетям VLAN 10, 20 и 1000. Теперь интерфейс GE0/0/15 на коммутаторе SW1 настраивается следующим образом:

[SW1-GigabitEthernet0/0/15] port link-type trunk

[SW1-GigabitEthernet0/0/15] port trunk allow-pass vlan 10 20 1000

[SW1-GigabitEthernet0/0/15] port trunk pvid vlan 1000

Когда коммутатор SW1 отправляет кадр через GE0/0/15, он использует тегированный кадр для VLAN 10 и VLAN 20 и нетегированный для VLAN 1000. Допустим, коммутатор SW2 подключен к SW1 с гибридным интерфейсом. Настройка должна выполняться так:

[SW2-GigabitEthernet0/0/15] port link-type hybrid

[SW2-GigabitEthernet0/0/15] port hybrid tagged vlan 10 20

[SW2-GigabitEthernet0/0/15] port hybrid pvid vlan 1000

[SW2-GigabitEthernet0/0/15] port hybrid untagged vlan 1000

Формы и скорости передачи данных Ethernet коммутаторов различаются, как и типы портов коммутаторов. В этой статье кратко представлены распространенные типы портов Ethernet коммутаторов с точки зрения скорости передачи данных, функций и сетевой архитектуры, чтобы помочь вам лучше понять их различия.

Различии типов портов Ethernet коммутаторов по скорости передачи данных

Скорость передачи данных является жизненно важным фактором для интерфейса коммутатора Ethernet, и он обычно может варьироваться от 1G, 10G, 25G, 40G до 100G и выше. Ниже приведены основные типы интерфейсов скоростей передачи данных.

RJ45 порт

Порт RJ45 на коммутаторе 100/1000BASE может использоваться в центрах обработки данных для коммутации серверов, локальных сетей, восходящих каналов с настольных коммутаторов или непосредственно на рабочий стол для широкополосного приложения. Стандартный кабель Ethernet (кабель Cat5/5e/6/6a) часто используется при подключении двух портов RJ45 на гигабитных коммутаторах.

SFP порт

Порт SFP (порт mini-GBIC) - это малогабаритный интерфейс с горячей заменой. Типичные скорости составляли 1 Гбит/с для Ethernet SFP и до 4 Гбит/с для Fiber Channel SFP модулей. Порт SFP позволяет гигабитному коммутатору достигать оптических восходящих каналов на большие расстояния или медных uplink на короткие расстояния путем вставки соответствующих модулей SFP (оптический SFP или SFP RJ45).

SFP+ порт

Порт SFP+ (small form-factor pluggable plus)- это усовершенствованная версия порта SFP, поддерживающая более высокую скорость до 10 Гбит/с. Что касается совместимости SFP и SFP+, порты SFP+ часто принимают оптику SFP, но со сниженной скоростью 1 Гбит/с. Однако вы не можете подключить приемопередатчик SFP+ к порту SFP, поскольку SFP+ не поддерживает скорость менее 1 Гбит/с.

SFP28 порт

Порт SFP28 - это усовершенствованная версия порта SFP+. SFP28 имеет тот же общий форм-фактор, что и SFP+, но поддерживает скорость 25 Гбит/с по одной полосе. SFP28 предоставляет новый способ обновления сети: 10G-25G-100G, который является энергоэффективным решением для удовлетворения растущих потребностей сетей центров обработки данных следующего поколения.

QSFP+ порт

Порт QSFP+-это эволюция подключаемого порта QSFP (quad small form-factor pluggable) , рассчитанного на полосы 4x10G для поддержки 40G Ethernet. То есть, он имеет четырехканальные интерфейсы SFP+ 10 Гбит/с, которые могут передавать данные со скоростью до 40Gбит/с.

QSFP28 порт

Порт QSFP28 предназначен для приложений 100G. Он обеспечивает высокоскоростные дифференциальные сигналы со скоростью передачи данных от 25 Гбит/с до потенциально 40Gбит/с и, наконец, соответствует требованиям Ethernet 100Gбит/с (4×25 Гбит/с) и 100Gбит/с 4X InfiniBand с повышенной скоростью передачи данных (EDR).

Сетевой коммутатор может поддерживать различные порты. Вот несколько гигабитных коммутаторов, Ethernet коммутаторов 10G и Ethernet коммутаторов 40G/100G в качестве примеров, чтобы показать типы и номера портов коммутатора, которые может иметь сетевой коммутатор.

| | Cisco Catalyst 4948 10 Gigabit Коммутатор | Dell EMC S6010-ON 40GE Коммутатор | FS S3900-24T4S 10/100/1000BASE-T Gigabit Коммутатор | FS S5850-48S2Q4C 100GB Ethernet Коммутатор |

|---|---|---|---|---|

| RJ45 порт | 48 | / | 24 | / |

| SFP порт | / | / | / | 48 |

| SFP+ порт | / | / | 4 | / |

| QSFP+ порт | / | 32 | / | 2 |

| QSFP28 порт | / | / | / | 4 |

Различия типов портов по функциям Ethernet коммутаторов

Функции и приложения также являются важными факторами для типов портов Ethernet коммутаторов, поскольку один и тот же порт может использоваться для различных целей. Эта категория может быть более сложной, но помогает нам получить представление о конфигурации типов портов Ethernet коммутаторов.

Комбо(Combo) порт

Комбо порт рассматривается как единый интерфейс с двумя интерфейсами, т. е. разъемом RJ-45 и разъемом модуля SFP. Другими словами, это составной порт, который может поддерживать два разных физических, совместно используемых коммутатора и номер порта. Но два разных физических порта не могут использоваться одновременно. Это означает, что если используется порт SFP, соответствующий медный порт автоматически отключается, и наоборот. Преимущество заключается в обеспечении различных типов подключения без использования неиспользуемой коммутационной сети, предоставляя пользователям возможность и гибкость настройки коммутатора в соответствии с их уникальными требованиями к приложениям.

Порт стека

Порт стека, специальный функциональный порт на коммутаторе, используется для подключения к другим штабелируемым коммутаторам той же модели, марки и версии программного обеспечения для работы в качестве одного штабелируемого коммутатора. Эта группа коммутаторов показывает характеристики одного коммутатора, но имеет пропускную способность порта, равную сумме объединенных коммутаторов. Кроме того, порт стека может быть портом восходящей линии связи, но некоторые коммутаторы могут иметь выделенный порт для стекирования. Например, штабелируемые коммутаторы серии FS S3900 используют порт восходящей линии связи для обеспечения укладки с модулями ЦАП, AOC или модульа и волоконными соединительными кабелями. Это решение очень экономично, обладает высокой гибкостью и идеально подходит для подключения на большие расстояния.

PoE порт

Питание через Ethernet (PoE) позволяет одному сетевому кабелю одновременно передавать данные и питание. Порты PoE обеспечивают питание в соответствии с двумя стандартами – IEEE 802.3 af обеспечивает мощность до 15,4 Вт на порту коммутатора, в то время как IEEE 802.3 at (также известный как PoE+) обеспечивает мощность до 30 Вт на порту коммутатора. Однако мощность будет теряться по мере увеличения расстояния. Минимальная гарантированная мощность, доступная в PD, составляет 12,95 Вт на порт для PoE и 25,5 Вт на порт для PoE+.

Различия типов портов Ethernet коммутаторов в сетевой архитектуре

Традиционная сетевая архитектура обычно имеет три уровня, включая уровень ядра, уровень распределения и уровень доступа. Соответственно, коммутаторы и порты Ethernet также имеют эти типы.

Порт lоступа

Порт доступа используется для подключения таких устройств, как настольные компьютеры, ноутбуки, принтеры и т.д., Доступных только в access link. Порт коммутатора в режимах доступа принадлежит одной конкретной VLAN и отправляет и принимает обычные кадры Ethernet в не помеченной форме. Обычно портaccess может быть членом только одной VLAN, а именно VLAN доступа, и он отбрасывает все кадры, которые не относятся к VLAN доступа.

Транковый порт

Транковый порт используется между коммутаторами или между коммутатором и устройствами верхнего уровня, доступными в магистральном канале. Транковый порт позволяет настроить несколько VLAN на интерфейсе. В результате он способен передавать трафик для нескольких VLAN одновременно. Транковый порт-это порт объединения VLAN, подключенный к другим портам коммутатора, в то время как порт access-это порт, который коммутатор подключает к хосту в VLAN.

Гибридный порт

Гибридный порт может использоваться для подключения сетевых устройств, а также пользовательских устройств. Он поддерживает как не помеченную VLAN, как порт access, так и помеченную VLAN, как транковый порт, и может получать данные из одной или нескольких VLAN. Гибридные порты во многом напоминают транвовые порты, но у них есть дополнительные функции конфигурации портов.

На следующем рисунке показано, как три типа портов коммутатора применяются в одной и той же системе.

Заключение

Выяснение различий в типах портов Ethernet коммутаторов помогает выбрать более подходящие коммутаторы Ethernet для ваших сетевых требований. При рассмотрении типа порта коммутатора и номера порта коммутатора, которые вам нужны, вам следует учитывать о текущем и будущем объеме бизнеса и ваших требованиях к функциям.

Технология коммутации второго уровня оборудования Huawei - подробное объяснение гибридного интерфейса

Во-первых, основная концепция VLAN

- Физическое разделение: физически разделите сеть на несколько небольших сетей, а затем используйте оборудование маршрутизации, которое может изолировать широковещательные передачи для соединения различных сетей для достижения связи;

- Логическое разделение, которое логически делит сеть на несколько небольших виртуальных сетей, а именно на VLAN. VLAN работает на уровне канала передачи данных, VLAN - это коммутирующая сеть, все пользователи в ней находятся в одном широковещательном домене, так что каждая VLAN может обмениваться данными через подключение оборудования маршрутизации;

Использование физического разделения имеет множество недостатков, из-за которых конструкция LAN не является гибкой. Например: пользователи, подключенные к одному коммутатору, могут быть разделены только на одну и ту же сеть, но не могут быть разделены на несколько разных сетей.

Появление VLAN добавляет гибкости дизайну локальных сетей, так что сетевые администраторы больше не ограничиваются географическим положением пользователей при разделении рабочих групп. VLAN может быть реализована на коммутаторе или между коммутаторами. Его можно разделить по местоположению, роли или отделу пользователей сети, как показано на рисунке:

VLAN обладает характеристиками гибкости и масштабируемости. Использование технологии VLAN дает следующие преимущества:

(1) Контрольная трансляция:

Каждая VLAN является независимым широковещательным доменом, который уменьшает занятость полосы пропускания сети широковещательной рассылкой, повышает эффективность передачи сети, а широковещательные штормы в каждой VLAN не влияют на другие VLAN;

(2) Повышение сетевой безопасности:

Поскольку обмен данными может осуществляться только между портами одной и той же VLAN, а прямой доступ к портам разных VLAN невозможен, сети VLAN могут ограничивать доступ отдельных хостов к таким ресурсам, как серверы. Следовательно, безопасность сети может быть улучшена путем разделения виртуальных локальных сетей;

(3) Упростите управление сетью:

Для коммутируемого Ethernet, если сегмент сети выделен некоторым пользователям, сетевому администратору необходимо изменить физическую структуру сетевой системы или даже добавить сетевое оборудование, что увеличит рабочую нагрузку на управление сетью. Для сети, использующей технологию VLAN, VLAN может разделять пользователей в разных географических точках на логический сегмент сети в соответствии с функциями отдела и приложениями группы объектов, а рабочие станции могут работать произвольно, не изменяя физического подключения к сети. Перемещение между группами или подсетями. . Использование технологии VLAN значительно снижает нагрузку на управление и обслуживание сети, а также снижает затраты на обслуживание сети;

В зависимости от использования и управления VLAN VLAN делятся на два типа:

(1) Статическая VLAN

Статическая VLAN, также известная как VLAN на основе портов, в настоящее время является наиболее распространенным способом реализации VLAN.

Статическая VLAN должна четко указать, к какой VLAN принадлежит порт коммутатора. Это требует ручной настройки администратором сети. Когда пользовательский хост подключен к порту коммутатора, он также назначается соответствующей VLAN;

(2) Динамическая VLAN

Существует множество способов реализации динамических VLAN, и наиболее распространенный способ реализации динамических VLAN основан на MAC-адресах.

Динамическая VLAN на основе MAC-адреса автоматически назначается соответствующей VLNA в соответствии с MAC-адресом хоста.Преимущества этого метода разделения VLAN: при перемещении физического местоположения пользователя VLAN не будет перераспределена. Недостаток: все пользователи во время инициализация Должна быть настроена, задача настройки очень тяжелая!

Диапазон VLAN, как показано на рисунке:

Есть также некоторые процессы инкапсуляции VLAN, которые здесь подробно не рассматриваются!

Во-вторых, характеристики гибридного интерфейса

В зависимости от типа инкапсуляции интерфейса VLAN интерфейсы коммутаторов Huawei в основном имеют три режима: Access, Trunk и Hybrid. Среди них нет никакой разницы между интерфейсом Access и Trunk и технологией Cisco.Гибридный интерфейс - это уникальный режим интерфейса оборудования Huawei. Гибридный интерфейс и интерфейс магистрали схожи в том, что они могут пропускать трафик из нескольких VLAN и быть помечены. Разница в том, что гибридный интерфейс позволяет отправлять пакеты из нескольких VLAN без тегов. В основном представляем гибридный интерфейс коммутатора Huawei!

- Интерфейс коммутатора Huawei по умолчанию работает в гибридном режиме;

- Он может не только реализовать функции интерфейса доступа, но также реализовать функции интерфейса магистрали;

- Связь между VLAN и контроль доступа могут быть реализованы без помощи трехуровневого оборудования;

- По сравнению с интерфейсом доступа и интерфейсом магистрали, он имеет более высокую гибкость и управляемость;

- Изоляция потока:Гибридный интерфейс сам по себе обладает мощными возможностями контроля доступа: с помощью конфигурации интерфейса можно изолировать трафик из одной и той же VLAN, а также можно изолировать трафик из разных VLAN;

- Совместимость трафика:Гибридный интерфейс обеспечивает связь между различными VLAN на уровне 2;

Примечание:Двухуровневое решение всегда лучше трехуровневого, потому что эффективность второго уровня выше, чем эффективность третьего. Фактически, чем выше задействованный уровень, тем ниже эффективность!

Три, принцип работы гибридного интерфейса

Гибридный интерфейс может гибко управлять добавлением и удалением тегов VLAN кадров данных на интерфейсе. Например, когда устройство на противоположном конце интерфейса является коммутатором, вы можете настроить интерфейс так, чтобы определенные кадры данных VLAN проходили через интерфейс с тегами VLAN, в то время как другие VLAN отправляются без тегов VLAN. В случае, если устройство на противоположном конце интерфейса является хостом, кадры данных, отправляемые на эти интерфейсы, могут быть настроены так, чтобы не передавать какие-либо теги VLAN.

- список удаления тегов:Он работает только тогда, когда интерфейс отправляет кадры данных.Если тег VLAN данных, которые должны быть отправлены, находится в списке нетегированных данных интерфейса, этот тег будет удален для отправки данных;

- список тегов:Функция и получение помеченного фрейма данных и отправка фрейма данных. Его функция аналогична списку разрешенных идентификаторов VLAN. Когда интерфейс получает кадр данных с тегом VLAN, список тегов интерфейса эквивалентен разрешенному списку VLAN, и кадр данных, отсутствующий в списке, будет отброшен; когда интерфейс отправляет данные, тег VLAN данных находится в списке тегов интерфейса в. Тег будет продолжать посылать фрейм данных, в противном случае фрейм данных будет отброшен.

- PVID:PVID по умолчанию для интерфейса - VLAN1, и PVID работает только при приеме немаркированных кадров. PVID используется для маркировки кадра данных текущим идентификатором PVID при получении кадра без тегов;

Что касается функциональных характеристик, то список без тегов и PVID в гибридном интерфейсе используются для реализации функции доступа, а список тегов используется для реализации функции магистрали. Но дело не только в этом, потому что гибридный интерфейс более гибкий, чем интерфейс доступа и интерфейс магистрали, и подходит для различных сценариев.

(1) Инкапсулируйте 802.1Q в соответствии с PVID

Когда сеть изолирована VLAN, трафик можно разделить на два типа:

- Один состоит в том, чтобы отмечать трафик, то есть фреймы данных, помеченные 802.1Q;

- Другой - немаркированный трафик, который является исходным кадром Ethernet.

Принцип работы PVID: В нормальных условиях трафик, отправляемый и принимаемый оконечным устройством, является немаркированным трафиком. Когда коммутатор получает тегированный трафик, он идентифицирует свой идентификатор VLAN с помощью тега 802.1Q, но когда коммутатор получает немаркированный трафик, он выполняет инкапсуляцию 802.1Q для трафика на основе PVID интерфейса.

В оборудовании Huawei различные типы интерфейсов имеют PVID по умолчанию, как показано на рисунке:

Любой трафик, входящий в коммутатор, должен быть отмечен. Если трафик, входящий в коммутатор, содержит тег VLAN, он может идентифицировать саму информацию о VLAN.Если трафик, входящий в коммутатор, не помечен, он будет помечен PVID интерфейса, и цель тегирования - для последующей пересылки!

Принципиальная схема PVID-маркировки фрейма данных, поступающего в коммутатор, выглядит следующим образом:

(2) Пересылка согласно списку без тегов и списку тегов

- Каждый гибридный интерфейс по умолчанию имеет список без тегов, который содержит один или несколько номеров VLAN, а значение по умолчанию - VLAN1;

- У каждого интерфейса есть список тегов, значение по умолчанию - пустое, или он может быть настроен на включение одного или нескольких номеров VLAN;

- После того, как гибридный интерфейс получает фрейм данных, он сначала проверяет, содержит ли фрейм данных тег. Если он содержит тег, он проверяет список тегов этого интерфейса. Если есть идентификатор VLAN, инкапсулированный в кадр данных в списке тегов, он будет получен, в противном случае он будет отброшен; если он не несет тег, он будет помечен в соответствии с PVID гибридного интерфейса;

- Перед тем, как гибридный интерфейс отправит кадр данных, проверьте список нетегированных и тегов этого интерфейса.Если идентификатор VLAN, инкапсулированный кадром данных, находится в списке нетегированных данных, удалите инкапсуляцию 802.1Q и отправьте исходный кадр данных; если он существует в список тегов, сохраните 802.1Q Encapsulate и отправьте тегированные кадры данных; если в двух списках нет идентификатора VLAN кадра данных, не отправлять;

Роль списка без тегов при отправке данных, как показано на рисунке:

Роль списка тегов при отправке данных, как показано на рисунке:

Базовый принцип гибридного интерфейса, отправляющий кадры данных, и соответствующая блок-схема обработки следующие:

И гибридный интерфейс, и интерфейс магистрали могут помечать разные сети VLAN, а также передавать трафик нескольких сетей VLAN; но гибридный интерфейс может разрешать отправку нескольких пакетов из разных сетей VLAN без тегирования, в то время как интерфейс магистрали разрешает только пакеты VLAN по умолчанию. Текст не будет помечен при отправке.

Эти три типа интерфейсов могут сосуществовать на коммутаторе Ethernet, но интерфейс магистрали и гибридный интерфейс нельзя переключать напрямую.Это означает, что его можно сначала установить как интерфейс доступа, а затем установить как интерфейс другого типа.

В-четвертых, сценарий применения гибридного интерфейса.

Гибридный интерфейс отправляет и получает данные на основе трех атрибутов и анализирует свой рабочий процесс на основе понимания его принципа работы. За счет настройки гибридного интерфейса достигаются следующие требования:

- ПК1 и ПК2 могут иметь доступ друг к другу и только к ПК4;

- ПК3 не может связываться с ПК1 и ПК2 и может получить доступ только к ПК5;

Схема эксперимента выглядит следующим образом:

Увидев экспериментальные требования и карту экспериментальной топологии, вы должны сначала спланировать, какую информацию о VLAN следует добавить в список без тегов и список тегов для реализации функции!

Если вы понимаете, как работают PVID, список отмены тегов и список тегов, вы можете добавить, какие сети VLAN следует заполнять, в список без тегов и список тегов.Это один из методов.

Примечание:Обычно PVID интерфейса по умолчанию равен 1, а список без тегов по умолчанию содержит VLAN 1. Если вы дополнительно устанавливаете номер PVID для интерфейса, вы также должны поместить номер в список тегов или список без тегов, иначе связь не будет возможный.

(1) Гибридная конфигурация

1. Настройте IP-адрес оконечного устройства.

2. Создайте VLAN2, VLAN3 и VLAN10 на коммутаторе S1 и коммутаторе S2 соответственно.

3. Настройте гибридные интерфейсы на коммутаторах S1 и S2.

Конфигурация коммутатора S1 следующая:

Конфигурация переключателя S2 следующая:

4. Проверьте сетевое соединение.

Тест ПК1 выглядит следующим образом:

Тест PC3 выглядит следующим образом:

Экспериментальные потребности выполнены!

Есть много способов добиться такого спроса, например:

Первый:

Вы можете настроить себя согласно способу, изображенному на рисунке!

Второй тип:

Вы можете настроить его самостоятельно по рисунку! Но особых требований к интерфейсу между переключателями нет!

———————— На этом статья завершается, спасибо за чтение ————————

Интеллектуальная рекомендация

Поверните строку в целые числа

Тема Описание Преобразуйте строку в целое число (реализация функции integer.valueof (строка), но строка не совпадает 0), требуя функции библиотеки, которая нельзя использовать для преобразования целых.

Docker создает репликацию Redis Master-Slave

Centos установить докер быстрый старт докера Создать Dockerfile Поместите файл на сервер Linux, создайте папку / usr / docker / redis и поместите его в этот каталог Выполните следующий код в каталоге .

Установка GateOne на новом CentOS7

Установка GateOne на новом CentOS7 В последнее время исследуются такие инструменты, как WebSSH2, в настоящее время требуется встроить терминал ssh в веб-приложение и найти GateOne. GateOne - это веб-в.

Примечания к исследованию Qt4 (5), QWaitCondition of QThread Learning

Практические занятия: решения проблем системы управления обучением

Сразу после получения задания будет много трудностей и много проблем. Хорошо иметь проблему, а это значит, что вы можете получить новые знания. Неважно, есть ли проблемы, ключ в том, как их решить. пр.

Вам также может понравиться

искробезопасная практика (5) обратный индекс

задний план Поисковые системы обычно создают инвертированный индекс ключевых слов. Ключевое слово - индекс, за которым следуют веб-страницы, содержащие ключевое слово. На этот раз, используя данные мо.

Решение центра тяжести неправильного многоугольника

Справочник статей Во-первых, решение центра тяжести неправильных многоугольников 1.1 Метод расчета треугольника центра тяжести 1.2 Метод расчета площади треугольника 1.3 Метод расчета площади полигона.

Читайте также: