Запрет запуска программ через групповые политики windows server 2012 r2

Этот раздел предназначен для ИТ-специалистов и содержит процедуры для администрирования политик управления приложениями с помощью политик ограниченного использования программ (SRP), начиная с Windows Server 2008 и Windows Vista.

Введение

Политики ограниченного использования программ — это основанная на групповых политиках функция, которая выявляет программы, работающие на компьютерах в домене, и управляет возможностью выполнения этих программ. Эти политики позволяют создать конфигурацию со строгими ограничениями для компьютеров, где разрешается запуск только определенных приложений. Политики интегрируются с доменными службами Active Directory и групповой политикой, но также могут настраиваться на изолированных компьютерах. Подробные сведения о политиках ограниченного использования программ см. в разделе Политики ограниченного использования программ.

начиная с Windows Server 2008 R2 и Windows 7, Windows AppLocker можно использовать вместо или совместно с SRP для части стратегии управления приложениями.

Сведения о способах выполнения определенных задач с помощью политик ограниченного использования программ см. в следующих разделах:

Открытие окна "Политики ограниченного использования программ"

Для локального компьютера

Откройте окно "Локальные параметры безопасности".

В дереве консоли щелкните Политики ограниченного использования программ.

Которому?

- Параметры безопасности/Политики ограниченного использования программ

Для выполнения данной процедуры необходимо входить в группу "Администраторы" на локальном компьютере или получить соответствующие полномочия путем делегирования.

Для домена, сайта или подразделения: вы находитесь на рядовом сервере или на рабочей станции, присоединенной к домену.

Откройте консоль управления (MMC).

В меню Файл выберите команду Добавить или удалить оснастку и затем нажмите кнопку Добавить.

Щелкните элемент Редактор объектов групповой политики и нажмите кнопку Добавить.

В окне Выбор объекта групповой политики нажмите кнопку Обзор.

В окне поиск групповая политика объектавыберите объект Групповая политика (GPO) в соответствующем домене, сайте или подразделении или создайте новый, а затем нажмите кнопку Готово.

Щелкните Закрыть, а затем нажмите кнопку ОК.

В дереве консоли щелкните Политики ограниченного использования программ.

Которому?

Объект групповой политики [имя_компьютера] Policy/Computer Configuration или

User Configuration/Windows Settings/Security Settings/Software Restriction Policies

Для выполнения этой процедуры необходимо быть членом группы "Администраторы домена".

Для домена или подразделения: вы находитесь на контроллере домена или на рабочей станции, где установлены средства удаленного администрирования сервера.

Откройте консоль управления групповыми политиками.

В дереве консоли правой кнопкой мыши щелкните объект групповой политики, для которого требуется открыть политики ограниченного использования программ.

В дереве консоли щелкните Политики ограниченного использования программ.

Которому?

Объект групповой политики [имя_компьютера] Policy/Computer Configuration или

User Configuration/Windows Settings/Security Settings/Software Restriction Policies

Для выполнения этой процедуры необходимо быть членом группы "Администраторы домена".

Для сайта: вы находитесь на контроллере домена или на рабочей станции, где установлены средства удаленного администрирования сервера.

Откройте консоль управления групповыми политиками.

В дереве консоли щелкните правой кнопкой мыши сайт, для которого требуется задать групповую политику.

Которому?

- Active Directory — сайты и службы [имя_контроллера_домена.имя_домена]/Sites/Site

Щелкните объект в списке Ссылки объекта групповой политики, чтобы выбрать существующий объект групповой политики (GPO), а затем нажмите кнопку Изменить. Также можно нажать кнопку Создать, чтобы создать новый объект групповой политики, а затем нажать кнопку Изменить.

В дереве консоли щелкните Политики ограниченного использования программ.

Where

Объект групповой политики [имя_компьютера] Policy/Computer Configuration или

User Configuration/Windows Settings/Security Settings/Software Restriction Policies

- Для выполнения данной процедуры необходимо входить в группу "Администраторы" на локальном компьютере или получить соответствующие полномочия путем делегирования. Если компьютер присоединен к домену, эту процедуру могут выполнять члены группы "Администраторы домена".

- Чтобы задать параметры политики, которые будут применяться к компьютерам независимо от пользователей, входящих в систему, щелкните Конфигурация компьютера.

- Чтобы задать параметры политики, которые будут применяться к пользователям независимо от компьютера, с которого они входят в систему, щелкните Конфигурация пользователя.

Создание новых политик ограниченного использования программ

Откройте окно "Политики ограниченного использования программ".

В меню Действие щелкните ссылку Создать политику ограниченного использования программ.

Для выполнения этой процедуры требуются различные административные учетные данные в зависимости от среды.

- Если новые политики ограниченного использования программ создаются для локального компьютера: минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы или аналогичной.

- Если новые политики ограниченного использования программ создаются для компьютера, присоединенного к домену, то эту процедуру могут выполнить члены группы "Администраторы домена".

Если политики ограниченного использования программ уже созданы для объекта групповой политики, то в меню Действие не отображается команда Создать политику ограниченного использования программ. Чтобы удалить политики ограниченного использования программ, применяемые к объекту групповой политики, щелкните правой кнопкой мыши узел Политики ограниченного использования программ в дереве консоли и выберите команду Удалить политики ограниченного использования программ. При удалении политик ограниченного использования программ для объекта групповой политики также удаляются все правила политик ограниченного использования программ для этого объекта групповой политики. После удаления политик ограниченного использования программ можно создать новые политики ограниченного использования программ для этого объекта групповой политики.

Добавление или удаление назначенного типа файлов

Откройте окно "Политики ограниченного использования программ".

В области сведений дважды щелкните элемент Назначенные типы файлов.

Выполните одно из следующих действий.

Чтобы добавить тип файла, введите расширение имени файла в поле Расширение имени файла, а затем нажмите кнопку Добавить.

Чтобы удалить тип файла, щелкните этот тип в окне Назначенные типы файлов и нажмите кнопку Удалить.

Для выполнения этой процедуры требуются различные административные учетные данные в зависимости от среды, в которой добавляется или удаляется назначенный тип файлов.

- Если назначенный тип файлов добавляется или удаляется для локального компьютера: минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы или аналогичной.

- Если новые политики ограниченного использования программ создаются для компьютера, присоединенного к домену, то эту процедуру могут выполнить члены группы "Администраторы домена".

Может понадобиться создать новый параметр политики ограниченного использования программ для объекта групповой политики, если это еще не сделано.

Список назначенных типов файлов для объекта групповой политики является общим для всех правил в разделах "Конфигурация компьютера" и "Конфигурация пользователя".

Запрет применения политик ограниченного использования программ к локальным администраторам

Откройте окно "Политики ограниченного использования программ".

В области сведений дважды щелкните элемент Применение.

В разделе Применять политики ограниченного использования программ к следующим пользователям выберите вариант всех пользователей, кроме локальных администраторов.

- Чтобы выполнить эту процедуру, вы должны быть членом локальной группы Администраторы или аналогичной.

- Может понадобиться создать новый параметр политики ограниченного использования программ для объекта групповой политики, если это еще не сделано.

- Если на компьютерах организации пользователи часто входят в локальную группу "Администраторы", то этот параметр можно не включать.

- Если параметр политики ограниченного использования программ определяется для локального компьютера, то эта процедура предотвращает применение политик ограниченного использования программ к локальным администраторам. Если параметр политики ограниченного использования программ определяется для сети, отфильтруйте параметры политики пользователей в зависимости от членства в группах безопасности с помощью групповой политики.

Изменение уровня безопасности по умолчанию для политик ограниченного использования программ

Откройте окно "Политики ограниченного использования программ".

В области сведений дважды щелкните элемент Уровни безопасности.

Щелкните правой кнопкой мыши уровень безопасности, который следует установить по умолчанию, и выберите команду По умолчанию.

В некоторых каталогах задание уровня безопасности Запрещено в качестве уровня по умолчанию может отрицательно сказаться на работе операционной системы.

- Для выполнения этой процедуры требуются различные административные учетные данные в зависимости от среды, в которой изменяется уровень безопасности по умолчанию для политик ограниченного использования программ.

- Может понадобиться создать новый параметр политики ограниченного использования программ для данного объекта групповой политики, если это еще не сделано.

- В области сведений текущий уровень безопасности по умолчанию обозначается черным кружком с отметкой. Если щелкнуть правой кнопкой мыши текущий уровень безопасности по умолчанию, то в меню не появится команда По умолчанию.

- Чтобы задать исключения для уровня безопасности по умолчанию, создаются правила политики ограниченного использования программ. Если уровень безопасности по умолчанию имеет значение Не ограничено, то в правилах можно указывать программное обеспечение, запуск которого не разрешается. Если уровень безопасности по умолчанию имеет значение Запрещено, то в правилах можно указывать программное обеспечение, запуск которого разрешается.

- Во время установки в политиках ограниченного использования программ для всех файлов в системе задается уровень безопасности по умолчанию Не ограничено.

Применение политик ограниченного использования программ к библиотекам DLL

Откройте окно "Политики ограниченного использования программ".

В области сведений дважды щелкните элемент Применение.

В разделе Применять политики ограниченного использования программ к следующим объектам выберите вариант ко всем файлам программ.

Здравствуйте, данная статья расскажет вам о групповой политике Windows Server 2012. Group Police - это мощный инструмент который позволяет управлять пользователями, системой, различными настройками централизованно.

Управление и настройки Group Police происходит через Active Directory а именно настройками для пользователей и ПК которые входят в домен.

Развитие групповых политик производится в рамках домена и здесь же же реплицируются, в основном они нужны для настройки конфигурации нескольких компьютеров в том числе, здесь расположено и настройки безопасности, установка программного обеспечения, различные сценарии, переадресации папок и предпочтения!

Настройки которые создаются в групповой политики расположены в объектах групповых политик.

Существуют два типа ГП а именно: локальный и не локальный.

Не локальные объекты ГП находятся на контроллере домена и иметь к ним доступ возможно только в среде AD, они могут быть использованы только к пользователям и компьютерам в web-сайте, доменах или подразделениях.

Локальные объекты ГП хранятся на локальном ПК и причем на компьютере будет существовать только 1 локальный объект ГП и он будет содержать набор различных параметров доступных вне локальном объекте.

В случае конфликта локального объекта будут перезаписаны в не локальный, или параметры будут применены совместно.

Каждый объект ГП состоит из контейнера GP и шаблона GP.

В системе присутствует два объекта Group Police по умолчанию, это политика домена по дефолту и контроллера домена.

Default Domain Controller Police – эта политика создана в Server 2012 по умолчанию если выполнено условие развертывания сервер-доменных служб AD, и она содержит настройки которые применены только к контроллеру домена.

Default Domain Police (политика домена по дефолту) – создается так же при развертывании роли сервера-доменных служб AD и содержит настройки которые применены ко всем рабочим станциям и пользователям домена.

Можно создавать свои объекты но при создании нужно всегда осознавать целесообразность этих действий, каждый объект состоит из параметров в которых можно выделить две папки:

Computer Configuration – данная папка будет содержать настройки, которые будут применяться к ПК и неважно кто из пользователей заходят в систему.

User Configuration – папка содержит настройки, которые будут использованы для применения к пользователям Microsoft и не важно какую рабочую станцию они ,будут использовать.

Данные параметры будут иметь существенные полномочия, которые в последствии будут решать судьбу пользователей в целом.

В папках Computer Configuration и User Configuration наблюдаем две подпапки это папка Policies (параметр политики) – в которой расположена конфигурация политики однозначно применяющиеся к GP, а папка Preferences (параметры предпочтений) – содержит различные преимущества которые возможно использовать для редактирования почти каждых параметров реестра, файла, папки или любого элемента, с помощью данной папки можно настроить программы которые не зависят от ГП.

В процессе изменения настроек Group Police вы столкнетесь с различными вариантами, но в общем случае вам потребуется выбрать из трех вариантов, которые приводят к результатам показанных ниже:

Enabled - запись в реестр включения

Disabled – это противоположный алгоритм Enabled, который будет записан со значением выключения

Not Configured - это политика не будет записывать в реестр, соответственно она не оказывает какого-либо влияния

Важно знать когда применяются Group Police, если вы изменили параметр относящиеся к настройкам компьютера, то обновления вступят в силу при запуске, если применяем к пользователям то при следующем входе в систему.

Разумеется не всегда удобно и выгодно ждать когда же компьютер будет перезагружен или пользователь заново войдет в систему, поэтому по дефолту изменение в конфигурации политики происходят каждые 90 минут, это время вы можете изменить. Если хотим запустим политику сразу, запускаем команду: gpupdate.

Если у вас имеются подразделения и в них будут присутствовать какие-то дочерние подразделения, то изначально в приоритете стоит сначала дочернее подразделение после подразделения и только после домен и т.д

Хочу отметить что этот инструмент очень сложный и очень большой, и вместо того что бы еще больше рассуждать о теории мы перейдем непосредственно к настройке

Настройка GPO Server 2012:

Для того что бы начать работу откройте "Панель управления"

Далее перейдите во вкладку "Администрирование"

В открывшимся окне щелкните по пункту "Управление ГП"

В объектах групповой политике вы увидите две политике по дефолту, именно их и будем редактировать. Для внесения изменений жмем ПКМ по "Default Domain Policy" и кликнем "Изменить"

Если мы развернем в конфигурации ПК папку Политики то увидим три подпапки это: конфигурация программ, конфигурация windows, административные шаблоны.

Одним из показательных примеров того как изменять политику касающегося пользователя является изменения касающихся с акаунтом. Переходим: "Политики – Конфигурация Windows – Параметры безопасности – Политика учетных записей" и видим здесь три раздела для изменений, давайте пока что внесем изменения скажем в Политику паролей выставим значения как показано на рисунке ниже, все значения вы выставляете как посчитаете нужным:

Заходим в "Максимальный срок действия пароля" и убираем галочку с "Определить следующий параметр политики" после чего применяем изменения, данная функция необходима для того что бы у пользователя был постоянно один и тот же пароль

В свойствах "Минимальной длины пароля" вновь уберем переключатель и применим изменения

И наконец то самый интересный пункт "Пароль должен отвечать требованиям сложности" ставим "Отключено" и применяем изменения, после отключения данной политике пользователю не нужно будет вводит пароль который бы отвечал требованиям безопасности, но это еще не окончательные настройки, что бы полный алгоритм отключения сложных паролей читайте данную статью.

Но предупреждаю, как только вы внесете изменения в политику паролей Server 2012, безопасность вашей системы ухудшится, поэтому решайте сами!

Приведу еще один пример, допустим мы хотим запретить пользователю слушать любые аудио дорожки, за это будет отвечать служба "Windows Audio" которая находится в папке "Системные службы"

Но для начала откроем список локальных служб у пользователя, и сможем увидеть, что данная служба у него пока что запущена по умолчанию

Мы возвращаемся на контроллер домена и меняем параметр "Windows Audio" для этого кликаем по ней ПКМ и переходим в "Свойства"

Прежде всего включаем чекбокс "Определись следующий параметр политики" в режиме запуска ставим "Запрещен" далее "Применить"

Когда пользователь вновь войдет в систему то служба уже будет отключена и звук функционировать у него не будет.

Продолжаем цикл статей о противодействии классу вирусов-шифровальщиков в корпоративной среде. В предыдущих частях мы рассмотрели настройку защиты на файловых серверах с помощью FSRM и использования теневых снимков дисков для быстрого восстановления данных после атаки. Сегодня речь пойдет о способе предотвращения запуска исполняемых файлов вирусов-шифровальщиков (в том числе обычных вирусов и троянов) на ПК пользователей.

Помимо антивируса, еще одним барьером для предотвращения запуска вредоносного ПО на компьютерах пользователей могут быть политики ограниченного использования программ. В среде Windows это могут быть технология Software Restriction Policies или AppLocker. Мы рассмотрим пример использования Software Restriction Policies для защиты от вирусов.

Software Restriction Policies (SRP) предоставляют возможность разрешать или запрещать запуск исполняемых файлов с помощью локальной или доменной групповой политики. Метод защиты от вирусов и шифровальщиков с помощью SRP предполагает запрет запуска файлов из определенных каталогов в пользовательском окружении, в которые, как правило, попадают файлы или архивы с вирусом. В подавляющем большинстве случаев файлы с вирусом, полученные из интернета или из электронный почты оказываются внутри каталога %APPDATA% профиля пользователя (в нем же находится папки %Temp% и Temporary Internet Files). В этом же каталоге хранятся распакованные временные копии архивов, когда пользователь не глядя открывает архив полученный по почте или скачанный с интернета.

При настройке SRP могут быть использованы две стратегии:

- Разрешить запуск исполняемых файлов на компьютере только из определенных папок (как правило, это каталоги %Windir% и Program Files / Program Files x86) – это самый надежный метод, но требует длительного периода отладки и выявления нужного ПО, которое не работает в такой конфигурации

- Запрет запуска исполняемых файлов из пользовательских каталогов, в которых в принципе не должно быть исполняемых файлов. Именно в этих каталогах в большинстве случаев оказываются файлы вируса при появлении на компьютере. Кроме того, у пользователя, не обладающего правами администратора, просто отсутствуют права на запись в каталоги системы кроме своих собственных. Поэтому вирус просто не сможет поместить свое тело куда-либо кроме директорий в профиле пользователя.

Мы рассмотрим создание SRP по второму варианту, как достаточно надежному и менее трудоемкому во внедрении. Итак, создадим политику, блокирующую запуск файлов по определенным путям. На локальном компьютере это можно сделать с помощью консоли gpedit.msc, если политика должна использоваться в домене, нужно в консоли Group Policy Management (gpmc.msc) создать новую политику и назначить ее на OU с компьютерами пользователей.

Примечание. Настоятельно рекомендуем перед внедрением SRP политик, протестировать их работу на группе тестовых компьютерах. В случае обнаружения легитимных программ, которые не запускаются из-за SRP, нужно добавить отдельные разрешительные правила.В консоли редактора GPO перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings . Щелкните ПКМ по Software Restriction Policies и выберите New Software Restriction Policies.

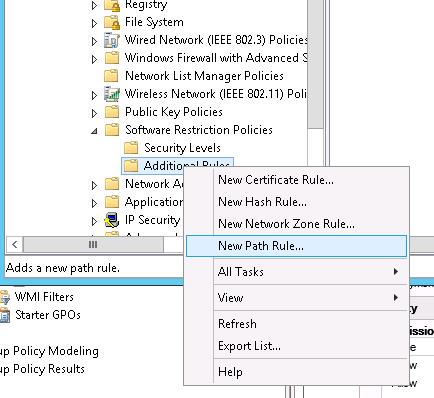

Выберите раздел Additional Rules, и создайте новое правило New Path Rule.

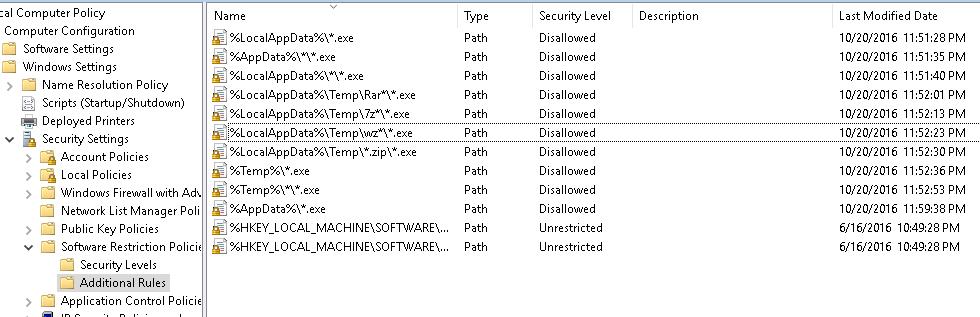

Создадим правило, запрещающее запуск исполняемых файлов с расширением *.exe из каталога %AppData%. Укажите следующие параметры правила:

Аналогичным образом нужно создать запрещающие правила для путей, перечисленных в таблице. Т.к. переменные окружения и пути в Windows 2003/XP и Windows Vista/выше отличаются, в таблице указаны значения для соответствующих версий ОС. Если у вас в домене еще остались Windows 2003/XP, для них лучше создать отдельную политики и назначить ее на OU с компьютерами с использованием WMI фильтра GPO по типу ОС.

Важно. с эти правилом нужно быть внимательным, т.к. некоторое ПО, например плагины браузеров, установщики – хранят свои исполняемые файлы в профиле. Для таких программ нужно будет сделать правило исключения SRPВы можете добавить собственные каталоги. В нашем примере получился примерно такой список запрещающих правил SRP.

Как правило, также следует запретить запуск других расширений потенциально опасных файлов (*.bat,*.vbs, *.js, *.wsh и т.п.), ведь вредоносный код может находиться не только в *.exe файлах. Для этого нужно изменить пути в правилах SPR , удалив вхождения *.exe. Таким образом, будет запрещен запуск всех исполняемых файлов и файлов сценариев в указанных каталогах. Список «опасных» расширений файлов задается в параметрах политики SRP в разделе Designated File Types. Как вы видите, в нем уже есть предустановленный список расширений исполняемых файлов и скриптов. Можете добавить или удалить определенные расширения.

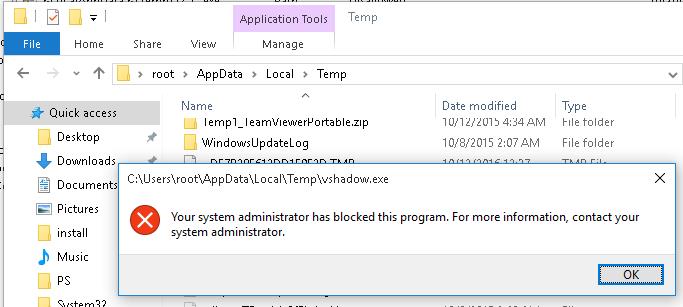

Your system administrator has blocked this program. For more info, contact your system administrator.

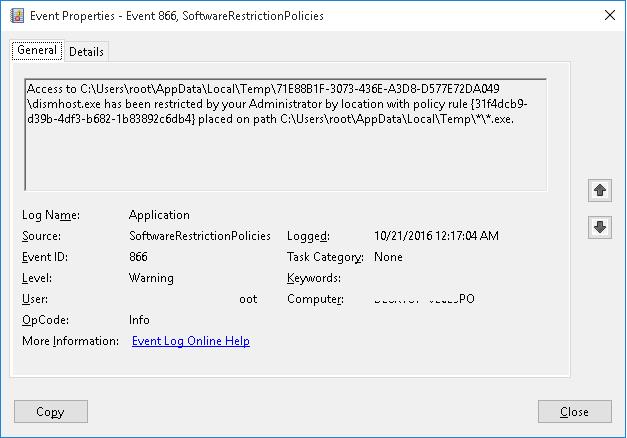

Попытки запуска исполняемых файлов из защищенных каталогов, которые были блокированы политиками SRP можно отслеживать с помощью журнала событий Windows. Интересующие нас события находятся в разделе Application, и имеют Event ID 866, с источником SoftwareRestrictionPolicies и примерно таким текстом:

Итак, мы показали общий пример техники использования политики ограниченного использования программ (SRP или Applocker) для блокировки вирусов, шифровальщиков и троянов на компьютерах пользователей. Рассматриваемая методик позволяет существенно усилить степень защиты систем от запуска вредоносного кода пользователями.

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

Создание домена в Windows Server

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

PЗатем нажимайте «Далее», «Далее» и «Установить».

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

В данной статье мы рассмотрим вопрос дополнительной защиты с использованием групповой политики Windows. Одна из небольшого списка полезных возможностей операционной системы Windows — запрет запуска исполняемых файлов вредоносных и потенциально опасных программ.

Как настроить запрет запуска исполняемых файлов из каталога?

Рассмотрим более надежный и удобный вариант запрета запуска исполняемых файлов.

Открываем настройку Групповой политики Windows. Для этого запускаем Run (Пуск-Выполнить). Вводим gpedit.msc и нажимаем ОК.

В открывшемся окне переходим в раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики ограниченного использования программ — Дополнительные правила.

Если у вас отсутствует папка «Дополнительные правила», то необходимо нажать на Политики ограниченного использования программ правой кнопкой мыши и нажать на «Создать политики ограниченного использования программ». Затем переходите в папку «Дополнительные правила».

В данной папке нажимаем правой кнопкой — «Создание правила для пути».

Нам необходимо создать правило, запрещающее запуск исполняемых файлов с расширением *.ехе из каталога %AppData%.

В поле путь прописываем «%appdata%\*.exe», уровень безопасности «Запрещено», описание на ваше усмотрение.

Данным правилом мы запретили запуск *.exe только в папке %appdata%, но в данной папке есть много различных подпапок, в которых тоже необходимо запретить выполнение данных файлов. Поэтому создаем еще одно правило для подпапок. Для этого делаем все тоже самое, но путь указываем «%appdata%\*\*.exe».

Но этого не достаточно для безопасности. Вредоносные программы могут запускаться из других мест. Наиболее популярные места хранения вредоносных программ рассмотрим ниже.

Какие пути можно прописать для запрета запуска исполняемых файлов?

%LocalAppData%\*.exe — Запрет запуска файлов из %LocalAppData%.

%LocalAppData%\*\*.exe — Запрет файлов запуска из вложенных каталогов %LocalAppData%.

%LocalAppData%\Temp\Rar*\*.exe — Запрет запуска exe файлов из архивов, открытых с помощью WinRAR.

%LocalAppData%\Temp\7z*\*.exe — Запрет запуска exe файлов из архивов, открытых с помощью 7zip.

%LocalAppData%\Temp\wz*\*.exe — Запрет запуска exe файлов из архивов, открытых с помощью WinZip.

%LocalAppData%\Temp\.zip*\*.exe — Запрет запуска exe файлов из архивов, открытых с помощью встроенного архиватора Windows.

%Temp%\*.exe — Запрет запуска exe файлов из каталога %temp%.

%Temp%\*\*.exe — Запрет запуска exe файлов из вложенных каталогов %temp%.

После создания правил необходимо применить их. Правила начнут действовать после перезагрузки компьютера, либо после выполнения команды «gpupdate /force» в командной строке.

PS: имейте ввиду, что недостаточно заблокировать файлы только с расширением .exe. Вирусы могут быть и с другими расширениями, например, *.bat,*.vbs, *.js, *.wsh и т.п.

И помните, что у вас могут возникнуть проблемы с установкой и обновлением легальных программ, т.к. многие используют заблокированные выше пути для своих файлов с расширением .exe и т.п.

Читайте также:

- Произошла исключительная ситуация microsoft word ошибка в word

- Не удалось соединиться с adobe after effects 2021 убедитесь что установка выполнена

- Как в 1с камин перевести сотрудника с временной работы на постоянную

- Каким образом сервис 1с облачный архив защищает базы данных пользователей 1с предприятие 8

- Как можно разбить текст введенный в ячейку на две или более строк в excel