Winmon sys что это за файл и как его удалить

Странность по двум процессам csrss.exe and winlogon.exe

Всем доброго времени суток! Уже неделю у меня вызывают подозрения два процесса csrss.exe и.

Странные процессы csrss.exe и winlogon.exe

2 данных процесса (обведены) вызывают у меня смутные подозрения. 1) если нажать ПКМ по ним и.

BSOD ntoskrnl.exe\csrss.exe

Здравствуйте, столкнулся с проблемой которую не удается решить, это краш шинды и BSOD при небольшой.

csrss.exe

Изменил расширение вышеуказанного файлика, теперь не загружается виндовс, вылазит синий экран.

Соберите новый CollectionLog с помощью Автологера.

Внимание! Рекомендации написаны специально для пользователя Slaventiy99. Если рекомендации написаны не для вас, не используйте их - это может повредить вашей системе.

Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

______________________________________________________

После перезагрузки, выполните такой скрипт:

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Да для соглашения с предупреждением.

- Отключите до перезагрузки антивирус.

- Выделите следующий код:

Исключения в Защитнике удалите вручную.

Если проблема решена, в завершение:

1.

Переименуйте FRST.exe (или FRST64.exe) в uninstall.exe и запустите.

Компьютер перезагрузится.

Остальные утилиты лечения и папки можно просто удалить.

Скачайте AutorunsVTchecker, извлеките из архива и запустите. Не закрывайте окно до окончания работы программы.

Sandor, Прикрепил.На изображении показал процесс который нагружает ЦП и виснет комп

В uVS выберите пункт меню "Скрипт" => "Выполнить скрипт находящийся в буфере обмена. "

Нажмите на кнопку "Выполнить" и дождитесь окончания работы программы. Компьютер может быть перезагружен .

Подцепил WinmonProcessMonitor.sys [VHO:Rootkit.Win64.Agent.avo, VHO:Rootkit.Win64.Agent.ayv]

Обычными путями удалить не получается, так как данный файл якобы занят другой программой, а Др.Веб не хочет его удалять.

Аваст не ставится, вирус блочит, установка Касперского закрывается с ошибкой.

Уважаемый(ая) Niibe, спасибо за обращение на наш форум!

Помощь в лечении комьютера на VirusInfo.Info оказывается абсолютно бесплатно. Хелперы в самое ближайшее время ответят на Ваш запрос. Для оказания помощи необходимо предоставить логи сканирования утилитой Autologger, подробнее можно прочитать в правилах оформления запроса о помощи.

Информация

Если наш сайт окажется полезен Вам и у Вас будет такая возможность - пожалуйста поддержите проект.

Внимание! Рекомендации написаны специально для этого пользователя. Если рекомендации написаны не для вас, не используйте их - это может повредить вашей системе.

Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила оформления запроса о помощи.

Важно! на Windows Vista/7/8 AVZ запускайте через контекстное меню проводника от имени Администратора. Выполните скрипт в АВЗ (Файл - Выполнить скрипт):

Внимание! Будет выполнена перезагрузка компьютера. После перезагрузки компьютера выполните скрипт в АВЗ:

Пришлите карантин согласно Приложения 2 правил по красной ссылке Прислать запрошенный карантин вверху темы

Пофиксите следующие строчки в HiJackThis (запускайте из папки Автологгера).

Операции выполнены, логи прикладываю.

В карантин загрузил

AdwCleaner[S01].txt с таким номером, потому что вчера, до обращения, проводилось сканирование, без удаления чего-либо.

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

В Farbar Recovery Scan Tool под окном "Optional Scan" не было "Driver MD5", так что ничего лишнего выделять не стал.

ВНИМАНИЕ! Данный скрипт написан специально для этого пользователя, использование его на другом компьютере может привести к неработоспособности Windows!

-

.

Скопируйте приведенный ниже текст в Блокнот и сохраните файл как fixlist.txt в ту же папку откуда была запущена утилита Farbar Recovery Scan Tool:

Это понравилось:

Винмон в папке не обнаружил, антивирус смог установить. Так что, думаю, проблема решена!

Спасибо

Запустите AVZ от имени Администратора и выполните 6 стандартный скрипт.

FRST переименуйте в uninstall.exe и запустите.

- Пожалуйста, запустите adwcleaner.exe

- Нажмите Uninstall.

- Подтвердите удаление нажав кнопку: Да.

- Для профилактики и защиты от повторных заражений загрузите SecurityCheck by glax24отсюда и сохраните утилиту на Рабочем столе

- Запустите двойным щелчком мыши (если Вы используете Windows XP) или из меню по щелчку правой кнопки мыши Запустить от имени администратора (если Вы используете Windows Vista/7)

- Если увидите предупреждение от вашего фаервола относительно программы SecurityCheck, не блокируйте ее работу.

- Дождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txt;

- Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt

- Прикрепите отчет в вашей теме

2020 год для Solar JSOC CERT оказался непростым, но и 2021-й не отстает, постоянно подкидывая нам интересные кейсы. В этом посте мы расскажем, как обнаружили вредонос (даже целую сеть вредоносов) по, казалось бы, несвойственной ему активности. Он незаметно «жил» в инфраструктуре больше двух лет, втихаря обновлялся и без препятствий собирал ценные данные в инфраструктуре жертвы.

С чего все началось

В начале года одна компания пришла к нам с вполне конкретной проблемой: в инфраструктуре на сетевом оборудовании были обнаружены попытки сканирования портов, характерных для оборудования Mikrotik, а также брутфорса серверов по протоколу SSH. Сначала мы решили, что был скомпрометирован сервер из внешнего периметра. Уж очень замеченная активность была похожа на работу какого-нибудь бота, которого злоумышленники обычно закидывают на уязвимые серверы в автоматическом режиме. Привет, Mirai, Kaji, Hajime и компания!

Но, как оказалось, источниками подозрительной активности были хосты под управлением Windows, к тому же вполне рядовые. Образ одного из таких хостов и был передан на анализ экспертам Solar JSOC CERT.

Первоначальный анализ скомпрометированной системы

При анализе сразу же бросилось в глаза большое число (более 83!) неподписанных исполняемых файлов в директории %TEMP%\csrss (о них подробно расскажем ниже):

Также в %TEMP%\csrss\smb был найден архив deps.zip (470CF2EA0F43696D2AF3E8F79D8A2AA5D315C31FC201B7D014C6EADD813C8836) и его содержимое:

Данные файлы являются ничем иным, как исполняемыми файлами, которые используются для эксплуатации уязвимости EternalBlue (CVE-2017-0144). Там же были найдены файлы, относящиеся к DoublePulsar. В целом содержимое этой папки можно назвать результатом деятельности группировки The Shadow Brokers в далеком 2017-м.

Помимо этих файлов, мы нашли определенно подозрительные задачи:

Также файл (C:\Windows\RSS\csrss.exe) был прописан в автозапуске в реестре (HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run) под именем «BillowingBreeze».

Таким образом, если собрать все данные в кучу (и немного погуглить), то приходит только один вывод: в инфраструктуре компании вовсю развернулось ВПО семейства Glupteba. Его основной модуль – C:\Windows\RSS\csrss.exe.

Анализ основного модуля Glupteba

Итак, мы опознали Glupteba. Это модульное ВПО, написанное на языке Go. Для защиты своих файлов от обнаружения оно использует множество разных техник. Сейчас расскажем вам интересные моменты анализа, а также покажем их корреляцию с артефактами на системе.

Граф основной функции, построенный в IDA, пугает!

Условно весь процесс работы ВПО Glupteba можно разделить на две фазы:

- проверка окружения, повышение привилегий до SYSTEM, установка;

- создание задач, установка руткитов, запуск потоков, следящих за компонентами, получение и выполнение команд.

Первая фаза работы ВПО

Первое, что происходит после запуска исполняемого файла, – проверка окружения на соответствие следующим параметрам:

- OS (SELECT Caption FROM Win32_OperatingSystem) == «Microsoft Windows 7 Professional»;

- CPU (SELECT Name FROM Win32_Processor) == «Intel® Core(TM) i5-6400 CPU @ 2.70GHz»;

- GPU (SELECT Name FROM Win32_VideoController) == «Standard VGA Graphics Adapter».

Далее происходит инициализация конфигурации ВПО. Первым делом проверяется наличие конфигурации «старого образца»: HKCU\Software\Microsoft\TestApp (возможно, до этого момента ВПО находилось в стадии тестирования, но теперь все серьезно). При обнаружении конфигурация переписывается в новое расположение: HKCU\Software\Microsoft\<first 4 bytes from SID digest (SHA-256)> И при необходимости обновляется.

Если же старая конфигурация отсутствует, то она просто пишется по указанному выше расположению. То есть мы увидели «эволюцию» версий ВПО. Это видно и на анализируемой системе. Слева – конфигурация из старого местоположения, справа – из нового (в данном случае – HKCU\Software\Microsoft\eadd010f):

Видно, что значения UUID (используется для идентификации зараженного хоста на стороне злоумышленника) одинаковы, как и дата первой установки (FirstInstallDate). Переводим в более удобный формат и узнаем, что заражение произошло… барабанная дробь. 2 ноября 2018 года!

Подтверждается это также и временными метками MFT файлов в директории %TEMP%\csrss: они расположены между 2 ноября 2018 года и моментом обращения к нам заказчика (январь 2021 года).

Файл C:\Windows\RSS\csrss.exe также был создан 2 ноября 2018 года, а изменен 29 сентября 2020 года. Ветка реестра же последний раз была изменена 14 января 2021 года (дата снятия образа), что говорит об активной работе.

Основные значения конфигурации:

Далее производится проверка и повышение привилегий (в случае необходимости) вплоть до SYSTEM:

1) Обход UAC (HKCU\Software\Classes\ms-settings\shell\open\command:fodhelper или HKCU\Software\Classes\mscfile\shell\open\command:CompMgmtLauncher):

2) Получение токена SYSTEM через Trusted Installer и перезапуск себя с полученным токеном.

Стоит отметить, что без достаточных привилегий ВПО просто завершает свою работу, но при этом физически остается в инфраструктуре.

Следующий этап – проверка окружения на предмет виртуализации:

- Открытие \\.\VBoxMiniRdrDN;

- Проверка имени процессора: Nehalem;

- Проверка запущенных процессов: VBoxTray.exe, VBoxService.exe, prl_cc.exe, prl_tools.exe, SharedIntApp.exe, vmusrvc.exe, vmsrvc.exe, vmtoolsd.exe.

- Копирование своего исполняемого файла в C:\Windows\RSS\csrss.exe;

- Проверка мьютекса Global\h48yorbq6rm87zot (индикатора работы основного модуля ВПО);

- Добавление исключений на WFP командой «cmd.exe /C „netsh advfirewall firewall add rule name=“csrss» dir=in action=allow program=«C:\WINDOWS\rss\csrss.exe» enable=yes";

- Добавление исключений Windows Defender (через реестр): процесс csrss.exe и папка C:\Windows;

- Добавление себя в автозапуск;

- Перезапуск себя из основного расположения C:\Windows\RSS\csrss.exe.

Вторая фаза работы ВПО

Она состоит из нескольких этапов:

Для этого ВПО отправляет TXT-query к домену вида .<C2_domain>:

Производится отправка некоторой информации на C2 (установленное ПО, браузер по умолчанию):

Создаются ранее упомянутые задачи:

Установка руткитов, обеспечивающих скрытную работу ВПО

- Winmon – сокрытие запущенных процессов путем передачи их PID в \\.\WinMon;

- WinMonFS – сокрытие директорий/файлов путем передачи путей в \\.\WinMonFS. Именно благодаря этому руткиту было невозможно обнаружить директорию %TEMP%\csrss на «живой» системе;

- WinmonProcessMonitor – постоянное завершение большого списка процессов, относящихся к средствам отладки, различным майнерам, ВПО, АВПО.

На этом же этапе (если операционная система определена как Windows 7) устанавливается сертификат:

Установка службы WinDefender

Производится проверка наличия службы WinDefender и исполняемого файла C:\Windows\windefender.exe. Если отсутствуют – с CDN загружается и запускается указанный исполняемый файл. Назначение – работа в формате службы, постоянная проверка статуса работы основного модуля, загрузка и перезапуск в случае необходимости.

Запуск потоков, следящих за основными функциями

На данном этапе запускаются потоки:

- main.watchCDN – поток, в котором производится проверка и обновление сервера CDN в конфигурации (запросы к /api/cdn на C2);

- main.watchWindowsUpdatesService – поток, в котором производятся попытки остановки и удаления службы обновления wuauserv;

- main.watchDefender – поток, в котором производится постоянное обновление исключений Windows Defender;

- main.watchWUP – поток, следящий за майнером XMRig (загружается в %TEMP%\csrss\wup: %TEMP%\csrss\wup\wup.exe). Перезапускает майнер при необходимости, отправляет его статистику, скачивает исполняемый файл майнера с CDN;

- main.watchSMB – поток, отвечающий за распространение ВПО через эксплуатацию EternalBlue (именно в нем производится загрузка и распаковка архива deps.zip, а также сканирование сети на наличие уязвимых хостов).

Далее в бесконечном цикле производится отправка информации из конфигурации на сервер управления и получение ответа. Пример нагрузки, отправляемой на сервер:

Ответ расшифровывается, получается команда вместе с аргументами, производится ее исполнение. Список команд под

Передаваемая информация, как и получаемая, шифруется AES256GCM с постоянным ключом и кодируется Base64.

Отдельного внимания заслуживает алгоритм смены серверов управления.

Интересный факт: каждый раз, когда производится poll (запрос к серверу управления для получения команды), значение PC в конфигурации увеличивается на 1. Для данного кейса значение PC равно 119643. Значит, команды были получены почти 120 тысяч раз за все время работы Glupteba.

Пример аргументов команды run-v3, полученной от сервера управления:

Дополнительные модули

Как уже говорилось выше, в директории %TEMP%\csrss было обнаружено множество различных исполняемых файлов, которые являются дополнительными модулями вредоноса. Интересно то, что многие из них являются различными версиями одних и тех же модулей, создаваемых в разное время с момента первичного заражения. При желании можно отследить историю появления новых версий каждого модуля.

Дальнейшее развитие

После первичного обнаружения ВПО и определения его индикаторов компрометации наша команда проверила обращения к ним из инфраструктуры заказчика. Таким образом, было обнаружено множество других серверов, зараженных после 2 ноября 2018 года.

Какие выводы?

Исходя из вышесказанного, основные цели Glupteba:

- Кража пользовательских данных с наибольшего числа хостов в зараженной инфраструктуре (хоть и не удалось выяснить назначение расширения для браузера, чутье подсказало, что оно используется для кражи данных с различных сайтов);

- Добыча криптовалюты на максимально возможном числе хостов.

И главное: как показывает практика, вредоносная активность далеко не всегда является тем, чем кажется на первый взгляд.

Авторы:

Владислав Лашкин, младший инженер технического расследования группы расследования инцидентов Solar JSOC CERT

Иван Сюхин, инженер технического расследования отдела расследования инцидентов Solar JSOC CERT

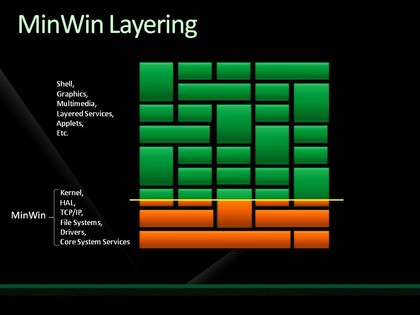

То, что принято называть «графикой в ядре» обычно относится к win32k. Win32k.sys представляет собой ядерную часть графической подсистемы. Загружается пользовательским процессом smss.exe в процессе инициализации всех остальных подсистем. Путь к исполняемому образу для «kmode» подсистемы прописан здесь:

Как же это происходит?

Здесь (на стек трейсе в нижней части скриншота) хорошо видно, что инициирует загрузку win32k процесс пользовательского режима smss (который в том числе инициализирует файлы подкачки, реестр, переменные окружения, сохраняет дамп памяти, если до этого был bugcheck, при посредстве wininit запускает service control manager и local security authority subsystem, создает logon сессии и т.п..), а одна из первых вещей, которые делает сам win32k — это «налаживание связей» с ядром. И вот зачем: win32k находится на более высоком уровне по сравнению с ядром, поэтому ядро не может иметь зависимость (под «зависимостью» в данном случае понимается классический «reason to change») от (конкретной реализации) win32k, но и ядро и win32k могут безопасно зависеть от интерфейса. Таким интерфейсом является структура KWIN32_CALLOUTS_FPNS и функция для регистрации конкретной реализации этого интерфейса в ядре — PsEstablishWin32Callouts.

Кроме того, win32k регистрирует несколько типов объектов (в частности Desktop и WindowStation) через интерфейсы общего назначения, предоставляемые Object Manager-ом.

Таким образом НИКАКИХ зависимостей от win32k у ядра нет. Более того, до NT4 все user/gdi API обрабатывалось в csrss и, естественно, тормозило. Начиная с NT4 ЧАСТЬ user/gdi примитивов была перенесена в ядро для повышения производительности.

В общем win32k можно полностью убрать, можно заменить собственной ядерной частью, а можно реализовать все полностью в пользовательском режиме (используя, например, ioctl-ы для связи с ядром), но это будет тормозить. Единственная причина, по которой это не делается — потому что это не нужно. Можно написать по-другому — да, написать существенно лучше — вряд ли. Ну а переписывание ради самого переписывания — не лучшая идея.

Практика — критерий истины или «MinWin на коленке»

Для исключения недоразумений, хочу сразу же сказать: то что я буду делать не является MinWin-ом . Не является уже хотя бы потому, что настоящий MinWin содержит минимальный набор пользовательских (user mode) бинарников, я же собираюсь продемонстрировать полностью загруженное ядро (еще одно отличие — MinWin содержит минимальный набор драйверов, у меня же набор драйверов не меняется по сравнению с обычной загрузкой) вообще без пользовательского режима (ок, один процесс и одна dll-ка там все таки есть, но надо же хоть как то показать пользователю, что что-то происходит). Дополнительным поводом к размышлению может служить то, что настоящий MinWin появился в связи с работой по «расслоению» кода Windows 7, то же, что буду делать я в принципе возможно и на XP и даже на NT3.51

Итак, если вдумчиво прочитать то, что написано в предыдущем разделе, можно догадаться, что нам нужно заменить smss на такой, который не инициализирует подсистемы, но при этом все еще остается более-менее интерактивным. smss.exe — это обычный native процесс (приближенно, native приложение — это такое приложение, которое линкуется только с ntdll.dll и соотственно использует для работы только Native API). К счастью для меня Alex Ionescu — бывший главный разработчик ReactOS — уже написал подобное приложение в рамках (давно закрытого) проекта tinykrnl. Это приложение не собирается под amd64, не собирается на последнем WDK, имеет несколько багов, но в целом работает. Следующую картинку можно открыть архиватором — там содержатся исходники и скомпилированный amd64 бинарник небольшого приложения native.exe:

Прошу меня простить, но я не могу выложить готовый образ потому что это нелегально, поэтому выкладываю код, который может собрать vhd-образ из инсталляционного образа.

Следующий код можно исполнить ТОЛЬКО на Win7. Соханить его куда нибудь во временный каталог под именем, к примеру minwin.ps1, положить рядом install.wim (находится в каталоге \sources) c en-us инсталляционного диска Windows 7 (это важно — копируются только нужные для этой локализации NLS файлы), сохранить в этот каталог файл native.exe из прикрепленной выше картинки, перейти в этот самый каталог в elevated консоли и выполнить следующее:

Для краткости:

1. Рядом в одном каталоге должны лежать следующие файлы: minwin.ps1, install.wim и native.exe

2. Запускать minwin.ps1 нужно только после смены текущего каталога на каталог, содержащий вышеназванные файлы

Дисклеймер: все нижеследующее Вы делаете на свой страх и риск. Команды довольно очевидны и не должны нанести никакого вреда, но это «наколеночное» творчество, поэтому оно не обязано работать в любых условиях. Не выполняйте этот скрипт, если Вы не понимаете значение КАЖДОЙ команды (тем более, что выполнение должно производиться из-под повышенного пользователя). Если нет — ниже приведена картинка того, как это в конце концов выглядит. В упрощенном варианте можно просто переименовать native.exe в smss.exe, скопировать его поверх существующей smss.exe в уже загруженной виртуальной машине (подойдет любая x64 винда — от XP до 7) и перегрузиться.

Сам скрипт:

Выглядит это примерно так:

Если все сделано правильно (и при определенном везении :-) ), то через какое то время в том же каталоге появится файл disk.vhd — его можно запускать в виртуальной машине (тестировалось в VirtualBox, но не вижу причин, по которым это не должно работать в Virtual PC, Hyper-V или еще где нибудь):

Годы идут, а ВПО остается основной головной болью кибербезопасников. Мы недавно считали: почти 40% хакерских атак происходит именно с помощью вредоносного ПО. Одни вирусы даже не успевают попасть в ИТ-периметр – их ловят на подлете. Другим же удается сидеть в инфраструктуре год-два и больше. Появляются ранее неизвестные угрозы, а уже знакомые вредоносы эволюционируют, приобретая новые свойства и совершенствуя маскировку. В этом посте мы расскажем, какие семейства ВПО чаще всего попадались нам на глаза в различных инфраструктурах с начала этого года.

Сначала пара слов о методологии. Все, о чем мы пишем ниже, основано на данных, собранных и проанализированных экспертами центра противодействия кибератакам Solar JSOC и отдела расследования киберинцидентов Solar JSOC CERT в январе – сентябре 2021 года. В основе нашего исследования лежит модель уровней нарушителей, которая учитывает значительное расслоение подходов злоумышленников к атакам на инфраструктуру. Подробнее о нашей модели мы уже писали. А тут более раткий вариант.

Категория нарушителя

Типовые цели

Возможности нарушителя

Защитные меры

Автоматизированные системы

Взлом устройств и инфраструктур с низким уровнем защиты для дальнейшей перепродажи или использования в массовых атаках

Установить и настроить UTM и WAF, задать правило о своевременной установке патчей и обновлений

Киберхулиган /Энтузиаст-одиночка

Хулиганство, нарушение целостности инфраструктуры

Официальные и open-source-инструменты для анализа защищенности

Установить и настроить антивирус, антиспам, UTM и WAF, задать правило о своевременной установке патчей и обновлений. Анализировать журналы аудита СЗИ

Киберкриминал/ Организованные группировки

Приоритетная монетизация атаки: шифрование, майнинг, вывод денежных средств

Кастомизированные инструменты, доступное ВПО, доступные уязвимости, социальный инжиниринг

Добавить к базовым средствам защиты инструменты непрерывного мониторинга и реагирования и анализаторы периметрового трафика или подключить коммерческий SOC. Повышать киберграмотность сотрудников

Кибернаемники / Продвинутые группировки

Нацеленность на заказные работы, шпионаж в интересах конкурентов, последующая крупная монетизация, хактивизм, деструктивные действия

Самостоятельно разработанные инструменты, приобретенные

Дополнить базовые средства защиты продвинутыми решениями (Anti-APT, Sandbox, контроль технологических сегментов). Подключить продвинутый инструментарий SOC, включая EDR и NTA. Также нужна глубокая аналитика регистрируемых событий для выявления взаимосвязи между инцидентами

Кибервойска / Прогосударственные группировки

Кибершпионаж, полный захват инфраструктуры для возможности контроля и применения любых действий и подходов, хактивизм

Самостоятельно найденные 0-day-уязвимости, разработанные и внедренные «закладки»

Необходим весь доступный спектр инструментов и сервисов, высокая зрелость ИТ- и ИБ-инфраструктуры, а также качественная экспертиза для выявления неочевидных аномалий на сети и хостах и процессов. Использовать маппинг по Killchain+Mitre ATT&CK для выявления цепочек взаимосвязей между инцидентами

Атака на госсектор

Начало года выдалось жарким – мы завершили расследование серии кибератак на российские органы власти. Выяснилось, что злоумышленники использовали три основных вектора для проникновения в инфраструктуру жертвы:

Таргетированные фишинговые рассылки. Старый добрый фишинг в арсенале как хакеров-любителей, так и профессионалов. Главное, хорошо подготовиться и изучить жертву.

Эксплуатация уязвимостей веб-приложений, опубликованных в интернете. Во многих инфраструктурах встречаются известные уязвимости веб-приложений, эксплойты для которых хакеры находят в открытом доступе или приобретают в даркнете. Это сильно упрощает жизнь злоумышленникам: не нужно искать ошибки на периметре жертвы, тратить на это время и деньги, да и особые профессиональные навыки для этого не сильно нужны.

Взлом инфраструктуры подрядных организаций (Trusted Relationship). Чаще всего такие атаки реализуют хакеры с высокой квалификацией. Взлом подрядчика позволяет проникнуть в инфраструктуру основной жертвы и долго там «сидеть», собирая ценные данные. Особая «удача», если подрядчик имеет привилегированную учетную запись в корпоративной сети своего заказчика! У киберхулиганов все попроще (запустить шифровальщика в надежде на выкуп, подменить реквизиты и т.п.).

Уязвимость Microsoft и HAFNIUM

В марте 2021 года Microsoft опубликовала информацию об атаке на американские организации китайской группировкой HAFNIUM с использованием 0-day-уязвимостей Microsoft Exchange. Сразу после этого мы начали отмечать возросшую активность злоумышленников на сети ханипотов «Ростелеком-Солар». Результаты технических расследований позволили понять, как работали злоумышленники.

Итак, эксплуатация 0-day-уязвимостей позволила им не только обойти процесс аутентификации, но и произвести удаленный запуск произвольного кода от имени системы. В качестве полезной нагрузки они загружали на сервер два веб-шелла: один – для загрузки на сервер произвольных файлов, второй – для запуска команд через cmd.exe:

Также в инструментарий злоумышленников входила кастомная сборка утилиты Mimikatz:

Кстати, мы до сих пор фиксируем массовые сканирования и попытки их эксплуатации на наших ханипотах. Подробнее о технических аспектах обнаружения злоумышленников и наличия уязвимостей мы писали в этой статье.

И снова Glupteba

В начале этого года мы расследовали инцидент заражения одной из организаций вредоносом семейства Glupteba. ВПО незаметно находилось в инфраструктуре жертвы более двух лет и все это время успешно выполняло свои функции. При этом наличие антивируса никак не препятствовало работе малвари.

Мы уже сталкивались с Glupteba, но в этот раз обратили внимание на множество новых модулей. А это значит, что вредонос постоянно дорабатывается разработчиками. По нашим оценкам, более 3% отечественных организаций скомпрометированы Glupteba.

Особенности ВПО:

Множество модулей, написанных под абсолютно разные задачи (прокси, модули для брутфорса и эксплуатации различных уязвимостей, в том числе EternalBlue (CVE-2017-0144), стилеры, модули ядра для сокрытия присутствия, сканеры сети, майнеры);

Высокая скорость распространения в инфраструктурах из-за наличия в них большого числа незакрытых уязвимостей EternalBlue;

Сложность очистки инфраструктуры от ВПО из-за множества систем самозащиты и возможностей перезапуска. К ним относятся драйверы, скрывающие процессы ВПО и его файлы, задачи в планировщике, ключи автозапуска, потоки, контролирующие работу модулей, отдельные модули, контролирующие работу основного модуля, которые при необходимости могут скачать ВПО заново. Вредонос также располагается в файловой системе в нескольких местах одновременно;

ВПО написано на языке Go. Основной модуль довольно объемен.

Признаки заражения Glupteba:

Множество файлов в директории %TEMP%\csrss, на которые постоянно срабатывает антивирусное ПО. В этой директории располагаются дополнительные модули, перечисленные выше;

Для некоторых модулей Glupteba свойственна повышенная сетевая активность по различным портам, характерная для сетевого оборудования (Telnet, SSH, порты MikroTik).

Стоит также отметить, что ВПО распространяется не через почтовые рассылки, а через эксплойт-киты или через замену ссылок на различных файлообменниках на те, что ведут к Glupteba. Пример ссылок, связанных с одним из CDN-серверов:

Примерный алгоритм очистки зараженной машины (в прямой последовательности действий):

остановить службы WinmonProcessMonitor, WinmonFS, Winmon;

остановить процессы C:\Windows\RSS\csrss.exe, C:\Windows\windefender.exe, а также любые процессы, запущенные из C:\users\<username>\appdata\local\temp\csrss;

удалить всю папку C:\Windows\RSS;

удалить всю папку C:\users\<username>\appdata\local\temp\csrss;

удалить файлы C:\WINDOWS\System32\drivers\Winmon.sys, C:\WINDOWS\System32\drivers\WinmonFS.sys, C:\WINDOWS\System32\drivers\WinmonProcessMonitor.sys, C:\Windows\windefender.exe;

удалить задачи CSRSS и ScheduledUpdate;

удалить ключ автозапуска (HKCU(HKLM)\SOFTWARE\Microsoft\Windows\CurrentVersion\Run) с запуском чего-либо из C:\Windows\RSS (имя ключа генерируется случайным образом);

удалить службы WinmonProcessMonitor, WinmonFS, Winmon.

Криптомайнер Lemon Duck

Да-да, майнеры все еще в тренде (что и понятно). Владельцы майнинговых ботнетов концентрируются в основном на слабозащищенных целях. Это могут быть как персональные компьютеры граждан, так и корпоративные, на которых не проводится регулярный патчинг.

Lemon Duck – это наиболее популярный модульный ботнет, с которым наши эксперты регулярно сталкивались c начала этого года. Основная его деятельность заключается в майнинге криптовалюты с помощью XMRig-майнеров как на процессорах, так и на графических картах.

У ботнета множество техник распространения:

Почтовые рассылки. Попадая на хост с клиентом Outlook, рассылает письма с заранее определенными темой, текстом и вредоносным вложением с расширениями .js, .zip или .rtf (в недавних атаках вложение называлось readme);

Брутфорс. Перебираются пароли SMB-хранилищ, баз данных MS SQL, RDP (через freerdp), SSH (через plink.exe);

- RDP BlueKeep (CVE-2019-0708);

- LNK exploit (CVE-2017-8464);

-Apache Hadoop YARN (без номера, 8088/tcp);

-Web Logic (CVE-2020-14882, порт 7001/tcp);

- ElasticSearch 1.4.0/1.4.2 RCE (CVE-2015-1427, порт 9200/tcp);

- Apache Solr (CVE-2019-0193, порт 8983/tcp);

Распространение через съемные и сетевые диски;

PassTheHash для SMB-хранилищ;

Возможность распространения на Linux-системы:

-NoSQL базы данных Redis (порты 6379/tcp и 16379/tcp);

-эксплойт для Apache Hadoop YARN (порт 8088/tcp YARN ResourceManager WebUI);

- ElasticSearch 1.4.0/1.4.2 RCE (CVE-2015-1427, порт 9200/tcp);

-Apache Solr (CVE-2019-0193, порт 8983/tcp);

Причем в последних версиях криптомайнер стал опаснее, так как у него появился функционал для удаленного управления системой. Это приводит к установке бэкдора (RAT), краже данных, а также загрузке ВПО Ramnit.

Индикаторы активности Lemon Duck

Из-за постоянной эволюции ВПО часть из представленных индикаторов может стать неактуальной, но мы постарались выбрать те, что встречаются чаще всего:

1. Форматы имен:

2. Порт-индикатор заражения: 65529/tcp

Сетевой модуль Lemon Duck перед заражением очередного хоста проверяет, прослушивается ли данный порт. Если прослушивается, то хост считается зараженным и пропускается.

3. Характерные имена задач планировщика заданий Windows:

Имя задачи

Время использования

Сентябрь 2019, но также используется при эксплуатации EternalBlue и в 2021

Читайте также: