Вход в программу разрешен 1с установить программно

Текст ошибки говорит сам за себя. Разделим его на 2 части: первая — « нет прав », вторая связана с « видом клиента », т. е. режимом запуска.

Это уведомление появляется в процессе входа в информационную базу 1С. Когда вы уже ввели свои имя пользователя и пароль.

При попытке открытия базы программа проверяет ваши полномочия (права) и отказывает, если вашему пользователю явно не разрешен тип клиента, с которого вы входите.

Закономерный вопрос, даже два:

- Где находятся эти разрешения и как их настроить?

- Какие типы клиентов бывают? — для проверки входа в другом режиме.

Если конфигурация типовая

- откройте 1С в режиме «Конфигуратор», войдите в меню « Администрирование — Пользователи », в списке выберите пользователя, у которого возникает ошибка;

- нажмите « Изменить », на вкладке « Прочее » назначьте необходимые роли и сохраните изменения.

Если конфигурация своя (нетиповая)

Возможно, в созданных ролях не указан тип запуска. Также зайдите в «Конфигуратор» и проверьте созданные роли. В ролях устанавливается разрешенный режим запуска различных приложений.

✅ Как видите, всё дело в правах. Причина в том, что у пользователя нет минимального набора прав для запуска программы.

Поэтому, первым делом проверьте какие полномочия установлены для учётной записи пользователя.

Варианты запуска программы 1С

📝 Всего — четыре, отличаются принципом работы и требовательностью к ресурсам ПК, на котором работаете. Рассмотрим подробнее.

1. Толстый клиент

Наиболее требовательный к ресурсам рабочей машины, поскольку обработка данных выполняется на компьютере пользователя. Здесь же хранятся необходимые для работы файлы.

Не зависит от Интернета, не представляет возможности удалённой работы. Для запуска толстого клиента используется файл 1cv8.exe .

2. Тонкий клиент

Представляет программную оболочку для доступа к серверу 1С. Привычный интерфейс меню и настроек, но, поскольку обработка происходит на сервере, не требователен к мощности оборудования.

Пользователю предоставлен ограниченный функционал, возможна работа как с удалённым сервером через Интернет, так и на самом компьютере в специальной программной среде. Запуск тонкого клиента выполняется файлом 1cv8c.exe .

3. Веб-клиент

Для работы понадобится веб-браузер и Интернет-соединение. Нет привязки к месту работы. Нагрузка на оборудование минимальная, так как вычисления происходят на удалённом сервере. Веб-клиент системы 1С функционирует под управлением браузера.

4. Конфигуратор

Специальный режим для тонкой настройки программы, работающий только при использовании толстого клиента.

Если у вас не получается настроить роли, проверьте каким образом вы открываете приложение 1С. Возможно, вы запускаете не « 1cestart.exe », а открываете напрямую приложение 1cv8.exe (толстый клиент).

Выберите ярлык 1С, нажмите правую кнопку мыши и откройте «Свойства». На вкладке « Ярлык » в поле «Объект» поменяйте название запускаемого приложения на 1cv8c.exe (тонкий клиент), нажмите «ОК».

Если открывается менеджер 1cestart

Попробуйте принудительно в свойствах подключения к ИБ установить необходимый вам режим, сняв признак «Выбирать автоматически».

Для начала проверим, как все работает в БП3, наверное в ЗУП3 должно работать аналогично? Если там будет своя специфика, то поправим на месте.

Вообще говоря, 1С предполагает ручное создание пользователей и прав и тема автоматизации этого процесса не документирована, а значит, требуется разбираться и смотреть, что можно использовать из готового кода 1С.

Ручное создание пользователя

Создадим пользователя вручную:

Добавим ему права путем включения в нужную группу доступа:

При всех этих манипуляциях я запустил замер производительности и при запуске 1С выключил режим отладки, чтобы не запускало фоновые задания.

Таким образом я нашел код, где программа создает/обновляет пользователя:

Этот код дает нам примерное понимание, как создавать пользователя программно.

Программное включение/исключение пользователя в группы доступа. Неоптимальное

Теперь нужно разобраться, как включить пользователя в группы доступа. Для этого, на самом деле я не анализировал БСП, а посмотрел ссылки на созданного пользователя в базе:

Пользователям назначаются почему-то персональные группы доступа:

Очищаются они и в конфигураторе:

Теперь попробуем программно изменить группу доступа, написав такой код:

Получилось, при первом запуске у пользователя включилась и группа доступа:

И появились роли в конфигураторе:

Проверил, что повторный запуск кода убирает группу доступа и роли в конфигураторе.

Программное включение/исключение пользователя в группы доступа. Правильное

Пока я разбирался с группами доступа, задал вопрос на Мисте и мне подсказали, как более просто включать пользователя в группы доступа.

В функции ВключитьПрофильПользователю можно указывать идентификатор профиля, но к сожалению, предопределенный только один Администратор:

Поэтому для универсальности будем искать профиль по наименованию:

Проверки и тестирование показали, что нужные профили подключаются к пользователю и нужные роли создаются у пользователя информационной базы. При этом должны создаваться сами и группы, если их нет. Это упрощает нашу работу.

Программное создание пользователя и назначение ему прав доступа

Попробуем создать пользователя ГБ3 программно и назначить права доступа:

Также устанавливаются роли и профили групп доступа.

Теперь настало время проверить, как код работает в Обновляторе. Код смотрите в конце статьи.

Скрипт отработал успешно:

Проверяем, при входе в базу пользователь есть, под пользователем в базу заходит:

В списке пользователей пользователь есть:

Права те, что заказывали:

Как быть с не упрощенными правами (ЗУП3)

Аналогично проверяем на ЗУП 3, получаем ошибку:

К сожалению (и это недостаток 1С), эта процедура не вынесена в общий модуль, но она несложная и ее можно упрощенно вставить даже в наш код.

В итоге получился универсальный код, который работает и для упрощенной и для не упрощенной системы прав.

В упрощенной каждому профилю и пользователю ставится в соответствие персональная группа доступа. В не упрощенном в одну группу доступа можно включать несколько пользователей.

Итоговый код скрипта для Обновлятора

Важно! Если добавляете администратора и других пользователей, начинайте с администратора, т.к. иначе получите ошибку, что вы не создали администратора.

Вот какой код получился:

Как видно, можно использовать один скрипт для разных баз, прописывая пользователей для разных типов баз (БП, ЗУП) отдельно.

Привилегированный режим работы

В системе есть возможность временно отключить проверку прав доступа. Такой режим называется привилегированным. В привилегированном режиме разрешены любые операции с базой и не производится контроль RLS.

Включение привилегированного режима осуществляется методом

Если вызвать метод УстановитьПривилегированныйРежим (Ложь) большее количество раз, чем УстановитьПривилегированныйРежим (Истина) , то будет вызвано исключение.

Получить текущее значение привилегированного режима можно функцией

которая возвращает значение типа Булево.

Безопасный режим работы

В безопасном режиме:

- привилегированный режим отменяется, а попытка перехода в привилегированный режим игнорируется;

- запрещено использование внешних средств по отношению к 1С (доступ к файловой системе, доступ к интернету, загрузка внешних компонент, механизмы COM).

Включение безопасного режима осуществляется методом

Если вызвать метод УстановитьБезопасныйРежим (Ложь) большее количество раз, чем УстановитьБезопасныйРежим (Истина) , то будет вызвано исключение.

Получить текущее значение безопасного режима можно функцией

которая возвращает значение типа Булево.

Программная работа с Ролями

Для проверки доступности Роли текущему пользователю:

Для определения права доступа (чтение, изменение и т.д.) к объекту метаданных:

Для проверки прав доступа текущего пользователя на объект метаданных:

Процедура ВыполнитьПроверкуПравДоступа () отличается от функции ПравоДоступа () тем, что доступна только для текущего пользователя. При отсутствии права вызывается исключение, а в журнал регистрации пишется событие ОтказВДоступе.

Для получение информации о праве доступа на определенный объект метаданных для пользователя или роли с учетом указанных полей:

Для получения представления права по имени:

Программная работа с Ролями в БСП

В типовых конфигурациях, построенных на Библиотеке стандартных подсистем, в общих модулях есть методы для работы с ролями. Вот некоторые из них:

Пользователи . РолиДоступны ( ИменаРолей , Пользователь = Неопределено, УчитыватьПривилегированныйРежим = Истина)

Пользователи . ЭтоПолноправныйПользователь ( Пользователь = Неопределено, ПроверятьПраваАдминистрированияСистемы = Ложь, УчитыватьПривилегированныйРежим = Истина)

УправлениеДоступом . ЕстьРоль (Знач Роль , Знач СсылкаНаОбъект = Неопределено, Знач Пользователь = Неопределено)

УправлениеДоступом . ЕстьПраво ( Право , СсылкаНаОбъект , Пользователь = Неопределено)

УправлениеДоступом . ЧтениеРазрешено ( ОписаниеДанных )

УправлениеДоступом . ИзменениеРазрешено ( ОписаниеДанных )

УправлениеДоступом . ОграничиватьДоступНаУровнеЗаписей ()

УправлениеДоступом . ПраваПоИдентификаторам ( Идентификаторы = Неопределено)

В общих модулях у каждого метода есть подробное описание. Там можно посмотреть описание самого метода, входных параметров и возвращаемого значения.

Остались вопросы?

Спросите в комментариях к статье.

Установка флага Группы пользователей позволяет объединять пользователей системы в группы.

Установка флага Ограничивать доступ на уровне записей позволяет гибко настраивать права и ограничения доступа к справочникам, документам и другим данным программы.

Установка флага Разрешить доступ внешним пользователям предоставляет удаленный доступ партнерам к программе. При установке этого флага становится недоступной функция Показывать в списке выбора – пользователи системы при входе в программу не отображаются в списке выбора.

Пользователи

В справочнике Пользователи ведется учет пользователей, которые работают с программой. Каждая запись в справочнике соответствует одной учетной записи пользователя информационной базы.

Права доступа пользователя определяются группами доступа , в которые он включен. Каждая группа доступа, в свою очередь, содержит ссылку на элемент справочника Профиль групп доступа . Роли определенные в группе доступа полностью зависят от указанного в ней профиля.

Список пользователей можно разбивать на группы, что позволяет их объединять, например, по рабочим сменам, территориальным подразделениям и т. д.

Для создания нового пользователя необходимо указать его Полное имя и заполнить реквизиты.

Установка флага Показывать в списке выбора позволяет отображать пользователя системы в списке выбора при входе в программу.

Если пользователь не является действующим пользователем системы (например, уволен, был создан по ошибке и т.д.), но на него ссылаются объекты системы, то такого пользователя невозможно удалить из информационной базы. Для того чтобы скрывать таких пользователей в списках выбора, необходимо установить флаг Недействителен .

Физическое лицо – при необходимости указывается запись в справочнике Физические лица, соответствующая создаваемому пользователю.

При переходе по ссылке Установить ограничение есть возможность установить ограничения на вход в программу.

Во вкладке Главное указывается информация по аутентификации пользователя в системе.

Имя (для входа) – указывается имя, которое будет отображаться в списке выбора при входе в программу.

Установка флага Аутентификация 1С:Предприятия определяет способ входа в программу с помощью имени и пароля, указанного для пользователя 1С:Предприятия.

Можно указать пароль для текущего пользователя.

Автоматическая генерация пароля.

При установке флага Потребовать установку пароля при входе , пользователь самостоятельно установит пароль при первом входе в программу.

При установке флага Пользователю запрещено изменять пароль , пользователь не сможет самостоятельно изменять пароль.

Установка флага Аутентификация по протоколу OpenID определяет способ входа в программу с помощью имени, указанного для пользователя 1С:Предприятия, которое передается службе аутентификации по протоколу OpenID. Этот способ используется только при подключении через веб-сервер.

Установка флага Аутентификация операционной системы определяет способ входа в программу с помощью имени и пароля, указанного для пользователя операционной системы, связанного с пользователем 1С:Предприятия.

Режим запуска – указывается режим запуска приложения.

Во вкладке Адреса, телефоны указываются контактная информация пользователя.

Email – указывается адрес электронной почты пользователя.

Телефон – указывается контактный номер телефона пользователя.

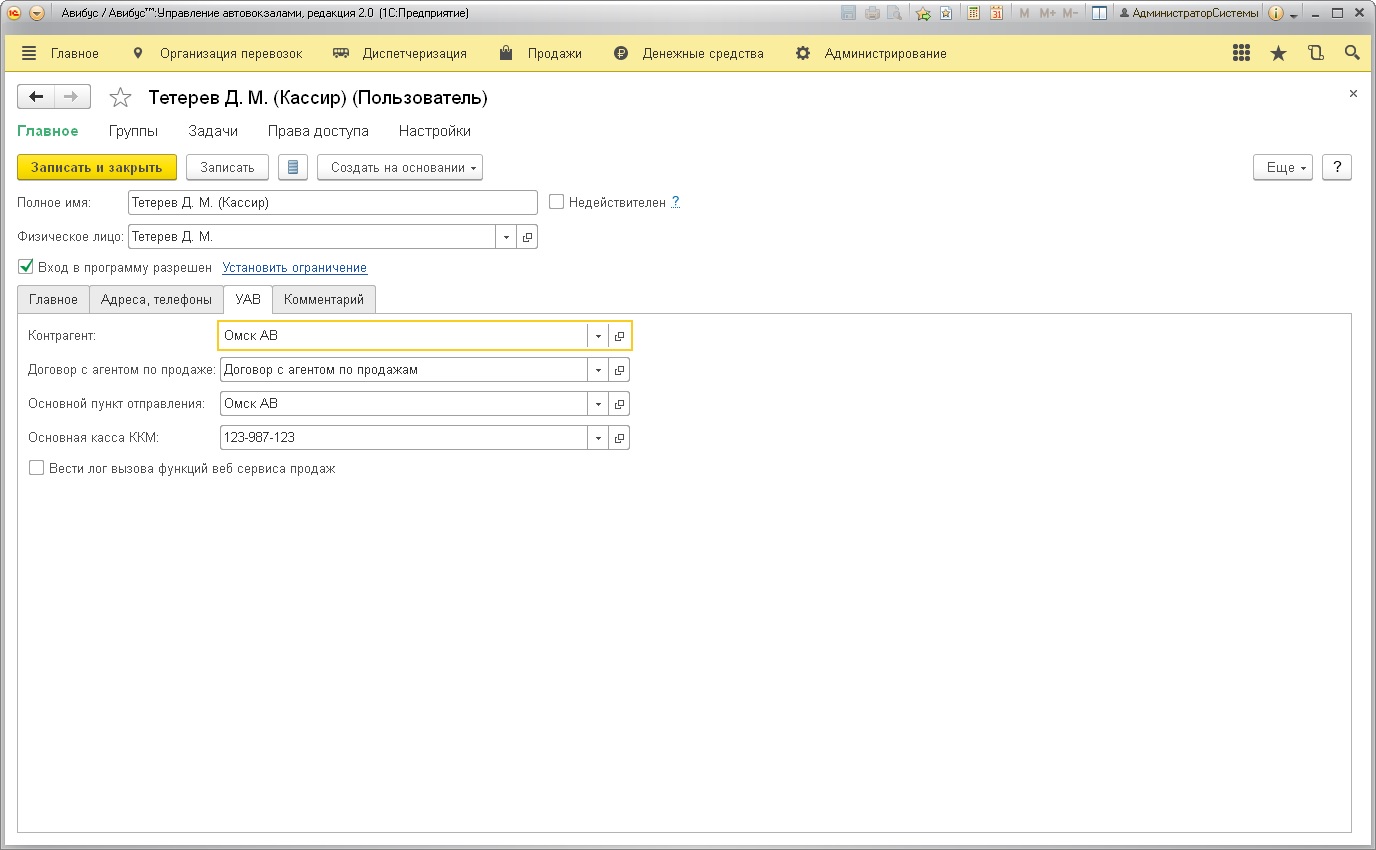

Во вкладке УАВ указывается основной пункт отправления, контрагент, которому принадлежит пользователь, договор с агентом по продаже, если пользователь является агентом по продаже билетов, и основная касса ККМ.

Основной пункт отправления – указывается пункт отправления, который будет установлен для пользователя по умолчанию, например в РМК.

Контрагент – указывается контрагент, которому принадлежит пользователь.

Договор с агентом по продаже – указывается договор, если пользователь является агентом по продаже билетов.

Основная касса ККМ – указывается касса ККМ, котрая будет использоваться по умолчанию.

Установка флага Вести лог вызова функций веб-сервиса продаж включает запись журнала вызова функций веб-сервиса. Актуально для внешних пользователей и для разбора проблемных ситуаций.

Во вкладке комментарии указывается дополнительная информация по пользователю.

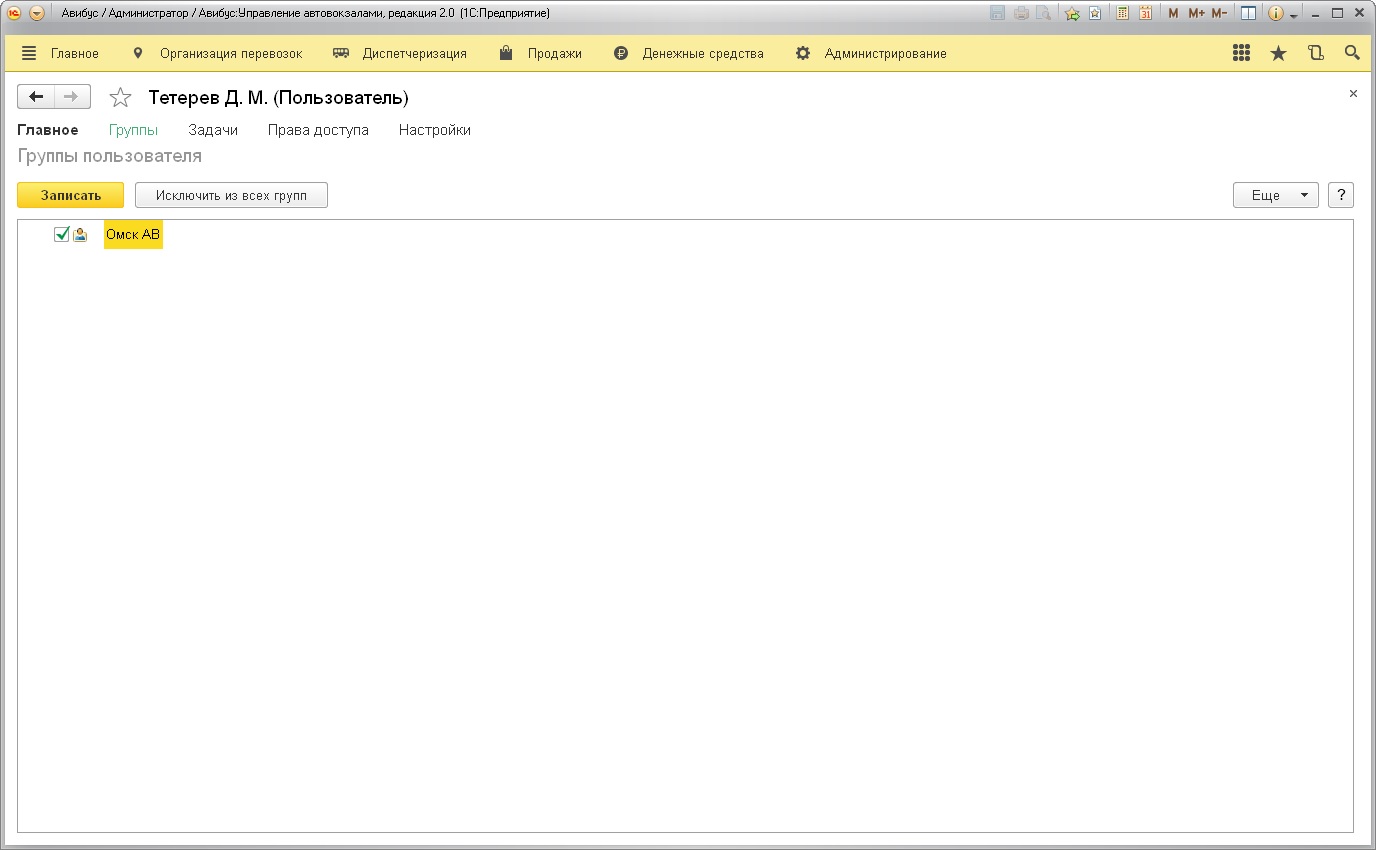

При переходе по ссылке командной панели Группы , есть возможность указать группу пользователей, в которую входит текущий пользователь.

Ссылка командной панели Задачи – стандартная функция используемая в подсистемах «1С:Предприятие», в конфигурации «Авибус: Управление автовокзалами» не используется.

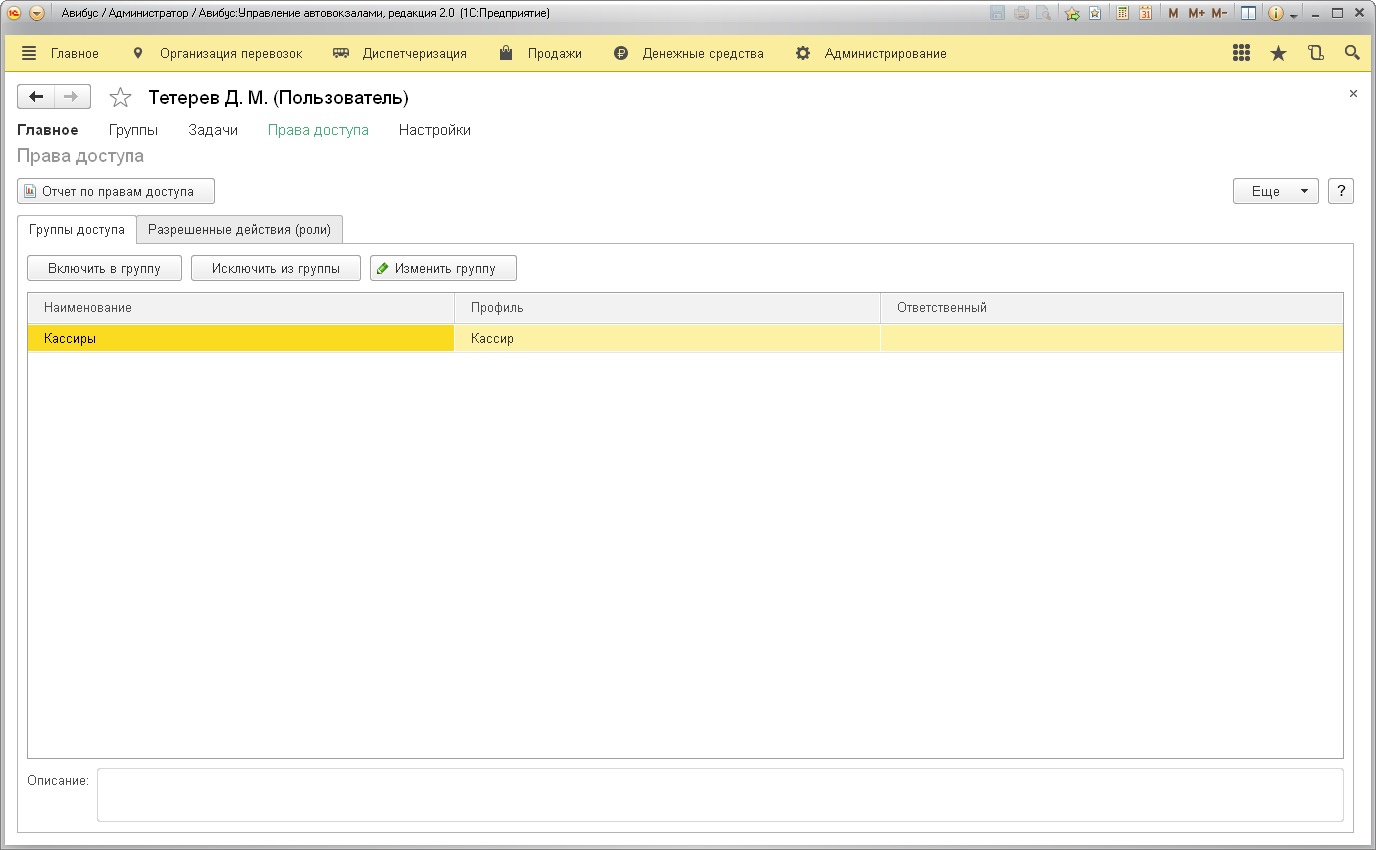

При переходе по ссылке командной панели Права доступа , есть возможность включить/исключить текущего пользователя в группы доступа , также изменять группы доступа и просматривать список ролей, которые назначены пользователю.

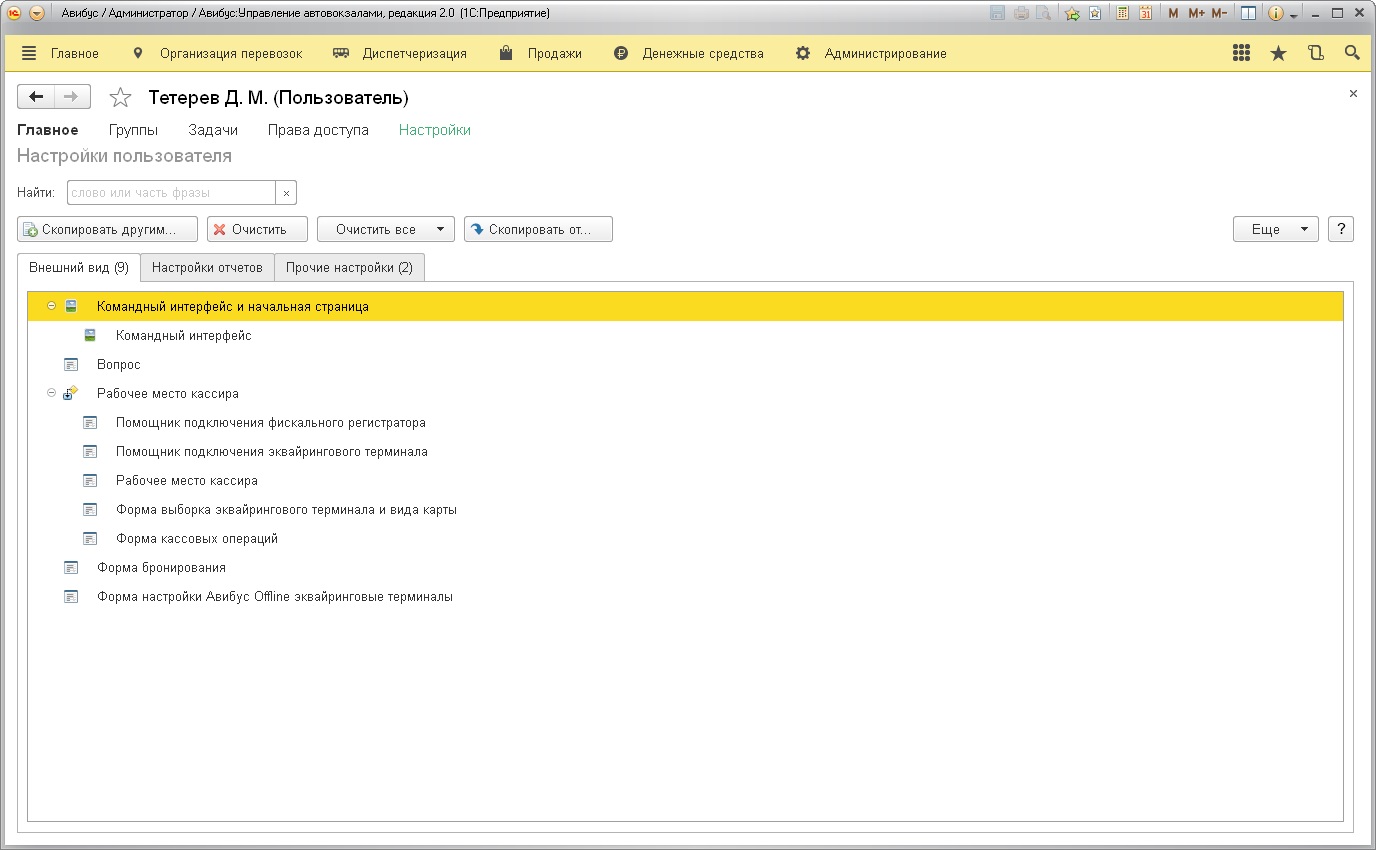

При переходе по ссылке командной панели Настройки , есть возможность настроить внешний вид рабочего места пользователя, доступные для пользователя отчеты и т. д.

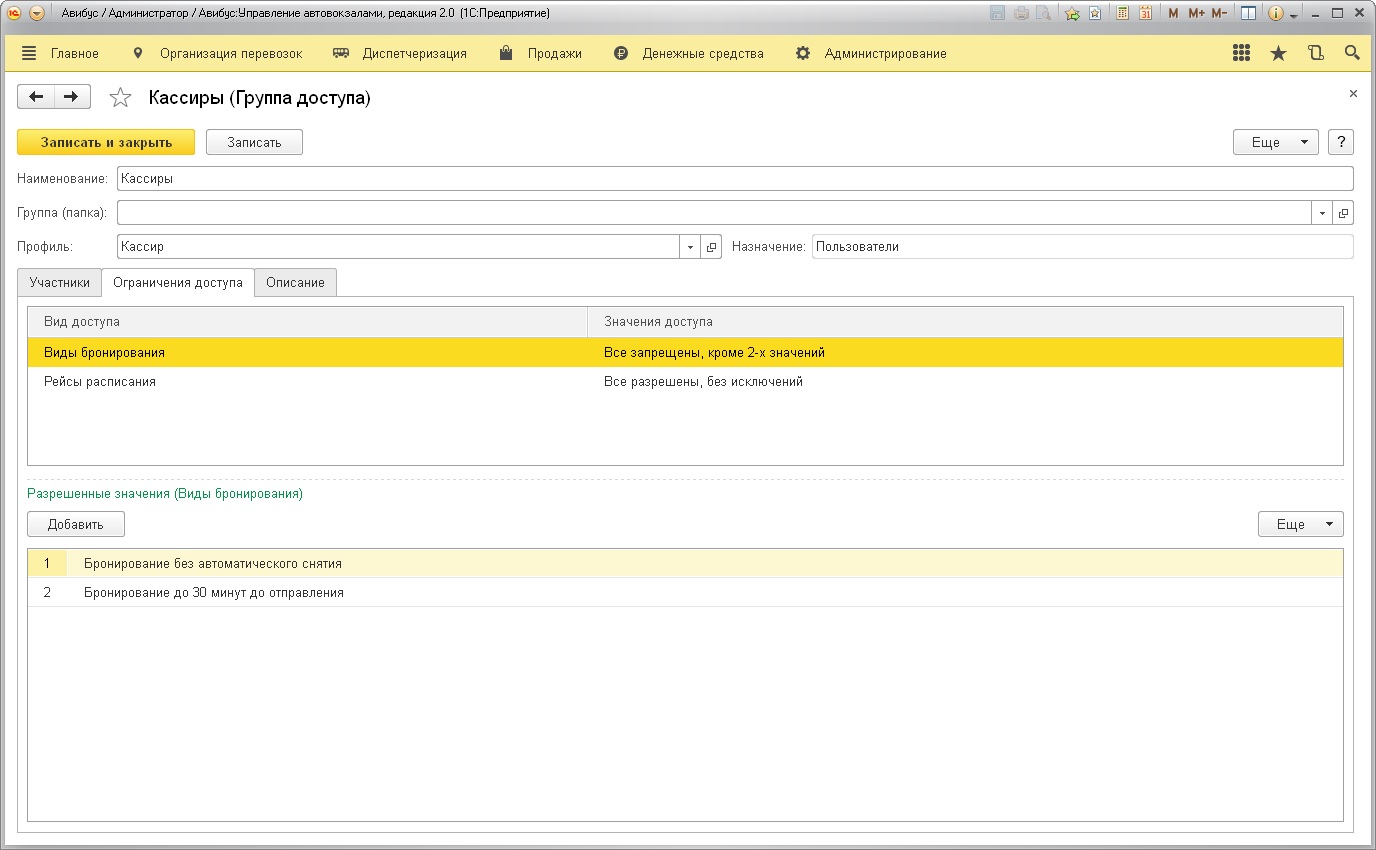

Группы доступа

В справочнике Группы доступа осуществляется групповая настройка прав доступа пользователей. По умолчанию в системе определена группа доступа Администраторы. Группа доступа определяет совокупность действий с данными информационной базы, которые могут выполнять участники этой группы. Как правило, группы соответствуют различным должностным обязанностям (или видам деятельности) пользователей системы. Пользователь может входить одновременно в одну или несколько групп доступа, которые в совокупности образуют его персональные настройки прав доступа.

Группы доступа можно объединять в группы (папки) для удобства.

Для создания группы доступа необходимо определить ее Наименование и заполнить реквизиты.

Группа (папка) – указывается группа, в которую входит текущая группа доступа.

Профиль – указывается шаблон прав доступа пользователей , определяет разрешенные действия (роли). Группа доступа всегда связана с одним из имеющихся профилей групп доступа, которые, как правило, объединяют в себе несколько ролей конфигурации. При включении пользователя в группу доступа ему назначаются все роли, заданные в профиле группы доступа.

Группа доступа Кассиры связана с профилем Кассир, в состав которого входят роли для осуществления продаж билетов и услуг автовокзала. Эти роли назначаются всем кассирам, перечисленным в группе доступа Кассиры.

Во вкладке Участники указываются пользователи, которые входят в текущую группу доступа.

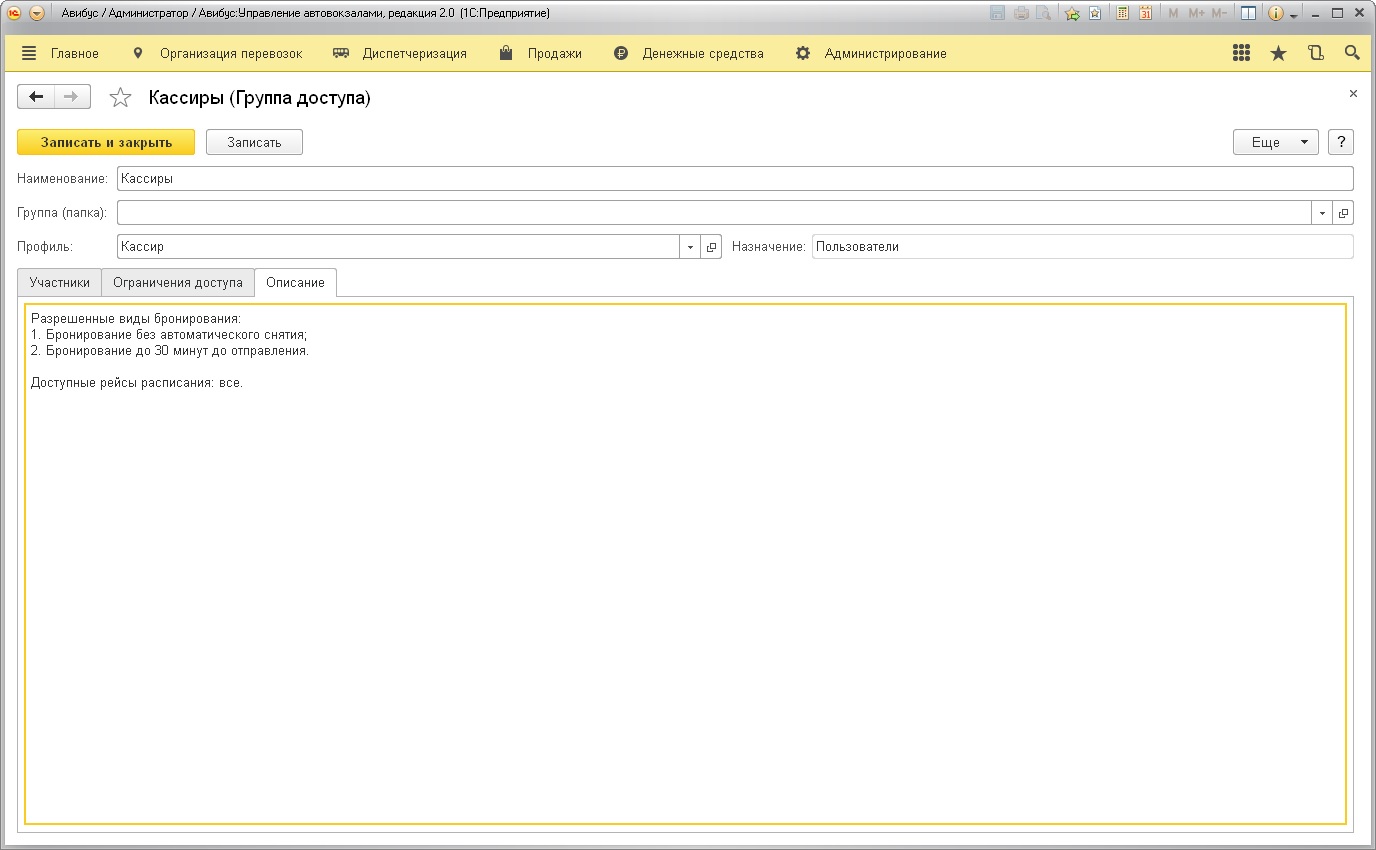

Во вкладке Ограничения доступа настраиваются виды доступа, которые определяются ограничениями профиля группы доступа, например, разрешенные виды бронирования.

Для настройки ограничений в табличную часть формы необходимо добавить разрешенные значения видов доступа.

Эта настройка доступна, если установлен флаг Ограничивать доступ на уровне записей в разделе Администрирование – Настройки пользователей и прав .

Во вкладке Описание указывается дополнительная информация о группе доступа.

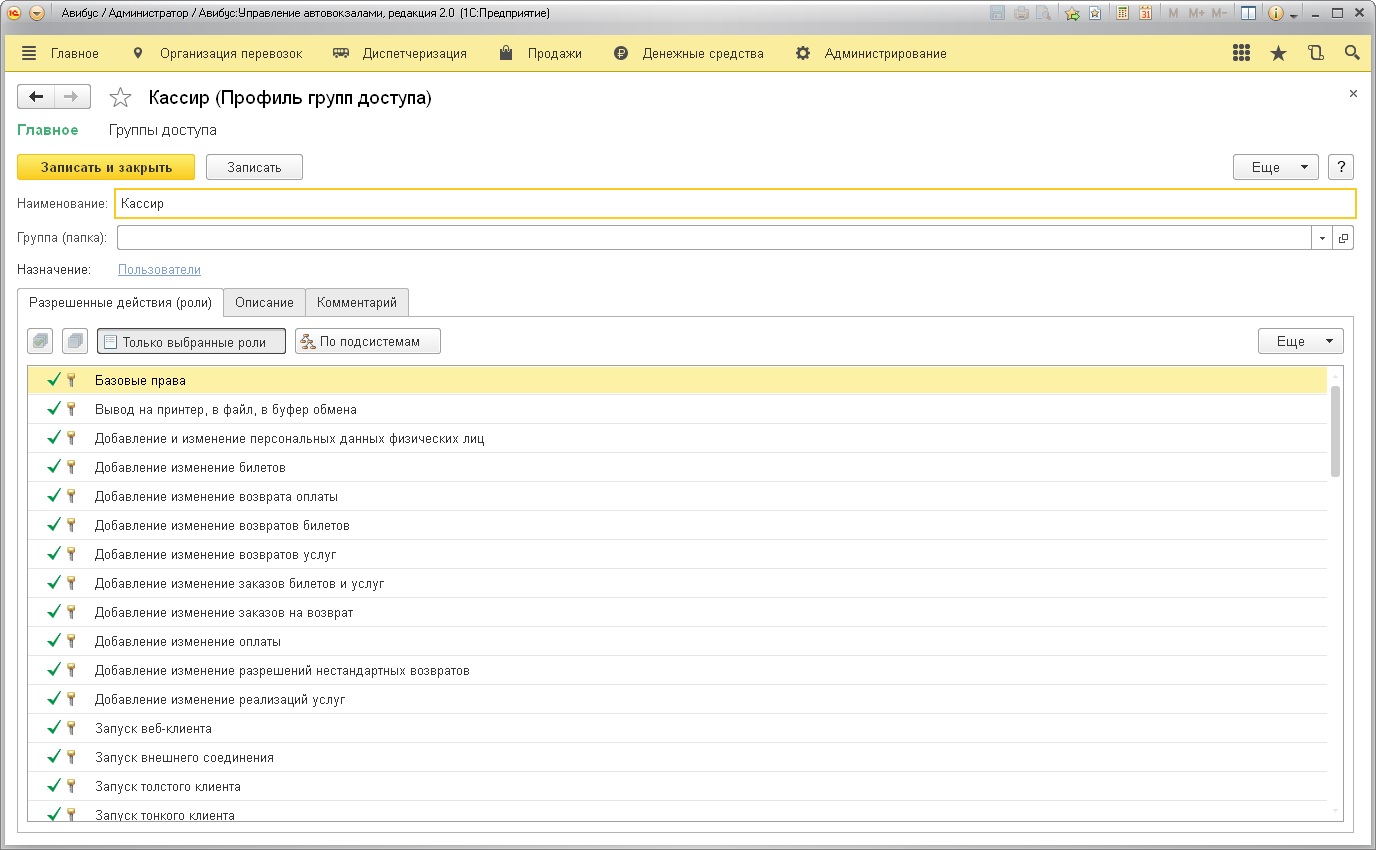

Профили групп доступа

Справочник Профили групп доступа используется для назначения прав группе пользователей, при этом профиль содержит информацию о доступных участникам этой группы ролях и видах доступа. По умолчанию определены основные профили, которые используются в системе.

Показать – указывается фильтрация списка: Все профили, Поставляемые, Непоставляемые, Устаревшие.

Назначение – указывается фильтрация списка по назначению: пользователи или внешние пользователи.

Профили групп доступа можно объединять в группы (папки) для удобства.

В системе по умолчанию определены следующие профили:

Администратор – предопределенный профиль с ролью Полные права; Администратор данных – профиль, обладающий всеми правами, кроме административных функций, например, добавление пользователей, запуск конфигуратора и т. д.; Бухгалтер – предопределенный профиль, предназначенный для контроля ведения бухгалтерского учета в системе, например, проверка сумм посадойной ведомости, формирование отчетов по перевозкам и т. д.; Диспетчер – предопределенный профиль, предназначенный для выполнения диспетчерских функций: осуществления пересадок пассажиров, работы с автодиспетчером, работы с РМД и т. д.; Информационный дисплей – предопределенный профиль, предназначенный для работы с информационными дисплеями; Кассир – предопределенный профиль, предназначенный для продажи билетов и услуг в РМК; Перевозчик – предопределенный профиль, предназначенный для просмотра собственных маршрутов, рейсов, рейсов расписания конкретного перевозчика, редактирования транспортных средств и водителей; Перронный контролер – предопределенный профиль, предназначенный для отметки явок/ неявок на посадке; Получение расписания – предопределенный профиль, предназначенный для получения расписания веб-сервисами; Продажи через веб-сервис – предопределенный профиль, предназначенный для осуществления продаж посредством API продажи билетов; Синхронизация данных с другими программами – профиль, предназначенный для осуществления настройки синхронизации данных, например, с программой 1С:Бухгалтерия; Специалист по организации перевозок – предопределенный профиль, предназначенный для формирования расписания, работы с перевозчиками; Справочная – предопределенный профиль, обладает ролями определенными для кассира, без права использования оборудования; Старший кассир – предопределенный профиль, предназначенный для контроля деятельности кассиров (формирование отчетов, ПКО и РКО); Старший специалист по организации перевозок – предопределенный профиль, предназначенный для формирования расписания, работы с перевозчиками, создания условий работы с перевозчиками, агентами агентами по продаже билетов.Для создания профиля необходимо определить его Наименование и заполнить реквизиты.

Группа (папка) – указывается группа, в которую входит текущий профиль группы доступа.

Назначение – указывается назначение профиля: пользователи, внешние пользователи.

Во вкладке Разрешенные действия (роли) необходимо отметить роли, которые будут доступны пользователям с текущим профилем.

Во вкладке Описание указывается текстовое описание создаваемого профиля групп доступа.

Во вкладке Комментарий указываются дополнительная информация по профилю групп доступа.

При переходе по ссылке командной панели Группы доступа есть возможность просмотреть с какой группой доступа связан текущий профиль групп доступа.

Читайте также: