На сервере отсутствует поддержка указанного типа шифрования outlook

Ошибка Microsoft Outlook 0x800ccc1a

Что вызывает ошибку Microsoft Outlook 0x800ccc1a в Windows 10?

Итак, после поиска проблемы мы собрали следующие факторы, из-за которых может появиться ошибка:

Теперь, когда мы упомянули возможные причины ошибки, вы можете устранить проблему, применив приведенные ниже решения. Мы рекомендуем применять обходные пути в указанном порядке, чтобы обеспечить быструю изоляцию проблемы.

Решение 1. Отключение антивируса

Для запуска сторонних приложений, установленных в вашей системе, вызывающих проблему, вам придется отключить антивирус, а затем проверить, устраняет ли он проблему. Если ваш антивирус предоставляет функцию сканирования электронной почты, это может вызвать проблему. Вы также можете решить эту проблему, отключив эту особую функцию, однако для большей безопасности лучше отключить антивирус полностью. Если это устраняет проблему, это означает, что ваш антивирус действительно был причиной проблемы.

Отключение антивируса

Решение 2. Изменение типа шифрования

Другим способом решения проблемы может быть изменение типа шифрования вашей учетной записи. Вот как это сделать:

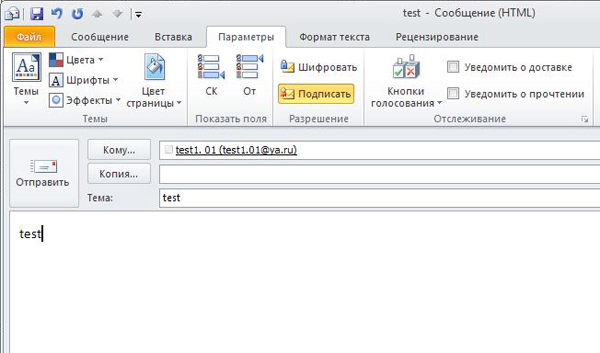

- Прежде всего, откройте Microsoft Outlook.

- Нажмите на файл и на вкладке Информация нажмите Настройки аккаунта а затем выберите Настройки аккаунта из выпадающего списка.

- Выделите свой аккаунт и выберите + Изменить.

Настройки учетной записи Outlook - Нажмите Больше настроек.

- Переключиться на продвинутый Вкладка.

- Выбрать SSL если TSL выбран и наоборот из раскрывающегося списка перед ‘Используйте следующий тип зашифрованного соединения».

Изменение типа шифрования - Нажмите Хорошо.

- Перезапустите Outlook и посмотрите, решит ли он проблему.

Решение 3: Изменение порта

- Перейти к вашей Настройки аккаунта как мы показали под Решение 2.

- Выберите свой аккаунт и нажмите + Изменить.

- Нажмите на Больше настроек а затем переключитесь на продвинутый Вкладка.

- Удостовериться SSL выбран из раскрывающегося списка перед ‘Используйте следующий тип зашифрованного соединения».

- Измените значение порта на IMAP в +993 а также SMTP в 587.

Изменение портов IMAP и SMTP - + Изменить SMTP тип шифрования в STARTTLS.

- Нажмите Хорошо а затем перезапустите прогноз.

Решение 4. Восстановление поврежденного профиля

Наконец, что вы можете сделать, чтобы решить вашу проблему, это восстановить свой профиль Outlook. В некоторых случаях ошибка вызвана поврежденным или поврежденным профилем Outlook, и в этом случае вам придется их восстанавливать.

Чтобы узнать, как восстановить поврежденный файл данных Outlook, обратитесь к этой статье, опубликованной на нашем сайте.

Ошибка 0x800ccc1a возникает на вашем компьютере одним из следующих способов: Произошла неизвестная ошибка. Сохраните всю существующую работу и перезапустите программу. (Учетная запись: 'xxx', сервер POP3: 'xxx.xxx.xxx'), номер ошибки: 0x800ccc1a, произошла неизвестная ошибка. Сохраните всю существующую работу и перезапустите программу. (учетная запись: 'xxx', SMTP-сервер: ””), номер ошибки: 0x800ccc1a

- Вы не подключены к Интернету или сети, или ваш почтовый сервер временно недоступен.

- Настройки вашего аккаунта неверны.

- Ваш профиль пользователя Outlook поврежден.

- У тебя есть испорченная электронная почта на вашем сервере POP3.

- Конфигурация вашего антивирусного программного обеспечения неверна.

- Конфигурация вашего персонального брандмауэра неверна.

- Если опция Безопасной аутентификации по паролю (SPA) включена, Безопасная аутентификация по паролю (SPA) включена.

Переконфигурируйте шифрование SSL с помощью настроек номера порта

Ноябрьское обновление 2021:

Теперь вы можете предотвратить проблемы с ПК с помощью этого инструмента, например, защитить вас от потери файлов и вредоносных программ. Кроме того, это отличный способ оптимизировать ваш компьютер для достижения максимальной производительности. Программа с легкостью исправляет типичные ошибки, которые могут возникнуть в системах Windows - нет необходимости часами искать и устранять неполадки, если у вас под рукой есть идеальное решение:

Восстановите файл Outlook PST с помощью MS Outlook Inbox Repair Tool

Изменить порт

- Получите доступ к настройкам своей учетной записи, как описано в решении 2.

- Выберите свою учетную запись, затем нажмите «Изменить».

- Нажмите на Дополнительные настройки, затем перейдите на вкладку Дополнительно.

- Убедитесь, что SSL выбран в раскрывающемся списке перед «Использовать следующий тип зашифрованного соединения».

- Измените значение порта для IMAP на 993 и SMTP на 587.

- Измените тип шифрования SMTP на STARTTLS.

- Нажмите OK, затем перезапустите Outlook.

Использование средства проверки системных файлов Windows

CCNA, веб-разработчик, ПК для устранения неполадок

Я компьютерный энтузиаст и практикующий ИТ-специалист. У меня за плечами многолетний опыт работы в области компьютерного программирования, устранения неисправностей и ремонта оборудования. Я специализируюсь на веб-разработке и дизайне баз данных. У меня также есть сертификат CCNA для проектирования сетей и устранения неполадок.

Эта статья применяется только к вопросам подключения Outlook майкрософт, вызванным требованием шифрования RPC.

Симптомы

Не удается Microsoft Office Outlook. Невозможно открыть окно Outlook. Не удалось открыть набор папок.

Не удалось открыть папки электронной почты по умолчанию. Компьютер Microsoft Exchange Server не доступен. Либо возникают проблемы с сетью, либо Microsoft Exchange Server компьютер для обслуживания.

Подключение к Microsoft Exchange Server недоступно. Outlook для выполнения этого действия необходимо быть в сети или подключаться к сети.

Не удалось открыть папки электронной почты по умолчанию. Не удалось открыть банк данных.

Outlook не удалось войти в систему. Убедитесь, что вы подключены к сети и используете правильное имя сервера и почтового ящика. Подключение к Microsoft Exchange Server недоступно. Outlook для выполнения этого действия необходимо быть в сети или подключаться к сети.

Однако если вы используете кэшировали профиль режима, Outlook не отображается ошибка. Вы можете испытывать следующие симптомы:

Outlook начинается в состоянии Отключено (в нижнем правом углу окна Outlook отображается "Отключено", скриншот состояния показан ниже).

Не удалось выполнить действие. Подключение к Microsoft Exchange Server недоступно. Outlook для выполнения этого действия необходимо быть в сети или подключаться к сети.

Имя не удалось разрешить. Подключение к Microsoft Exchange Server недоступно. Outlook для выполнения этого действия необходимо быть в сети или подключаться к сети.

Outlook не удалось войти в систему. Убедитесь, что вы подключены к сети и используете правильное имя сервера и почтового ящика. Подключение к Microsoft Exchange Server недоступно. Outlook для выполнения этого действия необходимо быть в сети или подключаться к сети.

Имя не удалось разрешить. Не удалось выполнить действие.

Не удалось разрешить имена серверов или почтовых ящиков.

Решение

Если вы используете один из автоматизированных методов (групповой политики или файл prf), убедитесь, что вы полностью протестировали метод, прежде чем развернуть его в большом масштабе.

Метод 1. Обновление или создание Outlook с помощью шифрования RPC

Вручную обновим существующий профиль

Чтобы вручную обновить существующий Outlook, чтобы он использовал шифрование RPC, выполните следующие действия:

В панели управления откройте элемент Mail.

Выберите показать профили.

Выберите профиль и нажмите кнопку Свойства.

Выберите учетные записи электронной почты.

В диалоговом окне с сервером почтовых ящиков и именем пользователя выберите дополнительные Параметры.

В диалоговом окне Microsoft Exchange откройте вкладку Безопасность.

Выберите шифрование данных между Microsoft Office Outlook и Microsoft Exchange > ОК (снимок экрана для этого шага см. здесь).

Выберите Далее > Готово.

Выберите Закрыть > закрыть > ОК.

Развертывание параметра групповой политики для обновления существующих профилей Outlook с помощью шифрования RPC

С точки зрения клиента развертывание параметра шифрования Outlook-Exchange, вероятно, является простейшим решением для организаций с Outlook клиентами. Это решение включает одно изменение на сервере (контроллер домена), и клиенты автоматически обновляются после загрузки политики клиенту.

Outlook 2010

По умолчанию параметр шифрования RPC включен в Outlook 2010 г. Поэтому развертывать этот параметр следует только с помощью групповой политики по следующим причинам:

- Исходное Outlook 2010 года отключено шифрование RPC между Outlook и Exchange.

- Необходимо запретить пользователям изменять параметр шифрования RPC в Outlook профиле.

Шаблон групповой политики по умолчанию Outlook 2010 г. содержит параметр Групповой политики, который Outlook-Exchange шифрование RPC. Чтобы обновить существующие Outlook 2010 с помощью групповой политики, выполните следующие действия:

Добавьте файл .adm в контроллер домена.

Действия по добавлению файла .adm в контроллер домена различаются в зависимости от Windows запущенного файла. Кроме того, поскольку политика может применяться к организационному подразделению, а не к домену, действия могут также отличаться для этого аспекта применения политики. Поэтому ознакомьтесь с Windows документацией.

Перейдите на шаг 3 после добавления шаблона .adm в редактор локальной групповой политики.

В статье Конфигурация пользователя разойдите административные шаблоны (ADM), чтобы найти узел политики для шаблона. С помощью шаблона Outlk14.adm этот узел будет Microsoft Outlook 2010, русская версия.

В Параметры учетной записи выберите узел Exchange (снимок экрана для этого шага см. здесь).

Дважды нажмите кнопку Включить параметр политики шифрования RPC.

На вкладке Параметр выберите Включено.

На этом этапе параметр политики будет применяться на рабочих станциях Outlook клиента при репликации обновления групповой политики. Чтобы проверить это изменение, запустите следующую команду:

После запуска этой команды запустите редактор реестра на рабочей станции, чтобы убедиться, что на клиенте существуют следующие данные реестра:

Если вы видите эти данные реестра в реестре, к этому клиенту применяется параметр групповой политики. Начните Outlook, чтобы убедиться, что изменение устраняет проблему.

Outlook 2013

По умолчанию параметр шифрования RPC включен в Outlook 2013 г. Поэтому развертывать этот параметр следует только с помощью групповой политики по следующим причинам:

- Исходное Outlook 2013 года отключено шифрование RPC между Outlook и Exchange.

- Необходимо запретить пользователям изменять параметр шифрования RPC в Outlook профиле.

Шаблон групповой политики по умолчанию Outlook 2013 г. содержит параметр групповой политики, который Outlook-Exchange шифрование RPC. Чтобы обновить существующие Outlook 2013 года с помощью групповой политики, выполните следующие действия:

Добавьте файлы .admx и .adml в контроллер домена. Это добавляет шаблон Outlook ADM, чтобы сделать его доступным в редакторе локальной групповой политики.

Действия по добавлению файлов .admx и adml в контроллер домена различаются в зависимости от версии Windows, которую вы работаете. Кроме того, поскольку политика может применяться к организационному подразделению, а не к домену, действия могут также отличаться для этого аспекта приложения политики. Поэтому ознакомьтесь с документацией Windows подробных сведений. (Эта статья помечена для Office 2010 г. Однако это также относится к Office 2013 г.).

Запустите редактор локальной групповой политики.

В статье Конфигурация пользователя разойдите административные шаблоны (ADM), чтобы найти узел политики для шаблона. При использовании шаблона Outlk15.admx этот узел будет Microsoft Outlook 2013 .

В Параметры учетной записи выберите узел Exchange (снимок экрана для этого шага см. здесь).

Дважды нажмите кнопку Включить параметр политики шифрования RPC.

На вкладке Параметр выберите Включено.

На этом этапе параметр политики будет применяться на рабочих станциях Outlook клиента при репликации обновления групповой политики. Чтобы проверить это изменение, запустите следующую команду на рабочей станции:

После запуска этой команды запустите редактор реестра на рабочей станции, чтобы убедиться, что на клиенте существуют следующие данные реестра:

Если вы видите эти данные реестра в реестре, к этому клиенту применяется параметр групповой политики. Начните Outlook, чтобы убедиться, что изменение устраняет проблему.

Метод 2. Отключение требования шифрования на всех серверах CAS

Корпорация Майкрософт настоятельно рекомендует оставить требование шифрования включено на сервере и использовать один из других методов, перечисленных в этой статье. Метод 2 представлен в этой статье только для ситуаций, в которых невозможно немедленно развернуть необходимые параметры шифрования RPC на Outlook клиентах. Если вы используете Метод 2, чтобы разрешить Outlook клиентам подключаться без шифрования RPC, повторно включении требования шифрования RPC на серверах CAS как можно быстрее для поддержания максимально высокого уровня связи между клиентом и сервером.

Чтобы отключить необходимое шифрование между Outlook и Exchange, выполните следующие действия:

Выполните следующую команду в Командная консоль Exchange:

Местообладатель Exchange_server_name представляет имя Exchange Server, который имеет роль сервера клиентского доступа.

Этот список должен быть запущен для всех серверов клиентского доступа, которые работают Exchange Server версии 2010 или более поздней версии.

Перезапуск этой команды для каждого Exchange сервера, который имеет роль сервера клиентского доступа. Команду также необходимо выполнить на каждой роли сервера почтовых ящиков, которая содержит хранилище общедоступных папок. Подключение к общедоступным папкам от клиента MAPI напрямую передается в службу клиентского доступа RPC на сервере почтовых ящиков.

После обновления Outlook с параметром, позволяющим включить зашифрованную связь RPC с Exchange (см. ниже шаги), вы можете повторно включить требование шифрования RPC на Exchange серверах, которые имеют роль сервера клиентского доступа.

Чтобы повторно включить требование шифрования RPC на Exchange серверах с ролью сервера клиентского доступа, запустите следующую команду в командной Exchange:

Местообладатель Exchange_server_name представляет имя сервера Exchange, который имеет роль сервера клиентского доступа.

Этот список должен быть запущен для всех серверов клиентского доступа, которые работают Exchange Server версии 2010 или более поздней версии.

Причина

Одна из возможных причин — использование Outlook и отключение данных шифрования между Microsoft Office Outlook и microsoft Exchange профилем. Конфигурация по умолчанию для Exchange Server 2013 года требует шифрования RPC от Outlook клиента. Это не позволяет клиенту подключаться.

Конфигурация Exchange Server 2010 выпуска для производства (RTM) требует шифрования RPC. Это поведение является изменением Exchange Server 2010 Пакет обновления 1, когда требование шифрования RPC отключено по умолчанию. Однако любой сервер клиентского доступа (CAS), развернутый до Пакет обновления 1 или обновленный до Пакет обновления 1, сохранит существующий параметр шифрования RPC, который по-прежнему может помешать клиенту подключиться.

Все мы знаем, что почтовый клиент Outlook является наиболее широко используемым настольным почтовым приложением для отправки и получения электронных писем. Outlook также предлагает множество кодов ошибок, которые не позволяют пользователю отправлять и получать электронные письма с сервера. Некоторые ошибки возникают из-за неправильной установки почтового приложения Outlook, а некоторые ошибки возникают из-за повреждения файла данных Outlook. Итак, в этом разделе мы рассмотрим ошибку Outlook 0x800ccc1a (ваш сервер не поддерживает указанный вами тип шифрования соединения). После получения этой ошибки пользователь не может отправлять электронные письма из почтового приложения Outlook (Outlook 2007, 2010, 2013, 2016).

Если мы рассмотрим запросы пользователей, то мы обнаружили, что из-за этой ошибки Outlook 0x800ccc1a пользователи не могут отправлять электронные письма из Outlook, а иногда и не получать электронные письма в Outlook. Эта «сообщенная ошибка (0x800ccc1a)» произошла в разных выпусках Outlook, таких как Outlook 2007, 2010, 2013, 2016, с тем же описанием ошибки.

Что вызывает код ошибки Outlook 0x800ccc1a?

Как правило, ошибка Outlook 0x800ccc1a (ваш сервер не поддерживает указанный вами тип шифрования соединения) появляется, когда пользователи используют тип зашифрованного соединения SSL (Secure Sockets Layer) для отправки электронных писем. Эта ошибка также возникает, когда пользовательский антивирус (например, Bitdefender) блокирует SSL-соединение. Итак, если ваш антивирус блокирует SSL-соединение, вам необходимо отключить сканирование SSL в антивирусе.

- Запустите Outlook 2007, затем перейдите в Инструменты, а затем откройте настройку учетной записи.

- Теперь выберите связанную учетную запись электронной почты, а затем выберите параметр «Изменить».

- Нажмите «Дополнительные настройки», а затем выберите «Дополнительно».

- В разделе «Дополнительно» снимите флажок «Этот сервер требует шифрованного соединения (SSL)».

- Затем нажмите ОК, Далее и Готово.

- Перезагрузите Outlook.

- Откройте Outlook 2010, перейдите на вкладку «Файл» и затем «Параметры учетной записи».

- Щелкните учетную запись электронной почты, затем нажмите кнопку «Изменить».

- Щелкните дополнительные настройки.

Эти шаги также применимы в выпусках Outlook 2013 и 2016.

Вывод

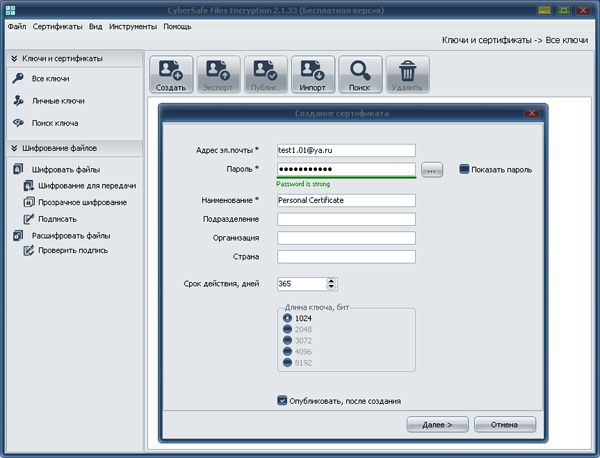

Вначале создадим персональный сертификат, содержащий вышеуказанные сертификаты, открытый и закрытый ключи, а также другую информацию. Запускаем программу, переходим на вкладку Ключи и сертификаты, выбираем Создать, заполняем необходимые поля и жмем Далее:

Произойдет генерация ключей, создание сертификатов и их запись в базу данных программы. Если была выбрана опция Опубликовать после создания, сертификат будет опубликован на сервере CyberSafe, где ваш открытый ключ будет доступен для скачивания другим пользователям.

Теперь экспортируем необходимые нам для работы с Outook сертификаты в отдельные файлы:

Сертификаты в CyberSafe создаются на основе библиотеки OpenSSL, код создания сертификата приведен ниже:

procedure TOpenSSL.CreateSignedCert(const FileName: String; OutFiles: TStringList;

const Password: String;

ValidDays: Integer; KeySize: Integer; const ExtendedKeyUsage: String;

const CommonName, Email, Organization, OrganizationalUnit, Country: String;

const CAFileSpec, CAPFXFileSpec, CAPrivateKeyPassword: String;

ARandomFileSpec: String = '';

ProgressProc: TProgressProc = nil; LogMsgProc: TLogMsgProc = nil);

var

TmpPrivateKeyFileSpec, TmpPublicKeyFileSpec: String;

TmpCerFileSpec, TmpPfxFileSpec, TmpCsrFileSpec, TmpCASerialFileSpec, TmpExtFileSpec, TmpPemFileSpec: String;

TmpCAPrivateKeyFileSpec: String;

Subj: String;

TempDir: String;

Aborted: Boolean;

WasError: Boolean;

OutPublicKeyFileSpec: String;

begin

WasError := True;

TempDir := GetTempDir;

try

CheckIsFileExists(CAFileSpec);

// Извлекаем приватный ключ из корневого сертификата

TmpCAPrivateKeyFileSpec := TempDir + ChangeFileExt(ExtractFileName(CAPFXFileSpec), '') + '.privateKey.pem';

ExportPrivateKeyFromPfx(CAPFXFileSpec, TmpCAPrivateKeyFileSpec, CAPrivateKeyPassword);

// Все файлы создаем во временном каталоге, и только после успешного создания всех — // переносим на место постоянного хранения

TmpPrivateKeyFileSpec := TempDir + FileName + '.privateKey.pem';

TmpPublicKeyFileSpec := TempDir + FileName + '.publicKey.pem';

TmpCerFileSpec := TempDir + FileName + '.cer';

TmpPemFileSpec := TempDir + FileName + '.pem';

TmpPfxFileSpec := TempDir + FileName + '.pfx';

TmpCsrFileSpec := TempDir + FileName + '.csr';

TmpCASerialFileSpec := TempDir + FileName + '.srl';

Subj := GetSubj(CommonName, Email, Organization, OrganizationalUnit, Country);

Aborted := False;

if Assigned(ProgressProc) then

ProgressProc(13, 4, Aborted, Format('%s (%d %s). ', [StKeysGenerate, KeySize, StBit]));

if Aborted then

Exit;

CreatePrivateKey(TmpPrivateKeyFileSpec, TmpPublicKeyFileSpec, KeySize, ARandomFileSpec);

if Assigned(ProgressProc) then

ProgressProc(13, 5, Aborted, Format('%s. ', [StGenerateCertificate]));

if Aborted then

Exit;

if Assigned(ProgressProc) then

ProgressProc(13, 6, Aborted, Format('%s. ', [StCreateCertificateRequest]));

// Создаем запрос — .csr

RunOpenSSLConsole(Format(

'req -new -key "%s" -out "%s" -days %d -subj %s',

[TmpPrivateKeyFileSpec, TmpCsrFileSpec, ValidDays, Subj]

), True, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 7, Aborted, Format('%s. ', [StCreateExtensionsFile]));

if Assigned(ProgressProc) then

ProgressProc(13, 8, Aborted, Format('%s. ', [StCreateSignedCertificate]));

// На основе запроса создаем сертификат, подписаный корневым сертификатом

RunOpenSSLConsole(Format(

'x509 -req -days %d -passin pass:%s -in "%s" -CAform DER -CA "%s" -CAkey "%s" -CAserial "%s" -CAcreateserial -out "%s" -outform DER -extfile "%s"',

[ValidDays, Password, TmpCsrFileSpec, CAFileSpec, TmpCAPrivateKeyFileSpec, TmpCASerialFileSpec, TmpCerFileSpec, TmpExtFileSpec]

), False, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 9, Aborted, Format('%s. ', [StConvertCertificate]));

// Конвертируем cer => pem для следующей крманды экспорта в pfx

RunOpenSSLConsole(Format(

'x509 -in "%s" -inform DER -out "%s" -outform PEM',

[TmpCerFileSpec, TmpPemFileSpec]

), False, nil, nil);

if Assigned(ProgressProc) then

ProgressProc(13, 10, Aborted, Format('%s. ', [StCreatePFX]));

// Делаем pfx из полученного pem и ключей

RunOpenSSLConsole(Format(

'pkcs12 -password pass:%s -export -in "%s" -inkey "%s" -name "%s" -out "%s"',

[Password, TmpPemFileSpec, TmpPrivateKeyFileSpec, FileName, TmpPfxFileSpec]

), False, nil, nil);

OutPublicKeyFileSpec := TmpPublicKeyFileSpec + '.signed';

if Assigned(ProgressProc) then

ProgressProc(13, 11, Aborted, Format('%s. ', [StExportPublicKey]));

ExportPublicKeyFromPfx(TmpPfxFileSpec, OutPublicKeyFileSpec, Password);

// А результат добавляем в список файлов

OutFiles.Add(TmpCerFileSpec);

OutFiles.Add(TmpPfxFileSpec);

OutFiles.Add(TmpPrivateKeyFileSpec);

OutFiles.Add(TmpPublicKeyFileSpec);

OutFiles.Add(OutPublicKeyFileSpec);

WasError := False;

finally

// Удаляем временные файлы

if WasError then

begin

CheckDeleteFile(TmpCerFileSpec);

CheckDeleteFile(TmpPfxFileSpec);

CheckDeleteFile(TmpPrivateKeyFileSpec);

CheckDeleteFile(TmpPublicKeyFileSpec);

CheckDeleteFile(OutPublicKeyFileSpec);

end;

CheckDeleteFile(TmpCsrFileSpec);

CheckDeleteFile(TmpCASerialFileSpec);

CheckDeleteFile(TmpExtFileSpec);

CheckDeleteFile(TmpPemFileSpec);

CheckDeleteFile(TmpCAPrivateKeyFileSpec);

end;

end;

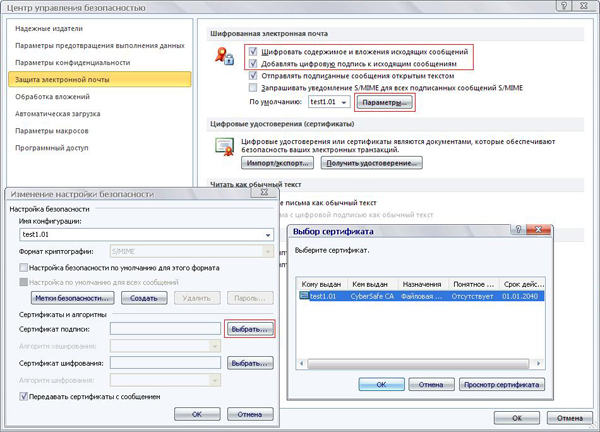

Далее открываем Outlook и идем: Файл > Параметры > Центр управления безопасностью > Параметры центра управления безопасностью > Защита электронной почты. В разделе Шифрованная электронная почта отмечаем галками пункты:

На этом, в принципе, все:). Однако давайте убедимся в том, что у нас все работает правильно и выполним проверку шифрования “на себя”.

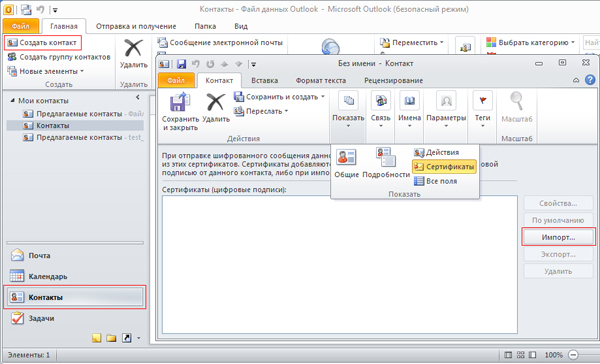

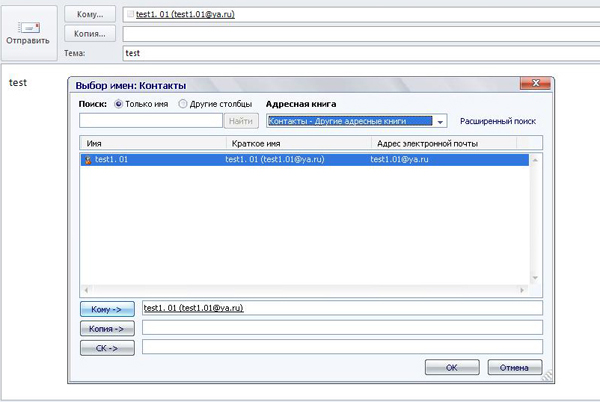

Создадим новый контакт. Идем Главная > Контакты > Создать контакт. На вкладке Общие достаточно заполнить поля Полное имя и Эл. почта, после чего переходим на вкладку Сертификаты, где нажимаем Импорт:

В проводнике Windows находим свой сертификат в формате *.cer

Если отправленное письмо не отображается во входящих, перейдите на вкладку Отправка и получение и нажмите Обновить папку.

Проверка функции шифрования “на себя” выполнена.

Получив такое письмо от другого пользователя добавляем его в Контакты (Адресную книгу). Далее необходимо экспортировать X.509 сертификат пользователя в файл и установить его в хранилище Windows. Для этого в поле с общей информацией о письме нажимаем на значок цифровой подписи и выбираем Сведения > Подробности > Показать сертификат > Состав > Копировать в файл и следуем инструкциям Мастера экспорта сертификатов. Экспортированный сертификат добавляем к контакту пользователя также, как мы делали это при проверке функции шифрования “на себя”.

В завершении хотелось бы добавить, что сделать свой открытый ключ доступным для других пользователей можно опубликовав его на публичных серверах ключей, таких как сервер CyberSafe. Естественно, там также можно попробовать найти открытые ключи интересующих вас пользователей, не дожидаясь, пока они вам их пришлют.

Поэтому в таком случае подлинность открытого ключа должна быть проверена по его электронному отпечатку. Один из самых простых способов сверить отпечаток – созвониться с владельцем открытого ключа по скайпу или по телефону.

Читайте также: