Module metadata что это за программа на андроид

Я новичок в android, и я не видел и не слышал о метаданных раньше. Однако я google это и поиск об этом на YouTube, что это в основном информация о вашем объекте. Поправьте меня, если я ошибаюсь. Может ли кто-нибудь помочь мне понять это лучше.

1) Что такое метаданные?

2) Почему он используется в Android?

будет хорошо, если будет дано объяснение с примером того, почему метаданные используются в Android. Я видел их внутри манифеста тег метаданных.

в Android, вы можете определить meta-data информация в вашей AndroidManifest.xml

очень простое использование

это в основном дополнительная опция для хранения информации, которая может быть доступна через весь проект. В этом случае <meta-data> определена <activity> бирка внутри <application> тег.

вы сохранить boolean , an int , String или поплавок.

это полезно для библиотеки или API

предположим, что вы создали API / LIB, который можно использовать для всех. Однако для конкретной процедуры вам понадобится KEY и KEY должен быть определен разработчиком, который будет использовать ваш API. Таким образом, вы не можете предсказать, какой ключ разработчик будет делиться.

используя <meta-data> , разработчик, который хочет использовать ваш API / LIB, может поделиться the KEY С вами. Таким образом, вы оставляете API настроенным для чтения этого ключа и вызываете исключение, если пользователь не определил.

одним из классических примеров является Google Ads (Admob).

вы должны добавить следующую строку AndroidManifest :

загрузка com.google.android.gms.version со значением, представленным @integer/google_play_services_version . Тогда, вероятно, Google Play Services (Admob) прочтет это метаданных и он сможет определить версию Сервис Google Play, который вы использовали при создании приложения.

другой пример

другое использование для <meta-data> когда использовать их для настройки действия. Таким образом, вы можете передать ценную информацию android о своей деятельности, а затем Android может обрабатывать вашу деятельность должным образом. В этом случае <meta-data> тег добавляется внутри <activity> тег.

первый пример, который я вижу, когда вы определяете Поиск Деятельность.

затем, чтобы получить метаданные из тега activity, используйте следующее:

позвольте мне привести простой пример. Это помогает в поиске дополнительной информации - это основное объяснение метаданных.

Если я добавлю метаданные, что это номер телефона, чем вы знаете или можете выяснить географическую область из этого. Если я не заявил, что его номер телефона, чем у вас недостаточно метаданных, чтобы знать, что это за объект. Это может быть US SSN или что-то еще.

Он используется в Android для добавления объектов в манифест, например, если вы используете службу Google, добавьте ее для обозначения версии служб Google, к которой привязывается приложение.

метаданные-это данные, описывающие другие данные для информирования других приложений об использовании самих данных.

использование Android:

Intents-отличный пример для этого - если вы хотите передать данные в intents, это должно быть примитивно, потому что Android имеет только предварительные метаданные о таких объектах. (Строка и целое число имеют различную двоичную структуру, с которой система знает, как работать).

Intents также позволяют создавать ваши собственные метаданные для пользовательских объектов через участка класс (этот процесс ручного построения собственной метады называется упорядочить)

Какие встроенные (системные) приложения Android можно удалить. Есть встроенные приложения которыми мы не пользуемся и эти приложения и сервисы только занимают место и отъедают оперативную память, их можно удалить.

Для того чтобы удалить некоторые из них нам будет нужен Root и необходимо установить программу Root Browser либо Root Explorer . Далее следует перейти по пути' /system/app/ ' , здесь и находятся те самые встроенные приложения которые нельзя удалить. Иногда эту папку нужно перемонтировать для чтения и записи так как она может быть только для чтения. Для этого, например в RootExplorer нажимаем кнопку с надписью «Mount R/W», если на ней написано «Mount R/O» то нажимать ее не надо, папка уже доступна для записи.

Отмечаем то, что нам надо удалить и, на всякий случай, переносим эти файлы в заранее приготовленную папку на SD карте. Переносим, а не удаляем для того чтобы можно было все вернуть назад, а то мало ли что. Перегружаем устройство и их нет. И еще, в этой папке также находятся системный приложения необходимые для функционирования Android, при их удалении планшет или телефон может не загрузится, поэтому удаляем только то, о чем знаем точно. При удаление приложения или сервиса также следует удалить его NameProgram.odex, если прошивка одексирована , если деодексирована то этих файлов не будет.

Удаления системных приложений Android с помощью SystemApp Remover

SystemApp Remover - это программа служит для удаления системных и установленных пользователем приложений. Удаление ненужных программ стало простым как никогда. Кроме того программа позволяет создать Backup всех приложений. Для работы требуются права root .

Faq по удалению встроенных приложений

1. Q: Где находятся стоковые программы и как их удалить?

A: Стоковые (стандартные или заводские) программы находятся в /system/app.

Открыть данную директорию можно при помощи Root Explorer , Root Browser и подобных ей, а так же Titanium Backup при наличии прав ROOT и монтировании в r/w. Порядок и названия могут отличаться (в Titanium Backup вместо фалов .apk отображаются названия программ). Помните о том, что не обязательно сразу удалять приложение, вы можете его переименовать или заморозить при помощи программы Titanium Backup . В этом случае телефон не распознает переименованный файл как приложение, и вы сможете восстановить/разморозить его в случае необходимости.

2. Q: Какие программы можно удалять?

A: Каждый пользователь должен сам определиться какие системные приложения ему не нужны, далее нужно посмотреть могут ли быть последствия от удаление не нужных вам приложений, если их (последствий) нет, то можно смело удалять эти приложения. А если последствия есть, например некоторые проги имеют зависимости, то нужно подумать удалять вам их или нет, например вам не нужны карты Google и вы ни когда не будите использовать системные и сторонние программы которые используют данные карт гугла, значит вы смело можете удалять эти карты.

3. Q: Где еще остаются файлы от удалённых приложений и нужно ли их удалять?

А: Части программ могут оставаться в data/data, data/dalvik-cache, (system/lib - желательно не трогать, т.к. есть зависимости). Имена файлов не всегда совпадают с названием приложения. Будьте внимательны. Чтоб узнать "внутреннее" имя программы, нужно зайти программой Root Explorer в папку, где она лежит, затем короткий тап по apk файлу - нажать view и посмотреть манифест. После удаления желательно сделать Hard reset . Если вы не планируете делать Hard reset после удаления системных программ, то тогда нужно удалять "хвосты" из указанных разделов системы, но такой способ удаления я бы не советовал делать, сложно и вникать нужно в название программ. В указанных выше разделах программы называются как правило не так как в system/app, лучше сделать проще, удалить все ненужное из system/app а потом сделать Hard reset . И все, после Hard reset если программы нет в system/app, она понятно не поместит свои данные в раздел data. Но к сожалению такая простая очистка не затронет system/lib. В этом разделе "хвосты" останутся. Впрочем многие и при сложном методе удаления, указанном в мини-факе, не лезут в system/lib. Так как это действительно опасная папка, правильно там написано желательно не трогать, lib с явным именем какие можно удалить там почти нет. Явное название и ассоциацию с удаленными программами из system/app, имеют лишь две, это библиотеки клавиатур.

Поясню "опасность" папки system/lib, после удаления некоторых lib.so , если вы перезагрузите телефон или сделаете Hard reset , система (андроид) не загрузится. На экране телефона вы увидите циклический ребут (постоянную перезагрузку). Выйти из этого ребута можно или если заново перепрошить телефон, либо через recovery mode при помощи update.zip. В этом архиве должна быть удаленная библиотека и скрипы, с командами куда эту библиотеку поместить. Вот и вся опасность папки system/lib

4. Q: Можно ли удалять стандартные приложения Google, повлияет ли это на работу аппарата?

A: Приложения (Maps, Gmail, Gtalk и т.д.) можно. Службы нежелательно, так как в случае удаления перестанут работать все гугловские сервисы и приложения, а также возможно появление постоянных ошибок на устройстве.

5. Q: Можно ли удалить стандартные приложения от Google (Навигация, Адреса, Просмотр улиц) отдельно от приложения Карты?

A: Просмотр улиц (Street.apk) можно, а остальные нет, так как они являются частью приложения Карты (Maps.apk).

6. Q: Обязательно ли удалять .odex файлы программы вместе с файлами .apk?

A: Да. Данные файлы являются частью одноименного приложения.

7. Q: Где взять стандартный файл .apk с какой либо прошивки?

A: Распаковать родную прошивку, и вытащить необходимый файл.

8. Q: Удалил стандартную клавиатуру, после чего не работает SWYPE. Что делать?

A: Сделать SWYPE системным. Видео инструкция по установке русского Swype :

9. Q: Установил стороннюю звонилку и при пропущенном звонке в панели уведомлений появляется сразу 2 извещения: от стандартной и сторонней.

A: Решение: сделать стороннюю звонилку системной (я делал это через Titanium Backup , но подозреваю, что достаточно просто в системную папку apk перенести).

10. Q: Не могу удалить некоторые гугловские приложения; удалил из папки system/app, но они всё равно работают.

A: Возможно эти приложения находятся в папке data/app и удалить их нужно ещё и оттуда.

11. Q: Как восстановить системные приложения?

А: Если вы решили восстановить системную программу, которую до этого удалили (не забекапив) для начала найдите необходимые .apk (при необходимости .odex ) файлы (желательно из той версии прошивки, которая установлена на устройстве). Cкачать прошивку, разархивировать её и вытащить нужные файлы из файла system.rfs (в некоторых прошивках он может называться factoryfs.img и иметь другое расширение). Через Root Explorer (или другой файловый менеджер с рут-доступом) закинуть эти файлы в папку system/app и выставить разрешения rw-r--r--;

Как поменять разрешения:

1. Долгий тап по apk приложения;

2. Нажать пункт Разрешения

Перезагрузить устройство. После загрузки это приложение должно появиться. Примечание: Для установки некоторых приложений (например, Google Play Market) необходимо закидывать apk и менять разрешения не только в system/app, но и в data/app.

12. Q: Можно ли удалить стоковый лаунчер?

A: Можно, но только при наличии стабильно работающего стороннего лаунчера, который желательно сделать системным приложением. Но следует учесть, что не все стандартные виджеты могут работать на стороннем лаунчере.

13. Q:После удаления приложений в меню остаются серые ярлыки удаленных приложений. Как их удалить?

A: Следует очистить данные лаунчера через Настойки (Настройки - Приложения - Launcher - Очистить данные) или через Titanium Backup . Следует учесть, что в результате этого слетят все пользовательские настройки рабочего стола (виджеты и т.д.).

15. Q: Как посмотреть запущенные фоновые процессы?

A: Включить информационный слой с данными использования ЦП (Настройки - Параметры разработчика - Выводить использование ЦП).

Описание стоковых программ Android. Что удалять можно, а что нет.

Перед удалением системных приложений делайте бекапы (или замораживайте) программы в Titanium Backup. В случае неудачного удаления восстановить резервную копию заметно проще чем искать по форуму нужные файлы.

Реверс малвари

Бельгийский исследователь Арне Свиннен (Arne Swinnen) рассказал о том, что недавно он помог разработчикам Google устранить неприятный баг в Android 7 и ниже. Эксплуатация проблемы позволяла атакующему извлечь достаточное количество метаданных из установленных в системе приложений, чтобы в итоге установить реальную личность владельца уязвимого устройства. Например, узнать номер его телефона или настоящее имя.

Исследователь сообщил, что проблема кроется в механизме разрешений Android. По умолчанию ОС разрешает приложениям получать доступ к директориям и запускать файлы, однако им не разрешается получать список контента для той или иной папки или читать его. Однако если атакующий точно знает путь к файлу, начинаются проблемы.

«Примечательно, что уже существующие файлы внутри директорий могут быть доступны, и из них можно извлечь метаданные, если имена файлов известны», — пишет Свиннен.

К примеру, приложение YouTube использует стандартный файл youtube.xml, который расположен по адресу /data/data/com.google.android.youtube/shared_prefs/. Данный файл используется для обработки данных внутри приложения в реальном времени. Хотя у атакующего нет прав на чтение данного файла, он все же может запросить информацию о нем, узнав его размер и дату последнего изменения. Так как во время работы YouTube файл обновляется раз в несколько секунд, злоумышленник сможет в реальном времени узнать, когда приложение и устройство используются. У других приложений тоже есть файлы, которые хранятся в совершенно определенных частях их инфраструктуры, так что атака может быть произведена и на них.

Более того, Свиннен сообщает, что многие приложения, включая Facebook и Instagram, используют предсказуемые имена файлов, которые подбираются обычным брутфорсом. Проблема в том, что эти имена содержат личную информацию пользователя. Так, в случае Instagram, приложение имеет файл data/data/com.instagram.android/shared_prefs/<USERID>.xml, а в случае Facebook:s /data/data/com.facebook.katana/shared_prefs/XStorage-LATEST-<USERID>.xml. На месте <USERID> в обоих случаях располагается уникальный идентификатор пользователя, значение которого увеличивается в диапазоне от 0 до 2500000000. И согласно данным исследователя, брутфорс всех ID Instagram занимает чуть больше четырех дней на смартфоне Nexus 4. Долго, но определенно осуществимо.

Исследователь даже написал скрипт, который работает в фоновом режиме и облегчает атаку, — в случае его использования вредоносное приложение вовсе не нужно держать постоянно запущенным. Как только верный Instagram ID будет найден, и злоумышленник узнает корректный путь к файлу, во многих случаях он также сможет раскрыть настоящую личность своей жертвы, а часто, узнать даже номер ее телефона.

PoC для поиска Instagram ID

Свиннен пишет, что сообщил о проблеме разработчикам Google еще в декабре 2015 года, но исправление уязвимости было представлено только с выходом нового Android 7. За обнаружение бага исследователю выплатили $500 по программе bug bounty.

Кто бы что ни говорил, но Google Play – это помойка. Не даром её признали самым популярным источником вредоносного софта для Android. Просто пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору. А какой ещё у них есть выбор? Ведь их всегда учили, что скачивать APK из интернета куда опаснее. В общем, это действительно так. Но остерегаться опасных приложений в Google Play нужно всегда. По крайней мере, постфактум.

Есть как минимум 8 приложений, которые нужно удалить

Google добавила в Google Play функцию разгона загрузки приложений

Вредоносные приложения для Android

Нашли вирус? Удалите его

В основном это приложения, которые потенциально высоко востребованы пользователями. Среди них есть скины для клавиатуры, фоторедакторы, приложения для создания рингтонов и др.:

- com.studio.keypaper2021

- com.pip.editor.camera

- org.my.famorites.up.keypaper

- com.super.color.hairdryer

- com.celab3.app.photo.editor

- com.hit.camera.pip

- com.daynight.keyboard.wallpaper

- com.super.star.ringtones

Это названия пакетов приложений, то есть что-то вроде их идентификаторов. Поскольку всё это вредоносные приложения, их создатели знают, что их будут искать и бороться с ними. Поэтому они вполне могут быть готовы к тому, чтобы менять пользовательские названия приложений, которые видим мы с вами. Но это мы не можем этого отследить. Поэтому куда надёжнее с этой точки зрения отслеживать именно идентификаторы и удалять вредоносный софт по ним.

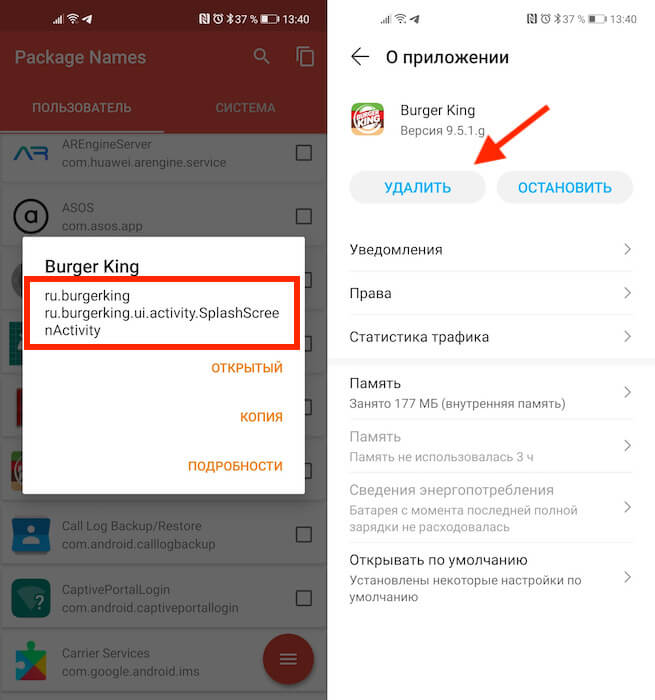

Как найти вирус на Android

Но ведь, скажете вы, на смартфоны софт устанавливается с пользовательскими названиями. Да, это так. Поэтому вам понадобится небольшая утилита, которая позволит вам эффективно выявить весь шлаковый софт, который вы себе установили, определив название их пакетов.

- Скачайте приложение для чтения пакетов Package Name Viewer;

- Запустите его и дайте те привилегии, которые запросит приложение;

В красном квадрате приведен пример названия пакета

- Поочерёдно вбивайте в поиск названия пакетов, приведённые выше;

- При обнаружении приложений с такими именами, нажимайте на них и удаляйте.

Package Name Viewer удобен тем, что позволяет не просто найти нужное приложение по названию его пакета, но и при необходимости перейти в настройки для его удаления. Для этого достаточно просто нажать на иконку приложения, как вы попадёте в соответствующий раздел системы, где сможете остановить, отключить, удалить накопленные данные, отозвать привилегии или просто стереть нежелательную программу.

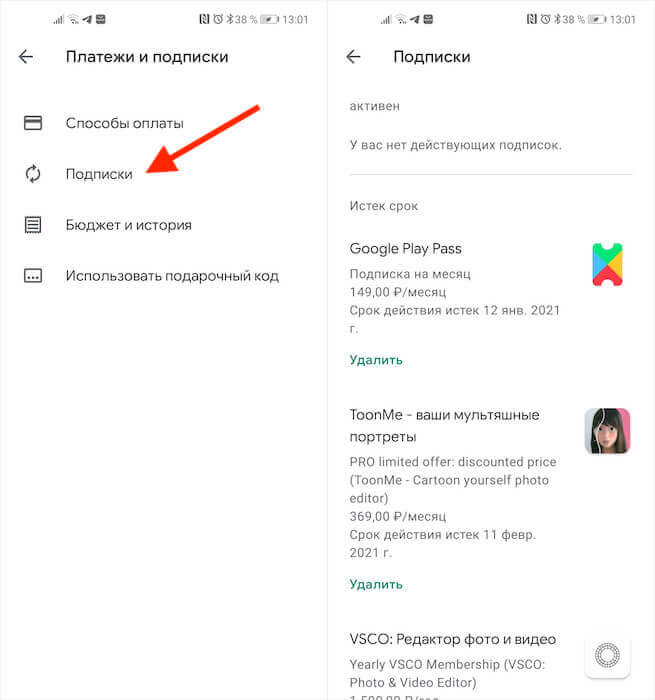

Как отменить подписку на Андроиде

Лучше всего приложение именно удалить. Это наиболее действенный способ защитить себя от его активности. Однако не исключено, что оно могло подписать вас на платные абонементы, поэтому для начала проверьте свою карту на предмет неизвестных списаний, а потом просмотрите список действующих подписок в Google Play:

- Запустите Google Play и нажмите на иконку своего профиля;

- В открывшемся окне выберите раздел «Платежи и подписки»;

- Здесь выберите «Подписки» и проверьте, нет ли среди них неизвестных;

- Если есть, просто нажмите напротив неё на кнопку «Отменить».

Свободное общение и обсуждение материалов

Можно ли танцевать под рэп? Достаточно послушать новый альбом Sfera Ebbasta

Потеря мобильного устройства, особенно смартфона, - это серьезнейший повод для стресса. Наши устройства хранят основную часть личной информации и потенциально конфиденциальных данных. В случае потери или кражи это может иметь катастрофические последствия. Если вы используете устройство Android, есть способы определить его местоположение, если случайно разминетесь с ним. В этой статье мы соберем несколько способов определить местоположение телефона, которые вы можете использовать, пока ваш телефон включен и подключен к мобильной сети или сети Wi-Fi. Только имейте в виду, что использовать трекеры для отслеживания положения других людей без их ведома не только неэтично, но и незаконно.

Почти все пользователи Google Docs согласятся, что это очень удобный сервис, который предлагает массу возможностей, особенно, учитывая, что он бесплатный. Но это не отменяет того факта, что в него однозначно есть, что добавить. Например, добавление водяных знаков в документ занимает много времени. Согласен, что не всем это нужно, водяные знаки это только одна из функций, которые компания добавляет с обновлениями. Сейчас вышло еще одно и оно сделано так, чтобы этот текстовый редактор стал более производительным и функциональным.

Сервис Google Drive стал доступен еще в 2012 году и сразу привлек внимание пользователей своей функциональностью. Благодаря большому количеству разного рода интеграций и отсутствию рекламы стал одним из самых популярных сервисов Google в принципе. Из огромного количества облачных пространств, появляющихся на горизонте сервис от Google и по сей день остается моим выбором. Но как и у любой другой платформы у нее есть свои недостатки. В статье постараюсь объяснить какие возможности имеет это облачное хранилище и почему год за годом я выбираю Google Drive?

“пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору”, зачем судить по себе? Никто так не делает и вообще откуда этот дикий список того, что надо удалить?

Читайте также: